Execute atualizações de postura no ISE offline e online

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como executar atualizações de postura no Cisco Identity Services Engine® (ISE).

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento sobre o fluxo de postura.

Componentes Utilizados

As informações neste documento são baseadas nas seguintes versões de hardware e software.

- Cisco Identity Services Engine 3.2 e versões posteriores.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

As atualizações de postura incluem um conjunto de verificações predefinidas, regras e gráficos de suporte para antivírus e antispyware em sistemas operacionais Windows e MacOS, além de informações sobre sistemas operacionais compatíveis com a Cisco.

Quando você implanta o Cisco ISE na rede pela primeira vez, é possível baixar atualizações de postura da Web. Esse processo geralmente leva aproximadamente 20 minutos. Após o download inicial, você pode configurar o Cisco ISE para verificar e baixar atualizações incrementais automaticamente.

O Cisco ISE cria políticas de postura padrão, requisitos e remediação apenas uma vez durante atualizações de postura iniciais. Se você excluí-los, o Cisco ISE não os criará novamente durante atualizações manuais ou programadas subsequentes.

Há dois tipos de atualizações de postura que você pode executar:

- Atualizações de postura online.

- Atualizações de postura offline.

Atualizações de postura online

Uma atualização de postura da Web/ atualização de postura on-line recupera as atualizações de postura mais recentes dos repositórios de nuvem ou servidor da Cisco. Isso envolve o download das políticas, definições e assinaturas mais recentes diretamente dos servidores da Cisco. O ISE precisa se conectar aos servidores em nuvem da Cisco ou atualizar repositórios para recuperar as definições de postura, políticas e outros arquivos associados mais recentes.

O que acontece durante as atualizações de postura on-line ou na Web?

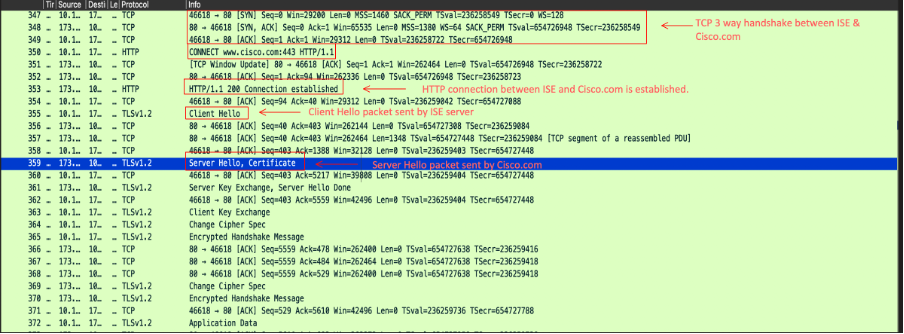

O Identity Services Engine (ISE) acessa o site da Cisco por meio de um proxy ou de uma conexão direta com a Internet usando HTTP, estabelecendo uma conexão com www.cisco.com. Durante esse processo, ocorre a troca de hello do cliente e hello do servidor, com o servidor fornecendo seu certificado para verificar sua legitimidade e confirmar a confiança do lado do cliente. Após a conclusão do hello do cliente e do hello do servidor, ocorre a troca de chaves do cliente e o servidor inicia as atualizações de postura. Esta é a captura de pacote que demonstra a comunicação entre o servidor ISE e Cisco.com durante as atualizações de postura on-line.

- Durante o Hello do servidor, Cisco.com envia esses certificados ao cliente para confirmar a confiança do lado do cliente.

Certificates Length: 5083

Certificates (5083 bytes)

Certificate Length: 1940

Certificate: 3082079030820678a0030201020210400191d1f3c7ec4ea73b301be3e06a90300d06092a… (id-at-commonName=www.cisco.com,id-at-organizationName=Cisco Systems Inc.,id-at-localityName=San Jose,id-at-stateOrProvinceName=California,id-at-count

Certificate Length: 1754

Certificate: 308206d6308204bea003020102021040016efb0a205cfaebe18f71d73abb78300d06092a… (id-at-commonName=HydrantID Server CA O1,id-at-organizationalUnitName=HydrantID Trusted Certificate Service,id-at-organizationName=IdenTrust,id-at-cou

Certificate Length: 1380

Certificate: 3082056030820348a00302010202100a0142800000014523c844b500000002300d06092a… (id-at-commonName=IdenTrust Commercial Root CA 1,id-at-organizationName=IdenTrust,id-at-countryName=US)

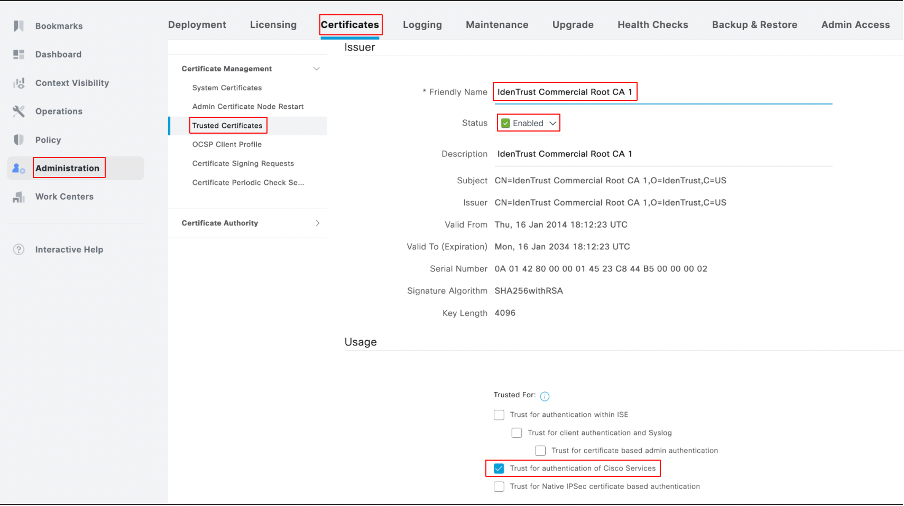

- Na GUI do ISE, é importante garantir que o certificado do servidor IdenTrust Commercial Root CA 1 esteja habilitado e Trust para autenticar serviços Cisco para estabelecer conectividade com Cisco.com. Por padrão, esse certificado está incluído no ISE e a opção "Confiança para autenticar serviços Cisco" está marcada, mas a verificação é recomendada.

- Verifique o status do certificado e o uso confiável indo para ISE GUI > Administração > Certificados > Certificados confiáveis. Filtre pelo nome IdenTrust Commercial Root CA 1, selecione o certificado e edite-o para verificar o uso confiável, como mostrado nesta captura de tela:

- As atualizações de postura podem incluir políticas de postura novas ou revisadas, novas definições de antivírus/antimalware e outros critérios relacionados à segurança para avaliações de postura.

- Esse método requer uma conexão ativa com a Internet e geralmente é executado quando o sistema ISE está configurado para usar repositórios baseados em nuvem para atualizações de postura.

Quando usar

As atualizações de postura online são usadas quando você deseja garantir que as políticas de postura, definições de segurança e critérios estejam atualizados com as versões mais recentes disponíveis fornecidas pela Cisco.

Portas usadas para atualização de postura online

Para garantir que o sistema ISE possa acessar com êxito os servidores em nuvem da Cisco para baixar atualizações de postura, essas portas devem estar abertas no firewall e ter permissão para comunicação de saída do ISE para a Internet:

- HTTP (TCP 443):

- Porta primária para o ISE acessar os servidores em nuvem da Cisco e baixar atualizações através de uma conexão segura (TLS/SSL).

- Essa é a porta mais crucial para o processo de atualização de postura baseado na Web.

- DNS (UDP 53):

- O ISE deve ser capaz de executar pesquisas de DNS para resolver os nomes de host dos servidores de atualização.

- Verifique se o sistema ISE pode acessar os servidores DNS e resolver nomes de domínio.

- NTP (UDP 123):

- O ISE usa NTP para sincronização de horário. Isso é importante para garantir que o processo de atualização tenha o carimbo de data e hora correto e que o sistema ISE opere em um fuso horário sincronizado.

- Em muitos casos, os servidores NTP também precisam estar acessíveis pelo UDP 123.

Procedimento para executar atualizações de postura online

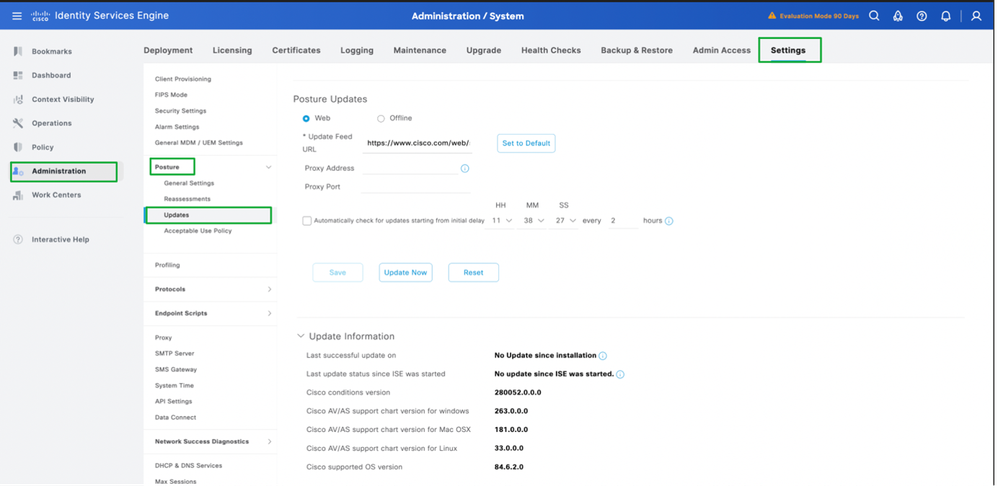

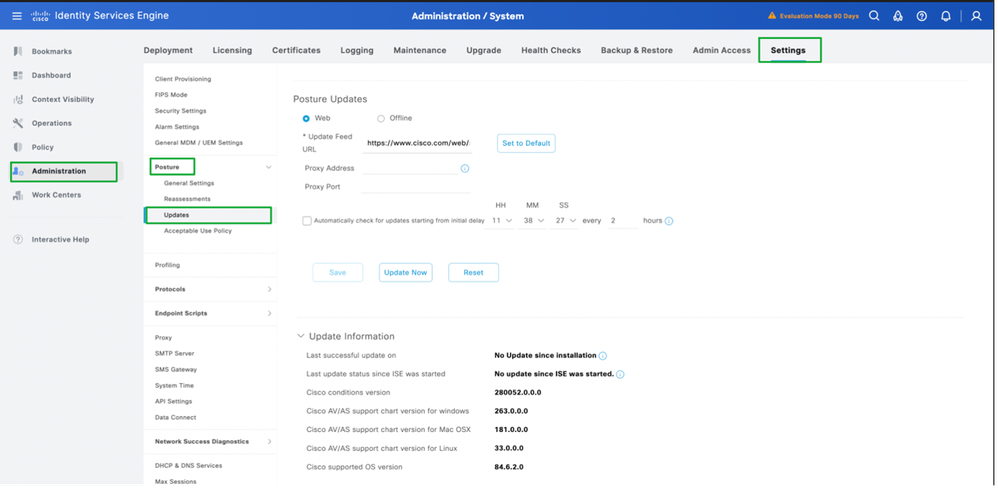

- Faça login na GUI -> Administração -> Sistema -> Configurações -> Postura -> Atualizações.

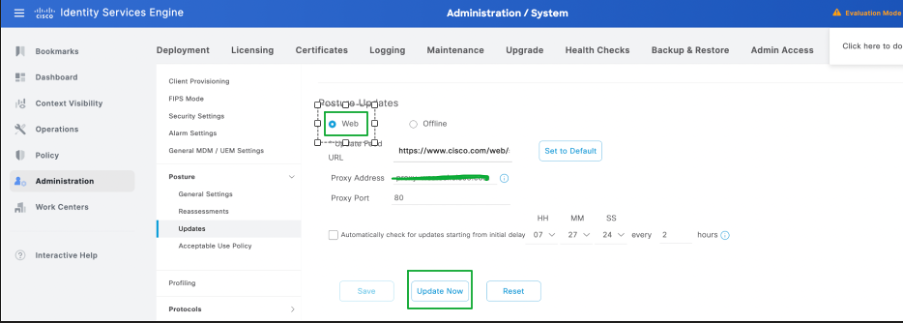

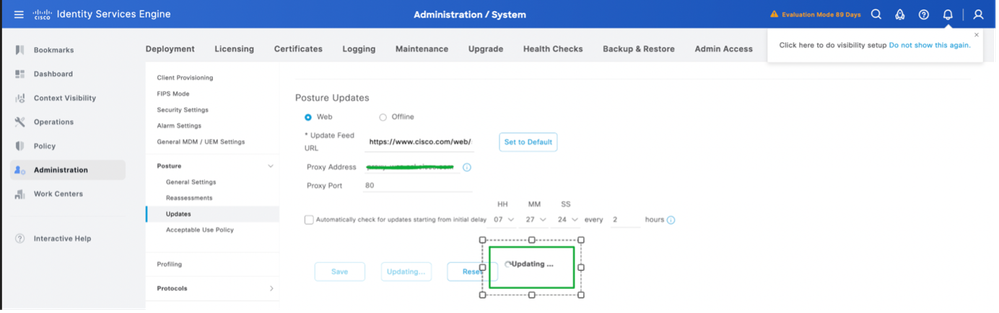

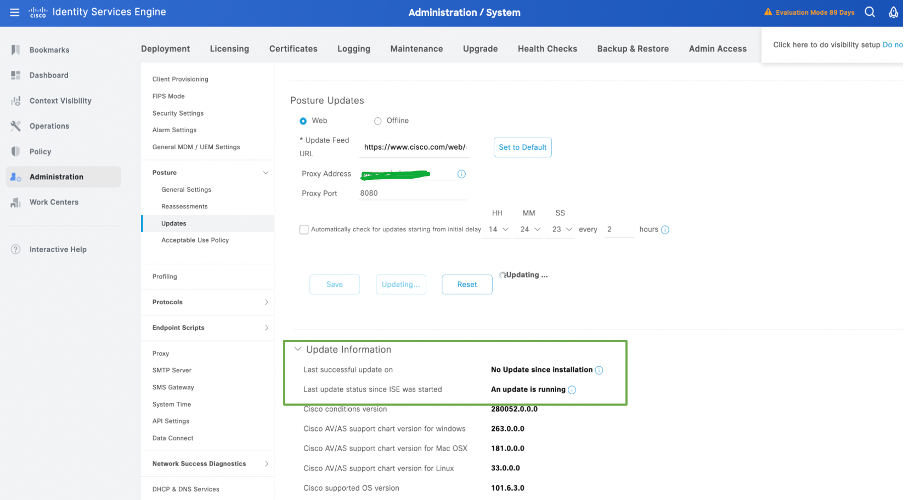

2. Selecione o método como Web para Online Posture Updates, clique em Update Now.

3. Quando as atualizações de postura começarem, o status será alterado para Atualizando.

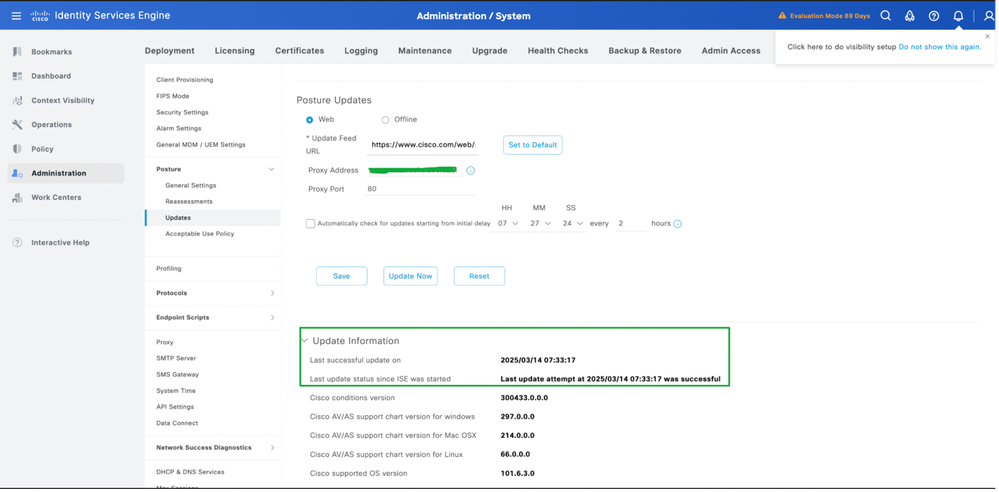

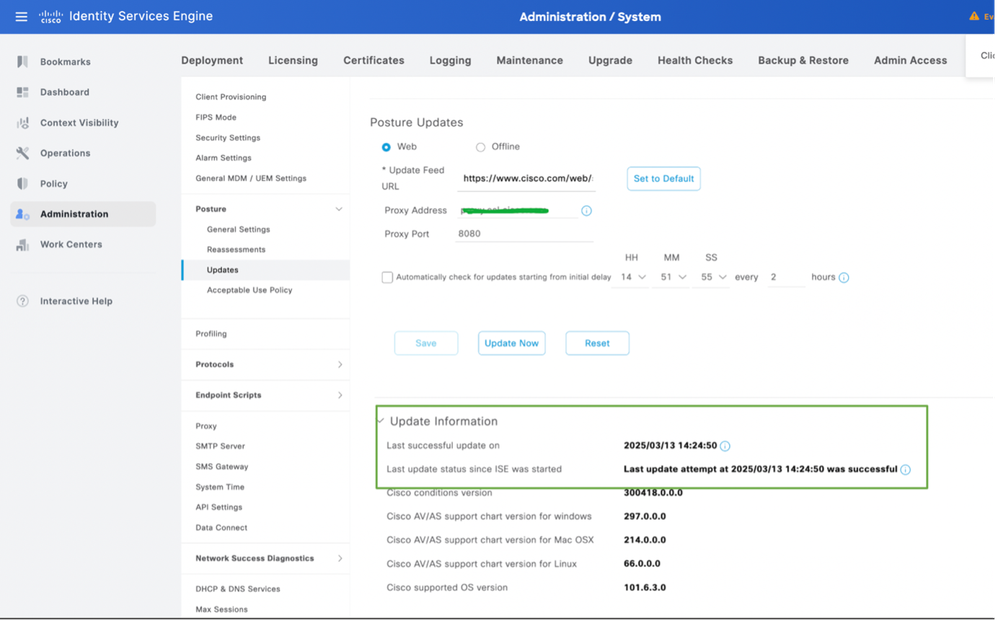

4. O status das atualizações de postura pode ser verificado a partir das Informações de atualização conforme esta captura de tela:

Configuração de Proxy para Atualizações de Postura Online

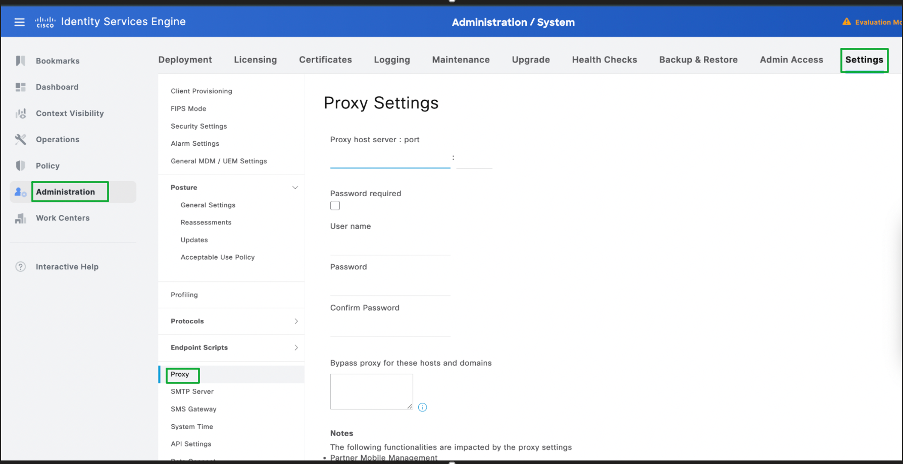

Em um ambiente restrito onde a URL do campo Atualização de postura não está acessível, nesse caso, a configuração de proxy é necessária. Consulte Configurar o Proxy no ISE.

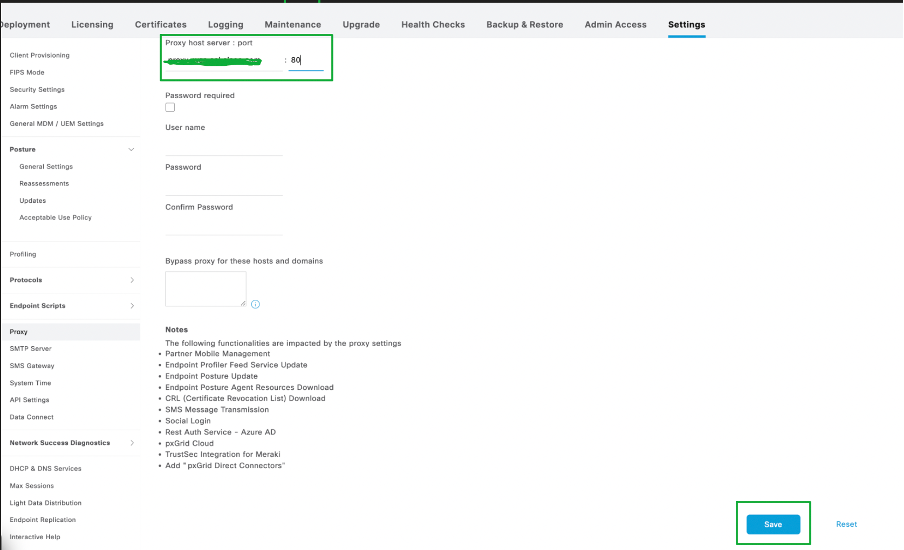

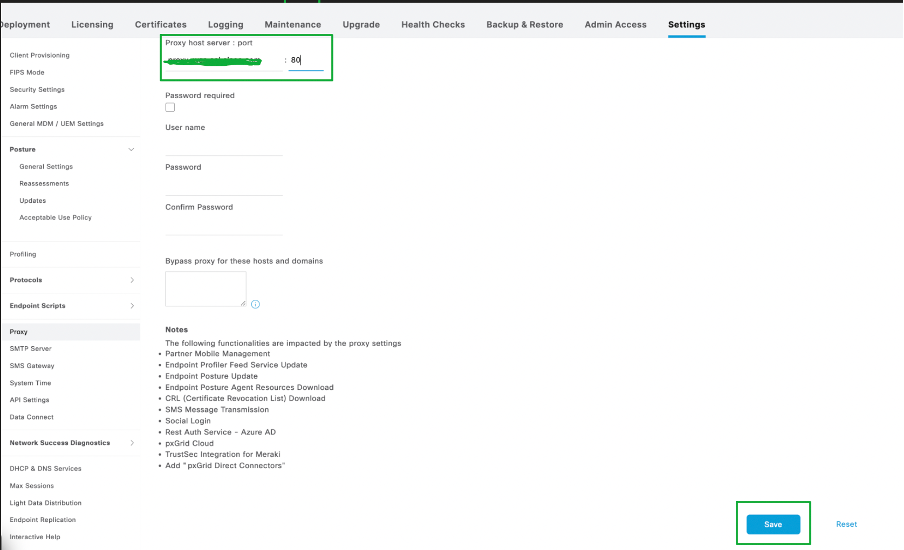

- Navegue até Administração -> Sistema -> Configurações -> Proxy.

2. Configure os detalhes do Proxy, clique em Salvar.

3. Os detalhes do proxy seriam buscados automaticamente pelo ISE quando as Atualizações de postura on-line fossem executadas.

Atualizações de postura offline

Uma Atualização de postura offline permite carregar manualmente arquivos de atualização de postura (na forma de um .zip ou outro formato de arquivo com suporte) no ISE.

O que acontece quando você faz uma atualização de postura off-line?

- Carregue os arquivos de postura atualizados manualmente.

- O ISE processa e aplica esses arquivos, que podem incluir políticas atualizadas, definições de antivírus, avaliações de postura, entre outros tipos de arquivos.

- A atualização off-line não requer conectividade com a Internet e é normalmente usada em ambientes com políticas rígidas de segurança ou de rede que impedem o acesso direto a servidores externos.

Quando usar

Esse método é frequentemente usado em ambientes onde o sistema é isolado da Internet ou quando você tem arquivos de atualização off-line específicos fornecidos pela Cisco ou pela sua equipe de segurança.

Portas usadas para atualizações de postura offline

Para a comunicação geral com o servidor ISE (durante o processo de atualização), em muitos casos, essas portas são relevantes:

- Acesso de Gerenciamento (Portas 22, 443):

- SSH (TCP 22): Se você estiver usando SSH para acessar o sistema ISE para solução de problemas ou carregamento manual.

- HTTPS (TCP 443): Se você estiver usando a GUI (interface da Web) para o upload da atualização.

- Transferência de arquivos (SFTP ou SCP):

- Se você precisar carregar arquivos manualmente no ISE via SFTP ou SCP, verifique se as portas correspondentes (geralmente a porta 22 para SSH/SFTP) estão abertas no sistema ISE.

- Acesso à rede local:

- Verifique se o sistema do qual você está carregando a atualização (por exemplo, uma estação de trabalho ou servidor administrativo) pode se comunicar com o ISE pelas portas necessárias para acesso de gerenciamento, mas, novamente, as atualizações de postura offline não exigem nenhuma porta externa, pois os arquivos são fornecidos manualmente.

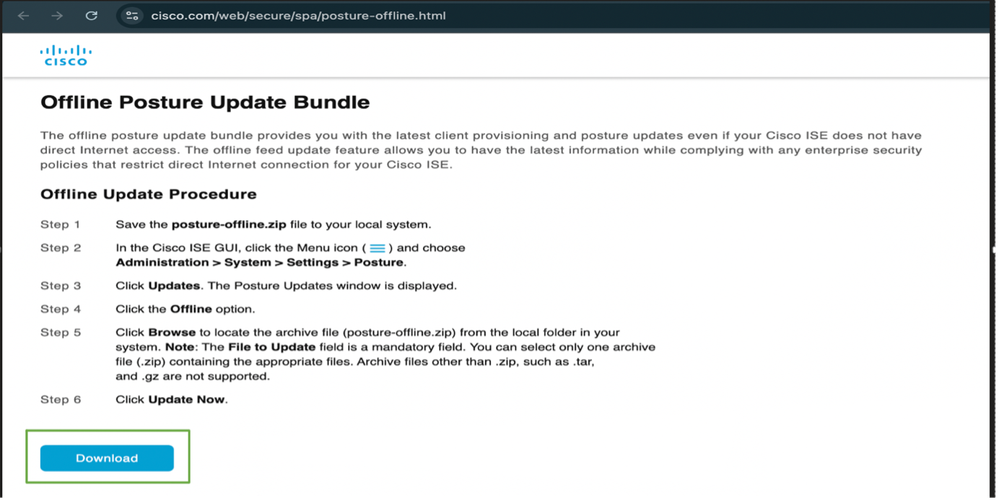

Onde encontrar arquivos para atualizações de postura offline?

- Navegue até a URL: https://www.cisco.com/web/secure/spa/posture-offline.html , clique em Download e o arquivo posture-offline.zip será baixado para o seu sistema local.

Arquivos de Atualização de Postura Offline Incluem

- Definições de antivírus (assinaturas).

- Políticas e regras de postura.

- Avaliações de segurança e outros arquivos de configuração para avaliação de postura.

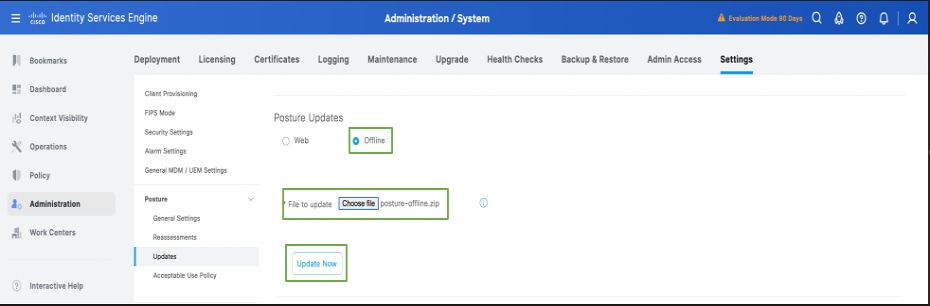

Procedimento para executar atualizações de postura offline

- Faça login na GUI do ISE -> Administração -> Sistema -> Configurações -> Postura -> Atualizações.

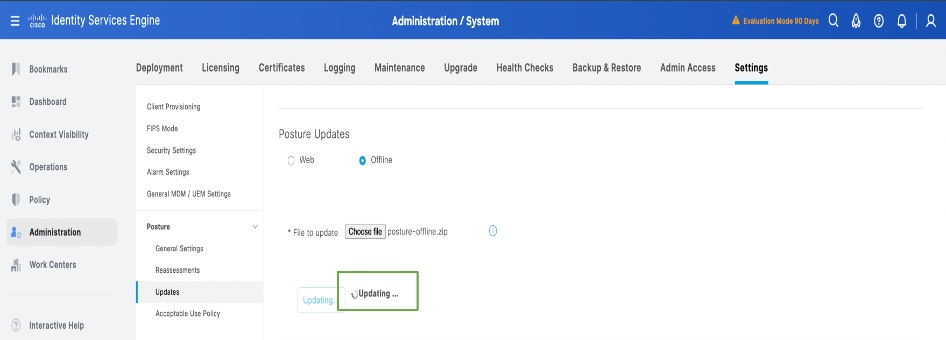

2. Selecione a opção offline, procure e selecione a pasta posture-offline.zip que foi baixada para o seu sistema local. Clique em Atualizar agora.

3. Quando as atualizações de postura começarem, o status será alterado para Atualizando.

4. O status das atualizações de postura pode ser verificado a partir das Informações de atualização conforme esta captura de tela:

Verificação

Faça login na GUI do nó Primary Admin -> Operations -> Troubleshooting -> Download Logs -> Debug Logs -> Application Logs -> isc-psc.log , clique em ise-psc.log e o log será baixado para o sistema local. Abra o arquivo baixado por meio do Bloco de Notas ou do editor de texto e filtre para download do Opswat. Você deve ser capaz de encontrar as informações relacionadas às atualizações Posture que estão sendo executadas na implantação.

Você também pode controlar os logs efetuando login na CLI do nó Primary Admin usando o comando show logging application ise-psc.log tail.

O download do Opswat, referente às atualizações de postura, foi iniciado:

2025-03-13 13:58:07,246 INFORMAÇÕES [admin-http-pool5][[]] cisco.cpm.posture.download.DownloadManager -::admin::- Iniciando o download do opswat

2025-03-13 13:58:07,251 INFORMAÇÕES [admin-http-pool5][[]] cisco.cpm.posture.download.DownloadManager -::admin::- URI do arquivo de download offline : /opt/CSCOcpm/temp/cp/update/5c064701-a1ee-4a09-a190-3bf83c190af6/osgroupsV2.tar.gz

2025-03-13 13:58:07,251 INFORMAÇÕES [admin-http-pool5][[]] cisco.cpm.posture.download.DownloadManager -::admin::- URI do arquivo de download offline : /opt/CSCOcpm/temp/cp/update/5c064701-a1ee-4a09-a190-3bf83c190af6/osgroups.tar.gz

2025-03-13 13:58:07,251 INFORMAÇÕES [admin-http-pool5][[]]

Concluído o download do Opswat, referindo-se a atualizações de postura são baixados e bem-sucedidos.

2025-03-13 14:24:50,796 INFO [pool-25534-thread-1][[]] mnt.dbms.datadirect.impl.DatadirectServiceImpl -:::- Executando getStatus - datadirectSettings

2025-03-13 14:24:50,803 INFORMAÇÕES [admin-http-pool5][[]] cisco.cpm.posture.download.DownloadManager -::admin::- Download do opswat concluído

2025-03-13 14:24:50,827 INFORMAÇÕES [admin-http-pool5][[]] mnt.dbms.datadirect.impl.DatadirectServiceImpl -::admin::- Executando getStatus - datadirectSettings

Troubleshooting

Cenário

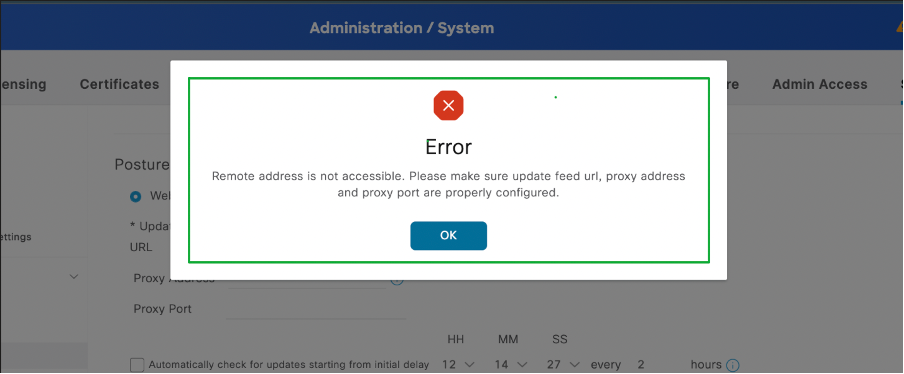

Falha nas Atualizações Online de Postura com o erro "O Endereço Remoto não está acessível. Verifique se a URL do feed de atualização, o endereço do proxy e a porta do proxy estão configurados corretamente".

Erro de exemplo:

Solução

1. Faça login na CLI do ISE, verifique se o ISE está acessível em cisco.com usando o comando "ping cisco.com".

isehostname/admin#ping cisco.com

Faça ping em cisco.com (72.163.4.161) 56(84) bytes de dados.

64 bytes de 72.163.4.161: icmp_seq=1 ttl=235 time=238 ms

64 bytes de 72.163.4.161: icmp_seq=2 ttl=235 time=238 ms

64 bytes de 72.163.4.161: icmp_seq=3 ttl=235 time=239 ms

64 bytes de 72.163.4.161: icmp_seq=4 ttl=235 time=238 ms

— cisco.com ping statistics —

4 pacotes transmitidos, 4 recebidos, 0% de perda de pacotes, tempo 3004ms

rtt min/avg/max/mdev = 238,180/238,424/238,766/0,410 ms

2. Navegue até Administração -> Sistema -> Configurações -> O proxy está configurado com as portas apropriadas.

3. Verifique se as portas TCP 443, UDP 53 e UDP 123 são permitidas em todos os saltos para a Internet.

Defeitos conhecidos para problemas de atualização de postura

Referência

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

18-Mar-2025

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Sri Srimat Tirumala PeddinitiEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback