Configurar e solucionar problemas do ISE 3.2 com integração do FMC 7.2.4

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve os procedimentos para integrar o Identity Services Engine com o Firewall Management Center usando as conexões do Platform Exchange Grid.

Pré-requisitos

A Cisco recomenda conhecimento sobre estes tópicos:

- Identity services engine (ISE)

- Grade de intercâmbio de plataforma

- Centro de gerenciamento de firewall (FMC)

- Certificados TLS/SSL.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Patch 3 do Identity Services Engine (ISE) versão 3.2

- Firewall Management Center versão 7.2.4

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio.

Esta documentação fornece uma solução para integrar o FMC e o ISE usando o pxGrid versão 2.

O Cisco Firepower Management Center (FMC) é uma plataforma centralizada para firewall de próxima geração e sistema de prevenção de invasões, oferecendo gerenciamento de políticas, detecção de ameaças e resposta a incidentes.

O Cisco Identity Services Engine é uma solução abrangente que fornece acesso seguro a endpoints fornecendo serviços de autenticação, autorização e responsabilidade (AAA) e aplicação de políticas.

O Platform Exchange Grid (pxGrid) permite que você troque informações entre redes de vários fornecedores e várias plataformas.

Essa integração permite que você obtenha monitoramento seguro, detecção de ameaças e o conjunto de políticas de rede com base nas informações compartilhadas.

A estrutura do PxGrid tem duas versões. A que deve ser usada depende da versão e do patch do ISE que você precisa revisar.

A partir da versão ISE 3.1, todas as conexões pxGrid do ISE são baseadas na versão 2 do pxgrid.

PxGrid versão 1.

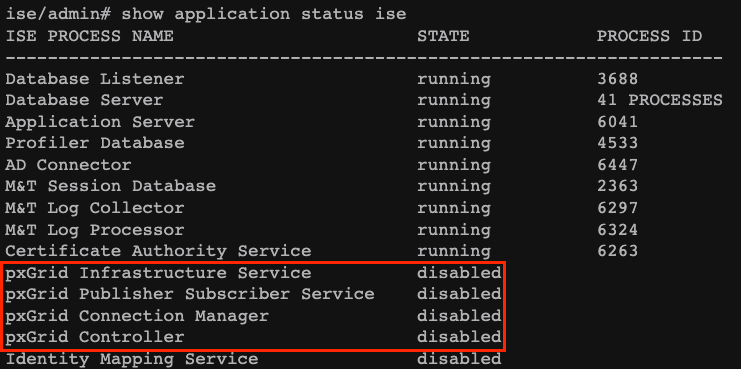

A primeira versão dessa estrutura (pxGrid v1) é caracterizada devido à facilidade de manutenção que foi vista através do comando show application status ise, pois é exibida na saída subsequente.

Quando o recurso pxGrid está habilitado no nó, você vê os recursos do pxGrid em um status de execução.

Manutenção do PxGrid versão 1.

Manutenção do PxGrid versão 1.

Nessa versão dessa plataforma, sabe-se que há apenas um nó pxGrid com os processos pxGrid em status de execução, enquanto os outros nós pxGrid estão em status de espera.

Esses nós monitoram constantemente o status do nó pxGrid com os serviços relacionados em execução.

Nesse caso, o nó principal do pxGrid era uma promoção e o outro nó do pxGrid ativava seus serviços do pxGrid.

No entanto, isso representou um tempo de inatividade quando esse failover ocorreu.

A primeira versão do pxgrid foi baseada na comunicação no Extensible Messaging and Presence Protocol (XMPP), que é um conjunto de tecnologias usadas na infraestrutura de colaboração e voz.

Os tópicos compartilhados em uma conexão pxGrid v1 são:

- Diretório da sessão

- Metadados de Perfil de Ponto de Extremidade

- Metadados Trustsec

- Recurso de proteção de endpoint

- Controle de rede adaptável

- Tópico MDM_Offline

- Identidade

- SXP

PxGrid versão 2.

Este documento aborda o uso do PxGrid versão 2. Esta plataforma opera usando operações REST em protocolos ISE e WebSocket que trazem aprimoramentos, melhor escalabilidade, desempenho e flexibilidade em modelos de dados.

Nesta versão, você não vê os recursos do pxgrid sendo executados como na versão anterior com o comando show application status ise.

Consulte a seção de validação do ISE neste documento para saber quais mecanismos devem ser verificados para revisar a funcionalidade do pxGrid.

Com esta versão, você tem todos os nós pxGrid configurados como nós pxGrid ativos. Estão prontos para participar no intercâmbio de informações a qualquer momento.

Na versão 1, apenas um nó mantinha a capacidade de serviço do pxGrid como em execução.

Os tópicos compartilhados em uma conexão pxGrid v2 são:

- Diretório da sessão

- Falha de raio

- Configuração do Profiler

- Integridade do Sistema

- MDM

- Status do ANC

- TrustSec

- Configuração do TrustSec

- TrustSec SXP

- Ativo de endpoint.

Componentes do pxGrid como plataforma.

Controlador PxGrid (ISE): Cada um dos participantes que usam pxGrid deve ser confiável.

Cliente: Pode ser assinante e editor de diferentes tópicos.

Editor: Cliente que compartilha informações com o controlador.

Assinante: Cliente que consome as informações de um tópico.

Essa integração permite criar políticas de conteúdo no FMC com base nas informações compartilhadas pelo ISE e nos tópicos publicados (relacionados à atividade de endpoint).

Configurar

Prepare o ISE para a integração.

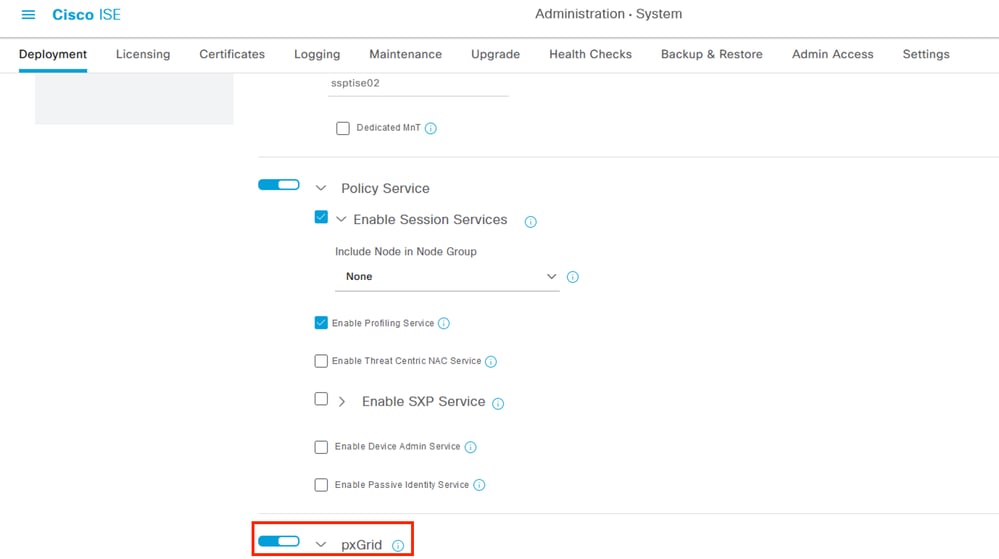

Etapa 1. Configure o nó ISE para executar o pxGrid persona nele no menu Administração > Sistema > Implantação.

Selecione os nós e ative o recurso pxGrid.

Habilitando serviços pxGrid do ISE em um nó.

Habilitando serviços pxGrid do ISE em um nó.

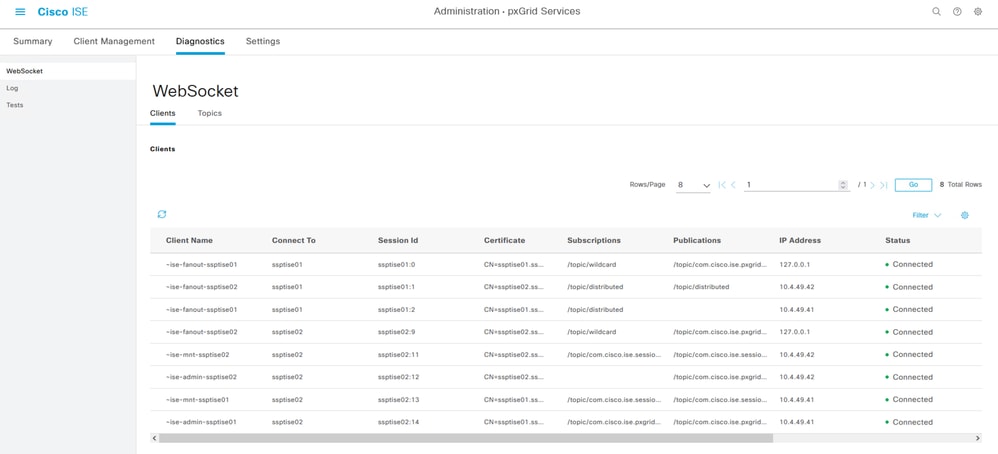

Etapa 2. Depois de ativar os nós com o recurso pxGrid, revise o status dos Websockets relacionados aos clientes internos conectados.

Navegue até Administration > pxGrid Services > Websocket. Observe os clientes que apontam para os serviços do ISE diretamente através do endereço IP 127.0.0.1.

WebSockets internos do ISE.

WebSockets internos do ISE.

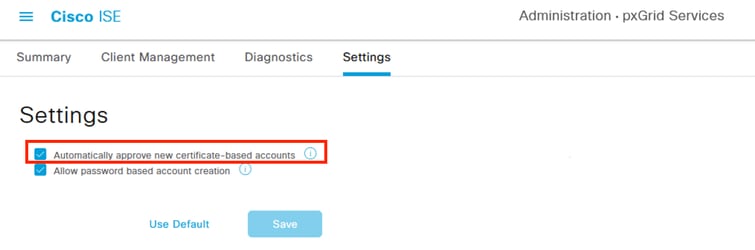

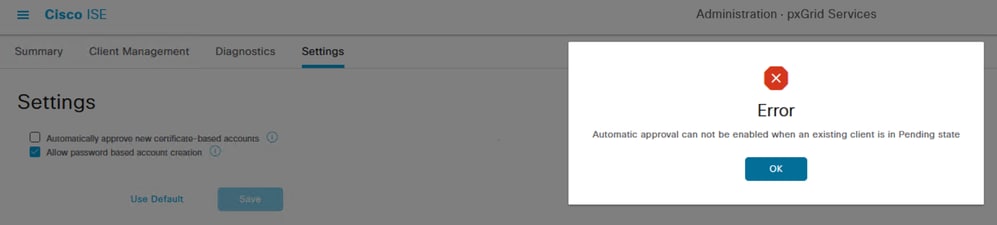

Etapa 3. Navegue pelo menu Administration > pxGrid Services > Settings e selecione a opção para Aprovar automaticamente novas contas de base de certificado,

Essa etapa é opcional neste ponto, no entanto, para a conexão pxGrid, é recomendável ativar essa caixa de seleção.

Você pode aceitar o FMC como assinante manualmente depois.

Habilitando a aprovação automática para contas baseadas em certificado pxGrid.

Habilitando a aprovação automática para contas baseadas em certificado pxGrid.

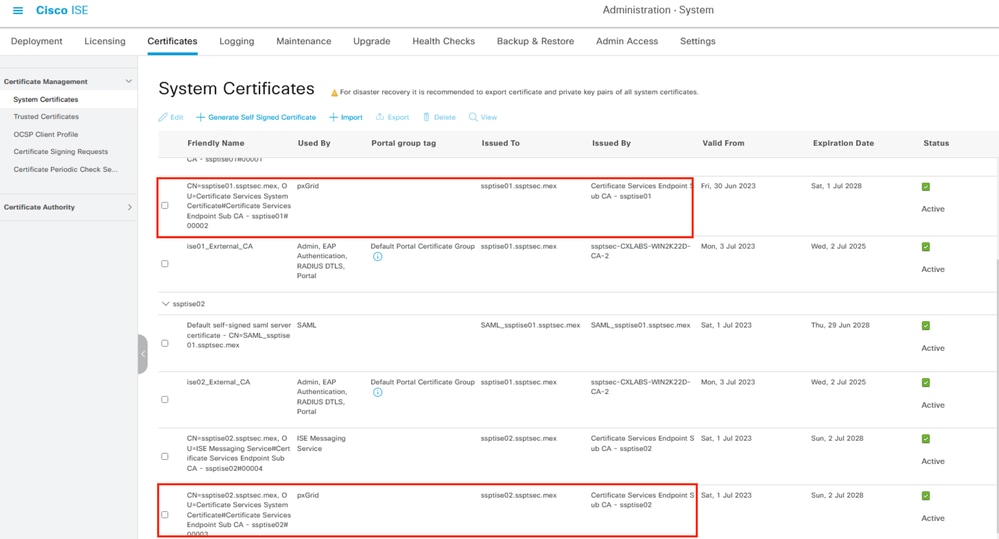

Etapa 4. Revise os certificados relacionados à funcionalidade do pxGrid de seu ambiente em Administração > Sistema > Certificados do Sistema,

É recomendável que você tenha certificados pxGrid homogêneos em todos os nós de sua implantação assinados pela mesma CA raiz

Neste cenário, estamos usando os certificados internos do ISE gerados. Para esta versão do ISE, onde neste exemplo, a CA raiz corresponde ao nó PAN.

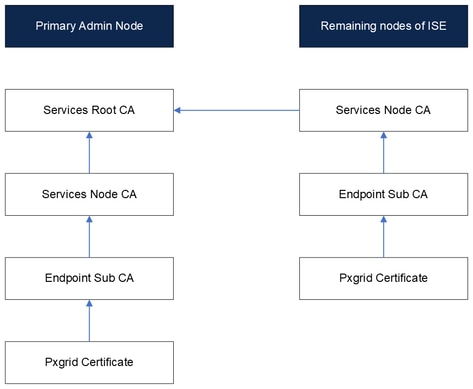

Certificados internos do diagrama no ISE.

Certificados internos do diagrama no ISE.

Note: Para obter mais informações sobre a estrutura interna de certificados gerados no ISE, consulte Compreender os serviços de autoridade de certificação interna do ISE.

Certificados PxGrid em uma implantação distribuída.

Certificados PxGrid em uma implantação distribuída.

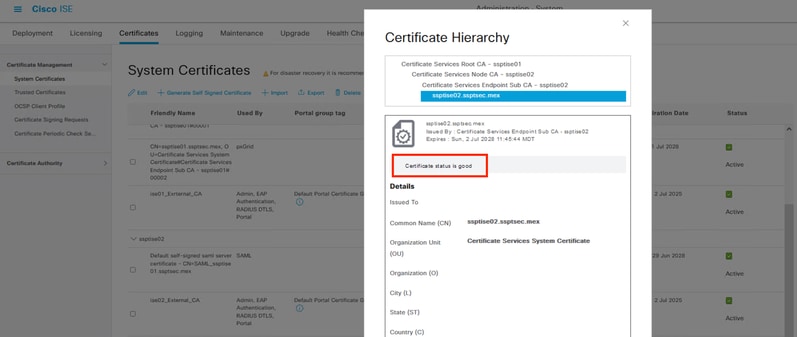

Etapa 5. Verifique o status dos certificados pxGrid.

No menu anterior, marque uma caixa de seleção de um certificado pxGrid de nó e, em seguida, selecione a opção Exibir.

A saída se parece com a exibida aqui nos certificados pxGrid.

Verificação do certificado pxGrid.

Verificação do certificado pxGrid.

Preparar o CVP para a integração.

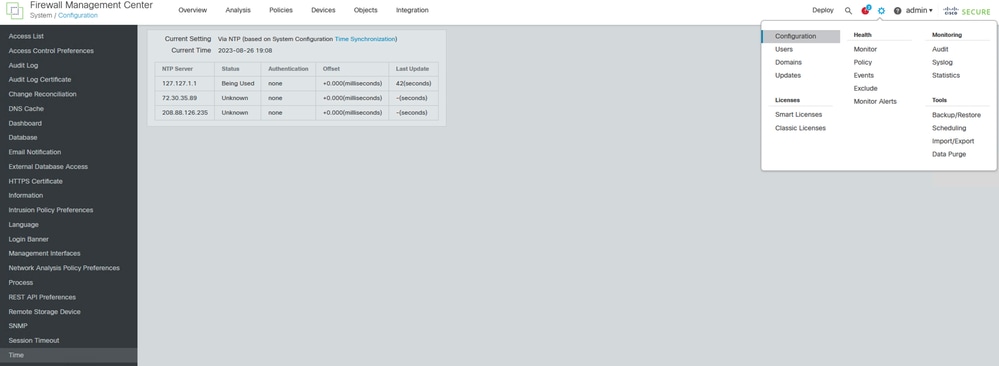

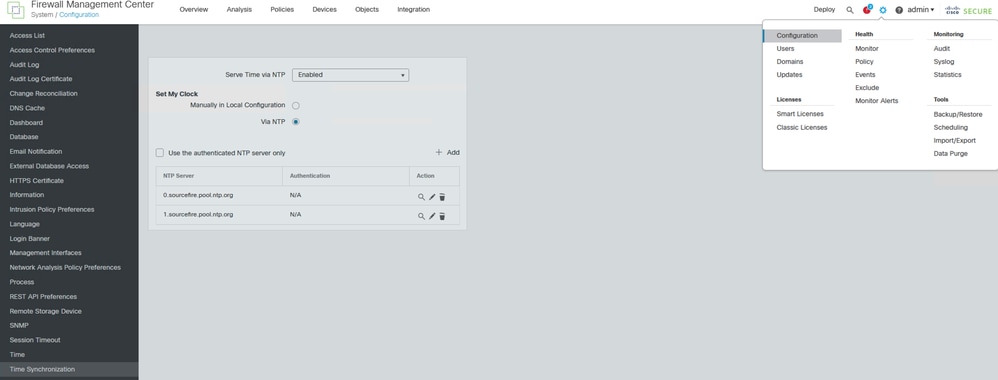

Etapa 1.Confirme se o horário interno do FMC está atualizado.

Navegue até System > Configuration > Time e verifique se o horário configurado no FMC está atualizado.

Verificação da atualização do CVP.

Verificação da atualização do CVP.

Se a hora do FMC não estiver atualizada, verifique se o NTP está configurado corretamente e em Sync. O NTP pode ser configurado em System > Configuration > Time > + Add.

Time Synchronization on FMC (Sincronização de horário no FMC).

Time Synchronization on FMC (Sincronização de horário no FMC).

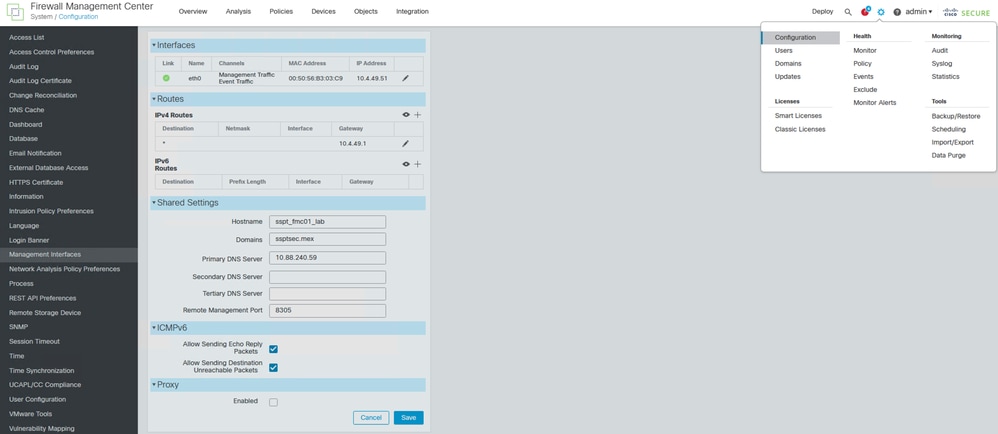

Etapa 2. Navegue até Sistema > Configuração > Interface de gerenciamento > Configurações compartilhadas e verifique se pelo menos o campo Servidor DNS primário contém um IP de servidor DNS válido.

Configuração DNS no FMC.

Configuração DNS no FMC.

Etapa 3. Confirme se o nome de host FMC está configurado.

Navegue até System > Configuration > Management Interface > Shared Settings e verifique se o campo Hostname contém o hostname do FMC.

Você pode verificar esta etapa ao revisar a etapa anterior nesta seção .

Configurando a conexão pxGrid entre o ISE e o FMC.

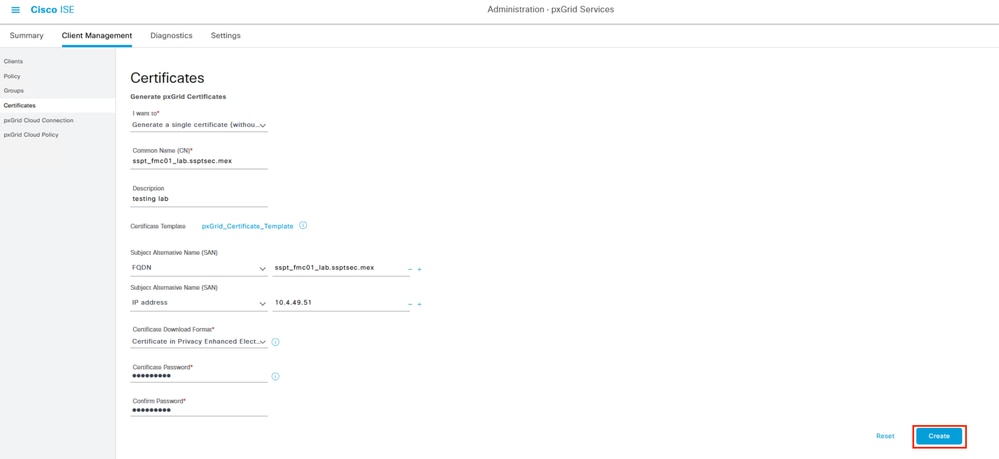

Etapa 1. Navegue até o menu Administration > pxGrid Services > Client Management > Certificates.

Na primeira opção, selecione Desejo gerar um único certificado (sem uma solicitação de assinatura de certificado).

Na seção Nome comum (CN), introduza o FQDN do CVP em que o ISE emitirá um certificado.

Forneça uma Descrição.

Na seção Nome alternativo do assunto (SAN), insira o FQDN e o endereço IP do FMC para conexão.

Na parte inferior do Formato de Download do Certificado, selecione no menu suspenso a opção Certificado no formato Privacy Enhanced Electronic Mail (PEM).

Insira o formato PKCSS PEM (incluindo a cadeia de certificados).

Insira e armazene uma senha em Certificate Password ao usá-la posteriormente no FMC.

Confirme a senha e selecione Create.

Exemplo de geração de certificado pxGrid.

Exemplo de geração de certificado pxGrid.

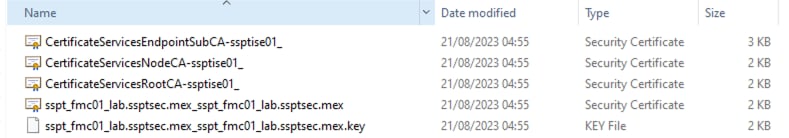

Etapa 2. É feito o download de um arquivo zip em seu computador. Descompacte o arquivo e confirme se você tem estes arquivos do seu ambiente:

Certificados PxGrid gerados pelo ISE.

Certificados PxGrid gerados pelo ISE.

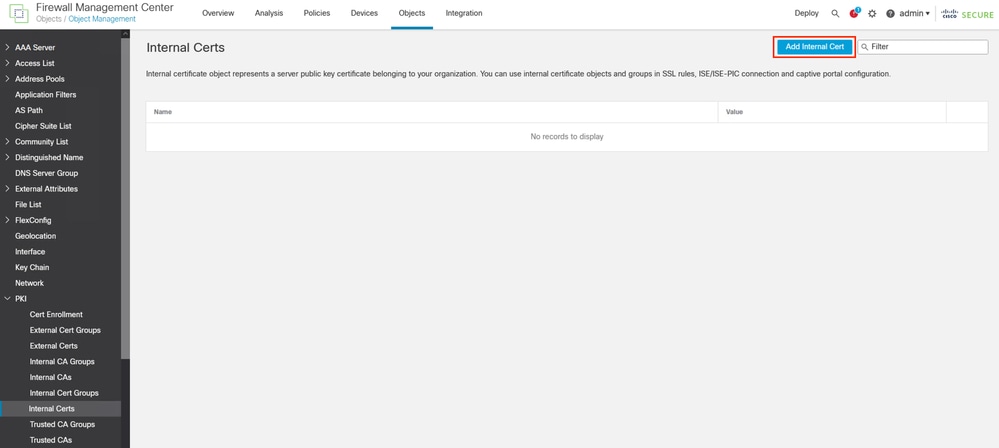

Etapa 3. No FMC, navegue até o menu Objetos > Gerenciamento de objetos > PKI > Certificados internos.

Selecione a opção Add Internal Cert.

Acrescentar o certificado FMC como certificado interno.

Acrescentar o certificado FMC como certificado interno.

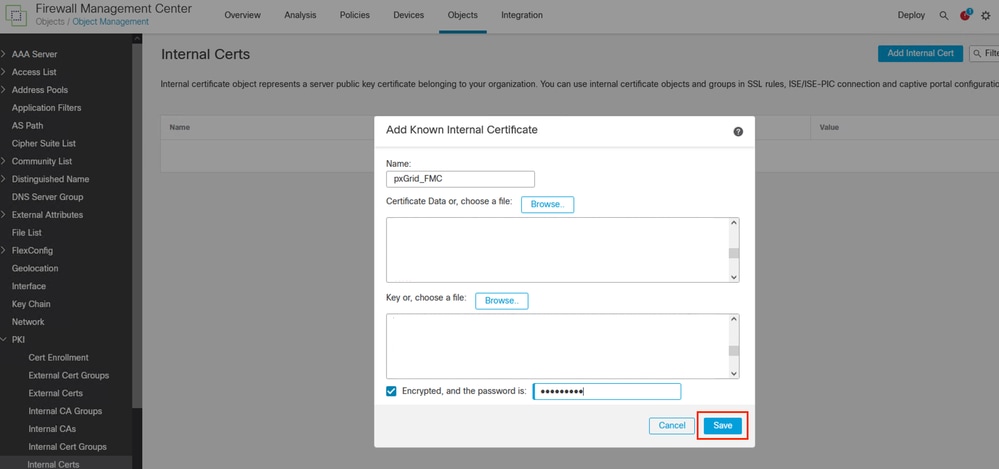

Etapa 4. Nomear o certificado que está alocado no FMC.

Procure o certificado criado para o FMC no ISE na seção Dados do certificado.

Procure o arquivo com a extensão .key para preencher o próximo campo.

Selecione a opção Encrypted e insira a senha que você usou quando criou o certificado no ISE.

Salve a configuração.

Exportando o certificado FMC gerado pelo ISE.

Exportando o certificado FMC gerado pelo ISE.

Certificado FMC.

Certificado FMC.

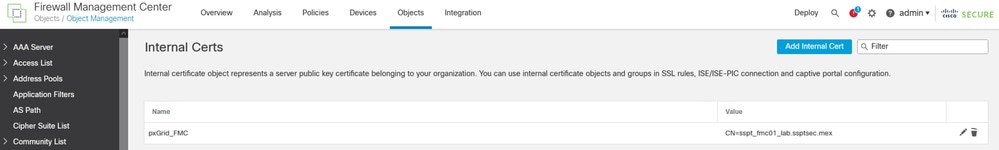

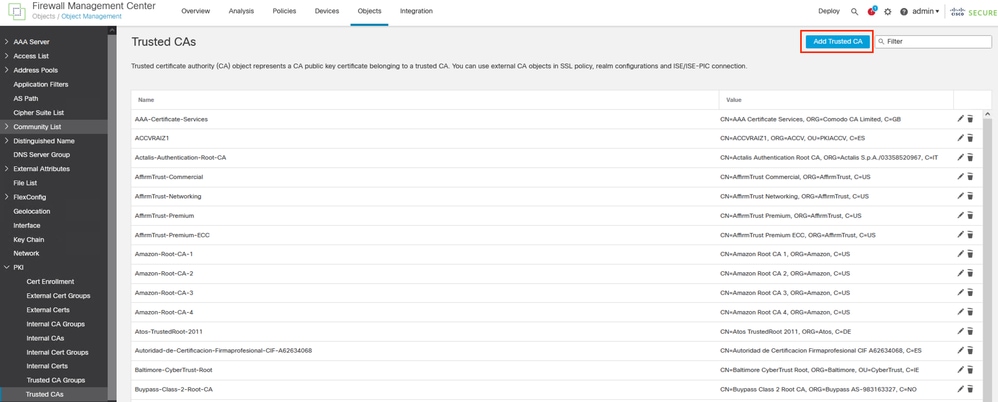

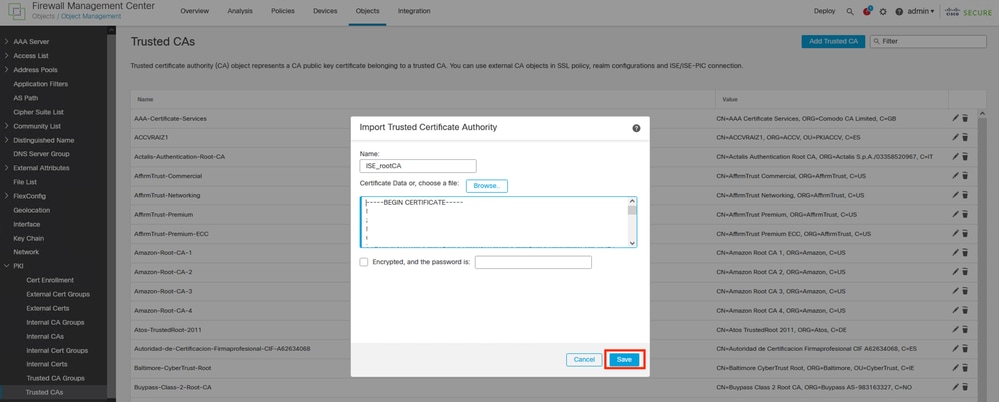

Etapa 5. Navegue até o menu Objetos > Gerenciamento de objetos > PKI > CAs confiáveis,

Selecione Adicionar CAs confiáveis.

Adicionando a rootCA do ISE como certificado confiável.

Adicionando a rootCA do ISE como certificado confiável.

Etapa 6. Nomeie a Autoridade de Certificação.

Procure e selecione o rootCA do ISE que foi baixado do arquivo do ISE.

Salve sua configuração.

Exportando o rootCA do ISE.

Exportando o rootCA do ISE.

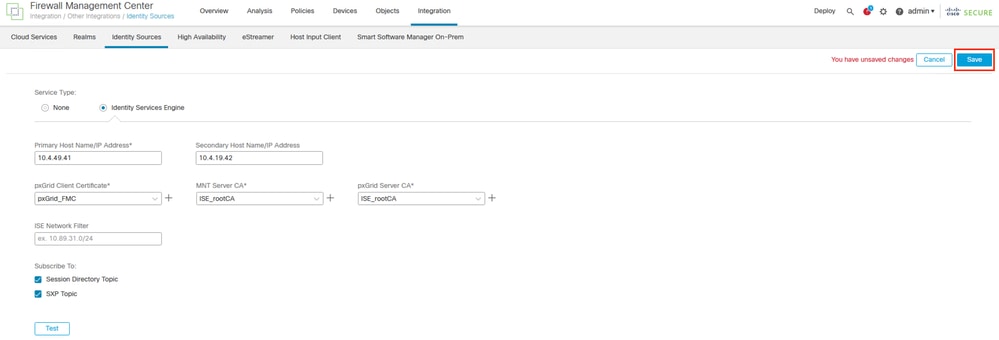

Etapa 7. Navegue até o menu Integração > Outras integrações > Origens de identidade.

Selecione em Tipo de serviço: Identity Services Engine,

Insira o endereço IP ou o FQDN do nó pxGrid que se tornará o nó primário.

Repita o procedimento para o nó pxGrid secundário.

Selecione, no menu suspenso, o certificado pxGrid gerado pelo ISE para a seção pxGrid Client Certificate,

Na seção MNT Server CA e pxGrid Server CA, selecione a rootCA do ISE que você exportou na última etapa.

Note: A CA do servidor pxGrid corresponde à Autoridade de certificação raiz do certificado que está sendo usado pelo pxGrid nos nós pxGrid.

A CA do servidor MNT corresponde à Autoridade de certificação do certificado que está sendo usado pelo pxGrid nos nós MNT.

(Opcional) Você pode assinar o Diretório de sessão e o tópico do SXP no ISE.

Salve a configuração.

Configuração do ISE como fonte de identidade no FMC.

Configuração do ISE como fonte de identidade no FMC.

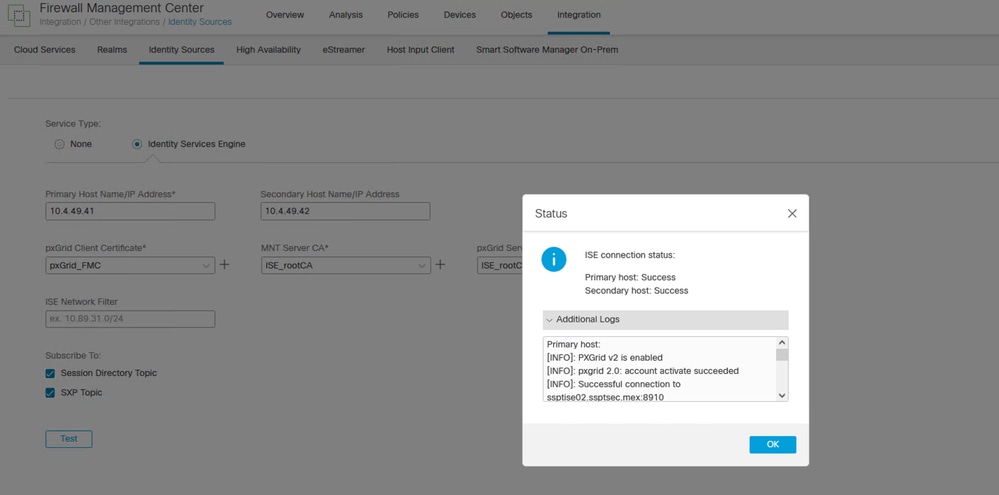

Verificar.

Validação no CVP.

No menu, navegue para Integração > Outras integrações > Origens de identidade > Identity Services Engine antes de salvar sua configuração. Você pode testar as configurações do link pxGrid.

Comunicação bem-sucedida do PxGrid.

Comunicação bem-sucedida do PxGrid.

Primary host:

[INFO]: PXGrid v2 is enabled

[INFO]: pxgrid 2.0: account activate succeeded

[INFO]: Successful connection to ssptise02.ssptsec.mex:8910

[INFO]: Successful connection to ssptise01.ssptsec.mex:8910

[INFO]: These ISE Services are up: SessionDirectory, SXP, EndpointProfile, SecurityGroups, AdaptiveNetworkControl

[INFO]: All requested ISE Services are online.

Secondary host:

[INFO]: PXGrid v2 is enabled

[INFO]: pxgrid 2.0: account activate succeeded

[INFO]: Successful connection to ssptise02.ssptsec.mex:8910

[INFO]: Successful connection to ssptise01.ssptsec.mex:8910

[INFO]: These ISE Services are up: SessionDirectory, SXP, EndpointProfile, SecurityGroups, AdaptiveNetworkControl

[INFO]: All requested ISE Services are online.

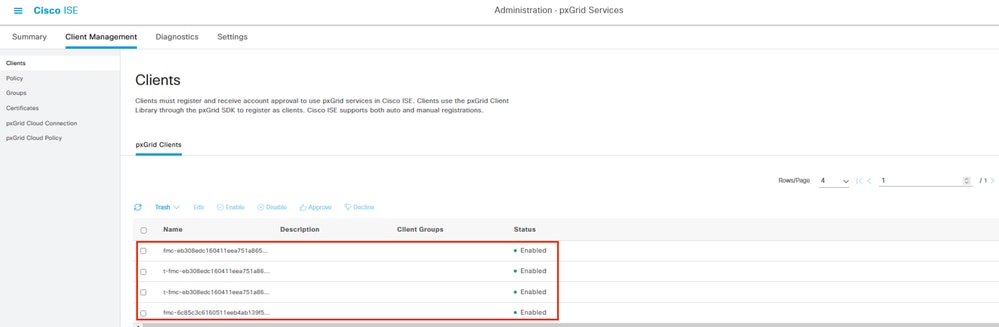

Validação no ISE.

Quando o cliente FMC pxGrid tiver sido integrado com êxito ao ISE, você verá (no menu Administration > pxGrid Services > Client Management > Clients ) os clientes com o nome fmc estão incluídos e habilitados.

Clientes PxGrid disponíveis e ativados.

Clientes PxGrid disponíveis e ativados.

Note: Os clientes pxGrid cujo prefixo começa com "t-fmc" são aqueles usados através do botão de teste do FMC.

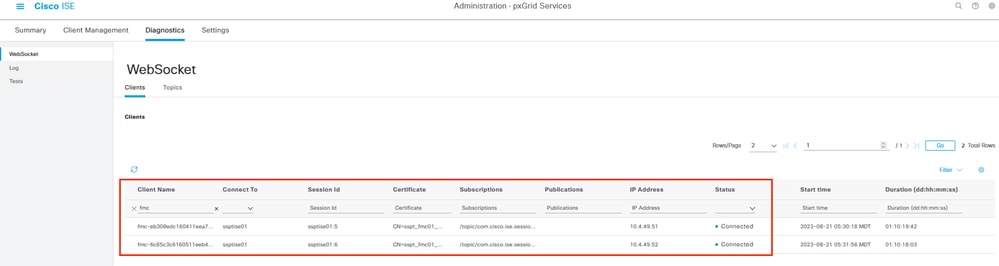

Além disso, se navegar para o menu Administration > pxGrid Services > Diagnostics > WebSocket, você verá as conexões em direção ao FMC.

No cenário em que você tem o FMC em alta disponibilidade, você verá as unidades principal e secundária como são exibidas neste exemplo:

WebSockets disponíveis no ISE.

WebSockets disponíveis no ISE.

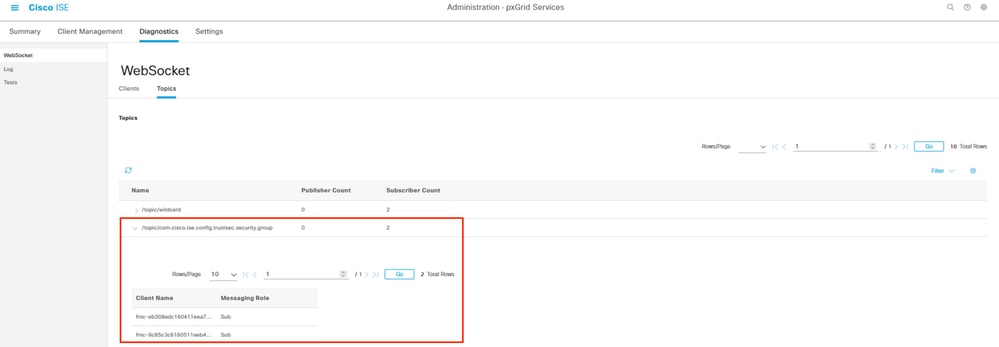

Na próxima guia deste menu chamada Topics, você pode verificar se os assinantes do FMC foram adicionados aos tópicos pxGrid publicados pelo ISE.

Por exemplo, há o tópico relacionado ao grupo de segurança de onde você pode ver que ambos os FMC estão assinados e recebendo informações relacionadas ao SGT publicadas pelo ISE.

Tópicos por assinante do pxGrid.

Tópicos por assinante do pxGrid.

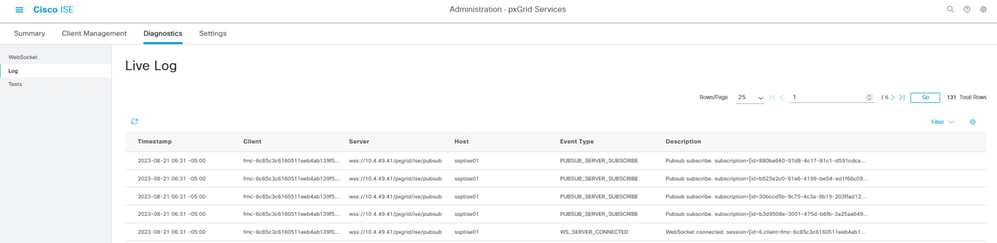

No menu Administration > pxGrid Services > Diagnostics > Log, eventos importantes relacionados à comunicação do pxGrid (para os nós com o recurso habilitado) são exibidos.

Eles retratam as informações relacionadas à integração.

Logs ao vivo do PxGrid.

Logs ao vivo do PxGrid.

Troubleshooting

Solução de problemas no FMC.

Confirme se o FMC pode resolver seu próprio nome de host e nós do ISE por nomes de host.

Por exemplo:

> expert

admin@sspt_fmc01_lab:~$ ping sspt_fmc01_lab

PING sspt_fmc01_lab (10.4.49.51) 56(84) bytes of data.

64 bytes from sspt_fmc01_lab (10.4.49.51): icmp_seq=1 ttl=64 time=0.029 ms

64 bytes from sspt_fmc01_lab (10.4.49.51): icmp_seq=2 ttl=64 time=0.071 ms

64 bytes from sspt_fmc01_lab (10.4.49.51): icmp_seq=3 ttl=64 time=0.055 ms

^C

--- sspt_fmc01_lab ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 27ms

admin@sspt_fmc01_lab:~$ ping ssptise01

PING ssptise01.ssptsec.mex (10.4.49.41) 56(84) bytes of data.

64 bytes from ssptise01.ssptsec.mex (10.4.49.41): icmp_seq=1 ttl=64 time=0.586 ms

64 bytes from ssptise01.ssptsec.mex (10.4.49.41): icmp_seq=2 ttl=64 time=0.646 ms

64 bytes from ssptise01.ssptsec.mex (10.4.49.41): icmp_seq=3 ttl=64 time=0.743 ms

^C

--- ssptise01.ssptsec.mex ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 82ms

rtt min/avg/max/mdev = 0.586/0.658/0.743/0.068 ms

admin@sspt_fmc01_lab:~$

admin@sspt_fmc01_lab:~$ ping ssptise02

PING ssptise02.ssptsec.mex (10.4.49.42) 56(84) bytes of data.

64 bytes from ssptise02.ssptsec.mex (10.4.49.42): icmp_seq=1 ttl=64 time=0.588 ms

64 bytes from ssptise02.ssptsec.mex (10.4.49.42): icmp_seq=2 ttl=64 time=0.609 ms

64 bytes from ssptise02.ssptsec.mex (10.4.49.42): icmp_seq=3 ttl=64 time=0.628 ms

^C

--- ssptise02.ssptsec.mex ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 45ms

rtt min/avg/max/mdev = 0.588/0.608/0.628/0.025 ms

Verifique se o processo ADI está ativo e em execução:

> expert

sudo suadmin@sspt_fmc01_lab:~$ sudo su

root@sspt_fmc01_lab:/Volume/home/admin# pmtool status | grep adi

adi (normal) - Running 7911

Verifique se a comunicação do FMC com o ISE na porta TCPP 8910 é permitida. A partir do FMC CLI, podemos configurar uma captura de pacote tcpudump para confirmar a comunicação bidirecional.

> expert

sudo suadmin@sspt_fmc01_lab:~$ sudo su

root@sspt_fmc01_lab:/Volume/home/admin# tcpdump -i any tcp and port 8910

22:34:08.415370 IP sspt_fmc01_lab.46248 > ssptise01.ssptsec.mex.8910: Flags [S], seq 3033526171, win 29200, options [mss 1460,sackOK,TS val 2701166399 ecr 0,nop,wscale 7], length 0

22:34:08.415840 IP ssptise01.ssptsec.mex.8910 > sspt_fmc01_lab.46248: Flags [S.], seq 3024877968, ack 3033526172, win 28960, options [mss 1460,sackOK,TS val 2268665064 ecr 2701166399,nop,wscale 7], length 0

22:34:08.415894 IP sspt_fmc01_lab.46248 > ssptise01.ssptsec.mex.8910: Flags [.], ack 1, win 229, options [nop,nop,TS val 2701166400 ecr 2268665064], length 0

[...]

Solução de problemas no ISE.

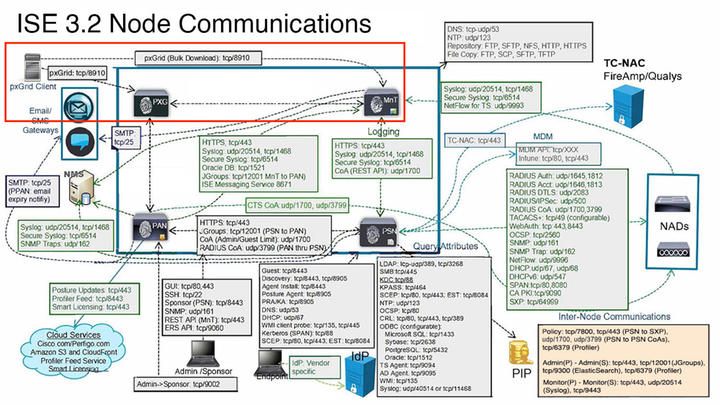

Verifique se as comunicações na porta 8910 estão operacionais.

Essa é a porta usada pelos clientes pxGrid para se comunicar com os nós pxGrid e os nós MnT para o download em massa de informações.

Interação do PxGrid no ambiente ISE.

Interação do PxGrid no ambiente ISE.

Note: O cliente pxGrid, nesse caso o FMC se comunica com os nós pxGrid e o nó MNT secundário (SMNT) para obter o (Download em massa) das informações. Em caso de falha no SMNT, ele procura as informações por meio do MNT primário.

Nos nós do ISE onde a comunicação com o cliente pxGrid é mantida, você pode verificar se a porta está aberta ou se há soquetes conectados a essa porta.

#show ports | include 8910

tcp: (output omitted), :::8910,

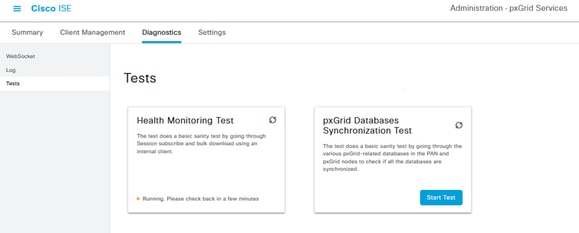

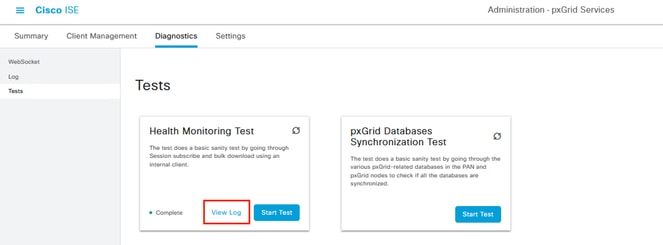

Há dois testes disponíveis no ISE que diagnosticam o status geral das implementações do pxGrid.

Eles podem ser encontrados no menu Administration > pxGrid Services > Diagnostics > Test.

Os testes exibidos nesta seção são executados internamente no ISE.

Teste de Monitoramento de Integridade analisa a pesquisa de serviço pxGrid, que avalia se um cliente pode acessar o Diretório de sessão, o serviço e os tópicos publicados pelo controlador pxGrid.

Selecione a opção Start Test e aguarde até que os logs sejam coletados.

PxGrid Health Monitoring Test (Teste de monitoramento de integridade do PxGrid).

PxGrid Health Monitoring Test (Teste de monitoramento de integridade do PxGrid).

Após a conclusão do teste, selecione a opção View Log. Para este exemplo, o conteúdo do log é:

Revisão do teste de monitoramento de integridade.

Revisão do teste de monitoramento de integridade.

22-Aug-2023 17:03:13 [INFO] ************** pxGrid Session Directory Test ***************

22-Aug-2023 17:03:13 [INFO] ----------------- Starting Connection Test -----------------

22-Aug-2023 17:03:14 [INFO] pxGrid Node: ssptise01.ssptsec.mex

22-Aug-2023 17:03:14 [INFO] wsPubsubServiceName=com.cisco.ise.pubsub

22-Aug-2023 17:03:14 [INFO] sessionTopic=/topic/com.cisco.ise.session

22-Aug-2023 17:03:14 [INFO] sessionRestBaseUrl=https://ssptise01.ssptsec.mex:8910/pxgrid/mnt/sd

22-Aug-2023 17:03:14 [INFO] wsUrl=wss://ssptise02.ssptsec.mex:8910/pxgrid/ise/pubsub

22-Aug-2023 17:03:15 [INFO] ---------------- Connection Test Completed -----------------

22-Aug-2023 17:03:15 [INFO] ------------------ Starting Download Test ------------------

22-Aug-2023 17:03:15 [INFO] Downloading sessions since 2023-08-21T17:03:15.273-06:00

22-Aug-2023 17:03:15 [INFO] Response status=200

22-Aug-2023 17:03:15 [INFO] Number of sessions read: 0

22-Aug-2023 17:03:15 [INFO] ----------------- Download Test Completed ------------------

22-Aug-2023 17:03:15 [INFO] ----------------- Starting Subscribe Test ------------------

22-Aug-2023 17:03:16 [INFO] STOMP CONNECT host=ssptise02.ssptsec.mex

22-Aug-2023 17:03:16 [INFO] STOMP SUBSCRIBE topic=/topic/com.cisco.ise.session

22-Aug-2023 17:03:16 [INFO] STOMP CONNECTED version=1.2

22-Aug-2023 17:07:16 [INFO] A total of 0 notifications were received.

22-Aug-2023 17:07:16 [INFO] STOMP RECEIPT id=77

22-Aug-2023 17:07:19 [INFO] ----------------- Subscribe Test Completed -----------------

22-Aug-2023 17:07:19 [INFO] ********** pxGrid Session Directory Test Complete **********

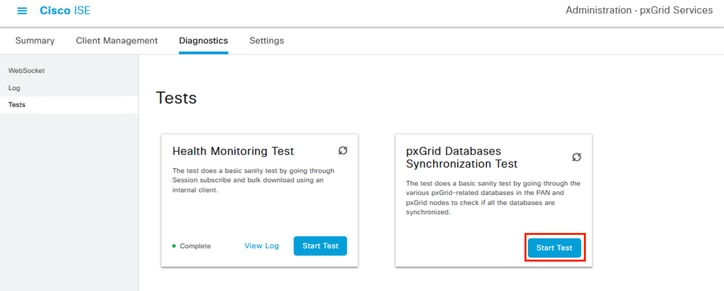

O Teste de sincronização de banco de dados PxGrid verifica se as informações nos bancos de dados estão corretas entre os nós PAN e pxGrid e sincronizadas.

Portanto, as informações enviadas aos assinantes do pxGrid são precisas.

Selecione a opção Start Test e esperar que os resultados venham a ser avaliados.

Teste de sincronização de bancos de dados PxGrid.

Teste de sincronização de bancos de dados PxGrid.

A partir dos registros gerados, essa saída foi obtida.

ssptise01.ssptsec.mex : In Sync

ssptise02.ssptsec.mex : In Sync

Primary PAN : ssptise01.ssptsec.mex

pxGrid Nodes : ssptise01.ssptsec.mex ssptise02.ssptsec.mex

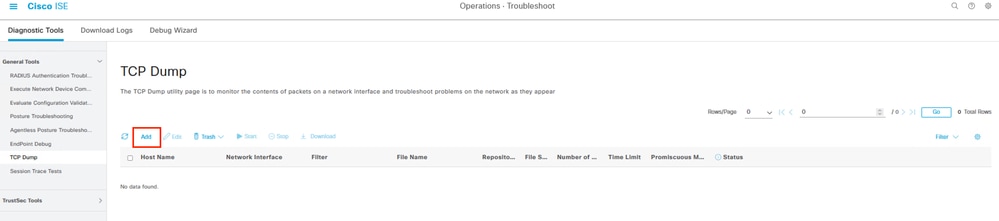

Colete uma captura em dos nós pxGrid apontando em direção ao nó FMC principal.

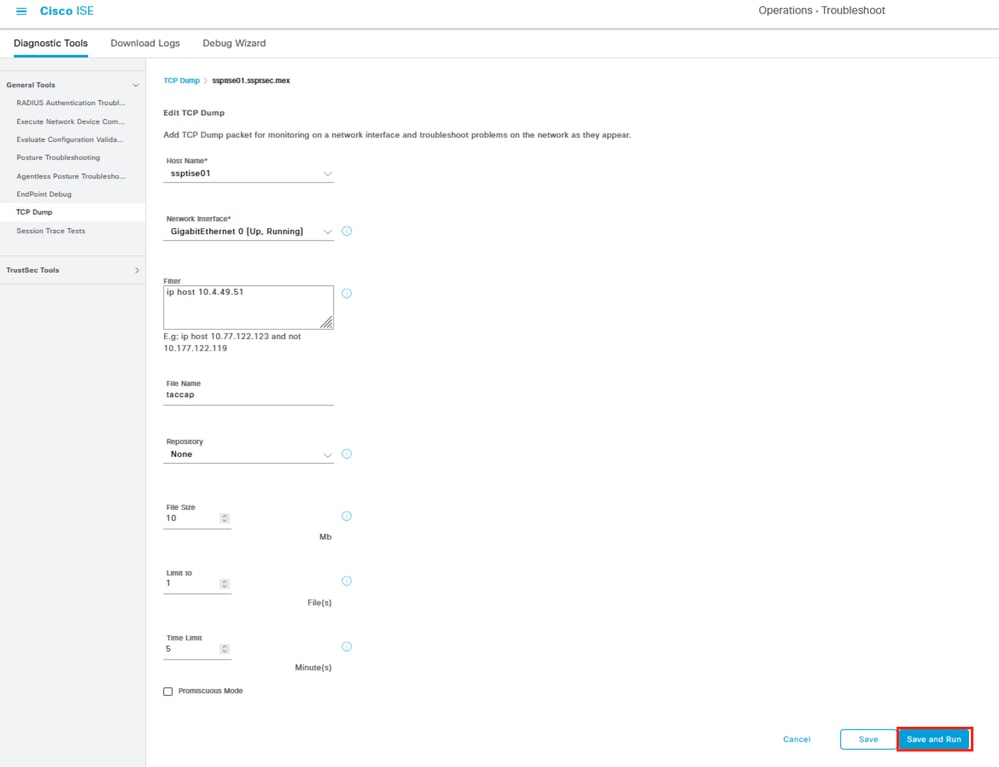

Navegue até o menu Operations > Troubleshoot > Diagnostic Tools > TCP Dump,

Selecione a opção para Adicionar uma nova captura.

Gerando uma captura de pacote no ISE.

Gerando uma captura de pacote no ISE.

Configure os parâmetros para a captura.

Em Host Name, selecione o nó pxGrid primário selecionado no FMC.

Filtre o tráfego com esta sintaxe ip host <FMC IP>

Nomeie a captura e prossiga para Salvar e Executar.

Exemplo de configuração de captura de pacotes.

Exemplo de configuração de captura de pacotes.

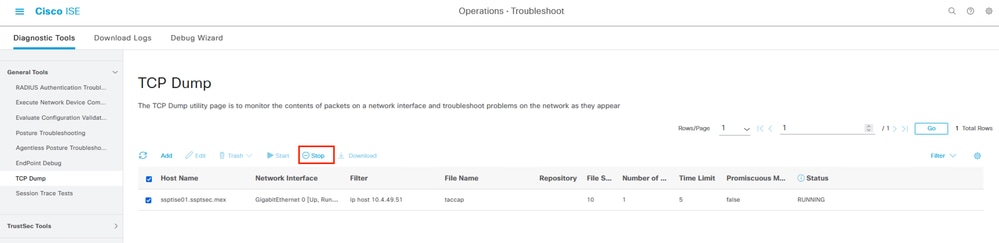

Em outra janela, no menu do FMC Integration > Other Integrations > Identity Sources, Teste a conexão com o ISE através do canal pxGrid.

Quando você obtiver o resultado do teste, prossiga para Parar a captura no ISE.

Interrompendo uma captura de pacote no ISE.

Interrompendo uma captura de pacote no ISE.

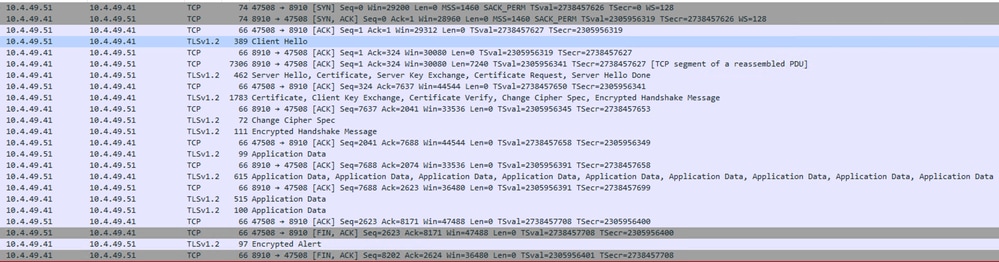

Baixe a captura e inicie a análise. Este cenário exibe uma captura de uma conexão em funcionamento que pode servir como referência.

Comunicação PxGrid entre ISE e FMC.

Comunicação PxGrid entre ISE e FMC.

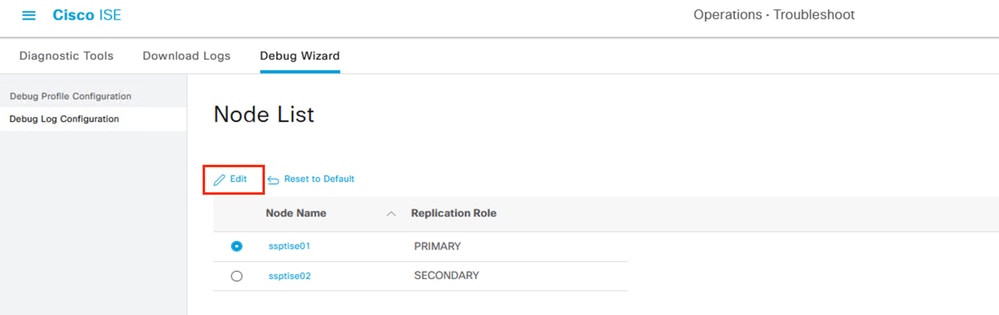

Além disso, no ISE, você pode coletar depurações relacionadas ao processamento do pxGrid.

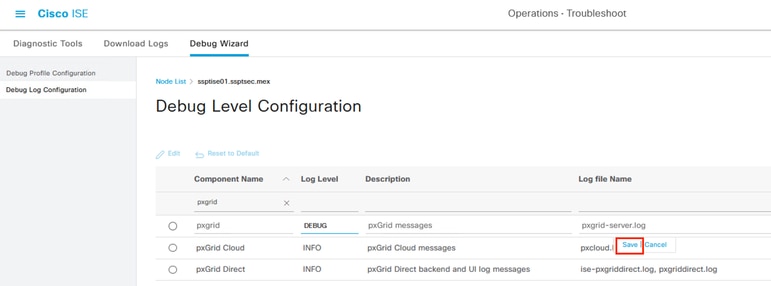

Navegue pelo menu Operations > Troubleshoot > Debug Wizard > Debug Log Configuration,

Selecione o nó ISE correspondente para analisar e, em seguida, Editar.

Selecionando um nó para depurar no ISE.

Selecionando um nó para depurar no ISE.

Filtre os componentes exibidos e altere o Nível de Log para DEBUG o pxgrid component para continuar com uma análise.

Salve a configuração.

Alterando o componente pxGrid para o nível de depuração.

Alterando o componente pxGrid para o nível de depuração.

Reproduza o comportamento a ser analisado e continue a analisar os logs coletados no arquivo pxgrid-server.log. Outros registros que você pode examinar no nó ISE para solucionar problemas são:

#show logging application | include pxgrid

ise-pxgriddirect.log

pxgrid/pxgrid-server.log

pxgrid/pxgrid-test.log

pxgrid/pxgrid_dbsync_summary.log

pxgrid/pxgrid_internal_dbsync_summary.log

pxgriddirect.log

Tip: Para obter mais recomendações de coleta de logs, reveja o vídeo Como habilitar depurações em versões do ISE 3.x.

Problemas comuns.

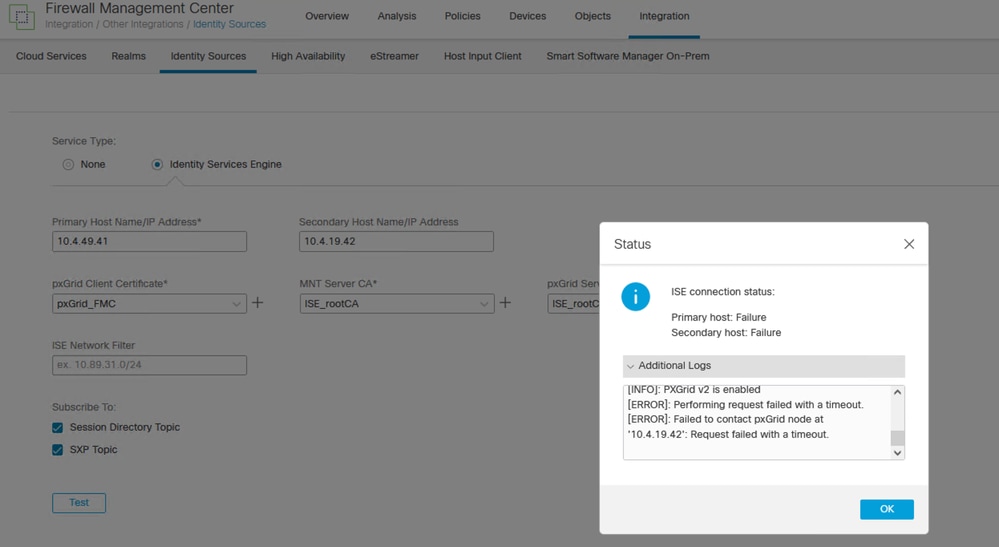

O cliente assinante PxGrid não foi aprovado no ISE.

Para este caso de uso, a saída relacionada ao botão FMC test pxGrid mostra este comportamento:

Falha na conexão do FMC pxGrid.

Falha na conexão do FMC pxGrid.

Primary host:

[INFO]: PXGrid v2 is enabled

[ERROR]: pxgrid 2.0: failed account activation. accountState=PENDING

[ERROR]: Failed to contact pxGrid node at '10.4.49.41': pxgrid2.0: Could not activate account

Secondary host:

[INFO]: PXGrid v2 is enabled

[ERROR]: Performing request failed with a timeout.

[ERROR]: Failed to contact pxGrid node at '10.4.19.42': Request failed with a timeout.

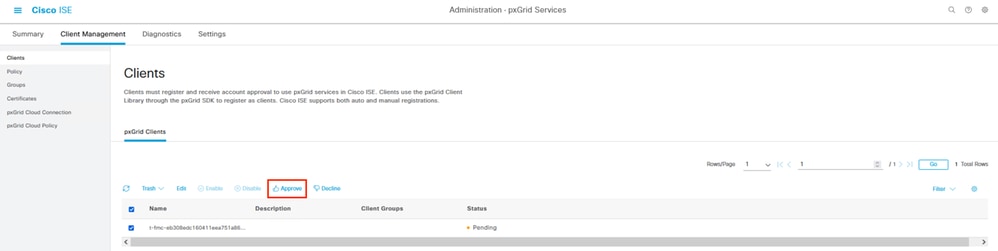

No ISE, observe o comportamento no menu Administration > PxGrid Services > Client Management > Clients indicando que o cliente pxGrid (FMC) está pendente para aprovação.

Selecione o botão Aprovar, confirme a seleção na próxima janela e tente a integração novamente.

Desta vez, a integração é bem-sucedida.

Cliente FMC com status pendente.

Cliente FMC com status pendente.

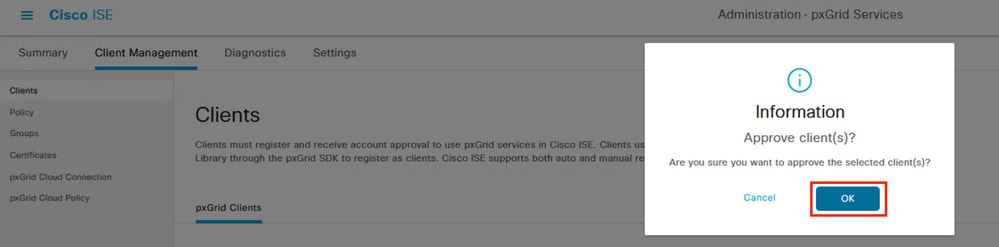

Confirmação da aprovação do cliente pxGrid.

Confirmação da aprovação do cliente pxGrid.

Observe se você deseja habilitar a aprovação automática de clientes pxGrid baseados em certificado.

Aprovar/Recusar os clientes da página anterior, pois este alarme pode aparecer.

Erro relacionado à aprovação de clientes pxGrid.

Erro relacionado à aprovação de clientes pxGrid.

Cadeia de certificados ISE do PxGrid.

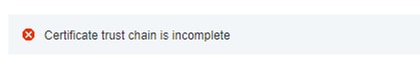

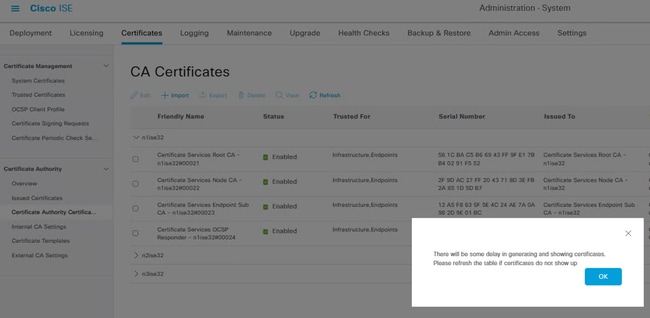

Neste cenário, se você navegar para o menu Administração > Sistema > Certificado, selecione o certificado pxgrid e selecione a opção Exibir,

No caso de você ter um problema com o certificado, esses erros relacionados são possíveis.

Erro relacionado à cadeia de certificados incompleto.

Erro relacionado à cadeia de certificados incompleto.

A primeira etapa a ser verificada é se a CA raiz do ISE está concluída na opção Exibir.

No caso de um certificado ausente na hierarquia, você pode emitir toda a CA raiz de implantação do ISE.

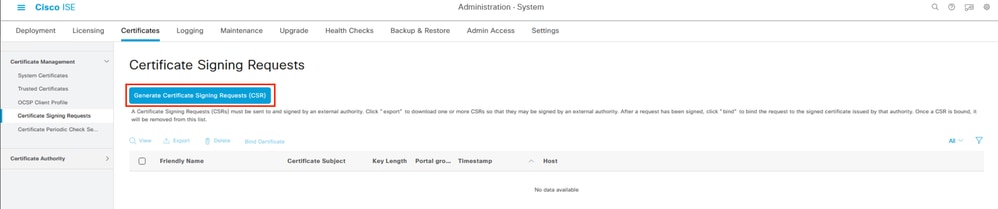

Navegue até o menu Administration > System > Certificates > Certificate Management > Certificate Signing Request (CSR) e selecione esse botão.

Geração de um CSR no ISE.

Geração de um CSR no ISE.

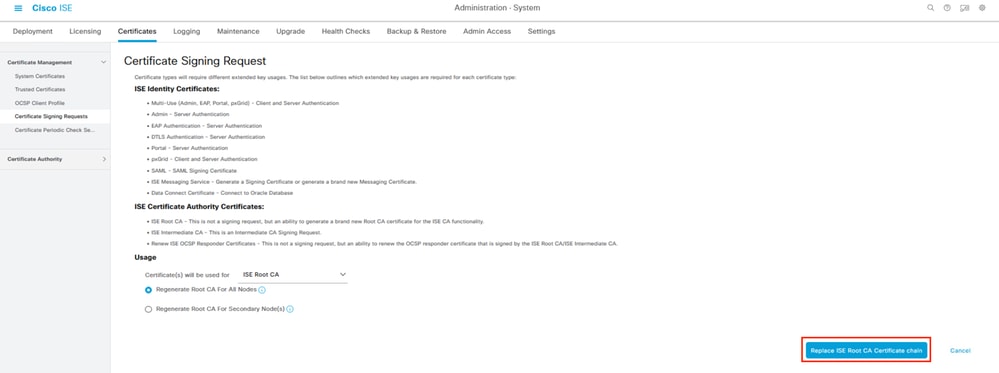

Neste menu, selecione Usage ISE Root CA e Regenerate ISE Root CA para todos os nós.

Continue com o botão Substituir cadeia de certificados da CA raiz do ISE.

Configurando a solicitação de assinatura de certificado.

Configurando a solicitação de assinatura de certificado.

Aguarde até que os certificados sejam gerados em todos os nós da implementação.

Após a conclusão, o ISE exibe a próxima notificação.

Confirmação de geração de certificados.

Confirmação de geração de certificados.

Confirme se a cadeia confiável de certificados do pxGrid está concluída selecionando a opção Exibir em Certificados do Sistema.

Referência.

Página do Cisco Developer do PxGrid.

Guia do Administrador do Cisco Identity Services Engine, Versão 3.2 , Capítulo: Cisco pxGrid.

Guia de referência da CLI do Cisco Identity Services Engine, versão 2.4

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

29-Aug-2023

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Rodrigo Diaz CruzEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback