Identificar Atributos de Objeto LDAP do Ative Diretory para Configuração de Objeto de Autenticação

Introdução

Este documento descreve como identificar atributos de Objeto LDAP do Ative Diretory (AD) para configurar o Objeto de Autenticação no para autenticação externa.

Identificar Atributos de Objeto LDAP

Antes de configurar um Objeto de autenticação em um FireSIGHT Management Center para autenticação externa, a identificação dos atributos AD LDAP de Usuários e Grupos de segurança seria necessária para que a autenticação externa funcionasse como pretendido. Para fazer isso, podemos usar o cliente LDAP baseado em GUI da Microsoft, Ldp.exe, ou qualquer navegador LDAP de terceiros. Neste artigo, usaremos o ldp.exe para conectar, vincular e navegar no servidor do AD local ou remotamente, e identificar os atributos.

Passo 1: Inicie o aplicativo ldp.exe. Vá para o menu Iniciar e clique em Executar. Digite ldp.exe e pressione o botão OK.

Passo 2: Conecte-se ao servidor. Selecione Connection e clique em Connect.

- Para se conectar a um DC (Controlador de Domínio) do AD a partir de um computador local, insira o nome de host ou o endereço IP do servidor do AD.

- Para se conectar a um AD DC localmente, digite localhost como Servidor.

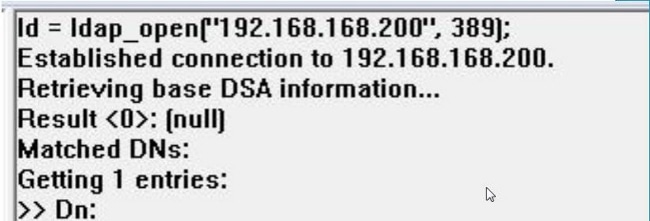

A captura de tela a seguir mostra a conexão remota de um host Windows:

A captura de tela a seguir mostra uma conexão local em um AD DC:

Etapa 3. Vincular ao AD DC. Vá para Connection > Bind. Insira User, Password e Domain. Click OK.

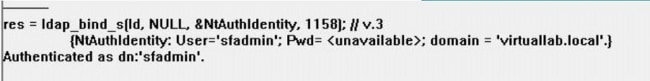

Quando uma tentativa de conexão for bem-sucedida, você verá uma saída como a seguinte:

Além disso, a saída no painel esquerdo de ldp.exe mostrará a associação bem-sucedida ao AD DC.

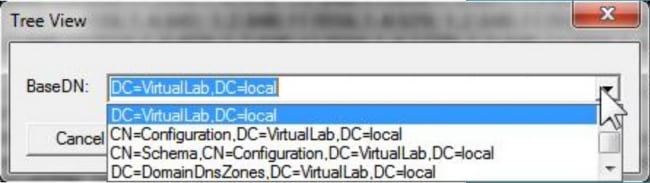

Passo 4: Procure a Árvore de Diretórios. Clique em View > Tree , selecione o domínio BaseDN na lista suspensa e clique em OK. Esse DN base é o DN usado no Objeto de autenticação.

Passo 5: No painel esquerdo de ldp.exe, clique duas vezes nos objetos do AD para expandir os contêineres até o nível de objetos folha e navegue até o Grupo de Segurança do AD do qual os usuários são membros. Depois de localizar o grupo, clique com o botão direito do mouse no grupo e selecione Copy DN.

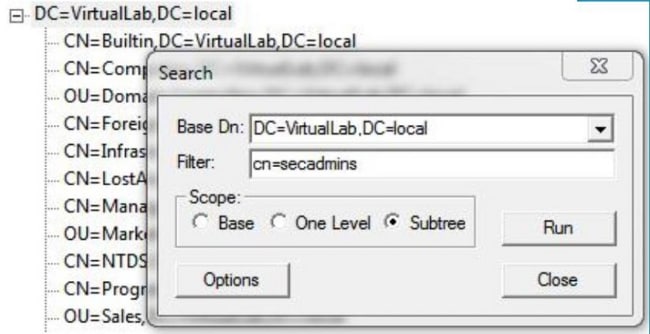

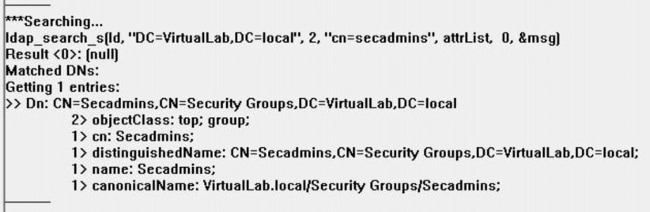

Se não tiver certeza de qual Unidade Organizacional (OU) o grupo está localizado, clique com o botão direito do mouse no DN base ou Domínio e selecione Pesquisar. Quando solicitado, insira cn=<group name> como filtro e Subtree como scope. Depois de obter o resultado, você pode copiar o atributo DN do grupo. Também é possível executar uma pesquisa por curinga, como cn=*admin*.

O Filtro Base no Objeto de Autenticação deve ser o seguinte:

- Grupo único:

Filtro base: (memberOf=<Security_group_DN>)

- Vários grupos:

Filtro base: (|(memberOf=<grupo1_DN>)(memberOf=<grupo2_DN>)(memberOf=<grupoN_DN))

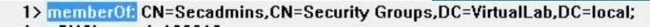

No exemplo a seguir, observe que os usuários do AD têm o atributo memberOf correspondente ao Filtro Base. O número que precede o atributo memberOf indica o número de grupos dos quais o usuário é membro. O usuário é membro de apenas um grupo de segurança, secadmins.

Passo 6: Navegue até as contas de usuário que você gostaria de usar como conta de representação no Objeto de autenticação e clique com o botão direito do mouse na conta de usuário para Copiar DN.

Use este DN para Nome de usuário no Objeto de autenticação. Por exemplo,

User Name: CN=sfdc1,CN=Contas de serviço,DC=VirtualLab,DC=local

Semelhante à pesquisa de grupo, também é possível pesquisar um usuário com CN ou atributo específico, como name=sfdc1.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

19-Dec-2014

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback