Introdução

Este documento descreve como ativar o pré-processador de normalização em linha e ajuda você a entender a diferença e o impacto de duas opções avançadas de normalização em linha.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento do sistema Cisco Firepower e do Snort.

Componentes Utilizados

As informações neste documento são baseadas nos dispositivos Cisco FireSIGHT Management Center e Firepower.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Informações de Apoio

Um pré-processador de normalização em linha normaliza o tráfego para minimizar a possibilidade de um invasor escapar da detecção usando implantações em linha. A normalização ocorre imediatamente após a decodificação do pacote e antes de qualquer outro pré-processador e prossegue das camadas internas do pacote para fora. A normalização em linha não gera eventos, mas prepara pacotes para uso por outros pré-processadores.

Quando você aplica uma política de intrusão com o pré-processador de normalização em linha ativado, o dispositivo Firepower testa essas duas condições para garantir que você use uma implantação em linha:

- Para as versões 5.4 e posteriores, o Modo em linha é ativado na Política de análise de rede (NAP) e a Eliminação quando em linha também é configurada na política de intrusão se a política de intrusão estiver definida para eliminar o tráfego. Nas versões 5.3 e anteriores, a opção Drop when Inline está habilitada na política de intrusão.

- A política é aplicada a um conjunto de interfaces inline (ou inline com failopen).

Portanto, além da habilitação e configuração do pré-processador de normalização em linha, você também deve garantir que esses requisitos sejam atendidos, ou o pré-processador não normalizará o tráfego:

- Sua política deve ser definida para descartar o tráfego em implantações embutidas.

- Você deve aplicar sua política a um conjunto embutido.

Habilitar Normalização Embutida

Esta seção descreve como ativar a normalização em linha para as versões 5.4 e posteriores, e também para as versões 5.3 e anteriores.

Ativar normalização em linha nas versões 5.4 e posteriores

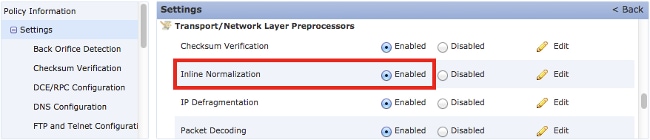

A maioria das configurações de pré-processador é configurada no NAP para versões 5.4 e posteriores. Conclua estas etapas para habilitar a normalização em linha no NAP:

- Faça login na interface do usuário da Web do FireSIGHT Management Center.

- Navegue até Policies > Access Control.

- Clique em Política de análise de rede próximo à área superior direita da página.

- Selecione uma Política de análise de rede que você deseja aplicar ao dispositivo gerenciado.

- Clique no ícone do lápis para iniciar a edição, e a página Editar política será exibida.

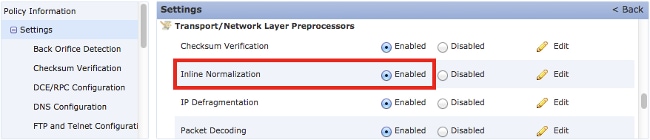

- Clique em Settings no lado esquerdo da tela e a página Settings será exibida.

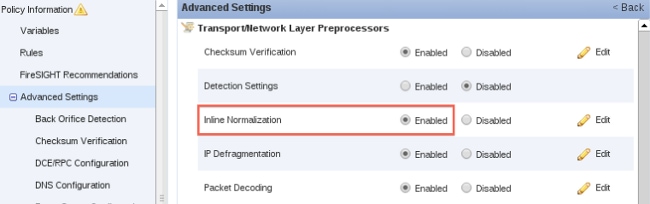

- Localize a opção Normalização em Linha na área Pré-processador da Camada de Transporte/Rede.

- Selecione o botão de opção Enabled para habilitar este recurso:

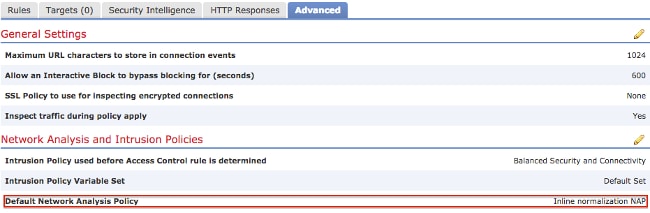

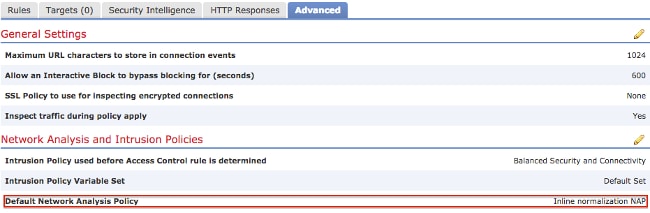

O NAP com normalização embutida deve ser adicionado à sua política de controle de acesso para que ocorra a normalização embutida. O NAP pode ser adicionado através da guia Avançado da política de controle de acesso:

A política de controle de acesso deve ser aplicada ao dispositivo de inspeção.

Note: Para a versão 5.4 ou posterior, você pode ativar a normalização em linha para determinado tráfego e desativá-la para outro tráfego. Se você quiser ativá-lo para tráfego específico, adicione uma regra de análise de rede e defina os critérios e a política de tráfego para aquele que tem a normalização em linha ativada. Se quiser ativá-la globalmente, defina a política de análise de rede padrão como aquela que tem a normalização em linha ativada.

Ativar a normalização em linha nas versões 5.3 e anteriores

Conclua estas etapas para ativar a normalização em linha em uma política de intrusão:

- Faça login na interface do usuário da Web do FireSIGHT Management Center.

- Navegue até Policies > Intrusion > Intrusion Policies.

- Selecione uma política de intrusão que deseja aplicar ao dispositivo gerenciado.

- Clique no ícone do lápis para iniciar a edição, e a página Editar política será exibida.

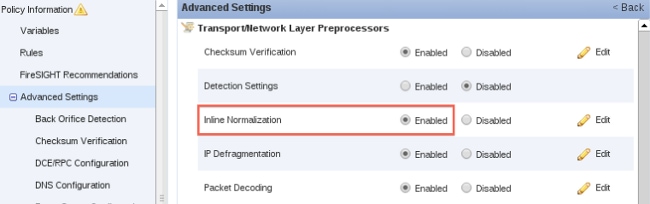

- Clique em Advanced Settings e a página Advanced Settings será exibida.

- Localize a opção Normalização em Linha na área Pré-processador da Camada de Transporte/Rede.

- Selecione o botão de opção Enabled para habilitar este recurso:

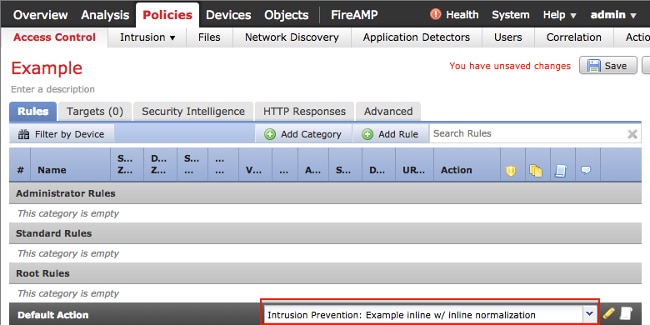

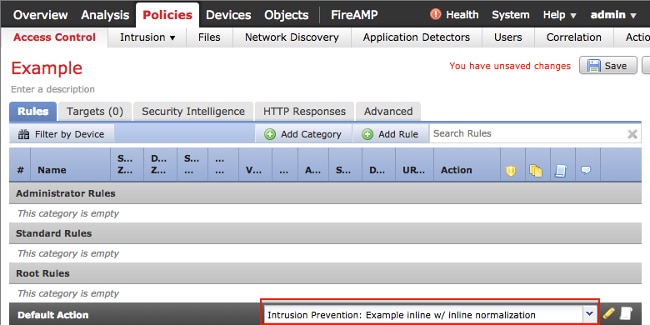

Quando a política de intrusão estiver configurada para normalização em linha, ela deverá ser adicionada como a ação padrão na política de controle de acesso:

A política de controle de acesso deve ser aplicada ao dispositivo de inspeção.

Você pode configurar o pré-processador de normalização em linha para normalizar o tráfego IPv4, IPv6, Internet Control Message Protocol Versão 4 (ICMPv4), ICMPv6 e TCP em qualquer combinação. A normalização de cada protocolo ocorre automaticamente quando essa normalização de protocolo é ativada.

Ativar inspeção pós-ACK e inspeção pré-ACK

Depois de ativar o pré-processador de normalização em linha, você pode editar as configurações para ativar a opção Normalizar payload TCP. Esta opção no pré-processador de normalização em linha alterna entre dois modos diferentes de inspeção:

- Pós-confirmação (Post-ACK)

- Pré-confirmação (Pre-ACK)

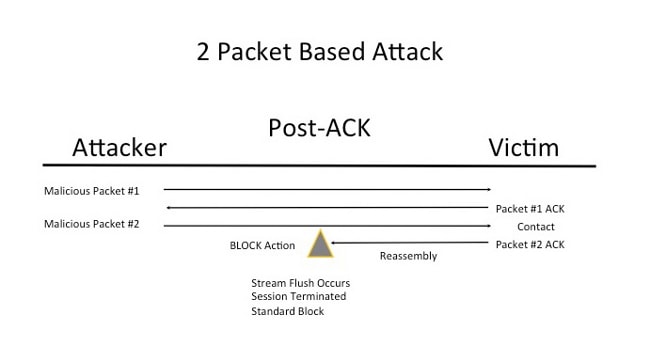

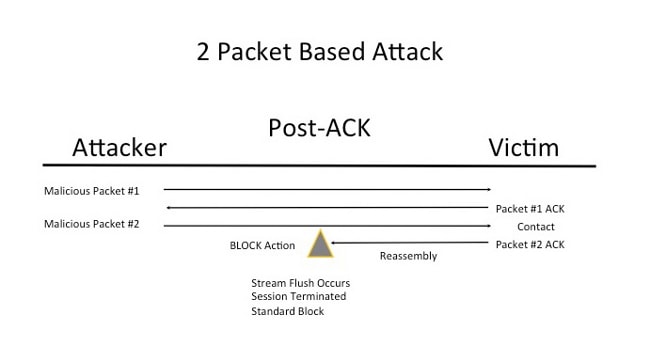

Entender a inspeção pós-ACK (Normalizar payload TCP/Normalizar TCP desativado)

Na inspeção pós-ACK, a remontagem do fluxo de pacotes, a liberação (transferência para o restante do processo de inspeção) e a detecção no Snort ocorrem após a confirmação (ACK) da vítima do pacote que conclui o ataque ser recebido pelo IPS (Sistema de prevenção de intrusão). Antes que ocorra a liberação do fluxo, o pacote ofensivo já chegou à vítima. Portanto, o alerta/queda ocorre depois que o pacote ofensivo chega à vítima. Essa ação ocorre quando o ACK da vítima para o pacote ofensivo alcança o IPS.

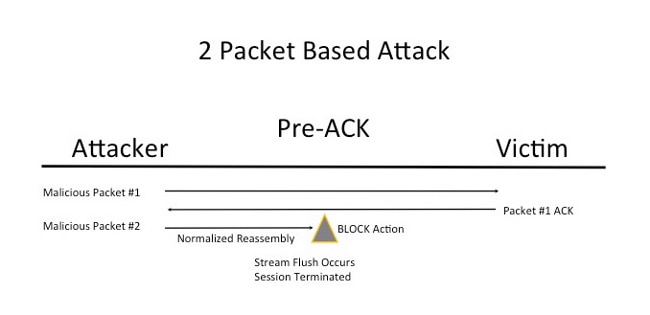

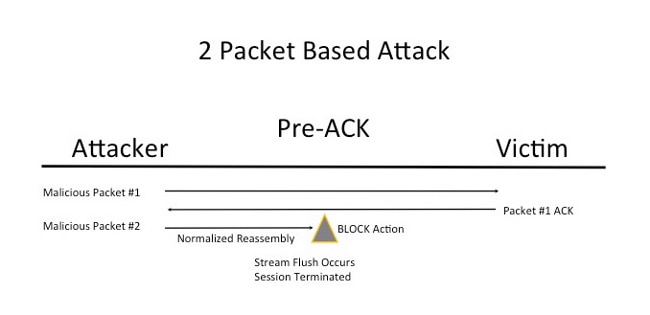

Entender a inspeção pré-ACK (Normalizar o payload TCP/Normalizar TCP ativado)

Esse recurso normaliza o tráfego imediatamente após a decodificação de pacotes e antes que qualquer outra função Snort seja processada, a fim de minimizar os esforços de evasão de TCP. Isso garante que os pacotes que chegam ao IPS sejam os mesmos que são passados para a vítima. O Snort descarta o tráfego no pacote que conclui o ataque antes que ele atinja sua vítima.

Quando você habilita Normalize TCP, o tráfego que corresponde a essas condições também é descartado:

- Cópias retransmitidas de pacotes descartados anteriormente

- Tráfego que tenta continuar uma sessão descartada anteriormente

- Tráfego que corresponde a qualquer uma destas regras de pré-processador de fluxo TCP:

- 129:1

- 129:3

- 129:4

- 129:6

- 129:8

- 129:11

- 129:14 até 129:19

Note: Para habilitar os alertas para as regras de fluxo TCP que são eliminadas pelo pré-processador de normalização, você deve habilitar o recurso Anomalias de inspeção stateful na configuração do fluxo TCP.

Feedback

Feedback