Introdução

Este documento descreve como configurar o serviço de gerenciamento FDM (Secure Firewall Device Management) On-Box para o Secure Firewall 2100 Series com o FTD instalado.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco Secure Firewall 2100, instalação de software FTD

- Configuração básica e solução de problemas do Cisco Secure Firewall Threat Defense (FTD)

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Cisco Secure Firewall série 2100

- Cisco FTD versão 6.2.3

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

A principal intenção deste documento é guiá-lo pelas etapas necessárias para habilitar o gerenciamento FDM On-Box para o Secure Firewall série 2100.

Você tem duas opções para gerenciar o Secure Firewall Threat Defense (FTD) instalado em um firewall seguro série 2100:

- O gerenciamento interno do Secure Firewall Device Management (FDM)

- O Cisco Secure Firewall Management Center (FMC)

Note: Um FTD instalado em um Secure Firewall 2100 não pode ser gerenciado simultaneamente pelo FDM e pelo FMC. A habilitação do gerenciamento FDM On-Box no Secure Firewall 2100 FTD impede o gerenciamento via FMC, a menos que o gerenciamento local seja desabilitado e reconfigurado para FMC. Por outro lado, registrar o FTD em um FMC desabilita automaticamente o serviço de gerenciamento do FDM On-Box no dispositivo.

Use a Ferramenta de Migração do Secure Firewall (FMT) para migrar perfeitamente a configuração de um dispositivo gerenciado localmente usando o FDM para ser gerenciado pelo FMC, conforme detalhado na Migração de um dispositivo gerenciado do FDM para o Cisco Secure Firewall Threat Defense com a ferramenta de Migração

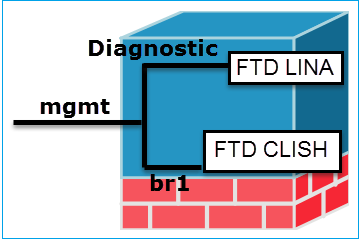

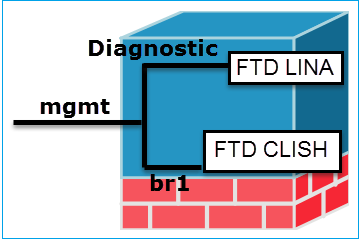

A interface de gerenciamento é dividida em 2 interfaces lógicas, br1 (management0 em dispositivos 2100/4100/9300) e diagnóstico:

| |

Gerenciamento - br1/management0 |

Gerenciamento – Diagnóstico |

| Propósito |

- Esta interface é usada para atribuir o IP FTD usado para comunicação FTD/FMC.

- Encerra o sftunnel entre FMC/FTD.

- Usado como origem para syslogs baseados em regras.

- Fornece acesso SSH e HTTPS à caixa FTD.

|

- Fornece acesso remoto (por exemplo, SNMP) ao mecanismo ASA.

- Usado como uma origem para syslogs de nível LINA, AAA, SNMP e assim por diante.

|

| Obrigatório |

Sim, pois é usado para comunicação FTD/FMC (o túnel sftermina nele).

|

Não e não é recomendável configurá-lo. A recomendação é usar uma interface de dados (verifique a observação abaixo).

|

Observação: a vantagem de deixar o endereço IP fora da interface de diagnóstico é que você pode colocar a interface de gerenciamento na mesma rede que qualquer outra interface de dados. Se você configurar a interface de diagnóstico, seu endereço IP deverá estar na mesma rede que o endereço IP de gerenciamento e será contado como uma interface regular que não pode estar na mesma rede que qualquer outra interface de dados. Como a interface de gerenciamento requer acesso à Internet para atualizações, colocar a interface de gerenciamento na mesma rede que uma interface FTD interna significa que você pode implantar o FTD com apenas um switch na LAN e apontar a interface interna como o gateway padrão para a interface de gerenciamento (isso só se aplica quando o FTD é implantado no modo roteado).

O FTD pode ser instalado em um dispositivo seguro firewall 2100. O chassi executa seu próprio sistema operacional chamado Secure Firewall eXtensible Operating System (FXOS) para controlar as operações básicas do dispositivo, enquanto o dispositivo lógico FTD é instalado em um módulo/blade.

Note: Você pode usar a Interface Gráfica de Usuário (GUI - Graphic User Interface) FXOS chamada Secure Firewall Chassis Manager (FCM) ou a Interface de Linha de Comando (CLI - Command Line Interface) FXOS para configurar as funções do chassi; no entanto, o FCM da GUI não está disponível quando o FTD é instalado na série 2100, apenas a CLI FXOS.

Dispositivo Secure Firewall 21xx:

Observação: no firewall seguro série 2100, a interface de gerenciamento é compartilhada entre o chassi FXOS e o dispositivo lógico FTD.

Configurar

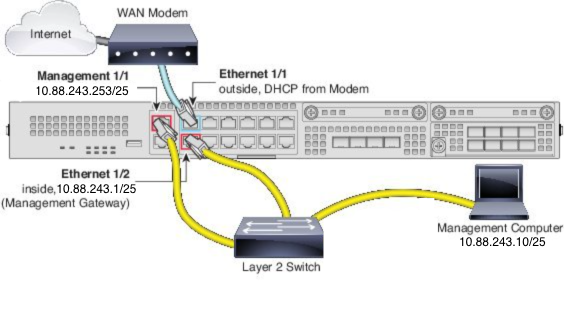

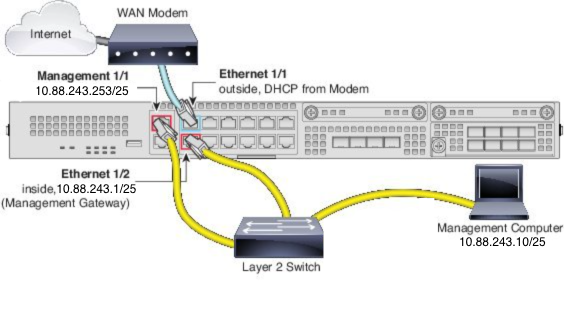

Diagrama de Rede

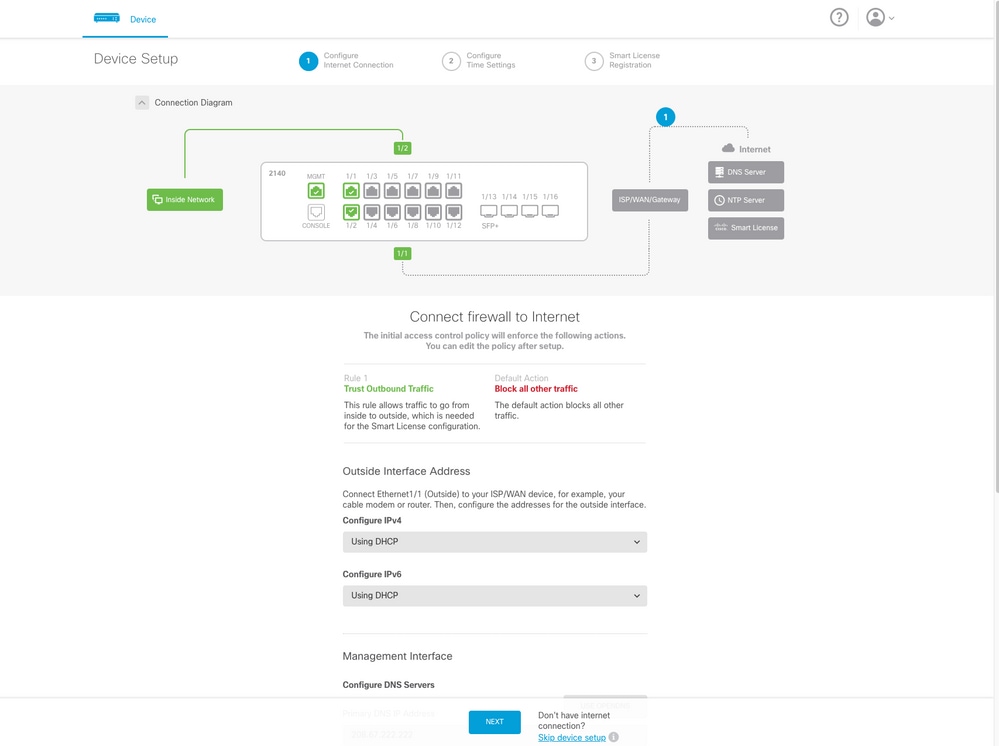

A configuração padrão pressupõe que determinadas interfaces do firewall seguro 2100 sejam usadas para as redes internas e externas. A configuração inicial é mais fácil de concluir se você conectar cabos de rede às interfaces com base nessas expectativas. Para cabear o firewall seguro série 2100, consulte a próxima imagem.

Observação: a imagem mostra uma topologia simples que usa um switch de Camada 2. Outras topologias podem ser usadas e sua implantação pode variar dependendo da conectividade de rede lógica básica, portas, endereçamento e requisitos de configuração.

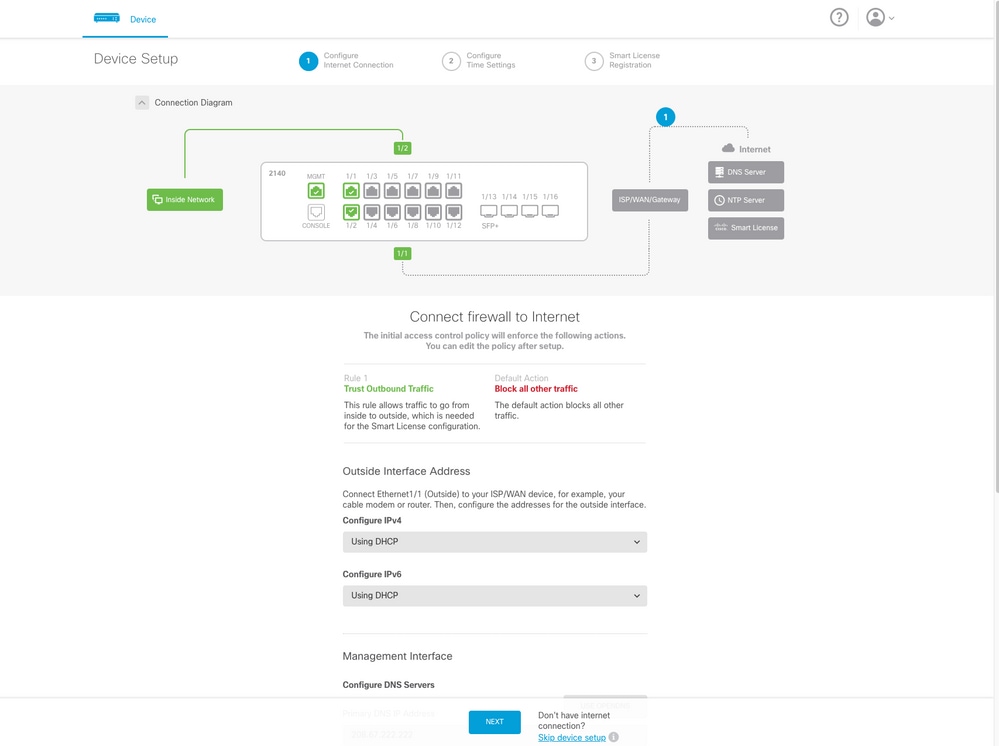

Configurações

Para habilitar o gerenciamento FDM On-Box no firewall seguro série 2100, proceda da seguinte forma.

1. Acesso do console ao chassi do 2100 e conexão com a aplicação FTD.

firepower# connect ftd

>

2. Configure o endereço IP de gerenciamento do FTD.

>configure network ipv4 manual 10.88.243.253 255.255.255.128 10.88.243.1

3. Configure o tipo de gerenciamento como local.

>configure manager local

4. Configure a partir de quais endereços IP/sub-redes o acesso de gerenciamento On-Box ao FTD pode ser permitido.

>configure https-access-list 0.0.0.0/0

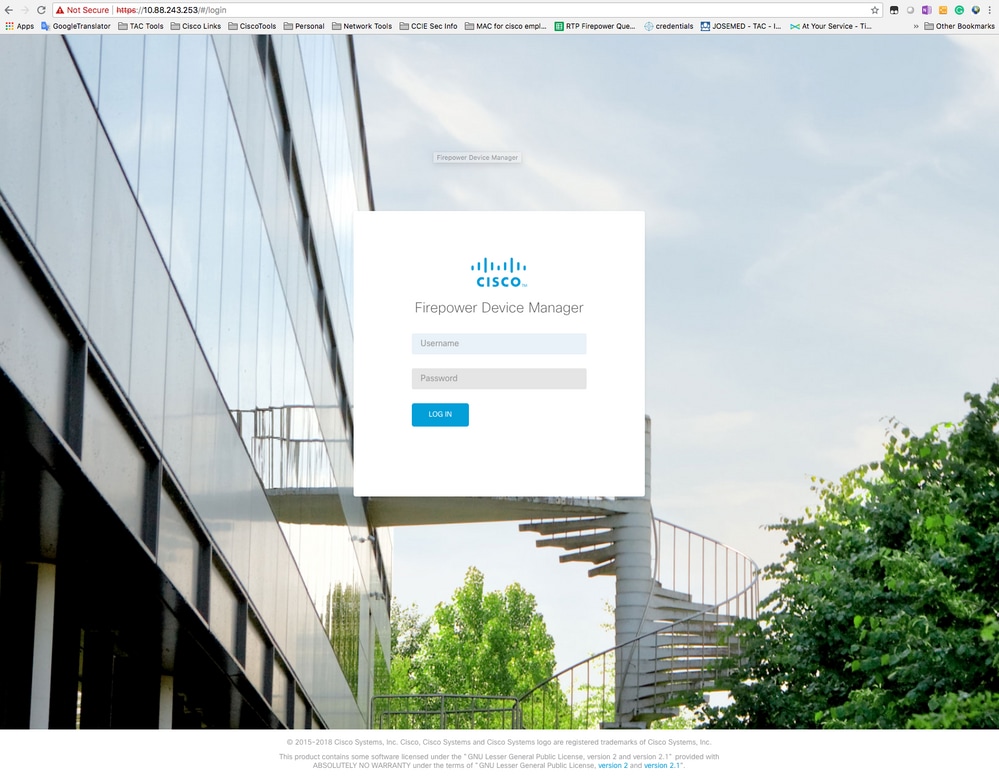

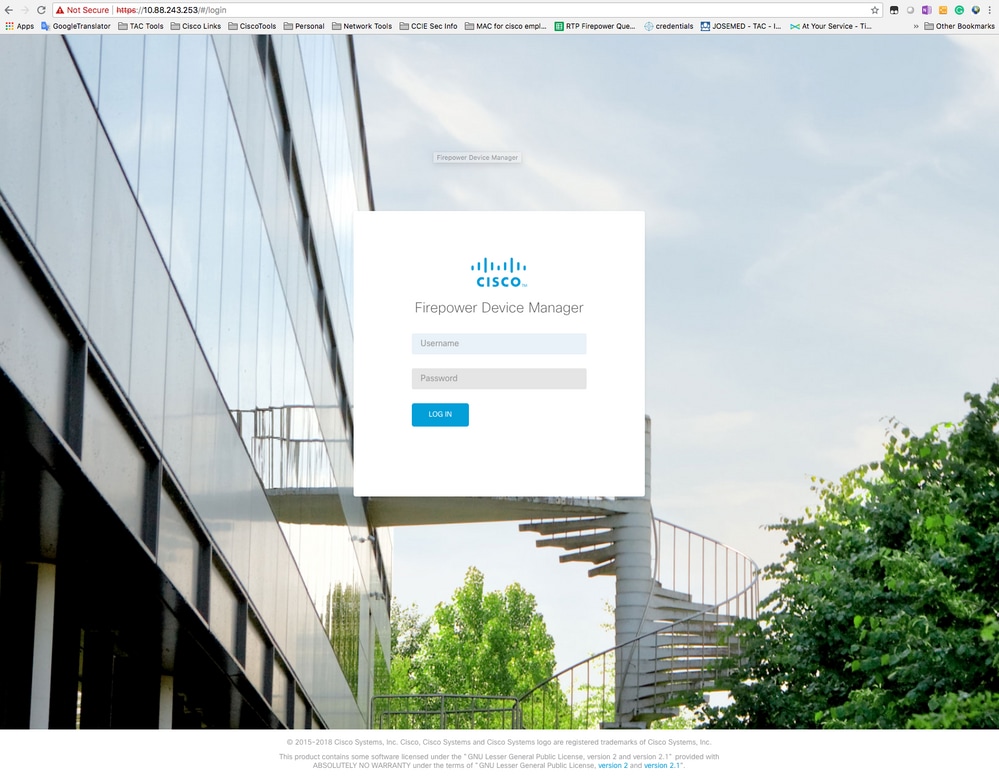

5. Abra um navegador e https no endereço IP configurado para gerenciar o FTD. Isso pode abrir o gerenciador do FDM (On-Box).

6. Faça login e use as credenciais padrão do firewall seguro, o nome de usuário admin e a senha Admin123.

Verificar

1. Verifique as configurações de rede que você definiu para o FTD com o próximo comando.

> show network

===============[ System Information ]===============

Hostname : firepower

DNS Servers : 10.67.222.222

10.67.220.220

Management port : 8305

IPv4 Default route

Gateway : 10.88.243.129

==================[ management0 ]===================

State : Enabled

Channels : Management & Events

Mode : Non-Autonegotiation

MDI/MDIX : Auto/MDIX

MTU : 1500

MAC Address : 00:2C:C8:41:09:80

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.88.243.253

Netmask : 255.255.255.128

Broadcast : 10.88.243.255

----------------------[ IPv6 ]----------------------

Configuration : Disabled

===============[ Proxy Information ]================

State : Disabled

Authentication : Disabled2. Verifique o tipo de gerenciamento que você configurou para o FTD com o próximo comando.

> show managers

Managed locally.

Informações Relacionadas

Feedback

Feedback