Verificação dos carregamentos de análise de arquivo no ESA

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como determinar se os arquivos que são processados por meio da Proteção avançada contra malware (AMP) no Cisco Email Security Appliance (ESA) são enviados para análise de arquivo e também o que o arquivo de registro da AMP associado fornece.

Determinar se os anexos são carregados para análise de arquivo

Com a opção Análise de arquivo ativada, os anexos examinados pela Reputação de arquivo podem ser enviados à Análise de arquivo para análise posterior. Isso oferece o mais alto nível de proteção contra ameaças de dia zero e ameaças direcionadas. A Análise de arquivo só está disponível quando a Filtragem de reputação de arquivo está habilitada.

Use as opções de Tipos de arquivo para limitar os tipos de arquivos que podem ser enviados para a nuvem. Os arquivos específicos que são enviados são sempre baseados em solicitações da nuvem de serviços de análise de arquivos, que tem como alvo os arquivos para os quais é necessária uma análise adicional. A análise de arquivos de determinados tipos de arquivos pode ser desabilitada temporariamente quando a nuvem do File Analysis Services atinge a capacidade.

Observação: consulte o documento File Criteria for Advanced Malware Protection Services for Cisco Content Security Products Cisco para obter as informações mais atualizadas e adicionais.

Observação: revise as Notas de versão e o Guia do usuário para obter a revisão específica do AsyncOS que é executado em seu dispositivo, pois os tipos de arquivo da Análise de arquivo podem variar com base na versão do AsyncOS.

Tipos de arquivo que podem ser enviados para análise de arquivo:

-

Detalhes sobre quais arquivos são suportados pelos serviços de reputação e análise estão disponíveis apenas para clientes registrados da Cisco. Para obter informações sobre quais arquivos são avaliados e analisados, consulte File Criteria for Advanced Malware Protection Services for Cisco Content Security Products, disponível emhttp://www.cisco.com/c/en/us/support/security/web-security-appliance/products-user-guide-list.html. Os critérios para avaliar a reputação de um arquivo e para enviar arquivos para análise podem mudar a qualquer momento.

- Os seguintes tipos de arquivos podem ser enviados para análise no momento:

- (Todas as versões que oferecem suporte à Análise de Arquivos) Windows Executáveis, por exemplo, arquivos .exe, .dll, .sys e .scr.

- Adobe Portable Document Format (PDF), Microsoft Office 2007+ (Open XML), Microsoft Office 97-2004 (OLE), Microsoft Windows / DOS Executável, Outros tipos de arquivos potencialmente mal-intencionados.

- Os tipos de arquivo selecionados para carregamento na página de configurações de antimalware e reputação (para segurança da Web) ou na página de configurações de reputação e análise de arquivo (para segurança de e-mail). O suporte inicial inclui arquivos PDF e do Microsoft Office.

- (Começando no AsyncOS 9.7.1 for Email Security) Se você tiver selecionado a opção Outros tipos de arquivos potencialmente mal-intencionados, os arquivos do Microsoft Office com as seguintes extensões salvas em formato XML ou MHTML: ade, adp, and, accdb, accdr, accda, accda, mdb, cdb, mda, mdn, mdw, mdf, mde, accde, mam, maq, mar, mat, maf, ldb, laccdb, doc, dot, docx, docm, dotx, dotm, docb, docb xls, xlt, xlm, xlsx, xlsm, xltx, xltm, xlsb, xla, xlam, xll, xlw, ppt, pot, pps, pptx, pptm, potx, potm, ppam, ppsx, ppsm, sldx, sldm, mht, mhtm, mhtml e xml.

-

Os critérios de tamanho do arquivo para upload são estabelecidos dinamicamente pelo serviço de análise de arquivos com base nas tendências atuais de ameaças e podem ser alterados a qualquer momento. As alterações de critérios entram em vigor automaticamente; você não precisa fazer nada.

Observação: se a carga no serviço de análise de arquivos exceder a capacidade, alguns arquivos poderão não ser analisados, mesmo que o tipo de arquivo seja selecionado para análise e o arquivo seja elegível para análise. Você receberá um alerta quando o serviço não puder processar temporariamente arquivos de um tipo específico.

Destacando notas importantes:

- Se um arquivo tiver sido carregado recentemente de qualquer origem, o arquivo não será carregado novamente. Para obter os resultados da análise desse arquivo, procure o arquivo SHA-256 na página de relatórios Análise de arquivo.

- O equipamento tentará carregar o arquivo uma vez; se o carregamento não for bem-sucedido, por exemplo, devido a problemas de conectividade, o arquivo pode não ser carregado. Se a falha tiver ocorrido porque o servidor de análise de arquivos estava sobrecarregado, haverá uma nova tentativa de carregamento.

Configurar a AMP para análise de arquivos

Por padrão, quando um ESA é ativado pela primeira vez e ainda precisa estabelecer uma conexão com o atualizador da Cisco, o ÚNICO tipo de arquivo de análise listado será "Microsoft Windows / DOS Executable". Você precisará permitir que uma atualização de serviço seja concluída antes de ter permissão para configurar tipos de arquivos adicionais. Isso será refletido no arquivo de log updater_logs, visto como "fireamp.json":

Sun Jul 9 13:52:28 2017 Info: amp beginning download of remote file "http://updates.ironport.com/amp/1.0.11/fireamp.json/default/100116"

Sun Jul 9 13:52:28 2017 Info: amp successfully downloaded file "amp/1.0.11/fireamp.json/default/100116"

Sun Jul 9 13:52:28 2017 Info: amp applying file "amp/1.0.11/fireamp.json/default/100116"

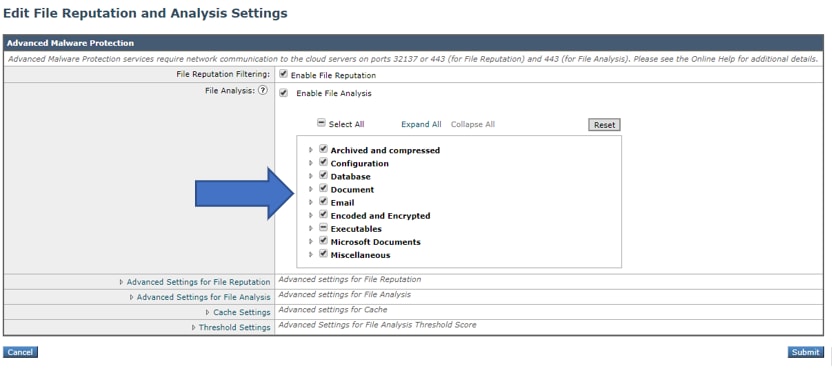

Para configurar a Análise de arquivo por meio da GUI, navegue para Serviços de segurança > Reputação e análise de arquivo > Editar configurações globais...

Para configurar a AMP para análise de arquivo por meio da CLI, insira o comando ampconfig > setup e passe pelo assistente de resposta. Você deve selecionar Y quando receber esta pergunta: Deseja modificar os tipos de arquivo para a Análise de arquivo?

myesa.local> ampconfig

File Reputation: Enabled

File Analysis: Enabled

File types selected for File Analysis:

Adobe Portable Document Format (PDF)

Microsoft Office 2007+ (Open XML)

Microsoft Office 97-2004 (OLE)

Microsoft Windows / DOS Executable

Other potentially malicious file types

Appliance Group ID/Name: Not part of any group yet

Choose the operation you want to perform:

- SETUP - Configure Advanced-Malware protection service.

- ADVANCED - Set values for AMP parameters (Advanced configuration).

- CLEARCACHE - Clears the local File Reputation cache.

[]> setup

File Reputation: Enabled

Would you like to use File Reputation? [Y]>

Would you like to use File Analysis? [Y]>

File types supported for File Analysis:

1. Archived and compressed [selected]

2. Configuration [selected]

3. Database [selected]

4. Document [selected]

5. Email [selected]

6. Encoded and Encrypted [selected]

7. Executables [partly selected]

8. Microsoft Documents [selected]

9. Miscellaneous [selected]

Do you want to modify the file types selected for File Analysis? [N]> y

Enter comma separated serial numbers from the "Supported" list. Enter "ALL" to select all "currently" supported File Types.

[1,2,3,4,5]> ALL

Specify AMP processing timeout (in seconds)

[120]>

Advanced-Malware protection is now enabled on the system.

Please note: you must issue the 'policyconfig' command (CLI) or Mail

Policies (GUI) to configure advanced malware scanning behavior for

default and custom Incoming Mail Policies.

This is recommended for your DEFAULT policy.

Com base nessa configuração, os tipos de arquivo habilitados estão sujeitos à Análise de arquivo, conforme aplicável.

Examine os registros da AMP para a análise do arquivo

Quando os anexos são verificados pela reputação do arquivo ou pela análise do arquivo no ESA, eles são registrados no registro da AMP. Para revisar esse log para todas as ações da AMP, execute tail amp na CLI do ESA ou passe pelo assistente de resposta para o comando tail ou grep. O comando grep é útil se você souber o arquivo específico ou outros detalhes que deseja pesquisar no registro do AMP.

Aqui está um exemplo:

mylocal.esa > tail amp

Press Ctrl-C to stop.

Tue Aug 13 17:28:47 2019 Info: Compressed/Archive File: sha256 = deace8ba729ad32313131321311232av2316623cfe9ac MID = 1683600, Extracted File: File Name = '[redacted].pdf', File Type = 'application/pdf', sha256 = deace8ba729ad32313131321311232av2316623cfe9ac, Disposition = LOWRISK, Response received from = Cloud, Malware = None, Analysis Score = 0, upload_action = Recommended to send the file for analysis

Thu Aug 15 13:49:14 2019 Debug: File reputation query initiating. File Name = 'amp_watchdog.txt', MID = 0, File Size = 12 bytes, File Type = text/plain

Thu Aug 15 13:49:14 2019 Debug: Response received for file reputation query from Cloud. File Name = 'amp_watchdog.txt', MID = 0, Disposition = FILE UNKNOWN, Malware = None, Analysis Score = 0, sha256 = a5f28f1fed7c2fe88bcdf403710098977fa12c32d13bfbd78bbe27e95b245f82, upload_action = Recommended not to send the file for analysis

Observação: versões mais antigas do AsyncOS exibiriam "amp_watchdog.txt" nos registros do AMP. Esse é um arquivo do sistema operacional que é exibido a cada dez minutos nos logs. Esse arquivo faz parte do keep-alive do AMP e pode ser ignorado com segurança. Este arquivo está oculto a partir do AsyncOS 10.0.1 e mais recente.

Observação: versões mais antigas do AsyncOS registrarão a marca upload_action com três valores definidos para o comportamento de análise de upload para o arquivo.

As três respostas para ação de carregamento no AsyncOS mais antigo:

- "upload_action = 0": o arquivo é conhecido pelo serviço de reputação; não envie para análise.

- "upload_action = 1": Enviar

- "upload_action = 2": o arquivo é conhecido pelo serviço de reputação; não envie para análise

As duas respostas para ação de upload no AsyncOS versão 12.x e posteriores:

- "upload_action = Recomendado enviar o arquivo para análise"

- Somente logs de depuração: "upload_action = Recommended not to send the file for analysis" (Upload_action = Recomendado não enviar o arquivo para análise)

Essa resposta determina se um arquivo será enviado para análise. Novamente, ele deve atender aos critérios dos tipos de arquivo configurados para ser enviado com êxito.

Explicação das marcas de ação de upload

"upload_action = 0": The file is known to the reputation service; do not send for analysis.

Para "0", isso significa que o arquivo "não precisa ser enviado para upload". Ou, uma maneira melhor de ver isso é, o arquivo pode ser enviado para upload para a análise de arquivo se necessário. No entanto, se o arquivo não for necessário, ele não será enviado.

"upload_action = 2": The file is known to the reputation service; do not send for analysis

Para "2", é um "não enviar" estrito para upload. Essa ação é final e decisiva, e o processamento da Análise de arquivo é feito.

Cenários de exemplo

Esta seção descreve possíveis cenários em que os arquivos são carregados para análise corretamente ou não são carregados devido a um motivo específico.

Arquivo carregado para análise

AsyncOS mais antigo:

Este exemplo mostra um arquivo DOCX que atende aos critérios e é marcado com upload_action = 1. Na linha seguinte, o arquivo carregado para análise do Secure Hash Algorithm (SHA) também é gravado no registro do AMP.

Thu Jan 29 08:32:18 2015 Info: File reputation query initiating. File Name = 'Lab_Guide.docx', MID = 860, File Size = 39136 bytes, File Type = application/msword

Thu Jan 29 08:32:19 2015 Info: Response received for file reputation query from Cloud. File Name = 'Royale_Raman_Lab_Setup_Guide_Beta.docx', MID = 860, Disposition = file unknown, Malware = None, Reputation Score = 0, sha256 = 754e3e13b2348ffd9c701bd3d8ae96c5174bb8ebb76d8fb51c7f3d9567ff18ce, upload_action = 1

Thu Jan 29 08:32:21 2015 Info: File uploaded for analysis. SHA256: 754e3e13b2348ffd9c701bd3d8ae96c5174bb8ebb76d8fb51c7f3d9567ff18ce

AsyncOS 12.x e posteriores:

Este exemplo mostra um arquivo PPTX que atende aos critérios e é marcado com upload_action = Recommended para enviar o arquivo para análise. Na linha seguinte, o arquivo carregado para análise do Secure Hash Algorithm (SHA) também é gravado no registro do AMP.

Thu Aug 15 09:42:19 2019 Info: Response received for file reputation query from Cloud. File Name = 'ESA_AMP.pptx', MID = 1763042, Disposition = UNSCANNABLE, Malware = None, Analysis Score = 0, sha256 = 0caade49103146813abaasd52edb63cf1c285b6a4bb6a2987c4e32, upload_action = Recommended to send the file for analysis

Thu Aug 15 10:05:35 2019 Info: File uploaded for analysis. SHA256: 0caade49103146813abaasd52edb63cf1c285b6a4bb6a2987c4e32, file name: ESA_AMP.pptx

O arquivo não foi carregado para análise porque o arquivo já é conhecido

AsyncOS mais antigo:

Este exemplo mostra um arquivo PDF digitalizado pelo AMP com upload_action = 2 anexado ao registro de reputação do arquivo. Esse arquivo já é conhecido na nuvem e não precisa ser carregado para análise, portanto, não é carregado novamente.

Wed Jan 28 09:09:51 2015 Info: File reputation query initiating. File Name = 'Zombies.pdf', MID = 856, File Size = 309500 bytes, File Type = application/pdf

Wed Jan 28 09:09:51 2015 Info: Response received for file reputation query from Cache. File Name = 'Zombies.pdf', MID = 856, Disposition = malicious, Malware = W32.Zombies.NotAVirus, Reputation Score = 7, sha256 = 00b32c3428362e39e4df2a0c3e0950947c147781fdd3d2ffd0bf5f96989bb002, upload_action = 2

AsyncOS 12.x e posteriores:

Este exemplo mostra o arquivo amp_watchdog.txt com logs amp no nível de depuração correspondente a upload_action = Recomendado não enviar o arquivo para análise anexado ao log de reputação do arquivo. Esse arquivo já é conhecido na nuvem e não precisa ser carregado para análise, portanto, não é carregado novamente.

Mon Jul 15 17:41:53 2019 Debug: Response received for file reputation query from Cache. File Name = 'amp_watchdog.txt', MID = 0, Disposition = FILE UNKNOWN, Malware = None, Analysis Score = 0, sha256 = a5f28f1fed7c2fe88bcdf403710098977fa12c32d13bfbd78bbe27e95b245f82, upload_action = Recommended not to send the file for analysis

Upload da análise do arquivo de registro via cabeçalhos de e-mail

Na CLI, com a opção usando o comando logconfig, a subopção de logheaders pode ser selecionada para listar e registrar os cabeçalhos de e-mails processados através do ESA. Usando o cabeçalho "X-Amp-File-Uploaded", sempre que um arquivo for carregado ou não for carregado para análise de arquivo será gravado nos logs de e-mail do ESA.

Examinando os logs de e-mail, os resultados dos arquivos carregados para análise:

Mon Sep 5 13:30:03 2016 Info: Message done DCID 0 MID 7659 to RID [0] [('X-Amp-File-Uploaded', 'True')]

Examinando os logs de e-mail, os resultados dos arquivos não carregados para análise:

Mon Sep 5 13:31:13 2016 Info: Message done DCID 0 MID 7660 to RID [0] [('X-Amp-File-Uploaded', 'False')]

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

26-Feb-2015

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Robert SherwinTAC da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback