Configure a inteligência de segurança baseada em domínio (política DNS) no módulo FirePOWER com ASDM (gerenciamento integrado)

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introduction

Este documento descreve como configurar o Domain Based Security Intelligence (SI) no módulo ASA com FirePOWER com o uso do Adaptive Security Device Manager (ASDM).

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conhecimento do firewall ASA (Adaptive Security Appliance)

- ASDM (Adaptive Security Device Manager)

- Conhecimento do módulo FirePOWER

Note: O filtro Security Intelligence requer uma licença de Proteção.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- Módulos ASA FirePOWER (ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X ) com versão de software 6.0.0 e superior

- Módulo ASA FirePOWER (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 555-X) com versão de software 6.0.0 e superior

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

O sistema Firepower oferece a capacidade de interceptar solicitações de tráfego DNS e procurar o nome de domínio mal-intencionado. Se o módulo Firepower encontrar um domínio mal-intencionado, o Firepower tomará as medidas adequadas para atenuar a solicitação de acordo com a configuração da política de DNS.

Novos métodos de ataque projetados para violar a inteligência baseada em IP, usar incorretamente os recursos de balanceamento de carga de DNS para ocultar o endereço IP real de um servidor mal-intencionado. Embora os endereços IP associados ao ataque sejam frequentemente trocados de entrada e saída, o nome de domínio raramente é alterado.

O Firepower oferece a capacidade de redirecionar a solicitação mal-intencionada para um servidor sinkhole, que pode ser um servidor honeypot para detectar, desviar ou estudar tentativas de saber mais sobre o tráfego de ataque.

Visão geral de listas de domínio e feeds

Listas de domínio e feeds contêm a lista do nome de domínio mal-intencionado que é classificado posteriormente na categoria com base no tipo de ataque. Normalmente, você pode categorizar os feeds em dois tipos.

O Cisco TALOS forneceu listas de domínio e feeds

Invasores DNS: coleção de nomes de domínio que procura continuamente vulnerabilidades ou tenta explorar outros sistemas.

DNS Bogon: coleção de nomes de domínio que não aloca mas reenvia o tráfego, também conhecidos como IPs falsos.

DNS Bots: coleção de nomes de domínio que participam ativamente como parte de uma botnet e são controlados por um controlador de botnet conhecido.

DNS CnC: coleção de nomes de domínio que são identificados como os servidores de controle de uma botnet conhecida.

Kit de exploração DNS: Coleta de nomes de domínio que tentam explorar outros sistemas.

Malware DNS: coleção de nomes de domínio que tenta propagar malware ou ataca ativamente qualquer pessoa que os visita.

DNS Open_proxy: coleção de nomes de domínio que executam os Open Web Proxies e oferecem serviços anônimos de navegação na Web.

DNS Open_relay: coleção de nomes de domínio que oferecem serviços de retransmissão de e-mail anônimos usados por spam e invasores de phishing.

DNS Phish: coleção de nomes de domínio que tenta ativamente enganar os utilizadores finais para introduzirem as suas informações confidenciais, como nomes de utilizador e senhas.

Resposta DNS: coleção de nomes de domínio que são repetidamente observados envolvidos em comportamentos suspeitos ou mal-intencionados.

DNS Spam: coleção de nomes de domínio identificados como a origem que envia mensagens de correio eletrônico publicitário não solicitado.

DNS suspeito: coleção de nomes de domínio que apresentam atividade suspeita e que estão sob investigação ativa.

DNS Tor_exit_node: coleção de nomes de domínio que oferecem serviços de nó de saída para a rede Tor Anonymizer.

Listas de domínio e feeds personalizados

Lista negra global para DNS: Coleta da lista personalizada de nomes de domínio identificados como mal-intencionados pelo administrador.

Lista branca global para DNS: Coleta da lista personalizada de nomes de domínio identificados como genuínos pelo administrador.

Configurar inteligência de segurança DNS

Há várias etapas para configurar a inteligência de segurança baseada no nome do domínio.

- Configurar o feed/lista de DNS personalizados (opcional)

- Configurar o objeto do sinkhole (opcional)

- Configurar a política DNS

- Configurar a política de controle de acesso

- Implante a política de controle de acesso

Etapa 1. Configurar Feed/List de DNS personalizado (Opcional).

Há duas listas predefinidas que permitem adicionar os domínios a ela. Você cria suas próprias listas e feeds para os domínios que deseja bloquear.

- Lista negra global para DNS

- Lista branca global para DNS

Adicionar manualmente endereços IP à lista negra global e à lista branca global

O módulo Firepower permite adicionar certos domínios à lista negra global quando você sabe que eles fazem parte de alguma atividade mal-intencionada. Os domínios também podem ser adicionados à lista branca global se você quiser permitir o tráfego para determinados domínios que são bloqueados por domínios de lista negra. Se você adicionar qualquer domínio à lista negra global/lista branca global, ela entrará em vigor imediatamente sem a necessidade de aplicar a política.

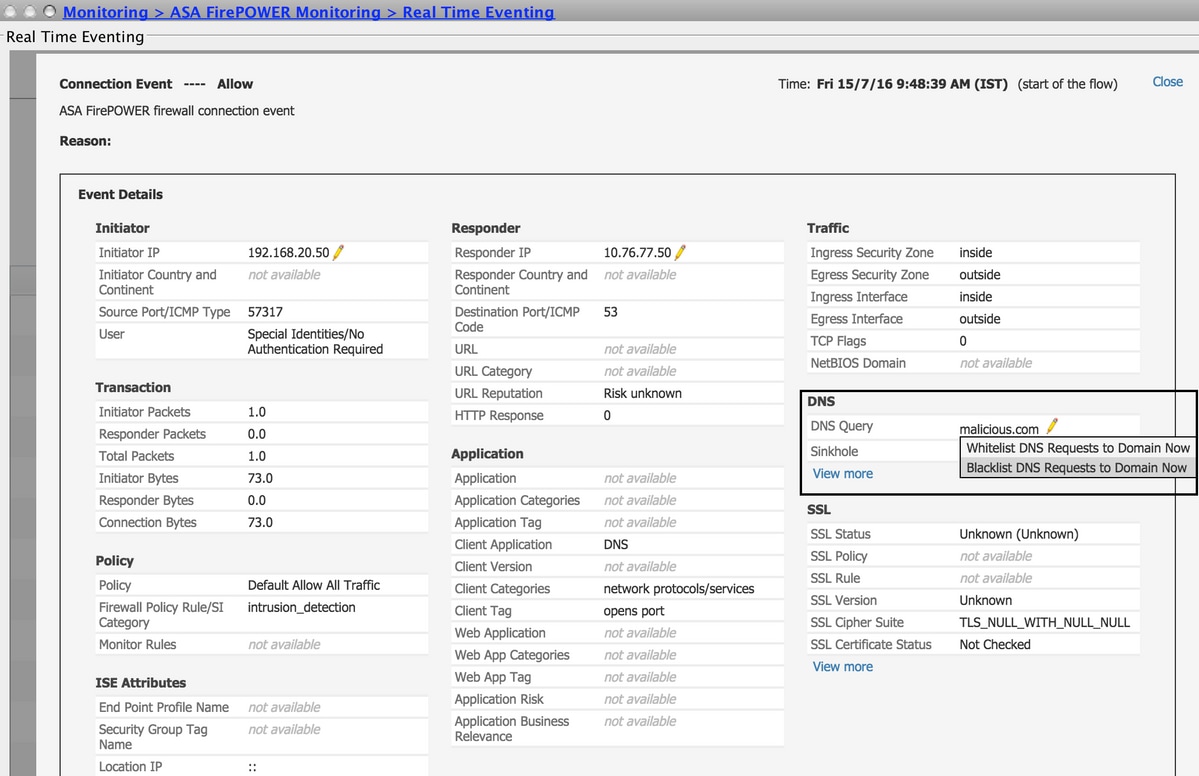

Para adicionar o endereço IP à lista negra global/ lista branca global, navegue para Monitoring > ASA FirePOWER Monitoring > Real Time Event, passe o mouse sobre os eventos da conexão e selecione View Details.

Você pode adicionar domínios à lista negra global/lista branca global. Clique em Edit na seção DNS e selecione Whitelist DNS Requests to Domain Now/Blacklist DNS Requests to Domain Now para adicionar o domínio à respectiva lista, como mostrado na imagem.

Para verificar se os domínios são adicionados à lista negra global/ lista branca global, navegue para Configuração > Configuração do ASA FirePOWER > Gerenciamento de objetos > Inteligência de segurança > Listas e feeds DNS e edite lista negra global para DNS / Lista branca global para DNS. Você também pode usar o botão excluir para remover qualquer domínio da lista.

Criar a lista Personalizada de domínios de lista negra

O Firepower permite criar uma lista de domínios personalizada que pode ser usada para fazer uma lista negra (bloquear) por dois métodos diferentes.

- Você pode gravar nomes de domínio em um arquivo de texto (um domínio por linha) e carregar o arquivo no FirePOWER Module.

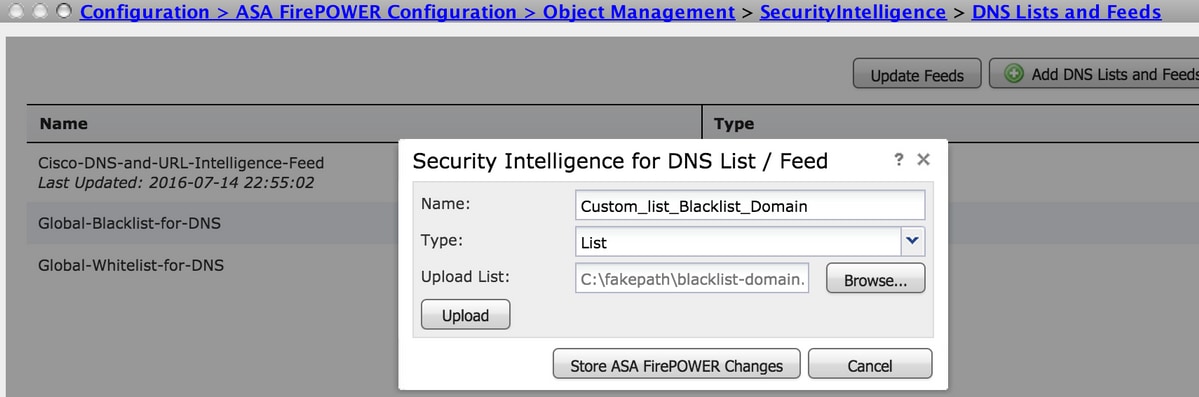

Para carregar o arquivo, navegue até Configuration > ASA FirePOWER Configuration > Object Management > SecurityIntelligence > DNS Lists and Feeds e selecione Add DNS Lists and FeedsNome: Especifique o nome da lista Personalizada.

Digite: Selecione Lista na lista suspensa.

Carregar lista: Escolha Procurar para localizar o arquivo de texto no sistema. Selecione Carregar para carregar o arquivo.

Clique em Store ASA FirePOWER Changes para salvar as alterações. -

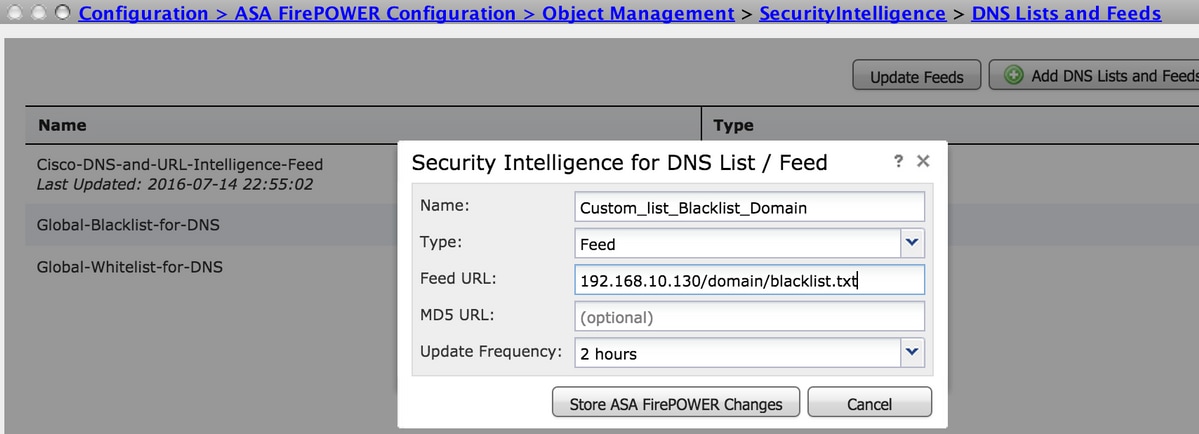

Você pode usar qualquer domínio de terceiros para a lista personalizada para a qual o módulo Firepower pode conectar o servidor de terceiros para buscar a lista de domínios.

Para configurar isso, navegue até Configuration > ASA FirePOWER Configuration > Object Management > Security Intelligence > DNS Lists and Feeds e selecione Add DNS Lists and Feeds

Nome: Especifique o nome do feed personalizado.

Digite: Selecione Feed na lista suspensa.

URL do feed: Especifique o URL do servidor ao qual o módulo FirePOWER pode se conectar e baixar o feed.

URL MD5: Especifique o valor de hash para validar o caminho da URL do feed.

Frequência de atualização: Especifique o intervalo de tempo no qual o módulo se conecta ao servidor de feed de URL.

Selecione Store ASA FirePOWER Changes para salvar as alterações.

Etapa 2. Configurar Um Objeto Do Sinkhole (Opcional).

O endereço IP do Sinkhole pode ser usado como resposta a uma solicitação de DNS mal-intencionada. A máquina cliente obtém o endereço IP do servidor do sinkhole para pesquisa de domínio mal-intencionada e a, na máquina final, tenta se conectar ao servidor do sinkhole. Assim, o sinkhole pode atuar como o honeypot para investigar o tráfego do ataque. O sinkhole pode ser configurado para acionar um Indicador de comprometimento (IOC).

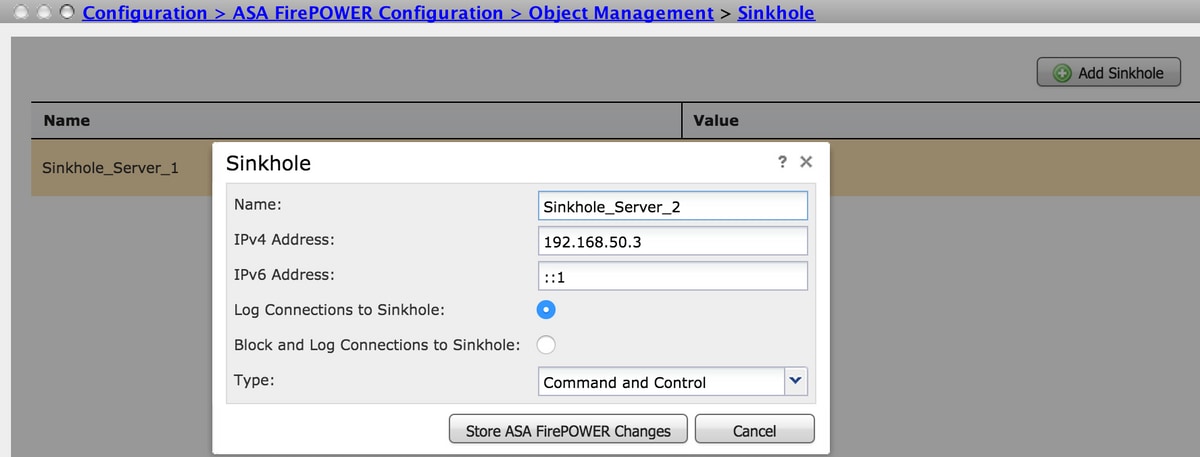

Para adicionar o servidor sinkhole, Configuration > ASA FirePOWER Configuration > Object Management > Sinkhole e clique na opção Add Sinkhole.

Nome: Especifique o nome do servidor sinkhole.

Endereço IP: Especifique o endereço IP do servidor sinkhole.

Registrar conexões para o Sinkhole: Ative esta opção para registrar todas as conexões entre o endpoint e o servidor sinkhole.

Bloquear e registrar conexões no Sinkhole: Ative esta opção para bloquear a conexão e registrar somente no início da conexão de fluxo. Se não houver um servidor de separação físico, você pode especificar qualquer endereço IP e pode ver os eventos de conexão e o disparador de IOC.

Digite: Especifique o feed na lista suspensa para o qual você deseja selecionar o tipo de IOC (Indicação de comprometimento) associado aos eventos do sinkhole. Há três tipos de IOC de buraco de sumário que podem ser marcados.

- Malware

- Comando e controle

- Phish

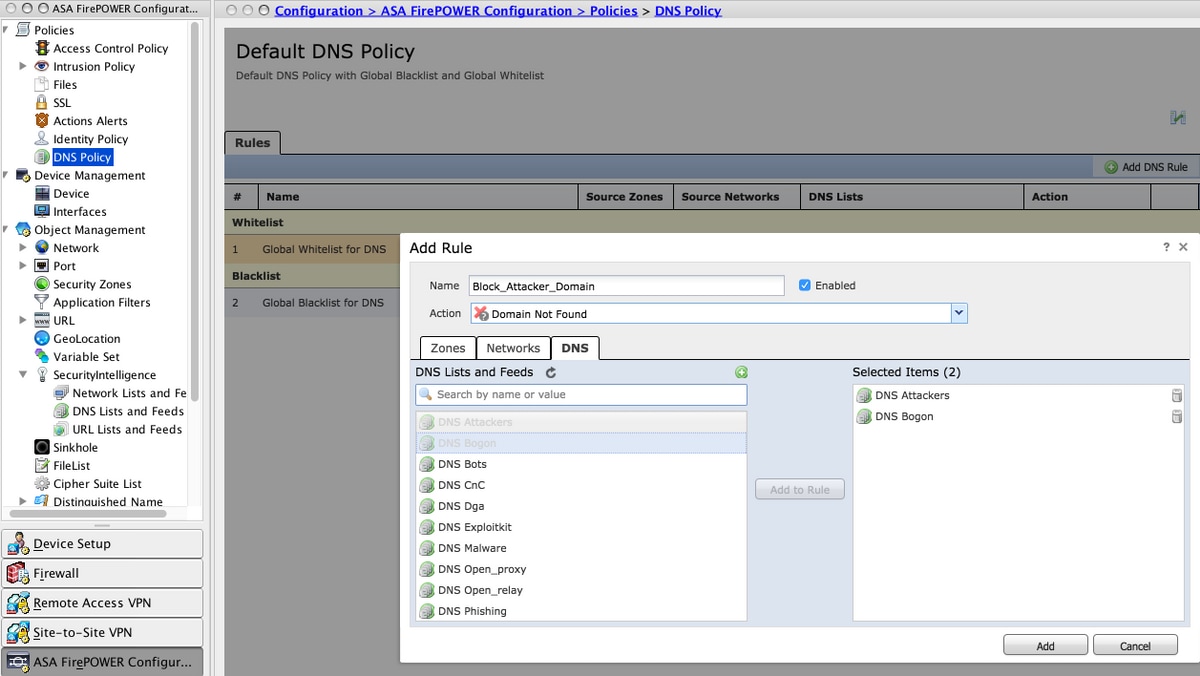

Etapa 3. Configure a política DNS.

A política de DNS precisa ser configurada para decidir a ação para o feed/lista de DNS. Navegue até Configuration > ASA FirePOWER Configuration > Policies > DNS Policy.

A política DNS padrão contém duas regras padrão. A primeira regra, lista branca global para DNS, contém a lista personalizada do domínio permitido (lista branca global para DNS). Essa regra está no topo para ser correspondida primeiro antes que o sistema tente corresponder a qualquer domínio da lista negra. A segunda regra, Global Blacklist para DNS, contém a lista personalizada do domínio bloqueado (Global-Blacklist-for-DNS).

Você pode adicionar mais regras para definir as várias ações para as listas de domínio e feeds fornecidos pelo Cisco TALOS. Para adicionar uma nova regra, selecione Adicionar regra DNS.

Nome: especifique o nome da regra.

Ação: Especifique a ação a disparar quando esta regra corresponder.

- Lista branca: Isso permite a consulta DNS.

- Monitor: Esta ação gera o evento para consulta DNS e o tráfego continua a corresponder às regras subsequentes.

- Domínio não encontrado: esta ação envia resposta DNS como Domínio não encontrado (Domínio não existente).

- Queda: Esta ação bloqueia e descarta a consulta DNS silenciosamente.

- Buraco: Esta ação envia o endereço IP do servidor Sinkhole como resposta à solicitação DNS.

Especifique as Zonas/ Rede para definir as condições da regra. Na guia DNS, escolha as listas e feeds DNS e vá para a opção Itens selecionados onde você pode aplicar a ação configurada.

Você pode configurar as várias regras DNS para diferentes listas e feeds DNS com uma ação diferente com base nas necessidades da sua organização.

Clique na opção Adicionar para adicionar a regra.

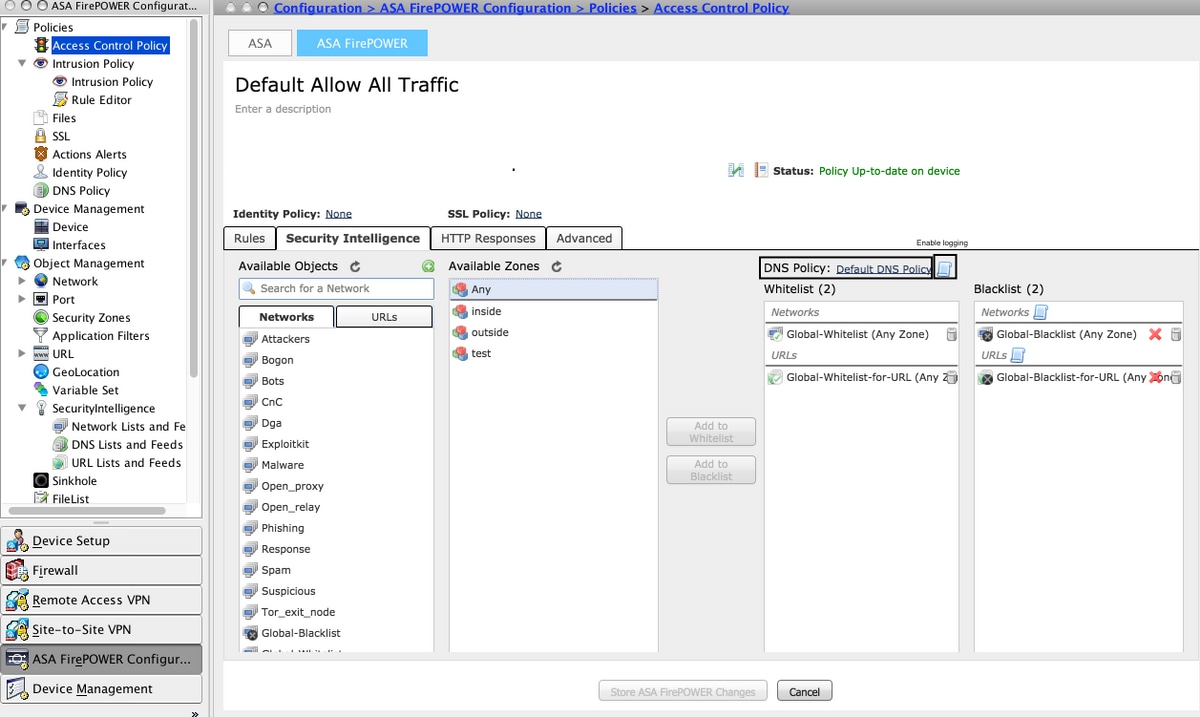

Etapa 4. Configure a política de controle de acesso.

Para configurar a inteligência de segurança baseada em DNS, navegue para Configuration > ASA Firepower Configuration > Policies > Access Control Policy, selecione a guia Security Intelligence.

Certifique-se de que a Política DNS esteja configurada e, opcionalmente, você pode ativar os registros quando clicar no ícone de registros, como mostrado na imagem.

Escolha a opção Store ASA Firepower Changes para salvar as alterações na política de CA.

Etapa 5. Implante a política de controle de acesso.

Para que as alterações entrem em vigor, você deve implantar a política de controle de acesso. Antes de aplicar a política, consulte uma indicação de que a Política de controle de acesso está desatualizada no dispositivo ou não.

Para implantar as alterações no sensor, clique em Implantar e escolha Implantar alterações do FirePOWER e selecione Implantar na janela pop-up para implantar as alterações.

Note: Na versão 5.4.x, para aplicar a política de acesso ao sensor, clique em Aplicar alterações do ASA FirePOWER.

Note: Navegue até Monitoring > ASA Firepower Monitoring > Task Status. Verifique se a tarefa está concluída para confirmar as alterações de configuração.

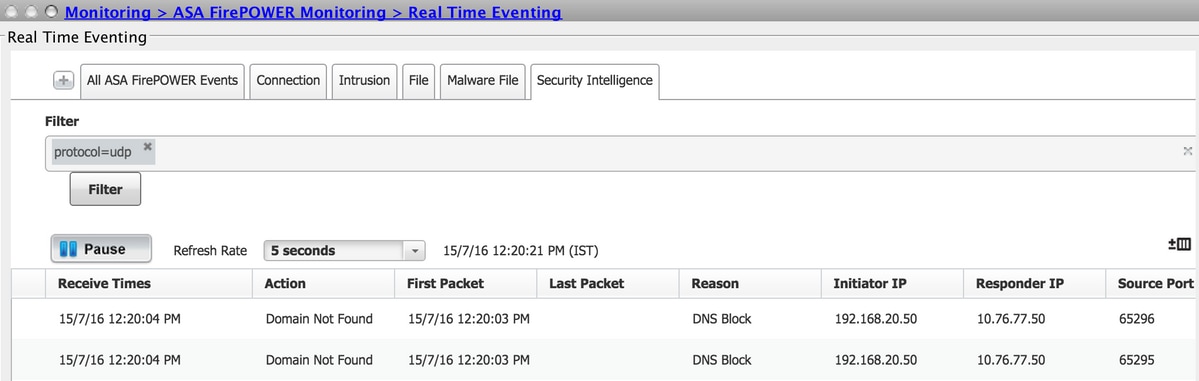

Verificar

A configuração só pode ser verificada se um evento for acionado. Para isso, você pode forçar uma consulta DNS em uma máquina. No entanto, tenha cuidado com as repercussões quando um servidor mal-intencionado conhecido for direcionado. Depois de gerar esta consulta, você pode ver o evento na seção Eventos em Tempo Real.

Monitoramento de eventos de inteligência de segurança de DNS

Para ver a inteligência de segurança pelo módulo Firepower, navegue para Monitoring > ASA Firepower Monitoring > Real Time Eventing. Selecione a guia Security Intelligence. Isso mostra os eventos como mostrado na imagem:

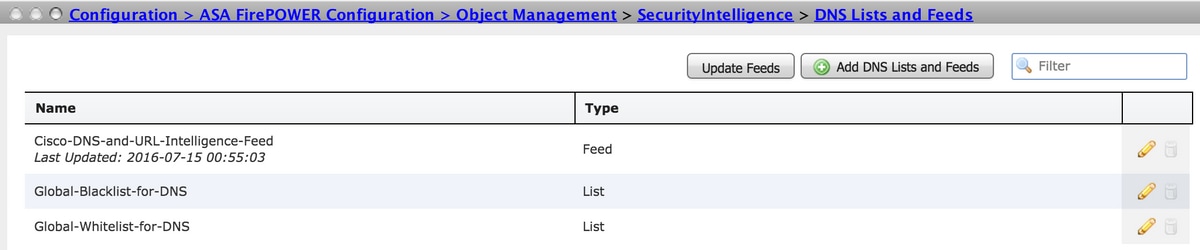

Troubleshoot

Esta seção fornece as informações que você pode usar para solucionar problemas de sua configuração.

Para garantir que os feeds de inteligência de segurança estejam atualizados, navegue para Configuration > ASA FirePOWER Configuration > Object Management > Security Intelligence > DNS Lists and Feeds e verifique a hora em que o feed foi atualizado pela última vez. Você pode escolher Editar para definir a frequência da atualização do feed.

Verifique se a implantação da política de controle de acesso foi concluída com êxito.

Monitore a guia Security Intelligence Real Time Eventing para ver se o tráfego está bloqueado ou não.

Informações Relacionadas

Colaborado por engenheiros da Cisco

- Adwiti DashCisco TAC Engineer

- Sunil KumarCisco TAC Engineer

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback