Configurar o AnyConnect SSO com Duo e mapeamento LDAP no firewall seguro

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve um exemplo de configuração para o AnyConnect Single Sign-On (SSO) com mapeamento Duo e LDAP para autorização no Secure Firewall.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Cisco AnyConnect Secure Mobility Client

- Defesa contra ameaças (FTD) do Cisco Secure Firepower

- Cisco Secure Firewall Management Center (FMC)

- Fundamentos da segurança Duo

- SAML (Security Assertion Markup Language, Linguagem de marcação de asserção de segurança)

- Configuração dos serviços do Ative Diretory (AD) no Microsoft Windows Server

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software:

- Cisco Secure FMC versão 7.4.0

- Cisco Secure FTD versão 7.4.0

- Proxy de autenticação Duo

- Anyconnect Secure Mobility Client versão 4.10.06079

- Windows Server 2016, configurado como um servidor AD

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Configurar

Diagrama de Rede

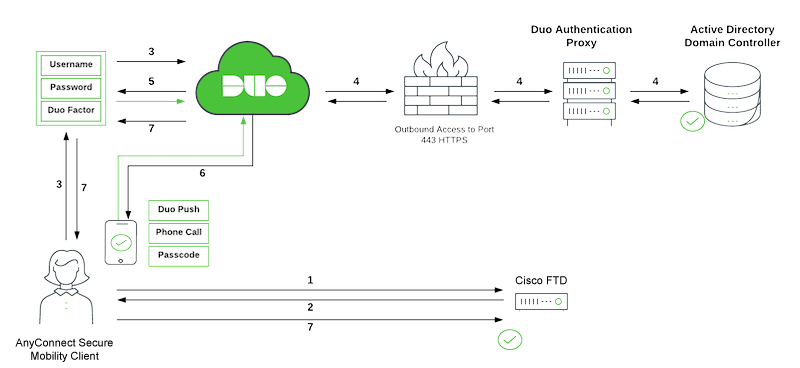

Fluxo de tráfego SSO DUO

Fluxo de tráfego SSO DUO

Fluxo de tráfego Duo

- O AnyConnect Client inicia uma conexão de Rede Virtual Privada (VPN - Virtual Private Network) SSL (Secure Sockets Layer) com o Cisco Secure FTD.

- O FTD seguro redireciona o navegador incorporado no cliente AnyConnect para o SSO Duo para autenticação SAML.

- O usuário do AnyConnect faz login com credenciais principais do Ative Diretory no local.

- O SSO Duo executa a autenticação primária através de um proxy de autenticação Duo no local para o Ative Diretory no local.

- Assim que a autenticação primária for bem-sucedida, o SSO Duo inicia a autenticação de dois fatores (2FA).

- O usuário do AnyConnect completa o Duo 2FA.

- O SSO Duo redireciona o usuário de volta ao FTD com uma mensagem de resposta indicando sucesso.

SAML com LDAP externo

A autorização externa do usuário SAML depende do valor de NameID retornado pelo IdP. O Firewall seguro mapeia o campo NameID para o nome de usuário e esse nome de usuário pode ser usado para consultar LDAP.

Observação: a configuração usada neste documento permite que os usuários que pertencem a um grupo do AD estabeleçam uma conexão VPN de Acesso Remoto (RA). A conexão é proibida para usuários de diferentes grupos do AD não definidos no mapa.

Configurações

Configuração do Portal de Administração Duo

Configure um provedor de identidade do AD ou SAML que possa ser usado como sua fonte de autenticação primária para o SSO Duo.

Além disso, você precisa de um Duo Authentication Proxy (recomendamos três servidores proxy de autenticação para alta disponibilidade) que tenha acessibilidade ao seu provedor de identidade AD ou SAML local.

Para obter mais informações, consulte Logon único do Duo.

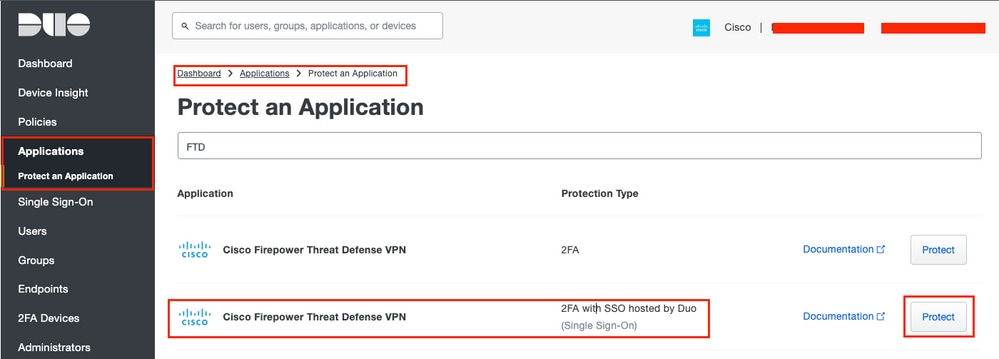

Etapa 1. Configure o Cisco Secure FTD no Duo Admin Portal.

- Faça login no Portal de administração do Duo e navegue até

Applications > Protect an Application. - Procurar FTD com o Tipo de Proteção de

2FA with SSO hosted by Duo. - Clique em

Protectna extrema direita para configurar a VPN do Cisco FTD.

Aplicativo Duo Protect

Aplicativo Duo Protect

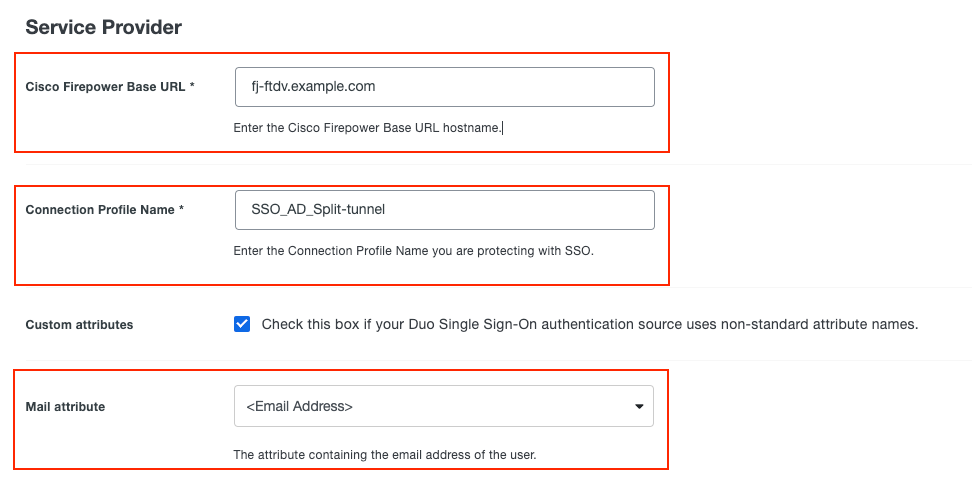

Etapa 2. Configure as informações do provedor de serviços no Portal de administração do Duo.

Estes atributos são usados:

- URL base do Cisco Firepower:

fj-ftdv.example.com - Nome do perfil de conexão:

SSO-AD_Split-tunnel - Atributo de email:

Provedor de serviços Duo

Provedor de serviços Duo

Observação: o atributo de e-mail pode ser definido como

. Se esse for o caso, a configuração para ldap-naming-attribute alterações de userPrincipalName para sAMAccountName no Cisco Secure FTD.

Etapa 3. Clique no botão Save no final da página para salvar a configuração.

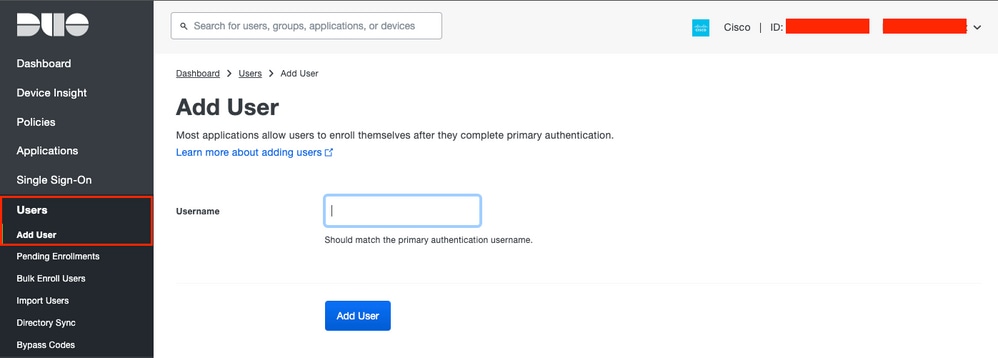

Etapa 4. Navegue até Users > Add User conforme mostrado na imagem:

Adicionar usuário Duo

Adicionar usuário Duo

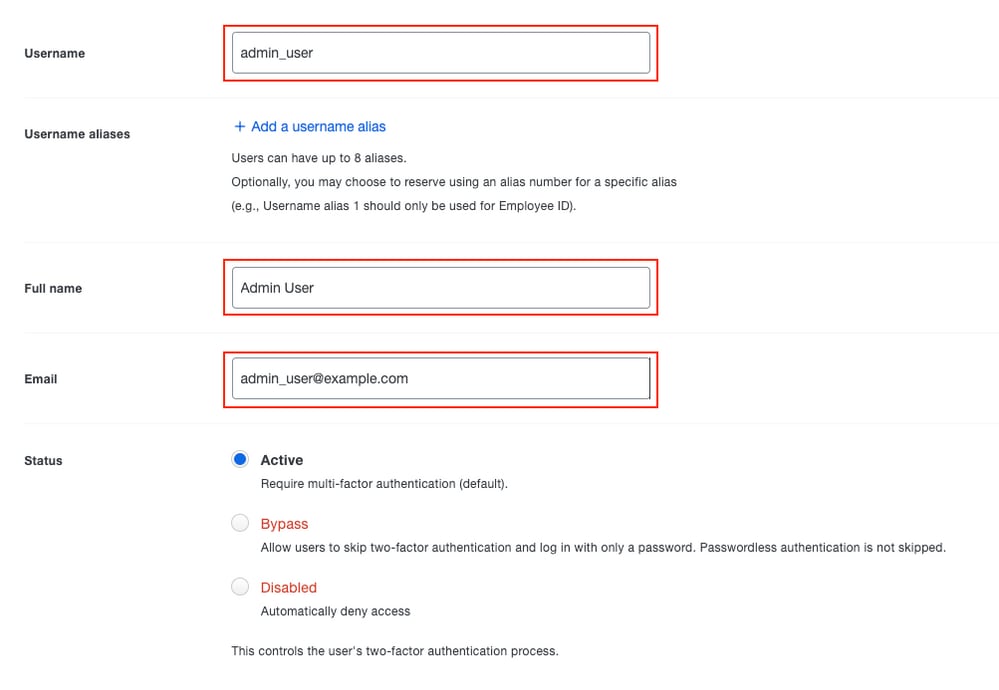

Etapa 5. Preencha a lacuna com todas as informações necessárias para o novo usuário.

Informações do usuário Duo

Informações do usuário Duo

Observação: os dados Username e Email devem corresponder às informações fornecidas no servidor do Ative Diretory.

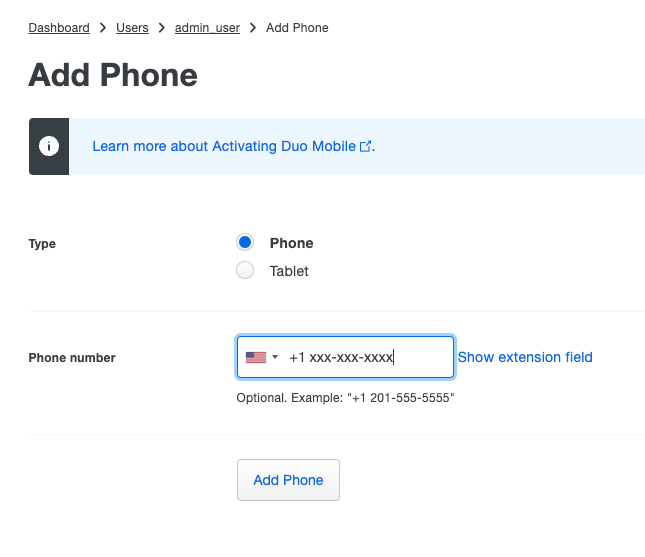

Etapa 6. Add Phone para adicionar o número de telefone do usuário. Isso é necessário para que o usuário se autentique via 2FA com Duo Push.

Duo Add Phone

Duo Add Phone

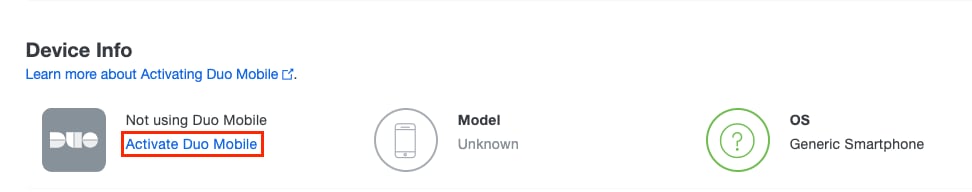

Passo 7. Ative o Duo Mobile para o usuário específico.

Ativar telefone celular Duo

Ativar telefone celular Duo

Observação: certifique-se de ter o Duo Mobile instalado no dispositivo do usuário final:

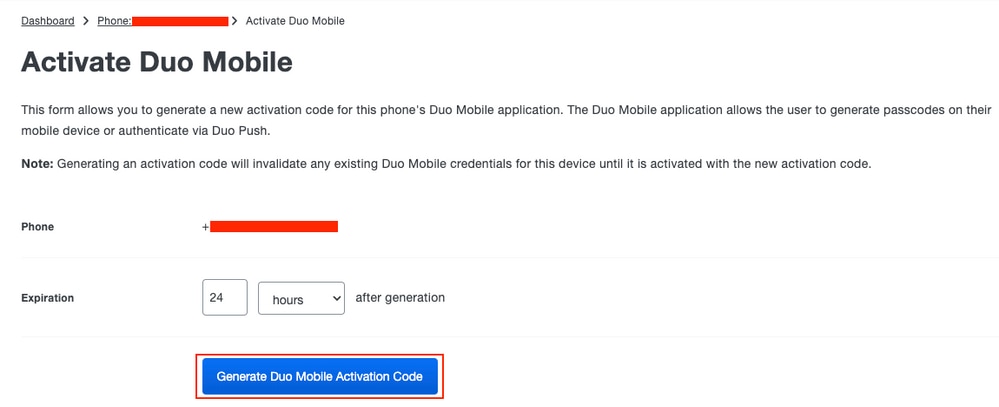

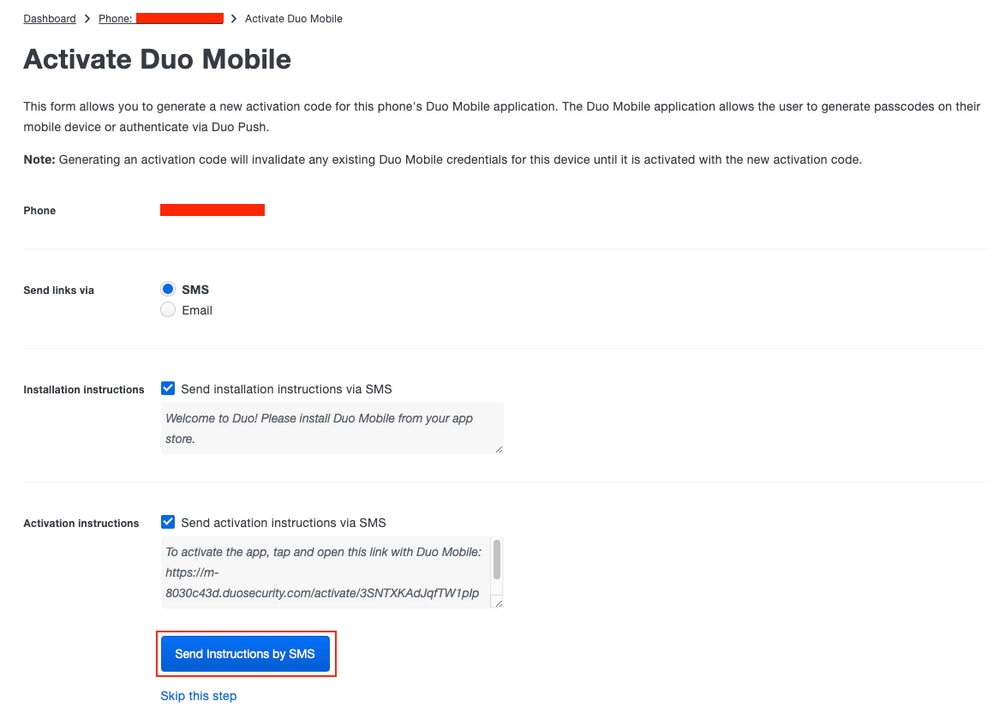

Etapa 8. Gerar código de Ativação Móvel Duo.

Código de ativação do Duo

Código de ativação do Duo

Etapa 9. Enviar instruções por SMS.

SMS Duo

SMS Duo

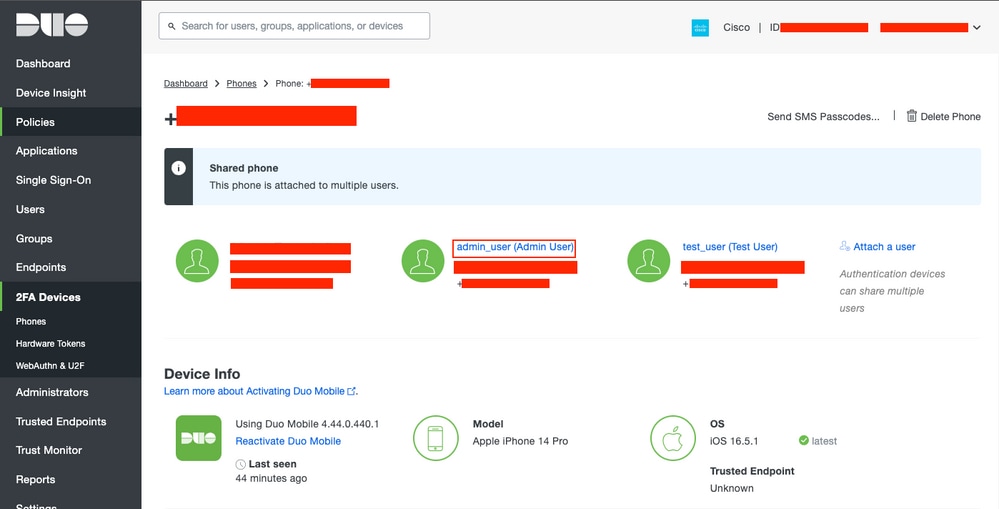

Etapa 10. Clique no link enviado via SMS e o aplicativo Duo será vinculado à conta de usuário na seção Informações do dispositivo.

Seção Informações do Duo

Seção Informações do Duo

Etapa 11. Repita o processo para todos os usuários a serem adicionados.

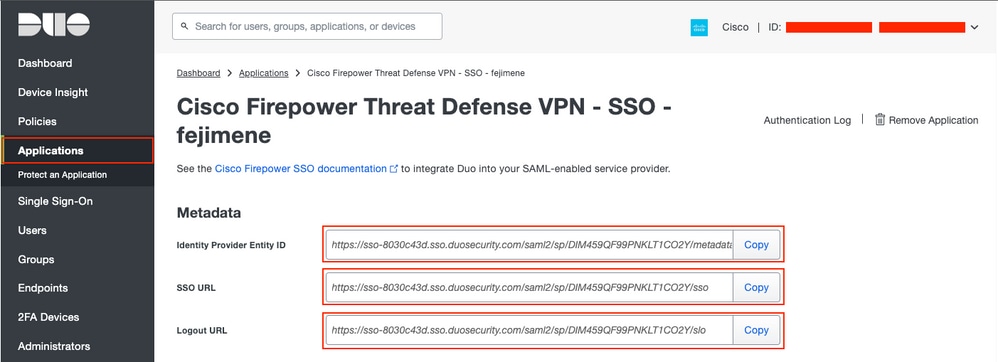

Etapa 12. Recuperar metadados do aplicativo:

- Navegue até

Applicationse clique no aplicativo Provedor de serviços criado na Etapa 1. - Copie o

Identity Provider Entity ID URL,SSO URL,eLogout URLdos metadados.

Informações Duo IdP

Informações Duo IdP

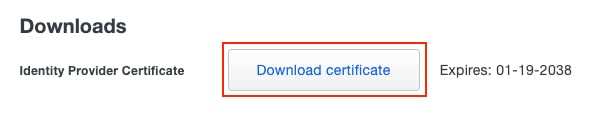

Etapa 13. Faça o download do Identity Provider Certificate.

Download Duo do Certificado IdP

Download Duo do Certificado IdP

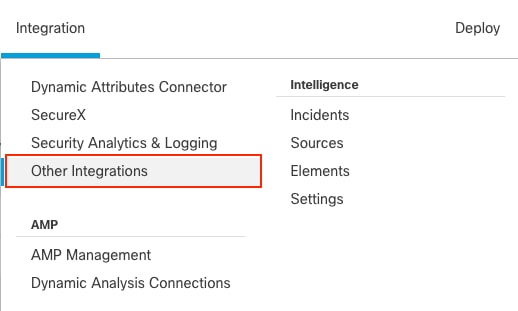

Configuração no FTD via FMC

Etapa 1. Instalar e registrar o certificado do Provedor de Identidade (IdP) no FMC.

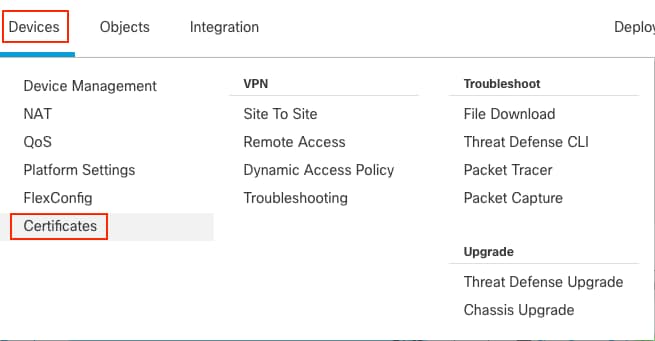

- Navegue até

Devices > Certificates.

Certificado FMC 1

Certificado FMC 1

- Clique em

Add. Escolha o FTD para se inscrever neste certificado. - No

Add Cert Enrollmentuse qualquer nome como rótulo para o certificado IdP. - Clique em

Manual. - Marque a caixa

CA onlyeSkip Check for CA flag fields. - Cole o certificado IdP CA no formato base64.

- Clique em Salvar e em Adicionar.

Inscrição de certificado FMC

Inscrição de certificado FMC

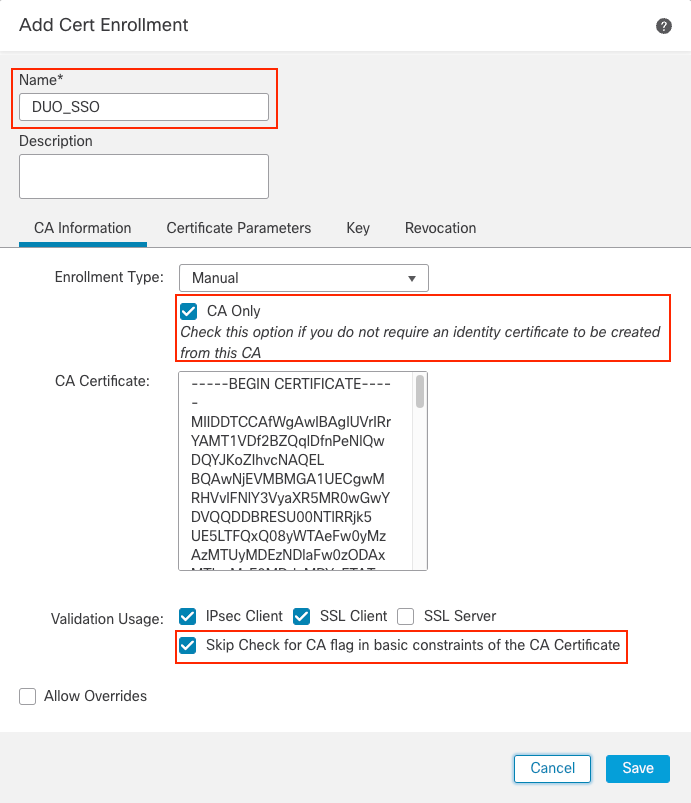

Etapa 2. Definir configurações do servidor SAML:

- Navegue até

Objects > Object Management > AAA Servers > Single Sign-on Server. - Escolher

Add Single Sign-on Server.

SSO FMC

SSO FMC

- Com base nos metadados coletados do Duo, configure os valores SAML no Novo Servidor SSO:

- ID da entidade do provedor de identidade: entityID do aplicativo Duo

- URL do SSO: Serviço SSO do aplicativo Duo

- URL de logoff: SingleLogoutService do aplicativo Duo

- URL Base: FQDN do seu Certificado de ID SSL do FTD

- Certificado do Provedor de Identidade: Certificado de Assinatura IdP

- Certificado do provedor de serviços: certificado de assinatura FTD

Informações do SSO do FMC

Informações do SSO do FMC

Note: Request Timeout é definido como 300, pois o envio por push do Duo é feito durante o processo de autenticação e a interação do usuário é necessária. Modifique o Request Timeout de acordo com o projeto de rede.

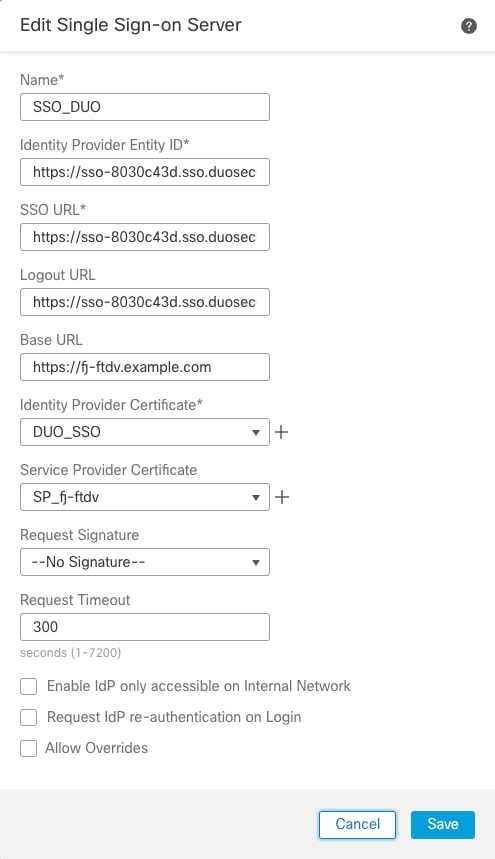

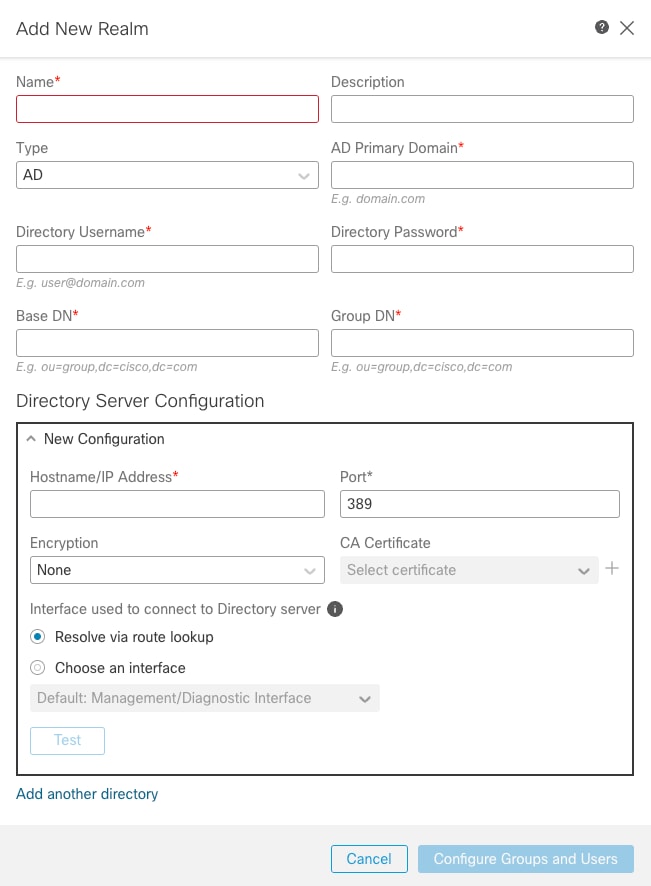

Etapa 3. Definir a configuração do servidor REALM/LDAP.

- Navegue até

Integration > Other Integrations.

Território do FMC

Território do FMC

- Clique em Adicionar um novo território.

FMC Adicionar território

FMC Adicionar território

- Forneça os detalhes do servidor e do diretório do Ative Diretory. Click OK.

Para efeitos desta demonstração:

- Nome:

ActiveDirectory_SSO - Tipo: AD

- Domínio primário do AD:

example.com - Nome de usuário do diretório:

administrator@example.com - Senha do diretório:

- DN base: DC=exemplo, DC=com

- DN do grupo: DC=exemplo, DC=com

Informações de território do FMC

Informações de território do FMC

Note: LDAPS (LDAP sobre SSL) pode ser usado. A porta deve ser alterada de 389 para 636.

Observação: o servidor AD deve ter dados de usuário que foram carregados no Duo.

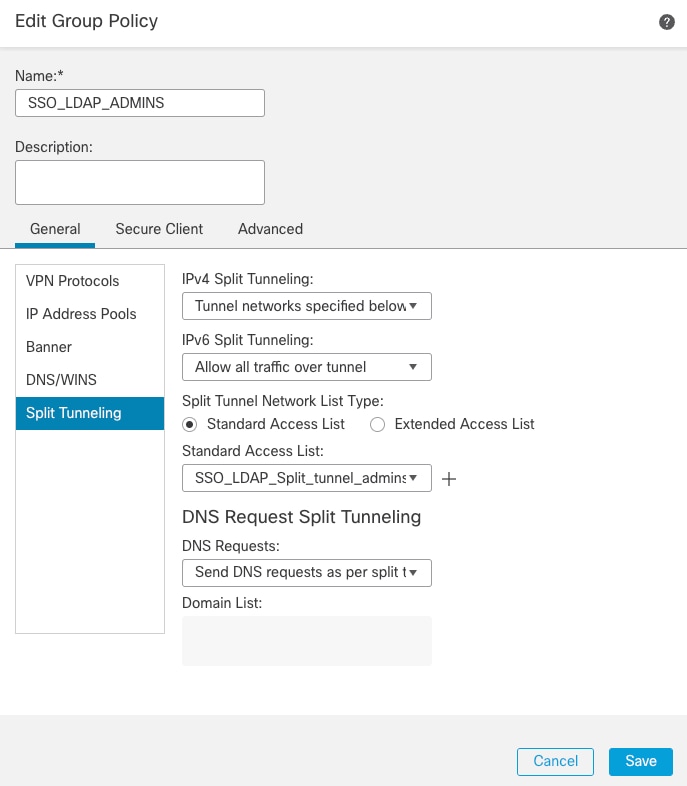

Etapa 4. Crie diretivas de grupo conforme necessário.

- Navegue até

Objects > Object Management > VPN > Group Policy. - Clique em

Add Group Policy. - Crie uma Política de Grupo com seus respectivos parâmetros.

Para os fins desta demonstração, três Políticas de grupo foram configuradas:

- A Política de Grupo SSO_LDAP_ADMINS é o grupo para usuários que pertencem ao

AnyConnect Adminsgrupo.

Política de Grupo 1

Política de Grupo 1

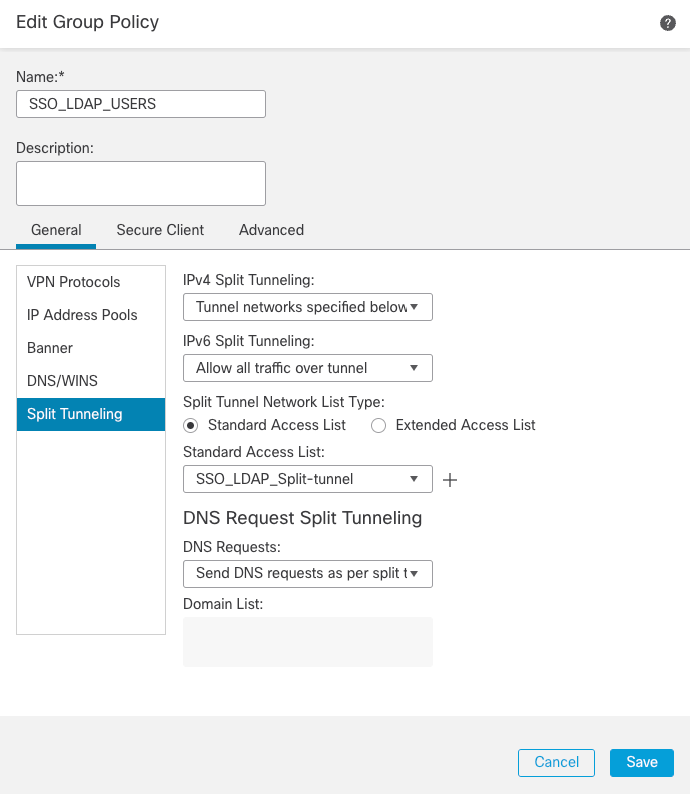

2. SSO_LDAP_USERS A Política de Grupo é o grupo para usuários que pertencem ao AnyConnect Users grupo.

Política de Grupo 2

Política de Grupo 2

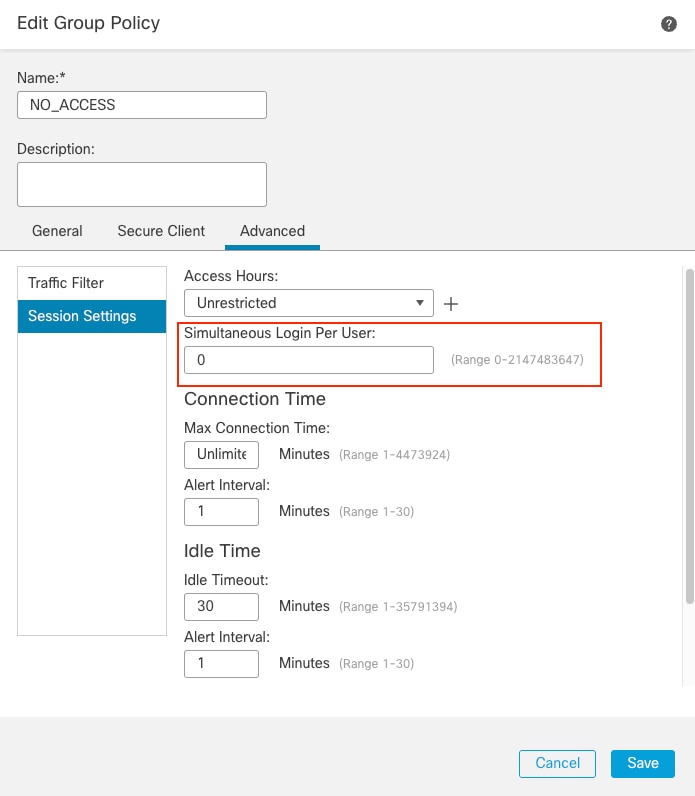

3. A Comissão NO_ACCESS A Política de Grupo é o grupo para usuários que não pertencem a nenhuma das Políticas de Grupo anteriores. Ele tem o Simultaneous Login Per User o parâmetro deve ser definido como 0.

Política de Grupo 3

Política de Grupo 3

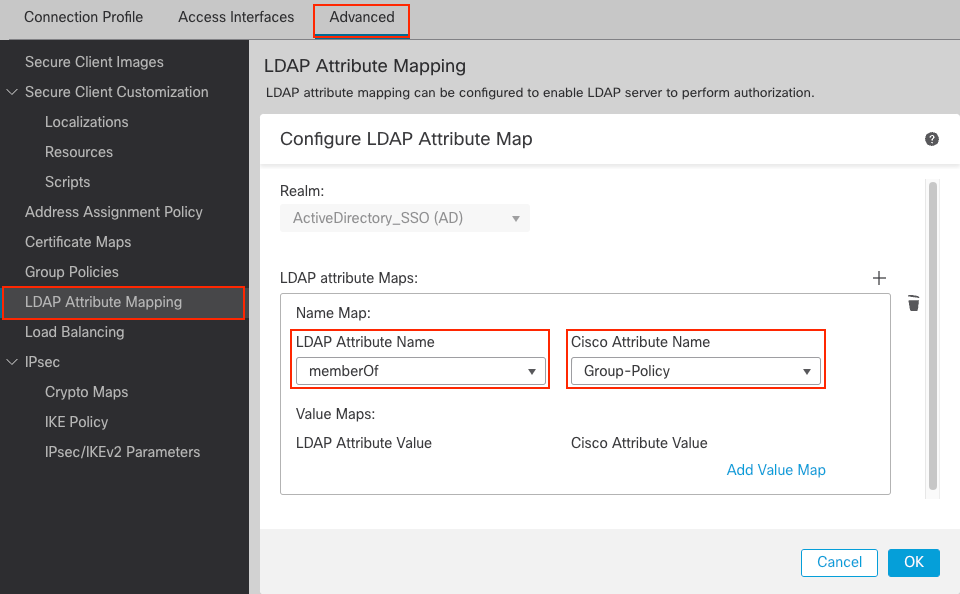

Etapa 5. Configure o mapeamento de atributos LDAP.

- Navegue até

Devices > VPN > Remote Access. - Escolha a configuração atual da VPN de Acesso Remoto.

- Navegue até

Advanced > LDAP Attribute Mapping. - Clique no sinal de mais + assinar e adicionar um novo

LDAP Attribute Mapping. -

Forneça o

LDAP Attribute Namee oCisco Attribute Name. Clique emAdd Value Map.

Para fins desta demonstração, a configuração do mapa de atributos LDAP:

- Nome do atributo LDAP:

memberOf - Nome do atributo da Cisco:

Group-Policy

Mapa de atributos LDAP

Mapa de atributos LDAP

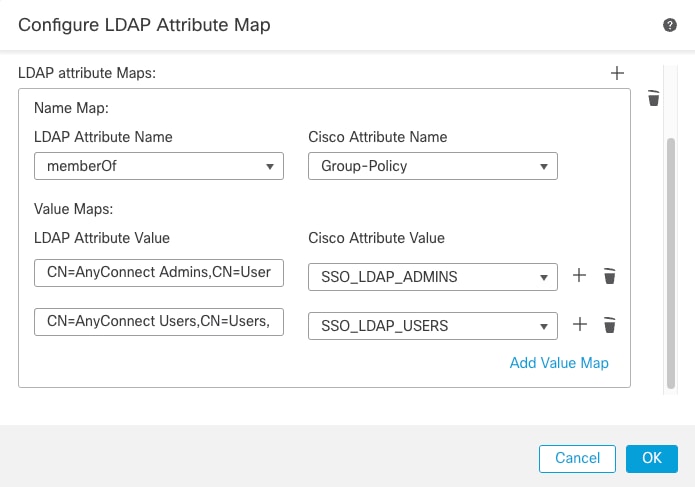

- Forneça o

LDAP Attribute Valuee oCisco Attribute Value. Clique emOK.

Para efeitos desta demonstração:

Valor do atributo LDAP: CN=Administradores do AnyConnect, CN=Usuários, DC=exemplo, DC=com

Valor do atributo da Cisco: SSO_LDAP_ADMINS

Valor do atributo LDAP: CN=Usuários do AnyConnect, CN=Usuários, DC=exemplo, DC=com

Valor do atributo da Cisco: SSO_LDAP_USERS

Configurar mapa de atributos LDAP

Configurar mapa de atributos LDAP

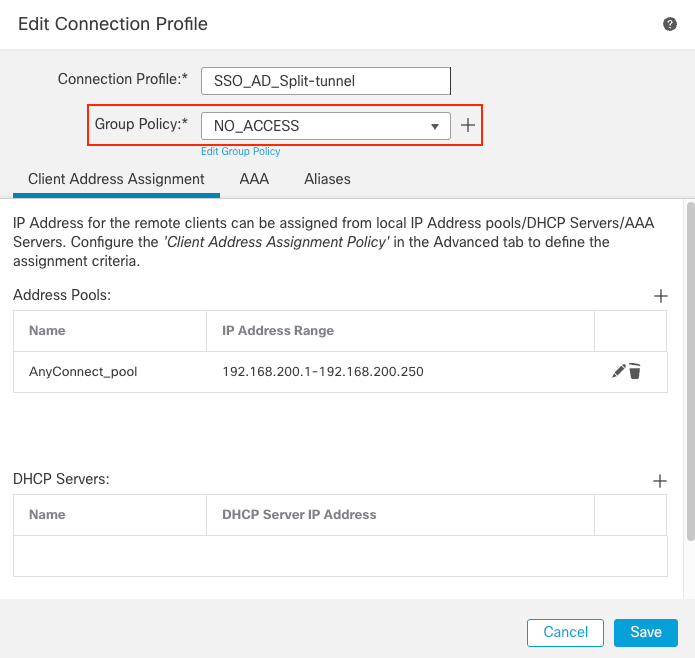

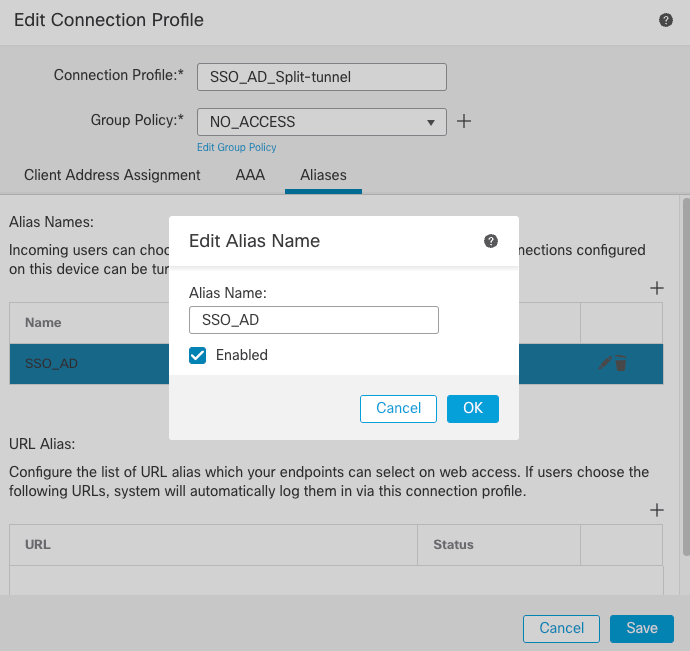

Etapa 6. Configurar o Connection Profile.

- Navegue até

Devices > Remote Accesse edite sua configuração de acesso remoto VPN atual. - Crie um novo perfil de conexão com seus atributos. Escolha o

NO_ACCESSDiretiva de Grupo como a Diretiva de Grupo para este perfil de conexão.

Perfil de conexão FMC 1

Perfil de conexão FMC 1

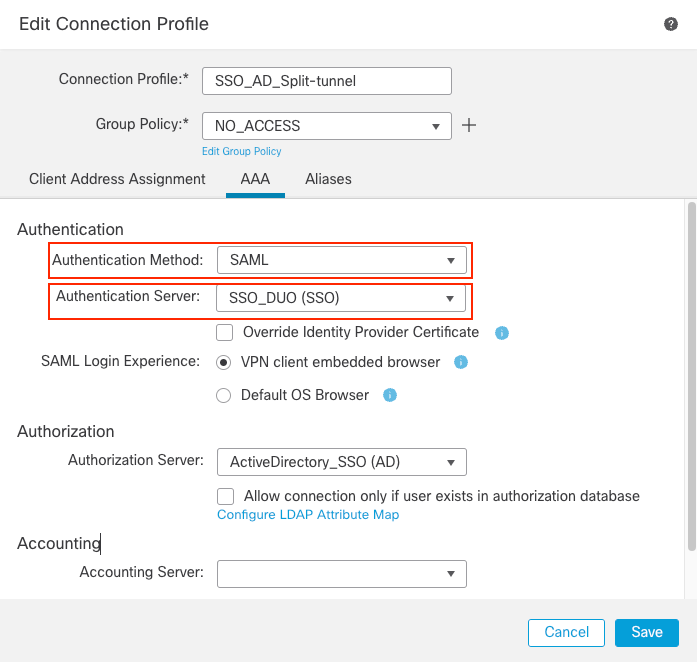

- Escolha o

AAAguia. Sob o comandoAuthentication MethodselecioneSAML, e paraAuthorization Serverselecione o servidor AD que foi criado na Etapa 3.

Perfil de conexão FMC AAA

Perfil de conexão FMC AAA

aviso: VPN client embedded browser é escolhido como a Experiência de login SAML. Se Default OS Browser for escolhido, observe as restrições mencionadas em Suporte para um navegador externo AnyConnect VPN SAML.

- Crie um alias de grupo para mapear as conexões para este perfil de conexão. Essa é a marca que os usuários podem ver no menu suspenso Software AnyConnect.

Alias do grupo FMC

Alias do grupo FMC

- Clique em OK e salve a configuração completa da VPN do perfil de conexão.

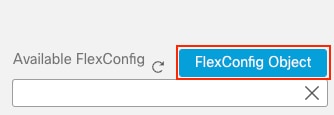

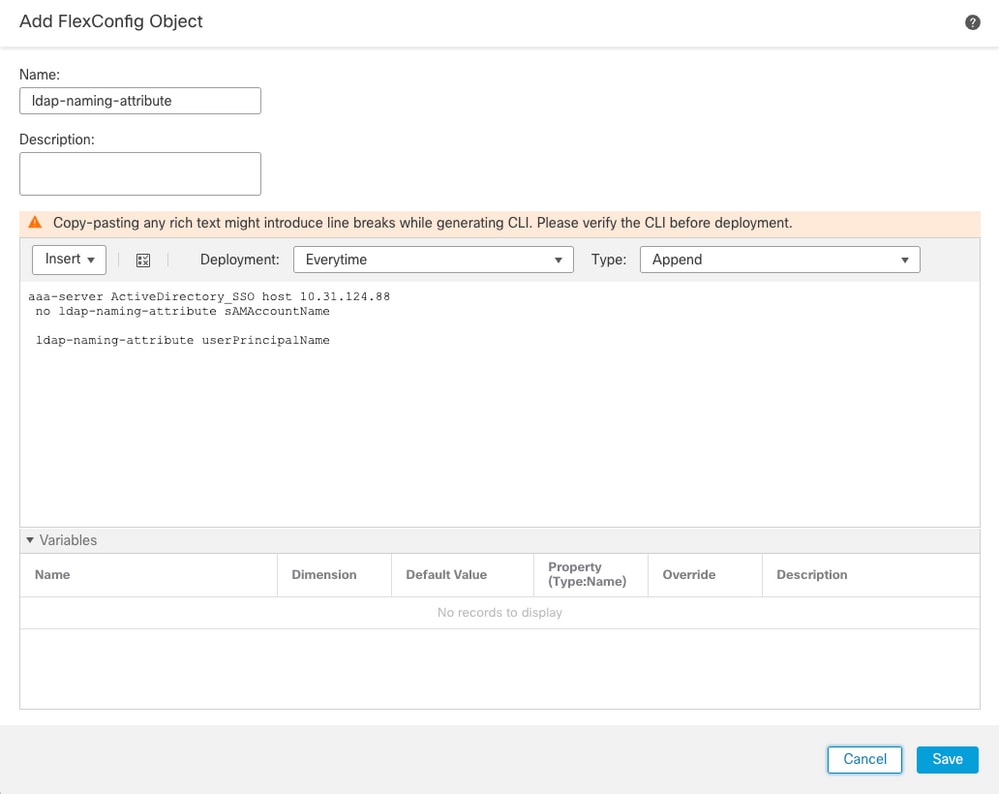

Passo 7. Configurar FlexConfig Policy para modificar o atributo de nomeação LDAP.

À medida que o atributo Email do provedor de serviços for definido como Endereço de email, o ldap-naming-attribute para o servidor AD deve ser alterado de sAMAccountName para userPrincipalName.

Observação: se o IdP enviar o NameID valor como sAMAccountName, esta etapa não é necessária.

- Navegue até

Devices > FlexConfige, em seguida, escolher ou criar oFlexConfig Policypara modificar. - Clique em

FlexConfig Objectpara adicionar um novo objeto.

Objeto FlexConfig do FMC

Objeto FlexConfig do FMC

- Modifique o

ldap-naming-attributedesAMAccountNameparauserPrincipalname.

Adicionar objeto FlexConfig

Adicionar objeto FlexConfig

- Click Save.

Etapa 8. Navegue até Deploy > Deployment e escolha o FTD apropriado para aplicar a configuração.

Verificar

Do trecho de depuração LDAP debug ldap 255No entanto, pode-se observar que há uma correspondência no mapa de atributos LDAP para usuário administrador:

[26] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=admin_user@example.com]

Scope = [SUBTREE]

[20]

memberOf: value = CN=AnyConnect Admins,CN=Users,DC=example,DC=com [20]

mapped to Group-Policy: value = SSO_LDAP_ADMINS [20]

mapped to LDAP-Class: value = SSO_LDAP_ADMINS

Execute o show vpn-sessiondb anyconnect para garantir que o usuário esteja no grupo definido.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : admin_user@example.com

Index : 6

Public IP : XX.XX.XX.XX

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 0 Bytes Rx : 0Group Policy : SSO_LDAP_ADMINSDo trecho de depuração LDAP Tunnel Group : SSO_AD_Split-tunnel Login Time : 19:37:28 UTC Thu Jul 20 2023 Duration : 0h:01m:33s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0a1f7c490000600064b98cf8 Security Grp : none Tunnel Zone : 0. debug ldap 255, pode-se observar que há uma correspondência no Mapa de atributos LDAP para Usuário de teste:

[29] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=test_user@example.com]

Scope = [SUBTREE]

[29]

memberOf: value = CN=AnyConnect Users,CN=Users,DC=example,DC=com [29]

mapped to Group-Policy: value = SSO_LDAP_USERS [29]

mapped to LDAP-Class: value = SSO_LDAP_USERS

Execute o show vpn-sessiondb anyconnect para garantir que o usuário esteja no grupo correto.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : test_user@example.com

Index : 6

Public IP : XX.XX.XX.XX

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 0 Bytes Rx : 0

Group Policy : SSO_LDAP_USERS Tunnel Group : SSO_AD_Split-tunnel

Login Time : 19:37:28 UTC Thu Jul 20 2023

Duration : 0h:08m:07s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1f7c490000600064b98cf8

Security Grp : none Tunnel Zone : 0 Do trecho de depuração LDAP debug ldap 255, pode-se observar que não há correspondência no Mapa de atributos LDAP para NOACCESS Usuário e com depuração webvpn que NO_ACCESS A Diretiva de Grupo é escolhida, portanto, o usuário não pode se autenticar.

[32] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=noaccess_user@example.com]

Scope = [SUBTREE]

User Policy Access-Lists: user_acl[0] = NULL user_acl[1] = NULL tunnel policy attributes: 1 Filter-Id(11) 8 "" 2 Session-Timeout(27) 4 0 3 Idle-Timeout(28) 4 30 4 Simultaneous-Logins(4098) 4 0 5 Primary-DNS(4101) 4 IP: 0.0.0.0 6 Secondary-DNS(4102) 4 IP: 0.0.0.0 7 Primary-WINS(4103) 4 IP: 0.0.0.0 8 Secondary-WINS(4104) 4 IP: 0.0.0.0 9 Tunnelling-Protocol(4107) 4 96 10 Banner(4111) 0 0x000014e304401888 ** Unresolved Attribute ** 11 Group-Policy(4121) 9

"NO_ACCESS"

Troubleshooting

A maioria das soluções de problemas de SAML envolve uma configuração incorreta que pode ser encontrada verificando a configuração ou as depurações de SAML:

debug webvpn saml 255debug webvpn 255debug webvpn anyconnect 255debug webvpn session 255debug webvpn request 255

Para problemas de autorização de mapeamento LDAP, as depurações úteis são:

debug aaa common 255debug ldap 255

Informações Relacionadas

- Para obter assistência adicional, entre em contato com o TAC. É necessário um contrato de suporte válido:Cisco Worldwide Support Contacts

- Você também pode visitar a comunidade de VPN da Cisco aqui.

- Suporte técnico e downloads da Cisco

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

28-Jul-2023

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Fernando Gerardo Jimenez AvendanoEngenheiro do Cisco TAC

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback