Introdução

Este documento descreve exclusões, como identificar exclusões e as práticas recomendadas para criar exclusões no Cisco Secure Endpoint.

Ressalva

As informações neste documento são baseadas nos sistemas operacionais Windows, Linux e macOS.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Overview

Depois de ler este documento, você deve entender:

- O que é uma exclusão e os diferentes tipos de exclusões disponíveis para o Cisco Secure Endpoint.

- Como preparar seu conector para o ajuste de exclusão.

- Como identificar exclusões potencialmente fortes.

- Como criar novas exclusões no Cisco Secure Endpoint Console.

- Quais são as melhores práticas para criar exclusões.

O que são exclusões?

Um conjunto de exclusões é uma lista de diretórios, extensões de arquivos, caminhos de arquivos, processos, nomes de ameaças, aplicativos ou indicadores de comprometimento que você não deseja que o conector examine ou condene. As exclusões precisam ser elaboradas com cuidado para garantir um equilíbrio entre desempenho e segurança em uma máquina quando a proteção de endpoint, como o Secure Endpoint, estiver habilitada. Este artigo descreve exclusões para Secure Endpoint Cloud, TETRA, SPP e MAP.

Cada ambiente é único, assim como a entidade que o controla, variando de políticas rígidas a abertas. Como tal, as exclusões devem ser adaptadas de forma única a cada situação.

As exclusões podem ser categorizadas de duas maneiras: Exclusões Mantidas pela Cisco e Exclusões Personalizadas.

Exclusões mantidas pela Cisco

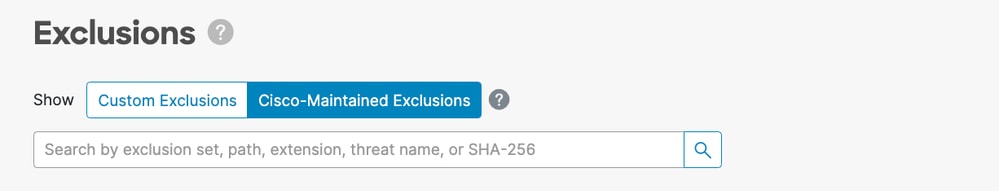

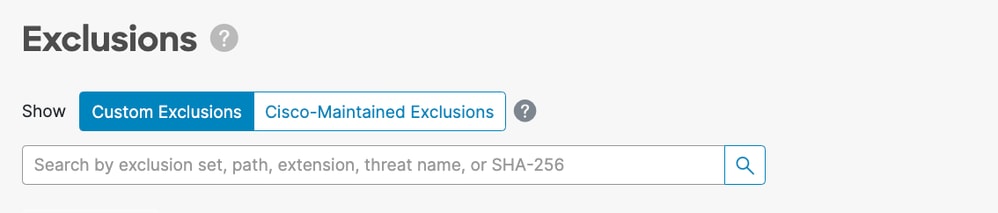

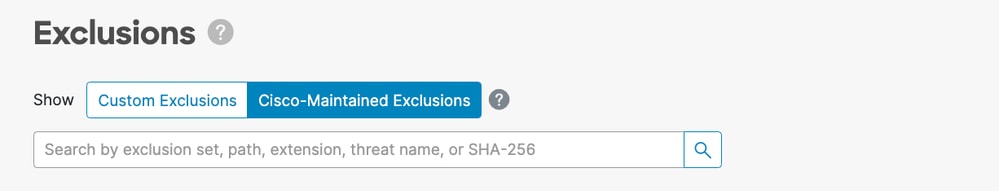

As Exclusões Mantidas pela Cisco são exclusões que foram criadas com base em pesquisas e que passaram por testes rigorosos em sistemas operacionais, programas e outros softwares de segurança usados com frequência. Essas exclusões podem ser exibidas selecionando Exclusões Mantidas pela Cisco no Console do ponto de extremidade seguro na página Exclusões:

A Cisco monitora as listas de exclusão recomendadas publicadas pelos fornecedores de antivírus (AV) e atualiza as Exclusões Mantidas pela Cisco para incluir as exclusões recomendadas.

Note: Alguns fornecedores de antivírus não publicam suas exclusões recomendadas. Nesse caso, você precisa entrar em contato com o fornecedor de antivírus para solicitar uma lista de exclusões recomendadas e, em seguida, abrir um caso de suporte para atualizar as exclusões mantidas pela Cisco.

Exclusões personalizadas

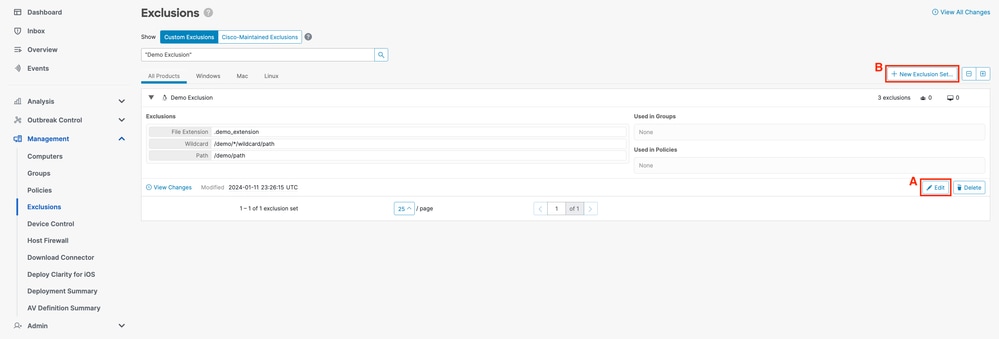

Exclusões personalizadas são exclusões criadas por um usuário para um caso de uso personalizado em um endpoint. Essas exclusões podem ser exibidas selecionando Exclusões personalizadas no Console do ponto de extremidade seguro na página Exclusões.

Tipos de Exclusões

Exclusões de Processos

As exclusões de processos permitem que os administradores excluam processos de mecanismos compatíveis. Os mecanismos que suportam exclusões de processos em cada plataforma estão descritos nesta tabela:

| Sistema operacional |

Mecanismo |

| Verificação de arquivo |

Proteção de processos do sistema |

Proteção contra atividades mal-intencionadas |

Proteção comportamental |

| Windows |

✓ |

✓ |

✓ |

✓ |

| Linux |

✓ |

✗ |

✗ |

✓ |

| MacOS |

✓ |

✗ |

✗ |

✓ |

MacOS e Linux

Você deve fornecer um caminho absoluto ao criar uma exclusão de Processo. Você também pode fornecer um usuário opcional. Se você especificar um caminho e um usuário, ambas as condições deverão ser atendidas para que o processo seja excluído. Se você não especificar um usuário, a exclusão do processo será aplicada a todos os usuários.

Note: No macOS e Linux, as exclusões de processos se aplicam a todos os mecanismos.

Curingas do processo:

Os conectores Secure Endpoint Linux e macOS suportam o uso de um caractere curinga na exclusão do processo. Isso permite uma cobertura mais ampla com menos exclusões, mas também pode ser perigoso se muito for deixado indefinido. Você deve usar apenas o curinga para cobrir o número mínimo de caracteres necessários para fornecer a exclusão necessária.

Uso do curinga de processo para macOS e Linux:

- O curinga é representado usando um único caractere de asterisco (*)

- O curinga pode ser usado no lugar de um único caractere ou de um diretório completo.

- A colocação do curinga no início do caminho é considerada inválida.

- O curinga funciona entre dois caracteres definidos, barras ou alfanuméricos.

Examples:

| Exclusão |

Resultado esperado |

| /Biblioteca/Java/Máquinas virtuais Java/*/java |

Exclui java em todas as subpastas de JavaVirtualMachines |

| /Biblioteca/Jibber/j*bber |

Exclui o processo para jabber, jibber, jobber, etc |

Windows

Você pode fornecer um caminho absoluto e/ou um SHA-256 do executável do processo ao criar uma exclusão de Processo. Se você especificar um caminho e SHA-256, ambas as condições deverão ser atendidas para que o processo seja excluído.

No Windows, você também pode usar o CSIDL ou KNOWNFOLDERID no caminho para criar exclusões de processo.

Caution: Os processos filho criados por um processo excluído não são excluídos por padrão. Para excluir processos adicionais ao criar uma exclusão de Processo, selecione Aplicar a Processos Filho.

Limitações:

- Se o tamanho do arquivo do processo for maior do que o tamanho máximo de arquivo de varredura definido na política, o SHA-256 do processo não será calculado e a exclusão não funcionará. Use uma exclusão de processo baseada em caminho para arquivos maiores do que o tamanho máximo de arquivo de varredura.

- O conector do Windows impõe um limite de 500 exclusões de processos em todos os tipos de exclusão de processos.

Note: No Windows, as exclusões de processo são aplicadas por mecanismo. Se a mesma exclusão tiver de ser aplicada a vários motores, a exclusão do processo tem de ser duplicada neste caso para cada motor aplicável.

Curingas do processo:

Os conectores Windows do ponto de extremidade seguro suportam o uso de um curinga na exclusão do processo. Isso permite uma cobertura mais ampla com menos exclusões, mas também pode ser perigoso se muito for deixado indefinido. Você deve usar apenas o curinga para cobrir o número mínimo de caracteres necessários para fornecer a exclusão necessária.

Uso do Curinga do Processo para Windows:

- O curinga é representado usando um único caractere asterisco (*) ou um asterisco duplo (**)

- Curinga de asterisco único (*):

- O curinga pode ser usado no lugar de um único caractere ou de um diretório completo.

- A colocação do curinga no início do caminho é considerada inválida.

- O curinga funciona entre dois caracteres definidos, barras ou alfanuméricos.

- Colocar o curinga no final de um caminho exclui todos os processos nesse diretório, mas não os subdiretórios.

- Curinga de asterisco duplo (**):

- Só pode ser colocado no final de um caminho.

- Colocar o curinga no final de um caminho exclui todos os processos nesse diretório e todos os processos em subdiretórios.

- Isso permite um conjunto de exclusão muito maior com entrada mínima, mas também deixa uma brecha de segurança muito grande para a visibilidade. Use esse recurso com extremo cuidado.

Examples:

| Exclusão |

Resultado esperado |

| C:\Windows\*\Tiworker.exe |

Exclui todos os processos Tiworker.exe encontrados nos subdiretórios do Windows |

| C:\Windows\P*t.exe |

Exclui Pot.exe, Pat.exe, P1t.exe, etc |

| C:\Windows\*galinhas.exe |

Exclui todos os processos no diretório do Windows que terminam em chickens.exe |

| C:\* |

Exclui todos os processos no PC: mas não nos subdiretórios |

| C:\** |

Exclui todos os processos na unidade C: unidade |

Exclusões de ameaças

As exclusões de ameaças permitem que você exclua um nome de ameaça específico para não acionar eventos. Você só deve usar uma exclusão de ameaça se tiver certeza de que os eventos são o resultado de uma detecção de falsos positivos. Nesse caso, use o nome exato da ameaça do evento como sua exclusão de ameaça. Lembre-se de que, se você usar esse tipo de exclusão, até mesmo uma detecção de verdadeiro positivo do nome da ameaça não será detectada, colocada em quarentena ou gerará um evento.

Note: As exclusões de ameaças não diferenciam maiúsculas de minúsculas. Exemplo:W32.Zombies.NotAVirus e w32.zombies.notavirus correspondem ao mesmo nome de ameaça.

aviso: Não exclua ameaças, a menos que uma investigação completa tenha confirmado que o nome da ameaça é falso-positivo. As ameaças excluídas não preenchem mais a guia de eventos para revisão e auditoria.

Exclusões de Caminho

As exclusões de caminho são as mais frequentemente usadas, pois os conflitos de aplicativo geralmente envolvem a exclusão de um diretório. Você pode criar uma exclusão de caminho usando um caminho absoluto. No Windows, você também pode usar CSIDIL ou KNOWNFOLDERID para criar exclusões de caminho.

Por exemplo, para excluir um aplicativo AV do diretório Arquivos de programas no Windows, o caminho de exclusão pode ser qualquer um destes caminhos:

C:\Program Files\MyAntivirusAppDirectory

CSIDL_PROGRAM_FILES\MyAntivirusAppDirectory

FOLDERID_ProgramFiles\MyAntivirusAppDirectory

Note: As exclusões de caminho são recursivas e excluem todos os subdiretórios também.

Correspondências de caminho parcial (somente Windows)

Se uma barra à direita não for fornecida na exclusão de Caminho, o conector do Windows fará uma correspondência parcial nos caminhos. O Mac e o Linux não suportam correspondências de caminho parciais.

Por exemplo, se você aplicar as seguintes exclusões de caminho no Windows:

C:\Program Files

C:\test

Em seguida, todos esses caminhos são excluídos:

C:\Program Files

C:\Program Files (x86)

C:\test

C:\test123

Alterar a exclusão de C:\test para C:\test\ impede que C:\test123 seja excluído.

Exclusões de Extensão de Arquivo

Exclusões de extensão de arquivo permitem a exclusão de todos os arquivos com uma determinada extensão.

Pontos principais:

- A entrada esperada no Console de Ponto de Extremidade Seguro é .extension

- O Secure Endpoint Console anexa automaticamente um ponto à extensão do arquivo se nenhuma tiver sido adicionada.

- As extensões não diferenciam maiúsculas de minúsculas.

Por exemplo, para excluir todos os arquivos de banco de dados do Microsoft Access, você pode criar esta exclusão:

.MDB

Note: Exclusões de extensão de arquivo padrão estão disponíveis na lista padrão. Não é recomendável excluir essas exclusões. Isso pode causar alterações de desempenho no seu ponto de extremidade.

Exclusões de Curinga

As exclusões de curinga são as mesmas que as exclusões de Caminho ou Extensão de Arquivo, exceto que você pode usar um caractere asterisco (*) para representar um curinga no caminho ou na extensão.

Por exemplo, se você quiser excluir as máquinas virtuais no macOS da varredura, insira esta exclusão de caminho:

/Users/johndoe/Documents/Virtual Machines/

No entanto, essa exclusão funciona apenas para um usuário, portanto, em vez disso, substitua o nome de usuário no caminho por um asterisco e crie uma exclusão Curinga para excluir esse diretório para todos os usuários:

/Users/*/Documents/Virtual Machines/

Caution: As exclusões de curinga não param nos separadores de caminho; isso pode levar a exclusões não intencionais. Por exemploC:\*\test excludesC:\sample\test assim comoC:\1\test** ouC:\sample\test123.

aviso: Iniciar uma exclusão com um caractere asterisco pode causar problemas graves de desempenho. Remova ou altere todas as exclusões que comecem com um caractere asterisco para reduzir o impacto na CPU.

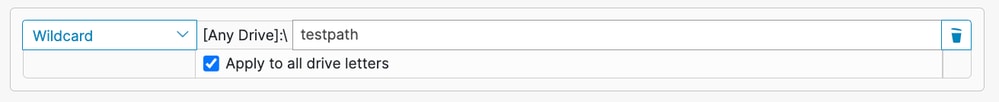

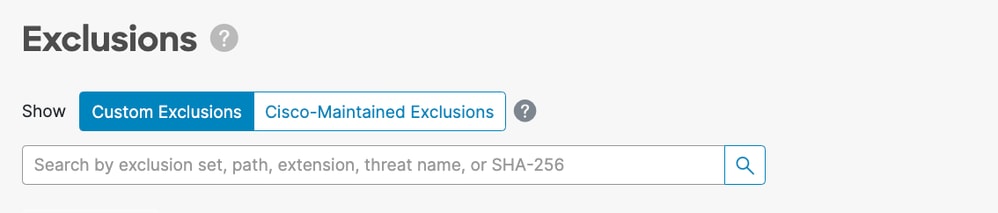

Windows

Ao criar exclusões de curinga no Windows, há uma opção para Aplicar a todas as letras de unidade. A seleção dessa opção aplica a exclusão de Curinga a todas as unidades montadas.

Se você fosse criar manualmente a mesma exclusão, precisaria anexá-la com ^[A-Za-z], por exemplo:

^[A-Za-z]\testpath

Em ambos os exemplos, os endereços C:\testpath e D:\testpath são excluídos.

O Secure Endpoint Console gera automaticamente o ^[A-Za-z] quando Apply to all drive letters é selecionado para exclusões de curingas.

Exclusões de executáveis (somente Windows)

As exclusões de executáveis só se aplicam a conectores do Windows com a Prevenção de Exploração habilitada. Uma exclusão de Executável exclui determinados executáveis de serem protegidos pela Prevenção de Exploração. Você só deve excluir um executável da Prevenção de Exploração se estiver tendo problemas ou problemas de desempenho.

Você pode verificar a lista de processos protegidos e excluir qualquer um da proteção especificando seu nome executável no campo de exclusão de aplicativo. As exclusões de executáveis devem corresponder exatamente ao nome do executável no formato nome.exe. Não há suporte para curingas.

Note: Somente aplicativos podem ser excluídos usando exclusões Executáveis através do Console de Ponto de Extremidade Seguro. Todas as exclusões relacionadas a DLLs exigem a abertura de um caso de suporte para que uma exclusão seja criada.

Encontrar as exclusões corretas para a prevenção de exploração é um processo muito mais intensivo do que qualquer outro tipo de exclusão e exige testes extensivos para minimizar quaisquer brechas de segurança prejudiciais.

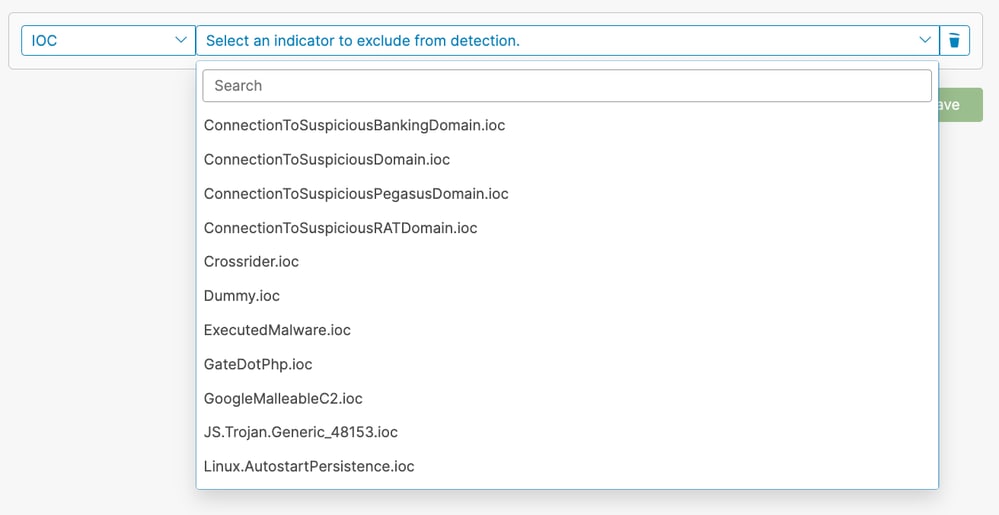

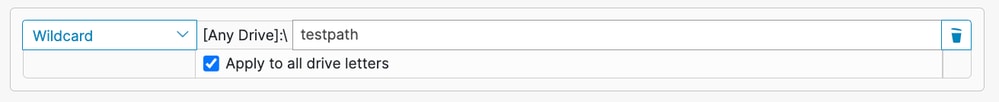

Exclusões do IOC (somente Windows)

As exclusões do IOC permitem que você exclua as Indicações de comprometimento da nuvem. Isso pode ser útil se você tiver um aplicativo interno ou personalizado que não pode ser assinado e faz com que determinados IOCs sejam acionados com frequência. O Secure Endpoint Console fornece uma lista de indicadores para escolher entre as exclusões do IOC.

Você pode selecionar os indicadores a serem excluídos por meio de um menu suspenso:

Note: Se você excluir um IOC de gravidade alta ou crítica, perderá a visibilidade dele e poderá colocar sua empresa em risco. Você só deve excluir esses IOCs se tiver um grande número de detecções de falsos positivos para ele.

CSIDL e KNOWNFOLDERID (somente Windows)

Os valores CSIDL e KNOWNFOLDERID são aceitos e incentivados ao gravar exclusões de caminho e processo para Windows. Os valores de CSIDL/KNOWNFOLDERID são úteis para criar exclusões de processo e caminho para ambientes que usam letras de drive alternativas.

Há limitações que precisam ser consideradas quando CSIDL/KNOWNFOLDERID é usado. Se o ambiente instalar programas em mais de uma letra de drive, o valor CSIDL/KNOWNFOLDERID se refere apenas ao drive marcado como o local de instalação padrão ou conhecido.

Por exemplo, se o SO estiver instalado em C:\, mas o caminho de instalação do Microsoft SQL tiver sido alterado manualmente para D:\, a exclusão baseada em CSIDL/KNOWNFOLDERID na lista de exclusão mantida não se aplicará a esse caminho. Isso significa que uma exclusão deve ser inserida para cada caminho ou exclusão de processo não localizada no drive C:\, pois o uso de CSIDL/KNOWNFOLDERID não a mapeia.

Consulte esta documentação do Windows para obter mais informações:

Note: KNOWNFOLDERID só tem suporte no conector do Windows 8.1.7 e posterior. As versões anteriores do conector do Windows usam valores CSIDL.

Note: Os valores de KNOWNFOLDERID diferenciam maiúsculas de minúsculas. Por exemplo, você deve usar o valor FOLDERID_ProgramFiles e não o valorFolderID_programfiles inválido.

Preparar Conector para Ajuste de Exclusão

Para preparar seu conector para o ajuste de exclusão, você precisa:

- Configure uma política e um grupo para serem executados no modo de Depuração.

- Execute os computadores no novo grupo de Depuração de acordo com as operações comerciais normais, aguarde um tempo para obter dados suficientes de log do conector.

- Gere dados de diagnóstico no conector para usar na identificação de exclusões.

Consulte estes documentos para obter instruções sobre como ativar o Modo de Depuração e coletar dados de diagnóstico em diferentes sistemas operacionais:

Identificar exclusões

MacOS e Linux

Os dados de diagnóstico gerados no modo de depuração fornecem dois arquivos úteis para criar exclusões: fileops.txt e execs.txt. O arquivo fileops.txt é útil para criar Caminho/Extensão de Arquivo/Exclusões de Curinga e o arquivo execs.txt é útil para criar Exclusões de Processo.

Criando exclusões de processos

O arquivo execs.txt lista os caminhos executáveis que acionaram o Secure Endpoint para executar uma varredura de arquivo. Cada caminho tem uma contagem associada que indica quantas vezes ele foi examinado e a lista é classificada em ordem decrescente. Você pode usar essa lista para determinar processos com um grande volume de eventos de execução e, em seguida, usar o caminho do processo para criar exclusões. No entanto, não é recomendável excluir programas utilitários gerais (como /usr/bin/grep) ou interpretadores (como /usr/bin/ruby).

Se um programa utilitário geral ou intérprete estiver gerando um alto volume de verificações de arquivos, você pode fazer mais investigações para tentar criar exclusões mais direcionadas:

- Excluir o processo pai: determine qual aplicativo está executando o processo (como localizar o processo pai que está executando o grep) e exclua esse processo pai. Isso deve ser feito, se e somente se, o processo pai puder ser transformado com segurança em uma exclusão de processo. Se a exclusão pai se aplicar a filhos, as chamadas para quaisquer filhos do processo pai também serão excluídas.

- Excluir o processo para um determinado usuário: determine qual usuário está executando o processo. Se o processo estiver sendo executado em alto volume por um usuário específico, você poderá excluir o processo apenas para esse usuário específico (como se um processo estiver sendo chamado em um alto volume pela raiz do usuário, você poderá excluir o processo, mas apenas para o usuário especificado root, isso permite que o Secure Endpoint monitore execuções de um determinado processo por qualquer usuário que não seja root).

Exemplo de saída de execs.txt:

33 /usr/bin/bash

23 /usr/bin/gawk

21 /usr/bin/wc

21 /usr/bin/sleep

21 /usr/bin/ls

19 /usr/bin/pidof

17 /usr/bin/sed

14 /usr/bin/date

13 /usr/libexec/gdb

13 /usr/bin/iconv

11 /usr/bin/cat

10 /usr/bin/systemctl

9 /usr/bin/pgrep

9 /usr/bin/kmod

7 /usr/bin/rm

6 /usr/lib/systemd/systemd-cgroups-agent

6 /usr/bin/rpm

4 /usr/bin/tr

4 /usr/bin/sort

4 /usr/bin/find

Criando Caminho, Extensão de Arquivo e Exclusões de Curinga

O arquivo fileops.txt lista os caminhos onde as atividades de criação, modificação e renomeação de arquivos acionaram o Secure Endpoint para executar verificações de arquivos. Cada caminho tem uma contagem associada que indica quantas vezes ele foi examinado e a lista é classificada em ordem decrescente. Uma maneira de começar com as exclusões de caminho é encontrar os caminhos de arquivos e pastas mais frequentemente verificados em fileops.txt e, em seguida, considerar a criação de regras para esses caminhos. Embora uma contagem alta não signifique necessariamente que o caminho deva ser excluído (como um diretório que armazena e-mails que pode ser varrido com frequência, mas não deve ser excluído), a lista fornece um ponto de partida para identificar candidatos à exclusão.

Exemplo de saída de fileops.txt:

31 /Users/eugene/Library/Cookies/Cookies.binarycookies

24 /Users/eugene/.zhistory

9 /Users/eugene/.vim/.temp/viminfo

9 /Library/Application Support/Apple/ParentalControls/Users/eugene/2018/05/10-usage.data

5 /Users/eugene/Library/Cookies/HSTS.plist

5 /Users/eugene/.vim/.temp/viminfo.tmp

4 /Users/eugene/Library/Metadata/CoreSpotlight/index.spotlightV3/tmp.spotlight.state

3 /Users/eugene/Library/WebKit/com.apple.Safari/WebsiteData/ResourceLoadStatistics/full_browsing_session_resourceLog.plist

3 /Library/Logs/Cisco/supporttool.log

2 /private/var/db/locationd/clients.plist

2 /Users/eugene/Desktop/.DS_Store

2 /Users/eugene/.dropbox/instance1/config.dbx

2 /Users/eugene/.DS_Store

2 /Library/Catacomb/DD94912/biolockout.cat

2 /.fseventsd/000000000029d66b

1 /private/var/db/locationd/.dat.nosync0063.arg4tq

Uma boa regra prática é que qualquer coisa com uma extensão de arquivo log ou diário deve ser considerada um candidato à exclusão adequado.

Mecanismo de proteção comportamental

O Behavioral Protection Engine foi introduzido no conector Linux versão 1.22.0 e no conector macOS versão 1.24.0; começando com essas versões, o conector pode detectar uma atividade do sistema extremamente alta e, em seguida, levantar a falha 18.

As exclusões de processos são aplicadas a todos os mecanismos e verificações de arquivos. Aplique exclusões de processos a processos benignos muito ativos para corrigir essa falha. Gerado pelos dados de diagnóstico do Modo de Depuração, o arquivo top.txt pode ser usado para determinar os processos mais ativos no sistema. Consulte a orientação Secure Endpoint Mac/Linux Connector Fault 18 para obter etapas detalhadas de correção.

Além disso, as exclusões de processos podem silenciar detecções de proteção comportamental de falsos positivos em softwares benignos. Para detecções de falsos positivos no Secure Endpoint Console, o processo pode ser excluído para melhorar a geração de relatórios.

Windows

O sistema operacional Windows é mais complicado, mais opções de exclusão estão disponíveis devido aos processos pai e filho. Isso indica que uma análise mais profunda é necessária para identificar os arquivos que foram acessados, mas também os programas que os geraram.

Consulte esta Ferramenta de Ajuste do Windows na página GitHub da Cisco Security para obter mais detalhes sobre como analisar e otimizar o desempenho do Windows com o Secure Endpoint.

Criando Regras de Exclusão no Console de Ponto de Extremidade Seguro

Caution: Sempre entenda os arquivos e processos antes de gravar uma exclusão para evitar vulnerabilidades de segurança no endpoint.

Conclua estas etapas para criar uma nova regra de exclusão usando o Console de endpoint seguro:

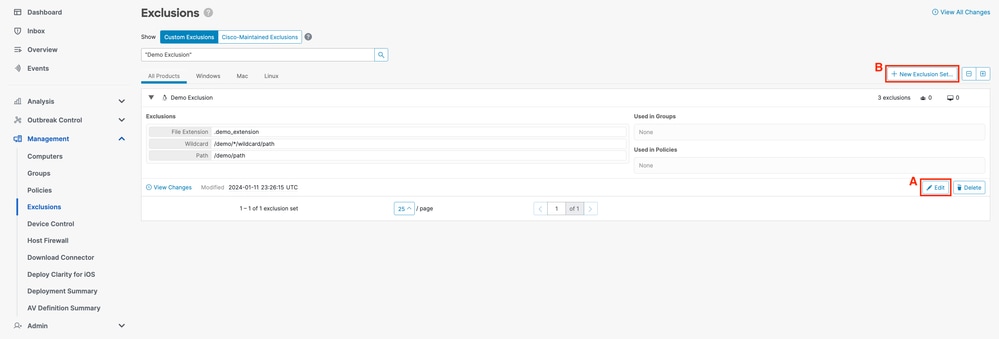

- No Console do ponto final seguro, navegue até a página Políticas selecionando Gerenciamento -> Exclusões. Ou:

(A) localize o conjunto de exclusões que deseja modificar e clique em Editar ou

(B) clique em + Novo conjunto de exclusões....

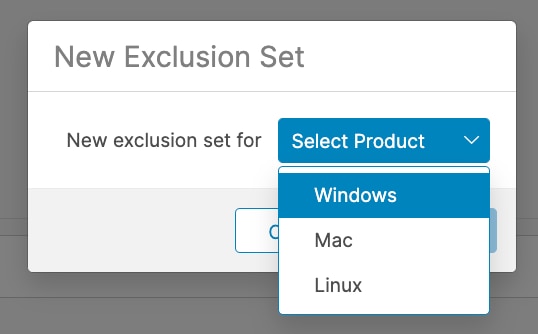

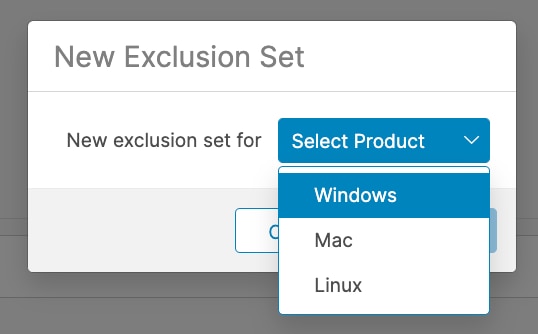

- No pop-up Novo conjunto de exclusões, selecione um sistema operacional para o qual criar o conjunto de exclusões. Clique em Criar.

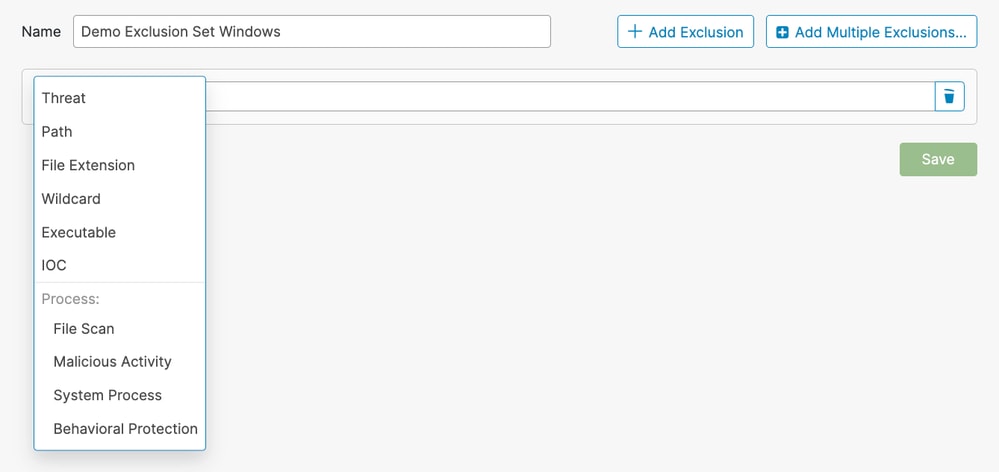

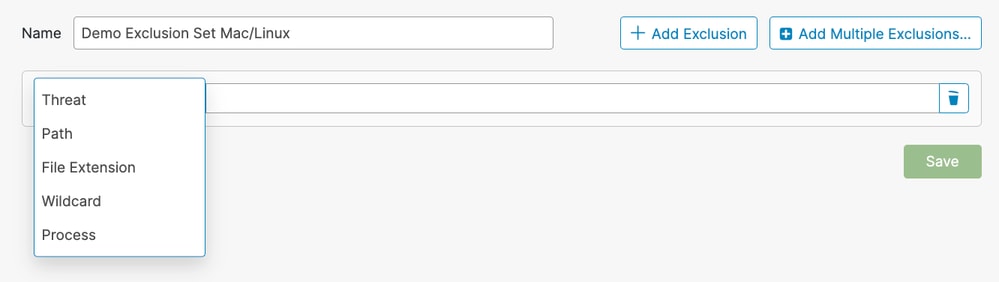

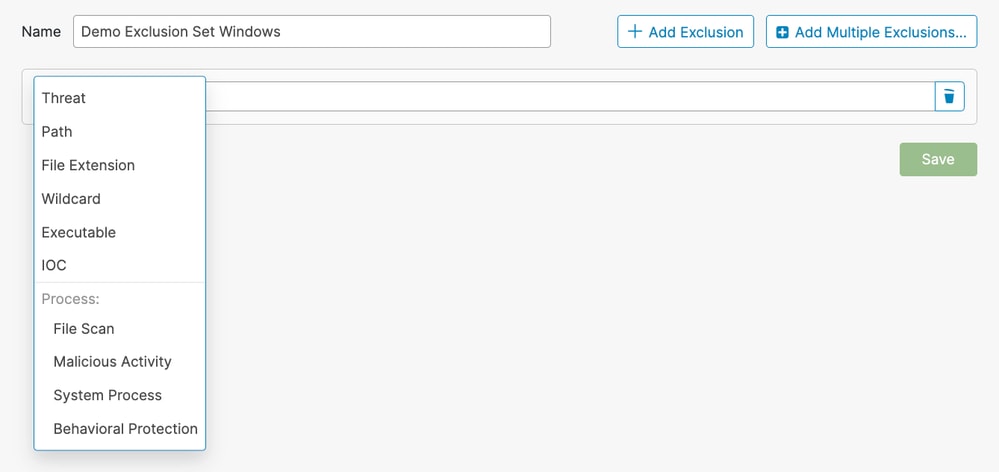

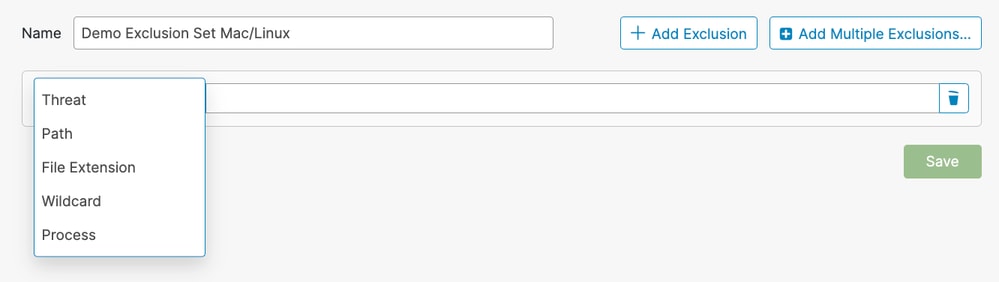

- Você será redirecionado para uma página Novo conjunto de exclusões. Clique em + Adicionar exclusão e selecione o tipo de exclusão no menu suspenso Selecionar tipo.

Windows:

Mac/Linux:

- Preencha os campos obrigatórios para o tipo de exclusão selecionado.

- Repita as etapas 2 e 3 para adicionar mais regras ou clique em Salvar para salvar o conjunto de exclusões.

Melhores práticas

Caution: Tenha cuidado ao criar exclusões, pois elas reduzem o nível de proteção fornecido pelo Cisco Secure Endpoint. Os arquivos excluídos não são submetidos a hash, verificados ou estão disponíveis no cache ou na nuvem, a atividade não é monitorada e as informações estão ausentes nos mecanismos de back-end, na trajetória do dispositivo e na análise avançada.

As exclusões só devem ser usadas em casos específicos, como problemas de compatibilidade com aplicativos específicos ou problemas de desempenho que não podem ser melhorados de outra forma.

Algumas práticas recomendadas a serem seguidas ao criar exclusões são:

- Somente crie exclusões para problemas comprovados.

- Não presuma que uma exclusão é necessária, a menos que tenha sido provado que ela é um problema que não pode ser resolvido de outra forma.

- Problemas de desempenho, falsos positivos ou problemas de compatibilidade de aplicativos devem ser completamente investigados e mitigados antes da aplicação de uma exclusão.

- Prefira exclusões de processo a exclusões de caminho/extensão de arquivo/curinga.

- As exclusões de processos fornecem uma maneira mais direta de excluir atividades de software benignas do que usar uma combinação de exclusões de caminho, extensão de arquivo e curinga para obter o mesmo resultado.

- Recomenda-se substituir as exclusões de caminho, extensão de arquivo e curinga que visam executáveis de programa por exclusões de processo correspondentes quando possível.

- Evite exclusões abrangentes.

- Evite o uso excessivo de exclusões de caracteres curinga.

- Tenha cuidado ao criar exclusões com curingas. Use exclusões mais específicas quando possível.

- Usar a quantidade mínima de curingas em uma exclusão; somente as pastas que são realmente variáveis devem usar um curinga.

- Evite excluir programas de utilidade geral e intérpretes.

- Não é recomendável excluir programas de utilidade geral ou intérpretes.

- Se você precisar excluir um utilitário geral de exclusão de programas ou intérpretes, então forneça um usuário de processo (somente macOS/Linux).

- Por exemplo, evite escrever exclusões que incluam python, java, ruby, bash e sh.

- Evite exclusões duplicadas.

- Antes de criar uma exclusão, verifique se a exclusão já existe nas Exclusões personalizadas ou nas Exclusões mantidas pela Cisco.

- A remoção de exclusões duplicadas melhora o desempenho e reduz o gerenciamento operacional de exclusões.

- Verifique se o caminho especificado em uma exclusão de Processo não é coberto por uma exclusão de Caminho/Extensão de Arquivo/Curinga.

- Evite excluir processos que costumam ser usados em ataques de malware.

- Remover exclusões obsoletas

- Revise e audite regularmente sua lista de exclusões e mantenha um registro do motivo pelo qual determinadas exclusões foram adicionadas.

- Remover exclusões no comprometimento

- As exclusões devem ser removidas se um conector for comprometido para recuperar a segurança e a visibilidade ideais.

- Ações automatizadas podem ser usadas para aplicar políticas mais seguras aos conectores após a infecção. Se um conector for comprometido, ele deverá ser movido para um grupo que contenha uma política sem nenhuma exclusão para garantir que o mais alto nível de proteção seja aplicado.

- Consulte Identificação de Condições para Disparar Ações Automatizadas no Ponto de Extremidade Seguro para obter mais detalhes sobre como configurar proativamente a Ação Automatizada "Mover Computador para Grupo mediante Comprometimento".

- Aumentar a proteção em itens excluídos

- Quando as exclusões forem absolutamente necessárias, considere quais táticas atenuantes podem ser tomadas, como ativar a proteção contra gravação para adicionar algumas camadas de proteção para os itens excluídos.

- Criar exclusões de forma inteligente

- Otimize regras escolhendo o processo pai de nível mais alto que identifica exclusivamente o aplicativo a ser excluído e use a opção Aplicar ao Processo Filho para minimizar o número de regras.

- Nunca excluir o processo de inicialização

- O processo de inicialização (iniciado no macOS, init ou systemd no Linux) é responsável por iniciar todos os outros processos no sistema e está no topo da hierarquia de processos.

- Excluir o processo de inicialização e todos os seus processos filhos desabilitaria efetivamente o monitoramento do Ponto de Extremidade Seguro.

- Especificar o usuário do processo quando possível (somente macOS/Linux)

- Se o campo do usuário for deixado em branco, a exclusão se aplicará a qualquer processo que execute o programa especificado.

- Embora uma exclusão que se aplica a qualquer usuário seja mais flexível, esse escopo amplo pode excluir involuntariamente atividades que devem ser monitoradas.

- Especificar o usuário é especialmente importante para regras que se aplicam a programas compartilhados, como mecanismos de tempo de execução (por exemplo, java) e intérpretes de script (por exemplo, bash, python).

- Especificar o usuário limita o escopo e direciona o Ponto de Extremidade Seguro para ignorar instâncias específicas ao monitorar outras instâncias.

Exclusões não recomendadas

Embora seja impossível saber todos os possíveis vetores de ataque que um adversário pode usar, existem alguns vetores de ataque centrais que devem ser monitorados. Para manter uma boa postura de segurança e visibilidade, estas exclusões não são recomendadas:

| AcroRd32.exe |

| addinprocess.exe |

| addinprocess32.exe |

| addinutil.exe |

| bash.exe |

| bginfo.exe |

| bitsadmin.exe |

| cdb.exe |

| csi.exe |

| dbghost.exe |

| dbgsvc.exe |

| dnx.exe |

| dotnet.exe |

| excel.exe |

| fsi.exe |

| fsiAnyCpu.exe |

| iexplore.exe |

| java.exe |

| kd. exe |

| lxssmanager.dll |

| msbuild.exe |

| mshta.exe |

| ntkd.exe |

| ntsd.exe |

| outlook.exe |

| psexec.exe |

| powerpnt.exe |

| powershell.exe |

| rcsi.exe |

| svchost.exe |

| schtasks.exe |

| system.management.automation.dll |

| windbg.exe |

| winword.exe |

| wmic.exe |

| wuauclt.exe |

| .7z |

| .bat |

| .bin |

| .cab |

| .cmd |

| .com |

| .cpl |

| .dll |

| .exe |

| .fla |

| .gif |

| .gz |

| .hta |

| .inf |

| .java |

| .jar |

| .trabalho |

| .jpeg |

| .jpg |

| .js |

| .ko |

| .ko.gz |

| .msi |

| .ocx |

| .png |

| .ps1 |

| .py |

| .rar |

| .reg |

| .scr |

| .sys |

| .tar |

| .tmp |

| .url |

| .vbe |

| .vbs |

| .wsf |

| .zip |

| bash |

| java |

| python |

| Python3 |

| sh |

| zsh |

| / |

| /bin |

| /sbin |

| /usr/lib |

| C : |

| C:\ |

| C:\* |

|

| D:\ |

| D:\* |

| C:\Program Files\Java |

| C:\Temp\ |

| C:\Temp\* |

| C:\Users\ |

| C:\Users\* |

| C:\Windows\Prefetch |

| C:\Windows\Prefetch\ |

| C:\Windows\Prefetch\* |

| C:\Windows\System32\Spool |

| C:\Windows\System32\CatRoot2 |

| C:\Windows\Temp |

| C:\Windows\Temp\ |

| C:\Windows\Temp\* |

| C:\Program Arquivos\<nome da empresa>\ |

| C:\Program Arquivos (x86)\<nome da empresa>\ |

| C:\Users\<UserProfileName>\AppData\Local\Temp\ |

| C:\Users\<UserProfileName>\AppData\LocalLow\Temp\ |

Note: Esta não é uma lista exaustiva de exclusões a serem evitadas, mas fornece informações sobre os vetores centrais de ataque. Manter a visibilidade desses caminhos, extensões de arquivos e processos é crucial.

Informações Relacionadas

Feedback

Feedback