Introdução

Este documento descreve um exemplo de configuração de autenticação externa para Secure Firewall Management Center e Firewall Threat Defense.

Pré-requisitos

Requisitos

Recomenda-se ter conhecimento destes tópicos:

- Configuração inicial do Cisco Secure Firewall Management Center via GUI e/ou shell.

- Configurando políticas de autenticação e autorização no ISE.

- Conhecimento RADIUS básico.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- vFMC 7.4.2

- vFTD 7.4.2

- ISE 3.3

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Quando você habilita a autenticação externa para usuários administrativos e de gerenciamento do sistema do Firewall Seguro, o dispositivo verifica as credenciais do usuário com um servidor LDAP ou RADIUS, conforme especificado em um objeto de autenticação externa.

Os objetos de autenticação externa podem ser utilizados pelos dispositivos FMC e FTD. Você pode compartilhar o mesmo objeto entre diferentes tipos de dispositivo/dispositivo ou criar objetos separados.

Autenticação externa para FMC

Você pode configurar vários objetos de autenticação externa para acesso à interface da Web. Somente um objeto de autenticação externa pode ser usado para acesso CLI ou shell.

Autenticação externa para FTD

Para o FTD, você pode ativar apenas um objeto de autenticação externa.

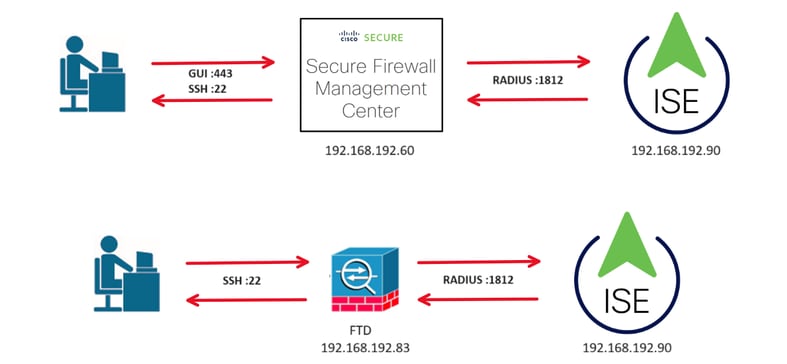

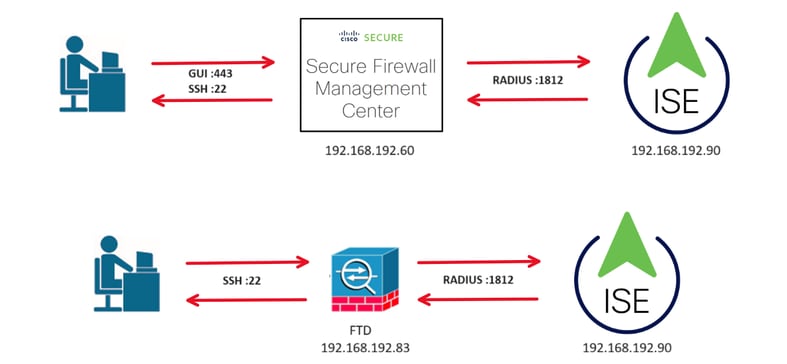

Topologia de rede

Configurar

Configuração do ISE

Note: Há várias maneiras de configurar a autenticação do ISE e as políticas de autorização para dispositivos de acesso à rede (NAD), como o FMC. O exemplo descrito neste documento é um ponto de referência no qual criamos dois perfis (um com direitos de administrador e outro somente leitura) e pode ser adaptado para atender às linhas de base para acessar sua rede. Uma ou mais políticas de autorização podem ser definidas no ISE com valores de atributo RADIUS retornados ao FMC que são mapeados para um grupo de usuários local definido na configuração de política do sistema do FMC.

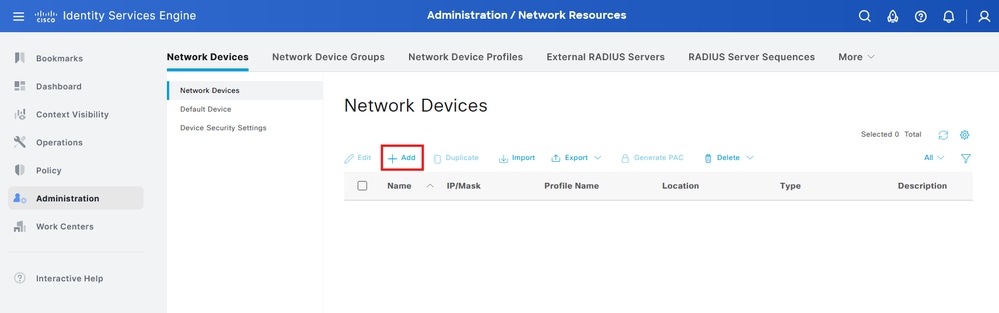

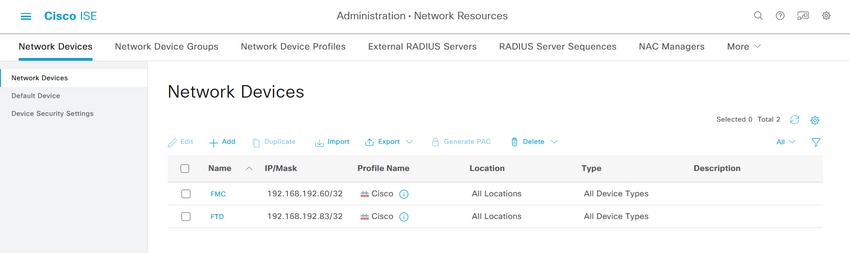

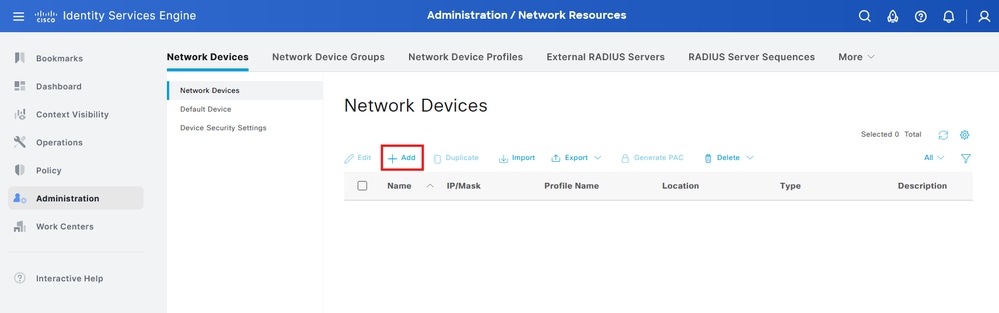

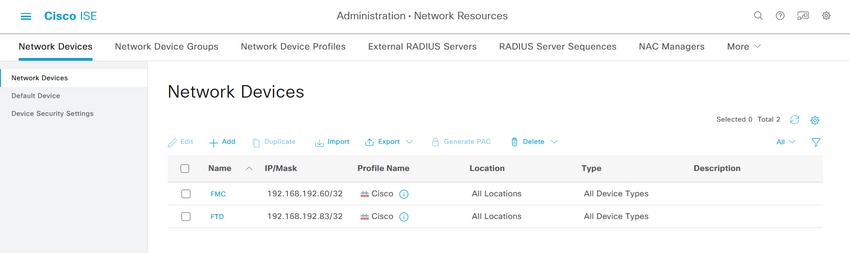

Adicione seus dispositivos de rede

Etapa 1. Navegue até o ícone do hambúrguer  localizado no canto superior esquerdo >Administração > Recursos de rede > Dispositivos de rede > +Adicionar.

localizado no canto superior esquerdo >Administração > Recursos de rede > Dispositivos de rede > +Adicionar.

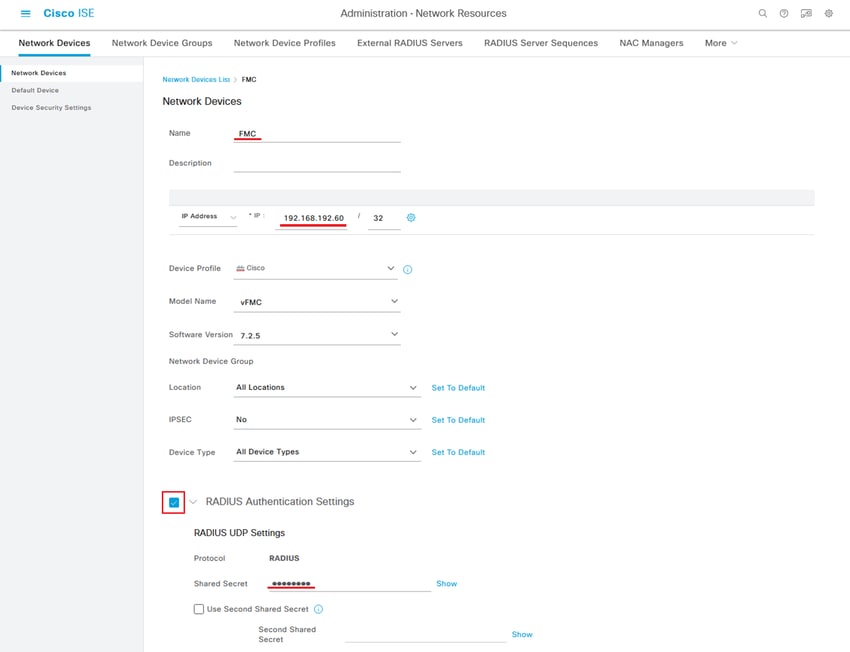

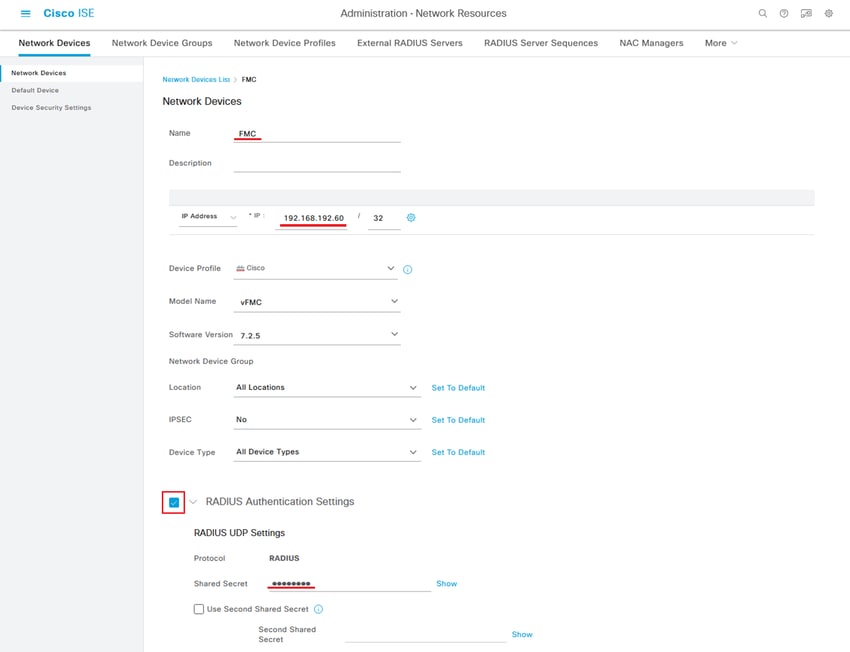

Etapa 2. Atribua um Nome ao objeto de dispositivo de rede e insira o endereço IP do FMC.

Marque a caixa de seleção RADIUS e defina um segredo compartilhado.

A mesma chave deve ser usada posteriormente para configurar o FMC.

Quando terminar, clique em Salvar.

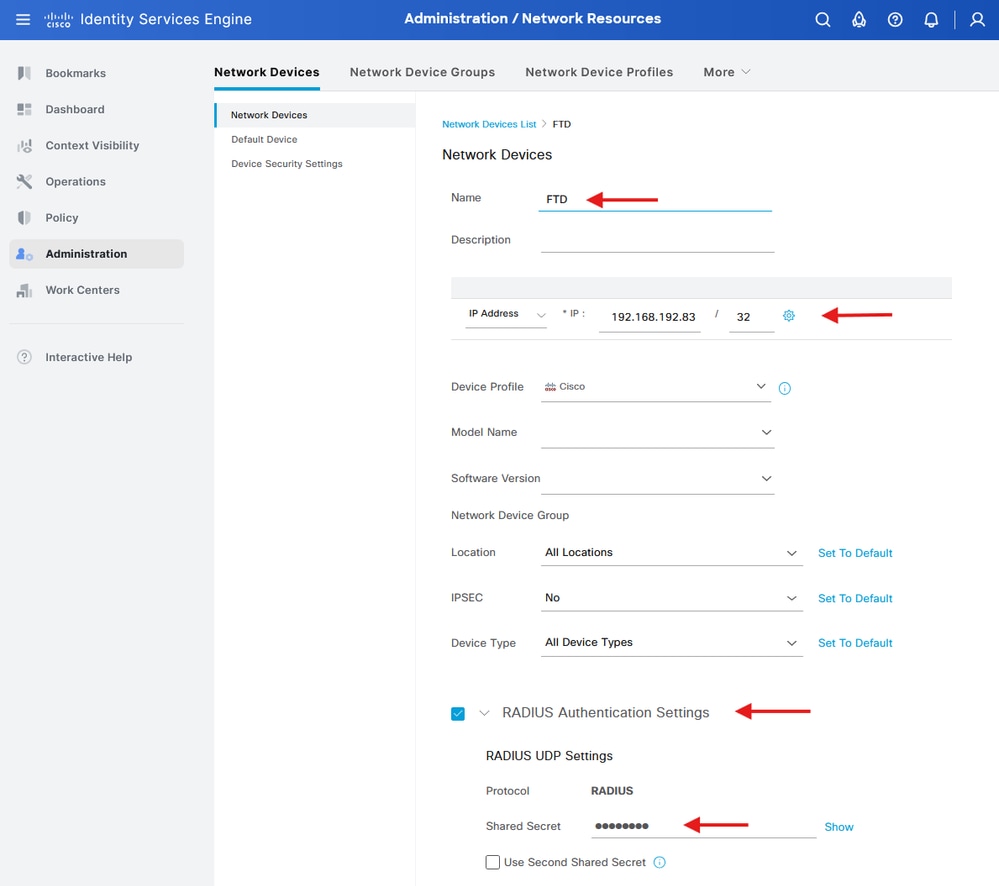

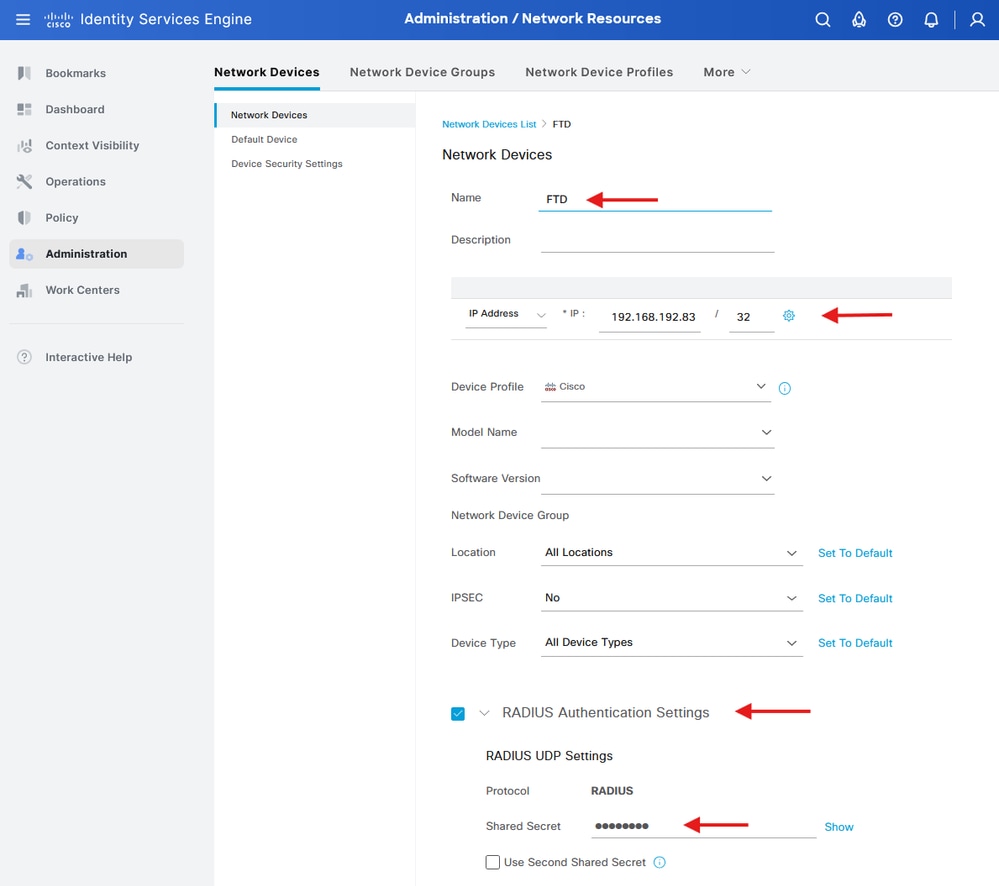

Etapa 2.1. Repita o mesmo procedimento para adicionar o FTD.

Atribua um Name ao objeto do dispositivo de rede e insira o endereço IP do FTD.

Marque a caixa de seleção RADIUS e defina um segredo compartilhado.

Quando terminar, clique em Salvar.

Etapa 2.3. Valide se os dois dispositivos são mostrados em Dispositivos de rede.

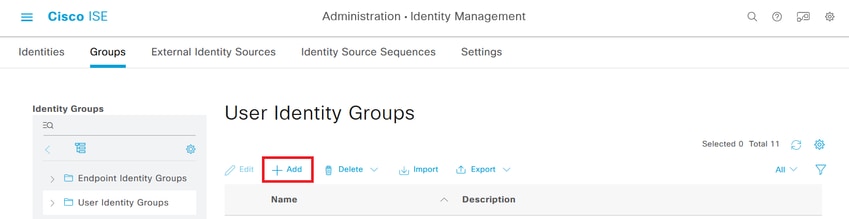

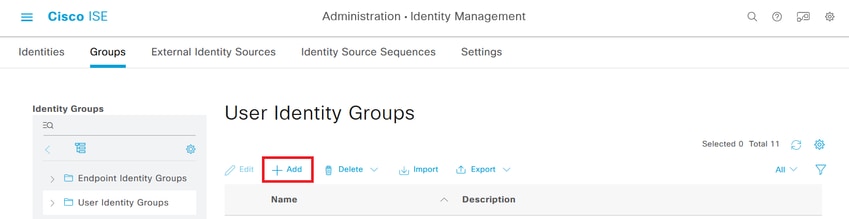

Criar os grupos de identidade e usuários locais

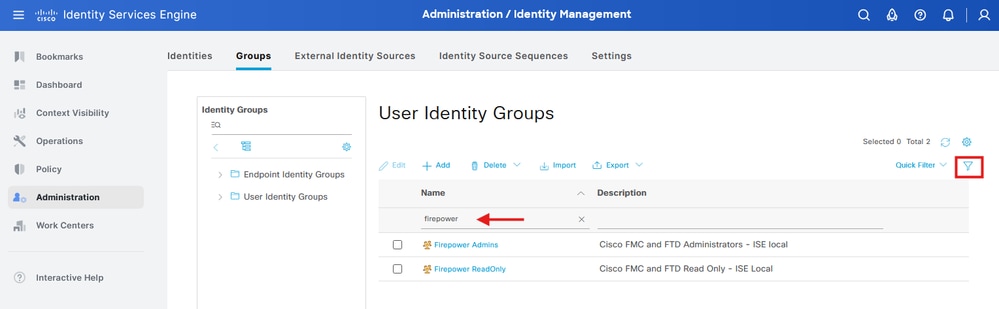

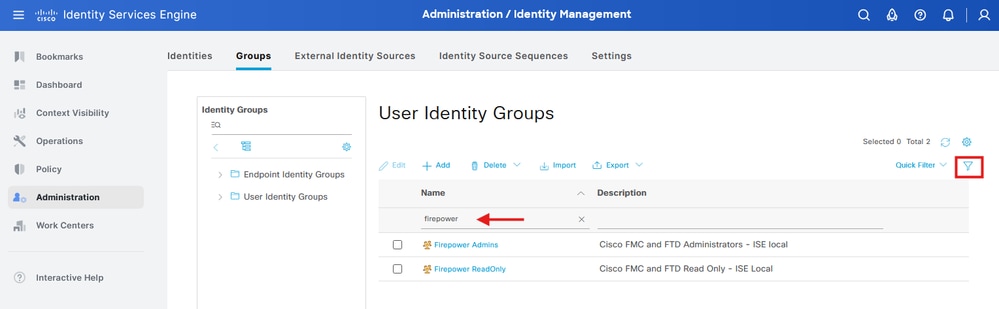

Etapa 3. Crie os Grupos de Identidade de Usuário necessários. Navegue até o ícone do hambúrguer  localizado no canto superior esquerdo > Administração > Gerenciamento de identidade > Grupos > Grupos de identidade de usuário > + Adicionar

localizado no canto superior esquerdo > Administração > Gerenciamento de identidade > Grupos > Grupos de identidade de usuário > + Adicionar

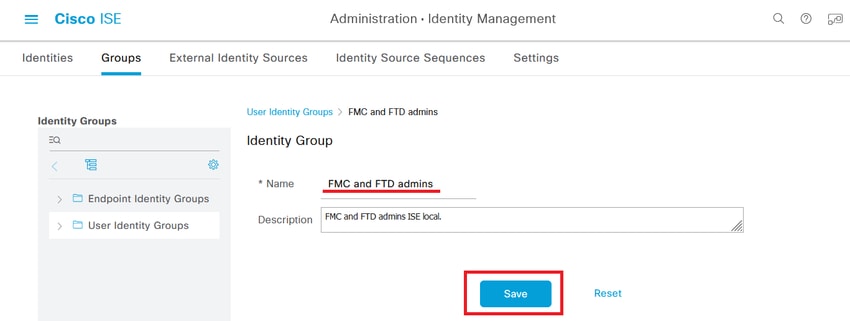

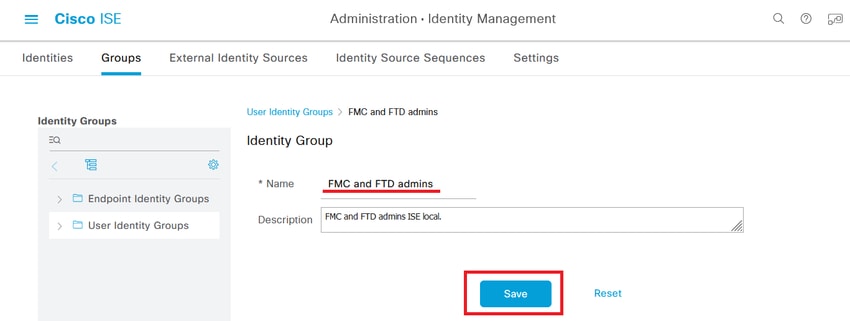

Etapa 4. Dê um nome a cada grupo e salve individualmente. Neste exemplo, estamos criando um grupo para usuários Administradores e outro para usuários Somente leitura. Primeiro, crie o grupo para o usuário com direitos de Administrador.

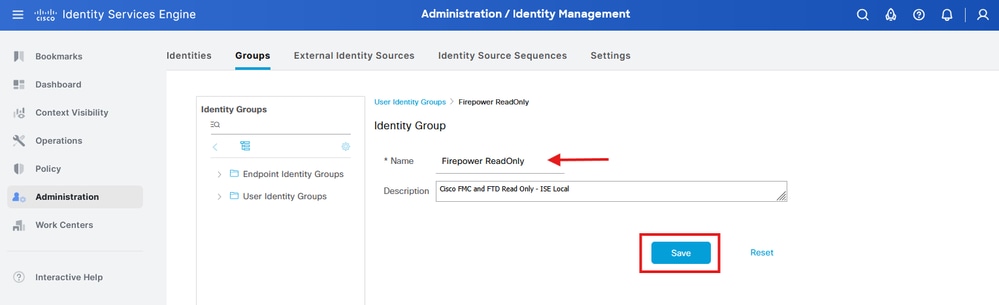

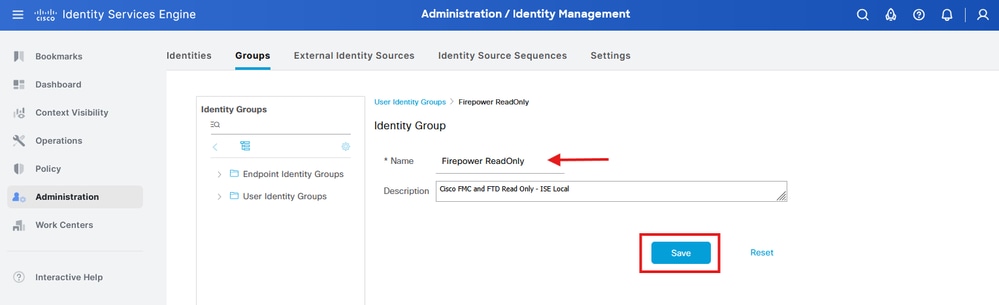

Etapa 4.1. Crie o segundo grupo para o usuário ReadOnly.

Etapa 4.2. Validar que os dois grupos são mostrados na Lista de grupos de identidade do usuário. Use o filtro para localizá-los facilmente.

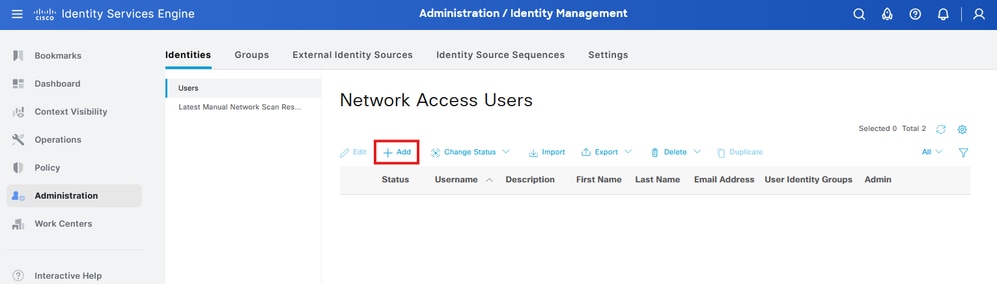

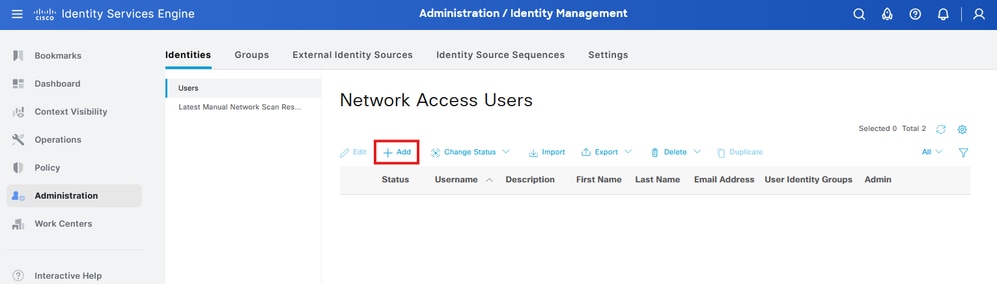

Etapa 5. Crie os usuários locais e adicione-os ao seu grupo de correspondentes. Navegue até  > Administração > Gerenciamento de identidades > Identidades > + Adicionar.

> Administração > Gerenciamento de identidades > Identidades > + Adicionar.

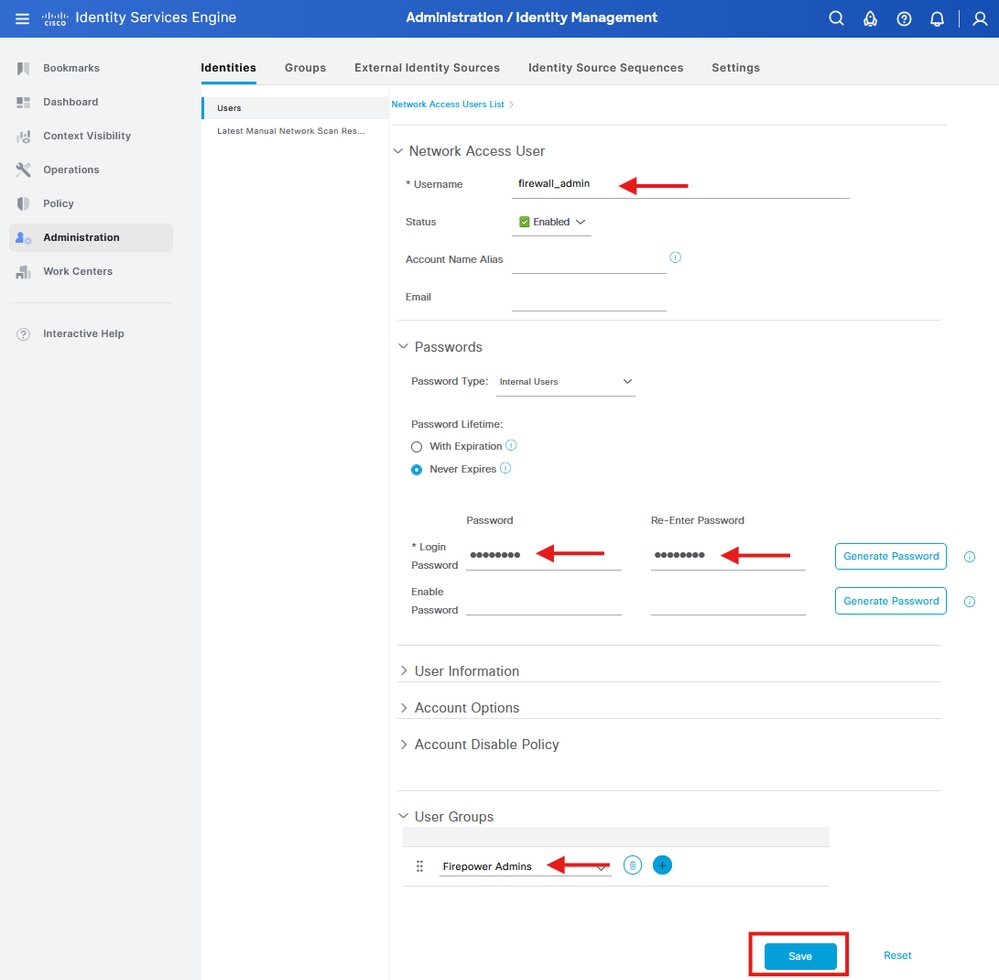

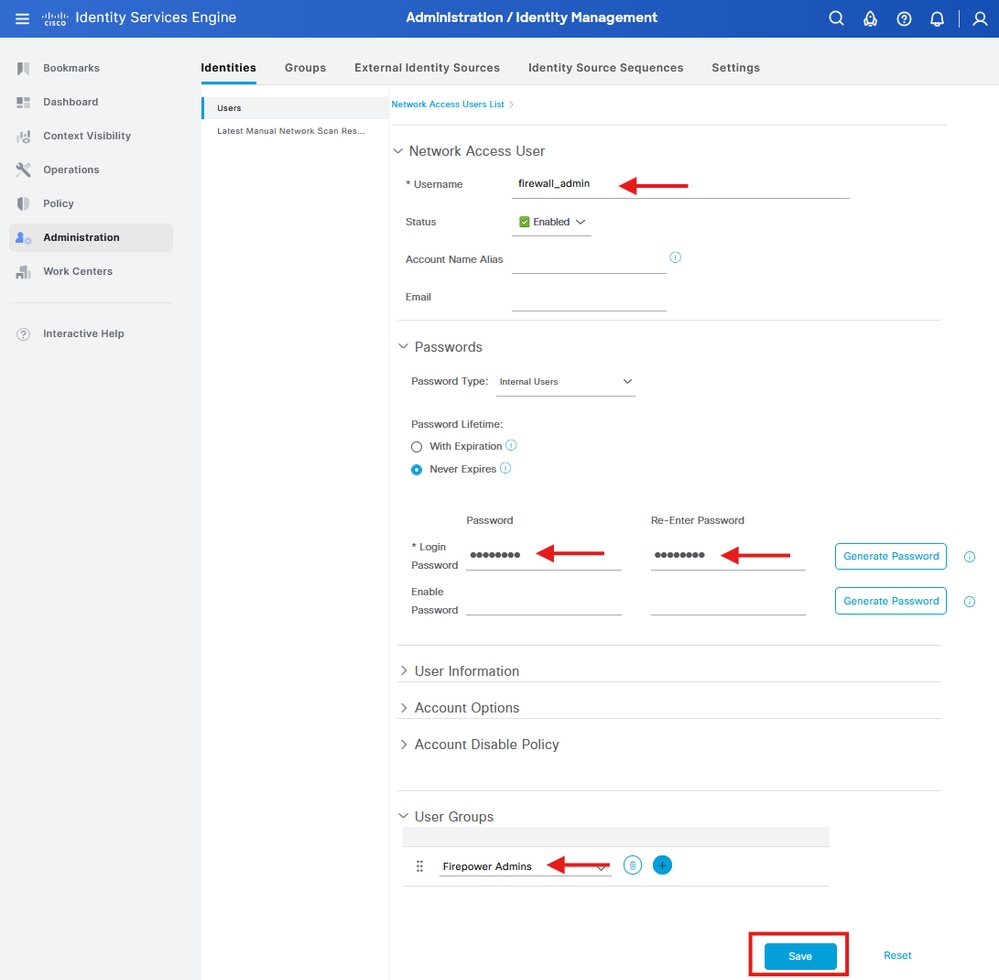

Etapa 5.1. Primeiro crie o usuário com direitos de Administrador. Atribua um nome, uma senha e o grupo Firepower Admins.

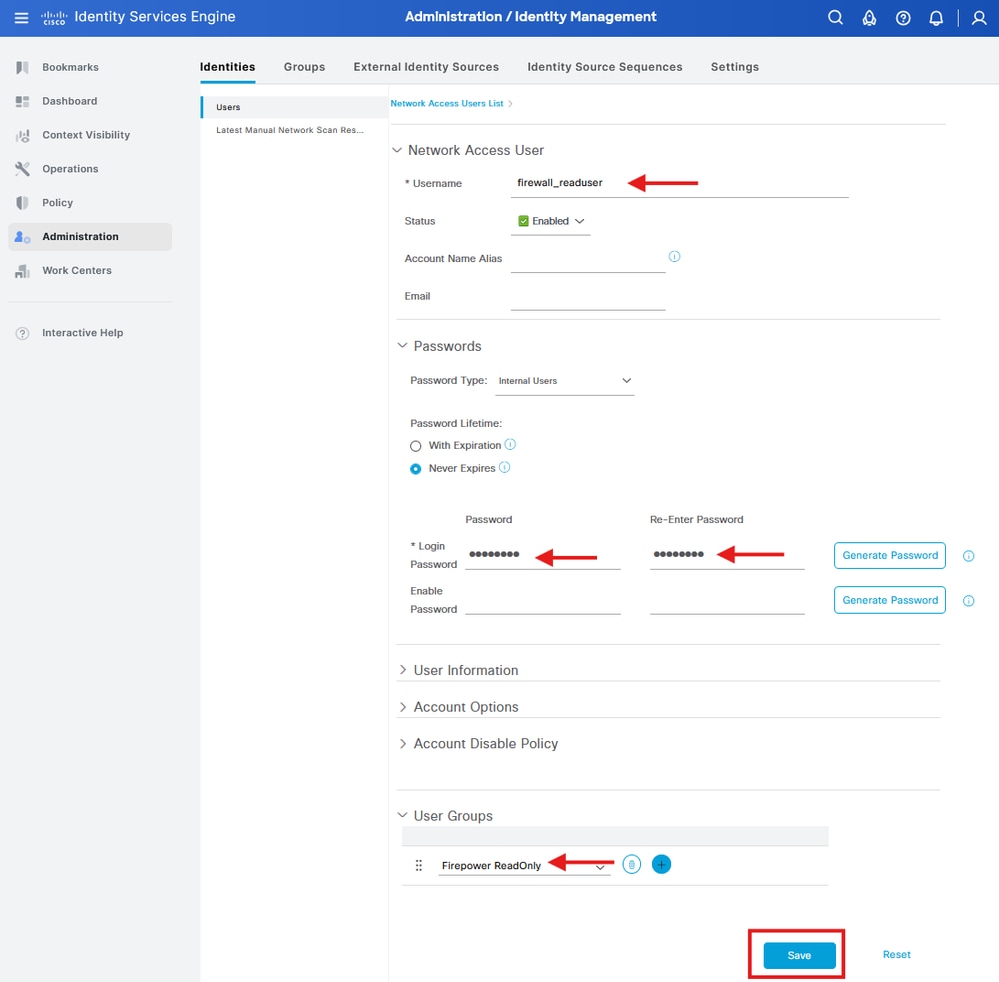

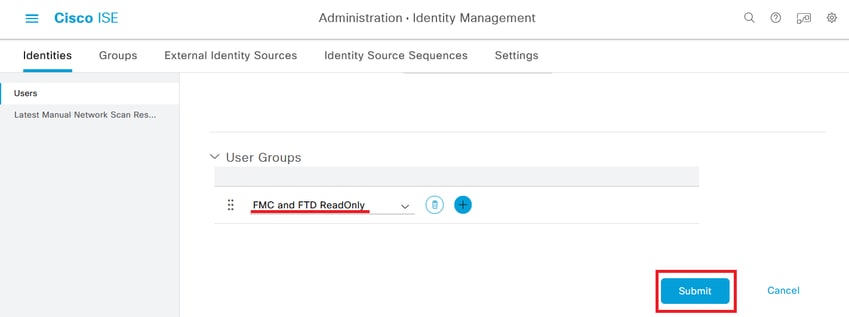

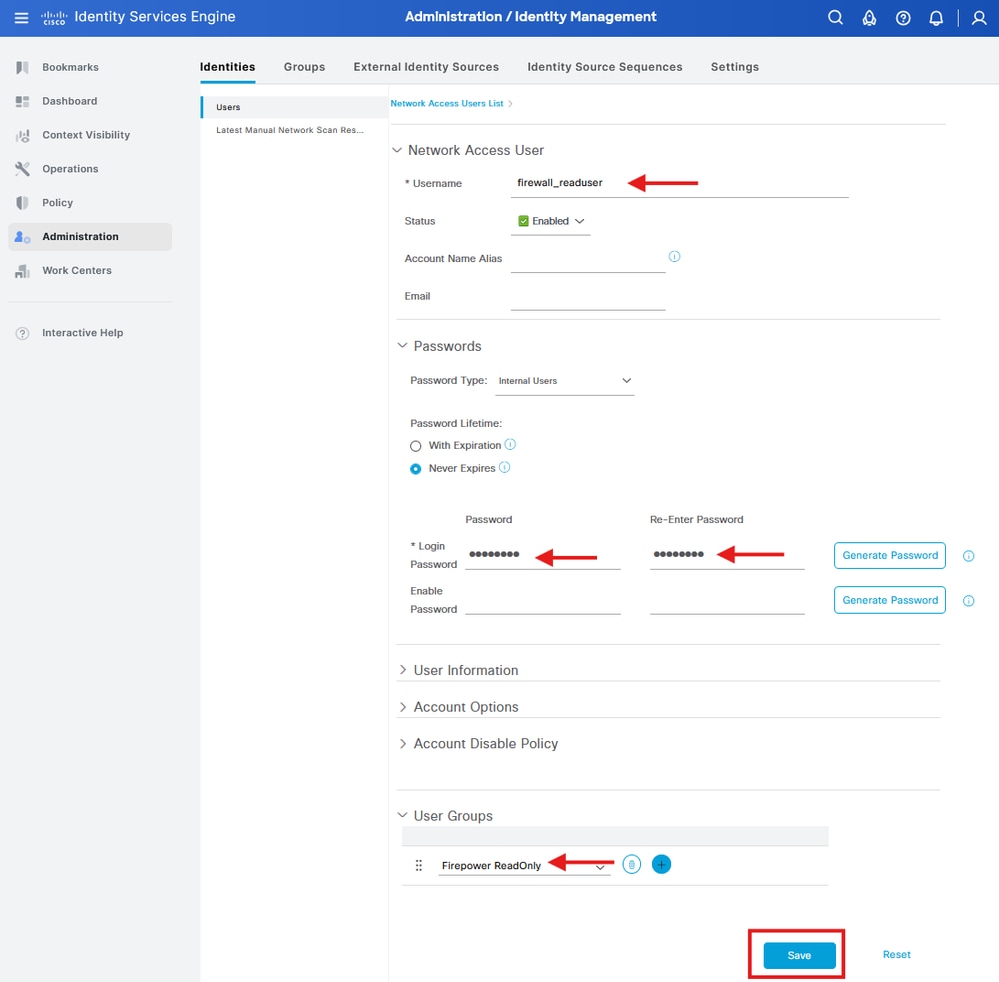

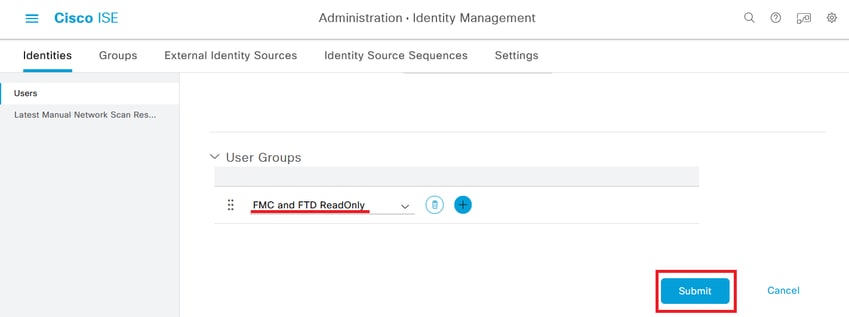

Etapa 5.2. Adicione o usuário com direitos ReadOnly. Atribua um nome, uma senha e o grupo Firepower ReadOnly.

Criar os perfis de autorização

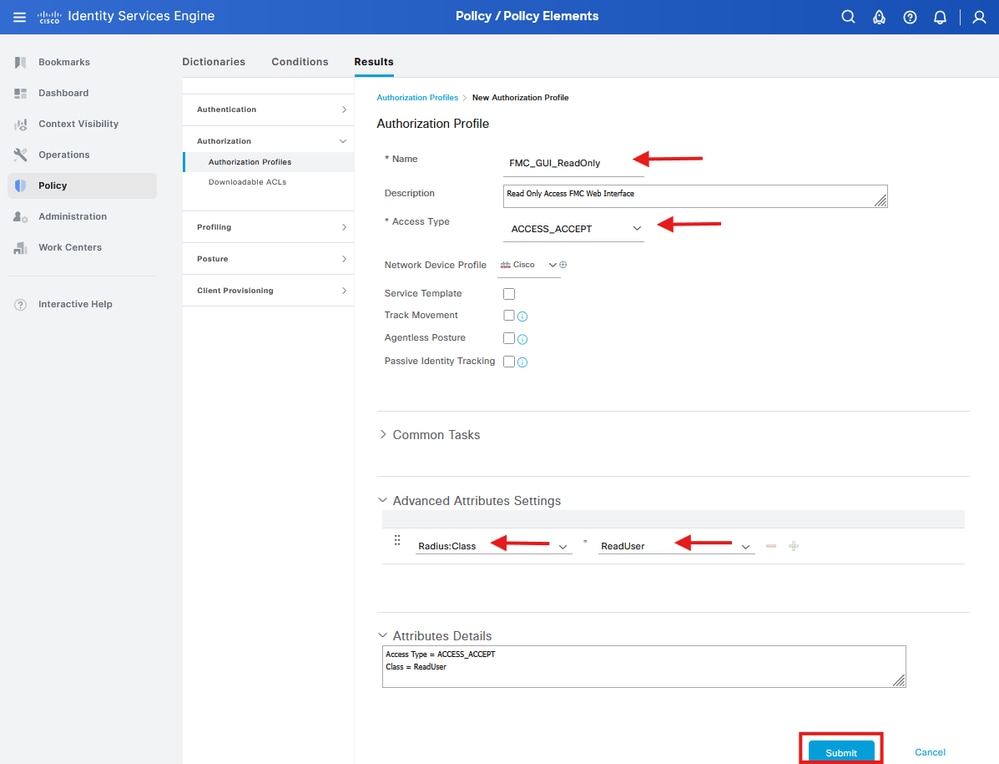

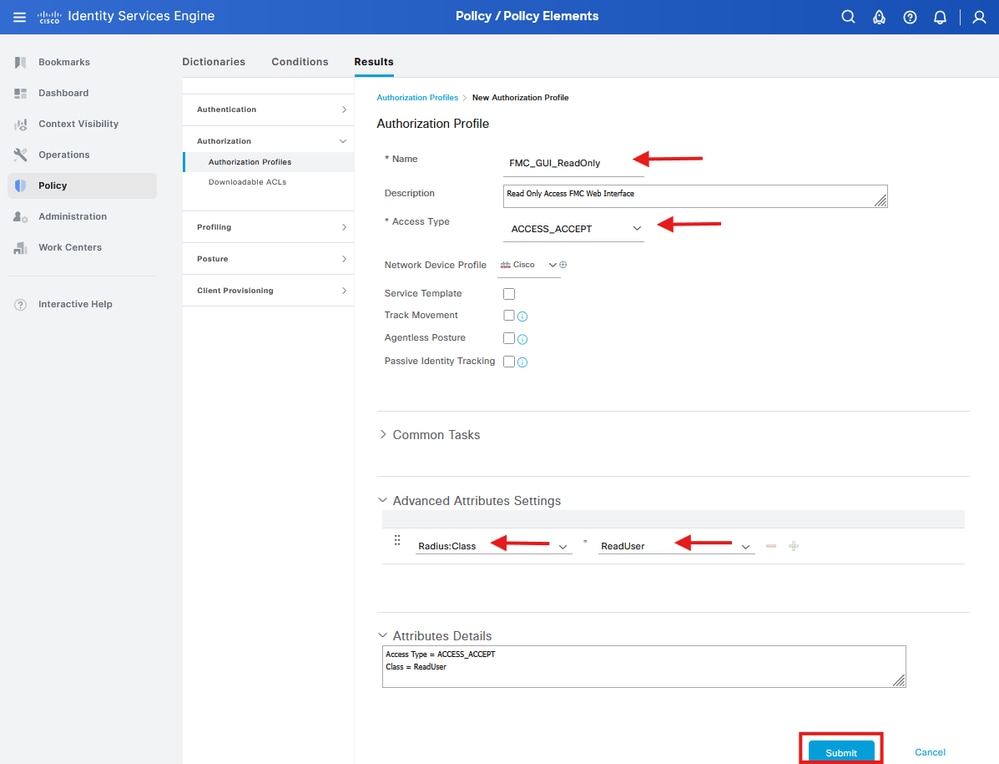

Etapa 6. Crie o perfil de autorização para o usuário administrador da interface da Web do FMC.

Navegue até  > Política > Elementos de Política > Resultados > Autorização > Perfis de Autorização > +Adicionar.

> Política > Elementos de Política > Resultados > Autorização > Perfis de Autorização > +Adicionar.

Defina um nome para o perfil de autorização, deixe Tipo de acesso como ACCESS_ACCEPT.

Em Advanced Attributes Settings, adicione Radius > Class—[25] com o valor Administrator e clique em Submit.

Etapa 6.1. Repita a etapa anterior para criar o perfil de autorização para o usuário somente leitura da interface da Web do FMC. Desta vez, crie a classe Radius com o valor ReadUser em vez de Administrator.

Note: Para o FMC (todas as versões) e o FTD (6.2.3 e 6.3), você deve definir os usuários para acesso à Interface de Linha de Comando (CLI) no Objeto de Autenticação Externa do FMC, que eu mostro na Etapa 4 sob o procedimento de Configuração do FMC. Para o FTD 6.4 e posterior, recomendamos definir usuários no servidor RADIUS conforme eu mostro na próxima etapa.

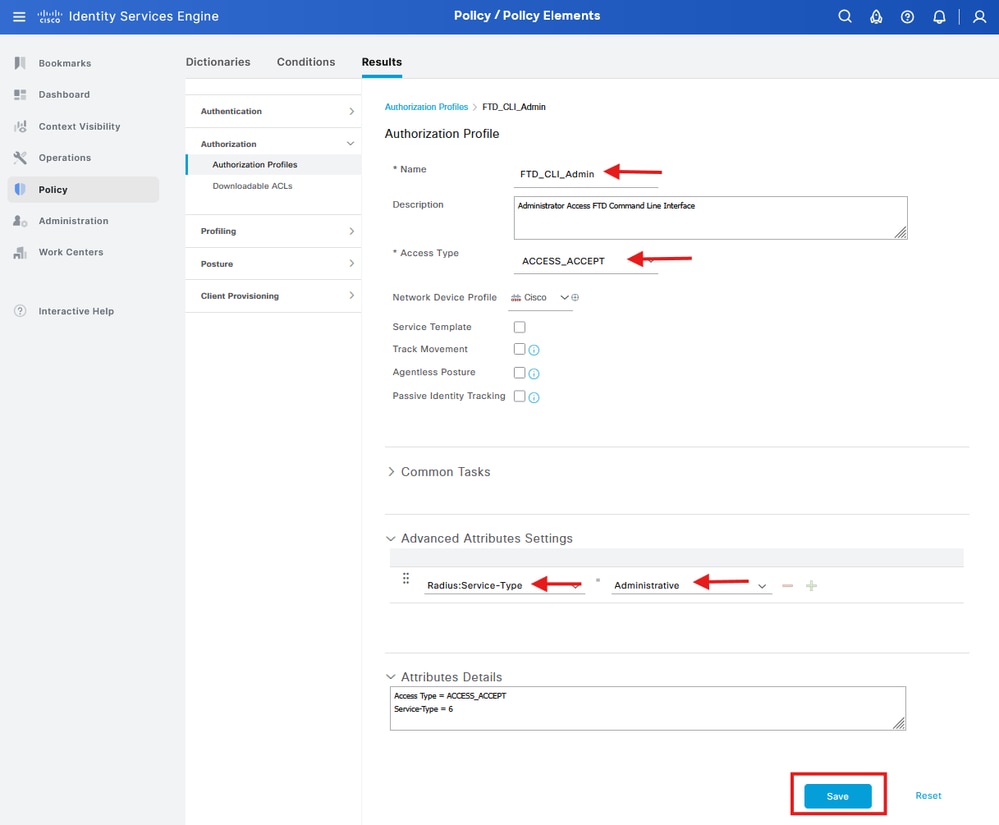

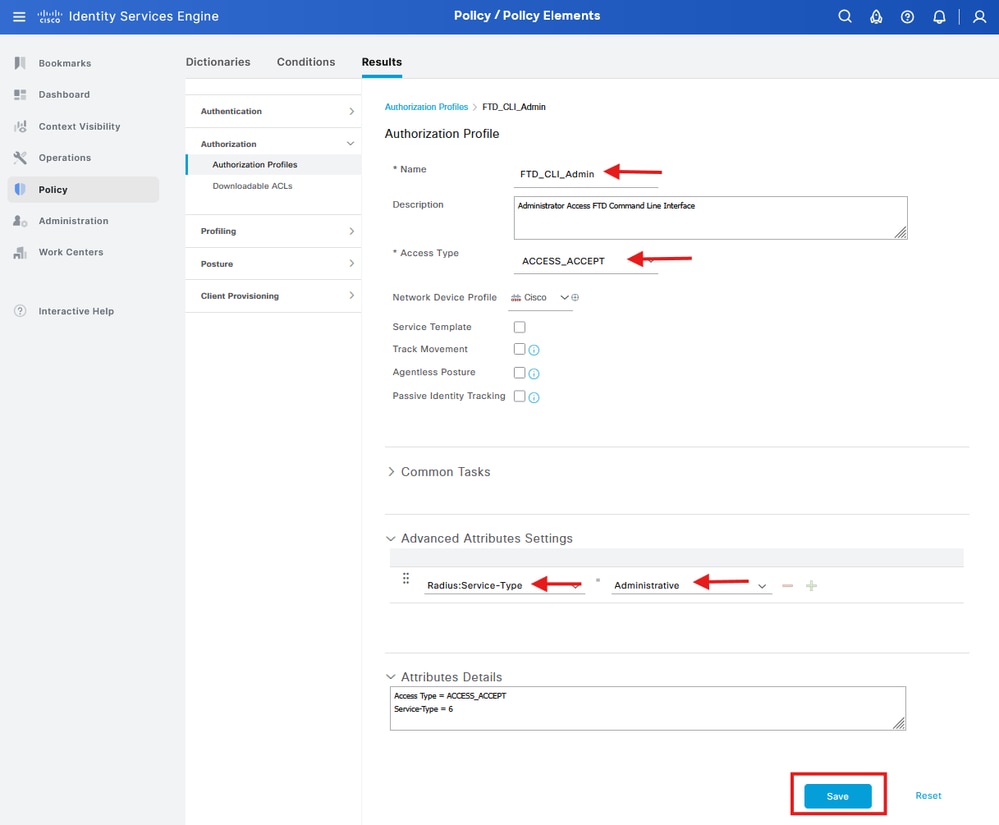

Etapa 7. Crie o Perfil de Autorização para o usuário da CLI do FTD com direitos de Administrador.

Navegue até  > Política > Elementos de Política > Resultados > Autorização > Perfis de Autorização > +Adicionar.

> Política > Elementos de Política > Resultados > Autorização > Perfis de Autorização > +Adicionar.

Defina um nome para o perfil de autorização, deixe Tipo de acesso como ACCESS_ACCEPT.

Em Advanced Attributes Settings, adicione Radius > Service-Type—[6] com o valor Administrative e clique em Submit.

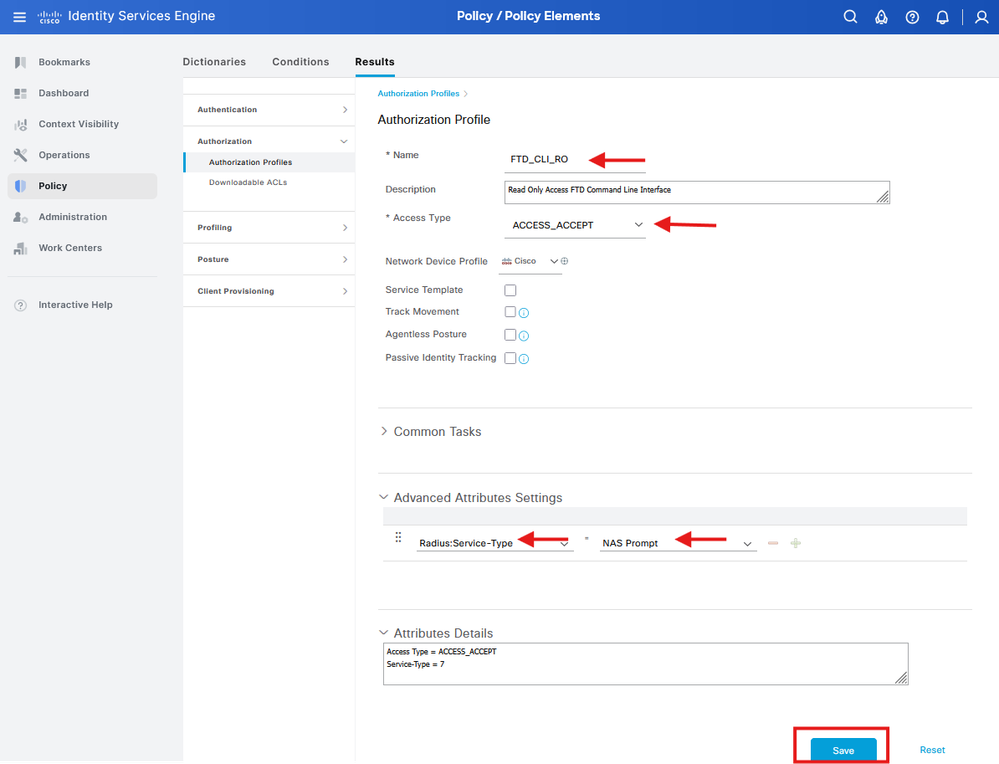

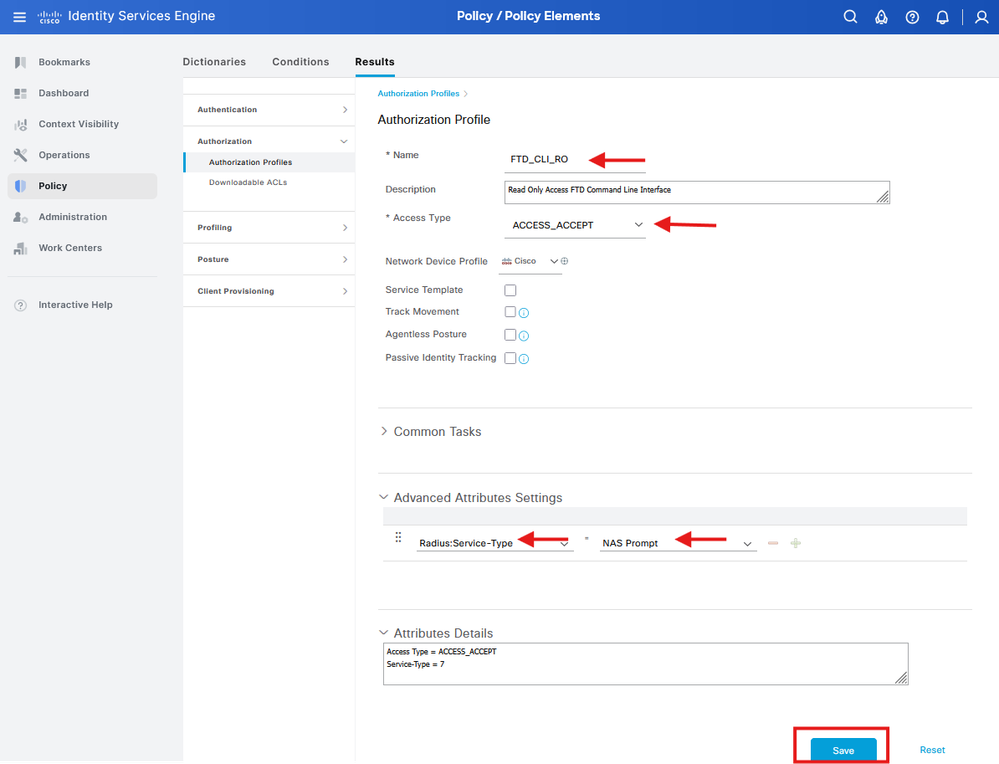

Etapa 7.1. Repita a etapa anterior para criar o Perfil de Autorização para o Usuário Somente Leitura do FTD CLI. Desta vez, crie Radius > Service-Type—[6] com o valor NAS Prompt.

Adicionar um novo conjunto de políticas

Etapa 8. Crie um conjunto de políticas correspondente ao endereço IP do FMC. Isso evita que outros dispositivos concedam acesso aos usuários.

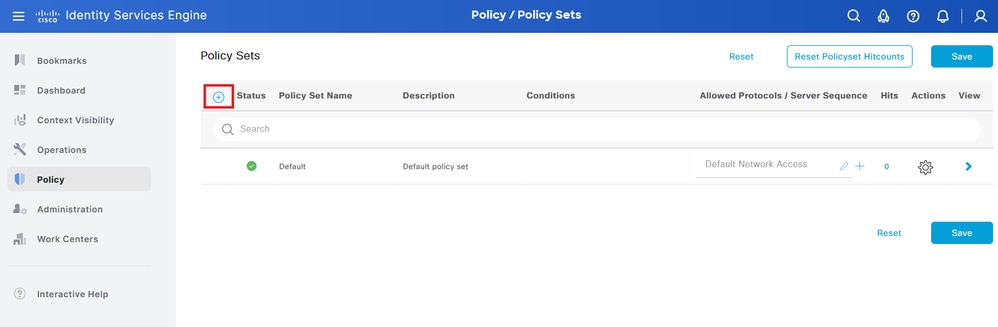

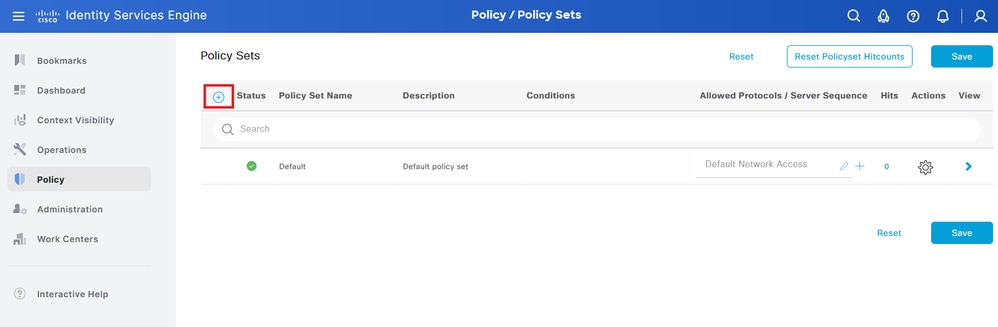

Navegue até  > Política > Conjuntos de Políticas >

> Política > Conjuntos de Políticas >  no canto superior esquerdo.

no canto superior esquerdo.

Etapa 8.1. Uma nova linha é colocada na parte superior de seus conjuntos de políticas.

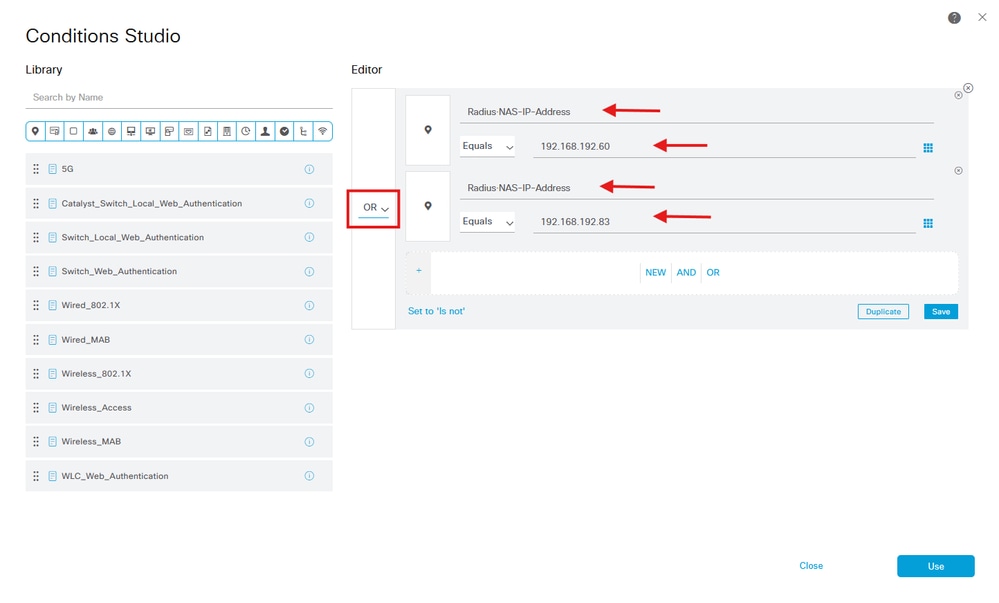

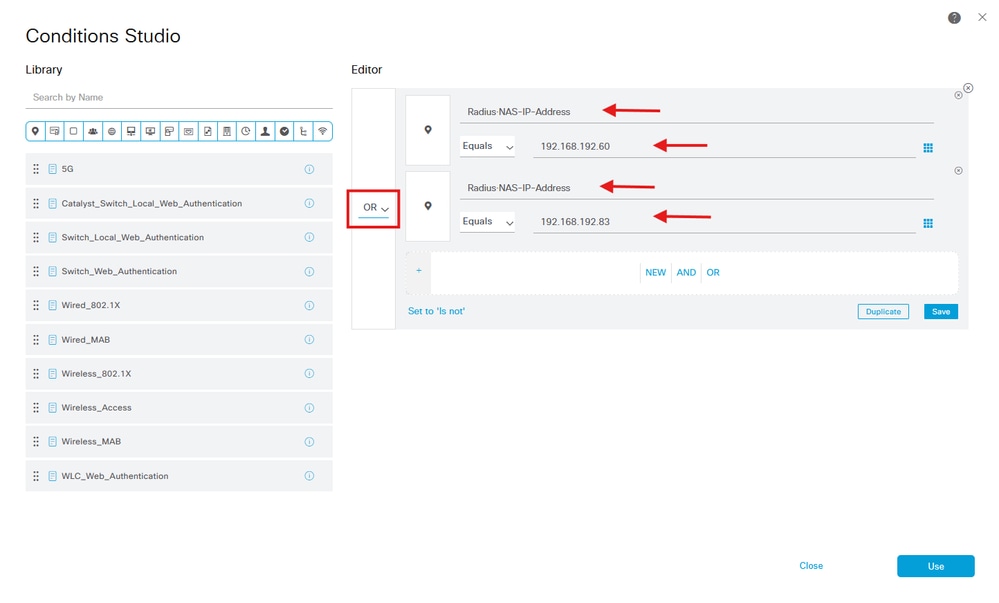

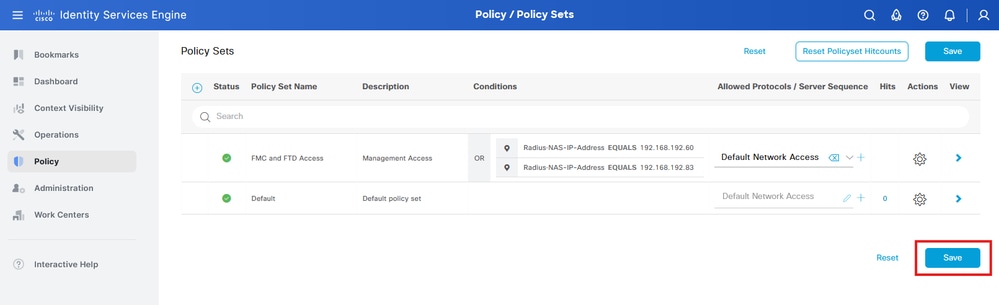

Nomeie a nova política e adicione uma condição superior para o atributo RADIUS NAS-IP-Address correspondente ao endereço IP do FMC.

Adicione uma segunda condição com a conjunção OR para incluir o endereço IP do FTD.

Clique em Usar para manter as alterações e sair do editor.

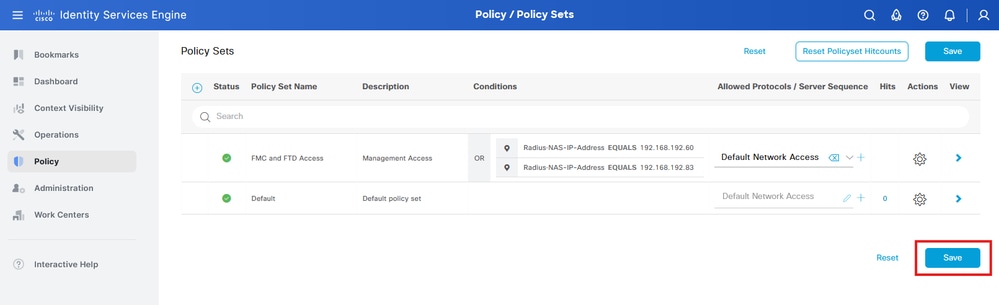

Etapa 8.2. Depois de concluir, pressione Salvar.

Tip: Para este exercício, permitimos a lista de Protocolos de acesso à rede padrão. Você pode criar uma nova lista e restringi-la conforme necessário.

Etapa 9. Visualize o novo conjunto de políticas pressionando a tecla  no final da linha.

no final da linha.

Expanda o menu Política de Autorização e envie o  para adicionar uma nova regra para permitir o acesso ao usuário com direitos administrativos.

para adicionar uma nova regra para permitir o acesso ao usuário com direitos administrativos.

Dê-lhe um nome.

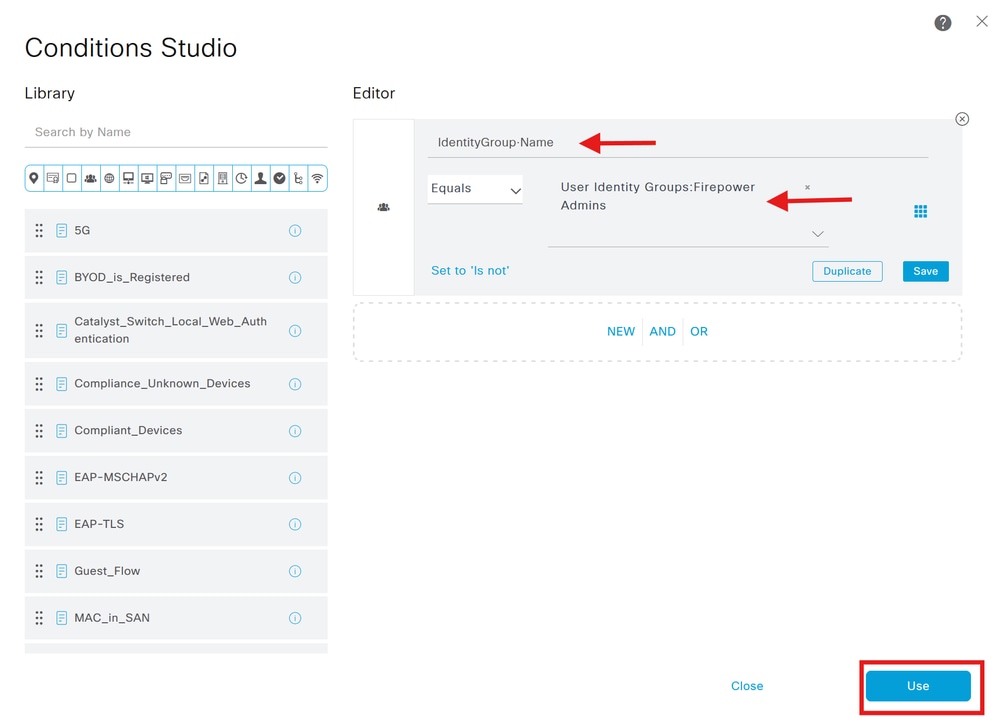

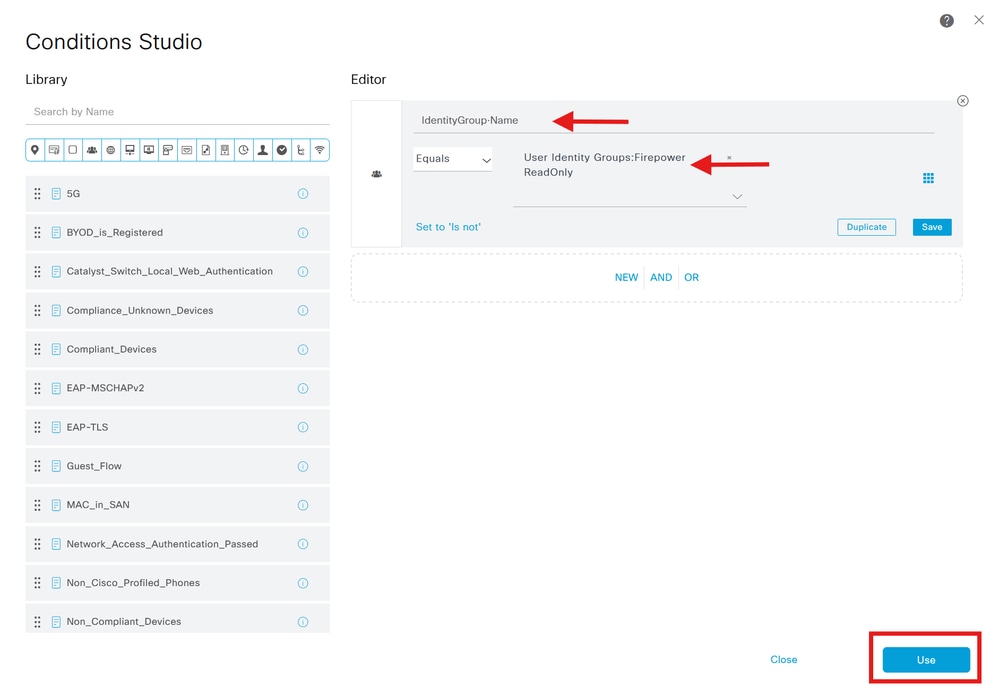

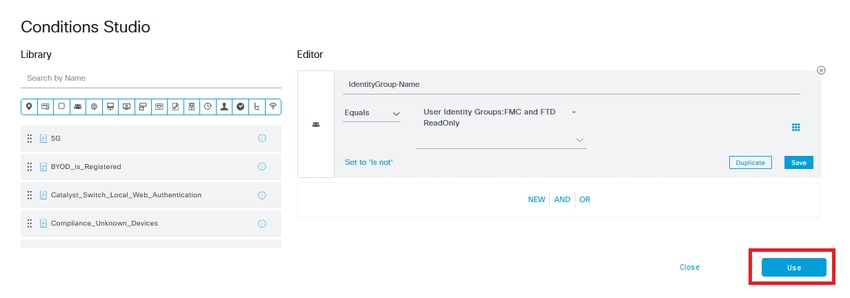

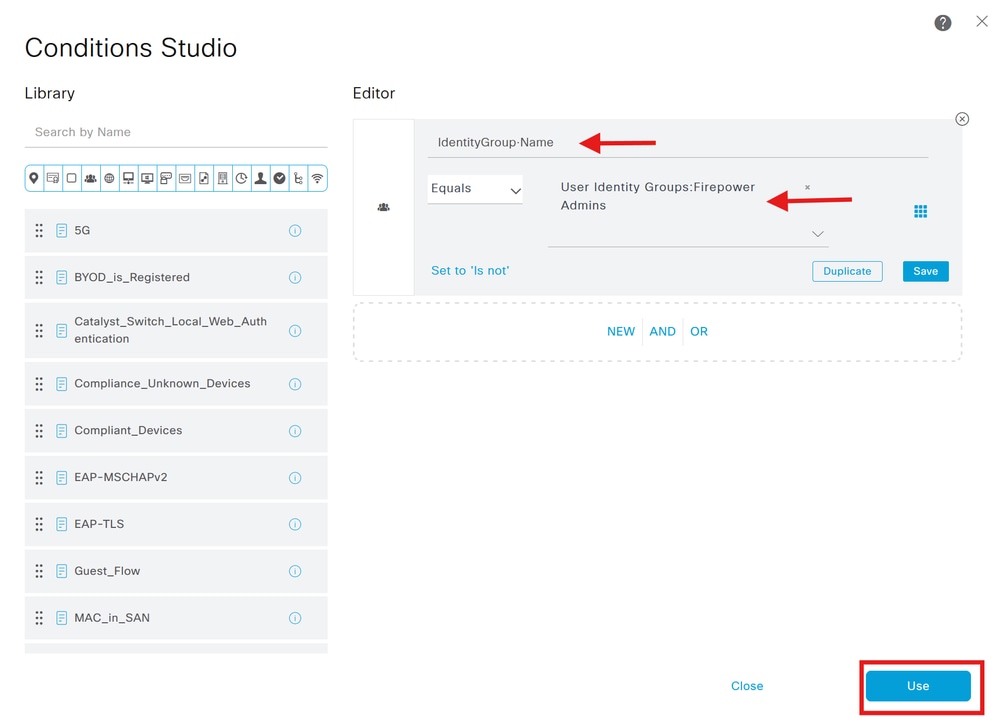

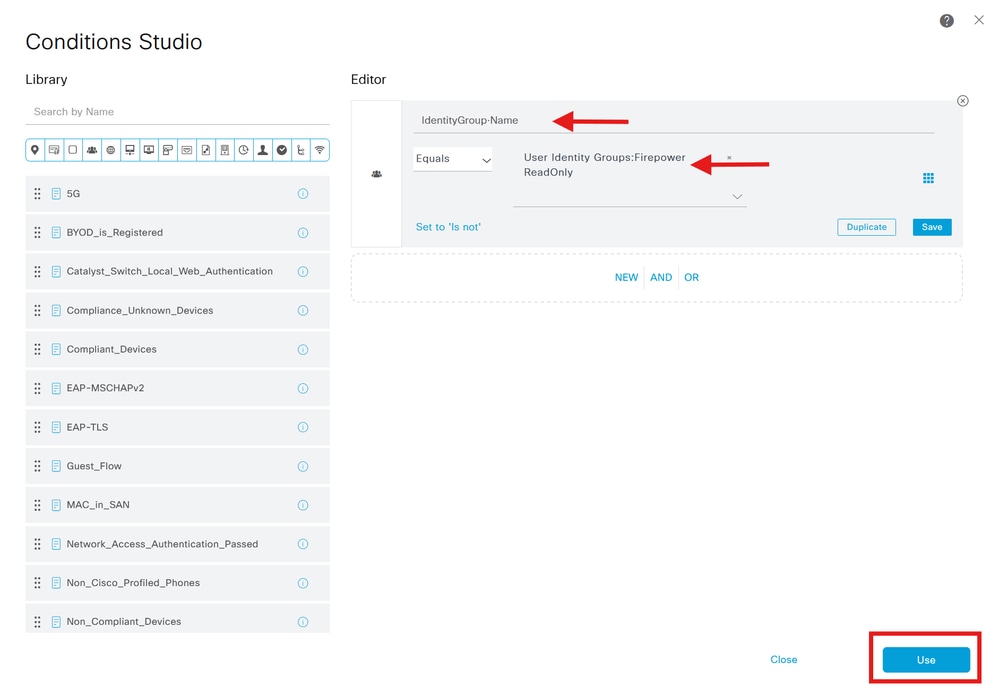

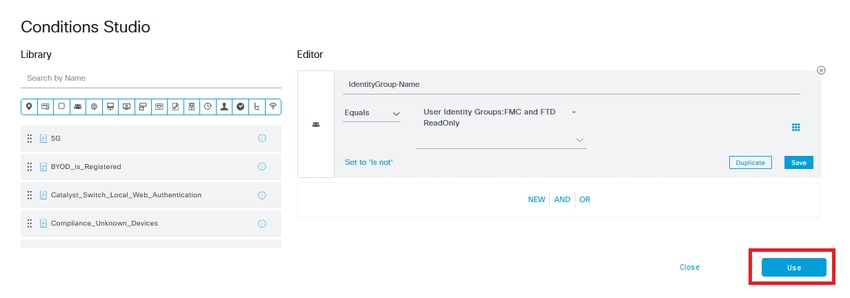

Defina as condições para corresponder ao Grupo de Identidade do Dicionário com Nome do Atributo igual e escolha Grupos de Identidade do Usuário: Administradores do Firepower (o nome do grupo criado na Etapa 4) e clique em Usar.

Etapa 10. Clique no botão  para adicionar uma segunda regra para permitir o acesso ao usuário com direitos somente leitura.

para adicionar uma segunda regra para permitir o acesso ao usuário com direitos somente leitura.

Dê-lhe um nome.

Defina as condições para que correspondam ao Grupo de Identidades do Dicionário com Nome do Atributo Igual a Grupos de Identidades do Usuário: Firepower ReadOnly (o nome do grupo criado na Etapa 4.1) e clique em Use.

Etapa 11. Defina os Perfis de autorização para cada regra e pressione Salvar.

Configuração do FMC

Adicione seu servidor ISE RADIUS para autenticação FMC

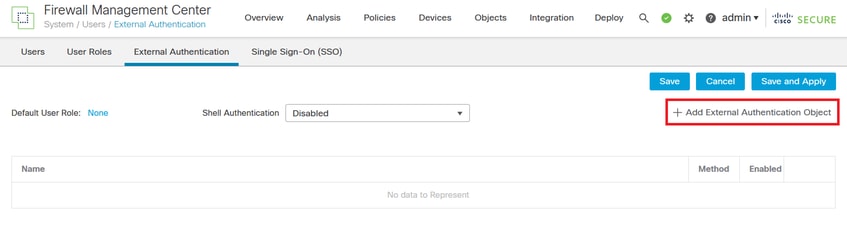

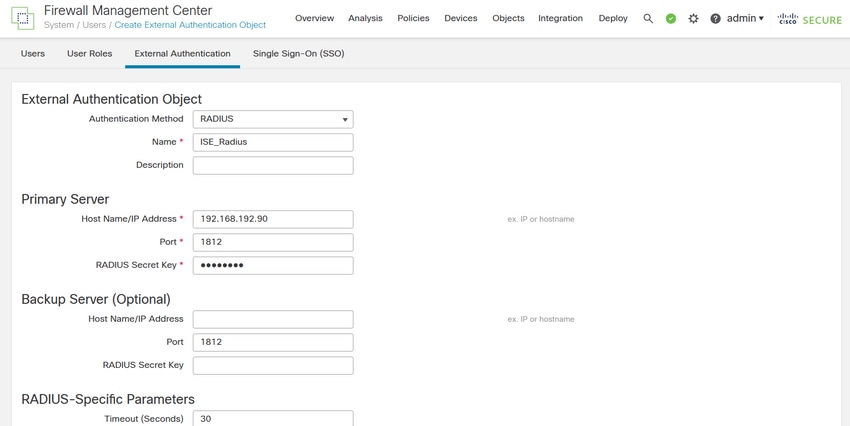

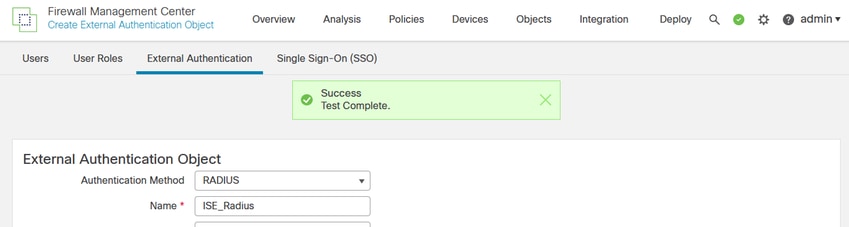

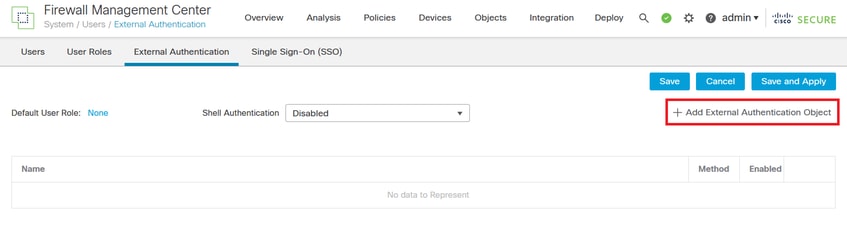

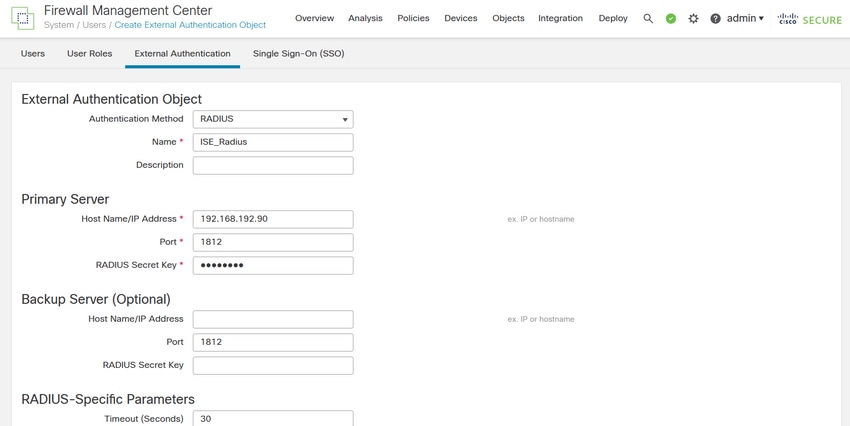

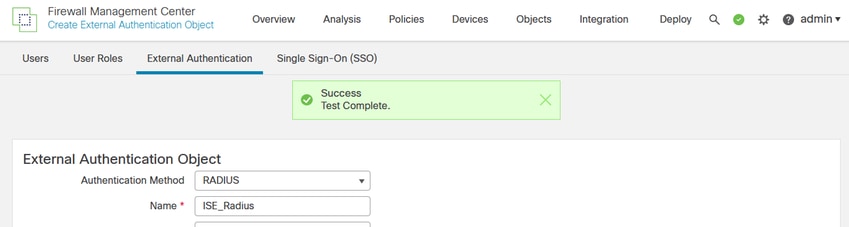

Etapa 1. Crie o objeto de autenticação externa em System > Users > External Authentication > + Add External Authentication Object.

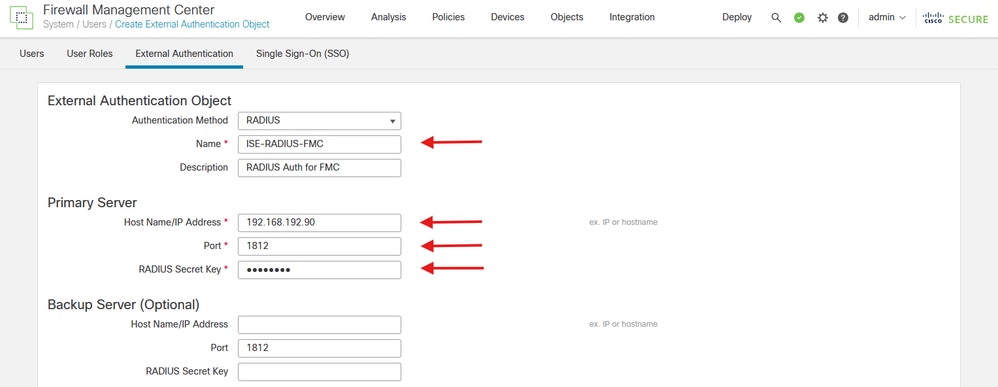

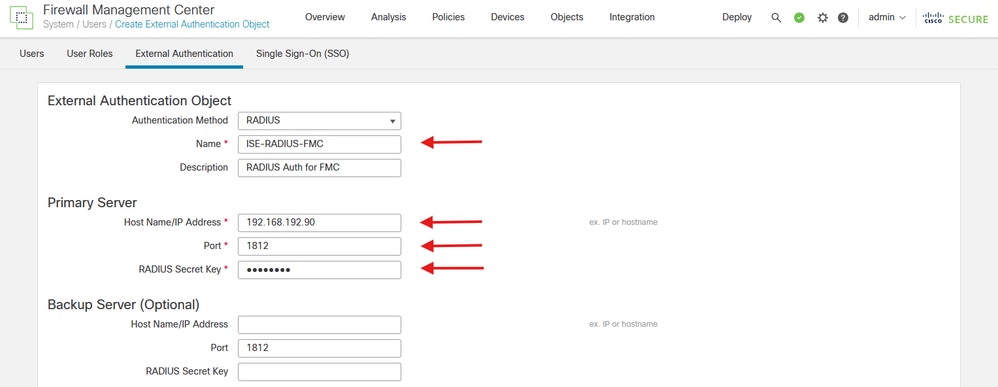

Etapa 2. Selecione RADIUS como Método de Autenticação.

Em External Authentication Object, forneça um Name para o novo objeto.

Em seguida, na configuração Primary Server, insira o endereço IP do ISE e a mesma chave secreta RADIUS usada na etapa 2 da configuração do ISE.

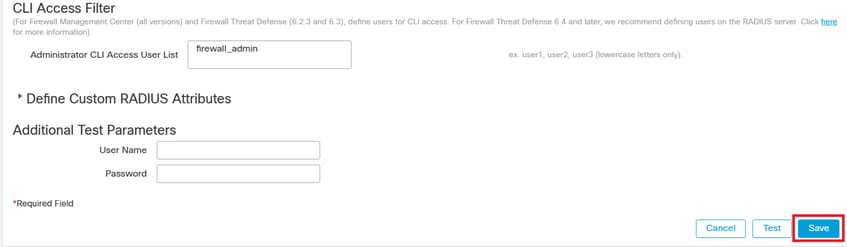

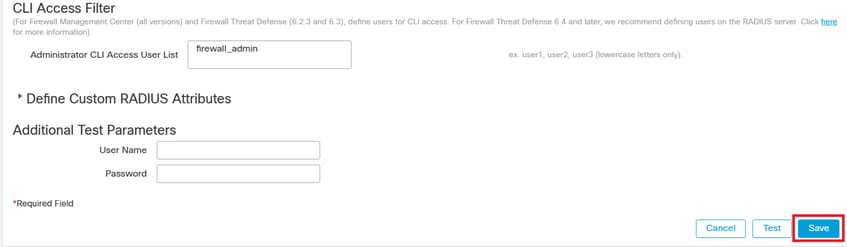

Etapa 3. Insira os valores dos atributos da classe RADIUS que foram configurados nas Etapas 6 e 7 da configuração do ISE: Administrador e ReadUser para firewall_admin e firewall_readuser, respectivamente.

Etapa 4. Preencha a Administrator CLI Access User List em CLI Access Filter com o nome de usuário que deve ter acesso de CLI ao FMC.

Clique em Salvar quando terminar.

Note: Neste procedimento, definimos os usuários no servidor RADIUS usando o atributo Service-Type para impedir que usuários ReadOnly obtenham acesso de CLI ao FTD com direitos de especialista.

Para acessar o FMC CLI, você deve usar esta lista de usuários.

Caution: Qualquer usuário com acesso CLI ao FMC pode obter acesso ao shell do Linux com o comando expert. Os usuários do shell do Linux podem obter privilégios de raiz, o que pode apresentar um risco à segurança. Certifique-se de restringir a lista de usuários com acesso ao shell CLI ou Linux.

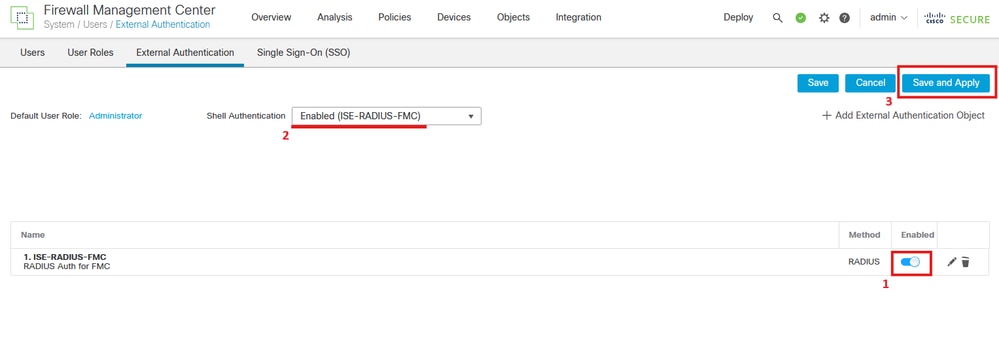

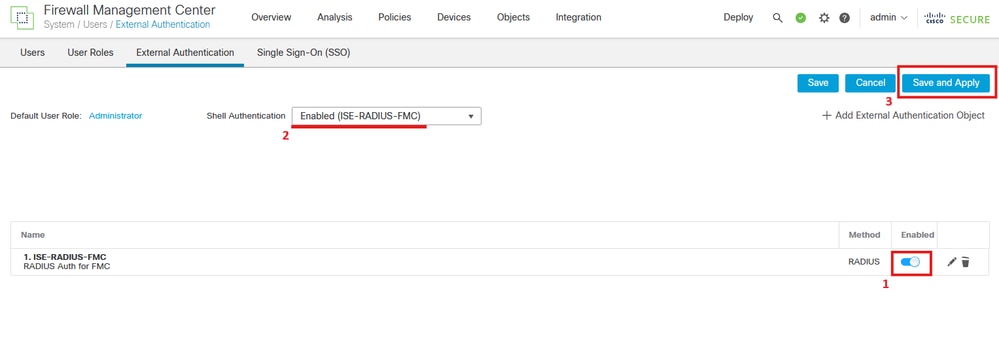

Etapa 5. Ative o novo objeto. Defina-o como o método de autenticação Shell para FMC e clique em Save and Apply (Salvar e aplicar).

Configuração de FTD

Adicione seu servidor ISE RADIUS para autenticação FTD

Note: Você pode compartilhar o mesmo objeto entre o centro de gerenciamento e dispositivos ou criar objetos separados, dependendo de onde deseja definir seus usuários e o nível de autorização que eles devem ter. Neste cenário, estamos definindo nossos usuários no servidor RADIUS, portanto precisamos criar objetos separados para a defesa contra ameaças e o centro de gerenciamento.

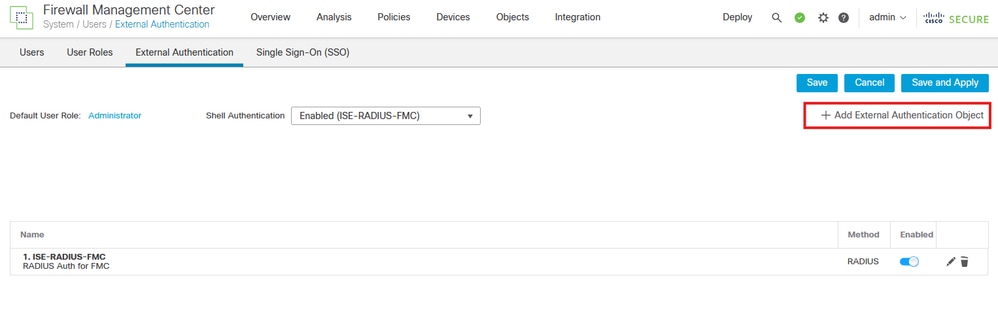

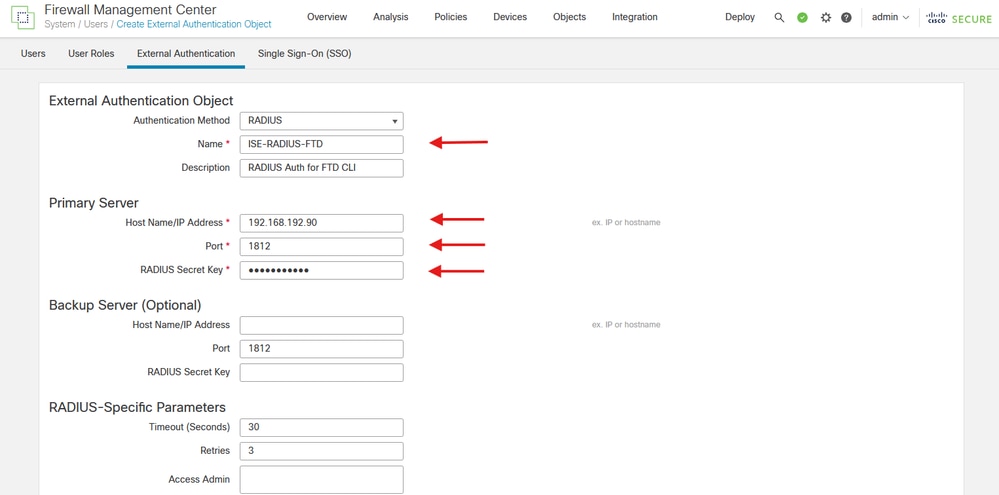

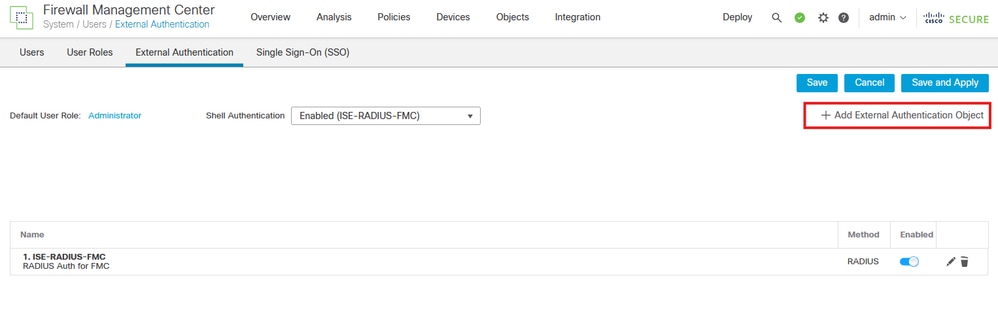

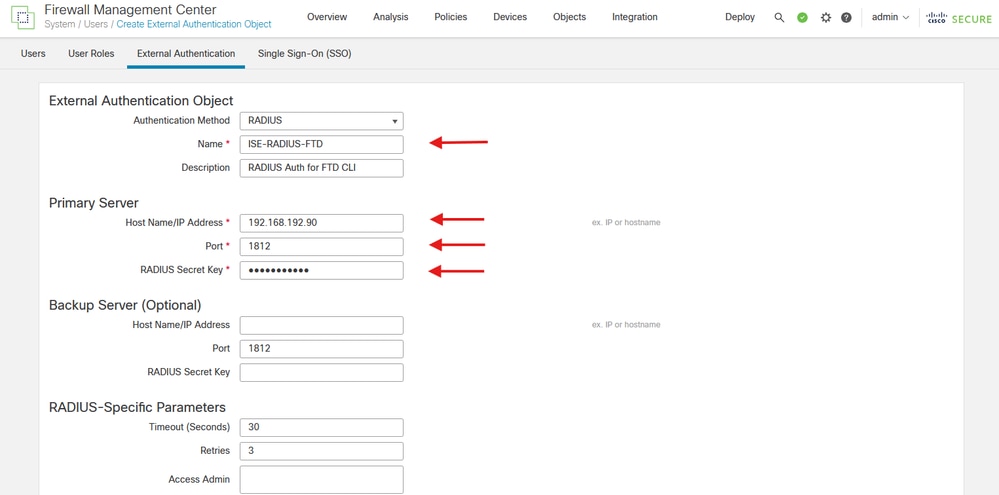

Etapa 1. Da mesma forma que você fez para o FMC, crie o objeto de autenticação externa em System > Users > External Authentication > + Add External Authentication Object.

Etapa 2. Selecione RADIUS como Método de Autenticação.

Em External Authentication Object, forneça um Name para o novo objeto.

Em seguida, na configuração Primary Server, insira o endereço IP do ISE e a mesma chave secreta RADIUS usada na etapa 2.1 da configuração do ISE. Clique em Salvar

aviso: O intervalo de tempo limite é diferente para o FTD e o FMC; portanto, se você compartilhar um objeto e alterar o valor padrão de 30 segundos, certifique-se de não exceder um intervalo de tempo limite menor (1 a 300 segundos) para dispositivos FTD. Se você definir o tempo limite para um valor mais alto, a configuração do RADIUS de defesa contra ameaças não funcionará.

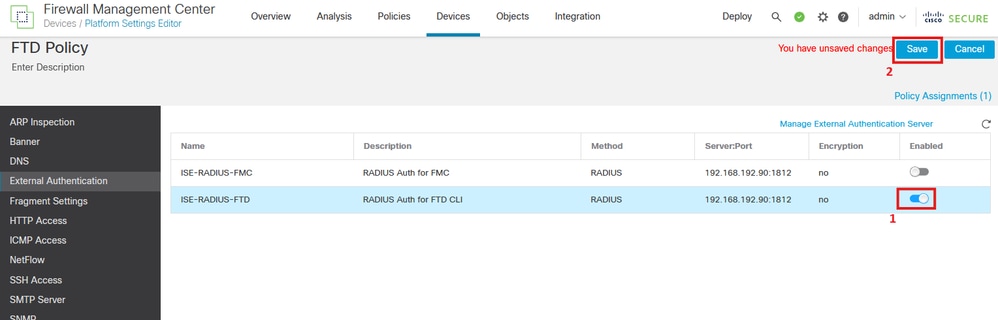

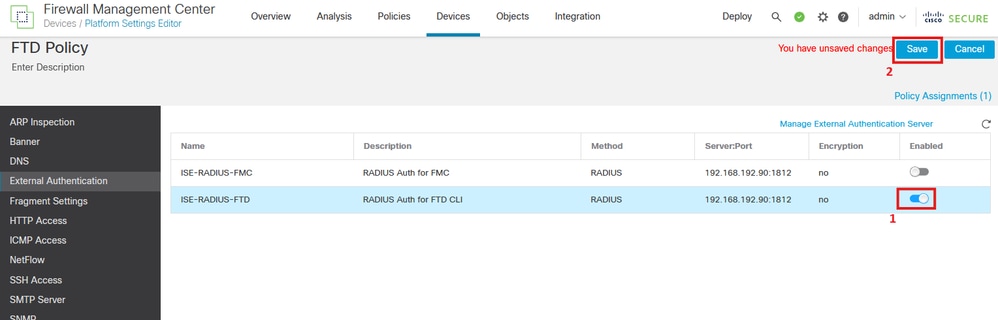

Ativar o servidor RADIUS

Etapa 1. Na GUI do FMC, navegue até Devices > Platform Settings. Edite sua política atual ou crie uma nova se não tiver nenhuma atribuída ao FTD ao qual você precisa acessar. Ative o servidor RADIUS em External Authentication e clique em Save.

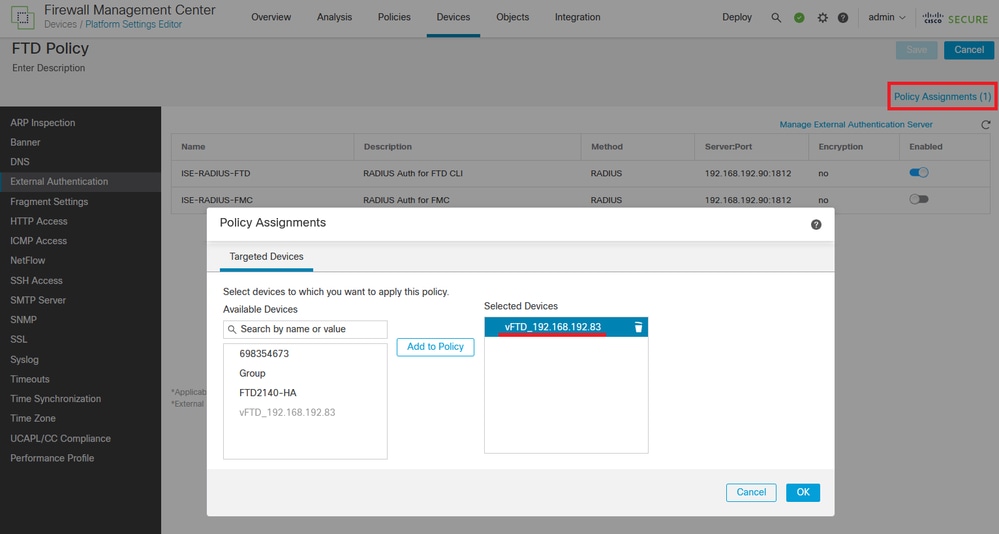

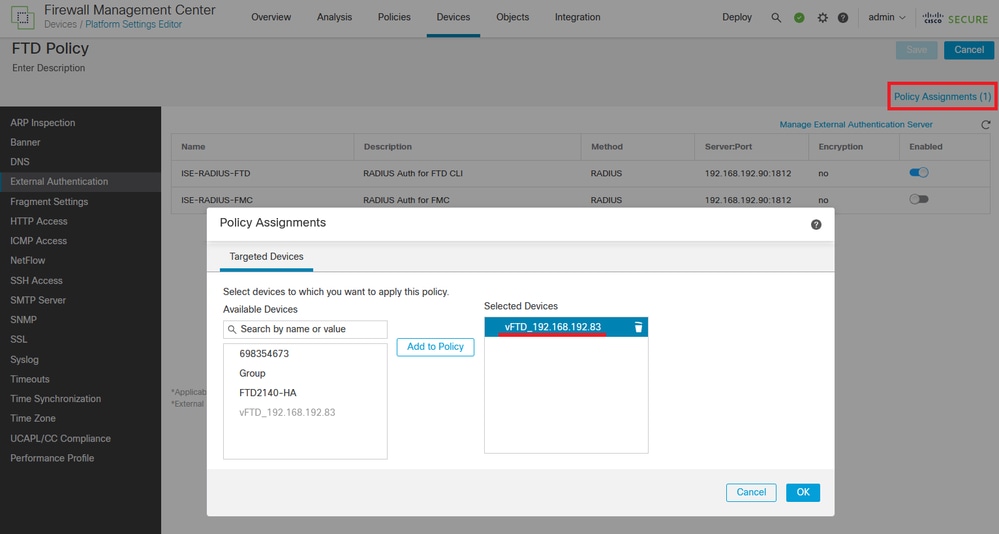

Etapa 2. Certifique-se de que o FTD ao qual você precisa obter acesso esteja listado em Policy Assignments as a Seleted Device.

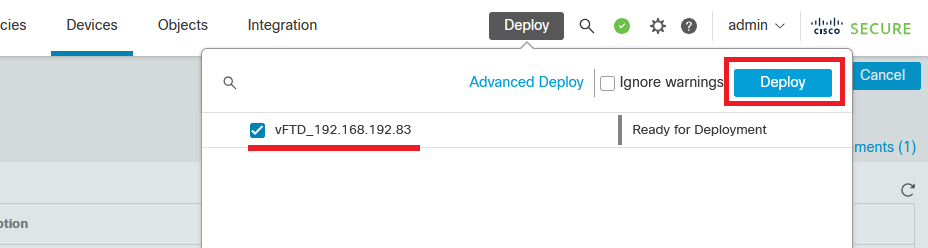

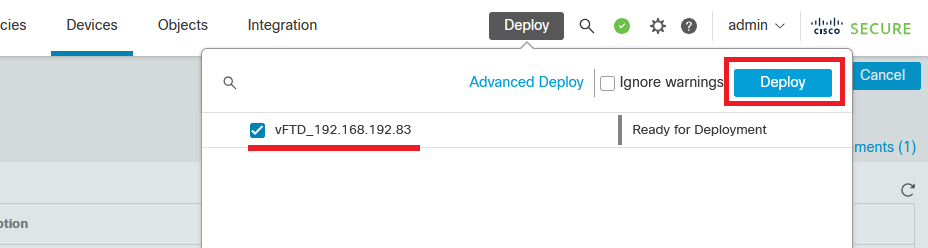

Etapa 3. Implantar as alterações.

Note: Se você configurou anteriormente um nome de usuário externo existente como um usuário interno usando o comando configure user add, a defesa contra ameaças primeiro verifica a senha em relação ao usuário interno e, se isso falhar, verifica o servidor RADIUS. Observe que não é possível adicionar posteriormente um usuário interno com o mesmo nome de um usuário externo, pois a implantação falhará; somente usuários internos pré-existentes são suportados.

Verificar

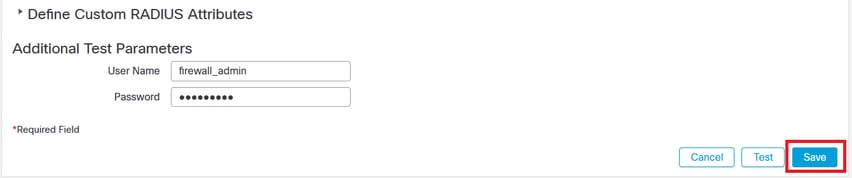

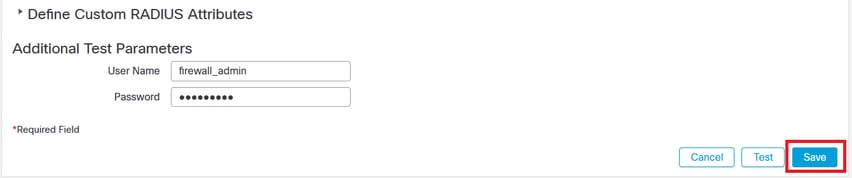

- Teste se a nova implantação está funcionando corretamente.

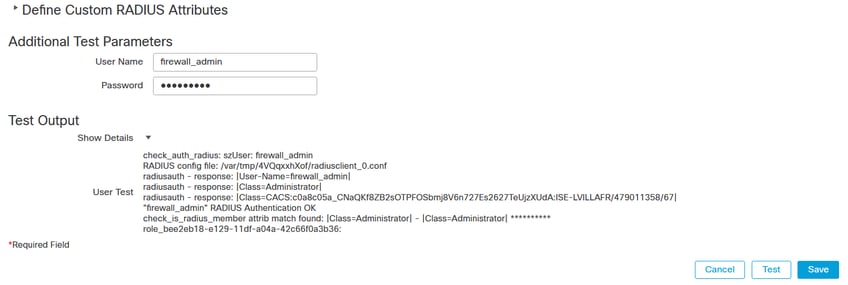

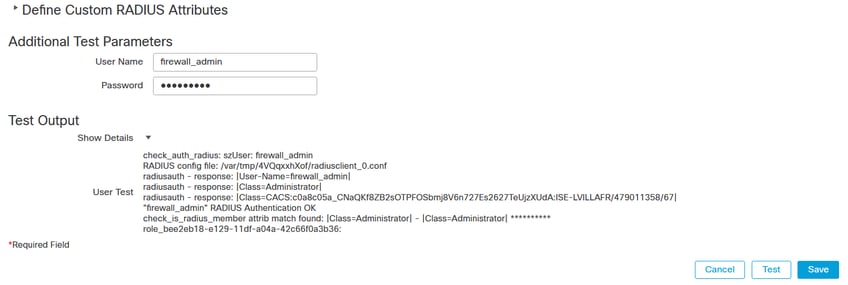

- Na GUI do FMC, navegue até as configurações do servidor RADIUS e vá até a seção Additional Test Parameters.

- Insira um nome de usuário e uma senha para o usuário do ISE e clique em Testar.

- Um teste bem-sucedido mostra uma mensagem verde Teste de êxito concluído na parte superior da janela do navegador.

- Você pode expandir Details na Test Output para obter mais informações.

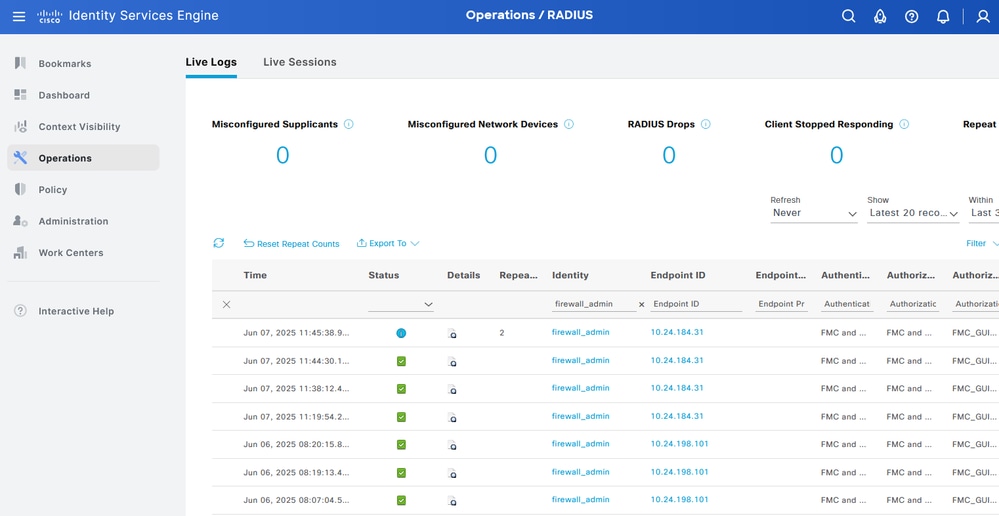

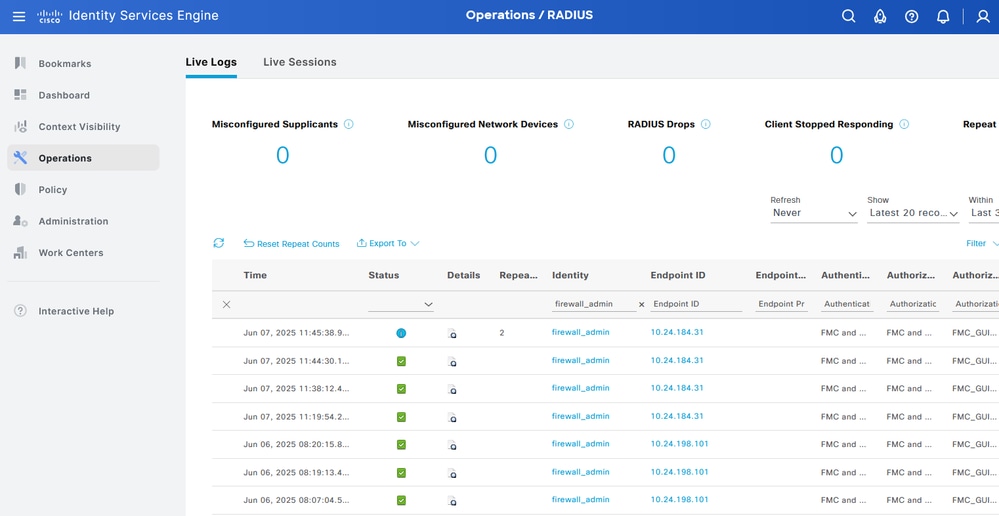

- Verifique a solicitação e a resposta de autenticação no ISE RADIUS em Operations > RADIUS > Live Logs.

Feedback

Feedback