Exemplo de Kerberos com ADFS 2.0 para SAML SSO de usuário final para configuração Jabber

Contents

Introduction

Este documento descreve como configurar o Kerberos com o Ative Diretory Federation Services (ADFS) 2.0.

Prerequisites

Requirements

Não existem requisitos específicos para este documento.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

A configuração do SSO (Single Sign On, login único) SAML (End User Security Assertion Markup Language) exige que o Kerberos seja configurado para permitir que o SSO SAML do usuário final para o Jabber trabalhe com autenticação de domínio. Quando SAML SSO é implementado com Kerberos, o Lightweight Diretory Access Protocol (LDAP) manipula toda a autorização e a sincronização do usuário, enquanto Kerberos gerencia a autenticação. Kerberos é um protocolo de autenticação que deve ser usado em conjunto com uma instância habilitada para LDAP.

Em máquinas Microsoft Windows e Macintosh que estão associadas a um domínio do Ative Diretory, os usuários podem fazer login no Cisco Jabber sem precisar inserir um nome de usuário ou senha e nem mesmo ver uma tela de login. Os usuários que não estão conectados ao domínio em seus computadores ainda veem um formulário de login padrão.

Como a autenticação usa um único token passado dos sistemas operacionais, não é necessário redirecionamento. O token é verificado em relação ao KDC (Key Domain Controller) configurado e, se for válido, o usuário está conectado.

Configuração

Este é o procedimento para configurar Kerberos com ADFS 2.0.

- Instale o Microsoft Windows Server 2008 R2 em uma máquina.

- Instale os Serviços de Domínio do Ative Diretory (ADDS) e o ADFS na mesma máquina.

- Instale o Internet Information Services (IIS) na máquina instalada do Microsoft Windows Server 2008 R2.

- Crie um certificado autoassinado para o IIS.

- Importar o certificado autoassinado para o IIS e usá-lo como certificado do servidor HTTPS.

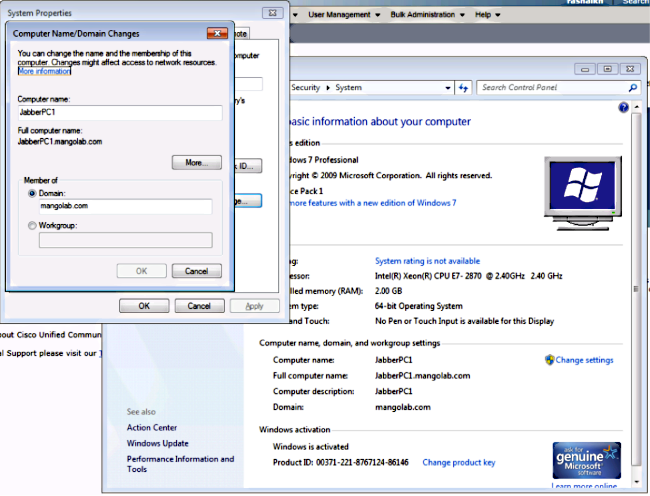

- Instale o Microsoft Windows7 em outra máquina e use-o como um cliente.

- Altere o Domain Name Server (DNS) para a máquina onde você instalou o ADDS.

- Adicione esta máquina ao domínio criado na instalação do ADDS.

- Vá para Start (Iniciar).

- Clique com o botão direito do mouse em Computador.

- Clique em Propriedades.

- Clique em Alterar configurações no lado direito da janela.

- Clique na guia Nome do computador.

- Clique em Alterar.

- Adicione o domínio criado.

- Altere o Domain Name Server (DNS) para a máquina onde você instalou o ADDS.

- Verifique se o serviço Kerberos é gerado em ambas as máquinas.

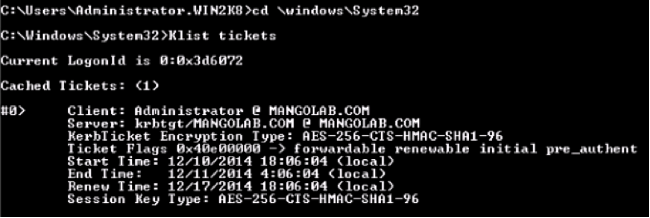

- Faça login como administrador na máquina do servidor e abra o prompt de comando. Em seguida, execute estes comandos:

- cd \windows\System32

- Bilhetes Klist

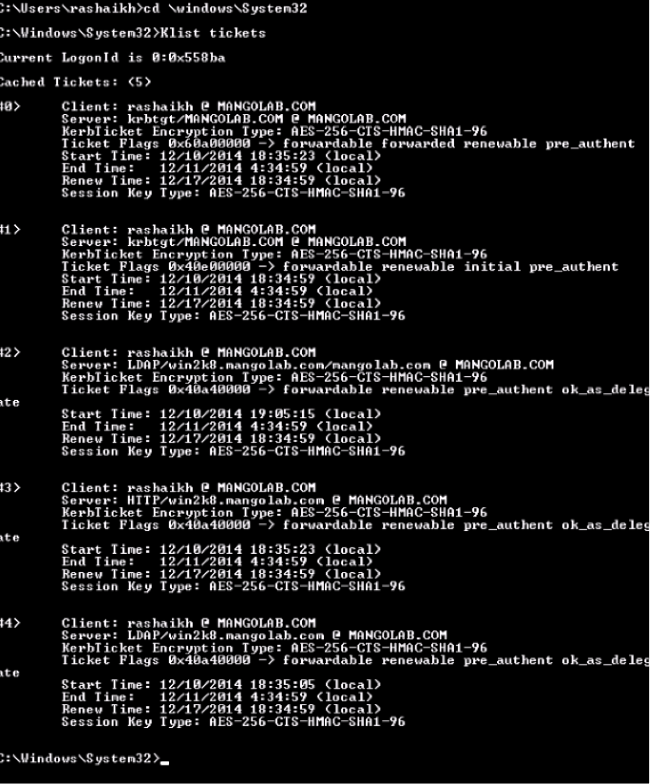

- Faça login como usuário de domínio na máquina cliente e execute os mesmos comandos.

- Faça login como administrador na máquina do servidor e abra o prompt de comando. Em seguida, execute estes comandos:

- Crie a identidade do Kerberos do ADFS na máquina onde você instalou o ADDS.

O administrador do Microsoft Windows fez login no domínio do Microsoft Windows (como <nome do domínio>\administrador), por exemplo no controlador de domínio do Microsoft Windows, cria a identidade do Kerberos do ADFS. O serviço HTTP do ADFS deve ter uma identidade Kerberos chamada Nome do Principal do Serviço (SPN - Service Principal Name) neste formato: HTTP/DNS_name_of_ADFS_server.

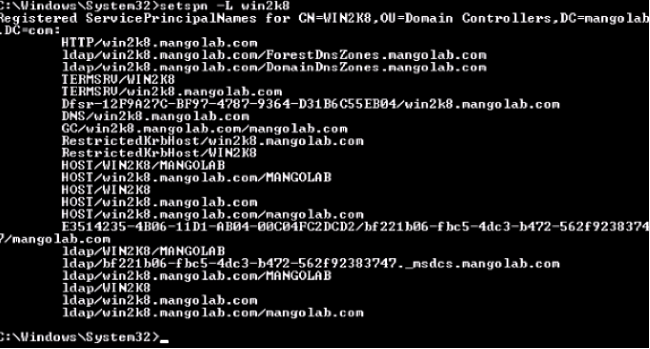

Esse nome deve ser mapeado para o usuário do Ative Diretory que representa a instância do servidor HTTP do ADFS. Use o utilitário setspn do Microsoft Windows, que deve estar disponível por padrão em um Microsoft Windows 2008 Server.

Procedimento- Registre os SPNs para o servidor ADFS. No controlador de domínio do Ative Diretory, execute o comando setspn.

Por exemplo, quando o host ADFS é adfs01.us.renovations.com, e o domínio do Ative Diretory é US.RENOVATIONS.COM, o comando é:setspn -a HTTP/adfs01.us.renovations.com

setspn -a HTTP/adfs01

A parte HTTP/SPN se aplica, mesmo que o servidor ADFS seja normalmente acessado pela SSL (Secure Sockets Layer), que é HTTPS. - Verifique se os SPNs do servidor ADFS foram criados corretamente com o comando setspn e veja a saída.

setspn -L

- Registre os SPNs para o servidor ADFS. No controlador de domínio do Ative Diretory, execute o comando setspn.

- Defina as configurações do navegador do Microsoft Windows Client.

- Navegue até Ferramentas > Opções da Internet > Avançado para habilitar a Autenticação Integrada do Windows.

- Marque a caixa de seleção Ativar autenticação integrada do Windows:

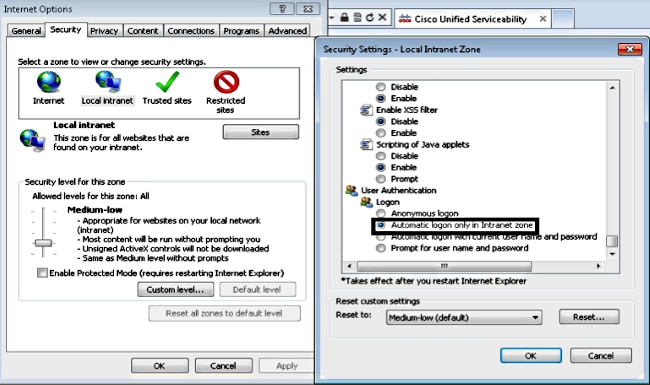

- Navegue até Ferramentas > Opções da Internet > Segurança > Intranet local > Nível personalizado... para selecionar Logon automático somente na zona Intranet.

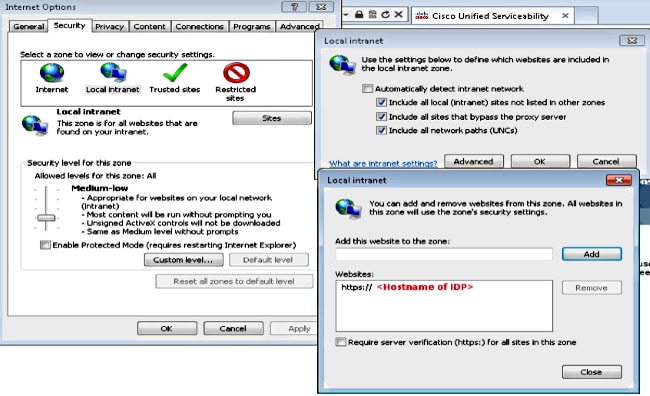

- Navegue até Ferramentas > Opções da Internet > Segurança > Intranet Local > Sites > Avançado para adicionar o URL da IDP (Intrusion Detection & Prevention, Detecção e Prevenção de Intrusão) a sites de intranet locais.

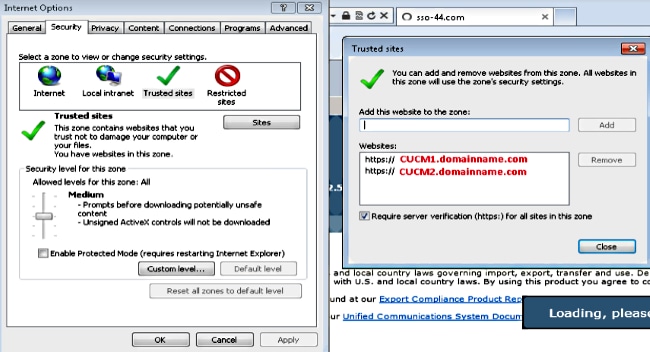

- Navegue até Ferramentas > Segurança > Sites confiáveis > Sites para adicionar os nomes de host do CUCM a sites confiáveis:

- Navegue até Ferramentas > Opções da Internet > Avançado para habilitar a Autenticação Integrada do Windows.

Verificar

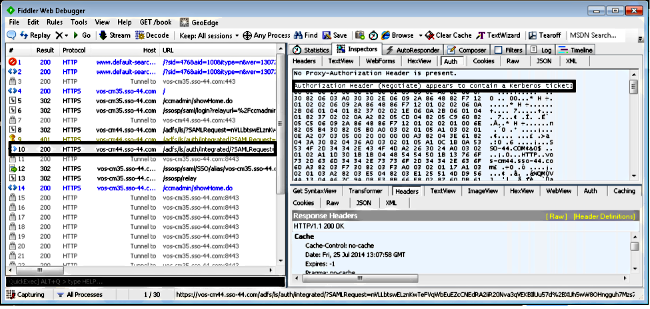

Esta seção explica como verificar qual autenticação (autenticação Kerberos ou NT LAN Manager (NTLM) é usada).

- Baixe a Fiddler Tool em sua máquina cliente e instale-a.

- Feche todas as janelas do Internet Explorer.

- Execute a ferramenta Fiddler e verifique se a opção Capture Traffic está ativada no menu File (Arquivo).

O Fiddler funciona como um proxy de passagem entre a máquina cliente e o servidor e ouve todo o tráfego, o que temporariamente define suas Configurações do Internet Explorer como esta:

- Abra o Internet Explorer, navegue até a URL do servidor do CRM (Customer Relationship Management, gerenciamento de relacionamento com o cliente) e clique em alguns links para gerar tráfego.

- Consulte a janela principal do Fiddler e escolha um dos Quadros em que o Resultado é 200 (sucesso):

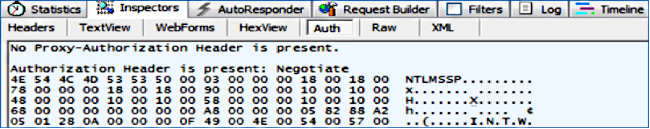

Se o tipo de autenticação for NTLM, você verá Negotiate - NTLMSSP no início do quadro, como mostrado aqui:

Troubleshoot

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback