Aplicar um patch de imagem ESXI não personalizado em um cluster Hyperflex

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Introdução

Este documento descreve o processo de correção de um nó Hyperflex ESXI com uma imagem HX não personalizada via Interface de Linha de Comando (CLI) ou via HX Connect.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Hiperflex

- ESXI

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- HyperFlex Connect 5.0.2d

- Cluster Padrão Hyperflex

- vCenter 8.0

- VMware ESXI, versão 7.0.3 23794027

- VMware ESXI, 7.0.3 build-24585291 (patch de destino)

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

A Cisco nem sempre oferece um pacote HyperFlex separado para cada nova versão de patch do VMware ESXI. Com atualizações críticas do ESXI, é possível aplicá-las manualmente com qualquer um dos métodos apresentados neste artigo. No entanto, o HyperFlex não recomenda a atualização do ESXI usando o VMware Update Manager (VUM) ou o VMware Lifecycle Manager (vLCM), pois isso pode causar problemas com determinados pacotes de instalação (VIBs) do HyperFlex vSphere.

Patches não personalizados podem ser aplicados apenas para as mesmas versões do ESXI. Se você estiver usando o ESXI 7.0 u3, poderá aplicar apenas patches 7.0u3+ e não poderá atualizar de 7.0u3 para 8.0u2 ou 8.0u3, nem atualizar de 8.0u2x para 8.0u3x com imagens não personalizadas.

Antes de aplicar qualquer patch, verifique se a versão atual da plataforma de dados HyperFlex (HXDP) é compatível com a versão do ESXi que você pretende instalar. O gráfico de compatibilidade é o seguinte:

| Versão | Servidores VMware ESXi versão HX |

| 6.0( 1x) | 7,0 U3, 8,0 U2 |

| 5.5(2a) | 7,0 U3, 8,0 U2, 8,0 U3 |

| 5.5 (1a) | 7,0 U3 |

| 5.0 (2x) | 7,0 U3 |

Se a sua versão do HXDP for mais antiga, atualize primeiro o HXDP e depois o ESXI.

Configurar

Faça download do arquivo zip ESXI no site da Broadcom

Verifique se o cluster está online e íntegro antes de iniciar a atividade.

Verifique as versões iniciais das vibs Hyperflex, nenic e nfnic nos nós ESXi do cluster.

lista de vib de software esxcli | egrep -i 'scvmclient|STFSNasPlugin|stHypervisorSvc|nenic|nfnic'

Atualização via CLI

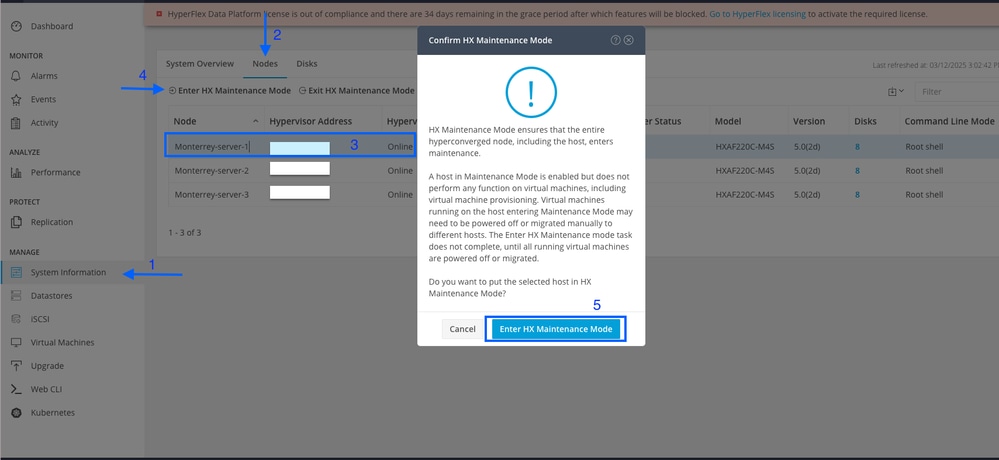

Etapa 1. No HX Connect, navegue até System Information > Nodes, selecione um dos hosts e clique em Enter HX Maintenance Mode.

Depois que o host entrar no modo de manutenção, passe para as próximas etapas.

Etapa 2. Transferir o arquivo zip para o host.

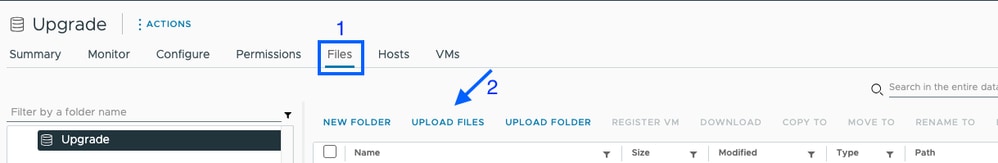

Você pode carregá-lo via vCenter em um armazenamento de dados montado.

Navegue até o armazenamento de dados desejado, selecione Files e, em seguida, UPLOAD FILES e carregue o arquivo zip. Na imagem abaixo, um armazenamento de dados chamado Upgrade é usado.

Você também pode copiar remotamente e com segurança o pacote de atualização do ESXI para uma pasta apropriada com espaço suficiente com SCP.

scp local_filename user@ESXIserver:/path/where/file/should/goEtapa 3. Use o SSH para acessar o host ESXI no modo de manutenção e navegue para a pasta de armazenamento de dados onde o pacote de atualização ESXI é copiado. Neste cenário, o arquivo está disponível no datastore Upgrade.

[root@Monterrey-server-1:~]cd /vmfs/volumes/UpgradeVocê pode verificar a versão atual com o comando vmware -v

[root@Monterrey-server-1:~] vmware -v

VMware ESXi 7.0.3 build-23794027

Execute este comando para exibir os detalhes do perfil do pacote: lista de perfis das origens de software esxcli -d /complete/path/VMware-ESXi...CEP

[root@Monterrey-server-1:/vmfs/volumes/2f27e295-70f773c4] esxcli software sources profile list -d /vmfs/volumes/Upgrade/VMware-ESXi-7.0U3s-24585291-depot.zip

Name Vendor Acceptance Level Creation Time Modification Time

----------------------------- ------------ ---------------- ------------------- -----------------

ESXi-7.0U3s-24585291-standard VMware, Inc. PartnerSupported 2025-03-04T00:00:00 2025-03-04T00:00:00

ESXi-7.0U3s-24585291-no-tools VMware, Inc. PartnerSupported 2025-03-04T00:00:00 2025-02-21T03:24:14

Etapa 4. Execute este comando para instalar o patch: atualização de perfil do software esxcli -d /complete/path/VMware-ESXi...zip -p PackageProfileName e aguarde até que ele mostre o resultado bem-sucedido.

root@Monterrey-server-1:/vmfs/volumes/2f27e295-70f773c4] esxcli software profile update -d /vmfs/volumes/Upgrade/VMware-ESXi-7.0U3s-24585291-depot.zip -p ESXi-7.0U3s-24585291-standard

Update Result

Message: The update completed successfully, but the system needs to be rebooted for the changes to be effective.

Reboot Required: true

VIBs Installed: VMware_bootbank_bmcal_7.0.3-0.135.24585291, VMware_bootbank_cpu-microcode_7.0.3-0.135.24585291, VMware_bootbank_crx_7.0.3-0.135.24585291, VMware_bootbank_esx-base_7.0.3-0.135.24585291, VMware_bootbank_esx-dvfilter-generic-fastpath_7.0.3-0.135.24585291, VMware_bootbank_esx-update_7.0.3-0.135.24585291, VMware_bootbank_esx-xserver_7.0.3-0.135.24585291, VMware_bootbank_esxio-combiner_7.0.3-0.135.24585291, VMware_bootbank_gc_7.0.3-0.135.24585291, VMware_bootbank_loadesx_7.0.3-0.135.24585291, VMware_bootbank_native-misc-drivers_7.0.3-0.135.24585291, VMware_bootbank_trx_7.0.3-0.135.24585291, VMware_bootbank_vdfs_7.0.3-0.135.24585291, VMware_bootbank_vsan_7.0.3-0.135.24585291, VMware_bootbank_vsanhealth_7.0.3-0.135.24585291

VIBs Removed: VMware_bootbank_bmcal_7.0.3-0.125.23794027, VMware_bootbank_cpu-microcode_7.0.3-0.125.23794027, VMware_bootbank_crx_7.0.3-0.125.23794027, VMware_bootbank_esx-base_7.0.3-0.125.23794027, VMware_bootbank_esx-dvfilter-generic-fastpath_7.0.3-0.125.23794027, VMware_bootbank_esx-update_7.0.3-0.125.23794027, VMware_bootbank_esx-xserver_7.0.3-0.125.23794027, VMware_bootbank_esxio-combiner_7.0.3-0.125.23794027, VMware_bootbank_gc_7.0.3-0.125.23794027, VMware_bootbank_loadesx_7.0.3-0.125.23794027, VMware_bootbank_native-misc-drivers_7.0.3-0.125.23794027, VMware_bootbank_trx_7.0.3-0.125.23794027, VMware_bootbank_vdfs_7.0.3-0.125.23794027, VMware_bootbank_vsan_7.0.3-0.125.23794027, VMware_bootbank_vsanhealth_7.0.3-0.125.23794027

VIBs Skipped: VMW_bootbank_atlantic_1.0.3.0-8vmw.703.0.20.19193900, VMW_bootbank_bnxtnet_216.0.50.0-44vmw.703.0.50.20036589, VMW_bootbank_bnxtroce_216.0.58.0-23vmw.703.0.50.20036589, VMW_bootbank_brcmfcoe_12.0.1500.2-3vmw.703.0.20.19193900, VMW_bootbank_elxiscsi_12.0.1200.0-9vmw.703.0.20.19193900, VMW_bootbank_elxnet_12.0.1250.0-5vmw.703.0.20.19193900, VMW_bootbank_i40en_1.11.1.32-1vmw.703.0.125.23794027, VMW_bootbank_iavmd_2.7.0.1157-3vmw.703.0.105.22348816, VMW_bootbank_icen_1.4.1.20-1vmw.703.0.50.20036589, VMW_bootbank_igbn_1.4.11.2-1vmw.703.0.20.19193900, VMW_bootbank_ionic-en_16.0.0-16vmw.703.0.20.19193900, VMW_bootbank_irdman_1.3.1.22-1vmw.703.0.50.20036589, VMW_bootbank_iser_1.1.0.1-1vmw.703.0.50.20036589, VMW_bootbank_ixgben_1.7.1.35-1vmw.703.0.20.19193900, VMW_bootbank_lpfc_14.0.169.26-5vmw.703.0.50.20036589, VMW_bootbank_lpnic_11.4.62.0-1vmw.703.0.20.19193900, VMW_bootbank_lsi-mr3_7.718.02.00-1vmw.703.0.20.19193900, VMW_bootbank_lsi-msgpt2_20.00.06.00-4vmw.703.0.20.19193900, VMW_bootbank_lsi-msgpt35_19.00.02.00-1vmw.703.0.20.19193900, VMW_bootbank_lsi-msgpt3_17.00.12.00-2vmw.703.0.105.22348816, VMW_bootbank_mtip32xx-native_3.9.8-1vmw.703.0.20.19193900, VMW_bootbank_ne1000_0.9.0-1vmw.703.0.50.20036589, VMW_bootbank_nenic_1.0.33.0-1vmw.703.0.20.19193900, VMW_bootbank_nfnic_4.0.0.70-1vmw.703.0.20.19193900, VMW_bootbank_nhpsa_70.0051.0.100-4vmw.703.0.20.19193900, VMW_bootbank_nmlx4-core_3.19.16.8-2vmw.703.0.20.19193900, VMW_bootbank_nmlx4-en_3.19.16.8-2vmw.703.0.20.19193900, VMW_bootbank_nmlx4-rdma_3.19.16.8-2vmw.703.0.20.19193900, VMW_bootbank_nmlx5-core_4.19.16.11-1vmw.703.0.20.19193900, VMW_bootbank_nmlx5-rdma_4.19.16.11-1vmw.703.0.20.19193900, VMW_bootbank_ntg3_4.1.9.0-5vmw.703.0.90.21686933, VMW_bootbank_nvme-pcie_1.2.3.16-3vmw.703.0.105.22348816, VMW_bootbank_nvmerdma_1.0.3.5-1vmw.703.0.20.19193900, VMW_bootbank_nvmetcp_1.0.0.3-1vmw.703.0.125.23794027, VMW_bootbank_nvmxnet3-ens_2.0.0.22-1vmw.703.0.20.19193900, VMW_bootbank_nvmxnet3_2.0.0.30-1vmw.703.0.20.19193900, VMW_bootbank_pvscsi_0.1-4vmw.703.0.20.19193900, VMW_bootbank_qcnic_1.0.15.0-14vmw.703.0.20.19193900, VMW_bootbank_qedentv_3.40.5.53-22vmw.703.0.20.19193900, VMW_bootbank_qedrntv_3.40.5.53-18vmw.703.0.20.19193900, VMW_bootbank_qfle3_1.0.67.0-22vmw.703.0.20.19193900, VMW_bootbank_qfle3f_1.0.51.0-22vmw.703.0.20.19193900, VMW_bootbank_qfle3i_1.0.15.0-15vmw.703.0.20.19193900, VMW_bootbank_qflge_1.1.0.11-1vmw.703.0.20.19193900, VMW_bootbank_rste_2.0.2.0088-7vmw.703.0.20.19193900, VMW_bootbank_sfvmk_2.4.0.2010-6vmw.703.0.20.19193900, VMW_bootbank_smartpqi_70.4149.0.5000-1vmw.703.0.20.19193900, VMW_bootbank_vmkata_0.1-1vmw.703.0.20.19193900, VMW_bootbank_vmkfcoe_1.0.0.2-1vmw.703.0.20.19193900, VMW_bootbank_vmkusb_0.1-8vmw.703.0.85.21424296, VMW_bootbank_vmw-ahci_2.0.11-3vmw.703.0.125.23794027, VMware_bootbank_elx-esx-libelxima.so_12.0.1200.0-4vmw.703.0.20.19193900, VMware_bootbank_esx-ui_2.13.2-22721163, VMware_bootbank_lsuv2-hpv2-hpsa-plugin_1.0.0-3vmw.703.0.20.19193900, VMware_bootbank_lsuv2-intelv2-nvme-vmd-plugin_2.7.2173-1vmw.703.0.20.19193900, VMware_bootbank_lsuv2-lsiv2-drivers-plugin_1.0.0-12vmw.703.0.50.20036589, VMware_bootbank_lsuv2-nvme-pcie-plugin_1.0.0-1vmw.703.0.20.19193900, VMware_bootbank_lsuv2-oem-dell-plugin_1.0.0-1vmw.703.0.20.19193900, VMware_bootbank_lsuv2-oem-hp-plugin_1.0.0-1vmw.703.0.20.19193900, VMware_bootbank_lsuv2-oem-lenovo-plugin_1.0.0-1vmw.703.0.20.19193900, VMware_bootbank_lsuv2-smartpqiv2-plugin_1.0.0-9vmw.703.0.105.22348816, VMware_bootbank_qlnativefc_4.1.14.0-26vmw.703.0.20.19193900, VMware_bootbank_vmware-esx-esxcli-nvme-plugin_1.2.0.44-1vmw.703.0.20.19193900, VMware_locker_tools-light_12.3.5.22544099-23794019

Etapa 5. Quando o upgrade for concluído, reinicie o host ESXi.

Etapa 6. Use SSH para se conectar ao host e verifique a versão com o comando: vmware -v

[root@Monterrey-server-1:~] vmware -v

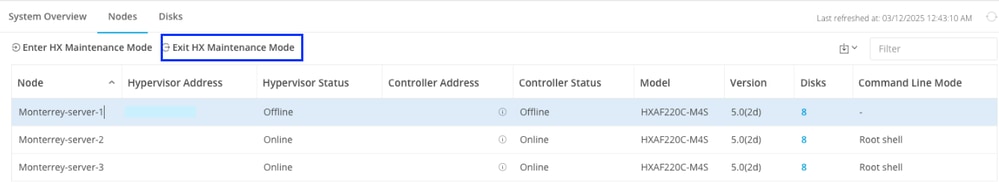

VMware ESXi 7.0.3 build-24585291Etapa 7. Saia do nó do modo de manutenção e aguarde até que o cluster se torne íntegro.

Abra o HX-Connect, escolha Informações do sistema> Nós, escolha o nó no modo de manutenção e clique em Sair do modo de manutenção HX

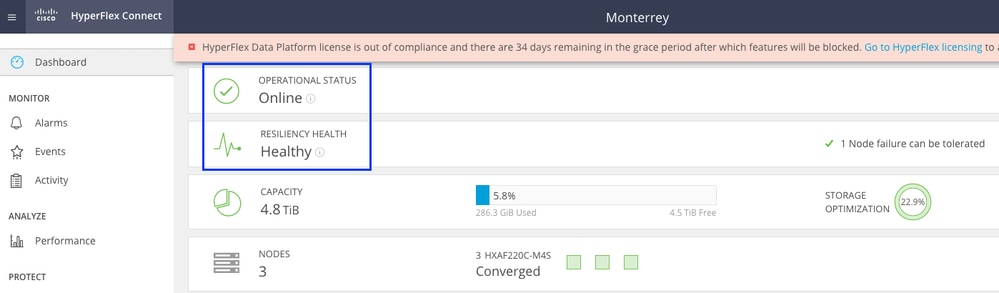

Aguarde alguns minutos para que o Cluster Hyperflex conclua a recuperação. O Painel do HX Connect mostra o Status operacional, ele deve ser Online e a Integridade da resiliência deve mostrar Íntegro.

Também no VCenter, certifique-se de que o servidor possa ver todos os armazenamentos de dados.

Repita as etapas em todos os nós que fazem parte do cluster, um de cada vez.

Atualização via interface do usuário do HX Connect

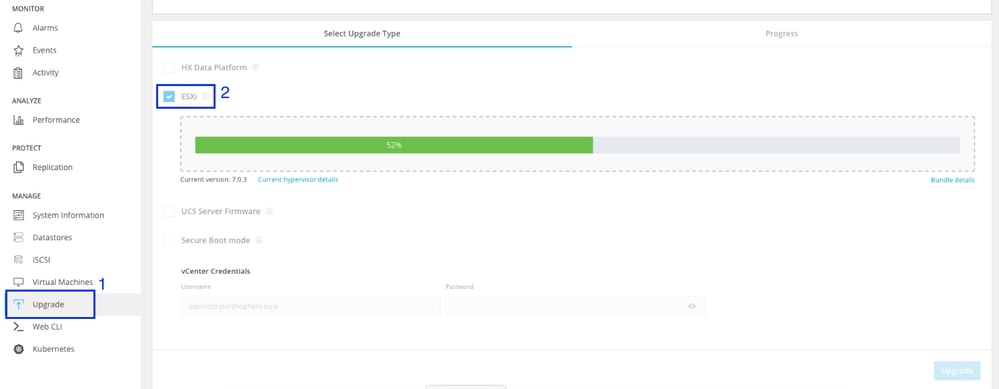

Navegue até a guia Atualizar, selecione o tipo de atualização ESXI e carregue o arquivo de atualização ESXI.

Note: Se o cluster estiver na versão HX 5.5 ou 6.0, você precisará executar uma atualização combinada selecionando HX Data Platform e carregando o pacote HX da sua versão atual

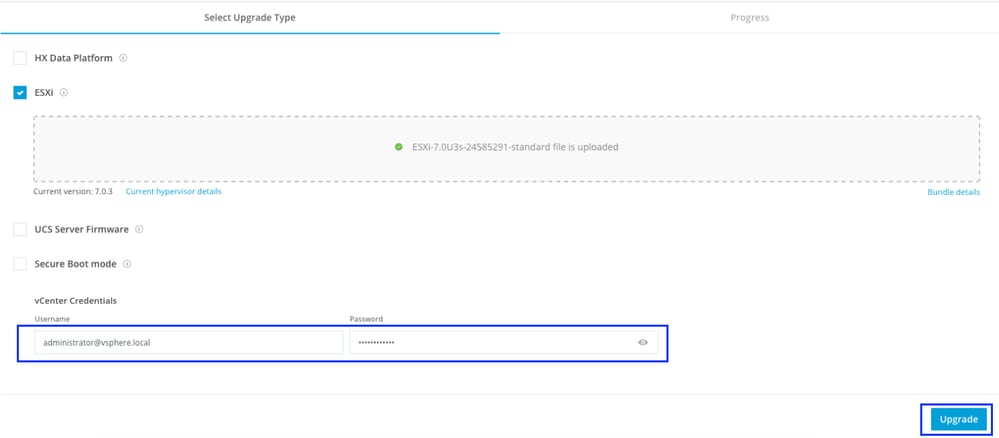

Depois que o arquivo for carregado, insira as Credenciais do vCenter e clique em Atualizar.

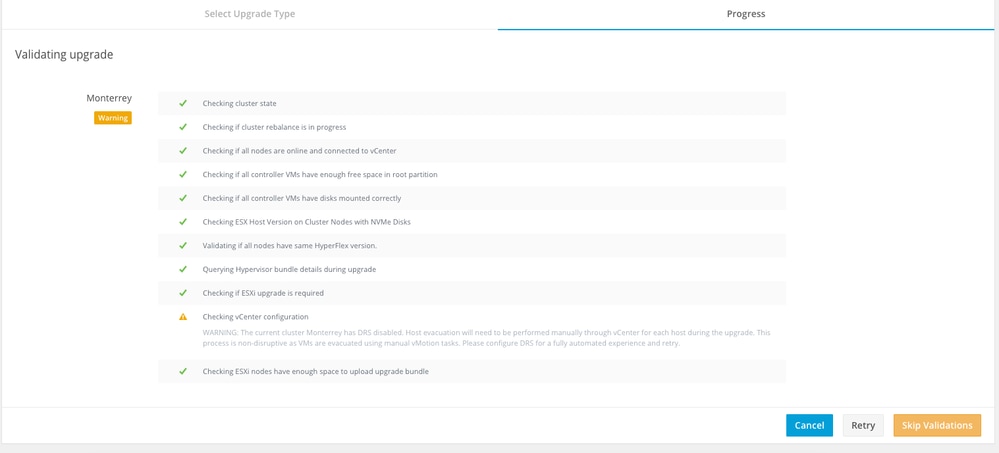

A primeira etapa é validar a atualização. Se o Distributed Resource Scheduler (DRS) estiver habilitado, as VMs serão automaticamente vMotioned em outros hosts.

Clique em Ignorar validações e a atualização é iniciada automaticamente.

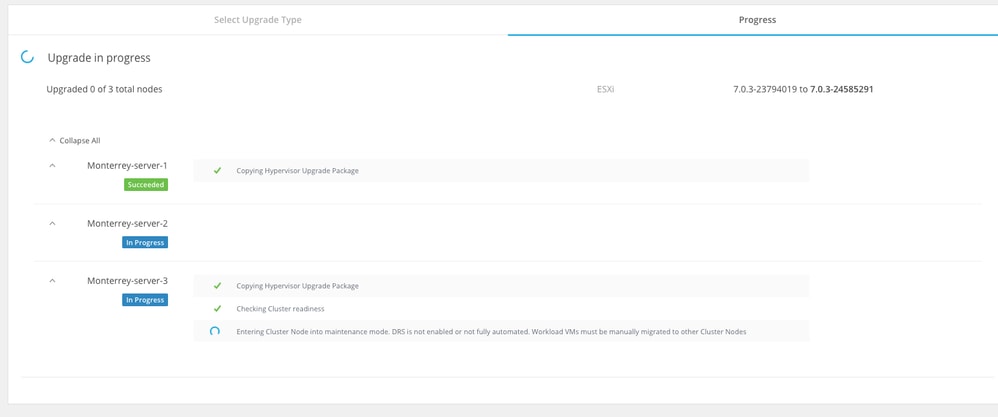

Monitore o processo de atualização.

Note: Se o DRS estiver Desabilitado, o vMotion instalará as VMs manualmente para continuar o processo de atualização.

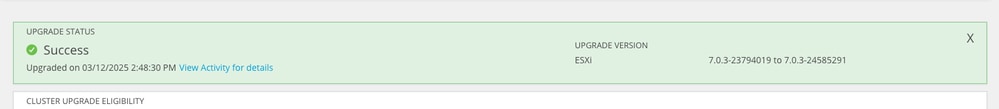

Aguarde até que a atualização seja concluída em todos os nós do cluster.

Verificar

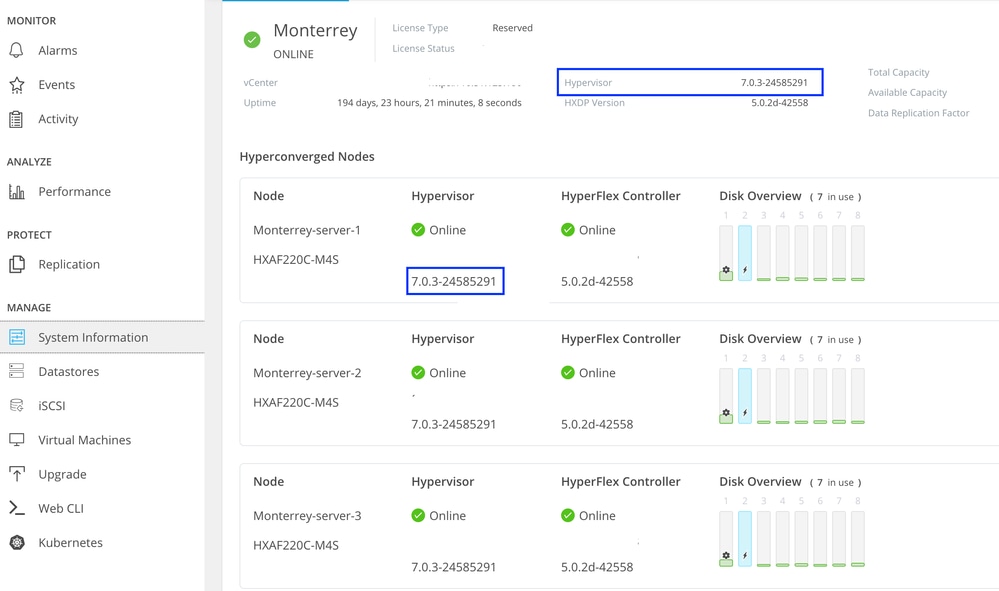

Você pode verificar a versão instalada do ESXI no HX Connect na guia System Information.

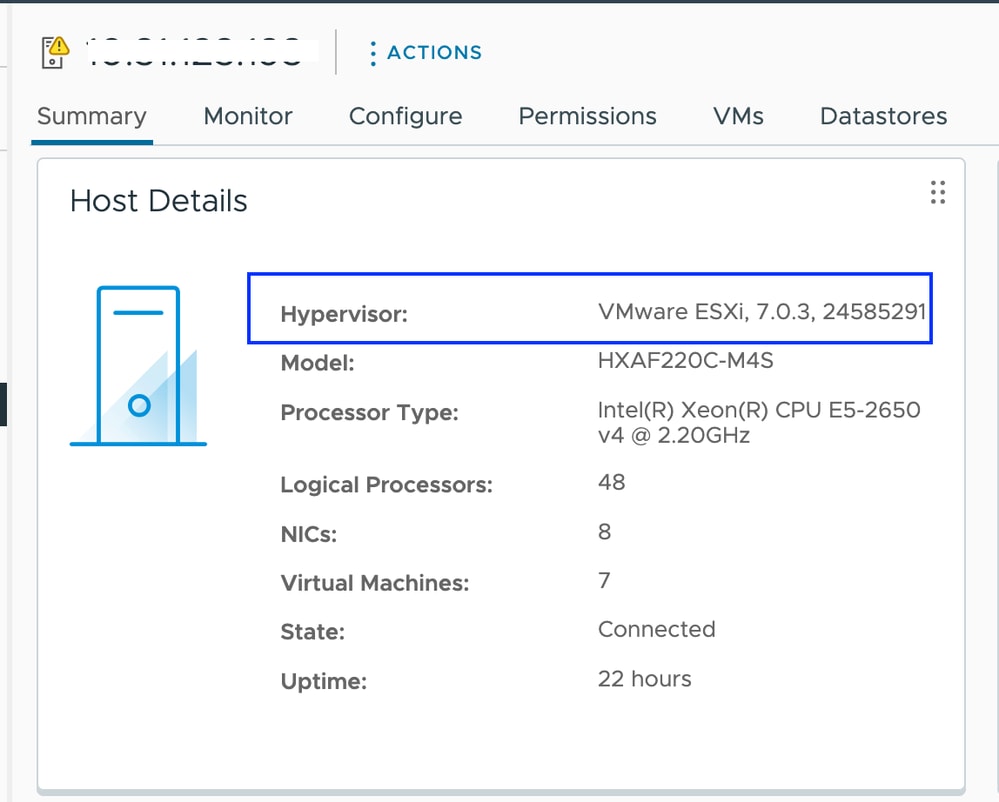

No vCenter, você pode ver a versão ESXI no Resumo do servidor.

Como a imagem ESXI não é personalizada, você precisa confirmar se as VIBs Hyperflex ainda estão aparecendo intactas nos servidores.

Use SSH em cada host ESXI após a conclusão do patch e antes de iniciar com o próximo nó e verifique os VIBs Hyperflex com o comando: lista de vib de software esxcli | egrep -i 'scvmclient|STFSNasPlugin|stHypervisorSvc'

Note: Nas versões ESXi 7.0 U3, vmware-esx-STFSNasPlugin foi alterado para CIS-ESX-STFSNasPlugi

Nas versões ESXi 8.0 U1, stHypervisorSvc mudou para sthypervisorsvc.

[root@Monterrey-server-1:~] esxcli software vib list | egrep -i 'scvmclient|STFSNasPlugin|stHypervisorSvc'

CIS-ESX-STFSNasPlugin 4.5.1-11 CIS VMwareAccepted 2023-10-25

scvmclient 5.5.1-38 CIS VMwareAccepted 2023-11-25

stHypervisorSvc 4.5.1-11 CIS VMwareAccepted 2023-10-24

Caution: Em determinados cenários, a imagem não personalizada pode substituir as VIBs nenic e nfnic por uma versão diferente das da imagem personalizada. Você precisa confirmar se temos as versões corretas após o patch.

Use SSH em cada host ESXI após a conclusão do patch e antes de iniciar com o próximo nó e verifique os VIBs Hyperflex com o comando: lista de vib de software esxcli | egrep -i 'nenic|nfnic'

[root@Monterrey-server-3:~] esxcli software vib list | egrep -i 'nenic|nfnic'

nfnic 5.0.0.43-1OEM.700.1.0.15843807 CIS VMwareCertified 2025-02-23

nenic-ens 1.0.6.0-1OEM.700.1.0.15843807 Cisco VMwareCertified 2023-10-25

nenic 2.0.10.0-1OEM.700.1.0.15843807 Cisco VMwareCertified 2024-03-17

Troubleshooting

Se nenic ou nfnic foi substituído com uma versão diferente, você pode instalar os corretos fazendo o download de uma imagem zip personalizada ESXI da sua mesma versão de software.cisco.com. Descompacte a imagem a e do diretório vib procure os diretórios nenic e nfnic. Extraia o arquivo vib e carregue-o via vCenter em um armazenamento de dados montado nos servidores. Verifique se o cluster está online e íntegro.

Etapa 1. No HX Connect, navegue até System Information > Nodes, selecione um dos hosts e clique em Enter HX Maintenance Mode.

Depois que o host entrar no modo de manutenção, passe para as próximas etapas.

Use SSH para acessar o host ESXI no modo de manutenção e navegue para a pasta de armazenamento de dados onde o arquivo ESXI vib é copiado. Neste cenário, o arquivo está disponível em Atualizar armazenamento de dados

[root@Monterrey-server-3:~] cd /vmfs/volumes/Upgrade

[root@Monterrey-server-3:/vmfs/volumes/2f27e295-70f773c4] ls

CIS_bootbank_nenic_2.0.10.0-1OEM.700.1.0.15843807.vib

Execute este comando para atualizar a vib: atualização de vib do software esxcli -v "/complete/path/vib-file.vib" -f

[root@Monterrey-server-3:/vmfs/volumes/2f27e295-70f773c4] esxcli software vib update -v "/vmfs/volumes/Upgrade/CIS_bootbank_nenic_2.0.10.0-1OEM.700.1.0.15843807.vib" -f

Installation Result

Message: The update completed successfully, but the system needs to be rebooted for the changes to be effective.

Reboot Required: true

VIBs Installed: CIS_bootbank_nenic_2.0.10.0-1OEM.700.1.0.15843807

VIBs Removed: Cisco_bootbank_nenic_1.0.45.0-1OEM.700.1.0.15843807

VIBs Skipped:

Quando a atualização da vib for concluída, reinicie o host ESXi.

SSH para o host e verifique se a vib foi atualizada com êxito com o comando: esxcli software vib list | egrep -i 'nenic|nfnic'

Saia do nó do modo de manutenção e aguarde até que o cluster se torne íntegro.

Abra o HX-Connect, escolha Informações do sistema> Nós, escolha o nó no modo de manutenção e clique em Sair do modo de manutenção HX

Se o servidor for inicializado a partir do cartão SD, você poderá ter um problema conhecido ao aplicar o patch. "Não é possível corrigir o host devido a um erro ao aguardar o processo untar" Esse problema é causado quando a operação untar de VIBs individuais leva mais do que o tempo limite padrão de 30 segundos durante o processo de correção. Para ambientes que usam o cartão SD como a partição OSData, há chances de que o processo de descompactação de ferramentas da VMware tenha uma duração um pouco maior. Você pode consultar este artigo para resolvê-lo.

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

14-Mar-2025

|

Versão inicial |

Colaborado por engenheiros da Cisco

- Alejandra Ortiz RegaladoEngenheiro de consultoria técnica

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback