Introdução

Este documento descreve as etapas necessárias para integrar o Cisco Identity Services Engine com o Catalyst Center para ativar a autenticação TACACS+.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

-

Acesso de administrador ao Cisco ISE e ao Cisco Catalyst Center.

-

Compreensão básica dos conceitos de AAA (Authentication, Authorization, and Accounting).

-

Conhecimento prático do protocolo TACACS+.

-

Conectividade de rede entre o Catalyst Center e o servidor ISE.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de hardware e software:

-

Cisco Catalyst Center versão 2.3.7.x

-

Cisco Identity Services Engine (ISE) versão 3.x (ou posterior)

-

Protocolo TACACS+ para autenticação de usuário externo

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

Essa integração permite que usuários externos façam login no Catalyst Center para acesso e gerenciamento administrativos.

Configurar

Cisco Identity Services Engine (ISE)

Licenciar e ativar os serviços TACACS+

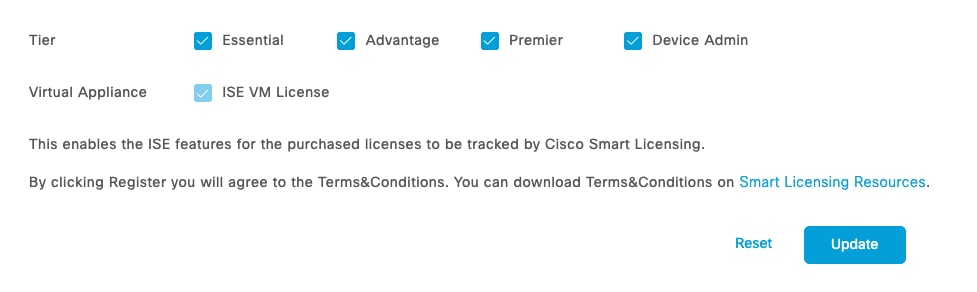

Antes de começar com a configuração TACACS+ no ISE, você deve confirmar se a licença correta está instalada e se o recurso está habilitado.

-

Verifique se você tem a licença PID L-ISE-TACACS-ND= no portal Cisco Smart Software Manager ou Cisco License Central.

Habilite a Administração de dispositivo no portal de licenciamento do ISE.

- A licença Device Admin (PID: L-ISE-TACACS-ND=) permite serviços TACACS+ em um Policy Service Node (PSN).

-

Navegue até:

Administração > Sistema > Licenciamento

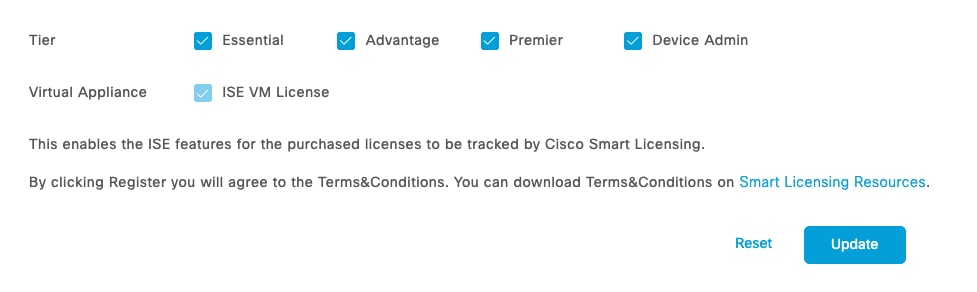

- Marque a caixa Device Admin nas opções de camada.

Administrador do dispositivo

Administrador do dispositivo

Administrador do dispositivo de licença

Administrador do dispositivo de licença

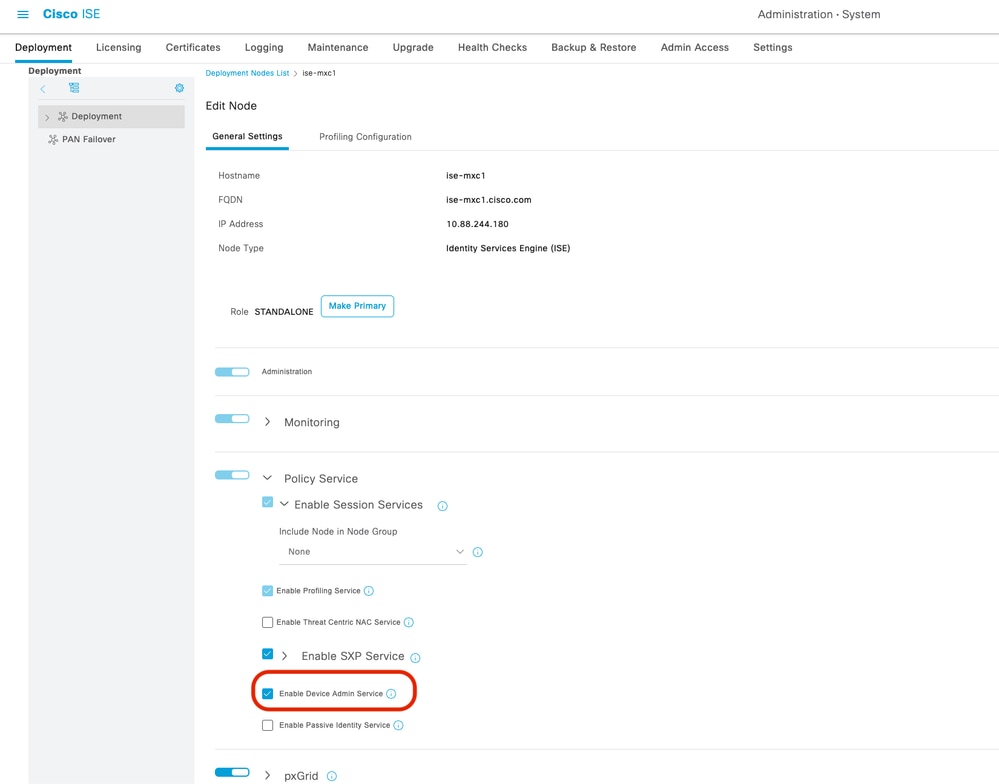

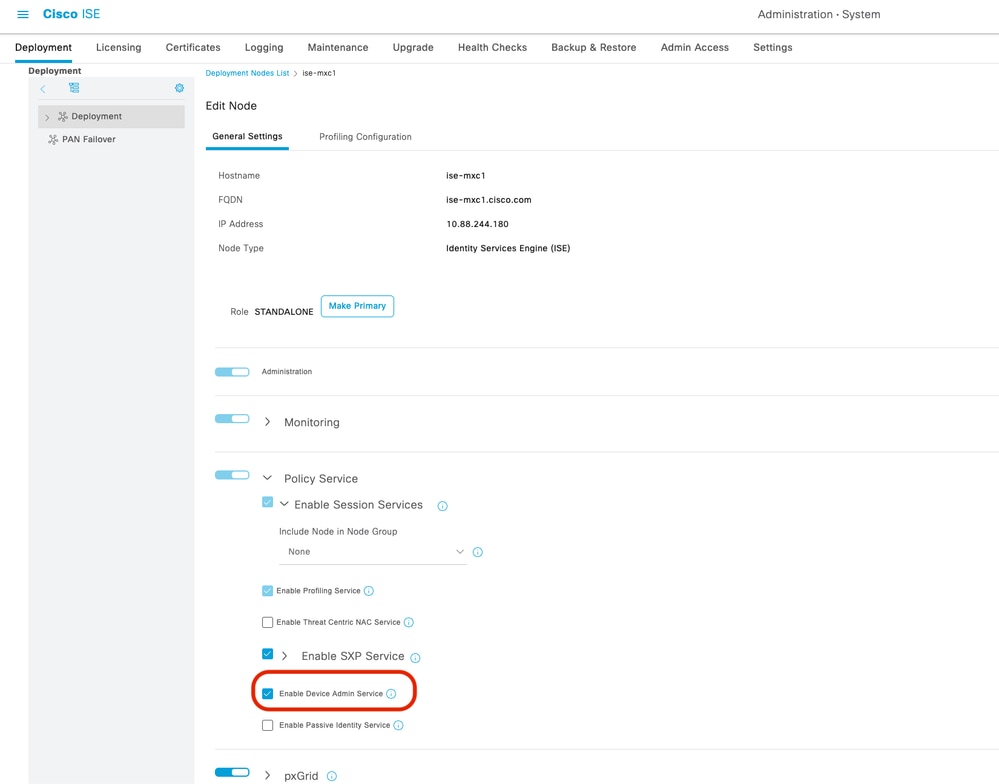

3. Ative o Device Admin Service no nó ISE que executa o serviço TACACS+.

Administração > Sistema > Implantação > Selecionar o nó

Habilitar Serviço de Administração de Dispositivo

Habilitar Serviço de Administração de Dispositivo

Criar usuário administrador e adicionar dispositivo de rede

1. Crie o Usuário Admin.

Centros de Trabalho > Acesso à Rede > Identidades > Usuário de Acesso à Rede

-

Adicione um novo usuário (por exemplo, catc-user).

-

Se o usuário já existir, vá para a próxima etapa.

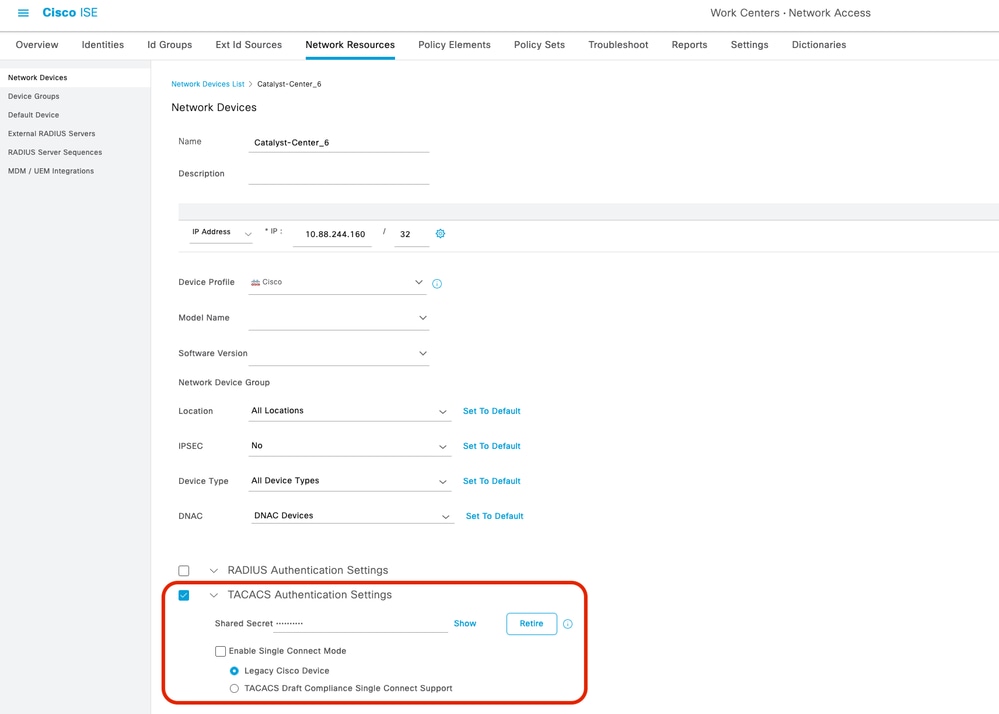

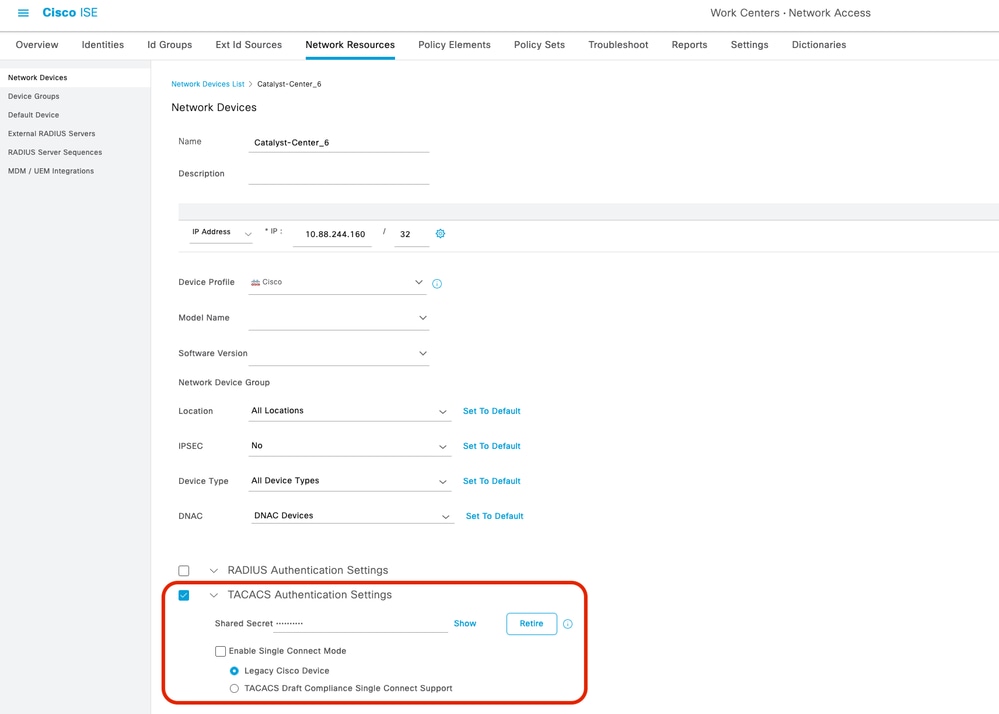

2. Crie o Dispositivo de Rede.

Centros de trabalho > Acesso à rede > Identidades > Recurso de rede

-

Adicione o endereço IP do Catalyst Center ou defina a sub-rede onde o IP do Catalyst Center está localizado.

-

Se o dispositivo já existir, verifique se ele contém os parâmetros:

-

As configurações de autenticação TACACS estão habilitadas.

-

O segredo compartilhado está configurado e é conhecido (salve esse valor, conforme exigido posteriormente no Catalyst Center).

Configurações de autenticação TACACS

Configurações de autenticação TACACS

Configurar perfil TACACS+

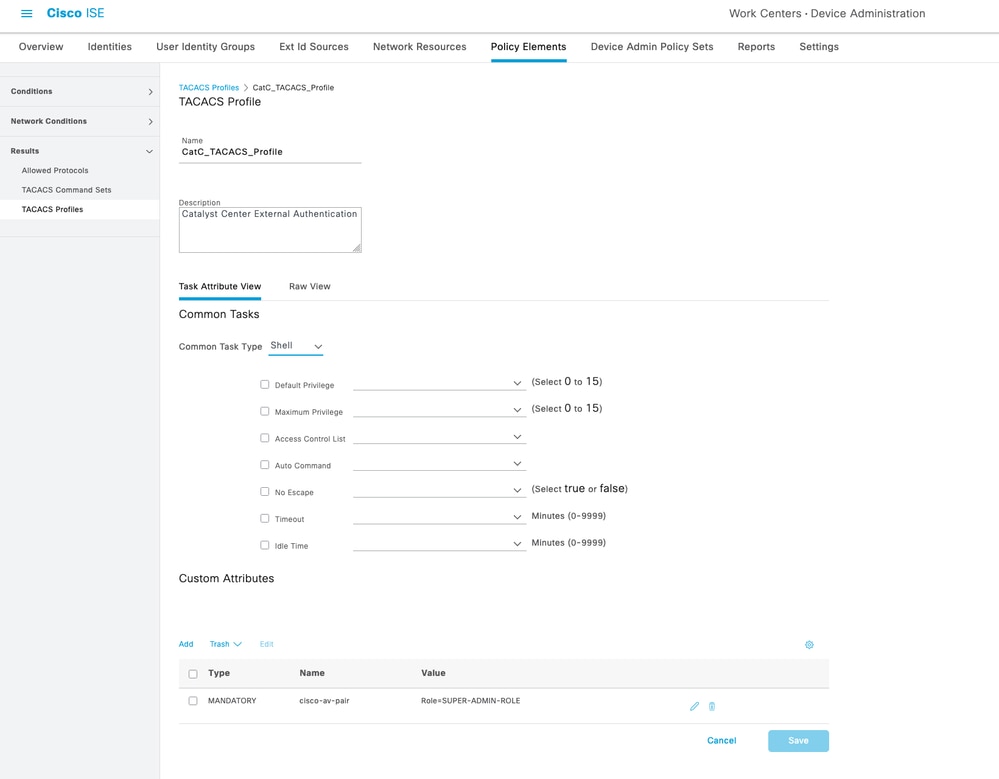

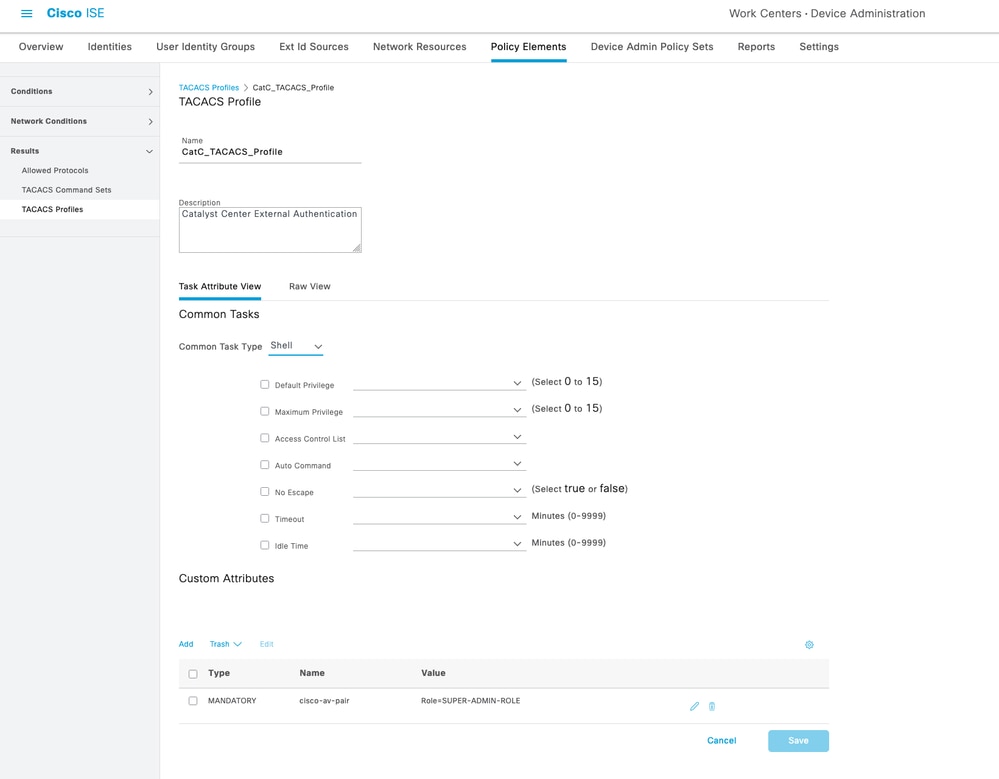

1. Crie um novo perfil TACACS+.

Centros de trabalho > Administração de dispositivo > Elementos de política > Resultados > Perfis TACACS

Perfil TACACS+

Perfil TACACS+

Note: O Cisco Catalyst Center suporta servidores externos de Autenticação, Autorização e Contabilização (AAA - Authentication, Authorization and Accounting) para controle de acesso. Se estiver usando um servidor externo para autenticação e autorização de usuários externos, você poderá ativar a autenticação externa no Cisco Catalyst Center. A configuração de atributo AAA padrão corresponde ao atributo de perfil de usuário padrão.

O valor do atributo AAA padrão do protocolo TACACS é cisco-av-pair.

O valor do atributo AAA padrão do protocolo RADIUS é Cisco-AVPair.

A alteração só é necessária se o servidor AAA tiver um atributo personalizado no perfil do usuário. No servidor AAA, o formato do valor do atributo AAA é Role=role1. No servidor Cisco Identity Services Engine (Cisco ISE), ao configurar o perfil RADIUS ou TACACS, o usuário pode selecionar ou inserir cisco av-pair como atributo AAA.

Por exemplo, você pode selecionar e configurar manualmente o atributo AAA como cisco-av-pair=Role=SUPER-ADMIN-ROLE ou Cisco-AVPair=Role=SUPER-ADMIN-ROLE.

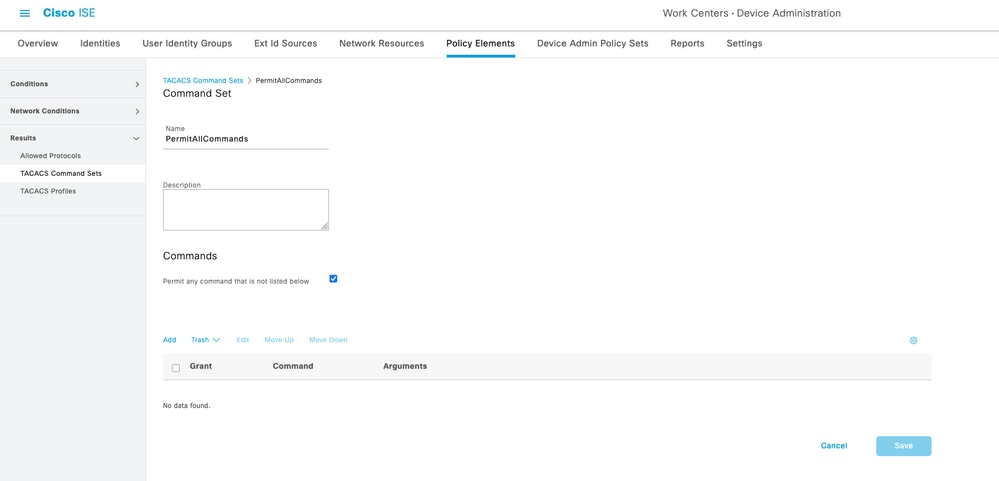

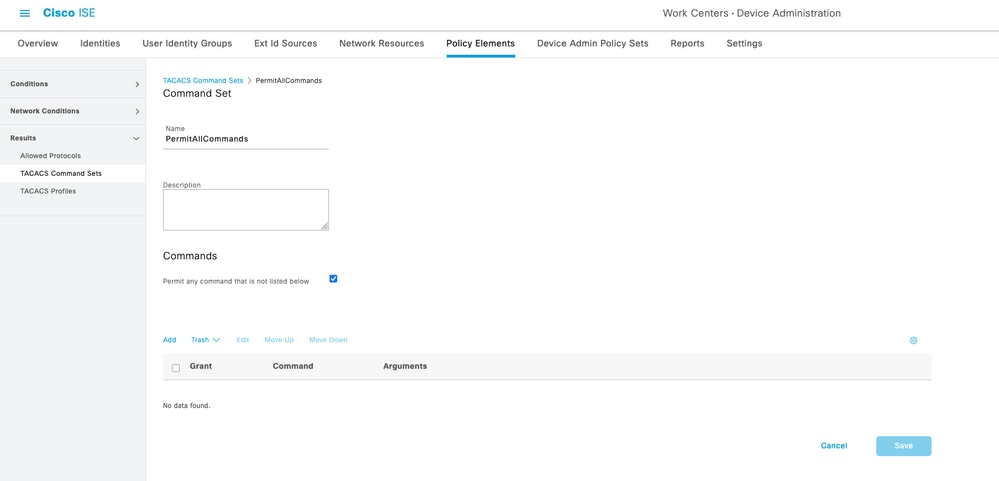

2. Crie um Conjunto de Comandos TACACS+.

Centros de trabalho > Administração de dispositivo > Elementos de política > Resultados > Conjuntos de comandos TACACS

Conjuntos de comandos TACACS

Conjuntos de comandos TACACS

Configurar políticas TACACS+

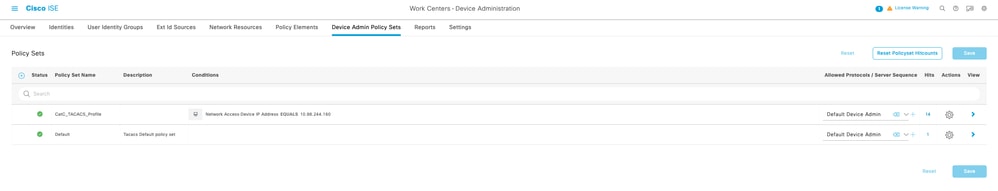

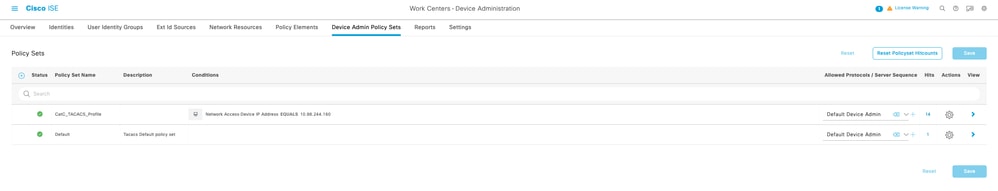

1. Crie um Novo Conjunto de Políticas TACACS+.

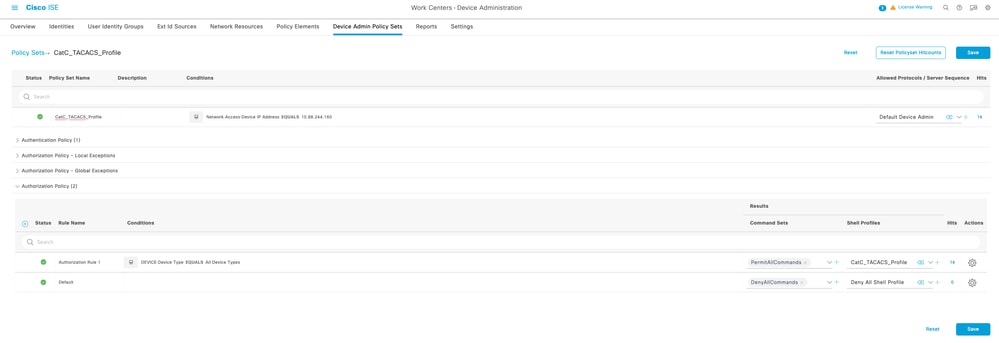

Centros de Trabalho > Administração de Dispositivos > Conjunto de Políticas de Administração de Dispositivos

Endereço IP do Catalyst Center

Endereço IP do Catalyst Center

1.3 Em Allowed Protocols / Server Sequence, selecione Default Device Admin.

Selecionar administrador de dispositivo padrão

Selecionar administrador de dispositivo padrão

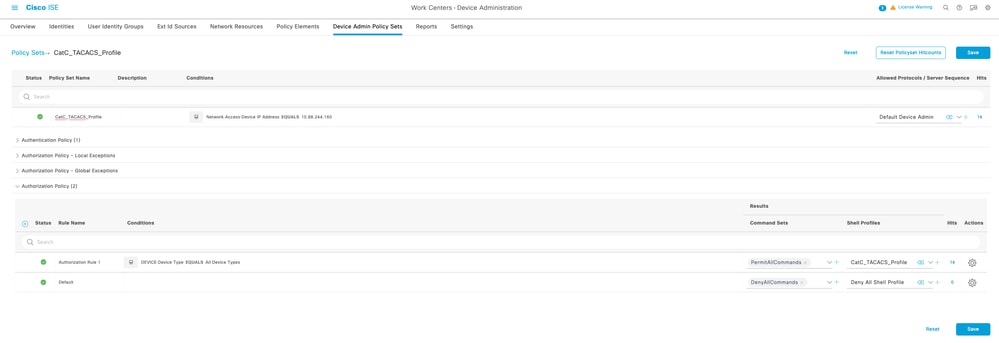

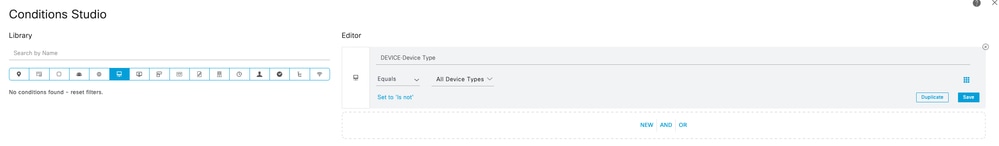

2. Configure o Conjunto de Políticas.

-

Clique na seta ( > ) à direita para expandir e configurar o conjunto de políticas.

-

Adicione uma nova Regra em Política de Autorização.

-

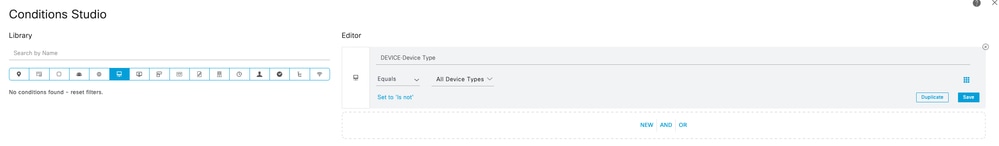

Configure a nova regra da seguinte maneira:

-

Nome: Insira um nome de regra descritivo.

-

Condição: Para este exemplo, a condição correspondeu a Todos os tipos de dispositivo.

Todos os tipos de dispositivo

Todos os tipos de dispositivo

Conjunto de comandos TACACS+

Conjunto de comandos TACACS+

Cisco Catalyst Center

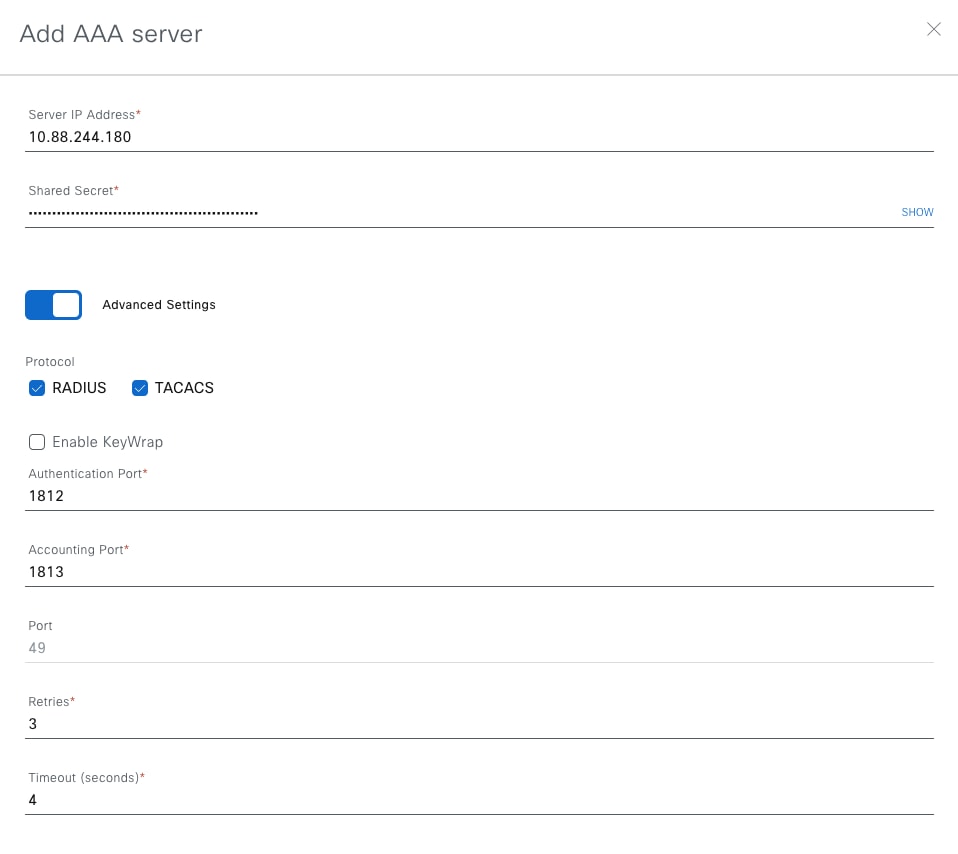

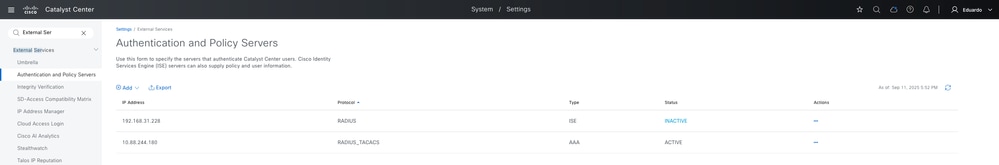

Configurar o servidor ISE / AAA

1. Faça login na interface da Web do Catalyst Center.

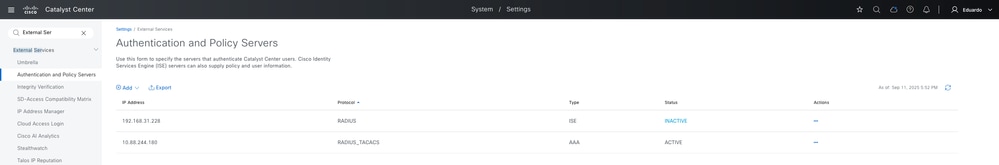

Menu principal > Sistema > Configurações > Serviços externos > Servidores de autenticação e política

2. Adicione um novo servidor. Você pode selecionar ISE ou AAA.

- Para esta demonstração, a opção AAA server é usada.

Note: Um cluster do Catalyst Center pode ter apenas um cluster do ISE configurado.

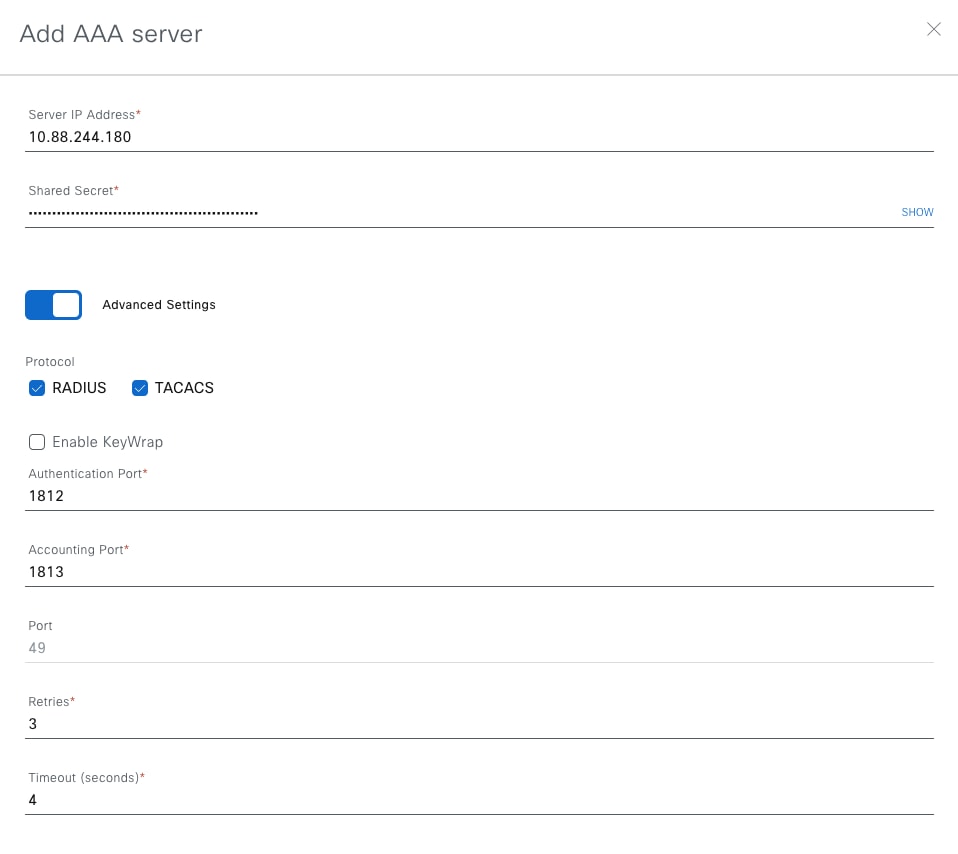

3. Configure estas opções e salve:

-

Insira o endereço IP do servidor AAA.

-

Adicione o segredo compartilhado (o mesmo segredo configurado no recurso de rede do Cisco ISE).

-

Alterne Advanced Settings para On.

-

Marque a opção TACACS.

Servidores de autenticação e política

Servidores de autenticação e política

Configurações avançadas

Configurações avançadas

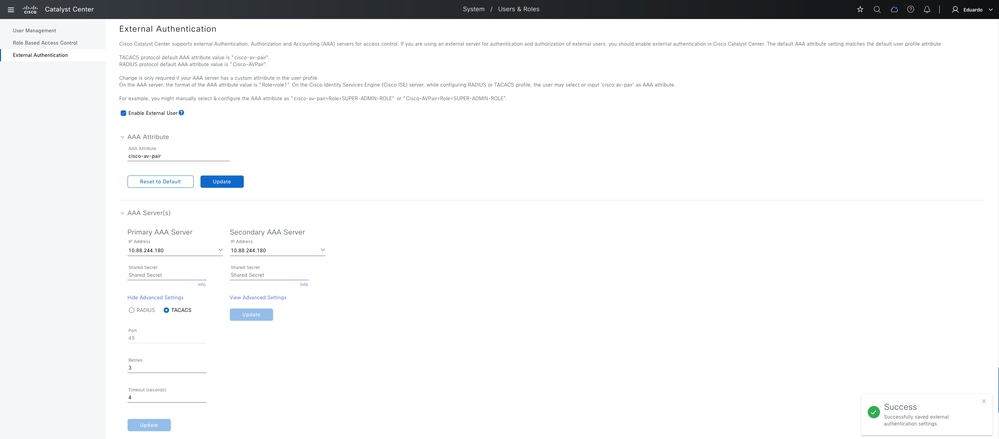

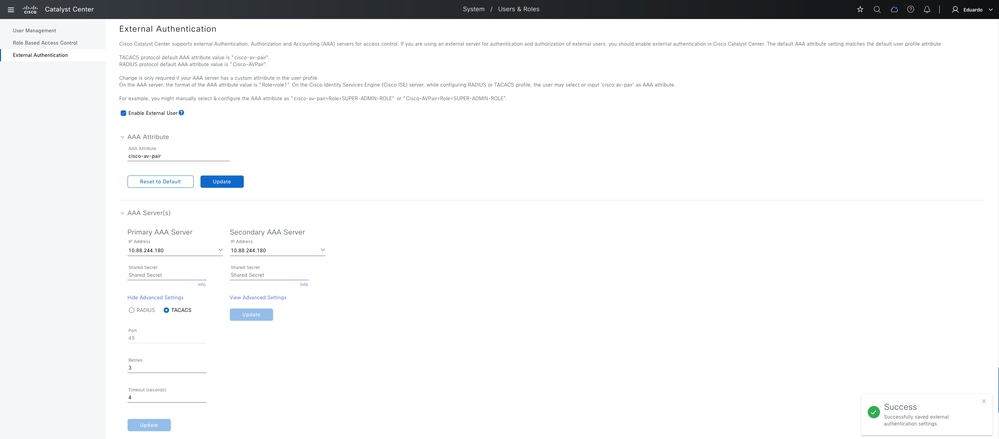

Ative e configure a autenticação externa.

1. Navegue até a página Autenticação Externa:

Menu principal > Sistema > Usuário e função > Autenticação externa

2. Adicione o atributo AAA cisco-av-pair e clique em Update para salvar as alterações.

Note: Esta etapa não é obrigatória, pois o atributo padrão para TACACS+ já é cisco-av-pair, mas é considerado uma prática recomendada para configurá-lo explicitamente.

3. Em Primary AAA Server, selecione o servidor AAA configurado anteriormente.

-

Clique em Exibir configurações avançadas para exibir opções adicionais.

-

Selecione a opção TACACS+.

-

Insira o segredo compartilhado configurado no recurso de rede do Cisco ISE.

-

Clique em Atualizar para salvar as alterações.

4. Ative a caixa de seleção Usuário externo.

Autenticação externa

Autenticação externa

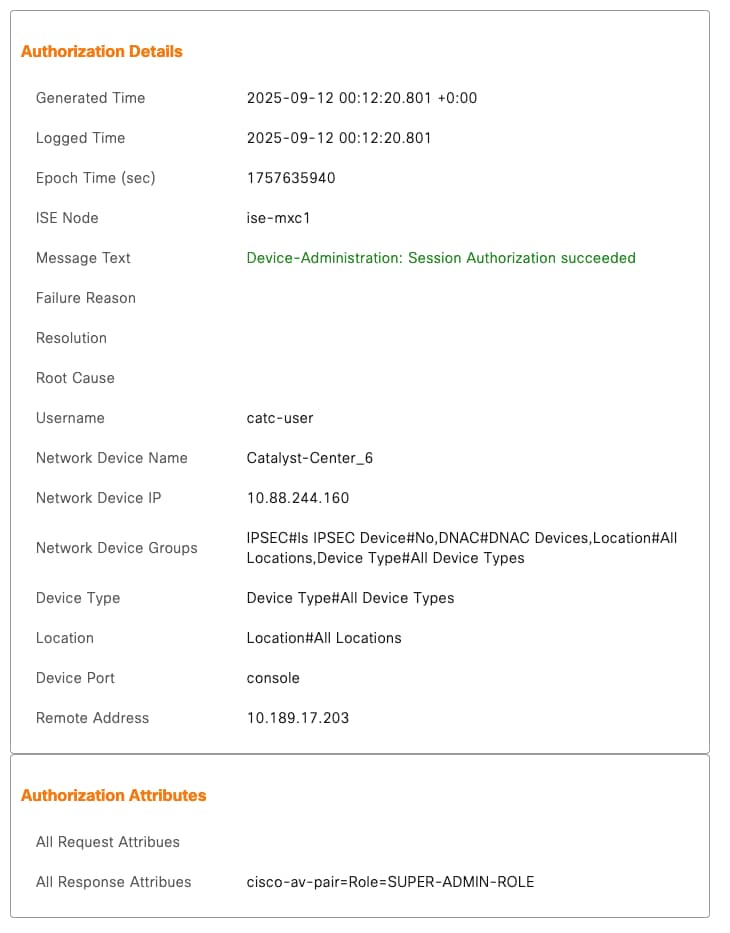

Verificar

-

Abra uma nova sessão do navegador ou use o Modo incógnito e faça login na página da Web do Catalyst Center com a conta de usuário configurada no Cisco ISE.

-

No Catalyst Center, confirme se o login foi bem-sucedido.

Login Configurar o TACACS de Autenticação Externa do Catalyst Center com ISE

Login Configurar o TACACS de Autenticação Externa do Catalyst Center com ISE

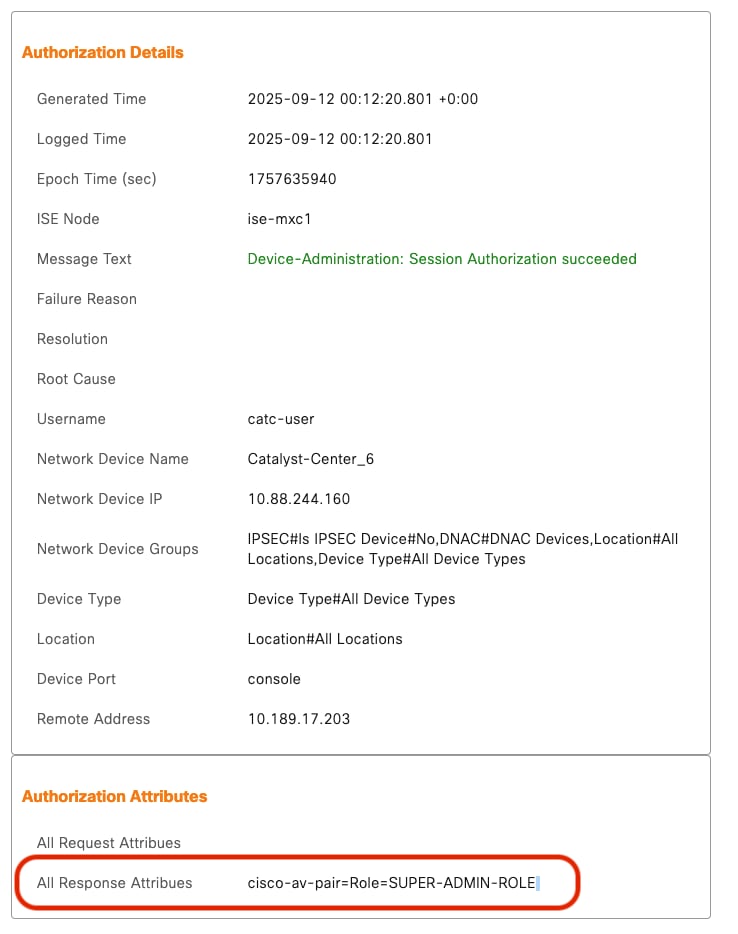

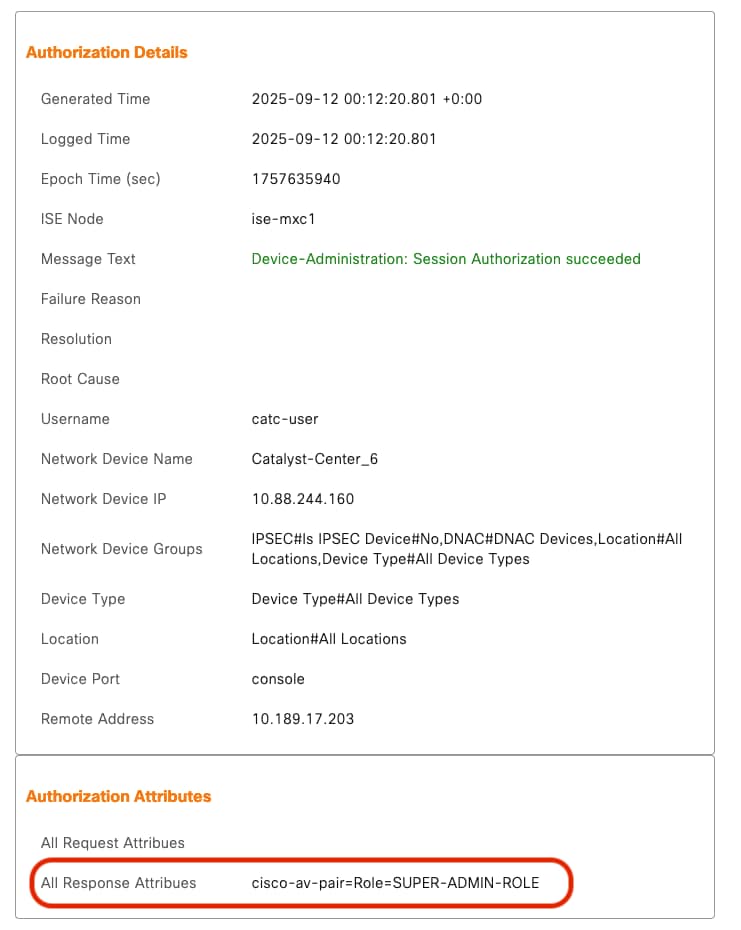

-

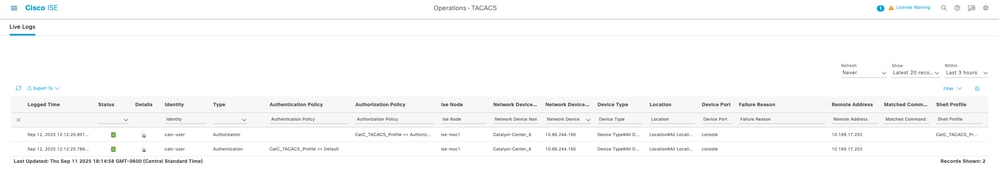

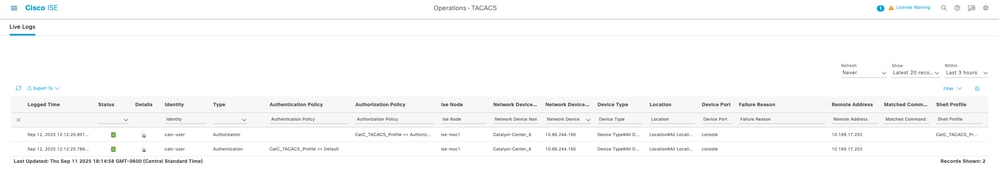

No Cisco ISE, valide os registros:

Operações > TACACS > Live Logs

Logs ao vivo

Logs ao vivo

-

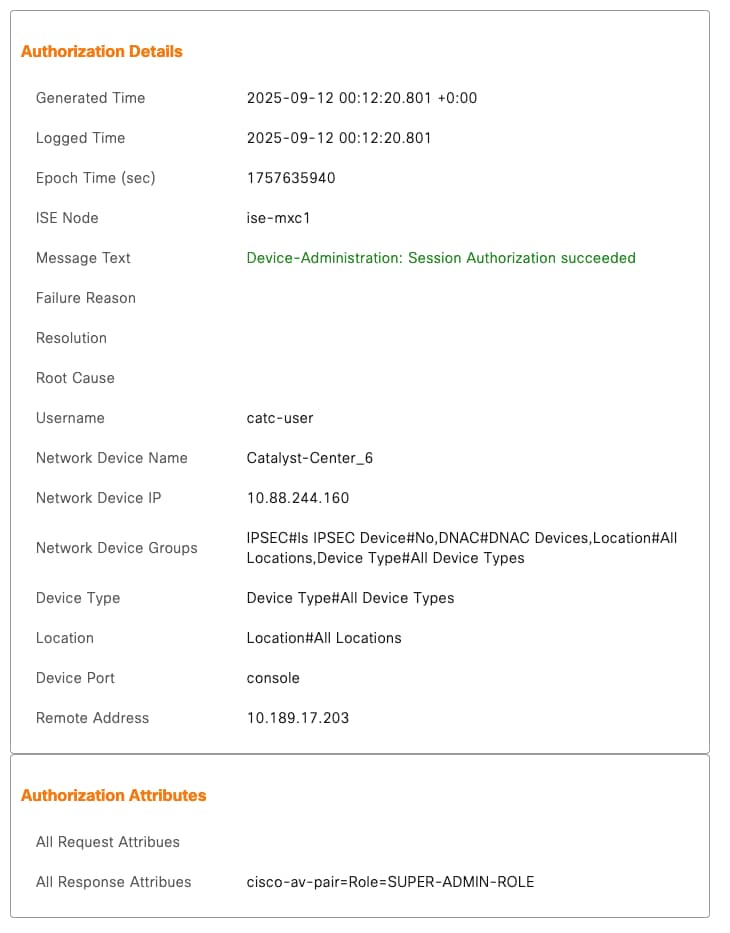

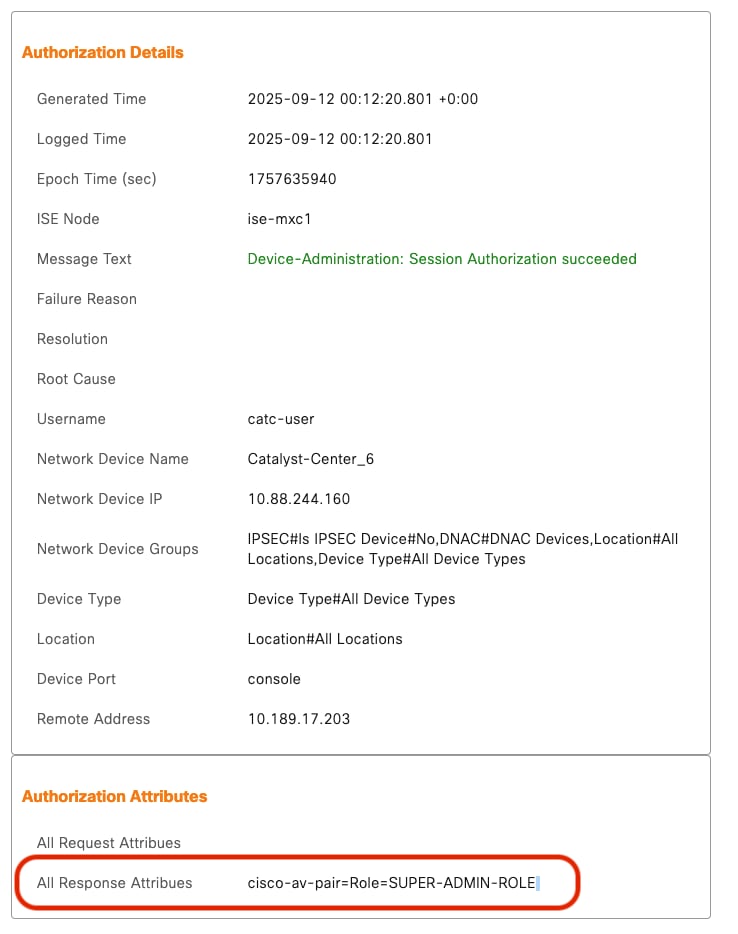

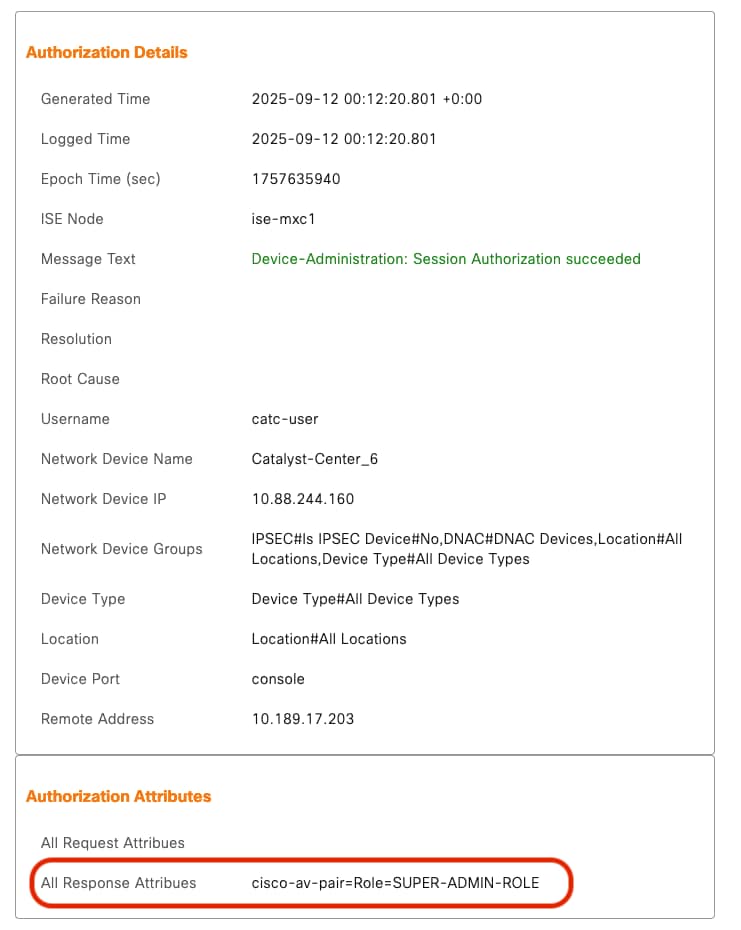

Em Detalhes da autorização, compare com a próxima saída :

cisco-av-pair=Função=SUPER-ADMIN-ROLE

cisco-av-pair=Função=SUPER-ADMIN-ROLE

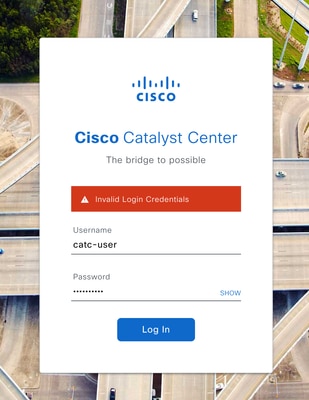

Troubleshooting

Aqui estão alguns problemas comuns que você pode encontrar durante a integração e como identificá-los:

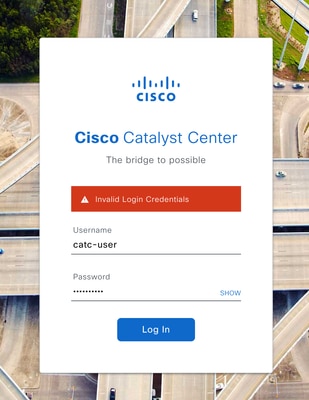

1. Configuração Incorreta do Atributo

Sintoma no Catalyst Center: credenciais de login inválidas

Erro de configuração de atributo

Erro de configuração de atributo

Erro de configuração de atributo

Erro de configuração de atributo

Exemplo:

Erro de configuração de atributo

Erro de configuração de atributo

Erro de configuração de atributo

Erro de configuração de atributo

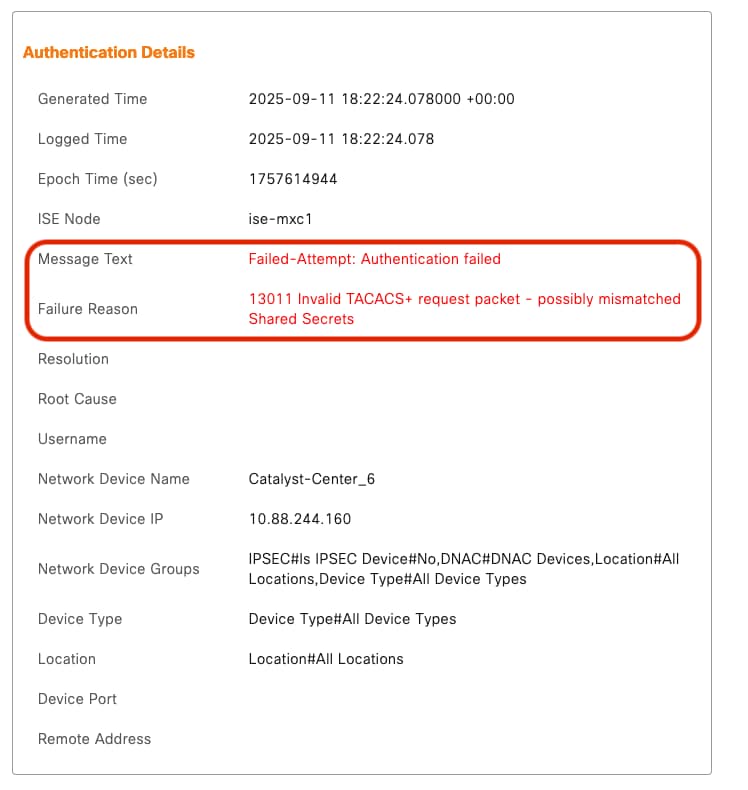

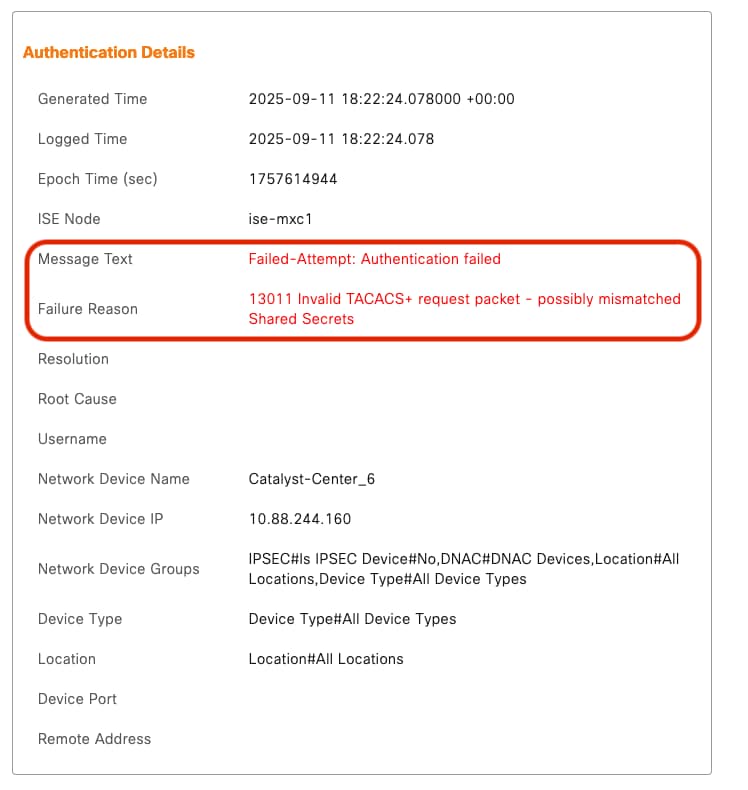

2. Incompatibilidade de Segredo Compartilhado

-

Sintoma: Os pacotes de autenticação falham entre o Catalyst Center e o Cisco ISE.

-

Possível causa: O segredo compartilhado configurado no recurso de rede do ISE não corresponde ao configurado na página Catalyst Center > Autenticação externa.

Como verificar:

Exemplo:

Incompatibilidade de Segredo Compartilhado

Incompatibilidade de Segredo Compartilhado

Feedback

Feedback