Mais usuários e dispositivos conectados criam mais complexidade. O Cisco Security Cloud torna a segurança mais fácil para a TI e mais segura para todos, em qualquer lugar em que a segurança encontre a rede.

Ofereça segurança mais inteligente e mais forte

Proteja sua empresa em um ambiente multicloud, ao mesmo tempo que simplifica as operações de segurança, melhora a escalabilidade e gera resultados baseados em dados, com tecnologia Cisco Talos.

Ofereça melhores experiências de usuário

Crie uma experiência perfeita que frustra os invasores, e não os usuários, concedendo acesso em qualquer dispositivo, em qualquer lugar, e adicionando controles de segurança mais proativos.

Entregue defesas econômicas

Melhore o ROI consolidando fornecedores, reduzindo a complexidade e integrando sua segurança.

Reforce a resiliência de segurança

A proteção unificada de ponta a ponta maximiza o valor, minimiza os riscos e preenche lacunas de segurança em todos os lugares para se defender contra ameaças em evolução. Proteja o acesso, as aplicações e a inovação em toda a sua rede para garantir o seu futuro.

Security Suites fornecidos pelo Cisco Security Cloud

Cisco User Protection Suite

Obtenha acesso seguro a qualquer aplicação, em qualquer dispositivo, de qualquer lugar. Defenda-se contra ameaças direcionadas aos usuários e forneça acesso contínuo para trabalho híbrido.

Cisco Cloud Protection Suite

Proteja as aplicações e os dados com uma estrutura poderosa e flexível para um mundo híbrido e multicloud.

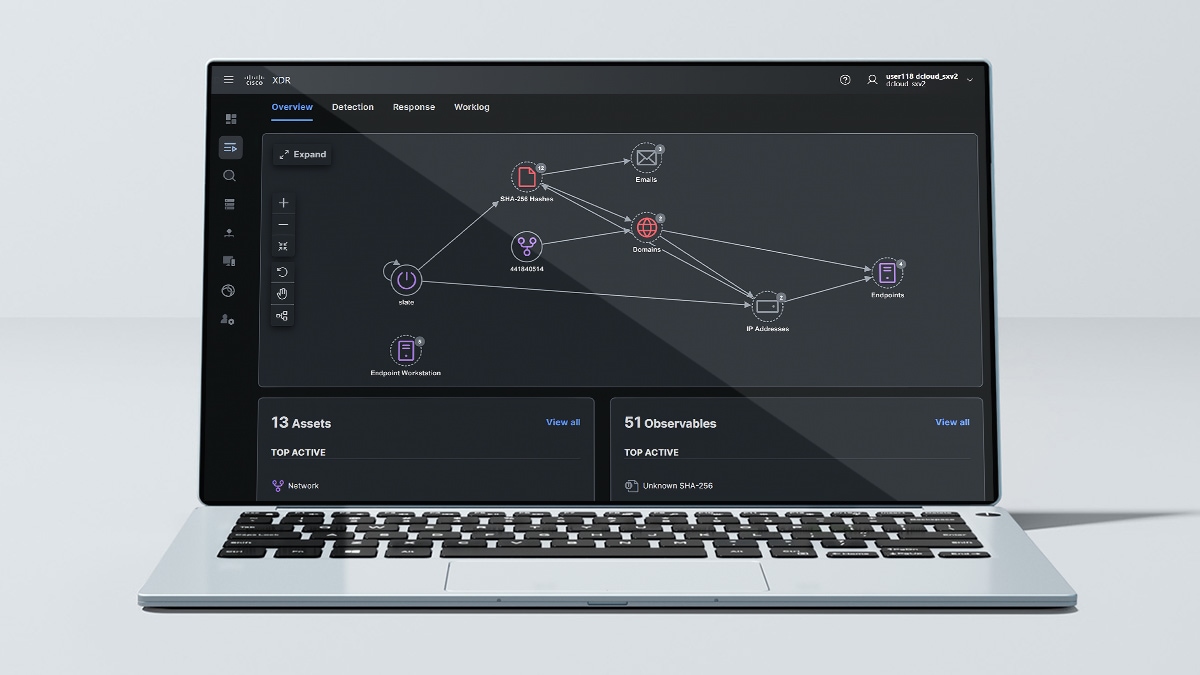

Cisco Breach Protection Suite

Proteja seus negócios investigando, priorizando e resolvendo incidentes por meio de defesa unificada e insights contextuais de segurança baseada em dados e alimentada por IA.

Casos de sucesso e insights

Agregue valor às soluções de segurança

Contrato de Licença Empresarial de Segurança Cisco

Economia imediata

Experimente a flexibilidade de compra de software de segurança com um contrato fácil de gerenciar.

Serviços de segurança

Deixe os especialistas protegerem sua empresa.

Aproveite melhor os investimentos e possibilite a vigilância constante para proteger a sua empresa.