Inleiding

Dit document beschrijft de IPsec-configuratie (Internet Protocol Security) tussen de 9800 WLC- en ISE-server om de communicatie tussen Radius en TACACS te beveiligen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- ISE

- Cisco IOS® XE WLC-configuratie

- Algemene IPsec-concepten

- Algemene RADIUS-concepten

- Algemene TACACS-concepten

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Draadloze controller: C9800-40-K9 met 17.09.04a

- Cisco ISE: uitvoering van versie 3 Patch 4

- Switch: 9200-L-24P

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

IPsec is een raamwerk van open standaarden ontwikkeld door de IETF. Het biedt beveiliging voor de overdracht van gevoelige informatie via onbeschermde netwerken zoals het internet. IPsec werkt op de netwerklaag en beschermt en verifieert IP-pakketten tussen deelnemende IPsec-apparaten (peers), zoals Cisco-routers. Gebruik IPsec tussen de 9800 WLC en de ISE-server om de RADIUS- en TACACS-communicatie te beveiligen.

Configureren

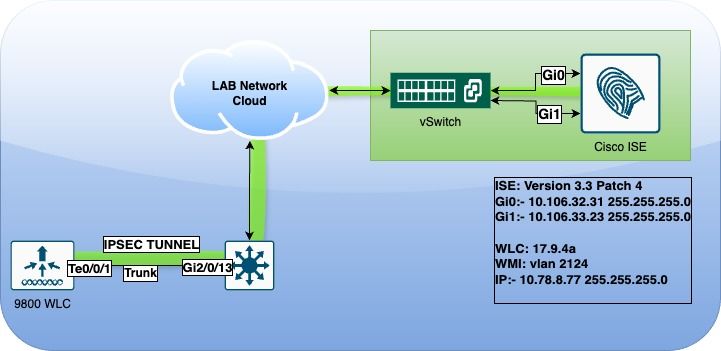

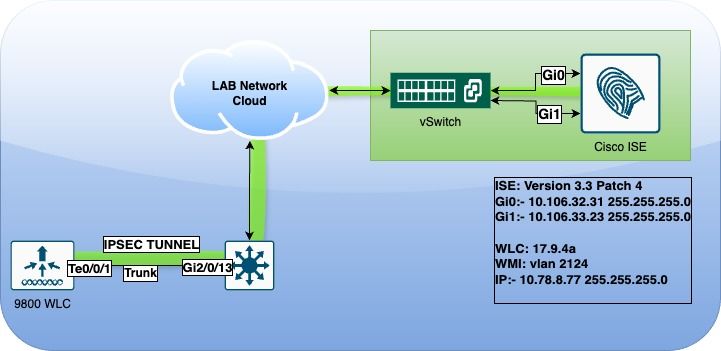

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

ISE-configuratie

Cisco ISE ondersteunt IPsec in tunnel- en transportmodi. Wanneer u IPsec inschakelt op een Cisco ISE-interface en de peers configureert, wordt een IPsec-tunnel gemaakt tussen Cisco ISE en de NAD om de communicatie te beveiligen.

U kunt een vooraf gedeelde sleutel definiëren of X.509-certificaten gebruiken voor IPsec-verificatie. IPsec kan worden ingeschakeld op Gigabit Ethernet 1 via Gigabit Ethernet 5-interfaces.

Cisco ISE introduceert 2.2 en latere ondersteuning voor IPsec.

Opmerking: Zorg ervoor dat u een Cisco ISE Essentials-licentie hebt.

Voeg een netwerktoegangsapparaat (NAD) met een specifiek IP-adres toe in het venster Netwerkapparaten.

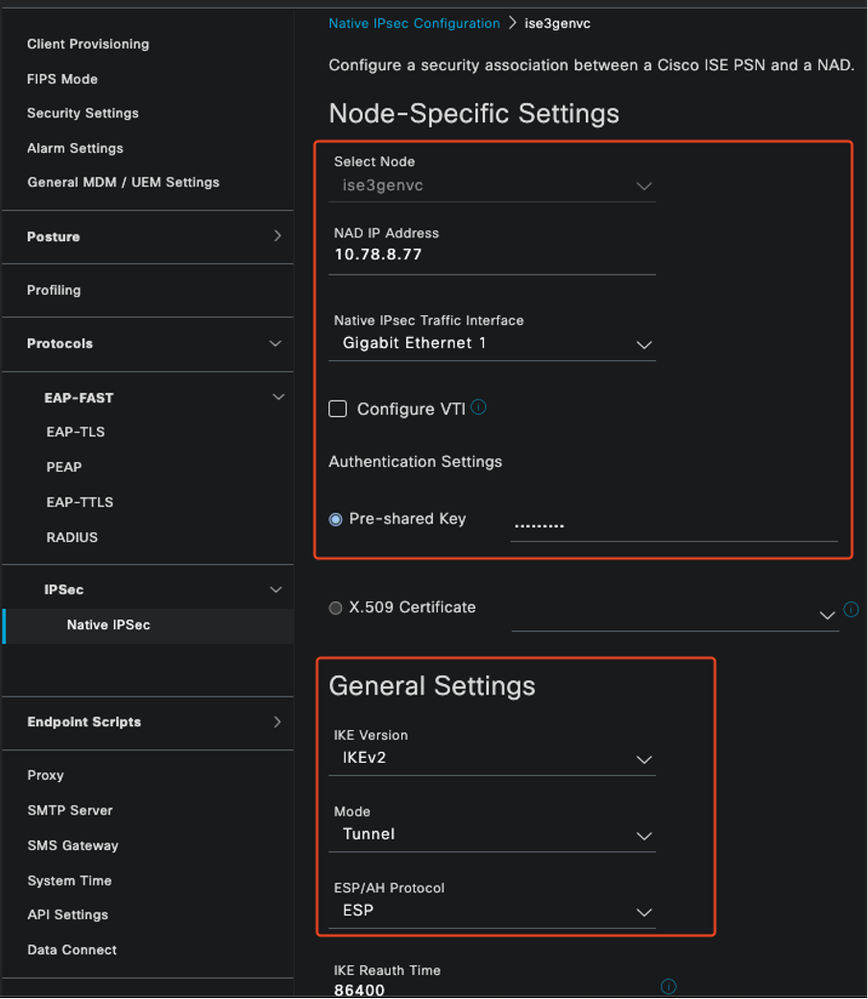

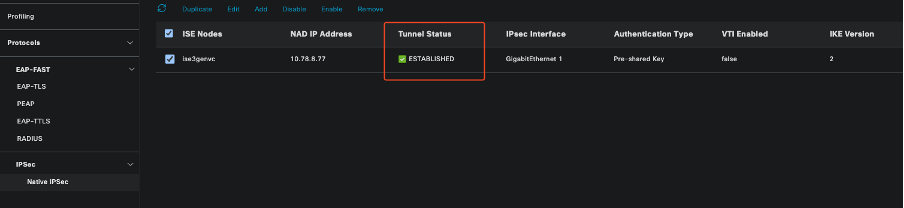

Beweeg in de Cisco ISE GUI over Beheer en navigeer naar Systeem > Instellingen > Protocollen > IPsec > Native IPsec.

Klik op Toevoegen om een beveiligingsassociatie tussen een Cisco ISE-PSN en een NAD te configureren.

- Selecteer het knooppunt.

- Geef het NAD IP-adres op.

- Kies de gewenste IPsec-interface.

- Voer de vooraf gedeelde sleutel in die ook op NAD moet worden gebruikt.

Voer in het gedeelte Algemeen de opgegeven gegevens in.

- Kies voor de IKEv2.

- Selecteer Tunnel-modus.

- Selecteer ESP als het ESP/AH-protocol.

ISE Native IPSec-configuratie

ISE Native IPSec-configuratie

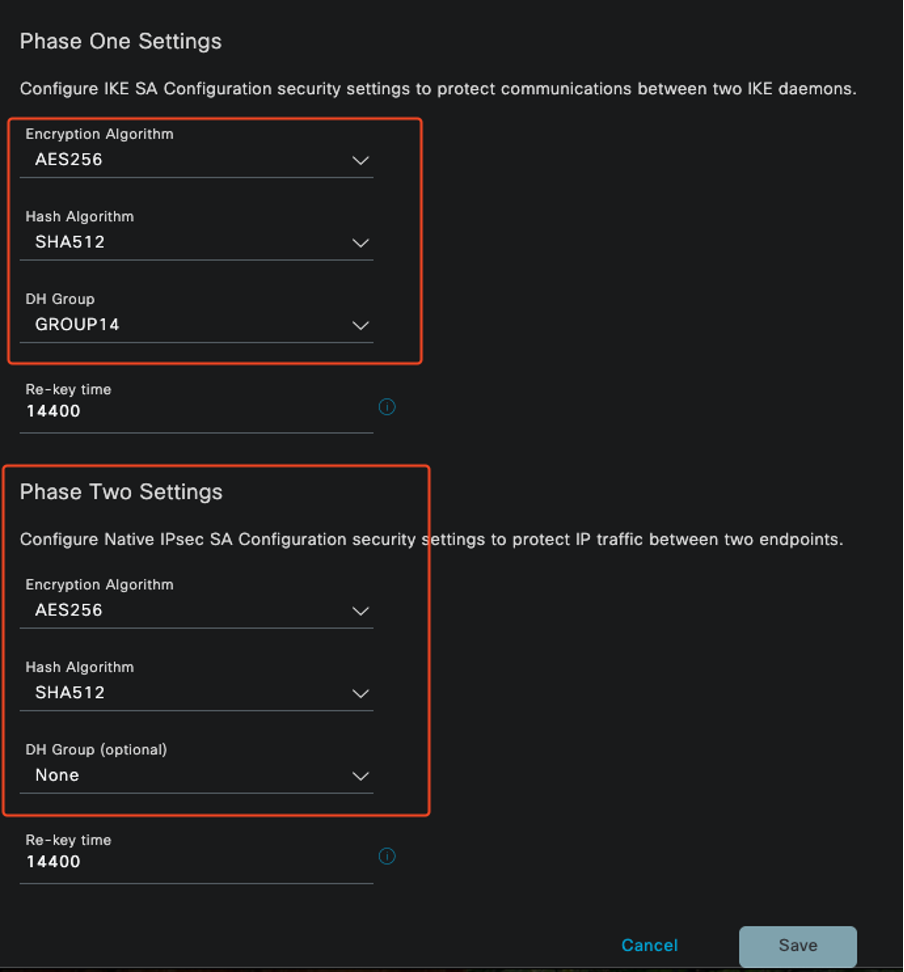

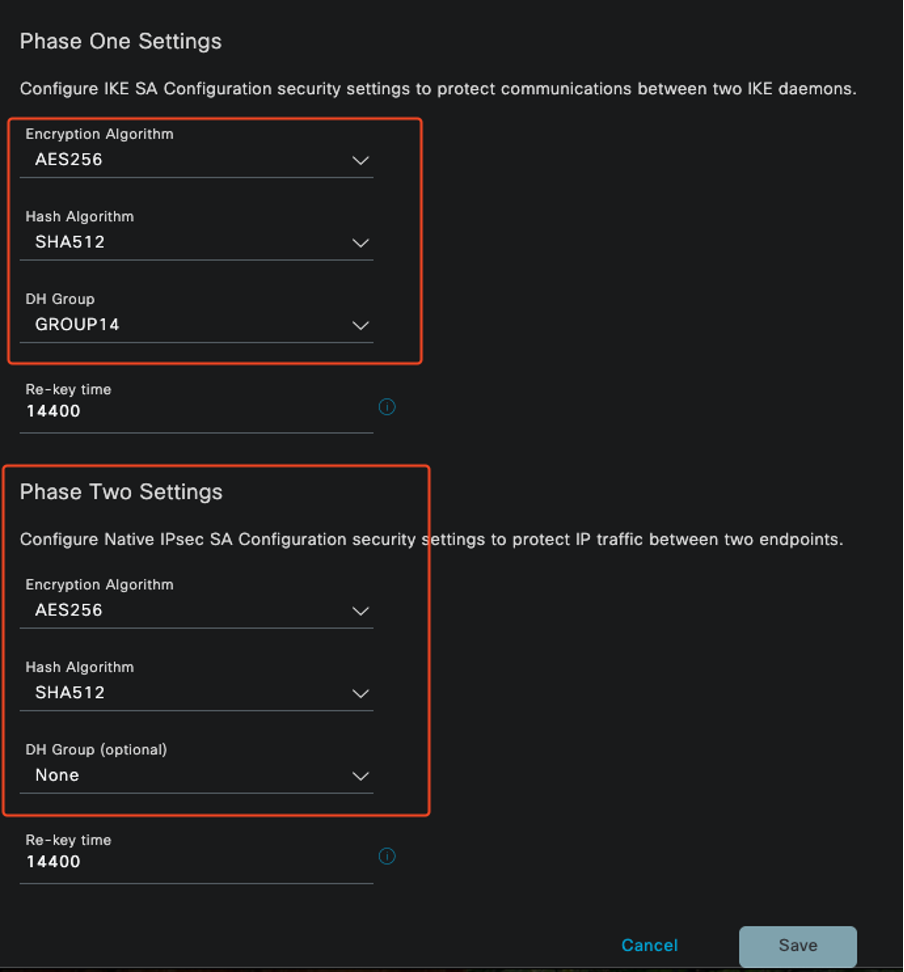

In fase 1-instellingen:

- Kies AES256 als coderingsalgoritme.

- Selecteer SHA512 als algoritme.

- Selecteer GROUP14 als DH-groep.

In fase twee instellingen:

- Kies AES256 als coderingsalgoritme.

- Selecteer SHA512 als algoritme.

Configuratie IPSec fase 1 en fase 2

Configuratie IPSec fase 1 en fase 2

Configureer een route van de ISE CLI naar de WLC met behulp van de eth1-gateway als de volgende hop.

ise3genvc/admin#configure t

Entering configuration mode terminal

ise3genvc/admin(config)#ip route 10.78.8.77 255.255.255.255 gateway 10.106.33.1

ise3genvc/admin(config)#end

ise3genvc/admin#show ip route | include 10.78.8.77

10.78.8.77 10.106.33.1 eth1

9800 WLC-configuratie

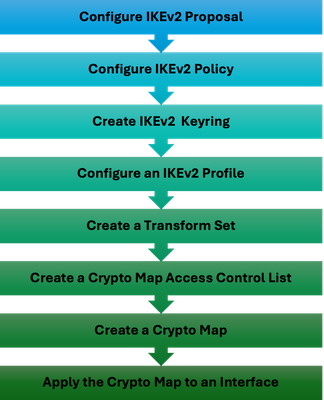

De IPSec-configuratie van de 9800 WLC wordt niet weergegeven op de GUI, dus alle configuratie moet worden gedaan vanuit de CLI.

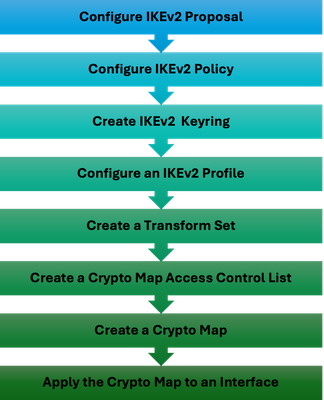

Hier zijn de configuratiestappen voor de ISE-server. Elke stap gaat vergezeld van relevante CLI-opdrachten in deze sectie om begeleiding te bieden.

Configuratiestappen voor WLC IPSec

Configuratiestappen voor WLC IPSec

IKEv2-voorstelconfiguratie

Om de configuratie te starten, gaat u naar de globale configuratie modus en maakt u een IKEv2 voorstel. Wijs een unieke naam toe aan het voorstel voor identificatiedoeleinden.

crypto ikev2 proposal ipsec-prop

encryption aes-cbc-256

integrity sha512

group 14

exit

Configureer vervolgens een beleid en breng het eerder gemaakte voorstel binnen dit beleid in kaart.

crypto ikev2 policy ipsec-policy

proposal ipsec-prop

exit

Definieer een cryptosleutelhanger die moet worden gebruikt tijdens IKE-verificatie. Deze sleutelhanger bevat de benodigde authenticatie referenties.

crypto ikev2 keyring mykey

peer ise

address 10.106.33.23 255.255.255.255

pre-shared-key Cisco!123

exit

Configureer een IKEv2-profiel dat fungeert als opslagplaats voor niet-onderhandelbare parameters van de IKE SA. Dit omvat lokale of externe identiteiten, verificatiemethoden en beschikbare services voor geverifieerde peers.

crypto ikev2 profile ipsec-profile

match identity remote address 10.106.33.23 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local mykey

exit

Maak een transformatieset en configureer deze om in tunnelmodus te werken.

crypto ipsec transform-set TSET esp-aes 256 esp-sha512-hmac

mode tunnel

exit

Maak een ACL om alleen communicatie met de ISE-interface IP mogelijk te maken.

ip access-list extended ISE_ALLOW

10 permit ip host 10.78.8.77 host 10.106.33.23

Configureer een cryptografische kaart vanuit de globale configuratie. Koppel de transformatieset, het IPsec-profiel en ACL aan de cryptografische kaart.

crypto map ikev2-cryptomap 1 ipsec-isakmp

set peer 10.106.33.23

set transform-set TSET

set ikev2-profile ipsec-profile

match address ISE_ALLOW

Tot slot, bevestig de crypto-kaart aan de interface. In dit scenario wordt de beheerinterface voor draadloze verbindingen met het RADIUS-verkeer toegewezen binnen de beheerinterface VLAN.

int vlan 2124

crypto map ikev2-cryptomap

Verifiëren

WLC

Beschikbaar commando's weergeven om IPSec op 9800 WLC te verifiëren.

- IP-toegangslijsten weergeven

- Cryptokaart weergeven

- Crypto IKEV2 SA gedetailleerd weergeven

- Crypto IPSec SA-details weergeven

POD6_9800#show ip access-lists ISE_ALLOW

Extended IP access list ISE_ALLOW

10 permit ip host 10.78.8.77 host 10.106.33.23 (6 matches)

POD6_9800#show crypto map

Interfaces using crypto map MAP-IKEV2:

Crypto Map IPv4 "ikev2-cryptomap" 1 ipsec-isakmp

Peer = 10.106.33.23

IKEv2 Profile: ipsec-profile

Access-List SS dynamic: False

Extended IP access list ISE_ALLOW

access-list ISE_ALLOW permit ip host 10.78.8.77 host 10.106.33.23

Current peer: 10.106.33.23

Security association lifetime: 4608000 kilobytes/3600 seconds

Dualstack (Y/N): N

Responder-Only (Y/N): N

PFS (Y/N): N

Mixed-mode : Disabled

Transform sets={

TSET: { esp-256-aes esp-sha512-hmac } ,

}

Interfaces using crypto map ikev2-cryptomap:

Vlan2124

POD6_9800#show crypto ikev2 sa detailed

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

1 10.78.8.77/500 10.106.33.23/500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA512, Hash: SHA512, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/617 sec

CE id: 1699, Session-id: 72

Local spi: BA3FFBBFCF57E6A1 Remote spi: BEE60CB887998D58

Status Description: Negotiation done

Local id: 10.78.8.77

Remote id: 10.106.33.23

Local req msg id: 0 Remote req msg id: 2

Local next msg id: 0 Remote next msg id: 2

Local req queued: 0 Remote req queued: 2

Local window: 5 Remote window: 1

DPD configured for 0 seconds, retry 0

Fragmentation not configured.

Dynamic Route Update: disabled

Extended Authentication not configured.

NAT-T is not detected

Cisco Trust Security SGT is disabled

Initiator of SA : No

PEER TYPE: Other

IPv6 Crypto IKEv2 SA

POD6_9800#show crypto ipsec sa detail

interface: Vlan2124

Crypto map tag: ikev2-cryptomap, local addr 10.78.8.77

protected vrf: (none)

local ident (addr/mask/prot/port): (10.78.8.77/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (10.106.33.23/255.255.255.255/0/0)

current_peer 10.106.33.23 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 285, #pkts encrypt: 285, #pkts digest: 285

#pkts decaps: 211, #pkts decrypt: 211, #pkts verify: 211

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 0, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts tagged (send): 0, #pkts untagged (rcv): 0

#pkts not tagged (send): 0, #pkts not untagged (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 10.78.8.77, remote crypto endpt.: 10.106.33.23

plaintext mtu 1022, path mtu 1100, ip mtu 1100, ip mtu idb Vlan2124

current outbound spi: 0xCCC04668(3435153000)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xFEACCF3E(4272738110)

transform: esp-256-aes esp-sha512-hmac ,

in use settings ={Tunnel, }

conn id: 2379, flow_id: HW:379, sibling_flags FFFFFFFF80000048, crypto map: ikev2-cryptomap, initiator : False

sa timing: remaining key lifetime (k/sec): (4607994/2974)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xCCC04668(3435153000)

transform: esp-256-aes esp-sha512-hmac ,

in use settings ={Tunnel, }

conn id: 2380, flow_id: HW:380, sibling_flags FFFFFFFF80000048, crypto map: ikev2-cryptomap, initiator : False

sa timing: remaining key lifetime (k/sec): (4607994/2974)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

ISE

ise3genvc/admin#application configure ise

It will present multiple options. Select option 34.

[34]View Native IPSec status

45765332-52dd-4311-93ed-44fd64c55585: #1, ESTABLISHED, IKEv2, bee60cb887998d58_i* ba3ffbbfcf57e6a1_r

local '10.106.33.23' @ 10.106.33.23[500]

remote '10.78.8.77' @ 10.78.8.77[500]

AES_CBC-256/HMAC_SHA2_512_256/PRF_HMAC_SHA2_512/MODP_2048

established 1133s ago, rekeying in 6781s, reauth in 78609s

net-net-45765332-52dd-4311-93ed-44fd64c55585: #2, reqid 1, INSTALLED, TUNNEL, ESP:AES_CBC-256/HMAC_SHA2_512_256

installed 1133s ago, rekeying in 12799s, expires in 14707s

in ccc04668, 5760 bytes, 96 packets, 835s ago

out feaccf3e, 5760 bytes, 96 packets, 835s ago

local 10.106.33.23/32

remote 10.78.8.77/32

Enter 0 to exit from this context.

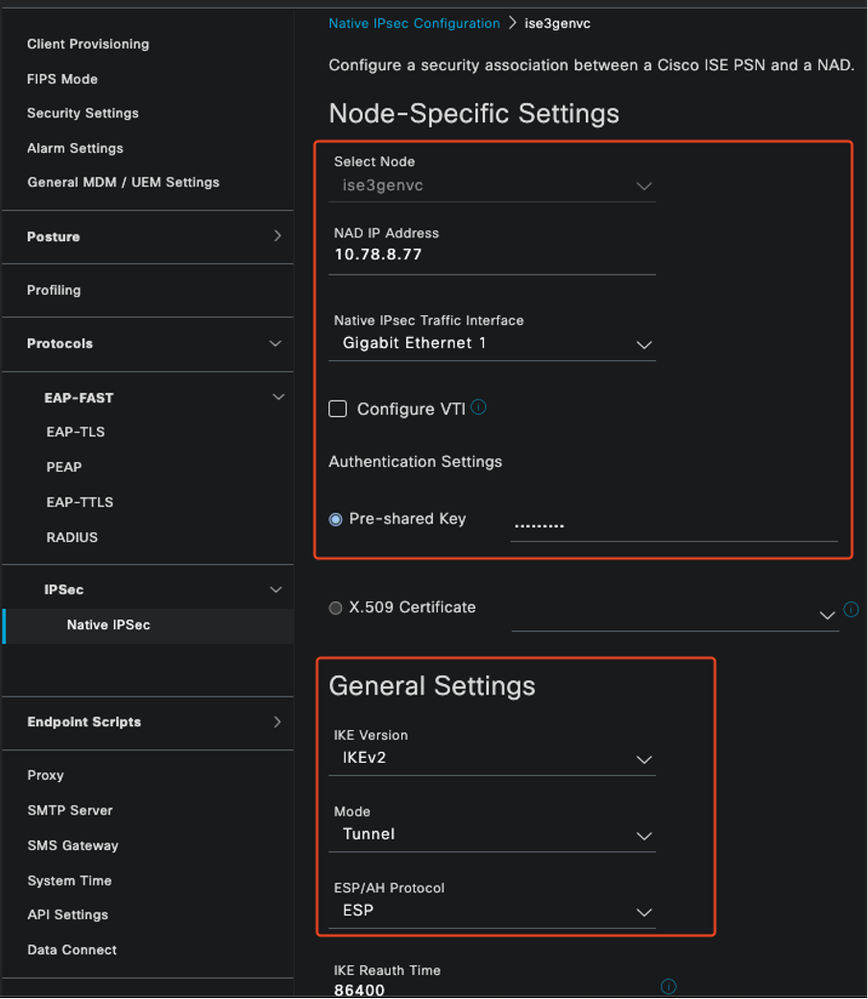

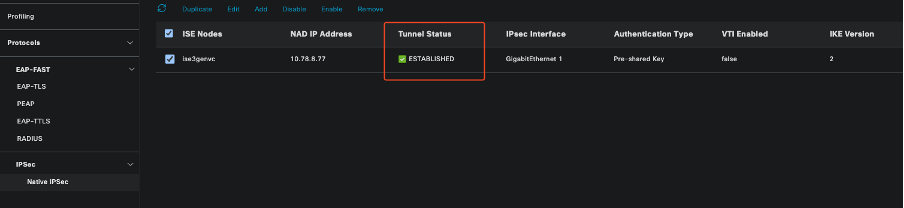

ISE GUI met IPSec-status

ISE GUI met IPSec-status

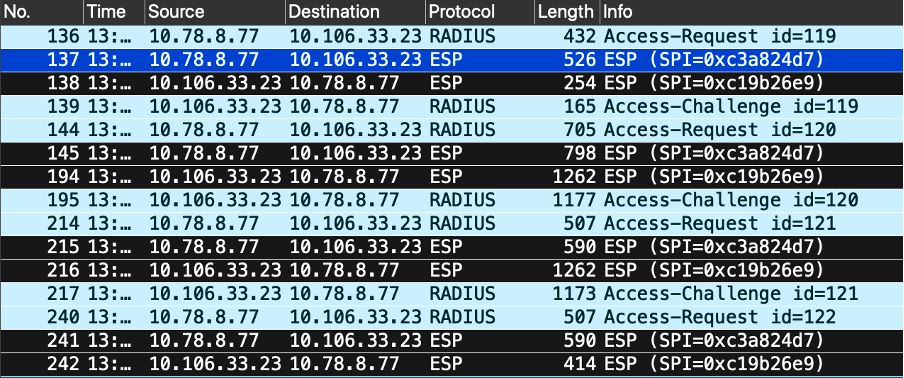

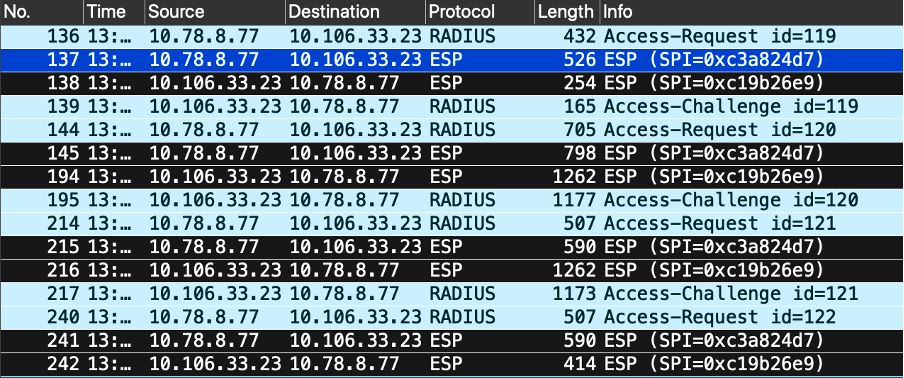

pakketopname

Neem een EPC op de WLC om ervoor te zorgen dat client RADIUS-verkeer de ESP-tunnel doorkruist. Door een control plane capture te gebruiken, kunt u pakketten observeren die het control plane in een niet-versleutelde staat verlaten, die vervolgens worden versleuteld en naar het bekabelde netwerk worden verzonden.

IPSec-pakketten tussen WLC en ISE

IPSec-pakketten tussen WLC en ISE

Problemen oplossen

WLC-fouten

Aangezien de 9800 WLC werkt op Cisco IOS XE, kunt u IPSec-debug-opdrachten gebruiken die vergelijkbaar zijn met die op andere Cisco IOS XE-platforms. Hier zijn twee belangrijke opdrachten die nuttig zijn voor het oplossen van IPSec-problemen.

- debug crypto ikev2

- debug crypto ikev2 error

ISE-debugs

Gebruik deze opdracht op de ISE CLI om IPSec-logs te bekijken. Opdrachten voor foutopsporing zijn niet nodig op de WLC.

- Toon logboekregistratie applicatie strongswan/charon.log staart

Referenties

Cisco Catalyst 9800-reeks Draadloze controller Softwareconfiguratiehandleiding, Cisco IOS XE Cupertino 17.9.x

IPsec-beveiliging voor veilige communicatie tussen Cisco ISE en NAD

Internet Key Exchange versie 2 configureren (IKEv2)

ISE 3.3 Native IPsec configureren voor veilige NAD-communicatie (Cisco IOS XE)

Feedback

Feedback