Configureer de 9800 draadloze LAN-controller mobiliteitstunnel met NAT

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u 9800 draadloze LAN-controllers (WLC) kunt configureren met een mobiliteitstunnel via Network Address Translation (NAT).

Voorwaarden

Vereisten

Cisco raadt u aan kennis van deze onderwerpen te hebben:

- Statische NAT-configuratie en -concepten (Network Address Translation).

- 9800 configuratie en concepten voor mobiele tunnels met draadloze LAN-controllers.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Catalyst 9800 draadloze controller Series (Catalyst 9800-L), Cisco IOS® XE Gibraltar 17.9.4

- Geïntegreerde services routers (ISR), Cisco IOS® XE Gibraltar 17.6.5

- Catalyst 3560 Series Switch, Cisco IOS® XE Gibraltar 15.2.4E10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Mobiliteitstunnels worden gecreëerd tussen twee of meer draadloze LAN-controllers (WLC) met de bedoeling om informatie te delen tussen deze controllers, zoals access point informatie, draadloze client informatie, RRM informatie en meer.

Het kan ook worden gebruikt als een configuratie gebaseerd op Anchor - Foreign designs. Dit document beschrijft hoe u een mobiliteitstunnel kunt configureren tussen draadloze LAN-controllers (WLC) en Network Address Control (NAT).

De WLC-mobiliteitstunnel kan een van de volgende vier staten hebben:

- Besturing en gegevenspad omlaag

- Besturingspad omlaag (dit houdt in dat gegevenspad omhoog is)

- Gegevenspad omlaag (dit impliceert dat Controle omhoog is)

- Omhoog

De laatste en juiste staat voor een mobiliteitstunnel is Up. Elke andere staat moet verder onderzocht worden. Mobiliteitstunnels werken via CAPWAP udp-poorten 16666 en 16667 waarvan de udp-poort 16666 is voor Control Path en 16667 voor Data Path. Daarom is het noodzakelijk om ervoor te zorgen dat deze poorten tussen de WLC's open zijn.

Opmerking: Raadpleeg voor WLC-mobiliteitstunnelconfiguratie zonder NAT Mobility Topologieën configureren op Catalyst 9800 draadloze LAN-controllers

Beperkingen voor NAT-ondersteuning voor mobiliteitsgroepen

- Alleen statische NAT (1:1) kan worden geconfigureerd.

- Meervoudige Tunnelpeers met hetzelfde openbare IP-adres worden niet ondersteund.

- Elk lid moet een uniek privaat IP-adres hebben.

- De vertaling van het Adres van de poort (PAT) wordt niet ondersteund.

- Inter-Release Controller Mobility (IRCM) voor draadloze clientprogramma's wordt niet ondersteund.

- IPv6-adresomzetting wordt niet ondersteund.

- Network Access Control (NAT) met Mobility Tunnel wordt ondersteund vanaf WLC-codeversie 17.7.1.

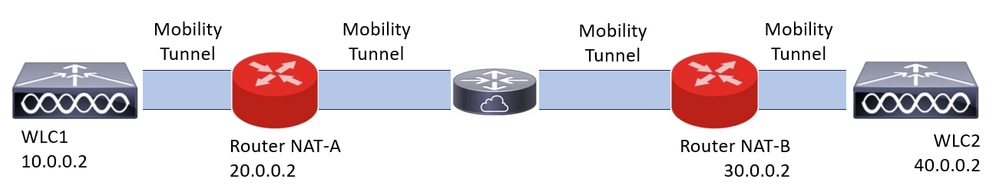

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

Configureren

NAT op router configureren

In deze configuratie worden routers gebruikt om NAT-mogelijkheden (Network Access Control) te bieden. Elk apparaat dat statische NAT kan uitvoeren, kan echter worden gebruikt. Statische NAT is de NAT-methode die wordt ondersteund voor WLC-mobiliteitstunnels. Dit is de configuratie die wordt gebruikt in het routerconfiguratievoorbeeld. Voor configuratiedoeleinden, worden deze routers gebruikt: NAT-A en NAT-B. WLC1 ligt achter router NAT-A en WLC2 ligt achter router NAT-B.

Router NAT-A configuratie:

CLI:

RouterNAT-A#config t

RouterNAT-A(config)#interface GigabitEthernet0/1/0

RouterNAT-A(config-if)#ip add 10.0.0.1 255.255.255.0

RouterNAT-A(config-if)#ip nat inside

RouterNAT-A(config-if)#end

RouterNAT-A#

RouterNAT-A#config t

RouterNAT-A(config)#interface GigabitEthernet0/1/1

RouterNAT-A(config-if)#ip add 20.0.0.1 255.255.255.0

RouterNAT-A(config-if)#ip nat outside

RouterNAT-A(config-if)#end

RouterNAT-A#

RouterNAT-A#config t

RouterNAT-A(config)#ip nat inside source static 10.0.0.2 20.0.0.2

RouterNAT-A(config)#end

RouterNAT-A#

Router NAT-B configuratie:

CLI:

RouterNAT-B#config t

RouterNAT-B(config)#interface GigabitEthernet0/1/2

RouterNAT-B(config-if)#ip add 40.0.0.1 255.255.255.0

RouterNAT-B(config-if)#ip nat inside

RouterNAT-B(config-if)#end

RouterNAT-A#

RouterNAT-B#config t

RouterNAT-B(config)#interface GigabitEthernet0/1/3

RouterNAT-B(config-if)#ip add 30.0.0.1 255.255.255.0

RouterNAT-B(config-if)#ip nat outside

RouterNAT-B(config-if)#end

RouterNAT-A#

RouterNAT-A#config t

RouterNAT-A(config)#ip nat inside source static 40.0.0.2 30.0.0.2

RouterNAT-A(config)#end

RouterNAT-A#

Mobility configureren met NAT op draadloze LAN-controller

Dit is de configuratie om tussen WLCs te delen om de mobiliteitstunnel met NAT te creëren.

- IP-adres voor privé-mobiliteit

- IP-adres voor openbare mobiliteit

- Mobiliteitsgroep Mac-adres

- Naam van Mobiliteitsgroep

De configuratie van WLC1 wordt toegevoegd aan WLC2 en vice versa. Dit kan worden gedaan via CLI of GUI in de WLC's omdat de mobiliteitstunnel met NAT het uiteindelijke doel van deze configuratie is. Het openbare mobiliteit IP-adres van beide WLC’s is het NAT IP-adres dat in de statische NAT-configuratie in elke router is geconfigureerd.

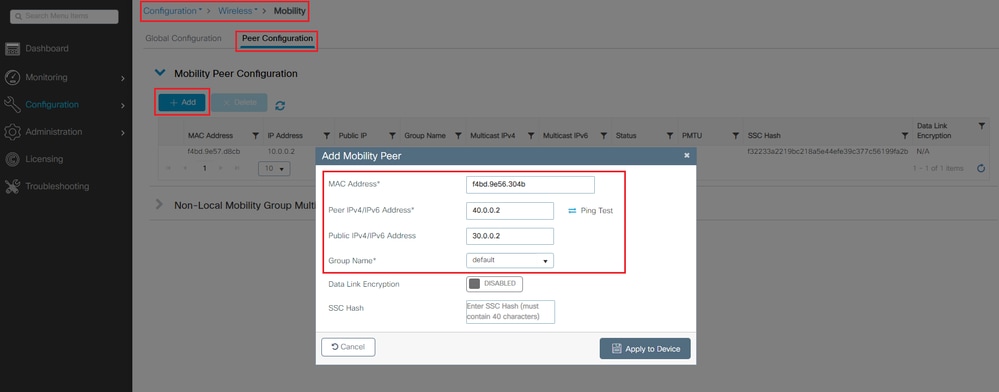

WLC1-configuratie:

GUI:

Mobility NAT-configuratie WLC1

Mobility NAT-configuratie WLC1

CLI:

WLC1#config t

WLC1(config)#wireless mobility group member mac-address f4bd.9e56.304b ip 40.0.0.2 public-ip 30.0.0.2 group default

WLC1(config)#end

WLC1#

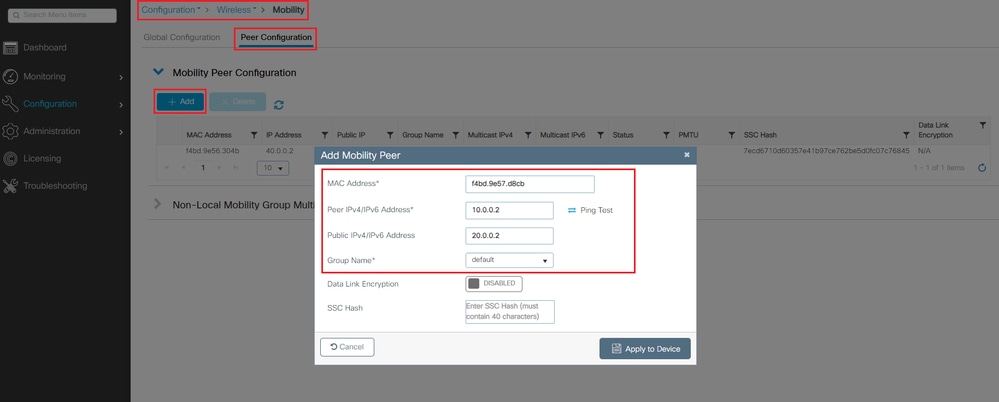

WLC2-configuratie:

GUI:

Mobility NAT-configuratie WLC2

Mobility NAT-configuratie WLC2

CLI:

WLC2#config t

WLC2(config)#wireless mobility group member mac-address f4bd.9e57.d8cb ip 10.0.0.2 public-ip 20.0.0.2 group default

WLC2(config)#end

WLC2#

Verifiëren

Verificatie van routerconfiguratie

Van de kant van de router, verifiëren deze bevelen de NAT configuratie. NAT-configuratie moet statisch zijn (zoals eerder in het document is vermeld), waardoor de binnen- en buitenconfiguratie voor NAT aanwezig zijn.

router NAT-A

RouterNAT-A#show run interface GigabitEthernet0/1/0

interface GigabitEthernet0/1/0

ip add 10.0.0.1 255.255.255.0

ip nat inside

!

RouterNAT-A#show run interface GigabitEthernet0/1/1

interface GigabitEthernet0/1/1

ip add 20.0.0.1 255.255.255.0

ip nat outside

!

RouterNAT-A#show run | in ip nat inside

ip nat inside source static 10.0.0.2 20.0.0.2

Router NAT-B

RouterNAT-B#show run interface GigabitEthernet0/1/2

interface GigabitEthernet0/1/2

ip add 40.0.0.1 255.255.255.0

ip nat inside

!

RouterNAT-B#show run interface GigabitEthernet0/1/3

interface GigabitEthernet0/1/3

ip add 30.0.0.1 255.255.255.0

ip nat outside

!

RouterNAT-B#show run | in ip nat inside

ip nat inside source static 40.0.0.2 30.0.0.2

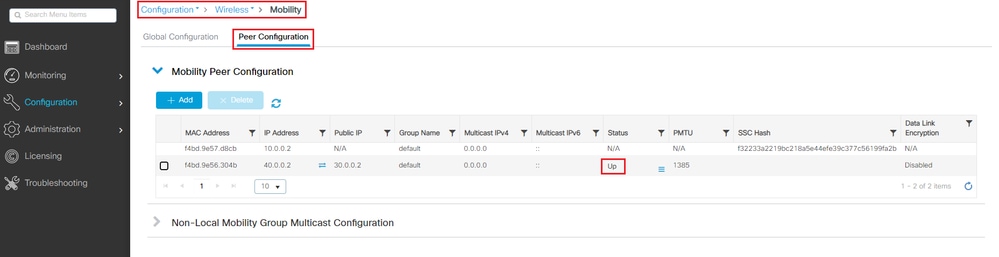

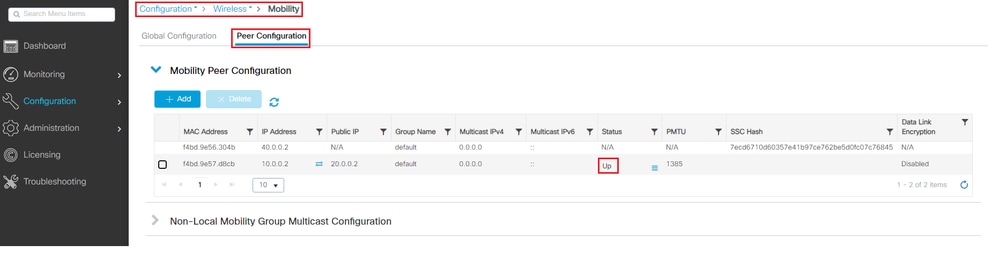

Configuratie-verificatie van draadloze LAN-controllers

Controleer de WLC GUI en CLI de status van de mobiliteitstunnel. Zoals eerder vermeld in dit document, is de juiste status om een correcte communicatie tussen de WLCs over mobiliteitstunnel te bevestigen omhoog. Elke andere status moet onderzocht worden.

WLC1

GUI:

Mobility NAT-verificatie WLC1

Mobility NAT-verificatie WLC1

CLI:

WLC1#show wireless mobility summary

Mobility Summary

Wireless Management VLAN: 10

Wireless Management IP Address: 10.0.0.2

Wireless Management IPv6 Address:

Mobility Control Message DSCP Value: 0

Mobility High Cipher : False

Mobility DTLS Supported Ciphers: TLS_ECDHE_RSA_AES128_GCM_SHA256, TLS_RSA_AES256_GCM_SHA384, TLS_RSA_AES128_CBC_SHA

Mobility Keepalive Interval/Count: 10/3

Mobility Group Name: default

Mobility Multicast Ipv4 address: 0.0.0.0

Mobility Multicast Ipv6 address: ::

Mobility MAC Address: f4bd.9e57.d8cb

Mobility Domain Identifier: 0x34ac

Controllers configured in the Mobility Domain:

IP Public Ip MAC Address Group Name Multicast IPv4 Multicast IPv6 Status PMTU

--------------------------------------------------------------------------------------------------------------------

10.0.0.2 N/A f4bd.9e57.d8cb default 0.0.0.0 :: N/A N/A

40.0.0.2 30.0.0.2 f4bd.9e56.304b default 0.0.0.0 :: Up 1385

WLC2

GUI:

Mobility NAT-verificatie WLC2

Mobility NAT-verificatie WLC2

CLI:

WLC2#show wireless mobility summary

Mobility Summary

Wireless Management VLAN: 40

Wireless Management IP Address: 40.0.0.2

Wireless Management IPv6 Address:

Mobility Control Message DSCP Value: 0

Mobility High Cipher : False

Mobility DTLS Supported Ciphers: TLS_ECDHE_RSA_AES128_GCM_SHA256, TLS_RSA_AES256_GCM_SHA384, TLS_RSA_AES128_CBC_SHA

Mobility Keepalive Interval/Count: 10/3

Mobility Group Name: default

Mobility Multicast Ipv4 address: 0.0.0.0

Mobility Multicast Ipv6 address: ::

Mobility MAC Address: f4bd.9e56.304b

Mobility Domain Identifier: 0x34ac

Controllers configured in the Mobility Domain:

IP Public Ip MAC Address Group Name Multicast IPv4 Multicast IPv6 Status PMTU

--------------------------------------------------------------------------------------------------------------------

40.0.0.2 N/A f4bd.9e56.304b default 0.0.0.0 :: N/A N/A

10.0.0.2 20.0.0.2 f4bd.9e57.d8cb default 0.0.0.0 :: Up 1385

Problemen oplossen

Probleemoplossing voor routers

Controleer aan de routerkant dat de IP NAT-vertalingen correct worden uitgevoerd.

IP NAT-vertalingen en -statistieken

Gebruik deze opdrachten om te controleren of de binnen- en buitenvertalingen in de router worden uitgevoerd en om de NAT-statistieken te controleren.

#show ip nat translations

#show ip nat statistics

IP NAT-debug

Deze opdracht debuteert de NAT-vertaling vanuit het routerperspectief om te begrijpen hoe de NAT plaatsvindt, of als er een probleem is terwijl de router de NAT-vertaling uitvoert.

#debug ip nat

#show debug

Opmerking: Om het even welk debug bevel op een router kon overbelasting veroorzaken die de router om onbruikbaar veroorzaakt te worden. Debugs op routers moeten met uiterste voorzichtigheid worden gebruikt. Indien mogelijk moet u geen debug uitvoeren op een kritieke productierouterie tijdens de productietijd. Een onderhoudsvenster is gewenst.

Probleemoplossing voor draadloze LAN-controllers

De informatie hier kan worden verzameld uit de WLC voor het geval de mobiliteitstunnel een toestand laat zien die niet de juiste staat is die omhoog is.

Logbestanden van mobiliteitsprocessen

Deze opdracht genereert mobiliteitslogboeken uit de afgelopen en de huidige tijd.

#show logging process mobilityd start last 1 days to-file bootflash:mobilitytunnel.txt

De verzamelde informatie kan worden gelezen in de WLC zelf met de opdracht.

#more bootflash:mobilitytunnel.txt

De verzamelde informatie kan ook uit WLC worden geëxporteerd om deze in een externe bron met de opdracht te lezen.

#copy bootflash:mobilitytunnel.txt tftp://<TFTP IP ADD>/mobilitytunnel.txt

Mobiliteitsdebuggen en -traceringen

Debugs en traces kunnen meer gedetailleerde informatie bieden als de logboeken van het mobiliteitsproces niet in staat zijn om informatie te genereren genoeg om het probleem te vinden.

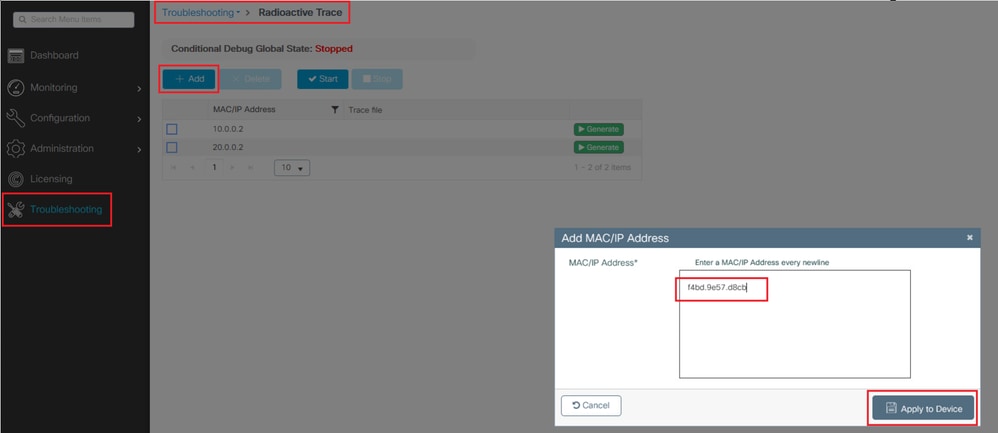

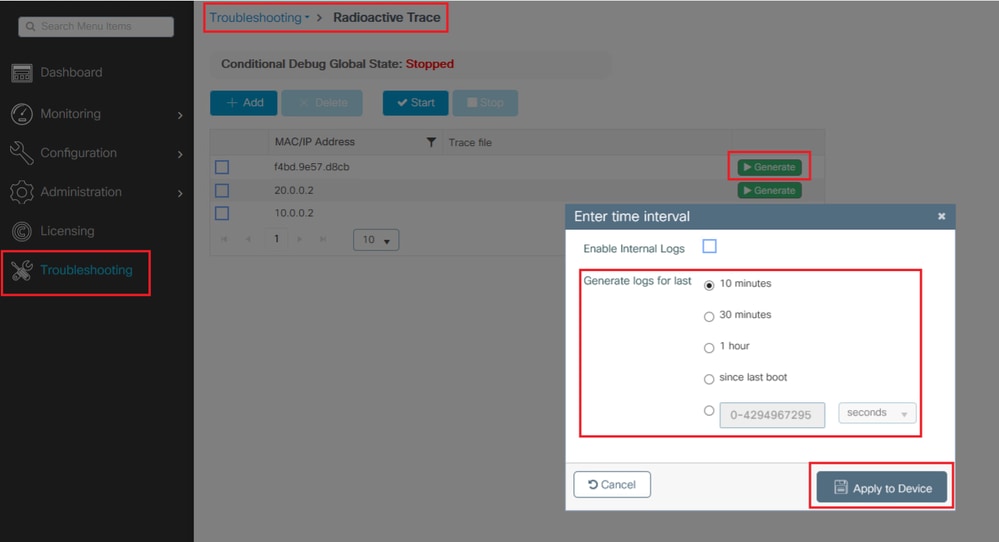

Wanneer debugs en traces voor mobiliteitstunnel met NAT worden verzameld, is het belangrijk om deze informatie in de spoorsectie in te voeren om de informatie gelijktijdig te krijgen om het gedrag beter te begrijpen:

- IP-adres voor openbare mobiliteit van peers

- IP-adres voor privé-mobiliteit

- Peer mobility Mac-adres

In dit voorbeeld zijn de publieke en private IP-adressen samen met het mobiele MAC-adres van WLC1 ingevoerd in WLC2. Hetzelfde moet achterwaarts worden gedaan, waar het private en publieke IP-adres samen met het mobiele Mac-adres van WLC2 zijn ingevoerd in de RA Trace-sectie van WLC1.

WLC GUI

WLC-debugs

WLC-debugs

Debugs en Traces kunnen zoals getoond worden verzameld uit de GUI.

WLC Debug Collection

WLC Debug Collection

WLC CLI

debug platform condition feature wireless ip 10.0.0.2

debug platform condition feature wireless ip 20.0.0.2

debug platform condition feature wireless mac f4bd.9e57.d8cb

Om de debugs te verzamelen, kan deze opdracht worden gebruikt. Verander de tijd van de debugs collectie zoals nodig.

#show logging profile wireless last 30 minutes filter mac f4bd.9e57.d8cb to-file bootflash:mobilityf4bd9e57d8cb.txt

#show logging profile wireless last 30 minutes filter ip 10.0.0.2 to-file bootflash:mobility10002.txt

#show logging profile wireless last 30 minutes filter ip 20.0.0.2 to-file bootflash:mobility20002.txt

Kopieert de bestanden naar een externe bron met een overdrachtprotocol.

#copy bootflash:mobilityf4bd9e57d8cb.txt tftp://<TFTP IP ADD>/mobilityf4bd9e57d8cb.txt

#copy bootflash:mobility10002.txt tftp://<TFTP IP ADD>/mobility10002.txt

#copy bootflash:mobility20002.txt tftp://<TFTP IP ADD>/mobility20002.txt

PacketCapture

De 9800 WLC heeft de mogelijkheid om ingesloten pakketopnamen te maken. Gebruik deze functie om te controleren welke pakketten tussen WLC's worden uitgewisseld voor de mobiliteitstunnel met NAT.

In dit voorbeeld wordt het privé IP-adres van WLC1 in WLC2 gebruikt om het pakketvastlegging in te stellen. Het zelfde moet achteruit worden gedaan, waar het het privé IP Adres van WLC2 in WLC1 voor het pakket moet worden gebruikt vangt opstelling.

Om het pakket te nemen, kan een ACL worden gemaakt om de pakketten te filteren en alleen de pakketten te tonen die nodig zijn voor een mobiliteitstunnel met NAT. Zodra ACL is gemaakt, wordt deze als filter aan het pakket toegevoegd. ACL kan met het mobiliteit privé IP Adres worden tot stand gebracht aangezien die degenen in de pakketheader zijn.

#config t

(config)#ip access-list extended Mobility

(config-ext-nacl)#permit ip host 10.0.0.2 any

(config-ext-nacl)#permit ip any host 10.0.0.2

(config-ext-nacl)#end

#monitor capture MobilityNAT interface <Physical Interface/Port-Channel number> both access-list Mobility buffer size 80 control-plane both

Deze opdracht kan worden gebruikt om de configuratie van de monitoropname te controleren.

#show monitor capture MobilityNAT

Zodra de monitor klaar is en is gecontroleerd, kan hij worden gestart.

#monitor capture MobilityNAT start

Om het tegen te houden, kan deze opdracht worden gebruikt.

#monitor capture MobilityNAT stop

Zodra de monitor stopt met opnemen, kan deze met een overdrachtprotocol naar een externe bron worden geëxporteerd.

#monitor capture MobilityNAT export tftp://<TFTP IP ADD>/MobilityNat.pcap

Tip: De tunnel van de mobiliteit met NAT is een eigenschap die een bidirectioneel gesprek tussen WLCs vereist. Vanwege de aard van de functie wordt het sterk aanbevolen om de logbestanden, debugs en traces of pakketopnamen van beide WLC's tegelijkertijd te verzamelen om de mobiliteitstunnel met NAT-pakketuitwisseling beter te begrijpen.

Debugs, traceringen en pakketvastlegging wissen

Zodra de benodigde informatie is genomen, kunnen de debugs, traces en ingesloten pakketopnameconfiguratie zoals hier beschreven worden verwijderd uit de WLC.

Debugs en traces

#clear platform condition all

PacketCapture

#config t

(config)# no ip access-list extended Mobility

(config)#end

#no monitor capture MobilityNAT

Het is sterk aanbevolen om de probleemoplossing configuratie die werd uitgevoerd in de WLC te wissen zodra de benodigde informatie was verzameld.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

27-Jan-2025

|

Bijgewerkte ALT-tekst, stijleisen en opmaak. |

1.0 |

16-Feb-2024

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Tim PadillaTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback