Inleiding

In dit document wordt beschreven hoe u een CWA Wireless LAN configureert op een Catalyst 9800 WLC en ISE.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van de configuratie van de 9800 Wireless LAN Controllers (WLC).

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- 9800 WLC Cisco IOS® XE Gibraltar v17.6.x

- Identity Service Engine (ISE) v3.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Het CWA-proces wordt hier weergegeven, waar u het CWA-proces van een Apple-apparaat als voorbeeld kunt zien:

CWA-stroom

CWA-stroom

Configureren

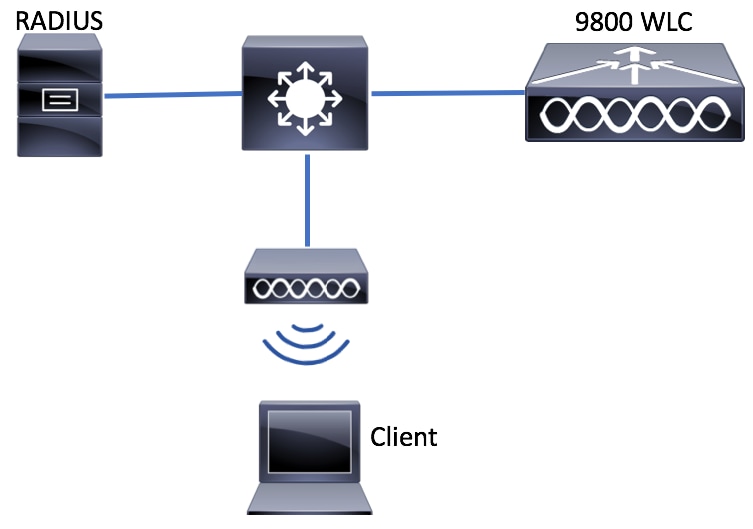

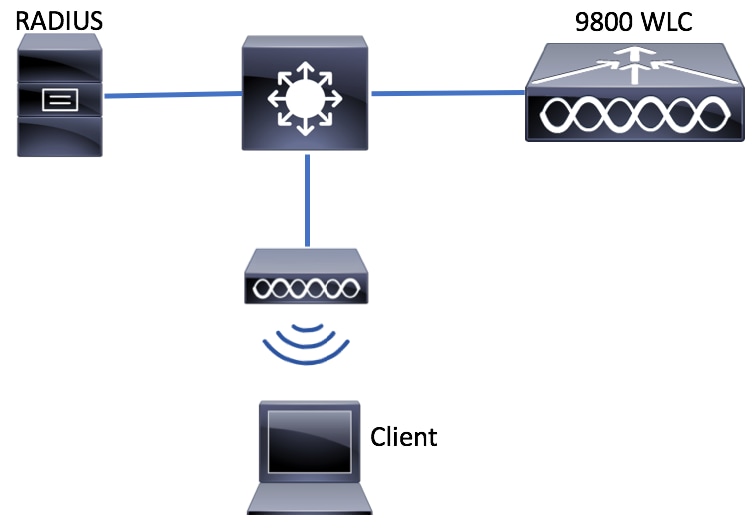

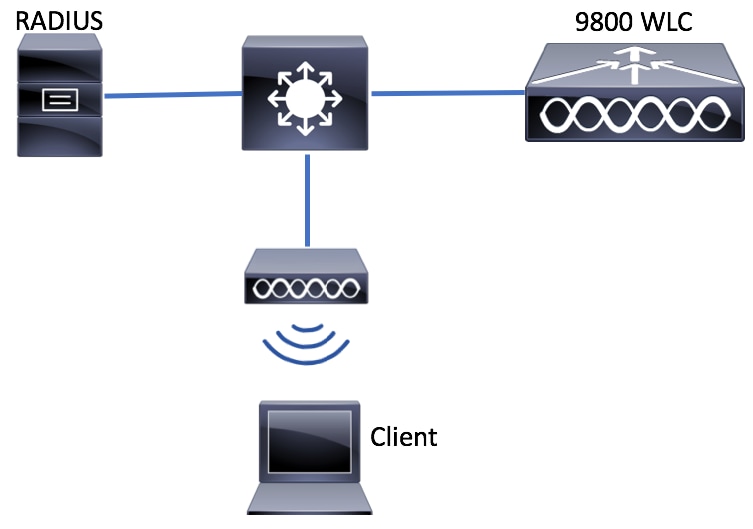

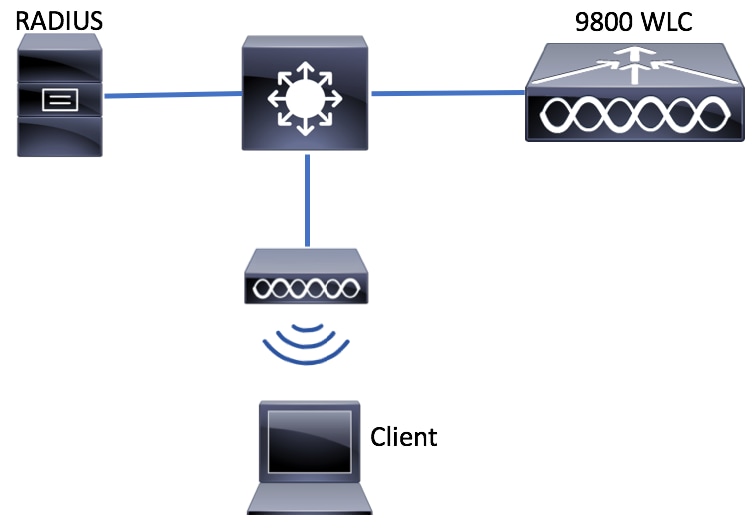

Netwerkdiagram

AAA-configuratie op 9800 WLC

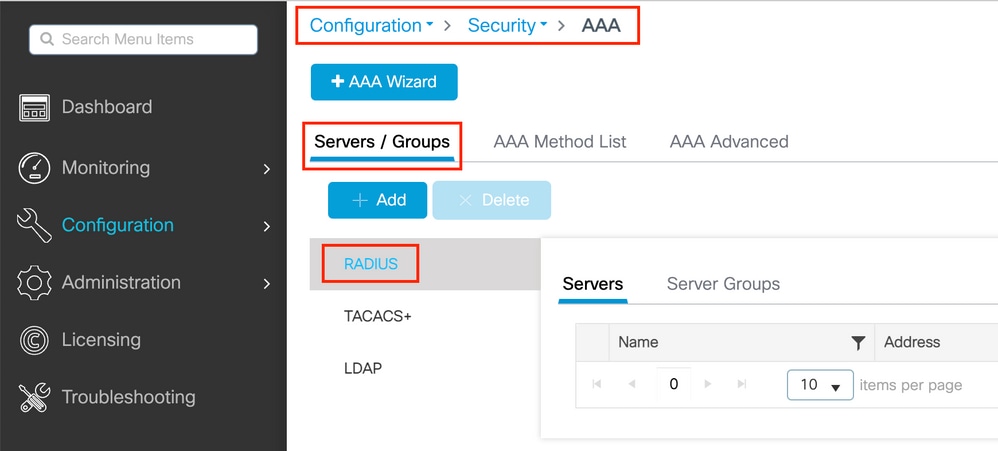

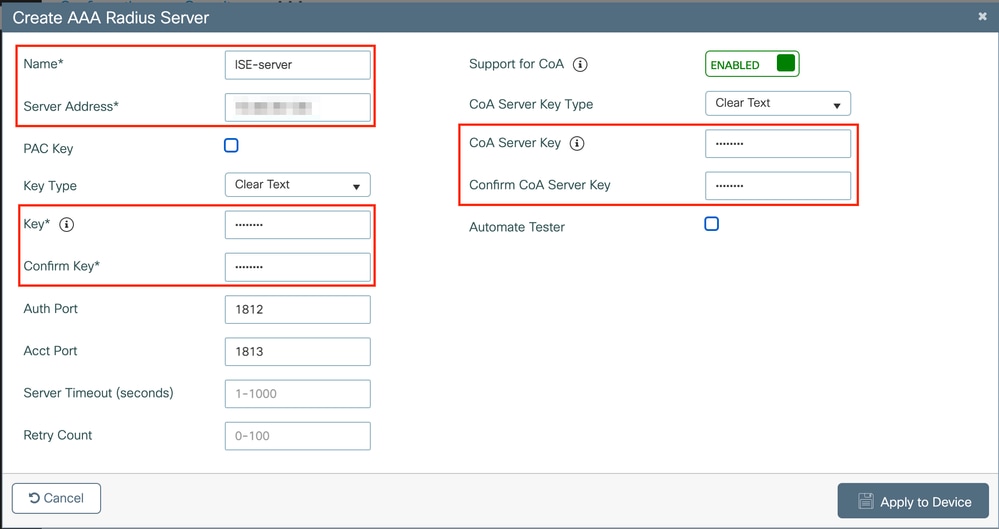

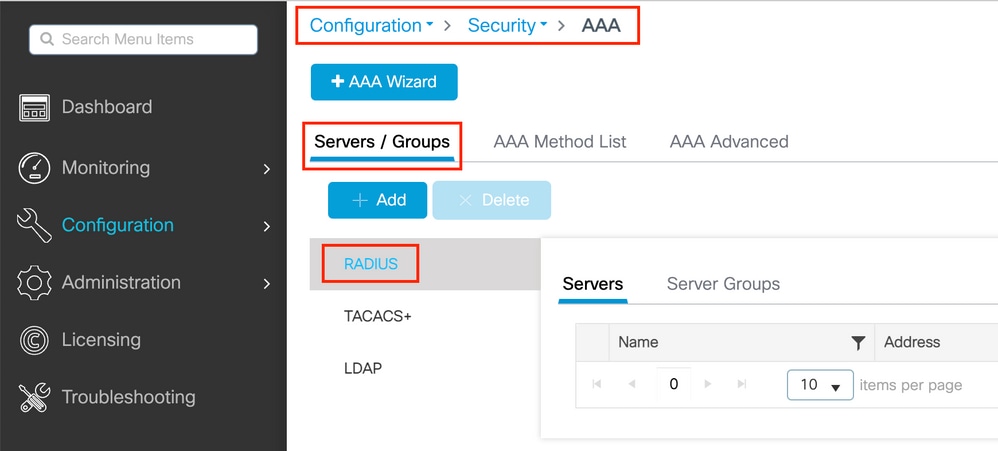

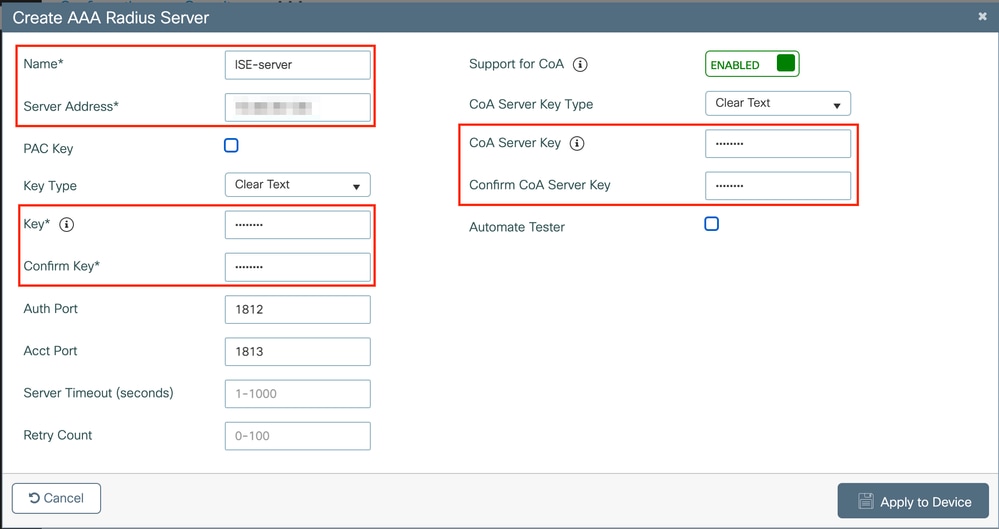

Stap 1. Voeg de ISE-server toe aan de 9800 WLC-configuratie.

Navigeer naar de RADIUS-serverinformatieConfiguration > Security > AAA > Servers/Groups > RADIUS > Servers > + Adden voer deze in zoals wordt weergegeven in de afbeeldingen.

Zorg ervoor dat ondersteuning voor CoA is ingeschakeld als u van plan bent in de toekomst gebruik te maken van centrale webverificatie (of elke vorm van beveiliging waarvoor CoA vereist is).

Opmerking: zorg er bij versie 17.4.X en hoger voor dat u ook de CoA-serversleutel configureert wanneer u de RADIUS-server configureert. Gebruik dezelfde sleutel als het gedeelde geheim (ze zijn standaard hetzelfde op ISE). Het doel is om optioneel een andere sleutel voor CoA te configureren dan het gedeelde geheim als dat is wat uw RADIUS-server heeft geconfigureerd. In Cisco IOS XE 17.3 gebruikte de web-gebruikersinterface gewoon hetzelfde gedeelde geheim als de CoA-sleutel.

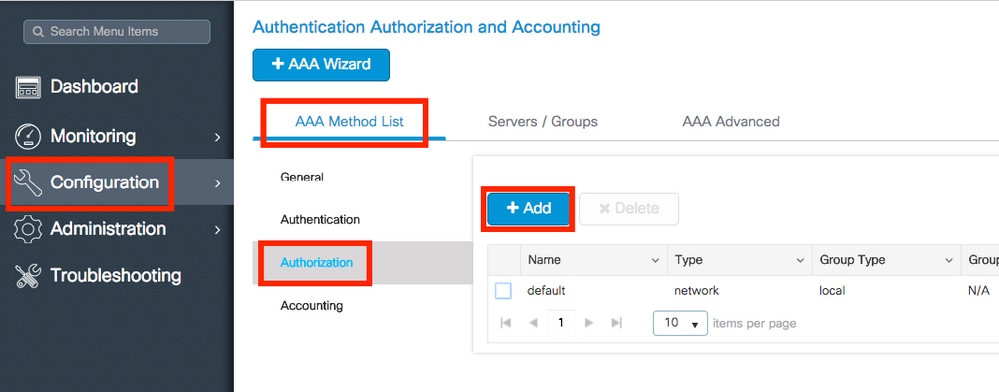

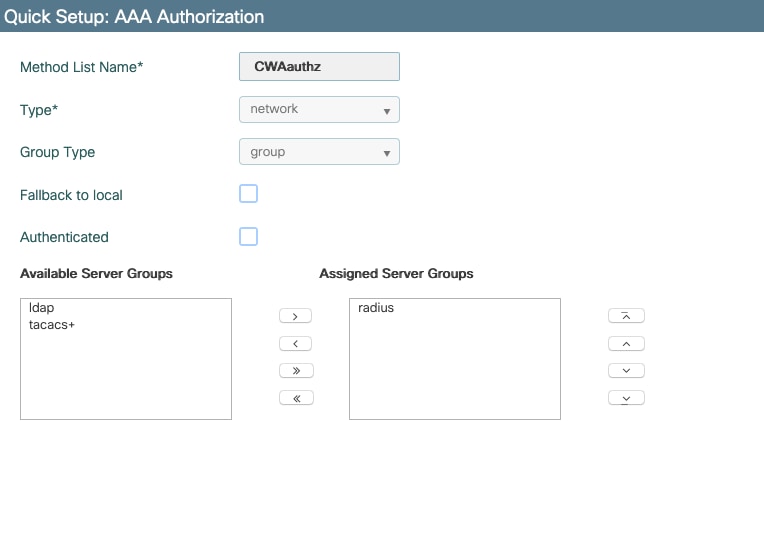

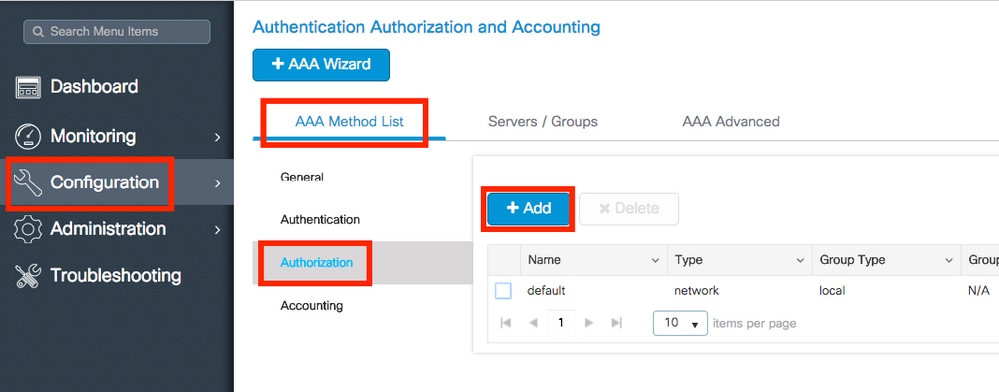

Stap 2. Maak een lijst met autorisatiemethoden.

Navigeer naarConfiguration > Security > AAA > AAA Method List > Authorization > + Addde afbeelding.

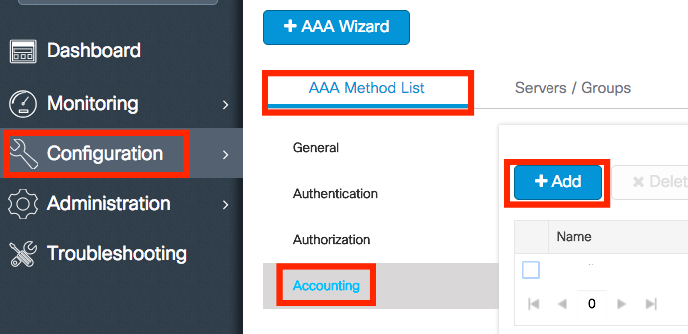

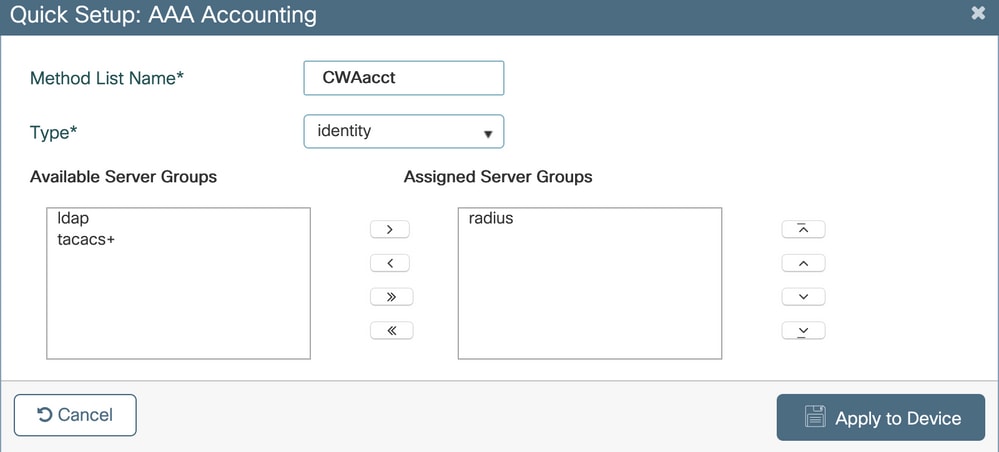

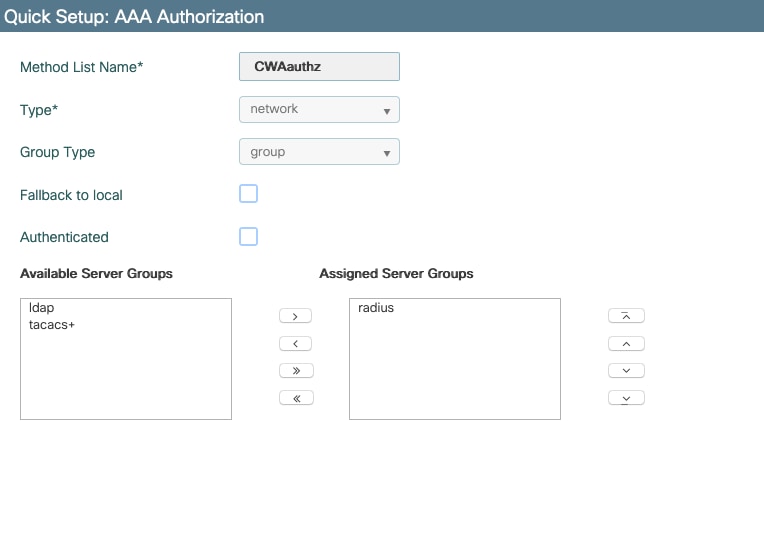

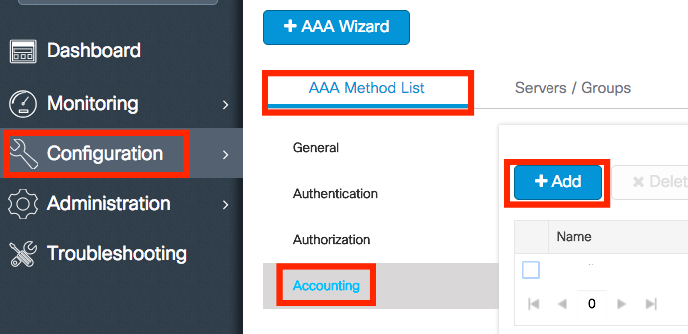

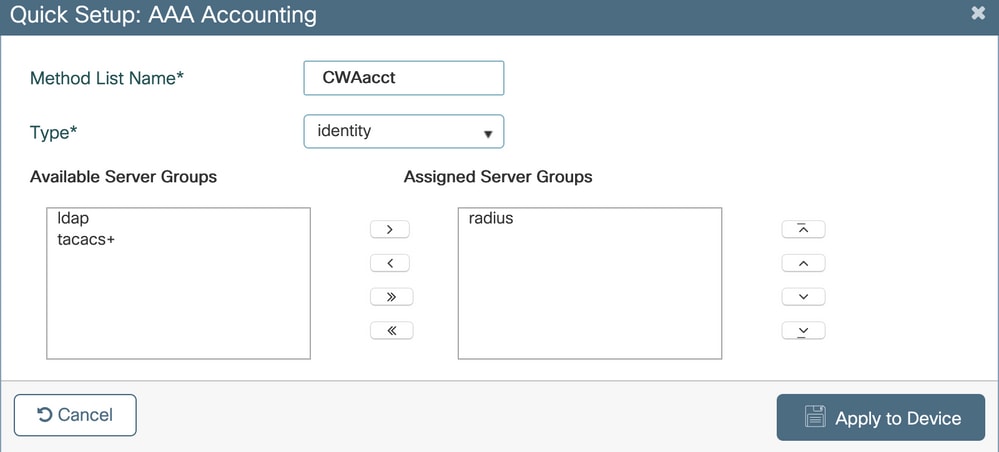

Stap 3. (Optioneel) Maak een lijst met boekhoudmethoden zoals weergegeven in de afbeelding.

Opmerking: CWA werkt niet als u besluit de taakverdeling (vanuit de Cisco IOS XE CLI-configuratie) van uw radiusservers te wijzigen vanwege Cisco-bug-ID CSCvh03827. Het gebruik van externe load balancers is prima. Zorg er echter voor dat uw load balancer werkt op een per-client basis met behulp van de call-station-id RADIUS attribuut. Vertrouwen op UDP-bronpoort is geen ondersteund mechanisme voor het in evenwicht brengen van RADIUS-verzoeken van de 9800.

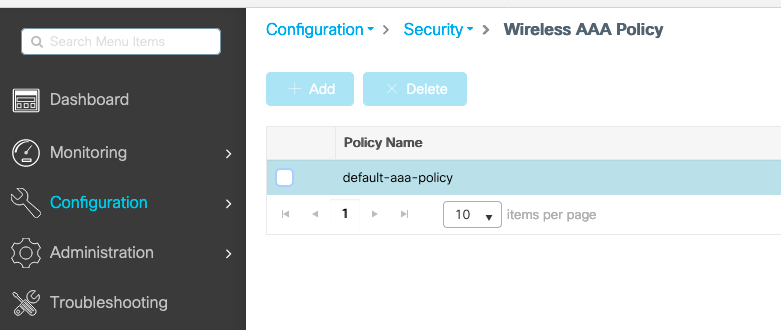

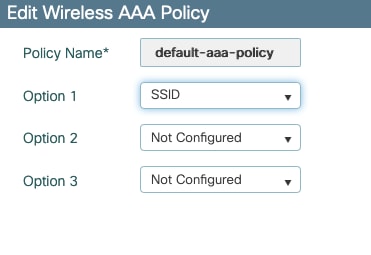

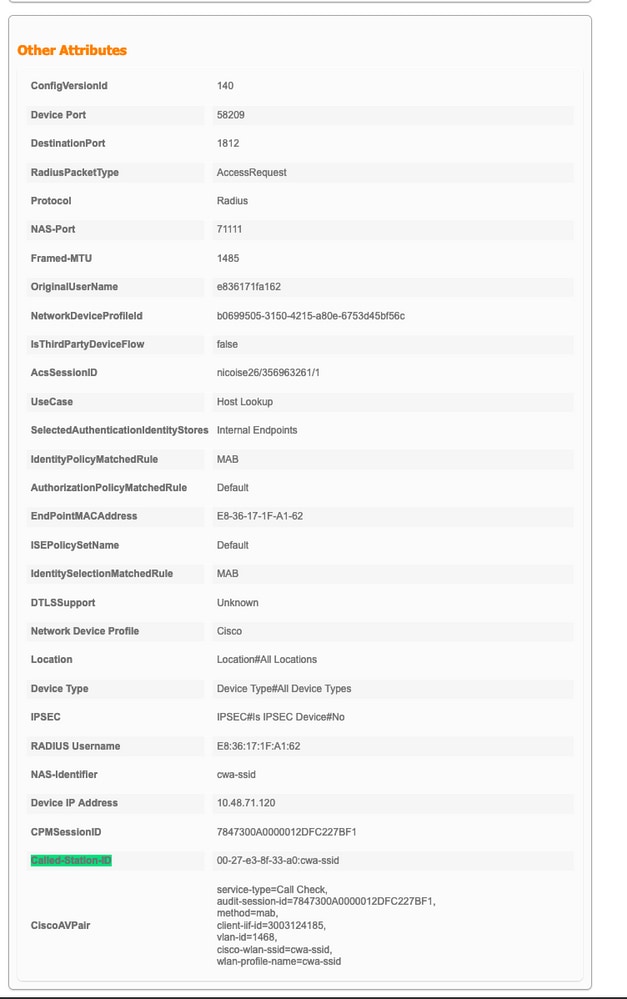

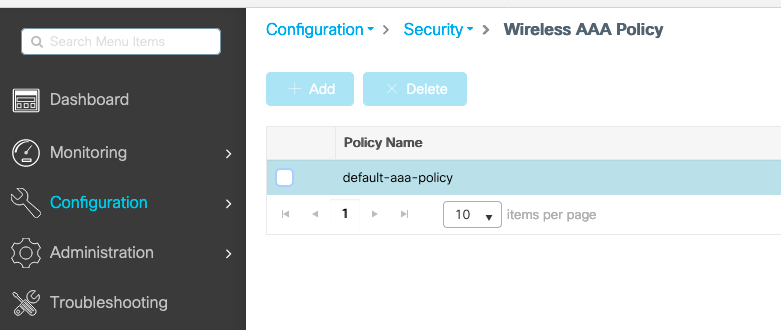

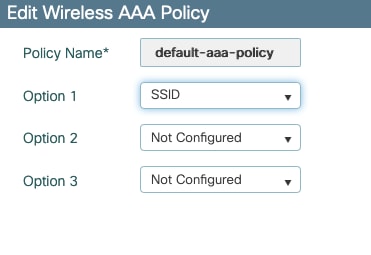

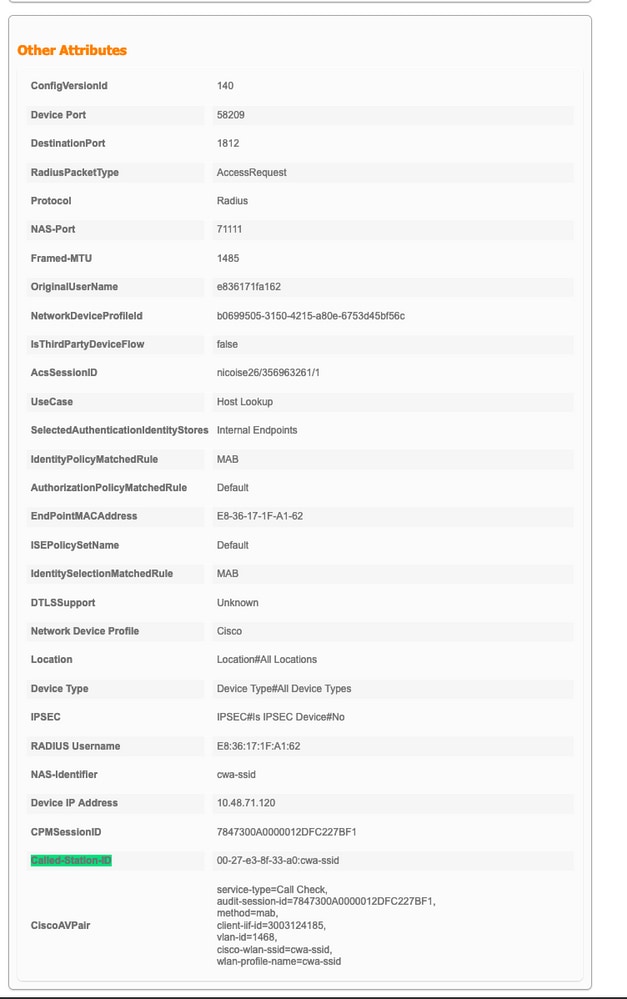

Stap 4. (Optioneel) U kunt het AAA-beleid definiëren om de SSID-naam als een Called-station-id-kenmerk te verzenden, wat handig kan zijn als u deze voorwaarde later in het proces op ISE wilt gebruiken.

Navigeer naar en bewerk Configuration > Security > Wireless AAA Policy het standaard AAA-beleid of maak een nieuw beleid.

Je kunt kiezen SSID voor optie 1. Houd er rekening mee dat zelfs als u alleen SSID kiest, het opgeroepen station-id nog steeds het MAC-adres van het toegangspunt aan de SSID-naam toevoegt.

WLAN-configuratie

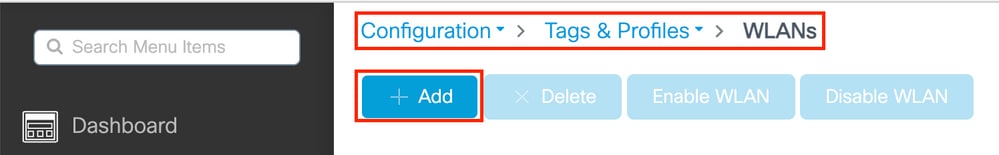

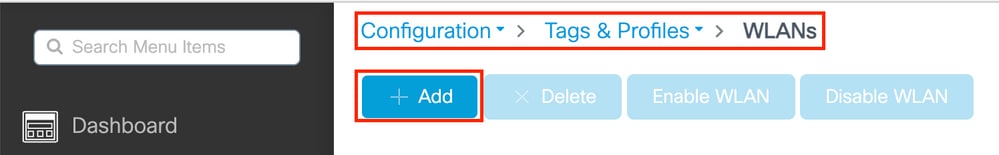

Stap 1. Maak het WLAN.

Navigeer naar het netwerkConfiguration > Tags & Profiles > WLANs > + Adden configureer het indien nodig.

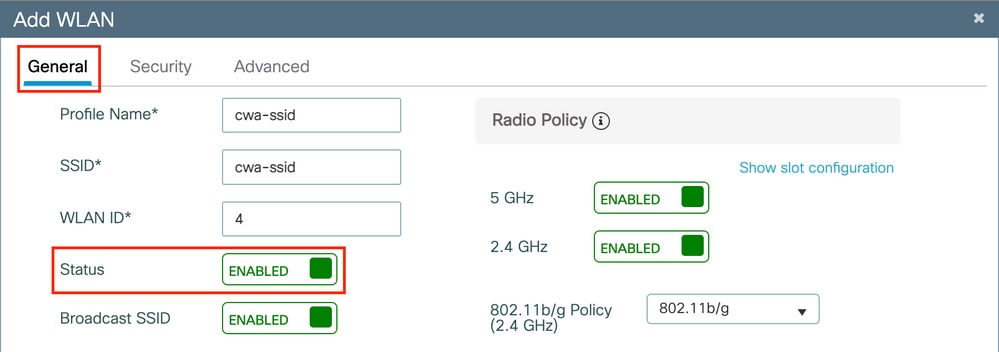

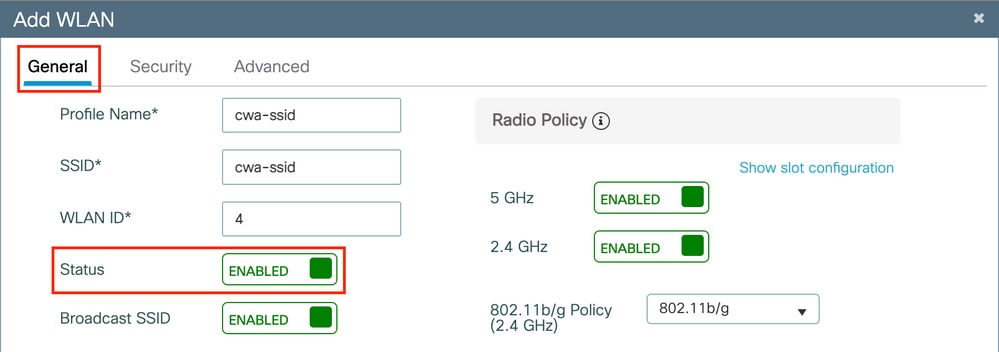

Stap 2. Voer de algemene informatie van het WLAN in.

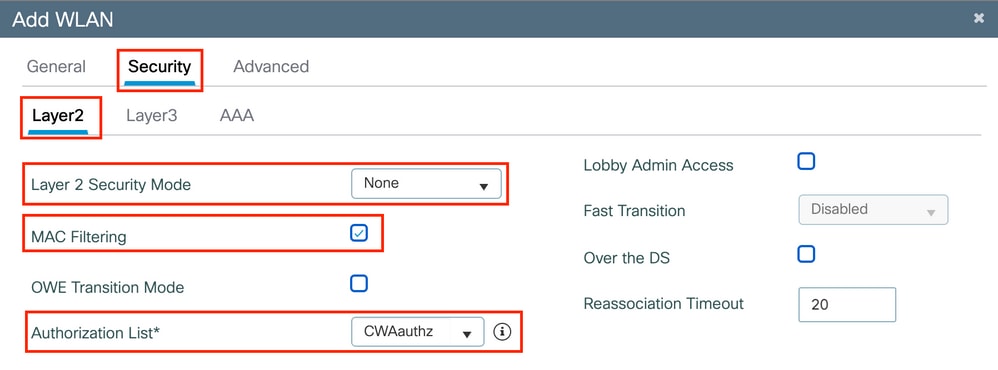

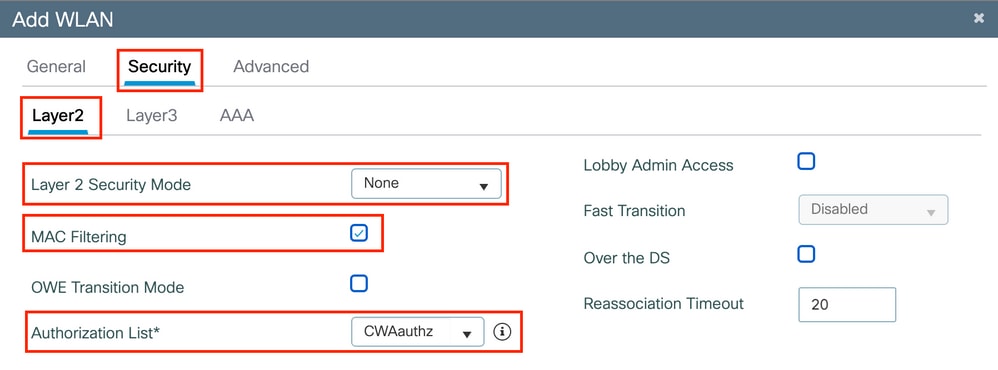

Stap 3. Navigeer naar hetSecuritytabblad en kies de gewenste beveiligingsmethode. In dit geval zijn alleen 'MAC Filtering' en de AAA-autorisatielijst (die u in stap 2 hebt gemaakt. in deAAA Configurationsectie) nodig.

CLI:

#config t

(config)#wlan cwa-ssid 4 cwa-ssid

(config-wlan)#mac-filtering CWAauthz

(config-wlan)#no security ft adaptive

(config-wlan)#no security wpa

(config-wlan)#no security wpa wpa2

(config-wlan)#no security wpa wpa2 ciphers aes

(config-wlan)#no security wpa akm dot1x

(config-wlan)#no shutdown

Configuratie beleidsprofiel

In een beleidsprofiel kunt u besluiten om de clients toe te wijzen aan welk VLAN, onder andere instellingen (zoals Access Controls List (ACL's), Quality of Service (QoS), Mobility Anchor, Timers, enzovoort).

U kunt uw standaardbeleidsprofiel gebruiken of een nieuw profiel maken.

GUI:

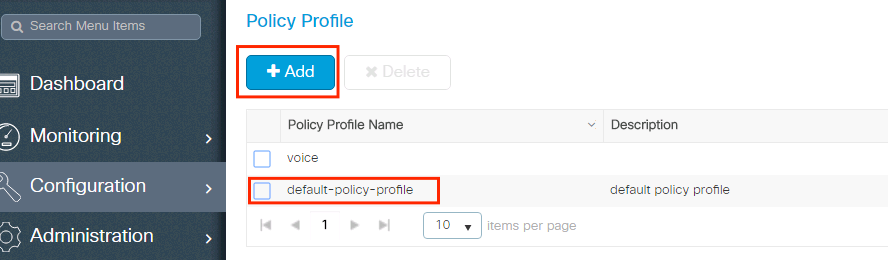

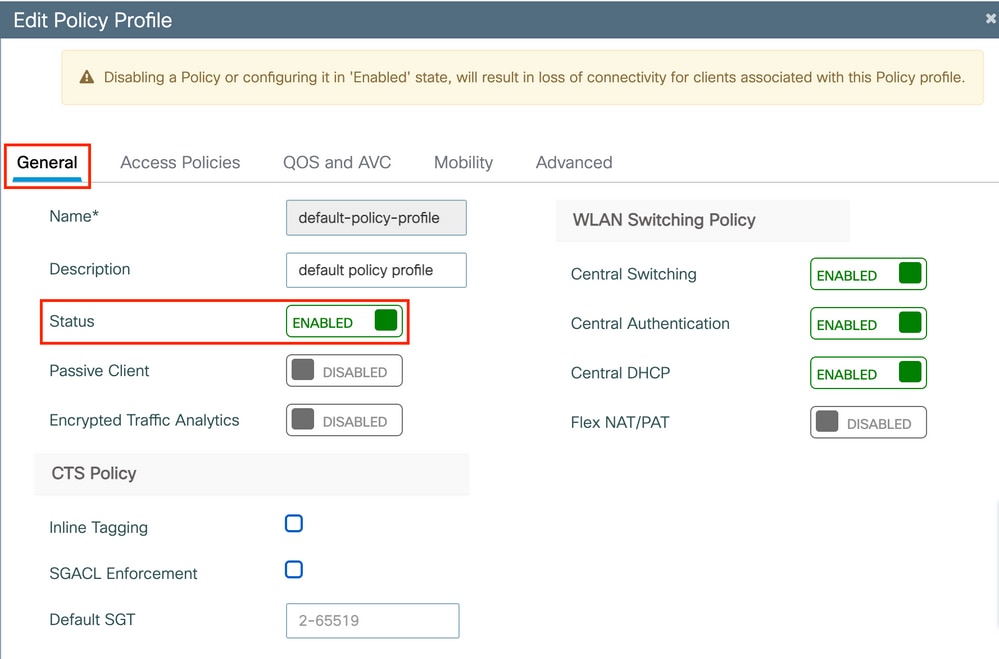

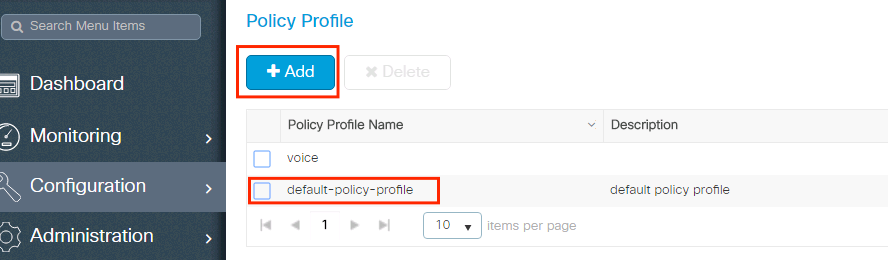

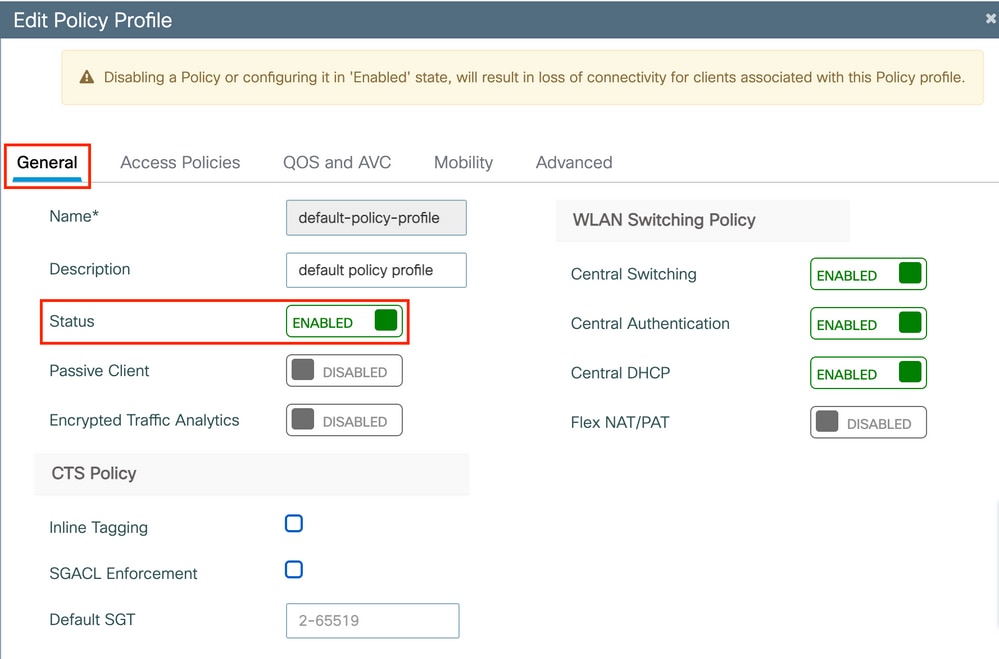

Stap 1. Maak een nieuwe Policy Profilecomputer.

Navigeer naarConfiguration > Tags & Profiles > Policyen configureer uwdefault-policy-profilecomputer of maak een nieuwe.

Controleer of het profiel is ingeschakeld.

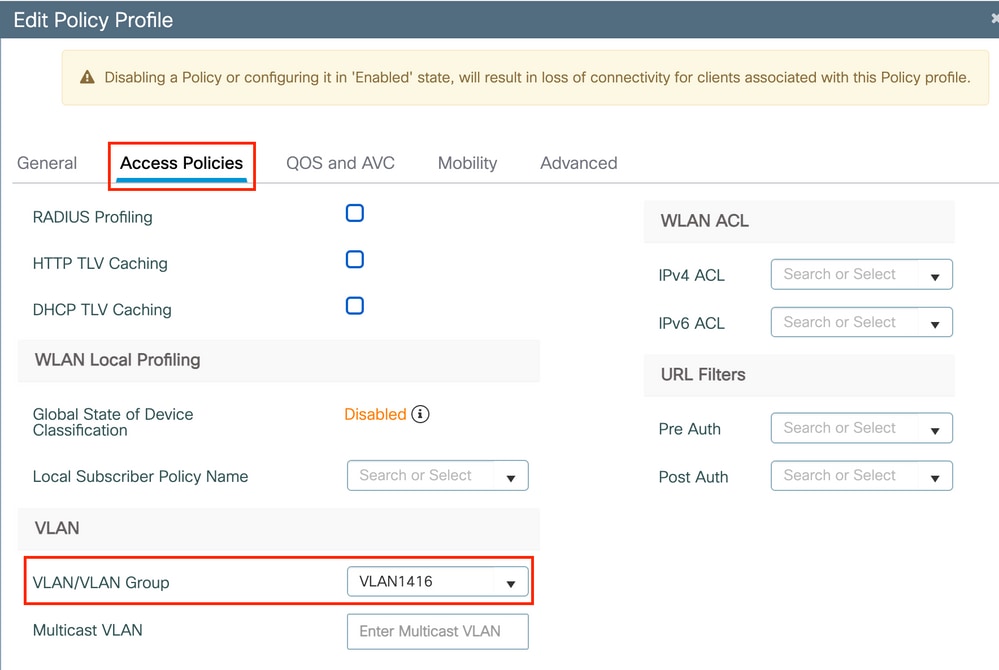

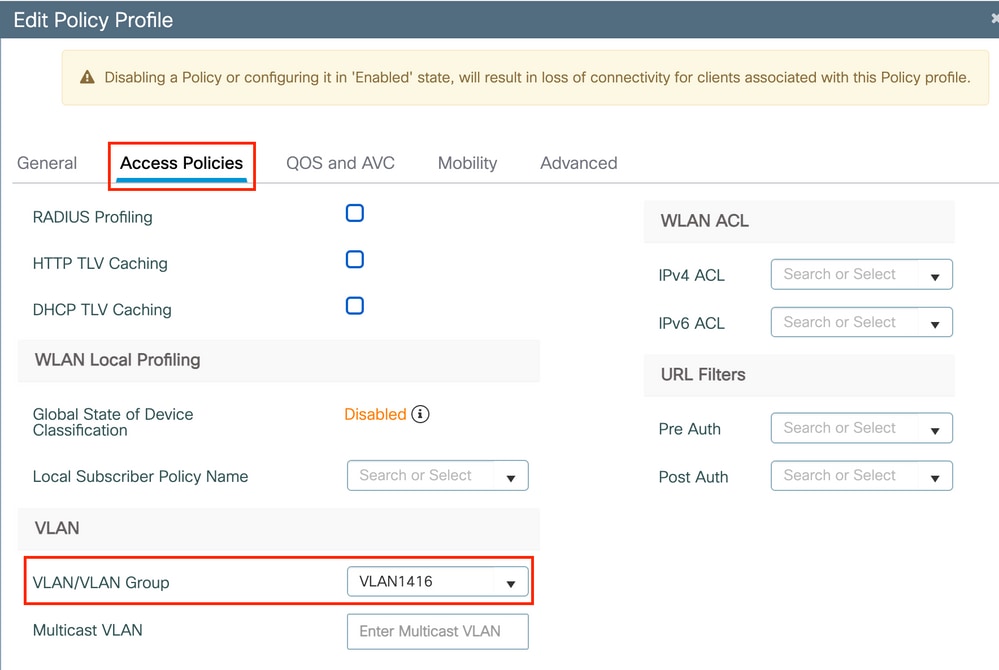

Stap 2. Kies het VLAN.

Navigeer naar hetAccess Policiestabblad en kies de VLAN-naam in de vervolgkeuzelijst of typ handmatig de VLAN-ID. Een ACL niet configureren in het beleidsprofiel.

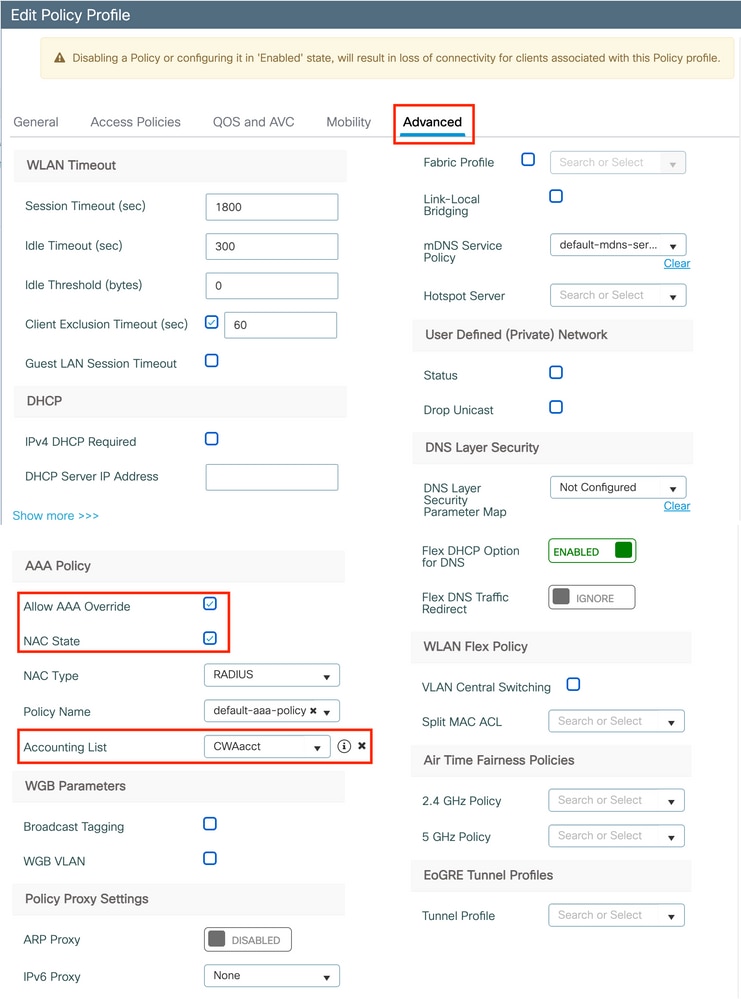

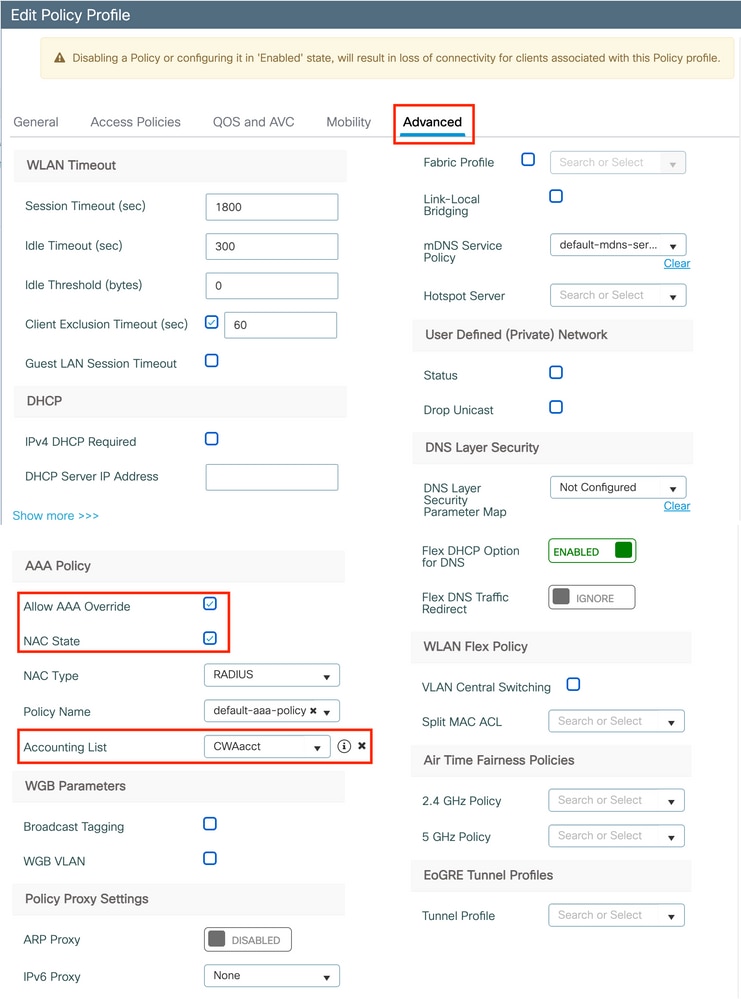

Stap 3. Configureer het beleidsprofiel om ISE-overschrijvingen (AAA-overschrijving toestaan) en wijziging van autorisatie (CoA) (NAC-status) te accepteren. U kunt optioneel ook een boekhoudmethode opgeven.

CLI:

# config

# wireless profile policy <policy-profile-name>

# aaa-override

# nac

# vlan <vlan-id_or_vlan-name>

# accounting-list <acct-list>

# no shutdown

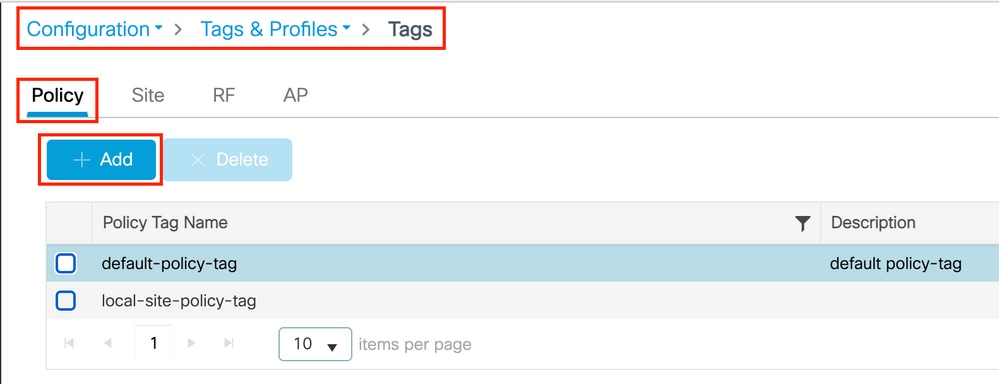

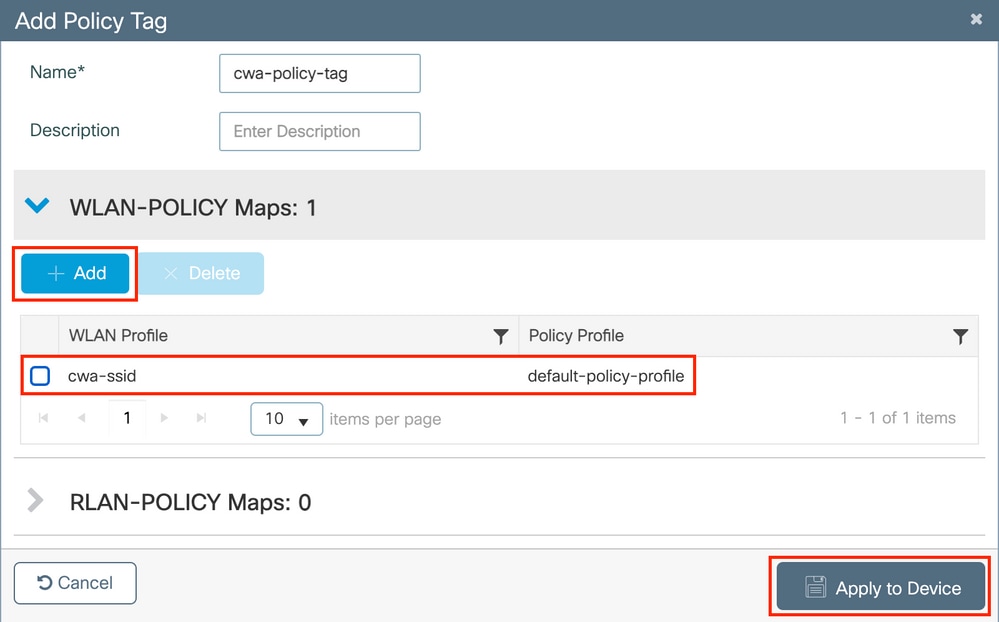

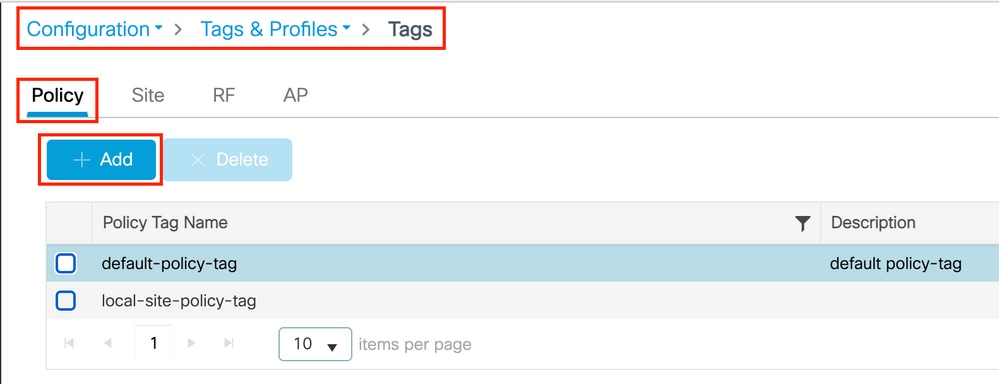

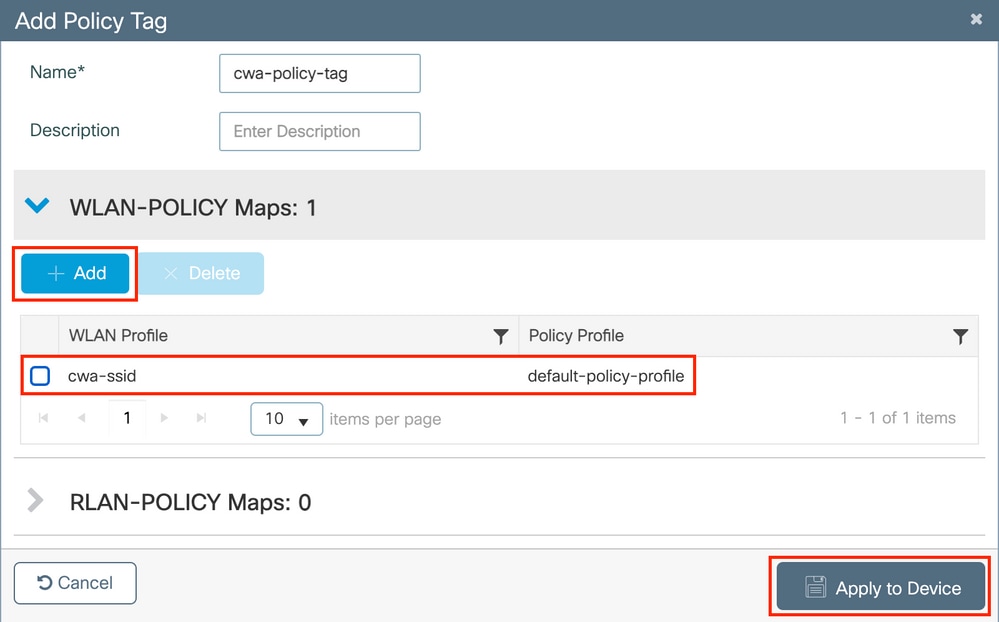

Beleidstag-configuratie

In de Beleidstag koppelt u uw SSID aan uw Beleidsprofiel. U kunt een nieuwe beleidstag maken of de standaardbeleidstag gebruiken.

Opmerking: met de tag voor standaardbeleid wordt elke SSID met een WLAN-ID tussen 1 en 16 automatisch toegewezen aan het standaardbeleidsprofiel. Het kan niet worden gewijzigd of verwijderd. Als u een WLAN met ID 17 of hoger hebt, kan de standaardbeleidstag niet worden gebruikt.

GUI:

Navigeer naar enConfiguration > Tags & Profiles > Tags > Policyvoeg indien nodig een nieuwe toe, zoals getoond in de afbeelding.

Koppel uw WLAN-profiel aan het gewenste beleidsprofiel.

CLI:

# config t

# wireless tag policy <policy-tag-name>

# wlan <profile-name> policy <policy-profile-name>

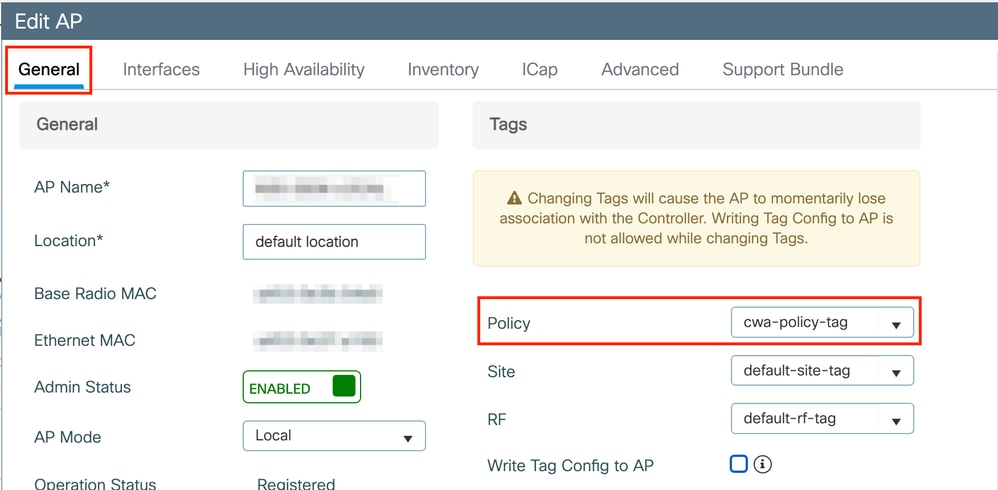

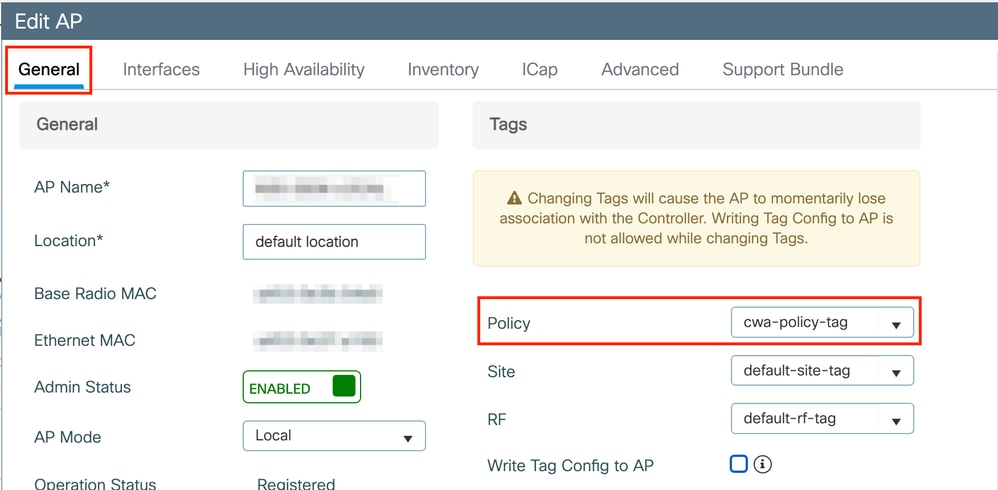

Toewijzing van beleidslabels

Wijs de beleidstag toe aan de benodigde toegangspunten.

GUI:

Configuration > Wireless > Access Points > AP Name > General TagsAls u de tag aan één toegangspunt wilt toewijzen, navigeert u naar, maakt u de benodigde toewijzing en klikt u vervolgens op Update & Apply to Device.

Opmerking: houd er rekening mee dat nadat u de beleidstag op een toegangspunt hebt gewijzigd, deze de koppeling met de 9800 WLC verliest en binnen ongeveer 1 minuut weer wordt aangesloten.

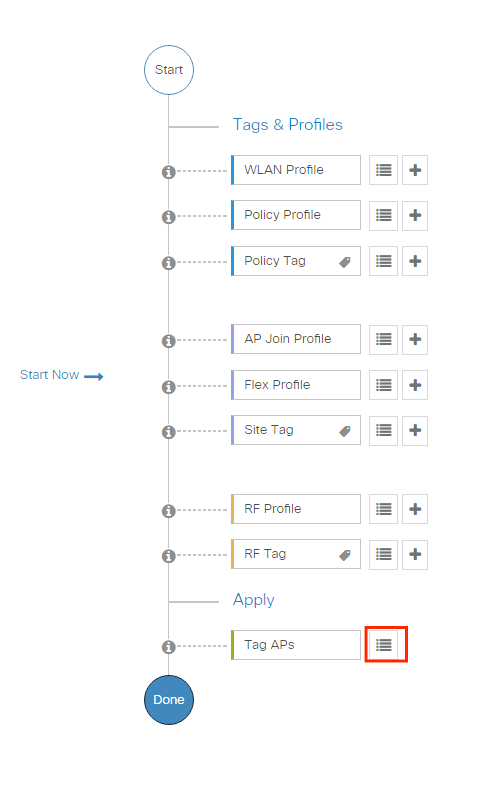

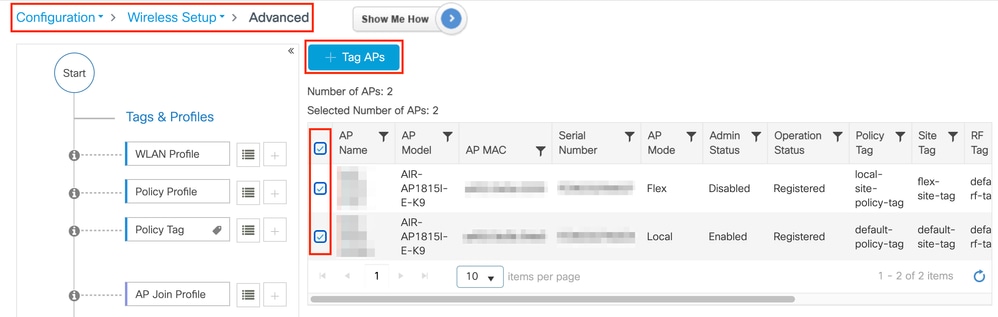

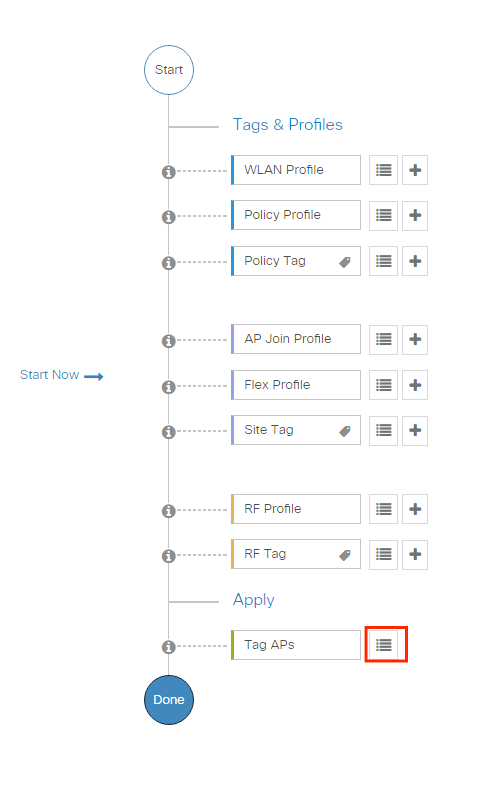

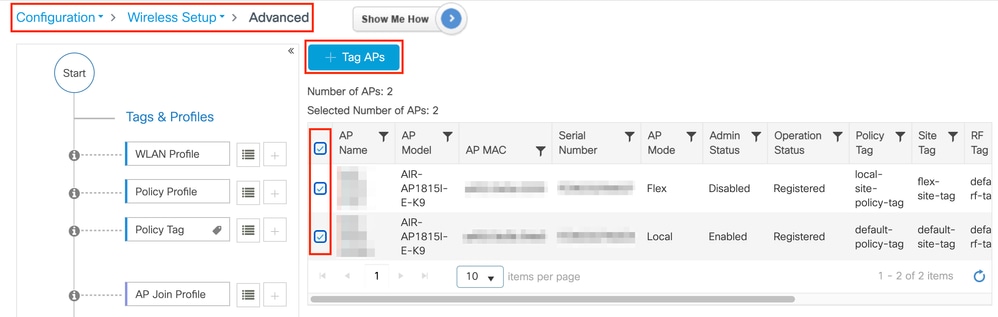

Om dezelfde beleidstag aan meerdere toegangspunten toe te wijzen, navigeert u naar Configuration > Wireless > Wireless Setup > Advanced > Start Now.

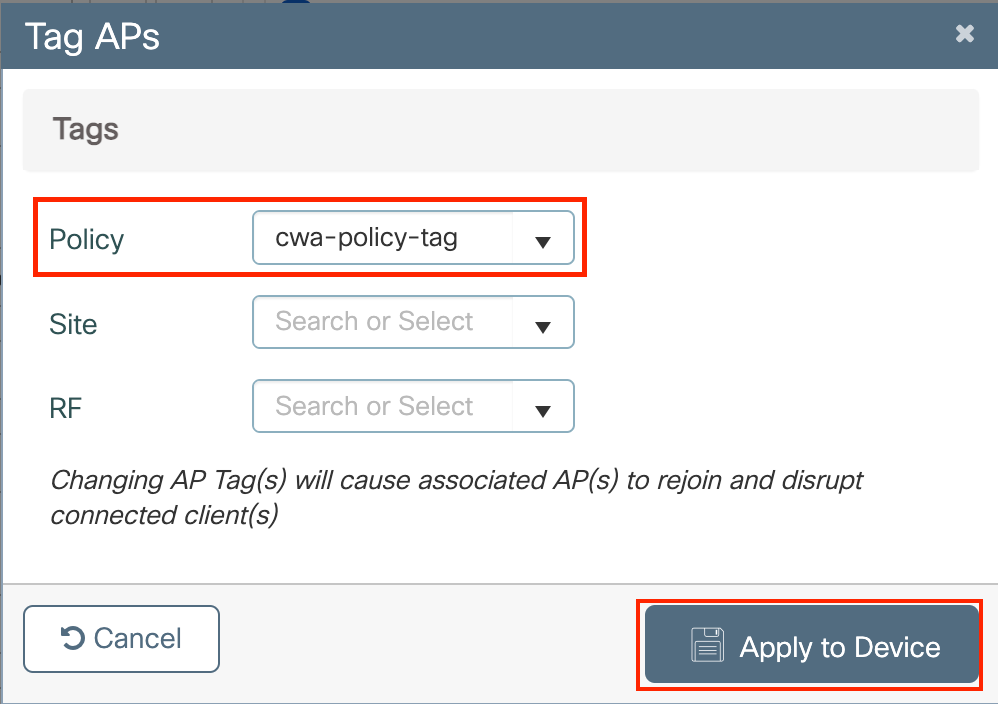

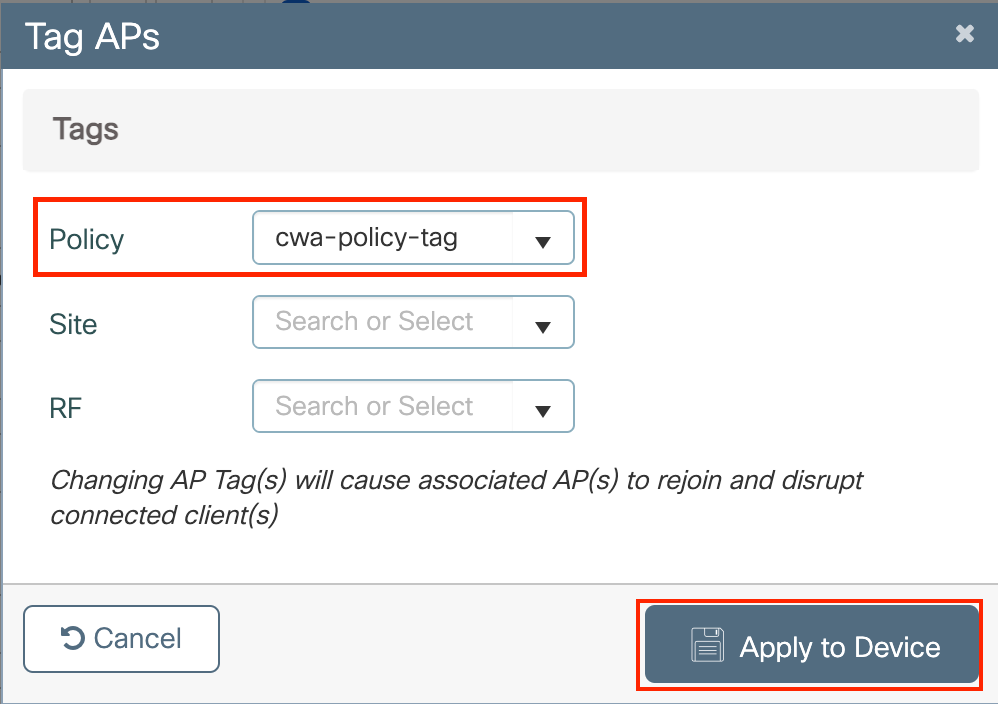

Kies de toegangspunten waaraan u de tag wilt toewijzen en klik op+ Tag APsde afbeelding.

Kies de gewenste tag en klik op Save & Apply to Device de afbeelding.

CLI:

# config t

# ap <ethernet-mac-addr>

# policy-tag <policy-tag-name>

# end

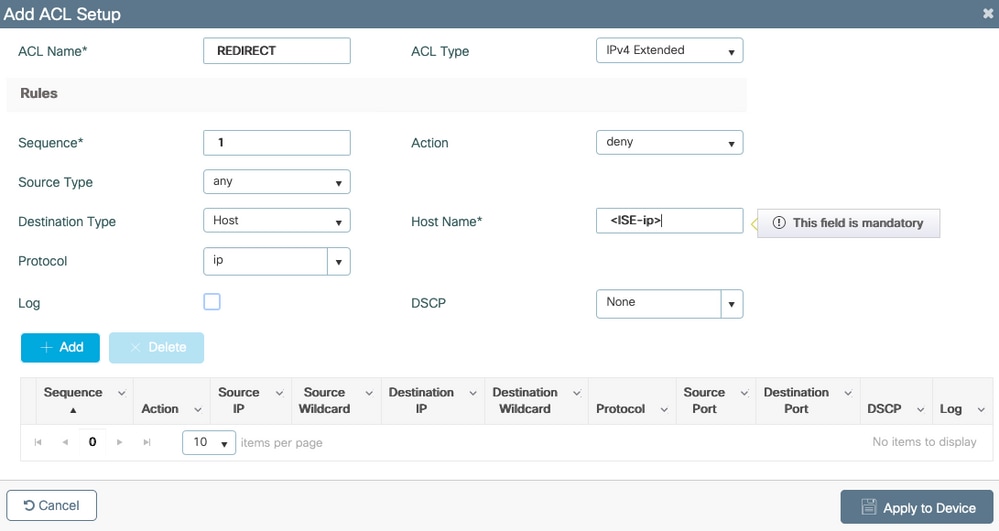

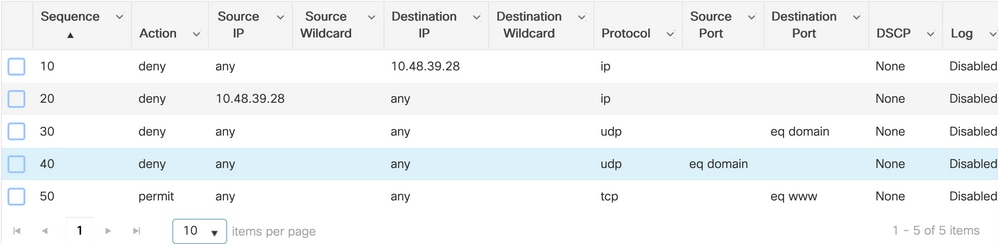

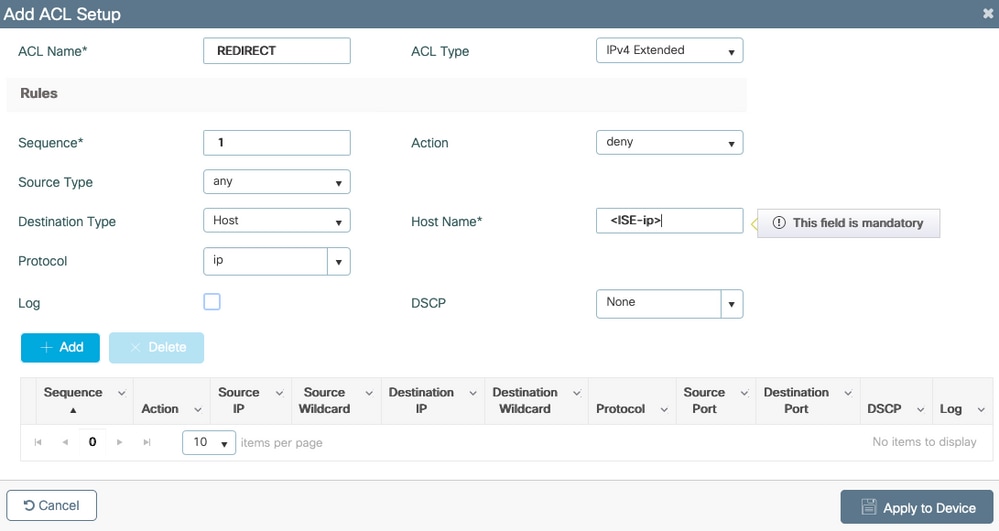

ACL-configuratie omleiden

Stap 1. Navigeer naarConfiguration > Security > ACL > + Addom een nieuwe ACL te maken.

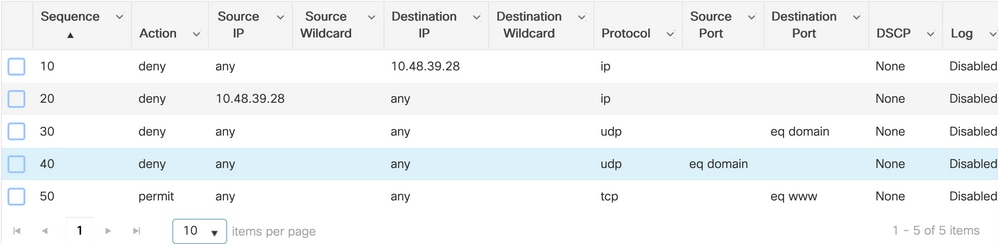

Kies een naam voor de ACL, en maak hetIPv4 Extendedtype en voeg elke regel als een reeks zoals weergegeven in de afbeelding.

U moet verkeer naar uw ISE PSN-knooppunten weigeren en DNS weigeren en al de rest toestaan. Deze omleiding ACL is geen beveiliging ACL, maar een punt ACL die bepaalt wat het verkeer gaat naar de CPU (op vergunningen) voor verdere behandeling (zoals omleiding) en wat het verkeer blijft op de data plane (op ontkennen) en vermijdt omleiding (maar is niet per se gedaald).

De ACL moet er als volgt uitzien (vervang 10.48.39.28 door uw ISE IP-adres in dit voorbeeld):

In dit voorbeeld besluiten we al het verkeer naar de ISE-node toe te staan. Dit is geen goede praktijk, omdat het toegang kan geven tot de beheerinterface van ISE voor gastklanten. Het is meer ideaal om te beperken tot de poort 8443, die meestal de poort is die wordt gebruikt door het gastenportaal (hoewel in sommige specifieke gevallen andere poorten kunnen worden betrokken).

U moet ook DNS-verkeer weigeren (mogelijk alleen naar uw DNS-server-IP's) en DHCP en NTP in bepaalde gevallen.

Opmerking: voor de omleiding ACL, denk aan de deny actie als een weigering omleiding (niet ontkennen verkeer) en de actie als permit omleiding vergunning. De WLC kijkt alleen naar verkeer dat hij kan omleiden (standaard poorten 80 en 443).

CLI:

ip access-list extended REDIRECT

deny ip any host <ISE-IP>

deny ip host<ISE-IP> any

deny udp any any eq domain

deny udp any eq domain any

permit tcp any any eq 80

Opmerking: Als u de ACL beëindigt met een permit ip any any in plaats van een vergunning gericht op poort 80, stuurt de WLC ook HTTPS om, wat vaak ongewenst is omdat het zijn eigen certificaat moet verstrekken en altijd een certificaatschending creëert. Dit is de uitzondering op de vorige verklaring die zegt dat je geen certificaat op de WLC nodig hebt in het geval van CWA: je hebt er een nodig als je HTTPS-interceptie hebt ingeschakeld, maar het wordt toch nooit als geldig beschouwd.

U kunt de ACL verbeteren door actie te ondernemen om alleen de gastpoort 8443 naar de ISE-server te weigeren.

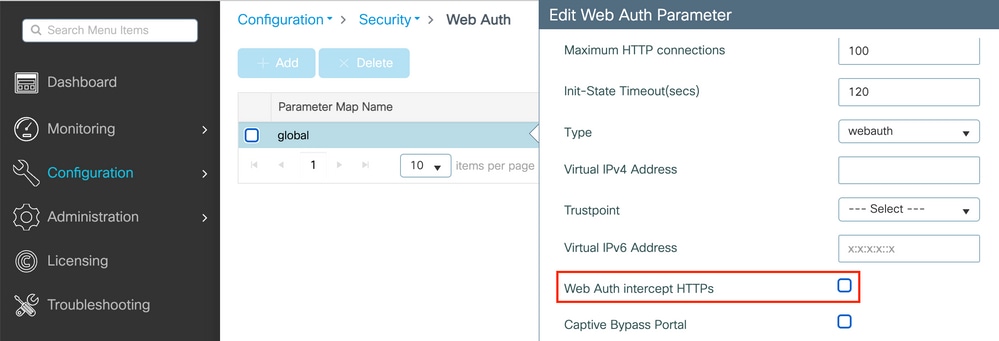

Omleiding inschakelen voor HTTP of HTTPS

De configuratie van het webbeheerportaal is gekoppeld aan de configuratie van het webverificatieportaal en moet op poort 80 worden beluisterd om te kunnen omleiden. Daarom moet HTTP worden ingeschakeld om de omleiding goed te laten werken. U kunt ervoor kiezen om het globaal in te schakelen (met het gebruik van de opdracht ip http server) of u kunt HTTP alleen inschakelen voor de webverificatiemodule (met het gebruik van de opdracht webauth-http-enable onder de parametermap).

Opmerking: de omleiding van het HTTP-verkeer vindt plaats binnen CAPWAP, zelfs in het geval van FlexConnect Local Switching. Omdat het de WLC is die het onderscheppingswerk doet, stuurt de AP de HTTP(S)-pakketten in de CAPWAP-tunnel en ontvangt de omleiding van de WLC terug in CAPWAP

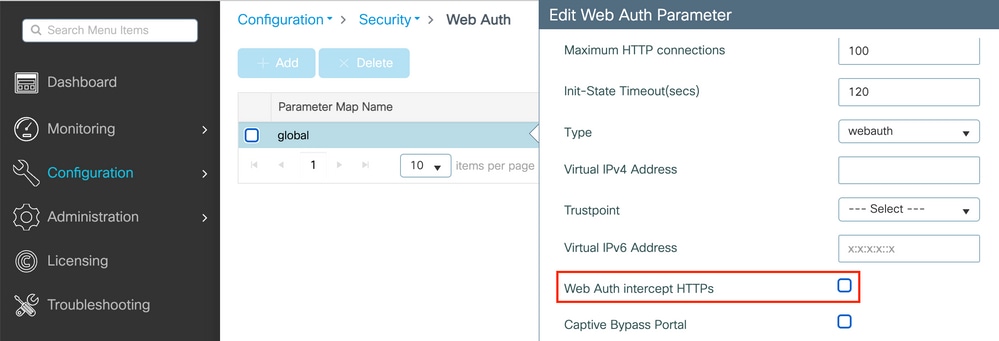

Als u wilt worden omgeleid wanneer u probeert toegang te krijgen tot een HTTPS-URL, voegt u de opdracht intercept-https-enable toe onder de parametertoewijzing, maar let op dat dit geen optimale configuratie is, dat dit invloed heeft op de WLC-CPU en hoe dan ook certificaatfouten genereert:

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

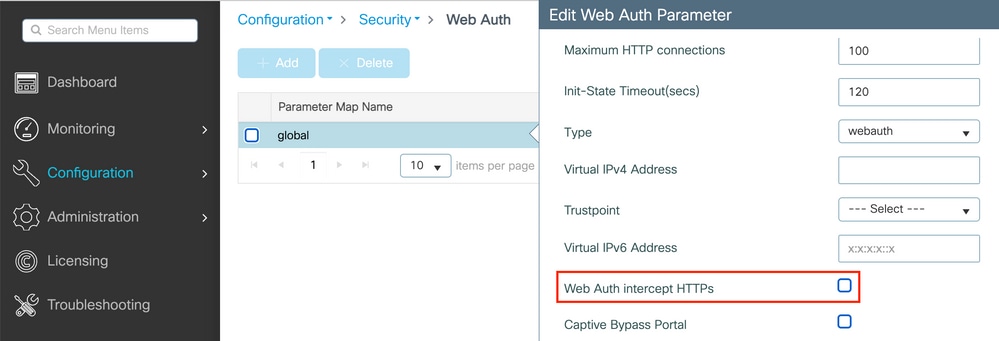

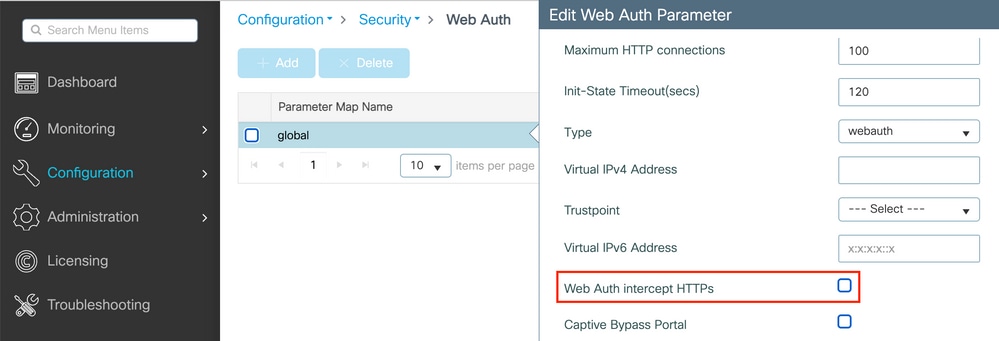

Je kunt het ook via de GUI doen met de optie 'Web Auth intercept HTTPS' aangevinkt in de Parameter Map (Configuration > Security > Web Auth).

Opmerking: browsers gebruiken standaard een HTTP-website om het omleidingsproces te starten, als HTTPS-omleiding nodig is, moet Web Auth Intercept HTTPS worden gecontroleerd; deze configuratie wordt echter niet aanbevolen omdat het CPU-gebruik toeneemt.

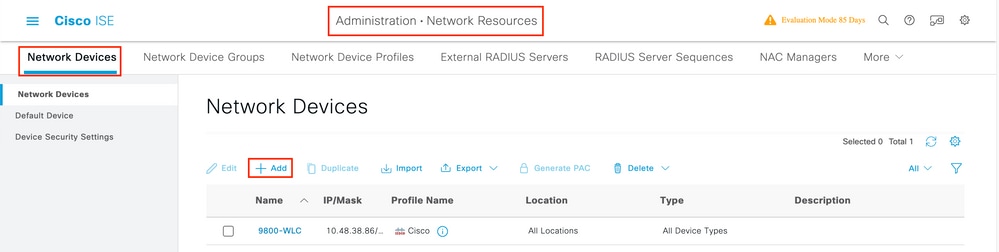

ISE-configuratie

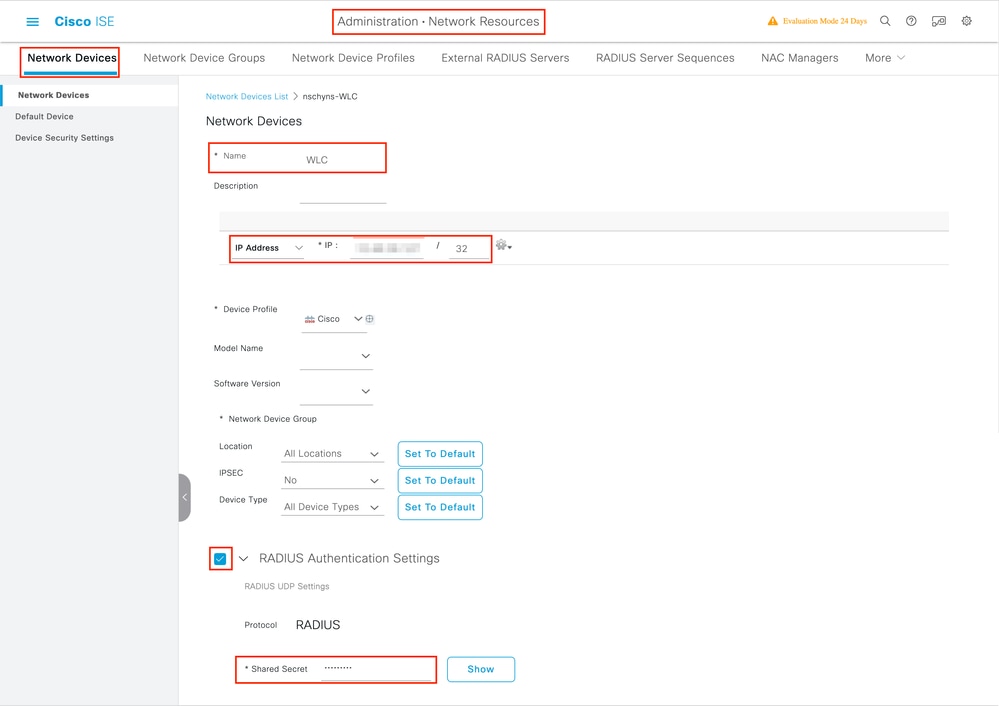

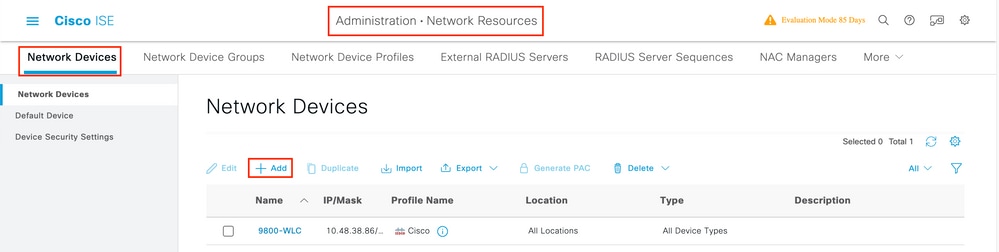

Voeg 9800 WLC toe aan ISE

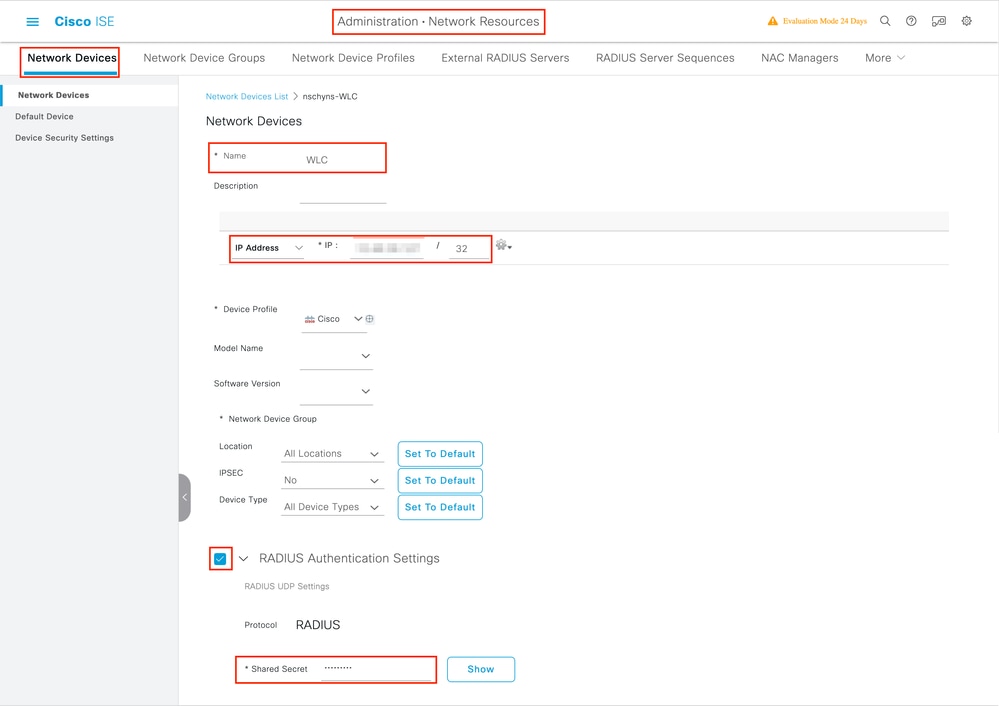

Stap 1. Open de ISE-console en ga naarAdministration > Network Resources > Network Devices > Add

Stap 2. Configureer het netwerkapparaat.

Optioneel kan het een opgegeven modelnaam, softwareversie en beschrijving zijn en netwerkapparaatgroepen toewijzen op basis van apparaattypen, locatie of WLC's.

Het IP-adres komt overeen met de WLC-interface die de verificatieverzoeken verzendt. Standaard is dit de beheerinterface zoals weergegeven in de afbeelding:

Zie voor meer informatie over netwerkapparaatgroepen het hoofdstuk ISE-beheerdershandleiding: Netwerkapparaten beheren: ISE - Netwerkapparaatgroepen.

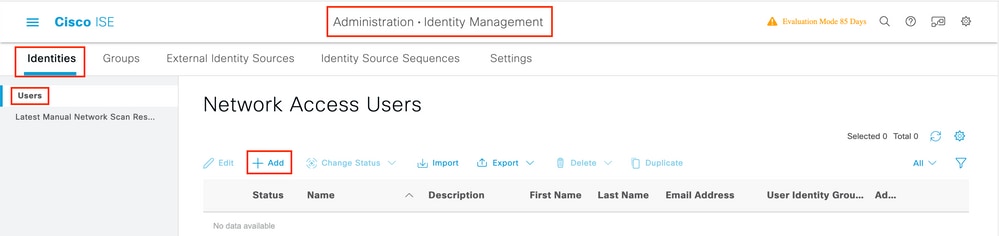

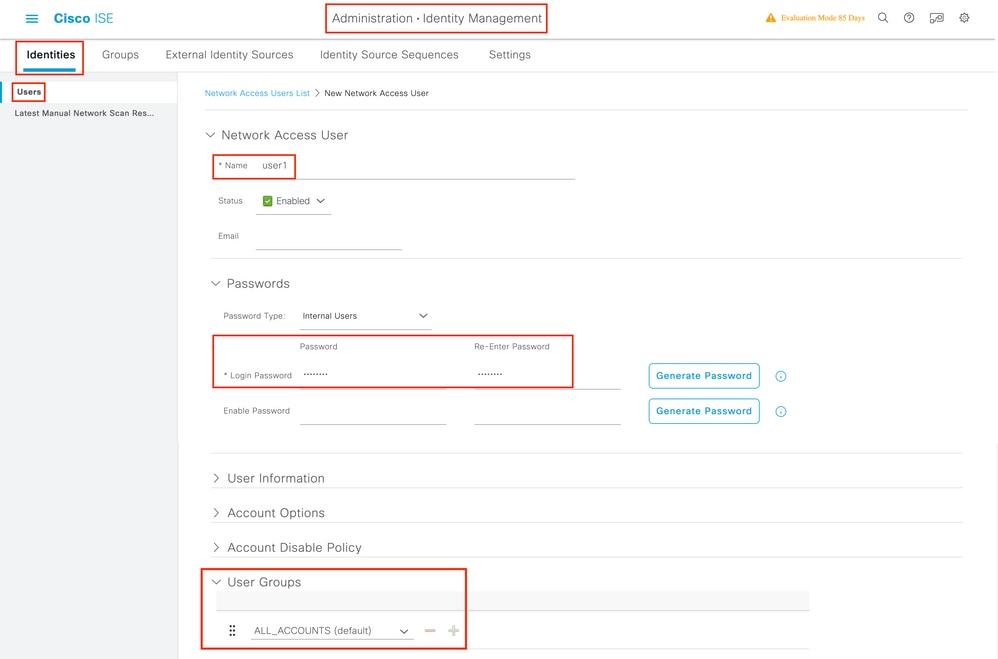

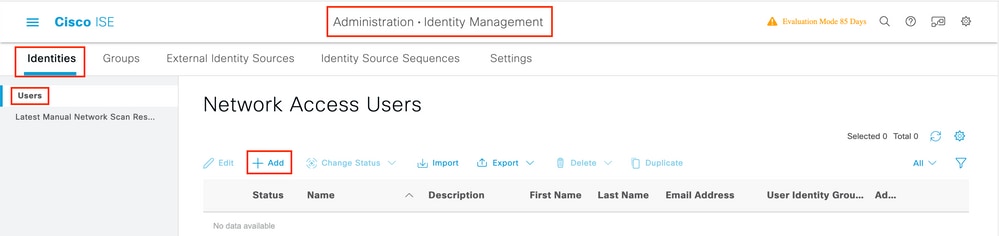

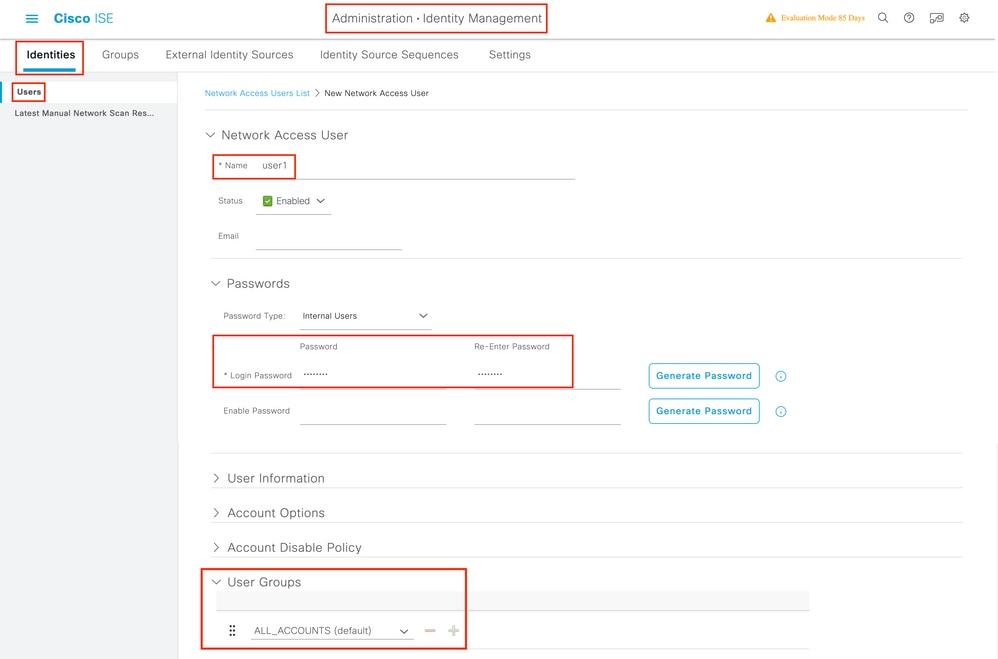

Nieuwe gebruiker maken op ISE

Stap 1. Navigeer naarAdministration > Identity Management > Identities > Users > Addde afbeelding.

Stap 2. Voer de informatie in.

In dit voorbeeld behoort deze gebruiker tot een groep met de naam ALL_ACCOUNTS , maar deze kan naar behoefte worden aangepast, zoals in de afbeelding wordt weergegeven.

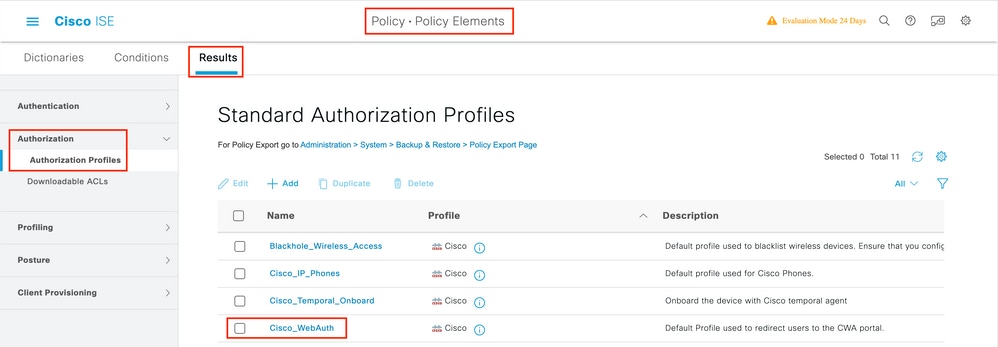

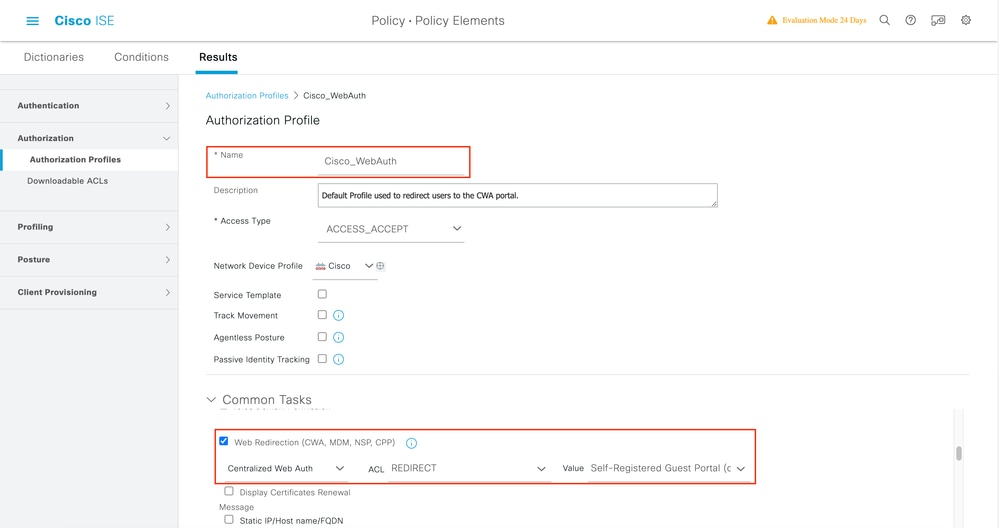

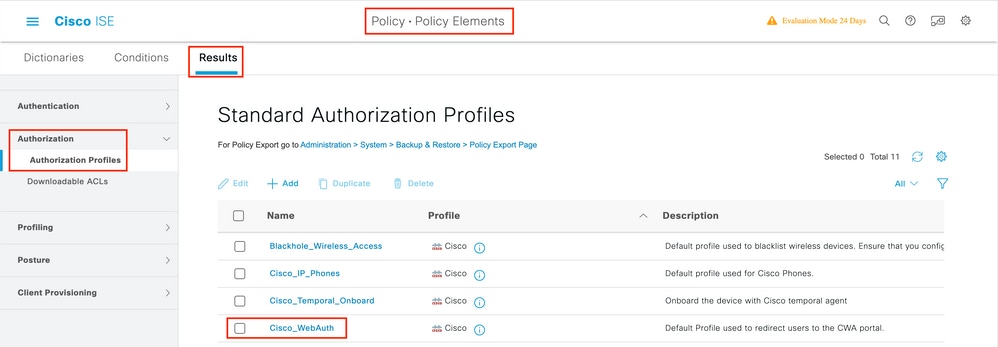

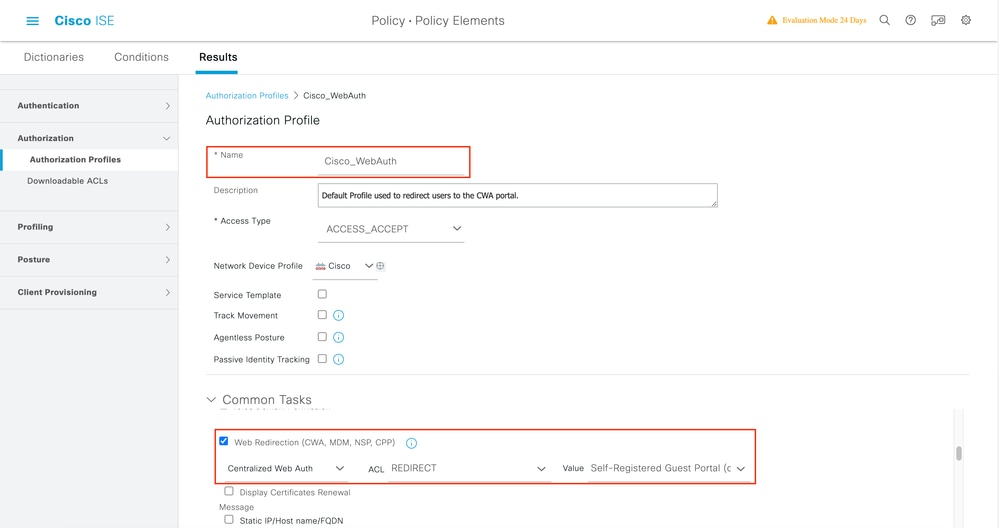

Machtigingsprofiel maken

Het beleidsprofiel is het resultaat dat aan een client is toegewezen op basis van de parameters (zoals MAC-adres, referenties, WLAN gebruikt, enzovoort). Het kan specifieke instellingen toewijzen, zoals Virtual Local Area Network (VLAN), Access Control Lists (ACL's), Uniform Resource Locator (URL) omleidingen, enzovoort.

Merk op dat in recente versies van ISE al een autorisatieresultaat voor Cisco_Webauth bestaat. Hier kunt u deze bewerken om de ACL-naam voor de omleiding te wijzigen zodat deze overeenkomt met wat u op de WLC hebt geconfigureerd.

Stap 1. Navigeer naar Policy > Policy Elements > Results > Authorization > Authorization ProfilesEuropa. Klik add om uw eigen standaardresultaat te maken of te bewerken Cisco_Webauth.

Stap 2. Voer de omleidingsinformatie in. Zorg ervoor dat de ACL-naam dezelfde is als die is geconfigureerd op de 9800 WLC.

Verificatieregel configureren

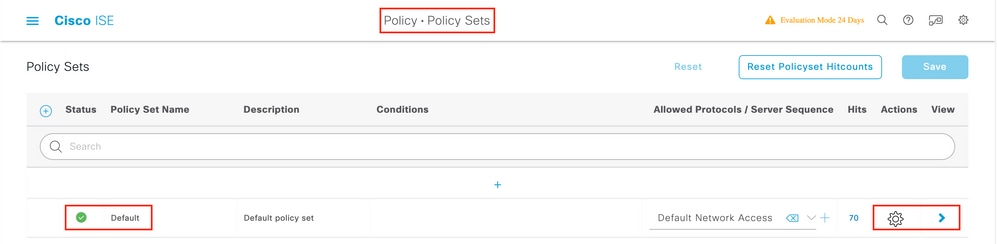

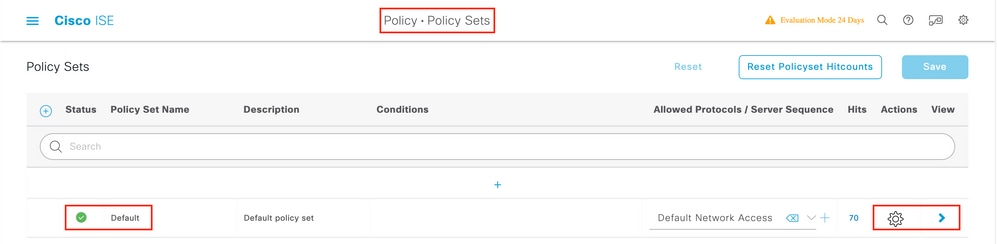

Stap 1. Een beleidsset definieert een verzameling verificatie- en autorisatieregels. Om er een te maken, navigeert u naarPolicy > Policy SetsInsert new row or click the blue arrow on the right to choose the defaut Policy Set.

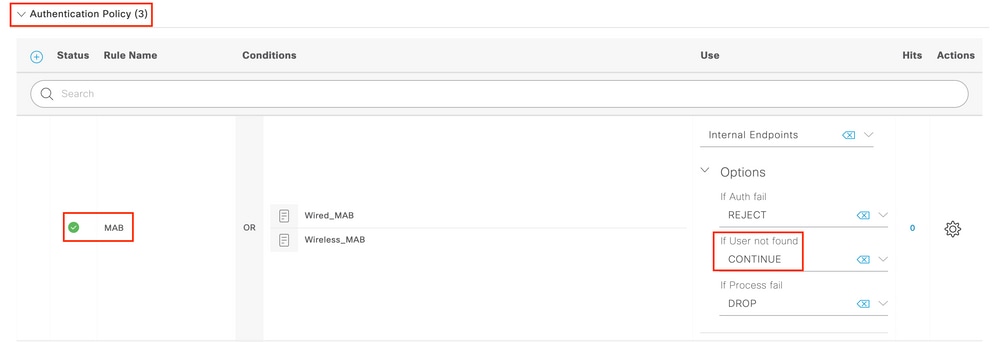

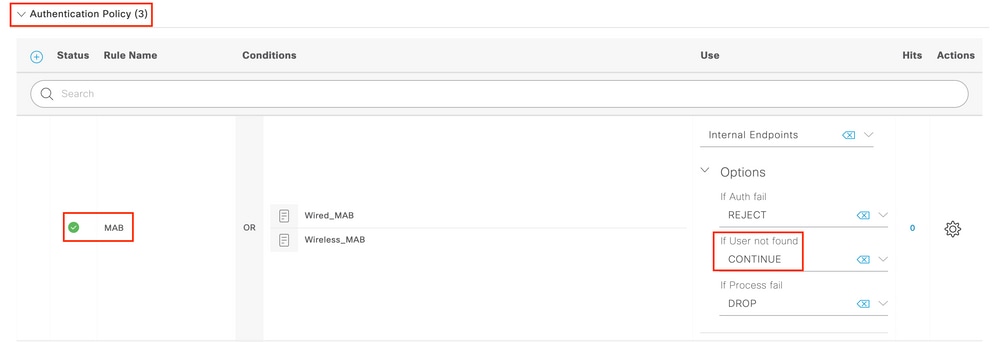

Stap 2. Uitbreiding van Authentication het beleid. Voor de regel MAB (overeenkomst op bekabelde of draadloze MAB), vouw Optionsuit en kies de optie CONTINUE voor het geval u 'Als gebruiker niet gevonden' ziet.

Stap 3. KlikSaveom de wijzigingen op te slaan.

Autorisatieregels configureren

De autorisatieregel is degene die verantwoordelijk is om te bepalen welke autorisaties (welk autorisatieprofiel) resultaat op de client wordt toegepast.

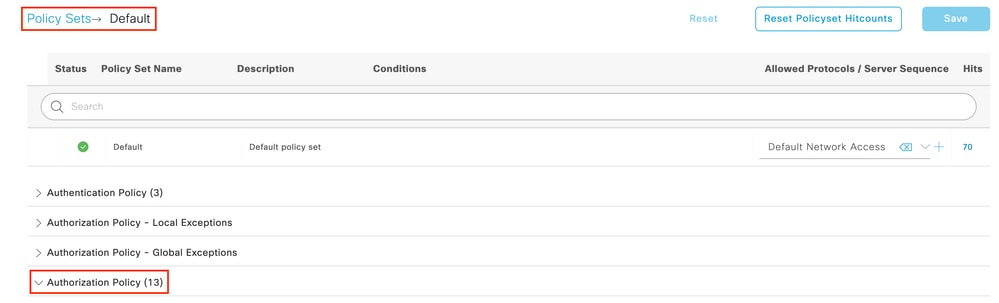

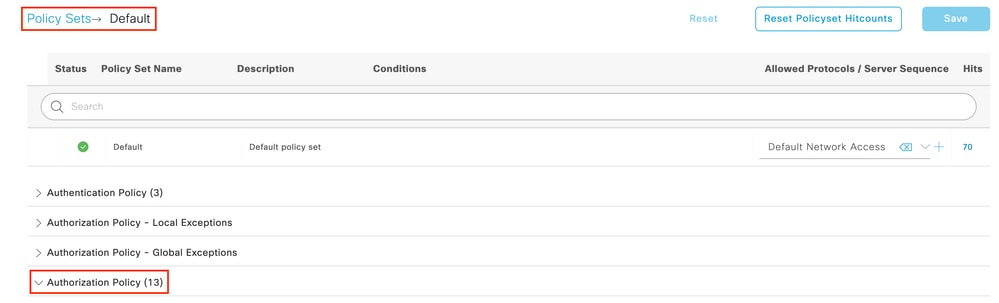

Stap 1. Sluit op dezelfde pagina Beleid instellen de pagina Authentication Policy en vouw uitAuthorziation Policyzoals in de afbeelding wordt weergegeven.

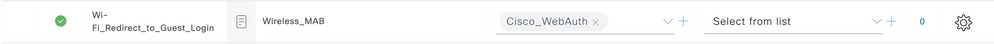

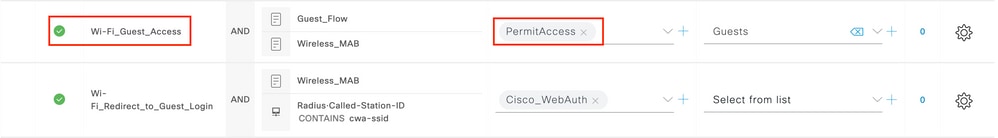

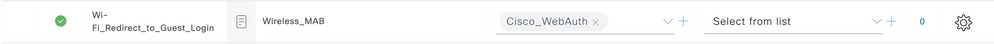

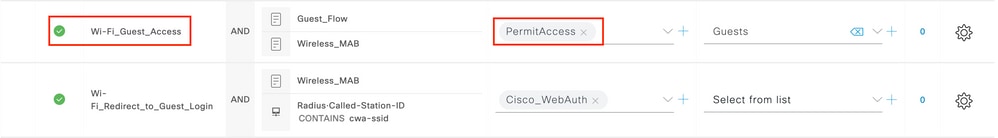

Stap 2. Recente ISE-versies beginnen met een vooraf gemaakte regel met de naam Wifi_Redirect_to_Guest_Login die meestal overeenkomt met onze behoeften. Draai het grijze teken aan de linkerkant naar enableboven.

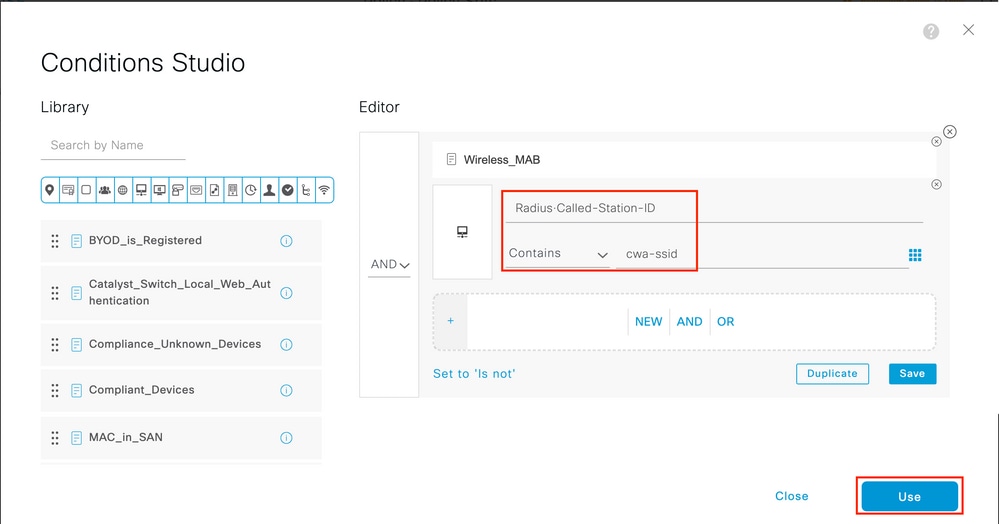

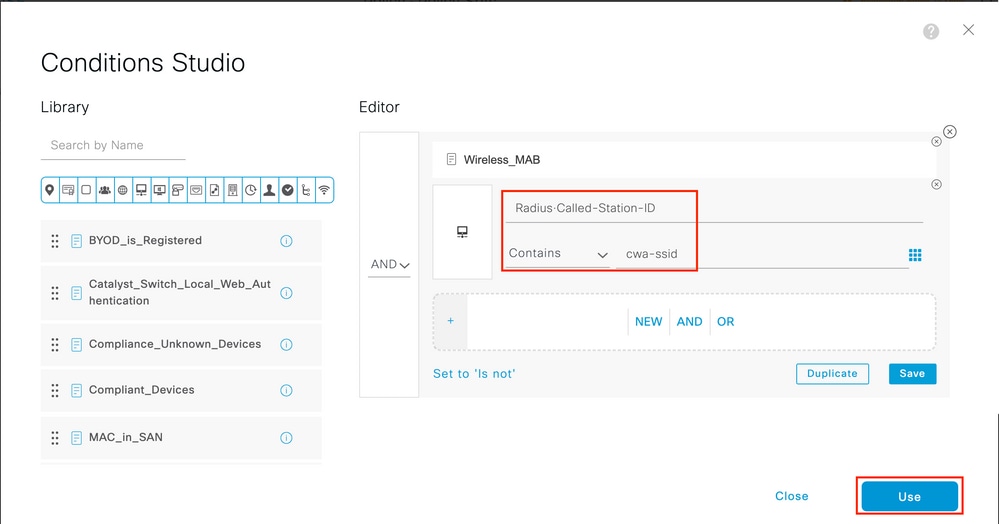

Stap 3. Die regel komt alleen overeen met Wireless_MAB en retourneert de CWA-omleidingskenmerken. Nu kunt u optioneel een kleine draai toevoegen en ervoor zorgen dat deze overeenkomt met alleen de specifieke SSID. Kies de voorwaarde (Wireless_MAB vanaf nu) om de Conditions Studio te laten verschijnen. Voeg een voorwaarde toe aan de rechterkant en kies het Radius woordenboek met het Called-Station-ID attribuut. Zorg ervoor dat deze overeenkomt met uw SSID-naam. Valideren met de Use onderkant van het scherm zoals weergegeven in de afbeelding.

Stap 4. U hebt nu een tweede regel nodig, gedefinieerd met een hogere prioriteit, die overeenkomt met de Guest Flow voorwaarde om netwerktoegangsgegevens te retourneren zodra de gebruiker zich heeft geverifieerd op het portaal. U kunt de regel Wifi Guest Access gebruiken die ook standaard vooraf is gemaakt voor recente ISE-versies. U hoeft dan alleen de regel in te schakelen met een groen teken aan de linkerkant. U kunt de standaardbeperkingen voor PermitAccess retourneren of nauwkeurigere toegangslijsten configureren.

Stap 5. Red de regels.

KlikSaveonderaan de regels.

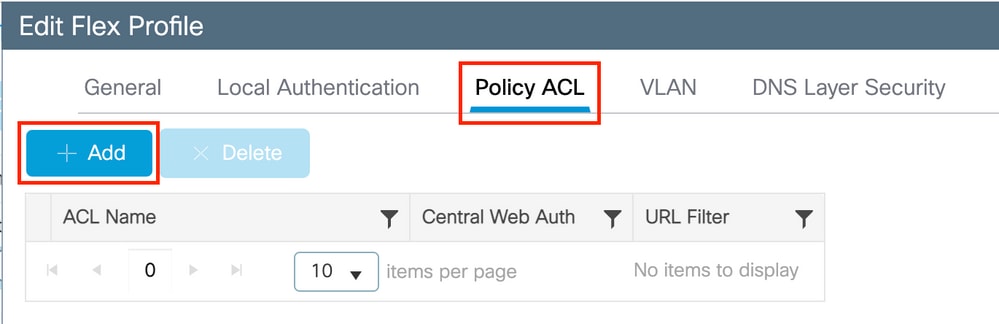

Alleen FlexConnect Local Switching Access Points

Wat als u lokale Flexconnect-switchingtoegangspunten en WLAN's hebt? De voorgaande secties zijn nog steeds geldig. U hebt echter een extra stap nodig om de ACL vooraf naar de toegangspunten te sturen.

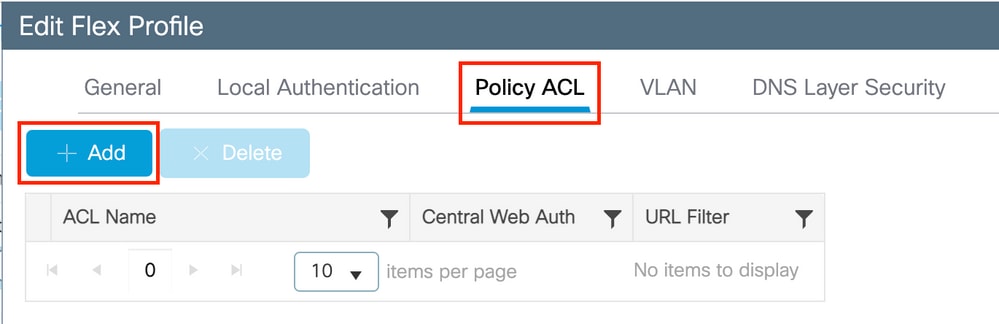

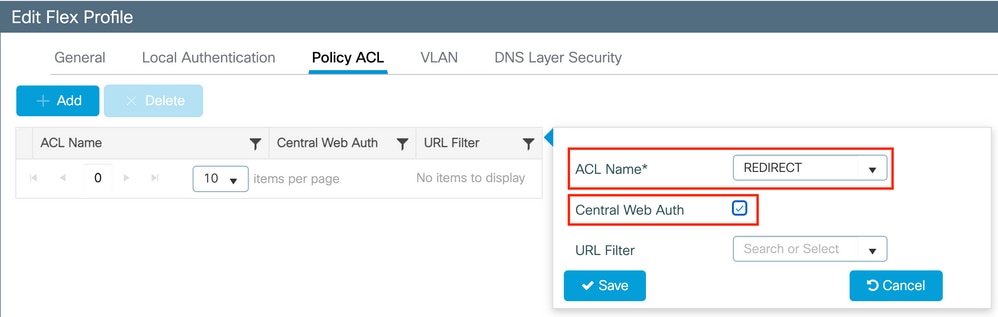

Navigeer naar Configuration > Tags & Profiles > Flex en kies uw Flex-profiel. Navigeer vervolgens naar het Policy ACL tabblad.

KlikAddzoals getoond in de afbeelding.

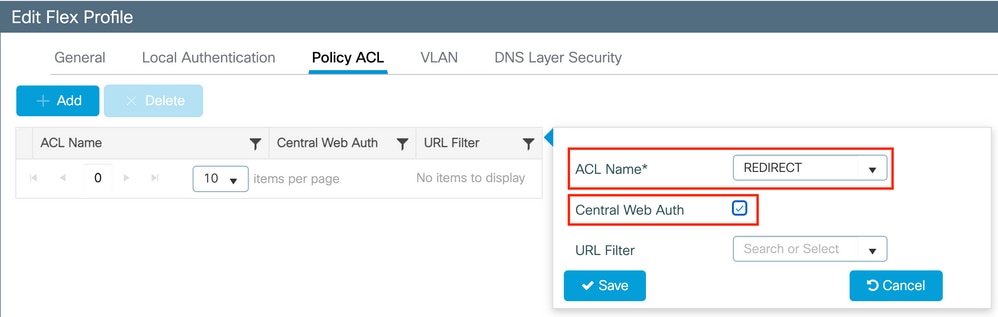

Kies uw ACL-naam omleiden en schakel centrale webverificatie in. Dit selectievakje keert de ACL automatisch om op het toegangspunt zelf (dit komt omdat een 'ontkennen'-instructie betekent 'niet omleiden naar dit IP' op de WLC in Cisco IOS XE. Op de AP betekent de 'ontkennen'-verklaring echter het tegenovergestelde. Dus, dit selectievakje verwisselt automatisch alle vergunningen en ontkent ze wanneer het de druk op het toegangspunt doet. U kunt dit controleren met een show ip access list wachtwoord van de AP (CLI).

Opmerking: in het lokale schakelscenario van Flexconnect moet de ACL specifiek de terugkeerinstructies vermelden (die niet noodzakelijk in de lokale modus vereist zijn), zodat al uw ACL-regels beide verkeerswegen (bijvoorbeeld van en naar de ISE) bestrijken.

Vergeet niet te slaan Save en dan Update and apply to the device.

certificaten

Om de client het webauthenticatiecertificaat te laten vertrouwen, is het niet nodig om een certificaat op de WLC te installeren, omdat het enige certificaat dat wordt gepresenteerd het ISE-certificaat is (dat door de client moet worden vertrouwd).

Verifiëren

U kunt deze opdrachten gebruiken om de huidige configuratie te controleren.

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | nme | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

Hier is het relevante deel van de configuratie van de WLC dat overeenkomt met dit voorbeeld:

aaa new-model

!

aaa authorization network CWAauthz group radius

aaa accounting identity CWAacct start-stop group radius

!

aaa server radius dynamic-author

client <ISE-IP> server-key cisco123

!

aaa session-id common

!

!

radius server ISE-server

address ipv4 <ISE-IP> auth-port 1812 acct-port 1813

key cisco123

!

!

wireless aaa policy default-aaa-policy

wireless cts-sxp profile default-sxp-profile

wireless profile policy default-policy-profile

aaa-override

nac

vlan 1416

no shutdown

wireless tag policy cwa-policy-tag

wlan cwa-ssid policy default-policy-profile

wlan cwa-ssid 4 cwa-ssid

mac-filtering CWAauthz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no shutdown

ip http server (or "webauth-http-enable" under the parameter map)

ip http secure-server

Problemen oplossen

Aandachtspunten

Het wordt niet aangeraden om VLAN-toewijzing te doen in de uiteindelijke RADIUS-toegangsacceptatie wanneer de verificatie succesvol is. De WLC en netwerkinfrastructuur hebben geen goede middelen om ervoor te zorgen dat de client zijn IP-adres vernieuwt en u bent daarom onderhevig aan willekeurig wangedrag, afhankelijk van de clientapparaten in uw netwerk. Het is veiliger om een restrictieve ACL toe te wijzen wanneer de client de verificatie nog niet heeft doorstaan en deze te overschrijven met een juiste ACL per gebruiker zodra de verificatie succesvol is.

Checklist

- Zorg ervoor dat de client verbinding maakt en een geldig IP-adres krijgt.

- Als de omleiding niet automatisch is, opent u een browser en probeert u een willekeurig IP-adres. Bijvoorbeeld 10.0.0.1. Als omleiding werkt, is het mogelijk dat u een DNS-oplossingsprobleem hebt. Controleer of u een geldige DNS-server hebt die via DHCP wordt geleverd en of deze hostnamen kan oplossen.

- Zorg ervoor dat u de opdracht

ip http server hebt geconfigureerd voor omleiding op HTTP om te werken. De configuratie van het webbeheerportaal is gekoppeld aan de configuratie van het webverificatieportaal en moet worden vermeld op poort 80 om te kunnen omleiden. U kunt ervoor kiezen om het globaal in te schakelen (met het gebruik van de opdracht ip http server) of u kunt HTTP alleen inschakelen voor de webverificatiemodule (met het gebruik van de opdracht webauth-http-enable onder de parametermap).

- Als u niet wordt omgeleid wanneer u probeert toegang te krijgen tot een HTTPS-URL en dat is vereist, controleer dan of u de opdracht onder de parametermap

intercept-https-enable hebt:

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

Via de GUI kun je ook controleren of je de optie 'Web Auth intercept HTTPS' in de Parameter Map hebt aangevinkt:

Support voor servicepoorten voor RADIUS

De Cisco Catalyst 9800-serie draadloze controller heeft een servicepoort die wordt aangeduid alsGigabitEthernet 0poort. Vanaf versie 17.6.1 wordt RADIUS (inclusief CoA) ondersteund via deze poort.

Als u de servicepoort voor RADIUS wilt gebruiken, hebt u deze configuratie nodig:

aaa server radius dynamic-author

client 10.48.39.28 vrf Mgmt-intf server-key cisco123

interface GigabitEthernet0

vrf forwarding Mgmt-intf

ip address x.x.x.x x.x.x.x

!if using aaa group server:

aaa group server radius group-name

server name nicoISE

ip vrf forwarding Mgmt-intf

ip radius source-interface GigabitEthernet0

Debugs verzamelen

WLC 9800 biedt altijd ON-traceringsmogelijkheden. Dit zorgt ervoor dat alle connectiviteitsgerelateerde fouten, waarschuwingen en meldingen op clientniveau voortdurend worden geregistreerd en dat u logboeken kunt bekijken voor een incident of storing nadat deze zich heeft voorgedaan.

Opmerking: u kunt een paar uur tot meerdere dagen teruggaan in de logs, maar dit hangt af van het volume van de gegenereerde logs.

Om de sporen te bekijken die 9800 WLC standaard heeft verzameld, kunt u via SSH/Telnet verbinding maken met de 9800 WLC en deze stappen uitvoeren (zorg ervoor dat u de sessie aanmeldt bij een tekstbestand).

Stap 1. Controleer de huidige tijd van de WLC, zodat u de logs kunt volgen in de tijd terug naar het moment waarop het probleem zich voordeed.

# show clock

Stap 2. Verzamel syslogs uit de WLC-buffer of de externe syslog zoals voorgeschreven door de systeemconfiguratie. Dit geeft een snel beeld van de gezondheid van het systeem en eventuele fouten.

# show logging

Stap 3. Controleer of eventuele foutopsporingsvoorwaarden zijn ingeschakeld.

# show debugging

Cisco IOS XE Conditional Debug Configs:

Conditional Debug Global State: Stop

Cisco IOS XE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

Opmerking: Als u een voorwaarde ziet die wordt vermeld, betekent dit dat de sporen zijn aangemeld op foutopsporingsniveau voor alle processen die de ingeschakelde voorwaarden tegenkomen (mac-adres, IP-adres, enzovoort). Hierdoor neemt het volume van de logs toe. Daarom wordt het aanbevolen om alle voorwaarden te wissen wanneer u niet actief debugt.

Stap 4. Met de aanname dat het geteste mac-adres niet als voorwaarde in stap 3 is vermeld, verzamelt u de altijd-aan-meldingsniveausporen voor het specifieke mac-adres.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

U kunt de inhoud van de sessie weergeven of het bestand kopiëren naar een externe TFTP-server.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Voorwaardelijke foutopsporing en radioactieve tracering

Als de always-on traces u niet genoeg informatie geven om de trigger voor het onderzochte probleem te bepalen, kunt u voorwaardelijke foutopsporing inschakelen en Radio Active (RA)-tracering vastleggen, die foutopsporingsniveau biedt voor alle processen die interageren met de opgegeven voorwaarde (client-MAC-adres in dit geval). Ga als volgt te werk om voorwaardelijke foutopsporing in te schakelen.

Stap 5. Zorg ervoor dat de foutopsporingsvoorwaarden niet zijn ingeschakeld.

# clear platform condition all

Stap 6. Schakel de foutopsporingsvoorwaarde in voor het draadloze MAC-adres van de client dat u wilt controleren.

Met deze opdrachten wordt het opgegeven MAC-adres gedurende 30 minuten (1800 seconden) gecontroleerd. U kunt deze tijd optioneel verhogen tot 2085978494 seconden.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}Opmerking: Als u meer dan één client tegelijk wilt controleren, voert u de opdracht foutopsporing draadloze mac

Opmerking: u ziet de uitvoer van de clientactiviteit niet op de terminalsessie, omdat alles intern wordt gebufferd om later te worden bekeken.

Stap 7". Reproduceer het probleem of gedrag dat u wilt controleren.

Stap 8. Stop de foutopsporing als het probleem wordt gereproduceerd voordat de standaard of geconfigureerde monitortijd is verstreken.

# no debug wireless mac <aaaa.bbbb.cccc>

Nadat de tijd voor de monitor is verstreken of het draadloze foutopsporingsapparaat is gestopt, genereert de 9800 WLC een lokaal bestand met de naam:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Stap 9. Verzamel het bestand van de MAC-adresactiviteit. U kunt de uitvoer naar een externe server kopiëren ra trace .log of rechtstreeks op het scherm weergeven.

Controleer de naam van het RA-traces-bestand.

# dir bootflash: | inc ra_trace

Kopieer het bestand naar een externe server:

# copy bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

De inhoud weergeven:

# more bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Stap 10. Als de hoofdoorzaak nog steeds niet duidelijk is, verzamelt u de interne logs die een uitgebreidere weergave zijn van logs op debugniveau. U hoeft de client niet opnieuw te debuggen, omdat we alleen een verdere gedetailleerde blik werpen op debug-logs die al zijn verzameld en intern zijn opgeslagen.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txtOpmerking: deze opdracht geeft voor alle processen sporen voor alle logniveaus en is vrij omvangrijk. Schakel Cisco TAC in om deze sporen te helpen ontleden.

U kunt de uitvoer naar een externe server kopiëren ra-internal-FILENAME.txt of rechtstreeks op het scherm weergeven.

Kopieer het bestand naar een externe server:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

De inhoud weergeven:

# more bootflash:ra-internal-<FILENAME>.txt

Stap 11. Verwijder de foutopsporingsvoorwaarden.

# clear platform condition all

Opmerking: zorg ervoor dat u altijd de foutopsporingsvoorwaarden verwijdert na een probleemoplossingssessie.

Voorbeelden

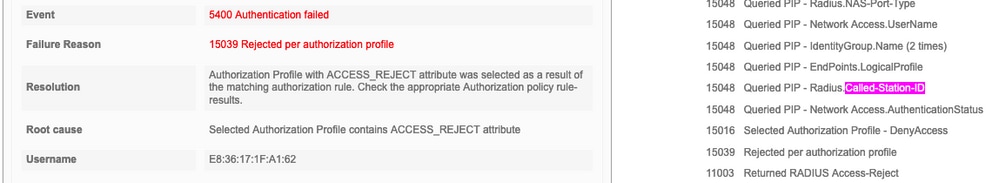

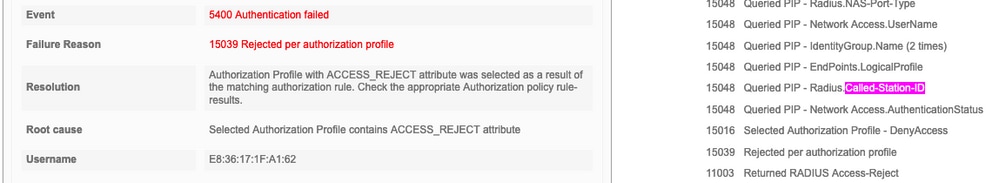

Als het verificatieresultaat niet is wat u verwacht, is het belangrijk om naar de ISE-pagina te navigeren Operations > Live logs en de details van het verificatieresultaat te krijgen.

U krijgt de reden voor de storing te zien (als er een storing is) en alle Radius-attributen die ISE heeft ontvangen.

In het volgende voorbeeld heeft ISE authenticatie afgewezen omdat er geen autorisatieregel is gekoppeld. Dit komt omdat u het kenmerk Called-station-ID ziet als de SSID-naam die aan het MAC-adres van het toegangspunt is toegevoegd, terwijl de autorisatie exact overeenkomt met de SSID-naam. Het wordt opgelost met de verandering van die regel naar 'bevat' in plaats van 'gelijk'.

Nadat u dit hebt opgelost, kan de wifi-client nog steeds niet aan de SSID worden gekoppeld, terwijl ISE beweert dat de autorisatie een succes is en de juiste CWA-kenmerken heeft geretourneerd.

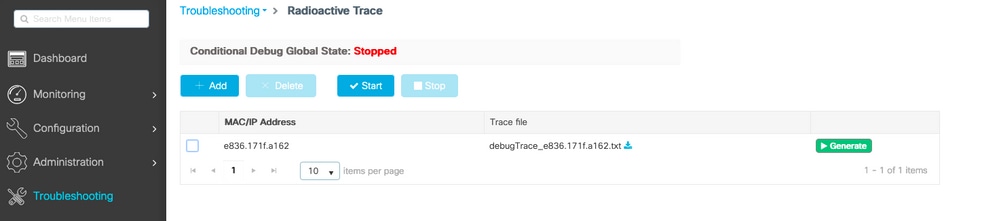

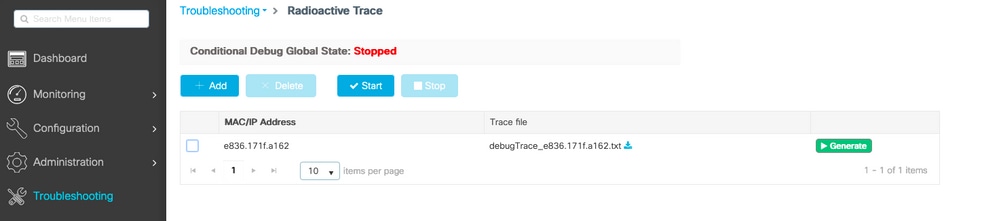

U kunt navigeren naar de paginaTroubleshooting > Radioactive tracevan de WLC web UI.

In de meeste gevallen kunt u vertrouwen op de altijd-aan-logs en zelfs logs van eerdere verbindingspogingen ophalen zonder de reproductie van het probleem opnieuw.

Voeg het MAC-adres van de client toe en klikGeneratezoals weergegeven in de afbeelding.

In dit geval ligt het probleem bij het feit dat u een typefoutje hebt gemaakt toen u de ACL-naam hebt gemaakt en deze niet overeenkomt met de ACL-naam die door ISE's is geretourneerd of de WLC klaagt dat er geen ACL is zoals gevraagd door ISE:

2019/09/04 12:00:06.507 {wncd_x_R0-0}{1}: [client-auth] [24264]: (ERR): MAC: e836.171f.a162 client authz result: FAILURE

2019/09/04 12:00:06.516 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [24264]: (ERR): SANET_AUTHZ_FAILURE - Redirect ACL Failure username E8-36-17-1F-A1-62, audit session id 7847300A0000012EFC24CD42,

2019/09/04 12:00:06.518 {wncd_x_R0-0}{1}: [errmsg] [24264]: (note): %SESSION_MGR-5-FAIL: Authorization failed or unapplied for client (e836.171f.a162) on Interface capwap_90000005 AuditSessionID 7847300A0000012EFC24CD42. Failure Reason: Redirect ACL Failure. Failed attribute name REDIRECT.

Feedback

Feedback