Inleiding

In dit document wordt beschreven hoe u een WLAN met 802.1X-beveiliging kunt instellen op een draadloze controller uit de Cisco Catalyst 9800-reeks.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Catalyst 9800 draadloze controllerreeks (Catalyst 9800-CL)

- Cisco IOS® XE 17.12.5

- Cisco ISE 3.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

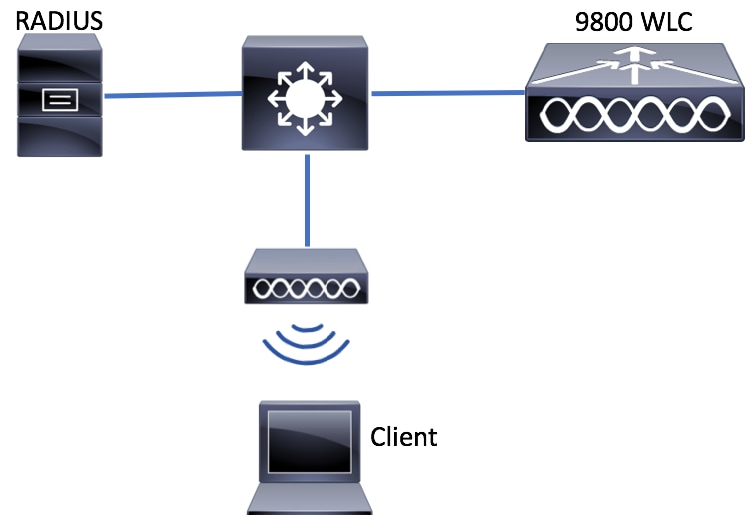

Configureren

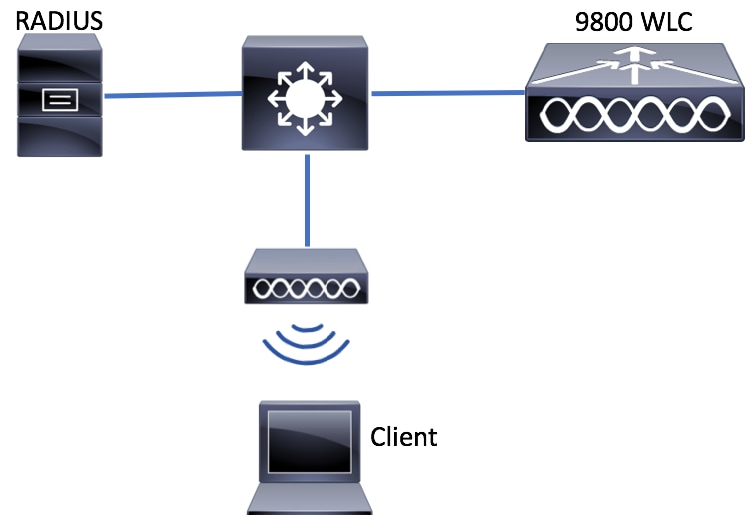

Netwerkdiagram

WLC-configuratie

AAA-configuratie op 9800 WLC's

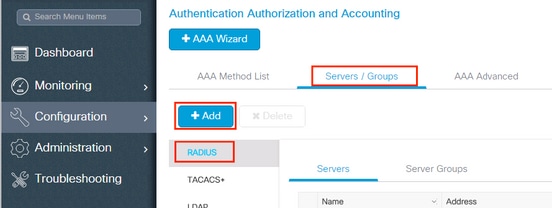

GUI:

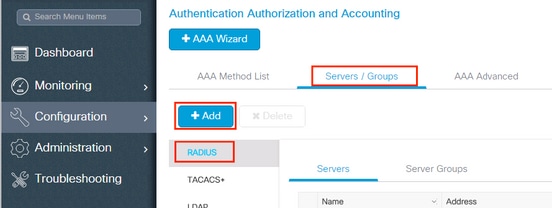

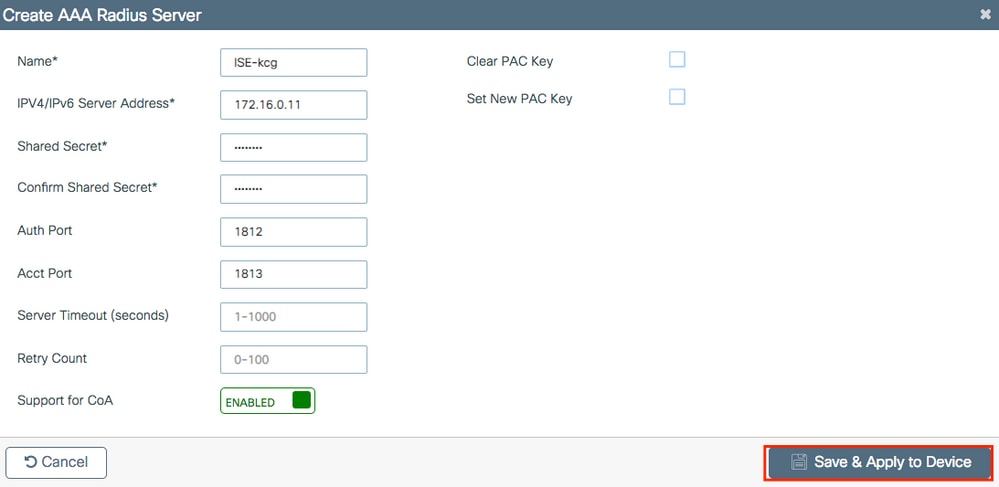

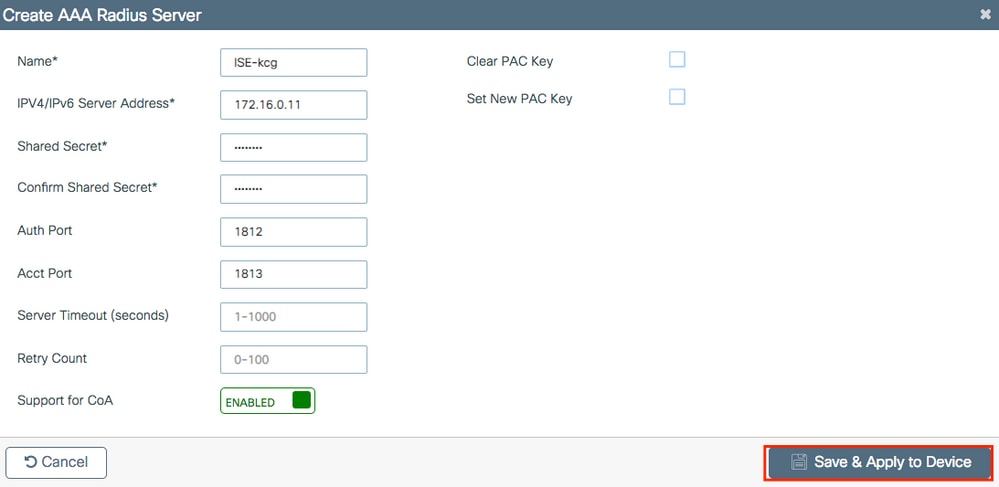

Stap 1. RADIUS-server declareren. Navigeer naar Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add en voer de RADIUS-servergegevens in.

Zorg ervoor dat ondersteuning voor CoA is ingeschakeld en configureer CoA Server Key als u van plan bent om in de toekomst gebruik te maken van Central Web Authentication (of elke vorm van beveiliging waarvoor een wijziging van de autorisatie [CoA] vereist is).

Opmerking: De wijzigingsautorisatie (CoA)-serversleutel op de Cisco 9800 WLC is een gedeeld geheim dat wordt gebruikt om CoA-verzoeken tussen de WLC en de RADIUS-server te verifiëren. Deze sleutel moet overeenkomen met de CoA-configuratie op de RADIUS-server om een succesvolle communicatie te garanderen. Zorg ervoor dat de CoA-serversleutel veilig en consistent is geconfigureerd op alle apparaten om te voorkomen dat CoA-berichten worden afgewezen.

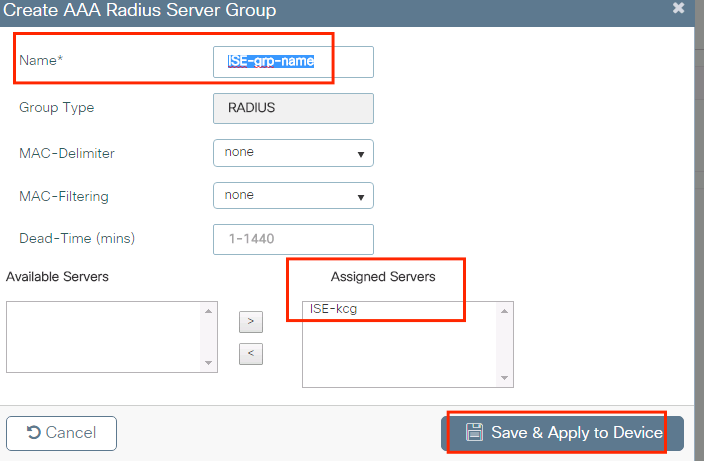

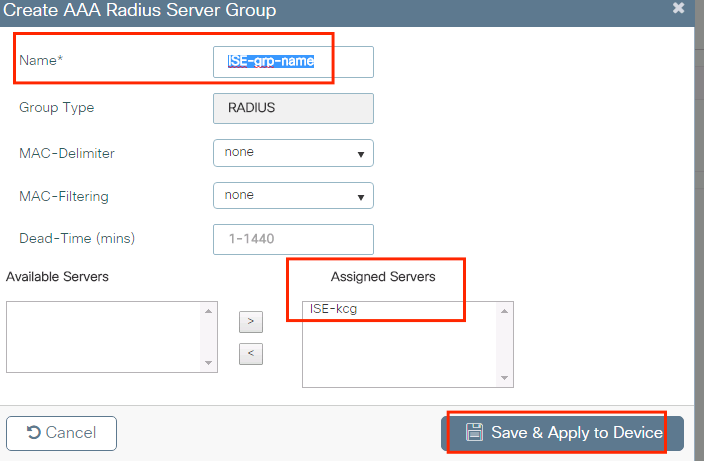

Stap 2. Voeg de RADIUS-server toe aan een RADIUS-groep. Navigeer om een naam aan uw groep te Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add. geven en verplaats de server die u eerder hebt gemaakt in de lijst met Assigned Servers.

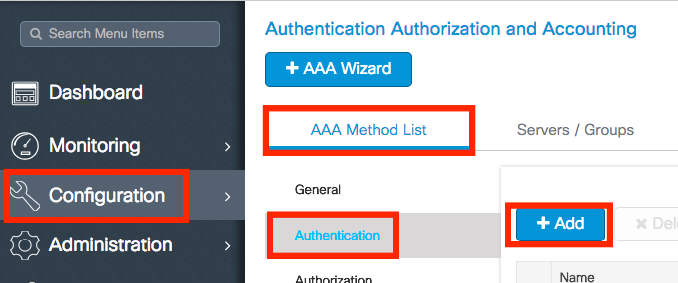

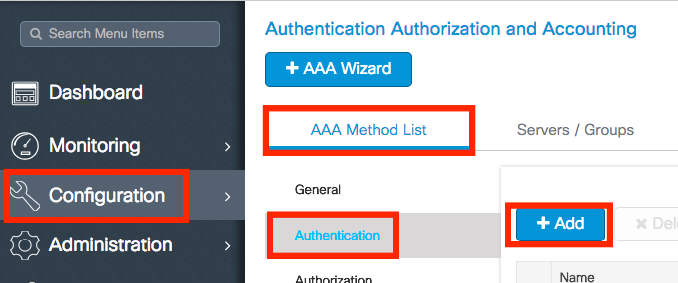

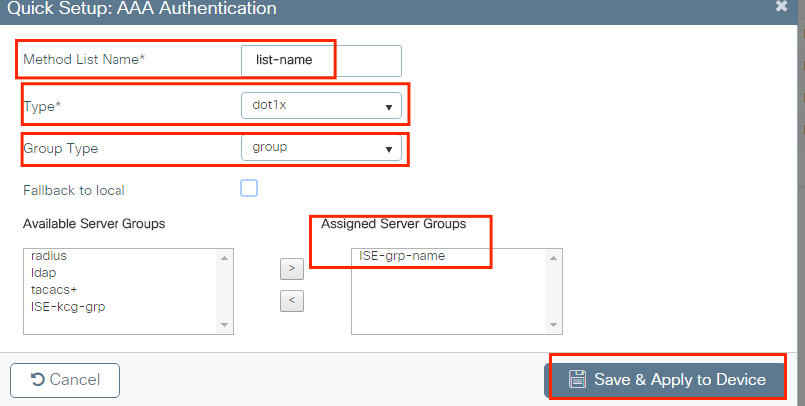

Stap 3. Maak een lijst met verificatiemethoden. Navigeer naar Configuration > Security > AAA > AAA Method List > Authentication > + Add.

Voer de gegevens in:

CLI:

# config t

# aaa new-model

# radius server <radius-server-name>

# address ipv4 <radius-server-ip> auth-port 1812 acct-port 1813

# timeout 300

# retransmit 3

# key <shared-key>

# exit

# aaa group server radius <radius-grp-name>

# server name <radius-server-name>

# exit

# aaa server radius dynamic-author

# client <radius-server-ip> server-key <shared-key>

# aaa authentication dot1x <dot1x-list-name> group <radius-grp-name>

Opmerking over de AAA Dead-Server-detectie

Nadat u uw RADIUS-server hebt geconfigureerd, kunt u controleren of deze als "ALIVE" wordt beschouwd:

#show aaa servers | s WNCD

Platform State from WNCD (1) : current UP

Platform State from WNCD (2) : current UP

Platform State from WNCD (3) : current UP

Platform State from WNCD (4) : current UP

...

U kunt de dead criteria, en de instellingen op uw deadtime WLC configureren, vooral als u meerdere RADIUS-servers gebruikt.

#radius-server dead-criteria time 5 tries 3

#radius-server deadtime 5

Opmerking: dead criteria Dit zijn de criteria die worden gebruikt om een RADIUS-server als dood te markeren. Het bestaat uit: 1. Een time-out (in seconden) die de tijd weergeeft die moet verstrijken vanaf het moment dat de controller voor het laatst een geldig pakket van de RADIUS-server heeft ontvangen tot het moment dat de server als dood is gemarkeerd. 2. Een teller, die het aantal opeenvolgende time-outs weergeeft dat op de controller moet plaatsvinden voordat de RADIUS-server als dood wordt gemarkeerd.

Opmerking: De deadtime geeft aan hoeveel tijd (in minuten) de server in dode status blijft nadat dode-criteria deze als dood markeren. Zodra de deadline is verstreken, markeert de controller de server als UP (ALIVE) en informeert de geregistreerde clients over de statuswijziging. Als de server nog steeds onbereikbaar is nadat de status is gemarkeerd als UP en als aan de dode criteria is voldaan, wordt de server opnieuw gemarkeerd als dood voor het tijdsinterval.

Configuratie WLAN-profiel

GUI:

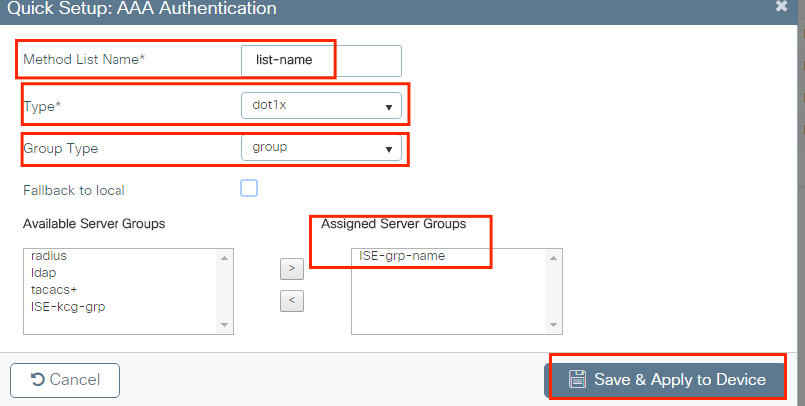

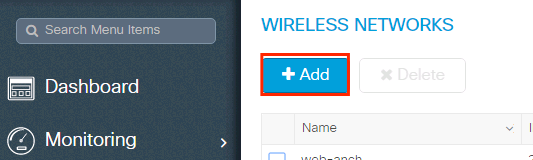

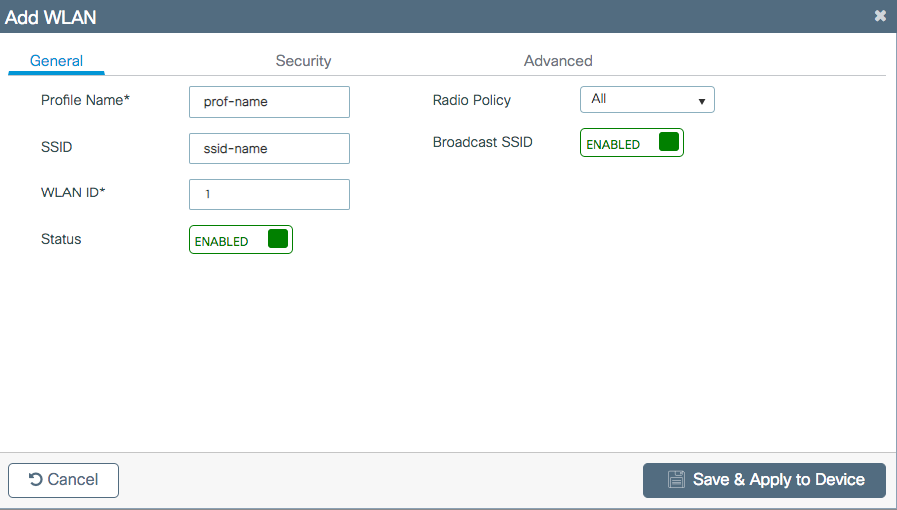

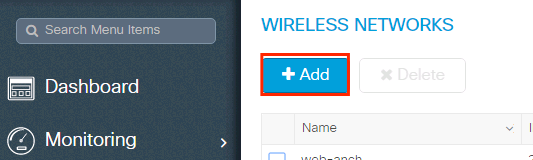

Stap 1. Maak het WLAN. Navigeer naar Configuratie > Tags & Profielen > WLAN's > + Voeg het netwerk toe en configureer het indien nodig.

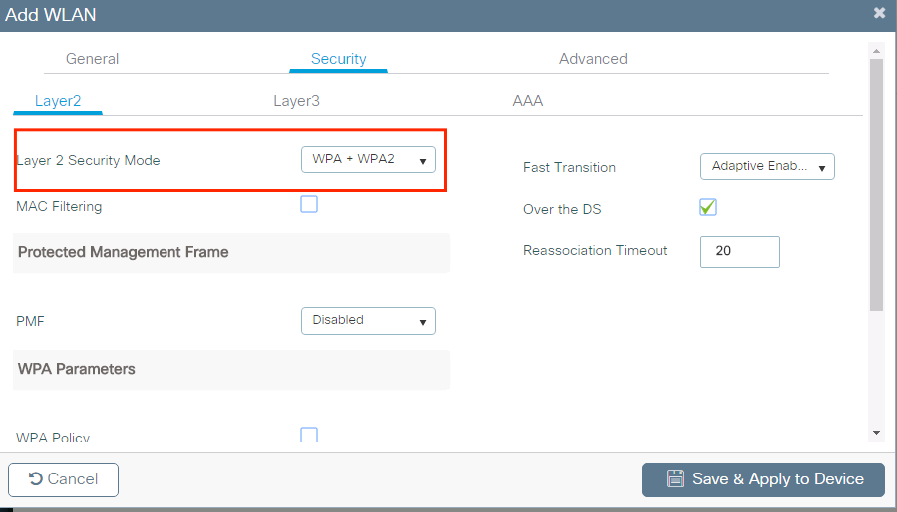

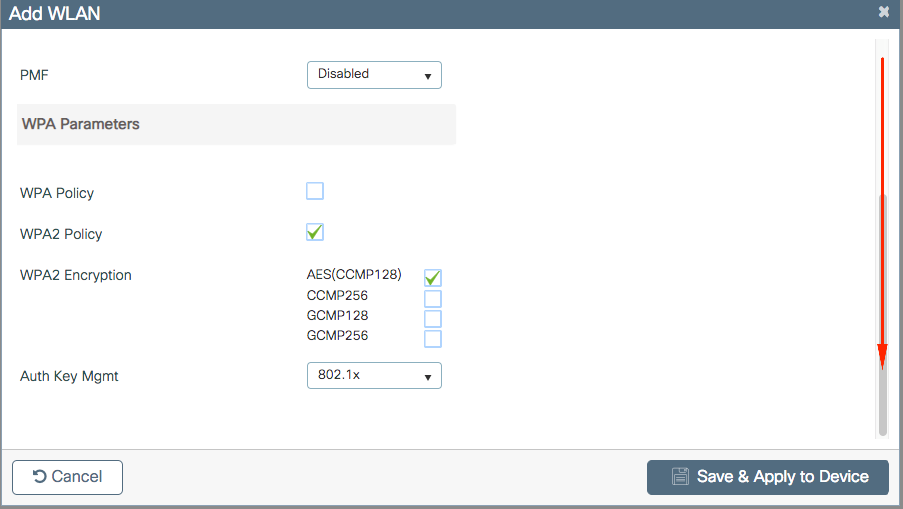

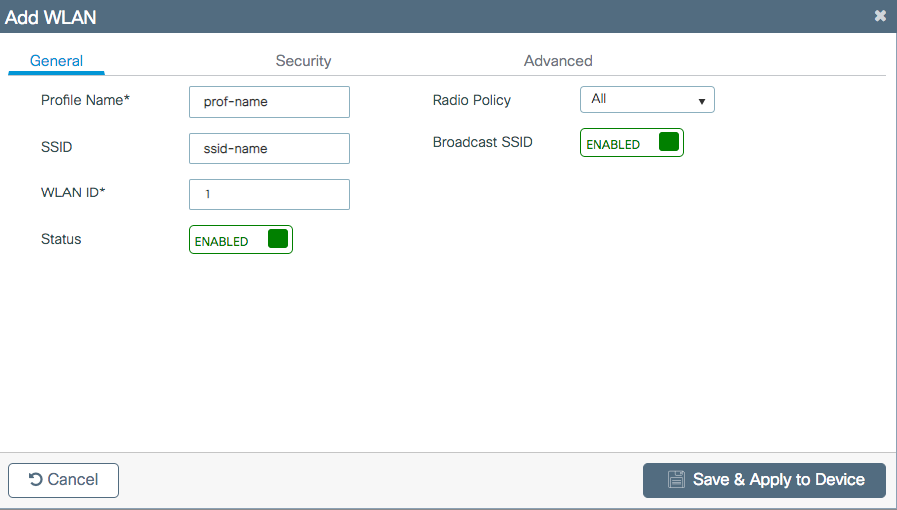

Stap 2. Voer de WLAN-gegevens in

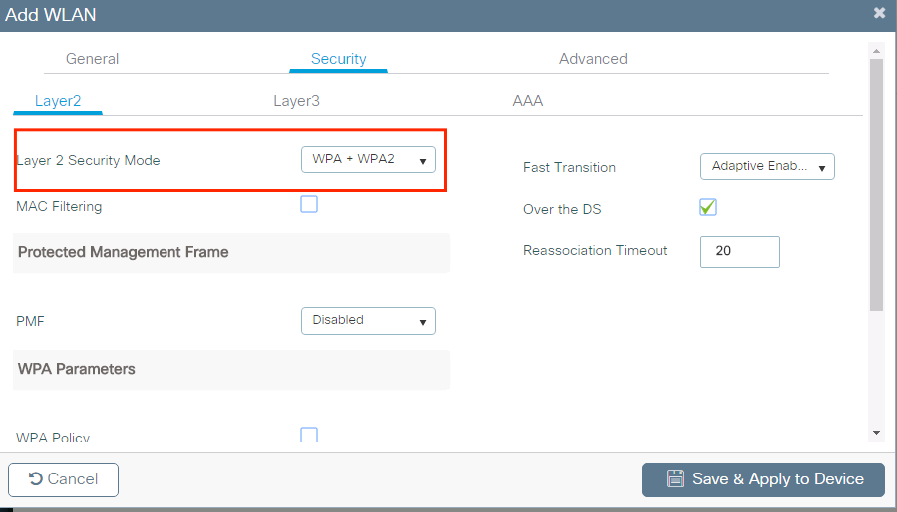

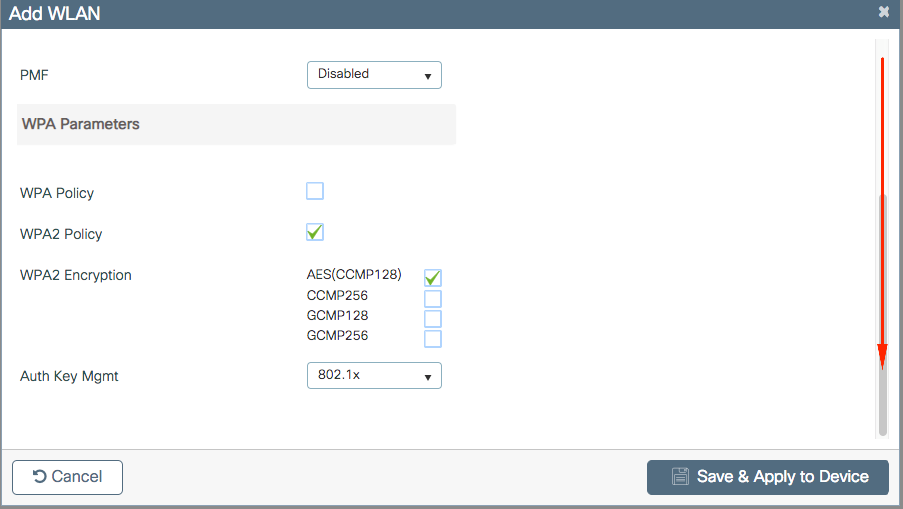

Stap 3a. Navigeer naar het tabblad Beveiliging en selecteer de gewenste beveiligingsmethode. In dit geval WPA2 + 802.1x.

3 ter. Voorbeeld van de gemengde modus WPA2+WPA3

Opmerking: de WPA2+WPA3 Mixed Mode op de Cisco 9800 WLC maakt een naadloze co-existentie mogelijk van moderne WPA3-apparaten en oudere WPA2-apparaten, waarbij waar mogelijk zowel compatibiliteit als verbeterde beveiliging wordt gegarandeerd. Fast Transition (FT) is optioneel in dit scenario, het wordt verplicht wanneer AKM FT + 802.1x is ingeschakeld.

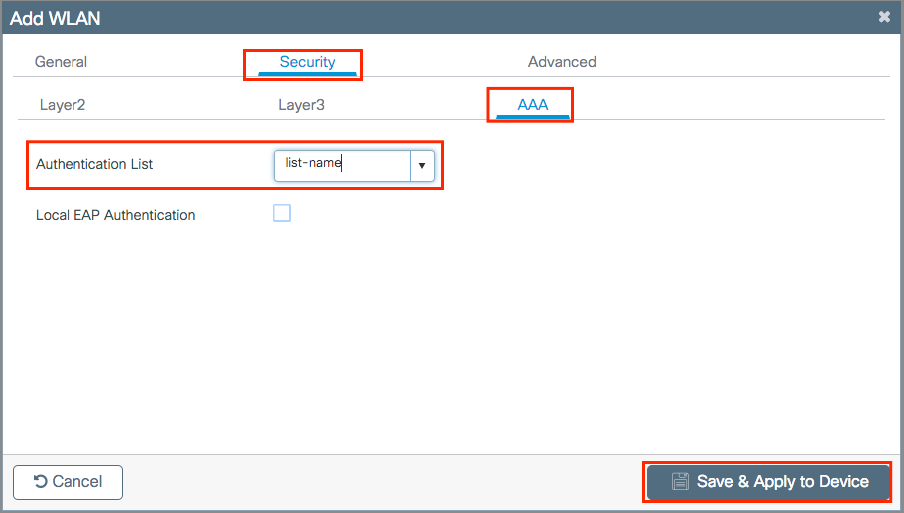

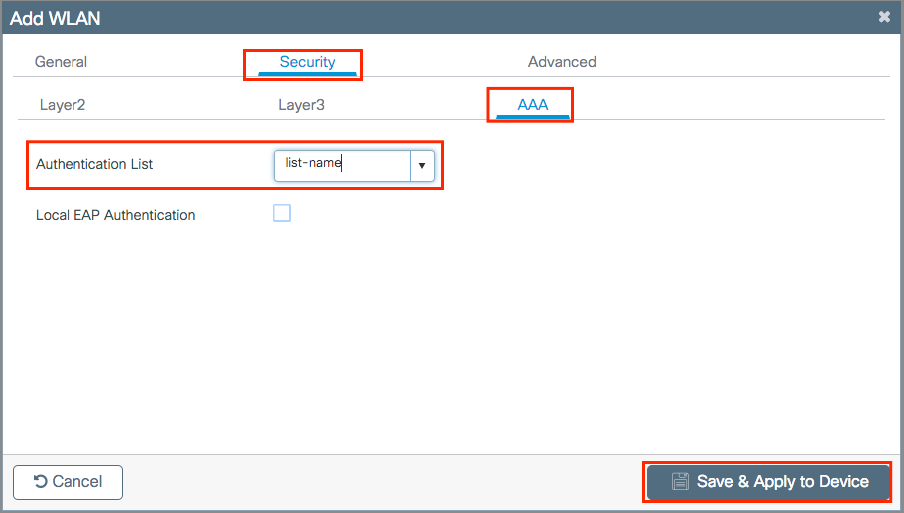

Stap 4. Selecteer op het Security > AAA tabblad de verificatiemethode die is gemaakt in stap 3 van de sectie AAA Configuration on 9800 WLC.

CLI:

# config t

# wlan <profile-name> <wlan-id> <ssid-name>

# security dot1x authentication-list <dot1x-list-name>

# no shutdown

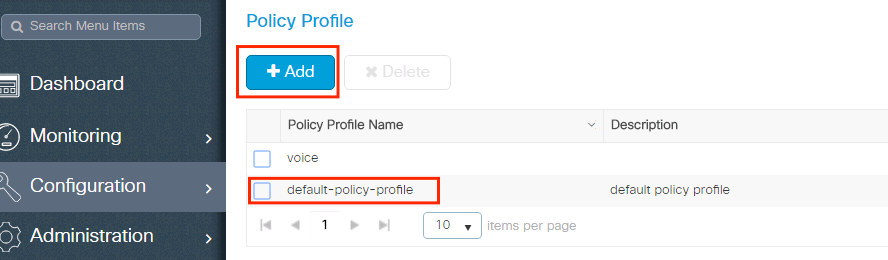

Configuratie beleidsprofiel

In een beleidsprofiel kunt u bepalen aan welk VLAN u de clients wilt toewijzen, onder andere instellingen (zoals Access Controls List [ACLs], Quality of Service [QoS], Mobility Anchor, Timers, enzovoort).

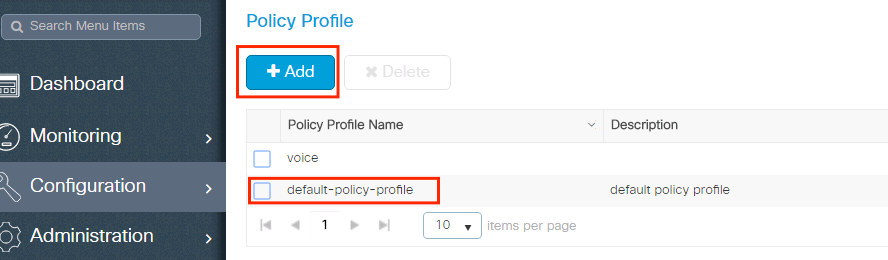

U kunt uw standaardbeleidsprofiel gebruiken of een nieuw profiel maken.

GUI:

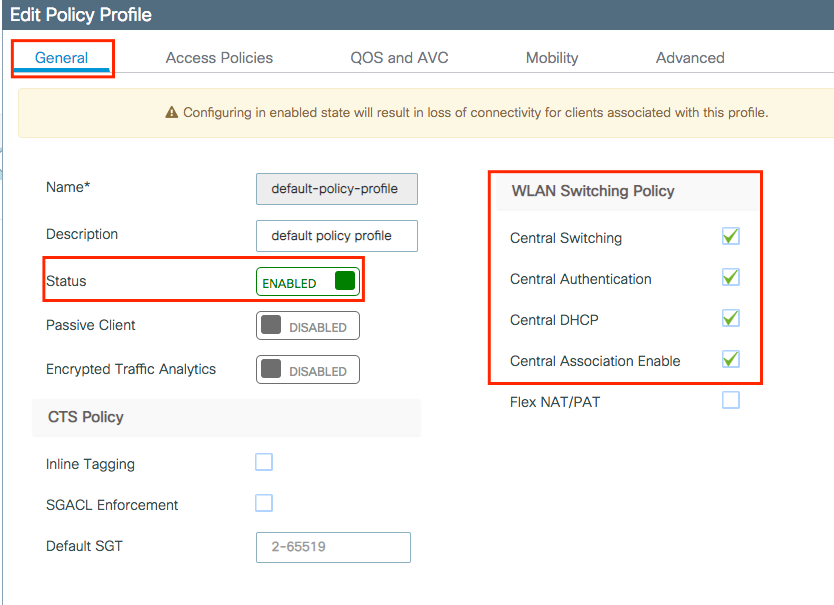

Navigeer naar Configuratie > Tags en profielen > Beleidsprofiel en configureer uw standaardbeleidsprofiel of maak een nieuw profiel.

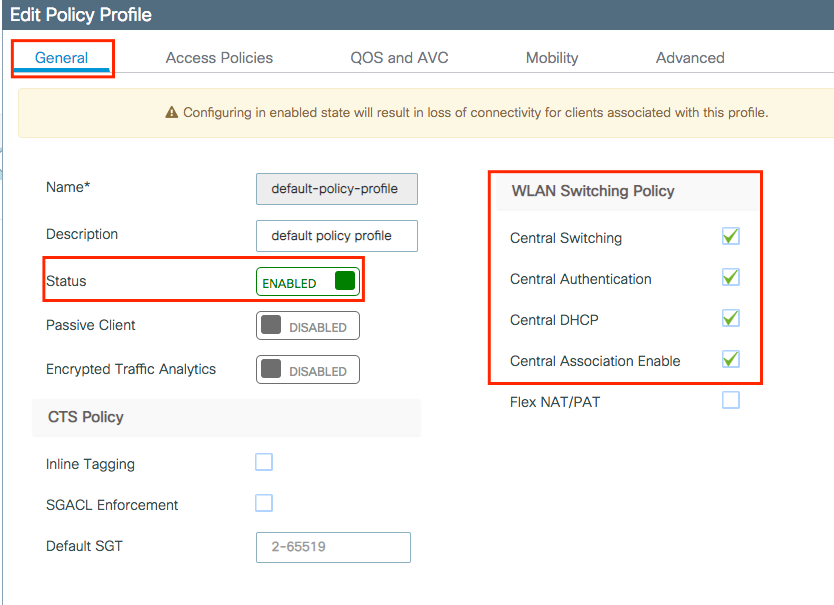

Controleer of het profiel is ingeschakeld.

Als uw toegangspunt zich in de lokale modus bevindt, moet u ook controleren of Centrale switching, Centrale verificatie en Centrale DHCP zijn ingeschakeld in het beleidsprofiel.

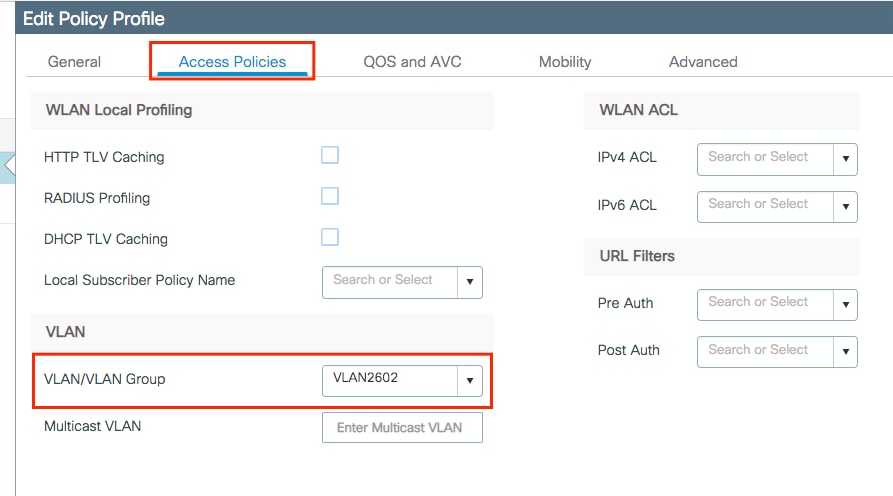

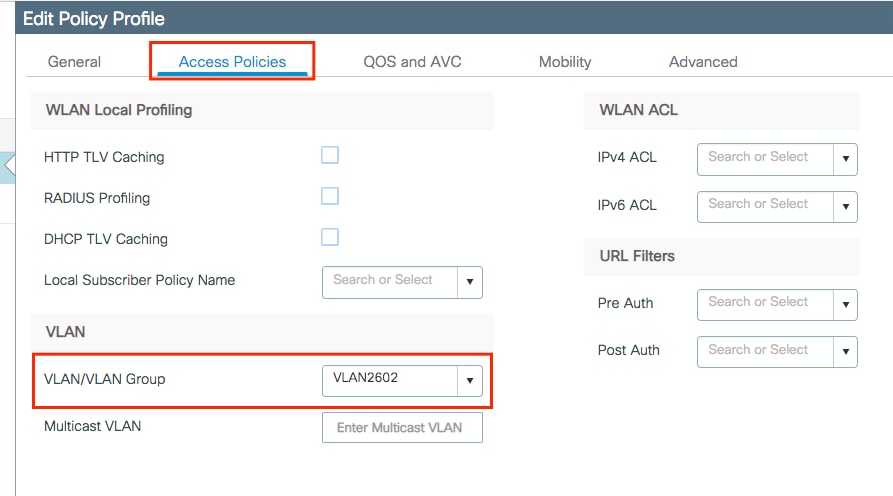

Selecteer het VLAN waaraan de clients moeten worden toegewezen op het tabblad Toegangsbeleid.

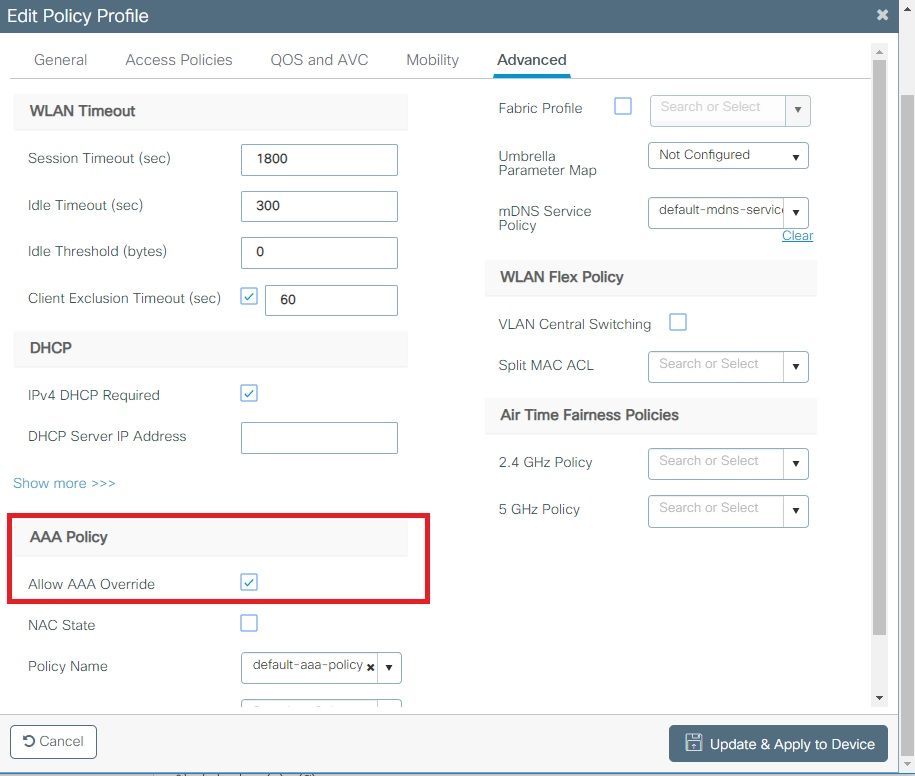

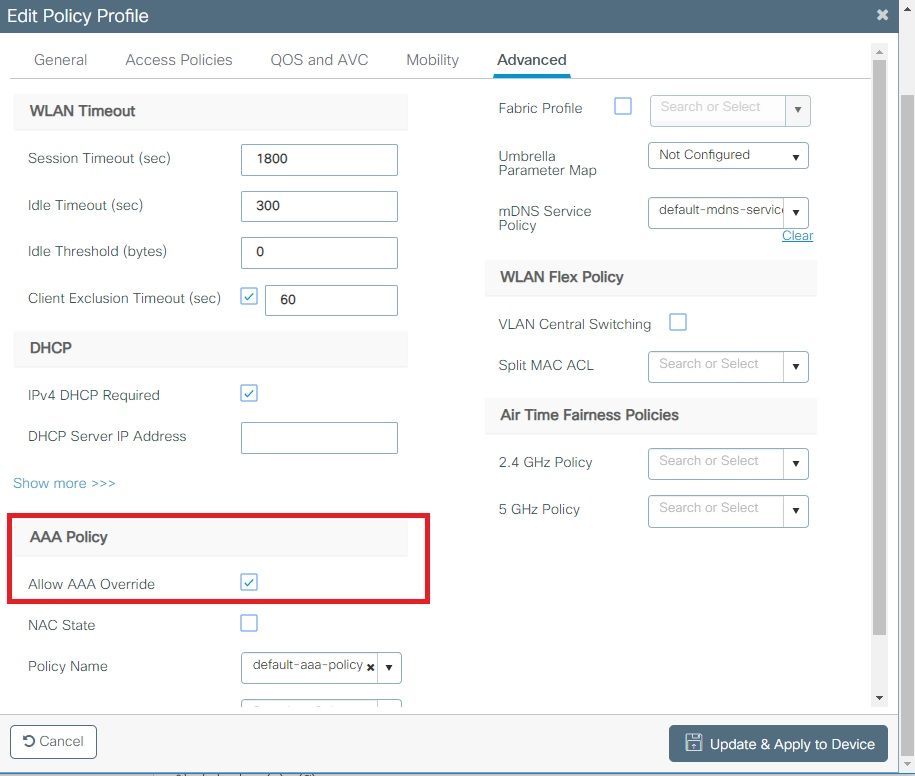

Als u van plan bent ISE-retourattributen te gebruiken in de Access-Accept-achtige VLAN-toewijzing, schakelt u AAA-overschrijving in op het Advanced tabblad:

CLI:

# config

# wireless profile policy <policy-profile-name>

# aaa-override

# central switching

# description "<description>"

# vlan <vlanID-or-VLAN_name>

# no shutdown

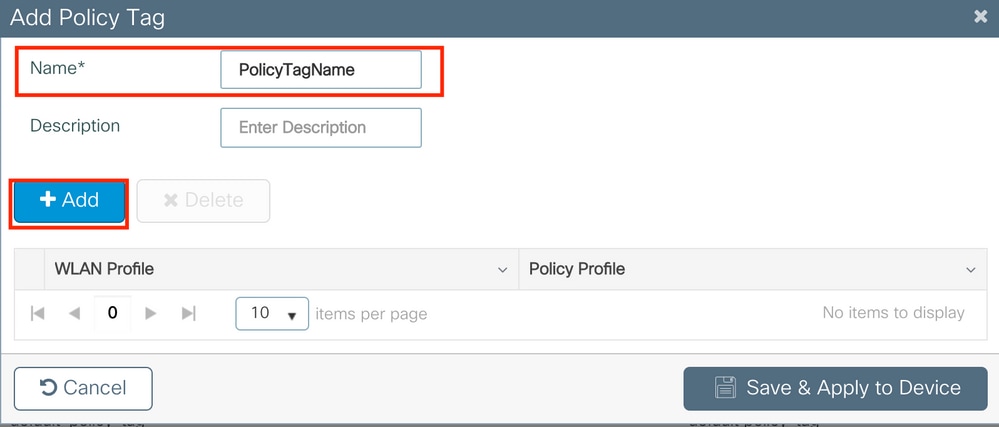

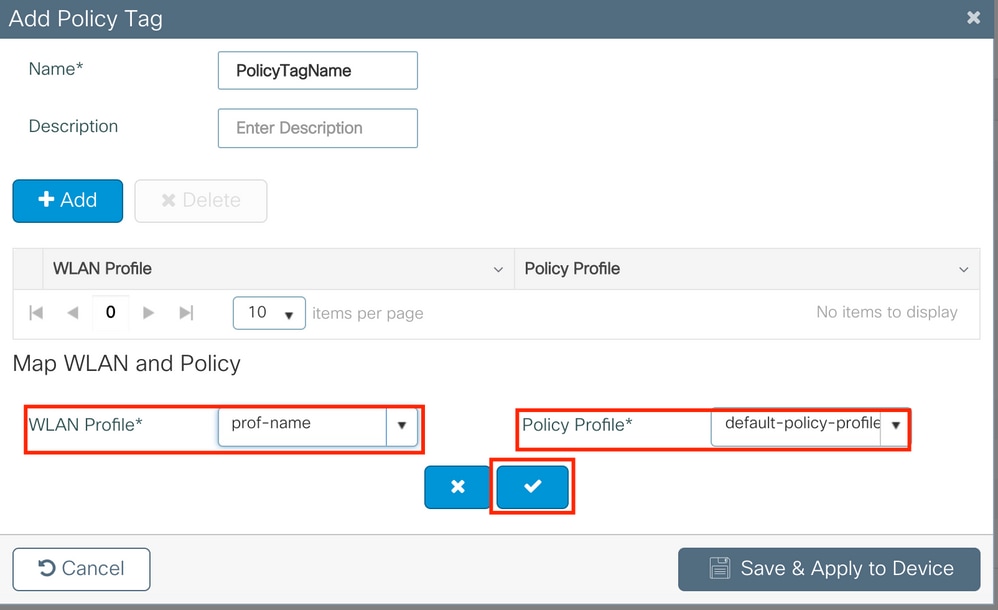

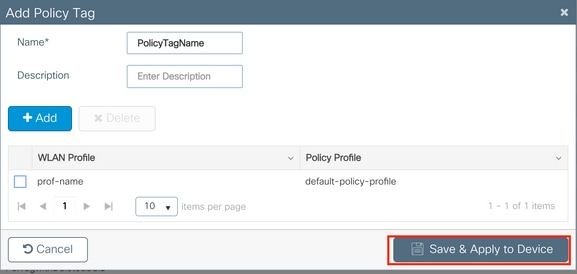

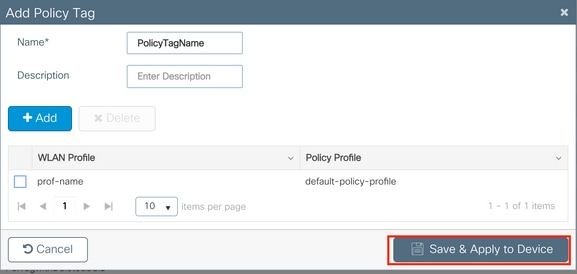

Beleidstag-configuratie

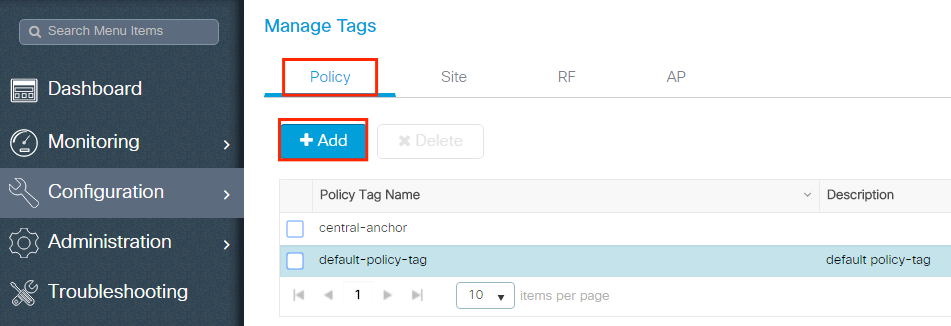

Beleidstag wordt gebruikt om de SSID te koppelen aan het beleidsprofiel. U kunt een nieuwe beleidstag maken of de standaardbeleidstag gebruiken.

GUI:

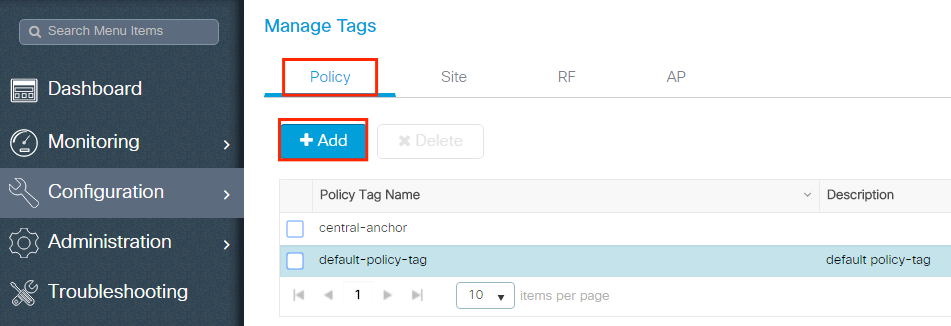

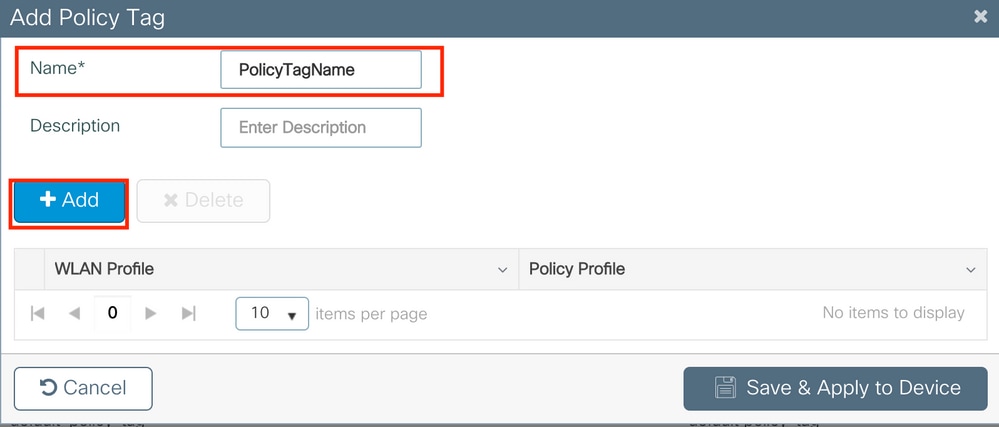

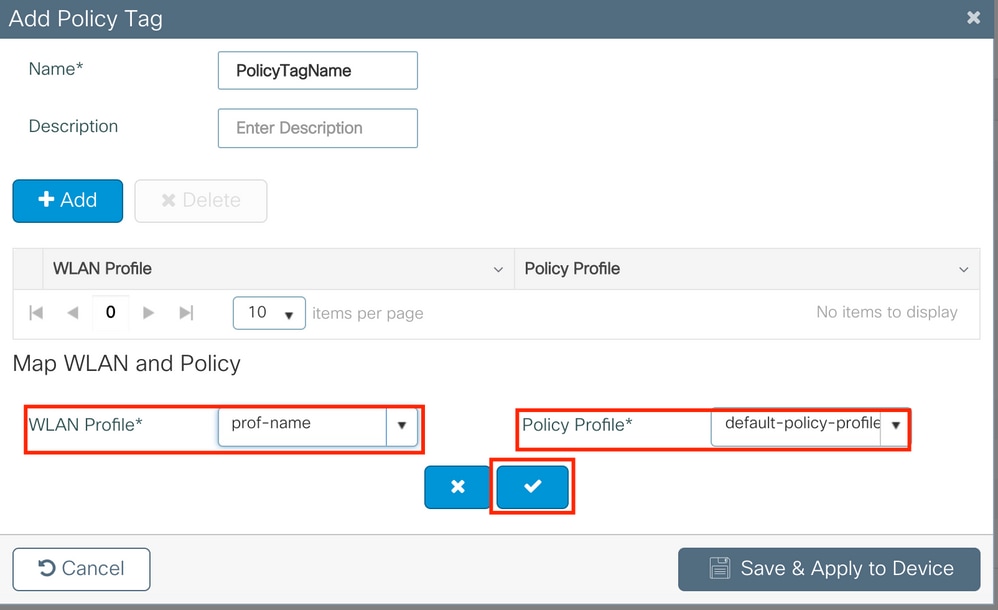

Navigeer naar Configugation > Tags & Profiles > Tags > Policy en voeg indien nodig een nieuwe toe.

Koppel uw WLAN-profiel aan het gewenste beleidsprofiel.

CLI:

# config t

# wireless tag policy <policy-tag-name>

# wlan <profile-name> policy <policy-profile-name>

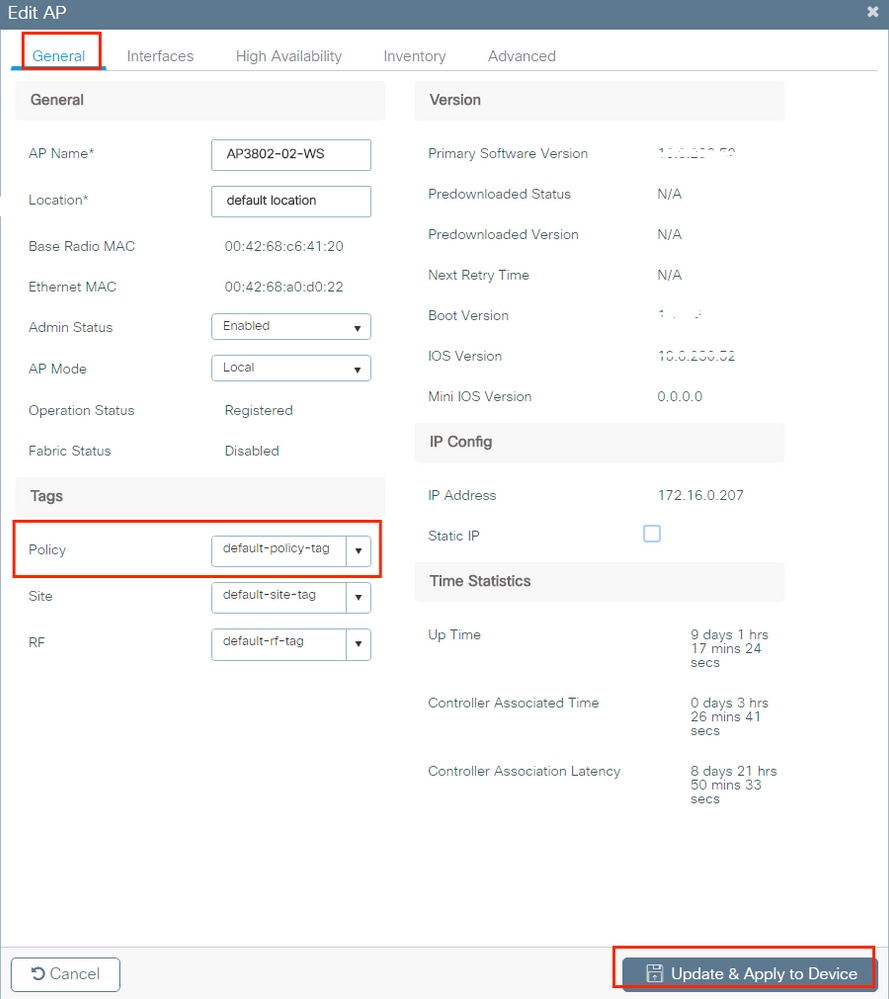

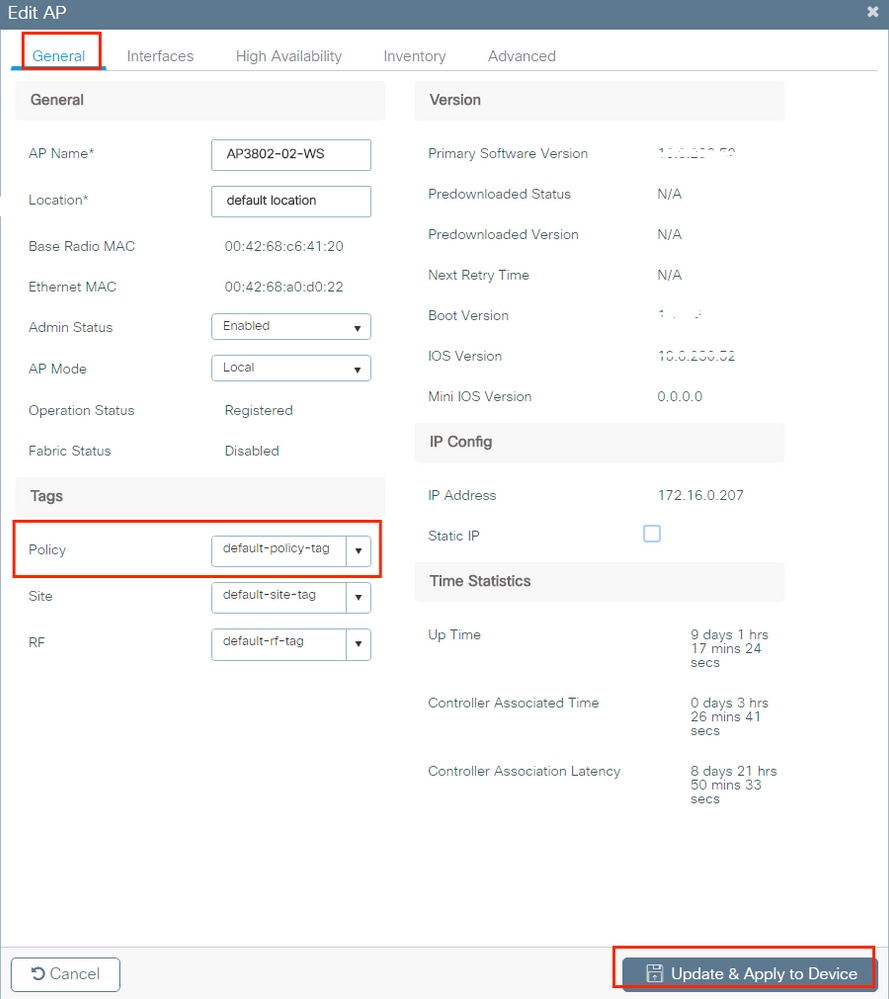

Toewijzing van beleidslabels

Wijs de beleidstag toe aan de benodigde toegangspunten.

GUI:

Configuration > Wireless > Access Points > AP Name > General Tags, Als u de tag aan één toegangspunt wilt toewijzen, navigeert u om de relevante beleidstag toe te wijzen en klikt u op Update & Apply to Device.

Opmerking: wanneer de beleidstag op een toegangspunt wordt gewijzigd, wordt de koppeling naar de 9800 WLC verlaagd en wordt deze enkele ogenblikken later weer toegevoegd.

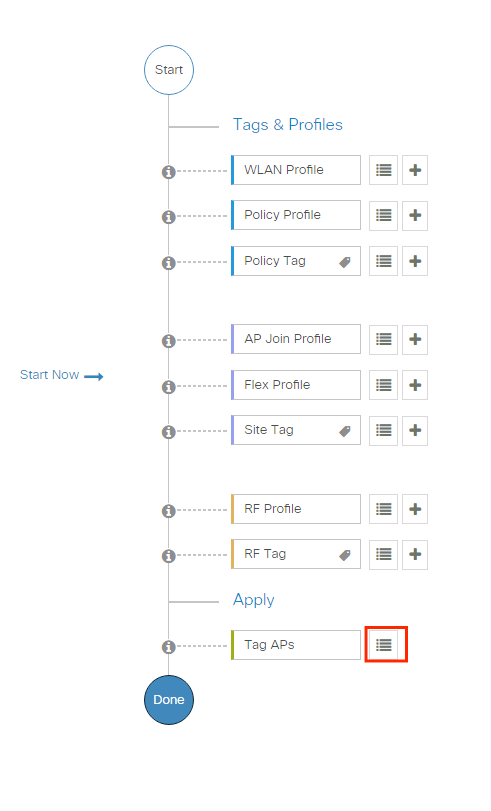

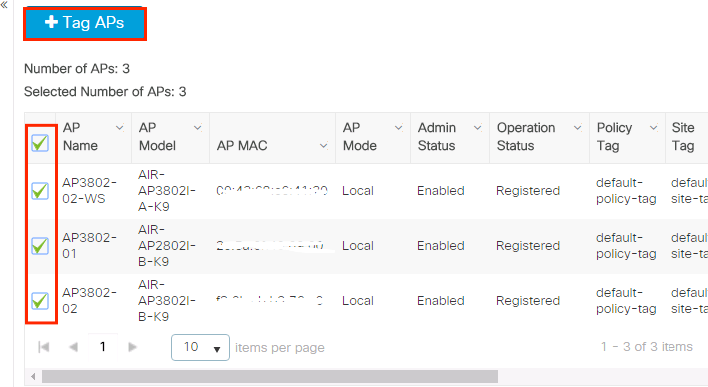

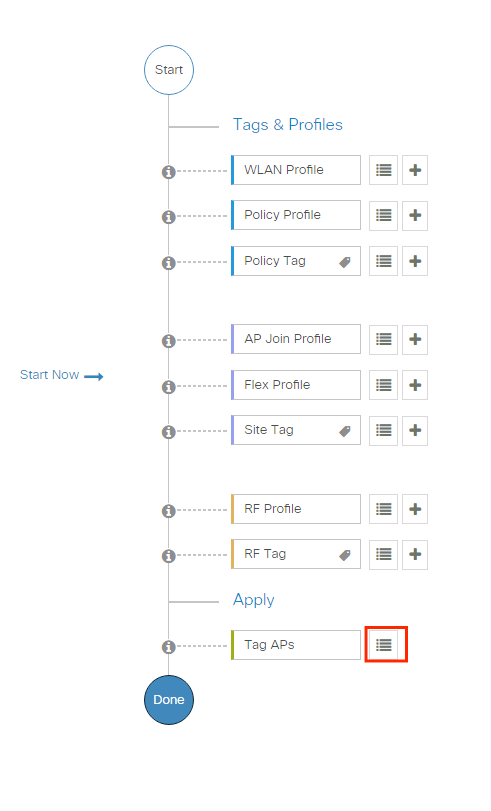

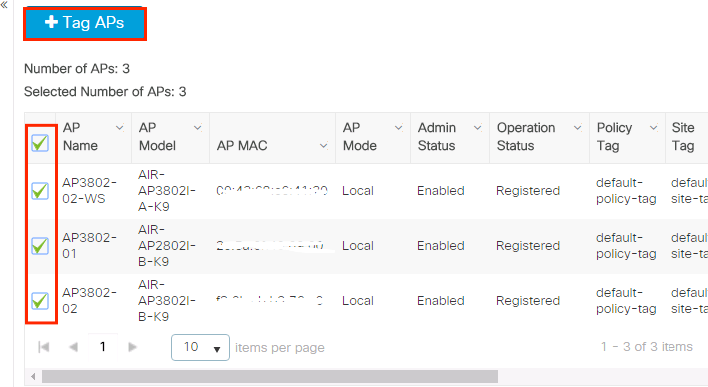

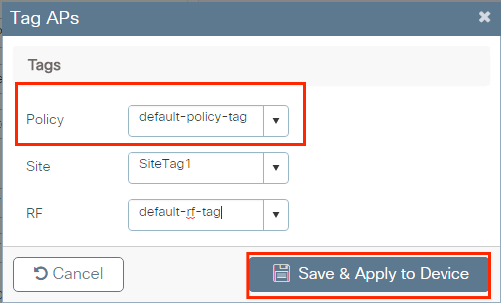

Om dezelfde beleidstag aan meerdere toegangspunten toe te wijzen, bladert u naar Configuration > Wireless Setup > Advanced > Start Now > Apply.

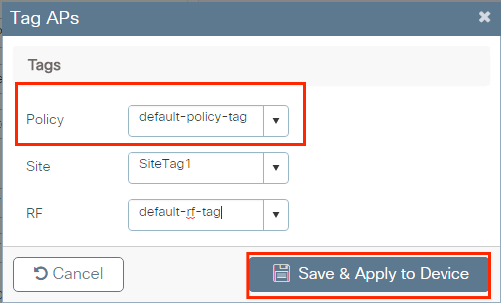

Selecteer de toegangspunten waaraan u de tag wilt toewijzen en klik op + Tag APs

Selecteer de toepasselijke tags voor Beleid, Site en RF en klik op SaveToepassen op apparaat

CLI:

# config t

# ap <ethernet-mac-addr>

# policy-tag <policy-tag-name>

# end

ISE-configuratie

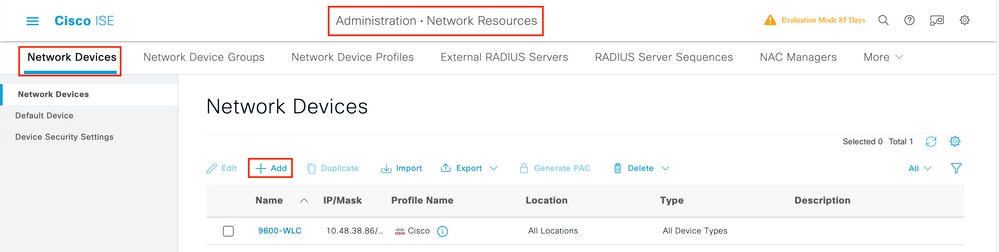

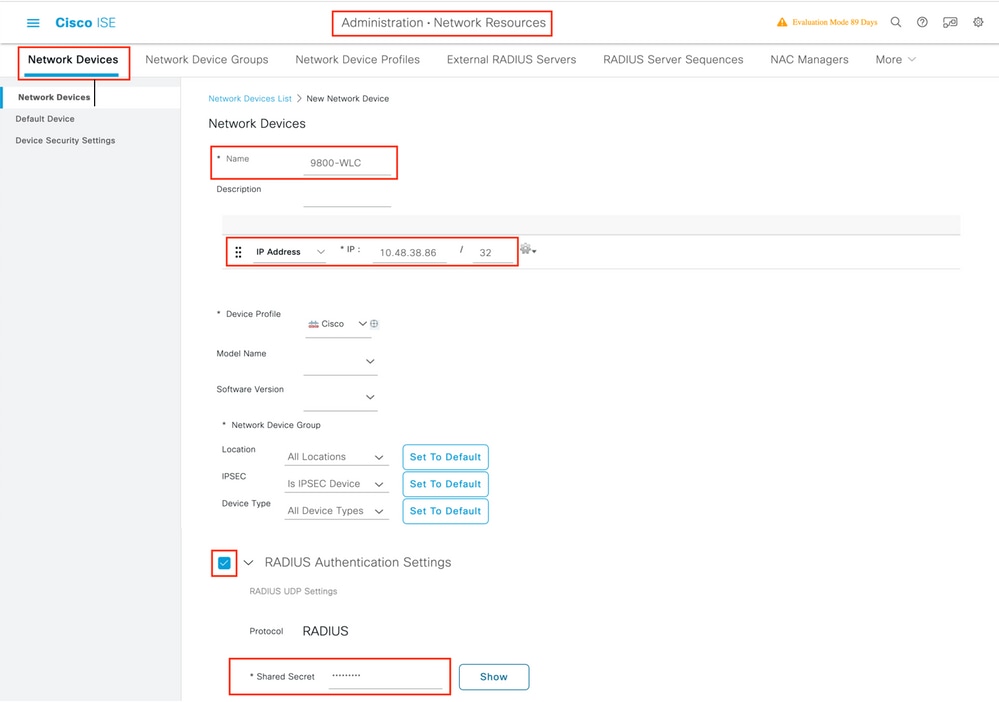

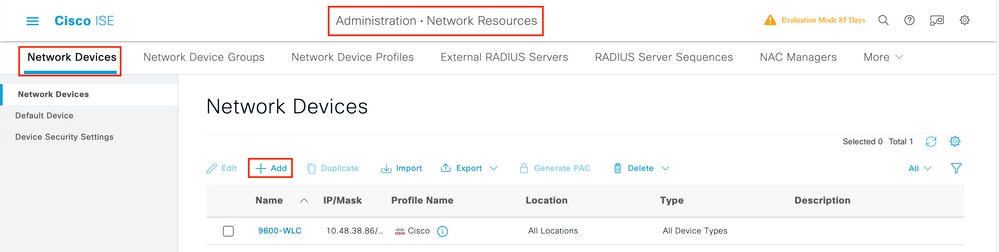

De WLC declareren op ISE

Stap 1. Open de ISE-console en navigeer naar Administration > Network Resources > Network Devices > Add zoals weergegeven in de afbeelding.

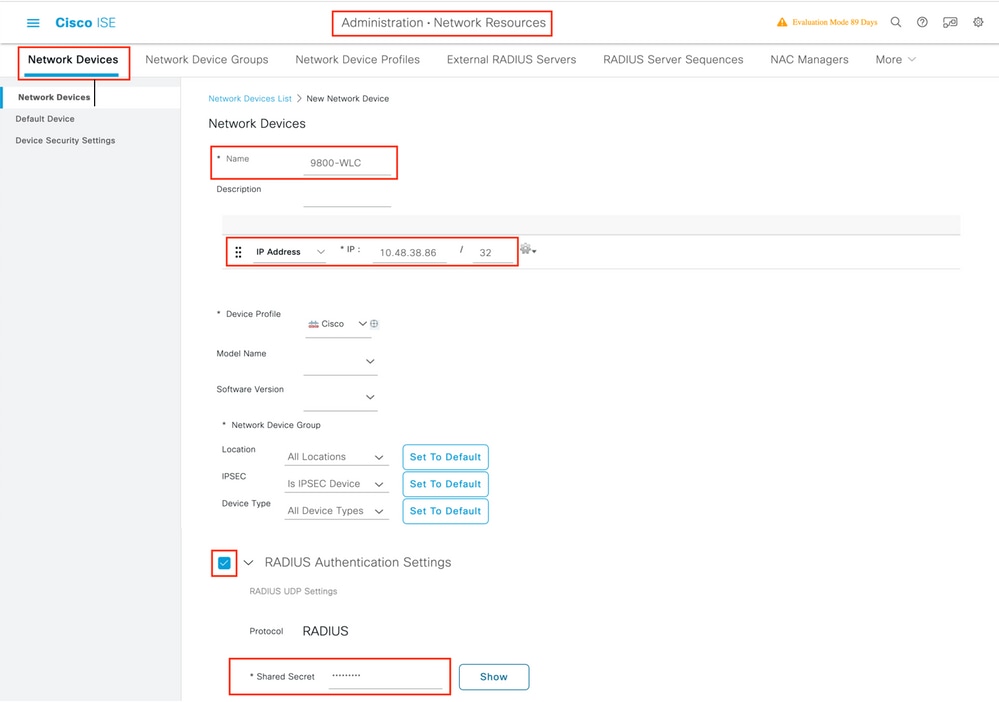

Stap 2. Configureer het netwerkapparaat.

Optioneel kan het een opgegeven modelnaam, softwareversie, beschrijving en toewijzen van netwerkapparaatgroepen op basis van apparaattypen, locatie of WLC's zijn.

Het IP-adres komt overeen met de WLC-interface die de verificatieverzoeken verzendt. Standaard is dit de beheerinterface zoals weergegeven in de afbeelding:

Zie voor meer informatie over Network Device Groups het hoofdstuk: Netwerkapparaten beheren vanuit de beheerdershandleiding van de Cisco Identity Services Engine: Netwerkapparaatgroepen

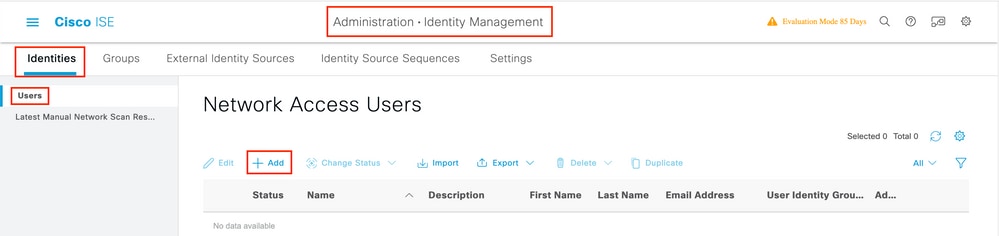

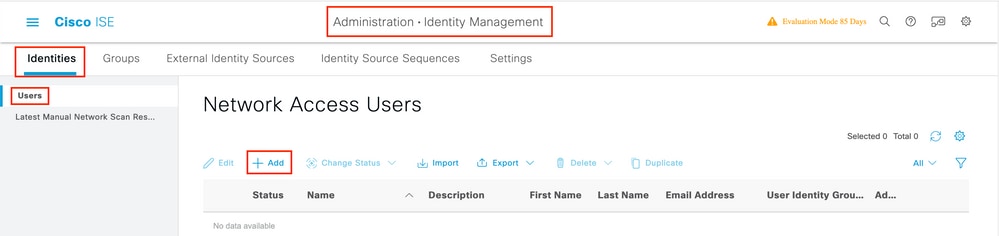

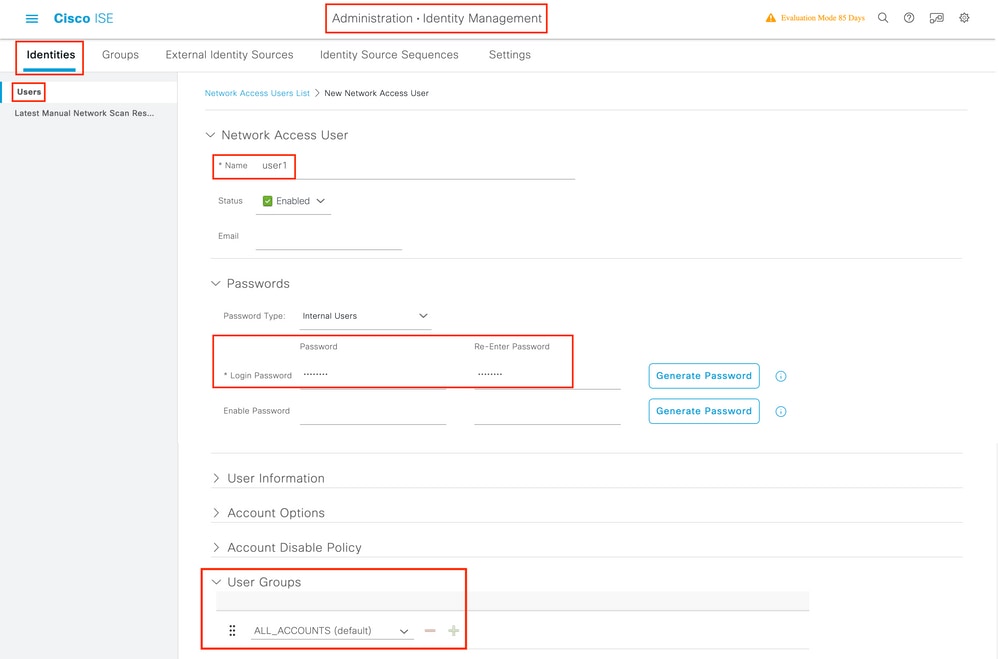

Nieuwe gebruiker maken op ISE

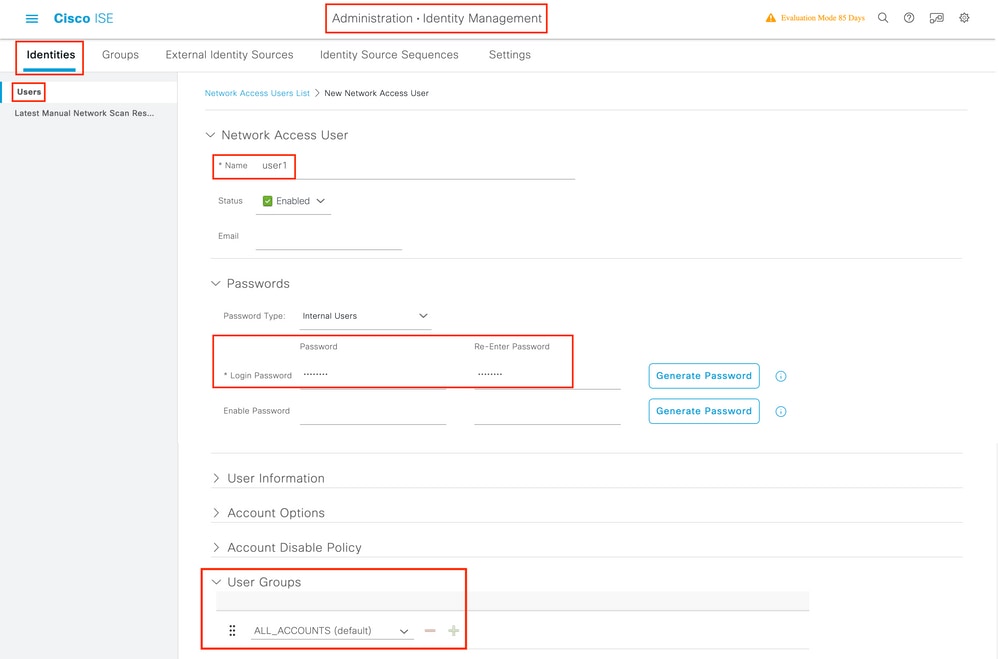

Stap 1. Navigeer Administration > Identity Management > Identities > Users > Add naar de thema's die in de afbeelding worden getoond:

Stap 2. Voer de gegevens voor de gebruiker in. In dit voorbeeld behoort deze gebruiker tot een groep met de naam ALL_ACCOUNTS, maar deze kan naar behoefte worden aangepast zoals weergegeven in de afbeelding:

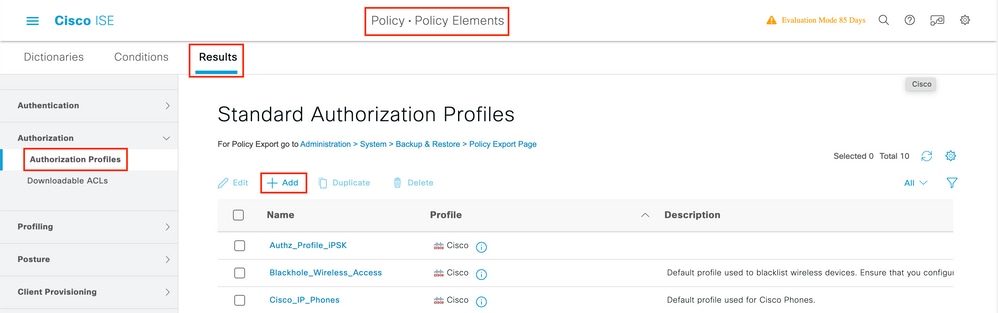

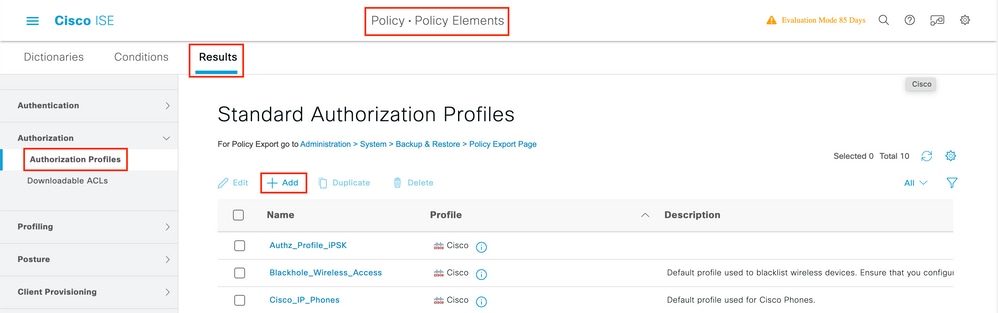

Machtigingsprofiel maken

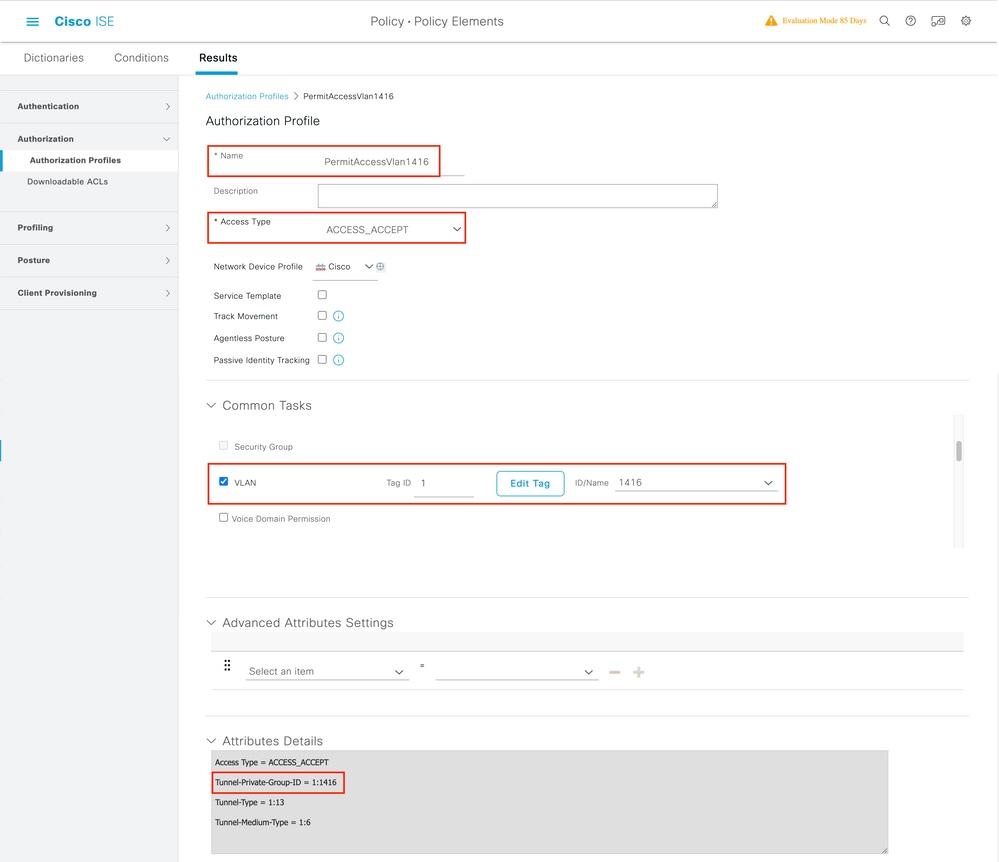

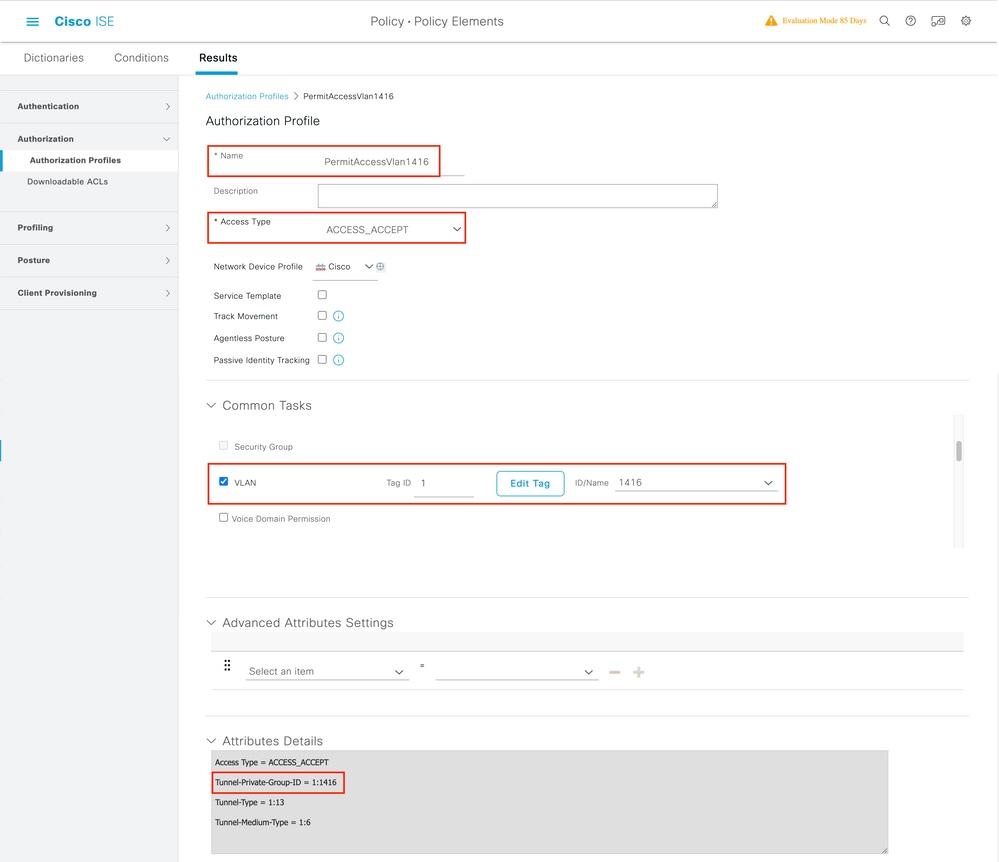

Het Authorization Profile bestaat uit een set attributen die worden geretourneerd wanneer een voorwaarde is gekoppeld. Het autorisatieprofiel bepaalt of de client al dan niet toegang heeft tot het netwerk, ACL's (Access Control Lists), VLAN-overschrijving of een andere parameter. Het in dit voorbeeld weergegeven machtigingsprofiel stuurt een toegangsacceptatie voor de client en wijst de client toe aan VLAN 1416.

Stap 1. Navigeer naar Policy > Policy Elements > Results > Authorization > Authorization Profiles en klik op de Add knop.

Stap 2. Voer de waarden in zoals weergegeven in de afbeelding. Hier kunnen we AAA-override-attributen zoals VLAN als voorbeeld retourneren. WLC 9800 accepteert tunnelattributen 64, 65, 81 die VLAN-id of -naam gebruiken en accepteert ook het gebruik van het AirSpace-Interface-Name attribuut.

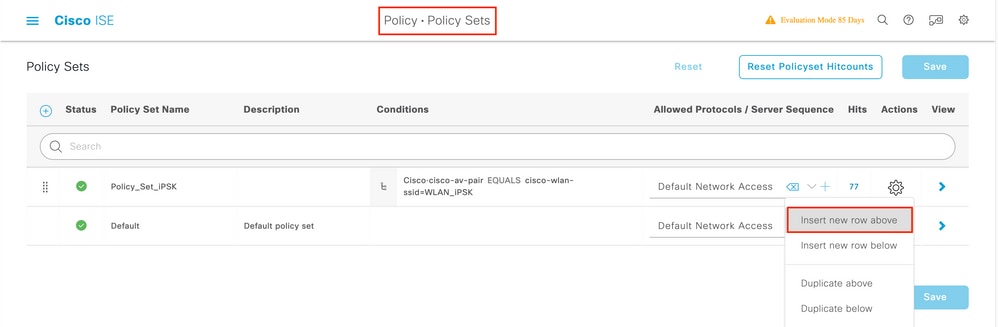

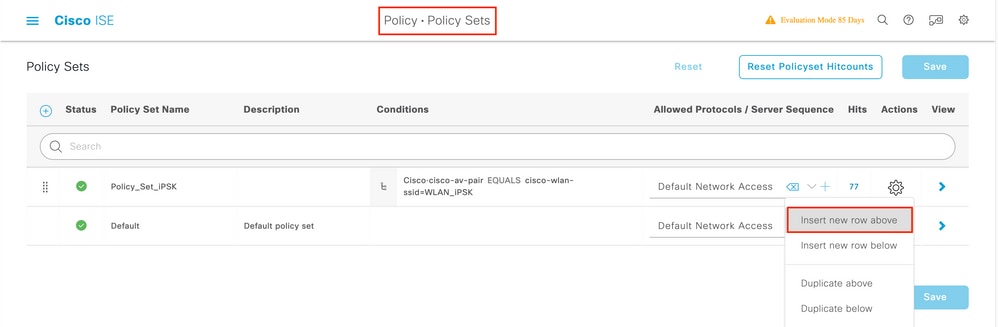

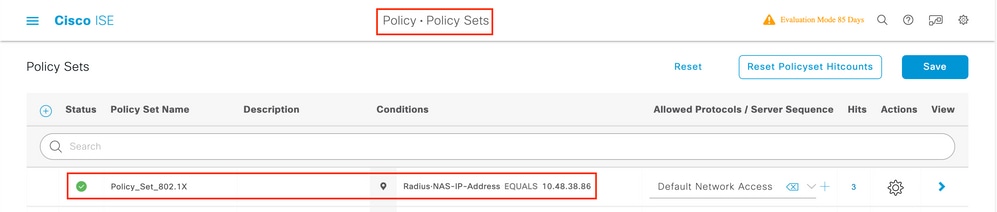

Een beleidsset maken

Een beleidsset definieert een verzameling verificatie- en autorisatieregels. Als u er een wilt maken, gaat u naar, Policy > Policy Setsklikt u op het tandwiel van de eerste beleidsset in de lijst en selecteert u Insert new row above zoals weergegeven in deze afbeelding:

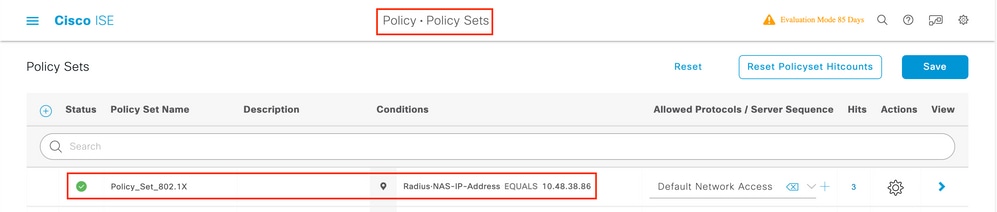

Configureer een naam en maak een voorwaarde voor deze beleidsset. In dit voorbeeld geeft de voorwaarde aan dat we overeenkomen met het verkeer dat afkomstig is van de WLC:

Radius:NAS-IP-Address EQUALS X.X.X.X // X.X.X.X is the WLC IP address

Zorg ervoor dat Default Network Access u onder Allowed Protocols / Server Sequenceselecteert.

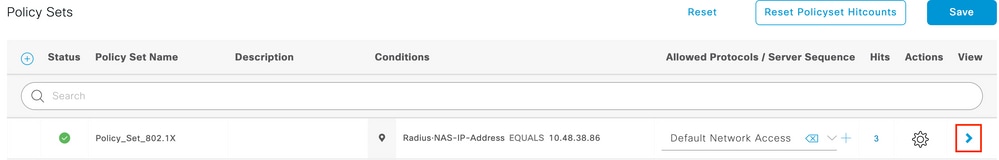

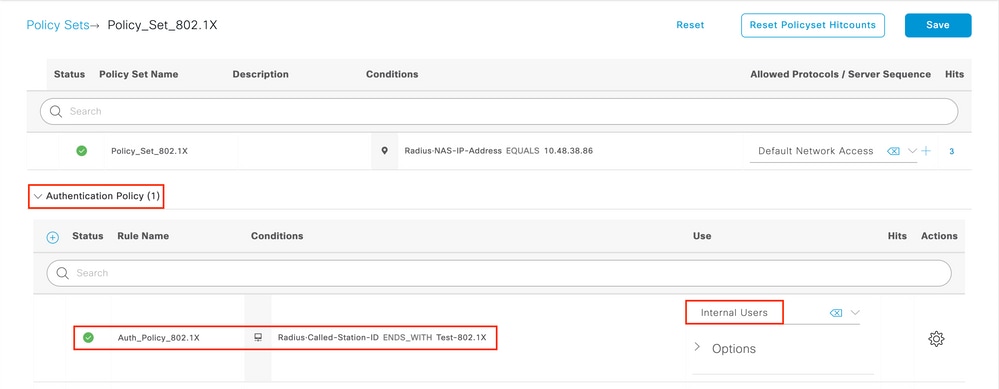

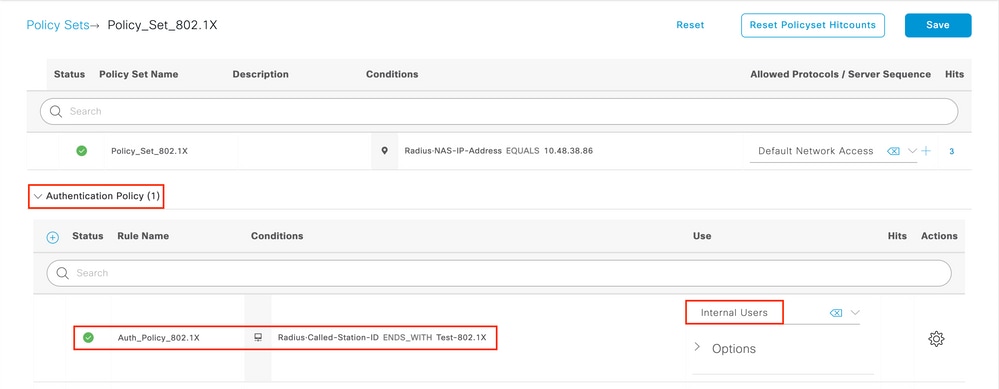

Verificatiebeleid maken

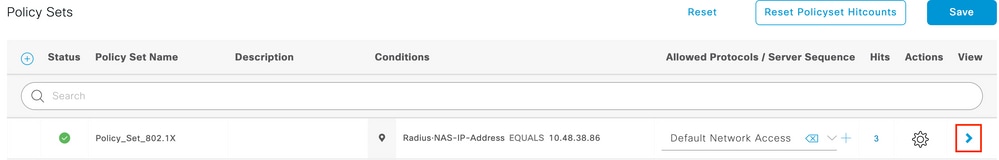

Als u het verificatie- en autorisatiebeleid wilt configureren, moet u de configuratie van de beleidsset invoeren. Dit kan als u op de blauwe pijl rechts van de Policy Set regel klikt:

Authenticatiebeleid wordt gebruikt om te controleren of de referenties van de gebruikers correct zijn (controleren of de gebruiker echt is wie hij zegt dat hij is). Maak onder Authenticaton Policy, een verificatiebeleid en configureer dit zoals in deze afbeelding wordt weergegeven. De voorwaarden voor het beleid dat in dit voorbeeld wordt gebruikt, zijn:

RADIUS:Called-Station-ID ENDS_WITH // is the SSID of your WLAN

Kies ook de interne gebruikers onder het Use tabblad van dit verificatiebeleid.

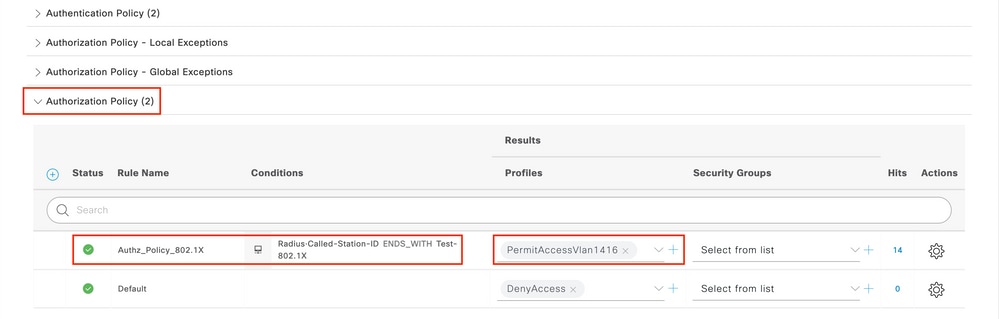

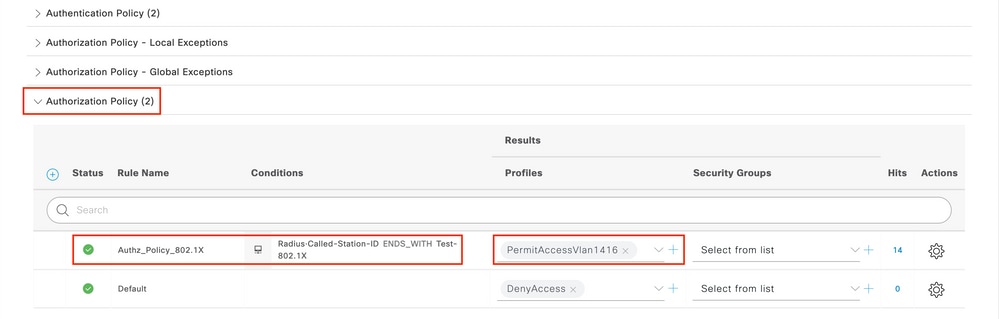

Machtigingsbeleid maken

Ga op dezelfde pagina naar Authorization Policy en maak een nieuwe. De voorwaarde voor dit machtigingsbeleid is:

RADIUS:Called-Station-ID ENDS_WITH // is the SSID of your WLAN

Selecteer op het Result > Profiles tabblad van dit beleid de pagina die Authorization Profile u eerder hebt gemaakt. Dit zorgt ervoor dat ISE de juiste attributen naar de WLC stuurt als de gebruiker is geverifieerd.

Op dit punt is alle configuratie voor de WLC en ISE voltooid, u kunt nu proberen verbinding te maken met een client.

Raadpleeg voor meer informatie over het beleid voor ISE-protocollen toestaan het hoofdstuk: Authenticatiebeleid beheren in de beheerdershandleiding van de Cisco Identity Services Engine Authenticatiebeleid beheren

Voor meer informatie over ISE Identity Sources raadpleegt u het hoofdstuk: Gebruikers en externe identiteitsbronnen beheren vanuit de beheerdershandleiding van de Cisco Identity Services Engine: Identity Sources

Verifiëren

U kunt deze opdrachten gebruiken om uw huidige configuratie te controleren:

# show run wlan // WLAN configuration

# show run aaa // AAA configuration (server, server group, methods)

# show aaa servers // Configured AAA servers

# show ap config general // AP's configurations

# show ap name <ap-name> config general // Detailed configuration of specific AP

# show ap tag summary // Tag information for AP'S

# show wlan { summary | id | name | all } // WLAN details

# show wireless tag policy detailed <policy-tag name> // Detailed information on given policy tag

# show wireless profile policy detailed <policy-profile name>// Detailed information on given policy profile

Problemen oplossen

Opmerking: het gebruik van externe load balancers is prima. Zorg er echter voor dat uw load balancer werkt op een per-client basis met behulp van de call-station-id RADIUS attribuut. Vertrouwen op UDP-bronpoort is geen ondersteund mechanisme voor het in evenwicht brengen van RADIUS-verzoeken van de 9800.

Problemen oplossen op de WLC

De WLC 9800 biedt Always-ON-traceringsmogelijkheden. Dit zorgt ervoor dat alle connectiviteitsgerelateerde fouten, waarschuwingen en meldingen op meldingsniveau voortdurend worden geregistreerd en dat u logboeken kunt bekijken voor een incident of een storing nadat deze zich heeft voorgedaan.

Het hangt af van het volume van de logs gegenereerd, maar meestal, kunt u terug te gaan een paar uur tot enkele dagen.

Om de sporen te bekijken die 9800 WLC standaard heeft verzameld, kunt u via SSH/Telnet verbinding maken met de 9800 WLC en de volgende stappen uitvoeren: (Zorg ervoor dat u de sessie in een tekstbestand logt).

Stap 1. Controleer de huidige tijd van de WLC, zodat u de logs kunt bijhouden in de tijd terug naar het moment waarop het probleem zich voordeed.

# show clock

Stap 2. Verzamel syslogs uit de WLC-buffer of de externe syslog, zoals voorgeschreven door de systeemconfiguratie. Dit biedt een snel overzicht van de systeemstatus en eventuele fouten.

# show logging

Stap 3. Controleer of eventuele foutopsporingsvoorwaarden zijn ingeschakeld.

# show debugging

IOSXE Conditional Debug Configs:

Conditional Debug Global State: Stop

IOSXE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

Opmerking: Als u een voorwaarde ziet die wordt vermeld, betekent dit dat de sporen zijn aangemeld op foutopsporingsniveau voor alle processen die de ingeschakelde voorwaarden tegenkomen (mac-adres, IP-adres, enzovoort). Hierdoor neemt het volume van de logs toe. Daarom wordt aanbevolen om alle voorwaarden te wissen wanneer niet actief debuggen.

Stap 4. Stel dat het geteste MAC-adres niet als voorwaarde in stap 3 is vermeld, verzamel de traces op het niveau van de always-on-melding voor het specifieke MAC-adres:

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

U kunt de inhoud van de sessie weergeven of het bestand kopiëren naar een externe TFTP-server:

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Voorwaardelijke foutopsporing en radioactieve tracering

Als de always-on traces u niet genoeg informatie geven om de trigger voor het onderzochte probleem te bepalen, kunt u voorwaardelijke foutopsporing inschakelen en Radio Active (RA)-tracering vastleggen, die foutopsporingsniveau biedt voor alle processen die interageren met de opgegeven voorwaarde (client-MAC-adres in dit geval). Je kunt dit doen via de GUI of de CLI.

CLI:

Voer de volgende stappen uit om voorwaardelijke foutopsporing in te schakelen:

Stap 5. Zorg ervoor dat de foutopsporingsvoorwaarden niet zijn ingeschakeld.

# clear platform condition all

Stap 6. Schakel de foutopsporingsvoorwaarde in voor het draadloze MAC-adres van de client dat u wilt controleren.

Met deze opdracht wordt het opgegeven MAC-adres gedurende 30 minuten (1800 seconden) gecontroleerd. U kunt deze tijd optioneel verhogen tot 2085978494 seconden.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Opmerking: Voer de opdracht debug wireless mac <aaaa.bbbb.cccc> per mac-adres uit om meer dan één client tegelijk te controleren.

Opmerking: U ziet niet de uitvoer van de clientactiviteit op een terminalsessie, omdat alles intern wordt gebufferd om later te worden bekeken.

Stap 7. Reproduceer het probleem of gedrag dat u wilt controleren.

Stap 8. Stop de foutopsporing als het probleem wordt gereproduceerd voordat de standaard of geconfigureerde monitortijd is verstreken.

# no debug wireless mac <aaaa.bbbb.cccc>

Nadat de monitortijd is verstreken of het draadloze foutopsporingsbericht is gestopt, genereert de 9800 WLC een lokaal bestand met de naam:

ra_trace_MAC_aabbbbcccc_HMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Stap 9. Verzamel het bestand van de MAC-adresactiviteit. U kunt het ra trace.log naar een externe server kopiëren of de uitvoer rechtstreeks op het scherm weergeven.

Controleer de naam van het RA-traces-bestand:

# dir bootflash: | inc ra_trace

Kopieer het bestand naar een externe server:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

De inhoud weergeven:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Stap 10. Als de hoofdoorzaak nog steeds niet duidelijk is, verzamelt u de interne logs, die een uitgebreidere weergave zijn van logboeken op debugniveau. U hoeft de client niet opnieuw te debuggen, omdat we verder in detail kijken naar debug-logs die al zijn verzameld en intern zijn opgeslagen.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Opmerking: deze opdracht geeft voor alle processen sporen voor alle logniveaus en is vrij omvangrijk. Schakel Cisco TAC in om deze sporen te ontleden.

U kunt de ra-internal-FILENAME.txt kopiëren naar een externe server of de uitvoer rechtstreeks op het scherm weergeven.

Kopieer het bestand naar een externe server:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

De inhoud weergeven:

# more bootflash:ra-internal-<FILENAME>.txt

Stap 11. Verwijder de foutopsporingsvoorwaarden.

# clear platform condition all

Opmerking: zorg ervoor dat u altijd de foutopsporingsvoorwaarden verwijdert na een probleemoplossingssessie.

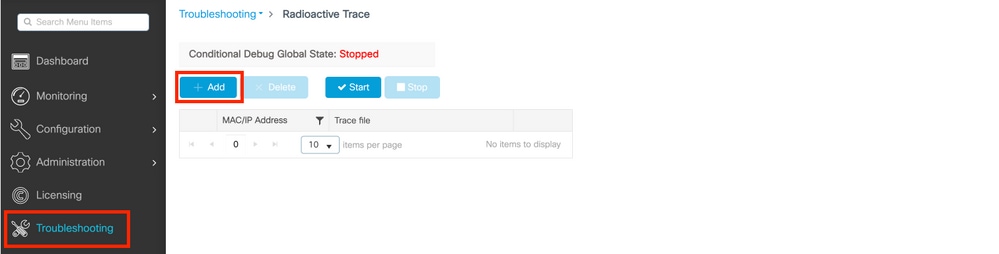

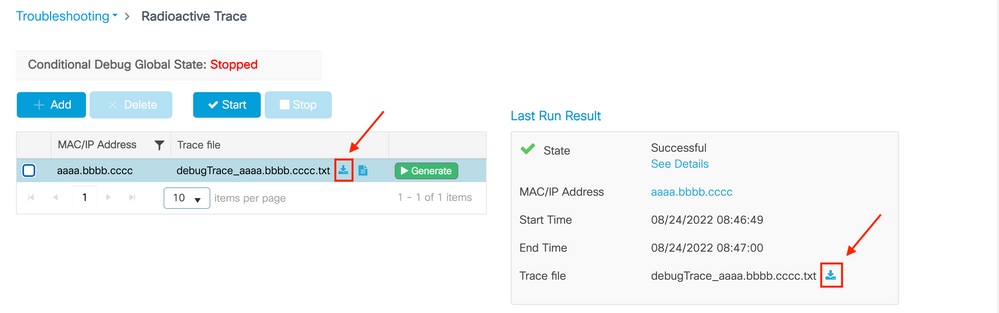

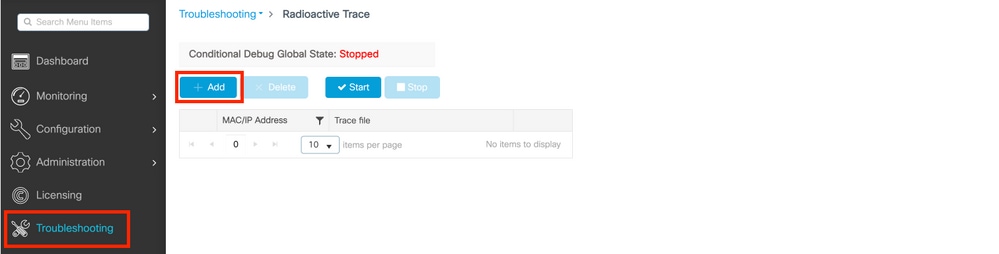

GUI:

Stap 1. Ga naar Troubleshooting > Radioactive Trace > + Add en geef het MAC/IP-adres op van de client(s) die u wilt oplossen.

Stap 2. Klik op Start.

Stap 3. Het probleem reproduceren.

Stap 4. Klik op Stoppen.

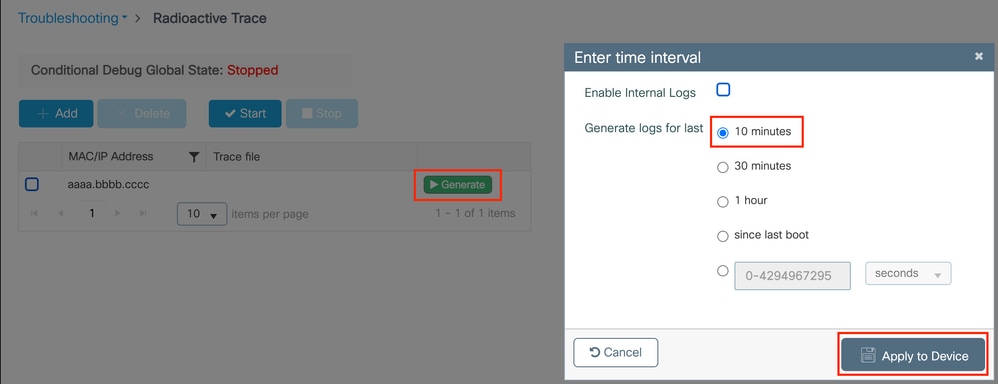

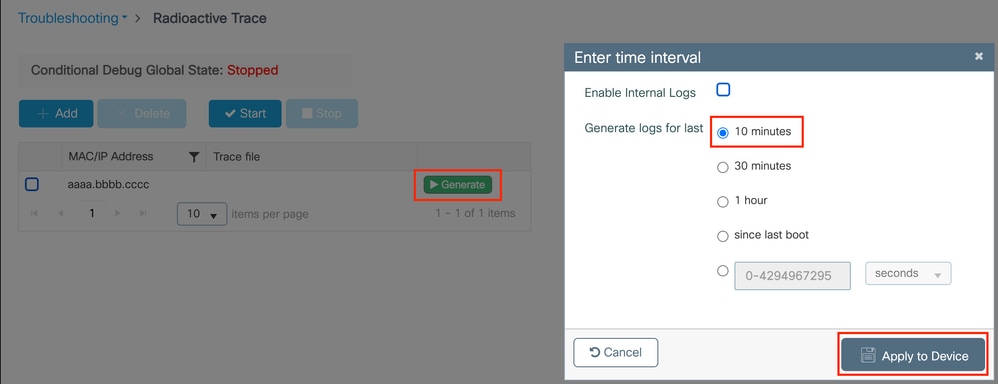

Stap 5. Klik op de Generate knop, selecteer het tijdsinterval waarvoor u de logs wilt ophalen en klik op Apply to Device. In this example, the logs for the last 10 minutes are requested.

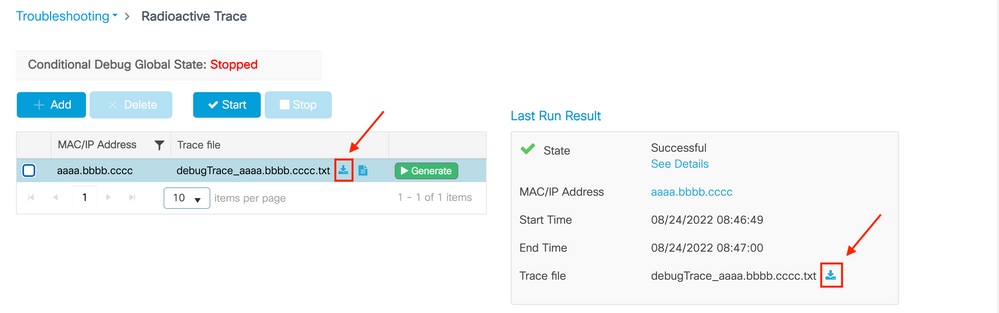

Stap 6. Download het radioactieve spoor op uw computer en klik op de downloadknop en controleer het.

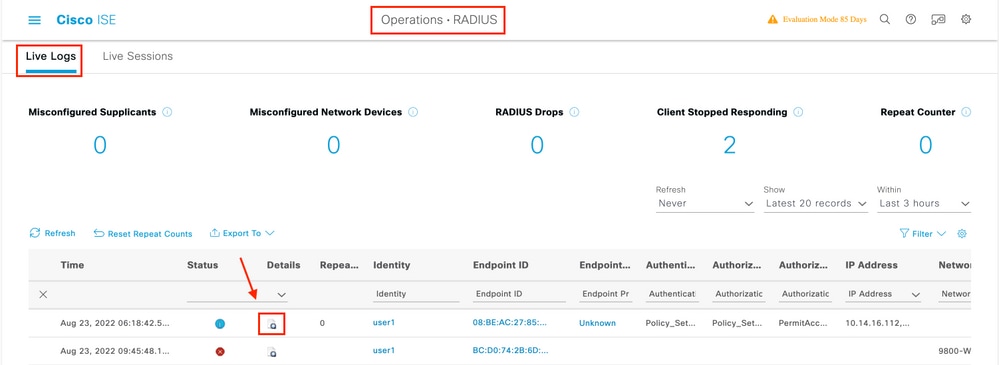

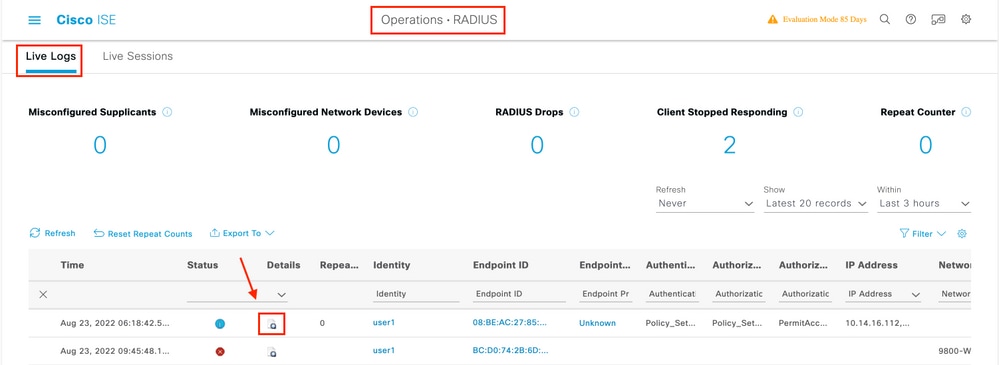

Problemen oplossen met ISE

Als u problemen ondervindt met clientverificatie, kunt u de logboeken op de ISE-server controleren. Ga naar Operations > RADIUS > Live Logs en u ziet de lijst met verificatieverzoeken, evenals de beleidsset die is gekoppeld, het resultaat voor elk verzoek, enzovoort. U kunt meer details krijgen als u op het vergrootglas klikt onder het Details tabblad van elke regel, zoals weergegeven in de afbeelding:

Feedback

Feedback