Het AP Join-proces begrijpen met de Catalyst 9800 WLC

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt het proces voor het aansluiten van toegangspunten bij de Cisco Catalyst 9800 WLC gedetailleerd beschreven.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van de draadloze toegangspunten voor besturing en provisioning (CAPWAP)

- Basiskennis van het gebruik van een draadloze LAN-controller (WLC)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Catalyst 9800-L WLC, Cisco IOS® XE Cupertino 17.9.3

- Catalyst 9120AXE-toegangspunt

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

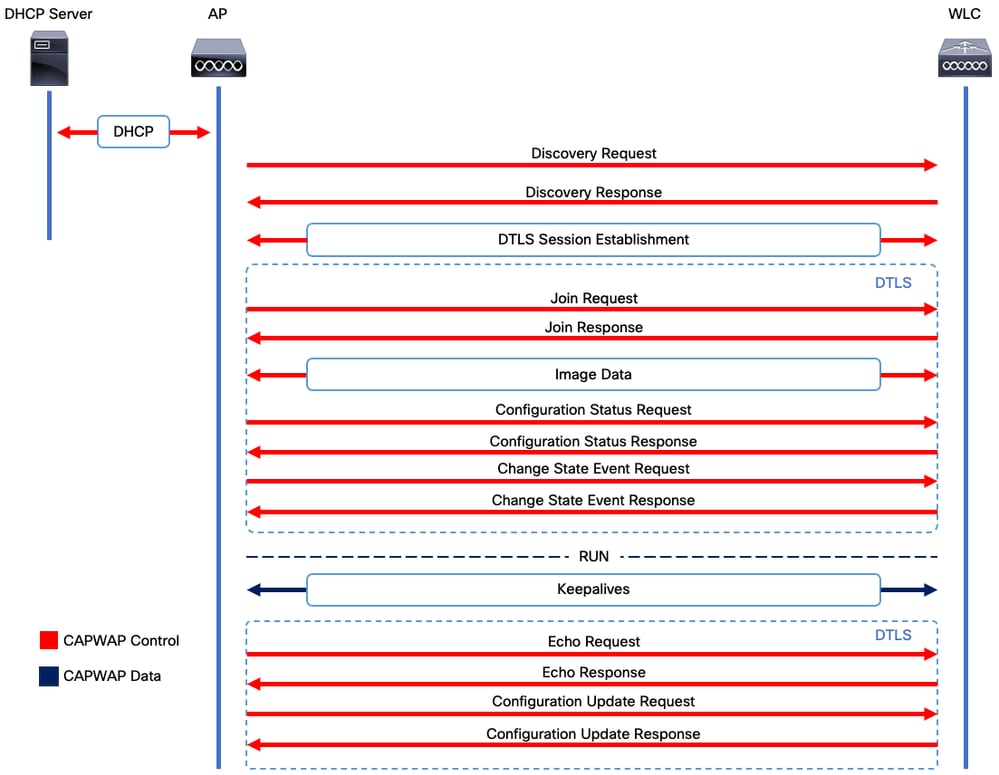

CAPWAP-sessieinstelling

Control and Provisioning Wireless Access Point (CAPWAP) is het protocol dat het transportmechanisme biedt dat wordt gebruikt door toegangspunten (AP's) en draadloze LAN-controllers (WLC's) om besturings- en gegevensvliegtuiginformatie uit te wisselen via een beveiligde communicatietunnel (voor CAPWAP Control).

Om het AP Join-proces verder uit te werken, is het belangrijk dat u het proces voor het instellen van de CAPWAP-sessie (Control and Provisioning Wireless Access Point) begrijpt.

Houd er rekening mee dat het toegangspunt een IP-adres moet hebben voordat het CAPWAP-proces kan worden gestart. Als het toegangspunt geen IP-adres heeft, wordt het proces voor het instellen van de CAPWAP-sessie niet gestart.

- Het toegangspunt verzendt een opsporingsverzoek. Zie de sectie WLC Discovery Methods voor meer informatie hierover

- WLC verzendt een detectierespons

- DTLS-sessie instellen. Hierna worden alle berichten versleuteld en weergegeven als DTLS-gegevenspakketten in een pakketanalysetool.

- Access Point verzendt een join-aanvraag

- WLC verzendt een gezamenlijke reactie

- AP voert een imagecontrole uit. Als het dezelfde afbeeldingsversie heeft als de WLC, gaat het verder met de volgende stap. Als dit niet het geval is, downloadt het de afbeelding van de WLC en start het opnieuw op om de nieuwe afbeelding te laden. In dat geval herhaalt het proces van stap 1.

- Het toegangspunt verzendt een aanvraag voor de configuratiestatus.

- WLC verzendt een Configuration Status Response

- Toegangspunt gaat naar RUN State

- Tijdens de RUN-toestand wordt CAPWAP Tunnel Maintenance op twee manieren uitgevoerd:

- Keepalives worden uitgewisseld om de CAPWAP-datatunnel te onderhouden

- AP stuurt een Echo-verzoek naar de WLC, die moet worden beantwoord met zijn respectieve Echo-respons. Dit is om de CAPWAP Control tunnel te onderhouden.

CAPWAP-sessievormingsproces

CAPWAP-sessievormingsproces

Opmerking: Volgens RFC 5415 gebruikt CAPWAP de UDP-poorten 5246 (voor CAPWAP-besturing) en 5247 (voor CAPWAP-gegevens).

DTLS-sessie instellen

Zodra het toegangspunt een geldige detectierespons van de WLC heeft ontvangen, wordt een DTLS-tunnel tussen hen tot stand gebracht om alle volgende pakketten over een beveiligde tunnel te verzenden. Dit is het proces om de DTLS-sessie tot stand te brengen:

- AP verzendt een Hello-bericht voor client

- WLC stuurt een HelloVerifyRequest-bericht met een cookie die wordt gebruikt voor validatie.

- AP verzendt een ClientHello-bericht met een cookie die wordt gebruikt voor validatie.

- WLC verstuurt deze pakketten in volgorde:

- ServerHello

- getuigschrift

- Server Key Exchange

- certificaataanvraag

- ServerHelloDone

- AP verzendt deze pakketten in volgorde:

- getuigschrift

- ClientKeyExchange

- Certificaat controleren

- CypherSpec wijzigen

- WLC reageert op de AP's ChangeCypherSpec met zijn eigen ChangedCypherSpec:

- CypherSpec wijzigen

Na het laatste ChangedCypherSpec-bericht dat door de WLC is verzonden, wordt de beveiligde tunnel tot stand gebracht en wordt al het verkeer dat in beide richtingen wordt verzonden, nu gecodeerd.

Detectiemethoden voor draadloze LAN-controller

Er zijn verschillende opties om de toegangspunten op de hoogte te stellen van het bestaan van één WLC in het netwerk:

- DHCP-optie 43: deze optie geeft de toegangspunten het IPv4-adres van de WLC om deel te nemen. Dit proces is handig voor grote implementaties waarbij de toegangspunten en de WLC zich op verschillende locaties bevinden.

- DHCP-optie 52: deze optie geeft de toegangspunten het IPv6-adres van de WLC om toe te treden. Het gebruik ervan is handig in hetzelfde scenario als DHCP Option 43.

- DNS Discovery: APs zoekt de domeinnaam CISCO-CAPWAP-CONTROLLER.localdomain. U moet uw DNS-server configureren om het IPv4- of IPv6-adres van de WLC op te lossen om deel te nemen. Deze optie is handig voor implementaties waarbij de WLC's zijn opgeslagen op dezelfde site als de toegangspunten.

- Layer 3-uitzending: de toegangspunten sturen automatisch een uitzendbericht naar 255.255.255.255. Elke WLC binnen hetzelfde subnet als het toegangspunt zal naar verwachting reageren op dit detectieverzoek.

- Statische configuratie: u kunt de opdracht capwap

ap primary-base <wlc-hostname> <wlc-IP-address> gebruiken om een statische vermelding voor een WLC in het toegangspunt te configureren. - Mobiliteitsdetectie: als het toegangspunt eerder was aangesloten bij een WLC die deel uitmaakte van een mobiliteitsgroep, bewaart het toegangspunt ook een record van de WLC's die aanwezig zijn in die mobiliteitsgroep.

Opmerking: Het toegangspunt probeert alle WLC's te vinden met behulp van deze methoden voordat het volgende selectieproces wordt uitgevoerd.

Verkiezing draadloze LAN-controller

Zodra het toegangspunt een detectierespons heeft ontvangen van een WLC met behulp van een van de WLC-detectiemethoden, selecteert het één controller om aan deze criteria te voldoen:

- Primaire controller (geconfigureerd met de opdracht capwap ap primary-base <wlc-hostname> <wlc-IP-address>)

- Secundaire controller (geconfigureerd met de opdracht capwap ap secondary-base <wlc-hostname> <wlc-IP-address>)

- Tertiaire controller (geconfigureerd met de opdracht capwap tertiary-base <wlc-hostname> <wlc-IP-address>)

- Als er eerder geen primaire, secundaire of tertiaire WLC is geconfigureerd, probeert het toegangspunt zich aan te sluiten bij de eerste WLC die op het opsporingsverzoek heeft gereageerd met een eigen opsporingsreactie die de maximale capaciteit van beschikbare toegangspunten heeft (dat wil zeggen de WLC die de meeste toegangspunten op een bepaald moment kan ondersteunen).

CAPWAP-toestandsmachine

In de AP-console kunt u het CAPWAP-statussysteem bijhouden, dat de stappen doorloopt die worden beschreven in de sectie CAPWAP Session Establishment.

CAPWAP-status: ontdekking

Hier kunt u de Discovery-verzoeken en antwoorden bekijken. Bekijk hoe het toegangspunt een WLC IP ontvangt via DHCP (optie 43) en verzendt ook een opsporingsverzoek naar eerder bekende WLC's:

[*09/14/2023 04:12:09.7740] CAPWAP State: Init

[*09/14/2023 04:12:09.7770]

[*09/14/2023 04:12:09.7770] CAPWAP State: Discovery

[*09/14/2023 04:12:09.7790] Discovery Request sent to 172.16.0.20, discovery type STATIC_CONFIG(1)

[*09/14/2023 04:12:09.7800] Discovery Request sent to 172.16.5.11, discovery type STATIC_CONFIG(1)

[*09/14/2023 04:12:09.7800] Got WLC address 172.16.5.11 from DHCP.

[*09/14/2023 04:12:09.7820] Discovery Request sent to 172.16.0.20, discovery type STATIC_CONFIG(1)

[*09/14/2023 04:12:09.7830] Discovery Request sent to 172.16.5.11, discovery type STATIC_CONFIG(1)

[*09/14/2023 04:12:09.7840] Discovery Request sent to 255.255.255.255, discovery type UNKNOWN(0)

[*09/14/2023 04:12:09.7850]

[*09/14/2023 04:12:09.7850] CAPWAP State: Discovery

[*09/14/2023 04:12:09.7850] Discovery Response from 172.16.0.20

[*09/14/2023 04:12:09.8030] Discovery Response from 172.16.5.11

[*09/14/2023 04:12:09.8060] Discovery Response from 172.16.0.20

[*09/14/2023 04:12:09.8060] Discovery Response from 172.16.5.11

[*09/14/2023 04:12:09.8060] Discovery Response from 172.16.5.11

[*09/14/2023 04:12:09.8060] Discovery Response from 172.16.0.20

[*09/14/2023 04:12:09.8060] Discovery Response from 172.16.5.169

[*09/14/2023 04:12:09.8060] Discovery Response from 172.16.5.169

Naast het ontvangen van een Discovery Response van zowel een statisch geconfigureerde WLC (172.16.0.20) als de WLC aangegeven via DHCP Option 43 (172.16.5.11), heeft deze AP ook een Discovery Response ontvangen van een andere WLC (172.16.5.169) binnen hetzelfde subnet omdat deze het Discovery-bericht heeft ontvangen.

CAPWAP-status: DTLS instellen

Hier wordt de DTLS-sessie tussen de AP en de WLC uitgewisseld.

[*09/27/2023 21:50:41.0000] CAPWAP State: DTLS Setup

[*09/27/2023 21:50:41.7140] sudi99_request_check_and_load: Use HARSA SUDI certificat

CAPWAP-status: deelnemen

Na het instellen van de DTLS-sessie wordt nu een Join Request naar de WLC verzonden via de beveiligde sessie. Let op hoe dit verzoek onmiddellijk wordt beantwoord met een Join Response van de WLC.

[*09/27/2023 21:50:41.9880] CAPWAP State: Join

[*09/27/2023 21:50:41.9910] Sending Join request to 172.16.5.11 through port 5270

[*09/27/2023 21:50:41.9950] Join Response from 172.16.5.11

[*09/27/2023 21:50:41.9950] AC accepted join request with result code: 0

[*09/27/2023 21:50:41.9990] Received wlcType 0, timer 30

[*09/27/2023 21:50:41.9990] TLV ID 2216 not found

[*09/27/2023 21:50:41.9990] TLV-DEC-ERR-1: No proc for 2216

CAPWAP-status: afbeeldingsgegevens

De AP vergelijkt zijn afbeelding met de WLC-afbeelding. In dit geval hebben zowel de actieve APs-partitie als de back-uppartitie andere images dan de WLC, dus wordt het script upgrade.sh aangeroepen, dat het AP instrueert om het juiste image aan de WLC op te vragen en het naar de huidige niet-actieve partitie te downloaden.

[*09/27/2023 21:50:42.0430] CAPWAP State: Image Data

[*09/27/2023 21:50:42.0430] AP image version 8.10.185.0 backup 8.10.105.0, Controller 17.9.3.50

[*09/27/2023 21:50:42.0430] Version does not match.

[*09/27/2023 21:50:42.0680] upgrade.sh: Script called with args:[PRECHECK]

[*09/27/2023 21:50:42.1060] do PRECHECK, part2 is active part

[*09/27/2023 21:50:42.1240] upgrade.sh: /tmp space: OK available 101476, required 40000

[*09/27/2023 21:50:42.1250] wtpImgFileReadRequest: request ap1g7, local /tmp/part.tar

[*09/27/2023 21:50:42.1310] Image Data Request sent to 172.16.5.11, fileName [ap1g7], slaveStatus 0

[*09/27/2023 21:50:42.1340] Image Data Response from 172.16.5.11

[*09/27/2023 21:50:42.1340] AC accepted join request with result code: 0

[*09/27/2023 21:50:42.1450] <..................................................

[*09/27/2023 21:50:55.4980] ..................................................

[*09/27/2023 21:51:11.6290] ...............................Discarding msg CAPWAP_WTP_EVENT_REQUEST(type 9) in CAPWAP state: Image Data(10).

[*09/27/2023 21:51:19.7220] ...................

[*09/27/2023 21:51:24.6880] ..................................................

[*09/27/2023 21:51:37.7790] ..................................................

[*09/27/2023 21:51:50.9440] ...................................> 76738560 bytes, 57055 msgs, 930 last

[*09/27/2023 21:51:59.9160] Last block stored, IsPre 0, WriteTaskId 0

[*09/27/2023 21:51:59.9160] Image transfer completed from WLC, last 1

Zodra de imageoverdracht is voltooid, start het toegangspunt een verificatieproces voor de ondertekening van het image om dit te valideren. Na dit te hebben gedaan, installeert het upgrade.sh-script het image in de huidige niet-actieve partitie en verwisselt het de partitie waarvan het wordt opgestart. Ten slotte laadt het toegangspunt zichzelf opnieuw en herhaalt het proces vanaf het begin (CAPWAP-status: Discover).

[*09/27/2023 21:52:01.1280] Image signing verify success.

[*09/27/2023 21:52:01.1440]

[*09/27/2023 21:52:01.1440] [9/27/2023 21:53:2] : Shadow is now in-synced with master

[*09/27/2023 21:52:01.1440]

[*09/27/2023 21:52:01.1440] [9/27/2023 21:53:2] : Verifying against bundle image btldr.img...

[*09/27/2023 21:52:01.1570] upgrade.sh: part to upgrade is part1

[*09/27/2023 21:52:01.1780] upgrade.sh: AP version1: part1 8.10.105.0, img 17.9.3.50

[*09/27/2023 21:52:01.1960] upgrade.sh: Extracting and verifying image in part1...

[*09/27/2023 21:52:01.2080] upgrade.sh: BOARD generic case execute

[*09/27/2023 21:52:01.5280] upgrade.sh: Untar /tmp/part.tar to /bootpart/part1...

[*09/27/2023 21:52:01.7890] upgrade.sh: Sync image to disk...

[*09/27/2023 21:52:31.4970] upgrade.sh: status 'Successfully verified image in part1.'

[*09/27/2023 21:52:32.5270] upgrade.sh: AP version2: part1 17.9.3.50, img 17.9.3.50

[*09/27/2023 21:52:32.5540] upgrade.sh: AP backup version: 17.9.3.50

[*09/27/2023 21:52:32.5700] upgrade.sh: Finished upgrade task.

[*09/27/2023 21:52:32.5840] upgrade.sh: Cleanup for do_upgrade...

[*09/27/2023 21:52:32.5970] upgrade.sh: /tmp/upgrade_in_progress cleaned

[*09/27/2023 21:52:32.6090] upgrade.sh: Cleanup tmp files ...

[*09/27/2023 21:52:32.6720] upgrade.sh: Script called with args:[ACTIVATE]

[*09/27/2023 21:52:32.7100] do ACTIVATE, part2 is active part

[*09/27/2023 21:52:32.7640] upgrade.sh: Verifying image signature in part1

[*09/27/2023 21:52:33.7730] upgrade.sh: status 'Successfully verified image in part1.'

[*09/27/2023 21:52:33.7850] upgrade.sh: activate part1, set BOOT to part1

[*09/27/2023 21:52:34.2940] upgrade.sh: AP primary version after reload: 17.9.3.50

[*09/27/2023 21:52:34.3070] upgrade.sh: AP backup version after reload: 8.10.185.0

[*09/27/2023 21:52:34.3190] upgrade.sh: Create after-upgrade.log

[*09/27/2023 21:52:37.3520] AP Rebooting: Reset Reason - Image Upgrade

Waarschuwing: Wave 1-toegangspunten kunnen een nieuwe afbeelding niet downloaden vanwege een verlopen certificaat. Raadpleeg Field Notice 72524 voor meer informatie en lees zorgvuldig het Cisco IOS AP Image Download Fails Due to Expired Image Signing Certificate Past December 4th, 2022 (CSCwd80290) Support Document om de impact en oplossing te begrijpen.

Zodra het toegangspunt opnieuw is geladen en opnieuw door de status CAPWAP Discover and Join gaat, wordt tijdens de status Image Data gedetecteerd dat het toegangspunt nu het juiste image heeft.

[*09/27/2023 21:56:13.7640] CAPWAP State: Image Data

[*09/27/2023 21:56:13.7650] AP image version 17.9.3.50 backup 8.10.185.0, Controller 17.9.3.50

[*09/27/2023 21:56:13.7650] Version is the same, do not need update.

[*09/27/2023 21:56:13.7650] status 'upgrade.sh: Script called with args:[NO_UPGRADE]'

[*09/27/2023 21:56:13.7850] do NO_UPGRADE, part1 is active part

CAPWAP-status: configureren

Nadat het toegangspunt heeft gevalideerd dat het dezelfde versie heeft als de WLC, meldt het de huidige configuraties aan de WLC. In het algemeen betekent dit dat de AP vraagt om zijn configuraties te behouden (als ze beschikbaar zijn in de WLC).

[*09/27/2023 21:56:14.8680] CAPWAP State: Configure

[*09/27/2023 21:56:15.8890] Telnet is not supported by AP, should not encode this payload

[*09/27/2023 21:56:15.8890] Radio [1] Administrative state DISABLED change to ENABLED

[*09/27/2023 21:56:16.0650] Radio [0] Administrative state DISABLED change to ENABLED

[*09/27/2023 21:56:16.0750] DOT11_CFG[1]: Starting radio 1

[*09/27/2023 21:56:16.1150] DOT11_DRV[1]: Start Radio1

[*09/27/2023 21:56:16.1160] DOT11_DRV[1]: set_channel Channel set to 36/20

[*09/27/2023 21:56:16.4380] Started Radio 1

[*09/27/2023 21:56:16.4880] DOT11_CFG[0]: Starting radio 0

[*09/27/2023 21:56:17.5220] DOT11_DRV[0]: Start Radio0

[*09/27/2023 21:56:16.5650] DOT11_DRV[0]: set_channel Channel set to 1/20

[*09/27/2023 21:56:16.5650] Started Radio 0

[*09/27/2023 21:56:16.5890] sensord psage_base init: RHB Sage base ptr a1030000

CAPWAP-status: uitvoeren

Op dit moment is het toegangspunt met succes lid geworden van de controller. Tijdens deze toestand activeert de WLC een mechanisme om de configuratie die door het toegangspunt wordt gevraagd, te negeren. U kunt zien dat de configuraties voor radio en referenties worden gepusht en dat het toegangspunt ook wordt toegewezen aan de standaardbeleidstag omdat de WLC geen eerdere kennis van dit toegangspunt had.

[*09/27/2023 21:56:17.4870] CAPWAP State: Run

[*09/27/2023 21:56:17.4870] AP has joined controller uwu-9800

[*09/27/2023 21:56:17.4940] DOT11_DRV[0]: set_channel Channel set to 1/20

[*09/27/2023 21:56:17.5440] sensord split_glue psage_base: RHB Sage base ptr a1030000

[*09/27/2023 21:56:17.6010] sensord split_glue sage_addr: RHB Sage base ptr a1030000

[*09/27/2023 21:56:17.6230] ptr a1030000

[*09/27/2023 21:56:17.6420] DOT11_DRV[0]: set_channel Channel set to 1/20

[*09/27/2023 21:56:17.8120] DOT11_DRV[1]: set_channel Channel set to 36/20

[*09/27/2023 21:56:17.9350] Previous AP mode is 0, change to 0

[*09/27/2023 21:56:18.0160] Current session mode: ssh, Configured: Telnet-No, SSH-Yes, Console-Yes

[*09/27/2023 21:56:18.1220] Current session mode: telnet, Configured: Telnet-No, SSH-Yes, Console-Yes

[*09/27/2023 21:56:18.1310] Current session mode: console, Configured: Telnet-No, SSH-Yes, Console-Yes

[*09/27/2023 21:56:18.1340] chpasswd: password for user changed

[*09/27/2023 21:56:18.1350] chpasswd: password for user changed

[*09/27/2023 21:56:18.1520] systemd[1]: Starting Cisco rsyslog client watcher...

[*09/27/2023 21:56:18.1610] Same LSC mode, no action needed

[*09/27/2023 21:56:18.1640] CLSM[00:00:00:00:00:00]: U3 Client RSSI Stats feature is deprecated; can no longer be enabled

[*09/27/2023 21:56:18.1720] systemd[1]: Stopping rsyslog client...

[*09/27/2023 21:56:18.2120] systemd[1]: Starting Cisco syslog service...

[*09/27/2023 21:56:18.2230] systemd[1]: Started Cisco syslog service.

[*09/27/2023 21:56:18.2410] systemd[1]: Started rsyslog client.

[*09/27/2023 21:56:18.2440] AP is in good condition, BLE is off

[*09/27/2023 21:56:18.2510] SET_SYS_COND_INTF: allow_usb state: 1 (up) condition

[*09/27/2023 21:56:18.2530] systemd[1]: Starting dhcpv6 client watcher...

[*09/27/2023 21:56:18.2530] systemd[1]: Stopping DHCPv6 client...

[*09/27/2023 21:56:18.2530] systemd[1]: Starting DHCPv6 client...

[*09/27/2023 21:56:18.2530] systemd[1]: Started DHCPv6 client.

[*09/27/2023 21:56:18.2530] systemd[1]: Started dhcpv6 client watcher.

[*09/27/2023 21:56:18.2560] Set radio 0 power 4 antenna mask 15

[*09/27/2023 21:56:18.2530] Set radio 1 power 4 antenna mask 15

[*09/27/2023 21:56:18.2530] Got WSA Server config TLVs

[*09/27/2023 21:56:18.2720] AP tag change to default-policy-tag

[*09/27/2023 21:56:18.2780] Chip flash OK

Configureren

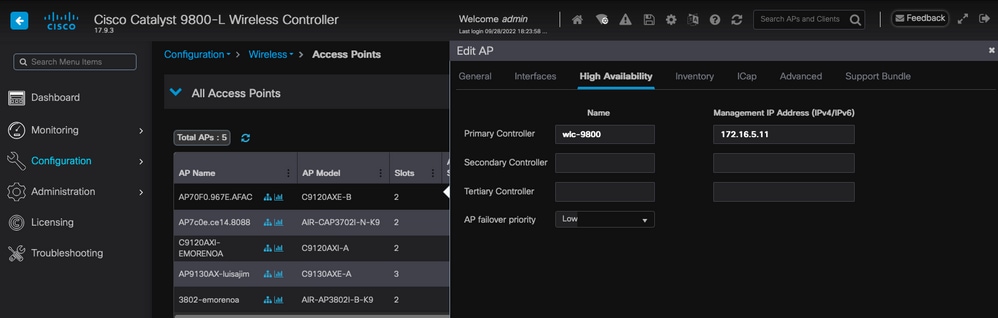

Statische WLC-verkiezing

In de GUI kunt u naar Configuratie > Draadloos > Toegangspunten gaan, een toegangspunt selecteren en naar het tabblad Hoge beschikbaarheid navigeren. Hier kunt u de primaire, secundaire en tertiaire WLC's configureren, zoals wordt beschreven in de sectie Verkiezing draadloze LAN-controller van dit document. Deze configuratie wordt uitgevoerd per toegangspunt.

Primaire, secundaire en tertiaire WLC's voor een toegangspunt.

Primaire, secundaire en tertiaire WLC's voor een toegangspunt.

Opmerking: Met Cisco IOS XE 17.9.2 kunt u Priming-profielen gebruiken om primaire, secundaire en tertiaire controllers te configureren voor een groep toegangspunten die overeenkomen met reguliere expressie (regex) of voor een afzonderlijk toegangspunt. Raadpleeg het gedeelte AP Fallback to Controllers Configurated Under AP Priming Profile van de Configuration Guide voor meer informatie.

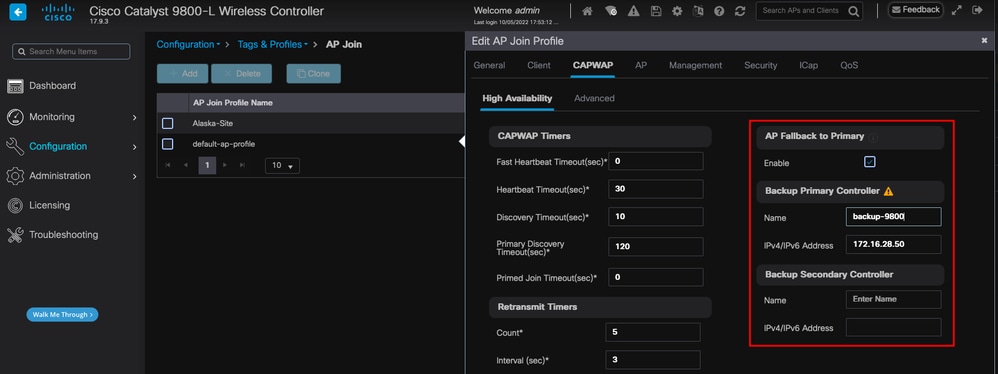

Houd er rekening mee dat de primaire, secundaire en tertiaire controllers die zijn geconfigureerd op het tabblad Hoge beschikbaarheid van het toegangspunt, verschillen van de primaire en secundaire back-up-WLC's die kunnen worden geconfigureerd per toegangspunt onder het tabblad CAPWAP > Hoge beschikbaarheid. De primaire, secundaire en tertiaire controllers worden beschouwd als WLC's met respectievelijk prioriteit 1, 2 en 3, terwijl de primaire en secundaire back-up worden beschouwd als WLC's met prioriteit 4 en 5.

Als AP Fallback is ingeschakeld, zoekt het toegangspunt actief naar de primaire controller wanneer deze is gekoppeld aan een andere WLC. Het toegangspunt zoekt alleen naar WLC's met prioriteiten 4 en 5 als er een CAPWAP Down-gebeurtenis is en geen van de primaire en secundaire back-upcontrollers beschikbaar is.

Opties voor hoge beschikbaarheid in het profiel voor deelname aan toegangspunt

Opties voor hoge beschikbaarheid in het profiel voor deelname aan toegangspunt

Opmerking: de configuratie van primaire back-up- en secundaire back-up-WLC's in het AP-aanmeldingsprofiel vult de statische primaire en secundaire vermeldingen niet in het tabblad Hoge beschikbaarheid van het toegangspunt.

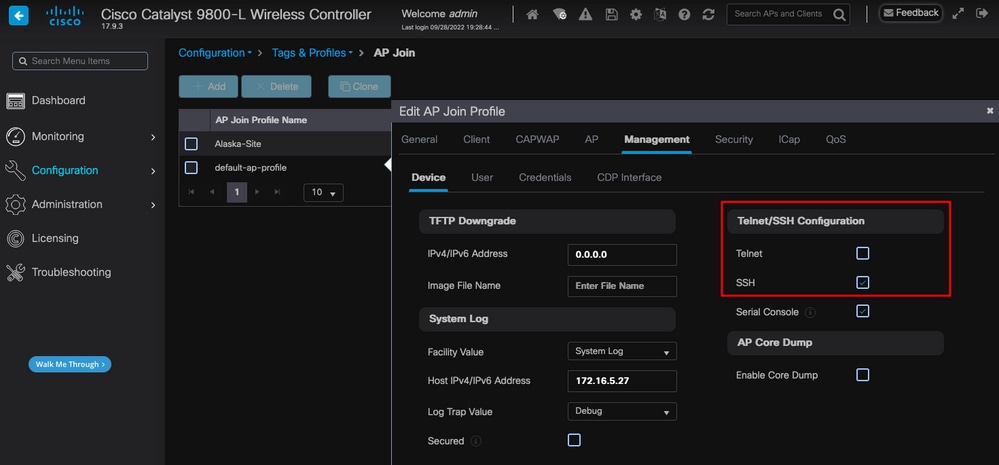

Telnet/SSH-toegang tot het toegangspunt inschakelen

Ga naar Configuratie > Tags & Profielen > AP Join > Beheer > Apparaat en selecteer SSH en/of Telnet.

Telnet-/SSH-toegang inschakelen in het profiel voor deelname aan toegangspunt

Telnet-/SSH-toegang inschakelen in het profiel voor deelname aan toegangspunt

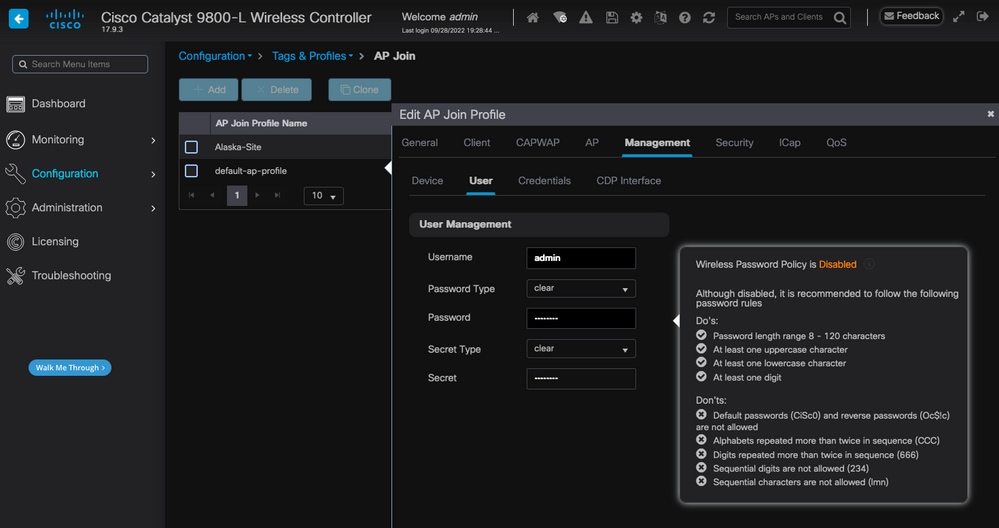

Als u de SSH/Telnet-referenties wilt configureren, gaat u naar het tabblad Gebruiker in hetzelfde venster en stelt u de gebruikersnaam, het wachtwoord en het geheim in om toegang te krijgen tot het toegangspunt.

SSH- en Telnet-referenties voor het toegangspunt

SSH- en Telnet-referenties voor het toegangspunt

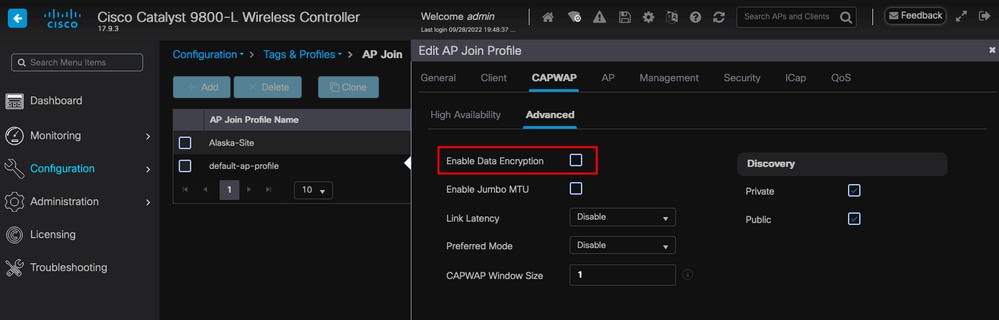

codering van gegevensverbindingen

Als u een probleem met een client moet oplossen waarvoor u een pakketopname van het AP-verkeer moet maken, moet u ervoor zorgen dat Data Link Encryption niet is ingeschakeld onder Configuration > Tags & Profiles > AP Join > CAPWAP > Advanced. Anders komt uw verkeer versleuteld.

codering van gegevensverbindingen

codering van gegevensverbindingen

Opmerking: Gegevenscodering codeert alleen het CAPWAP-gegevensverkeer. Het verkeer van CAPWAP Control is al versleuteld via DTLS.

Verifiëren

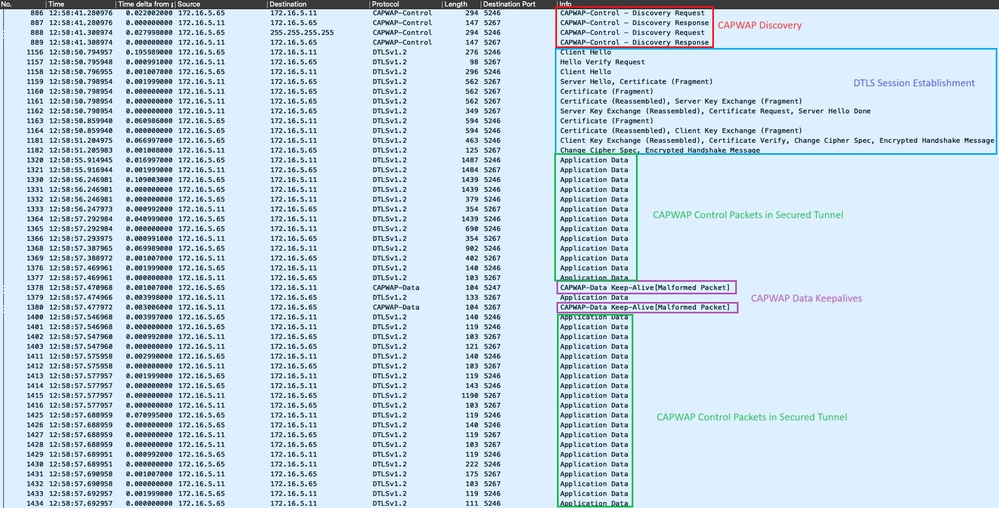

Naast het bijhouden van de CAPWAP-statusmachine in de APs-console, kunt u ook een ingesloten pakketopname in de WLC maken om het AP Join-proces te analyseren:

AP Join-proces gezien in een ingesloten pakketopname in de WLC

AP Join-proces gezien in een ingesloten pakketopname in de WLC

Merk op hoe al het verkeer na het Chance Cipher Spec-pakket (Packet No. 1182) alleen wordt weergegeven als toepassingsgegevens over DTLSv1.2. Dit zijn alle gecodeerde gegevens na het instellen van de DTLS-sessie.

Problemen oplossen

Bekende problemen

Raadpleeg de bekende problemen die kunnen voorkomen dat uw toegangspunten lid worden van de WLC.

- AP's op opstartlus vanwege beschadigd image in Wave 2 en Catalyst 11ax Access Points (CSCvx32806)

- Bericht 72424: C9105/C9120/C9130-toegangspunten die vanaf september 2022 zijn gefabriceerd, vereisen mogelijk software-upgrades om deel te nemen aan draadloze LAN-controllers.

- Bericht 72524: Tijdens het upgraden/downgraden van de software kunnen Cisco IOS AP's na 4 december 2022 in de downloadstatus blijven vanwege het verlopen van het certificaat - Aanbevolen software-upgrade

- Cisco bug ID CSCwb13784: AP's kunnen niet deelnemen aan 9800 vanwege ongeldig pad MTU in AP Join-verzoek

- Cisco bug ID CSCvu22886: C9130: bericht "unlzma: write: No space left on device" bij upgrade naar 17.7 Verhoog de maximale grootte van /tmp

Raadpleeg altijd het gedeelte Upgradepad van de Release Notes van elke versie voordat u een upgrade uitvoert.

Opmerking: vanaf Cisco IOS XE Cupertino 17.7.1 accepteert de draadloze Cisco Catalyst 9800-CL-controller niet meer dan 50 toegangspunten als de slimme licentie niet is verbonden en ingeschakeld.

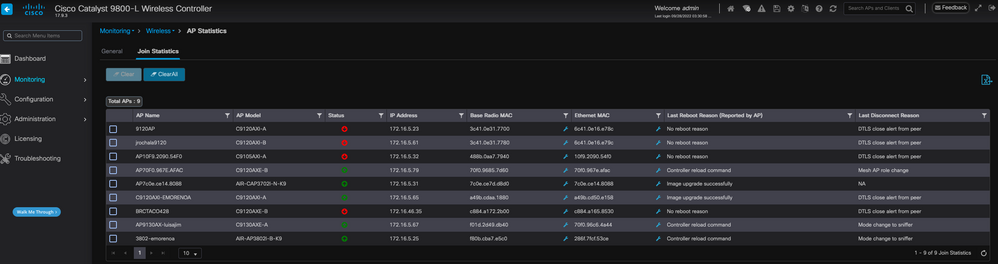

WLC GUI-controles

Ga op uw WLC naar Controle > Draadloos > AP-statistieken > Statistieken toevoegen als u de laatste reden voor opnieuw opstarten ziet die door een toegangspunt is gemeld en de laatste reden voor het verbreken van de verbinding die door de WLC is geregistreerd.

AP Join Statistics-pagina op de WLC

AP Join Statistics-pagina op de WLC

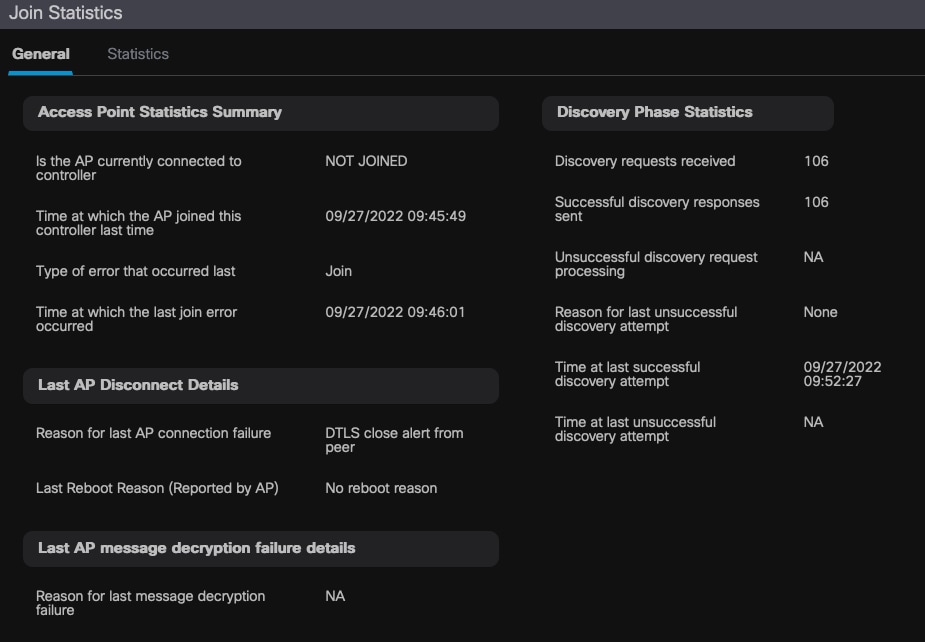

U kunt op een willekeurig toegangspunt klikken en controleren of er gegevens over de toegangsgegevens zijn. Hier kunt u meer gedetailleerde informatie zien, zoals de tijd en datum waarop de AP voor het laatst is toegetreden en heeft geprobeerd de WLC te ontdekken.

Algemene AP Join-statistieken

Algemene AP Join-statistieken

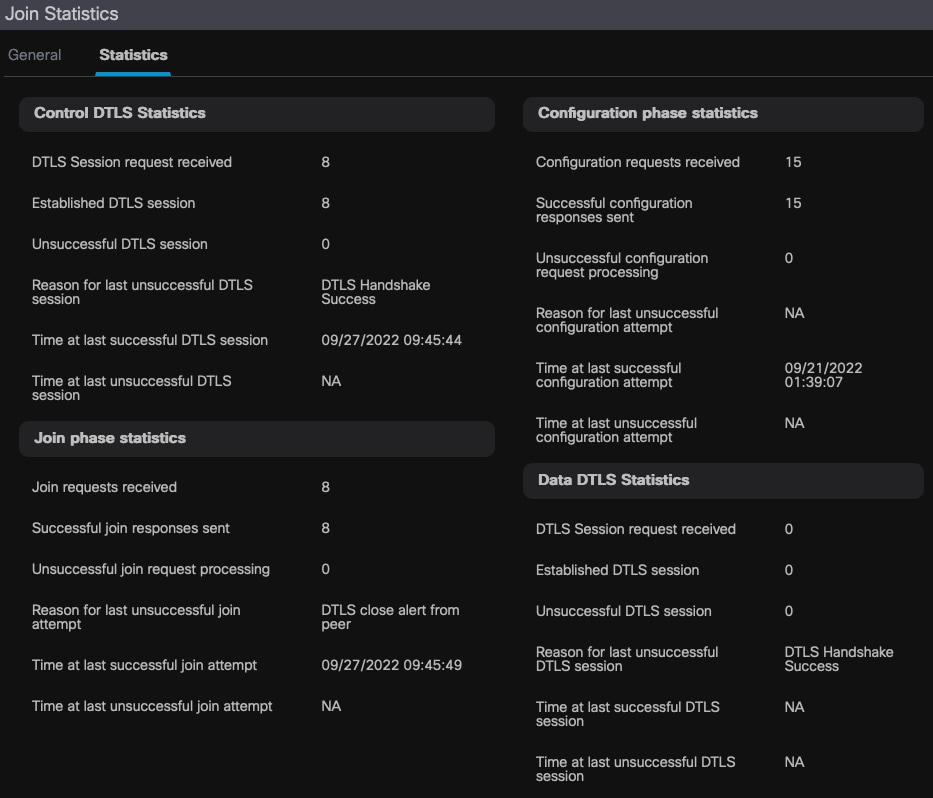

Ga voor meer gedetailleerde informatie naar het tabblad Statistieken van hetzelfde venster. Hier kunt u het aantal verzonden join-antwoorden vergelijken met het aantal ontvangen join-verzoeken, evenals de verzonden configuratieresponsen versus de ontvangen configuratieverzoeken.

Gedetailleerde AP Join-statistieken

Gedetailleerde AP Join-statistieken

Opdrachten

Deze opdrachten zijn handig om problemen met AP Join op te lossen.

Uit de WLC

- AP-overzicht weergeven

- Fout bij foutopsporing met capwap

- debug capwap-pakket

Vanaf Wave 2 en Catalyst 11ax AP's

- debug capwap client events

- Fout bij foutopsporing van Capwap-client

- Fout bij foutopsporing van DTLS-client

- Foutopsporingsgebeurtenis voor DTLS-client

- Foutopsporingsprogramma Capwap Client Keepalive

- Test Capwap herstart

- Capwap APerase All

Vanaf Wave 1 AP's

- Foutopsporings-Capwap-console-CLI

- Foutopsporingsclient zonder opnieuw laden

- DTLS-statistieken weergeven

- Cawap AP All-Config wissen

Opmerking: wanneer u via Telnet/SSH verbinding maakt met de toegangspunten om problemen op te lossen, geeft u altijd de terminalmonitor op terwijl u het probleem reproduceert nadat u fouten op de toegangspunten hebt ingeschakeld. Anders kunt u geen uitvoer van de debugs zien.

radioactieve sporen

Een goed uitgangspunt bij het oplossen van problemen met AP Join is om radioactieve sporen van zowel de radio- als Ethernet-MAC-adressen van een AP te nemen die problemen heeft met het aansluiten. Raadpleeg de Debug & Log-verzameling op Catalyst 9800 WLC Document voor meer informatie over het genereren van deze logs.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

24-Oct-2025

|

Eerste versie, opmaak, spellingsfouten. Informatie toegevoegd aan notitie. |

3.0 |

06-Aug-2025

|

Eerste versie, opmaak, spellingsfouten. |

2.0 |

06-Oct-2023

|

Eerste vrijgave |

1.0 |

06-Oct-2023

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Execatl Moreno Avilatechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback