VLAN's gebruiken met draadloze Cisco Aironet-apparatuur

Inhoud

Inleiding

Dit document bevat een voorbeeldconfiguratie voor het gebruik van virtuele LAN's (VLAN's) met draadloze Cisco Airnet-apparatuur.

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

-

Vertrouwdheid met draadloze apparatuur van Cisco Aironet

-

Bekendheid met LAN-switchconcepten van VLAN's en VLAN-trunking

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco Airnet-toegangspunten en draadloze bruggen

-

Cisco Catalyst-Switches

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

U kunt de switch van deze configuratie gebruiken met een van de volgende hardware of software:

-

Catalyst 6x00/5x00/4x00 met CatOS of IOS

-

Catalyst 35x0/37x0/29xx waarop IOS wordt uitgevoerd

-

Catalyst 2900XL/3500XL waarop IOS wordt uitgevoerd

Conventies

VLAN's

Een VLAN is een geschakeld netwerk dat logisch is gesegmenteerd door functies, projectteams of toepassingen in plaats van op fysieke of geografische basis. Zo kunnen alle werkstations en servers die door een bepaald werkgroep-team worden gebruikt, op hetzelfde VLAN worden aangesloten, ongeacht hun fysieke verbindingen met het netwerk of het feit dat ze met andere teams kunnen worden vermengd. Gebruik VLAN's om het netwerk opnieuw te configureren met behulp van software in plaats van de fysieke stekker uit het stopcontact te halen of de apparaten of kabels te verplaatsen.

Een VLAN kan worden gezien als een uitzenddomein dat bestaat binnen een gedefinieerde set switches. Een VLAN bestaat uit een aantal eindsystemen, hosts of netwerkapparatuur (zoals bruggen en routers), die via één overbruggingsdomein zijn verbonden. Het overbruggingsdomein wordt ondersteund op verschillende onderdelen van netwerkapparatuur, zoals LAN-switches, die overbruggingsprotocollen tussen beide gebruiken met een aparte groep voor elk VLAN.

Wanneer u een apparaat aansluit op een Cisco Catalyst-switch, is de poort waarop het apparaat is aangesloten lid van VLAN 1. Het MAC-adres van dat apparaat maakt deel uit van VLAN 1. U kunt meerdere VLAN's op één switch definiëren en u kunt een switch-poort configureren op de meeste Catalyst-modellen als lid van meerdere VLAN's.

Wanneer het aantal poorten in een netwerk de poortcapaciteit van de switch overschrijdt, moet u het chassis van meerdere switches verbinden, wat een trunk definieert. De trunk is geen lid van een VLAN, maar een kanaal waarover het verkeer voor een of meer VLAN's passeert.

In principe is de sleutel voor de configuratie van een toegangspunt om verbinding te maken met een specifiek VLAN het configureren van de SSID om dat VLAN te herkennen. Aangezien VLAN's worden geïdentificeerd door een VLAN-ID of -naam, volgt hieruit dat als de SSID op een toegangspunt is geconfigureerd om een specifieke VLAN-ID of -naam te herkennen, een verbinding met het VLAN tot stand wordt gebracht. Wanneer deze verbinding tot stand is gebracht, kunnen gekoppelde draadloze clientapparaten met dezelfde SSID toegang krijgen tot het VLAN via het toegangspunt. Het VLAN verwerkt gegevens van en naar de clients op dezelfde manier als gegevens van en naar bekabelde verbindingen. U kunt maximaal 16 SSID's configureren op uw toegangspunt, zodat u maximaal 16 VLAN's kunt ondersteunen. U kunt slechts één SSID aan een VLAN toewijzen.

U breidt VLAN's uit naar een draadloos LAN wanneer u IEEE 802.11Q-tagbewustzijn toevoegt aan het toegangspunt. Frames die bestemd zijn voor verschillende VLAN's worden door het toegangspunt draadloos verzonden op verschillende SSID's met verschillende WEP-sleutels. Alleen de clients die aan dat VLAN zijn gekoppeld, ontvangen deze pakketten. Omgekeerd worden pakketten die afkomstig zijn van een client die is gekoppeld aan een bepaald VLAN, gecodeerd met 802.11Q voordat ze worden doorgestuurd naar het bekabelde netwerk.

Medewerkers en gasten kunnen bijvoorbeeld tegelijkertijd toegang krijgen tot het draadloze netwerk van een bedrijf en administratief gescheiden zijn. Een VLAN wordt toegewezen aan een SSID en de draadloze client wordt gekoppeld aan de juiste SSID. In netwerken met draadloze bruggen kunt u meerdere VLAN's doorgeven via de draadloze verbinding om connectiviteit te bieden aan een VLAN vanaf afzonderlijke locaties.

Als 802.1q is geconfigureerd op de FastEthernet-interface van een toegangspunt, verzendt het toegangspunt altijd keepalives op VLAN1, zelfs als VLAN 1 niet is gedefinieerd op het toegangspunt. Als gevolg hiervan maakt de Ethernet-switch verbinding met het toegangspunt en genereert deze een waarschuwingsbericht. Er is geen functieverlies op het toegangspunt of de switch, maar het logboek van de switch bevat betekenisloze berichten die ervoor kunnen zorgen dat belangrijkere berichten worden ingepakt en niet worden gezien.

Dit gedrag veroorzaakt een probleem wanneer alle SSID's op een toegangspunt zijn gekoppeld aan mobiliteitsnetwerken. Als alle SSID's zijn gekoppeld aan mobiliteitsnetwerken, kan de Ethernet-poort van de switch waarop het toegangspunt is aangesloten, worden geconfigureerd als toegangspoort. De toegangspoort wordt normaal toegewezen aan het oorspronkelijke VLAN van het toegangspunt, dat niet noodzakelijkerwijs VLAN1 is. Dit zorgt ervoor dat de Ethernet-switch waarschuwingsberichten genereert die aangeven dat verkeer met een 802.1q-tag vanaf het toegangspunt wordt verzonden.

U kunt de overmatige berichten op de switch verwijderen als u de KeepAlive-functie uitschakelt.

Als u kleine punten in deze concepten negeert wanneer u VLAN's implementeert met draadloze Cisco Airnet-apparatuur, kunt u onverwachte prestaties ervaren, bijvoorbeeld:

-

De toegestane VLAN's op de trunk kunnen niet worden beperkt tot de VLAN's die zijn gedefinieerd op het draadloze apparaat

Als VLAN's 1, 10, 20, 30 en 40 op de switch zijn gedefinieerd, maar alleen VLAN's 1, 10 en 30 op de draadloze apparatuur zijn gedefinieerd, moet u de andere apparaten uit de hoofdswitchpoort verwijderen.

-

Misbruik van de aanwijzing van infrastructuur-SSID

Wanneer u toegangspunten installeert, wijst u de infrastructuur-SSID alleen toe wanneer u een SSID gebruikt op:

-

Bridgeapparaten voor werkgroepen

-

toegangspunten voor repeaters

-

niet-root-bruggen

Het is een verkeerde configuratie om de infrastructuur-SSID aan te wijzen voor een SSID met alleen draadloze laptopcomputers voor clients en dit leidt tot onvoorspelbare resultaten.

In bruginstallaties kunt u slechts één infrastructuur-SSID hebben. De infrastructuur-SSID moet de SSID zijn die correleert met het Native VLAN.

-

-

Onjuist of onjuist ontwerp van SSID-aanduiding voor gastmodus

Wanneer u meerdere SSID's/VLAN's definieert op draadloze apparatuur van Cisco Airnet, kan één (1) SSID worden toegewezen als gastmodus SSID met de SSID-uitzending in 802.11-radiobakens. De andere SSID's worden niet uitgezonden. De clientapparaten moeten aangeven met welke SSID verbinding moet worden gemaakt.

-

Niet herkennen dat meerdere VLAN's en SSID's wijzen op meerdere OSI Model Layer 3-subnetten

Afgeschreven versies van Cisco Aironet-software maken het mogelijk om meerdere SSID's aan één VLAN te koppelen. Huidige versies niet.

-

OSI Model Layer 3-routeringsfouten of onjuiste ontwerpen

Elke SSID en het gekoppelde VLAN moeten een routeringsapparaat en een bron hebben om clients aan te spreken, bijvoorbeeld een DHCP-server of het bereik op een DHCP-server.

-

Native VLAN verkeerd begrijpen of configureren

De routers en switches die deel uitmaken van de fysieke netwerkinfrastructuur worden op een andere manier beheerd dan de client-pc's die op die fysieke infrastructuur zijn aangesloten. Het VLAN waarvan deze router- en switch-interfaces lid zijn, wordt het Native VLAN genoemd (standaard VLAN 1). Client-pc's zijn lid van een ander VLAN, net zoals IP-telefoons lid zijn van nog een ander VLAN. De beheerinterface van het toegangspunt of de bridge-interface (BVI1) wordt beschouwd als en genummerd als een onderdeel van het Native VLAN, ongeacht welke VLAN's of SSID's via dat draadloze apparaat worden doorgegeven.

Betekenis van native VLAN

Wanneer u een IEEE 802.1Q-trunkpoort gebruikt, worden alle frames gecodeerd, behalve de frames op het VLAN die zijn geconfigureerd als het "native VLAN" voor de poort. Frames op het native VLAN worden altijd zonder tag verzonden en worden normaal gesproken zonder tag ontvangen. Wanneer een toegangspunt is verbonden met de switchpoort, moet het native VLAN dat op het toegangspunt is geconfigureerd, overeenkomen met het native VLAN dat op de switchpoort is geconfigureerd.

Opmerking: als de native VLAN's niet overeenkomen, worden de frames verwijderd.

Dit scenario kan beter worden uitgelegd met een voorbeeld. Als het native VLAN op de switchpoort is geconfigureerd als VLAN 12 en op het toegangspunt, wordt het native VLAN geconfigureerd als VLAN 1. Wanneer het toegangspunt een frame op het native VLAN naar de switch verzendt, beschouwt de switch het frame als behorend tot VLAN 12 omdat de frames van het native VLAN van het toegangspunt niet zijn gecodeerd. Dit veroorzaakt verwarring in het netwerk en leidt tot connectiviteitsproblemen. Hetzelfde gebeurt wanneer de switchport een frame doorstuurt van het oorspronkelijke VLAN naar het toegangspunt.

De configuratie van het native VLAN wordt nog belangrijker wanneer u een repeater-toegangspunt hebt ingesteld in uw draadloze netwerk. U kunt niet meerdere VLAN's configureren op de repeater-toegangspunten. Repeterende toegangspunten ondersteunen alleen het eigen VLAN. Daarom moeten de native VLAN-configuratie op het hoofdtoegangspunt, de switch-poort waarop het toegangspunt is aangesloten en het repeater-toegangspunt hetzelfde zijn. Anders gaat het verkeer door de switch niet van en naar het repeater-toegangspunt.

Een voorbeeld van een situatie waarbij de discrepantie in de oorspronkelijke VLAN-configuratie van het repeater-toegangspunt problemen kan veroorzaken, is wanneer zich achter de switch een DHCP-server bevindt waarmee het root-toegangspunt is verbonden. In dit geval ontvangen de clients die aan het repeater-toegangspunt zijn gekoppeld geen IP-adres van de DHCP-server omdat de frames (in ons geval DHCP-verzoeken) van het oorspronkelijke VLAN van het repeater-toegangspunt (dat niet hetzelfde is als root-toegangspunt en de switch) worden verwijderd.

Wanneer u de switch-poort configureert, moet u er ook voor zorgen dat alle VLAN's die op de toegangspunten zijn geconfigureerd, zijn toegestaan op de switchpoort. Als er bijvoorbeeld VLAN's 6, 7 en 8 bestaan op het toegangspunt (draadloos netwerk), moeten de VLAN's zijn toegestaan op de switchpoort. Dit kan worden gedaan met behulp van deze opdracht in de switch:

switchport trunk allowed vlan add 6,7,8

Standaard kunnen alle VLAN's via een switchpoort die als trunk is geconfigureerd, door de trunkpoort gaan. Raadpleeg Interactie met verwante Switches voor meer informatie over het configureren van de switchport.

Opmerking: Het toestaan van alle VLAN's op het toegangspunt kan in sommige gevallen ook een probleem worden, vooral als het een groot netwerk is. Dit kan leiden tot een hoog CPU-gebruik op de toegangspunten. Snoei de VLAN's bij de switch zodat alleen het VLAN-verkeer waarin het toegangspunt is geïnteresseerd door het toegangspunt gaat om een hoge CPU te voorkomen.

VLAN's op toegangspunten

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Als u meer informatie wilt over de opdrachten die in dit document worden gebruikt, gebruikt u de opzoekfunctie voor opdrachten (alleen geregistreerde klanten).

Concepten met toegangspunten

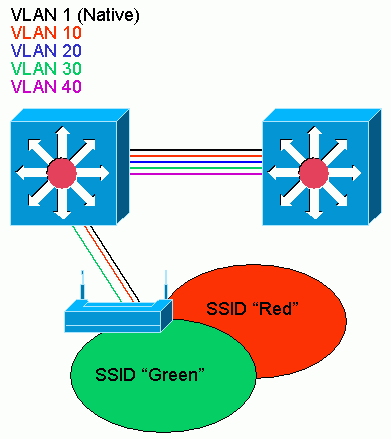

In dit gedeelte worden concepten besproken voor de implementatie van VLAN's op toegangspunten en wordt naar dit netwerkdiagram verwezen.

In dit voorbeeldnetwerk is VLAN 1 het Native VLAN en bestaan VLAN's 10, 20, 30 en 40 en worden deze gekoppeld aan een ander switch-chassis. Alleen VLAN's 10 en 30 worden uitgebreid naar het draadloze domein. Het Native VLAN is vereist om beheermogelijkheden en clientverificaties te bieden.

Configuratie toegangspunt

Voer de volgende stappen uit om het toegangspunt voor VLAN's te configureren:

-

Klik in de AP GUI op Services > VLAN om naar de pagina Services: VLAN te navigeren.

-

De eerste stap is het configureren van het native VLAN. Selecteer Nieuw in de lijst Huidig VLAN.

-

Voer het VLAN-nummer van het oorspronkelijke VLAN in het vak VLAN-ID in. Het VLAN-nummer moet overeenkomen met het Native VLAN dat op de switch is geconfigureerd.

-

Omdat interface BVI 1 is gekoppeld aan de subinterface van het Native VLAN, moet het IP-adres dat is toegewezen aan interface BVI 1 zich in hetzelfde IP-subnet bevinden als andere infrastructuurapparaten in het netwerk (dat wil zeggen, de switch SC0 op een Catalyst- waarop CatOS wordt uitgevoerd).

-

Schakel het selectievakje voor het Native VLAN in.

-

Schakel selectievakjes in voor de radio-interface of interfaces waarop dit VLAN van toepassing is.

-

Klik op Apply (Toepassen).

Of geef vanuit de CLI de volgende opdrachten:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.1 AP(config-subif)# encapsulation dot1Q 1 native AP(config-subif)# interface FastEthernet0.1 AP(config-subif)# encapsulation dot1Q 1 native AP(config-subif)# end AP# write memory

-

-

Ga als volgt te werk om andere VLAN's te configureren:

-

Selecteer Nieuw in de lijst Huidig VLAN.

-

Voer in het vak VLAN-ID het VLAN-nummer van het gewenste VLAN in. Het VLAN-nummer moet overeenkomen met een VLAN dat op de switch is geconfigureerd.

-

Schakel selectievakjes in voor de radio-interface of interfaces waarop dit VLAN van toepassing is.

-

Klik op Apply (Toepassen).

Of geef vanuit de CLI de volgende opdrachten:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.10 AP(config-subif)# encapsulation dot1Q 10 AP(config-subif)# interface FastEthernet0.10 AP(config-subif)# encapsulation dot1Q 10 AP(config-subif)# end AP# write memory

-

Herhaal de stappen 2a tot en met 2d voor elk gewenst VLAN of voer deze opdrachten uit de CLI in met de nodige wijzigingen in de subinterface en de VLAN-nummers:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.30 AP(config-subif)# encapsulation dot1Q 30 AP(config-subif)# interface FastEthernet0.30 AP(config-subif)# encapsulation dot1Q 30 AP(config-subif)# end AP# write memory

-

-

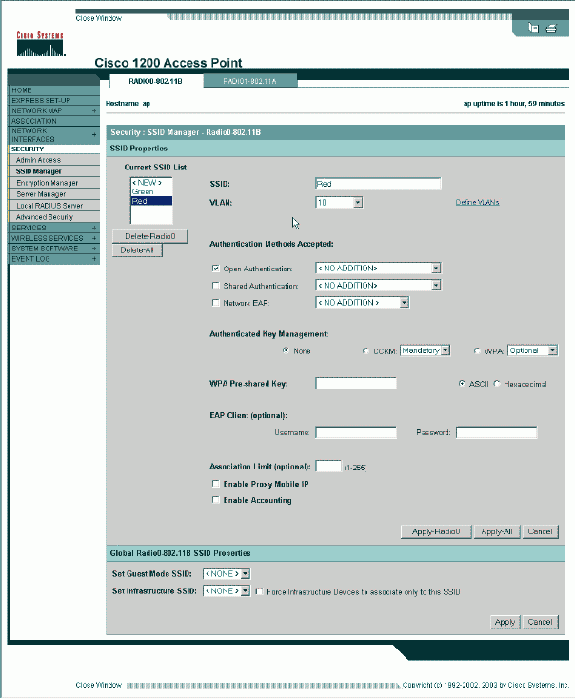

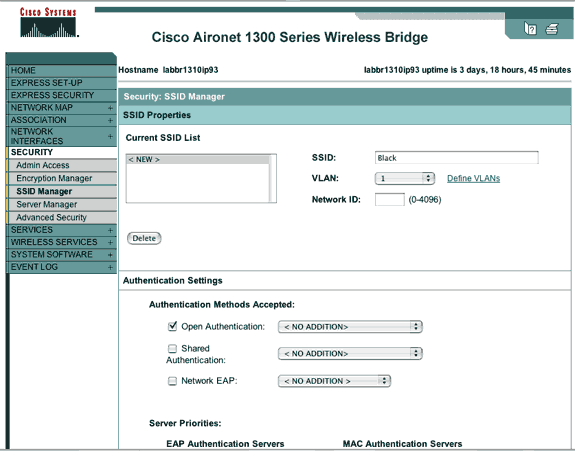

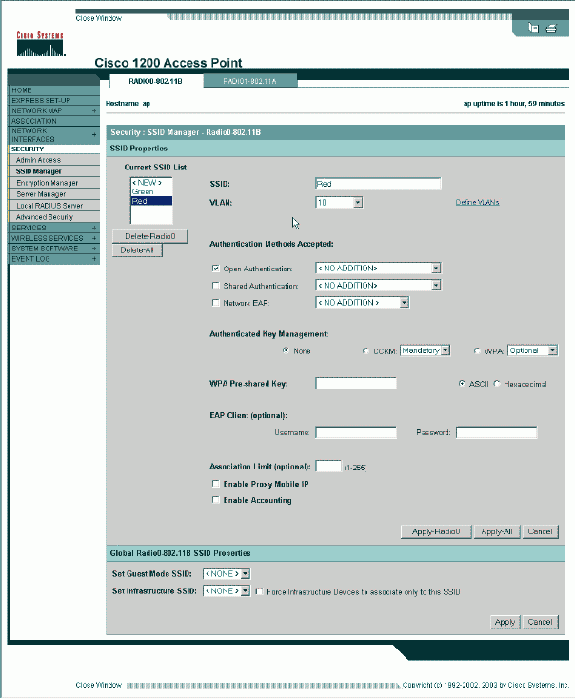

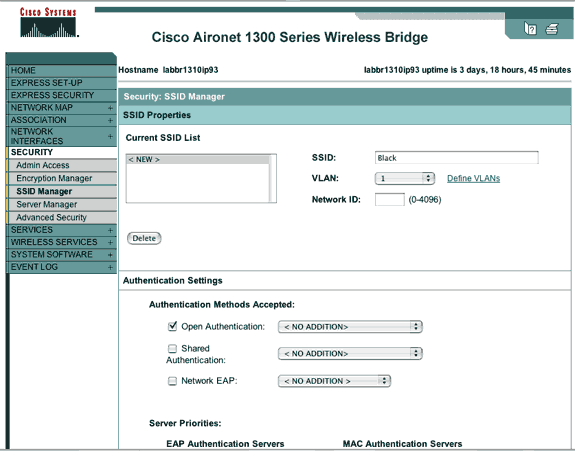

De volgende stap is het koppelen van de geconfigureerde VLAN's aan de SSID's. Klik hiervoor op Beveiliging > SSID-beheer.

Opmerking: U hoeft niet elk VLAN dat op het toegangspunt is gedefinieerd, aan een SSID te koppelen. Om veiligheidsredenen wordt een SSID bijvoorbeeld in de meeste installaties van toegangspunten niet gekoppeld aan het Native VLAN.

-

Als u een nieuwe SSID wilt maken, kiest u Nieuw.

-

Voer de gewenste SSID (hoofdlettergevoelig) in het vak SSID in.

-

Selecteer het gewenste VLAN-nummer waaraan u deze SSID wilt koppelen in de vervolgkeuzelijst.

Opmerking: om dit document binnen het beoogde bereik te houden, wordt de beveiliging voor een SSID niet behandeld.

-

Klik op Apply-RadioX om de SSID op de geselecteerde radio te maken, of Apply-all om deze op alle radio's te maken.

Of geef vanuit de CLI de volgende opdrachten:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Red AP(config-if-ssid)# vlan 10 AP(config-if-ssid)# end AP# write memory

-

-

Herhaal de stappen 3a tot en met 3d voor elke gewenste SSID of voer deze opdrachten uit de CLI in met de juiste wijzigingen in de SSID.

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Green AP(config-if-ssid)# vlan 30 AP(config-if-ssid)# end AP# write memory

Opmerking: deze voorbeelden bevatten geen verificatie. Een bepaalde vorm van verificatie (Open, Network-EAP) is vereist voor de koppeling van clients.

VLAN's op bruggen

Begrippen over bruggen

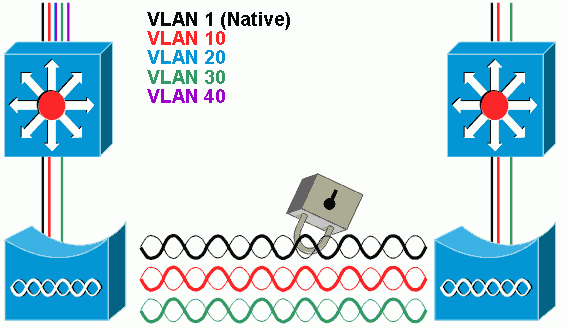

In dit gedeelte worden concepten besproken met betrekking tot de implementatie van VLAN's op bruggen en wordt naar dit netwerkdiagram verwezen.

In dit voorbeeldnetwerk is VLAN 1 het Native VLAN en bestaan VLAN's 10, 20, 30 en 40. Alleen VLAN's 10 en 30 worden uitgebreid naar de andere kant van de koppeling. De draadloze verbinding is gecodeerd.

Als u gegevens wilt coderen die via de radioverbinding worden doorgegeven, past u alleen codering toe op de SSID van het oorspronkelijke VLAN. Deze versleuteling is van toepassing op alle andere VLAN's. Wanneer u overbrugt, is het niet nodig om een afzonderlijke SSID aan elk VLAN te koppelen. VLAN-configuraties zijn hetzelfde voor zowel de root- als niet-root-bruggen.

Brugconfiguratie

Voer de volgende stappen uit om de bridge voor VLAN's te configureren, zoals in het voorbeeld van het netwerkdiagram:

-

Klik in de AP GUI op Services > VLAN om naar de pagina Services: VLAN te navigeren.

-

De eerste stap is het configureren van het Native VLAN. Kies hiervoor <Nieuw> in de huidige VLAN-lijst.

-

Voer het VLAN-nummer van het oorspronkelijke VLAN in het vak VLAN-ID in. Dit moet overeenkomen met het Native VLAN dat op de switch is geconfigureerd.

-

Omdat interface BVI 1 is gekoppeld aan de subinterface van het Native VLAN, moet het IP-adres dat is toegewezen aan interface BVI 1 zich in hetzelfde IP-subnet bevinden als andere infrastructuurapparaten op het netwerk (d.w.z. switch SC0 op een Catalyst-interface waarop CatOS wordt uitgevoerd).

-

Schakel het selectievakje voor het Native VLAN in.

-

Klik op Apply (Toepassen).

Of geef vanuit de CLI de volgende opdrachten:

bridge# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.1 bridge(config-subif)# encapsulation dot1Q 1 native bridge(config-subif)# interface FastEthernet0.1 bridge(config-subif)# encapsulation dot1Q 1 native bridge(config-subif)# end bridge# write memory

-

-

Ga als volgt te werk om andere VLAN's te configureren:

-

Selecteer Nieuw in de lijst Huidig VLAN.

-

Voer in het vak VLAN-ID het VLAN-nummer van het gewenste VLAN in. Het VLAN-nummer moet overeenkomen met een VLAN dat op de switch is geconfigureerd.

-

Klik op Apply (Toepassen).

Of geef vanuit de CLI de volgende opdrachten:

bridge# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.10 bridge(config-subif)# encapsulation dot1Q 10 bridge(config-subif)# interface FastEthernet0.10 bridge(config-subif)# encapsulation dot1Q 10 bridge(config-subif)# end bridge# write memory

-

Herhaal de stappen 2a tot en met 2c voor elk gewenst VLAN of voer de opdrachten uit de CLI in met de juiste wijzigingen in de subinterface en de VLAN-nummers.

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.30 bridge(config-subif)# encapsulation dot1Q 30 bridge(config-subif)# interface FastEthernet0.30 bridge(config-subif)# encapsulation dot1Q 30 bridge(config-subif)# end bridge# write memory

-

-

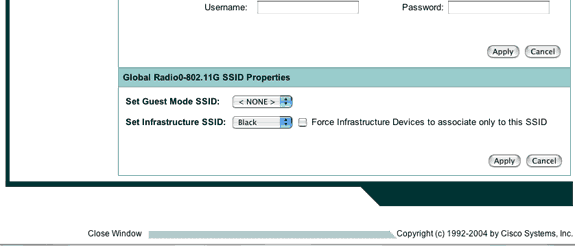

Koppel het Native VLAN aan een SSID via SSID-beheer (onder Beveiliging > SSID-beheer).

Opmerking: wanneer u een brug maakt, is de enige SSID die u aan een VLAN moet koppelen, de SSID die correleert met het oorspronkelijke VLAN. U moet deze SSID aanwijzen als de infrastructuur-SSID.

-

Selecteer Nieuw in de lijst Huidige SSID.

-

Voer de gewenste SSID (hoofdlettergevoelig) in het vak SSID in.

-

Selecteer het VLAN-nummer dat overeenkomt met het oorspronkelijke VLAN in de vervolgkeuzelijst.

Opmerking: om dit document binnen het beoogde bereik te houden, wordt de beveiliging voor een SSID niet behandeld.

-

Klik op Toepassen om de SSID op de radio te maken en deze aan het oorspronkelijke VLAN te koppelen.

-

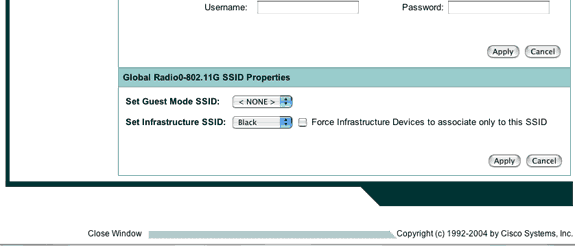

Blader terug naar de onderkant van de pagina en selecteer onder Global Radio0-802.11G SSID Properties de SSID uit de vervolgkeuzelijst Set Infrastructure SSID. Klik op Apply (Toepassen).

Of geef vanuit de CLI de volgende opdrachten:

Of geef vanuit de CLI de volgende opdrachten:AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Black AP(config-if-ssid)# vlan 1 AP(config-if-ssid)# infrastructure-ssid AP(config-if-ssid)# end AP# write memory

Opmerking: wanneer VLAN's in gebruik zijn, worden SSID's geconfigureerd onder de fysieke Dot11Radio-interface, niet onder een logische subinterface.

Opmerking: dit voorbeeld bevat geen verificatie. De root en niet-root-bruggen vereisen een vorm van authenticatie (Open, Network-EAP, etc.) om te kunnen koppelen.

-

Een RADIUS-server gebruiken om gebruikers aan VLAN's toe te wijzen

U kunt de RADIUS-verificatieserver configureren om gebruikers of groepen gebruikers aan een specifiek VLAN toe te wijzen wanneer zij zich voor het netwerk verifiëren. Raadpleeg voor informatie over deze functie het gedeelte Een RADIUS-server gebruiken om gebruikers toe te wijzen aan VLAN's van het document Cisco IOS Software Configuration Guide for Cisco Aironet Access Points, 12.4(3g)JA & 12.3(8)JEB.

Een RADIUS-server gebruiken voor toewijzing van dynamische mobiliteitsgroepen

U kunt ook een RADIUS-server configureren om mobiliteitsgroepen dynamisch toe te wijzen aan gebruikers of gebruikersgroepen. Hierdoor hoeft u niet meer meerdere SSID's op het toegangspunt te configureren. In plaats daarvan hoeft u slechts één SSID per toegangspunt te configureren. Raadpleeg voor informatie over deze functie de sectie Een RADIUS-server gebruiken voor toewijzing aan een dynamische mobiliteitsgroep van het document Cisco IOS Software Configuration Guide for Cisco Aironet Access Points, 12.4(3g)JA & 12.3(8)JEB.

Configuratie van Bridge-groepen op toegangspunten en bruggen

In het algemeen maken bridgegroepen gesegmenteerde switchdomeinen. Het verkeer is beperkt tot hosts binnen elke bruggroep, maar niet tussen de bruggroepen. De switch stuurt alleen verkeer door tussen de hosts die deel uitmaken van de bruggroep, waardoor uitzend- en multicastverkeer (overstromingen) alleen wordt beperkt tot die hosts. Bruggroepen verlichten netwerkcongestie en bieden extra netwerkbeveiliging wanneer ze verkeer segmenteren naar bepaalde delen van het netwerk.

Zie Overzicht overbrugging voor gedetailleerde informatie.

In een draadloos netwerk worden bruggroepen geconfigureerd op de draadloze toegangspunten en bruggen om het gegevensverkeer van een VLAN van draadloze media naar de bekabelde kant en vice versa te verzenden.

Voer deze stap uit vanaf de AP CLI om bruggroepen wereldwijd op het toegangspunt/de brug in te schakelen.

In dit voorbeeld wordt de brug-groep nummer 1 gebruikt.

AP(configure)#bridge 1

Opmerking: U kunt uw bruggroepen van 1 tot 255 nummeren.

Configureer de radio-interface en de Fast Ethernet-interface van het draadloze apparaat in dezelfde bruggroep. Hierdoor wordt een pad tussen deze twee verschillende interfaces gemaakt en bevinden ze zich in hetzelfde VLAN voor coderingsdoeleinden. Als gevolg hiervan worden de gegevens die via de radio-interface van de draadloze zijde worden verzonden, verzonden naar de Ethernet-interface waarmee het bekabelde netwerk is verbonden en vice versa. Met andere woorden, radio- en Ethernet-interfaces die tot dezelfde bruggroep behoren, overbruggen de gegevens tussen hen.

In een toegangspunt/bridge moet u één bruggroep per VLAN hebben, zodat het verkeer van de kabel naar de draadloze verbinding kan gaan en omgekeerd. Hoe meer VLAN u hebt dat verkeer over de draadloze verbinding moet leiden, hoe meer bridgegroepen nodig zijn.

Als u bijvoorbeeld slechts één VLAN hebt om verkeer over de draadloze naar de bekabelde kant van uw netwerk te leiden, configureert u slechts één bruggroep vanaf de CLI van het toegangspunt/de brug. Als u meerdere VLAN's hebt om verkeer van de draadloze naar de bekabelde kant door te geven en vice versa, configureert u bruggroepen voor elk VLAN op de radio-subinterface en de Fast Ethernet-subinterface.

-

Configureer de bruggroep in de draadloze interface met de opdracht bridge group dot11radio interface.

Hierna volgt een voorbeeld.

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.1 Ap(config-subif)# encapsulation dot1q 1 native Ap(config-subif)# bridge group 1 !--- Here "1" represents the bridge group number. ap(config-subif)# exit

-

Configureer de bruggroep met hetzelfde bruggroepnummer ("1" in dit voorbeeld) in de Fast Ethernet-interface, zodat VLAN 1-verkeer via de draadloze interface naar deze bekabelde zijde wordt doorgegeven en vice versa.

Ap(config)# interface fastEthernet0.1 Ap(config-subif)# encapsulation dot1q 1 native Ap(config-subif)# bridge group 1 !--- Here "1" represents the bridge group number. Ap(config-subif)# exit

Opmerking: Wanneer u een bruggroep configureert op de radio-interface, worden deze opdrachten automatisch ingesteld.

-

bridge-group 1 subscriber-loop-control

-

bridge-group 1-block-unknown-source

-

Geen bridge-group 1-brononderwijs

-

Geen brug-groep 1 Unicast-overstromingen

-

bridge-group 1 spanning-disabled

Opmerking: wanneer u een bruggroep configureert op de Fast Ethernet-interface, worden deze opdrachten automatisch ingesteld.

-

Geen bridge-group 1-brononderwijs

-

bridge-group 1 spanning-disabled

-

Geïntegreerde routering en bridging (IRB)

Geïntegreerde routering en bridging maken het mogelijk om een specifiek protocol te routeren tussen gerouteerde interfaces en bruggroepen, of een specifiek protocol te routeren tussen bruggroepen. Lokaal of niet-routeerbaar verkeer kan worden overbrugd tussen de overbrugde interfaces in dezelfde bruggroep, terwijl routeerbaar verkeer kan worden gerouteerd naar andere gerouteerde interfaces of bruggroepen

Met geïntegreerde routering en bridging kunt u dit doen:

-

Switch-pakketten van een overbrugde interface naar een gerouteerde interface

-

Switch-pakketten van een gerouteerde interface naar een overbrugde interface

-

Switch-pakketten binnen dezelfde bridgegroep

IRB inschakelen op de draadloze toegangspunten en bruggen om uw verkeer te routeren tussen bruggroepen of tussen gerouteerde interfaces en bruggroepen. U hebt een externe router of een Layer 3-switch nodig om te routeren tussen bruggroepen of tussen bruggroepen en gerouteerde interfaces.

Geef deze opdracht op om IRB in het toegangspunt/bridge in te schakelen.

AP(configureren)#bridge irb

Geïntegreerde routering en bridging maakt gebruik van het concept van een Bridge-Group Virtual Interface (BVI) om het verkeer tussen gerouteerde interfaces en bruggroepen of tussen bruggroepen te routeren.

Een BVI is een virtuele interface binnen de Layer 3-switch die fungeert als een normale gerouteerde interface. Een BVI ondersteunt geen bridging, maar vertegenwoordigt de correspondentbridgegroep naar gerouteerde interfaces binnen de Layer 3-switch-router. Het heeft alle netwerklaagkenmerken (zoals een netwerklaagadres en filters) die van toepassing zijn op de correspondentbruggroep. Het interfacenummer dat aan deze virtuele interface is toegewezen, komt overeen met de bruggroep die deze virtuele interface vertegenwoordigt. Dit nummer is de koppeling tussen de virtuele interface en de bruggroep.

Voer deze stappen uit om de BVI op toegangspunten en bruggen te configureren.

-

Configureer de BVI en wijs het correspondentnummer van de bruggroep toe aan de BVI. In dit voorbeeld wordt bruggroep nummer 1 toegewezen aan de BVI.

Ap(configure)#interface BVI 1 AP(config-if)#ip address 10.1.1.1 255.255.0.0 !--- Assign an IP address to the BVI. Ap(config-if)#no shut

-

Een BVI in staat stellen om routeerbare pakketten te accepteren en te routeren die zijn ontvangen van zijn correspondentbridgegroep.

Ap(config)# bridge 1 route ip!--- !--- This example enables the BVI to accept and route the IP packet.

Het is belangrijk om te begrijpen dat u alleen een BVI nodig hebt voor het beheer/native VLAN waarin het toegangspunt zich bevindt (in dit voorbeeld VLAN 1). U hebt geen BVI nodig voor een andere subinterface, ongeacht het aantal VLAN's en bruggroepen dat u op uw toegangspunt/bridge configureert. Dit komt omdat u het verkeer in alle andere VLAN's (behalve het native VLAN) tagt en naar de switch verzendt via een dot1q trunked-interface aan de bekabelde kant. Als u bijvoorbeeld 2 VLAN's in uw netwerk hebt, hebt u twee bridgegroepen nodig, maar slechts één BVI-correspondent voor het beheer van VLAN is voldoende in uw draadloze netwerk.

Wanneer u routering inschakelt voor een bepaald protocol op de virtuele interface van de bruggroep, worden pakketten die afkomstig zijn van een gerouteerde interface, maar bestemd zijn voor een host in een overbrugd domein, gerouteerd naar de virtuele interface van de bruggroep en doorgestuurd naar de overeenkomstige overbrugde interface.

Al het verkeer dat naar de virtuele interface van de bruggroep wordt geleid, wordt als overbrugd verkeer doorgestuurd naar de correspondentenbruggroep. Al het routeerbare verkeer dat op een overbrugde interface wordt ontvangen, wordt naar andere gerouteerde interfaces gerouteerd alsof het rechtstreeks van de virtuele interface van de bruggroep komt.

Zie Bridging configureren voor meer gedetailleerde informatie over bridging en IRB.

Interactie met verwante Switches

In deze sectie vindt u de informatie voor het configureren of controleren van de Cisco-switches die verbinding maken met draadloze apparatuur van Cisco Airnet.

Opmerking: Als u meer informatie wilt over de opdrachten die in dit document worden gebruikt, gebruikt u de opzoekfunctie voor opdrachten (alleen geregistreerde klanten).

Switch Configuration—Catalyst OS

Om een switch te configureren die Catalyst OS uitvoert om VLAN's naar een toegangspunt te trunken, wordt de opdrachtsyntaxis ingesteld op trunk <module #/poort #> op dot1q en trunk <module #/poort #> <vlan list>.

Een voorbeeld uit het voorbeeld van het netwerk diagram, is:

set trunk 2/1 on dot1q set trunk 2/1 1,10,30

Switch Configuration—Catalyst-Switches op basis van iOS

Voer in de modus Interfaceconfiguratie de volgende opdrachten in als u:

-

Configureer de switchport naar trunk-VLAN's naar een toegangspunt

-

Op een Catalyst-switch waarop IOS wordt uitgevoerd

-

De CatIOS omvat, maar is niet beperkt tot:

-

6x00

-

4x00

-

35x0

-

295x

-

switchport mode trunk switchport trunk encapsulation dot1q switchport nonegotiate switchport trunk native vlan 1 switchport trunk allowed vlan add 1,10,30

Opmerking: Draadloze Cisco Aironet-apparatuur met IOS ondersteunt geen Dynamic Trunking Protocol (DTP), dus de switch moet niet proberen hierover te onderhandelen.

Switch Configuration—Catalyst 2900XL/3500XL

Voer in de interfaceconfiguratiemodus de volgende opdrachten in als u de switchport naar trunk-VLAN's wilt configureren naar een toegangspunt op een Catalyst 2900XL- of 3500XL-switch waarop IOS wordt uitgevoerd:

switchport mode trunk switchport trunk encapsulation dot1q switchport trunk native vlan 1 switchport trunk allowed vlan 1,10,30

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Controleer de draadloze apparatuur

-

VLAN weergeven: geeft alle VLAN's weer die momenteel op het toegangspunt zijn geconfigureerd en hun status

ap#show vlan Virtual LAN ID: 1 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.1 Dot11Radio0.1 Virtual-Dot11Radio0.1 This is configured as native Vlan for the following interface(s) : FastEthernet0 Dot11Radio0 Virtual-Dot11Radio0 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 1 36954 0 Bridging Bridge Group 1 36954 0 Virtual LAN ID: 10 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.10 Dot11Radio0.10 Virtual-Dot11Radio0.10 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 10 5297 0 Bridging Bridge Group 10 5297 0 Bridging Bridge Group 10 5297 0 Virtual LAN ID: 30 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.30 Dot11Radio0.30 Virtual-Dot11Radio0.30 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 30 5290 0 Bridging Bridge Group 30 5290 0 Bridging Bridge Group 30 5290 0 ap# -

dot11-associaties tonen—geeft informatie weer over gekoppelde clients, per SSID/VLAN

ap#show dot11 associations 802.11 Client Stations on Dot11Radio0: SSID [Green] : SSID [Red] : Others: (not related to any ssid) ap#

Controleer de Switch

-

Op een Catalyst OS-gebaseerde switch toont trunk <module #/poort #>—de status van een trunk op een bepaalde poort

Console> (enable) show trunk 2/1 * - indicates vtp domain mismatch Port Mode Encapsulation Status Native vlan -------- ----------- ------------- ------------ ----------- 2/1 on dot1q trunking 1 Port Vlans allowed on trunk -------- ---------------------------------------------------------------- 2/1 1,10,30 Port Vlans allowed and active in management domain -------- ---------------------------------------------------------------- 2/1 1,10,30 Port Vlans in spanning tree forwarding state and not pruned -------- ---------------------------------------------------------------- 2/1 1,10,30 Console> (enable)

-

Op een IOS-gebaseerde switch geeft show interface fastethernet <module #/poort #> trunk—de status van een trunk op een bepaalde interface weer

2950g#show interface fastEthernet 0/22 trunk Port Mode Encapsulation Status Native vlan Fa0/22 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/22 1,10,30 Port Vlans allowed and active in management domain Fa0/22 1,10,30 Port Vlans in spanning tree forwarding state and not pruned Fa0/22 1,10,30 2950gA#

-

Op een Catalyst 2900XL/3500XL-switch geeft show interface fastethernet <module #/poort #> switchport—de status van een trunk op een bepaalde interface weer

cat3524xl#show interface fastEthernet 0/22 switchport Name: Fa0/22 Switchport: Enabled Administrative mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Negotiation of Trunking: Disabled Access Mode VLAN: 0 ((Inactive)) Trunking Native Mode VLAN: 1 (default) Trunking VLANs Enabled: 1,10,30,1002-1005 Trunking VLANs Active: 1,10,30 Pruning VLANs Enabled: 2-1001 Priority for untagged frames: 0 Override vlan tag priority: FALSE Voice VLAN: none Appliance trust: none Self Loopback: No wlan-cat3524xl-a#

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

- VLAN's configureren (configuratiehandleiding voor toegangspunten)

- VLAN's configureren (Bridge Configuration Guide)

- Trunking technische ondersteuning

- Interactie met verwante Switches

- Systeemvereisten voor implementatie van trunking

- Overzicht van Bridging

- Voorbeelden van draadloze verificatietypen op een vaste ISR-configuratie

- Voorbeelden van draadloze verificatietypen op vaste ISR via SDM-configuratie

- Draadloze LAN-connectiviteit met behulp van een ISR met WEP-codering en LEAP-verificatieconfiguratie Voorbeeld

- Configuratievoorbeeld van eenvoudige wireless LAN-verbinding

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

23-Oct-2003

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Of geef vanuit de CLI de volgende opdrachten:

Of geef vanuit de CLI de volgende opdrachten: Feedback

Feedback