EAP-verificatie met RADIUS-server

Inhoud

Inleiding

Dit document bevat een voorbeeldconfiguratie van een Cisco IOS®-gebaseerd toegangspunt voor EAP-verificatie (Extensible Authentication Protocol) van draadloze gebruikers tegen een database waartoe een RADIUS-server toegang heeft.

Vanwege de passieve rol die het toegangspunt speelt in EAP (overbrugt draadloze pakketten van de client naar bekabelde pakketten die bestemd zijn voor de verificatieserver en vice versa), wordt deze configuratie gebruikt met vrijwel alle EAP-methoden. Deze methoden omvatten (maar zijn niet beperkt tot) LEAP, Protected EAP (PEAP)-MS-Challenge Handshake Authentication Protocol (CHAP) versie 2, PEAP-Generic Token Card (GTC), EAP-Flexible Authentication via Secure Tunneling (FAST), EAP-Transport Layer Security (TLS) en EAP-Tunneled TLS (TTLS). U moet de verificatieserver voor elk van deze EAP-methoden op de juiste manier configureren.

In dit document wordt beschreven hoe u het toegangspunt (AP) en de RADIUS-server configureert. Dit is Cisco Secure ACS in het configuratievoorbeeld in dit document.

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

-

U bent bekend met de Cisco IOS GUI of CLI.

-

U bent bekend met de concepten achter EAP-verificatie.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco Airnet AP-producten waarop Cisco IOS wordt uitgevoerd.

-

Er wordt uitgegaan van slechts één virtueel LAN (VLAN) in het netwerk.

-

Een RADIUS-verificatieserverproduct dat met succes wordt geïntegreerd in een gebruikersdatabase.

-

Dit zijn de ondersteunde verificatieservers voor Cisco LEAP en EAP-FAST:

-

Cisco Secure Access Control Server (ACS)

-

Cisco Access Registrar (CAR)

-

radius met stalen riem

-

interlink-verdienste

-

-

Dit zijn de ondersteunde verificatieservers voor Microsoft PEAP-MS-CHAP versie 2 en PEAP-GTC:

-

Microsoft Internet Authentication Service (IAS)

-

Cisco Secure ACS

-

radius met stalen riem

-

interlink-verdienste

-

Elke extra verificatieserver die Microsoft kan autoriseren.

Opmerking: GTC of eenmalige wachtwoorden vereisen aanvullende services waarvoor extra software aan zowel de client- als de serverzijde nodig is, evenals hardware- of softwaretokengeneratoren.

-

-

Raadpleeg de fabrikant van de aanvrager van de client voor informatie over welke verificatieservers worden ondersteund met hun producten voor EAP-TLS, EAP-TTLS en andere EAP-methoden.

-

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

In deze configuratie wordt beschreven hoe EAP-verificatie op een op IOS gebaseerd toegangspunt kan worden geconfigureerd. In het voorbeeld in dit document wordt LEAP gebruikt als methode voor EAP-verificatie met RADIUS-server.

Opmerking: Gebruik de Command Lookup Tool (alleen voor geregistreerde klanten) voor meer informatie over de opdrachten die in deze sectie worden gebruikt.

Zoals met de meeste wachtwoordgebaseerde authenticatiealgoritmen, is Cisco LEAP kwetsbaar voor woordenboekaanvallen. Dit is geen nieuwe aanval of nieuwe kwetsbaarheid van Cisco LEAP. Het ontwikkelen van een sterk wachtwoordbeleid is de meest effectieve manier om woordenboekaanvallen te beperken. Dit omvat het gebruik van sterke wachtwoorden en het periodiek vervallen van wachtwoorden. Raadpleeg Dictionary Attack op Cisco LEAP voor meer informatie over woordenboekaanvallen en hoe u deze kunt voorkomen.

Dit document gebruikt deze configuratie voor zowel GUI als CLI:

-

Het IP-adres van het toegangspunt is 10.0.0.106.

-

Het IP-adres van de RADIUS-server (ACS) is 10.0.0.3.

EAP-netwerkverificatie of Open verificatie met EAP

In elke EAP/802.1x-gebaseerde verificatiemethode kunt u vragen stellen wat de verschillen zijn tussen EAP-netwerkverificatie en Open-verificatie met EAP. Deze items verwijzen naar de waarden in het veld Authenticatie-algoritme in de headers van beheer- en associatiepakketten. De meeste fabrikanten van draadloze clients stellen dit veld in op de waarde 0 (Open verificatie) en geven vervolgens aan dat ze later in het associatieproces EAP-verificatie willen uitvoeren. Cisco stelt de waarde anders in, vanaf het begin van de koppeling met de EAP-vlag voor het netwerk.

Als uw netwerk klanten heeft die:

-

Cisco-clients—Gebruik Network-EAP.

-

Externe clients (inclusief producten die compatibel zijn met CCX): gebruik Open met EAP.

-

Een combinatie van zowel Cisco- als externe clients: kies zowel Network-EAP als Open met EAP.

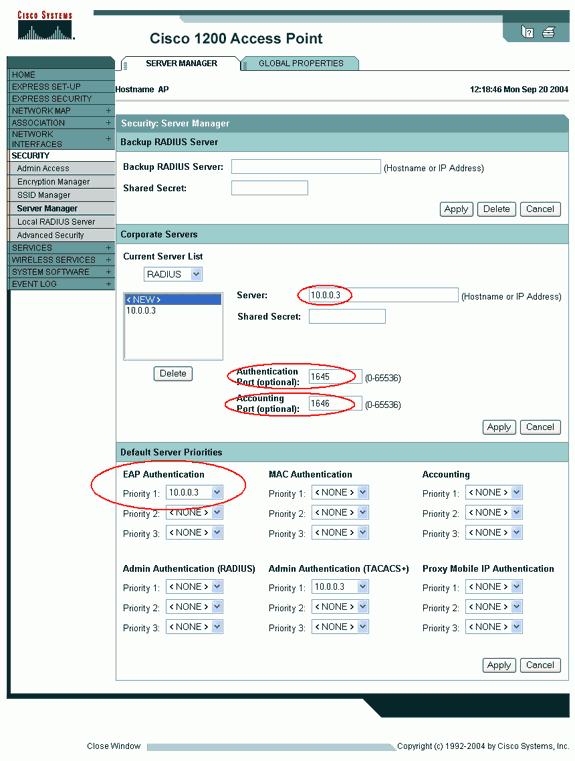

Verificatieserver definiëren

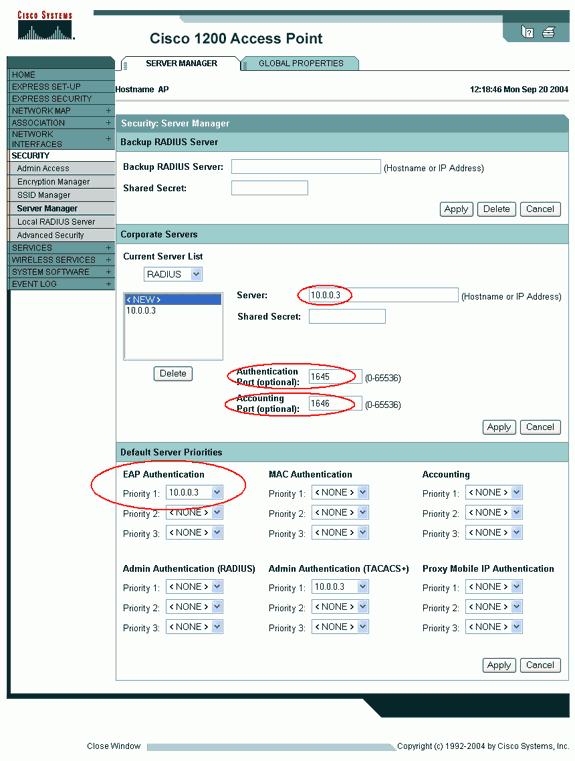

De eerste stap in de EAP-configuratie is het definiëren van de verificatieserver en het tot stand brengen van een relatie ermee.

-

Voer op het tabblad Access Point Server Manager (onder het menu-item Security > Server Manager) de volgende stappen uit:

-

Voer het IP-adres van de verificatieserver in het veld Server in.

-

Geef het gedeelde geheim en de poorten op.

-

Klik op Toepassen om de definitie te maken en de vervolgkeuzelijsten in te vullen.

-

Stel het veld Prioriteit 1 van het EAP-verificatietype in op het IP-adres van de server onder Prioriteiten voor standaardserver.

-

Klik op Apply (Toepassen).

U kunt deze opdrachten ook vanuit de CLI uitvoeren:

AP#configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)#aaa group server radius rad_eap AP(config-sg-radius)#server 10.0.0.3 auth-port 1645 acct-port 1646 AP(config-sg-radius)#exit AP(config)#aaa new-model AP(config)#aaa authentication login eap_methods group rad_eap AP(config)#radius-server host 10.0.0.3 auth-port 1645 acct-port 1646 key labap1200ip102 AP(config)#end AP#write memory

-

-

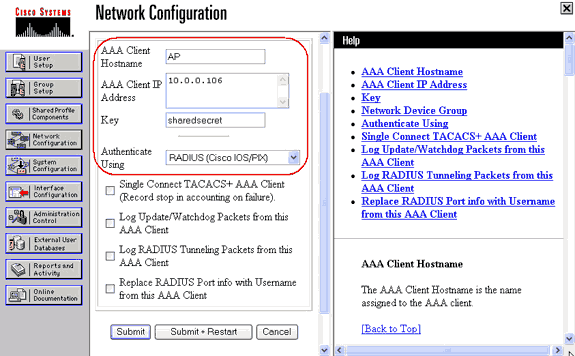

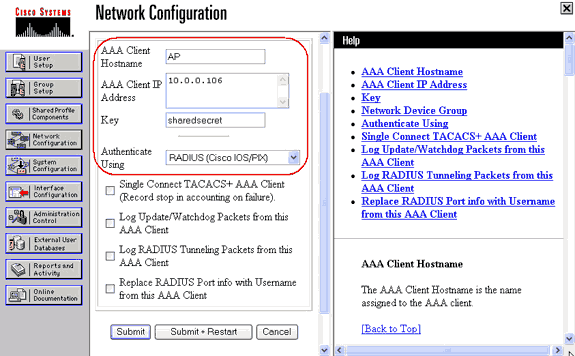

Het toegangspunt moet in de verificatieserver zijn geconfigureerd als een AAA-client.

In Cisco Secure ACS gebeurt dit bijvoorbeeld op de pagina Netwerkconfiguratie waar de naam van het toegangspunt, het IP-adres, het gedeelde geheim en de verificatiemethode (RADIUS Cisco Aironet of RADIUS Cisco IOS/PIX) zijn gedefinieerd. Raadpleeg de documentatie van de fabrikant voor andere niet-ACS-verificatieservers.

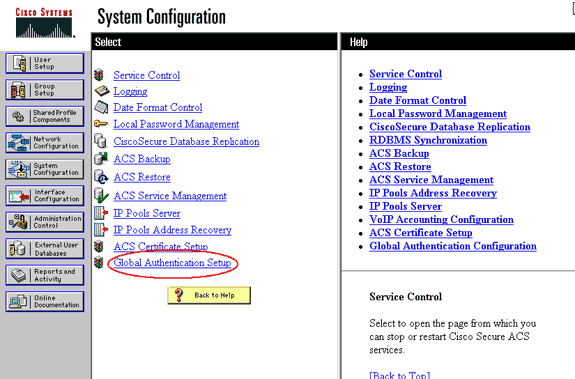

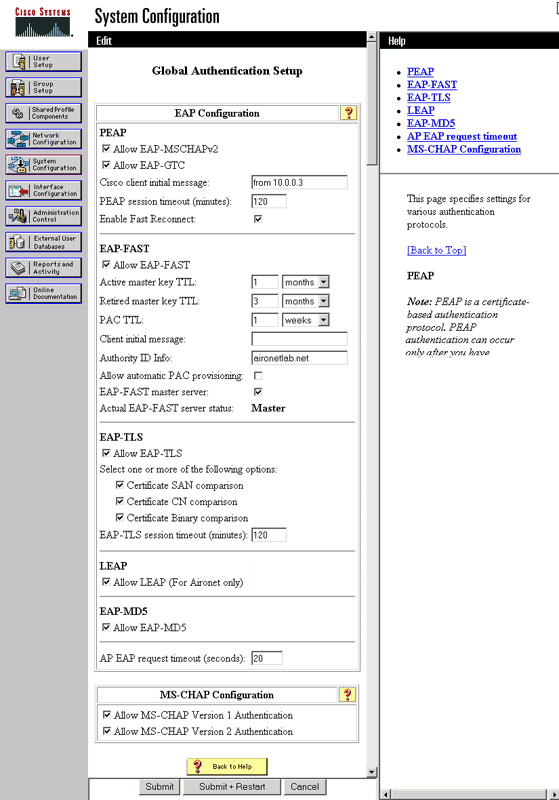

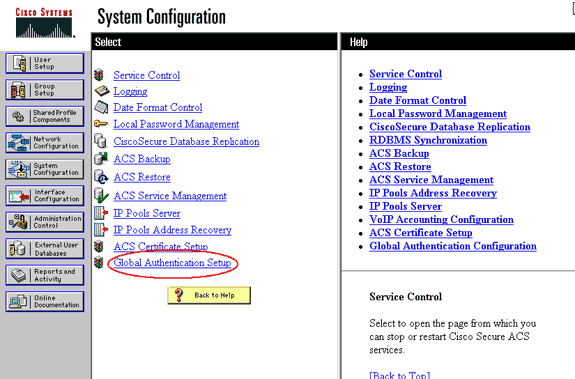

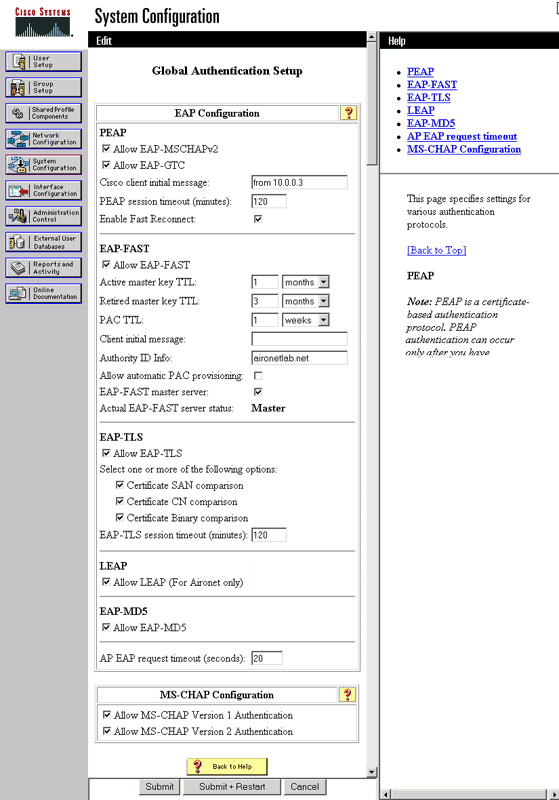

Zorg ervoor dat de verificatieserver is geconfigureerd om de gewenste EAP-verificatiemethode uit te voeren. Als u bijvoorbeeld een Cisco Secure ACS gebruikt die LEAP uitvoert, configureert u LEAP-verificatie op de pagina System Configuration - Global Authentication Setup (Systeemconfiguratie - Globale verificatie instellen). Klik op Systeemconfiguratie en vervolgens op Globale verificatie instellen. Raadpleeg de documentatie van de fabrikant voor andere niet-ACS-verificatieservers of andere EAP-methoden.

Deze afbeelding toont Cisco Secure ACS geconfigureerd voor PEAP, EAP-FAST, EAP-TLS, LEAP en EAP-MD5.

Clientverificatiemethoden definiëren

Zodra het toegangspunt weet waar clientverificatieverzoeken moeten worden verzonden, configureert u het toegangspunt om deze methoden te accepteren.

Opmerking: deze instructies zijn bedoeld voor een WEP-installatie. Raadpleeg voor WPA (waarbij gebruik wordt gemaakt van coderingen in plaats van WEP) het Overzicht van WPA-configuratie.

-

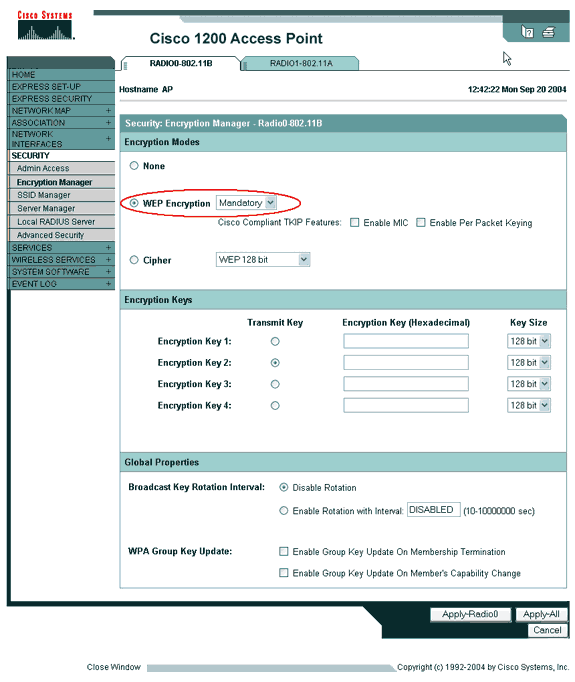

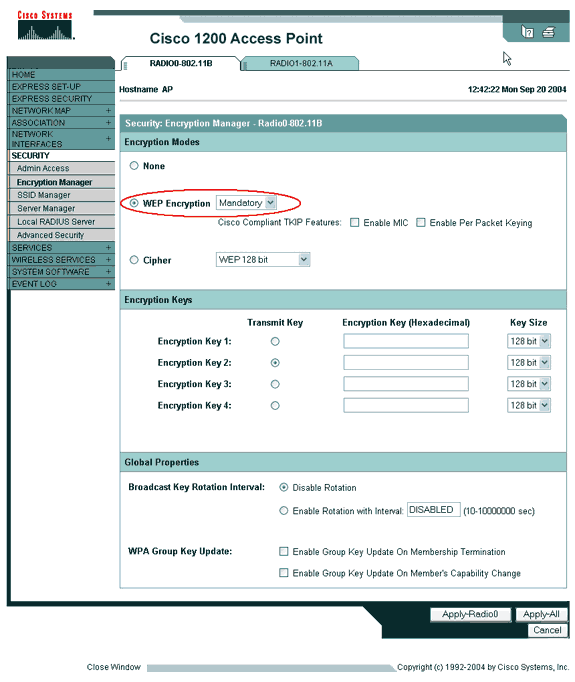

Voer op het tabblad Encryption Manager van het toegangspunt (onder de menuoptie Security > Encryption Manager) de volgende stappen uit:

-

Geef op dat u WEP-codering wilt gebruiken.

-

Geef op dat WEP verplicht is.

-

Controleer of de toetsgrootte is ingesteld op 128-bits.

-

Klik op Apply (Toepassen).

U kunt deze opdrachten ook vanuit de CLI uitvoeren:

AP#configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)#interface dot11radio 0 AP(config-if)#encryption mode wep mandatory AP(config-if)#end AP#write memory

-

-

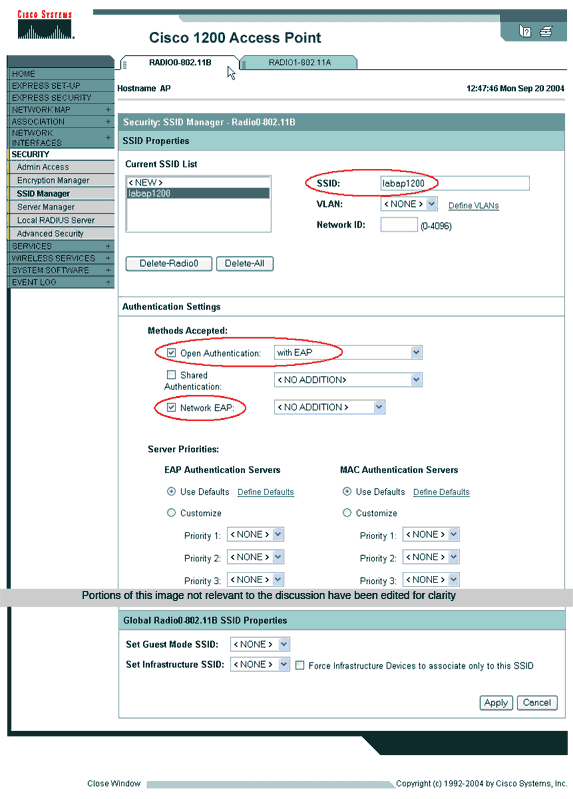

Voer de volgende stappen uit op het tabblad SSID-beheer van het toegangspunt (onder de menuoptie Beveiliging > SSID-beheer):

-

Selecteer de gewenste SSID.

-

Schakel onder "Verificatiemethoden geaccepteerd" het selectievakje Openen in en gebruik de vervolgkeuzelijst om Met EAP te kiezen.

-

Schakel het selectievakje Network-EAP in als u Cisco-clientkaarten hebt. Zie de discussie in het gedeelte EAP-netwerkverificatie of EAP-verificatie openen.

-

Klik op Apply (Toepassen).

-

U kunt deze opdrachten ook vanuit de CLI uitvoeren:

AP#configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)#interface dot11radio 0 AP(config-if)#ssid labap1200 AP(config-if-ssid)#authentication open eap eap_methods AP(config-if-ssid)#authentication network-eap eap_methods AP(config-if-ssid)#end AP#write memory

Zodra u de basisfunctionaliteit hebt bevestigd met een standaard EAP-configuratie, kunt u op een later tijdstip extra functies en sleutelbeheer toevoegen. Voeg complexere functies toe bovenop functionele funderingen om het oplossen van problemen gemakkelijker te maken.

Verifiëren

Deze sectie bevat informatie over de manier waarop u kunt controleren of de configuratie goed werkt.

Bepaalde opdrachten met show worden ondersteund door de tool Output Interpreter (alleen voor geregistreerde klanten). Hiermee kunt u een analyse van de output van opdrachten met show genereren.

-

radius-servergroep weergeven—Hiermee wordt een lijst weergegeven van alle geconfigureerde RADIUS-servergroepen op het toegangspunt.

Problemen oplossen

Procedure voor troubleshooting

Voer deze stappen uit om problemen met uw configuratie op te lossen.

-

Maak in het hulpprogramma of de software aan de clientzijde een nieuw profiel of een nieuwe verbinding met dezelfde of vergelijkbare parameters om ervoor te zorgen dat er niets is beschadigd in de configuratie van de client.

-

Om de mogelijkheid van RF-problemen te elimineren die een succesvolle verificatie verhinderen, schakelt u de verificatie tijdelijk uit, zoals in deze stappen wordt getoond:

-

Gebruik vanuit de CLI de opdrachten no authentication open eap_methods, no authentication network-eap_methods en authentication open.

-

Schakel vanuit de GUI op de pagina SSID Manager het vinkje Network-EAP uit, controleer Open en stel de vervolgkeuzelijst weer in op Geen toevoeging.

Als de client succesvol associeert, draagt RF niet bij aan het associatieprobleem.

-

-

Controleer of gedeelde geheime wachtwoorden zijn gesynchroniseerd tussen het toegangspunt en de verificatieserver. Anders kunt u deze foutmelding ontvangen:

Invalid message authenticator in EAP request

-

Controleer in de CLI de regelradius-server host x.x.x.x.x auth-port x acct-port x key <shared_secret>.

-

Voer vanaf de GUI op de pagina Serverbeheer het gedeelde geheim voor de juiste server opnieuw in in het vak met het label 'Gedeeld geheim'.

De gedeelde geheime vermelding voor het toegangspunt op de RADIUS-server moet hetzelfde gedeelde geheime wachtwoord bevatten als de eerder genoemde.

-

-

Verwijder gebruikersgroepen van de RADIUS-server. Soms kunnen er conflicten optreden tussen gebruikersgroepen die door de RADIUS-server zijn gedefinieerd en gebruikersgroepen in het onderliggende domein. Controleer de logs van de RADIUS-server op mislukte pogingen en de redenen waarom die pogingen zijn mislukt.

Opdrachten voor probleemoplossing

Bepaalde opdrachten met show worden ondersteund door de tool Output Interpreter (alleen voor geregistreerde klanten). Hiermee kunt u een analyse van de output van opdrachten met show genereren.

Debugging Authentications biedt een aanzienlijke hoeveelheid details over het verzamelen en interpreteren van de uitvoer van debugs met betrekking tot EAP.

Opmerking: Voordat u foutopsporingsopdrachten geeft, raadpleegt u de Belangrijke informatie over foutopsporingsopdrachten.

-

debug dot11 aaa authenticator state-machine—Hiermee worden de belangrijkste divisies (of statussen) van de onderhandelingen tussen de client en de verificatieserver weergegeven. Hier is een resultaat van een succesvolle authenticatie:

*Mar 1 02:37:46.846: dot11_auth_dot1x_send_id_req_to_client: Sending identity request to 0040.96ac.dd05 *Mar 1 02:37:46.846: dot11_auth_dot1x_send_id_req_to_client: 0040.96ac.dd05 timer started for 30 seconds *Mar 1 02:37:46.930: dot11_auth_dot1x_run_rfsm: Executing Action(CLIENT_WAIT,EAP_START) for 0040.96ac.dd05 *Mar 1 02:37:46.931: dot11_auth_dot1x_send_id_req_to_client: Sending identity request to 0040.96ac.dd05 (client) *Mar 1 02:37:46.931: dot11_auth_dot1x_send_id_req_to_client: Client 0040.96ac.dd05 timer started for 30 seconds *Mar 1 02:37:46.938: dot11_auth_dot1x_run_rfsm: Executing Action(CLIENT_WAIT,CLIENT_REPLY) for 0040.96ac.dd05 *Mar 1 02:37:46.938: dot11_auth_dot1x_send_response_to_server: Sending client 0040.96ac.dd05 data (User Name) to server *Mar 1 02:37:46.938: dot11_auth_dot1x_send_response_to_server: Started timer server_timeout 60 seconds *Mar 1 02:37:47.017: dot11_auth_dot1x_run_rfsm: Executing Action(SERVER_WAIT,SERVER_REPLY) for 0040.96ac.dd05 *Mar 1 02:37:47.017: dot11_auth_dot1x_send_response_to_client: Forwarding server message(Challenge) to client 0040.96ac.dd05 *Mar 1 02:37:47.018: dot11_auth_dot1x_send_response_to_client: Started timer client_timeout 20 seconds *Mar 1 02:37:47.025: dot11_auth_dot1x_run_rfsm: Executing Action(CLIENT_WAIT,CL IENT_REPLY) for 0040.96ac.dd05 *Mar 1 02:37:47.025: dot11_auth_dot1x_send_response_to_server: Sending client 0040.96ac.dd05 data(User Credentials) to server -------------------Lines Omitted for simplicity------------------- *Mar 1 02:37:47.030: dot11_auth_dot1x_send_response_to_client: Started timer client_timeout 20 seconds *Mar 1 02:37:47.041: dot11_auth_dot1x_run_rfsm: Executing Action (SERVER_WAIT,SE RVER_PASS) for 0040.96ac.dd05 *Mar 1 02:37:47.041: dot11_auth_dot1x_send_response_to_client: Forwarding server message(Pass Message) to client 0040.96ac.dd05 *Mar 1 02:37:47.042: dot11_auth_dot1x_send_response_to_client: Started timer client_timeout 30 seconds *Mar 1 02:37:47.043: %DOT11-6-ASSOC: Interface Dot11Radio0, Station TACWEB 0040 .96ac.dd05 Associated KEY_MGMT[NONE] (Client stays associated to the access point)

Opmerking: In Cisco IOS Software releases voorafgaand aan 12.2 (15) JA, de syntaxis van deze debug opdracht is debug dot11 aaa dot1x state-machine.

-

debug dot11 aaa authenticator process—Geeft de afzonderlijke dialoogvensters weer van de onderhandelingen tussen de client en de verificatieserver.

Opmerking: In Cisco IOS Software releases voorafgaand aan 12.2 (15) JA, de syntaxis van deze debug opdracht is debug dot11 aaa dot1x proces.

-

foutopsporingsradiusverificatie: hiermee worden de RADIUS-onderhandelingen tussen de server en de client weergegeven, die beide worden overbrugd door het toegangspunt. Dit is een uitvoer voor mislukte verificatie:

*Mar 1 02:34:55.086: RADIUS/ENCODE(00000031):Orig. component type = DOT11 *Mar 1 02:34:55.086: RADIUS: AAA Unsupported Attr: ssid [264] 5 *Mar 1 02:34:55.086: RADIUS: 73 73 69 [ssi] *Mar 1 02:34:55.086: RADIUS: AAA Unsupported Attr: interface [157] 3 *Mar 1 02:34:55.087: RADIUS: 32 [2] *Mar 1 02:34:55.087: RADIUS(00000031): Config NAS IP: 10.0.0.106 *Mar 1 02:34:55.087: RADIUS/ENCODE(00000031): acct_session_id: 47 *Mar 1 02:34:55.087: RADIUS(00000031): Config NAS IP: 10.0.0.106 *Mar 1 02:34:55.087: RADIUS(00000031): sending *Mar 1 02:34:55.087: RADIUS(00000031): Send Access-Request to 10.0.0.3 :164 5 id 1645/61, len 130 *Mar 1 02:34:55.088: RADIUS: authenticator 0F 6D B9 57 4B A3 F2 0E - 56 77 A4 7E D3 C2 26 EB *Mar 1 02:34:55.088: RADIUS: User-Name [1] 8 "wirels" *Mar 1 02:34:55.088: RADIUS: Framed-MTU [12] 6 1400 *Mar 1 02:34:55.088: RADIUS: Called-Station-Id [30] 16 "0019.a956.55c0" *Mar 1 02:34:55.088: RADIUS: Calling-Station-Id [31] 16 "0040.96ac.dd05" *Mar 1 02:34:55.088: RADIUS: Service-Type [6] 6 Login [1] *Mar 1 02:34:55.088: RADIUS: Message-Authenticato[80] 18 *Mar 1 02:34:55.089: RADIUS: 73 8C 59 C4 98 51 53 9F 58 4D 1D EB A5 4A AB 88 [s?Y??QS?XM???J??] *Mar 1 02:34:55.089: RADIUS: EAP-Message [79] 13 *Mar 1 02:34:55.089: RADIUS: NAS-Port-Id [87] 5 "299" *Mar 1 02:34:55.090: RADIUS: NAS-IP-Address [4] 6 10.0.0.106 *Mar 1 02:34:55.090: RADIUS: Nas-Identifier [32] 4 "ap" *Mar 1 02:34:55.093: RADIUS: Received from id 1645/61 10.0.0.3 :1645, Access-Challenge, len 79 *Mar 1 02:34:55.093: RADIUS: authenticator 72 FD C6 9F A1 53 8F D2 - 84 87 49 9B B4 77 B8 973 ---------------------------Lines Omitted----------------------------------- *Mar 1 02:34:55.117: RADIUS(00000031): Config NAS IP: 10.0.0.106 *Mar 1 02:34:55.118: RADIUS/ENCODE(00000031): acct_session_id: 47 *Mar 1 02:34:55.118: RADIUS(00000031): Config NAS IP: 10.0.0.106 *Mar 1 02:34:55.118: RADIUS(00000031): sending *Mar 1 02:34:55.118: RADIUS(00000031): Send Access-Request to 10.0.0.3 :164 5 id 1645/62, len 168 *Mar 1 02:34:55.118: RADIUS: authenticator 49 AE 42 83 C0 E9 9A A7 - 07 0F 4E 7C F4 C7 1F 24 *Mar 1 02:34:55.118: RADIUS: User-Name [1] 8 "wirels" *Mar 1 02:34:55.119: RADIUS: Framed-MTU [12] 6 1400 ----------------------------------Lines Omitted----------------------- *Mar 1 02:34:55.124: RADIUS: Received from id 1645/62 10.0.0.3 :1645, Access-Reject, len 56 *Mar 1 02:34:55.124: RADIUS: authenticator A6 13 99 32 2A 9D A6 25 - AD 01 26 11 9A F6 01 37 *Mar 1 02:34:55.125: RADIUS: EAP-Message [79] 6 *Mar 1 02:34:55.125: RADIUS: 04 15 00 04 [????] *Mar 1 02:34:55.125: RADIUS: Reply-Message [18] 12 *Mar 1 02:34:55.125: RADIUS: 52 65 6A 65 63 74 65 64 0A 0D [Rejected??] *Mar 1 02:34:55.125: RADIUS: Message-Authenticato[80] 18 *Mar 1 02:34:55.126: RADIUS(00000031): Received from id 1645/62 *Mar 1 02:34:55.126: RADIUS/DECODE: EAP-Message fragments, 4, total 4 bytes *Mar 1 02:34:55.126: RADIUS/DECODE: Reply-Message fragments, 10, total 10 bytes *Mar 1 02:34:55.127: %DOT11-7-AUTH_FAILED: Station 0040.96ac.dd05 Authentication failed

-

debug aaa-verificatie: hiermee worden de AAA-onderhandelingen voor verificatie tussen het clientapparaat en de verificatieserver weergegeven.

Gerelateerde informatie

- Debug-verificaties

- Verificatietypen configureren

- LEAP-verificatie op een lokale RADIUS-server

- RADIUS- en TACACS+-servers configureren

- Cisco Secure ACS voor Windows v3.2 configureren met PEAP-MS-CHAPv2-machineverificatie

- Cisco Secure ACS voor Windows v3.2 met EAP-TLS-machineverificatie

- PEAP/EAP configureren op Microsoft IAS

- Problemen oplossen met Microsoft IAS als RADIUS-server

- Microsoft 802.1x-verificatieclient

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

28-Aug-2003

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback