Inleiding

In dit document worden gebruiksscenario's beschreven om inzicht te krijgen in de onderbrekingen in de CAPWAP/LWAPP-tunnel tussen toegangspunten (AP's) en de draadloze LAN-controller (WLC).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Configuratie toegangspunten (toegangspunten) en draadloze LAN-controller (WLC)

- Routing en switching.

- Controle en provisioning van draadloze toegangspunten (CAPWAP)

- Lightweight Access Point Protocol (LWAPP)

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In dit document worden gebruiksscenario's beschreven om inzicht te krijgen in de reden voor de tunnelonderbreking van de Control and Provisioning of Wireless Access Points (CAPWAP)/Lightweight Access Point Protocol (LWAPP) tussen toegangspunten (AP's) en de Wireless LAN Controller (WLC).

Registratieproces voor op controller gebaseerde toegangspunten

De AP's doorlopen het genoemde proces om zich te registreren bij de controller:

- CAPWAP-detectieberichtverzoek aan WLC van AP's.

- Het bericht met de detectierespons van WLC naar AP's.

- AP's kiezen de WLC om lid te worden op basis van de ontvangen CAPWAP-respons.

- Join Request verzonden naar WLC van AP's.

- De controller valideert de toegangspunten en verzendt de joinreactie.

Logbestanden vastgelegd op toegangspunten bij registratie bij WLC:

Press RETURN to get started!

Translating "CISCO-CAPWAP-CONTROLLER"...domain server (255.255.255.255)

%CAPWAP-5-CHANGED: CAPWAP changed state to DISCOVERY

status of voice_diag_test from WLC is false

%SSH-5-ENABLED: SSH 2.0 has been enabled

Logging LWAPP message to 255.255.255.255.

%CDP_PD-4-POWER_OK: 15.4 W power - NEGOTIATED inline power source

%LINK-3-UPDOWN: Interface Dot11Radio1, changed state to up

%LINK-3-UPDOWN: Interface Dot11Radio0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio1, changed state to up

%SYS-6-LOGGINGHOST_STARTSTOP: Logging to host 255.255.255.255 started - CLI initiated

%LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio0, changed state to up

Translating "CISCO-LWAPP-CONTROLLER"...domain server (255.255.255.255)

Translating "CISCO-CAPWAP-CONTROLLER"...domain server (255.255.255.255)

%CAPWAP-5-DTLSREQSEND: DTLS connection request sent peer_ip: peer_port: 5246

%CAPWAP-5-CHANGED: CAPWAP changed state to

%CAPWAP-5-DTLSREQSUCC: DTLS connection created sucessfully peer_ip: peer_port: 5246

%CAPWAP-5-SENDJOIN: sending Join Request to

%CAPWAP-5-CHANGED: CAPWAP changed state to JOIN

%CAPWAP-5-CHANGED: CAPWAP changed state to CFG

%LWAPP-3-CLIENTERRORLOG: Operator changed mode for 802.11g. Rebooting.

%LINK-5-CHANGED: Interface Dot11Radio0, changed state to administratively down

%SYS-5-RELOAD: Reload requested by CAPWAP CLIENT. Reload Reason: Operator changed mode for 802.11g.

%LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio0, changed state to down

IOS Bootloader - Starting system.

Use Case 1

- AP's worden losgekoppeld van WLC en wanneer ze worden geverifieerd vanuit de switch, wordt aangetoond dat AP's geen IP hebben.

Logs bij consoleren met de toegangspunten:

LINEPROTO-5-UPDOWN: Line protocol on Interface Dot11Radio0, changed state to up

%CAPWAP-3-ERRORLOG: Not sending discovery request AP does not have an Ip !!

Oplossing:

Werk eraan om de bereikbaarheidsproblemen op te lossen op het IP-helperadres dat is geconfigureerd onder het VLAN als de DHCP-server zich op afstand bevindt. Als de DHCP lokaal is geconfigureerd, moet u ervoor zorgen dat er geen DHCP-conflict is. Statisch IP configureren op de toegangspunten:

Meld u aan bij toegangspunten en typ de volgende opdrachten:

capwap ap ip address <ip> <mask>

capwap ap ip default-gateway <ip>

U kunt ook het IP-adres van de controller opgeven:

capwap ap controller ip address

2. Merk op dat er toegangspunten met IP-adressen zijn, maar als er niet met de WLC wordt gecommuniceerd, kan dit leiden tot een storing in de resolutie van de IP-controller.

Logbestanden van toegangspunten met een probleem waarbij de DNS-oplossing (Domain Name System) is mislukt:

<Date & time> %CAPWAP-3-ERRORLOG: Could Not resolve CISCO-CAPWAP-CONTROLLER.local doamin

Not in Bound state.

Oplossing:

Controleer de interne bereikbaarheid van de DNS-server, indien acceptabel, en zorg ervoor dat de IP-adressen van de controller die via DHCP worden gepusht, bereikbaar zijn.

Break-fix: de controller handmatig configureren op de toegangspunten.

"capwap ap {primary-base | secondary-base | tertiary-base}controller-name controller-ip-address"3. U ziet dat AP's zijn geregistreerd op de controller en u ziet nog steeds geen uitzending van de vereiste Service Set Identifier (SSID).

(4402-d) >config wlan apgroup interface-mapping add <ap group name> <wlandi> <interfacename>

Oplossing:

Voeg het draadloze LAN (WLAN) toe aan de groep toegangspunten.

Use Case 2

AP's worden niet weergegeven in de Cisco Discovery Protocol (CDP)-buur van de switch en de switch van de verbinding met het toegangspunt is uitgeschakeld.

Logs die zijn vastgelegd op de Switch:

Dec 9 08:42:35.836 UTC: RSTP(10): sending BPDU out Te3/0/47STP: pak->vlan_id: 10

Dec 9 08:42:35.836 UTC: %PM-4-ERR_DISABLE: bpduguard error detected on Te3/0/47, putting Te3/0/47 in err-disable stateSTP: pak->vlan_id: 1

Dec 9 09:47:32.651 UTC: %ILPOWER-5-DETECT: Interface Te3/0/47: Power Device detected: IEEE PD

Dec 9 09:47:33.651 UTC: %ILPOWER-5-POWER_GRANTED: Interface Te3/0/47: Power granted

Dec 9 09:47:53.545 UTC: %PM-4-ERR_DISABLE: bpduguard error detected on Te3/0/47, putting Te3/0/47 in err-disable state

Dec 9 09:48:10.955 UTC: %ILPOWER-5-DETECT: Interface Te3/0/47: Power Device detected: IEEE PD

Dec 9 09:48:11.955 UTC: %ILPOWER-5-POWER_GRANTED: Interface Te3/0/47: Power granted

Dec 9 09:48:32.114 UTC: %PM-4-ERR_DISABLE: bpduguard error detected on Te3/0/47, putting Te3/0/47 in err-disable state

Oplossing:

AP's verzendt de beveiliger van de Bridge Protocol Data Unit (BPDU) in geen geval, dit is een probleem van de kant van de switch. Verplaats de toegangspunten naar een andere vrije poort en repliceer de interfaceconfiguratie samen met de benodigde fysieke controles.

Use Case 3

Bij de installatie van externe kantoren ziet u vaak dat de CAPWAP-tunnel willekeurig tussen toegangspunten en de controller wordt afgebroken en de belangrijkste parameter die moet worden gecontroleerd, is het opnieuw verzenden en het opnieuw proberen van het interval.

AP's kunnen zowel op globaal niveau als op AP-niveau het herzendingsinterval en het herhalingsinterval configureren. Een globale configuratie past deze configuratieparameters toe op alle toegangspunten. Dat wil zeggen, het hertransmissieinterval en het aantal herhalingen is uniform voor alle toegangspunten.

Problematische logs van WLC:

*spamApTask6: Jun 01 17:17:55.426: %LWAPP-3-AP_DEL: spam_lrad.c:6088 1c:d1:e0:43:1d:20: Entry deleted for AP: 10.209.36.5 (5256) reason : AP Message Timeout.

*spamApTask6: Jun 01 17:17:55.426: %CAPWAP-4-INVALID_STATE_EVENT: capwap_ac_sm.c:9292 The system detects an invalid AP(1c:d1:e0:43:1d:20) event (Capwap_configuration_update_request) and state (Capwap_dtls_teardown) combination

-Traceback: 0xe69bba3a5f 0xe69b9b9446 0xe69bdc5e3b 0xe69b8f238c 0xe69bbaf33b 0xe69cc8041b 0xe69c71df97 0x7fef39282dff 0x7fef3869f98d

*spamReceiveTask: Jun 01 17:17:55.426: %CAPWAP-4-INVALID_STATE_EVENT: capwap_ac_sm.c:9292 The system detects an invalid AP(1c:d1:e0:43:1d:20) event (Capwap_configuration_update_request) and state (Capwap_dtls_teardown) combination

-Traceback: 0xe69bba3a5f 0xe69b981950 0xe69b76dd5c 0xe69cc757c2 0xe69c71df97 0x7fef39282dff 0x7fef3869f98d

*spamApTask5: Jun 01 17:17:55.424: %CAPWAP-3-DTLS_CLOSED_ERR: capwap_ac_sm.c:7521 1c:d1:e0:43:1d:20: DTLS connection closed forAP 10:209:36:5 (5256), Controller: 10:176:92:53 (5246) AP Message Timeout

*spamApTask5: Jun 01 17:17:55.423: %CAPWAP-3-MAX_RETRANSMISSIONS_REACHED: capwap_ac_sm.c:8073 Max retransmissions reached on AP(1c:d1:e0:43:1d:20),message (CAPWAP_CONFIGURATION_UPDATE_REQUEST

),number of pending messages(2)

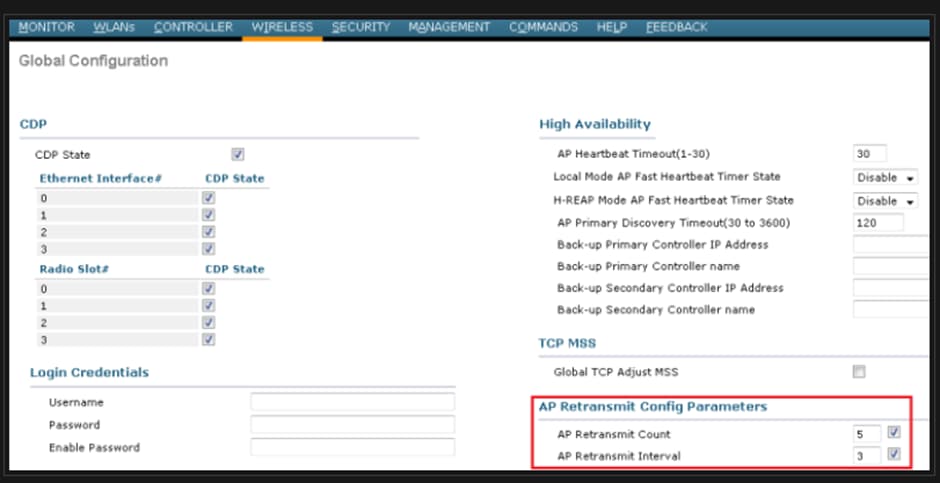

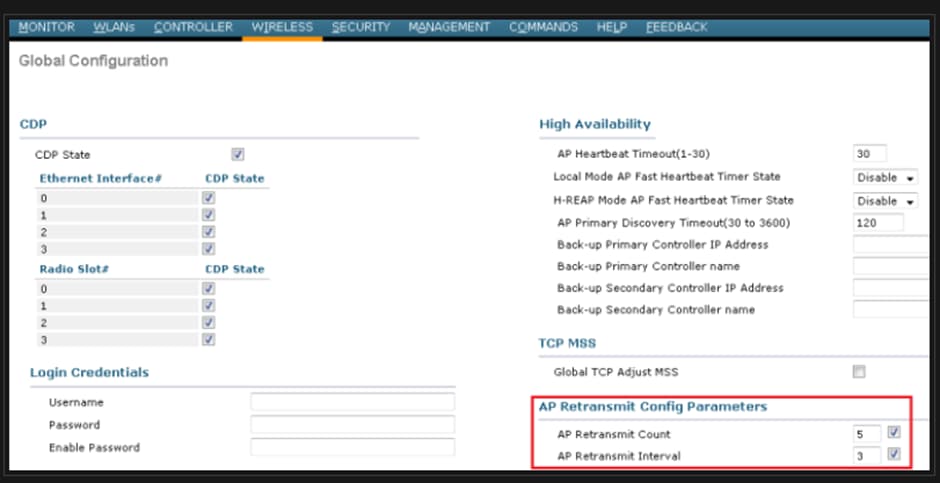

Oplossing: als het probleem zich op alle locaties voordoet, verhoogt u de Retransmit count en Retransmit interval onder de wereldwijde draadloze configuratie. Optie om de waarden te verhogen wanneer het probleem zich voordoet voor alle toegangspunten.

Optie om de configuratieparameters van het toegangspunt opnieuw te verzenden onder Globale configuratie

Optie om de configuratieparameters van het toegangspunt opnieuw te verzenden onder Globale configuratie

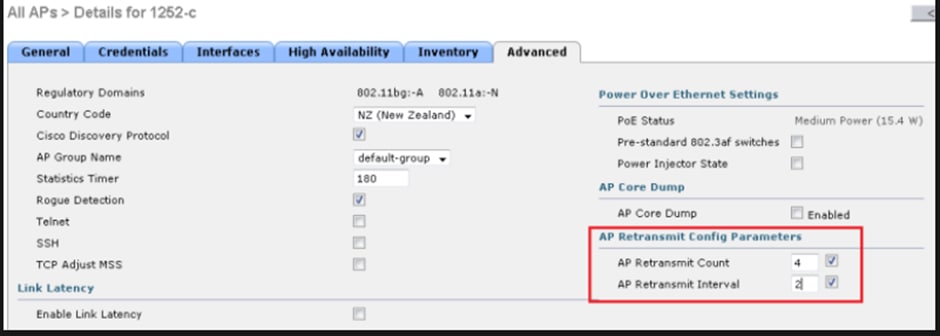

Als het probleem specifiek is voor één externe site, wordt het probleem opgelost door een toename van Retransmit count Retransmit interval en op een bepaald toegangspunt.

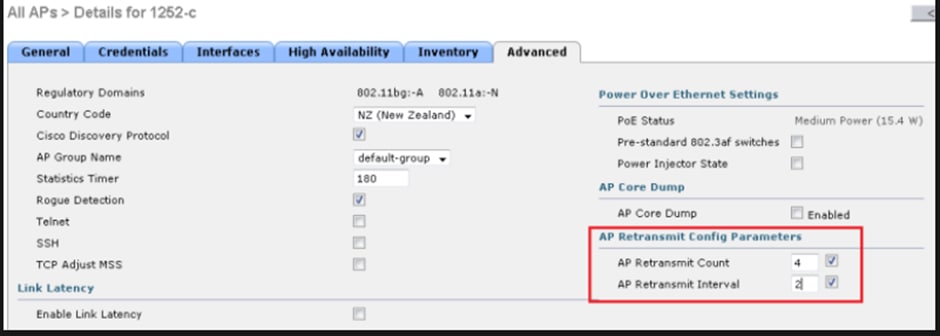

Optie om de parameter AP retransmission config te wijzigen onder een specifiek toegangspunt

Optie om de parameter AP retransmission config te wijzigen onder een specifiek toegangspunt

Use Case 4

De AP's worden volledig losgekoppeld van de WLC en kunnen zich niet opnieuw bij de controller aansluiten, dit kan verband houden met de digitale certificaten.

Enkele snelle feiten over apparaatcertificaten in termen van Cisco WLC's en AP's:

- Elk apparaat dat uit Cisco komt, wordt standaard geleverd met een certificaat met een geldigheid van 10 jaar.

- Dit certificaat wordt gebruikt voor de verificatie tussen de Cisco WLC en AP's.

- Met behulp van certificaten kunnen AP’s en WLC een beveiligde Datagram Transport Layer Security (DTLS) tunnel opzetten.

Ondervonden twee soorten problemen met betrekking tot certificaten:

Probleem 1: Oudere toegangspunten (wil geen lid worden van WLC).

Console voor de toegangspunten helpt het probleem te bepalen en logs zien er als volgt uit:

*Sep 13 18:26:24.000: %CAPWAP-5-DTLSREQSEND: DTLS connection request sent peer_ip: 10.1.1.1 peer_port: 5246

*Sep 13 18:26:24.000: %CAPWAP-5-CHANGED: CAPWAP changed state to

*Sep 13 18:26:24.099: %PKI-3-CERTIFICATE_INVALID_EXPIRED: Certificate chain validation has failed.

The certificate (SN: XXXXXXXXXXXXXX) has expired. Validity period ended on 19:56:24 UTC Aug 12 2018

*Sep 13 18:26:24.099: %LWAPP-3-CLIENTERRORLOG: Peer certificate verification failed

*Sep 13 18:26:24.099: %CAPWAP-3-ERRORLOG: Certificate verification failed!

Probleem 2: nieuwere toegangspunten willen geen lid worden van een oudere WLC.

De console van de toegangspunten geeft een fout die er als volgt zou kunnen uitzien:

[*09/09/2019 04:55:26.3299] CAPWAP State: DTLS Teardown

[*09/09/2019 04:55:30.9385] CAPWAP State: Discovery

[*09/09/2019 04:55:30.9385] Did not get log server settings from DHCP.

[*09/09/2019 04:55:41.0000] CAPWAP State: DTLS Setup

[*09/09/2019 04:55:41.3399] Bad certificate alert received from peer.

[*09/09/2019 04:55:41.3399] DTLS: Received packet caused DTLS to close connection

Oplossing:

1. NTP schakelt CLI uit en stelt de tijd handmatig in:

(Cisco Controller)> config time ntp delete 1

(Cisco Controller)> config time manual 09/30/18 11:30:00

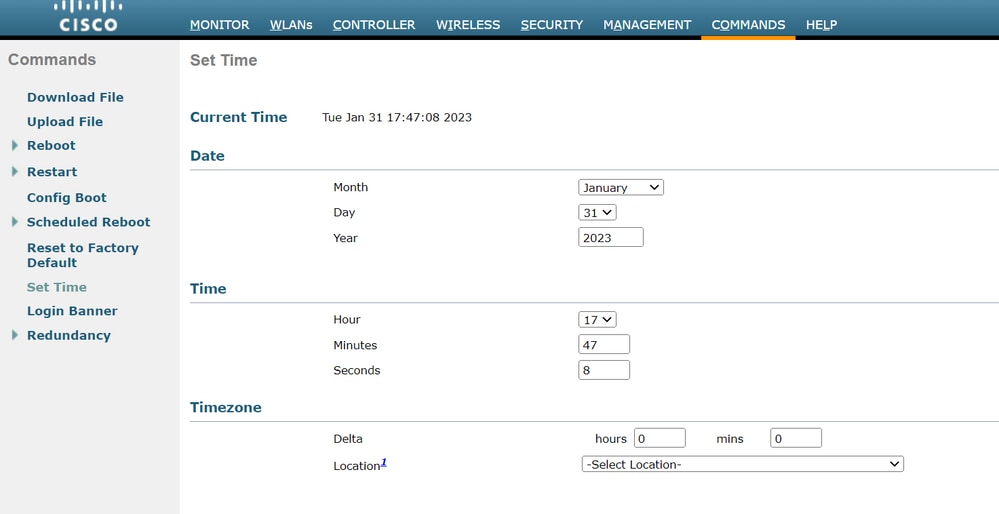

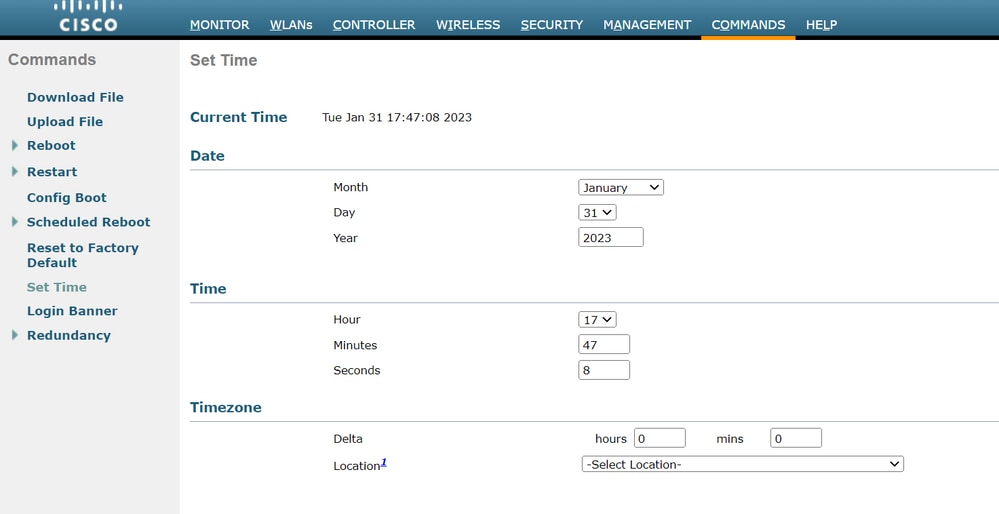

2. NTP schakelt de tijd uit en stelt deze handmatig in via de GUI:

Controller > NTP > Server > Commands > Set Time Navigeer naar om de vermelde NTP-servers te verwijderen.

Locatie om tijd handmatig in te stellen op de GUI

Locatie om tijd handmatig in te stellen op de GUI

2. Schakel het door de fabrikant geïnstalleerde certificaat (MIC) op de controller uit. Deze opdracht wordt alleen geaccepteerd op de nieuwste versies.

(Cisco Controller)> config ap cert-expiry-ignore mic enable

Gerelateerde informatie

Feedback

Feedback