NPS, draadloze LAN-controllers en draadloze netwerken configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u de PEAP met MS-CHAP-verificatie configureert met de Microsoft NPS als de RADIUS-server.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Kennis van Windows 2008 installatie

- Kennis van installatie van Cisco-controller

Zorg ervoor dat aan deze vereisten is voldaan voordat u deze configuratie probeert:

- Installeer de Microsoft Windows Server 2008 op elk van de servers in het testlaboratorium.

- Alle servicepacks bijwerken.

- Installeer de controllers en lichtgewicht toegangspunten (LAP's).

- Configureer de nieuwste software-updates.

Raadpleeg de installatiehandleiding voor de draadloze controller uit de Cisco 5500-reeks voor informatie over de eerste installatie en configuratie van de Cisco 5508-reeks.

Opmerking: Dit document is bedoeld om de lezers een voorbeeld te geven van de configuratie die vereist is op een Microsoft-server voor PEAP-MS-CHAP-verificatie. De Microsoft Windows-serverconfiguratie die in dit document wordt weergegeven, is in het laboratorium getest en werkt naar verwachting. Als u problemen ondervindt met de configuratie, neemt u contact op met Microsoft voor hulp. Het Cisco Technical Assistance Center (TAC) biedt geen ondersteuning voor Microsoft Windows-serverconfiguratie.

Installatie- en configuratiehandleidingen voor Microsoft Windows 2008 zijn te vinden op Microsoft Tech Net.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco 5508 draadloze controller waarop firmware versie 7.4 wordt uitgevoerd

- Cisco Aironet 3602 Access Point (AP) met LWAPP (Lightweight Access Point Protocol)

- Windows 2008 Enterprise Server met NPS, Certificate Authority (CA), Dynamic Host Control Protocol (DHCP) en Domain Name System (DNS)-services geïnstalleerd

- Microsoft Windows 7-client-pc

- Cisco Catalyst 3560-serie Switch

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Achtergrondinformatie

Dit document bevat een voorbeeldconfiguratie voor het Protected Extensible Authentication Protocol (PEAP) met Microsoft Challenge Handshake Authentication Protocol (MS-CHAP) versie 2-verificatie in een Cisco Unified Wireless-netwerk met de Microsoft Network Policy Server (NPS) als RADIUS-server.

PEAP-overzicht

PEAP maakt gebruik van Transport Level Security (TLS) om een gecodeerd kanaal te maken tussen een geverifieerde PEAP-client, zoals een draadloze laptop, en een PEAP-verificator, zoals Microsoft NPS of een RADIUS-server. PEAP specificeert geen verificatiemethode, maar biedt extra beveiliging voor andere EAP's (Extensible Authentication Protocols), zoals EAP-MS-CHAP v2, die kunnen werken via het TLS-gecodeerde kanaal van PEAP. Het PEAP-authenticatieproces bestaat uit twee hoofdfasen.

PEAP fase één: TLS-gecodeerd kanaal

De draadloze client wordt aan het toegangspunt gekoppeld. Een op IEEE 802.11 gebaseerde koppeling biedt een open systeem of gedeelde sleutelverificatie voordat een beveiligde koppeling wordt gemaakt tussen de client en het toegangspunt. Nadat de op IEEE 802.11 gebaseerde koppeling tussen de client en het toegangspunt tot stand is gebracht, wordt met het toegangspunt onderhandeld over de TLS-sessie. Nadat de verificatie is voltooid tussen de draadloze client en NPS, wordt de TLS-sessie onderhandeld tussen de client en NPS. De sleutel die wordt afgeleid binnen deze onderhandeling wordt gebruikt om alle daaropvolgende communicatie te versleutelen.

PEAP fase twee: EAP-geauthentiseerde communicatie

EAP-communicatie, waaronder EAP-onderhandeling, vindt plaats binnen het TLS-kanaal dat door PEAP is gemaakt in de eerste fase van het PEAP-verificatieproces. De NPS verifieert de draadloze client met EAP-MS-CHAP v2. De LAP en de controller sturen alleen berichten door tussen de draadloze client en de RADIUS-server. De Wireless LAN Controller (WLC) en het LAP kunnen deze berichten niet decoderen omdat dit niet het TLS-eindpunt is.

De RADIUS-berichtenreeks voor een geslaagde verificatiepoging (waarbij de gebruiker geldige op een wachtwoord gebaseerde referenties heeft opgegeven bij PEAP-MS-CHAP v2) is:

- De NPS stuurt een identiteitsaanvraagbericht naar de klant: EAP-Request/Identity.

- De client reageert met een identiteitsreactie: EAP-Response/Identity.

- De NPS verzendt een MS-CHAP v2 challenge bericht: EAP-Request/EAP-Type=EAP MS-CHAP-V2 (Challenge).

- De client reageert met een MS-CHAP v2 challenge en respons: EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Response).

- De NPS stuurt een MS-CHAP v2-succespakket terug wanneer de server de client met succes heeft geverifieerd: EAP-Request/EAP-Type=EAP-MS-CHAP-V2 (Succes).

- De client reageert met een MS-CHAP v2-succespakket wanneer de client de server met succes heeft geverifieerd: EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Succes).

- De NPS verzendt een EAP-type-length-value (TLV) die een succesvolle verificatie aangeeft.

- De client reageert met een EAP-TLV-statussuccesbericht.

- De server voltooit de verificatie en verzendt een EAP-succesbericht in platte tekst. Als VLAN's worden geïmplementeerd voor clientisolatie, worden de VLAN-kenmerken in dit bericht opgenomen.

Configureren

In deze sectie vindt u de informatie voor het configureren van PEAP-MS-CHAP v2.

Opmerking: gebruik de Command Lookup Tool voor meer informatie over de commando's die in deze paragraaf worden gebruikt. Alleen geregistreerde Cisco-gebruikers hebben toegang tot interne Cisco-tools en -informatie.

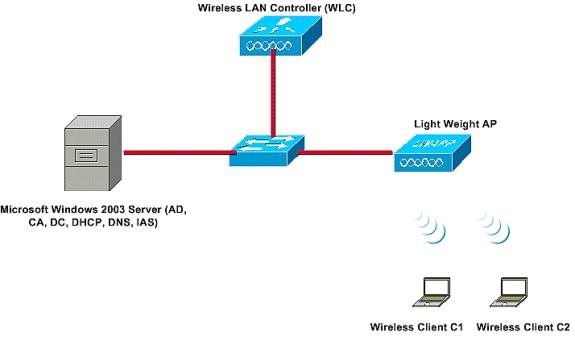

Netwerkdiagram

Deze configuratie maakt gebruik van de volgende netwerkconfiguratie:

Netwerkdiagram

Netwerkdiagram

In deze configuratie voert een Microsoft Windows 2008-server de volgende rollen uit:

- Domeincontroller voor het domein

- DHCP/DNS-server

- CA-server

- NPS – voor verificatie van de draadloze gebruikers

- Active Directory – om de gebruikersdatabase te onderhouden

De server maakt verbinding met het bekabelde netwerk via een Layer 2-switch, zoals wordt weergegeven. De WLC en de geregistreerde LAP maken ook verbinding met het netwerk via de Layer 2-switch.

De draadloze clients maken gebruik van Wi-Fi Protected Access 2 (WPA2) - PEAP-MS-CHAP v2-verificatie om verbinding te maken met het draadloze netwerk.

Configuraties

Het doel van dit voorbeeld is de Microsoft 2008-server, draadloze LAN-controller en lichtgewicht toegangspunt te configureren om de draadloze clients te verifiëren met PEAP-MS-CHAP v2-verificatie. Er zijn drie belangrijke stappen in dit proces:

- De Microsoft Windows 2008-server configureren.

- Configureer de WLC en de lichtgewicht toegangspunten.

- Configureer de draadloze clients.

De Microsoft Windows 2008-server configureren

In dit voorbeeld bevat een volledige configuratie van de Microsoft Windows 2008-server de volgende stappen:

- Configureer de server als een domeincontroller.

- DHCP-services installeren en configureren.

- de server installeren en configureren als een CA-server.

- Klanten verbinden met het domein.

- Installeer de NPS.

- Een certificaat installeren.

- Configureer de NPS voor PEAP-verificatie.

- Gebruikers toevoegen aan de Active Directory.

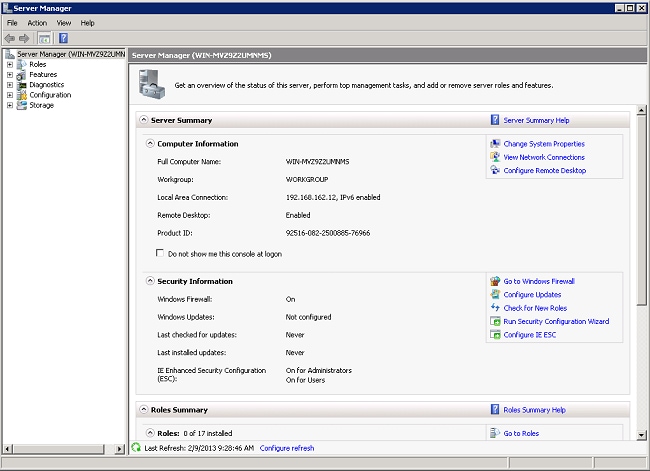

De Microsoft Windows 2008-server configureren als domeincontroller

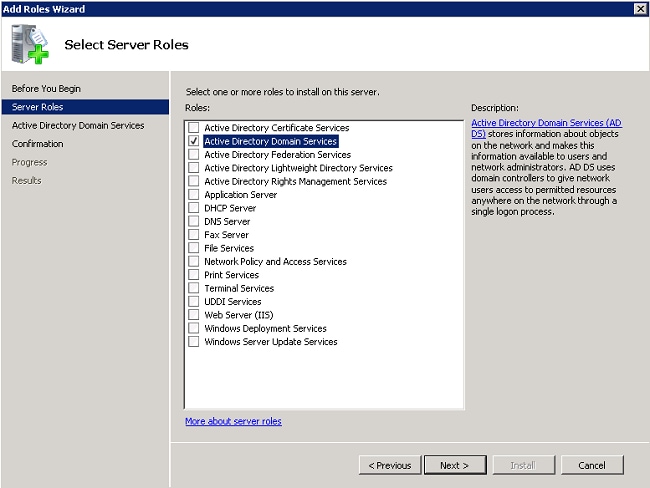

Voer deze stappen uit om de Microsoft Windows 2008-server als domeincontroller te configureren:

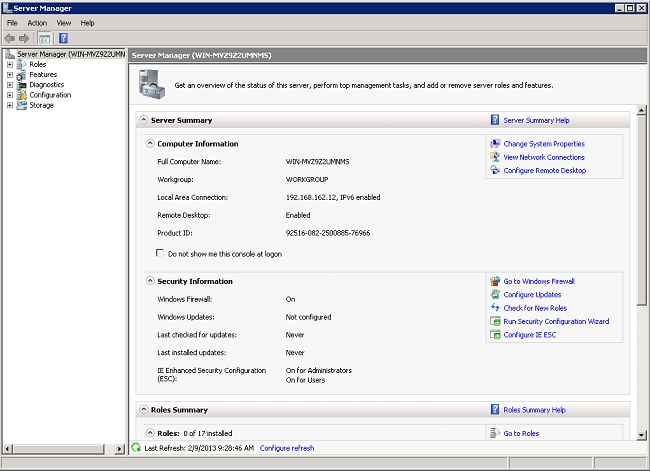

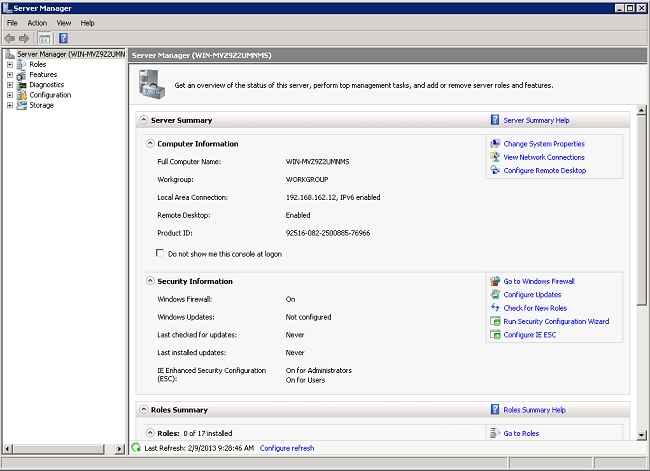

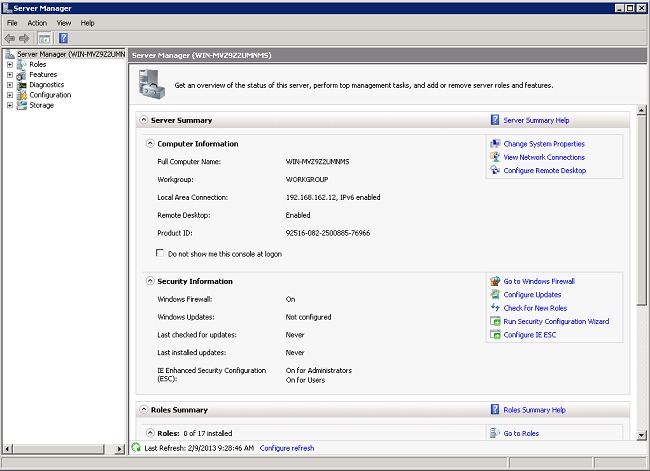

- Klik op Start> Serverbeheer.

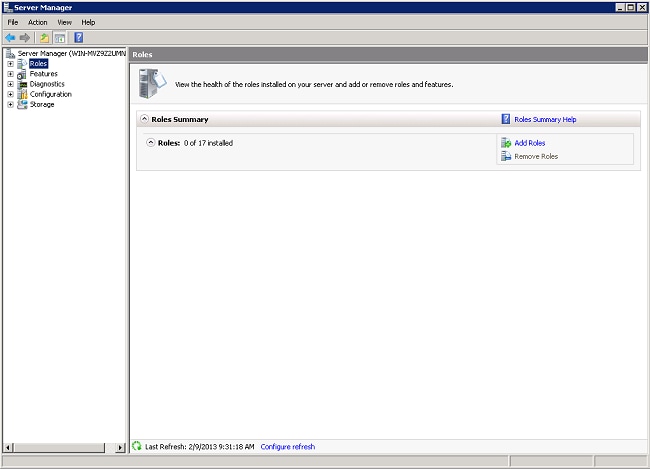

- Klik op Rollen> Rollen toevoegen.

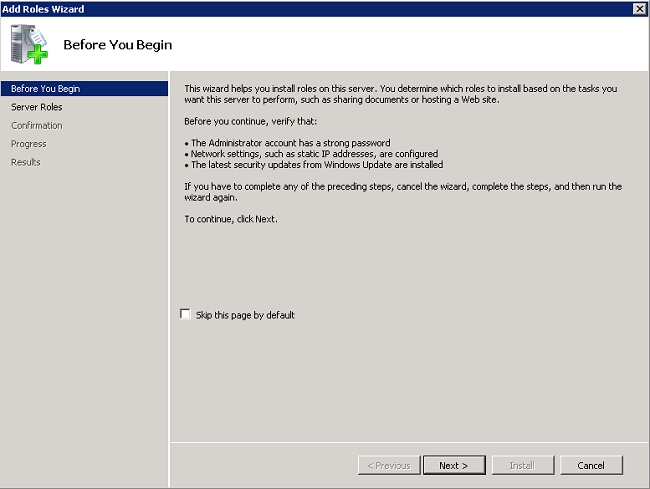

- Klik op Next (Volgende).

- Selecteer de service Active Directory Domain Services en klik op Volgende.

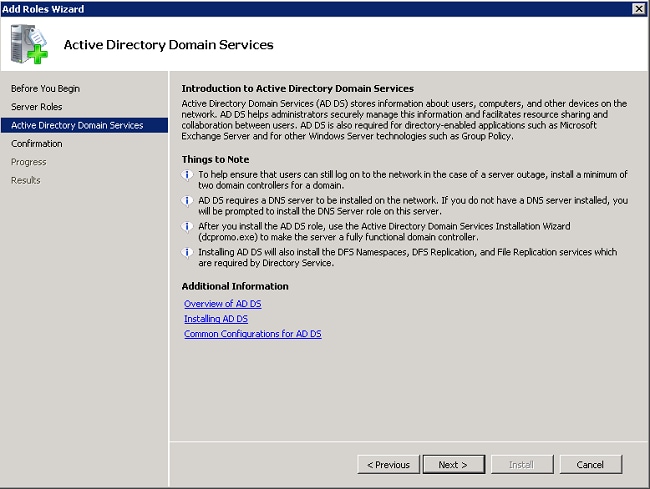

- Controleer de introductie van Active Directory Domain Services en klik op Volgende.

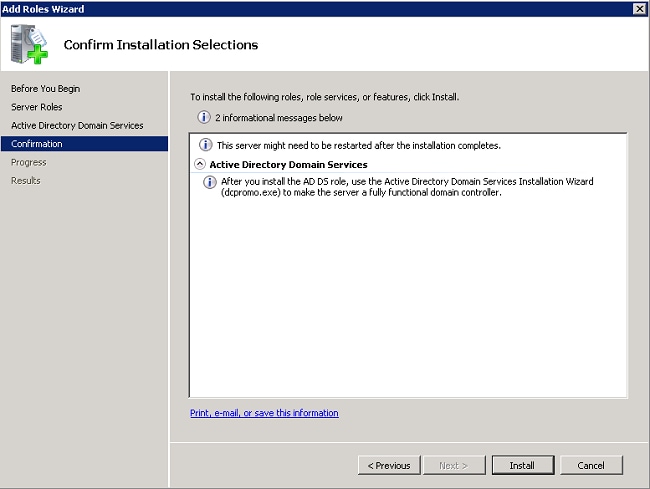

- Klik op Installeren om het installatieproces te starten.

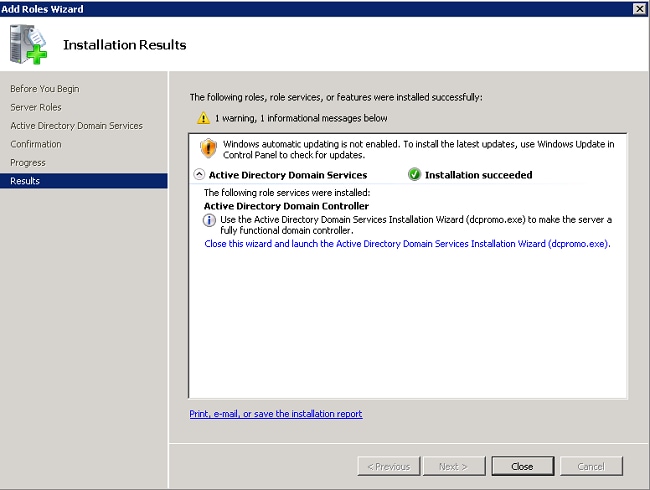

De installatie gaat door en wordt voltooid. - Klik op Deze wizard sluiten en start de installatiewizard voor Active Directory Domain Services (dcpromo.exe) om door te gaan met de installatie en configuratie van de Active Directory.

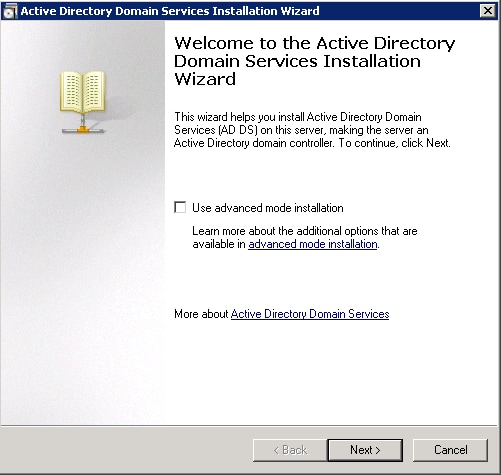

- Klik op Volgende om de installatiewizard voor Active Directory Domain Services uit te voeren.

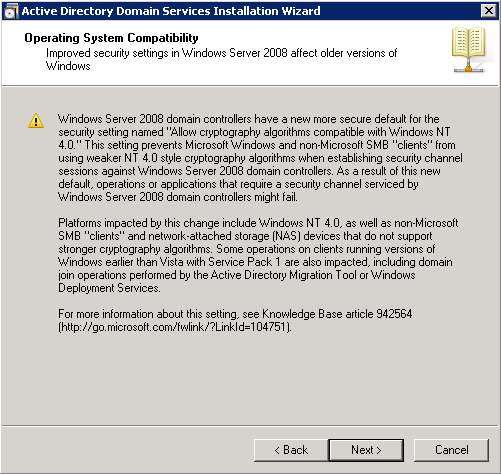

- Controleer de informatie over de compatibiliteit van het besturingssysteem en klik op Volgende.

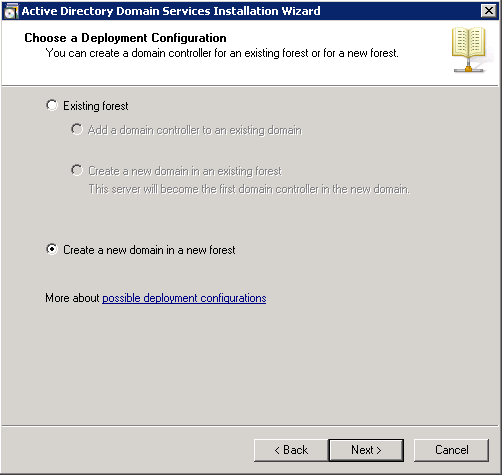

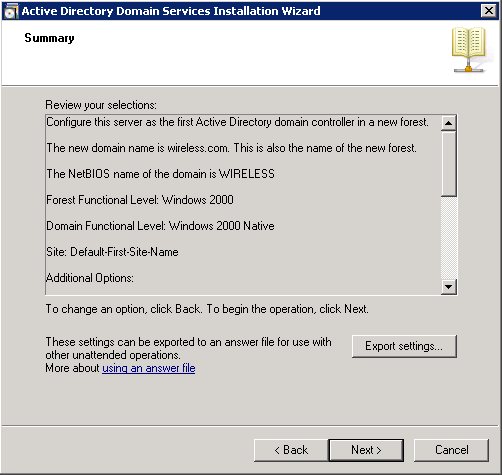

- Klik op Een nieuw domein maken in een nieuw forest > Volgende om een nieuw domein te maken.

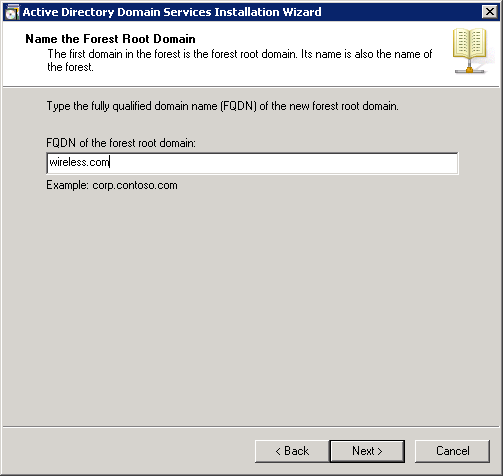

- Voer de volledige DNS-naam in voor het nieuwe domein en klik op Volgende.

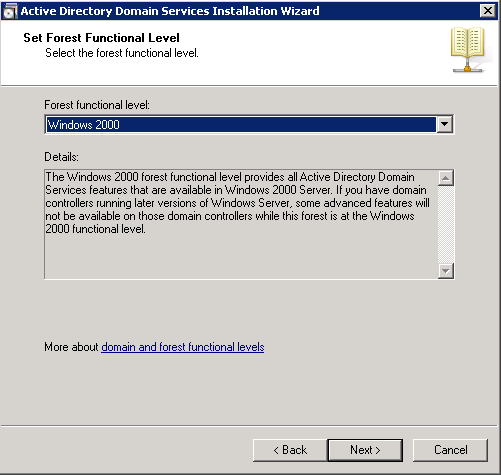

- Selecteer het functionele niveau van het forest voor uw domein en klik op Volgende.

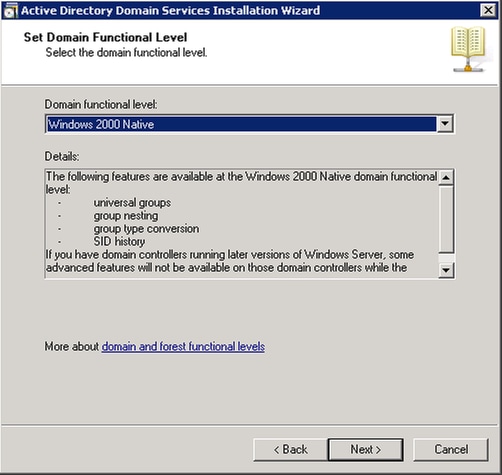

- Selecteer het functionele domeinniveau voor uw domein en klik op Volgende.

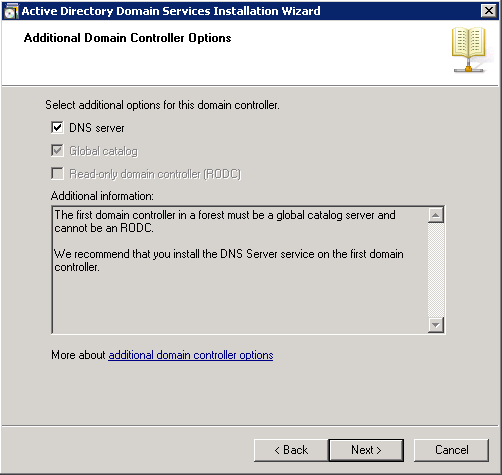

- Controleer of DNS-server is geselecteerd en klik op Volgende.

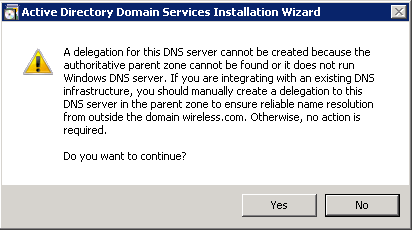

- Klik op Ja voor de installatiewizard om een nieuwe zone in DNS voor het domein te maken.

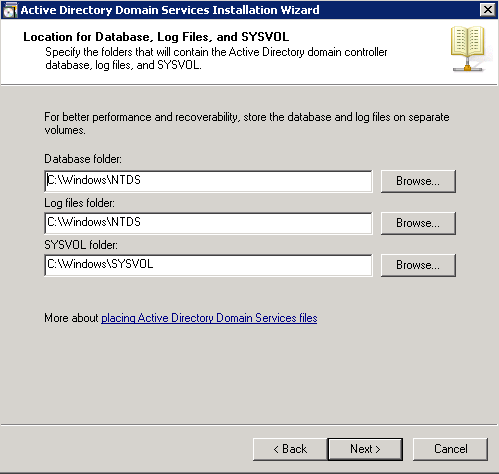

- Selecteer de mappen die Active Directory voor de bestanden moet gebruiken en klik op Volgende.

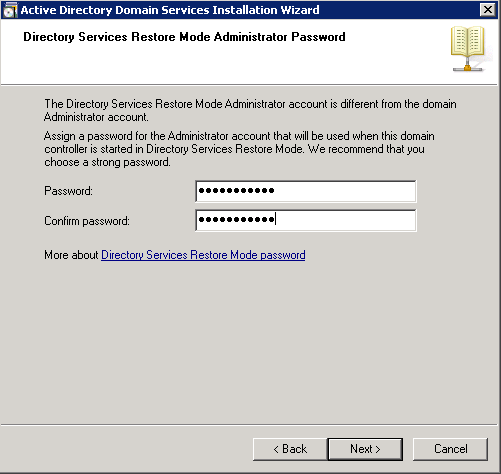

- Voer het beheerderswachtwoord in en klik op Volgende.

- Controleer uw selecties en klik op Volgende.

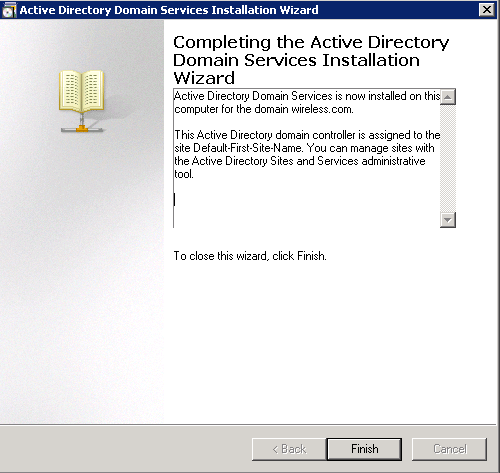

De installatie gaat door. - Klik op Voltooien om de wizard te sluiten.

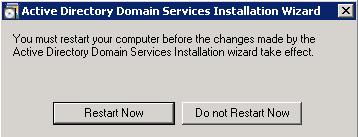

- Start de server opnieuw op zodat de wijzigingen van kracht worden.

DHCP-services installeren en configureren op de Microsoft Windows 2008-server

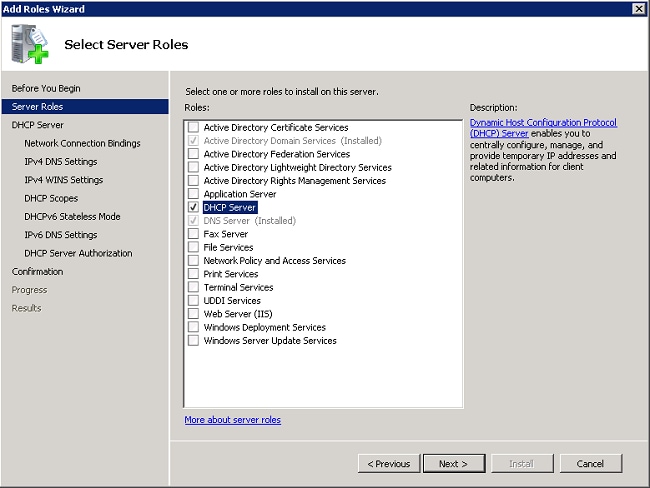

De DHCP-service op de Microsoft 2008-server wordt gebruikt om IP-adressen te verstrekken aan de draadloze clients. Voer de volgende stappen uit om DHCP-services te installeren en configureren:

- Klik op Start>Serverbeheer.

- Klik op Rollen> Rollen toevoegen.

- Klik op Next (Volgende).

- Selecteer de service DHCP Server en klik op Volgende.

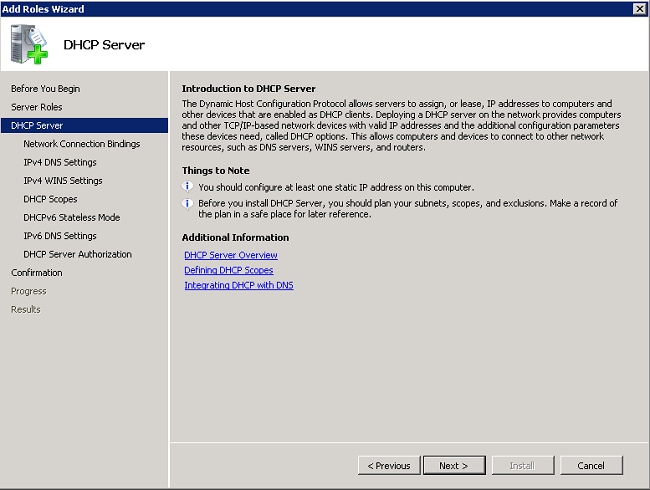

- Controleer de introductie van DHCP Server en klik op Volgende.

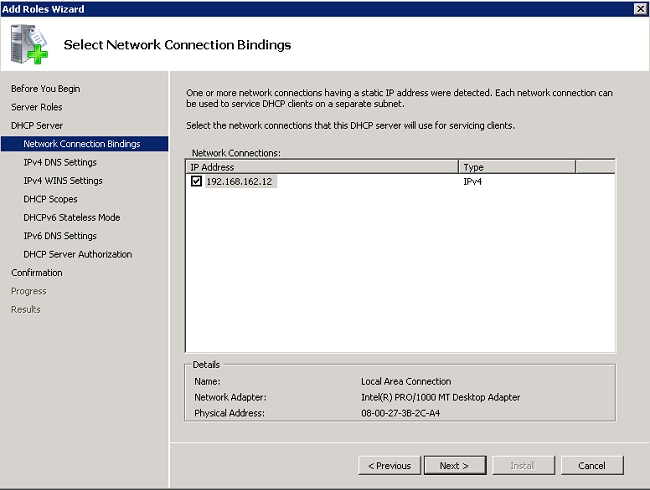

- Selecteer de interface die de DHCP-server moet controleren op verzoeken en klik op Volgende.

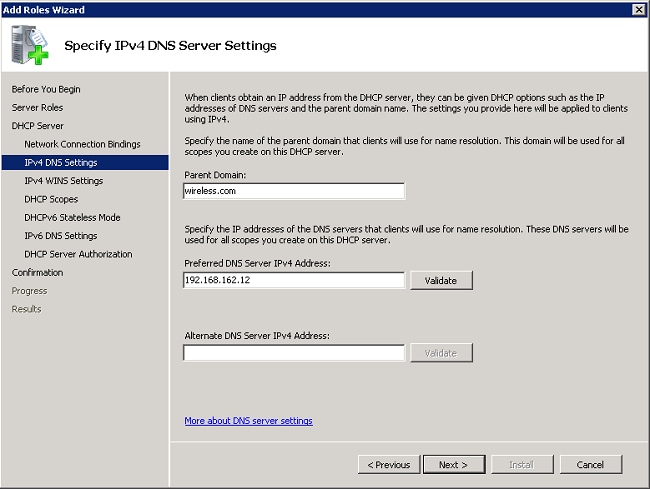

- Configureer de standaard DNS-instellingen die de DHCP-server moet opgeven voor clients en klik op Volgende.

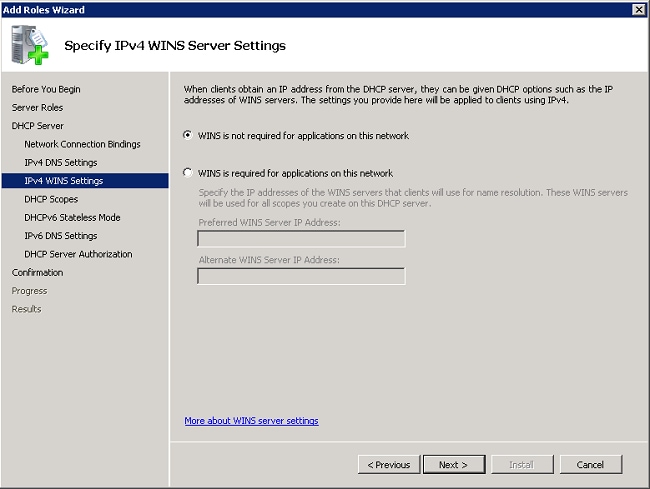

- Configureren van WINS als het netwerk WINS ondersteunt.

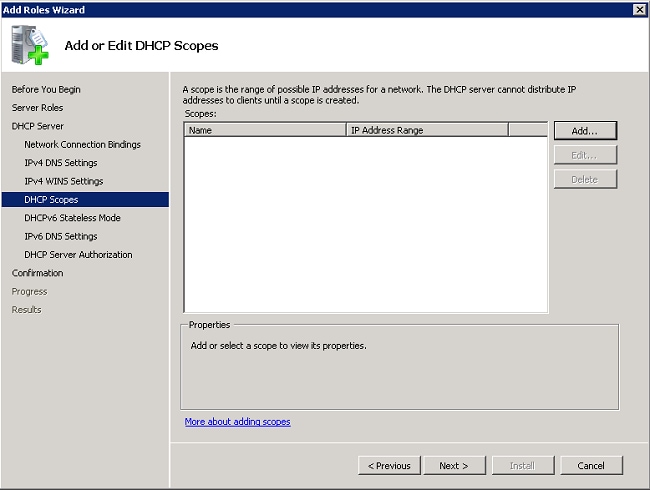

- Klik op Toevoegen om de wizard te gebruiken om een DHCP-bereik te maken of klik op Volgende om later een DHCP-bereik te maken. Klik op Volgende om door te gaan.

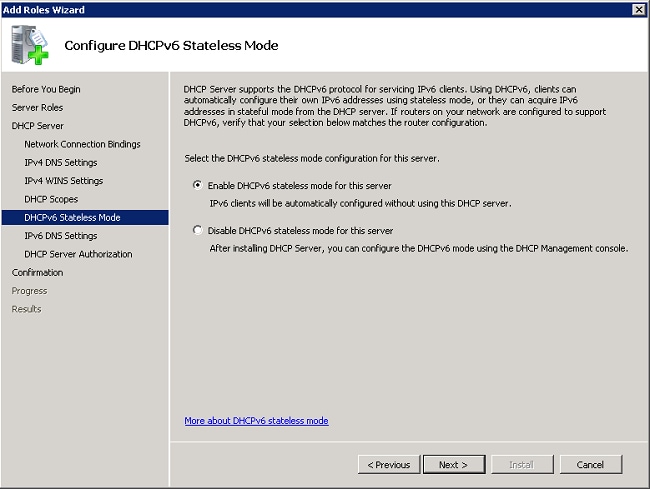

- Schakel de DHCPv6-ondersteuning op de server in of uit en klik op Volgende.

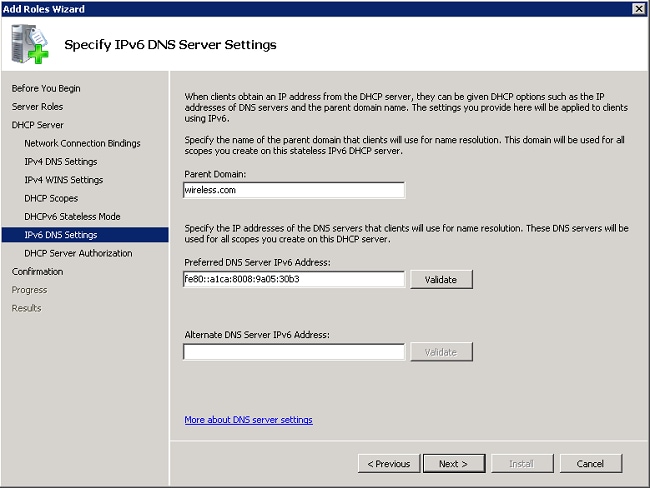

- Configureer de IPv6 DNS-instellingen als DHCPv6 in de voorgaande stap is ingeschakeld. Klik op Volgende om door te gaan.

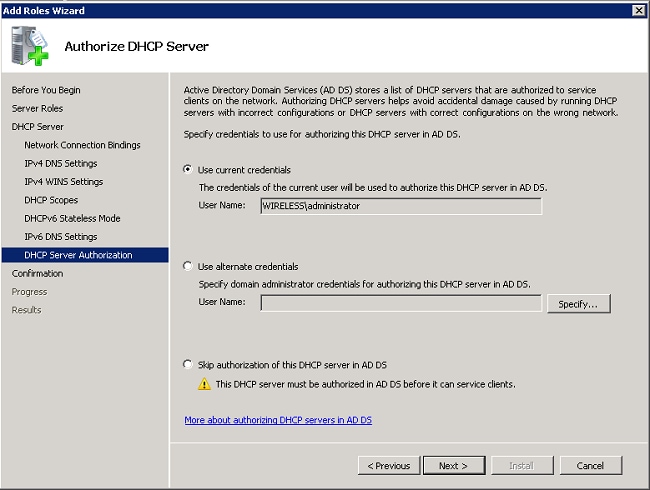

- Geef de referenties van de domeinbeheerder op om de DHCP-server in Active Directory te autoriseren en klik op Volgende.

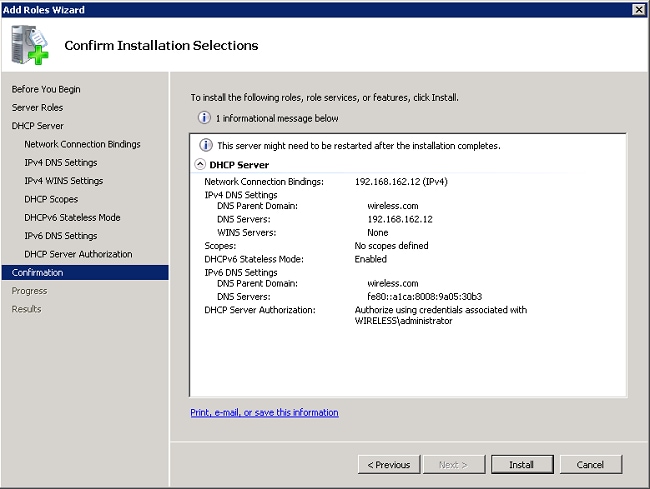

- Controleer de configuratie op de bevestigingspagina en klik op Installeren om de installatie te voltooien.

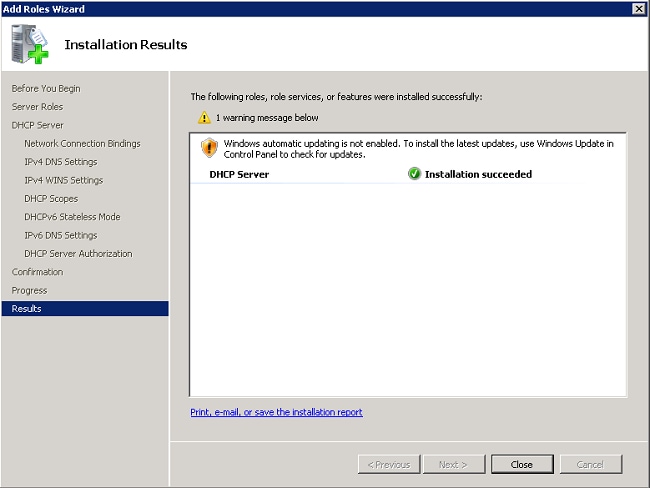

De installatie gaat door. - Klik op Sluiten om de wizard te sluiten.

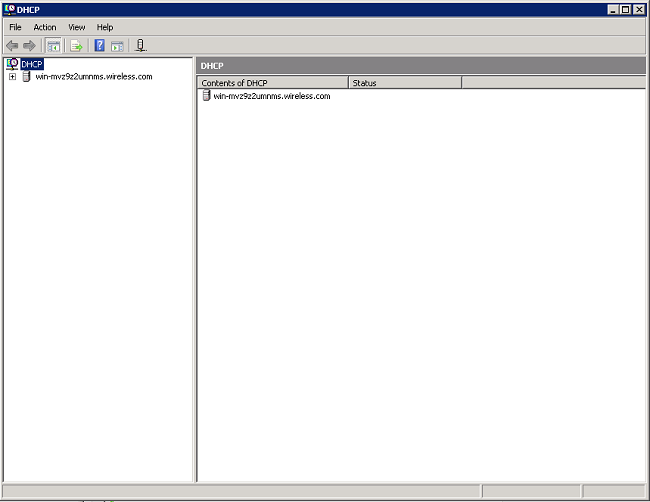

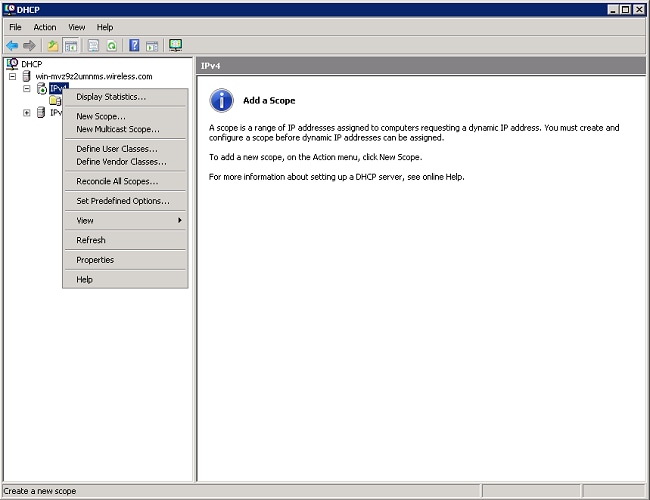

De DHCP-server is nu geïnstalleerd. - Klik op Start > Systeembeheer > DHCP om de DHCP-service te configureren.

- Vouw de DHCP-server uit (in de vorige afbeelding voor dit voorbeeld), klik met de rechtermuisknop op IPv4 en kies Nieuw bereik om een DHCP-bereik te maken.

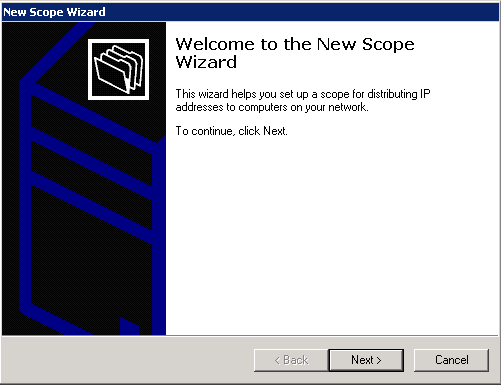

- Klik op Volgende om het nieuwe bereik te configureren met de wizard Nieuwe reikwijdte.

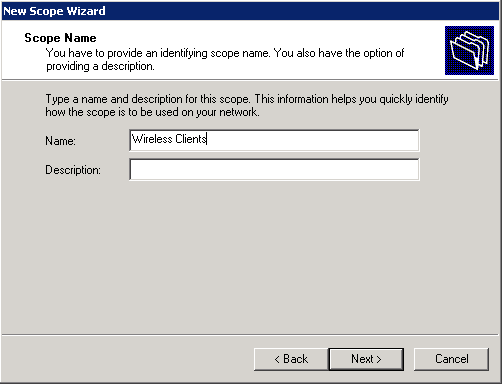

- Geef een naam op voor het nieuwe bereik (Wireless Clients in dit voorbeeld) en klik op Volgende.

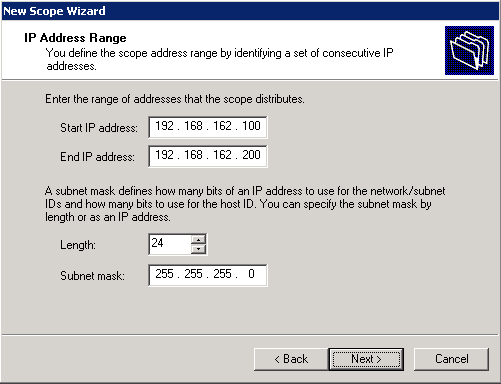

- Geef het bereik op van beschikbare IP-adressen die kunnen worden gebruikt voor DHCP-leases. Klik op Volgende om door te gaan.

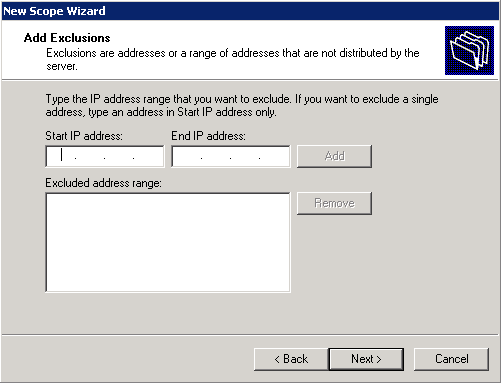

- Maak een optionele lijst met uitgesloten adressen. Klik op Volgende om door te gaan.

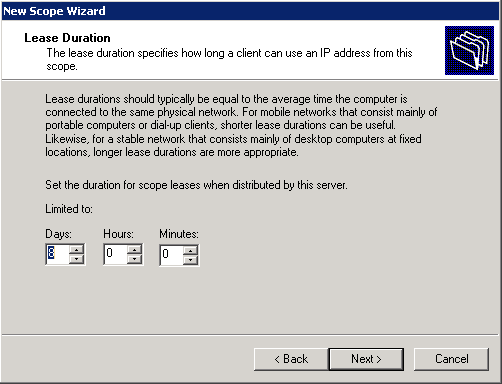

- Configureer de leasetijd en klik op Volgende.

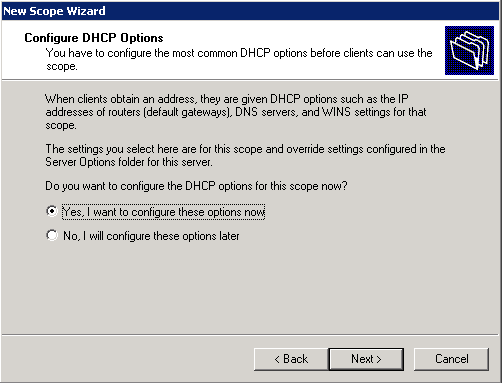

- Klik op Ja, ik wil deze opties nu configureren en klik op Volgende.

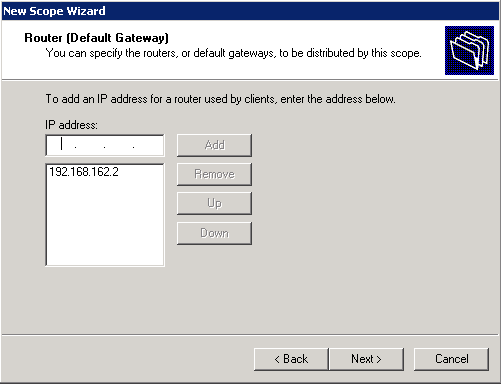

- Voer het IP-adres van de standaardgateway voor dit bereik in en klik op Toevoegen > Volgende.

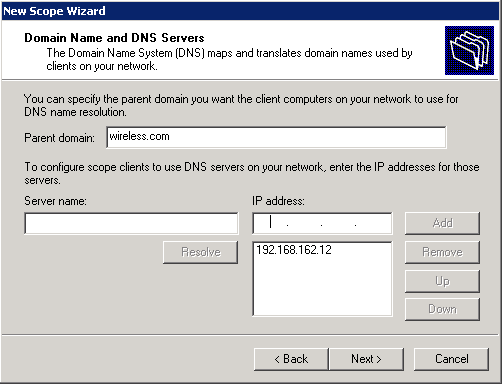

- Configureer de DNS-domeinnaam en de DNS-server die door de clients moeten worden gebruikt. Klik op Volgende om door te gaan.

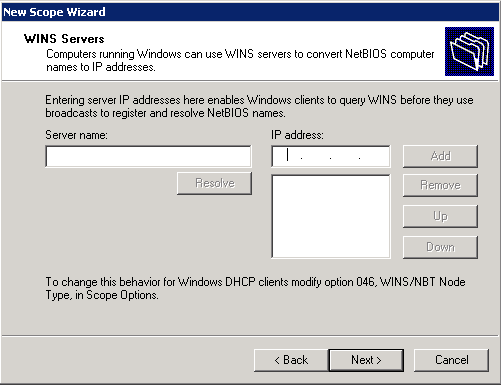

- Voer WINS-gegevens voor dit bereik in als het netwerk WINS ondersteunt. Klik op Volgende om door te gaan.

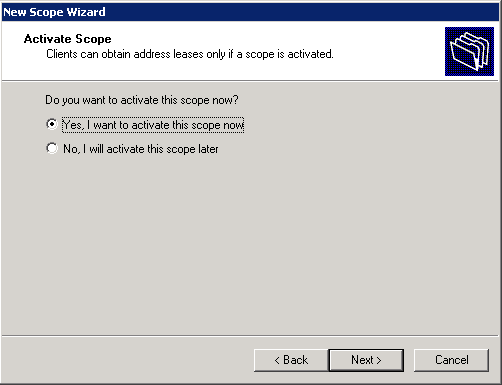

- Om dit bereik te activeren, klikt u op Ja, ik wil dit bereik nu activeren> Volgende.

- Klik op Voltooien om de wizard te voltooien en te sluiten.

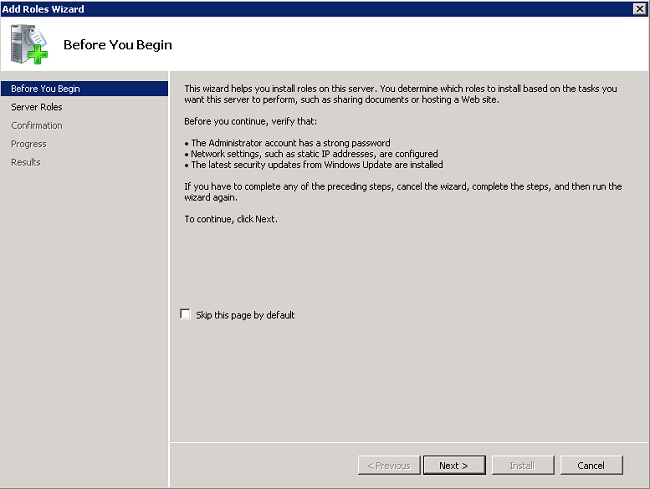

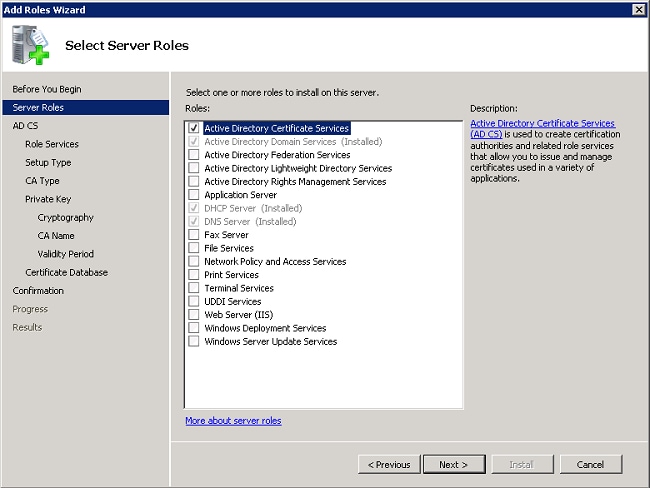

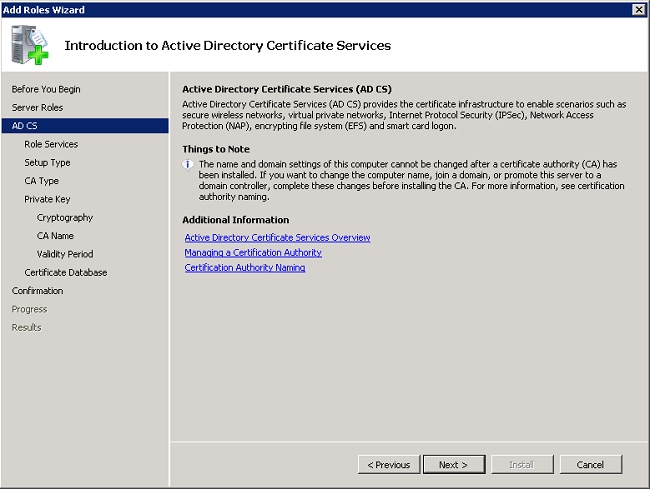

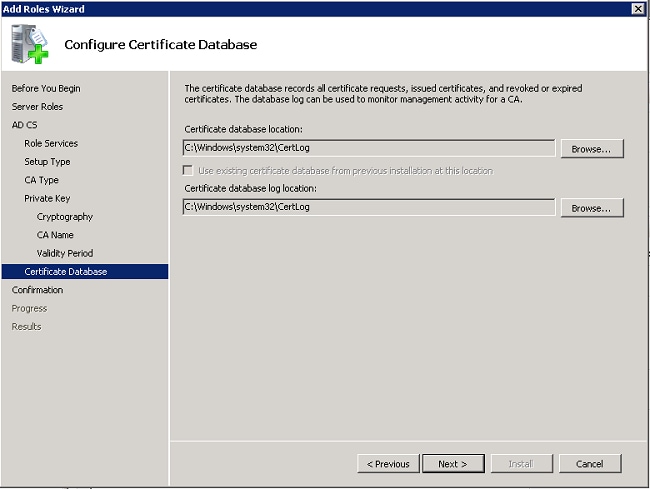

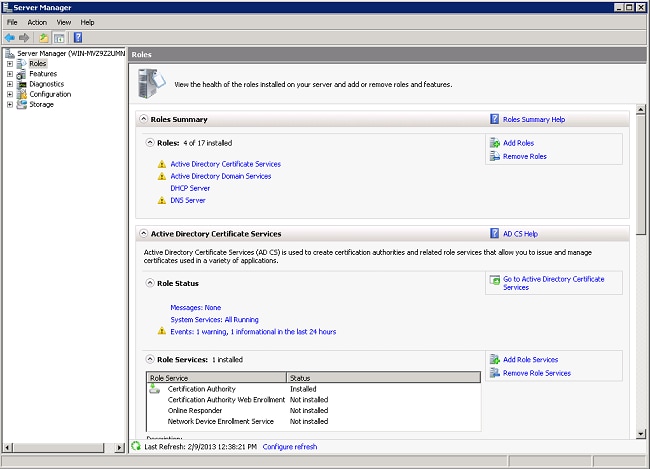

De Microsoft Windows 2008-server als CA-server installeren en configureren

PEAP met EAP-MS-CHAP v2 valideert de RADIUS-server op basis van het certificaat dat op de server aanwezig is. Bovendien moet het servercertificaat worden uitgegeven door een openbare CA die wordt vertrouwd door de clientcomputer (dat wil zeggen dat het openbare CA-certificaat al bestaat in de map Trusted Root Certification Authority op het clientcomputercertificaatarchief).

Voer deze stappen uit om de Microsoft Windows 2008-server te configureren als een CA-server die het certificaat aan de NPS afgeeft:

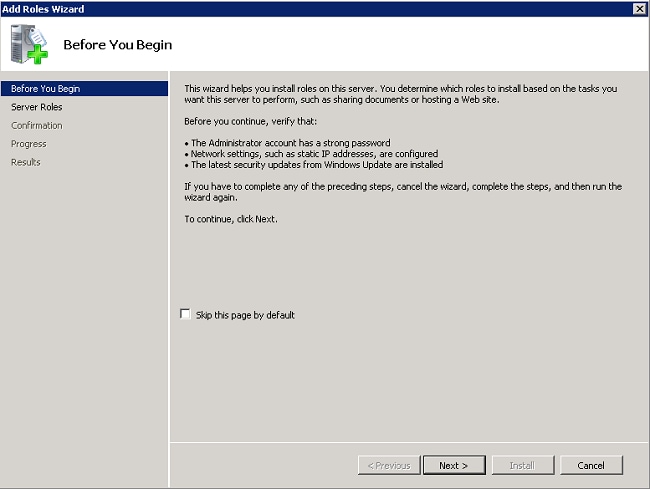

- Klik op Start> Serverbeheer.

- Klik op Rollen> Rollen toevoegen.

- Klik op Next (Volgende).

- Selecteer de service Active Directory Certificate Services en klik op Volgende.

- Controleer de introductie van Active Directory Certificate Services en klik op Volgende.

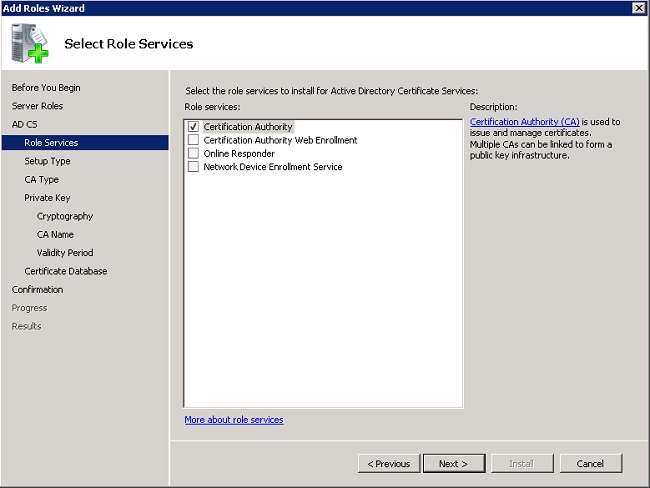

- Selecteer de certificeringsinstantie en klik op Volgende.

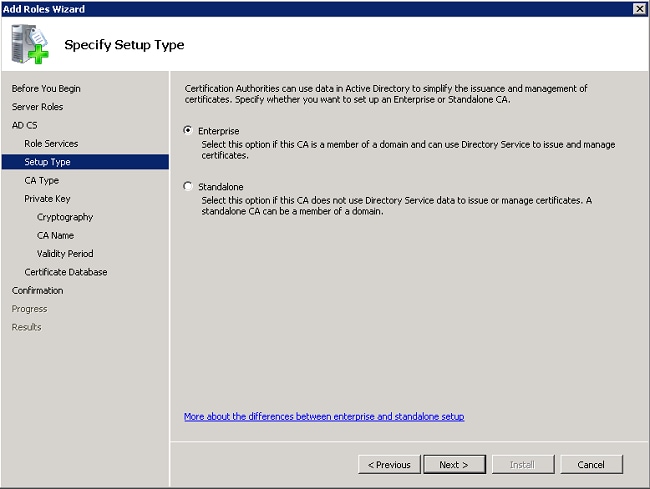

- Selecteer Enterprise en klik op Volgende.

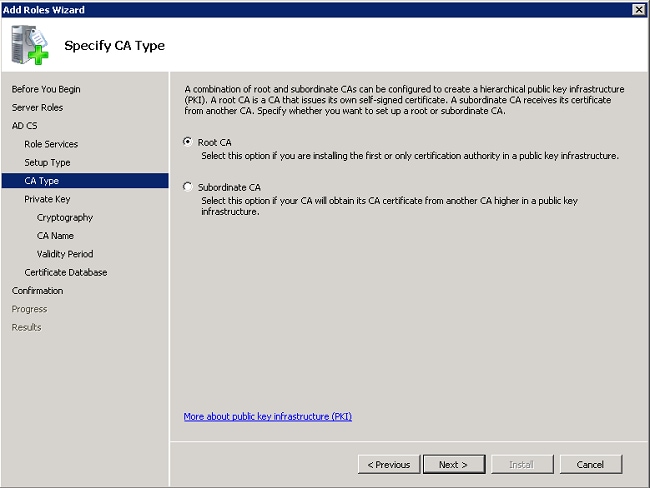

- Selecteer CA starten en klik op Volgende.

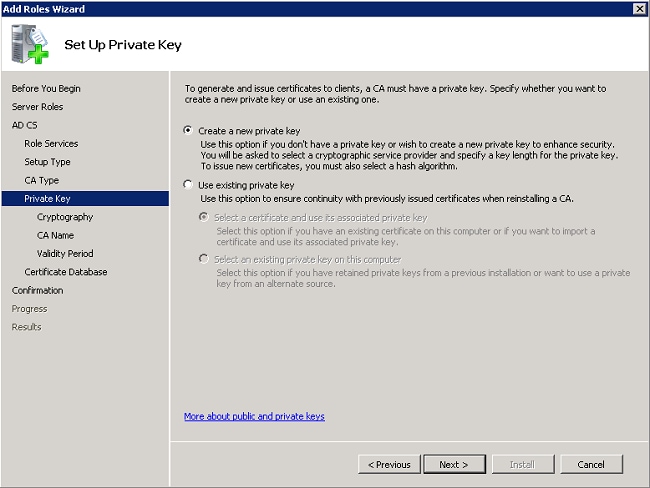

- Selecteer Een nieuwe privésleutel maken en klik op Volgende.

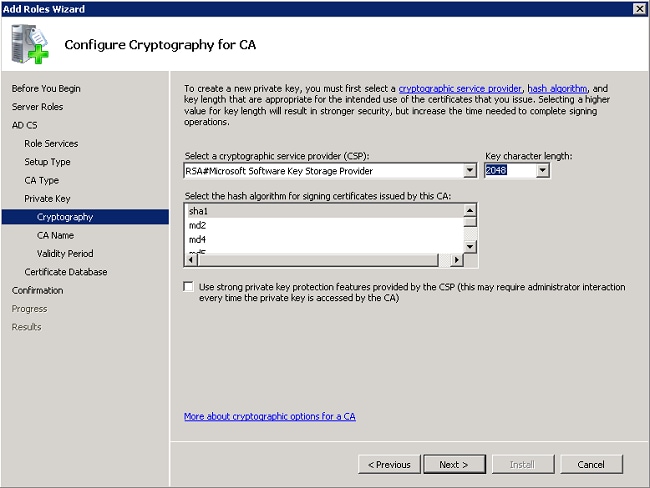

- Klik op Volgende op Cryptografie configureren voor CA.

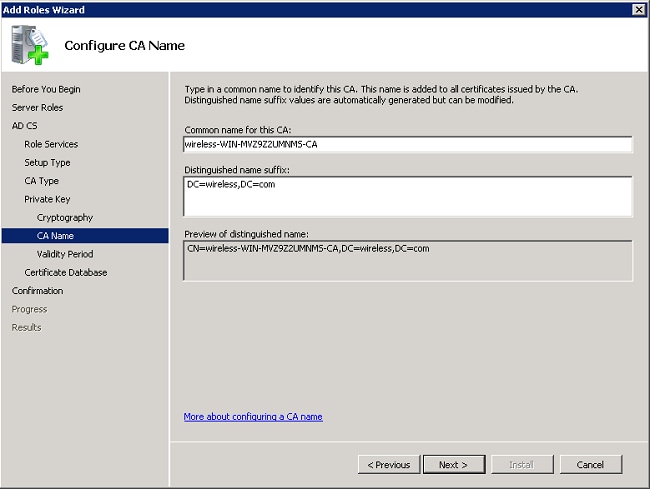

- Klik op Volgende om de standaard gemeenschappelijke naam voor deze CA te accepteren.

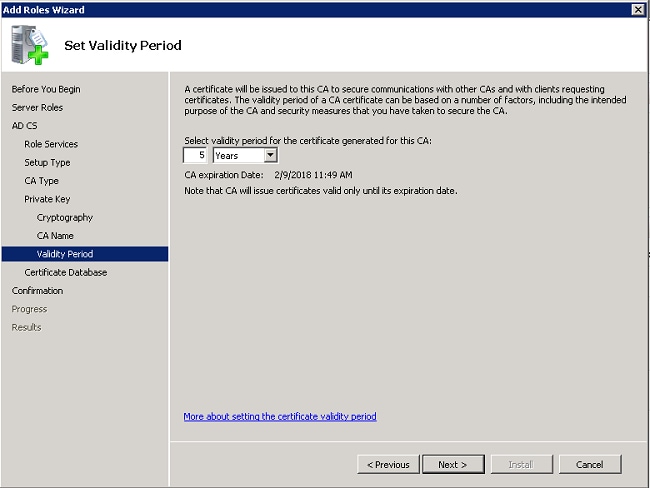

- Selecteer de geldigheidsduur van dit CA-certificaat en klik op Volgende.

- Klik op Volgende om de standaardlocatie voor de certificaatdatabase te accepteren.

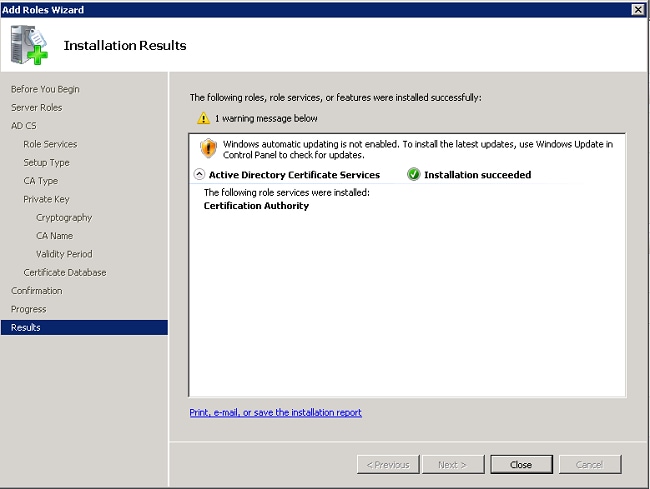

- Controleer de configuratie en klik op Installeren om de Active Directory Certificate Services te starten.

- Nadat de installatie is voltooid, klikt u op Sluiten.

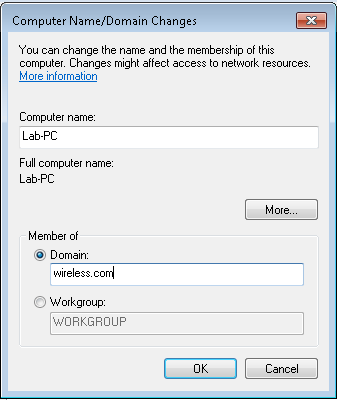

Cliënten verbinden met het domein

Voer deze stappen uit om de clients te verbinden met het bekabelde netwerk en om de domeinspecifieke informatie van het nieuwe domein te downloaden:

- Sluit de clients aan op het bekabelde netwerk met een straight through Ethernet-kabel.

- Start de client op en log in met de gebruikersnaam en het wachtwoord van de client.

- Klik op Start>Uitvoeren, voer cmd in en klik op OK.

- Voer bij de opdrachtprompt ipconfig in en klik op Enter om te controleren of DHCP correct werkt en of de client een IP-adres van de DHCP-server heeft ontvangen.

- Als u de client wilt toevoegen aan het domein, klikt u op Start, klikt u met de rechtermuisknop op Computer, kiest u Eigenschappen en kiest u Instellingen wijzigen rechtsonder.

- Klik op Wijzigen.

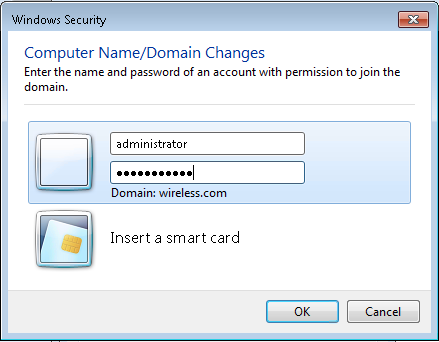

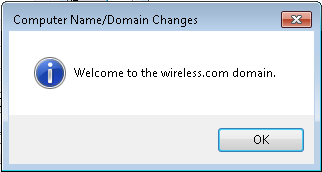

- Klik op Domein, voer de domeinnaam Wireless in voor dit voorbeeld en klik op OK.

- Voer de beheerder van de gebruikersnaam en het wachtwoord in dat specifiek is voor het domein waaraan de client deelneemt. Dit is de beheerdersaccount in de Active Directory op de server.

- Klik op OK en klik nogmaals op OK.

- Klik op Sluiten>Nu opnieuw starten om de computer opnieuw op te starten.

- Wanneer de computer opnieuw is opgestart, meldt u zich aan met: Gebruikersnaam = Beheerder; Wachtwoord = <domeinwachtwoord>; Domein = draadloos.

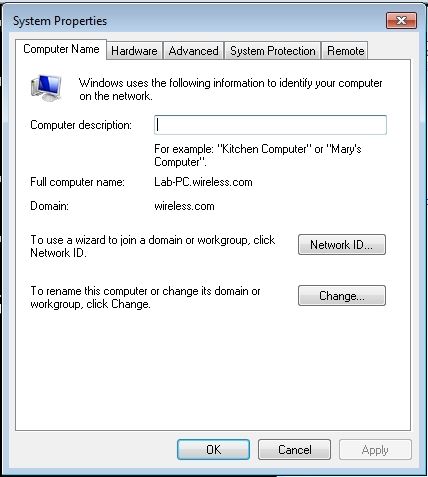

- Klik op Start, klik met de rechtermuisknop op Computer, kies Eigenschappen en kies Instellingen wijzigen rechtsonder om te controleren of u zich in het draadloze domein bevindt.

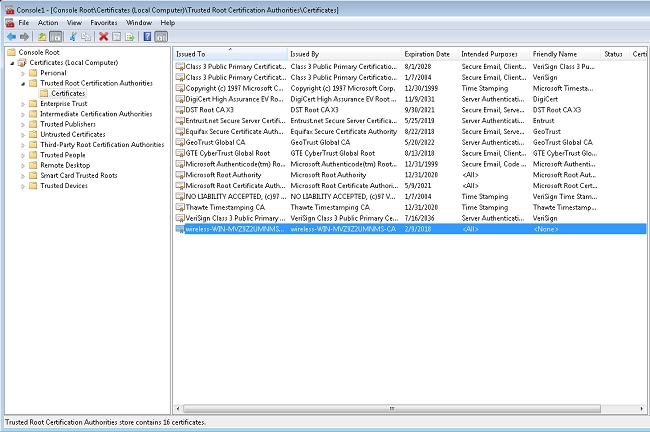

- De volgende stap is om te controleren of de client het CA-certificaat (vertrouwen) van de server heeft ontvangen.

- Klik op Start, voer mmc in en druk op Enter.

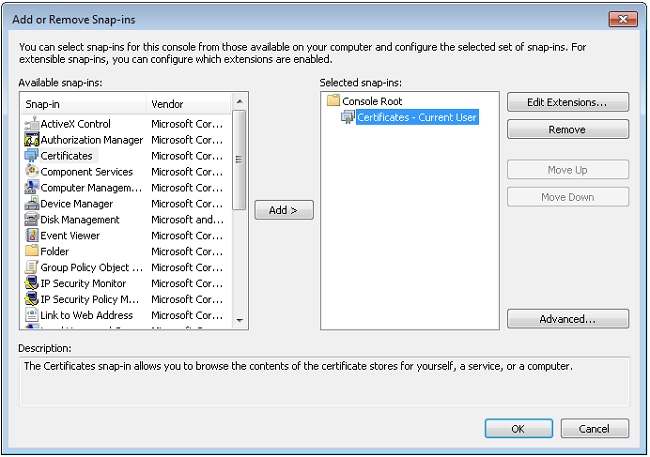

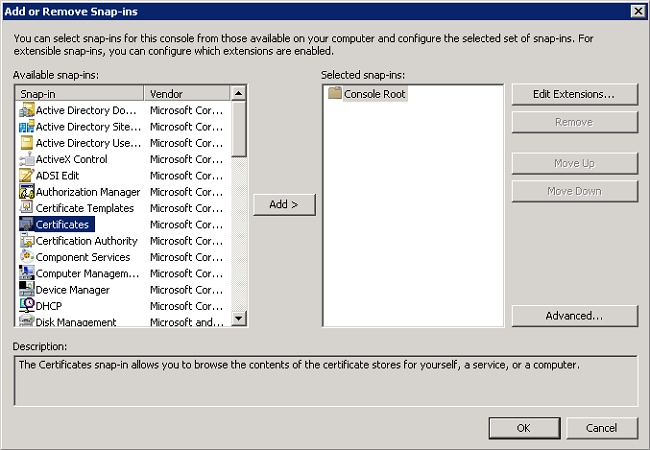

- Klik op Bestand en klik op Add/Remove snap-in.

- Kies Certificaten en klik op Toevoegen.

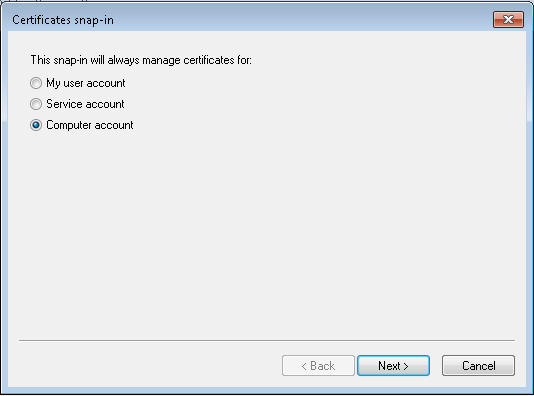

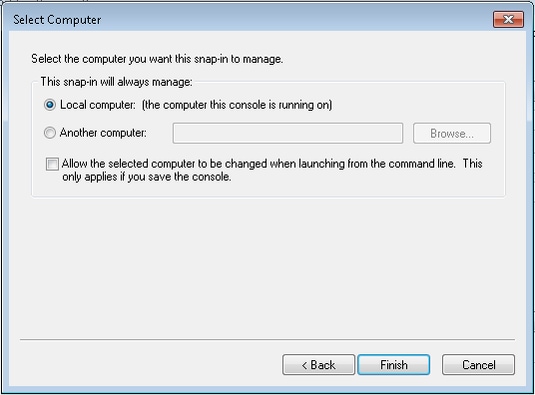

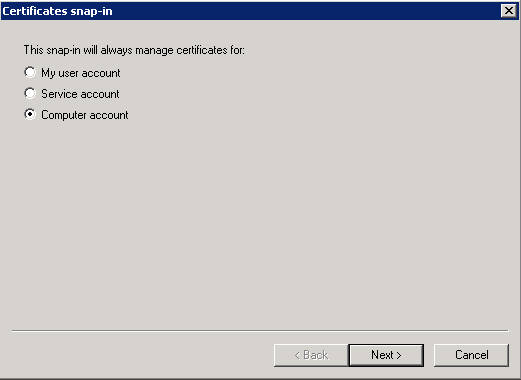

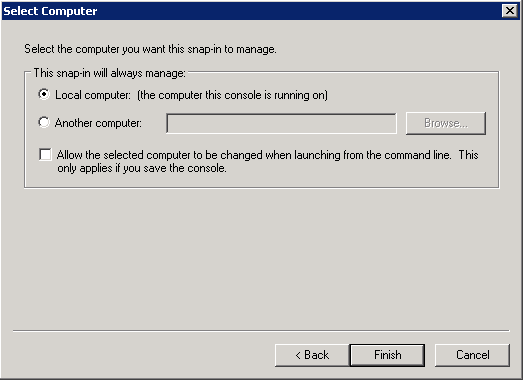

- Klik op Computeraccount en klik op Volgende.

- Klik op Lokale computer en klik op Volgende.

- Klik op OK.

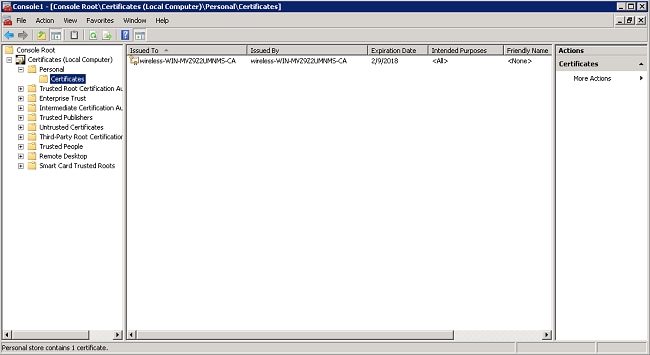

- Vouw de mappen Certificaten (Lokale computer) en Vertrouwde basiscertificeringsinstanties uit en klik op Certificaten. Zoek Wireless Domain CA cert in de lijst. In dit voorbeeld wordt de CA cert wireless-WIN-MVZ9Z2UMNMS-CA genoemd.

- Herhaal deze procedure om meer clients aan het domein toe te voegen.

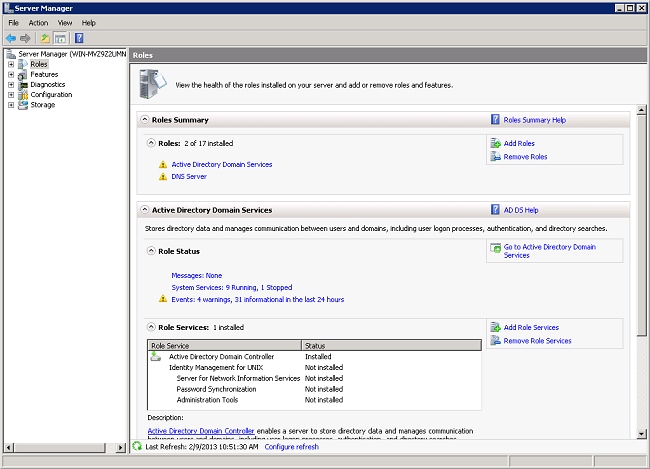

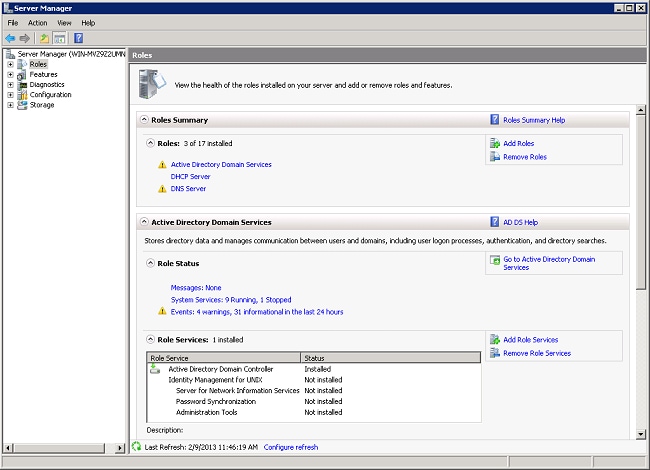

De netwerkbeleidsserver installeren op de Microsoft Windows 2008-server

In deze configuratie wordt de NPS gebruikt als een RADIUS-server voor de verificatie van draadloze clients met PEAP-verificatie. Voer de volgende stappen uit om NPS te installeren en configureren op de Microsoft Windows 2008-server:

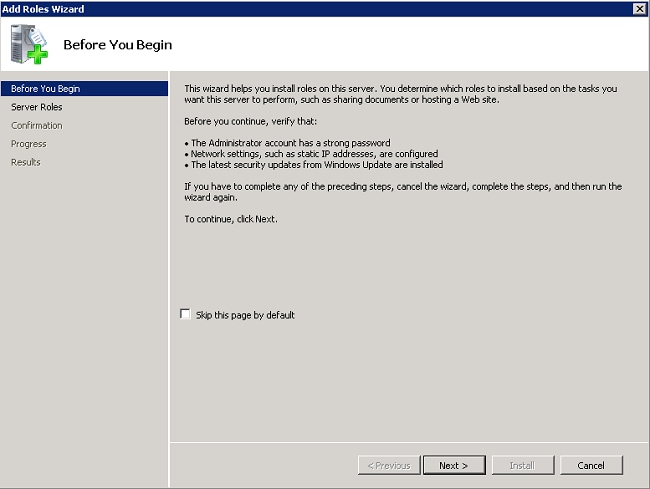

- Klik op Start> Serverbeheer.

- Klik op Rollen> Rollen toevoegen.

- Klik op Next (Volgende).

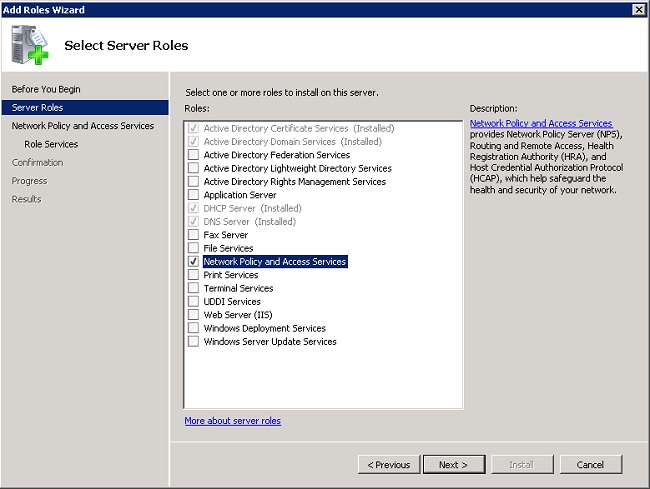

- Selecteer de service Netwerkbeleid en toegangsservices en klik op Volgende.

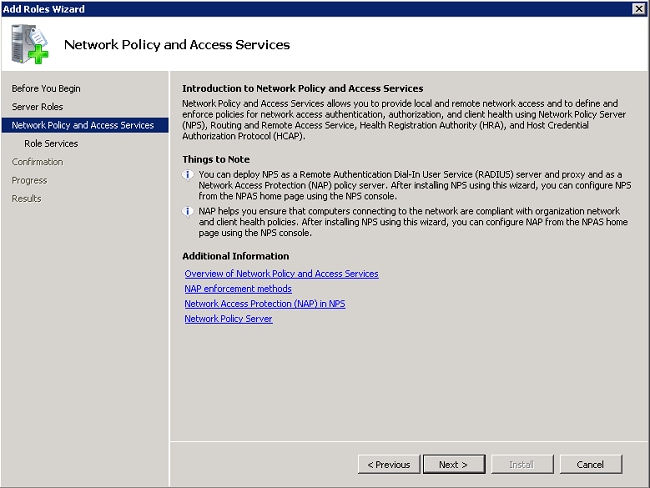

- Bekijk de Inleiding tot netwerkbeleid en toegangsservices en klik op Volgende.

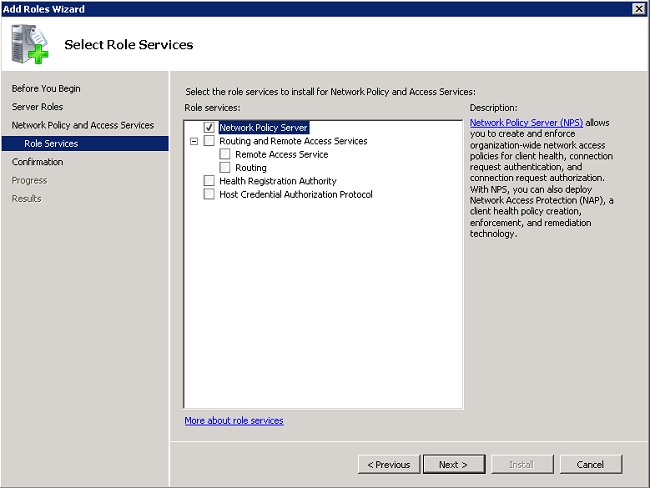

- Selecteer Netwerkbeleidsserver en klik op Volgende.

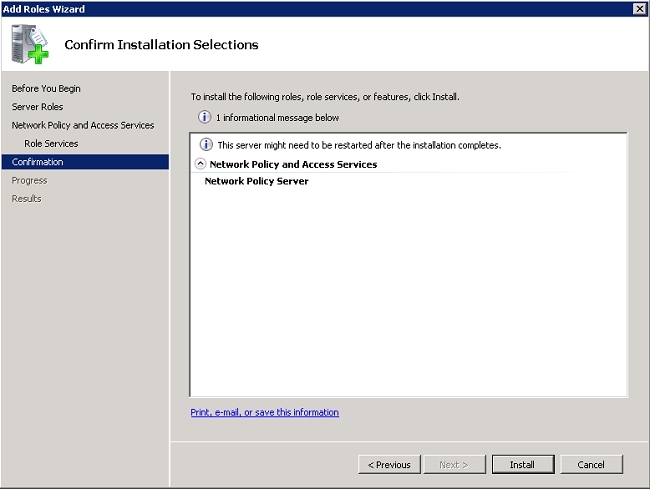

- Controleer de bevestiging en klik op Installeren.

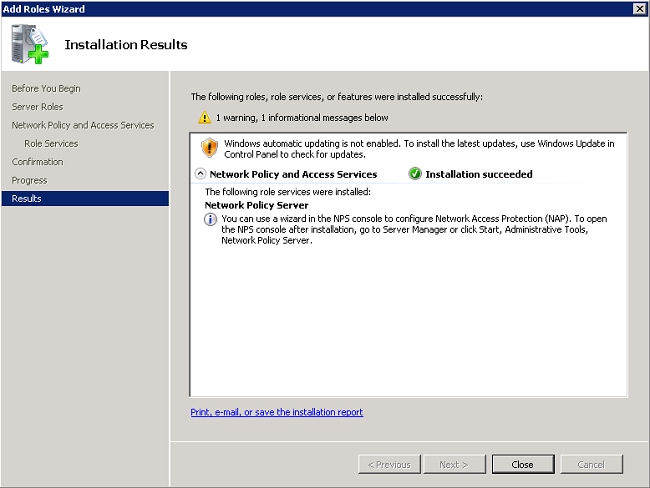

Nadat de installatie is voltooid, wordt een scherm weergegeven dat vergelijkbaar is met dit scherm.

- Klik op Close (Sluiten).

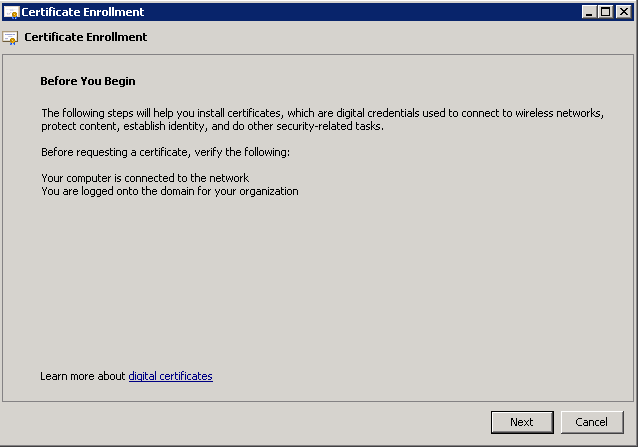

Een certificaat installeren

Voer de volgende stappen uit om het computercertificaat voor de NPS te installeren:

- Klik op Start, voer mmc in en druk op Enter.

- Klik op Bestand > Module toevoegen/verwijderen.

- Kies Certificaten en klik op Toevoegen.

- Kies Computeraccount en klik op Volgende.

- Selecteer Lokale computer en klik op Voltooien.

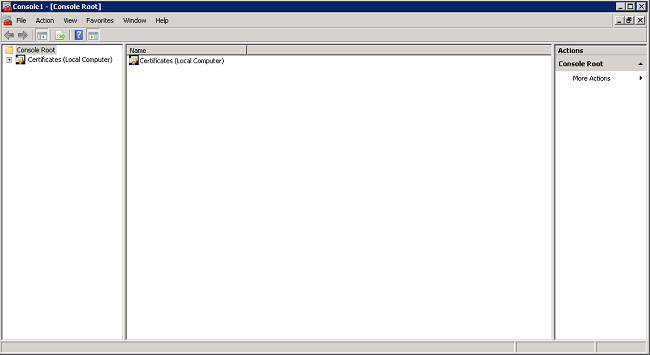

- Klik op OK om terug te keren naar de Microsoft Management Console (MMC).

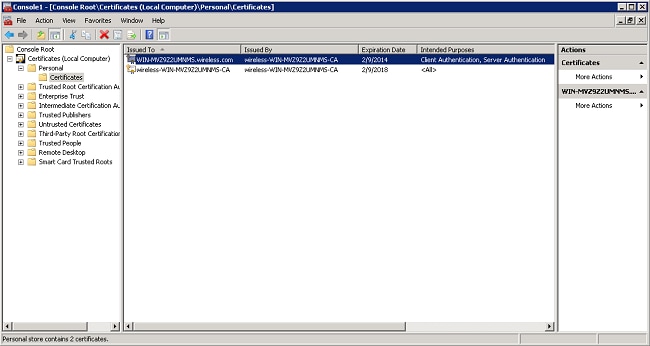

- Vouw de mappen Certificaten (Lokale computer) en Persoonlijke gegevens uit en klik op Certificaten.

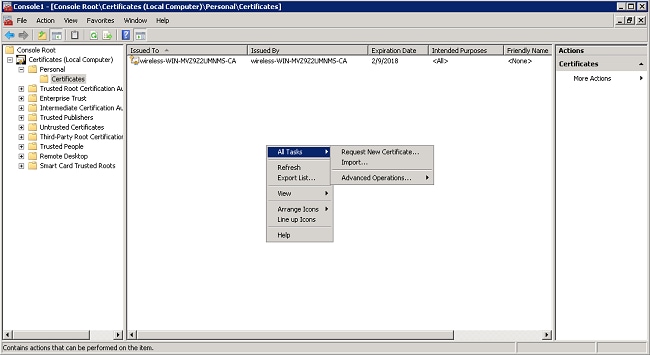

- Klik met de rechtermuisknop in de witte ruimte onder het CA-certificaat en kies Alle taken > Nieuw certificaat aanvragen.

- Klik op Next (Volgende).

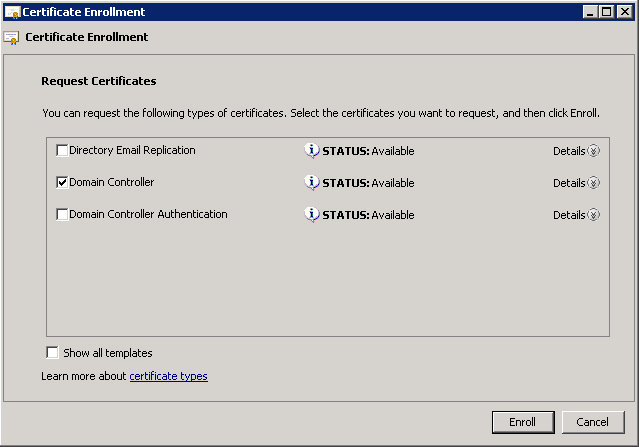

- Selecteer Domeincontroller en klik op Inschrijven.

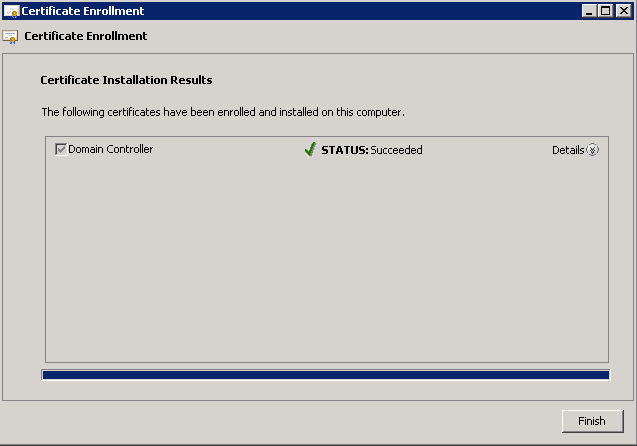

- Klik op Voltooien zodra het certificaat is geïnstalleerd.

Het NPS-certificaat is nu geïnstalleerd. - Zorg ervoor dat het beoogde doel van het certificaat clientverificatie, serververificatie leest.

De netwerkbeleidsserverservice configureren voor PEAP-MS-CHAP v2-verificatie

Voer de volgende stappen uit om de NPS voor verificatie te configureren:

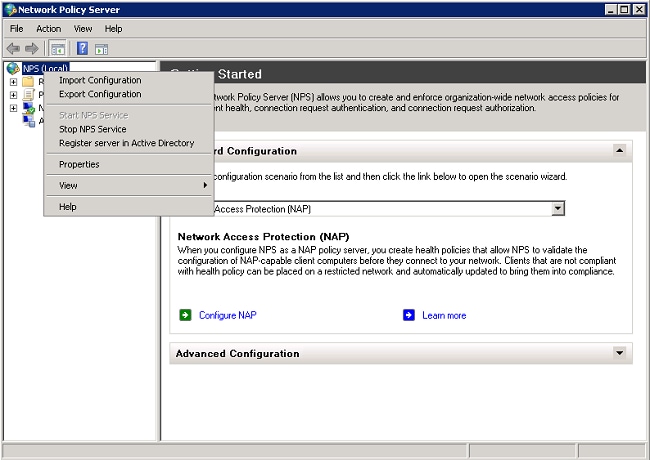

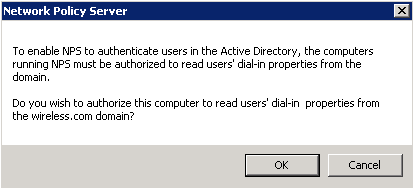

- Klik op Start > Systeembeheer> Netwerkbeleidsserver.

- Klik met de rechtermuisknop op NPS (Lokaal) en kies Server registreren in Active Directory.

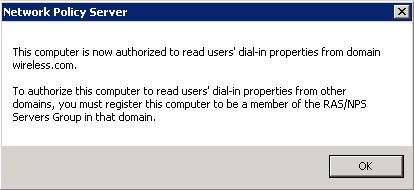

- Klik op OK.

- Klik op OK.

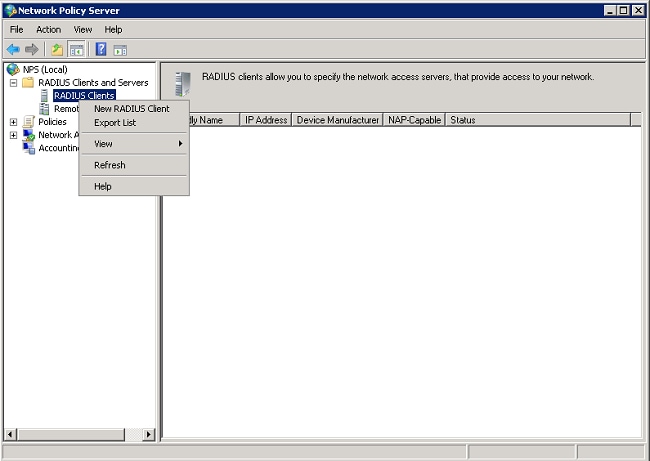

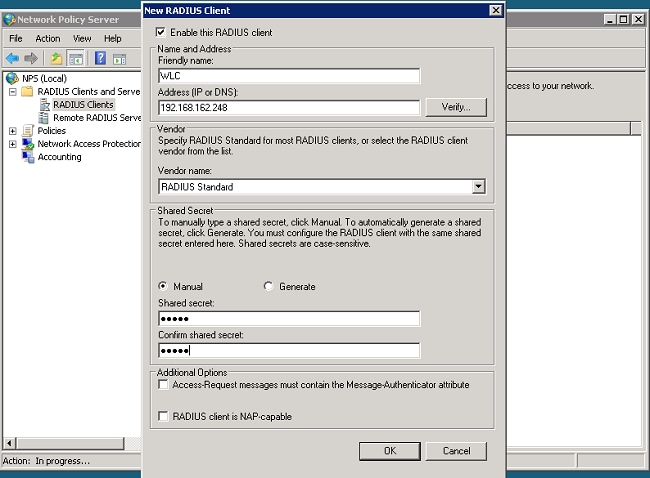

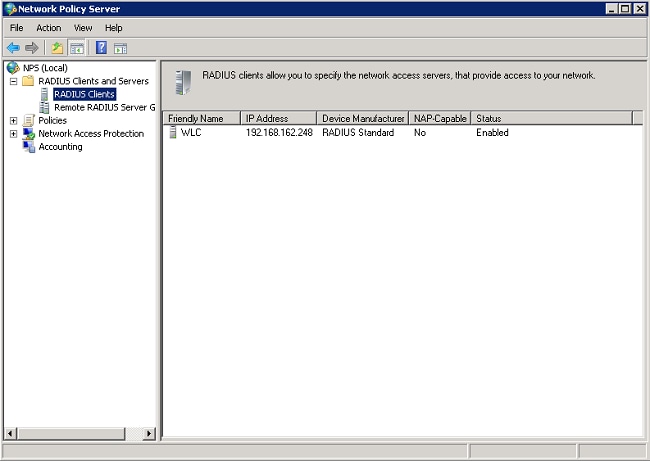

- Voeg de draadloze LAN-controller toe als een verificatie-, autorisatie- en boekhoudclient (AAA) op de NPS.

- RADIUS-clients en -servers uitbreiden. Klik met de rechtermuisknop op RADIUS-clients en kies Nieuwe RADIUS-client.

- Voer een vriendelijke naam (WLC in dit voorbeeld), het IP-adres van het beheer van de WLC (192.168.162.248 in dit voorbeeld) en een gedeeld geheim in. Hetzelfde gedeelde geheim wordt gebruikt om de WLC te configureren.

- Klik op OK om terug te keren naar het vorige scherm.

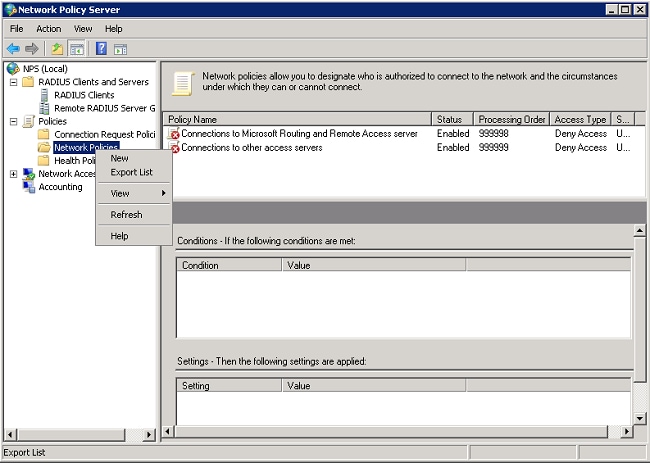

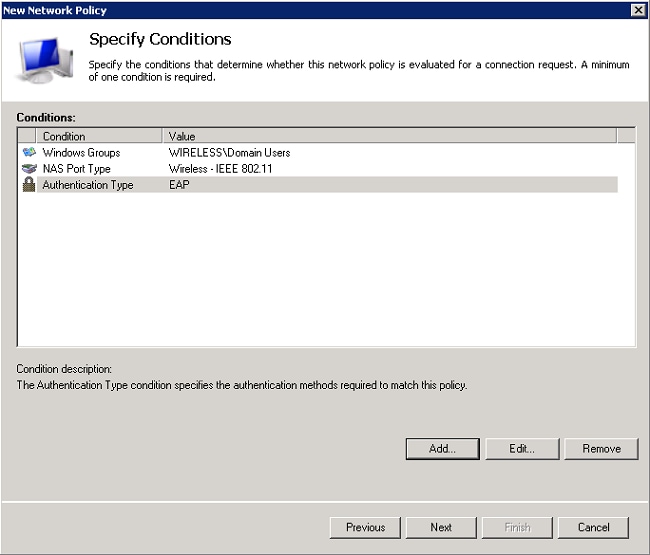

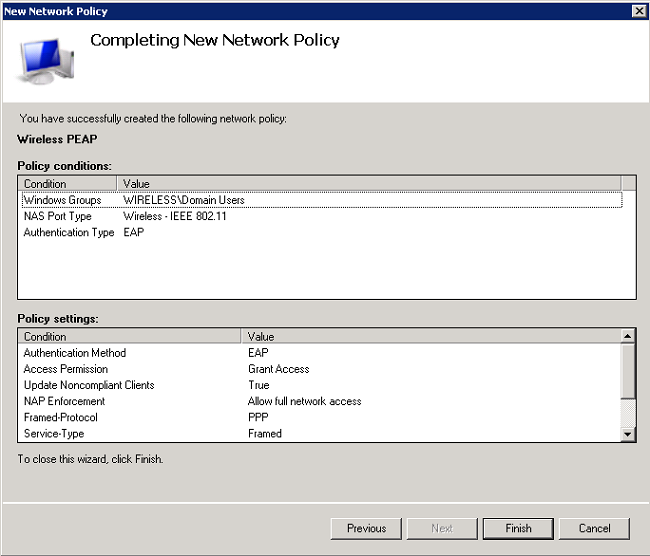

- Maak een nieuw netwerkbeleid voor draadloze gebruikers. Vouw Beleid uit, klik met de rechtermuisknop op Netwerkbeleid en kies Nieuw.

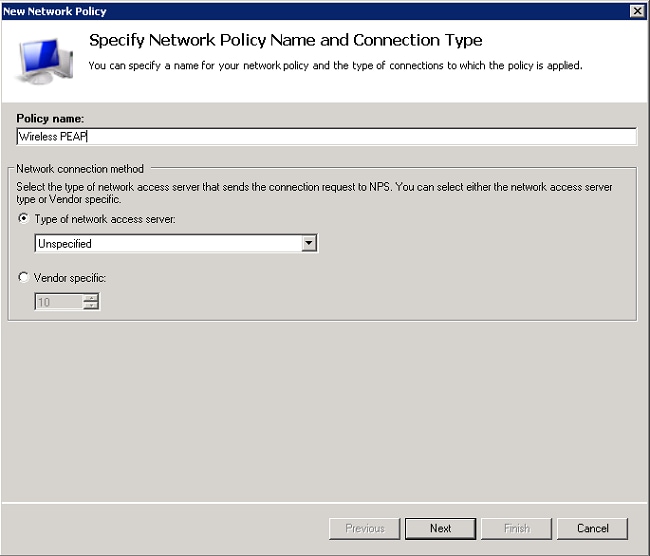

- Voer een beleidsnaam in voor deze regel (Wireless PEAP, in dit voorbeeld) en klik op Volgende.

- Als u met dit beleid alleen gebruikers van draadloze domeinen wilt toestaan, voegt u deze drie voorwaarden toe en klikt u op Volgende:

- Windows-groepen - Domeingebruikers

- Type NAS-poort - draadloos - IEEE 802.11

- Verificatietype - EAP

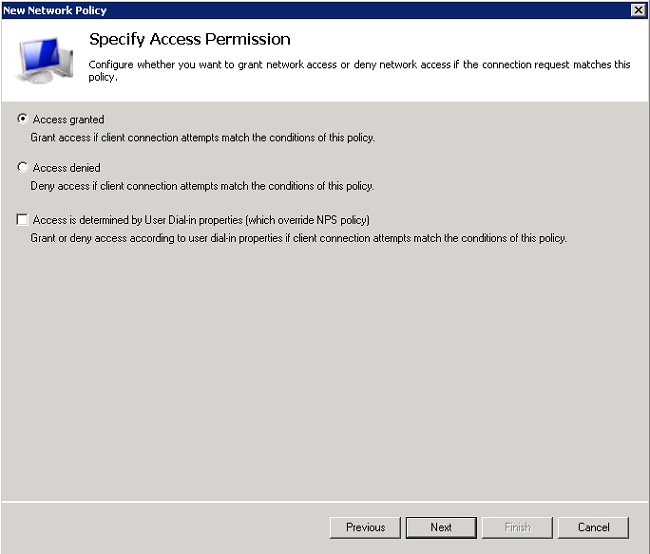

- Klik op Toegang verleend om verbindingspogingen toe te staan die overeenkomen met dit beleid en klik op Volgende.

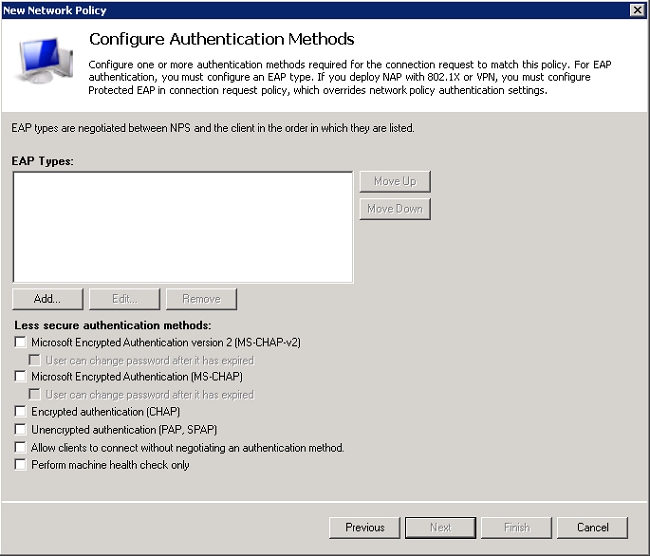

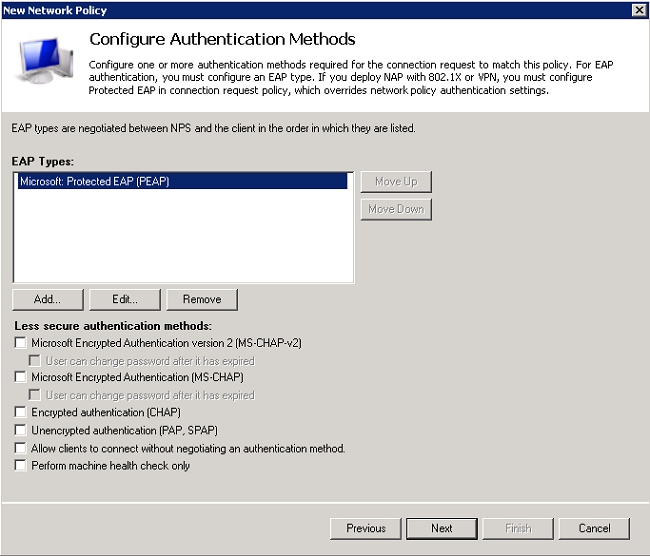

- Schakel alle verificatiemethoden uit onder Minder veilige verificatiemethoden.

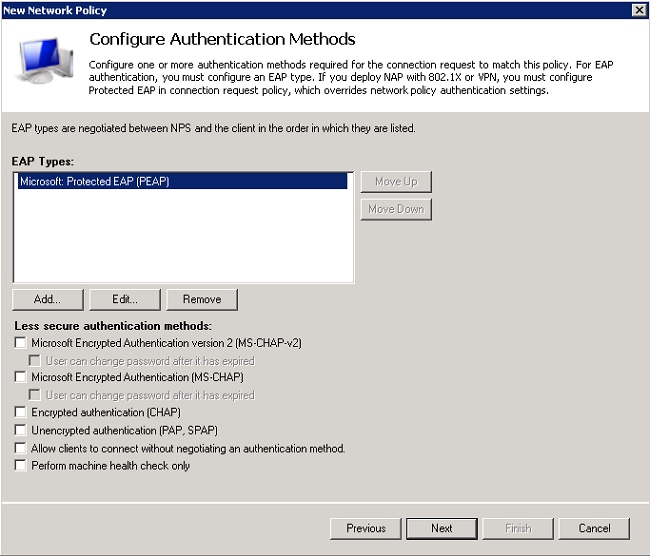

- Klik op Toevoegen, selecteer PEAP en klik op OK om PEAP in te schakelen.

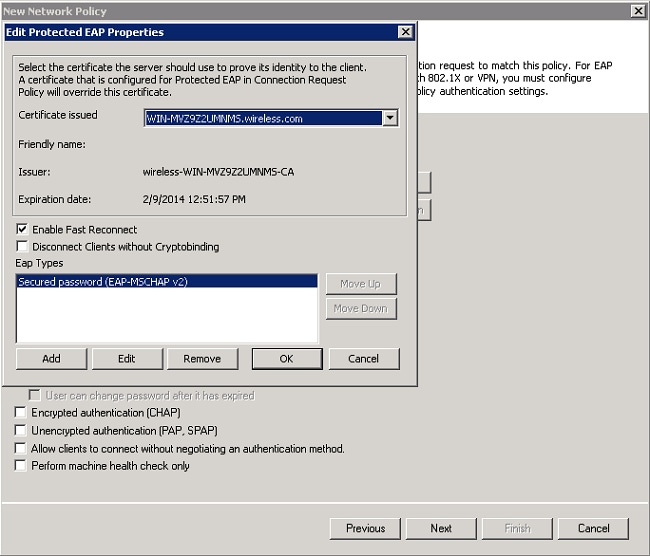

- Selecteer Microsoft: Protected EAP (PEAP) en klik op Bewerken. Controleer of het eerder gemaakte domeincontrollercertificaat is geselecteerd in de vervolgkeuzelijst Certificaat verleend en klik op OK.

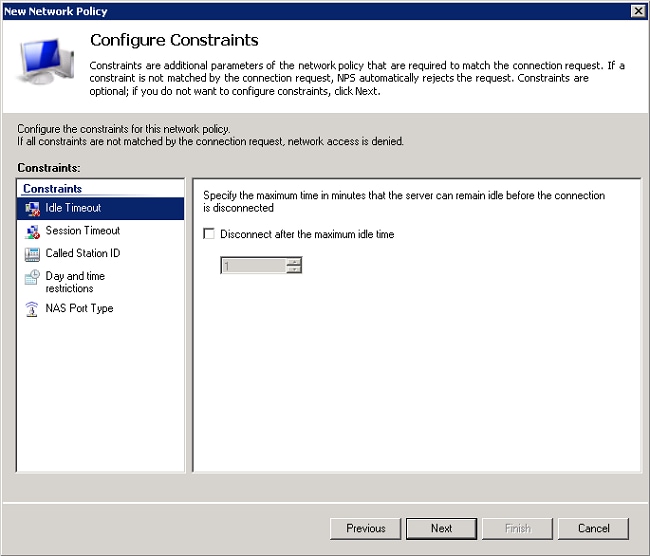

- Klik op Next (Volgende).

- Klik op Next (Volgende).

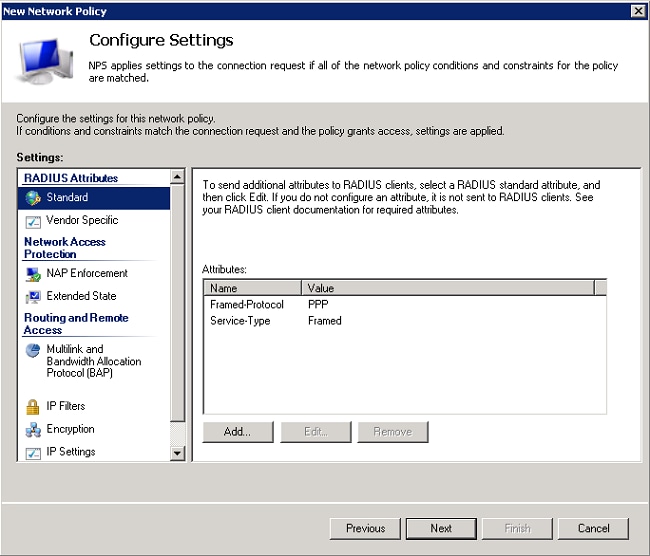

- Klik op Next (Volgende).

- Klik op Finish (Voltooien).

Gebruikers toevoegen aan de Active Directory

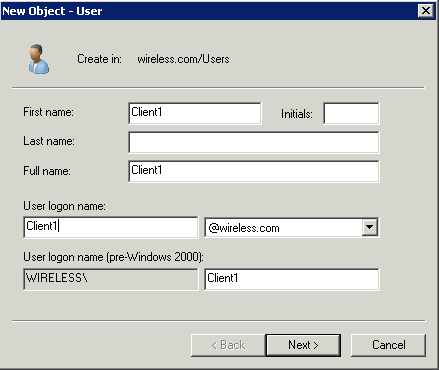

In dit voorbeeld wordt de gebruikersdatabase onderhouden in de Active Directory. Voer de volgende stappen uit om gebruikers aan de Active Directory-database toe te voegen:

- Open Active Directory-gebruikers en -computers. Klik op Start> Administratieve hulpmiddelen> Active Directory-gebruikers en -computers.

- Vouw het domein uit in de consolestructuur van Active Directory Gebruikers en computers, klik met de rechtermuisknop op Gebruikers> Nieuw en kies Gebruiker.

- Voer in het dialoogvenster Nieuw object – gebruiker de naam van de draadloze gebruiker in. In dit voorbeeld wordt de naam Client1 gebruikt in het veld Voornaam en Client1 in het veld Aanmeldingsnaam gebruiker. Klik op Next (Volgende).

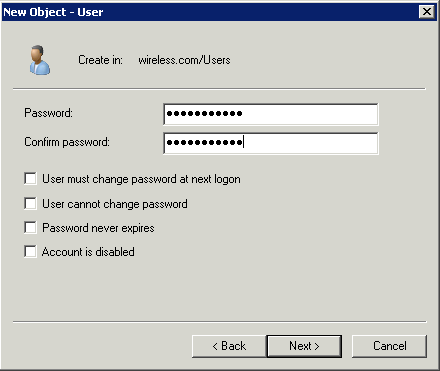

- Voer in het dialoogvenster Nieuw object – gebruiker een wachtwoord naar keuze in de velden Wachtwoord en wachtwoord bevestigen in. Controleer of het selectievakje Gebruiker moet wachtwoord wijzigen bij volgende aanmelding niet is ingeschakeld en klik op Volgende.

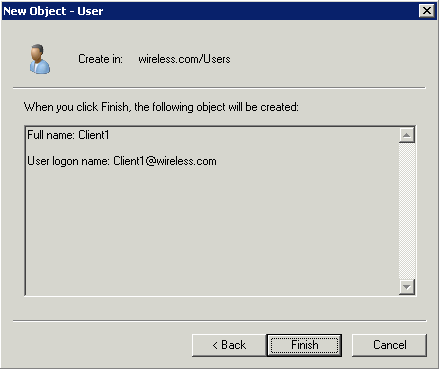

- Klik in het dialoogvenster Nieuw object – gebruiker op Voltooien.

- Herhaal stap 2 tot en met 4 om extra gebruikersaccounts aan te maken.

De draadloze LAN-controller en LAP's configureren

Configureer de draadloze apparaten (de draadloze LAN-controllers en LAP's) voor deze installatie.

De WLC configureren voor RADIUS-verificatie

Configureer de WLC om de NPS als verificatieserver te gebruiken. De WLC moet worden geconfigureerd om de gebruikersreferenties door te sturen naar een externe RADIUS-server. De externe RADIUS-server valideert vervolgens de gebruikersreferenties en biedt toegang tot de draadloze clients.

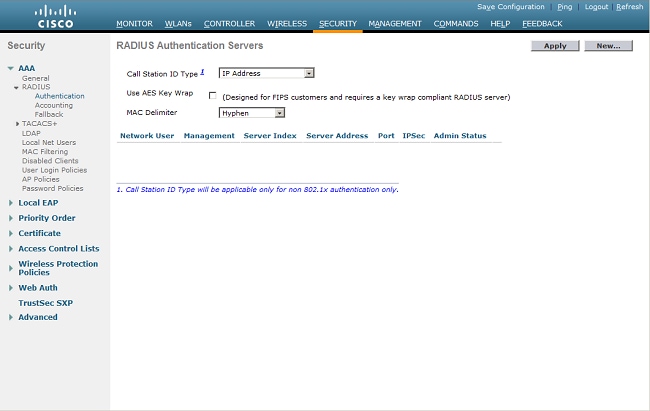

Voer deze stappen uit om de NPS als RADIUS-server toe te voegen op de pagina Beveiliging > RADIUS-verificatie:

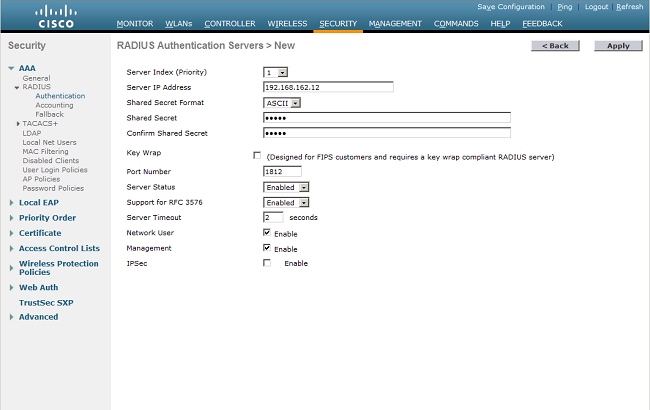

- Kies Beveiliging> RADIUS > Verificatie in de controllerinterface om de pagina RADIUS-verificatieservers weer te geven. Klik op Nieuw om een RADIUS-server te definiëren.

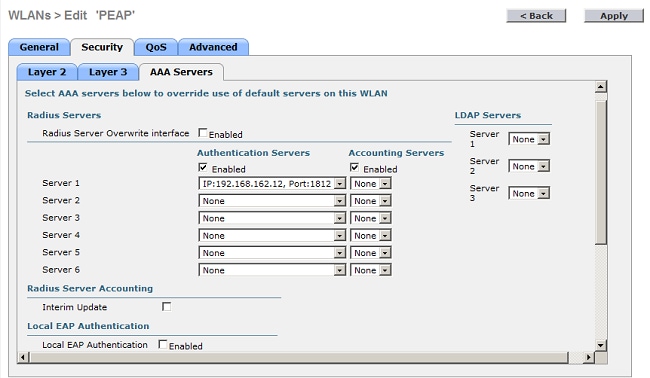

- De RADIUS-serverparameters definiëren. Deze parameters omvatten het IP-adres van de RADIUS-server, het gedeelde geheim, het poortnummer en de serverstatus. Met de selectievakjes Netwerkgebruiker en -beheer wordt bepaald of op RADIUS gebaseerde verificatie van toepassing is op beheer- en netwerkgebruikers (draadloze gebruikers). In dit voorbeeld wordt de NPS gebruikt als de RADIUS-server met een IP-adres van 192.168.162.12. Klik op Apply (Toepassen).

Een WLAN configureren voor de clients

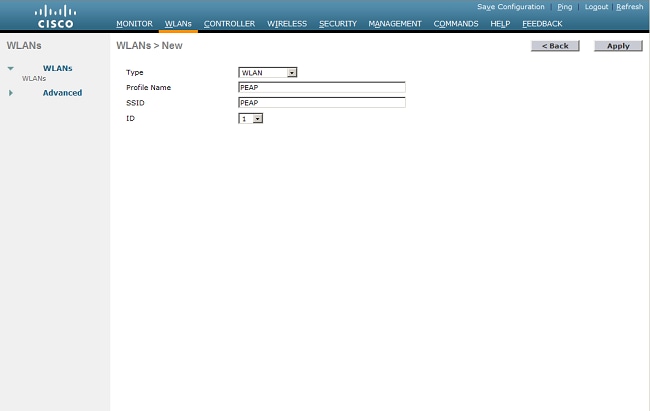

Configureer de Service Set Identifier (SSID) (WLAN) waarmee de draadloze clients verbinding maken. Maak in dit voorbeeld de SSID en noem deze PEAP.

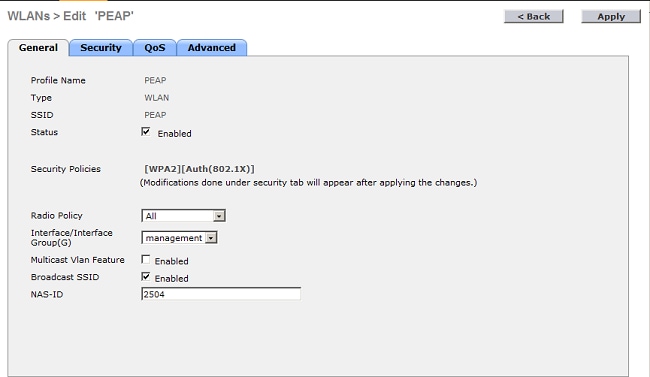

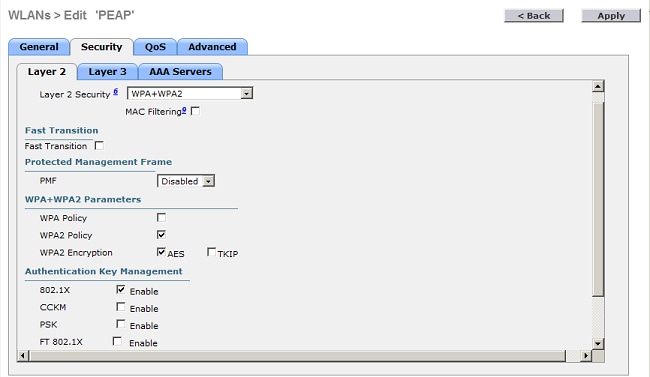

Definieer Layer 2-verificatie als WPA2 zodat de clients EAP-gebaseerde verificatie uitvoeren (PEAP-MS-CHAP v2 in dit voorbeeld) en de geavanceerde coderingsstandaard (AES) als coderingsmechanisme gebruiken. Laat alle andere waarden op hun standaardwaarden.

Opmerking: Dit document verbindt het WLAN met de beheerinterfaces. Wanneer u meerdere VLAN's in uw netwerk hebt, kunt u een apart VLAN maken en dit aan de SSID koppelen. Zie Voorbeeld van configuratie van VLAN's op draadloze LAN-controllers voor informatie over het configureren van VLAN's op WLC's.

Voer de volgende stappen uit om een WLAN op de WLC te configureren:

- Klik op WLAN's in de controllerinterface om de WLAN-pagina weer te geven. Deze pagina geeft een overzicht van de WLAN's op de controller.

- Kies Nieuw om een nieuw WLAN te maken. Voer de WLAN-ID en de WLAN-SSID voor het WLAN in en klik op Toepassen.

- Voer de volgende stappen uit om de SSID voor 802.1x te configureren:

- Klik op het tabblad Algemeen en schakel het WLAN in.

- Klik op de tabbladen Beveiliging > Laag 2, stel Layer 2-beveiliging in op WPA + WPA2, schakel de selectievakjes WPA+WPA2 Parameters (bijvoorbeeld WPA2 AES) in als dat nodig is en klik op 802.1x als beheer van de verificatiesleutel.

- Klik op de tabbladen Beveiliging > AAA-servers, kies het IP-adres van de NPS in de vervolgkeuzelijst Server 1 en klik op Toepassen.

- Klik op het tabblad Algemeen en schakel het WLAN in.

De draadloze clients configureren voor PEAP-MS-CHAP v2-verificatie

Voer deze stappen uit om de draadloze client met het hulpprogramma Windows Zero Config te configureren voor verbinding met het PEAP-WLAN.

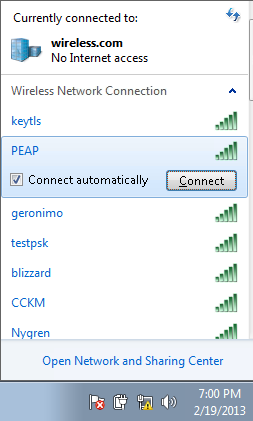

- Klik op het pictogram Netwerk op de taakbalk. Klik op de PEAP-SSID en klik op Verbinden.

- De client moet nu verbonden zijn met het netwerk.

- Als de verbinding mislukt, probeert u opnieuw verbinding te maken met het WLAN. Als het probleem zich blijft voordoen, raadpleegt u het gedeelte Problemen oplossen.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Als uw client geen verbinding heeft gemaakt met het WLAN, bevat dit gedeelte informatie die u kunt gebruiken om problemen met de configuratie op te lossen.

Er zijn twee hulpprogramma's die kunnen worden gebruikt om 802.1x-verificatiefouten te diagnosticeren: de opdracht Client debuggen en de Event Viewer in Windows.

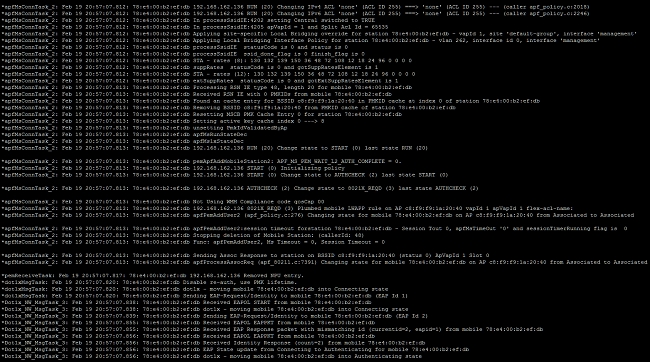

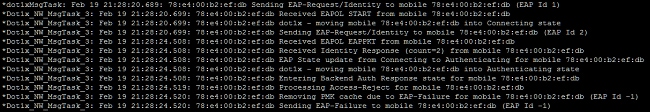

Als u een clientfoutopsporing uitvoert vanuit de WLC, is dit niet arbeidsintensief en heeft dit geen invloed op de service. Als u een foutopsporingssessie wilt starten, opent u de opdrachtregelinterface (CLI) van de WLC en voert u het MAC-adres van de foutopsporingsclient in, waarbij het MAC-adres het draadloze MAC-adres is van de draadloze client die geen verbinding kan maken. Terwijl deze foutopsporing wordt uitgevoerd, probeert u de client te verbinden; er moet uitvoer zijn op de CLI van de WLC die lijkt op dit voorbeeld:

Dit is een voorbeeld van een probleem dat zich kan voordoen bij een verkeerde configuratie. Hier toont het WLC-debug dat de WLC is verplaatst naar de authenticatiestatus, wat betekent dat de WLC wacht op een reactie van de NPS. Dit is meestal te wijten aan een onjuist gedeeld geheim op de WLC of de NPS. U kunt dit bevestigen via de Windows Server Event Viewer. Als u geen logboek vindt, is het verzoek nooit bij de NPS terechtgekomen.

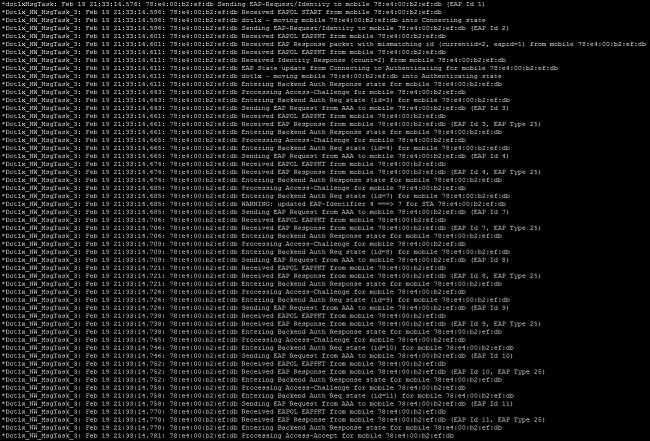

Een ander voorbeeld dat wordt gevonden van het WLC-debug is een access-reject. Een toegangsweigering toont aan dat de NPS de clientreferenties heeft ontvangen en afgewezen. Dit is een voorbeeld van een client die een toegangsweigering ontvangt:

Wanneer u een toegangsweigering ziet, controleert u de logs in de Windows Server-gebeurtenislogboeken om te bepalen waarom de NPS op de client heeft gereageerd met een toegangsweigering.

Een succesvolle authenticatie heeft een access-accept in het client debug, zoals te zien is in dit voorbeeld:

Als u problemen wilt oplossen met het afwijzen van toegang en het uitvoeren van reactietijden, hebt u toegang nodig tot de RADIUS-server. De WLC fungeert als een verificator die EAP-berichten doorgeeft tussen de client en de RADIUS-server. Een RADIUS-server die reageert met een time-out voor weigering van toegang of respons moet worden onderzocht en gediagnosticeerd door de fabrikant van de RADIUS-service.

Opmerking: TAC biedt geen technische ondersteuning voor RADIUS-servers van derden; de logs op de RADIUS-server verklaren echter over het algemeen waarom een clientverzoek is afgewezen of genegeerd.

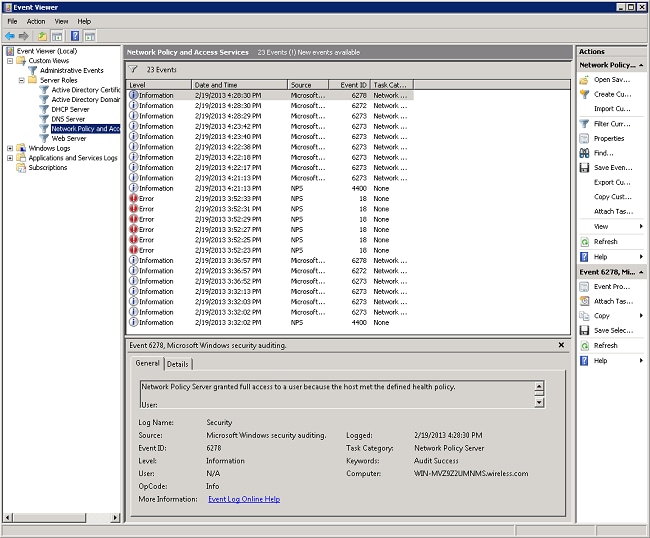

Als u problemen wilt oplossen met toegangsafwijzingen en reactietime-outs vanuit de NPS, bekijkt u de NPS-logs in de Windows Event Viewer op de server.

- Klik op Start > Hulpmiddelen voor beheerders > Event Viewer om de Event Viewer te starten en de NPS-logs te bekijken.

- Aangepaste weergaven uitbreiden > Serverrollen > Netwerkbeleid en toegang.

In dit gedeelte van de Gebeurtenisweergave vindt u logbestanden van doorgegeven en mislukte verificaties. Bekijk deze logs om problemen op te lossen waarom een client geen verificatie doorgeeft. Zowel goedgekeurde als mislukte verificaties worden weergegeven als informatief. Blader door de logs om de gebruikersnaam te vinden die niet is geverifieerd en die een toegangsweigering heeft ontvangen op basis van de WLC-debugs.

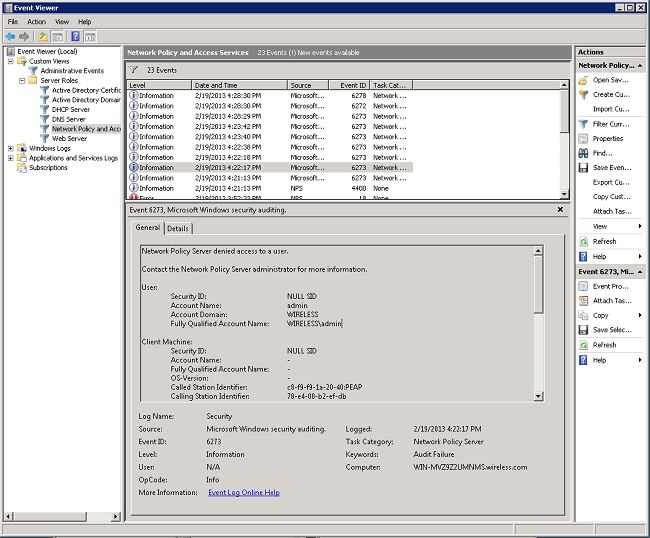

Dit is een voorbeeld van de NPS wanneer het een gebruiker toegang ontzegt:

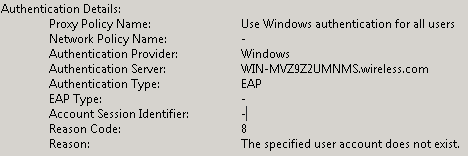

Wanneer u een weigeringsinstructie bekijkt in de Event Viewer, raadpleegt u de sectie Verificatiedetails. In dit voorbeeld ziet u dat de NPS de gebruiker de toegang heeft geweigerd vanwege een onjuiste gebruikersnaam:

De Gebeurtenisweergave op de NPS helpt ook wanneer u problemen moet oplossen als de WLC geen reactie van de NPS ontvangt. Dit wordt meestal veroorzaakt door een onjuist gedeeld geheim tussen de NPS en de WLC.

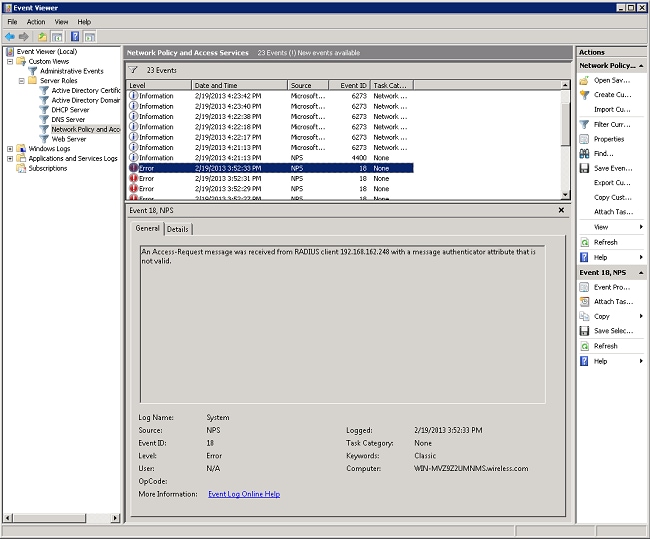

In dit voorbeeld wijst de NPS het verzoek van de WLC af vanwege een onjuist gedeeld geheim:

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

04-Dec-2025

|

Gereformeerd. Hercertificering. |

3.0 |

14-Mar-2023

|

Bijgewerkt. Gecorrigeerd. Hercertificering. |

1.0 |

24-Feb-2013

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Nick TateCisco Customer Delivery Architect

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback