Draadloze BYOD met Identity Services Engine

Inhoud

Inleiding

Cisco Identity Services Engine (ISE) is Cisco's next-generation beleidsserver die verificatie- en autorisatieinfrastructuur biedt voor de Cisco TrustSec-oplossing. Het biedt ook twee andere kritische diensten:

-

De eerste service is om een manier te bieden om het type eindpuntapparaat automatisch te profileren op basis van kenmerken die Cisco ISE ontvangt van verschillende informatiebronnen. Deze service (Profiler genaamd) biedt functies die gelijkwaardig zijn aan wat Cisco eerder heeft aangeboden met het Cisco NAC Profiler-apparaat.

-

Een andere belangrijke service die Cisco ISE biedt, is het scannen van endpoint-compatibiliteit; bijvoorbeeld AV / AS-software-installatie en de geldigheid van het definitiebestand (bekend als Posture). Cisco heeft deze exacte houdingsfunctie voorheen alleen geleverd met het Cisco NAC-apparaat.

Cisco ISE biedt een gelijkwaardig niveau van functionaliteit en is geïntegreerd met 802.1X-verificatiemechanismen.

Cisco ISE is geïntegreerd met draadloze LAN-controllers (WLC's) en kan profileringsmechanismen bieden voor mobiele apparaten zoals Apple iDevices (iPhone, iPad en iPod), op Android gebaseerde smartphones en anderen. Voor 802.1X-gebruikers kan Cisco ISE hetzelfde serviceniveau bieden, zoals profilering en postuur scannen. Gastservices op Cisco ISE kunnen ook worden geïntegreerd met de Cisco WLC door webverificatieverzoeken om te leiden naar Cisco ISE voor verificatie.

Dit document introduceert de draadloze oplossing voor Bring Your Own Device (BYOD), zoals het bieden van gedifferentieerde toegang op basis van bekende eindpunten en het gebruikersbeleid. Dit document biedt niet de volledige oplossing van BYOD, maar dient om een eenvoudig gebruik van dynamische toegang aan te tonen. Andere configuratievoorbeelden zijn het gebruik van het ISE-sponsorportaal, waar een geprivilegieerde gebruiker een gast kan sponsoren voor het leveren van draadloze gasttoegang.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco Wireless LAN Controller 2504 of 2106 met softwareversie 7.2.103

-

Catalyst 3560 – 8 poorten

-

WLC 2504

-

Identity Services Engine 1.0MR (versie van VMware-serverimage)

-

Windows 2008 Server (VMware-image) — 512M, 20 GB harde schijf

-

Active Directory

-

DNS

-

DHCP

-

Certificaatservices

-

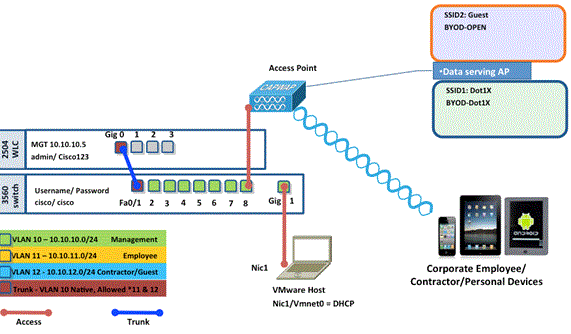

Topologie

Conventies

Draadloze LAN-controller RADIUS NAC en CoA Overzicht

Met deze instelling kan de WLC zoeken naar de URL-omleiding AV-paren die afkomstig zijn van de ISE RADIUS-server. Dit is alleen mogelijk op een WLAN dat is gekoppeld aan een interface waarvoor de RADIUS NAC-instelling is ingeschakeld. Wanneer het Cisco AV-Pair voor URL-omleiding is ontvangen, wordt de client in de status POSTURE_REQD geplaatst. Dit is in principe hetzelfde als de WEBAUTH_REQD-status intern in de controller.

Wanneer de ISE RADIUS-server van mening is dat de client Posture_Compliant is, geeft deze een CoA ReAuth uit. De Session_ID wordt gebruikt om het aan elkaar te koppelen. Met deze nieuwe AuthC (re-Auth) verstuurt het niet de URL-Redirect AV-Pairs. Omdat er geen URL Redirect AV-Pairs zijn, weet de WLC dat de klant geen Posture meer nodig heeft.

Als de instelling RADIUS NAC niet is ingeschakeld, negeert de WLC de URL Redirect VSA's.

CoA-ReAuth: Dit is ingeschakeld met de RFC 3576-instelling. De ReAuth-mogelijkheid werd toegevoegd aan de bestaande CoA-opdrachten die eerder werden ondersteund.

De RADIUS NAC-instelling sluit deze mogelijkheid wederzijds uit, hoewel de CoA moet werken.

Pre-Posture ACL: Wanneer een client zich in de POSTURE_REQ-status bevindt, is het standaardgedrag van de WLC om al het verkeer behalve DHCP/DNS te blokkeren. De Pre-Posture ACL (die het in de url-redirect-acl AV-Pair wordt genoemd) wordt toegepast op de cliënt, en wat is toegestaan in die ACL is wat de cliënt kan bereiken.

Pre-Auth ACL vs. VLAN Override: Een Quarantine of AuthC VLAN dat verschilt van het Access-VLAN wordt niet ondersteund in 7.0MR1. Als u een VLAN instelt vanaf de beleidsserver, wordt dit het VLAN voor de gehele sessie. Er zijn geen VLAN-wijzigingen nodig na de eerste AuthZ.

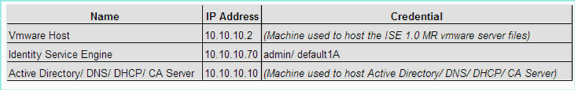

Draadloze LAN-controller RADIUS NAC en CoA Feature Flow

De onderstaande afbeelding geeft details over de berichtenuitwisseling wanneer de client is geverifieerd voor de back-endserver en de NAC-positievalidatie.

-

Clientverificatie met dot1x-verificatie.

-

RADIUS Access Accept bevat een omgeleide URL voor poort 80 en vooraf gedefinieerde ACL's, waaronder het toestaan van IP-adressen en poorten, of quarantaine-VLAN.

-

De client wordt doorgestuurd naar de URL die is opgegeven in de toegangsacceptatie en in een nieuwe status geplaatst totdat de posture-validatie is voltooid. De client in deze status praat met de ISE-server en valideert zichzelf aan de hand van de beleidsregels die zijn geconfigureerd op de ISE NAC-server.

-

NAC-agent op client initieert houdingsvalidatie (verkeer naar poort 80): Agent stuurt HTTP-detectieverzoek naar poort 80 die controller omleidt naar URL die is opgegeven in toegangsacceptatie. De ISE weet dat de klant probeert te bereiken en reageert direct op de klant. Op deze manier leert de client over de ISE IP-server en vanaf nu praat de client rechtstreeks met de ISE-server.

-

WLC staat dit verkeer toe omdat de ACL is geconfigureerd om dit verkeer toe te staan. In het geval van VLAN-overschrijving wordt het verkeer overbrugd zodat het de ISE-server bereikt.

-

Zodra de ISE-client de evaluatie heeft voltooid, wordt een RADIUS CoA-Req met reauth-service naar de WLC verzonden. Hiermee wordt de client opnieuw geverifieerd (door EAP-START te verzenden). Zodra de herverificatie is gelukt, verzendt de ISE toegangsacceptatie met een nieuwe ACL (indien aanwezig) en geen URL-omleiding of toegang tot VLAN.

-

WLC heeft ondersteuning voor CoA-Req en Disconnect-Req volgens RFC 3576. De WLC moet CoA-Req ondersteunen voor re-auth service, volgens RFC 5176.

-

In plaats van downloadbare ACL's worden vooraf geconfigureerde ACL's gebruikt op de WLC. De ISE-server verzendt alleen de ACL-naam, die al is geconfigureerd in de controller.

-

Dit ontwerp zou moeten werken voor zowel VLAN- als ACL-cases. In het geval van VLAN override, we gewoon omleiden van de poort 80 wordt omgeleid en maakt (brug) rest van het verkeer op de quarantaine VLAN. Voor de ACL wordt de pre-authentische ACL toegepast die is ontvangen in de toegangsacceptatie.

Deze afbeelding geeft een visuele weergave van deze functiestroom:

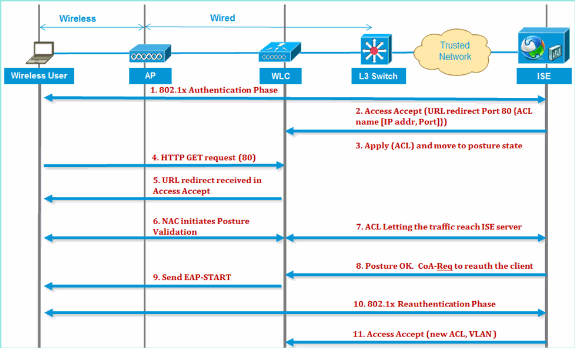

ISE-profieloverzicht

Cisco ISE Profiler Service biedt de functionaliteit voor het opsporen, lokaliseren en bepalen van de mogelijkheden van alle aangesloten eindpunten op uw netwerk, ongeacht het type apparaat, om de juiste toegang tot uw bedrijfsnetwerk te garanderen en te behouden. Het verzamelt voornamelijk een attribuut of een set attributen van alle eindpunten op uw netwerk en classificeert ze volgens hun profielen.

De profiler bestaat uit deze onderdelen:

-

De sensor bevat een aantal sondes. De sondes leggen netwerkpakketten vast door netwerktoegangsapparaten te bevragen en sturen de attributen en hun attribuutwaarden die worden verzameld van de eindpunten door naar de analysator.

-

Een analyzer evalueert eindpunten met behulp van het geconfigureerde beleid en de identiteitsgroepen om de attributen en hun attribuutwaarden te vergelijken, die eindpunten classificeren voor de opgegeven groep en eindpunten opslaan met het overeenkomende profiel in de Cisco ISE-database.

Voor detectie van mobiele apparaten wordt aanbevolen om een combinatie van deze sondes te gebruiken voor de juiste apparaatidentificatie:

-

RADIUS (Calling-Station-ID): geeft het MAC-adres (OUI) op

-

DHCP (hostnaam): hostnaam – standaardhostnaam kan apparaattype bevatten; bijvoorbeeld: jsmith-ipad

-

DNS (reverse IP lookup): FQDN - standaard hostnaam kan apparaattype bevatten

-

HTTP (User-Agent): Details over het specifieke type mobiel apparaat

In dit voorbeeld van een iPad legt de profiler de informatie van de webbrowser van het User-Agent-attribuut vast, evenals andere HTTP-attributen uit de verzoekberichten en voegt deze toe aan de lijst met eindpuntattributen.

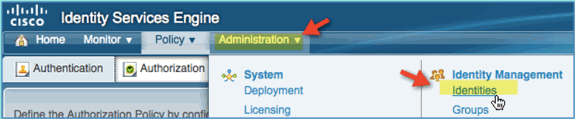

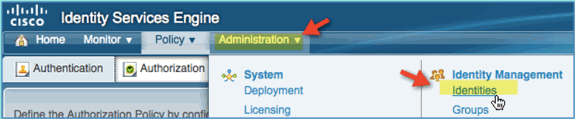

Interne identiteit van gebruikers maken

MS Active Directory (AD) is niet vereist voor een eenvoudige proof-of-concept. ISE kan worden gebruikt als het enige identiteitsarchief, dat differentiërende gebruikerstoegang voor toegang en gedetailleerde beleidscontrole omvat.

Bij de release van ISE 1.0, met behulp van AD-integratie, kan de ISE AD-groepen gebruiken in het autorisatiebeleid. Als ISE internal user store wordt gebruikt (geen AD-integratie), kunnen groepen niet worden gebruikt in beleidsregels in combinatie met apparaatidentiteitsgroepen (geïdentificeerde bug die moet worden opgelost in ISE 1.1). Daarom kunnen alleen individuele gebruikers worden gedifferentieerd, zoals werknemers of contractanten wanneer deze worden gebruikt in aanvulling op apparaatidentiteitsgroepen.

Voer de volgende stappen uit:

-

Open een browservenster naar het adres https://ISEip.

-

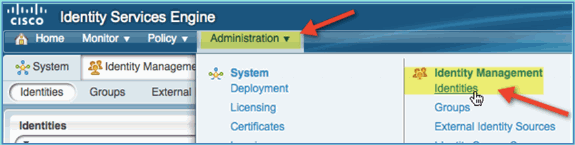

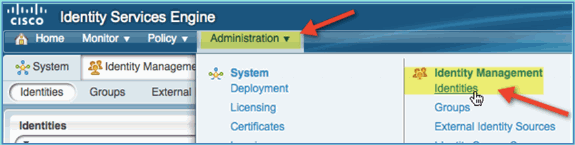

Navigeer naar Beheer > Identiteitsbeheer > Identiteiten.

-

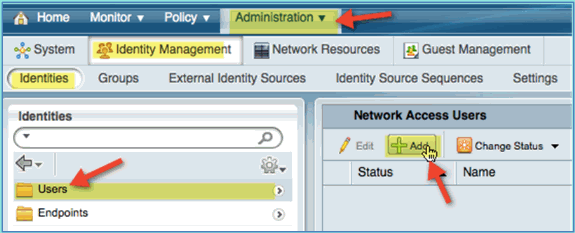

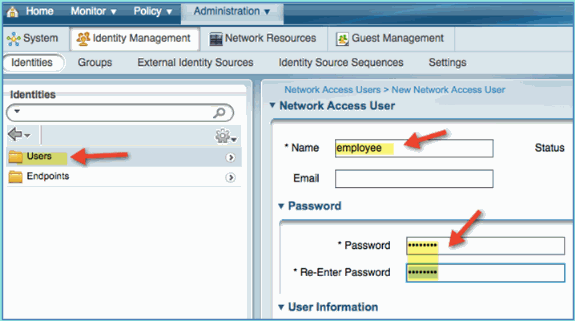

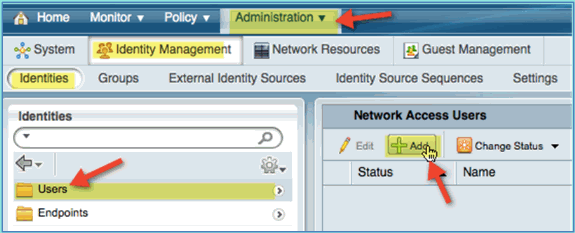

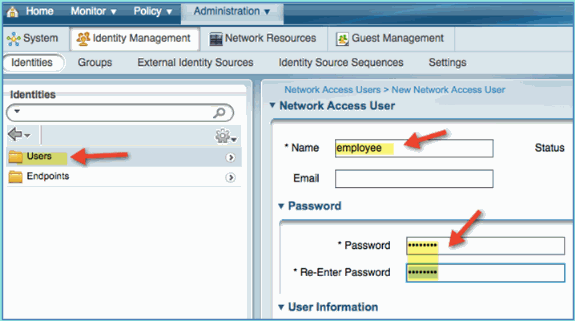

Selecteer Gebruikers en klik vervolgens op Toevoegen (Netwerktoegangsgebruiker). Voer deze gebruikerswaarden in en wijs deze toe aan de groep Werknemer:

-

Naam: werknemer

-

Wachtwoord: XXXX

-

-

Klik op Indienen.

-

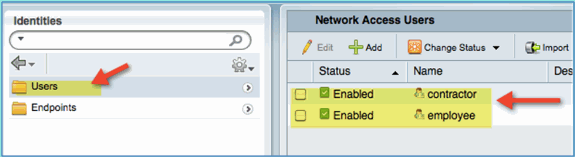

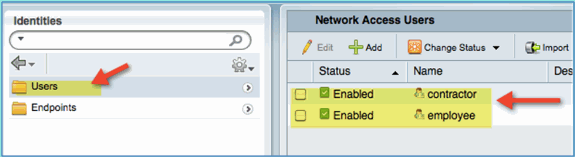

Naam: aannemer

-

Wachtwoord: XXXX

-

-

Bevestig dat beide accounts zijn gemaakt.

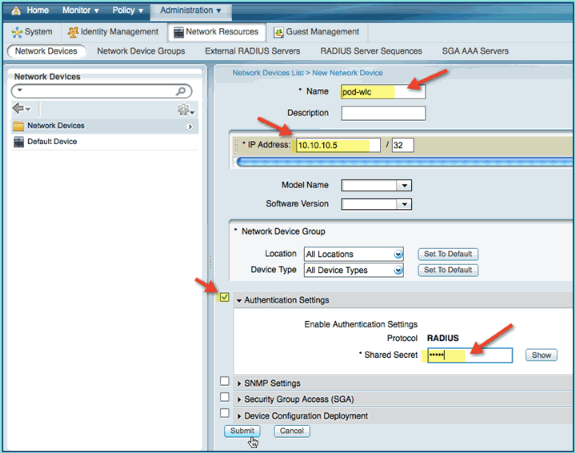

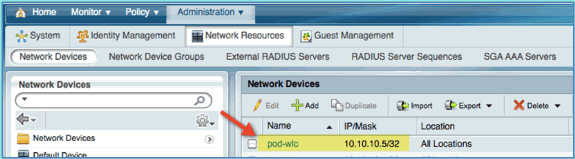

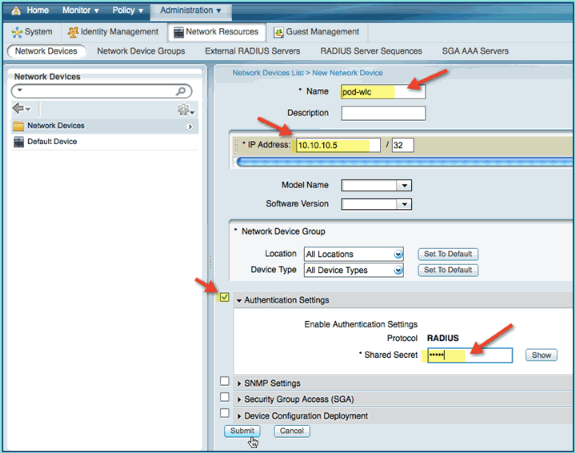

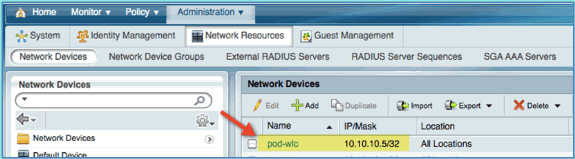

Draadloze LAN-controller toevoegen aan ISE

Elk apparaat dat RADIUS-verzoeken naar de ISE initieert, moet een definitie in ISE hebben. Deze netwerkapparaten worden gedefinieerd op basis van hun IP-adres. ISE-netwerkapparaatdefinities kunnen IP-adresbereiken specificeren, zodat de definitie meerdere daadwerkelijke apparaten kan weergeven.

Naast wat nodig is voor RADIUS-communicatie, bevatten de definities van ISE-netwerkapparaten instellingen voor andere ISE-/apparaatcommunicatie, zoals SNMP en SSH.

Een ander belangrijk aspect van netwerkapparaatdefinitie is het op de juiste manier groeperen van apparaten, zodat deze groepering kan worden gebruikt in het beleid voor netwerktoegang.

In deze oefening worden de apparaatdefinities geconfigureerd die vereist zijn voor uw lab.

Voer de volgende stappen uit:

-

Ga van ISE naar Beheer > Netwerkbronnen > Netwerkapparaten.

-

Klik op Toevoegen vanaf Netwerkapparaten. Voer het IP-adres in, controleer de verificatie-instelling en voer vervolgens 'cisco' in voor gedeeld geheim.

-

Sla het WLC-item op en bevestig de controller in de lijst.

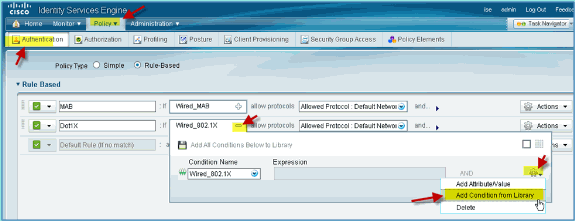

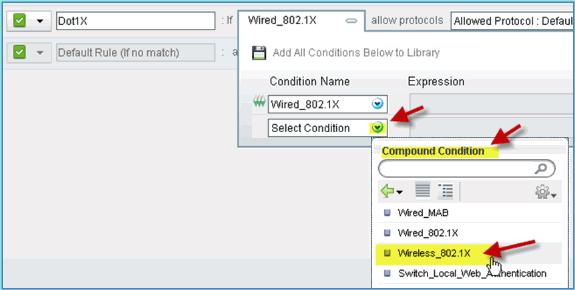

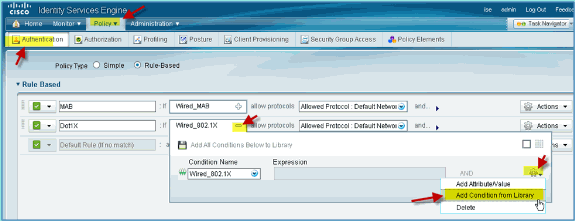

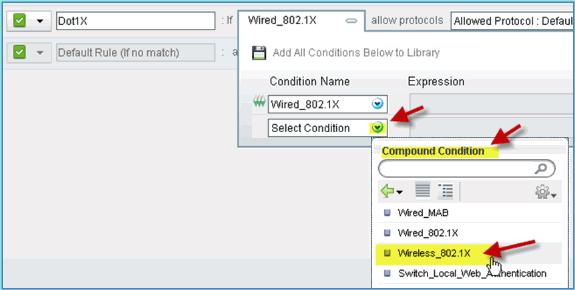

ISE configureren voor draadloze verificatie

De ISE moet worden geconfigureerd voor de verificatie van 802.1x draadloze clients en voor het gebruik van Active Directory als identiteitsarchief.

Voer de volgende stappen uit:

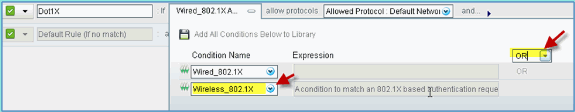

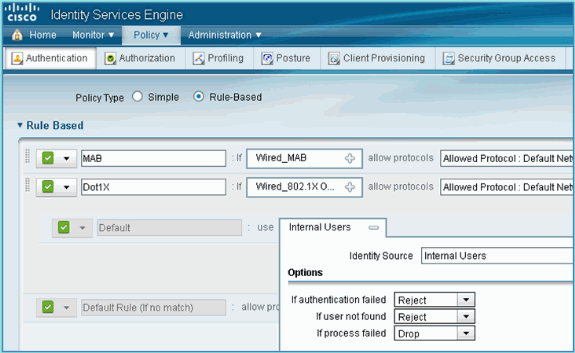

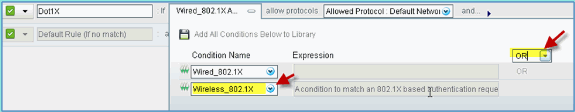

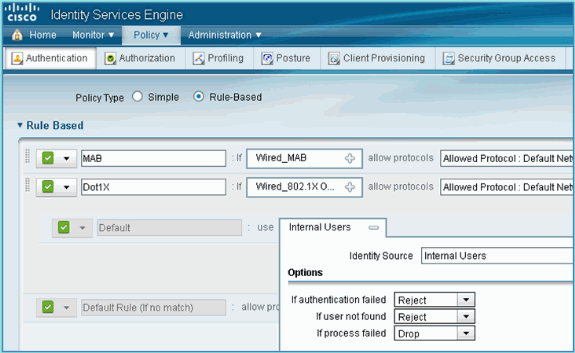

-

Navigeer van ISE naar Beleid > Authenticatie.

-

Klik om Dot1x > Wired_802.1X (-) uit te vouwen.

-

Klik op het tandwielpictogram om conditie toe te voegen vanuit de bibliotheek.

-

Kies in de vervolgkeuzelijst Voorwaardenselectie de optie Samengestelde voorwaarde > Wireless_802.1X.

-

Stel de Express-voorwaarde in op OR.

-

Vouw de optie After Allow Protocollen uit en accepteer de standaard Internal Users (standaard).

-

Laat al het andere in gebreke. Klik op Opslaan om de stappen te voltooien.

Bootstrap draadloze LAN-controller

WLC verbinden met een netwerk

Een implementatiegids voor de Cisco 2500 Wireless LAN Controller is ook beschikbaar op de implementatiegids voor de draadloze controller uit de Cisco 2500-reeks.

De controller configureren met de opstartwizard

(Cisco Controller) Welcome to the Cisco Wizard Configuration Tool Use the '-' character to backup Would you like to terminate autoinstall? [yes]: yes AUTO-INSTALL: process terminated -- no configuration loaded System Name [Cisco_d9:24:44] (31 characters max): ISE-Podx Enter Administrative User Name (24 characters max): admin Enter Administrative Password (3 to 24 characters): Cisco123 Re-enter Administrative Password: Cisco123 Management Interface IP Address: 10.10.10.5 Management Interface Netmask: 255.255.255.0 Management Interface Default Router: 10.10.10.1 Management Interface VLAN Identifier (0 = untagged): 0 Management Interface Port Num [1 to 4]: 1 Management Interface DHCP Server IP Address: 10.10.10.10 Virtual Gateway IP Address: 1.1.1.1 Mobility/RF Group Name: ISE Network Name (SSID): PODx Configure DHCP Bridging Mode [yes][NO]: no Allow Static IP Addresses [YES][no]: no Configure a RADIUS Server now? [YES][no]: no Warning! The default WLAN security policy requires a RADIUS server. Please see documentation for more details. Enter Country Code list (enter 'help' for a list of countries) [US]: US Enable 802.11b Network [YES][no]: yes Enable 802.11a Network [YES][no]: yes Enable 802.11g Network [YES][no]: yes Enable Auto-RF [YES][no]: yes Configure a NTP server now? [YES][no]: no Configure the ntp system time now? [YES][no]: yes Enter the date in MM/DD/YY format: mm/dd/yy Enter the time in HH:MM:SS format: hh:mm:ss Configuration correct? If yes, system will save it and reset. [yes][NO]: yes Configuration saved! Resetting system with new configuration... Restarting system.

Configuratie van Switch van buren

De controller is verbonden met de Ethernet-poort op de naburige switch (Fast Ethernet 1). De poort van de switch van de buren is geconfigureerd als een 802.1Q-trunk en maakt alle VLAN's op de trunk mogelijk. Met de native VLAN 10 kan de beheerinterface van de WLC worden aangesloten.

De poortconfiguratie van de 802.1Q-switch ziet er als volgt uit:

switchport switchport trunk encapsulation dot1q switchport trunk native VLAN 10 switchport mode trunk end

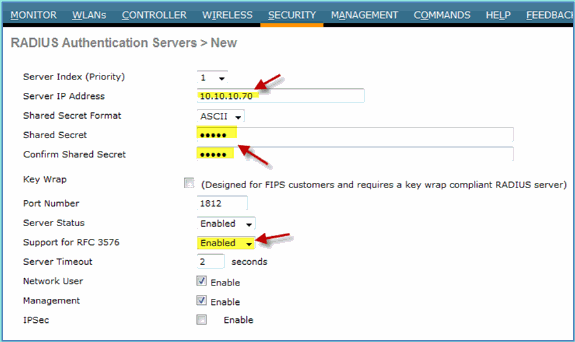

Authenticatieservers (ISE) toevoegen aan WLC

De ISE moet worden toegevoegd aan de WLC om 802.1X en de CoA-functie voor draadloze eindpunten mogelijk te maken.

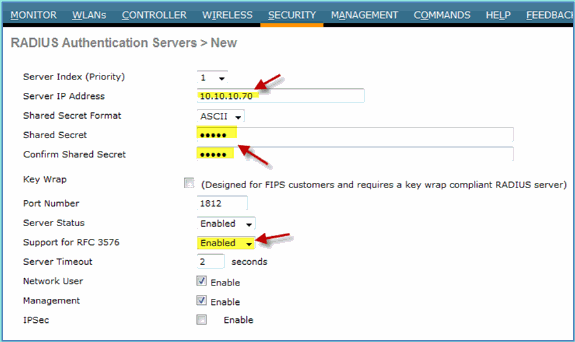

Voer de volgende stappen uit:

-

Open een browser en maak vervolgens verbinding met de pod WLC (via beveiligde HTTP) > https://wlc.

-

Navigeer naar Beveiliging > Authenticatie > Nieuw.

-

Voer de volgende waarden in:

-

IP-adres van de server: 10.10.10.70 (controletoewijzing)

-

Gedeeld geheim: cisco

-

Ondersteuning voor RFC 3576 (CoA): ingeschakeld (standaard)

-

Al het andere: standaard

-

-

Klik op Toepassen om door te gaan.

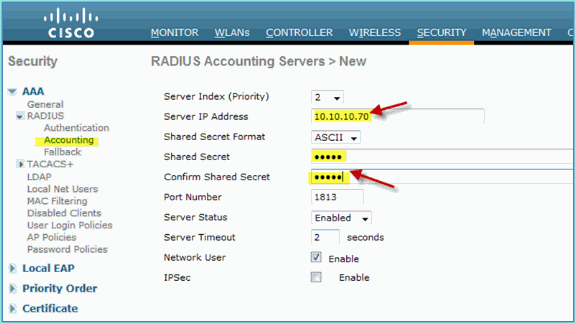

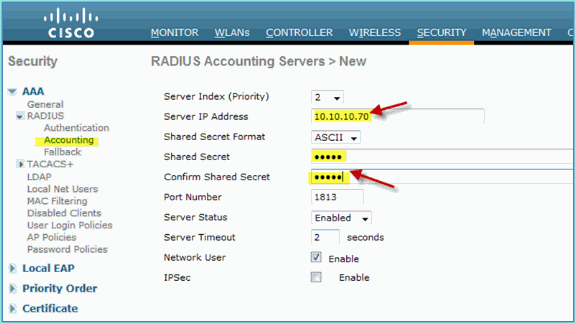

-

Selecteer RADIUS Accounting > NIEUW toevoegen.

-

Voer de volgende waarden in:

-

IP-adres server: 10.10.10.70

-

Gedeeld geheim: cisco

-

Al het andere: standaard

-

-

Klik op Toepassen en sla vervolgens de configuratie op voor de WLC.

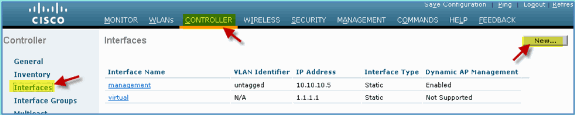

WLC Employee Dynamic Interface maken

Voer deze stappen uit om een nieuwe dynamische interface voor de WLC toe te voegen en deze aan het VLAN van de werknemer toe te wijzen:

-

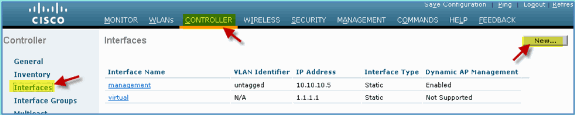

Navigeer vanuit WLC naar Controller > Interfaces. Klik vervolgens op Nieuw.

-

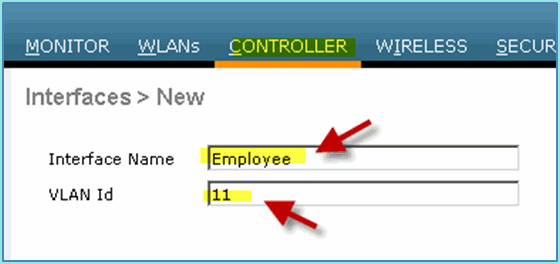

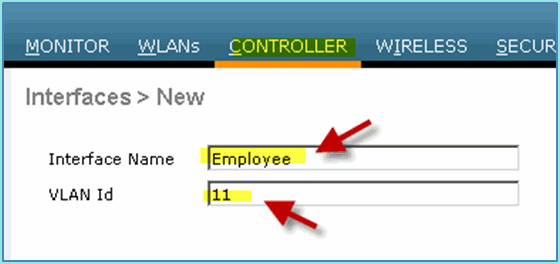

Navigeer vanuit WLC naar Controller > Interfaces. Voer het volgende in:

-

Interfacenaam: werknemer

-

VLAN-id: 11

-

-

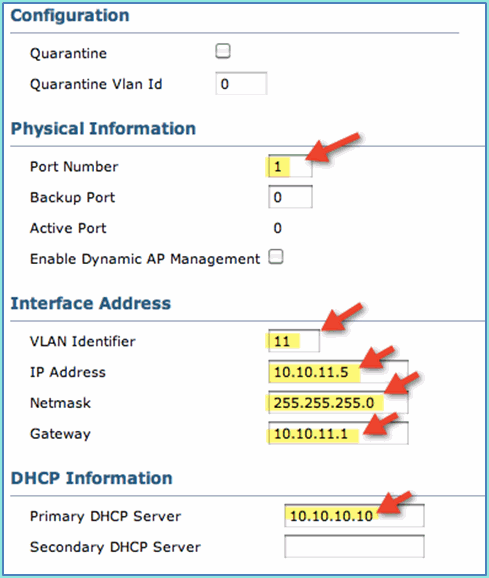

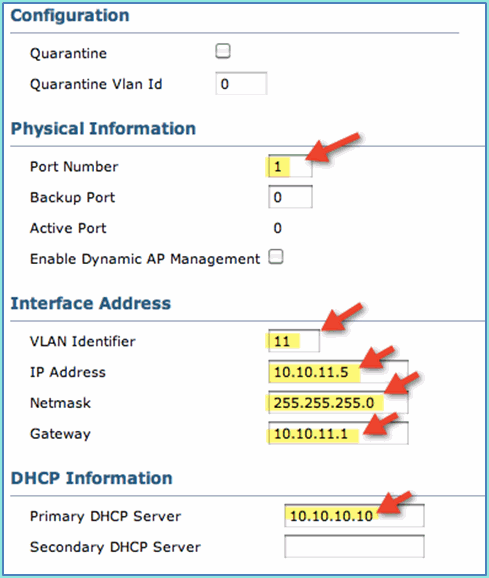

Voer het volgende in voor Employee interface:

-

Poortnummer: 1

-

VLAN-id: 11

-

IP-adres: 10.10.11.5

-

Netmasker: 255 255 255 0

-

Toegangspoort: 10.10.11.1

-

DHCP: 10.10.10.10

-

-

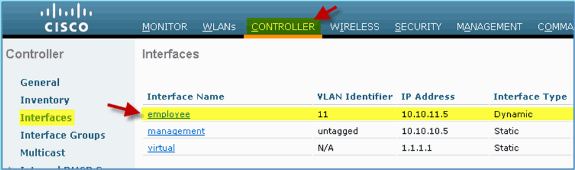

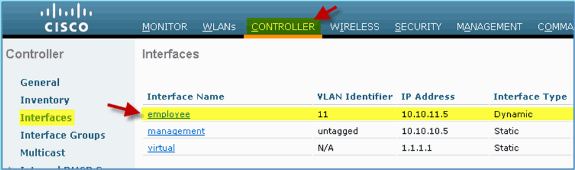

Bevestig dat de nieuwe dynamische werknemersinterface is gemaakt.

WLC-gastdynamische interface maken

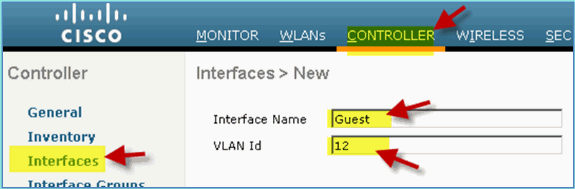

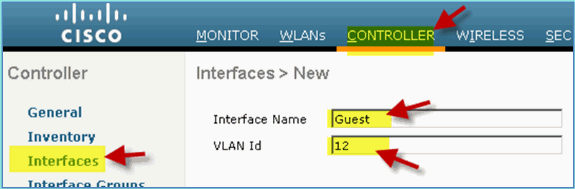

Voer deze stappen uit om een nieuwe dynamische interface voor de WLC toe te voegen en deze aan het gast-VLAN toe te wijzen:

-

Navigeer vanuit WLC naar Controller > Interfaces. Klik vervolgens op Nieuw.

-

Navigeer vanuit WLC naar Controller > Interfaces. Voer het volgende in:

-

Interfacenaam: Gast

-

VLAN-id: 12

-

-

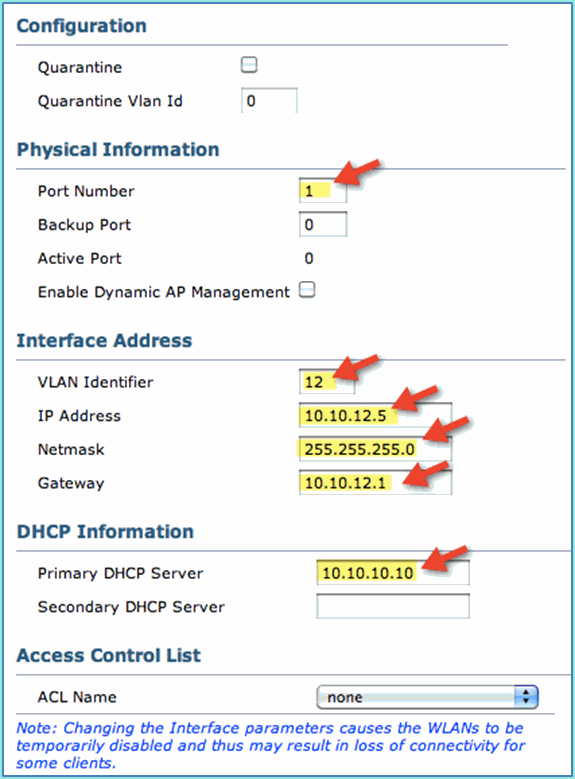

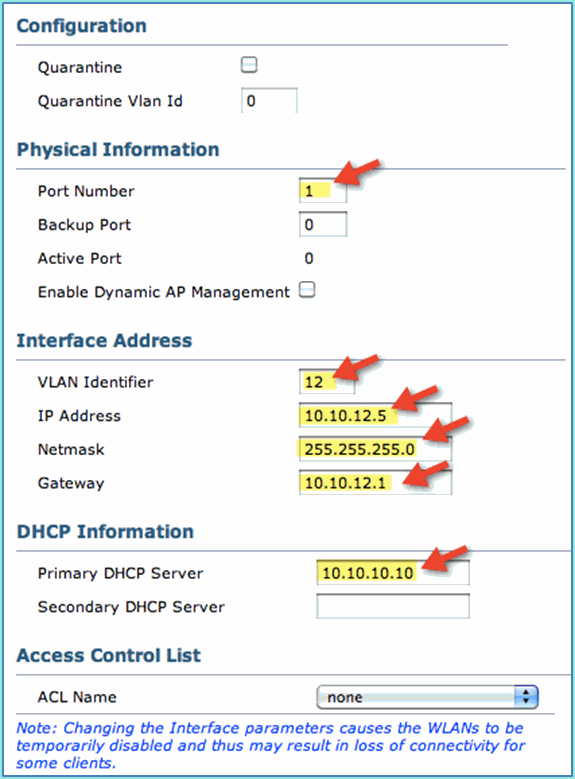

Voer deze in voor de gastinterface:

-

Poortnummer: 1

-

VLAN-id: 12

-

IP-adres: 10.10.12.5

-

Netmasker: 255 255 255 0

-

Toegangspoort: 10.10.12.1

-

DHCP: 10.10.10.10

-

-

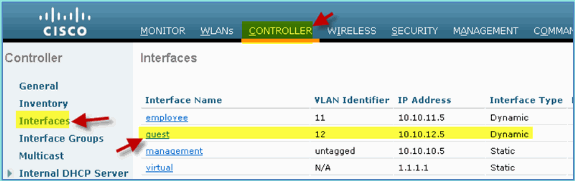

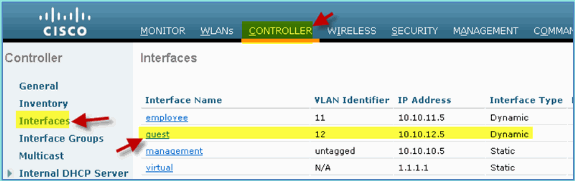

Controleer of de gastinterface is toegevoegd.

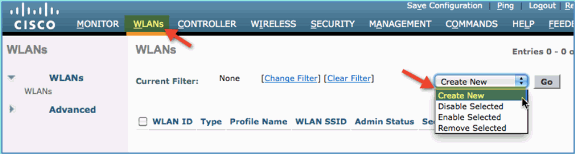

802.1x WLAN toevoegen

Vanaf de eerste bootstrap van WLC is er mogelijk een standaard WLAN gemaakt. Als dat het geval is, wijzigt u het of maakt u een nieuw WLAN om draadloze 802.1X-verificatie te ondersteunen, zoals in de handleiding wordt aangegeven.

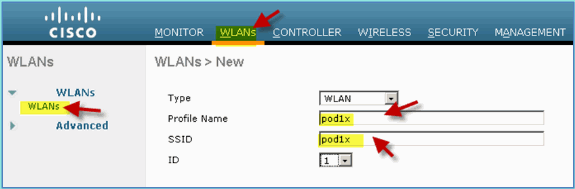

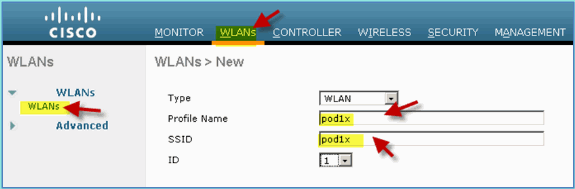

Voer de volgende stappen uit:

-

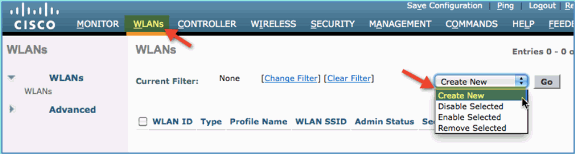

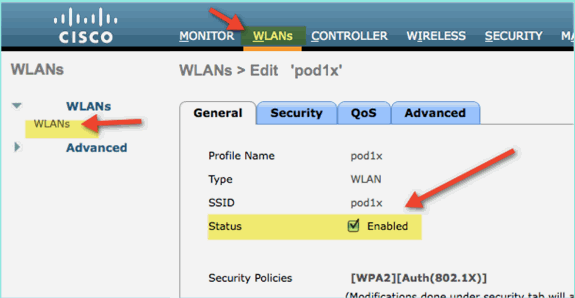

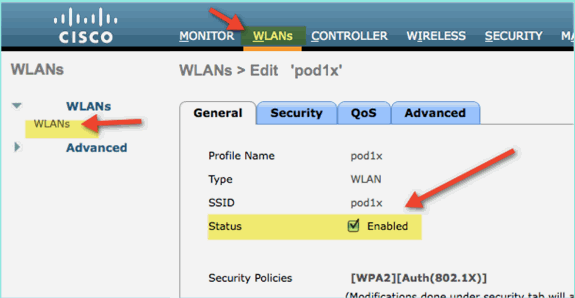

Navigeer vanuit WLC naar WLAN > Nieuw maken.

-

Voer voor het WLAN het volgende in:

-

Profielnaam: pod1x

-

SSID: hetzelfde

-

-

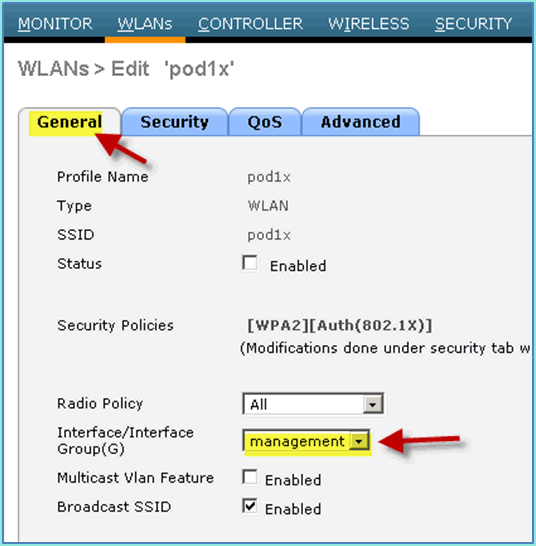

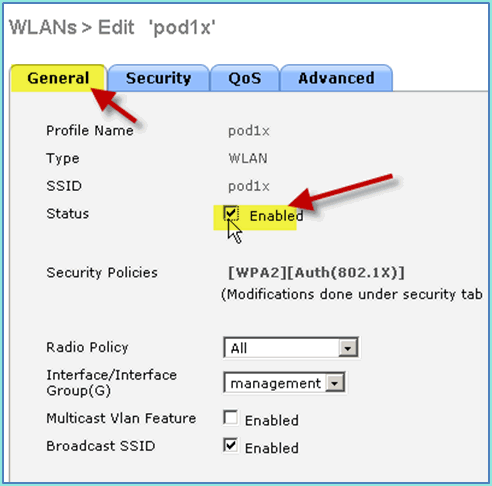

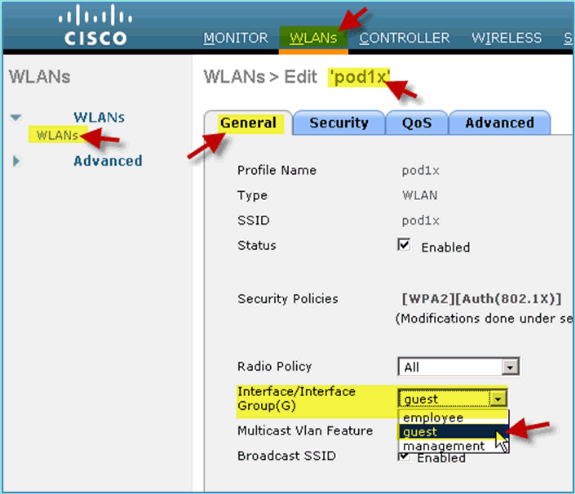

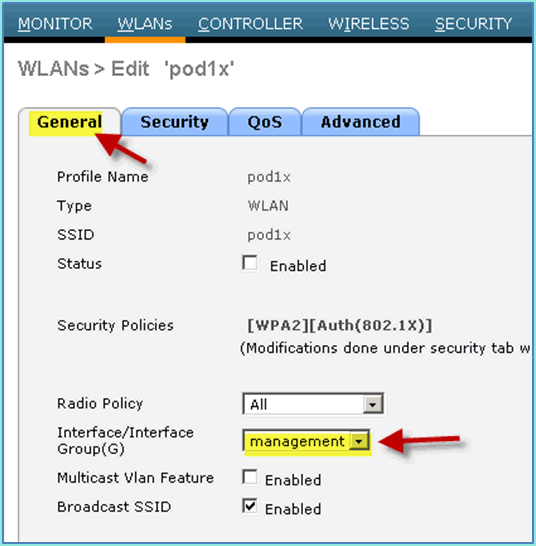

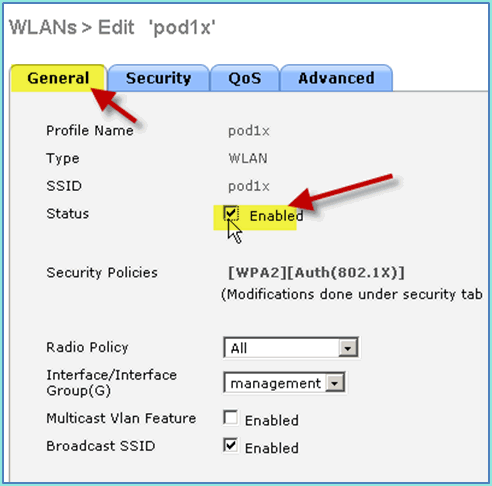

Ga als volgt te werk bij WLAN-instellingen > tabblad Algemeen:

-

Radiobeleid: alle

-

Interface/groepsbeheer:

-

Al het andere: standaard

-

-

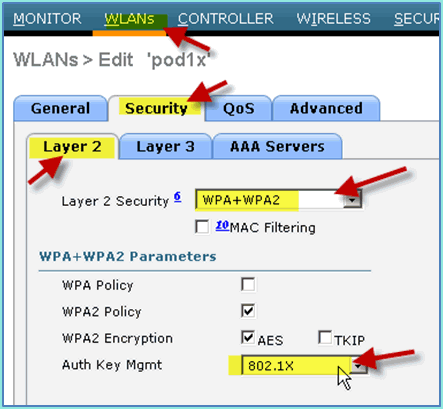

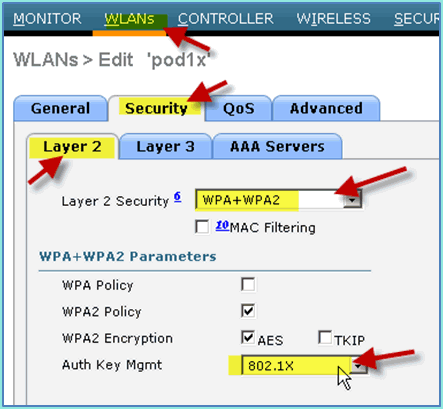

Stel op het tabblad WLAN > Beveiliging > Laag 2 het volgende in:

-

Layer 2-beveiliging: WPA+WPA2

-

WPA2-beleid / codering: ingeschakeld / AES

-

Auth-sleutelbeheer: 802.1x

-

-

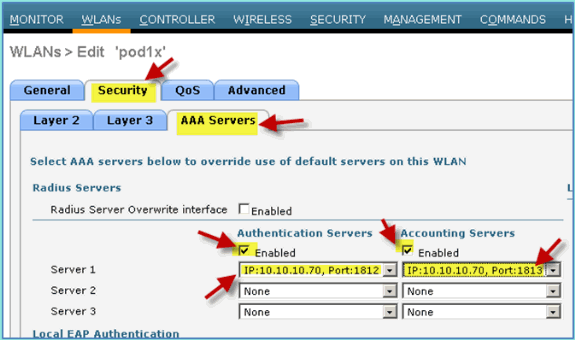

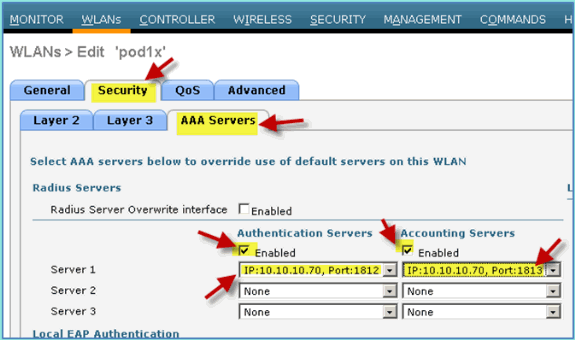

Stel op het tabblad WLAN > Beveiliging > AAA-servers het volgende in:

-

Interface voor overschrijving van de radioserver: uitgeschakeld

-

verificatie-/boekhoudservers: ingeschakeld

-

Server 1: 10 10 10 70

-

-

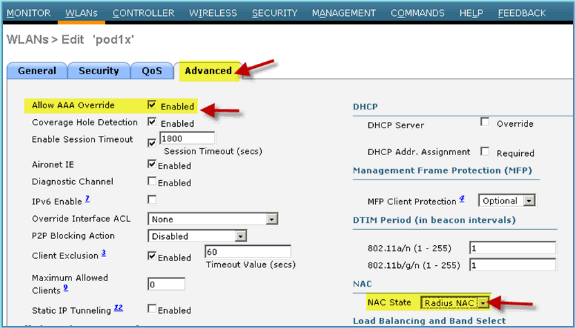

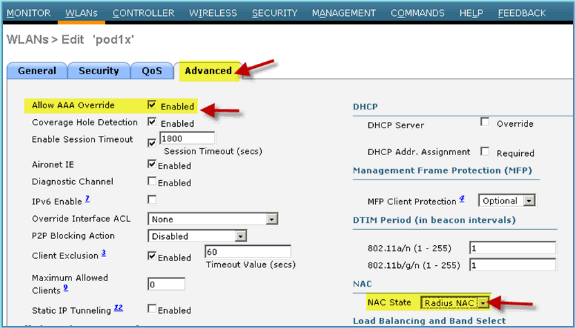

Stel op het tabblad WLAN > Geavanceerd het volgende in:

-

AAA-overschrijving toestaan: ingeschakeld

-

NAC-status: Radius NAC (geselecteerd)

-

-

Terug naar het tabblad WLAN > Algemeen > WLAN inschakelen (selectievakje).

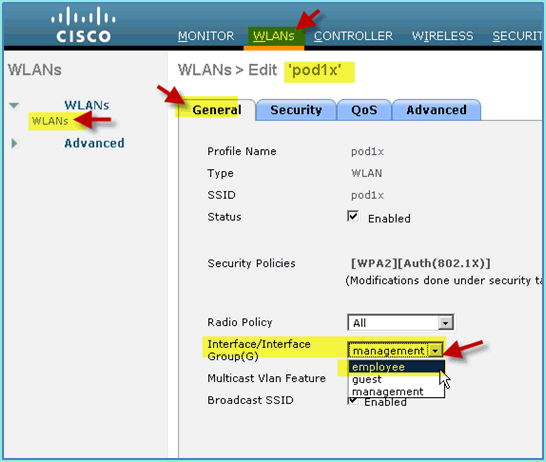

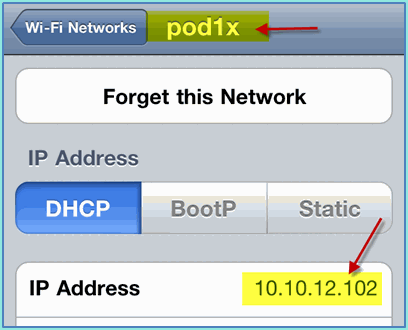

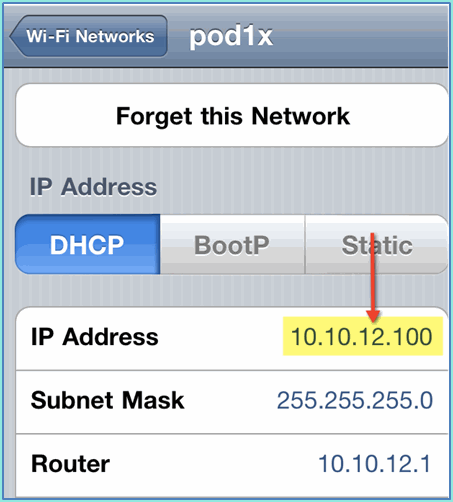

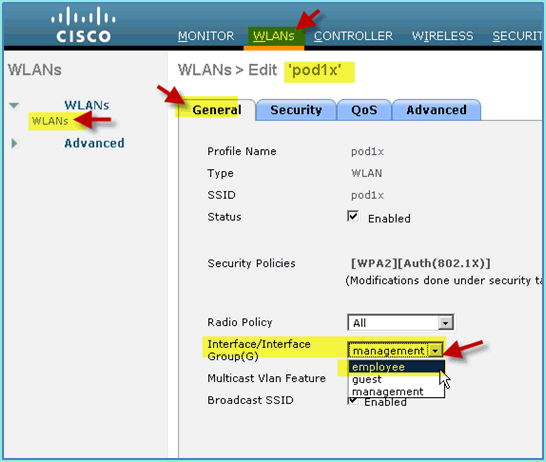

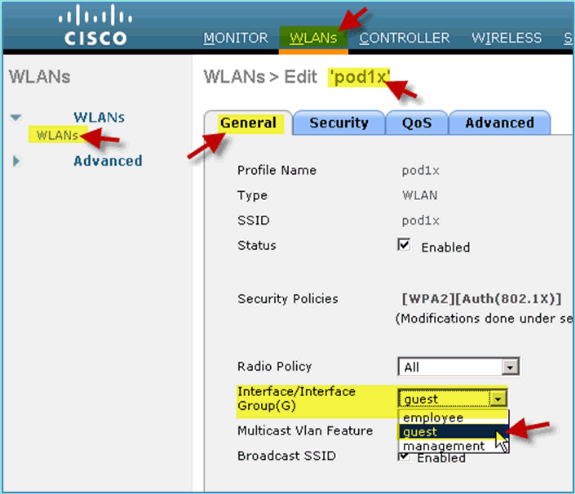

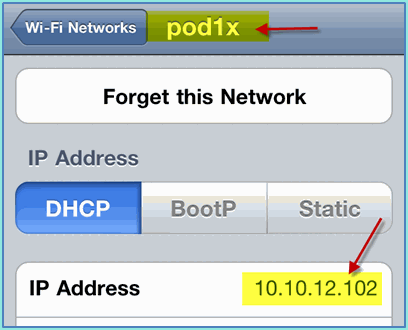

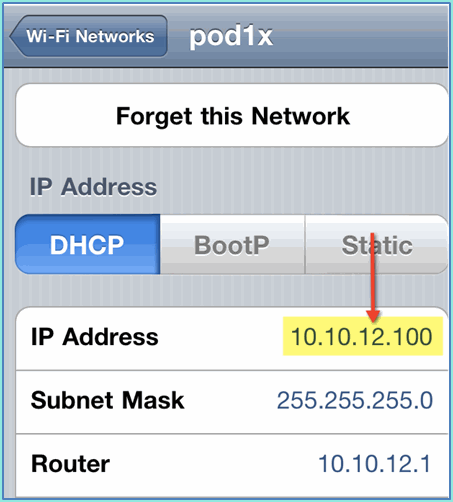

WLC Dynamic Interfaces testen

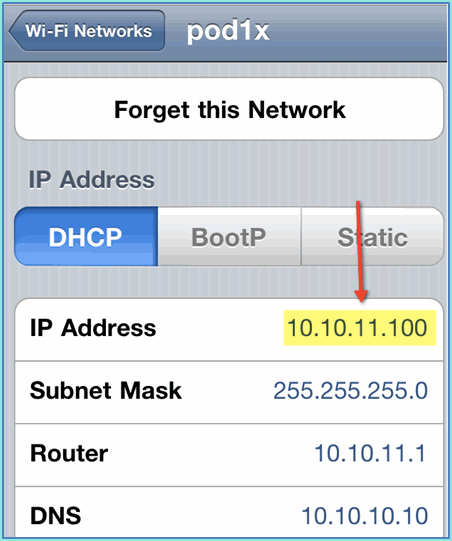

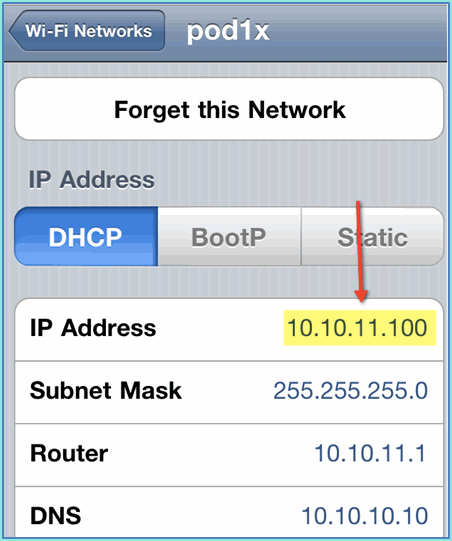

U moet een snelle controle uitvoeren voor geldige werknemers- en gastinterfaces. Gebruik elk apparaat om aan het WLAN te koppelen en wijzig vervolgens de toewijzing van de WLAN-interface.

-

Navigeer vanuit WLC naar WLAN > WLAN's. Klik hierop om de beveiligde SSID te bewerken die u in de eerdere oefening hebt gemaakt.

-

Wijzig de interface/interfacegroep in werknemer en klik op Toepassen.

-

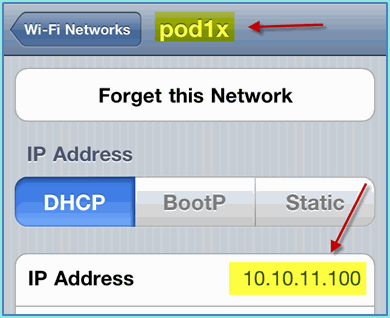

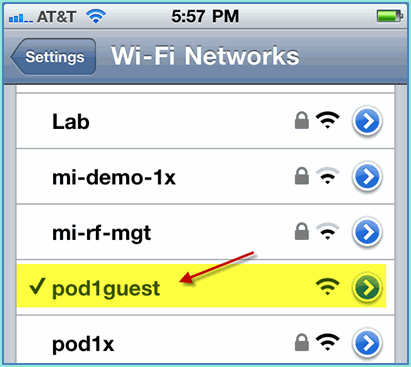

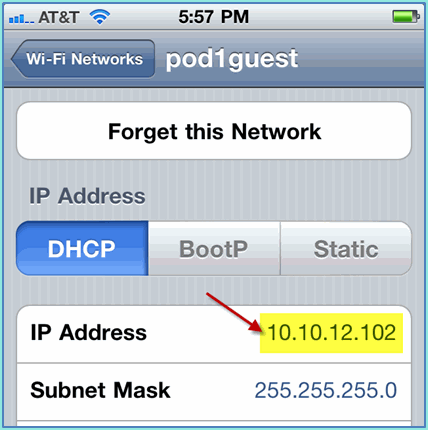

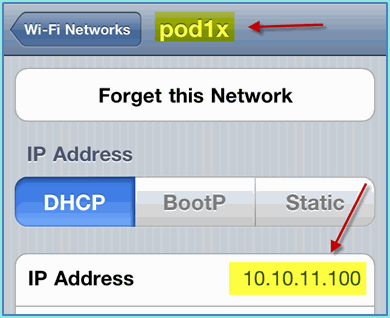

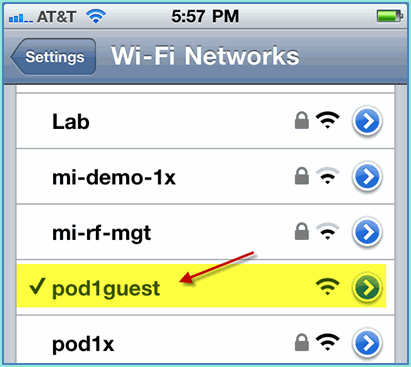

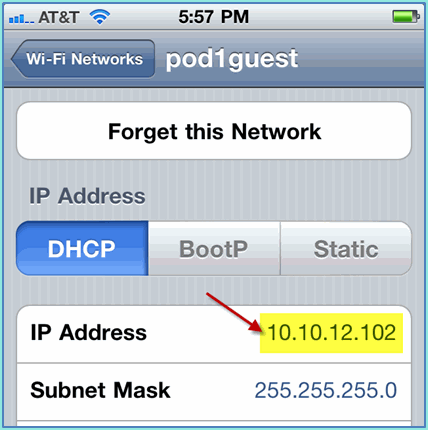

Als het apparaat goed is geconfigureerd, ontvangt het een IP-adres van het VLAN van de werknemer (10.10.11.0/24). Dit voorbeeld toont een iOS-apparaat dat een nieuw IP-adres krijgt.

-

Als de vorige interface is bevestigd, wijzigt u de toewijzing van de WLAN-interface in Gast en klikt u op Toepassen.

-

Als het apparaat goed is geconfigureerd, ontvangt het een IP-adres van het gast-VLAN (10.10.12.0/24). Dit voorbeeld toont een iOS-apparaat dat een nieuw IP-adres krijgt.

-

BELANGRIJK: Wijzig de toewijzing van de interface terug naar het oorspronkelijke beheer.

-

Klik op Toepassen en sla de configuratie op voor de WLC.

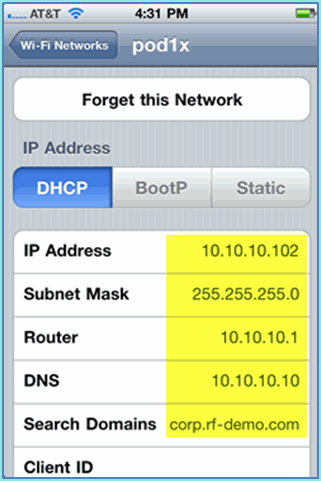

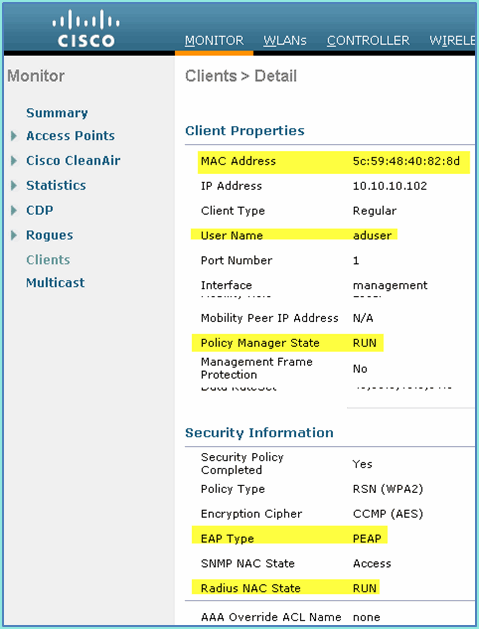

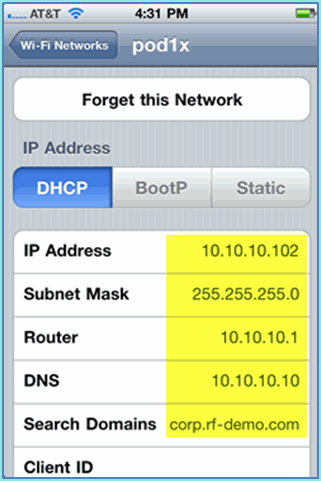

Draadloze verificatie voor iOS (iPhone/iPad)

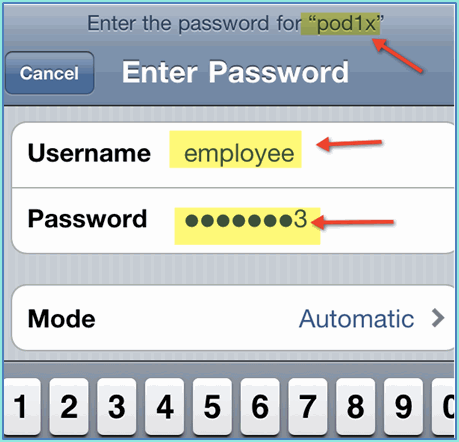

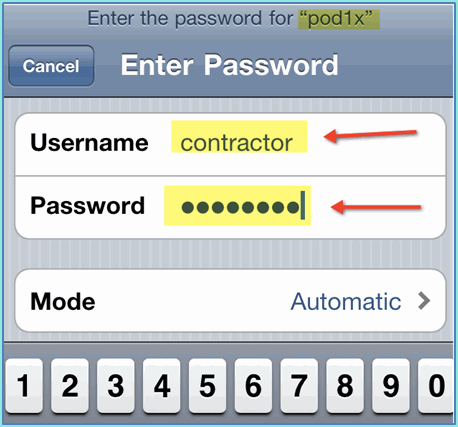

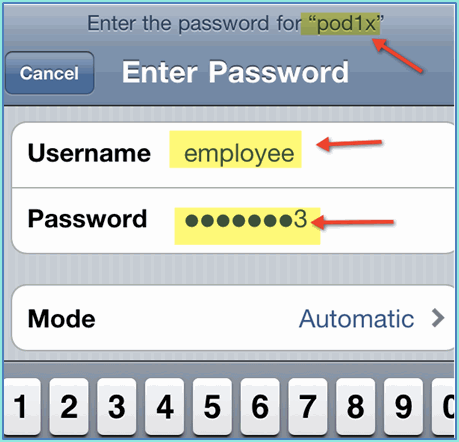

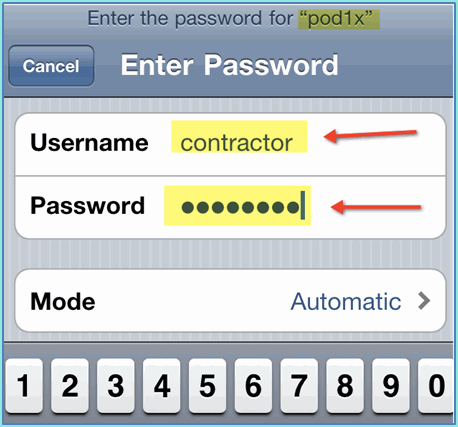

Koppel aan de WLC via een geverifieerde SSID aan een INTERNE gebruiker (of geïntegreerde AD-gebruiker) met een iOS-apparaat zoals een iPhone, iPad of iPod. Sla deze stappen over indien niet van toepassing.

-

Ga op het iOS-apparaat naar de WLAN-instellingen. Schakel WiFi in en selecteer vervolgens de SSID met 802.1X die in de vorige sectie is gemaakt.

-

Geef deze informatie op om verbinding te maken met:

-

Gebruikersnaam: werknemer (intern – werknemer) of aannemer (intern – aannemer)

-

Wachtwoord: XXXX

-

-

Klik om het ISE-certificaat te accepteren.

-

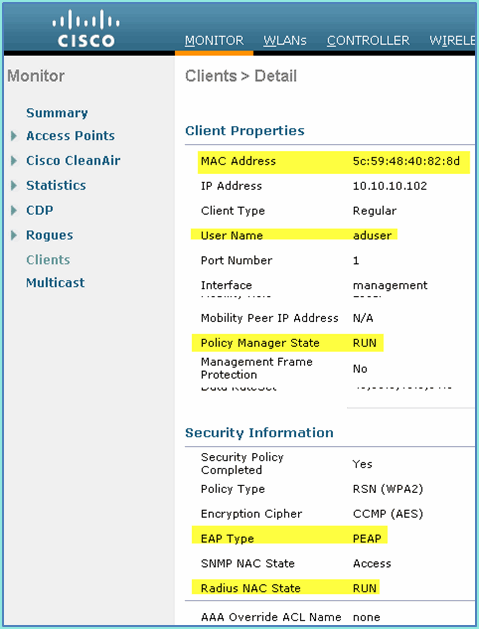

Bevestig dat het iOS-apparaat een IP-adres krijgt van de beheerinterface (VLAN10).

-

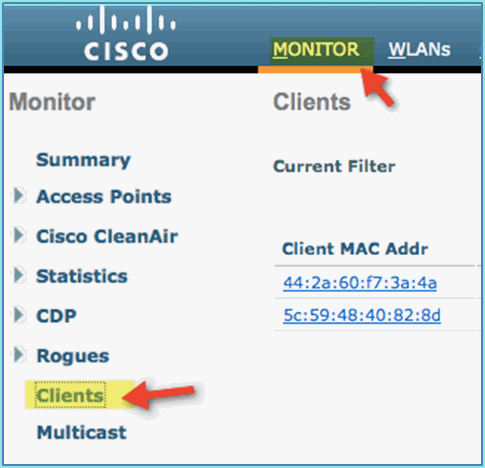

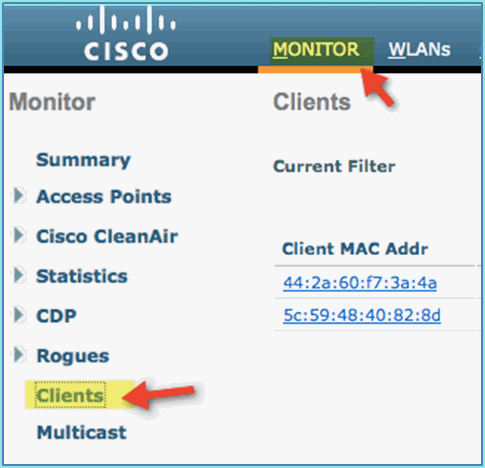

Controleer in WLC > Monitor > Clients de eindpuntinformatie, inclusief gebruik, status en EAP-type.

-

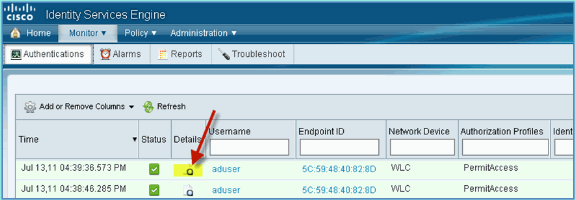

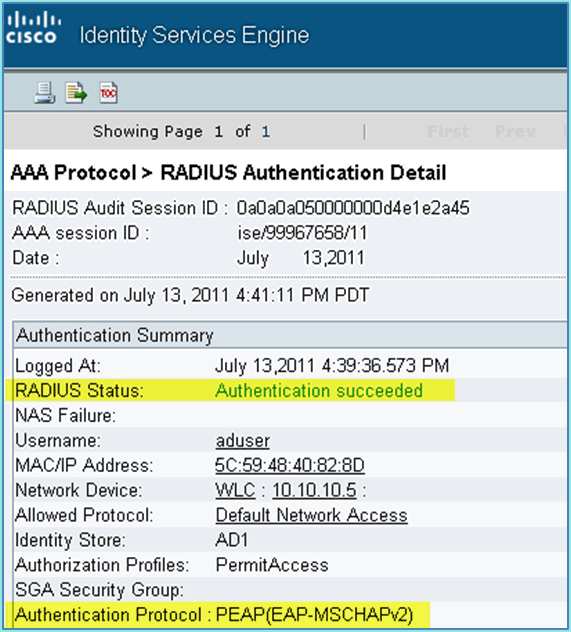

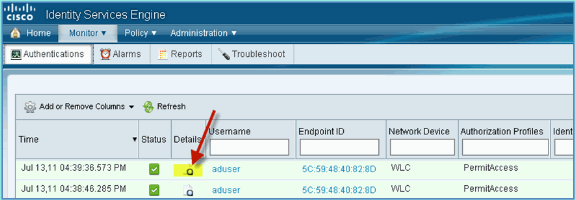

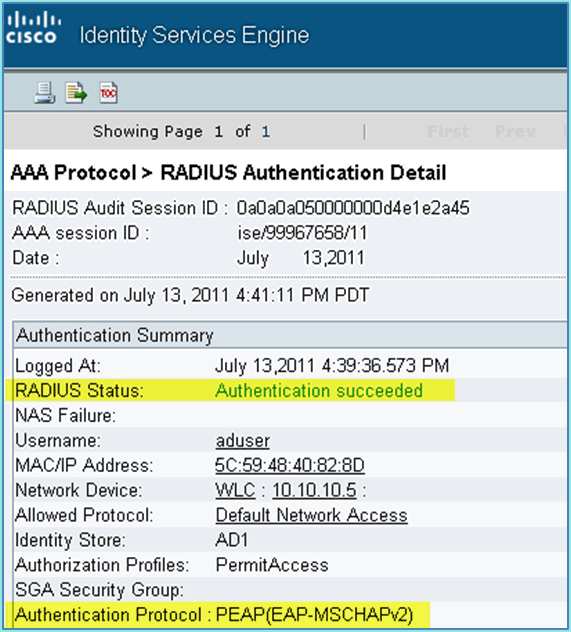

De clientgegevens kunnen ook worden verstrekt via ISE > Monitor > Authenticatiepagina.

-

Klik op het pictogram Details om naar de sessie te gaan voor uitgebreide informatie over de sessie.

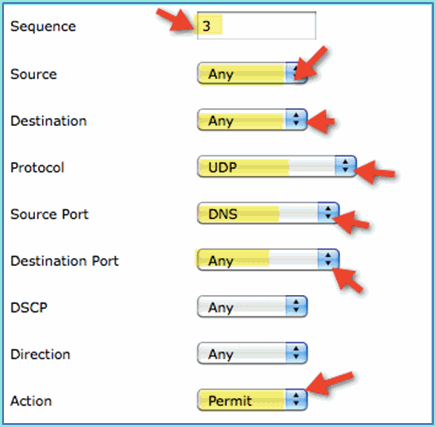

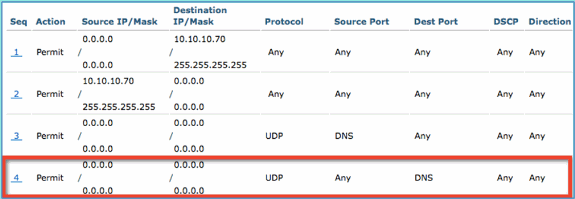

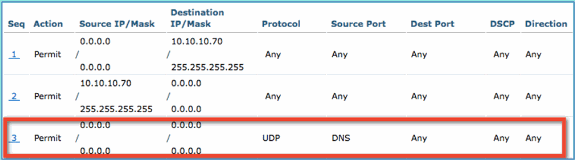

Houding omleiden ACL toevoegen aan WLC

Posture redirect ACL is geconfigureerd op de WLC, waar ISE zal gebruiken om de client te beperken voor houding. De ACL staat effectief en minimaal verkeer tussen ISE toe. Indien nodig kunnen er optionele regels worden toegevoegd aan deze ACL.

-

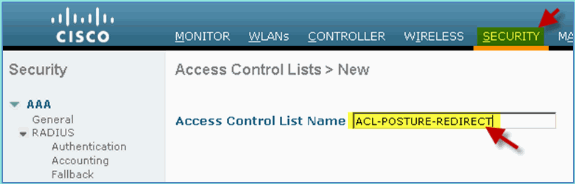

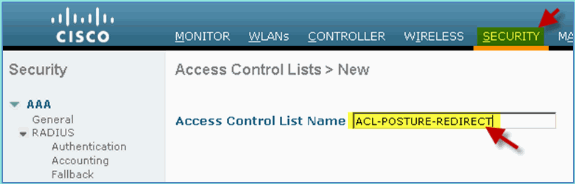

Ga naar WLC > Beveiliging > Toegangscontrolelijsten > Toegangscontrolelijsten. Klik op New (Nieuw).

-

Geef een naam (ACL-POSTURE-REDIRECT) op voor de ACL.

-

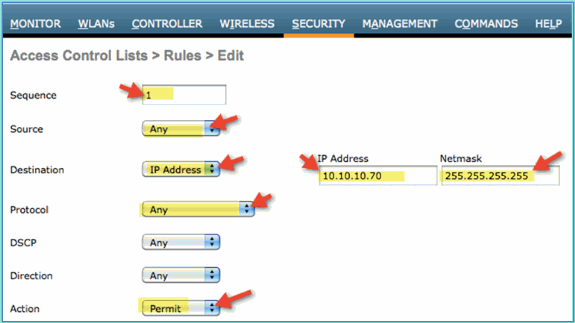

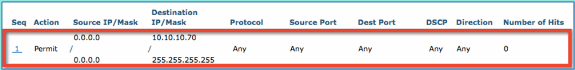

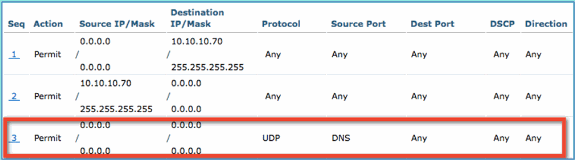

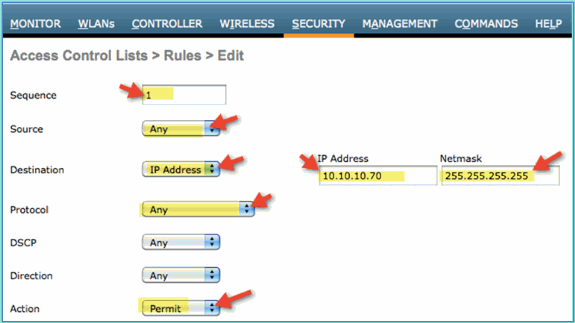

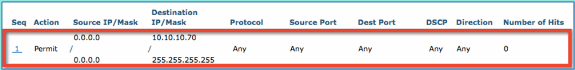

Klik op Nieuwe regel toevoegen voor de nieuwe ACL. Stel de volgende waarden in op ACL-reeks #1. Klik op Toepassen als u klaar bent.

-

Bron: Willekeurig

-

Bestemming: IP-adres 10.10.10.70, 255.255.255.255

-

Protocol: Willekeurig

-

Actie: vergunning

-

-

Bevestig de volgorde is toegevoegd.

-

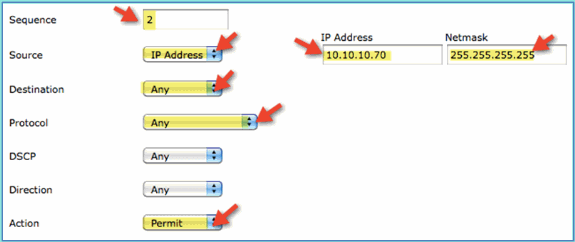

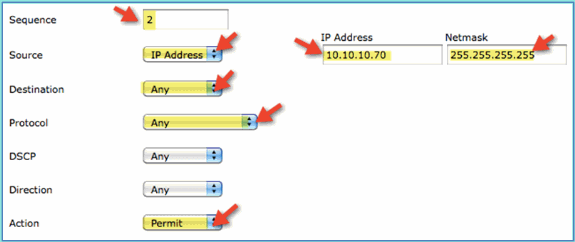

Klik op Nieuwe regel toevoegen. Stel de volgende waarden in op ACL-reeks #2. Klik op Toepassen als u klaar bent.

-

Bron: IP-adres 10.10.10.70, 255.255.255.255

-

Bestemming: Willekeurig

-

Protocol: Willekeurig

-

Actie: vergunning

-

-

Bevestig de volgorde is toegevoegd.

-

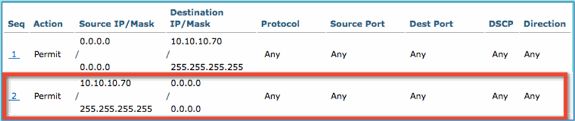

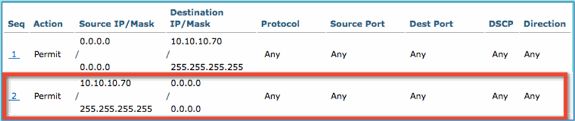

Stel de volgende waarden in op ACL-reeks #3. Klik op Toepassen als u klaar bent.

-

Bron: Willekeurig

-

Bestemming: Willekeurig

-

Protocol: UDP

-

Bronpoort: DNS

-

Bestemmingspoort: Alle

-

Actie: vergunning

-

-

Bevestig de volgorde is toegevoegd.

-

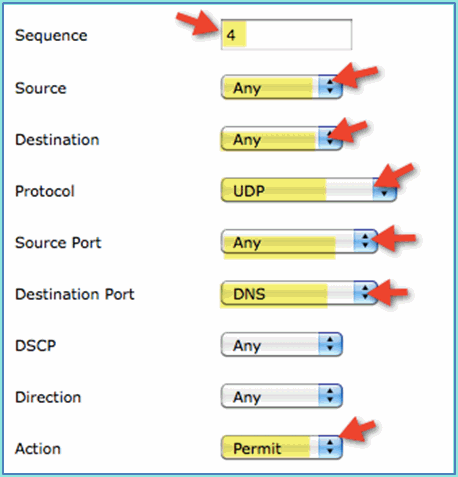

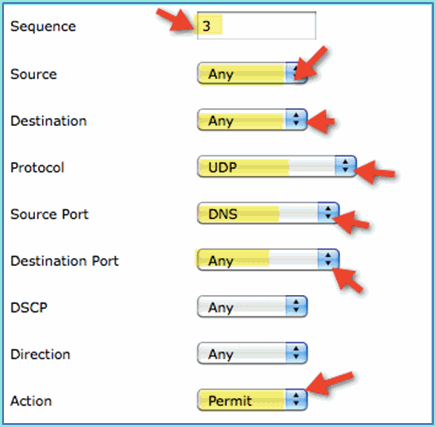

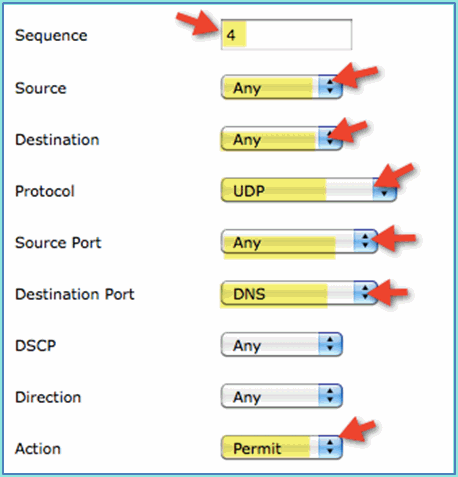

Klik op Nieuwe regel toevoegen. Stel de volgende waarden in op ACL-reeks #4. Klik op Toepassen als u klaar bent.

-

Bron: Willekeurig

-

Bestemming: Willekeurig

-

Protocol: UDP

-

Bronpoort: willekeurig

-

Bestemmingspoort: DNS

-

Actie: vergunning

-

-

Bevestig de volgorde is toegevoegd.

-

De huidige WLC-configuratie opslaan.

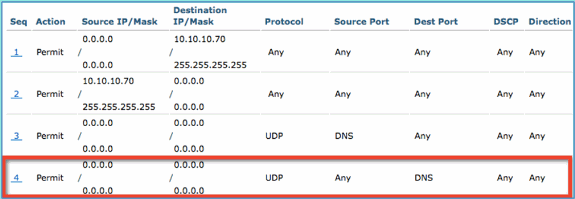

Profileringsprofielen inschakelen op ISE

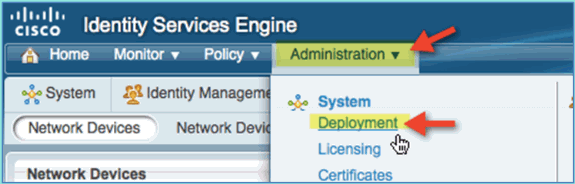

De ISE moet worden geconfigureerd als sondes om eindpunten effectief te profileren. Standaard zijn deze opties uitgeschakeld. In dit gedeelte wordt getoond hoe ISE kan worden geconfigureerd als probes.

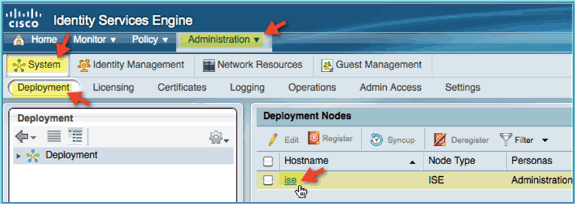

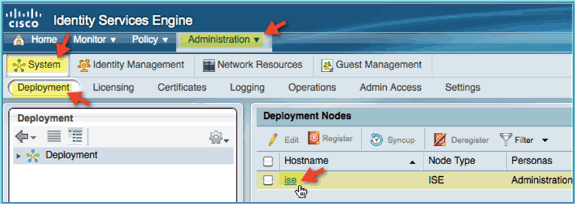

-

Navigeer vanuit ISE-beheer naar Beheer > Systeem > Implementatie.

-

Kies ISE. Klik op ISE-host bewerken.

-

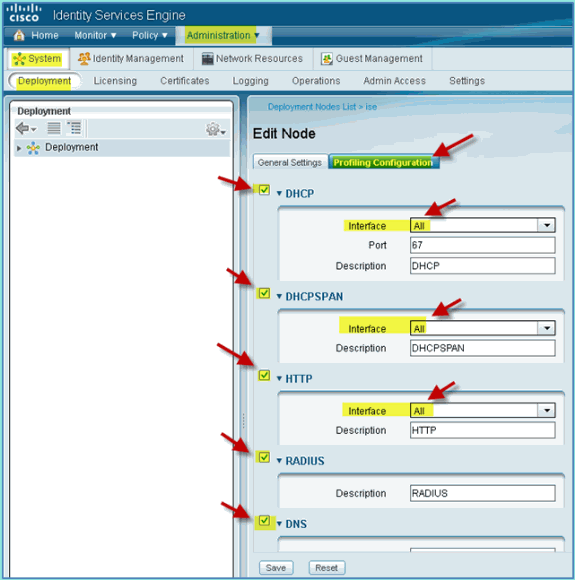

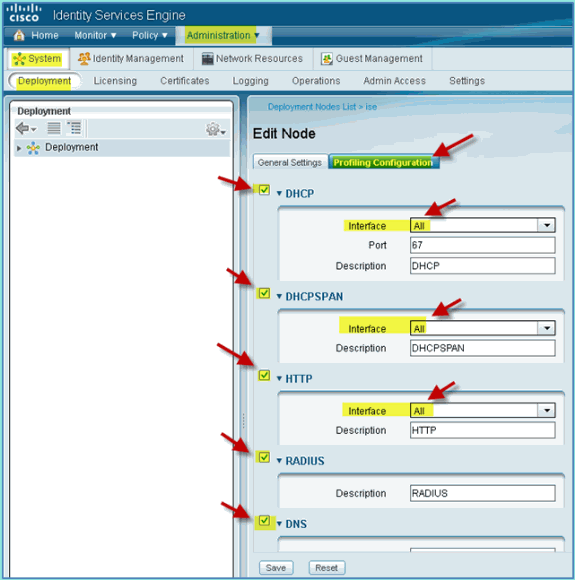

Selecteer de profielconfiguratie op de pagina Knooppunt bewerken en configureer het volgende:

-

DHCP: ingeschakeld, alles (of standaard)

-

DHCPSPAN: Ingeschakeld, Alles (of standaard)

-

HTTP: Ingeschakeld, Alles (of standaard)

-

RADIUS: ingeschakeld, NVT

-

DNS: ingeschakeld, niet beschikbaar

-

-

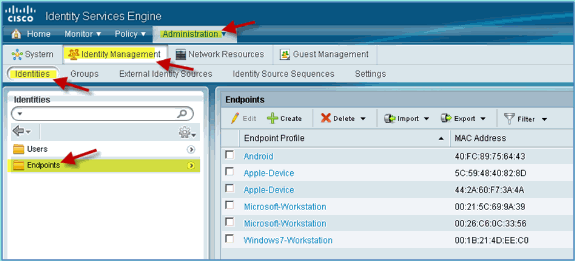

De apparaten opnieuw koppelen (iPhone/iPads/Droids/Mac, enz.).

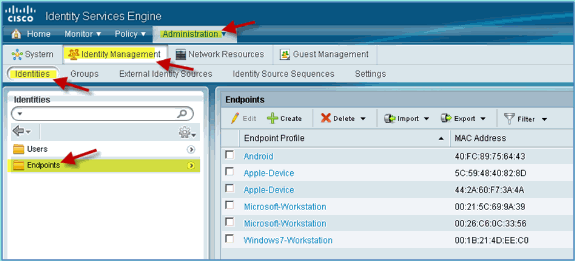

-

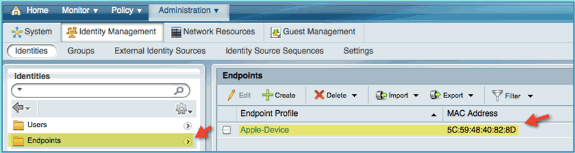

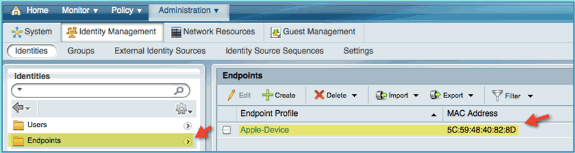

ISE-eindpuntidentiteiten bevestigen. Navigeer naar Beheer > Identiteitsbeheer > Identiteiten. Klik op Eindpunten om een overzicht te geven van wat er is geprofileerd.

Opmerking: De eerste profilering is van RADIUS-sondes.

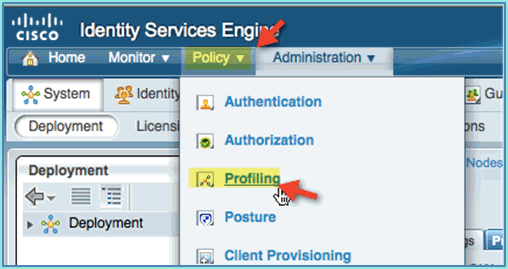

ISE-profielbeleid inschakelen voor apparaten

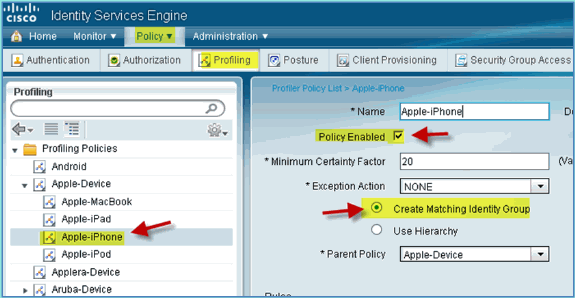

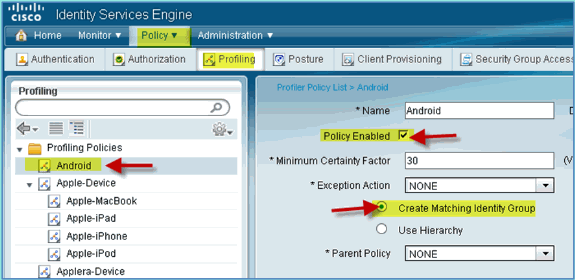

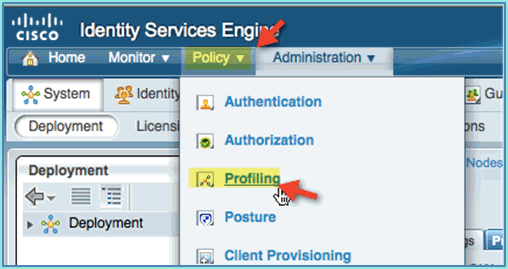

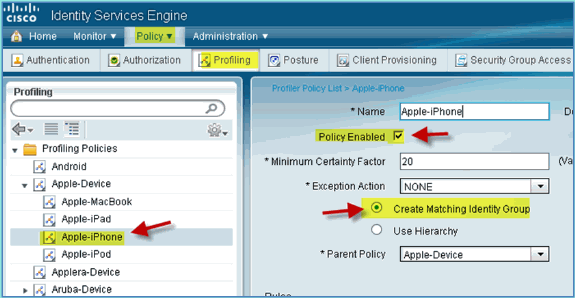

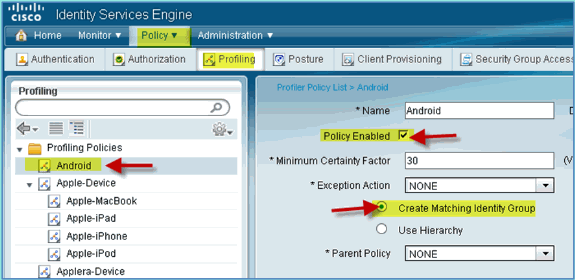

Uit de doos biedt ISE een bibliotheek met verschillende eindpuntprofielen. Voer de volgende stappen uit om profielen voor apparaten in te schakelen:

-

Navigeer vanuit ISE naar Beleid > Profilering.

-

Vouw in het linkerdeelvenster Profileringsbeleid uit.

-

Klik op Apple Device > Apple iPad en stel het volgende in:

-

Beleid ingeschakeld: ingeschakeld

-

Overeenkomende identiteitsgroep maken: geselecteerd

-

-

Klik op Apple Device > Apple iPhone, stel het volgende in:

-

Beleid ingeschakeld: ingeschakeld

-

Overeenkomende identiteitsgroep maken: geselecteerd

-

-

Klik op Android, stel het volgende in:

-

Beleid ingeschakeld: ingeschakeld

-

Overeenkomende identiteitsgroep maken: geselecteerd

-

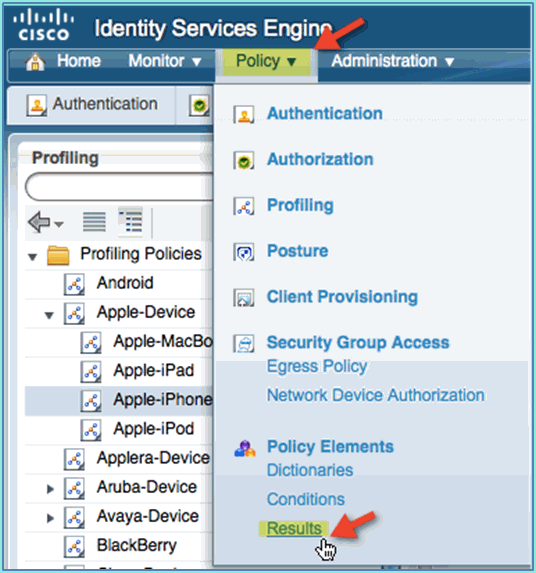

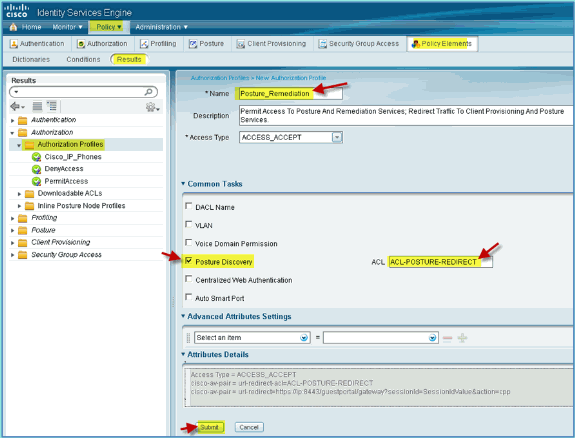

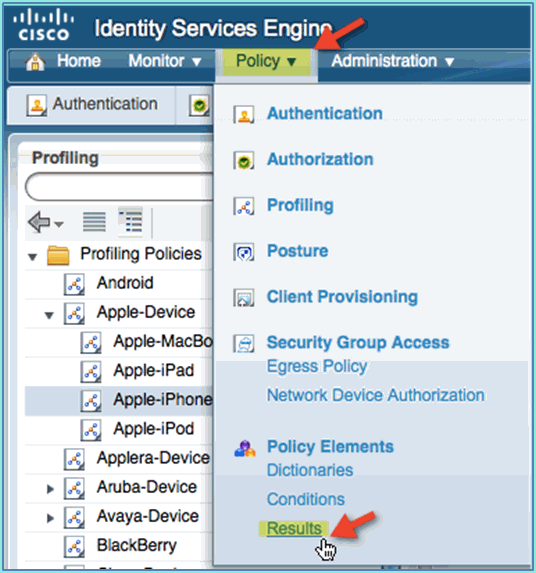

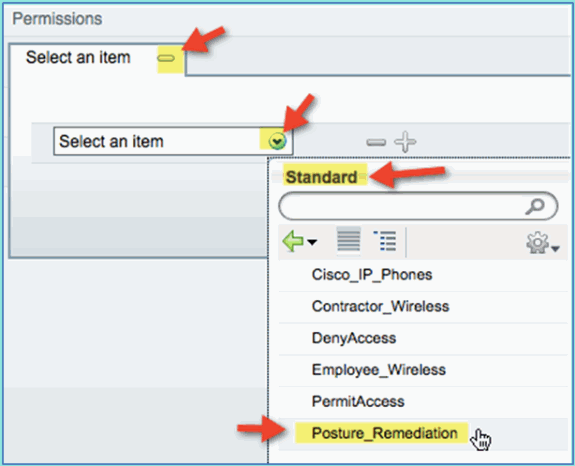

ISE-autorisatieprofiel voor Posture Discovery Redirect

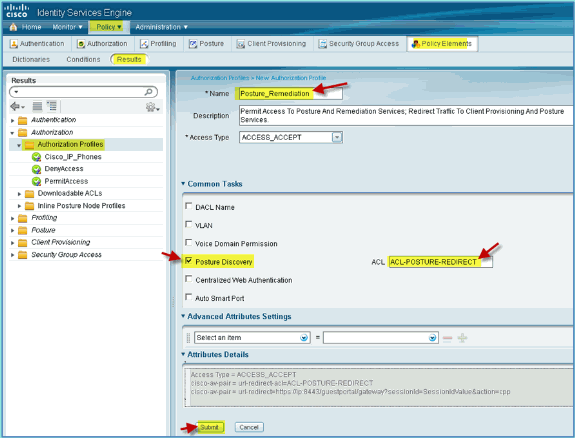

Voer deze stappen uit om een omleiding van het autorisatiebeleid te configureren, zodat nieuwe apparaten naar ISE kunnen worden omgeleid voor een juiste detectie en profilering:

-

Navigeer vanuit ISE naar Beleid > Beleidselementen > Resultaten.

-

De autorisatie uitbreiden. Klik op Autorisatieprofielen (linkerdeelvenster) en klik op Toevoegen.

-

Maak het autorisatieprofiel met het volgende:

-

Naam: Posture_Remediation

-

Toegangstype: Access_Accept

-

Algemene hulpmiddelen:

-

Posture Discovery, ingeschakeld

-

Posture Discovery, ACL-POSTURE-REDIRECT

-

-

-

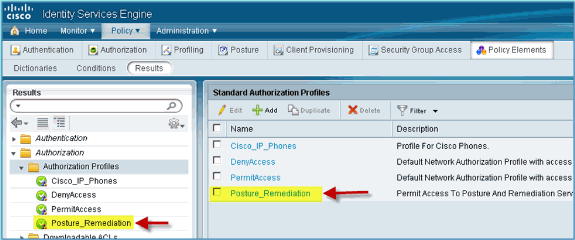

Klik op Indienen om deze taak te voltooien.

-

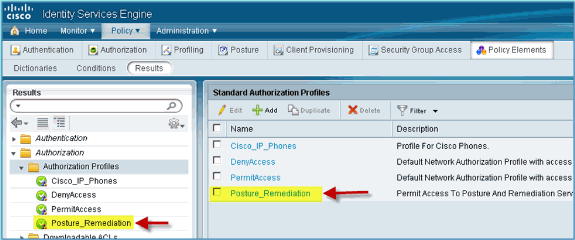

Bevestig dat het nieuwe machtigingsprofiel is toegevoegd.

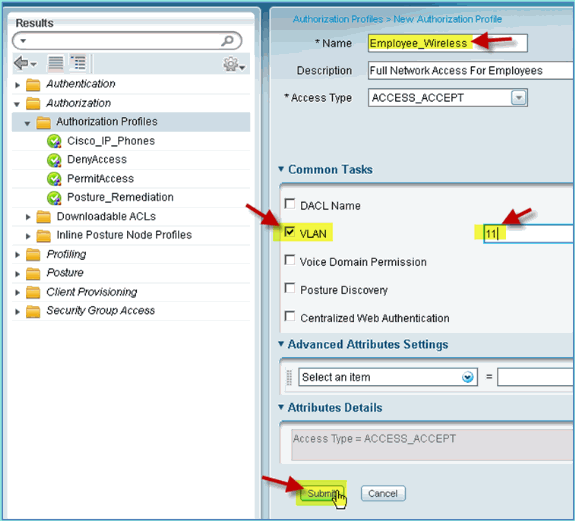

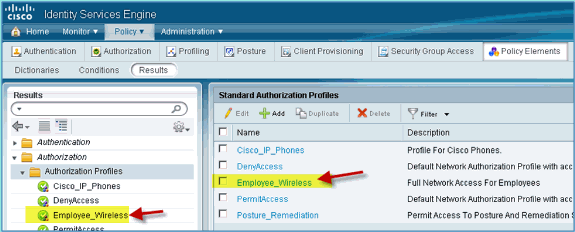

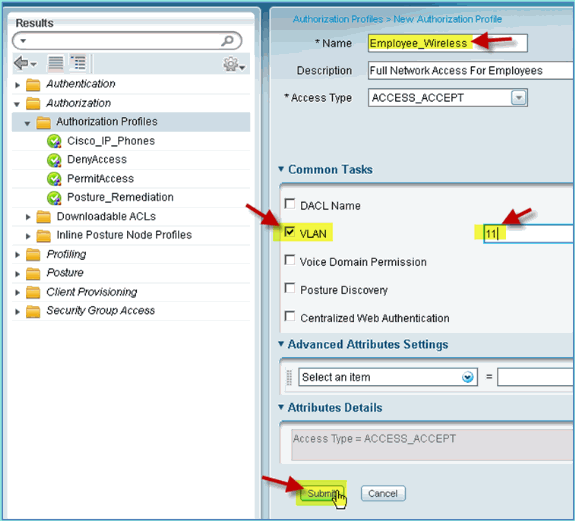

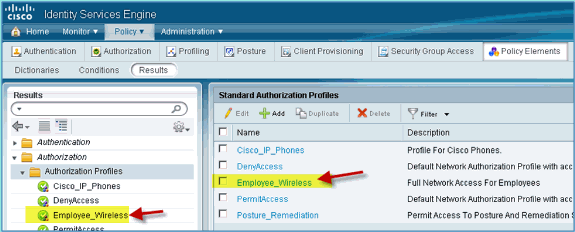

ISE-autorisatieprofiel voor werknemer maken

Door een autorisatieprofiel voor een medewerker toe te voegen, kan ISE toegang met de toegewezen attributen autoriseren en toestaan. Medewerker VLAN 11 is in dit geval toegewezen.

Voer de volgende stappen uit:

-

Navigeer vanuit ISE naar Beleid > Resultaten. Vouw Autorisatie uit, klik op Autorisatieprofielen en klik op Toevoegen.

-

Voer het volgende in voor het machtigingsprofiel van de werknemer:

-

Naam: Employee_Wireless

-

Algemene taken:

-

VLAN, ingeschakeld

-

VLAN, subwaarde 11

-

-

-

Klik op Indienen om deze taak te voltooien.

-

Bevestig dat het nieuwe machtigingsprofiel voor werknemers is gemaakt.

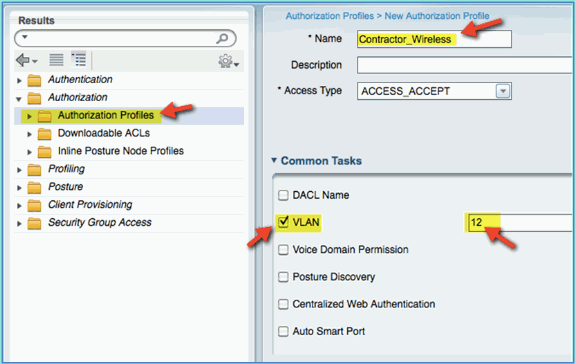

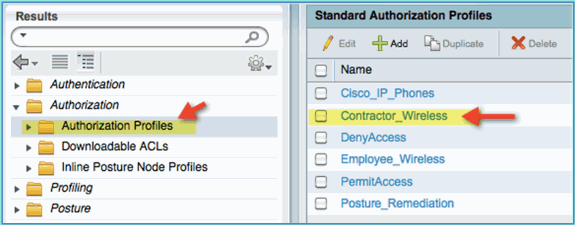

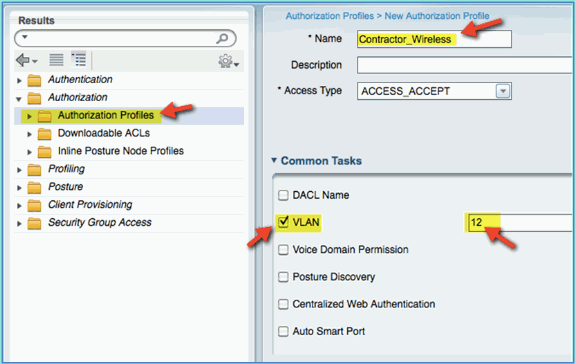

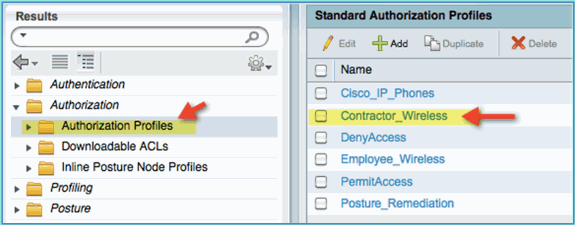

ISE-autorisatieprofiel voor aannemer maken

Door een autorisatieprofiel voor een aannemer toe te voegen, kan ISE toegang met de toegewezen attributen autoriseren en toestaan. Aannemer VLAN 12 wordt in dit geval toegewezen.

Voer de volgende stappen uit:

-

Navigeer vanuit ISE naar Beleid > Resultaten. Vouw Autorisatie uit, klik op Autorisatieprofielen en klik op Toevoegen.

-

Voer het volgende in voor het machtigingsprofiel van de werknemer:

-

Naam: Employee_Wireless

-

Algemene taken:

-

VLAN, ingeschakeld

-

VLAN, subwaarde 12

-

-

-

Klik op Indienen om deze taak te voltooien.

-

Bevestig dat het autorisatieprofiel van de aannemer is gemaakt.

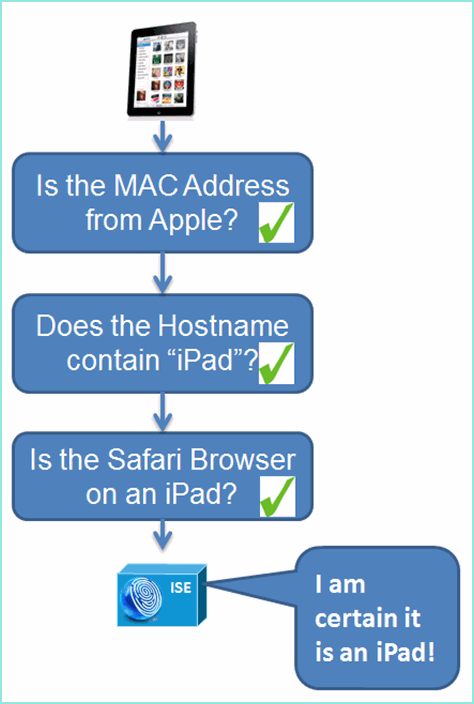

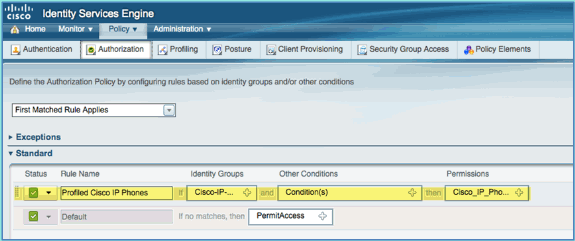

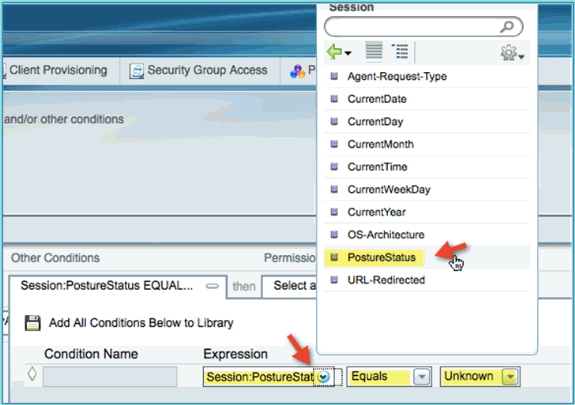

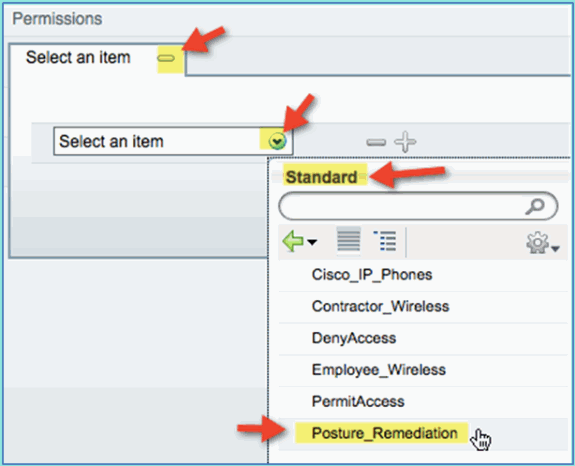

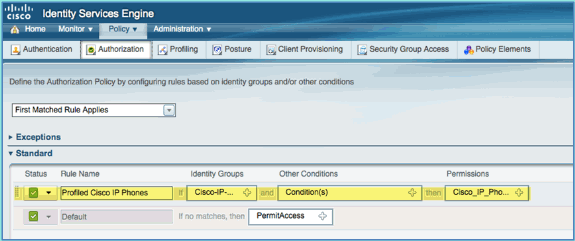

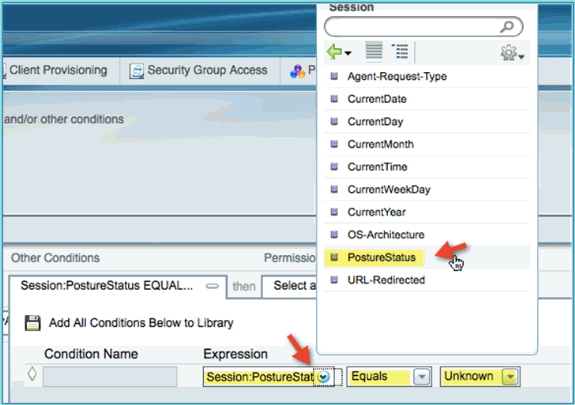

Autorisatiebeleid voor houding/profilering van apparaat

Er is weinig informatie bekend over een nieuw apparaat wanneer het voor het eerst op het netwerk komt, een beheerder zal het juiste beleid maken om onbekende eindpunten te identificeren voordat toegang wordt toegestaan. In deze oefening zal het autorisatiebeleid worden gecreëerd, zodat een nieuw apparaat wordt doorgestuurd naar ISE voor de beoordeling van de houding (voor mobiele apparaten zijn agentless, daarom is alleen profilering relevant); eindpunten worden doorgestuurd naar het ISE captive portal en geïdentificeerd.

Voer de volgende stappen uit:

-

Navigeer vanuit ISE naar Beleid > Autorisatie.

-

Er is een beleid voor geprofileerde Cisco IP-telefoons. Dit is uit de doos. Bewerk dit als een posture policy.

-

Voer de volgende waarden in voor dit beleid:

-

Naam regel: houding_herstel

-

Identiteitsgroepen: Willekeurig

-

Overige voorwaarden > Nieuw aanmaken: (Geavanceerde) sessie > Houdingsstatus

-

HoudingStatus > Gelijk aan: Onbekend

-

-

Stel het volgende in voor machtigingen:

-

Rechten > Standaard: Posture_Remediation

-

-

Klik op Save (Opslaan).

Opmerking: U kunt ook aangepaste beleidselementen maken om gebruiksgemak toe te voegen.

Beleid voor het herstellen van de testhouding

Een eenvoudige demonstratie kan worden uitgevoerd om aan te tonen dat ISE een nieuw apparaat op de juiste manier profileert op basis van het houdingsbeleid.

-

Navigeer vanuit ISE naar Beheer > Identiteitsbeheer > Identiteiten.

-

Klik op Eindpunten. Koppel en verbind een apparaat (een iPhone in dit voorbeeld).

-

Vernieuw de lijst Eindpunten. Observeer welke informatie wordt gegeven.

-

Blader vanaf het eindpuntapparaat naar:

-

URL: http://www (of 10 oktober 10 oktober 10)

Het apparaat wordt omgeleid. Accepteer elke prompt voor certificaten.

-

-

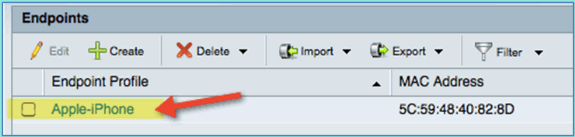

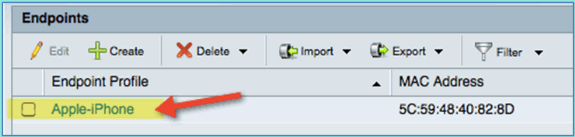

Nadat het mobiele apparaat volledig is omgeleid, kunt u vanuit ISE de lijst Eindpunten opnieuw vernieuwen. Kijk wat er veranderd is. Het vorige eindpunt (bijvoorbeeld Apple-Device) had moeten veranderen in ‘Apple-iPhone’ etc. De reden hiervoor is dat de HTTP-probe effectief informatie over de user-agent verkrijgt, als onderdeel van het proces om naar het interne portaal te worden doorgestuurd.

Machtigingsbeleid voor gedifferentieerde toegang

Nadat de autorisatie voor de houding met succes is getest, gaat u door met het opstellen van beleid om gedifferentieerde toegang voor de werknemer en de aannemer te ondersteunen met bekende apparaten en verschillende VLAN-toewijzing die specifiek is voor de gebruikersrol (in dit scenario Medewerker en aannemer).

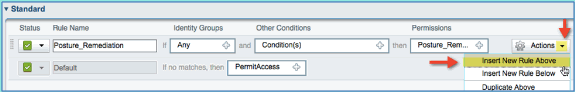

Voer de volgende stappen uit:

-

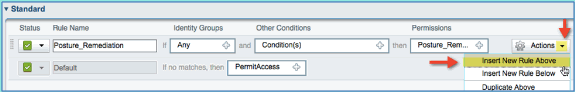

Ga naar ISE > Beleid > Autorisatie.

-

Een nieuwe regel toevoegen/invoegen boven het beleid/de regel voor houdingsherstel.

-

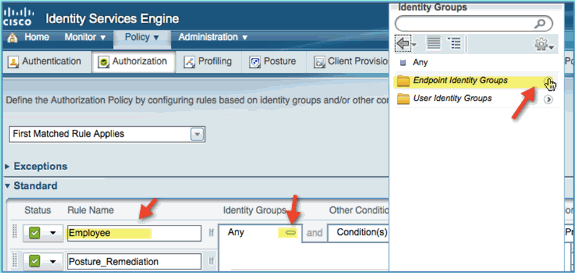

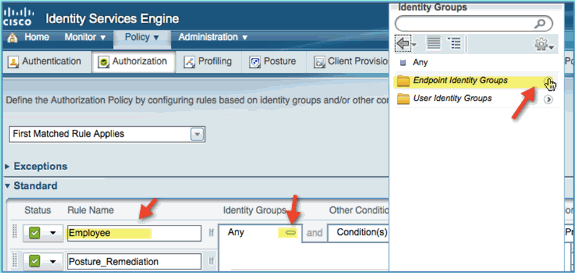

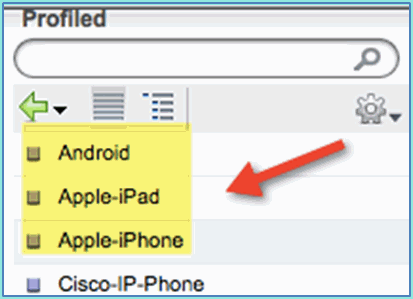

Voer de volgende waarden in voor dit beleid:

-

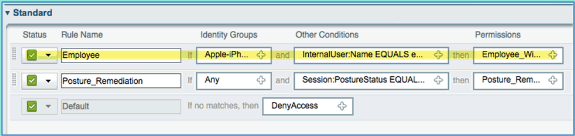

Naam regel: werknemer

-

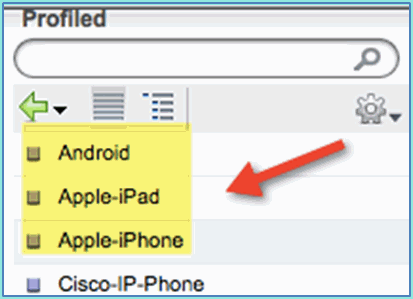

Identiteitsgroepen (uitvouwen): Eindpuntidentiteitsgroepen

-

Eindpuntidentiteitsgroepen: geprofileerd

-

Profiel: Android, Apple-iPad of Apple-iPhone

-

-

Als u extra apparaattypen wilt opgeven, klikt u op de + en voegt u (indien nodig) meer apparaten toe:

-

Eindpuntidentiteitsgroepen: geprofileerd

-

Profiel: Android, Apple-iPad of Apple-iPhone

-

-

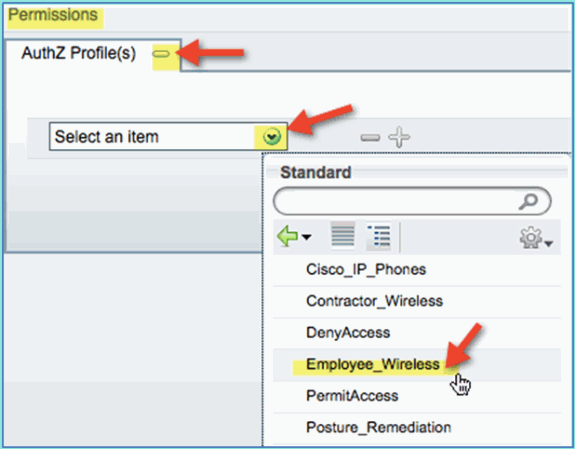

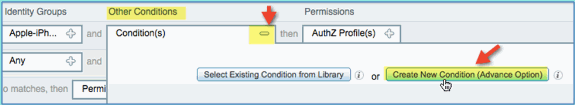

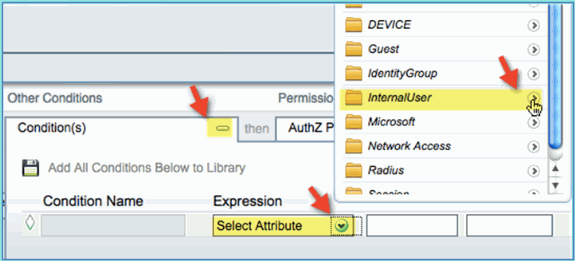

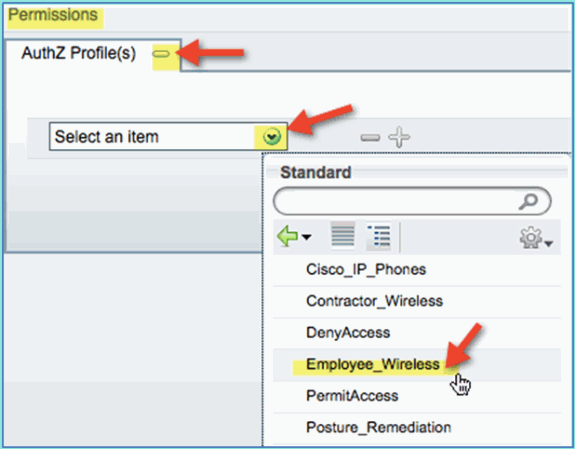

Geef de volgende waarden voor machtigingen op voor dit beleid:

-

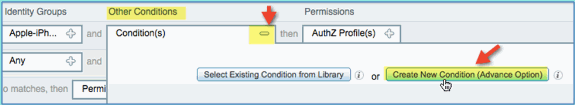

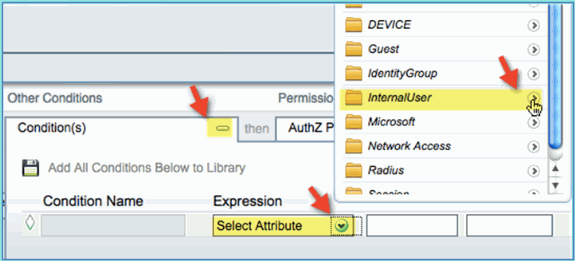

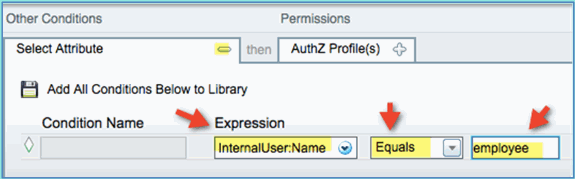

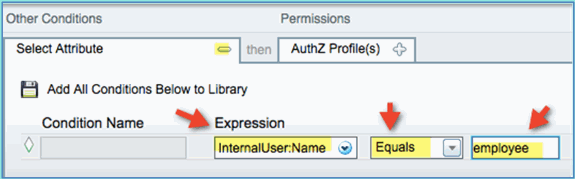

Andere voorwaarden (uitbreiden): Nieuwe voorwaarde maken (Geavanceerde optie)

-

Conditie > Expressie (uit lijst): InternalUser > Name

-

Interne gebruiker > Naam: werknemer

-

-

Voeg een voorwaarde toe voor een houdingssessie Compliant:

-

Rechten > Profielen > Standaard: Employee_Wireless

-

-

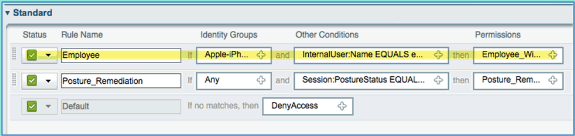

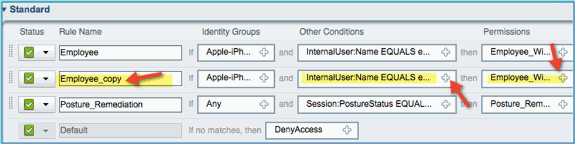

Klik op Save (Opslaan). Bevestig dat het beleid correct is toegevoegd.

-

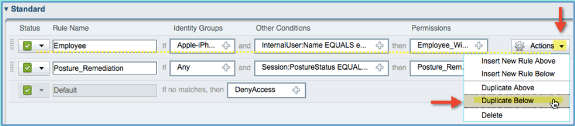

Ga door met het toevoegen van het beleid van de aannemer. In dit document wordt het vorige beleid gedupliceerd om het proces te versnellen (of u kunt handmatig configureren voor goede praktijken).

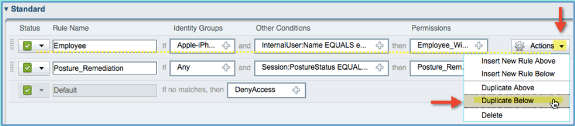

Klik in het werknemersbeleid > Acties op Hieronder dupliceren.

-

De volgende velden voor dit beleid bewerken (kopie dupliceren):

-

Naam regel: Opdrachtnemer

-

Overige voorwaarden > Interne gebruiker > Naam: aannemer

-

rechten: Contractor_Wireless

-

-

Klik op Save (Opslaan). Bevestig dat het vorige gedupliceerde exemplaar (of het nieuwe beleid) correct is geconfigureerd.

-

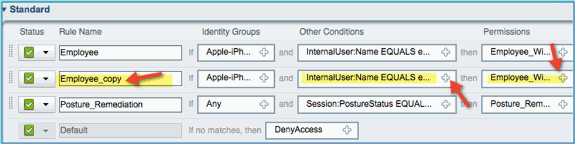

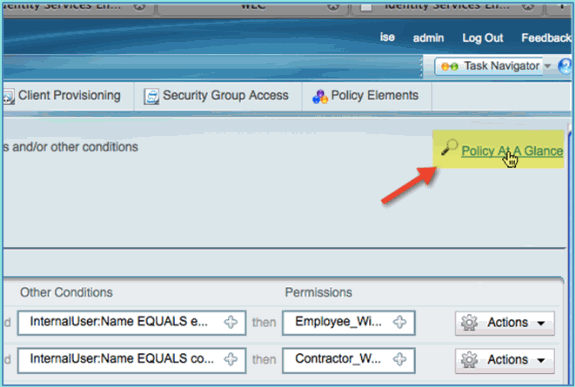

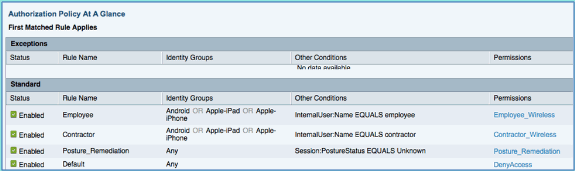

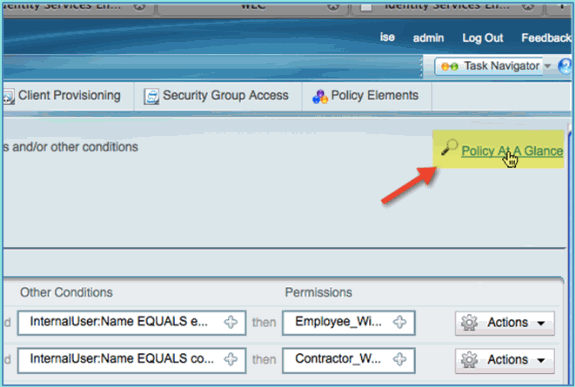

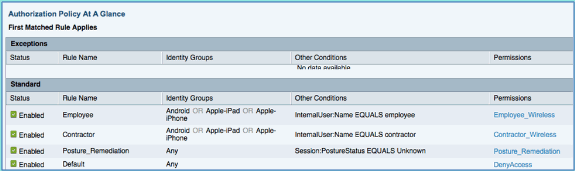

Als u een voorbeeld van het beleid wilt bekijken, klikt u op Beleid in één oogopslag.

Beleid in een oogopslag biedt een geconsolideerd, samengevat en gemakkelijk te zien beleid.

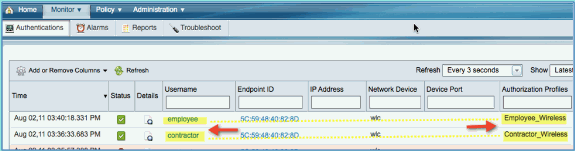

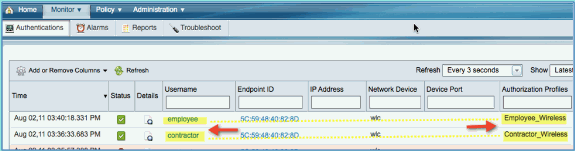

CoA testen voor gedifferentieerde toegang

Met de autorisatieprofielen en het beleid dat is voorbereid om de toegang te differentiëren, is het tijd om te testen. Met één beveiligd WLAN krijgt een werknemer het VLAN van de werknemer toegewezen en wordt een aannemer aangewezen voor het VLAN van de aannemer. In de volgende voorbeelden wordt een Apple iPhone/iPad gebruikt.

Voer de volgende stappen uit:

-

Maak verbinding met het beveiligde WLAN (POD1x) met het mobiele apparaat en gebruik de volgende referenties:

-

Gebruikersnaam: werknemer

-

Wachtwoord: XXXX

-

-

Klik op Deelnemen. Bevestig dat aan de werknemer VLAN 11 (Employee VLAN) is toegewezen.

-

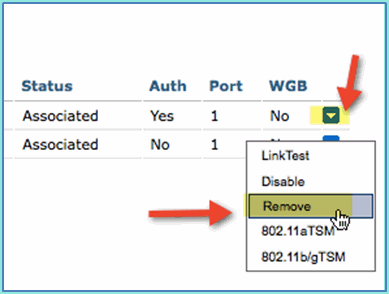

Klik op Dit netwerk vergeten. Bevestig door op Vergeet te klikken.

-

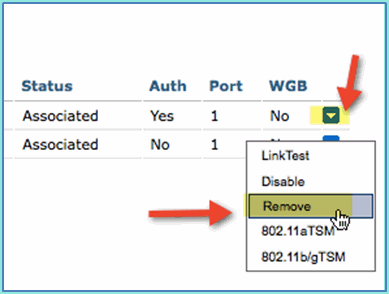

Ga naar WLC en verwijder bestaande clientverbindingen (als hetzelfde is gebruikt in eerdere stappen). Navigeer naar Monitor > Clients > MAC-adres en klik vervolgens op Verwijderen.

-

Een andere zekere manier om eerdere cliensessies te wissen, is door het WLAN uit te schakelen/in te schakelen.

-

Ga naar WLC > WLAN's > WLAN en klik vervolgens op het WLAN om te bewerken.

-

Schakel het selectievakje Ingeschakeld > Toepassen uit (uitschakelen) uit.

-

Vink het vakje Ingeschakeld > Toepassen (opnieuw inschakelen) aan.

-

-

Terug naar het mobiele apparaat. Maak opnieuw verbinding met hetzelfde WLAN met de volgende referenties:

-

Gebruikersnaam: contractor

-

Wachtwoord: XXXX

-

-

Klik op Deelnemen. Bevestig dat aan de gebruiker van de aannemer VLAN 12 (aannemer/gast-VLAN) is toegewezen.

-

U kunt de real-time logboekweergave van ISE bekijken in ISE > Monitor > Autorisaties. U moet zien dat individuele gebruikers (werknemer, aannemer) gedifferentieerde autorisatieprofielen krijgen (Employee_WirelessvsContractor_Wireless) in verschillende VLAN's.

WLC Guest WLAN

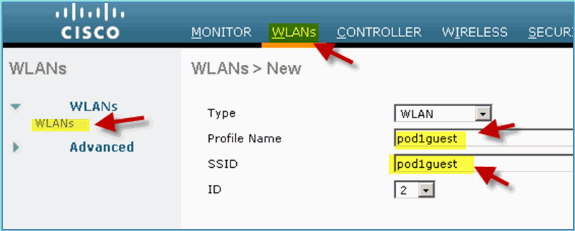

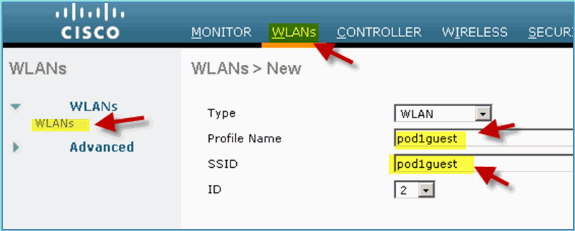

Voer deze stappen uit om een gast-WLAN toe te voegen zodat gasten toegang hebben tot het ISE Sponsor Guest Portal:

-

Navigeer vanuit WLC naar WLAN's > WLAN's > Nieuw toevoegen.

-

Voer het volgende in voor het nieuwe gast-WLAN:

-

Profielnaam: pod1guest

-

SSID: pod1guest

-

-

Klik op Apply (Toepassen).

-

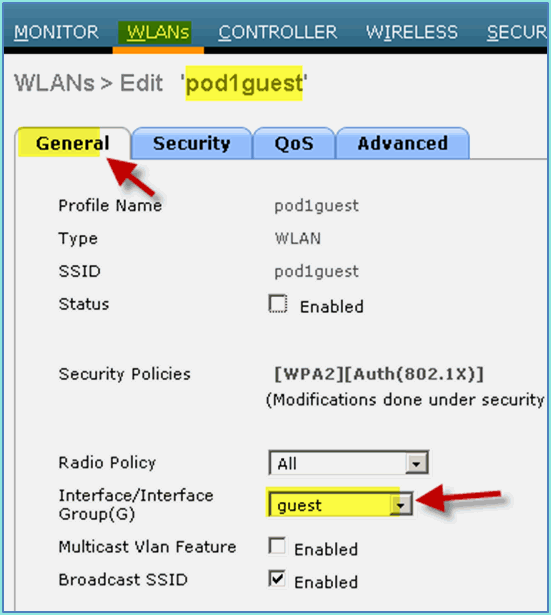

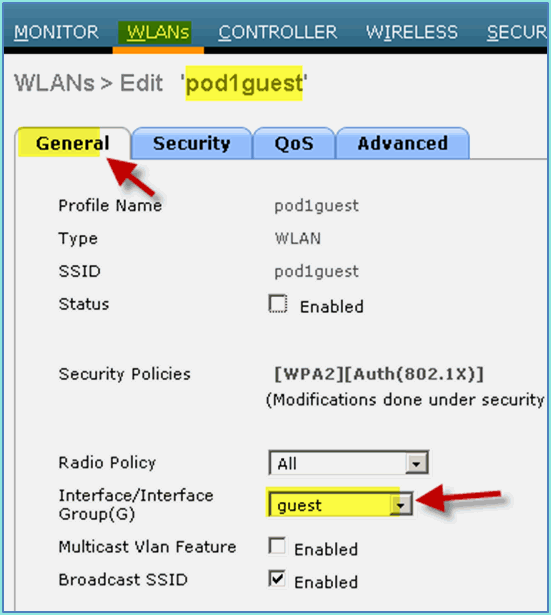

Voer het volgende in onder het tabblad Guest WLAN > General:

-

Status: uitgeschakeld

-

Interface/interfacegroep: gast

-

-

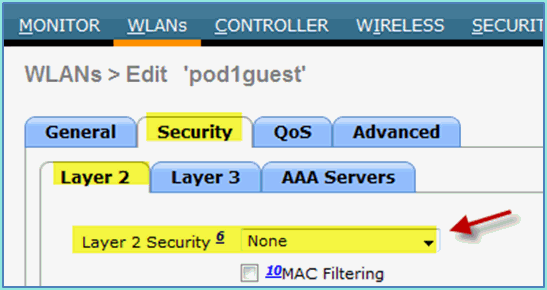

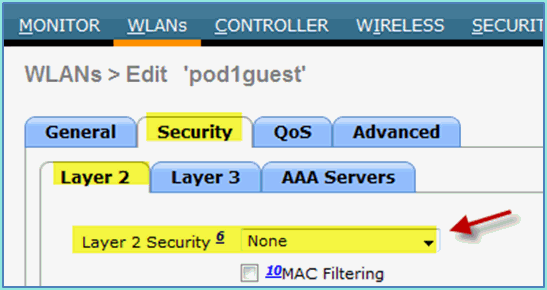

Navigeer naar gast WLAN > Beveiliging > Layer2 en voer het volgende in:

-

Layer 2-beveiliging: geen

-

-

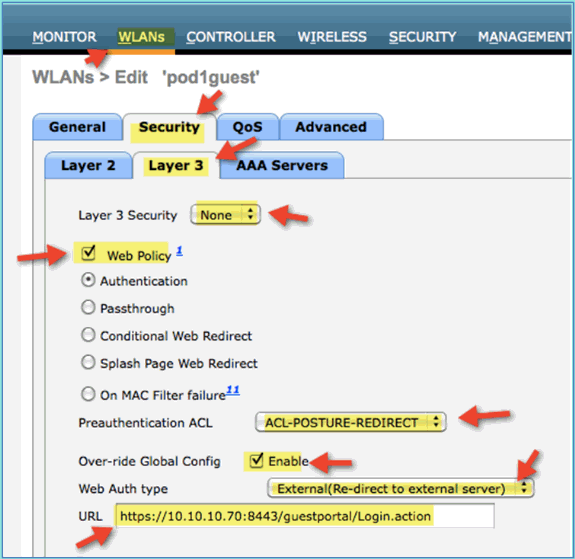

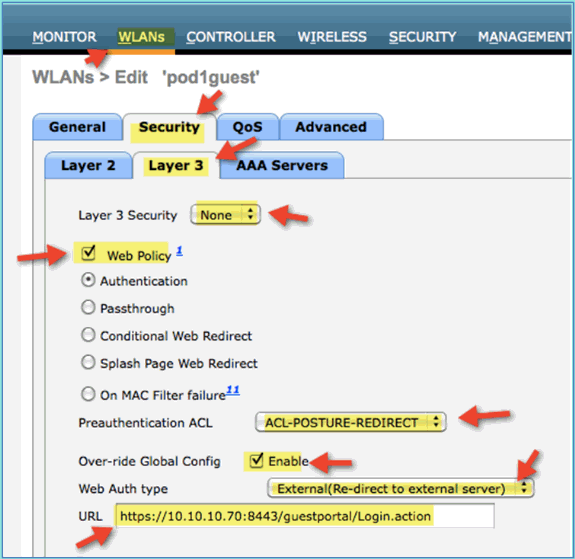

Navigeer naar gast WLAN > Beveiliging > tabblad Layer3 en voer het volgende in:

-

Layer 3-beveiliging: geen

-

webbeleid: ingeschakeld

-

Subwaarde voor webbeleid: Authenticatie

-

Pre-authenticatie ACL: ACL-POSTURE-REDIRECT

-

Type webauteur: Extern (doorverwijzen naar externe server)

-

URL: https://10.10.10.70:8443/guestportal/Login.action

-

-

Klik op Apply (Toepassen).

-

Zorg ervoor dat u de WLC-configuratie opslaat.

Het gast-WLAN en het gastportaal testen

U kunt nu de configuratie van het gast-WLAN testen. Het moet de gasten doorverwijzen naar het ISE-gastenportaal.

Voer de volgende stappen uit:

-

Navigeer vanaf een iOS-apparaat, zoals een iPhone, naar Wi-Fi-netwerken > Inschakelen. Selecteer vervolgens het POD-gastnetwerk.

-

Uw iOS-apparaat moet een geldig IP-adres weergeven van het gast-VLAN (10.10.12.0/24).

-

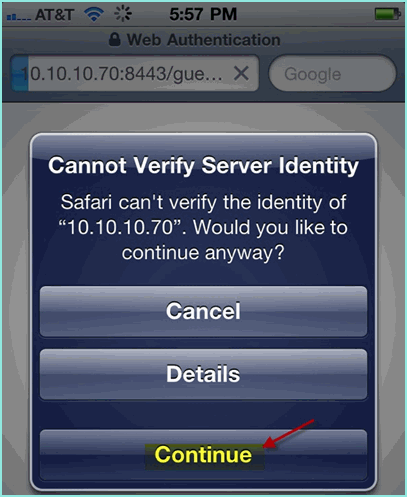

Open de Safari-browser en maak verbinding met:

-

URL: http://10.10.10.10

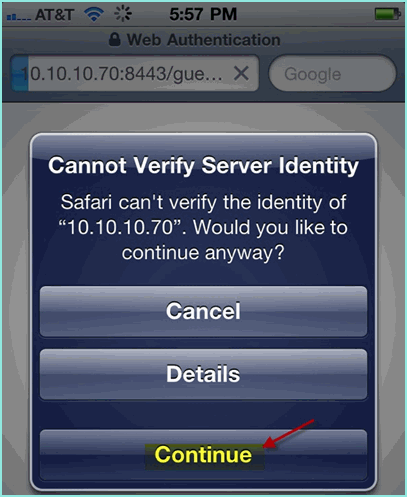

Er wordt een omleiding voor webverificatie weergegeven.

-

-

Klik op Doorgaan totdat u bent aangekomen op de ISE Guest Portal-pagina.

Het volgende voorbeeld screenshot toont het iOS-apparaat op een Guest Portal Login. Dit bevestigt dat de juiste instellingen voor het WLAN- en ISE-gastenportaal actief zijn.

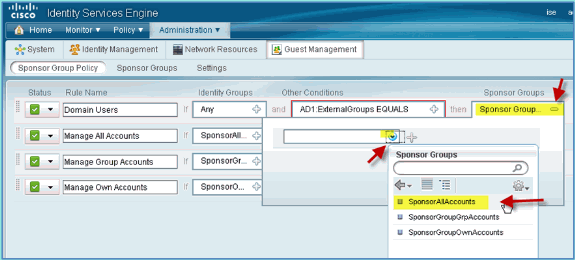

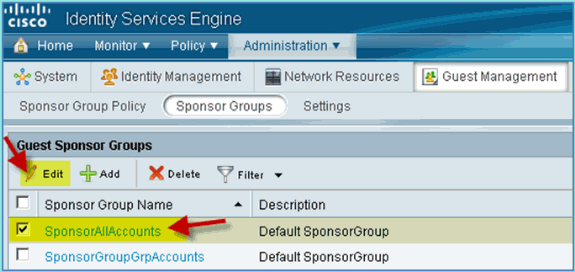

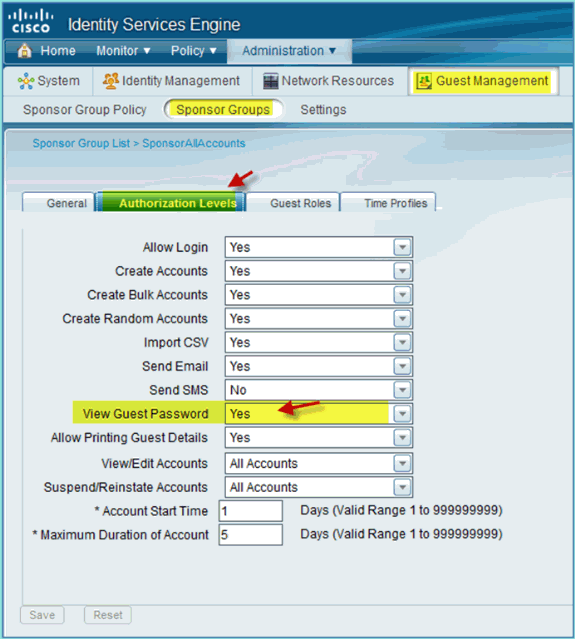

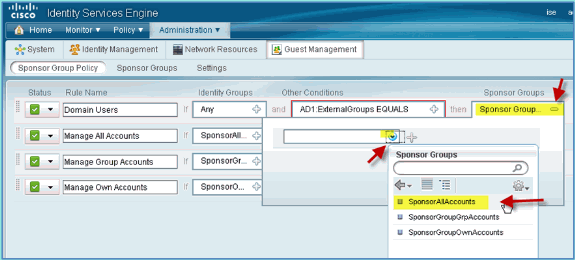

ISE Wireless Sponsored Guest Access

ISE kan worden geconfigureerd zodat gasten kunnen worden gesponsord. In dit geval configureert u het gastbeleid van ISE zodat gebruikers van het interne domein of het AD-domein (indien geïntegreerd) gasttoegang kunnen sponsoren. U kunt ISE ook configureren zodat sponsors het gastwachtwoord kunnen bekijken (optioneel), wat nuttig is voor dit lab.

Voer de volgende stappen uit:

-

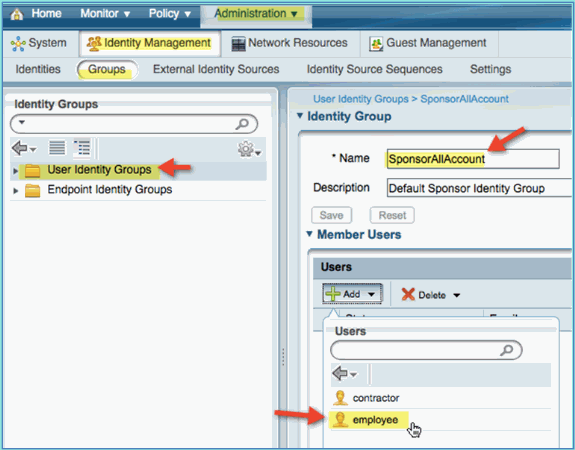

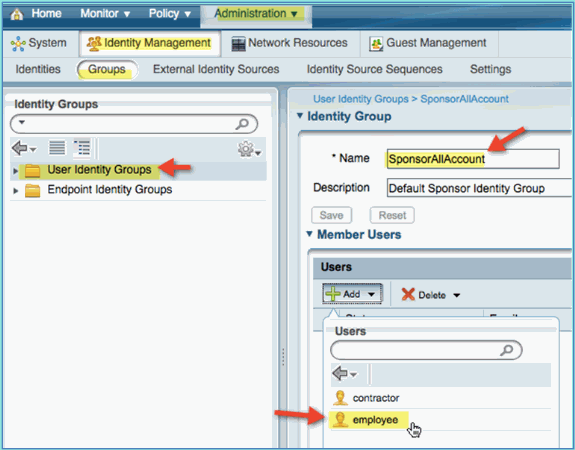

Voeg de gebruiker van de medewerker toe aan de groep SponsorAllAccount. Er zijn verschillende manieren om dit te doen: ga direct naar de groep, of bewerk de gebruiker en wijs een groep toe. Navigeer bijvoorbeeld naar Beheer > Identiteitsbeheer > Groepen > Gebruikersidentiteitsgroepen. Klik vervolgens op SponsorAllAccount en voeg de gebruiker van de medewerker toe.

-

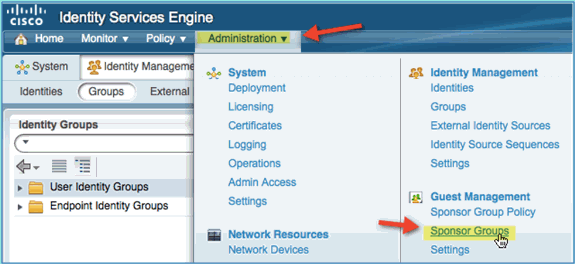

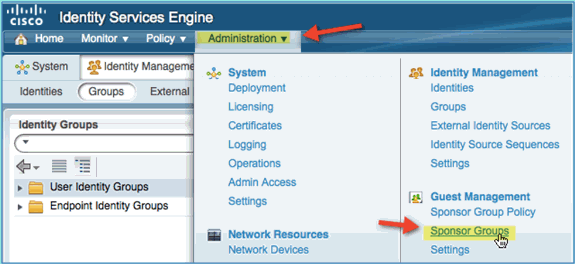

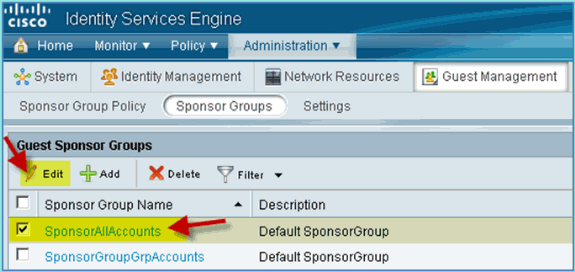

Ga naar Beheer > Gastbeheer > Sponsorgroepen.

-

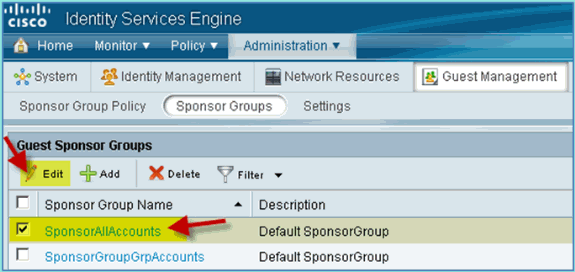

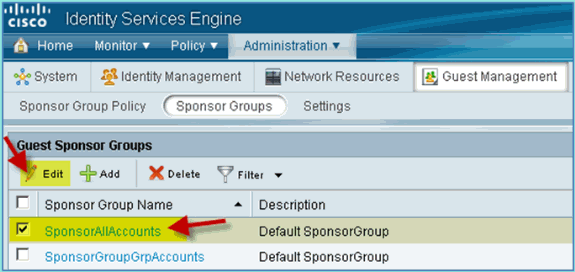

Klik op Bewerken en kies vervolgens SponsorAllAccounts.

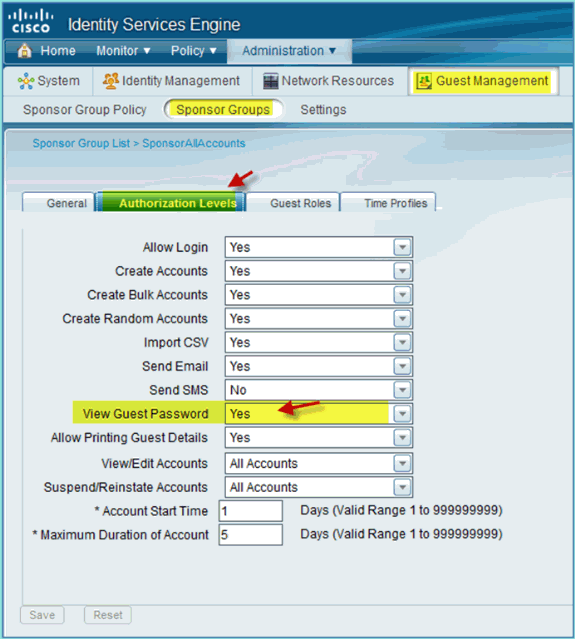

-

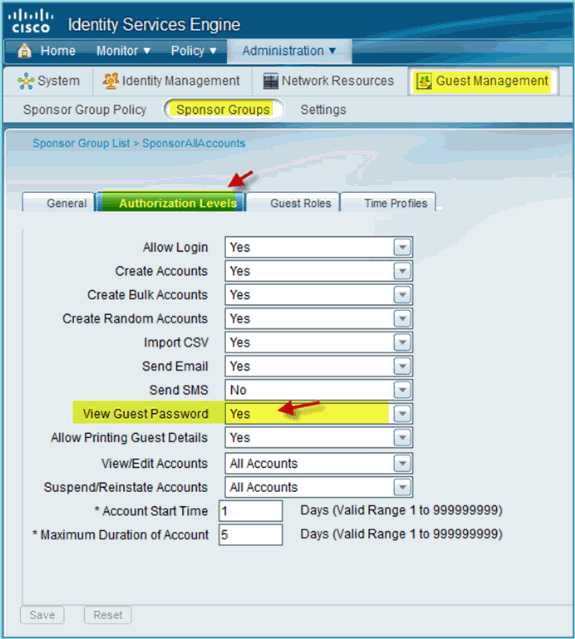

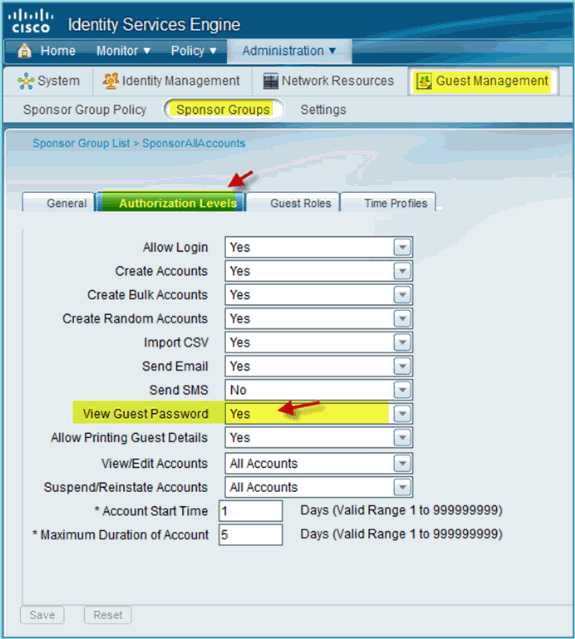

Selecteer Autorisatieniveaus en stel het volgende in:

-

Gastwachtwoord bekijken: Ja

-

-

Klik op Opslaan om deze taak te voltooien.

Sponsorgast

Voorheen hebt u het juiste gastenbeleid en de juiste groepen geconfigureerd om gebruikers van het AD-domein toe te staan tijdelijke gasten te sponsoren. Vervolgens krijgt u toegang tot het sponsorportaal en maakt u een tijdelijke gasttoegang.

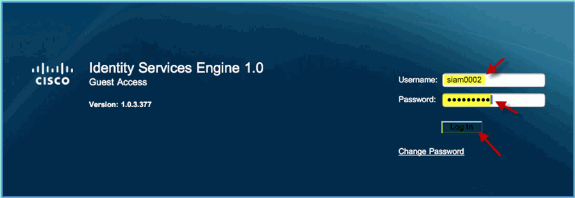

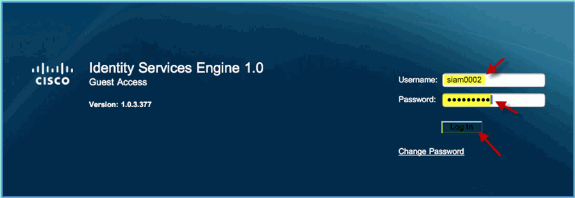

Voer de volgende stappen uit:

-

Navigeer vanuit een browser naar een van deze URL's: http://<ise ip>:8080/sponsorportal/ of https://<ise ip>:8443/sponsorportal/. Log dan in met het volgende:

-

Gebruikersnaam: aduser (Active Directory), medewerker (Interne gebruiker)

-

Wachtwoord: XXXX

-

-

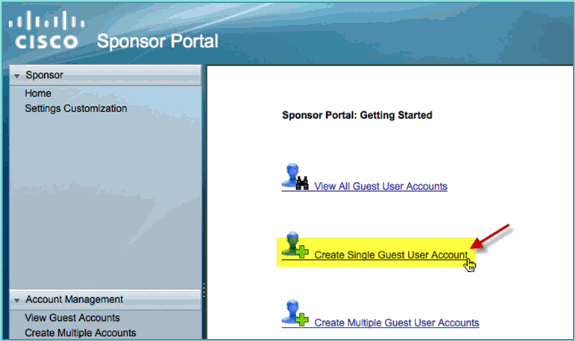

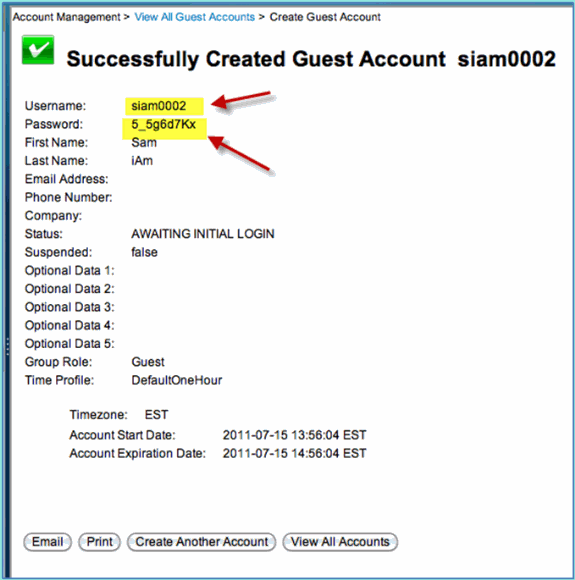

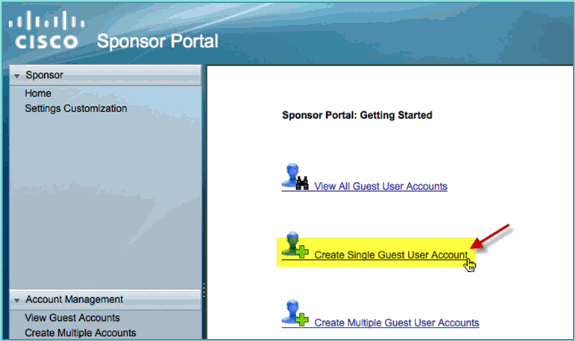

Klik op de pagina Sponsor op Eén gastgebruikersaccount maken.

-

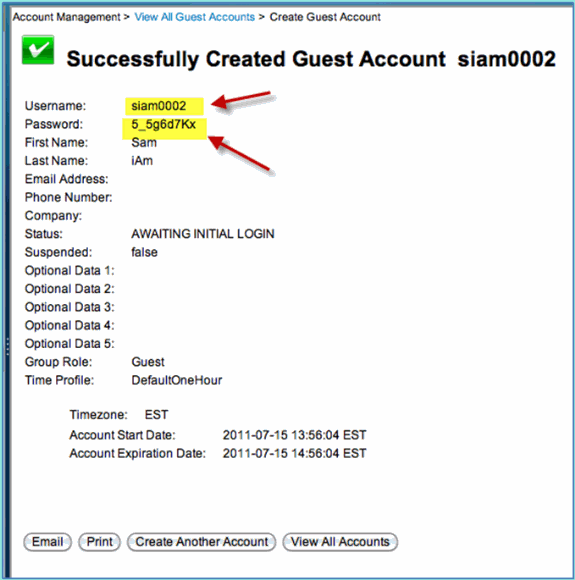

Voeg voor een tijdelijke gast het volgende toe:

-

Voornaam: verplicht (bijvoorbeeld Sam)

-

Achternaam: Vereist (bijvoorbeeld Jones)

-

Groepsrol: Gast

-

Tijdprofiel: DefaultOneHour

-

Tijdzone: Any/Default

-

-

Klik op Indienen.

-

Er wordt een gastaccount aangemaakt op basis van uw vorige invoer. Merk op dat het wachtwoord zichtbaar is (van vorige oefening) in tegenstelling tot hash ***.

-

Laat dit venster open met de gebruikersnaam en het wachtwoord voor de gast. U zult ze gebruiken om Guest Portal Login (volgende) te testen.

Toegang tot gastenportaal testen

Met het nieuwe gastaccount dat is gemaakt door een AD-gebruiker / -sponsor, is het tijd om het gastenportaal te testen en toegang te krijgen.

Voer de volgende stappen uit:

-

Sluit op een voorkeursapparaat (in dit geval een Apple iOS / iPad) de Pod Guest-SSID aan en controleer het IP-adres / de connectiviteit.

-

Gebruik de browser en probeer naar http://www te navigeren.

U wordt doorgestuurd naar de aanmeldingspagina van het gastenportaal.

-

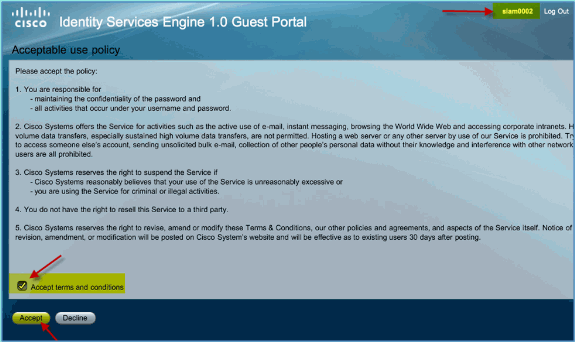

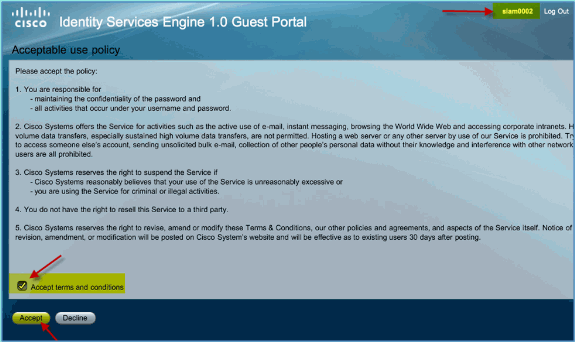

Meld u aan met de gastaccount die u in de vorige oefening hebt gemaakt.

Als dit is gelukt, wordt de pagina Beleid voor aanvaardbaar gebruik weergegeven.

-

Controleer de voorwaarden en bepalingen accepteren en klik vervolgens op Accepteren.

De oorspronkelijke URL is voltooid en het eindpunt is als gast toegankelijk.

Certificaatconfiguratie

Om de communicatie met ISE te beveiligen, moet worden bepaald of de communicatie verband houdt met authenticatie of voor ISE-beheer. Voor de configuratie met de ISE web-UI moeten bijvoorbeeld X.509-certificaten en certificaatvertrouwensketens worden geconfigureerd om asymmetrische codering mogelijk te maken.

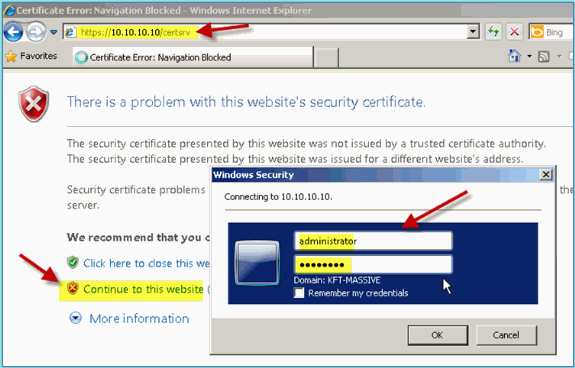

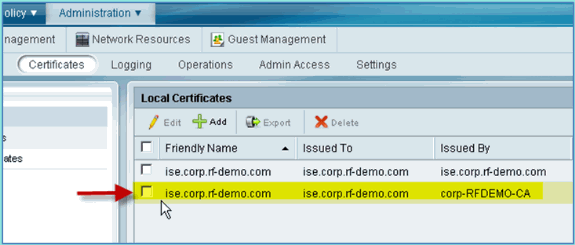

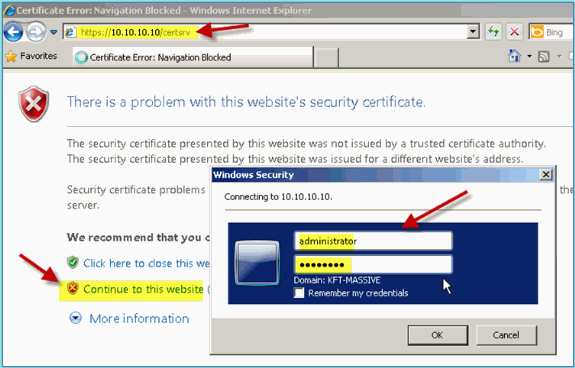

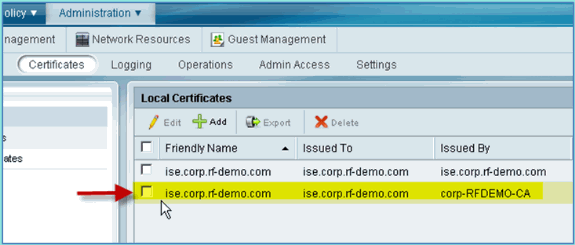

Voer de volgende stappen uit:

-

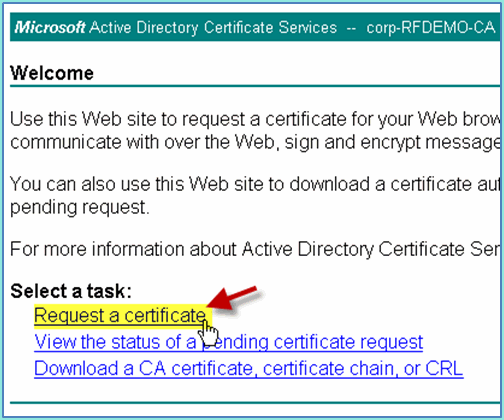

Open vanaf uw bekabelde verbonden pc een browservenster naar https://AD/certsrv.

Let op: Gebruik de beveiligde HTTP.

Opmerking: Gebruik Mozilla Firefox of MS Internet Explorer om toegang te krijgen tot ISE.

-

Log in als beheerder/Cisco123.

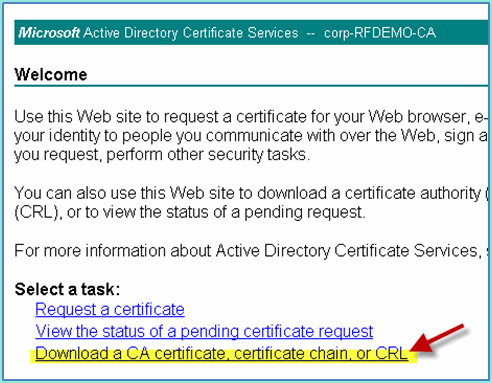

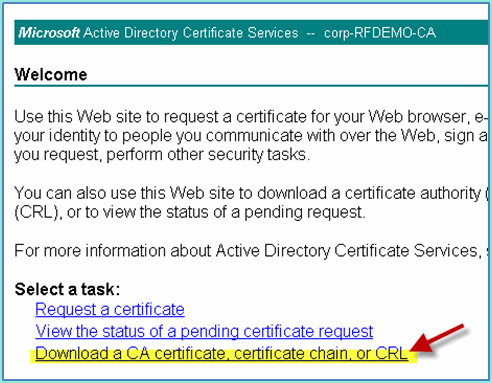

-

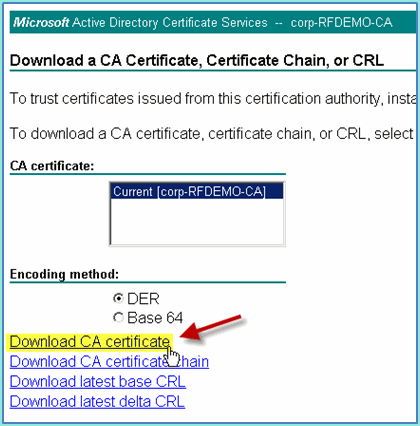

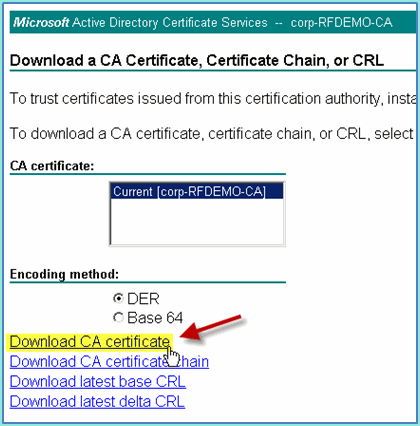

Klik op CA-certificaat, certificaatketen of CRL downloaden.

-

Klik op CA-certificaat downloaden en sla het op (let op de opslaglocatie).

-

Open een browservenster naar https://<Pod-ISE>.

-

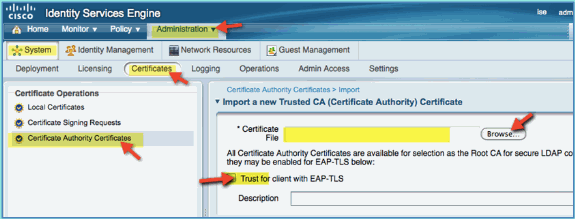

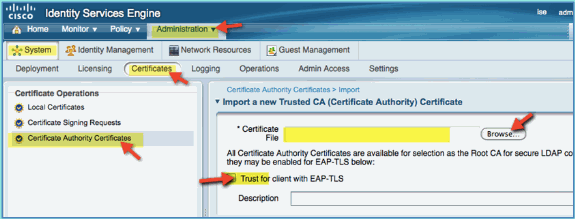

Ga naar Beheer > Systeem > Certificaten > Certificaten Autoriteit Certificaten.

-

Selecteer Certificaatautoriteit Certificaten en blader naar de eerder gedownloade CA cert.

-

Selecteer Vertrouwen voor client met EAP-TLS en dien vervolgens in.

-

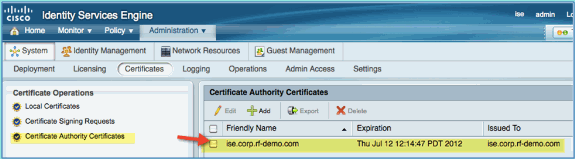

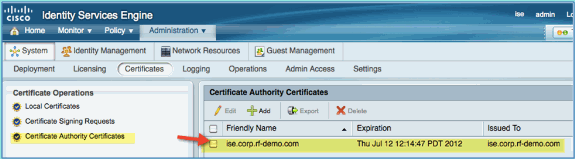

Bevestig dat de CA is toegevoegd als vertrouwde basiscertificeringsinstantie.

-

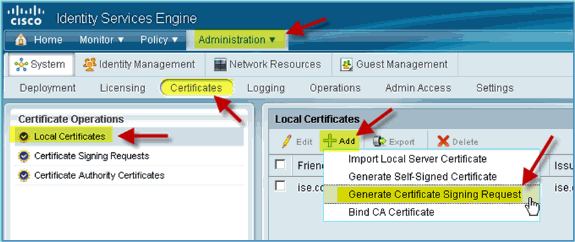

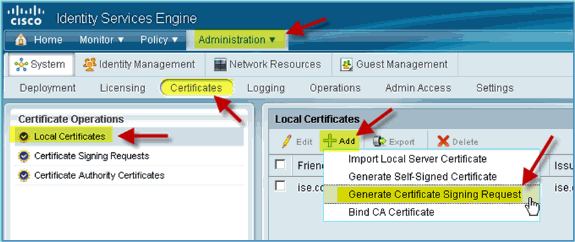

Ga vanuit een browser naar Beheer > Systeem > Certificaten > Certificaten Autoriteit Certificaten.

-

Klik op Toevoegen en vervolgens op Certificaatondertekeningsverzoek genereren.

-

Dien deze waarden in:

-

Certificaat Onderwerp: CN=ise.corp.rf-demo.com

-

Sleutellengte: 2048

-

-

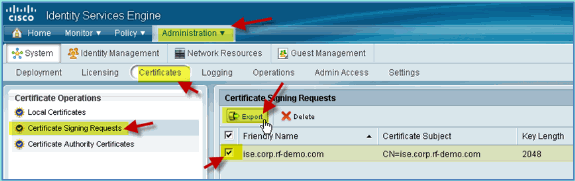

ISE vraagt dat de CSR beschikbaar is op de CSR-pagina. Klik op OK.

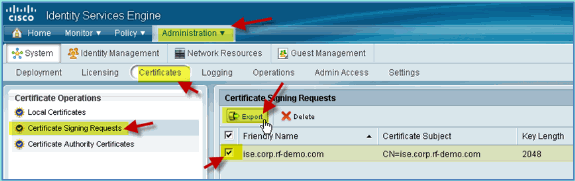

-

Selecteer de CSR op de ISE CSR-pagina en klik op Exporteren.

-

Sla het bestand op elke locatie op (bijvoorbeeld Downloads, enz.)

-

Het bestand wordt opgeslagen als *.pem.

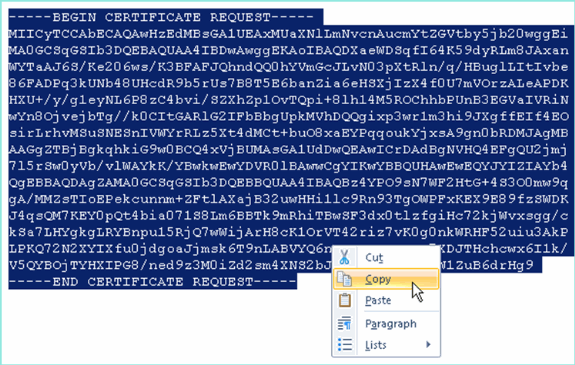

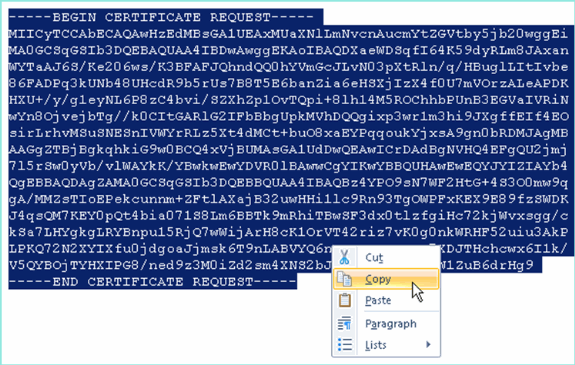

-

Zoek het CSR-bestand en bewerk het met Notepad/Wordpad/TextEdit.

-

Kopieer de inhoud (Alles selecteren > Kopiëren).

-

Open een browservenster naar https://<Pod-AD>/certsrv.

-

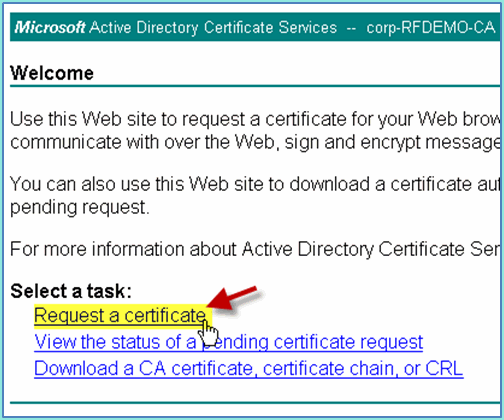

Klik op Certificaat aanvragen.

-

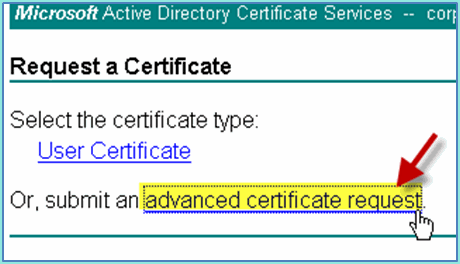

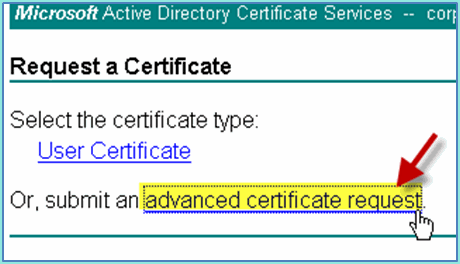

Klik hier om een aanvraag voor een geavanceerd certificaat in te dienen.

-

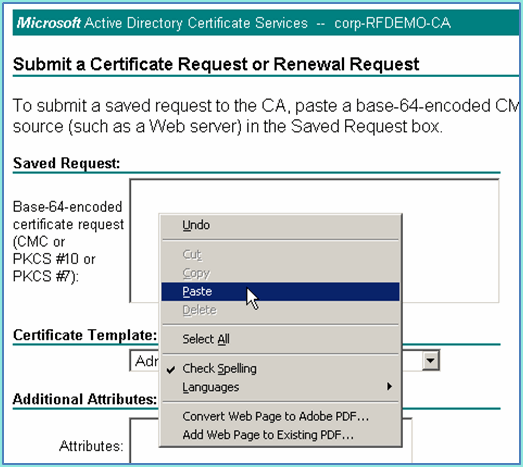

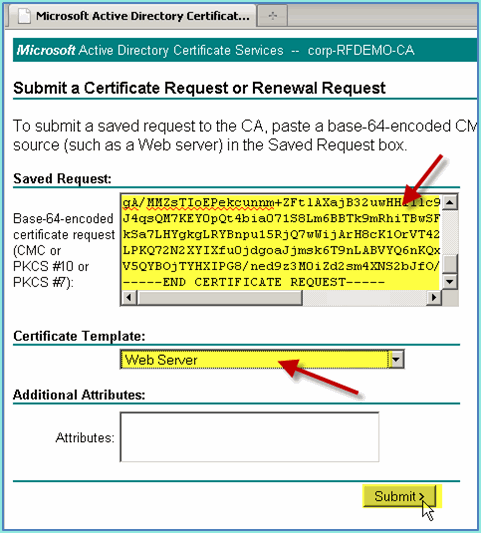

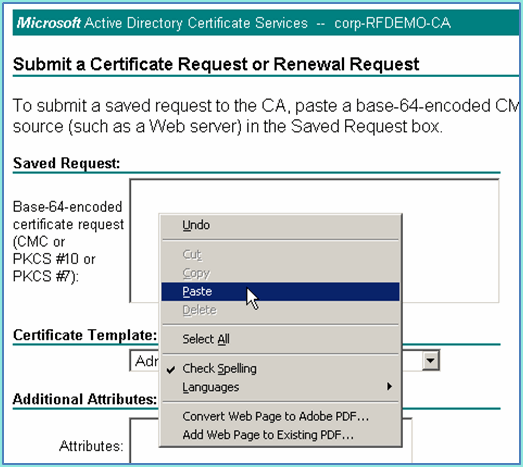

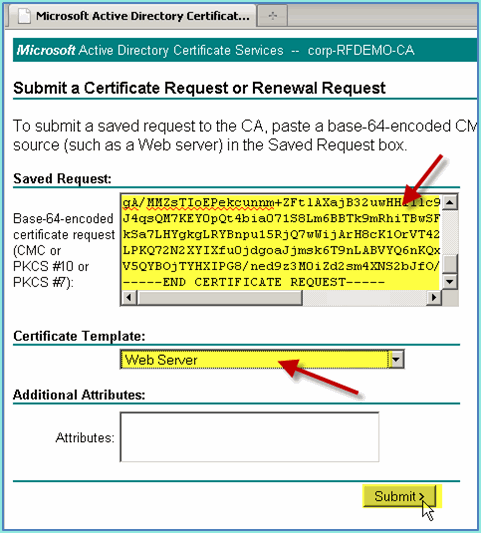

Plak de CSR-inhoud in het veld Opgeslagen aanvraag.

-

Selecteer Webserver als certificaatsjabloon en klik op Indienen.

-

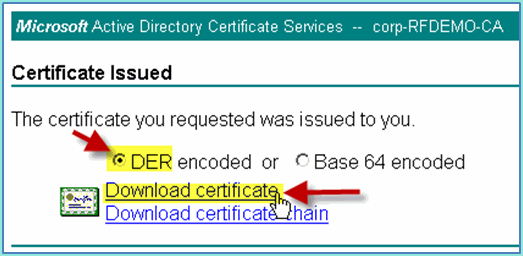

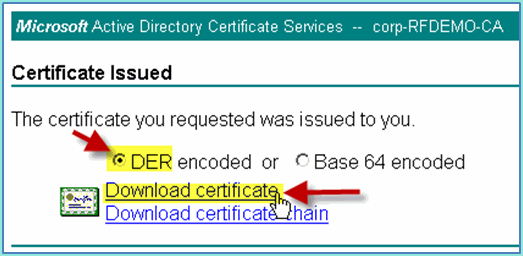

Selecteer DER gecodeerd en klik vervolgens op Certificaat downloaden.

-

Het bestand opslaan op een bekende locatie (bijvoorbeeld Downloads)

-

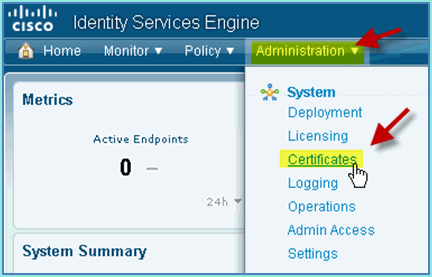

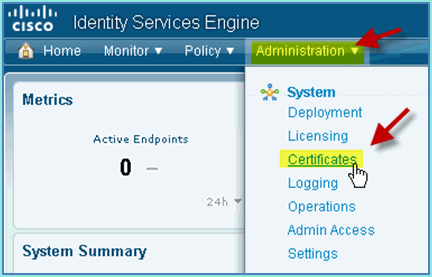

Ga naar Beheer > Systeem > Certificaten > Certificaten Autoriteit Certificaten.

-

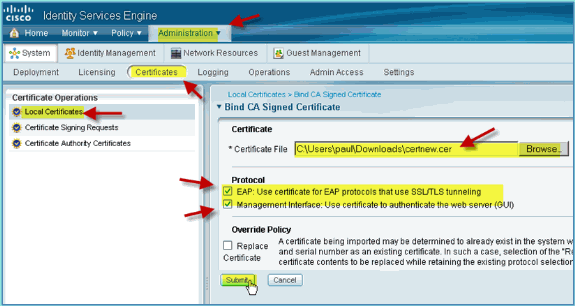

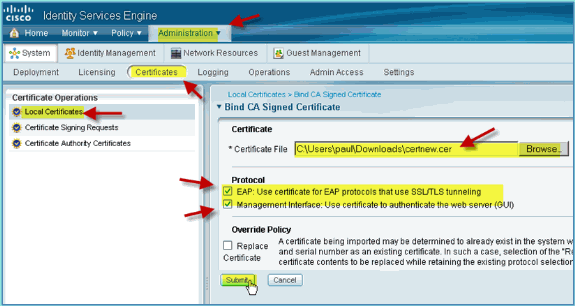

Klik op Toevoegen > CA-certificaat binden.

-

Blader naar het eerder gedownloade certificaat.

-

Selecteer zowel EAP-protocol als beheerinterface en klik op Indienen.

-

Bevestig dat de CA is toegevoegd als vertrouwde basiscertificeringsinstantie.

Windows 2008 Active Directory-integratie

ISE kan rechtstreeks communiceren met Active Directory (AD) voor gebruikers-/machineverificatie of voor het ophalen van autorisatiegegevens en gebruikerskenmerken. Om met AD te kunnen communiceren, moet ISE worden ‘aangesloten’ op een AD-domein. In deze oefening voegt u ISE toe aan een AD-domein en bevestigt u dat de AD-communicatie correct werkt.

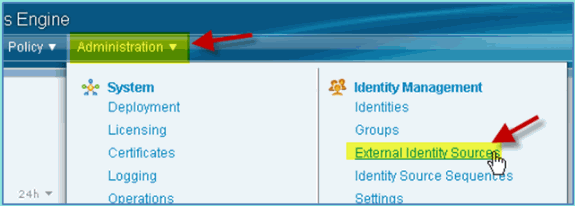

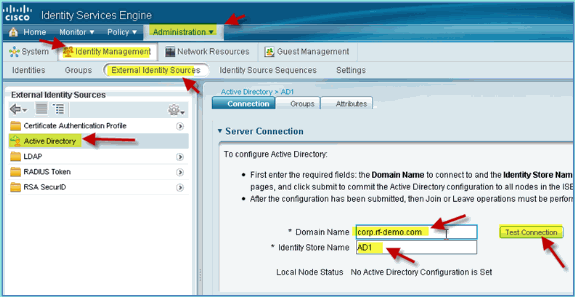

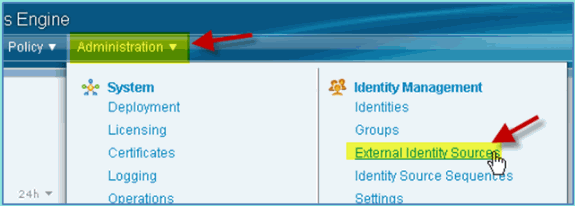

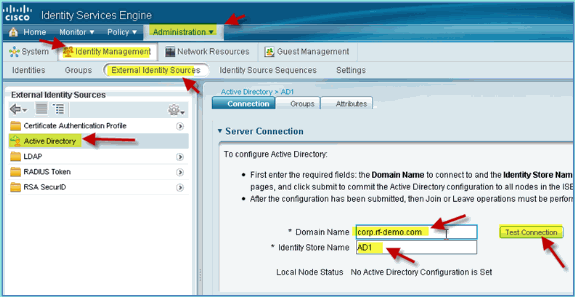

Voer de volgende stappen uit:

-

Om ISE aan het AD-domein toe te voegen, gaat u van ISE naar Beheer > Identiteitsbeheer > Externe identiteitsbronnen.

-

Selecteer in het linkerdeelvenster (Externe identiteitsbronnen) Active Directory.

-

Selecteer aan de rechterkant het tabblad Verbinding en voer het volgende in:

-

Domeinnaam: corp.rf-demo.com

-

Naam identiteitswinkel: AD1

-

-

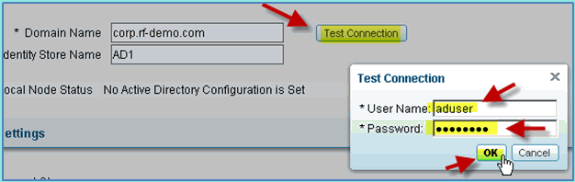

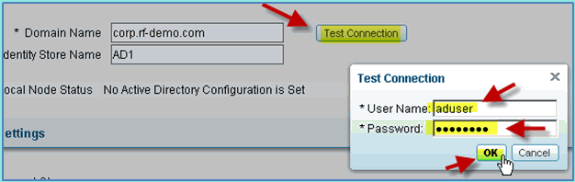

Klik op Verbinding testen. Voer de AD-gebruikersnaam in (aduser/Cisco123) en klik op OK.

-

Controleer of de teststatus aangeeft dat de test geslaagd is.

-

Selecteer Gedetailleerd logboek weergeven en bekijk details die nuttig zijn voor het oplossen van problemen. Klik op OK om door te gaan.

-

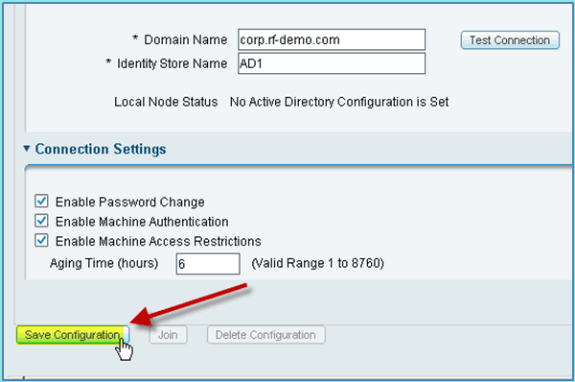

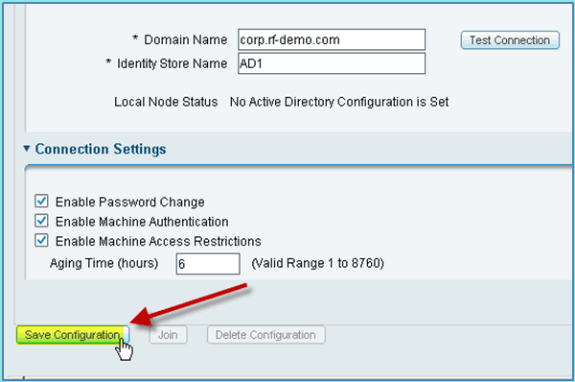

Klik op Configuratie opslaan.

-

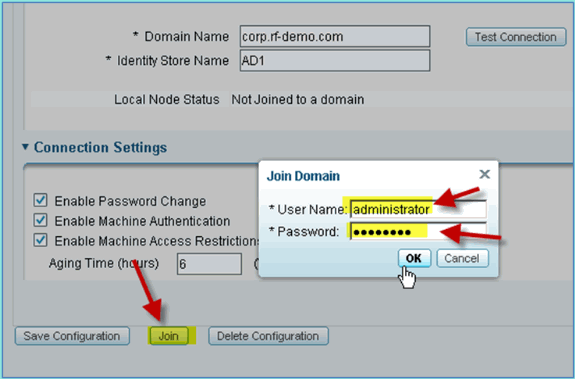

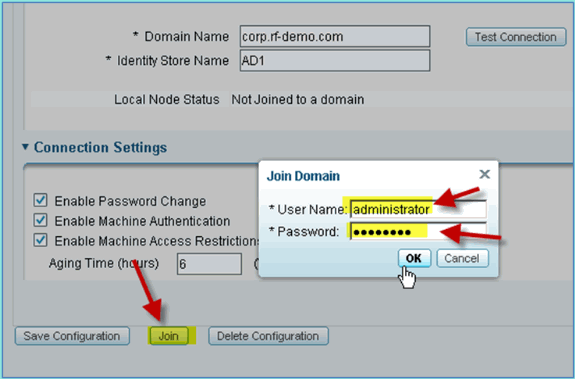

Klik op Deelnemen. Voer de AD-gebruiker in (administrator/Cisco123) en klik op OK.

-

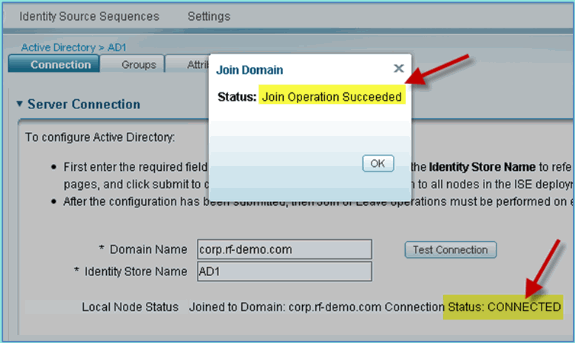

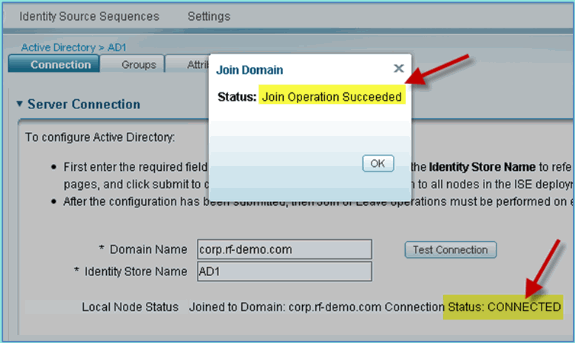

Bevestig dat de status van de bewerking Succesvol wordt weergegeven en klik vervolgens op OK om door te gaan.

De status van de serververbinding wordt weergegeven VERBONDEN. Als deze status op enig moment verandert, helpt een testverbinding om problemen met de AD-bewerkingen op te lossen.

Active Directory-groepen toevoegen

Wanneer AD-groepen worden toegevoegd, is meer gedetailleerde controle over het ISE-beleid toegestaan. AD-groepen kunnen bijvoorbeeld worden onderscheiden door functionele rollen, zoals groepen van werknemers of aannemers, zonder dat de gerelateerde bug wordt ervaren in eerdere ISE 1.0-oefeningen waarbij het beleid alleen was beperkt tot gebruikers.

In dit lab worden alleen de Domeingebruikers en/of de Werknemersgroep gebruikt.

Voer de volgende stappen uit:

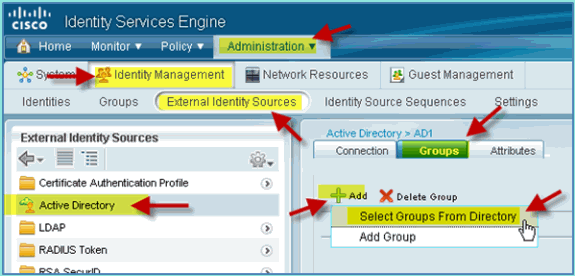

-

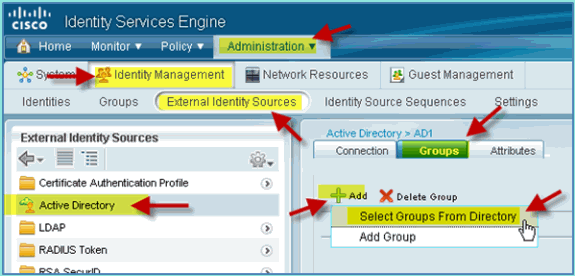

Ga vanuit ISE naar Beheer > Identiteitsbeheer > Externe identiteitsbronnen.

-

Selecteer Active Directory > tabblad Groepen.

-

Klik op +Toevoegen en selecteer Groepen in map.

-

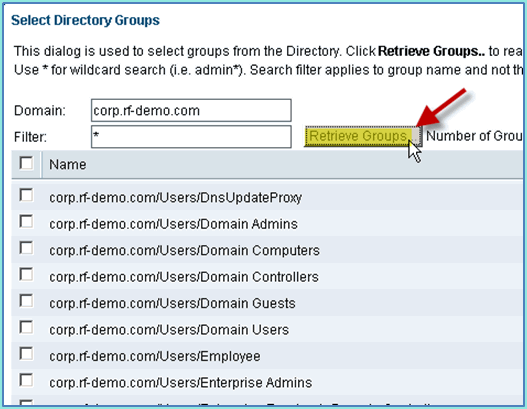

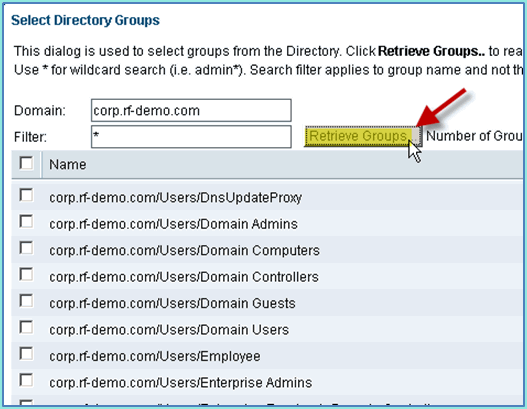

Accepteer in het vervolgvenster (Directorygroepen selecteren) de standaardinstellingen voor domein (corp-rf-demo.com) en Filter (*). Klik vervolgens op Groepen ophalen.

-

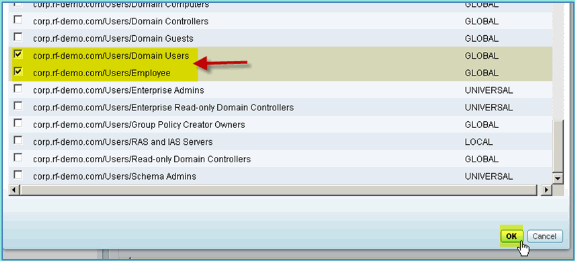

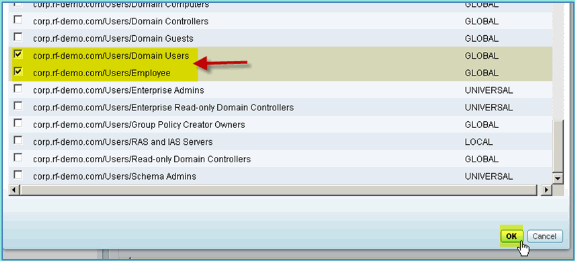

Selecteer de vakjes voor Domeingebruikers en Werknemer groepen. Klik op OK als u klaar bent.

-

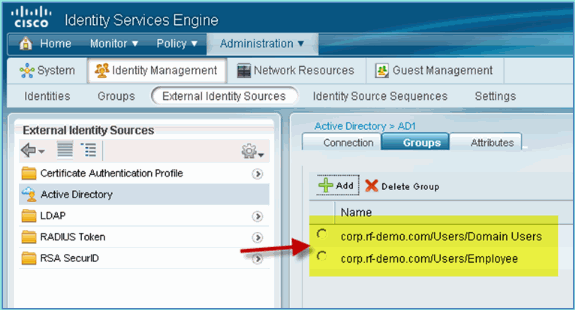

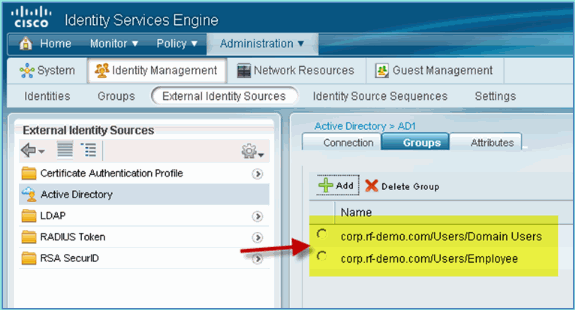

Bevestig dat de groepen aan de lijst zijn toegevoegd.

Identiteitsbronreeks toevoegen

ISE is standaard ingesteld op het gebruik van interne gebruikers voor het opslaan van verificatie. Als AD wordt toegevoegd, kan een volgorde van prioriteit worden gemaakt om de AD op te nemen die ISE zal gebruiken om te controleren op authenticatie.

Voer de volgende stappen uit:

-

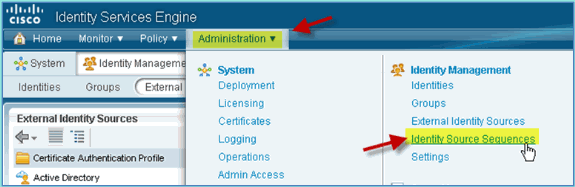

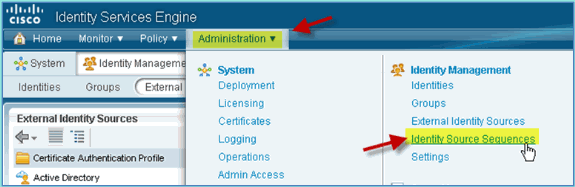

Navigeer vanuit ISE naar Beheer > Identiteitsbeheer > Identiteitsbronsequenties.

-

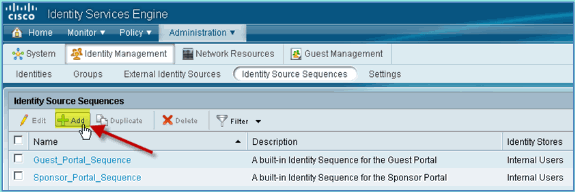

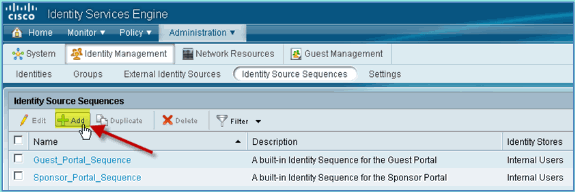

Klik op +Toevoegen om een nieuwe reeks toe te voegen.

-

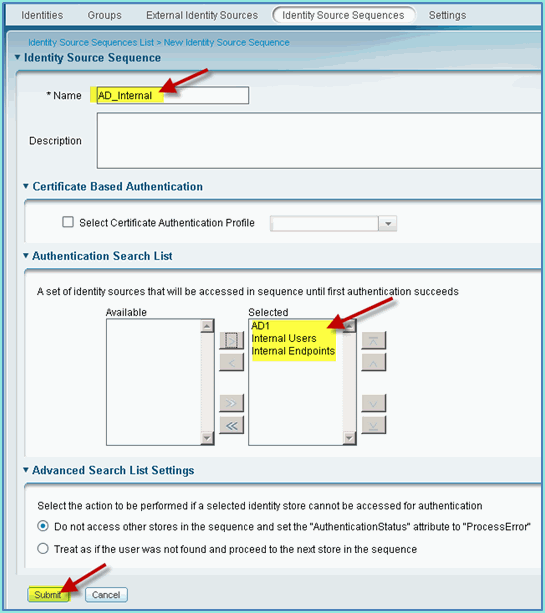

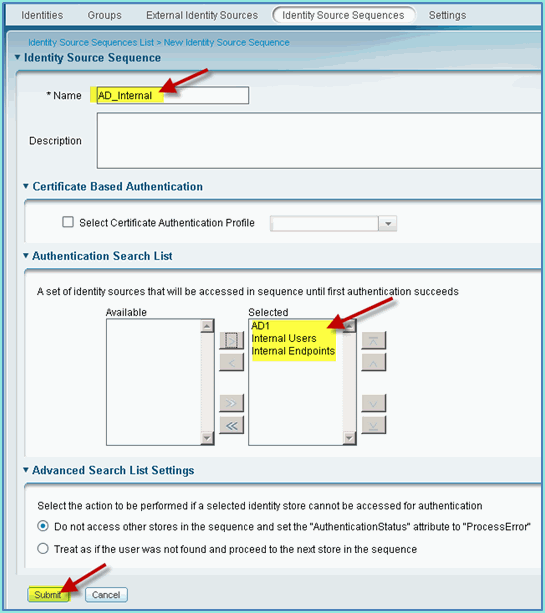

Voer de nieuwe naam in: AD_Internal. Voeg alle beschikbare bronnen toe aan het geselecteerde veld. Bestel vervolgens opnieuw indien nodig, zodat AD1 naar de bovenkant van de lijst wordt verplaatst. Klik op Indienen.

-

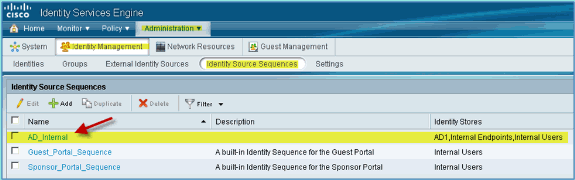

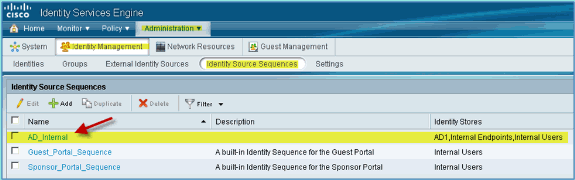

Bevestig dat de reeks aan de lijst is toegevoegd.

ISE Wireless Sponsored Guest Access met geïntegreerde AD

ISE kan worden geconfigureerd zodat gasten kunnen worden gesponsord met beleid om AD-domeingebruikers in staat te stellen gasttoegang te sponsoren.

Voer de volgende stappen uit:

-

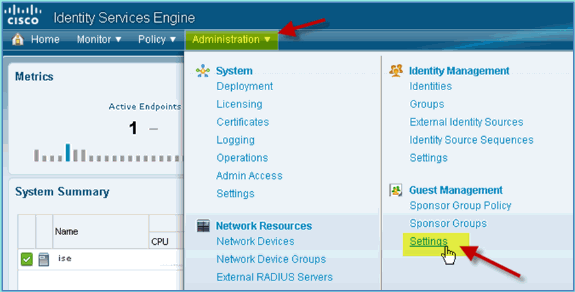

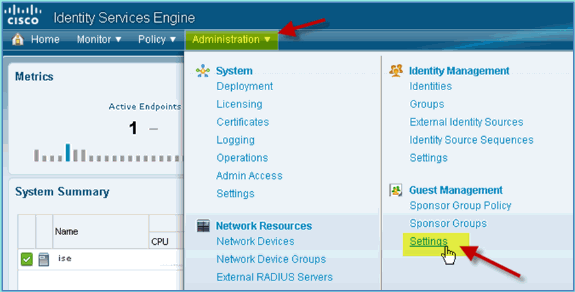

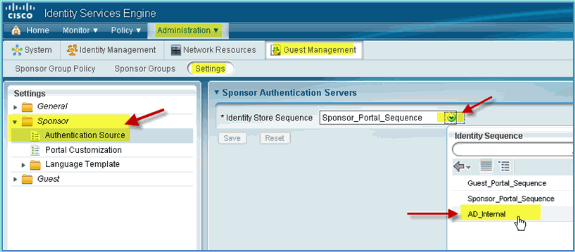

Navigeer vanuit ISE naar Beheer > Gastbeheer > Instellingen.

-

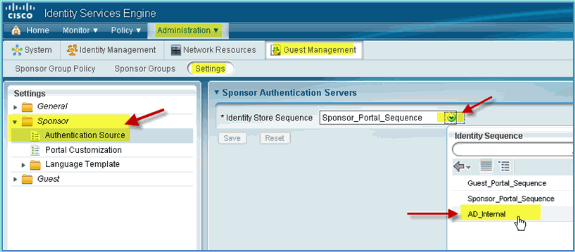

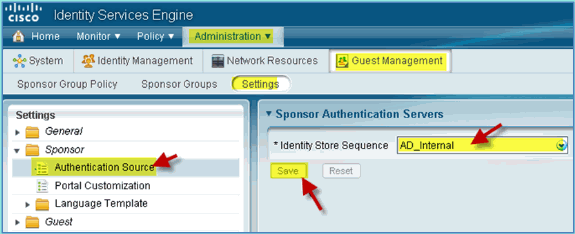

Vouw Sponsor uit en klik op Verificatiebron. Selecteer vervolgens AD_Internal als Identity Store-reeks.

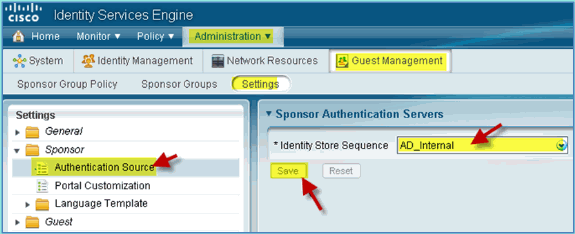

-

Bevestig AD_Internal als de Identity Store-reeks. Klik op Save (Opslaan).

-

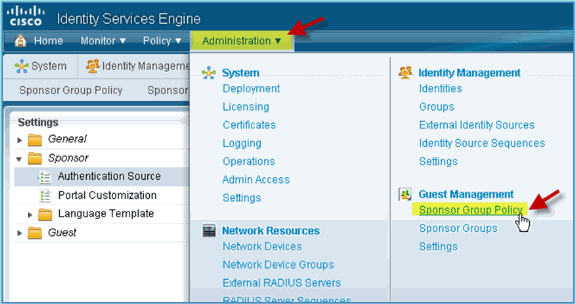

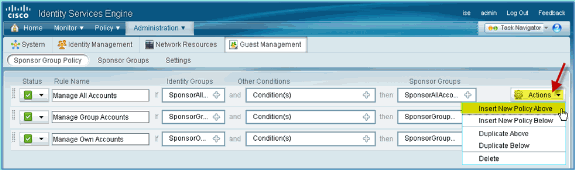

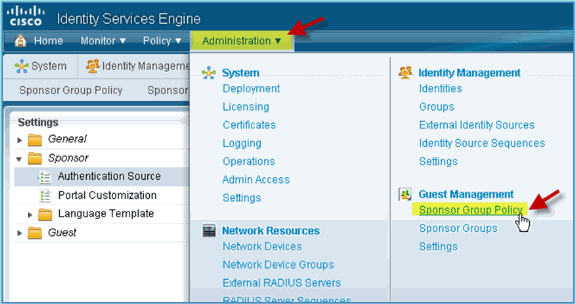

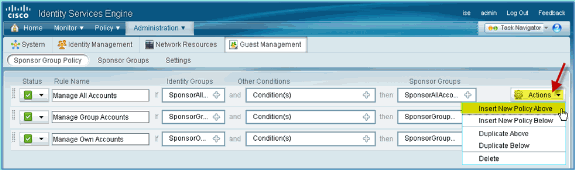

Navigeer naar Beheer > Gastbeheer > Groepsbeleid voor sponsoren.

-

Nieuw beleid invoegen Boven de eerste regel (klik op het pictogram Acties rechts).

-

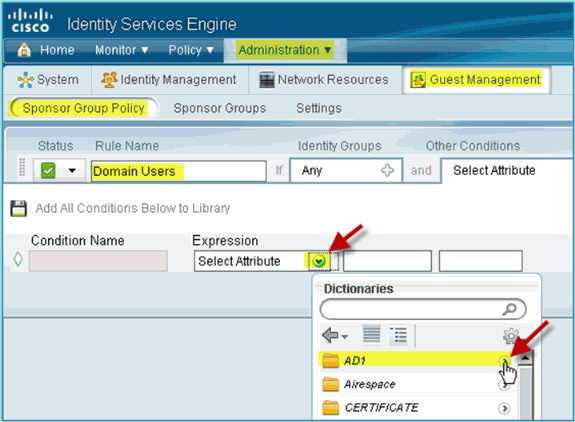

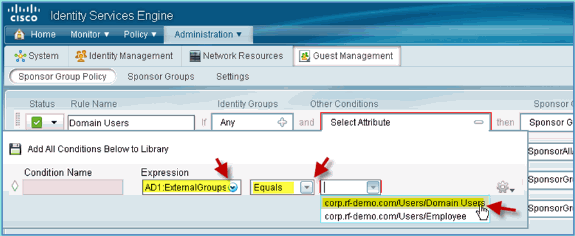

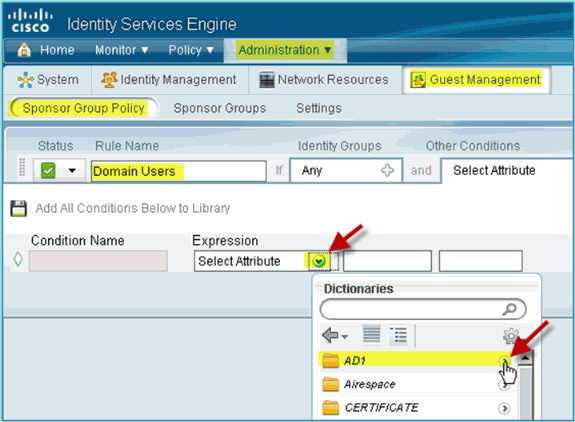

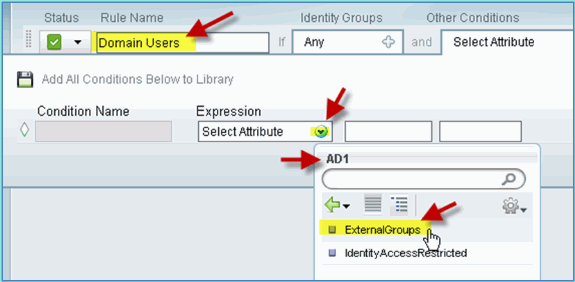

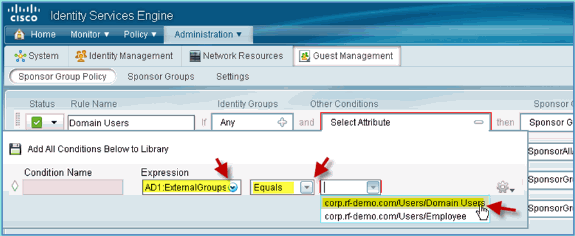

Voor het nieuwe beleid voor de sponsorgroep maakt u het volgende aan:

-

Naam regel: Domeingebruikers

-

Identiteitsgroepen: Willekeurig

-

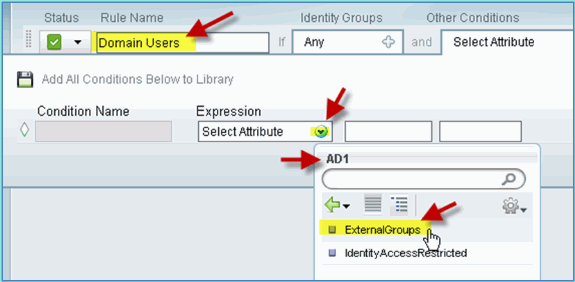

Andere voorwaarden: (Nieuw / Geavanceerd maken) > AD1

-

AD1: Externe groepen

-

AD1 Externe groepen > Gelijk > corp.rf-demo.com/Users/Domain Gebruikers

-

-

Stel in Sponsorgroepen het volgende in:

-

Sponsorgroepen: SponsorAllAccounts

-

-

Ga naar Beheer > Gastbeheer > Sponsorgroepen.

-

Selecteer Bewerken > SponsorAllAccounts.

-

Selecteer Autorisatieniveaus en stel het volgende in:

-

Gastwachtwoord bekijken: Ja

-

SPAN op de Switch configureren

SPAN configureren - ISE mgt/probe-interface is L2 naast de WLC-beheerinterface. De switch kan worden geconfigureerd voor SPAN en andere interfaces, zoals VLAN's voor medewerkers en gastinterfaces.

Podswitch(config)#monitor session 1 source vlan10 , 11 , 12 Podswitch(config)#monitor session 1 destination interface Fa0/8 ISE virtual probe interface.

Referentie: draadloze verificatie voor Apple MAC OS X

Koppelen aan de WLC via een geverifieerde SSID als een INTERNE gebruiker (of geïntegreerde AD-gebruiker ) met een draadloze Apple Mac OS X-laptop. Overslaan indien niet van toepassing.

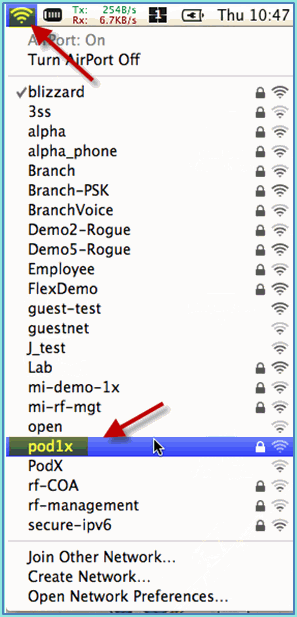

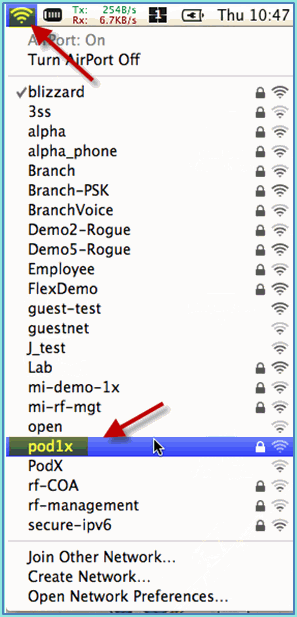

-

Ga op een Mac naar de WLAN-instellingen. Schakel WiFi in en selecteer vervolgens de 802.1X-compatibele POD-SSID die in de vorige oefening is gemaakt en maak verbinding met deze SSID.

-

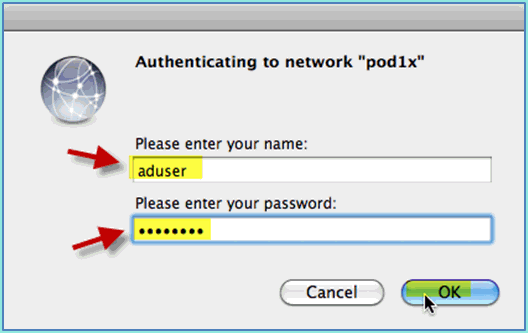

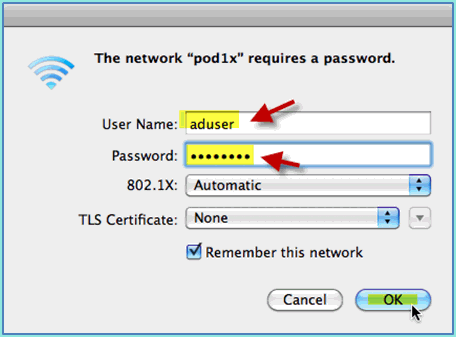

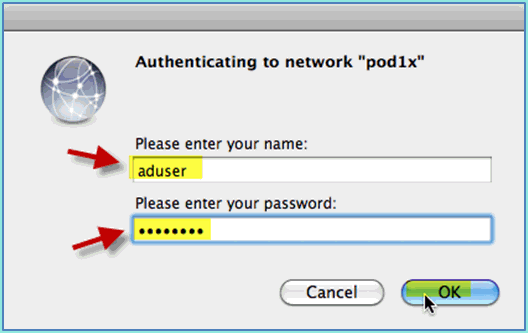

Geef de volgende informatie op om verbinding te maken:

-

Gebruikersnaam: aduser (bij gebruik van AD), medewerker (intern – Medewerker), aannemer (intern – Aannemer)

-

Wachtwoord: XXXX

-

802.1x: automatisch

-

TLS-certificaat: geen

Op dit moment is het mogelijk dat de laptop geen verbinding maakt. Bovendien kan ISE een mislukte gebeurtenis als volgt genereren:

Authentication failed :12514 EAP-TLS failed SSL/TLS handshake because of an unknown CA in the client certificates chain

-

-

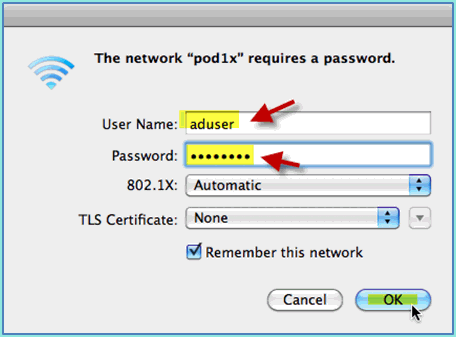

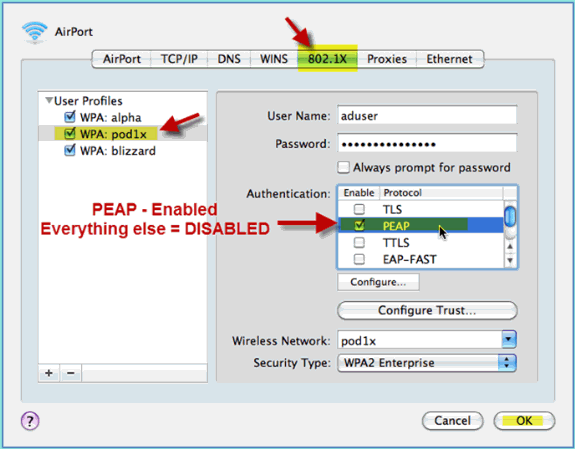

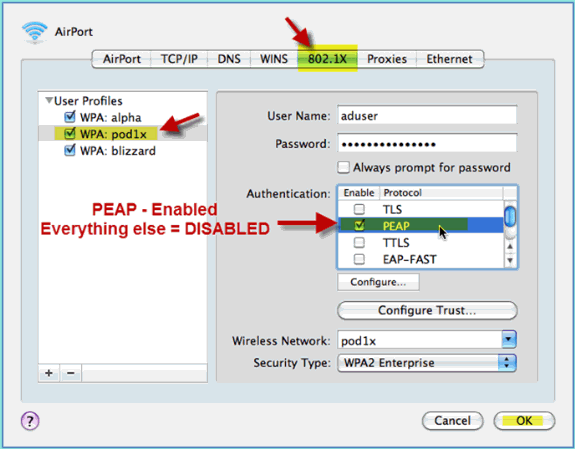

Ga naar Systeemvoorkeur > Netwerk > Luchthaven > 802.1X en stel de nieuwe POD SSID/WPA-profielverificatie in als:

-

TLS: uitgeschakeld

-

PEAP: ingeschakeld

-

TTLS: uitgeschakeld

-

EAP-FAST: uitgeschakeld

-

-

Klik op OK om door te gaan en toe te staan dat de instelling wordt opgeslagen.

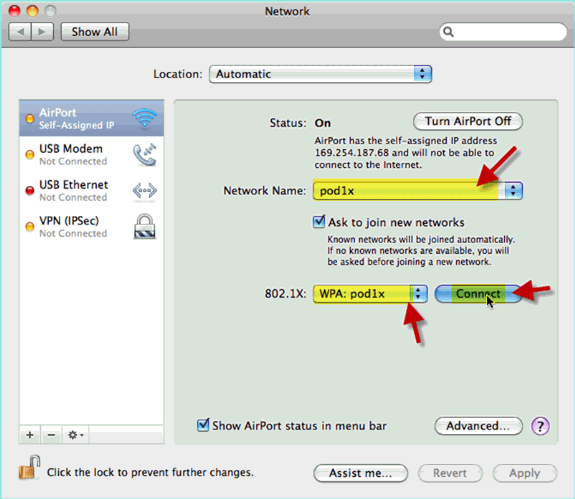

-

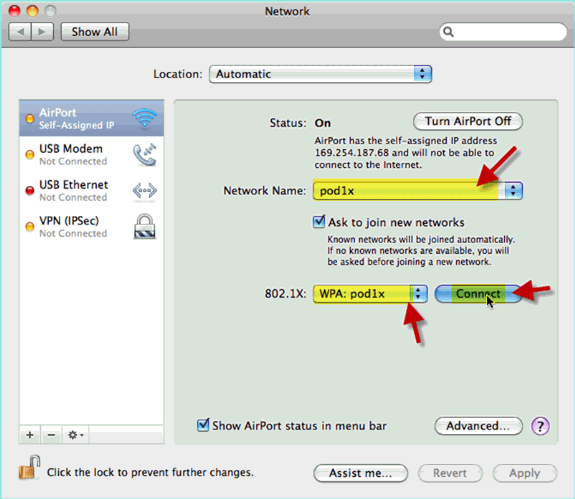

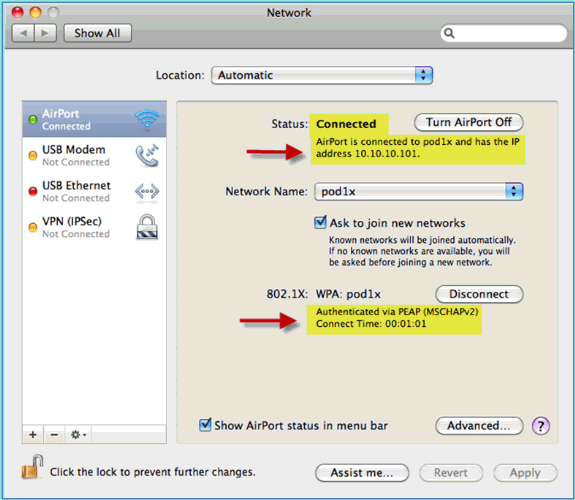

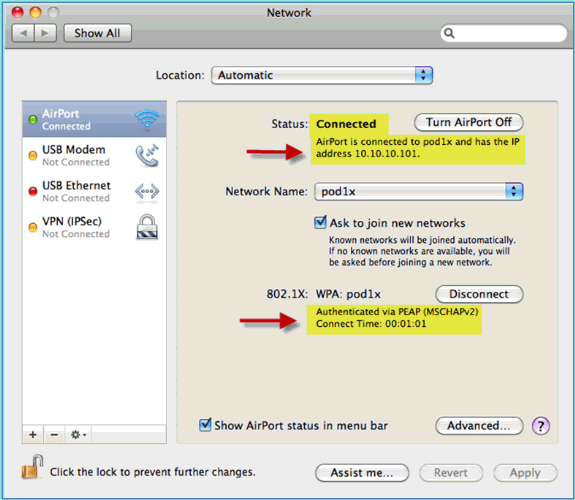

Selecteer in het scherm Netwerk het juiste SSID + 802.1X WPA-profiel en klik op Verbinden.

-

Het systeem kan vragen om een gebruikersnaam en wachtwoord. Voer de AD-gebruiker en het wachtwoord in (aduser/XXXX) en klik vervolgens op OK.

De client moet Verbonden via PEAP tonen met een geldig IP-adres.

Referentie: draadloze verificatie voor Microsoft Windows XP

Koppelen aan de WLC via een geverifieerde SSID als een INTERNE gebruiker (of geïntegreerde AD-gebruiker) met een draadloze Windows XP-laptop. Overslaan indien niet van toepassing.

Voer de volgende stappen uit:

-

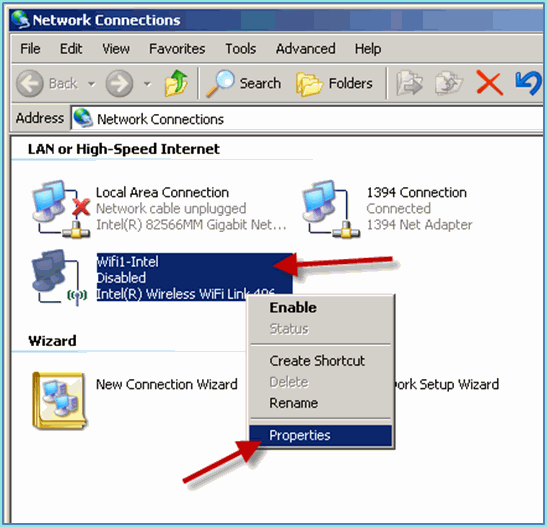

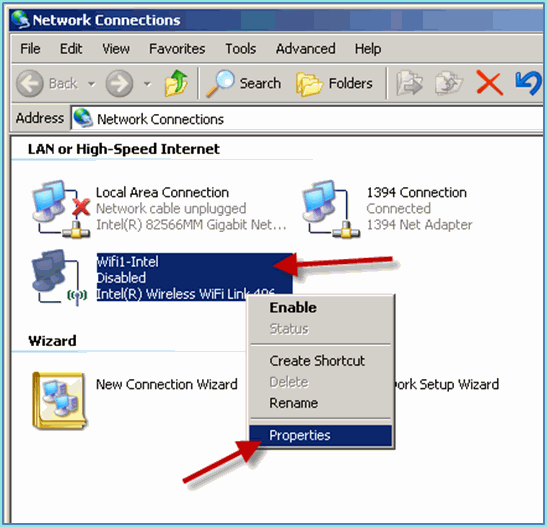

Ga op de laptop naar de WLAN-instellingen. WiFi inschakelen en verbinding maken met de POD-SSID met 802.1X die in de vorige oefening is gemaakt.

-

Toegang tot de netwerkeigenschappen voor de WiFi-interface.

-

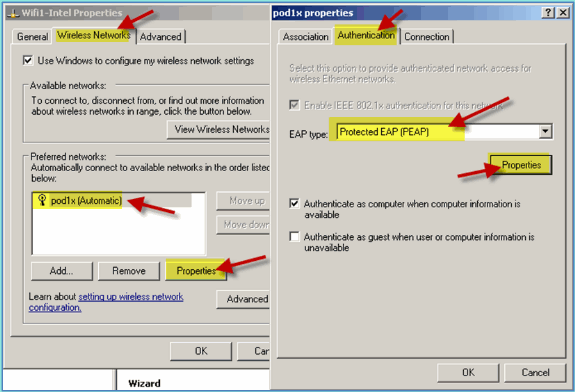

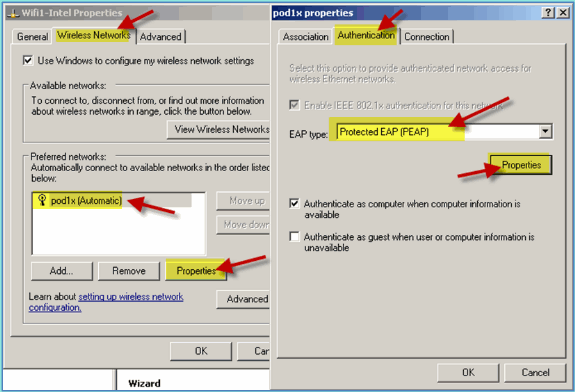

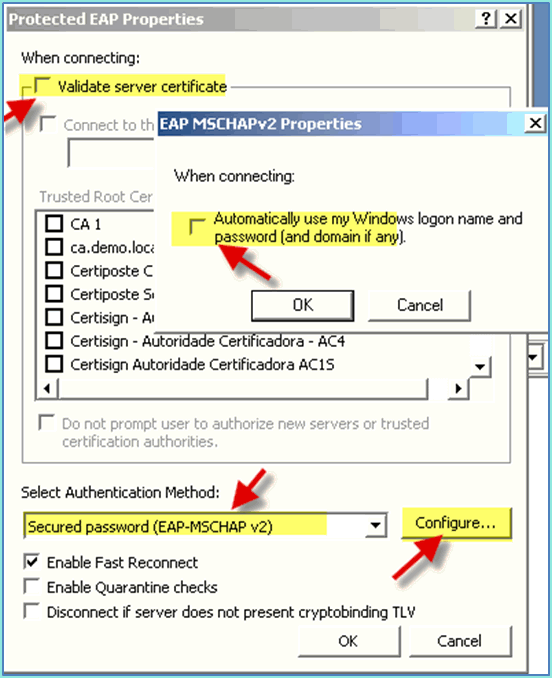

Ga naar het tabblad Draadloze netwerken. Selecteer de netwerkeigenschappen van de SSID-pod > tabblad Verificatie > EAP-type = Protected EAP (PEAP).

-

Klik op de EAP-eigenschappen.

-

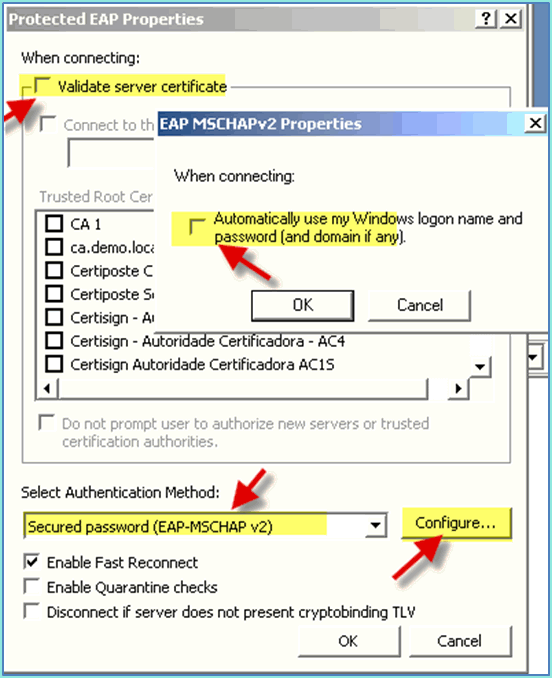

Stel het volgende in:

-

Servercertificaat valideren: uitgeschakeld

-

Verificatiemethode: beveiligd wachtwoord (EAP-MSCHAP v2)

-

-

Klik op OK in alle vensters om deze configuratietaak te voltooien.

-

Windows XP-client vraagt om de gebruikersnaam en het wachtwoord. In dit voorbeeld is het aduser/XXXX.

-

Bevestig netwerkconnectiviteit, IP-adressering (v4).

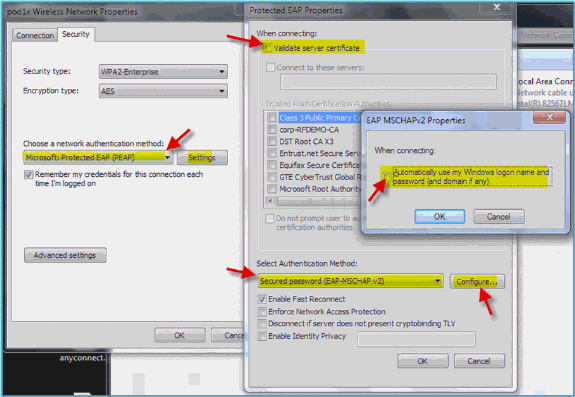

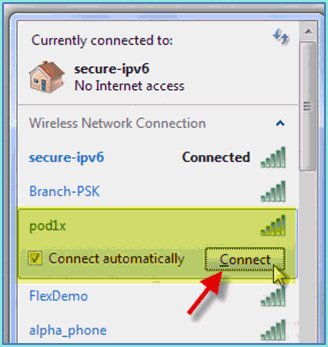

Referentie: Draadloze verificatie voor Microsoft Windows 7

Koppelen aan de WLC via een geverifieerde SSID als een INTERNE gebruiker (of geïntegreerde AD-gebruiker) met een draadloze Windows 7-laptop.

-

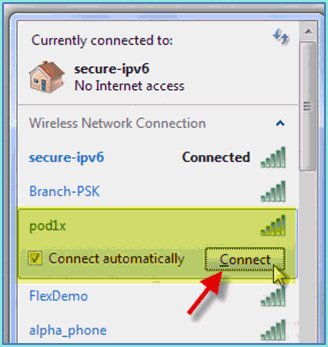

Ga op de laptop naar de WLAN-instellingen. WiFi inschakelen en verbinding maken met de POD-SSID met 802.1X die in de vorige oefening is gemaakt.

-

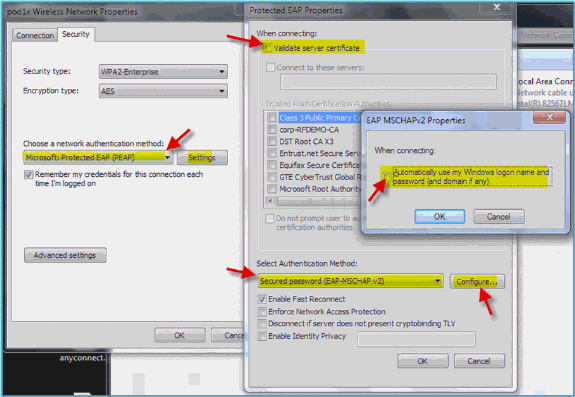

Open Wireless Manager en bewerk het nieuwe profiel voor de draadloze POD.

-

Stel het volgende in:

-

Verificatiemethode: PEAP

-

Onthoud mijn inloggegevens: uitgeschakeld

-

Servercertificaat valideren (geavanceerde instelling): uitgeschakeld

-

Verificatiemethode (adv.-instelling): EAP-MSCHAP v2

-

Automatisch mijn Windows-aanmelding gebruiken…: Uitgeschakeld

-

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

21-Mar-2012

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback