Inleiding

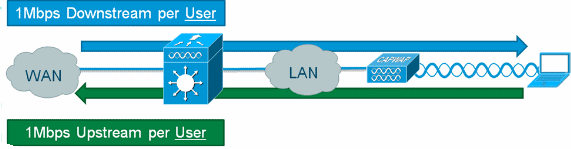

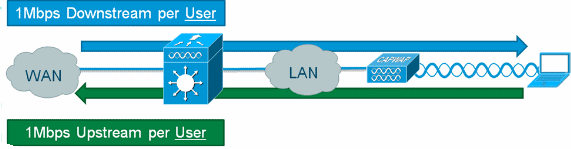

Downstream snelheidsbeperking per gebruiker voor draadloze gebruikers is mogelijk op Cisco Wireless LAN-controllers, maar de toevoeging van IOS Microflow-bewaking aan de oplossing zorgt voor granulaire snelheidsbeperking in zowel de upstream- als de downstream-richting. De motivatie voor het implementeren van snelheidsbeperkingen per gebruiker varieert van bandbreedte "hog" -bescherming is om gelaagde bandbreedtemodellen te implementeren voor toegang tot het klantennetwerk en in sommige gevallen specifieke bronnen op te nemen die zijn vrijgesteld van bandbreedtebewaking als vereiste. Naast het afremmen van het IPv4-verkeer van de huidige generatie, is de oplossing in staat om de IPv6-snelheid per gebruiker te beperken. Dit biedt investeringsbescherming.

Voorwaarden

Vereisten

Microflow policing vereist het gebruik van een Supervisor 720 of hoger die een versie van Cisco IOS® Software Release 12.2(14)SX of hoger uitvoert.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configuratie Catalyst 6500

Microflow-politieconfiguratie

Voer de volgende stappen uit:

-

Het gebruik van Microflow-policing vereist eerst dat een toegangscontrolelijst (ACL) wordt gemaakt om verkeer te identificeren om een afknijpbeleid toe te passen.

Opmerking: In dit configuratievoorbeeld wordt het subnet 192.168.30.x/24 gebruikt voor draadloze clients.

ip access-list extended acl-wireless-downstream

permit ip any 192.168.30.0 0.0.0.255

ip access-list extended acl-wireless-upstream

permit ip 192.168.30.0 0.0.0.255 any

-

Maak een klassenkaart die overeenkomt met de vorige ACL.

class-map match-all class-wireless-downstream

match access-group name acl-wireless-downstream

class-map match-all class-wireless-upstream

match access-group name acl-wireless-upstream

-

Door een beleidskaart te maken, worden de eerder gemaakte ACL en klassentoewijzing gekoppeld aan een afzonderlijke actie die op het verkeer van toepassing is. In dit geval wordt het verkeer in beide richtingen teruggebracht tot 1Mbps. Een bronstroommasker wordt gebruikt in de stroomopwaartse richting (client naar AP) en een doelstroommasker wordt gebruikt in de stroomafwaartse richting (AP naar client).

policy-map police-wireless-upstream

class class-wireless-upstream

police flow mask src-only 1m 187500 conform-action transmit exceed-action drop

policy-map police-wireless-downstream

class class-wireless-downstream

police flow mask dest-only 1m 187500 conform-action transmit exceed-action drop

Raadpleeg Gebruikersgebaseerde snelheidsbeperking in de Cisco Catalyst 6500 voor meer informatie over het configureren van Microflow-beleid.

Het beleid voor bandbreedtebewaking aanpassen

De beleidsverklaring binnen de policy-map is waar de werkelijke parameters voor Bandbreedte (geconfigureerd in bits) en Burst-grootte (geconfigureerd in bytes) worden geconfigureerd.

Een goede vuistregel voor de burst-grootte is:

Burst = (Bandwidth / 8) * 1.5

Voorbeeld:

Deze lijn gebruikt een snelheid van 1Mbps (bits):

police flow mask dest-only 1m 187500 conform-action transmit exceed-action drop

Deze lijn gebruikt een snelheid van 5Mbps (bits):

police flow mask dest-only 5mc 937500 conform-action transmit exceed-action drop

Bronnen voor whitelisting van bandbreedtebewaking

In sommige gevallen moeten bepaalde netwerkbronnen worden vrijgesteld van bandbreedtebewaking, zoals een Windows Update-server of een apparaat voor houdingsherstel. Naast hosts kan whitelisting ook worden gebruikt om hele subnetten vrij te stellen van bandbreedtebewaking.

Voorbeeld:

In dit voorbeeld wordt de host 192.168.20.22 uitgesloten van enige bandbreedtebeperking bij communicatie met het 192.168.30.0/24-netwerk.

ip access-list extended acl-wireless-downstream

deny ip host 192.168.20.22 192.168.30.0 0.0.0.255

permit ip any 192.168.30.0 0.0.0.255

ip access-list extended acl-wireless-upstream

deny ip 192.168.30.0 0.0.0.255 host 192.168.20.22

permit ip 192.168.30.0 0.0.0.255 any

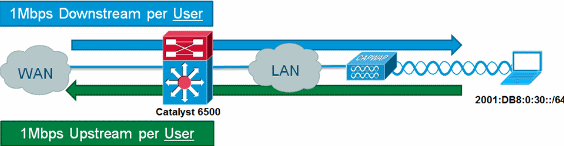

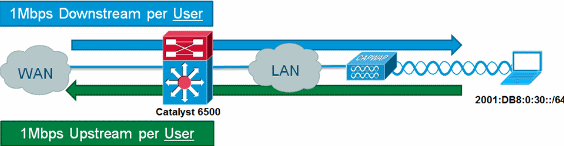

IPv6-microflowbewaking

Voer de volgende stappen uit:

-

Voeg een andere toegangslijst toe aan de Catalyst 6500 om te bepalen welk IPv6-verkeer moet worden geblokkeerd.

ipv6 access-list aclv6-wireless-downstream

permit ipv6 any 2001:DB8:0:30::/64

!

ipv6 access-list aclv6-wireless-upstream

permit ipv6 2001:DB8:0:30::/64 any

-

Wijzig de klassentoewijzing om de IPv6-ACL op te nemen.

class-map match-any class-wireless-downstream

match access-group name aclv6-wireless-downstream

match access-group name acl-wireless-downstream

class-map match-any class-wireless-upstream

match access-group name aclv6-wireless-upstream

match access-group name acl-wireless-upstream

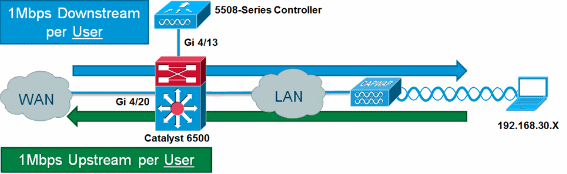

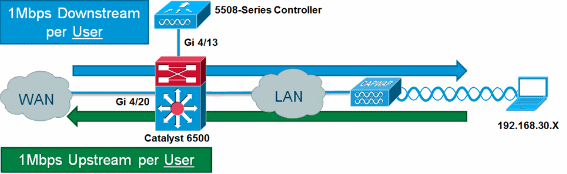

Controllerconfiguratie op basis van apparaten (2500, 4400, 5500)

Om Microflow policing te voorzien van een toestelgebaseerde controller, zoals de 5508-serie, is de configuratie simplistisch. De controller-interface is op dezelfde manier geconfigureerd als elk ander VLAN, terwijl het Catalyst 6500-servicebeleid wordt toegepast op de controller-interface.

Voer de volgende stappen uit:

-

Pas politie-draadloos-upstream toe op de binnenkomende poort van de controller.

interface GigabitEthernet4/13

description WLC

switchport

switchport trunk allowed vlan 30

switchport mode trunk

service-policy input police-wireless-upstream

end

-

Pas beleid-draadloos-downstream toe op de uplink LAN/WAN-poorten.

interface GigabitEthernet4/20

description WAN

switchport

switchport access vlan 20

switchport mode access

service-policy input police-wireless-downstream

end

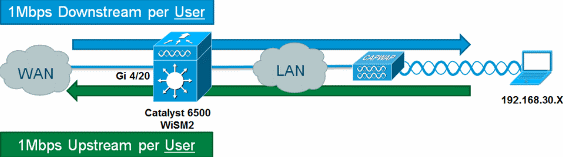

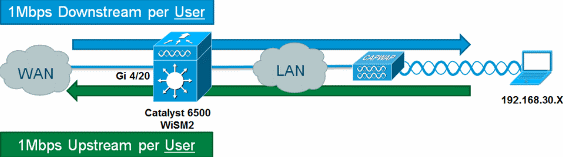

Configuratie van controller op basis van modules (WiSM, WiSM2)

Om Microflow policing op de Catalyst 6500 te kunnen gebruiken met de Wireless Service Module2 (WiSM2), moet de configuratie worden aangepast om VLAN-gebaseerde Quality of Service (QoS) te kunnen gebruiken. Dit betekent dat het Microflow-beleid niet rechtstreeks wordt toegepast op de poortinterface (bijvoorbeeld Gi1/0/1), maar op de VLAN-interface.

Voer de volgende stappen uit:

-

WiSM configureren voor VLAN-gebaseerde QoS:

wism service-vlan 800

wism module 1 controller 1 allowed-vlan 30

wism module 1 controller 1 qos vlan-based

-

Policy-wireless-upstream toepassen op client-VLAN SVI:

interface Vlan30

description Client-Limited

ip address 192.168.30.1 255.255.255.0

ipv6 address 2001:DB8:0:30::1/64

ipv6 enable

service-policy input police-wireless-upstream

end

-

Pas beleid-draadloos-downstream toe op de uplink LAN/WAN-poorten.

interface GigabitEthernet4/20

description WAN

switchport

switchport access vlan 20

switchport mode access

service-policy input police-wireless-downstream

end

Verificatie van oplossing

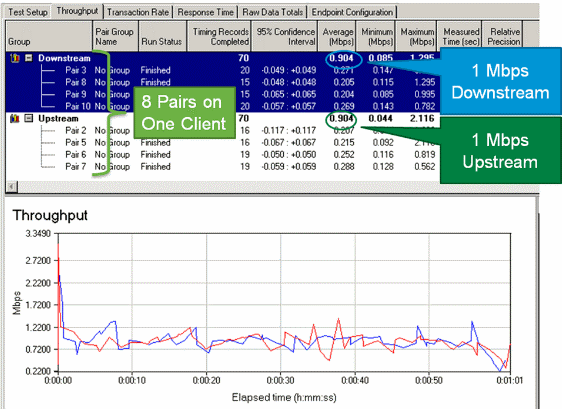

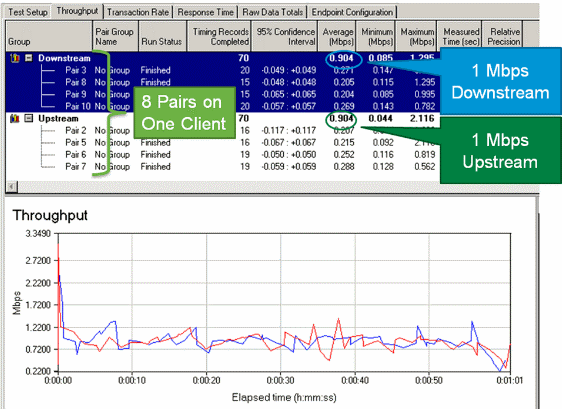

Een van de belangrijkste vereisten voor het beperken van het tarief per gebruiker is de mogelijkheid om alle stromen afkomstig van en bestemd voor een bepaalde gebruiker te beperken. Om te controleren of de Microflow-oplossing aan deze eis voldoet, wordt IxChariot gebruikt om vier gelijktijdige downloadsessies en vier gelijktijdige uploadsessies voor een bepaalde gebruiker te simuleren. Dit kan betekenen dat iemand een FTP-sessie start, op internet surft en een videostream bekijkt terwijl hij een e-mail met een grote bijlage verstuurt, enz.

In deze test wordt IxChariot geconfigureerd met het "Throughput.scr" script met behulp van TCP-verkeer om de snelheid van de link te meten met behulp van gesjoemeld verkeer. De Microflow policing-oplossing is in staat om alle streams naar een totaal van 1 Mbps downstream en 1 Mbps upstream voor de gebruiker te smokkelen. Bovendien gebruiken alle streams ongeveer 25% van de beschikbare bandbreedte (bijvoorbeeld 250kbps per stream x 4 = 1Mbps).

Opmerking: Omdat de Microflow-politieactie plaatsvindt op laag 3, kan het eindresultaat voor de doorvoer van TCP-verkeer lager zijn dan de geconfigureerde snelheid vanwege de overhead van het protocol.

Gerelateerde informatie

Feedback

Feedback