Externe webverificatie met behulp van een RADIUS-server

Inhoud

Inleiding

Dit document legt uit hoe u externe webverificatie kunt uitvoeren met behulp van een externe RADIUS-server.

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

-

Basiskennis van de configuratie van Lichtgewicht access points (LAP’s) en Cisco WLC’s

-

Kennis van het instellen en configureren van een externe webserver

-

Kennis van de configuratie van Cisco Secure ACS

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Draadloze LAN-controller waarop firmware versie 5.0.148.0 wordt uitgevoerd

-

Cisco 1232 Series CLIP

-

Cisco 802.11a/b/g draadloze clientadapter 3.6.0.61

-

Externe webserver waarop de inlogpagina voor webverificatie wordt gehost

-

Cisco Secure ACS-versie waarop firmware-versie 4.1.1.24 wordt uitgevoerd

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

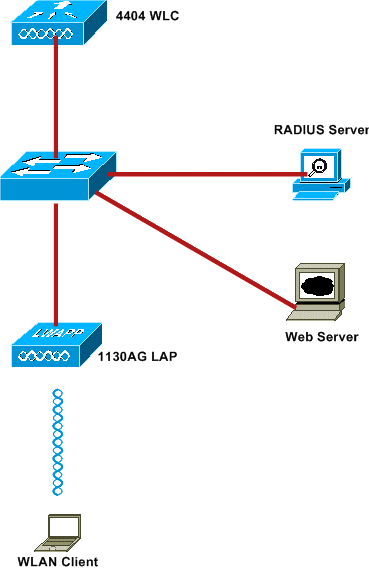

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Dit zijn de IP-adressen die in dit document worden gebruikt:

-

WLC gebruikt het IP-adres 10.77.244.206

-

LAP is geregistreerd in WLC met IP-adres 10.77.244.199

-

Web Server gebruikt het IP-adres 10.7.244.210

-

Cisco ACS-server gebruikt het IP-adres 10.7.244.196

-

De client ontvangt een IP-adres van de beheerinterface die is toegewezen aan het WLAN - 10.7.24.208

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Externe webverificatie

Web Authenticatie is een Layer 3-authenticatiemechanisme dat wordt gebruikt om gastgebruikers te authenticeren voor internettoegang. Gebruikers die zijn geverifieerd met behulp van dit proces kunnen geen toegang tot het internet krijgen tot ze het verificatieproces met succes hebben voltooid. Voor volledige informatie over het externe web authenticatie proces, lees de sectie Externe Web Verificatie Proces van het document Externe Web Verificatie met Draadloze LAN Controllers Configuration Voorbeeld.

In dit document kijken we naar een configuratievoorbeeld, waarin de externe webverificatie wordt uitgevoerd met een externe RADIUS-server.

De WLC configureren

In dit document gaan we ervan uit dat de WLC al geconfigureerd is en een LAP geregistreerd heeft bij de WLC. Dit document veronderstelt verder dat WLC voor basisverrichting wordt gevormd en dat de LAPs aan WLC worden geregistreerd. Als u een nieuwe gebruiker bent die de WLC probeert in te stellen voor basisgebruik met LAP's, raadpleegt u Lichtgewicht AP (LAP)-registratie naar een draadloze LAN-controller (WLC). Om de LAPs te bekijken die aan WLC worden geregistreerd, navigeer aan Draadloos > Alle APs.

Zodra de WLC is geconfigureerd voor basisbediening en een of meer LAP's heeft geregistreerd, kunt u de WLC configureren voor externe webverificatie met behulp van een externe webserver. In ons voorbeeld gebruiken we een Cisco Secure ACS-versie 4.1.1.24 als RADIUS-server. Eerst configureren we de WLC voor deze RADIUS-server en vervolgens zoeken we de configuratie die vereist is op de Cisco Secure ACS voor deze installatie.

De WLC voor Cisco Secure ACS configureren

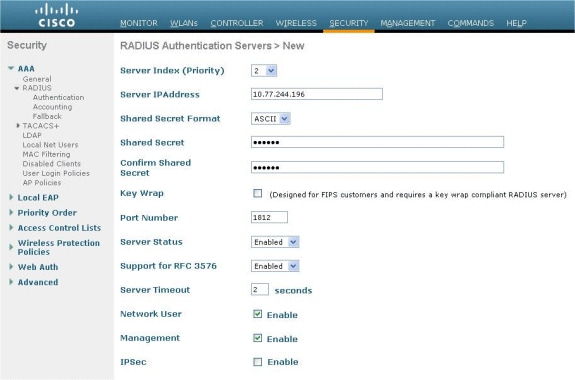

Voer deze stappen uit om de RADIUS-server aan de WLC toe te voegen:

-

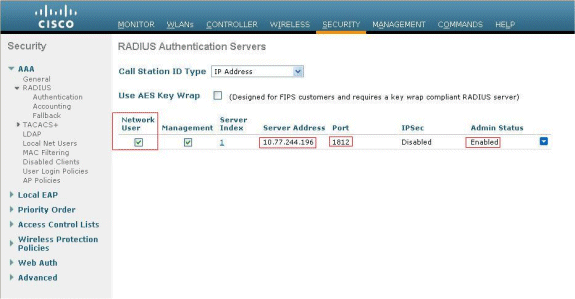

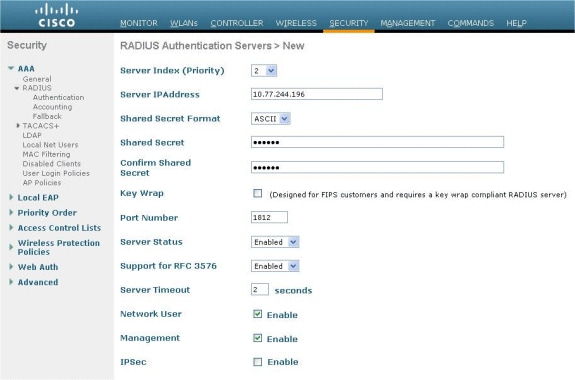

Klik vanuit de WLC GUI op het SECURITY menu.

-

Navigeer onder het menu AAA naar het submenu Straal > Verificatie.

-

Klik op Nieuw en voer het IP-adres van de RADIUS-server in. In dit voorbeeld is het IP-adres van de server 10.77.244.196.

-

Voer het gedeelde geheim in de WLC in. Het gedeelde geheim zou het zelfde op WLC moeten worden gevormd.

-

Kies ASCII of Hex voor gedeeld geheim formaat. Hetzelfde formaat moet worden gekozen op de WLC.

-

1812 is het poortnummer dat wordt gebruikt voor RADIUS-verificatie.

-

Zorg ervoor dat de optie Serverstatus is ingesteld op Ingeschakeld.

-

Selecteer het vakje Netwerkgebruiker inschakelen om de netwerkgebruikers te verifiëren.

-

Klik op Apply (Toepassen).

Configureer het WLAN op WLC voor webverificatie

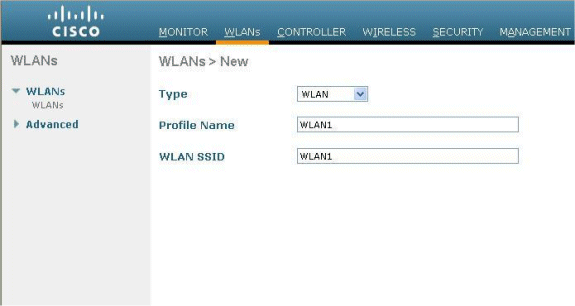

De volgende stap is om WLAN voor webverificatie op WLC te configureren. Voer deze stappen uit om het WLAN op WLC te configureren:

-

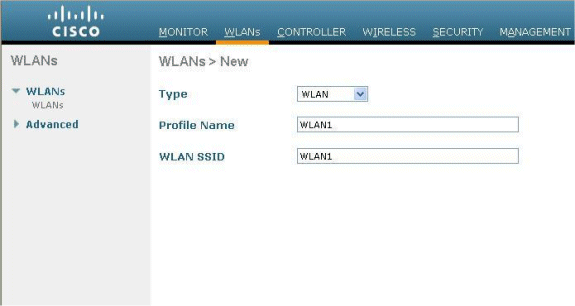

Klik op het menu WLAN’s van de controller-GUI en kies Nieuw.

-

Kies WLAN voor type.

-

Voer een profielnaam en een WLAN-SSID van uw keuze in en klik op Toepassen.

Opmerking: de WLAN-SSID is hoofdlettergevoelig.

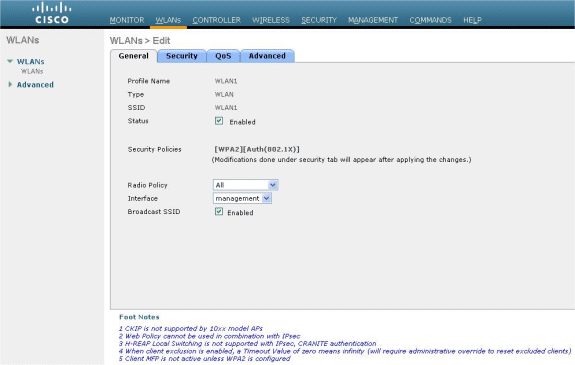

-

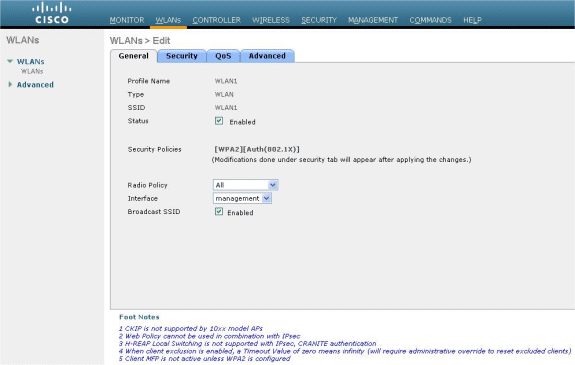

Zorg er onder het tabblad Algemeen voor dat de optie Ingeschakeld is ingeschakeld voor zowel de status als de broadcast-SSID.

WLAN-configuratie

-

Kies een interface voor het WLAN. Een interface die in een uniek VLAN is geconfigureerd, wordt doorgaans aan het WLAN toegewezen, zodat de client een IP-adres in dat VLAN ontvangt. In dit voorbeeld gebruiken we beheer voor Interface.

-

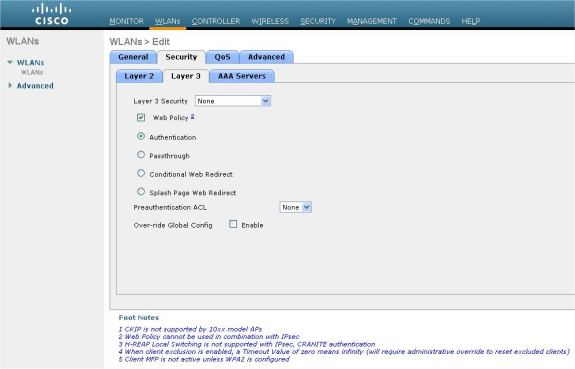

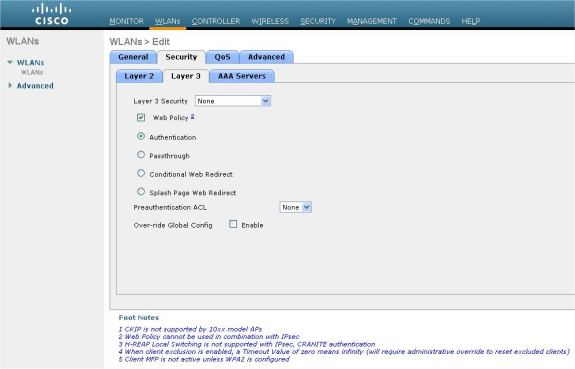

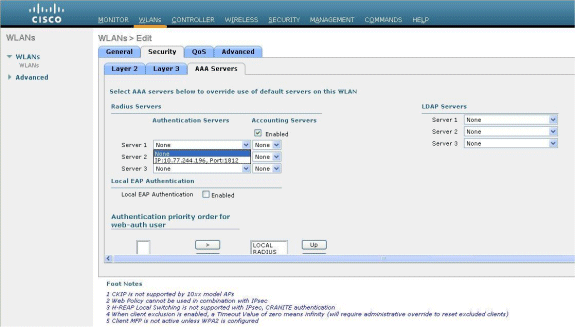

Kies het tabblad Beveiliging.

-

Kies Geen in het menu Layer 2 voor Layer 2 Security.

-

Kies in het menu Layer 3 Geen voor Layer 3 Security. Schakel het selectievakje Webbeleid in en kies Verificatie.

-

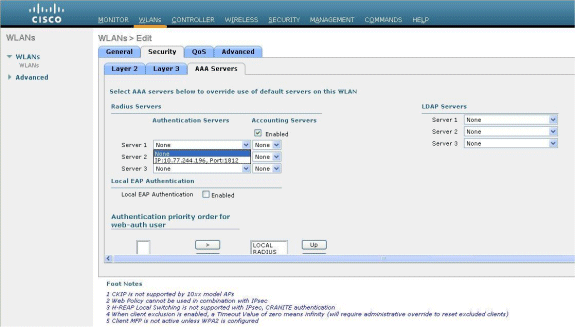

Kies in het menu AAA-servers voor de verificatieserver de RADIUS-server die op deze WLC is geconfigureerd. Andere menu's blijven standaard staan.

De webserverinformatie over WLC configureren

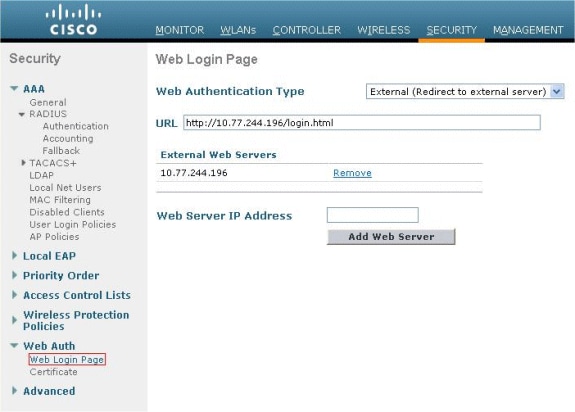

De webserver waarop de webpagina voor webverificatie wordt gehost, moet op de WLC worden geconfigureerd. Voer de volgende stappen uit om de webserver te configureren:

-

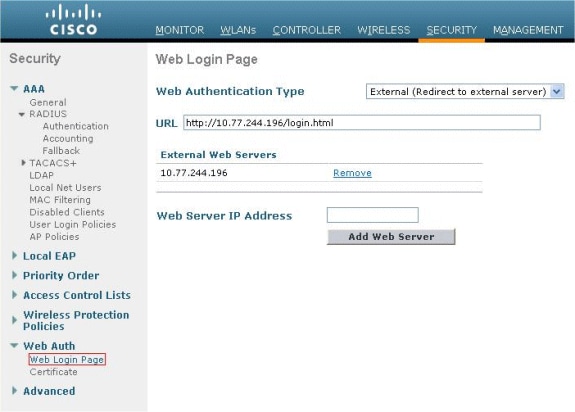

Klik op het tabblad Beveiliging. Ga naar Web Auth > Web Login Pagina.

-

Stel het web verificatie type in als extern.

-

Voer in het veld IP-adres van de webserver het IP-adres in van de server waarop de webpagina voor webverificatie is geïnstalleerd en klik op Webserver toevoegen. In dit voorbeeld is het IP-adres 10.77.244.196, dat wordt weergegeven onder Externe webservers.

-

Voer de URL voor de webpagina voor webverificatie (in dit voorbeeld http://10.77.244.196/login.html) in het URL-veld in.

De Cisco Secure ACS-software configureren

In dit document gaan we ervan uit dat Cisco Secure ACS Server al op een machine is geïnstalleerd en actief is. Raadpleeg voor meer informatie over het instellen van Cisco Secure ACS de Configuratiehandleiding voor Cisco Secure ACS 4.2.

De gebruikersinformatie over Cisco Secure ACS configureren

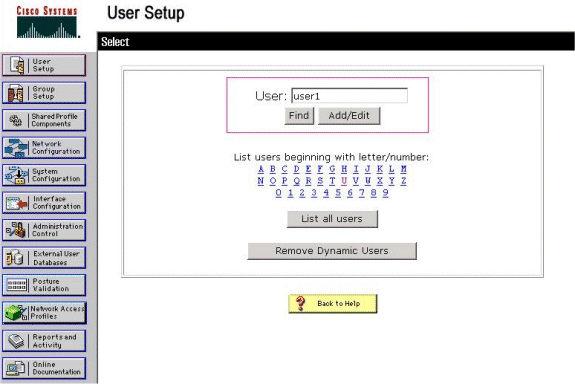

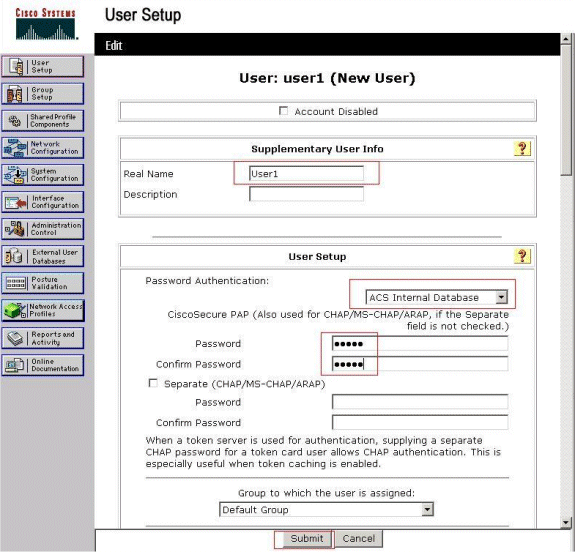

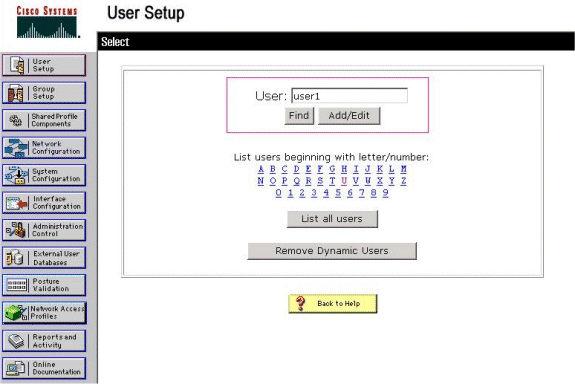

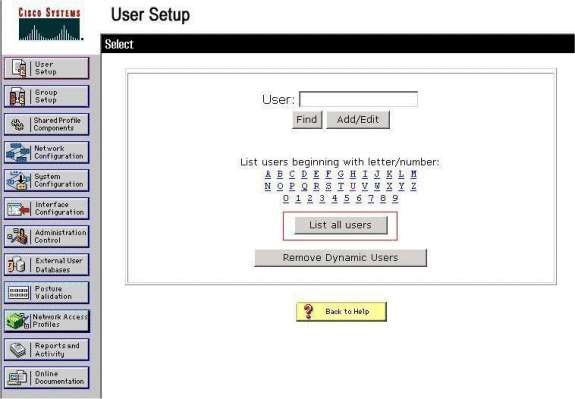

Voer deze stappen uit om gebruikers op Cisco Secure ACS te configureren:

-

Kies Gebruikersinstelling van Cisco Secure ACS GUI, voer een gebruikersnaam in en klik op Toevoegen/Bewerken. In dit voorbeeld is de gebruiker user1.

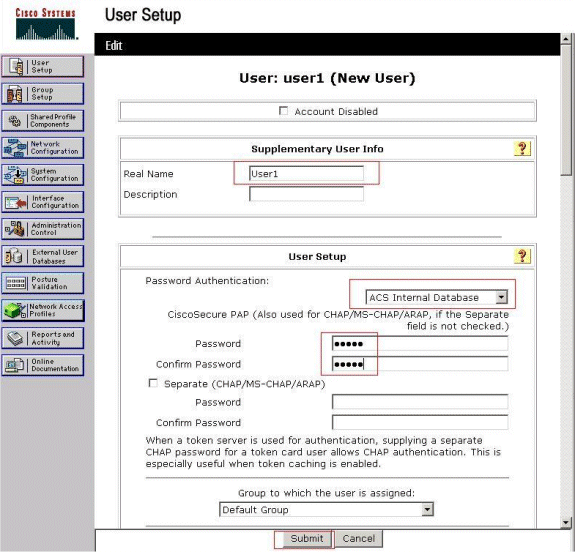

-

Standaard wordt PAP gebruikt voor het authenticeren van clients. Het wachtwoord voor de gebruiker wordt ingevoerd onder Gebruikersinstelling > Wachtwoordverificatie > Cisco Secure PAP. Zorg ervoor dat u ACS Interne Database kiest voor Wachtwoordverificatie.

-

De gebruiker moet een groep toegewezen krijgen waartoe de gebruiker behoort. Kies de standaardgroep.

-

Klik op Verzenden.

De WLC-informatie over Cisco Secure ACS configureren

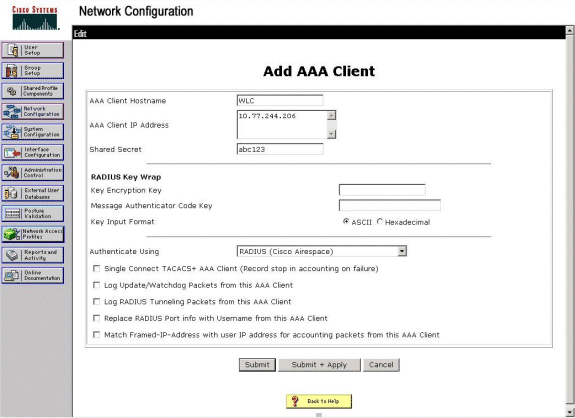

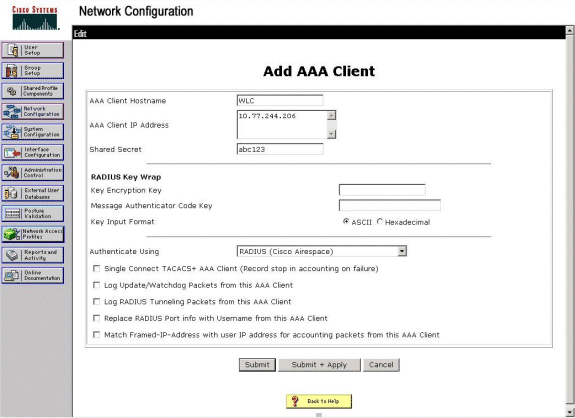

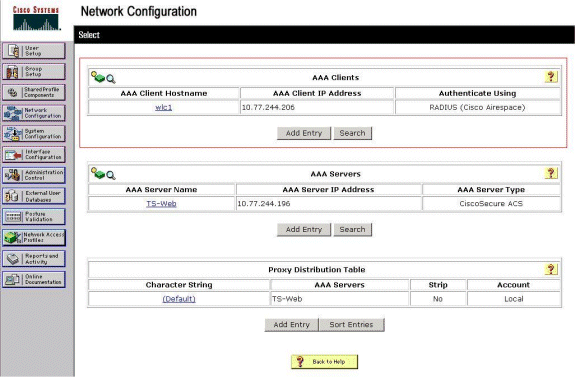

Voer deze stappen uit om WLC-informatie over Cisco Secure ACS te configureren:

-

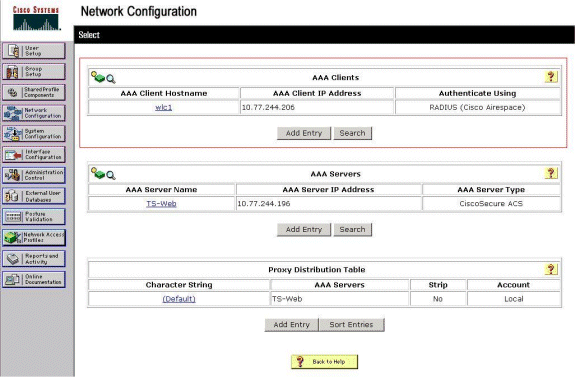

In de ACS GUI, klik op het tabblad Netwerkconfiguratie en klik op Ingang toevoegen.

-

Het scherm AAA-client toevoegen verschijnt.

-

Voer de naam van de client in. In dit voorbeeld gebruiken we WLC.

-

Voer het IP-adres van de client in. Het IP-adres van WLC is 10.77.244.2006.

-

Voer de gedeelde geheime sleutel en de sleutelindeling in. Dit zou de ingang moeten aanpassen die in het menu van de Veiligheid WLC wordt gemaakt.

-

Kies ASCII voor het Key Input Format, dat hetzelfde moet zijn op de WLC.

-

Kies RADIUS (Cisco Aironet) voor Verifiëren met behulp van om het protocol in te stellen dat wordt gebruikt tussen de WLC en de RADIUS-server.

-

Klik op Indienen + Toepassen.

Clientverificatieproces

Clientconfiguratie

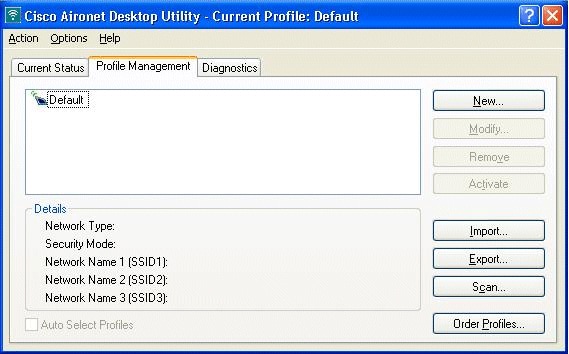

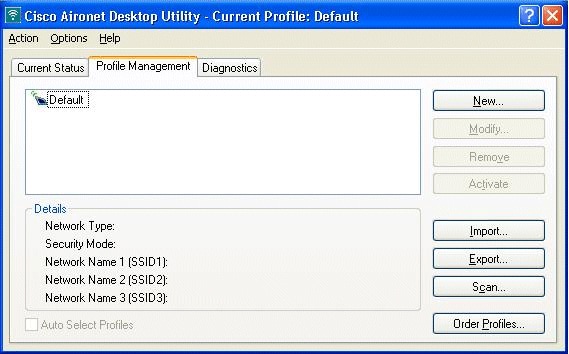

In dit voorbeeld gebruiken we Cisco Aironet Desktop Utility voor het uitvoeren van webverificatie. Voer deze stappen uit om het Aironet Desktop Utility te configureren.

-

Open het Aironet Desktop Utility vanaf Start > Cisco Aironet > Aironet Desktop Utility.

-

Klik op het tabblad Profielbeheer.

-

Kies het standaardprofiel en klik op Wijzigen.

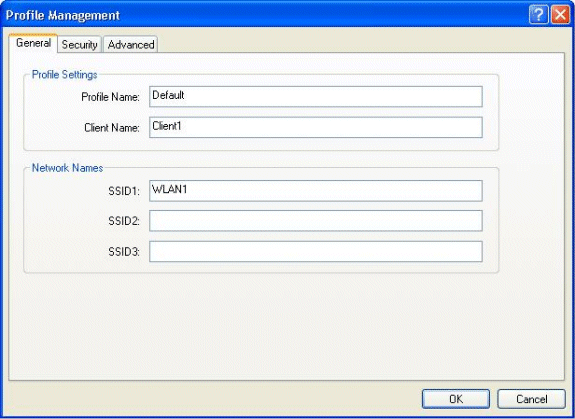

-

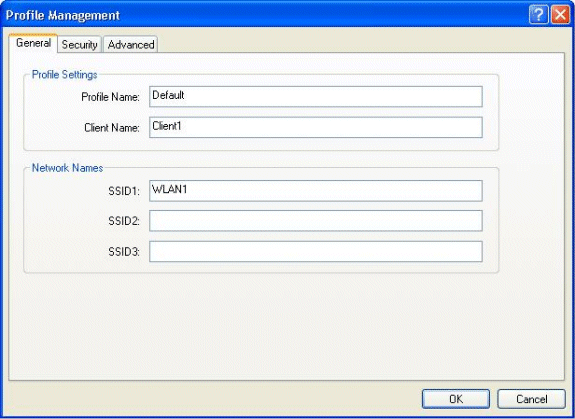

Klik op het tabblad Algemeen.

-

Profielnaam configureren. In dit voorbeeld wordt Default gebruikt.

-

Configureer de SSID onder Netwerknamen. In dit voorbeeld wordt WLAN1 gebruikt.

Opmerking: de SSID is hoofdlettergevoelig en moet overeenkomen met het WLAN dat op de WLC is geconfigureerd.

-

-

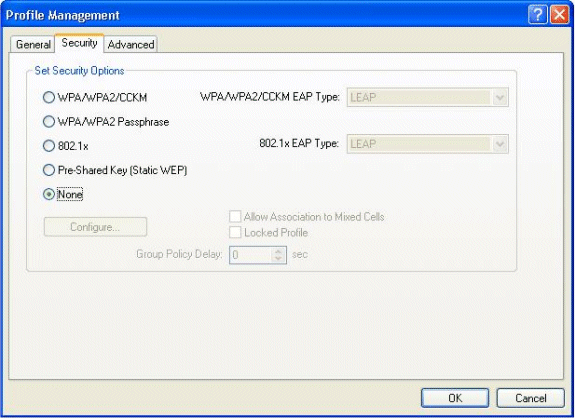

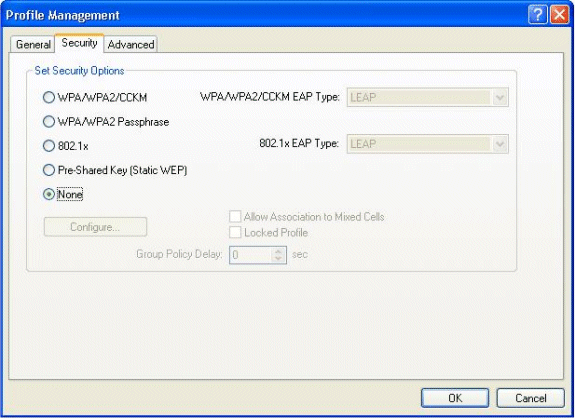

Klik op het tabblad Beveiliging.

Kies Geen als beveiliging voor webverificatie.

-

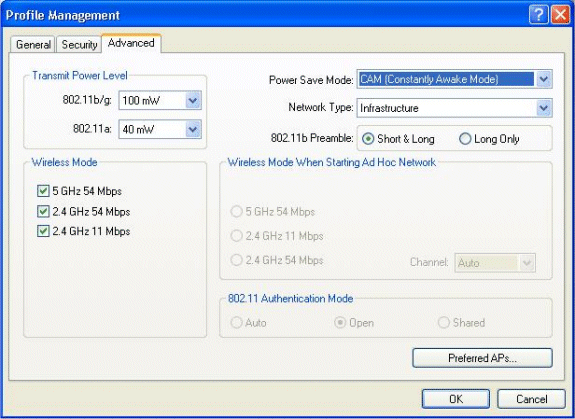

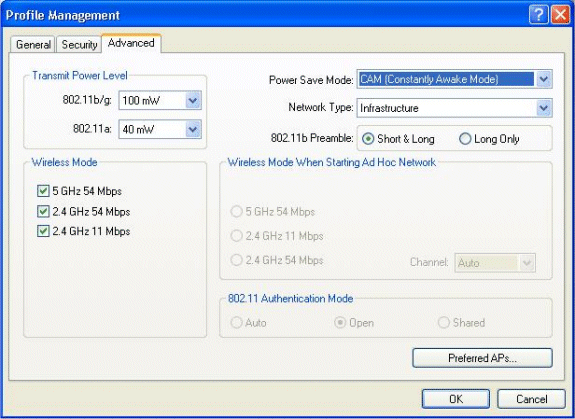

Klik op het tabblad Geavanceerd.

-

Kies in het menu Draadloze modus de frequentie waarmee de draadloze client met de LAP communiceert.

-

Kies onder het transmissieniveau de voeding die op de WLC is ingesteld.

-

Laat de standaardwaarde voor de energiebesparende modus staan.

-

Kies infrastructuur als netwerktype.

-

Stel de 802.11b inleiding in als Short & Long voor een betere compatibiliteit.

-

Klik op OK.

-

-

-

Zodra het profiel op de clientsoftware is geconfigureerd, wordt de client met succes gekoppeld en ontvangt een IP-adres van de VLAN-pool die voor de beheerinterface is geconfigureerd.

Aanmeldingsproces voor client

In deze sectie wordt uitgelegd hoe de client inlogt.

-

Open een browservenster en voer een URL of IP-adres in. Dit brengt de web authenticatie pagina naar de client. Als de controller een release eerder dan 3.0 uitvoert, moet de gebruiker https://1.1.1.1/login.html invoeren om de web authenticatie pagina te openen. Er verschijnt een venster met een veiligheidswaarschuwing.

-

Klik op Ja om verder te gaan.

-

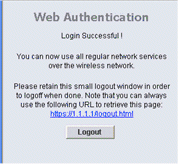

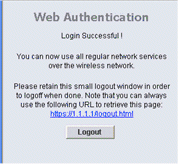

Wanneer het inlogvenster verschijnt, voert u de gebruikersnaam en het wachtwoord in die op de RADIUS-server zijn ingesteld. Als uw login succesvol is, ziet u twee browservensters. Het grotere venster geeft aan dat u met succes bent aangemeld en u kunt dit venster gebruiken om door het internet te bladeren. Gebruik het kleinere venster om uit te loggen wanneer uw gebruik van het gastennetwerk is voltooid.

Verifiëren

Voor een succesvolle webverificatie moet u controleren of de apparaten op de juiste manier zijn geconfigureerd. In deze paragraaf wordt uitgelegd hoe u de in het proces gebruikte apparaten kunt controleren.

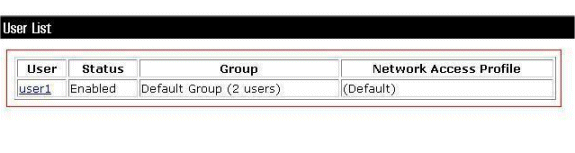

Controleer ACS

-

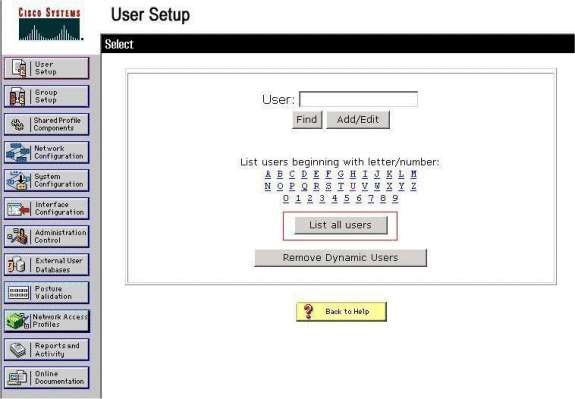

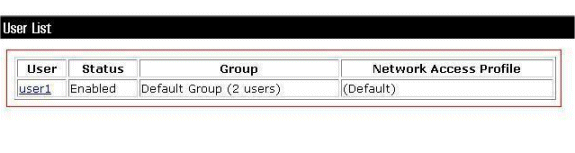

Klik op Gebruikersinstelling en klik vervolgens op Lijst Alle gebruikers op de ACS GUI.

Zorg ervoor dat de status van de gebruiker Ingeschakeld is en dat de standaardgroep aan de gebruiker is toegewezen.

-

Klik op het tabblad Netwerkconfiguratie en kijk in de tabel AAA-clients om te verifiëren dat de WLC is geconfigureerd als een AAA-client.

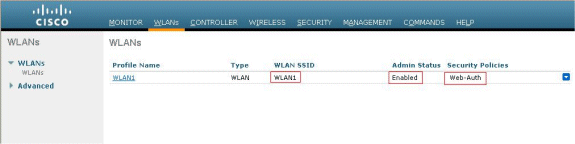

Controleer WLC

-

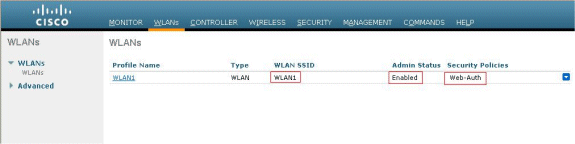

Klik op het menu WLAN’s van de WLC GUI.

-

Zorg ervoor dat het WLAN dat voor webverificatie wordt gebruikt, op de pagina is vermeld.

-

Zorg ervoor dat de Admin Status voor het WLAN is ingeschakeld.

-

Zorg ervoor dat het Beveiligingsbeleid voor het WLAN webautorisatie toont.

-

-

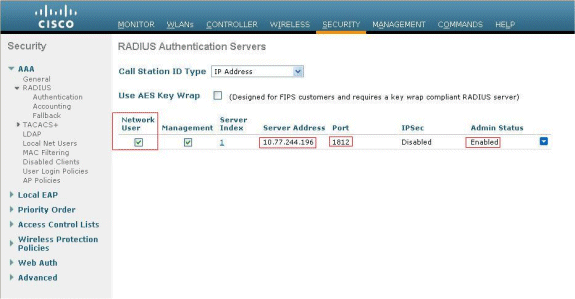

Klik op het menu SECURITY van de WLC GUI.

-

Zorg ervoor dat Cisco Secure ACS (10.77.24.196) in de lijst op de pagina is vermeld.

-

Controleer of het vakje Netwerkgebruiker is ingeschakeld.

-

Zorg ervoor dat de poort 1812 is en dat de beheerstatus is ingeschakeld.

-

Problemen oplossen

Er zijn vele redenen waarom een webverificatie niet succesvol is. De document Problemen oplossen Web Verification op een Draadloze LAN Controller (WLC) legt die redenen duidelijk in detail uit.

Opdrachten voor troubleshooting

N.B.: Raadpleeg Belangrijke informatie over debug-opdrachten voordat u deze debug-opdrachten gebruikt.

Telnet in de WLC en geeft deze opdrachten uit om de verificatie probleemoplossing uit te voeren:

-

debug aaa all enable

Fri Sep 24 13:59:52 2010: 00:40:96:ac:dd:05 Successful transmission of Authentic ation Packet (id 1) to 10.77.244.196:1812, proxy state 00:40:96:ac:dd:05-00:01 Fri Sep 24 13:59:52 2010: 00000000: 01 01 00 73 00 00 00 00 00 00 00 00 00 00 0 0 00 ...s............ Fri Sep 24 13:59:52 2010: 00000010: 00 00 00 00 01 07 75 73 65 72 31 02 12 93 c 3 66 ......user1....f Fri Sep 24 13:59:52 2010: 00000030: 75 73 65 72 31 user1 Fri Sep 24 13:59:52 2010: ****Enter processIncomingMessages: response code=2 Fri Sep 24 13:59:52 2010: ****Enter processRadiusResponse: response code=2 Fri Sep 24 13:59:52 2010: 00:40:96:ac:dd:05 Access-Accept received from RADIUS s erver 10.77.244.196 for mobile 00:40:96:ac:dd:05 receiveId = 0 Fri Sep 24 13:59:52 2010: AuthorizationResponse: 0x12238db0 Fri Sep 24 13:59:52 2010: structureSize................................89 Fri Sep 24 13:59:52 2010: resultCode...................................0 Fri Sep 24 13:59:52 2010: protocolUsed.................................0x0 0000001 Fri Sep 24 13:59:52 2010: proxyState...................................00: 40:96:AC:DD:05-00:00 Fri Sep 24 13:59:52 2010: Packet contains 2 AVPs: Fri Sep 24 13:59:52 2010: AVP[01] Framed-IP-Address................... .....0xffffffff (-1) (4 bytes) Fri Sep 24 13:59:52 2010: AVP[02] Class............................... .....CACS:0/5183/a4df4ce/user1 (25 bytes) Fri Sep 24 13:59:52 2010: Authentication failed for user1, Service Type: 0 Fri Sep 24 13:59:52 2010: 00:40:96:ac:dd:05 Applying new AAA override for statio n 00:40:96:ac:dd:05 Fri Sep 24 13:59:52 2010: 00:40:96:ac:dd:05 Override values for station 00:40:96 :ac:dd:05 source: 48, valid bits: 0x1 qosLevel: -1, dscp: 0xffffffff, dot1pTag: 0xffffffff, sessionTimeout: -1 dataAvgC: -1, rTAvgC: -1, dataBurstC: -1, rTimeBurstC: -1 vlanIfName: '', aclName: Fri Sep 24 13:59:52 2010: 00:40:96:ac:dd:05 Unable to apply override policy for station 00:40:96:ac:dd:05 - VapAllowRadiusOverride is FALSE Fri Sep 24 13:59:52 2010: 00:40:96:ac:dd:05 Sending Accounting request (0) for s tation 00:40:96:ac:dd:05 Fri Sep 24 13:59:52 2010: AccountingMessage Accounting Start: 0x1500501c Fri Sep 24 13:59:52 2010: Packet contains 12 AVPs: Fri Sep 24 13:59:52 2010: AVP[01] User-Name........................... .....user1 (5 bytes) Fri Sep 24 13:59:52 2010: AVP[02] Nas-Port............................ .....0x00000002 (2) (4 bytes) Fri Sep 24 13:59:52 2010: AVP[03] Nas-Ip-Address...................... .....0x0a4df4ce (172881102) (4 bytes) Fri Sep 24 13:59:52 2010: AVP[04] Framed-IP-Address................... .....0x0a4df4c7 (172881095) (4 bytes) -

debug aaa detail inschakelen

Mislukte verificatiepogingen worden weergegeven in het menu Rapporten en activiteit > Mislukte pogingen.

Gerelateerde informatie

- Configuratie van draadloze LAN-controller en webverificatie - voorbeeld

- Webverificatie voor probleemoplossing op een draadloze LAN-controller (WLC)

- Configuratie-voorbeeld van externe webverificatie met draadloze LAN-controllers

- Webverificatie met LDAP op Wireless LAN-controllers (WLC’s) - configuratievoorbeeld

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

13-Sep-2010

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback