Handmatige toevoeging van zelfondertekend certificaat aan de controller voor LAPP-geconverteerde AP’s

Inhoud

Inleiding

Dit document verklaart de methoden die u kunt gebruiken om handmatig zelfondertekende certificaten (SSC’s) toe te voegen aan een Cisco Wireless LAN (WLAN)-controller (WLC).

De SSC van een access point (AP) dient te bestaan op alle WLC's in het netwerk waarop de AP toestemming heeft om te registreren. Als algemene regel, pas de SSC toe op alle WLC's in dezelfde mobiliteitsgroep. Wanneer toevoeging van de SSC aan de WLC niet gebeurt via het upgrade-hulpprogramma, moet u de SSC handmatig toevoegen aan de WLC met gebruik van de procedure in dit document. U hebt deze procedure ook nodig wanneer een AP wordt verplaatst naar een ander netwerk of wanneer extra WLC's worden toegevoegd aan het bestaande netwerk.

U kunt dit probleem herkennen wanneer een Lichtgewicht AP Protocol (LWAP)-geconverteerde AP niet aan WLC associeert. Wanneer u het associatieprobleem problemen oplost, ziet u deze uitgangen wanneer u deze debugs uitgeeft:

-

Wanneer u de opdracht debug pm pki enable uitgeeft, ziet u:

(Cisco Controller) >debug pm pki enable Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: locking ca cert table Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: calling x509_alloc() for user cert Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: calling x509_decode() Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: <subject> L=San Jose, ST= California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1130-00146a1b3744 Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: <issuer> L=San Jose, ST= California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1130-00146a1b3744 Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: Mac Address in subject is 00:XX:XX:XX:XX Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: Cert is issued by Cisco Systems. Thu Jan 26 20:22:50 2006: sshpmGetIssuerHandles: SSC is not allowed by config; bailing... Thu Jan 26 20:22:50 2006: sshpmFreePublicKeyHandle: called with (nil) Thu Jan 26 20:22:50 2006: sshpmFreePublicKeyHandle: NULL argument.

-

Wanneer u de debug lwapp-gebeurtenissen opdracht inschakelen uitgeeft, ziet u:

(Cisco Controller) >debug lwapp errors enable .... Thu Jan 26 20:23:27 2006: Received LWAPP DISCOVERY REQUEST from AP 00:13:5f:f8:c3:70 to ff:ff:ff:ff:ff:ff on port '1' Thu Jan 26 20:23:27 2006: Successful transmission of LWAPP Discovery-Response to AP 00:13:5f:f8:c3:70 on Port 1 Thu Jan 26 20:23:27 2006: Received LWAPP JOIN REQUEST from AP 00:13:5f:f9:dc:b0 to 06:0a:10:10:00:00 on port '1' Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: locking ca cert table Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: calling x509_alloc() for user cert Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: calling x509_decode() Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: <subject> L=San Jose, ST= California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1130-00146a1b321a Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: <issuer> L=San Jose, ST= California, C=US, O=Cisco Systems, MAILTO=support@cisco.com, CN=C1130-00146a1b321a Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: Mac Address in subject is 00:14:6a:1b:32:1a Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: Cert is issued by Cisco Systems. Thu Jan 26 20:23:27 2006: sshpmGetIssuerHandles: SSC is not allowed by config; bailing... Thu Jan 26 20:23:27 2006: LWAPP Join-Request does not include valid certificate in CERTIFICATE_PAYLOAD from AP 00:13:5f:f9:dc:b0. Thu Jan 26 20:23:27 2006: sshpmFreePublicKeyHandle: called with (nil) Thu Jan 26 20:23:27 2006: sshpmFreePublicKeyHandle: NULL argument. Thu Jan 26 20:23:27 2006: Unable to free public key for AP 00:13:5F:F9:DC:B0 Thu Jan 26 20:23:27 2006: spamDeleteLCB: stats timer not initialized for AP 00:13:5f:f9:dc:b0 Thu Jan 26 20:23:27 2006: spamProcessJoinRequest : spamDecodeJoinReq failed

Voorwaarden

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

-

WLC bevat niet SSC die het upgrade hulpprogramma gegenereerd heeft.

-

De AP's bevatten een SSC.

-

Telnet is ingeschakeld op de WLC en de AP.

-

De minimale versie van de pre-LWAP Cisco IOS®-softwarecode bevindt zich op het toegangspunt dat moet worden bijgewerkt.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 2006 WLC die firmware 3.2.16.21 uitvoert zonder geïnstalleerde SSC

-

Cisco Aironet 1230 Series access point met een SSC

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Achtergrondinformatie

In de Cisco gecentraliseerde WLAN-architectuur werken AP’s in de lichtgewicht modus. De AP's zijn gekoppeld aan een Cisco WLC met gebruik van de LWAPP. LWAPP is een Internet Engineering Task Force (IETF) conceptprotocol dat het controle berichtenverkeer voor installatie en padverificatie en runtimebewerkingen definieert. LWAPP definieert ook het tunnelmechanisme voor dataverkeer.

Een lichtgewicht AP (LAP) ontdekt een WLC met gebruik van LWAPP-detectiemechanismen. De LAP stuurt vervolgens de WLC en LWAPP verzoek. De WLC stuurt de LAP een LWAPP-gezamenlijk antwoord dat de LAP in staat stelt zich aan te sluiten bij de WLC. Wanneer de LAP is aangesloten bij de WLC, downloadt de LAP de WLC software als de revisies op de LAP en de WLC niet overeenkomen. Vervolgens wordt de LAP volledig gecontroleerd door de WLC.

LWAPP beveiligt de communicatie tussen de AP en de WLC door middel van een beveiligde sleuteldistributie. Voor de beveiligde sleuteldistributie zijn al provisioned X.509 digitale certificaten op zowel de LAP als de WLC vereist. In de fabriek geïnstalleerde certificaten worden aangeduid met de term "MIC", een acroniem voor "Manufacturing Installed Certificate". Aironet AP's die voor 18 juli 2005 zijn verzonden, hebben geen MIC's. Dus deze AP's maken een SSC wanneer ze geconverteerd worden om te werken in lichtgewicht modus. Controllers zijn geprogrammeerd om SSC's te accepteren voor de verificatie van specifieke AP's.

Dit is het upgradeproces:

-

De gebruiker voert een upgrade-hulpprogramma uit dat een invoerbestand met een lijst van AP's en hun IP-adressen accepteert, naast hun aanmeldingsgegevens.

-

Het hulpprogramma stelt Telnet-sessies met de AP’s in en verstuurt een serie Cisco IOS-softwareopdrachten in het invoerbestand om de AP voor te bereiden op de upgrade. Deze opdrachten omvatten de opdrachten voor het maken van de SSC's. Ook, het nut vestigt een zitting van Telnet met WLC om het apparaat te programmeren om de vergunning van specifieke SSC APs toe te staan.

-

Het hulpprogramma laadt vervolgens Cisco IOS-softwarerelease 12.3(7)JX op de AP, zodat de AP zich bij de WLC kan aansluiten.

-

Nadat de AP zich heeft aangesloten bij de WLC, downloadt de AP een volledige Cisco IOS-softwareversie van de WLC. Het upgrade-hulpprogramma genereert een uitvoerbestand dat de lijst met AP's en de bijbehorende SSC-toetswaarden bevat die kunnen worden geïmporteerd in de beheersoftware van Wireless Control System (WCS).

-

WCS kan deze informatie dan naar andere WLCs op het netwerk verzenden.

Nadat een AP zich bij een WLC aansluit, kunt u de AP zo nodig aan elke WLC op uw netwerk opnieuw toewijzen.

Zoek de SHA1-toetshash

Als de computer die de AP-conversie heeft uitgevoerd beschikbaar is, kunt u de Secure Hash Algorithm 1 (SHA1) Key Hash verkrijgen uit het .csv-bestand dat in de map Cisco Upgrade Tool staat. Als het .csv-bestand niet beschikbaar is, kunt u een debug-opdracht geven op de WLC om de SHA1 Key Hash op te halen.

Voer de volgende stappen uit:

-

Schakel het toegangspunt in en sluit het aan op het netwerk.

-

Schakel de debugging in op de WLC-opdrachtregel interface (CLI).

De opdracht is debug pm pki enabled.

(Cisco Controller) >debug pm pki enable Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: getting (old) aes ID cert handle... Mon May 22 06:34:10 2006: sshpmGetCID: called to evaluate <bsnOldDefaultIdCert> Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 0, CA cert >bsnOldDefaultCaCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 1, CA cert >bsnDefaultRootCaCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 2, CA cert >bsnDefaultCaCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 3, CA cert >bsnDefaultBuildCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 4, CA cert >cscoDefaultNewRootCaCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 5, CA cert >cscoDefaultMfgCaCert< Mon May 22 06:34:10 2006: sshpmGetCID: comparing to row 0, ID cert >bsnOldDefaultIdCert< Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Calculate SHA1 hash on Public Key Data Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 30820122 300d0609 2a864886 f70d0101 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 01050003 82010f00 3082010a 02820101 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 00c805cd 7d406ea0 cad8df69 b366fd4c Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 82fc0df0 39f2bff7 ad425fa7 face8f15 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data f356a6b3 9b876251 43b95a34 49292e11 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 038181eb 058c782e 56f0ad91 2d61a389 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data f81fa6ce cd1f400b b5cf7cef 06ba4375 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data dde0648e c4d63259 774ce74e 9e2fde19 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 0f463f9e c77b79ea 65d8639b d63aa0e3 Mon May 22 06:34:10 2006: sshpmGetIssuerHandles: Key Data 7dd485db 251e2e07 9cd31041 b0734a55 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 463fbacc 1a61502d c54e75f2 6d28fc6b Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 82315490 881e3e31 02d37140 7c9c865a Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 9ef3311b d514795f 7a9bac00 d13ff85f Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 97e1a693 f9f6c5cb 88053e8b 7fae6d67 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data ca364f6f 76cf78bc bc1acc13 0d334aa6 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 031fb2a3 b5e572df 2c831e7e f765b7e5 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data fe64641f de2a6fe3 23311756 8302b8b8 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data 1bfae1a8 eb076940 280cbed1 49b2d50f Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: Key Data f7020301 0001 Mon May 22 06:34:14 2006: sshpmGetIssuerHandles: SSC Key Hash is 9e4ddd8dfcdd8458ba7b273fc37284b31a384eb9 Mon May 22 06:34:14 2006: LWAPP Join-Request MTU path from AP 00:0e:84:32:04:f0 is 1500, remote debug mode is 0 Mon May 22 06:34:14 2006: spamRadiusProcessResponse: AP Authorization failure for 00:0e:84:32:04:f0

Voeg de SSC toe aan de WLC

Taak

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Configuratie GUI

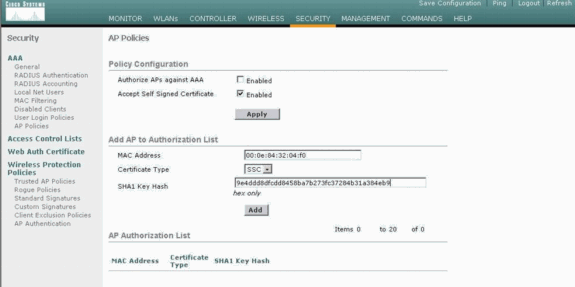

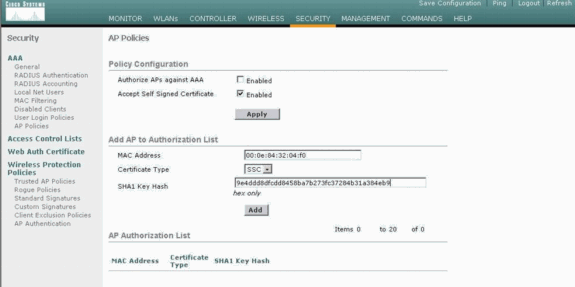

Voltooi deze stappen vanaf de GUI:

-

Kies Beveiliging > AP-beleid en klik op Ingeschakeld naast Accepteer zelfondertekend certificaat.

-

Selecteer SSC in het vervolgkeuzemenu Certificaattype.

-

Voer het MAC-adres van het toegangspunt in en klik op Toevoegen.

CLI-configuratie

Voltooi deze stappen van CLI:

-

Laat Accept zelf-Ondertekende Certificaat op WLC toe.

Het commando is configuratie auth-list ap-policy ssc enabled.

(Cisco Controller) >config auth-list ap-policy ssc enable

-

Voeg het AP MAC-adres en de hashsleutel toe aan de autorisatielijst.

De opdracht is configuratie auth-list add ssc AP_MAC AP_key .

(Cisco Controller) >config auth-list add ssc 00:0e:84:32:04:f0 9e4ddd8dfcdd8458ba7b273fc37284b31a384eb9 !--- This command should be on one line.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

GUI-verificatie

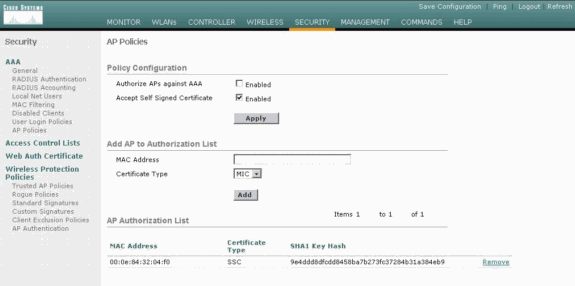

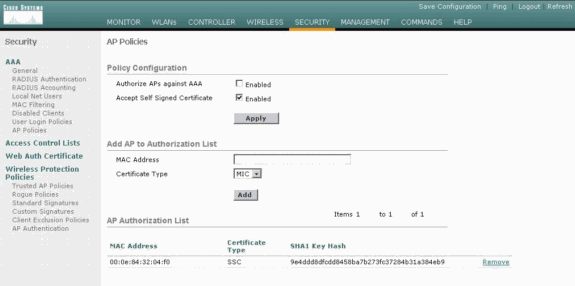

Voer de volgende stappen uit:

-

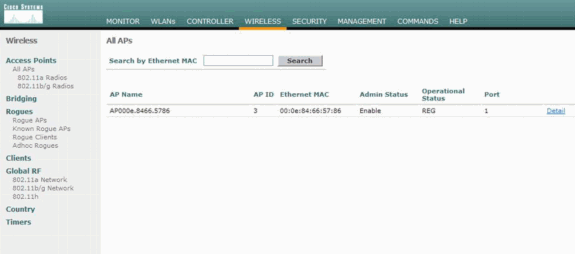

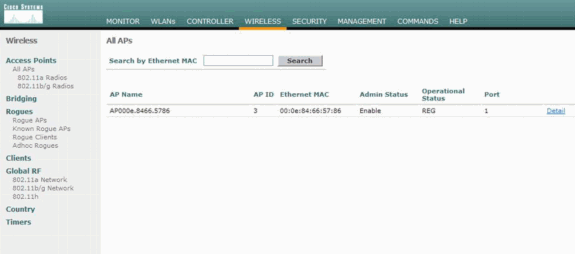

Controleer in het venster AP Policy of het AP MAC-adres en de SHA1 Key Hash worden weergegeven in het gebied AP Authorisation List.

-

Controleer in het venster Alle AP’s of alle AP’s zijn geregistreerd met de WLC.

CLI-verificatie

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

-

Toon auth-lijst-Toont de AP vergunningslijst.

-

Samenvatting van map weergeven—Hier wordt een samenvatting weergegeven van alle verbonden AP’s.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

23-May-2006

|

Eerste vrijgave |

Feedback

Feedback