Dynamische VLAN-toewijzing configureren met ISE en Catalyst 9800 Wireless LAN-controller

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u de Catalyst 9800 WLC en Cisco ISE kunt configureren voor het toewijzen van een draadloos LAN (WLAN).

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van de Wireless LAN Controller (WLC) en Lightweight Access Points (LAPs).

- Functionele kennis van de AAA-server zoals Identity Services Engine (ISE).

- Je hebt een grondige kennis van draadloze netwerken en draadloze beveiligingsproblemen.

- Functionele kennis hebben over de toewijzing van dynamische virtuele LAN's (VLAN's).

- Je hebt basiskennis van Control and Provisioning for Wireless Access Point (CAPWAP).

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Catalyst 9800 WLC (Catalyst 9800-CL) met firmwarerelease 16.12.4a.

- Cisco 2800 Series LAP in lokale modus.

- Native Windows 10 supplicant.

- Cisco ISE met versie 2.7.

- Cisco 3850-serie switch waarop firmware-versie 16.9.6 wordt uitgevoerd.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dynamische VLAN-toewijzing met RADIUS-server

In dit document wordt het concept van dynamische VLAN-toewijzing beschreven en wordt beschreven hoe de Catalyst 9800 draadloze LAN-controller (WLC) en de Cisco Identity Service Engine (ISE) kunnen worden geconfigureerd om een draadloos LAN (WLAN) toe te wijzen om dit voor de draadloze clients te bereiken.

In de meeste Wireless Local Area Network (WLAN)-systemen heeft elk WLAN een statisch beleid dat van toepassing is op alle clients die zijn gekoppeld aan een Service Set Identifier (SSID). Hoewel krachtig, heeft deze methode beperkingen omdat het vereist dat klanten zich associëren met verschillende SSID's om verschillende QoS- en beveiligingsbeleid te erven.

De Cisco WLAN-oplossing ondersteunt echter identiteitsnetwerken. Hierdoor kan het netwerk één SSID adverteren en kunnen specifieke gebruikers verschillende QoS- of beveiligingsbeleidsregels erven op basis van de gebruikersreferenties.

Dynamische VLAN-toewijzing is zo'n functie die een draadloze gebruiker in een specifiek VLAN plaatst op basis van de referenties die door de gebruiker zijn opgegeven. De taak om gebruikers toe te wijzen aan een specifiek VLAN wordt afgehandeld door een RADIUS-verificatieserver, zoals Cisco ISE. Dit kan bijvoorbeeld worden gebruikt om de draadloze host op hetzelfde VLAN te laten blijven als deze zich binnen een campusnetwerk verplaatst.

Wanneer een client probeert te koppelen aan een LAP die is geregistreerd bij een controller, geeft de WLC de referenties van de gebruiker door aan de RADIUS-server voor validatie. Zodra de verificatie succesvol is, geeft de RADIUS-server bepaalde Internet Engineering Task Force (IETF)-attributen door aan de gebruiker. Deze RADIUS-kenmerken bepalen de VLAN-ID die moet worden toegewezen aan de draadloze client. De SSID van de client is niet van belang omdat de gebruiker altijd wordt toegewezen aan deze vooraf bepaalde VLAN-ID.

De RADIUS-gebruikerskenmerken die worden gebruikt voor de toewijzing van de VLAN-ID zijn:

- IETF 64 (Tunnel Type)—Stel dit in op VLAN.

- IETF 65 (Tunnel Medium Type)—Stel dit in op 802.

- IETF 81 (Tunnel Private Group ID)—Stel dit in op VLAN ID.

De VLAN-ID is 12-bits en heeft een waarde tussen 1 en 4094, inclusief. Omdat de Tunnel-Private-Group-ID van het type string is, zoals gedefinieerd in RFC2868 voor gebruik met IEEE 802.1X, wordt de VLAN ID-integerwaarde gecodeerd als een string. Wanneer deze tunnelattributen worden verzonden, is het noodzakelijk om ze in het veld Tag in te voeren.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

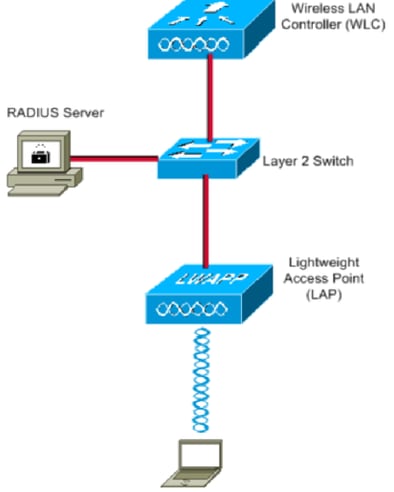

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Dit zijn de configuratiedetails van de componenten die in dit diagram worden gebruikt:

- Het IP-adres van de Cisco ISE-server (RADIUS) is 10.10.1.24.

- Het adres van de beheerinterface van de WLC is 10.10.1.17.

- De interne DHCP-server op de controller wordt gebruikt om het IP-adres toe te wijzen aan draadloze clients.

- Dit document gebruikt 802.1x met PEAP als beveiligingsmechanisme.

- VLAN102 wordt in deze configuratie gebruikt. De gebruikersnaam smith -102 is geconfigureerd om door de RADIUS-server in de VLAN102 te worden geplaatst.

Configuratiestappen

Deze configuratie is onderverdeeld in drie categorieën:

- Cisco ISE-configuratie.

- Configureer de Switch voor meerdere VLAN's.

- Catalyst 9800 WLC-configuratie.

Cisco ISE-configuratie

Deze configuratie vereist de volgende stappen:

- De Catalyst WLC configureren als een AAA-client op de Cisco ISE-server.

- Interne gebruikers configureren op Cisco ISE.

- Configureer de RADIUS-attributen (IETF) die worden gebruikt voor dynamische VLAN-toewijzing op Cisco ISE.

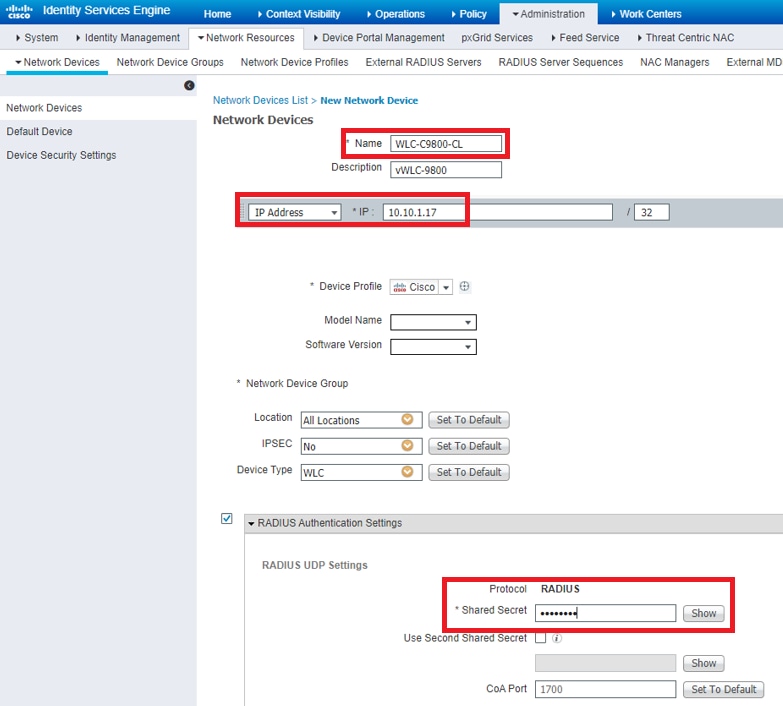

Stap 1. De Catalyst WLC configureren als een AAA-client op de Cisco ISE-server

In deze procedure wordt uitgelegd hoe u de WLC kunt toevoegen als een AAA-client op de ISE-server, zodat de WLC de gebruikersreferenties aan ISE kan doorgeven.

Voer de volgende stappen uit:

- Vanuit de ISE GUI navigeert u naar

Administration > Network Resources > Network Devicesen selecteert uAddobjecten. - Voltooi de configuratie met het IP-adres voor WLC-beheer en het gedeelde RADIUS-geheim tussen WLC en ISE, zoals weergegeven in de afbeelding:

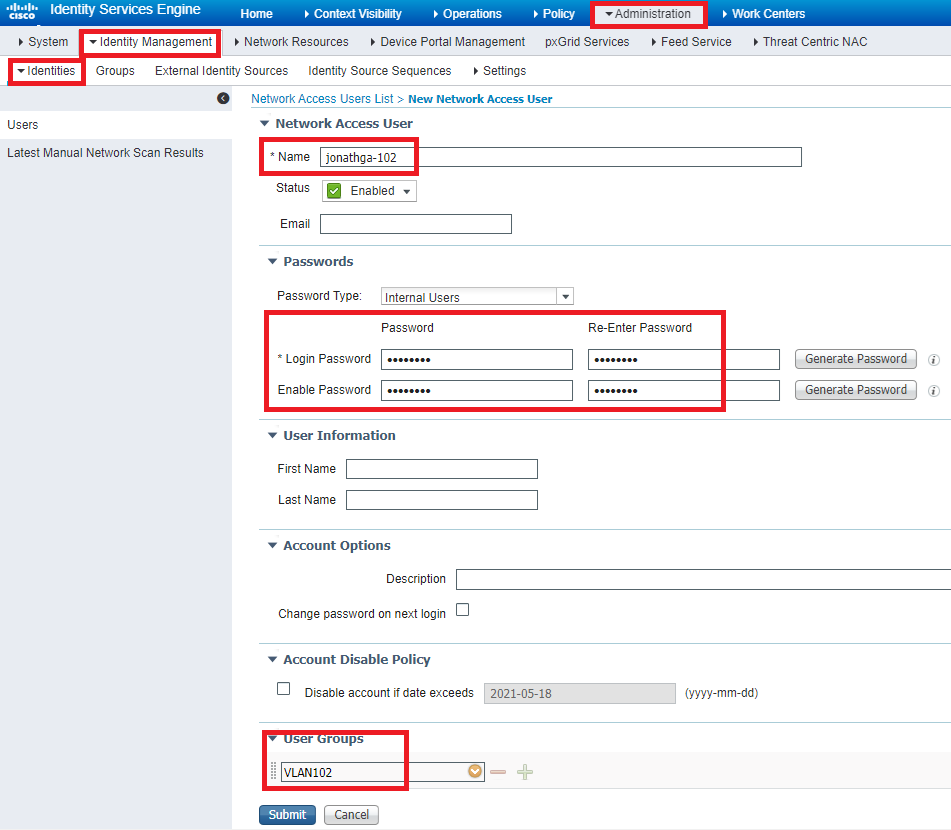

Stap 2. Interne gebruikers configureren op Cisco ISE

In deze procedure wordt uitgelegd hoe gebruikers kunnen worden toegevoegd aan de interne gebruikersdatabase van Cisco ISE.

Voer de volgende stappen uit:

- Navigeer vanuit de ISE GUI naar

Administration > Identity Management > Identitiesen selecteerAddde. - Voltooi de configuratie met de gebruikersnaam, het wachtwoord en de gebruikersgroep zoals weergegeven in de afbeelding:

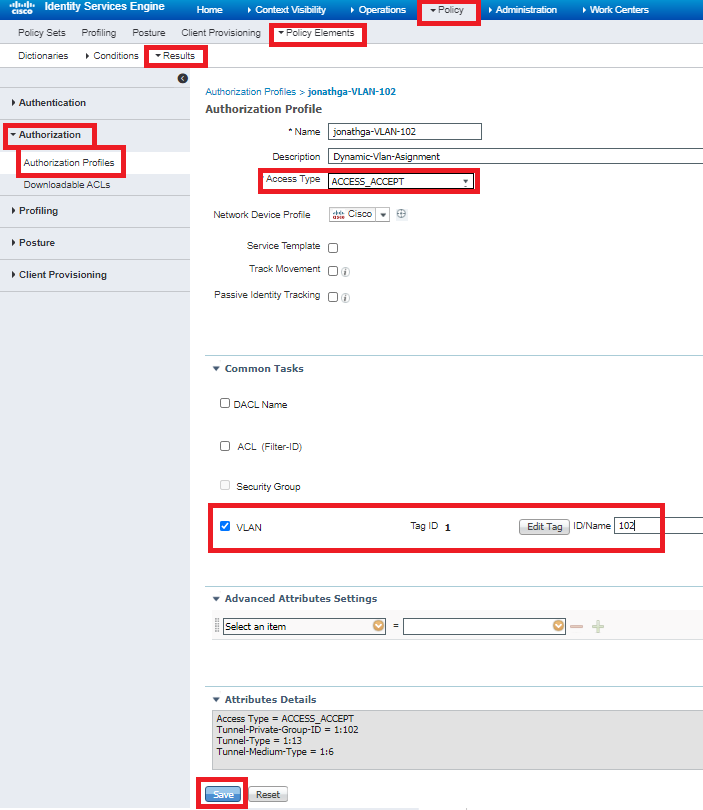

Stap 3. De RADIUS (IETF)-kenmerken configureren die worden gebruikt voor dynamische VLAN-toewijzing

In deze procedure wordt uitgelegd hoe u een machtigingsprofiel en een verificatiebeleid voor draadloze gebruikers maakt.

Voer de volgende stappen uit:

- Navigeer vanuit de ISE GUI naar en

Policy > Policy Elements > Results > Authorization > Authorization profilesselecteerAddom een nieuw profiel te maken. - Vul de configuratie van het autorisatieprofiel met VLAN-informatie voor de betreffende groep in. Deze afbeelding toont de instellingen van de

jonathga-VLAN-102groepsconfiguratie.

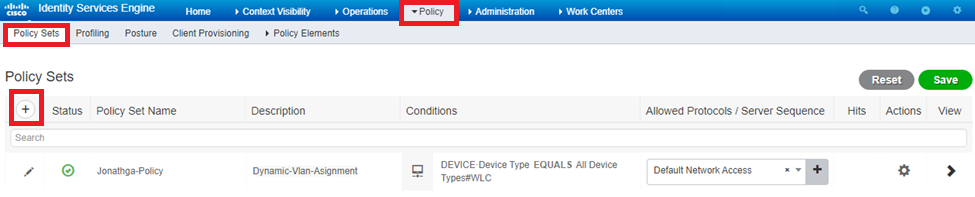

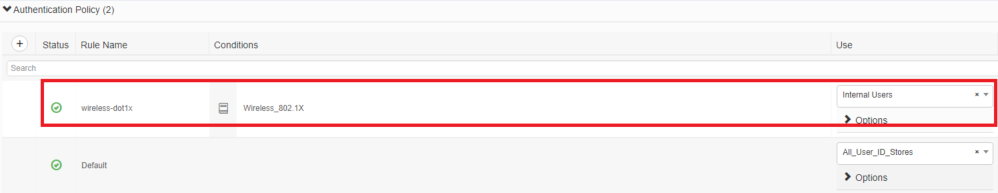

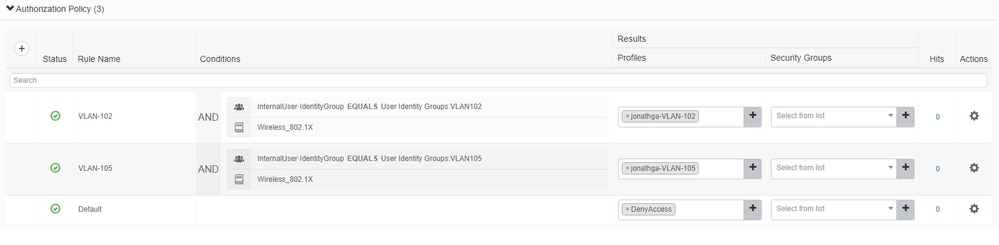

Nadat de autorisatieprofielen zijn geconfigureerd, moet een verificatiebeleid voor draadloze gebruikers worden gemaakt. U kunt een nieuw Custom beleid gebruiken of de Default beleidsset wijzigen. In dit voorbeeld wordt een aangepast profiel gemaakt.

- Navigeer naar

Policy > Policy Setsen selecteerAddom een nieuw beleid te maken zoals weergegeven in de afbeelding:

Nu moet u machtigingsbeleid voor gebruikers maken om een respectieve machtigingsprofiel toe te wijzen op basis van groepslidmaatschap.

- Open het

Authorization policygedeelte en maak beleidsregels aan om aan die vereiste te voldoen, zoals wordt weergegeven in de afbeelding:

De Switch configureren voor meerdere VLAN's

Als u meerdere VLAN's via de switch wilt toestaan, moet u deze opdrachten uitvoeren om de switch-poort te configureren die is aangesloten op de controller:

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport trunk encapsulation dot1q

Opmerking: de meeste switches staan standaard alle VLAN's toe die via de trunkpoort op die switch zijn gemaakt. Als een bekabeld netwerk is verbonden met de switch, kan dezelfde configuratie worden toegepast op de switch-poort die verbinding maakt met het bekabelde netwerk. Dit maakt de communicatie tussen dezelfde VLAN's in het bekabelde en draadloze netwerk mogelijk.

Configuratie Catalyst 9800 WLC

Deze configuratie vereist de volgende stappen:

- Configureer de WLC met de gegevens van de verificatieserver.

- Configureer de VLAN's.

- Configureer de WLAN's (SSID).

- Configureer het beleidsprofiel.

- Configureer de tag Beleid.

- Wijs de tag Beleid toe aan een toegangspunt.

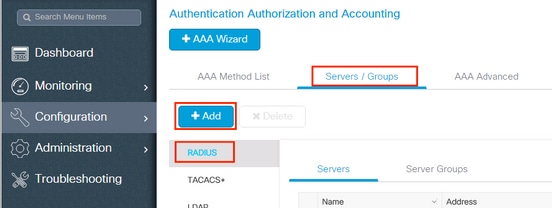

Stap 1. De WLC configureren met de gegevens van de verificatieserver

Het is noodzakelijk om de WLC te configureren zodat deze kan communiceren met de RADIUS-server om de clients te verifiëren.

Voer de volgende stappen uit:

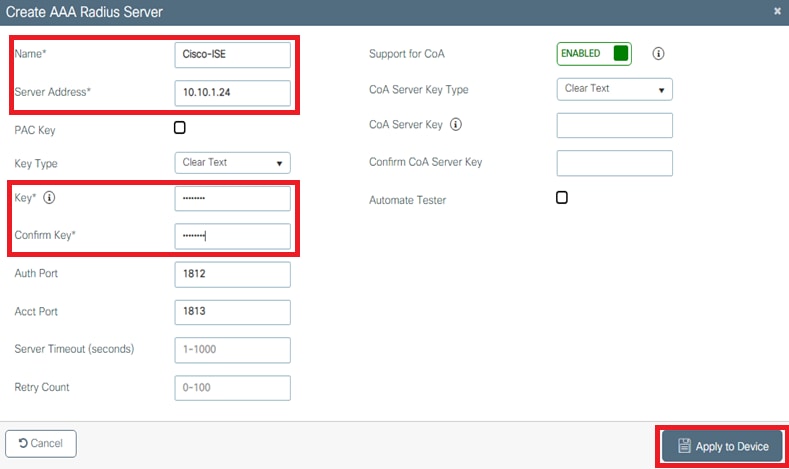

- Navigeer vanuit de GUI van de controller naar de RADIUS-serverinformatie

Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Adden voer deze in, zoals wordt weergegeven in de afbeelding:

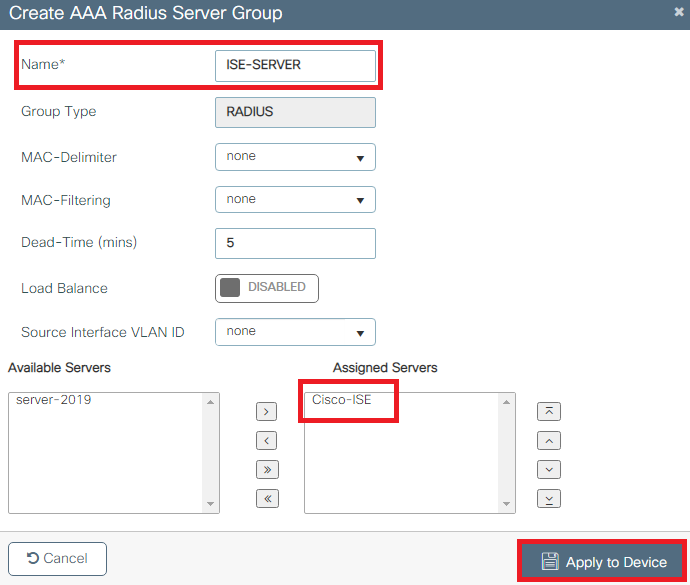

- Om de RADIUS-server aan een RADIUS-groep toe te voegen, navigeert u naar

Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Addzoals weergegeven in de afbeelding:

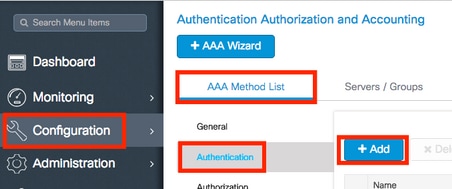

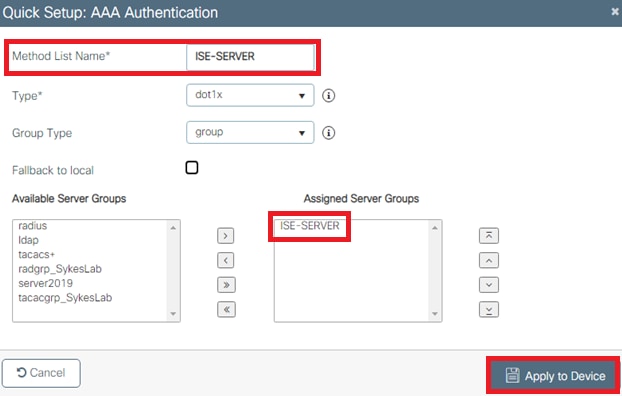

- Om een lijst met verificatiemethoden te maken, navigeert u naar

Configuration > Security > AAA > AAA Method List > Authentication > + Addzoals weergegeven in de afbeeldingen:

Stap 2. De VLAN's configureren

In deze procedure wordt uitgelegd hoe u VLAN's kunt configureren op de Catalyst 9800 WLC. Zoals eerder in dit document is uitgelegd, moet de VLAN-ID die is opgegeven onder het kenmerk Tunnel-Private-Group ID van de RADIUS-server ook in de WLC voorkomen.

In het voorbeeld wordt de gebruiker smith-102 opgegeven met de naam Tunnel-Private-Group ID of 102 (VLAN =102) op de RADIUS-server.

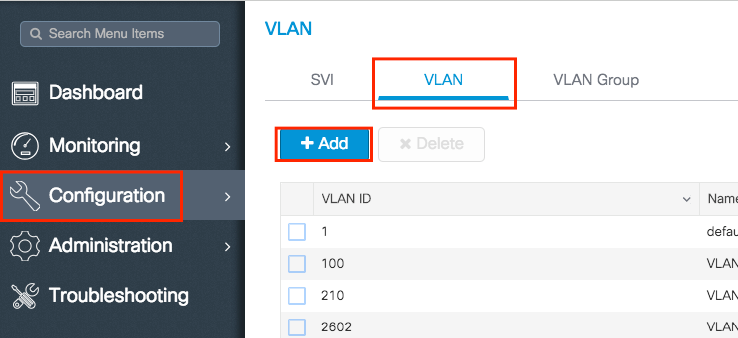

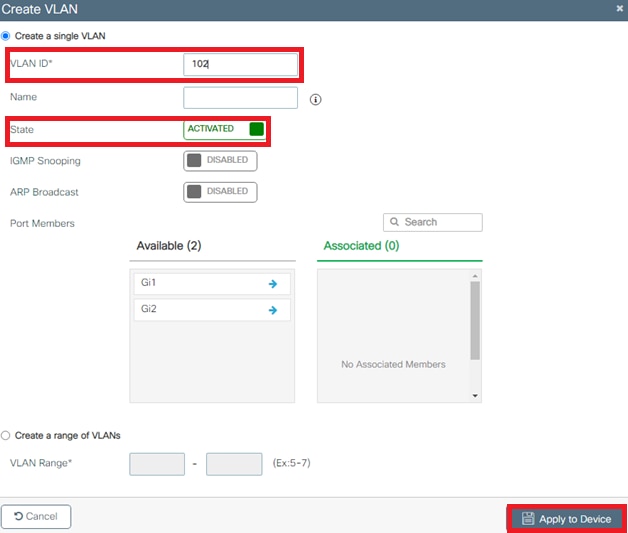

- Navigeer naar

Configuration > Layer2 > VLAN > VLAN > + Addzoals getoond in de afbeelding:

- Voer de benodigde informatie in zoals weergegeven in de afbeelding:

Opmerking: als u geen naam opgeeft, krijgt het VLAN automatisch de naam VLANXXXX toegewezen, waarbij XXXX de VLAN-ID is.

Herhaal stap 1 en 2 voor alle benodigde VLAN's, als u klaar bent, kunt u doorgaan naar stap 3.

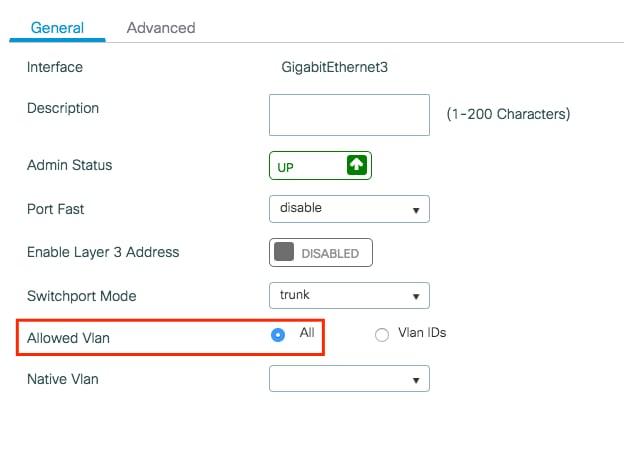

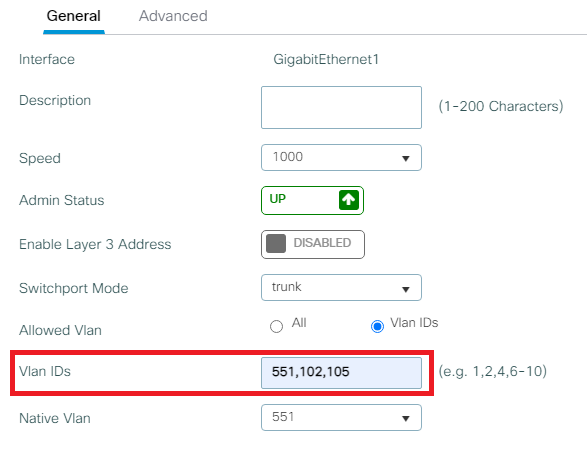

- Controleer of de VLAN's zijn toegestaan in uw gegevensinterfaces.

- Als u een poortkanaal in gebruik hebt, gaat u naar

Configuration > Interface > Logical > PortChannel name > General. Als u ziet dat het is geconfigureerd zoalsAllowed VLAN = Allu klaar bent met de configuratie. Als uAllowed VLAN = VLANs IDsdit ziet, voegt u de benodigde VLAN's toe en selecteert uUpdate & Apply to Devicedaarna. - Als u geen poortkanaal in gebruik hebt, gaat u naar

Configuration > Interface > Ethernet > Interface Name > General. Als u ziet dat het is geconfigureerd zoalsAllowed VLAN = Allu klaar bent met de configuratie. Als uAllowed VLAN = VLANs IDsdit ziet, voegt u de benodigde VLAN's toe en selecteert uUpdate & Apply to Devicedaarna.

- Als u een poortkanaal in gebruik hebt, gaat u naar

Deze afbeeldingen tonen de configuratie met betrekking tot de interface-instellingen als u Alle of specifieke VLAN-ID's gebruikt.

Stap 3. De WLAN's (SSID) configureren

In deze procedure wordt uitgelegd hoe u de WLAN's in de WLC configureert.

Voer de volgende stappen uit:

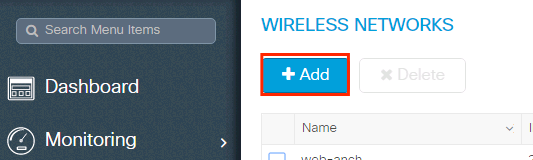

- Om het WLAN te maken. Navigeer naar

Configuration > Wireless > WLANs > + Adden configureer het netwerk indien nodig, zoals weergegeven in de afbeelding:

- Voer de WLAN-gegevens in zoals weergegeven in de afbeelding:

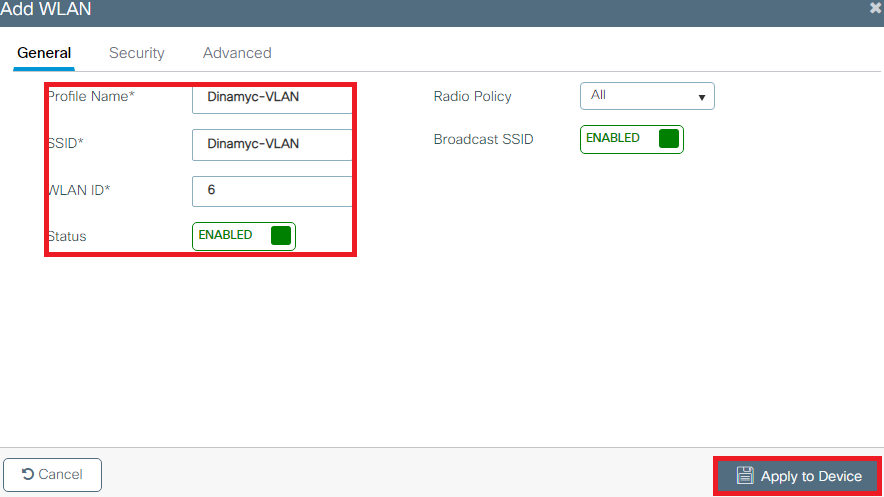

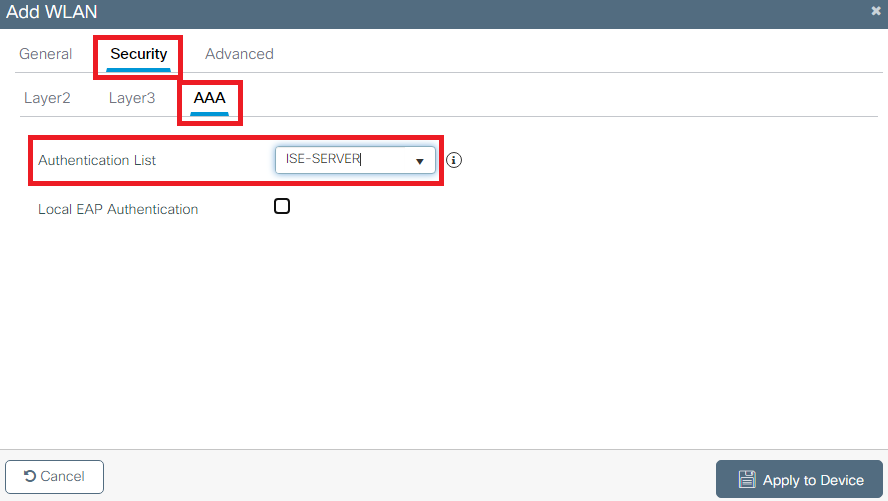

- Navigeer naar het

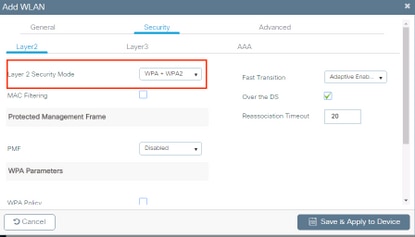

Securitytabblad en selecteer de gewenste beveiligingsmethode. In dit geval WPA2 + 802.1x zoals weergegeven in de afbeeldingen:

SelecteerSecurity > AAA op het tabblad de verificatiemethode die is gemaakt in stap 3 van Configure the WLC with the Details of the Authentication Server de sectie zoals weergegeven in de afbeelding:

Stap 4. Het beleidsprofiel configureren

In deze procedure wordt uitgelegd hoe u het beleidsprofiel in de WLC configureert.

Voer de volgende stappen uit:

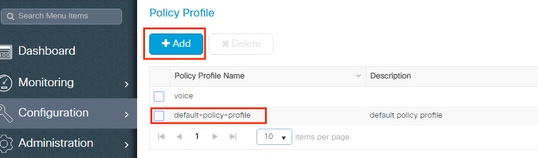

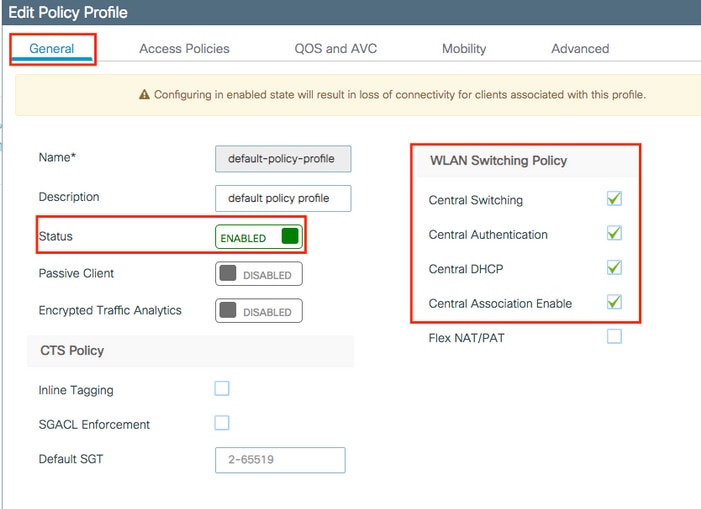

- Navigeer naar

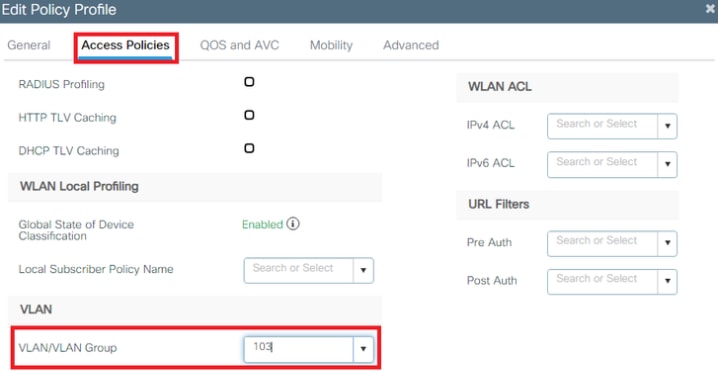

Configuration > Tags & Profiles > Policy Profileen configureer uwdefault-policy-profilecomputer of maak een nieuwe zoals getoond in de afbeeldingen:

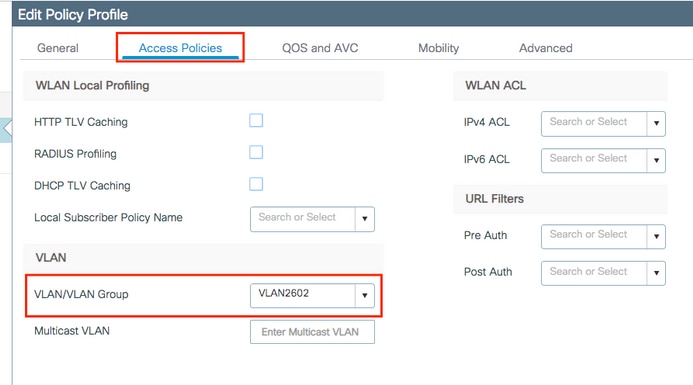

- Wijs op het

Access Policiestabblad het VLAN toe waaraan de draadloze clients zijn toegewezen wanneer ze standaard verbinding maken met dit WLAN, zoals wordt weergegeven in de afbeelding:

Opmerking: in het opgegeven voorbeeld is het de taak van de RADIUS-server om een draadloze client toe te wijzen aan een specifiek VLAN na succesvolle verificatie. Het VLAN dat in het beleidsprofiel is geconfigureerd, kan daarom een VLAN met een zwart gat zijn. De RADIUS-server negeert deze toewijzing en wijst de gebruiker die door dat WLAN komt toe aan het VLAN dat is opgegeven in het veld User Tunnel-Group-Private-ID op de RADIUS-server.

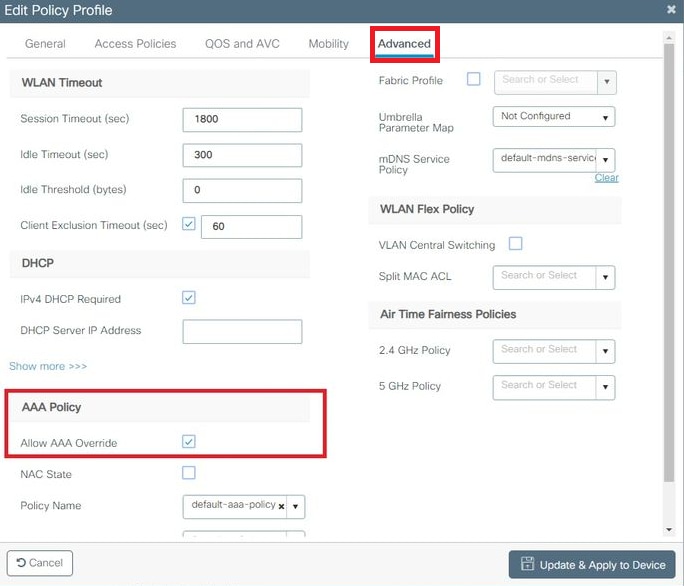

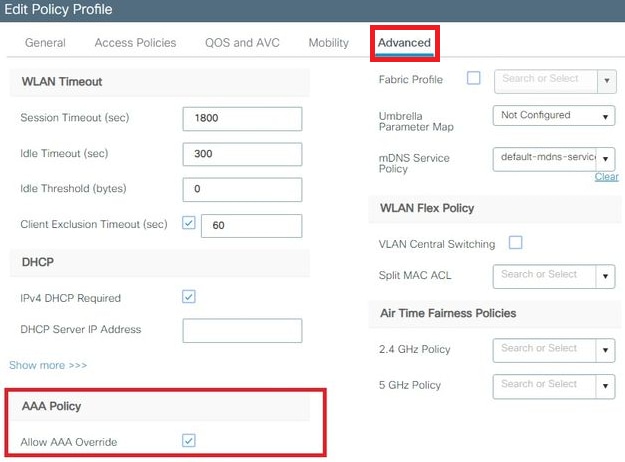

- Schakel op het

Advancetabblad hetAllow AAA Overrideselectievakje in om de WLC-configuratie te overschrijven wanneer de RADIUS-server de attributen retourneert die nodig zijn om de client op het juiste VLAN te plaatsen, zoals in de afbeelding wordt weergegeven:

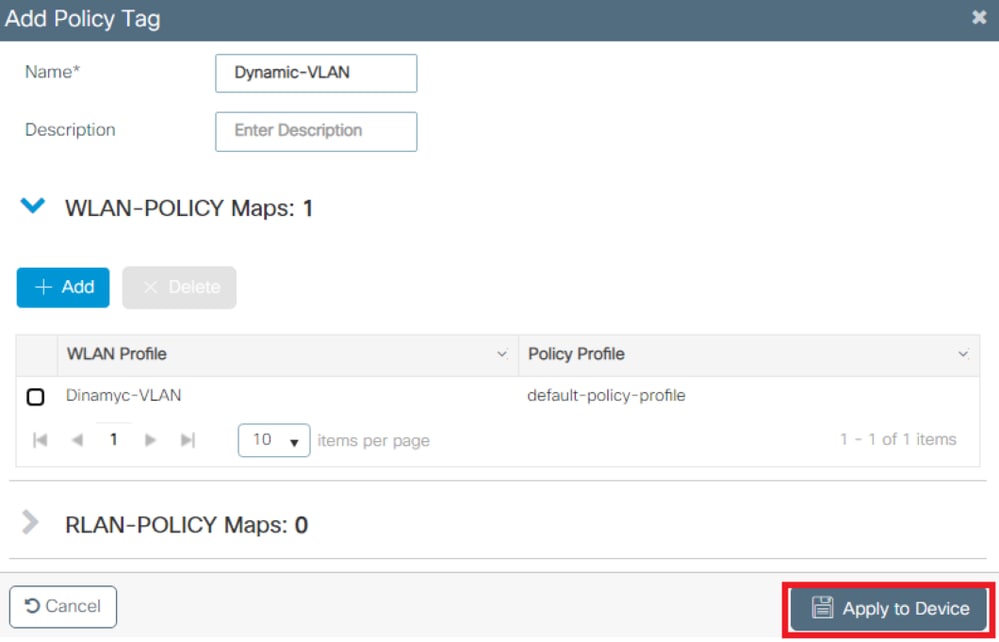

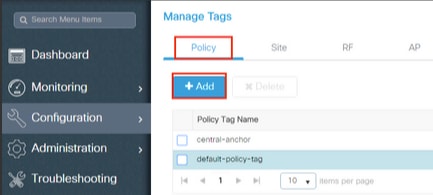

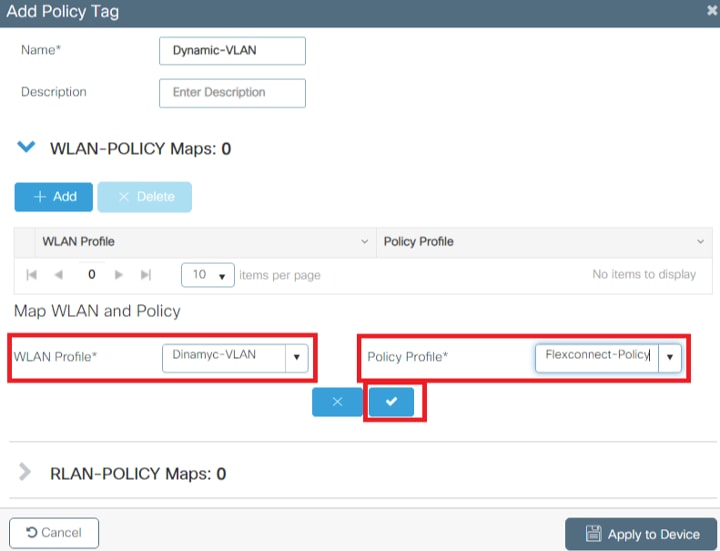

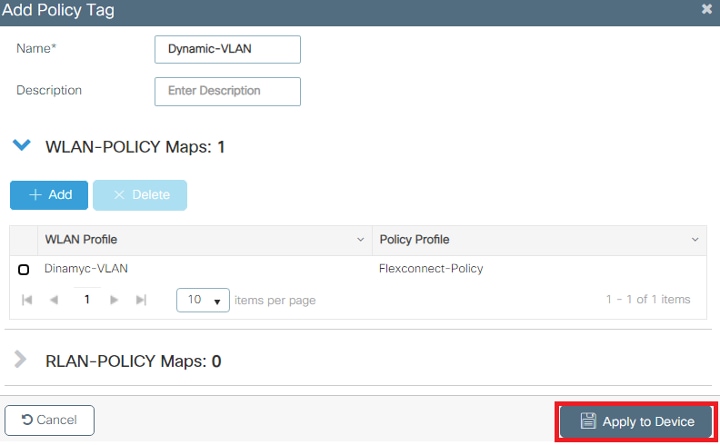

Stap 5. De beleidstag configureren

In deze procedure wordt uitgelegd hoe u de tag Policy in de WLC configureert.

Voer de volgende stappen uit:

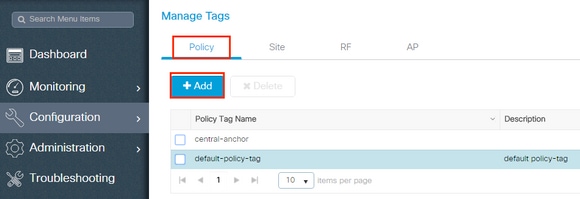

- Navigeer naar

Configuration > Tags & Profiles > Tags > Policyen voeg indien nodig een nieuwe toe, zoals getoond in de afbeelding:

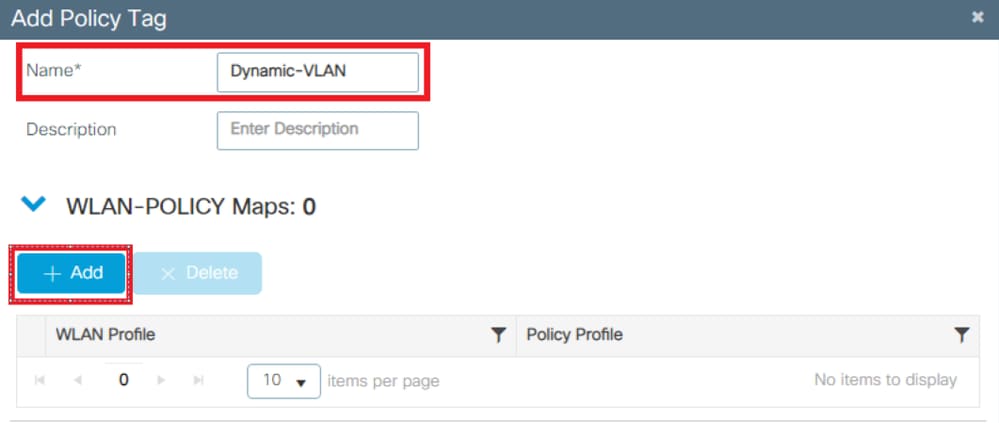

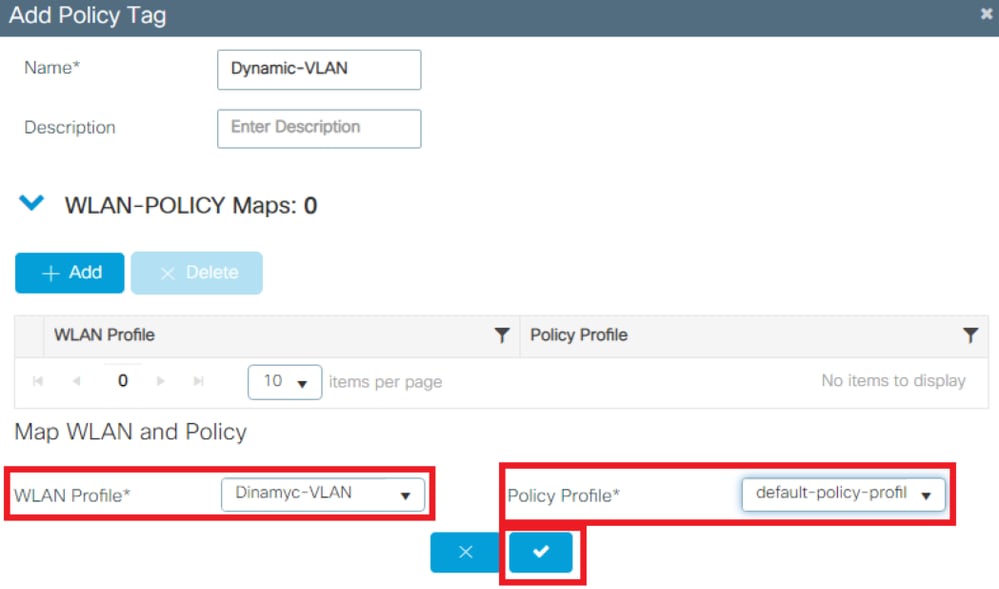

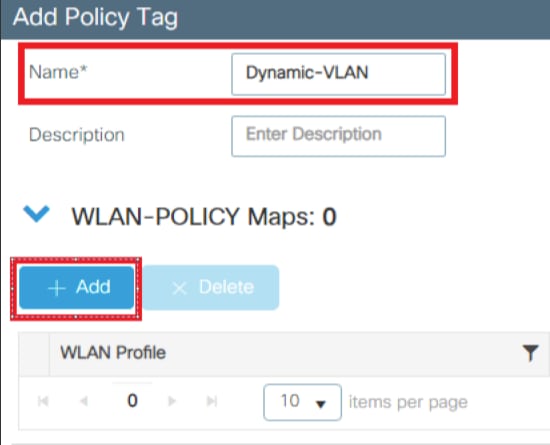

- Voeg een naam toe aan de Beleidstag en selecteer

+Addzoals in de afbeelding wordt getoond:

- Koppel uw WLAN-profiel aan het gewenste beleidsprofiel zoals weergegeven in de afbeeldingen:

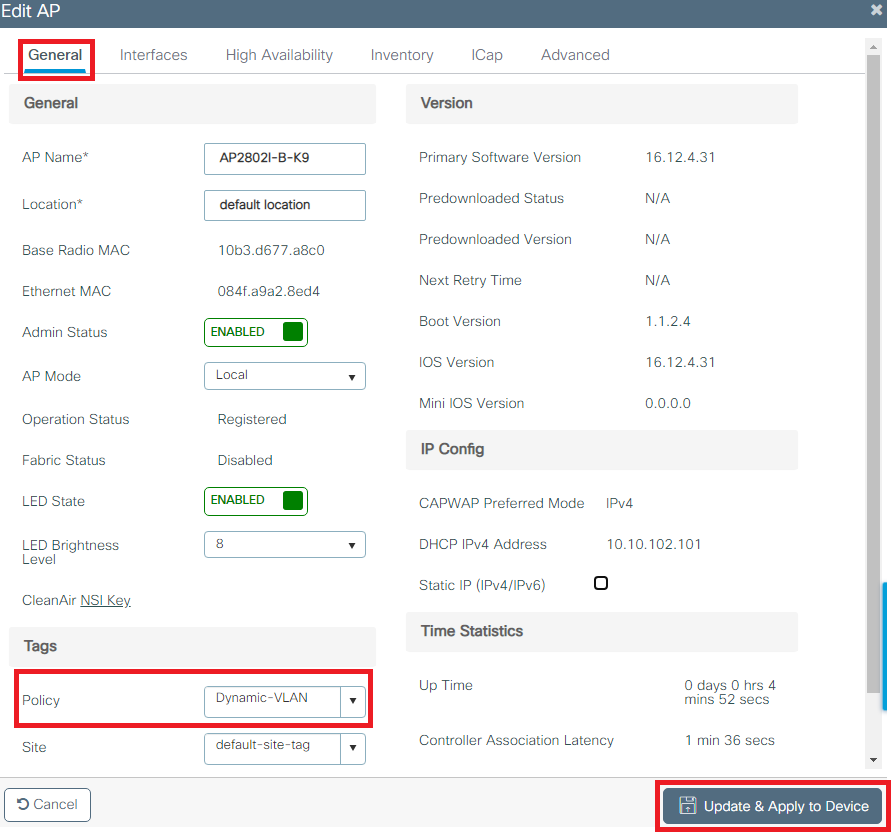

Stap 6. De beleidstag toewijzen aan een toegangspunt

In deze procedure wordt uitgelegd hoe u de tag Policy in de WLC configureert.

Voer de volgende stappen uit:

- Navigeer naar

Configuration > Wireless > Access Points > AP Name > General Tagsen wijs de relevante beleidstag toe en selecteer vervolgensUpdate & Apply to Devicezoals weergegeven in de afbeelding:

Waarschuwing: als u de beleidstag op een toegangspunt wijzigt, wordt de verbinding van het toegangspunt met de WLC verbroken en wordt de verbinding opnieuw gemaakt.

FlexConnect

Met de FlexConnect-functie kunnen AP's draadloze clientgegevens verzenden naar de uitgang via de AP LAN-poort wanneer deze is geconfigureerd als een trunk. Met deze modus, die bekend staat als Flexconnect Local Switching, kan het toegangspunt clientverkeer scheiden door het in afzonderlijke VLAN's te taggen van de beheerinterface. In deze sectie vindt u instructies voor het configureren van de dynamische VLAN-toewijzing voor het lokale switchscenario.

Opmerking: de stappen die in de vorige sectie zijn beschreven, zijn ook van toepassing op het Flexconnect-scenario. Voer de aanvullende stappen uit die in deze sectie zijn vermeld om de configuratie voor Flexconnect te voltooien.

De Switch configureren voor meerdere VLAN's

Als u meerdere VLAN's via de switch wilt toestaan, moet u de volgende opdrachten uitvoeren om de switch-poort te configureren die is aangesloten op het toegangspunt:

- Switch(config-if)#switchport mode trunk

- Switch(config-if)#Switchport Trunk Encapsulation dot1q

Opmerking: de meeste switches staan standaard alle VLAN's toe die via de trunkpoort op de switch zijn gemaakt.

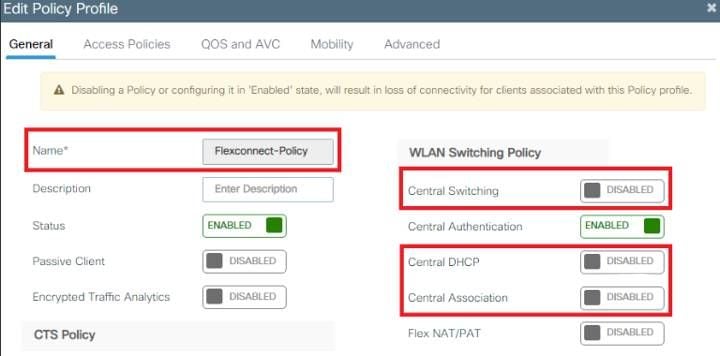

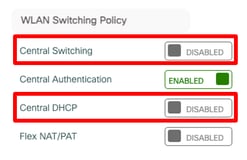

Beleidsprofiel FlexConnect configuratie

- Navigeer naar Configuratie > Tags en profielen > Beleidsprofiel > +Toevoegen en maak een nieuw beleid.

- Voeg de naam toe en schakel het selectievakje Central Switching en Central DHCP uit. Met deze configuratie verwerkt de controller clientverificatie, terwijl het FlexConnect Access Point clientgegevenspakketten en DHCP lokaal switches.

Opmerking: vanaf de 17.9.x-code is de weergave van het beleidsprofiel bijgewerkt zoals weergegeven in de afbeelding.

- Wijs op het tabblad Toegangsbeleid het VLAN toe waaraan de draadloze clients zijn toegewezen wanneer ze standaard verbinding maken met dit WLAN.

Opmerking: het VLAN dat in deze stap is geconfigureerd, hoeft niet aanwezig te zijn in de VLAN-lijst van de WLC. De benodigde VLAN's worden later aan het Flex-Profile toegevoegd, waardoor de VLAN's op het toegangspunt zelf worden gemaakt.

- Schakel op het tabblad Geavanceerd het selectievakje AAA-overschrijving toestaan in om de WLC-configuraties van de RADIUS-server te overschrijven.

Wijs het Flexconnect-beleidsprofiel toe aan een WLAN- en Policy-tag

Opmerking: er wordt een beleidstag gebruikt om het WLAN te koppelen aan het beleidsprofiel. U kunt een nieuwe beleidstag maken of de standaardbeleidstag gebruiken.

- Navigeer naar Configuratie > Tags & Profielen > Tags > Beleid en voeg indien nodig een nieuwe toe.

- Voer een naam in voor de beleidstag en klik op de knop "toevoegen".

- Koppel uw WLAN-profiel aan het gewenste beleidsprofiel.

- Klik op de knop Toepassen op apparaat.

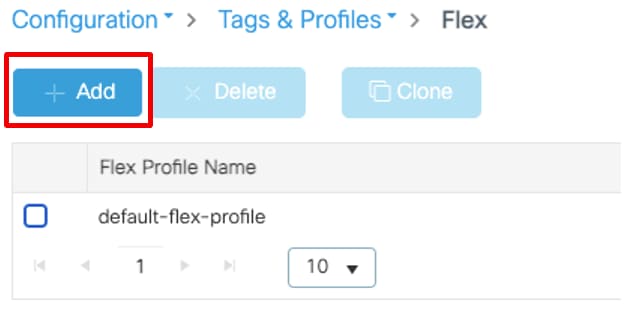

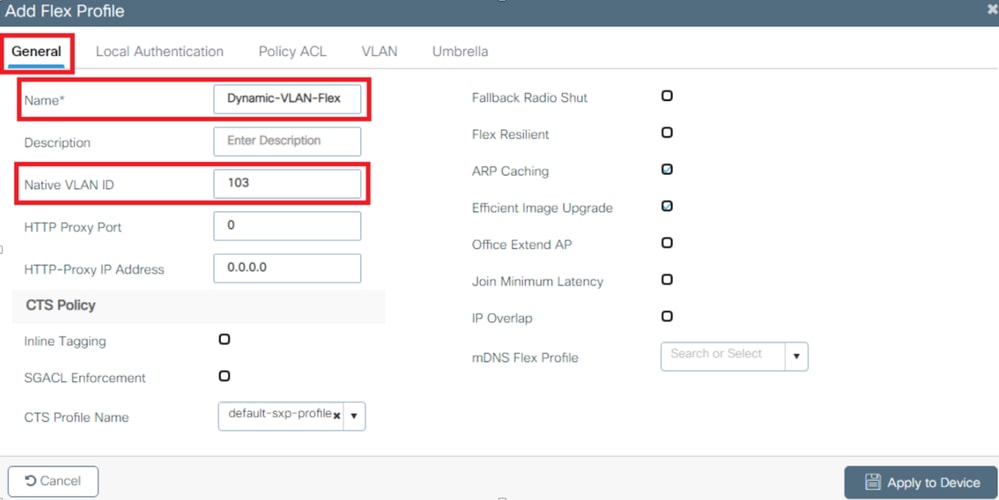

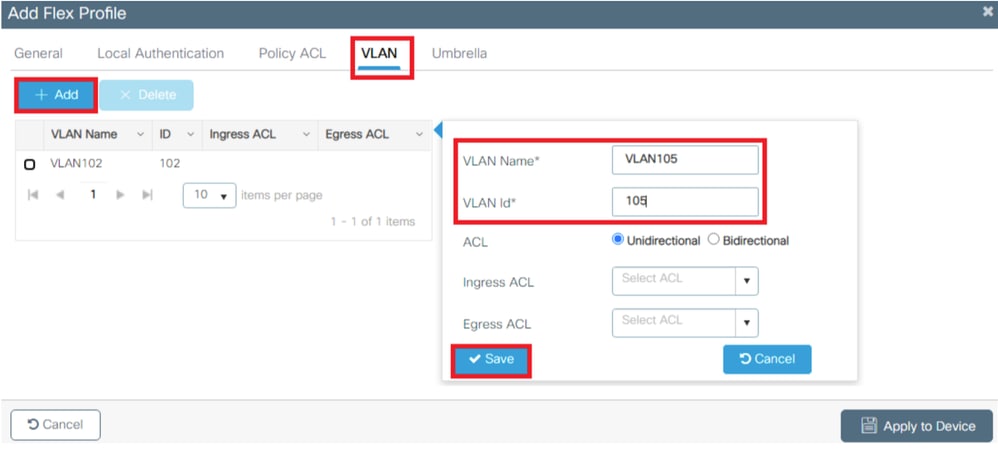

Het Flex-profiel configureren

Als u een VLAN-ID dynamisch wilt toewijzen via RADIUS op een FlexConnect-toegangspunt, moet de VLAN-ID die wordt vermeld in het kenmerk Tunnel-Private-Group ID van de RADIUS-respons aanwezig zijn op de toegangspunten. De VLAN's zijn geconfigureerd in het Flex-profiel.

- Navigeer naar Configuratie > Tags en profielen > Flex > + Toevoegen.

- Klik op het tabblad Algemeen, wijs een naam toe aan het Flex-profiel en configureer een native VLAN-ID voor het toegangspunt.

Opmerking: de native VLAN-ID verwijst naar het beheer van het VLAN voor het toegangspunt, dus het moet overeenkomen met de native VLAN-configuratie van de switch waarmee het toegangspunt is verbonden

- Navigeer naar het tabblad VLAN en klik op de knop "Toevoegen" om alle benodigde VLAN's in te voeren.

Opmerking: in stap 3 van de sectie Profielconfiguratie voor Flexconnect-beleid hebt u het standaard VLAN geconfigureerd dat aan de SSID is toegewezen. Als u in die stap een VLAN-naam gebruikt, moet u ervoor zorgen dat u dezelfde VLAN-naam gebruikt in de Flex Profile-configuratie, anders kunnen clients geen verbinding maken met het WLAN.

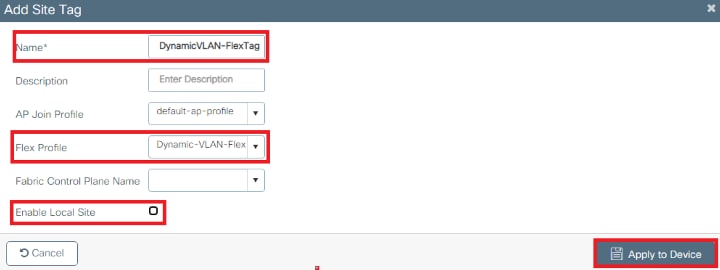

Configuratie van Flex Site-tag

- Navigeer naar Configuratie > Tags en profielen > Tags > Site > +Toevoegen om een nieuwe sitetag te maken.

- Schakel het selectievakje Lokale site inschakelen uit zodat AP's het clientgegevensverkeer lokaal kunnen switches en het Flex-profiel kunnen toevoegen dat is gemaakt in het gedeelte Flex-profiel configureren.

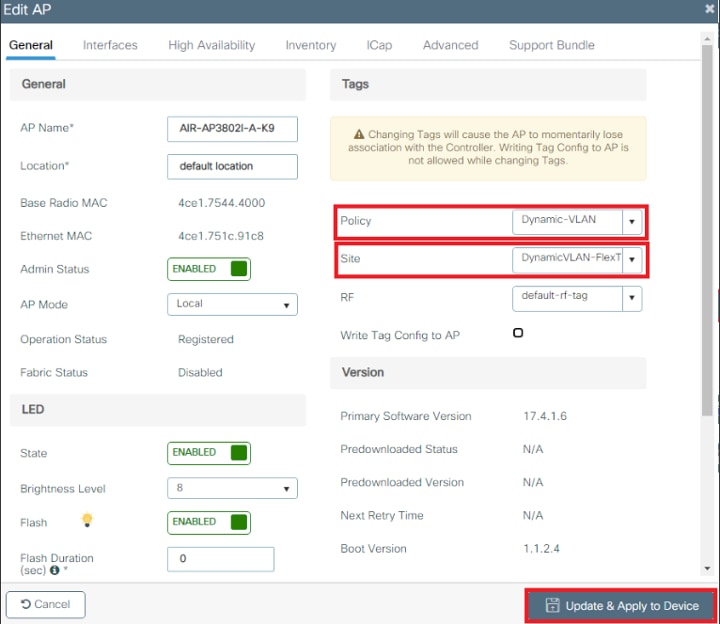

Wijs het beleid en de sitetag toe aan een toegangspunt.

- Navigeer naar Configuratie > Draadloos > Toegangspunten > AP-naam > Algemene tags, wijs het relevante beleid en de sitetag toe en klik vervolgens op Bijwerken en toepassen op apparaat.

Waarschuwing: als u de beleids- en sitetag op een toegangspunt wijzigt, wordt het toegangspunt losgekoppeld van de WLC en wordt de verbinding opnieuw gemaakt.

Opmerking: als het toegangspunt is geconfigureerd in de lokale modus (of een andere modus) en vervolgens een sitetag wordt opgehaald met de instelling "Lokale site inschakelen", wordt het toegangspunt opnieuw opgestart en wordt het weer weergegeven in de FlexConnect-modus

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Configureer het SSID-profiel van de testclient met het juiste EAP-protocol en de referenties die in ISE zijn gedefinieerd en die een dynamische VLAN-toewijzing kunnen retourneren. Als u wordt gevraagd om een gebruikersnaam en wachtwoord, voert u de informatie in van de gebruiker die is toegewezen aan een VLAN op ISE.

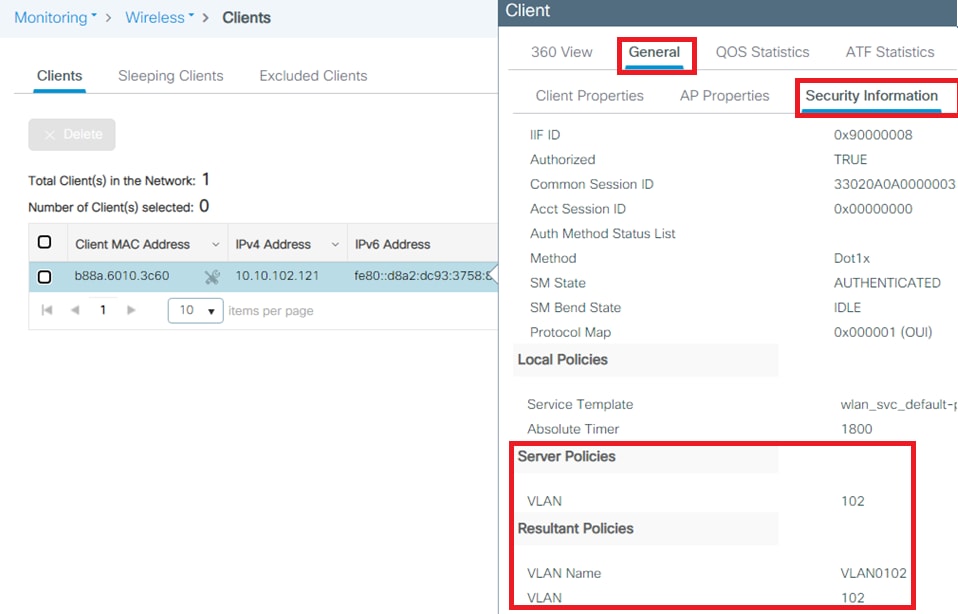

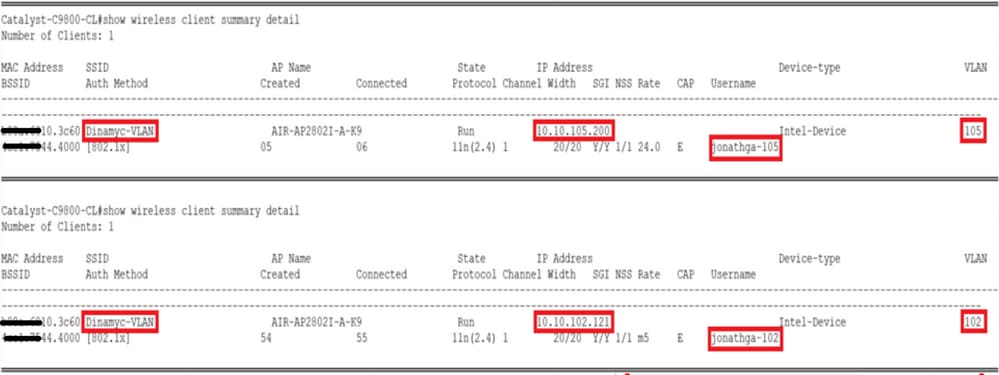

Merk in het vorige voorbeeld op dat smith-102 is toegewezen aan de VLAN102 zoals opgegeven in de RADIUS-server. In dit voorbeeld wordt deze gebruikersnaam gebruikt om verificatie te ontvangen en door de RADIUS-server aan een VLAN te worden toegewezen:

Nadat de verificatie is voltooid, moet u controleren of uw client is toegewezen aan het juiste VLAN volgens de RADIUS-kenmerken die zijn verzonden. Voer deze stappen uit om deze taak uit te voeren:

- Navigeer vanuit de GUI van de controller naar het VLAN-veld

Monitoring > Wireless > Clients > Select the client MAC address > General > Security Informationen zoek het op zoals in de afbeelding wordt weergegeven:

In dit venster kunt u zien dat deze client is toegewezen aan VLAN102 volgens de RADIUS-kenmerken die zijn geconfigureerd op de RADIUS-server.

Vanuit de CLI kunt u de

show wireless client summary detailinformatie gebruiken om dezelfde informatie te bekijken als in de afbeelding:

- Het is mogelijk om de gebruiker in staat te stellen

Radioactive tracesom een succesvolle overdracht van de RADIUS-attributen naar de WLC te garanderen. Om dit te doen, voert u de volgende stappen uit:- Navigeer vanaf de controller GUI naar

Troubleshooting > Radioactive Trace > +AddWEB. - Voer het Mac-adres van de draadloze client in.

- Selecteren

Startselecteren. - Verbind de client met het WLAN.

- Navigeer naar

Stop > Generate > Choose 10 minutes > Apply to Device > Select the trace file to download the logde.

- Navigeer vanaf de controller GUI naar

Dit gedeelte van de traceringsuitvoer zorgt voor een succesvolle overdracht van RADIUS-attributen:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Received from id 1812/60 10.10.1.24:0, Access-Accept, len 352

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: authenticator e5 5e 58 fa da 0a c7 55 - 53 55 7d 43 97 5a 8b 17

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: User-Name [1] 13 "smith-102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: State [24] 40 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Class [25] 54 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Type [64] 6 VLAN [13]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Medium-Type [65] 6 ALL_802 [6]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Message [79] 6 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Message-Authenticator[80] 18 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Private-Group-Id[81] 6 "102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Key-Name [102] 67 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2021/03/21 22:22:45.238 {wncd_x_R0-0}{1}: [eap-auth] [25253]: (info): SUCCESS for EAP method name: PEAP on handle 0x0C000008

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : username 0 "smith-102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 33 30 32 30 41 30 41 30 30 30 30 30 30 33 35 35 36 45 32 32 31 36 42 3a 49 53 45 2d 32 2f 33 39 33 33 36 36 38 37 32 2f 31 31 32 36 34 30 ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-type 1 13 [vlan] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-medium-type 1 6 [ALL_802] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute :tunnel-private-group-id 1 "102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [25253]: (info): [0000.0000.0000:unknown] AAA override is enabled under policy profileProblemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

11-Apr-2024

|

hercertificering |

2.0 |

02-Jun-2022

|

Afbeeldingen vergroten/verkleinen |

1.0 |

14-Apr-2021

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jonathan de Jesus GarciaCisco TAC Engineer

- Jose Pablo MunozCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback