Configuratie van netwerk met draadloze LAN-controllers

Inhoud

Inleiding

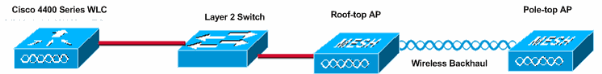

Dit document biedt een voorbeeld van een basisconfiguratie voor de manier waarop u een point-to-point overbrugde link kunt instellen met behulp van de oplossing voor het mesh-netwerk. In dit voorbeeld worden twee lichtgewicht access points (LAP's) gebruikt. Eén LAP werkt als een dak-top access point (RAP), de andere LAP werkt als een pool-top access point (PAP), en deze worden aangesloten op een Cisco Wireless LAN (WLAN) controller (WLC). De RAP is via een Cisco Catalyst switch verbonden met de WLC.

Raadpleeg Configuratie-voorbeeld van netwerkconfiguratie met draadloze LAN-controllers voor releases 5.2 en hoger voor WLC release 5.2 en latere versies

Voorwaarden

-

WLC wordt gevormd voor basisverrichting.

-

WLC wordt geconfigureerd in Layer 3-modus.

-

De switch voor de WLC is geconfigureerd.

Vereisten

Voordat u deze configuratie uitvoert, moet aan de volgende vereisten worden voldaan:

-

Basiskennis van de configuratie van LAN’s en Cisco WLC’s

-

Basiskennis van Lichtgewicht AP Protocol (LWAPP).

-

Kennis van de configuratie van een externe DHCP-server en/of een domeinnaamserver (DNS)

-

Basiskennis over configuratie van Cisco-switches

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 4402 Series WLC voor gebruik van firmware 3.2.150.6

-

Twee (2) Cisco Aironet 1510 Series LAN’s

-

Cisco Layer 2 Switch

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Achtergrondinformatie

Cisco Aironet 1510 Series lichtgewicht mesh access point voor buitengebruik

Cisco Aironet 1510 Series lichtgewicht mesh access point voor buitengebruik is een draadloos apparaat dat is ontworpen voor draadloze clienttoegang en point-to-point bridging, point-to-multipoint bridging en point-to-multipoint draadloze connectiviteit. Het buitentoegangspunt is een standalone unit die kan worden gemonteerd op een muur of overhang, op een dakstok of op een straatlichtstok.

AP1510 werkt met controllers om gecentraliseerd en schaalbaar beheer, hoge beveiliging en mobiliteit te bieden. De AP1510 is ontworpen om implementaties met nul-configuraties te ondersteunen, maakt eenvoudig en veilig deel uit van het netwerk en is beschikbaar om het netwerk te beheren en te bewaken via de controller GUI of CLI.

De AP1510 is uitgerust met twee gelijktijdig werkende radio's: een 2,4-GHz radio gebruikt voor clienttoegang en een 5-GHz radio gebruikt voor data backhaul naar andere AP1510s. Draadloos LAN-clientverkeer passeert via de backhaul-radio van het toegangspunt of wordt via andere AP1510s doorgegeven totdat het de Ethernet-verbinding met de controller bereikt.

Dak-top access point (RAP)

RAP's hebben een bekabelde verbinding met een Cisco WLC. Zij gebruiken de backhaul draadloze interface om met naburige PAPs te communiceren. RAP's zijn de bovenliggende knooppunt van elk overbruggings- of netwerknetwerk en verbinden een brug of een netwerknetwerk met het bekabelde netwerk. Daarom kan er slechts één RAP zijn voor elk overbrugd netwerksegment of netwerksegment met een maas.

Opmerking: wanneer u de netwerkoplossing voor LAN-naar-LAN-overbrugging gebruikt, sluit u geen RAP rechtstreeks aan op een Cisco WLC. Er is een switch of router tussen Cisco WLC en de RAP vereist omdat Cisco WLC’s geen Ethernet-verkeer doorsturen dat afkomstig is van een LWAPP-enabled poort. RAP's kunnen werken in Layer 2 of Layer 3 LWAP-modus.

Pole-top access point (PAP)

PAP's hebben geen bekabelde verbinding met een Cisco WLC. Ze kunnen volledig draadloos zijn en clients ondersteunen die communiceren met andere PAP's of RAP's, of ze kunnen worden gebruikt om verbinding te maken met randapparatuur of een bekabeld netwerk. De Ethernet-poort is om veiligheidsredenen standaard uitgeschakeld, maar u dient deze voor PAP's in te schakelen.

N.B.: Cisco Aironet 1030 Remote Edge LAPs ondersteunt single-hop implementaties, terwijl Cisco Aironet 1500 Series lichtgewicht access points voor buitengebruik zowel single-hop implementaties als multihop implementaties ondersteunen. Als zodanig kunnen Cisco Aironet 1500 Series lichtgewicht access points voor buitengebruik worden gebruikt als access points op het dak en als API's voor een of meer hop van Cisco WLC.

Functies die niet worden ondersteund op mesh-netwerken

Deze controllereigenschappen worden niet ondersteund op vermaasde netwerken:

-

Ondersteuning voor meerdere landen

-

Op lading gebaseerde CAC (mesh-netwerken ondersteunen alleen bandbreedte-gebaseerde of statische CAC.)

-

Hoge beschikbaarheid (snelle hartslag en primaire ontdekking voegen timer)

-

EAP-FASTv1- en 802.1X-verificatie

-

EAP-FASTv1- en 802.1X-verificatie

-

Lokaal relevant certificaat

-

Locatiegebaseerde services

Opstartsequentie voor access point

Deze lijst beschrijft wat er gebeurt wanneer de RAP en PAP worden gestart:

-

Al het verkeer reist door de RAP en Cisco WLC voordat het naar de LAN wordt verzonden.

-

Wanneer de RAP omhoog komt, maken de PAP's er automatisch verbinding mee.

-

De verbonden link gebruikt een gedeeld geheim om een sleutel te genereren die wordt gebruikt om Advanced Encryption Standard (AES) voor de link te leveren.

-

Zodra de externe PAP verbinding maakt met de RAP, kunnen de mesh AP's het dataverkeer doorgeven.

-

Gebruikers kunnen het gedeelde geheim wijzigen of de mesh-AP’s configureren met behulp van de Cisco opdrachtregel interface (CLI), de Cisco web-gebruikersinterface van de controller of het Cisco Wireless Control System (Cisco WCS). Cisco raadt u aan het gedeelde geheim te wijzigen.

Configureren

Voltooi deze stappen om WLC en APs voor point-to-point bridging te configureren.

Configuratie Zero Touch inschakelen (standaard ingeschakeld)

Configuratie GUI

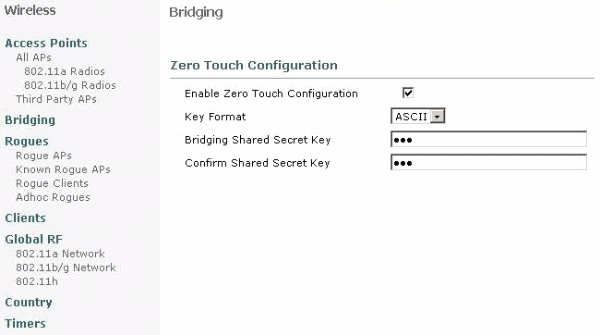

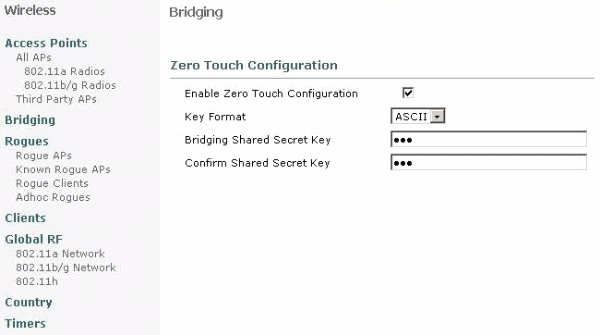

Dankzij de configuratie met Zero Touch kunnen de AP's de gedeelde geheime sleutel van de controller verkrijgen wanneer deze zich bij de WLC registreert. Als u dit vakje uitschakelt, levert de controller geen gedeelde geheime sleutel en gebruiken de AP's een standaard vooraf gedeelde sleutel voor beveiligde communicatie. De standaardwaarde is ingeschakeld (of ingeschakeld). Voltooi deze stappen van de WLC GUI:

Opmerking: in WLC versie 4.1 en hoger is geen voorziening voor Zero-Touch-configuratie.

-

Kies Draadloos > Overbruggen en klik op Configuratie met nuldruk inschakelen.

-

Selecteer het sleutelformaat.

-

Voer de gedeelde geheime sleutel voor overbrugging in.

-

Voer de gedeelde geheime sleutel overbruggen opnieuw in in de gedeelde geheime sleutel bevestigen.

CLI-configuratie

Voltooi deze stappen van CLI:

-

Geef het configuratienetwerk nul-configuratie uit om opdracht mogelijk te maken om de nul-aanraakconfiguratie in te schakelen.

(Cisco Controller) >config network zero-config enable

-

Geef het configuratienetwerk overbrugging-gedeeld-geheime <string>bevel uit om de overbruggende gedeelde geheime sleutel toe te voegen.

(Cisco Controller) >config network bridging-shared-secret Cisco

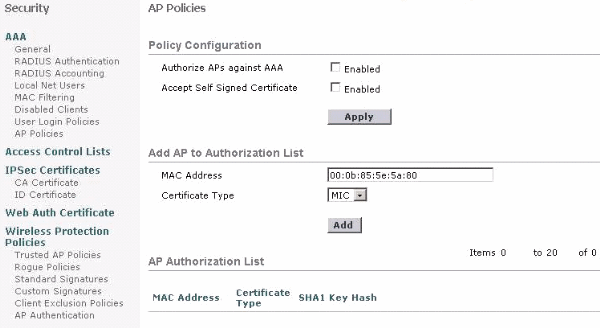

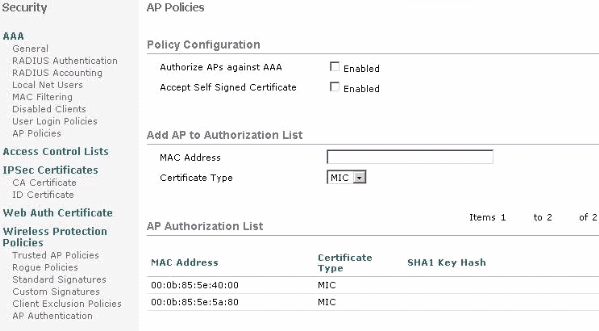

Voeg de MIC toe aan de AP-autorisatielijst

De volgende stap is om de AP toe te voegen aan de autorisatielijst op de WLC. Kies Beveiliging > AP-beleid om dit te doen, voer het AP MAC-adres in onder Add AP to Authorisation List en klik op Add.

In dit voorbeeld worden beide AP's (de RAP en de PAP) toegevoegd aan de AP autorisatielijst op de controller.

CLI-configuratie

Geef de configuratie auth-list add mic <AP mac>opdracht uit om de MIC aan de autorisatielijst toe te voegen.

(Cisco Controller) >config auth-list add mic 00:0b:85:5e:40:00 (Cisco Controller) >config auth-list add mic 00:0b:85:5e:5a:80

Configuratie

Dit document gebruikt deze configuratie:

| Cisco WLC 4402-switch |

|---|

(Cisco Controller) >show run-config

Press Enter to continue...

System Inventory

Switch Description............................... Cisco Controller

Machine Model.................................... WLC4402-12

Serial Number.................................... FLS0943H005

Burned-in MAC Address............................ 00:0B:85:40:CF:A0

Crypto Accelerator 1............................. Absent

Crypto Accelerator 2............................. Absent

Power Supply 1................................... Absent

Power Supply 2................................... Present, OK

Press Enter to continue Or <Ctl Z> to abort

System Information

Manufacturer's Name.............................. Cisco Systems, Inc

Product Name..................................... Cisco Controller

Product Version.................................. 3.2.150.6

RTOS Version..................................... 3.2.150.6

Bootloader Version............................... 3.2.150.6

Build Type....................................... DATA + WPS

System Name...................................... lab120wlc4402ip100

System Location..................................

System Contact...................................

System ObjectID.................................. 1.3.6.1.4.1.14179.1.1.4.3

IP Address....................................... 192.168.120.100

System Up Time................................... 0 days 1 hrs 4 mins 6 secs

Configured Country............................... United States

Operating Environment............................ Commercial (0 to 40 C)

Internal Temp Alarm Limits....................... 0 to 65 C

Internal Temperature............................. +42 C

State of 802.11b Network......................... Disabled

State of 802.11a Network......................... Disabled

Number of WLANs.................................. 1

3rd Party Access Point Support................... Disabled

Number of Active Clients......................... 0

Press Enter to continue Or <Ctl Z> to abort

Switch Configuration

802.3x Flow Control Mode......................... Disable

Current LWAPP Transport Mode..................... Layer 3

LWAPP Transport Mode after next switch reboot.... Layer 3

FIPS prerequisite features....................... Disabled

Press Enter to continue Or <Ctl Z> to abort

Network Information

RF-Network Name............................. airespacerf

Web Mode.................................... Enable

Secure Web Mode............................. Enable

Secure Shell (ssh).......................... Enable

Telnet...................................... Enable

Ethernet Multicast Mode..................... Disable Mode: Ucast

User Idle Timeout........................... 300 seconds

ARP Idle Timeout............................ 300 seconds

ARP Unicast Mode............................ Disabled

Cisco AP Default Master..................... Disable

Mgmt Via Wireless Interface................. Enable

Bridge AP Zero Config....................... Enable

Bridge Shared Secret........................ youshouldsetme

Allow Old Bridging Aps To Authenticate...... Disable

Over The Air Provisioning of AP's........... Disable

Mobile Peer to Peer Blocking................ Disable

Apple Talk ................................. Disable

AP Fallback ................................ Enable

Web Auth Redirect Ports .................... 80

Fast SSID Change ........................... Disabled

Press Enter to continue Or <Ctl Z> to abort

Port Summary

STP Admin Physical Physical Link Link Mcast

Pr Type Stat Mode Mode Status Status Trap Appliance POE

-- ------- ---- ------- ---------- ---------- ------ ------- --------- -------

1 Normal Forw Enable Auto 1000 Full Up Enable Enable N/A

2 Normal Forw Enable Auto 1000 Full Up Enable Enable N/A

Mobility Configuration

Mobility Protocol Port........................... 16666

Mobility Security Mode........................... Disabled

Default Mobility Domain.......................... airespacerf

Mobility Group members configured................ 3

Switches configured in the Mobility Group

MAC Address IP Address Group Name

00:0b:85:33:a8:40 192.168.5.70 <local>

00:0b:85:40:cf:a0 192.168.120.100 <local>

00:0b:85:43:8c:80 192.168.5.40 airespacerf

Interface Configuration

Interface Name................................... ap-manager

IP Address....................................... 192.168.120.101

IP Netmask....................................... 255.255.255.0

IP Gateway....................................... 192.168.120.1

VLAN............................................. untagged

Active Physical Port............................. 1

Primary Physical Port............................ 1

Backup Physical Port............................. Unconfigured

Primary DHCP Server.............................. 192.168.1.20

Secondary DHCP Server............................ Unconfigured

ACL.............................................. Unconfigured

AP Manager....................................... Yes

Interface Name................................... management

MAC Address...................................... 00:0b:85:40:cf:a0

IP Address....................................... 192.168.120.100

IP Netmask....................................... 255.255.255.0

IP Gateway....................................... 192.168.120.1

VLAN............................................. untagged

Active Physical Port............................. 1

Primary Physical Port............................ 1

Backup Physical Port............................. Unconfigured

Primary DHCP Server.............................. 192.168.1.20

Secondary DHCP Server............................ Unconfigured

ACL.............................................. Unconfigured

AP Manager....................................... No

Interface Name................................... service-port

MAC Address...................................... 00:0b:85:40:cf:a1

IP Address....................................... 192.168.250.100

IP Netmask....................................... 255.255.255.0

DHCP Protocol.................................... Disabled

AP Manager....................................... No

Interface Name................................... virtual

IP Address....................................... 1.1.1.1

Virtual DNS Host Name............................ Disabled

AP Manager....................................... No

WLAN Configuration

WLAN Identifier.................................. 1

Network Name (SSID).............................. lab120wlc4402ip100

Status........................................... Enabled

MAC Filtering.................................... Enabled

Broadcast SSID................................... Enabled

AAA Policy Override.............................. Disabled

Number of Active Clients......................... 0

Exclusionlist Timeout............................ 60 seconds

Session Timeout.................................. 1800 seconds

Interface........................................ management

WLAN ACL......................................... unconfigured

DHCP Server...................................... Default

Quality of Service............................... Silver (best effort)

WMM.............................................. Disabled

802.11e.......................................... Disabled

Dot11-Phone Mode (7920).......................... Disabled

Wired Protocol................................... None

IPv6 Support..................................... Disabled

Radio Policy..................................... All

Radius Servers

Authentication................................ 192.168.1.20 1812

Security

802.11 Authentication:........................ Open System

Static WEP Keys............................... Enabled

Key Index:...................................... 1

Encryption:..................................... 104-bit WEP

802.1X........................................ Disabled

Wi-Fi Protected Access (WPA1)................. Disabled

Wi-Fi Protected Access v2 (WPA2).............. Disabled

IP Security................................... Disabled

IP Security Passthru.......................... Disabled

L2TP.......................................... Disabled

Web Based Authentication...................... Disabled

Web-Passthrough............................... Disabled

Auto Anchor................................... Disabled

Cranite Passthru.............................. Disabled

Fortress Passthru............................. Disabled

RADIUS Configuration

Vendor Id Backward Compatibility................. Disabled

Credentials Caching.............................. Disabled

Call Station Id Type............................. IP Address

Administrative Authentication via RADIUS......... Enabled

Keywrap.......................................... Disabled

Load Balancing Info

Aggressive Load Balancing........................ Enabled

Aggressive Load Balancing Window................. 0 clients

Signature Policy

Signature Processing........................... Enabled

Spanning Tree Switch Configuration

STP Specification...................... IEEE 802.1D

STP Base MAC Address................... 00:0B:85:40:CF:A0

Spanning Tree Algorithm................ Disable

STP Bridge Priority.................... 32768

STP Bridge Max. Age (seconds).......... 20

STP Bridge Hello Time (seconds)........ 2

STP Bridge Forward Delay (seconds)..... 15

Spanning Tree Port Configuration

STP Port ID................................. 8001

STP Port State.............................. Forwarding

STP Port Administrative Mode................ 802.1D

STP Port Priority........................... 128

STP Port Path Cost.......................... 4

STP Port Path Cost Mode..................... Auto

STP Port ID................................. 8002

STP Port State.............................. Forwarding

STP Port Administrative Mode................ 802.1D

STP Port Priority........................... 128

STP Port Path Cost.......................... 4

STP Port Path Cost Mode..................... Auto |

Overbruggingsparameters voor de AP’s configureren

Deze sectie verschaft instructies hoe u de rol van het toegangspunt in het netwerknetwerk en de bijbehorende overbruggingsparameters kunt configureren. U kunt deze parameters configureren met behulp van de GUI of de CLI.

-

Klik op Draadloos en vervolgens op Alle toegangspunten onder Access points. De pagina Alle toegangspunten wordt weergegeven.

-

Klik op de Detail-link voor uw AP1510 om toegang te krijgen tot de pagina Alle AP’s > Details

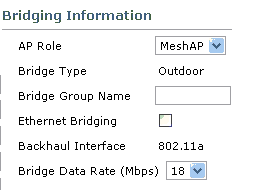

Op deze pagina wordt de AP Mode onder General automatisch ingesteld op Bridge voor AP's die overbruggingsfunctionaliteit hebben, zoals de AP1510. Deze pagina toont ook deze informatie onder Overbruggingsinformatie. Selecteer onder Overbruggingsinformatie een van deze opties om de rol van dit toegangspunt in het netwerknetwerk op te geven:

-

meshAP—Kies deze optie als de AP1510 een draadloze verbinding met de controller heeft.

-

RootAP—Kies deze optie als AP1510 een bekabelde verbinding met de controller heeft.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

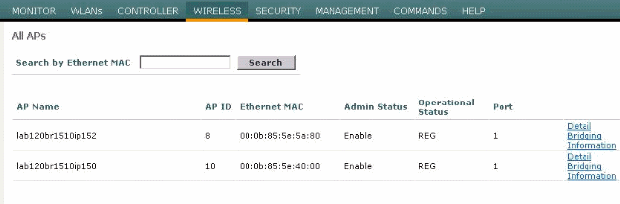

Nadat de AP's zich hebben geregistreerd bij de WLC, kunt u ze bekijken onder het tabblad Draadloos boven in de GUI van de WLC:

Voor CLI, kunt u het bevel van de show ap gebruiken om te verifiëren dat APs die met WLC worden geregistreerd:

(Cisco Controller) >show ap summary AP Name Slots AP Model Ethernet MAC Location Port ------------------ ----- ---------- ----------------- ---------------- ---- lab120br1510ip152 2 OAP1500 00:0b:85:5e:5a:80 default_location 1 lab120br1510ip150 2 OAP1500 00:0b:85:5e:40:00 default_location 1 (Cisco Controller) >

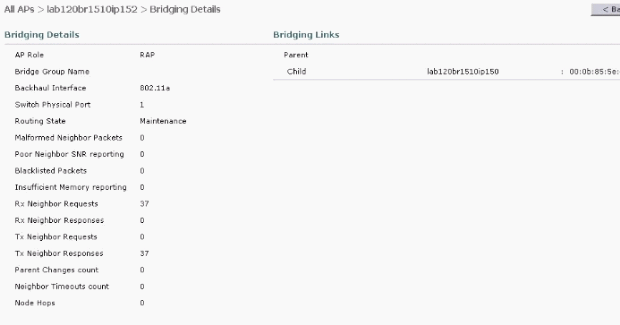

Klik op Bridging Details in de GUI om de rol van het toegangspunt te verifiëren:

Voor de CLI kunt u de opdrachten show mesh path <Cisco AP> gebruiken en mesh neigh <Cisco AP>tonen om te verifiëren dat de AP’s die bij de WLC zijn geregistreerd:

(Cisco Controller) >show mesh path lab120br1510ip152 00:0B:85:5E:5A:80 is RAP (Cisco Controller) >show mesh neigh lab120br1510ip152 AP MAC : 00:0B:85:5E:40:00 FLAGS : 160 CHILD worstDv 255, Ant 0, channel 0, biters 0, ppiters 10 Numroutes 0, snr 0, snrUp 0, snrDown 26, linkSnr 0 adjustedEase 0, unadjustedEase 0 txParent 0, rxParent 0 poorSnr 0 lastUpdate 1150103792 (Mon Jun 12 09:16:32 2006) parentChange 0 Per antenna smoothed snr values: 0 0 0 0 Vector through 00:0B:85:5E:40:00 (Cisco Controller) >

Problemen oplossen

Mesh AP's niet geassocieerd met de WLC is een van de meest voorkomende problemen gezien in de Mesh-implementatie. Voltooi deze controles:

-

Controleer of het MAC-adres van het toegangspunt is toegevoegd in de lijst Mac Filter in de WLC. Dit is te zien onder Security > Mac Filtering.

-

Controleer het gedeelde geheim tussen de RAP en de MAP. U kunt dit bericht in de WLC zien wanneer er een wanverhouding in de sleutel is.

" LWAPP Join-request AUTH_STRING_PAYLOAD, ongeldige BRIDGE-sleutelhash AP 00:0b:85:68:c1:d0"Opmerking: Probeer altijd de optie "Zero Touch Configuration inschakelen" te gebruiken indien deze beschikbaar is voor een versie. Hiermee wordt automatisch de sleutel voor de mesh-AP's geconfigureerd en worden misconfiguraties voorkomen.

-

RAP's sturen geen uitgezonden berichten door op hun Radio-interface. Zo vorm de server van DHCP om IP adressen door unicast te verzenden zodat MAP hun IP adressen door RAP door:sturen kan krijgen. Gebruik anders een statisch IP voor de MAP.

-

Laat de naam van de Bridge Group standaard staan of zorg ervoor dat Bridge Group Names precies hetzelfde zijn ingesteld op MAP's en de bijbehorende RAP.

Dit zijn kwesties die specifiek zijn voor mesh access points. Raadpleeg voor connectiviteitsproblemen die zich voordoen tussen de WLC en een access point Probleemoplossing voor een lichtgewicht access point dat niet wordt aangesloten bij een draadloze LAN-controller.

Opdrachten voor troubleshooting

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

U kunt deze debug commando's gebruiken om de WLC op te lossen:

-

debug pem-staat —Deze wordt gebruikt om de debug-opties voor toegangsbeleid te configureren.

-

debug pem gebeurtenissen inschakelen —Deze wordt gebruikt om de debug opties voor toegangsbeleid te configureren.

-

debug DHCP-bericht Enable —Toont de debug van DHCP-berichten die worden gewisseld van en naar de DHCP-server.

-

debug DHCP-pakket —Toont de debug van DHCP-pakketdetails die naar en van de DHCP-server worden verzonden.

Sommige extra debug opdrachten die u kunt gebruiken om problemen op te lossen zijn:

-

debug lwapp error enable-Geeft de debug van LWAP error.

-

debug pm pki-enabled-toont het debug van certificaatberichten die tussen AP en WLC worden overgegaan.

Dit debug lwapp gebeurtenissen laten WLC opdrachtoutput zien dat de LAP wordt geregistreerd in de WLC:

(Cisco Controller) >debug lwapp events enable Mon Jun 12 09:04:57 2006: 00:0b:85:5e:40:00 Received LWAPP JOIN REQUEST from AP 00:0b:85:5e:40:00 to 06:0a:10:10:00:00 on port '1' Mon Jun 12 09:04:57 2006: 00:0b:85:5e:40:00 AP lab120br1510ip150: txNonce 00:0B:85:40:CF:A0 rxNonce 00:0B:85:5E:40:00 Mon Jun 12 09:04:57 2006: 00:0b:85:5e:40:00 LWAPP Join-Request MTU path from AP 00:0b:85:5e:40:00 is 1500, remote debug mode is 0 Mon Jun 12 09:04:58 2006: 00:0b:85:5e:40:00 Successfully added NPU Entry for AP 00:0b:85:5e:40:00 (index 1) Switch IP: 192.168.120.101, Switch Port: 12223, intIfNum 1, vlanId 0 AP IP: 192.168.120.150, AP Port: 58368, next hop MAC: 00:0b:85:5e:40:00 Mon Jun 12 09:04:58 2006: 00:0b:85:5e:40:00 Successfully transmission of LWAPP Join-Reply to AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:58 2006: 00:0b:85:5e:40:00 Register LWAPP event for AP 00:0b:85:5e:40:00 slot 0 Mon Jun 12 09:04:58 2006: 00:0b:85:5e:40:00 Register LWAPP event for AP 00:0b:85:5e:40:00 slot 1 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CONFIGURE REQUEST from AP 00:0b:85:5e:40:00 to 00:0b:85:40:cf:a3 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Updating IP info for AP 00:0b:85:5e:40:00 -- static 1, 192.168.120.150/255.255.255.0, gtw 192.168.120.1 Mon Jun 12 09:04:59 2006: spamVerifyRegDomain RegDomain set for slot 0 code 0 regstring -A regDfromCb -A Mon Jun 12 09:04:59 2006: spamVerifyRegDomain RegDomain set for slot 1 code 0 regstring -A regDfromCb -A Mon Jun 12 09:04:59 2006: spamEncodeDomainSecretPayload:Send domain secret airespacerf<65,4d,c3,6f,88,35,cd,4d,3b,2b,bd,95,5b,42,6d,ac,b6,ab,f7,3d> to AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Successfully transmission of LWAPP Config-Message to AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: Running spamEncodeCreateVapPayload for SSID 'lab120wlc4402ip100' Mon Jun 12 09:04:59 2006: Running spamEncodeCreateVapPayload for SSID 'lab120wlc4402ip100' Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 AP 00:0b:85:5e:40:00 associated. Last AP failure was due to Link Failure, reason: STATISTICS_INFO_RES Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CHANGE_STATE_EVENT from AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Successfully transmission of LWAPP Change-State-Event Response to AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 apfSpamProcessStateChangeInSpamContext: Down LWAPP event for AP 00:0b:85:5e:40:00 slot 0 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP Down event for AP 00:0b:85:5e:40:00 slot 0! Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CONFIGURE COMMAND RES from AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CHANGE_STATE_EVENT from AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Successfully transmission of LWAPP Change-State-Event Response to AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 apfSpamProcessStateChangeInSpamContext: Down LWAPP event for AP 00:0b:85:5e:40:00 slot 1 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP Down event for AP 00:0b:85:5e:40:00 slot 1! Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CONFIGURE COMMAND RES from AP 00:0b:85:5e:40:00 Mon Jun 12 09:04:59 2006: 00:0b:85:5e:40:00 Received LWAPP CONFIGURE COMMAND RES from AP 00:0b:85:5e:40:00

Gerelateerde informatie

- Implementatiehandleiding voor Cisco mesh-netwerkoplossing

- Snelstartgids: Cisco Aironet 1500 Series lichtgewicht mesh access points voor buitengebruik

- Configuratiehandleiding voor Cisco draadloze LAN-controllers, release 4.0

- Pagina voor draadloze ondersteuning

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

21-Jun-2006 |

Eerste vrijgave |

Feedback

Feedback