Schaduwdetectie onder Unified Wireless Networks

Inhoud

Inleiding

Draadloze netwerken breiden bekabelde netwerken uit en verhogen de productiviteit van werknemers en de toegang tot informatie. Een niet-geautoriseerd draadloos netwerk levert echter een extra laag beveiligingsproblemen op. Minder aandacht wordt besteed aan poortbeveiliging op bekabelde netwerken en draadloze netwerken zijn een eenvoudige uitbreiding naar bekabelde netwerken. Daarom kan een werknemer die zijn of haar eigen Cisco Access Point (AP) in een goed beveiligde draadloze of bekabelde infrastructuur brengt en onbevoegde gebruikers toegang biedt tot dit anderszins beveiligde netwerk, een beveiligd netwerk eenvoudig compromitteren.

Met fraudedetectie kan de netwerkbeheerder deze beveiligingsbezorgdheid bewaken en elimineren. Cisco Unified Network Architecture biedt twee methoden voor fraudedetectie die een volledige oplossing voor schurkenidentificatie en -insluiting mogelijk maken zonder dat u dure en moeilijk te rechtvaardigen overlay-netwerken en -tools nodig hebt.

Overzicht van functies

Schurkendetectie is niet gebonden aan enige regelgeving en er is geen wettelijke naleving vereist voor de werking ervan. Schurkeninsluiting leidt echter gewoonlijk tot juridische problemen die de infrastructuuraanbieder in een ongemakkelijke positie kunnen brengen als hij automatisch zijn werk moet doen. Cisco is uiterst gevoelig voor dergelijke problemen en biedt deze oplossingen. Elke controller is geconfigureerd met een RF-groepnaam.Zodra een lichtgewicht AP met een controller registreert, wordt er een authenticatie-informatie-element (IE) ingesloten dat specifiek is voor de RF-groep die op de controller is geconfigureerd in al zijn bakens/sonde-responsframes. Wanneer de lichtgewicht AP hoort beacons/sonde reactieframes van een AP of zonder dit IE of met verkeerde IE, dan meldt de Lichtgewicht AP dat AP als schurk, registreert zijn BSSID in een schurkenlijst, en verstuurt de tabel naar de controller. Er zijn twee methoden, namelijk het Rogue Location Discovery Protocol (RLDP) en passieve werking, die in detail worden toegelicht; zie het gedeelte Actieve Rogers bepalen.

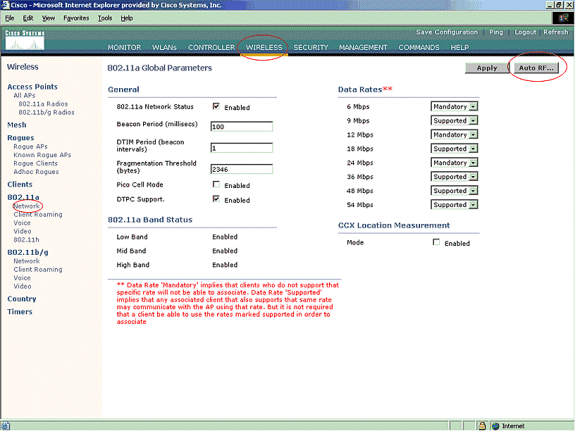

Detectie van infrastructuurringen

Onduidelijke detectie in een actieve draadloze omgeving kan kostbaar zijn. Dit proces vraagt het toegangspunt in bedrijf (of lokale modus) om de service te stoppen, op ruis te luisteren en fraudedetectie uit te voeren. De netwerkbeheerder configureert de kanalen die moeten worden gescand en configureert de tijdsperiode waarin alle stations worden gescand. AP luistert 50 ms voor schurkencliëntbakens, dan komt terug naar het gevormde kanaal om cliënten opnieuw te onderhouden. Door actief te scannen, in combinatie met buurberichten, wordt vastgesteld welke AP's schurken zijn, welke AP's geldig zijn en deel uitmaken van het netwerk. Blader naar Wireless > 802.11b/g Network (b/g" of "a" afhankelijk van de netwerkvereisten) om de gescande kanalen en de scanperiode te configureren en selecteer de knop Auto RF in de rechterbovenhoek van het browservenster.

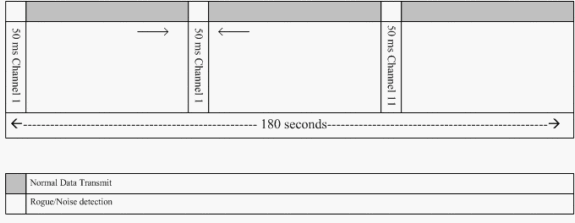

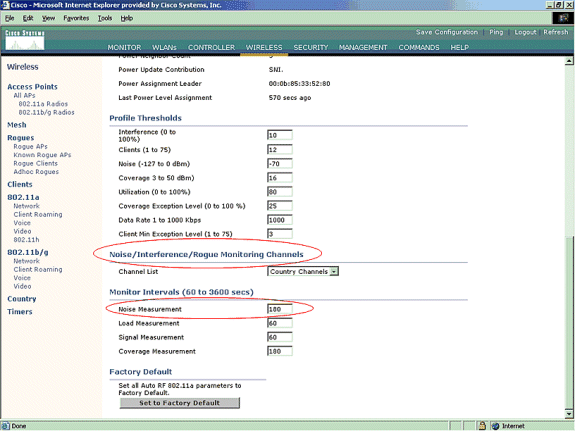

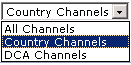

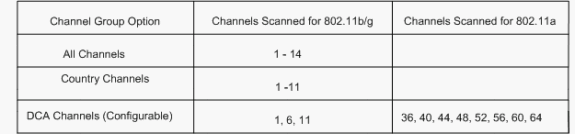

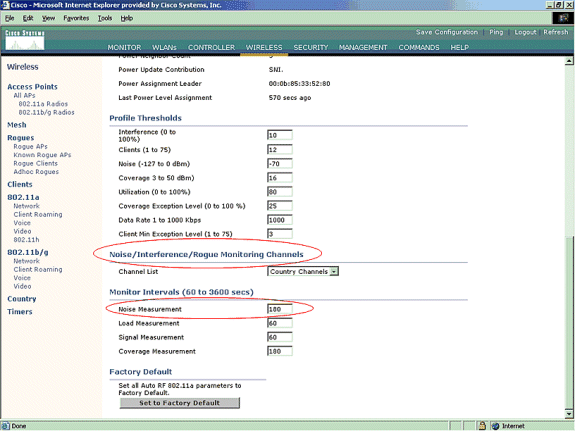

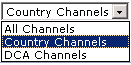

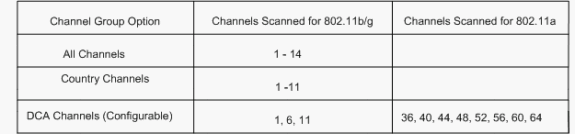

U kunt omlaag bladeren naar kanalen voor ruis/interferentie/schurkenbewaking om de kanalen te configureren die gescand moeten worden voor veelhoeken en ruis. De beschikbare opties zijn: Alle kanalen (1 tot en met 14), landkanalen (1 tot en met 11) of Dynamic Channel Association (DCA) kanalen (standaard 1, 6 en 11). De scanperiode door deze kanalen kan in hetzelfde venster worden geconfigureerd, onder monitorintervallen (60 tot 3600 seconden) samen met het ruismetingsinterval. Standaard is het afluisterinterval voor off-channel ruis en schurken 180 seconden. Dit betekent dat elk kanaal elke 180 seconden wordt gescand. Dit is een voorbeeld van de DCA-kanalen die elke 180 seconden worden gescand:

Zoals geïllustreerd, laat een hoog aantal kanalen die zijn geconfigureerd om te worden gescand in combinatie met de korte scanintervallen, minder tijd over voor het toegangspunt om daadwerkelijk gegevensclients te onderhouden.

De lichtgewicht AP wacht om klanten en AP's als schurken te labelen omdat deze schurken mogelijk niet worden gemeld door een andere AP tot een andere cyclus is voltooid. Dezelfde AP beweegt zich opnieuw naar hetzelfde kanaal om te controleren op schurkenAP's en clients, evenals ruis en interferentie. Als dezelfde clients en/of toegangspunten worden gedetecteerd, worden deze op de controller opnieuw als veelhoeken vermeld. De controller bepaalt nu of deze schurken zijn aangesloten op het lokale netwerk of simpelweg op een aangrenzende AP. In beide gevallen wordt een toegangspunt dat geen deel uitmaakt van het beheerde lokale draadloze netwerk, als een schurk beschouwd.

Schurkendetails

Een Lichtgewicht AP gaat off-channel gedurende 50 ms om te luisteren naar schurkenclients, monitor voor ruis, en kanaalinterferentie. Alle gedetecteerde fraudeclients of AP's worden naar de controller verzonden, die deze informatie verzamelt:

-

Het bedrieglijke AP MAC-adres

-

De bedrieglijke AP naam

-

Het MAC-adres van de frauduleuze verbonden client(s)

-

Of de frames met WPA of WEP zijn beveiligd

-

De preambule

-

De signaal-ruisverhouding (SNR)

-

De indicator voor de signaalsterkte van de ontvanger (RSSI)

Toegangspunt voor bedrieglijke detectie

U kunt een toegangspunt laten functioneren als een schurkendetector, waardoor het op een trunkpoort kan worden geplaatst, zodat het alle aan de bekabelde kant verbonden VLAN’s kan horen. Het gaat verder om de client te vinden op het bekabelde subnet op alle VLAN’s. De bedrieglijke detector AP luistert naar Adresresolutie Protocol (ARP) pakketten om Layer 2 adressen van geïdentificeerde schurkencliënten of bedrieglijke AP's te bepalen die door de controller worden verzonden. Als een Layer 2-adres dat overeenkomt wordt gevonden, genereert de controller een alarm dat de bedrieglijke AP of client als een bedreiging identificeert. Dit alarm geeft aan dat de schurk werd gezien op het bekabelde netwerk.

Actieve misbruiken bepalen

Rogue AP's moeten twee keer worden "gezien" voordat ze worden toegevoegd als een schurk door de controller. Schurftoegangspunten worden niet als een bedreiging beschouwd als ze niet zijn verbonden met het bekabelde segment van het bedrijfsnetwerk. Om te bepalen of de schurk actief is, worden verschillende benaderingen gebruikt. Deze benaderingen omvatten RLDP.

RLDP-protocol (Rogue Location Discovery Protocol)

RLDP is een actieve benadering die wordt gebruikt wanneer frauduleuze AP geen verificatie (Open verificatie) heeft geconfigureerd. In deze modus, die standaard is uitgeschakeld, wordt een actief AP geïnstrueerd om naar het fraudekanaal te gaan en verbinding te maken met de fraudeur als client. Gedurende deze tijd verstuurt het actieve toegangspunt deauthenticatieberichten naar alle verbonden clients en sluit vervolgens de radio-interface af. Vervolgens zal het associëren aan de schurkenAP als een client.

AP probeert dan om een IP adres van de schurkenAP te verkrijgen en door:sturen een pakket van het Protocol van het Datagram van de Gebruiker (UDP) (haven 6352) dat de lokale AP en schurkenverbindingsinformatie aan het controlemechanisme door schurkenAP bevat. Als de controller dit pakket ontvangt, wordt het alarm ingesteld om de netwerkbeheerder te waarschuwen dat een frauduleuze AP op het bekabelde netwerk is ontdekt met de RLDP-functie.

Opmerking: Gebruik de debug dot11 rldp opdracht activeren om te controleren of de Lichtgewicht AP associeert en een DHCP-adres ontvangt van de schurkenAP. Deze opdracht geeft ook het UDP-pakket weer dat door de lichtgewicht AP naar de controller wordt verzonden.

Een voorbeeld van een UDP-pakket (bestemmingshaven 6352) dat door de lichtgewicht AP wordt verzonden, wordt hier weergegeven:

0020 0a 01 01 0d 0a 01 .......(.*...... 003 01 1e 00 07 85 92 78 01 00 00 00 00 00 00 00 00 00 ......x......... 0040 00 00 00 000 00 00 00 00 00

De eerste 5 bytes van de gegevens bevatten het DHCP-adres dat door het frauduleuze AP aan de lokale modus is gegeven. De volgende 5 bytes zijn het IP-adres van de controller, gevolgd door 6 bytes die het bedrieglijke AP MAC-adres vertegenwoordigen. Dan zijn er 18 bytes van nullen.

Passieve bediening:

Deze benadering wordt gebruikt wanneer bedrieglijke AP één of andere vorm van authentificatie, of WEP of WPA heeft. Wanneer een vorm van verificatie is geconfigureerd op schurkenAP, kan de lichtgewicht AP niet koppelen omdat het niet weet welke sleutel is geconfigureerd op het schurkentoegangspunt. Het proces begint met de controller wanneer het de lijst van schurkenclient MAC-adressen doorgeeft aan een AP die is geconfigureerd als schurkendetector. De schurkendetector scant alle verbonden en geconfigureerde subnetten voor ARP-verzoeken, en ARP-zoekopdrachten voor een bijpassend Layer 2-adres. Als een overeenkomst wordt ontdekt, brengt het controlemechanisme de netwerkbeheerder op de hoogte dat een schurk op bekabelde subnetnet wordt ontdekt.

Active Rogue Containment

Wanneer een bedrieglijke client is gedetecteerd in het bekabelde netwerk, kan de netwerkbeheerder zowel het bedrieglijke AP als de bedrieglijke clients bevatten. Dit kan worden bereikt omdat 802.11 de-verificatiepakketten worden verzonden naar clients die zijn gekoppeld aan frauduleuze AP's, zodat de dreiging die een dergelijk gat creëert wordt verzacht. Elke keer dat er een poging wordt gedaan om de schurkenAP te bevatten, wordt bijna 15% van de Lichtgewicht AP's bron gebruikt. Daarom is het raadzaam om fysiek te lokaliseren en te verwijderen van de schurk AP zodra het is bevat.

Opmerking: Van de WLC release 5.2.157.0, zodra de rouge is gedetecteerd kunt u nu kiezen om of handmatig of automatisch de gedetecteerde schurk te bevatten. In controllersoftwarereleases voorafgaand aan 5.2.157.0, is de handmatige insluiting de enige optie.

Schurfdetectie - Configuratiestappen

Bijna de gehele configuratie van de schurkendetectie is standaard ingeschakeld om maximale, out-of-the-box netwerkbeveiliging mogelijk te maken. Bij deze configuratiestappen wordt ervan uitgegaan dat er geen fraudedetectie op de controller is ingesteld om belangrijke informatie over fraudedetectie te verduidelijken.

Voltooi de volgende stappen om bedrieglijke detectie in te stellen:

-

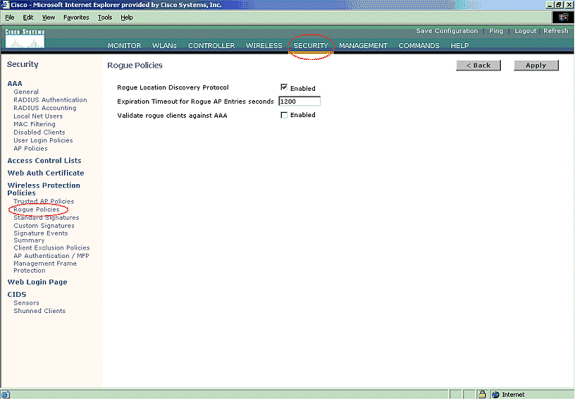

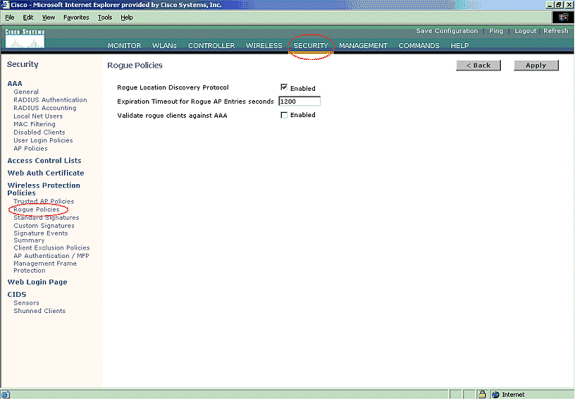

Zorg ervoor dat het protocol voor detectie van bedrieglijke locaties is ingeschakeld. Als u de toepassing wilt inschakelen, kiest u Beveiliging > Noodbeleid en klikt u op Ingeschakeld in het detectieprotocol voor de locatie van de Rogue zoals in de afbeelding.

Opmerking: als een bedrieglijke AP gedurende een bepaalde tijd niet wordt gehoord, wordt deze verwijderd van de controller. Dit is de Time-out bij verloopdatums voor een bedrieglijk AP dat is geconfigureerd onder de RLDP-optie.

-

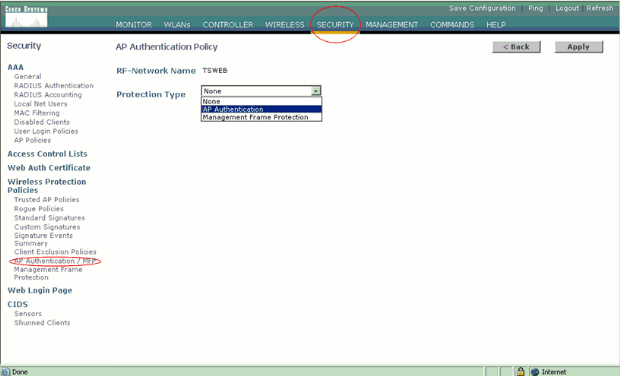

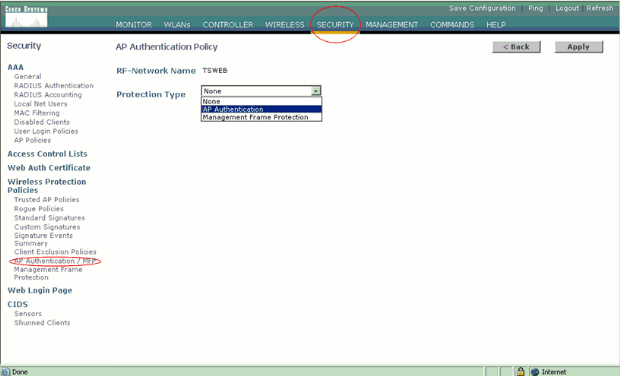

Dit is een optionele stap. Wanneer deze functie is ingeschakeld, worden de AP’s die RRM-buurpakketten met verschillende RF-groepsnamen verzenden, als veelhoeken gerapporteerd. Dit zal nuttig zijn in het bestuderen van uw RF-omgeving. Kies Beveiliging-> AP-verificatie om dit in te schakelen. Kies vervolgens AP-verificatie als het beschermingstype zoals in de afbeelding.

-

Controleer de kanalen die in de volgende stappen moeten worden gescand:

-

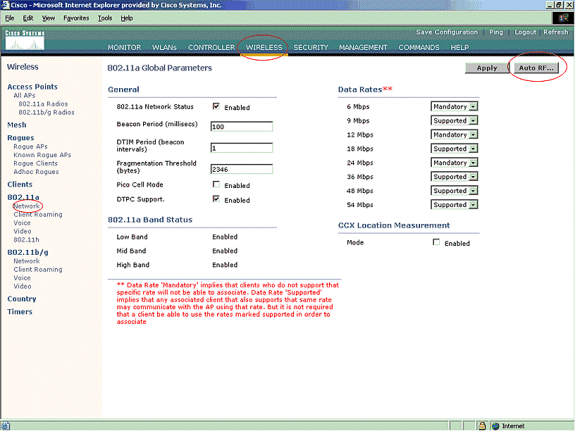

Selecteer Draadloos > 802.11a-netwerk en vervolgens Auto RF aan de rechterkant zoals in de afbeelding.

-

Op de Auto RF-pagina, scroll naar beneden en kies Noise/Interferentie/Schurkenbewaking kanalen.

-

In de kanaallijst worden de kanalen beschreven die moeten worden gescand voor frauduleuze bewaking, naast andere controller- en AP-functies. Raadpleeg Lichtgewicht access point FAQ voor meer informatie over lichtgewicht AP's en Wireless LAN Controller (WLC) Probleemoplossing FAQ voor meer informatie over draadloze controllers.

-

-

Stel de tijdsperiode in voor het scannen van geselecteerde kanalen:

De scanduur van de gedefinieerde groep kanalen is ingesteld onder Monitorintervallen > Geluidsmeting, en het toegestane bereik is van 60 tot 3600 seconden. Als de AP's bij de standaardinstelling van 180 seconden staan, scannen ze elk kanaal in de kanaalgroep eenmaal, gedurende 50 ms, elke 180 seconden. Tijdens deze periode verandert de AP-radio van zijn servicekanaal in het opgegeven kanaal, luistert en registreert waarden gedurende een periode van 50 ms, en keert dan terug naar het oorspronkelijke kanaal. De hop tijd plus de verblijftijd van 50 ms neemt het AP off-channel voor ongeveer 60 ms elke keer. Dit betekent dat elke AP ongeveer 840 ms van de totale 180 seconden besteedt aan het luisteren naar schurken.

De tijd "luisteren" of "verblijven" kan niet worden aangepast en wordt niet gewijzigd bij een aanpassing van de waarde van de geluidsmeting. Als de timer van de ruismeting wordt verlaagd, zal het fraudeontdekkingsproces waarschijnlijk meer schurken vinden en hen sneller vinden. Deze verbetering gaat echter ten koste van de gegevensintegriteit en de klantenservice. Een hogere waarde, aan de andere kant, staat voor betere gegevensintegriteit toe maar vermindert de capaciteit om schurken snel te vinden.

-

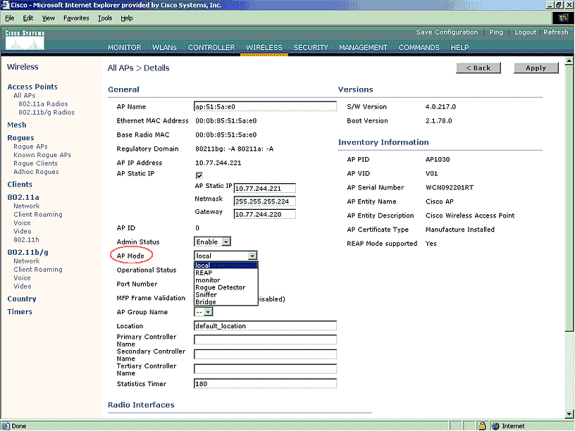

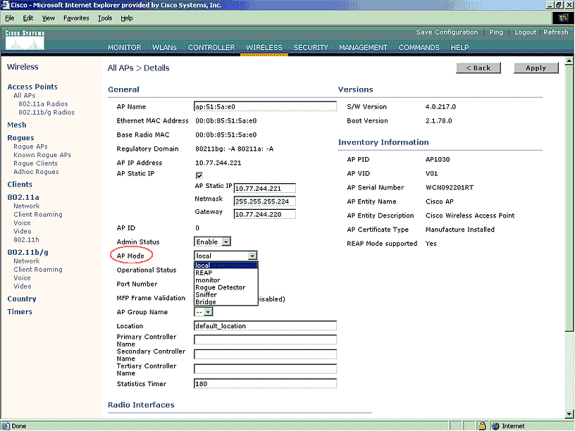

Configureer de werkwijze van het toegangspunt:

Een lichtgewicht AP-modus van handeling definieert de rol van het AP. De modi die betrekking hebben op de informatie in dit document zijn:

-

Lokaal—Dit is de normale werking van een AP. In deze modus kunnen gegevensclients worden onderhouden terwijl geconfigureerde kanalen worden gescand op ruis en stunts. In deze werkwijze gaat de AP gedurende 50 ms uit het kanaal en luistert naar schurken. Het circuleert door elk kanaal, één voor één, voor de periode die onder de Auto RF configuratie wordt gespecificeerd.

-

Monitor: dit is de radio-ontvangstmodus, en stelt de AP in staat om alle geconfigureerde kanalen elke 12 seconden te scannen. Alleen de-authenticatie pakketten worden verzonden in de lucht met een AP geconfigureerd op deze manier. Een monitor mode AP kan kwaken detecteren, maar het kan geen verbinding maken met een verdachte kwaal als een client om de RLDP-pakketten te verzenden.

Opmerking: DCA verwijst naar niet-overlappende kanalen die configureerbaar zijn met de standaardmodi.

-

Schurfdetectie—In deze modus wordt de radio van het toegangspunt uitgeschakeld en luistert het toegangspunt alleen naar bekabeld verkeer. De controller passeert de AP's geconfigureerd als schurkendetectoren, evenals lijsten van verdachte schurkenclients en AP MAC-adressen. De schurkendetector luistert alleen naar ARP-pakketten en kan indien gewenst via een trunklink worden verbonden met alle broadcast-domeinen.

U kunt een afzonderlijke AP-modus eenvoudig configureren, zodra de Lichtgewicht AP is aangesloten op de controller. Als u de modus van het toegangspunt wilt wijzigen, maakt u verbinding met de webinterface van de controller en navigeert u naar Wireless. Klik op Details naast het gewenste toegangspunt om een scherm weer te geven dat lijkt op dit scherm:

Gebruik het vervolgkeuzemenu AP Mode om de gewenste werkwijze van het AP te selecteren.

-

Opdrachten voor troubleshooting

U kunt deze opdrachten ook gebruiken om problemen op te lossen met uw configuratie op het toegangspunt:

-

toon bedrieglijke ap samenvatting-Dit bevel toont de lijst van bedrieglijke APs die door Lichtgewicht APs wordt ontdekt.

-

toon bedrieglijke ap gedetailleerd <MAC-adres van het bedrieglijke ap> —Gebruik deze opdracht om details over een individuele bedrieglijke AP te bekijken. Dit is de opdracht die helpt vast te stellen of de bedrieglijke AP op het bekabelde netwerk is aangesloten.

Conclusie

Schurfdetectie en -beperking in de gecentraliseerde Cisco-controlleroplossing is de meest effectieve en minst ingrijpende methode in de sector. De flexibiliteit die aan de netwerkbeheerder wordt geboden, maakt een meer aangepaste pasvorm mogelijk die aan alle netwerkvereisten kan voldoen.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

10-Aug-2006

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback