Configuratievoorbeeld van Wi-Fi Protected Access 2 (WPA2)

Inhoud

Inleiding

In dit document worden de voordelen van het gebruik van Wi-Fi Protected Access 2 (WPA2) in een wireless LAN (WLAN) beschreven. Het document bevat twee configuratievoorbeelden voor het implementeren van WPA2 op een WLAN. Het eerste voorbeeld toont hoe u WPA2 kunt configureren in de ondernemingsmodus en het tweede hoe u dat doet in de persoonlijke modus.

Opmerking: WAP werkt met EAP (Extensible Verification Protocol).

Voorwaarden

Vereisten

Zorg ervoor dat u basiskennis van deze onderwerpen hebt voordat u deze configuratie probeert:

-

WPA

-

WLAN-beveiligingsoplossingen

Opmerking: Raadpleeg Cisco Aironet Wireless LAN Security - Overzicht voor informatie over Cisco WLAN-beveiligingsoplossingen.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco Aironet 1310G access point (AP)/bridge waarop Cisco IOS®-softwarerelease 12.3(2)JA wordt uitgevoerd

-

Aironet 802.11a/b/g CB21AG clientadapter waarop firmware 2.5 wordt uitgevoerd

-

Aironet Desktop Utility (ADU) gebruikt firmware 2.5

Opmerking: de clientadaptersoftware van Aironet CB21AG en PI21AG is niet compatibel met andere Aironet-clientadaptersoftware. U moet de ADU met CB21AG- en PI21AG-kaarten gebruiken en u moet het Aironet Client Utility (ACU) gebruiken voor alle andere Aironet-clientadapters. Raadpleeg De clientadapter installeren voor meer informatie over het installeren van de CB21AG-kaart en de ADU.

Opmerking: in dit document wordt een AP/bridge gebruikt met een geïntegreerde antenne. Als u een AP/bridge gebruikt waarvoor een externe antenne is vereist, dient u ervoor te zorgen dat de antennes zijn aangesloten op de AP/bridge. Anders kan het toegangspunt/de brug geen verbinding maken met het draadloze netwerk. Bepaalde AP/bridge modellen zijn voorzien van geïntegreerde antennes, terwijl anderen een externe antenne nodig hebben voor algemene werking. Voor informatie over de AP/bridge-modellen die met interne of externe antennes worden geleverd, raadpleegt u de bestelgids/producthandleiding van het juiste apparaat.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Achtergrondinformatie

WPA is een op standaarden gebaseerde beveiligingsoplossing van de Wi-Fi Alliance die de kwetsbaarheden in native WLAN’s aanpakt. WPA biedt verbeterde gegevensbescherming en toegangscontrole voor WLAN-systemen. Met WPA worden alle bekende kwetsbaarheden van Wired Equivalent Privacy (WEP) in de oorspronkelijke security implementatie van IEEE 802.11 aangepakt en wordt een onmiddellijke beveiligingsoplossing voor WLAN’s in zowel ondernemingen als kleine kantoren, thuiskantoren (SOHO)-omgevingen gebracht.

WPA2 is de volgende generatie van Wi-Fi-beveiliging. WPA2 is de interoperabele implementatie van Wi-Fi Alliance van de geratificeerde IEEE 802.11i-standaard. WPA2 implementeert het door NIST (National Institute of Standards and Technology) aanbevolen coderingsalgoritme voor Advanced Encryption Standard (AES) met gebruik van de Counter Mode met Cycle Block Chaining Message Authentication Code Protocol (CCMP). AES Counter Mode is een blokalgoritme dat 128-bits gegevensblokken tegelijk versleutelt met een 128-bits coderingssleutel. Het CCMP-algoritme produceert een berichtintegriteitscode (MIC) die authenticatie van de oorsprong van gegevens en gegevensintegriteit voor het draadloze frame biedt.

Opmerking: CCMP wordt ook CBC-MAC genoemd.

WPA2 biedt een hoger beveiligingsniveau dan WPA omdat AES een sterkere codering biedt dan Temporal Key Integrity Protocol (TKIP). TKIP is het coderingsalgoritme dat WPA gebruikt. Met WPA 2 worden nieuwe sessiesleutels gemaakt op elke associatie. De coderingssleutels die voor elke client in het netwerk worden gebruikt, zijn uniek en specifiek voor die client. Uiteindelijk wordt elk pakket dat via de ether wordt verzonden versleuteld met een unieke sleutel. Beveiliging wordt verbeterd door het gebruik van een nieuwe en unieke coderingssleutel omdat er geen sleutel hergebruik is. WPA wordt nog steeds als veilig beschouwd en TKIP is niet verbroken. Cisco raadt klanten echter aan zo snel mogelijk over te stappen op WPA 2.

WPA en WPA2 ondersteunen beide werkmodi:

-

Enterprise-modus

-

Persoonlijke modus

Dit document bespreekt de implementatie van deze twee modi met WPA2.

Ondersteuning van WPA2 met Cisco Aironet-apparatuur

WPA 2 wordt ondersteund op deze apparatuur:

-

Aironet 1130AG AP-serie en 1230AG AP-serie

-

Aironet 1100 AP-reeks

-

Aironet 1200 AP Series

-

Aironet 1300 AP Series

N.B.: Uitgerust deze AP’s met 802.11g-radio’s en gebruik Cisco IOS-softwarerelease 12.3(2)JA of hoger.

WPA2 en AES worden ook ondersteund op:

-

Aironet 1200 Series radiomodules met de onderdeelnummers AIR-RM21A en AIR-RM22A

Opmerking: de Aironet 1200 radiomodule met onderdeelnummer AIR-RM20A ondersteunt WPA2 niet.

-

Aironet 802.11a/b/g clientadapters met firmware versie 2.5

Opmerking: Cisco Aironet 350 Series producten ondersteunen WPA2 niet omdat hun radio geen AES-ondersteuning biedt.

Opmerking: Cisco Aironet 1400 Series draadloze bruggen ondersteunen WPA2 of AES niet.

Configureren in ondernemingsmodus

De term bedrijfsmodus verwijst naar producten die zijn getest om interoperabel te zijn in zowel de werkmodi Pre-Shared Key (PSK) en IEEE 802.1x voor verificatie. De 802.1x wordt als veiliger beschouwd dan de bestaande verificatiekaders vanwege de flexibiliteit die deze bieden ter ondersteuning van een groot aantal verificatiemechanismen en sterkere coderingsalgoritmen. WPA2 voert in de bedrijfsmodus verificatie in twee fasen uit. Configuratie van open verificatie vindt in de eerste fase plaats. De tweede fase is 802.1x-verificatie met een van de EAP-methoden. AES biedt het coderingsmechanisme.

In de bedrijfsmodus verifiëren clients en verificatieservers elkaar met behulp van een EAP-verificatiemethode en genereren de client en server een Pairwise Master Key (PMK). Met WPA2 genereert de server de PMK dynamisch en geeft de PMK door aan het toegangspunt.

In deze sectie wordt de configuratie besproken die nodig is om WPA2 te implementeren in de bedrijfsmodus.

Netwerk instellen

In deze installatie wordt een Aironet 1310G AP/Bridge die Cisco Lichtgewicht Extensible Verification Protocol (LEAP) uitvoert, geverifieerd door een gebruiker met een WPA2-compatibele clientadapter. Key management vindt plaats met het gebruik van WPA2, waarop AES-CCMP encryptie is geconfigureerd. Het toegangspunt is ingesteld als een lokale RADIUS-server waarop LEAP-verificatie wordt uitgevoerd. U dient de clientadapter en het toegangspunt te configureren om deze instellingen te kunnen implementeren. In de secties Het toegangspunt configureren en de clientadapter configureren wordt de configuratie op het toegangspunt en de clientadapter weergegeven.

Het AP configureren

Voltooi de volgende stappen om het toegangspunt te configureren met GUI:

-

Configureer het toegangspunt als een lokale RADIUS-server waarop LEAP-verificatie wordt uitgevoerd.

-

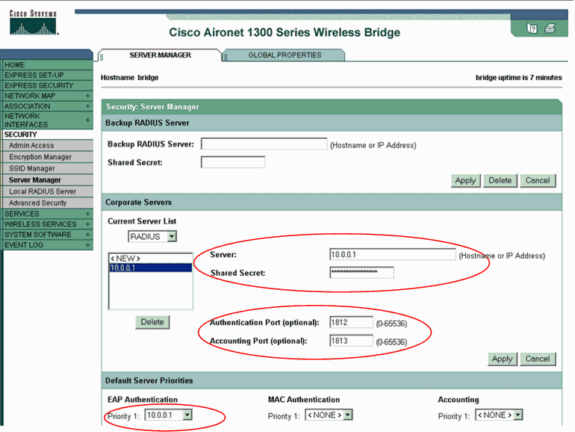

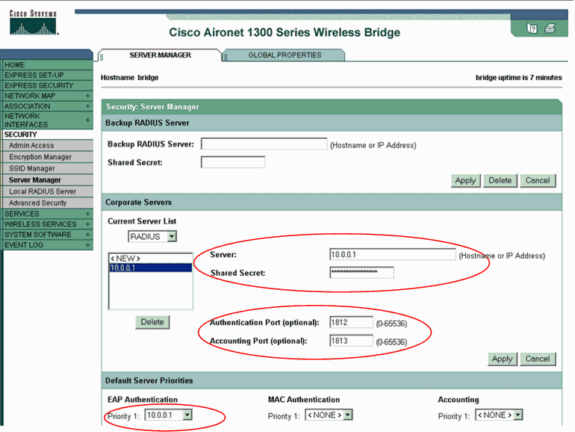

Kies Security > Server Manager in het menu aan de linkerkant en definieer het IP-adres, poorten en gedeeld geheim van de RADIUS-server.

Omdat met deze configuratie het toegangspunt wordt geconfigureerd als een lokale RADIUS-server, gebruikt u het IP-adres van het toegangspunt. Gebruik de poorten 1812 en 1813 voor lokale RADIUS-serverbewerkingen.

-

Definieer in het gebied Standaardserverprioriteiten de standaard EAP-verificatieprioriteit als 10.0.0.1.

Opmerking: 10.0.0.1 is de lokale RADIUS-server.

-

-

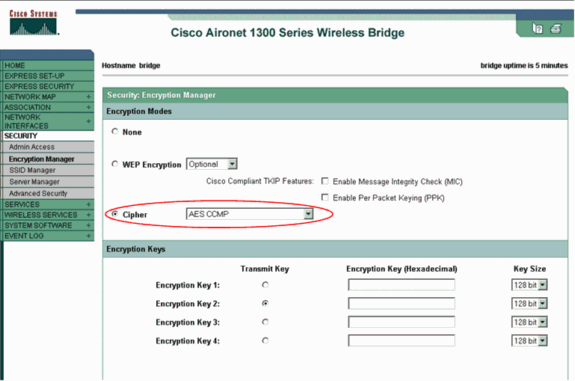

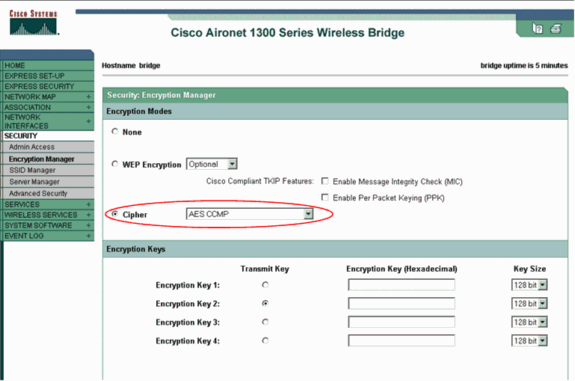

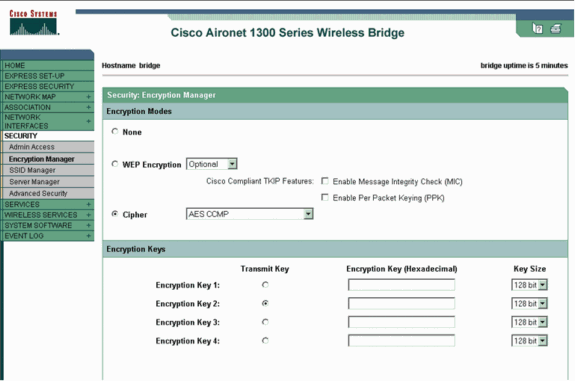

Kies Security > Encryption Manager in het menu aan de linkerkant en voltooi de volgende stappen:

-

Kies AES CCMP in het menu Cijfer.

Deze optie maakt AES-encryptie mogelijk met gebruik van Counter Mode met CBC-MAC.

-

Klik op Apply (Toepassen).

-

-

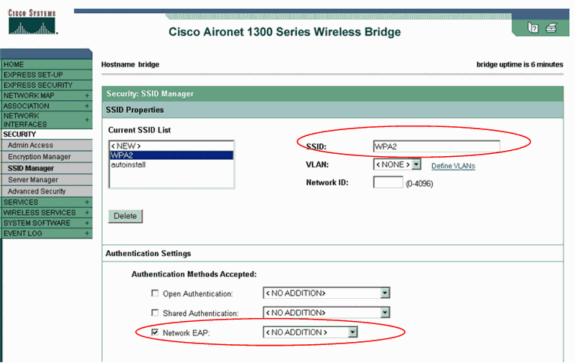

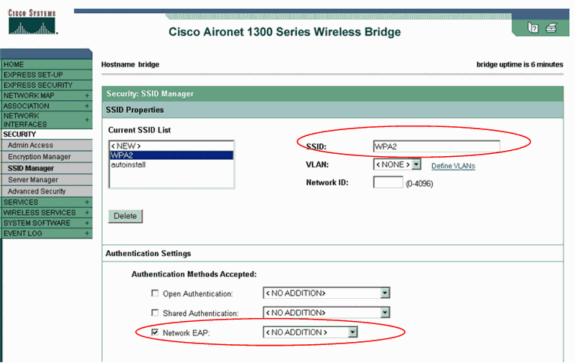

Kies Beveiliging > SSID Manager en maak een nieuwe Service Set Identifier (SSID) aan voor gebruik met WPA 2.

-

Schakel het selectievakje Network EAP in in het gedeelte Verificatiemethoden die worden geaccepteerd.

Opmerking: gebruik deze richtlijnen wanneer u het verificatietype in de radio-interface configureert:

-

Cisco-clients: gebruik EAP-netwerk.

-

Clients van derden (waaronder producten die compatibel zijn met Cisco Compatible Extensions [CCX])—Gebruik Open-verificatie met EAP.

-

Een combinatie van zowel Cisco- als externe clients: kies zowel EAP-netwerkverificatie als Open-verificatie met EAP.

-

-

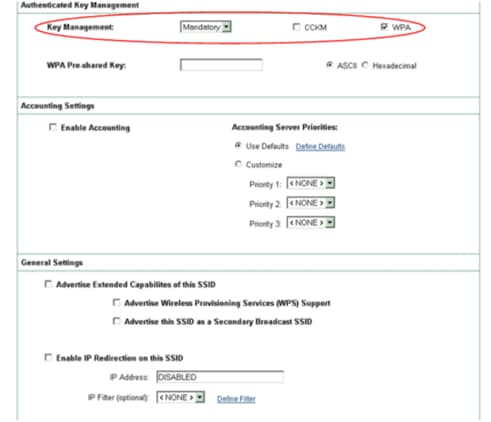

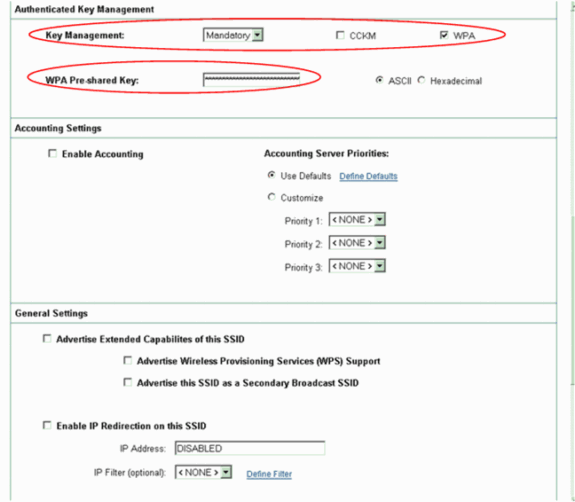

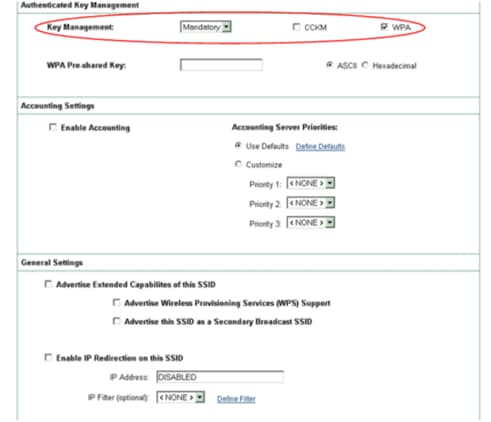

Blader door het venster Security SSID Manager naar het gedeelte Veriated Key Management en voltooi de volgende stappen:

-

Kies Verplicht in het menu Sleutelbeheer.

-

Controleer het selectievakje WPA aan de rechterkant.

-

-

Klik op Apply (Toepassen).

Opmerking: de definitie van VLAN’s is optioneel. Als u VLAN’s definieert, worden clientapparaten die aan het gebruik van deze SSID zijn gekoppeld, in het VLAN gegroepeerd. Raadpleeg VLAN’s configureren voor meer informatie over het implementeren van VLAN’s.

-

-

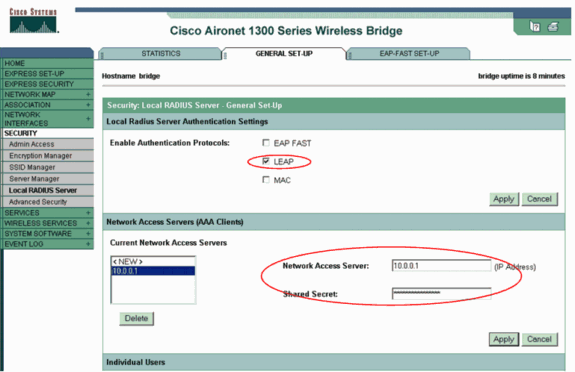

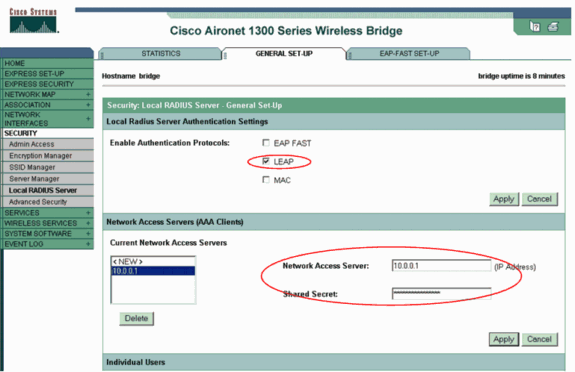

Kies Security > Local Radius Server en voltooi de volgende stappen:

-

Klik op het tabblad General Setup boven in het venster.

-

Controleer het aanvinkvakje LEAP en klik op Toepassen.

-

Definieer in het gebied Netwerktoegangsservers het IP-adres en het gedeelde geheim van de RADIUS-server.

Gebruik voor de lokale RADIUS-server het IP-adres van het toegangspunt.

-

Klik op Apply (Toepassen).

-

-

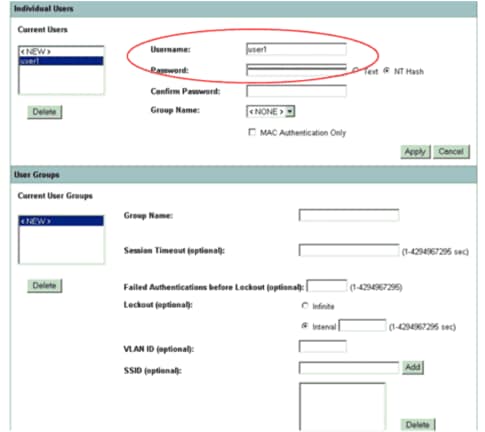

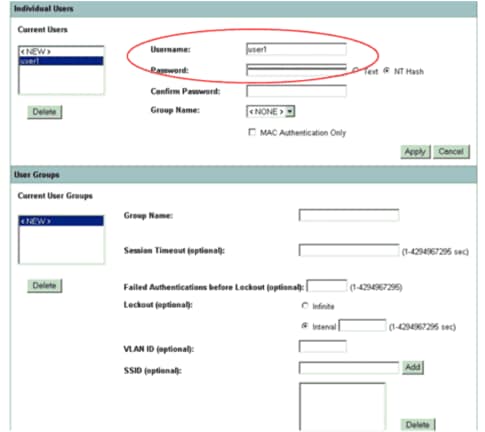

Blader door het venster Algemene instelling naar het gebied Individuele gebruikers en definieer de afzonderlijke gebruikers.

De definitie van de gebruikersgroepen is facultatief.

Deze configuratie definieert een gebruiker met de naam "user1" en een wachtwoord. Bij de configuratie wordt ook NT-hash voor het wachtwoord geselecteerd. Na voltooiing van de procedure in deze sectie, is AP bereid om authentificatieverzoeken van cliënten goed te keuren. De volgende stap is het configureren van de clientadapter.

CLI-configuratie

| Access point |

|---|

ap#show running-config Building configuration... . . . aaa new-model !--- This command reinitializes the authentication, !--- authorization and accounting functions. ! ! aaa group server radius rad_eap server 10.0.0.1 auth-port 1812 acct-port 1813 !--- A server group for RADIUS is created called "rad_eap" !--- that uses the server at 10.0.0.1 on ports 1812 and 1813. . . . aaa authentication login eap_methods group rad_eap !--- Authentication [user validation] is to be done for !--- users in a group called "eap_methods" who use server group "rad_eap". . . . ! bridge irb ! interface Dot11Radio0 no ip address no ip route-cache ! encryption vlan 1 key 1 size 128bit 12345678901234567890123456 transmit-key !---This step is optional !--- This value seeds the initial key for use with !--- broadcast [255.255.255.255] traffic. If more than one VLAN is !--- used, then keys must be set for each VLAN. encryption vlan 1 mode wep mandatory !--- This defines the policy for the use of Wired Equivalent Privacy (WEP). !--- If more than one VLAN is used, !--- the policy must be set to mandatory for each VLAN. broadcast-key vlan 1 change 300 !--- You can also enable Broadcast Key Rotation for each vlan and Specify the time after which Brodacst key is changed. If it is disabled Broadcast Key is still used but not changed. ssid cisco vlan 1 !--- Create a SSID Assign a vlan to this SSID authentication open eap eap_methods authentication network-eap eap_methods !--- Expect that users who attach to SSID "cisco" !--- request authentication with the type 128 Open EAP and Network EAP authentication !--- bit set in the headers of those requests, and group those users into !--- a group called "eap_methods." ! speed basic-1.0 basic-2.0 basic-5.5 basic-11.0 rts threshold 2312 channel 2437 station-role root bridge-group 1 bridge-group 1 subscriber-loop-control bridge-group 1 block-unknown-source no bridge-group 1 source-learning no bridge-group 1 unicast-flooding bridge-group 1 spanning-disabled . . . interface FastEthernet0 no ip address no ip route-cache duplex auto speed auto bridge-group 1 no bridge-group 1 source-learning bridge-group 1 spanning-disabled ! interface BVI1 ip address 10.0.0.1 255.255.255.0 !--- The address of this unit. no ip route-cache ! ip default-gateway 10.77.244.194 ip http server ip http help-path http://www.cisco.com/warp/public/779/smbiz/prodconfig/help/eag/ivory/1100 ip radius source-interface BVI1 snmp-server community cable RO snmp-server enable traps tty radius-server local !--- Engages the Local RADIUS Server feature. nas 10.0.0.1 key shared_secret !--- Identifies itself as a RADIUS server, reiterates !--- "localness" and defines the key between the server (itself) and the access point(itself). ! group testuser !--- Groups are optional. ! user user1 nthash password1 group testuser !--- Individual user user user2 nthash password2 group testuser !--- Individual user !--- These individual users comprise the Local Database ! radius-server host 10.0.0.1 auth-port 1812 acct-port 1813 key shared_secret !--- Defines where the RADIUS server is and the key between !--- the access point (itself) and the server. radius-server retransmit 3 radius-server attribute 32 include-in-access-req format %h radius-server authorization permit missing Service-Type radius-server vsa send accounting bridge 1 route ip ! ! line con 0 line vty 5 15 ! end |

De clientadapter configureren

Voer de volgende stappen uit:

Opmerking: in dit document wordt een Aironet 802.11a/b/g clientadapter gebruikt die firmware 2.5 uitvoert en de configuratie van de clientadapter met ADU versie 2.5 uitlegt.

-

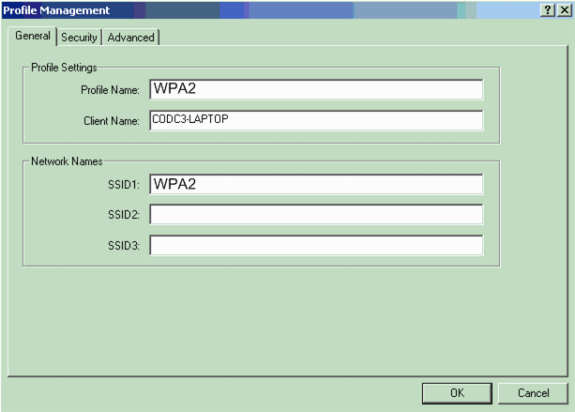

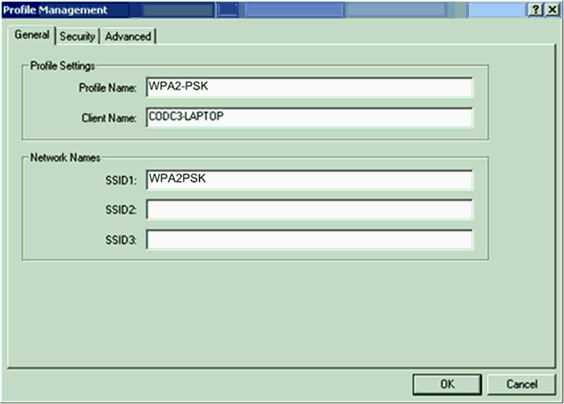

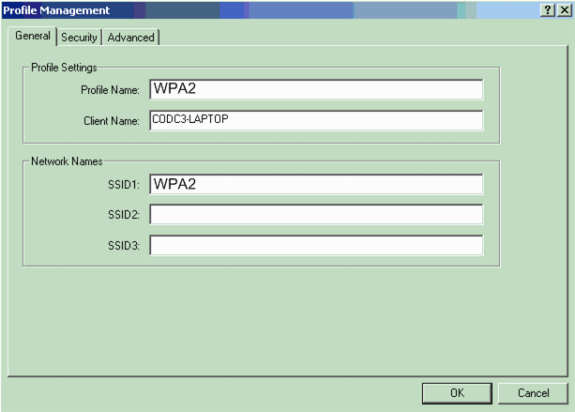

Klik in het venster Profielbeheer op de ADU op Nieuw om een nieuw profiel te maken.

Een nieuw venster toont waar u de configuratie voor WPA 2 de verrichting van de ondernemingswijze kunt plaatsen. Voer op het tabblad Algemeen de profielnaam en de SSID in die de clientadapter zal gebruiken.

In dit voorbeeld zijn de profielnaam en de SSID WPA2:

Opmerking: de SSID moet overeenkomen met de SSID die u op het toegangspunt voor WPA2 hebt ingesteld.

-

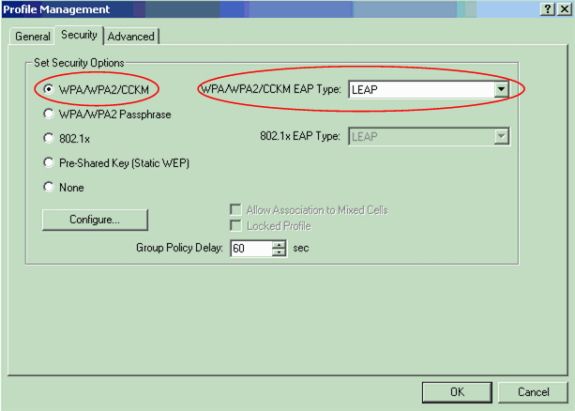

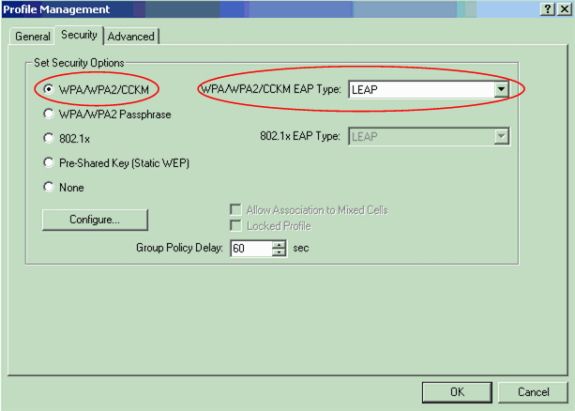

Klik op het tabblad Beveiliging, klik op WPA/WPA2/CCKM en kies LEAP in het menu WPA/WPA2/CCKM EAP Type.

Deze actie schakelt WPA of WPA 2 in, afhankelijk van de configuratie op het toegangspunt.

-

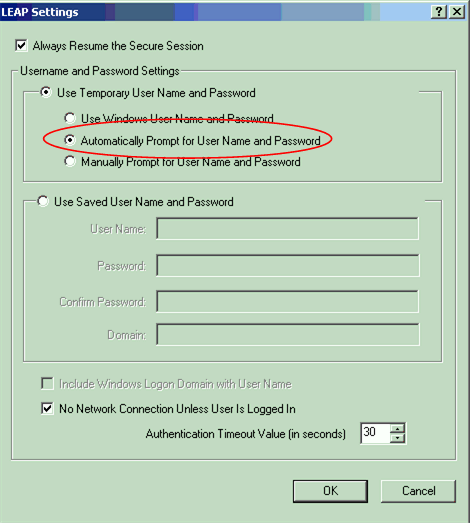

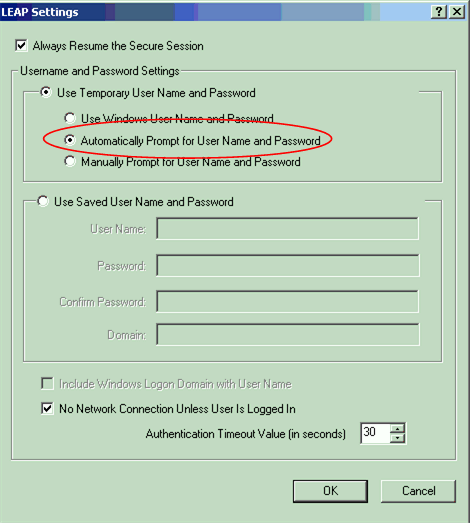

Klik op Configureren om de LEAP-instellingen te definiëren.

-

Kies de juiste gebruikersnaam en wachtwoordinstellingen op basis van de vereisten en klik op OK.

Bij deze configuratie wordt de optie Automatisch vragen om gebruikersnaam en wachtwoord gekozen. Met deze optie kunt u de gebruikersnaam en het wachtwoord handmatig invoeren wanneer LEAP-verificatie plaatsvindt.

-

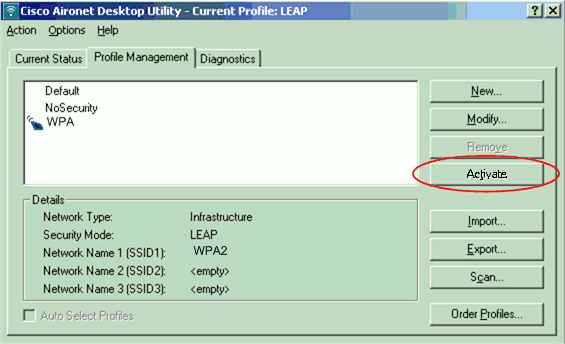

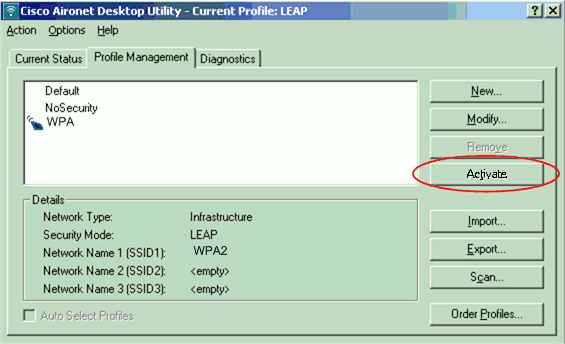

Klik op OK om het venster Profielbeheer te sluiten.

-

Klik op Activeren om dit profiel voor de clientadapter in te schakelen.

Opmerking: Als u Microsoft Wireless Zero Configuration (WZC) gebruikt om de clientadapter te configureren, is WPA2 standaard niet beschikbaar bij WZC. Dus om WZC-enabled clients toe te staan om WPA 2 uit te voeren, moet u een hot fix voor Microsoft Windows XP installeren. Raadpleeg het Microsoft Download Center - Update voor Windows XP (KB893357)

voor de installatie.

voor de installatie.Nadat u de hot fix hebt geïnstalleerd, kunt u WPA 2 configureren met WZC.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

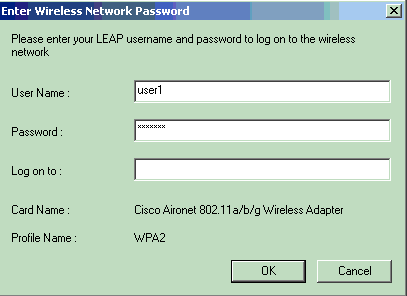

-

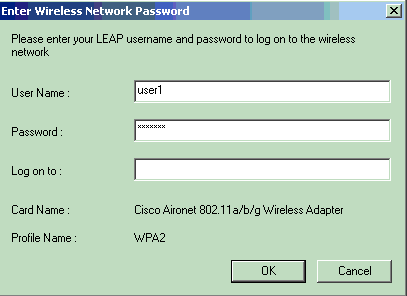

Wanneer het venster Wachtwoord voor draadloos netwerk invoeren verschijnt, voert u de gebruikersnaam en het wachtwoord in.

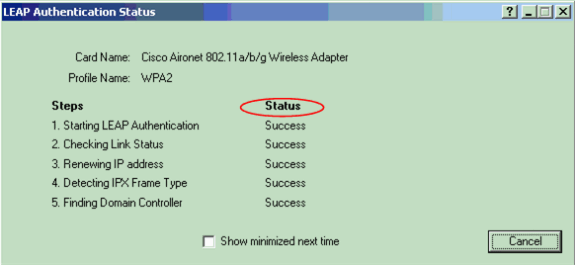

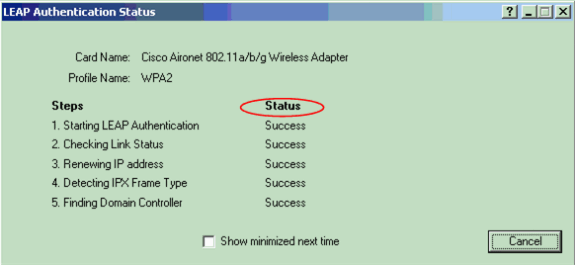

Het volgende venster is LEAP-verificatiestatus. Deze fase verifieert de gebruikersreferenties aan de lokale RADIUS-server.

-

Controleer het statusgebied om het resultaat van de verificatie te zien.

Wanneer de verificatie is geslaagd, maakt de client verbinding met het draadloze LAN.

-

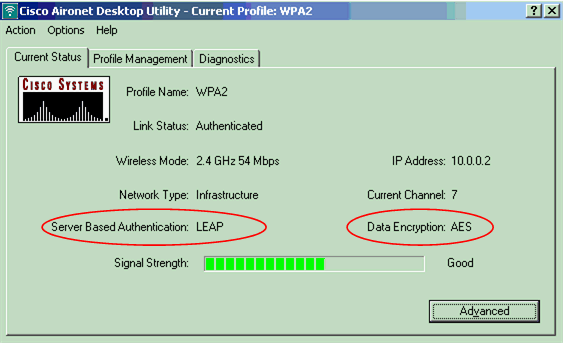

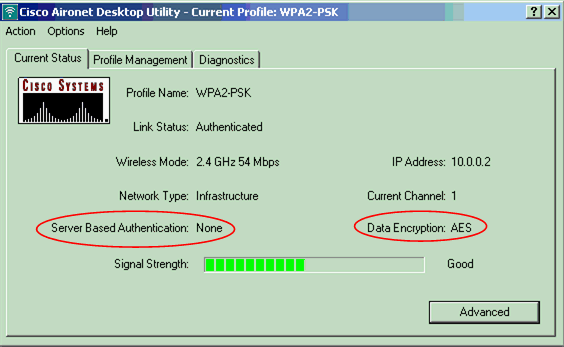

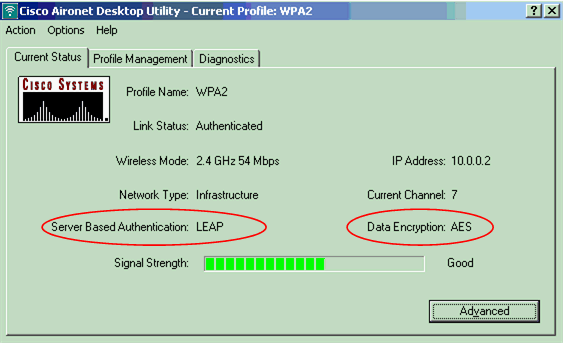

Controleer de huidige status van de ADU om te controleren of de client gebruik maakt van AES-encryptie en LEAP-verificatie.

Dit toont aan dat u WPA2 met LEAP-verificatie en AES-encryptie in het WLAN hebt geïmplementeerd.

-

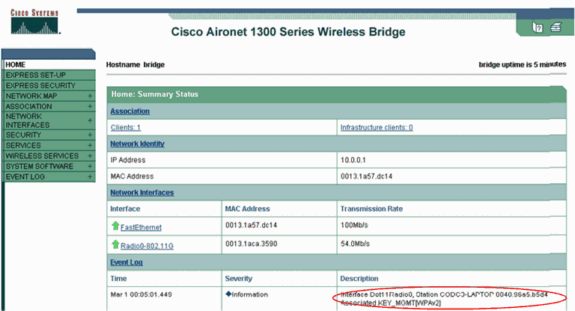

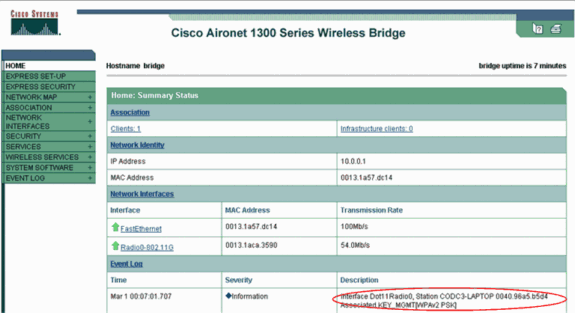

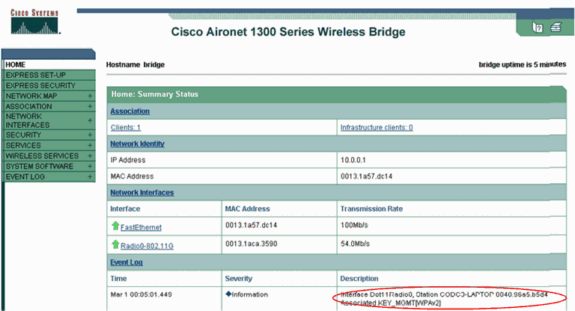

Controleer het gebeurtenissenlogboek van AP/bridge om te verifiëren dat de client met succes is geverifieerd met WPA 2.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Configureren in persoonlijke modus

De term persoonlijke modus verwijst naar producten die zijn getest om interoperabel te zijn in de PSK-enige werkwijze voor authenticatie. Deze modus vereist handmatige configuratie van een PSK op het toegangspunt en de clients. PSK verifieert gebruikers via een wachtwoord, of identificatiecode, op zowel het clientstation als het toegangspunt. Er is geen verificatieserver nodig. Een client kan alleen toegang tot het netwerk krijgen als het clientwachtwoord overeenkomt met het AP-wachtwoord. Het wachtwoord bevat ook het sleutelmateriaal dat TKIP of AES gebruikt om een coderingssleutel voor de codering van de gegevenspakketten te genereren. De persoonlijke modus is gericht op SOHO-omgevingen en wordt niet als veilig beschouwd voor ondernemingsomgevingen. Deze sectie geeft de configuratie die u nodig hebt om WPA2 te implementeren in de persoonlijke werkwijze.

Netwerk instellen

In deze installatie wordt een gebruiker met een WPA2-compatibele clientadapter geverifieerd naar een Aironet 1310G AP/Bridge. Key management vindt plaats met het gebruik van WPA 2 PSK, met AES-CCMP encryptie geconfigureerd. In de secties Het toegangspunt configureren en de clientadapter configureren wordt de configuratie op het toegangspunt en de clientadapter weergegeven.

Het AP configureren

Voer de volgende stappen uit:

-

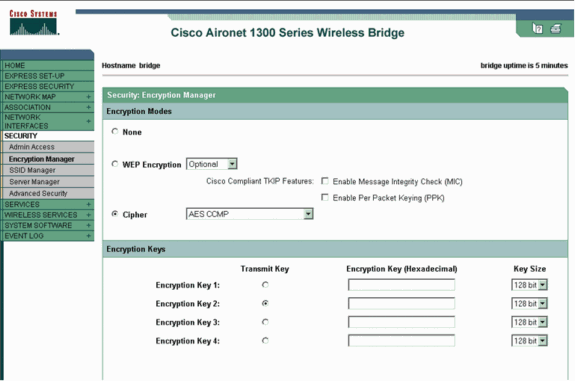

Kies Security > Encryption Manager in het menu aan de linkerkant en voltooi de volgende stappen:

-

Kies AES CCMP in het menu Cijfer.

Deze optie maakt AES-encryptie mogelijk bij gebruik van Counter Mode met CCMP.

-

Klik op Apply (Toepassen).

-

-

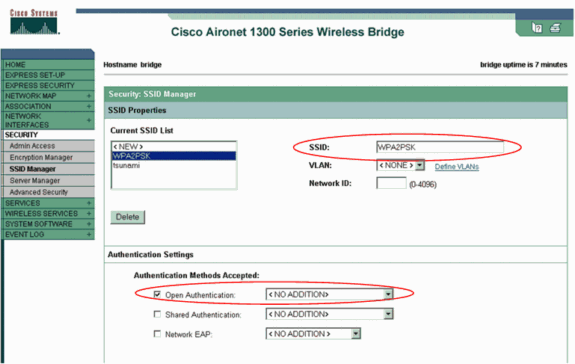

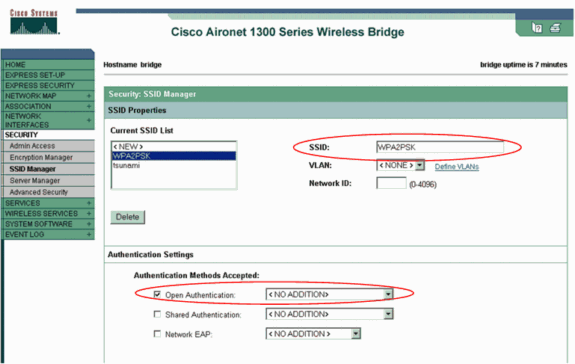

Kies Beveiliging > SSID Manager en maak een nieuwe SSID voor gebruik met WPA 2.

-

Controleer het aanvinkvakje Open verificatie.

-

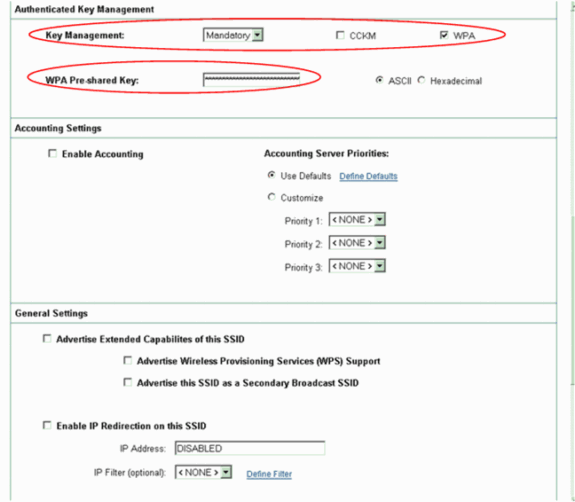

Blader naar beneden door de Security points: SID Manager venster naar het Geverifieerde sleutelbeheergebied en voltooi de volgende stappen:

-

Kies Verplicht in het menu Sleutelbeheer.

-

Controleer het selectievakje WPA aan de rechterkant.

-

-

Voer de gedeelde geheime sleutel WPA PSK of de wachtwoordsleutel WPA PSK in.

Deze toets moet overeenkomen met de WPA-PSK-toets die u op de clientadapter configureert.

-

Klik op Apply (Toepassen).

-

Het toegangspunt kan nu verificatieverzoeken van de draadloze clients ontvangen.

De clientadapter configureren

Voer de volgende stappen uit:

-

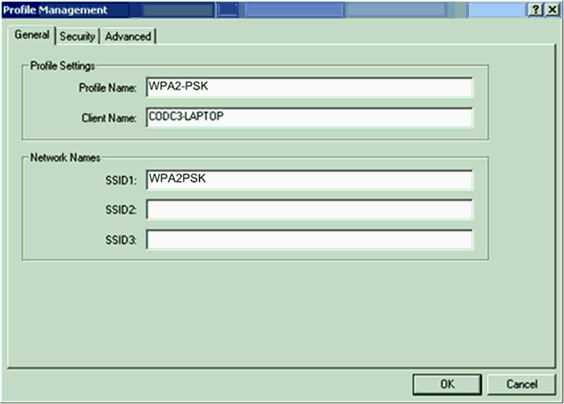

Klik in het venster Profielbeheer op de ADU op Nieuw om een nieuw profiel te maken.

Een nieuw venster toont waar u de configuratie voor WPA 2 PSK wijze van verrichting kunt instellen. Voer op het tabblad Algemeen de profielnaam en de SSID in die de clientadapter zal gebruiken.

In dit voorbeeld is de profielnaam WPA2-PSK en de SSID WPA2PSK:

Opmerking: de SSID moet overeenkomen met de SSID die u op het toegangspunt heeft ingesteld voor WPA 2 PSK.

-

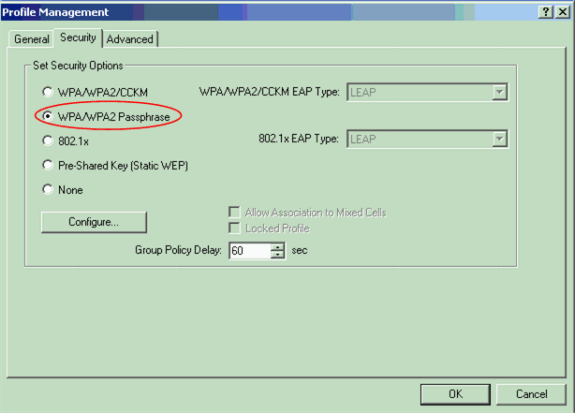

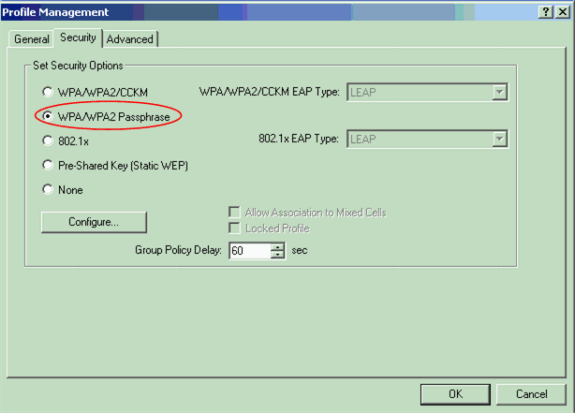

Klik op het tabblad Beveiliging en klik op WPA/WPA2-wachtwoordgroep.

Deze actie schakelt WPA PSK of WPA 2 PSK in, welke u ook configureert op het toegangspunt.

-

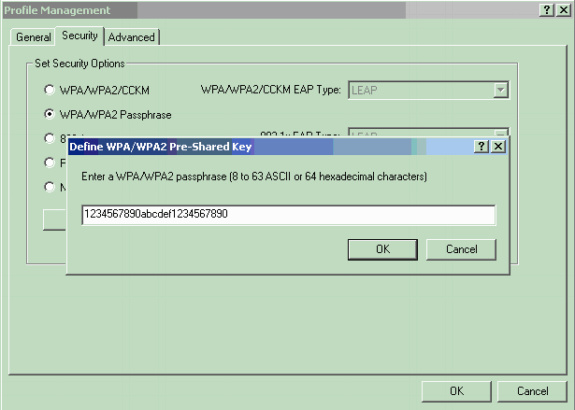

Klik op Configureren.

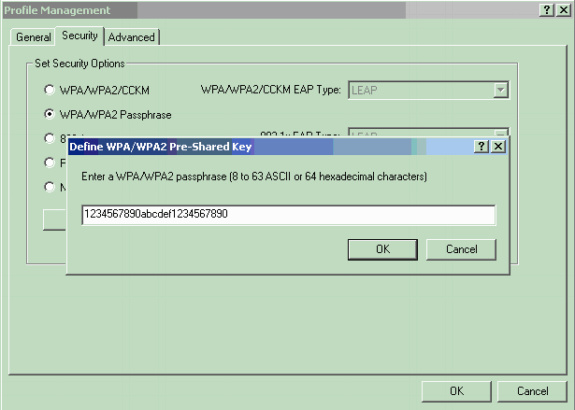

Het venster Definieer WPA/WPA2 Pre-Shared Key displays.

-

Verkrijg het WPA/WPA2-wachtwoord van de systeembeheerder en voer het wachtwoord in het veld WPA/WPA2-wachtwoord in.

Wachtwoord verkrijgen voor het toegangspunt in een infrastructuurnetwerk of het wachtwoord voor andere clients in een ad-hocnetwerk.

Gebruik deze richtlijnen om een wachtwoord in te voeren:

-

De wachtwoorden WPA/WPA2 moeten 8 tot 63 ASCII-teksttekens of 64 hexadecimale tekens bevatten.

-

Het WPA/WPA2-wachtwoord van de clientadapter moet overeenkomen met het wachtwoord van het toegangspunt waarmee u wilt communiceren.

-

-

Klik op OK om het wachtwoord op te slaan en terug te keren naar het venster Profielbeheer.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Nadat het WPA 2 PSK-profiel is geactiveerd, verifieert het AP de client op basis van het WPA 2-wachtwoord (PSK) en biedt het toegang tot het WLAN.

-

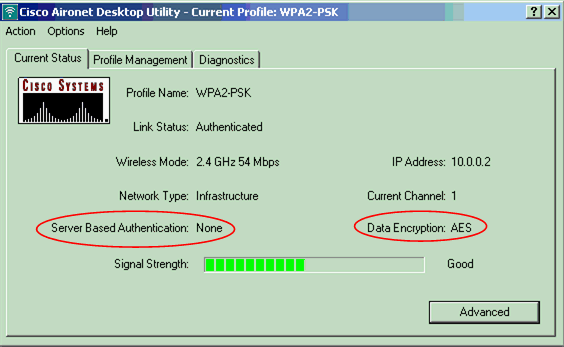

Controleer de huidige status van de ADU om te controleren of de verificatie succesvol is verlopen.

Dit venster geeft een voorbeeld. Het venster toont aan dat de gebruikte codering AES is en dat geen op een server gebaseerde verificatie wordt uitgevoerd:

-

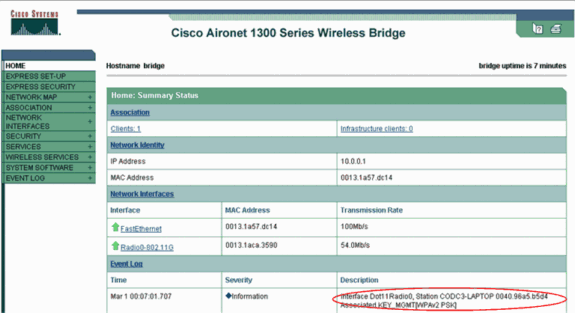

Controleer het gebeurtenissenlogboek van AP/bridge om te verifiëren dat de client met succes is geverifieerd met de WPA 2 PSK-verificatiemodus.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

03-Oct-2005

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback