Inleiding

In dit document wordt het juiste proces beschreven voor het bijwerken van Adaptative Security Appliance (ASA)-certificaat op Cisco Unified Communications Manager (CUCM) voor telefoons via Virtual Private Network (VPN) met AnyConnect-functie om onderbreking van de telefoonservice te voorkomen.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Phone VPN met AnyConnect-functie.

- ASA- en CUCM-certificaten.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Unified Communications Manager 10.5.2.15900-8.

- Software voor Cisco adaptieve security applicatie, versie 9.8(2)20.

- Cisco IP Phone CP-8841.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

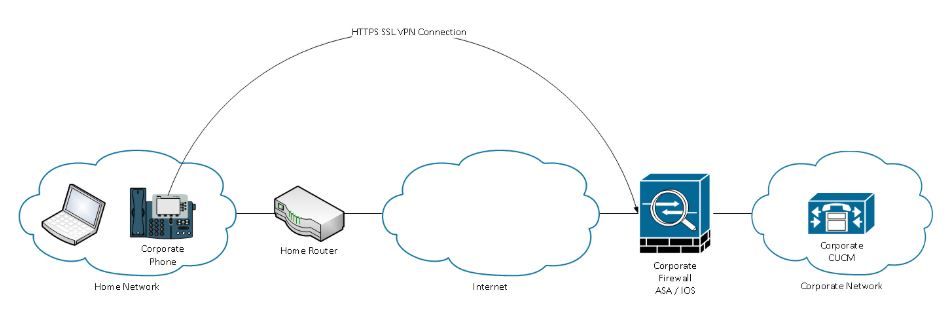

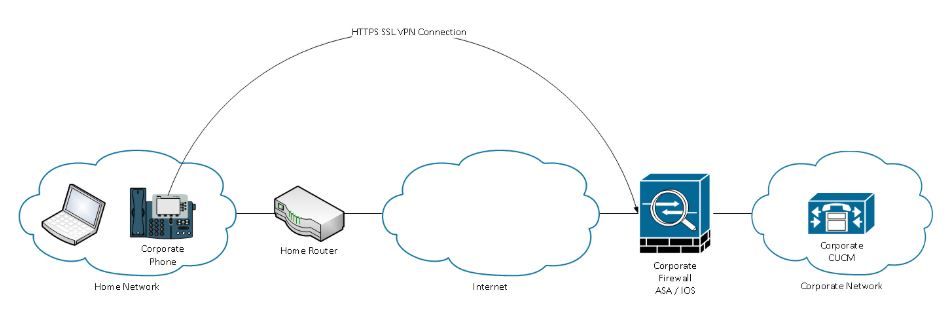

Met de VPN-functie voor telefoons met AnyConnect kunt u telefoonservice via een VPN-verbinding aanbieden.

Voordat de telefoon klaar is voor VPN, moet deze eerst in het interne netwerk worden geleverd. Hiervoor is directe toegang tot de CUCM TFTP-server (Trivial File Transfer Protocol) nodig.

De eerste stap nadat de ASA volledig is geconfigureerd, is om het ASA Hypertext Transfer Protocol Secure (HTTPS)-certificaat te nemen en het als Phone-VPN-trust naar de CUCM-server te uploaden en toe te wijzen aan de juiste VPN-gateway in CUCM. Hierdoor kan de CUCM-server een IP-telefoonconfiguratiebestand bouwen dat de telefoon vertelt hoe hij bij de ASA moet komen.

De telefoon moet binnen het netwerk worden geleverd voordat deze buiten het netwerk kan worden verplaatst en de VPN-functie kan gebruiken. Nadat de telefoon intern is geleverd, kan deze worden verplaatst naar het externe netwerk voor VPN-toegang.

De telefoon verbindt op TCP-poort 443 via HTTPS met de ASA. De ASA reageert terug met het geconfigureerde certificaat en verifieert het gepresenteerde certificaat.

Hoe het ASA-certificaat bijwerken zonder onderbreking van VPN-telefoonservices?

Op een gegeven moment moet het ASA-certificaat worden gewijzigd, bijvoorbeeld door omstandigheden.

Het certificaat is bijna verlopen

Het certificaat is ondertekend door een derde partij en de wijziging van de certificeringsinstantie (CA), enz

Er zijn enkele stappen die u moet volgen om te voorkomen dat de service wordt onderbroken voor telefoons die via VPN met AnyConnect zijn verbonden met CUCM.

Let op: als de stappen niet worden gevolgd, moeten de telefoons opnieuw worden geleverd op het interne netwerk voordat ze kunnen worden geïmplementeerd op een extern netwerk.

Stap 1. Genereer het nieuwe ASA-certificaat, maar pas het nog niet toe op de interface.

Het certificaat kan zelf ondertekend of CA ondertekend zijn.

Opmerking: voor meer informatie over ASA-certificaten raadpleegt u Digitale certificaten configureren

Stap 2. Upload dat certificaat in CUCM als Phone VPN trust op de CUCM Publisher.

Meld u aan bij Call Manager en navigeer naar Unified OS Administration > Security > Certificate Management > Upload Certificate > Select Phone-VPN-trust.

Als aanbeveling, upload de volledige certificaatketen, als de root- en tussenliggende certificaten al op CUCM zijn geüpload, ga dan naar de volgende stap.

Let op: Als het oude identiteitscertificaat en het nieuwe dezelfde CN (Common Name) hebben, moet u de oplossing voor de bug CSCuh19734 volgen om te voorkomen dat het nieuwe certificaat de oudere overschrijft. Op die manier staat het nieuwe certificaat in de database voor de configuratie van de Phone VPN Gateway, maar het oude certificaat wordt niet overschreven.

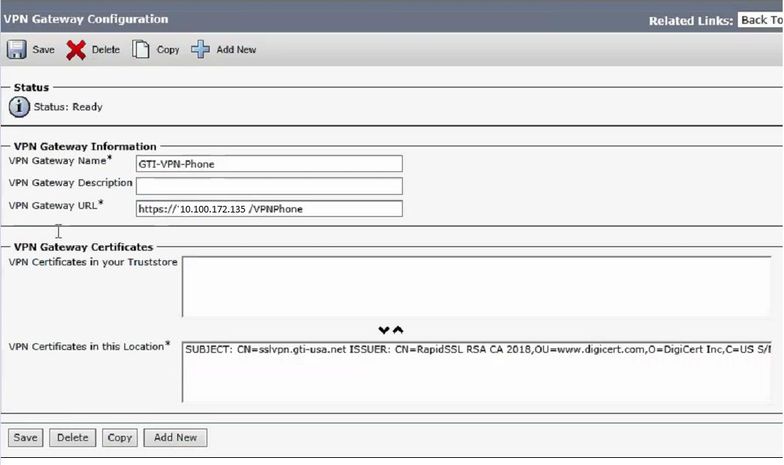

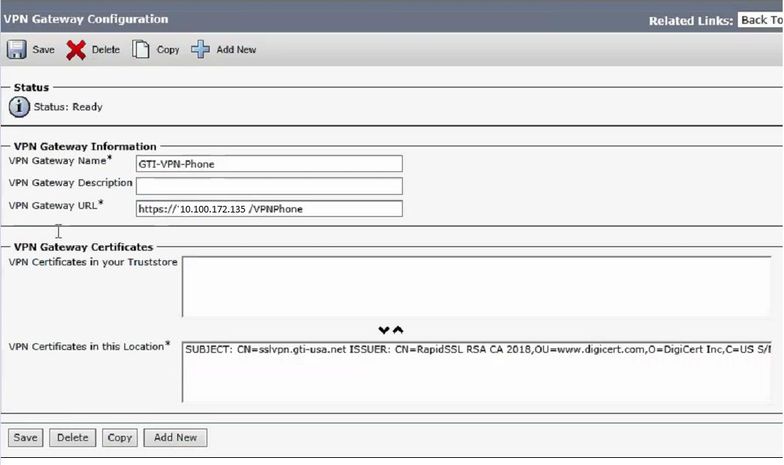

Stap 3. Selecteer op de VPN-gateway beide certificaten (het oude en het nieuwe).

Navigeer naar Cisco Unified CM Administration > Geavanceerde functies > VPN > VPN Gateway.

Zorg ervoor dat u beide certificaten hebt in het veld VPN-certificaten in dit veld Locatie.

Stap 4. Controleer of de VPN-groep, het profiel en het algemene telefoonprofiel correct zijn ingesteld.

Stap 5. Reset de telefoons.

Deze stap stelt de telefoons in staat om de nieuwe configuratie-instellingen te downloaden en zorgt ervoor dat de telefoons beide hashes van certificaten hebben, zodat ze kunnen vertrouwen op het oude en het nieuwe certificaat.

Stap 6. Pas het nieuwe certificaat toe op de ASA-interface.

Zodra het certificaat is toegepast op de ASA-interface, moeten de telefoons vertrouwen op dat nieuwe certificaat, omdat ze beide certificaat hashes van de vorige stap hebben.

Verifiëren

Gebruik dit gedeelte om te bevestigen dat u de stappen correct hebt gevolgd.

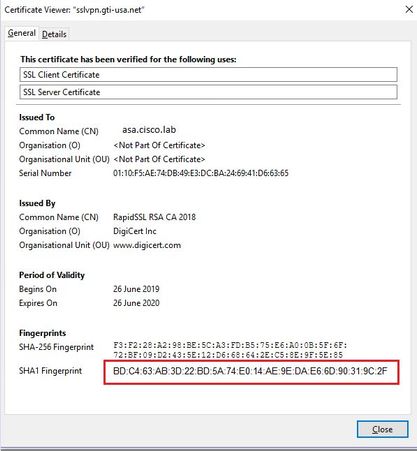

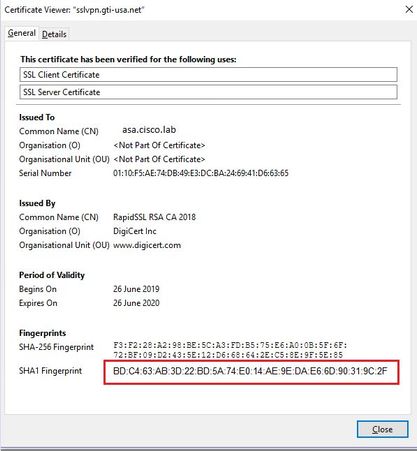

Stap 1. Open de oude en nieuwe ASA-certificaten en noteer de SHA-1-vingerafdruk.

Stap 2. Kies een telefoon die via VPN moet worden verbonden en verzamel het configuratiebestand.

Opmerking: voor meer informatie over het verzamelen van telefoonconfiguratiebestand, raadpleegt u Twee manieren om het configuratiebestand van een telefoon van CUCM te verkrijgen

Stap 3. Zodra u het configuratiebestand hebt, zoekt u naar de sectie:

<vpnGroup>

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>1</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1> https://radc.cgsinc.com/Cisco_VOIP_VPN</url1>;

</addresses>

<credentials>

<hashAlg>0</hashAlg>

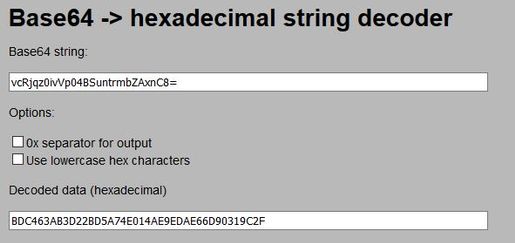

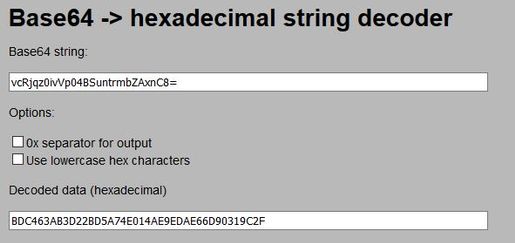

vcRjqz0ivVp04BSuntrmbZAxnC8=

SEnDU8oo49agcRObtMBACXdaiTI=

</credentials>

</vpnGroup>

Stap 4. De hash in het configuratiebestand wordt afgedrukt in Base 64-formaat en in het ASA-certificaat wordt afgedrukt in hexadecimaal formaat, zodat u een decoder van Base 64 naar hexadecimaal kunt gebruiken om te controleren of beide hashed (telefoon en ASA) overeenkomen.

Gerelateerde informatie

Voor meer informatie over de functie AnyConnect VPN Phone:

https://www.cisco.com/c/en/us/support/docs/unified-communications/unified-communications-manager-callmanager/115785-anyconnect-vpn-00.html

Feedback

Feedback