Voorbeeld van configuratie van op samenwerking gebaseerde Edge TC-eindpunten

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven wat nodig is om op TelePresence Codec (TC) gebaseerde endpointregistratie te configureren en op te lossen via de oplossing voor mobiele en externe toegang.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Oplossing voor mobiele en externe toegang

- Videocommunicatieserver (VCS)-certificaten

- Expressway X8.1.1 of hoger

- Cisco Unified Communication Manager (CUCM) versie 9.1.2 of hoger

- Op TC gebaseerde eindpunten

- CE8.x vereist de coderingsoptietoets om "Edge" als provisioningoptie in te schakelen

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- VCS X8.1.1 of hoger

- CUCM Release 9.1(2)SU1 of hoger en IM & Presence 9.1(1) of hoger

- TC 7.1 of hoger firmware (TC7.2 aanbevolen)

- VCS-besturing & Expressway/Expressway Core & Edge

- CUCM

- TC Eindpunt

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Bij deze configuratiestappen wordt ervan uitgegaan dat de beheerder het op TC gebaseerde eindpunt configureert voor veilige apparaatregistratie. Veilige registratie is GEEN vereiste, maar de algemene handleiding voor mobiele en externe toegang wekt de indruk dat dit het geval is omdat er schermafbeeldingen van de configuratie zijn die beveiligde apparaatprofielen op CUCM weergeven.

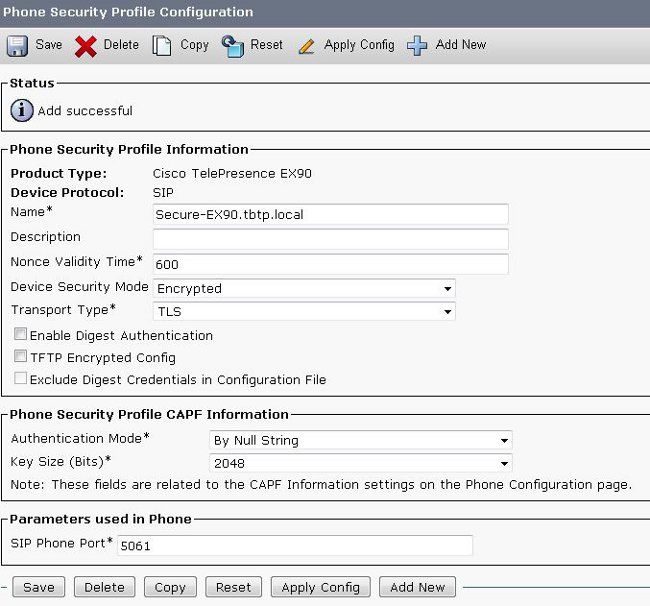

Stap 1. Maak een beveiligd telefoonprofiel op CUCM in FQDN-indeling (optioneel).

- Selecteer in CUCM Systeem > Beveiliging > Telefoonbeveiligingsprofiel.

- Klik op Nieuw toevoegen.

- Selecteer het op TC gebaseerde eindpunttype en configureer deze parameters:

- Naam - Secure-EX90.tbtp.local (FQDN-indeling vereist)

- Apparaatbeveiligingsmodus - gecodeerd

- Vervoerstype - TLS

- SIP-telefoonpoort - 5061

Stap 2. Zorg ervoor dat de beveiligingsmodus voor clusters is (1) - Gemengd (optioneel).

- Selecteer in CUCM Systeem > Bedrijfsparameters.

- Blader omlaag naar Beveiligingsparameters > Cluster-beveiligingsmodus > 1.

Als de waarde niet 1 is, is de CUCM niet beveiligd. Als dit het geval is, moet de beheerder een van deze twee documenten bekijken om de CUCM te beveiligen.

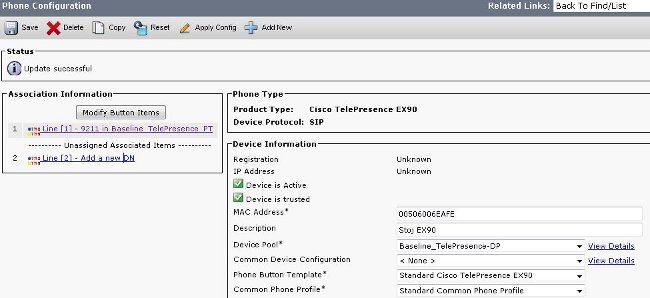

Stap 3. Maak een profiel in CUCM voor het op TC gebaseerde eindpunt.

- Selecteer in CUCM Apparaat > Telefoon.

- Klik op Nieuw toevoegen.

- Selecteer het op TC gebaseerde eindpunttype en configureer deze parameters:

- MAC-adres - MAC-adres van het op TC gebaseerde apparaat

- Vereiste startvelden (*)

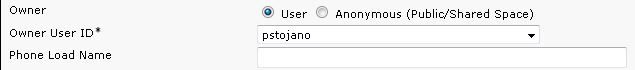

- Eigenaar - Gebruiker

- Gebruikersnaam eigenaar - Eigenaar gekoppeld aan apparaat

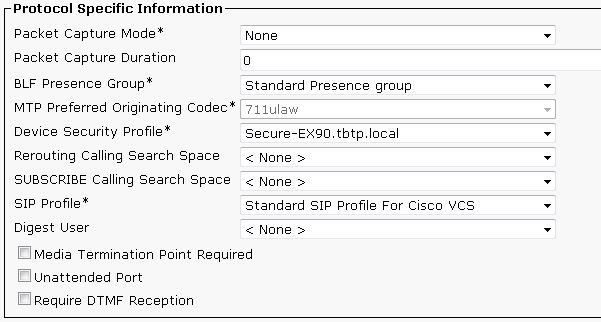

- Apparaatbeveiligingsprofiel - Eerder geconfigureerd profiel (Secure-EX90.tbtp.local)

- SIP-profiel - Standaard SIP-profiel of een aangepast profiel dat eerder is gemaakt

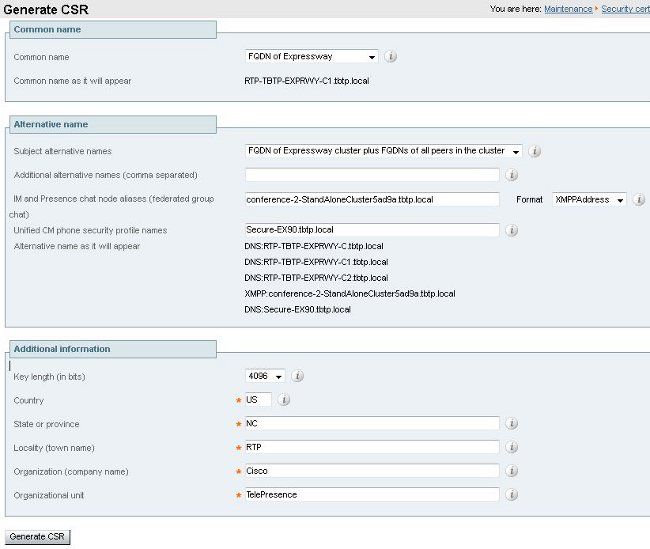

Stap 4. Voeg de naam van het beveiligingsprofiel toe aan het SAN van het Expressway-C/VCS-C-certificaat (optioneel).

- Navigeer in Expressway-C/VCS-C naar Onderhoud > Beveiligingscertificaten > Servercertificaat.

- Klik op CSR genereren.

- Vul de velden Certificaatondertekeningsverzoek (CSR) in en zorg ervoor dat de Unified CM-telefoonbeveiligingsprofielnaam het exacte telefoonbeveiligingsprofiel heeft dat wordt vermeld in de indeling Volledig gekwalificeerde domeinnaam (FQDN). Bijvoorbeeld Secure-EX90.tbtp.local.

Opmerking: De namen van de Unified CM-telefoonbeveiligingsprofielen worden vermeld aan de achterkant van het veld Alternatieve naam onderwerp (SAN).

- Stuur de CSR naar een interne of derde partij certificaatautoriteit (CA) om te worden ondertekend.

- Selecteer Onderhoud > Beveiligingscertificaten > Servercertificaat om het certificaat te uploaden naar de Expressway-C/VCS-C.

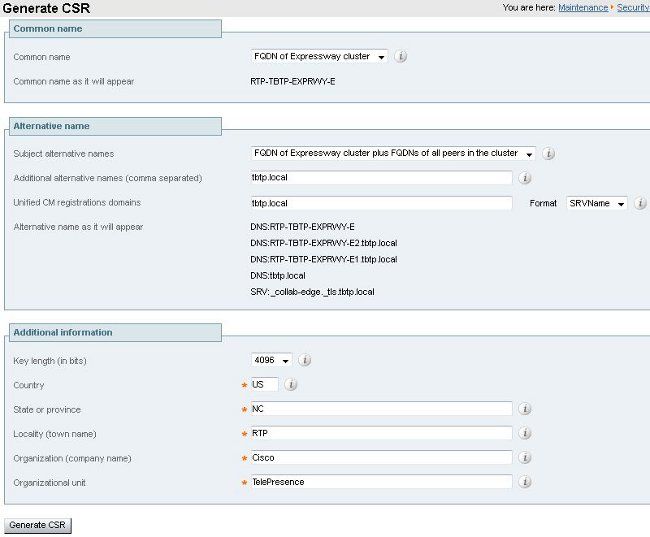

Stap 5. Voeg het UC-domein toe aan het Expressway-E/VCS-E-certificaat.

- Selecteer in Expressway-E/VCS-E Onderhoud > Beveiligingscertificaten > Servercertificaat.

- Klik op CSR genereren.

- Vul de CSR-velden in en zorg ervoor dat "Unified CM-registratiedomeinen" het domein bevatten waar het op TC gebaseerde eindpunt Collaboration Edge-verzoeken (collab-edge) naar zal maken, in de formaten Domain Name Server (DNS) of Service Name (SRV).

- Stuur de CSR naar een interne of derde partij CA om te worden ondertekend.

- Selecteer Onderhoud > Beveiligingscertificaten > Servercertificaat om het certificaat te uploaden naar de Expressway-E/VCS-E.

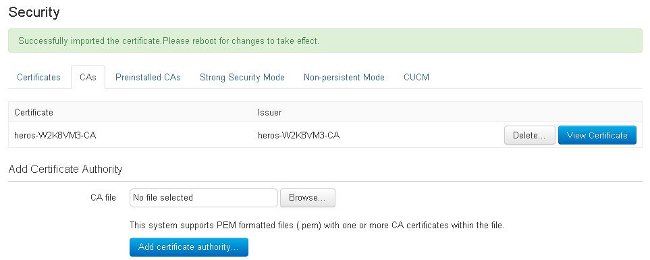

Stap 6. Installeer het juiste vertrouwde CA-certificaat op het op TC gebaseerde eindpunt.

- Selecteer in het op TC gebaseerde eindpunt Configuratie > Beveiliging.

- Selecteer het tabblad CA en blader naar het CA-certificaat dat uw Expressway-E/VCS-E-certificaat heeft ondertekend.

- Klik op Certificaatautoriteit toevoegen.

Opmerking: zodra het certificaat is toegevoegd, wordt het vermeld in de lijst met certificaten.

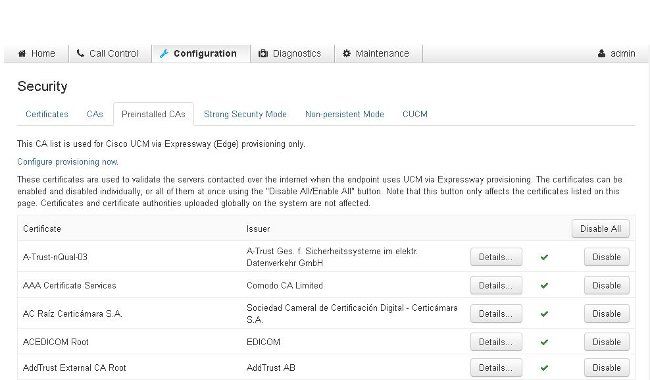

Opmerking: TC 7.2 bevat een lijst met vooraf geïnstalleerde CA's. Als de CA die het Expressway-E-certificaat heeft ondertekend, in deze lijst is opgenomen, zijn de stappen in deze sectie niet vereist.

Opmerking: de pagina met vooraf geïnstalleerde CA's bevat een handige knop "Nu configureren voor provisioning" waarmee u rechtstreeks naar de vereiste configuratie gaat die in stap 2 in de volgende sectie wordt vermeld.

Stap 7. Een op TC gebaseerd eindpunt instellen voor Edge Provisioning

- Selecteer in het op TC gebaseerde eindpunt Configuratie > Netwerk en zorg ervoor dat deze velden correct zijn ingevuld in het DNS-gedeelte:

domeinnaam

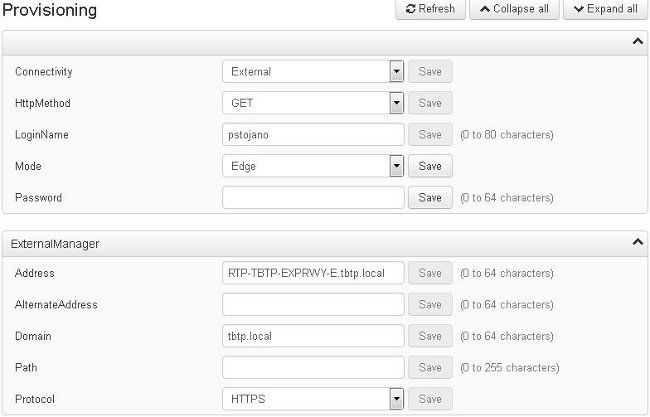

Serveradres - Selecteer in het op TC gebaseerde eindpunt Configuratie > Provisioning en zorg ervoor dat deze velden correct zijn ingevuld:

LoginName - zoals gedefinieerd in CUCM

Modus - rand

Wachtwoord - zoals gedefinieerd in CUCM

Extern manager

Adres - Hostnaam van uw Expressway-E/VCS-E

Domein - Domein waar uw collab-edge record aanwezig is

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

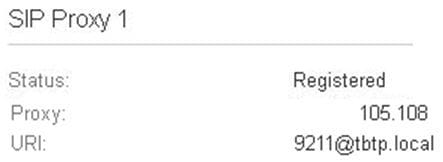

Eindpunt op basis van TC

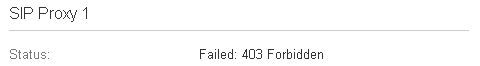

- Navigeer in de web GUI naar "Home". Zoek naar de sectie 'SIP Proxy 1' voor een 'Geregistreerde' Status. Het proxy-adres is uw Expressway-E/VCS-E.

- Voer vanuit de CLI xstatus //prov in. Als u bent geregistreerd, ziet u een Provisioning Status van "Provisioned".

xstatus //prov

*s Network 1 IPv4 DHCP ProvisioningDomain: ""

*s Network 1 IPv4 DHCP ProvisioningServer: ""

*s Provisioning CUCM CAPF LSC: Installed

*s Provisioning CUCM CAPF Mode: IgnoreAuth

*s Provisioning CUCM CAPF OperationResult: NotSet

*s Provisioning CUCM CAPF OperationState: NonPending

*s Provisioning CUCM CAPF ServerName: ""

*s Provisioning CUCM CAPF ServerPort: 0

*s Provisioning CUCM CTL State: Installed

*s Provisioning CUCM ExtensionMobility Enabled: False

*s Provisioning CUCM ExtensionMobility LastLoggedInUserId: ""

*s Provisioning CUCM ExtensionMobility LoggedIn: False

*s Provisioning CUCM ITL State: Installed

*s Provisioning CUCM ProvisionSecurity: Signed

*s Provisioning CUCM TVS Proxy 1 IPv6Address: ""

*s Provisioning CUCM TVS Proxy 1 Port: 2445

*s Provisioning CUCM TVS Proxy 1 Priority: 0

*s Provisioning CUCM TVS Proxy 1 Server: "xx.xx.97.131"

*s Provisioning CUCM UserId: "pstojano"

*s Provisioning NextRetry: ""

*s Provisioning Reason: ""

*s Provisioning Server: "xx.xx.97.131"

*s Provisioning Software Current CompletedAt: ""

*s Provisioning Software Current URL: ""

*s Provisioning Software Current VersionId: ""

*s Provisioning Software UpgradeStatus LastChange: "2014-06-30T19:08:40Z"

*s Provisioning Software UpgradeStatus Message: ""

*s Provisioning Software UpgradeStatus Phase: None

*s Provisioning Software UpgradeStatus SecondsUntilUpgrade: 0

*s Provisioning Software UpgradeStatus SessionId: ""

*s Provisioning Software UpgradeStatus Status: None

*s Provisioning Software UpgradeStatus URL: ""

*s Provisioning Software UpgradeStatus VersionId: ""

*s Provisioning Status: Provisioned

** end

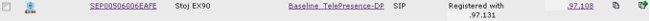

CUCM

Selecteer in CUCM Apparaat > Telefoon. Blader door de lijst of filter de lijst op basis van uw eindpunt. U ziet een bericht "Geregistreerd met %CUCM_IP%". Het IP-adres rechts hiervan moet uw Expressway-C/VCS-C zijn die de registratie proxy's geeft.

snelweg-C

- Selecteer in Expressway-C/VCS-C Status > Unified Communications > Provisioning-sessies bekijken.

- Filter op het IP-adres van uw op TC gebaseerde eindpunt. Een voorbeeld van een Provisioned Session wordt getoond in de afbeelding:

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Registratieproblemen kunnen worden veroorzaakt door tal van factoren, waaronder DNS, certificaatproblemen, configuratie, enzovoort. Deze sectie bevat een uitgebreide lijst van wat u normaal gesproken zou zien als u een bepaald probleem tegenkomt en hoe u dit kunt verhelpen. Als je problemen tegenkomt die verder gaan dan wat al is gedocumenteerd, voel je dan vrij om het op te nemen.

Tools

Om te beginnen, wees je bewust van de tools die je tot je beschikking hebt.

TC Eindpunt

Web GUI

- all.log

- Uitgebreide registratie starten (inclusief volledige pakketregistratie)

CLI

Deze opdrachten zijn het meest nuttig om problemen in realtime op te lossen:

- log ctx HttpClient debug 9

- log ctx PROV debug 9

- Loguitvoer op <-- Geeft logboekregistratie via console weer

Een effectieve manier om het probleem opnieuw te creëren, is door de Provisioning Mode van "Edge" naar "Off" te schakelen en vervolgens terug te keren naar "Edge" binnen de web GUI. U kunt ook de xConfiguration Provisioning Mode: opdracht invoeren in de CLI.

autosnelwegen

- Diagnostische logboeken

- TCPDump

CUCM

- SDI/SDL Traces

Probleem 1: Collab-edge Record is niet zichtbaar en/of hostnaam is niet oplosbaar

Zoals u kunt zien, mislukt de get_edge_config vanwege de naamresolutie.

TC Eindpuntlogboeken

15716.23 HttpClient HTTPClientCurl error

(https://RTP-TBTP-EXPRWY-E.tbtp.local:8443/dGJ0cC5jb20/get_edge_config/):

'Couldn't resolve host name'

15716.23 PROV ProvisionRequest failed: 4 (Couldn't resolve host name)

15716.23 PROV I: notify_http_done: Received 0 (Couldn't resolve host name) on request

https://RTP-TBTP-EXPRWY-E.tbtp.local:8443/dGJ0cC5jb20/get_edge_config/

sanering

- Controleer of het collab-edge record aanwezig is en de juiste hostnaam retourneert.

- Controleer of de DNS-servergegevens die op de client zijn geconfigureerd, correct zijn.

Probleem 2: CA is niet aanwezig in de lijst met vertrouwde CA's op het op TC gebaseerde eindpunt

TC Eindpuntlogboeken

15975.85 HttpClient Trying xx.xx.105.108...

15975.85 HttpClient Adding handle: conn: 0x48390808

15975.85 HttpClient Adding handle: send: 0

15975.86 HttpClient Adding handle: recv: 0

15975.86 HttpClient Curl_addHandleToPipeline: length: 1

15975.86 HttpClient - Conn 64 (0x48396560) send_pipe: 0, recv_pipe: 0

15975.87 HttpClient - Conn 65 (0x4835a948) send_pipe: 0, recv_pipe: 0

15975.87 HttpClient - Conn 67 (0x48390808) send_pipe: 1, recv_pipe: 0

15975.87 HttpClient Connected to RTP-TBTP-EXPRWY-E.tbtp.local (xx.xx.105.108)

port 8443 (#67)

15975.87 HttpClient successfully set certificate verify locations:

15975.87 HttpClient CAfile: none

CApath: /config/certs/edge_ca_list

15975.88 HttpClient Configuring ssl context with special Edge certificate verifier

15975.88 HttpClient SSLv3, TLS handshake, Client hello (1):

15975.88 HttpClient SSLv3, TLS handshake, Server hello (2):

15975.89 HttpClient SSLv3, TLS handshake, CERT (11):

15975.89 HttpClient SSLv3, TLS alert, Server hello (2):

15975.89 HttpClient SSL certificate problem: self signed certificate in

certificate chain

15975.89 HttpClient Closing connection 67

15975.90 HttpClient HTTPClientCurl error

(https://RTP-TBTP-EXPRWY-E.tbtp.local:8443/dGJ0cC5jb20/get_edge_config/):

'Peer certificate cannot be authenticated with given CA certificates'

15975.90 PROV ProvisionRequest failed: 4 (Peer certificate cannot be

authenticated with given CA certificates)

15975.90 PROV I: notify_http_done: Received 0 (Peer certificate cannot be

authenticated with given CA certificates) on request

https://RTP-TBTP-EXPRWY-E.tbtp.local:8443/dGJ0cC5jb20/get_edge_config/

15975.90 PROV EDGEProvisionUser: start retry timer for 15 seconds

sanering

- Controleer of een CA van een derde partij wordt vermeld onder het tabblad Beveiliging > CA's op het eindpunt.

- Als de CA wordt vermeld, controleert u of deze juist is.

Probleem 3: Expressway-E heeft geen UC-domein in het SAN

TC Eindpuntlogboeken

82850.02 CertificateVerification ERROR: [verify_edge_domain_in_san]: Edge TLS

verification failed: Edge domain 'tbtp.local' and corresponding SRVName

'_collab-edge._tls.tbtp.local' not found in certificate SAN list

82850.02 HttpClient SSLv3, TLS alert, Server hello (2):

82850.02 HttpClient SSL certificate problem: application verification failure

82850.02 HttpClient Closing connection 113

82850.02 HttpClient HTTPClientCurl error

(https://RTP-TBTP-EXPRWY-E.tbtp.local:8443/dGJ0cC5jb20/get_edge_config/):

'Peer certificate cannot be authenticated with given CA certificates'

Expressway-E SAN

X509v3 Subject Alternative Name:

DNS:RTP-TBTP-EXPRWY-E.tbtp.local, SRV:_collab-edge._tls.tbtppppp.local

sanering

- Expressway-E CSR regenereren om het (de) UC-domein(en) op te nemen.

- Het is mogelijk dat op het TC-eindpunt de parameter ExternalManager Domain niet is ingesteld op wat het UC-domein is. Als dit het geval is, moet je het matchen.

Probleem 4: Gebruikersnaam en/of wachtwoord in het TC Provisioning Profile is onjuist

TC Eindpuntlogboeken

83716.67 HttpClient Server auth using Basic with user 'pstojano'

83716.67 HttpClient GET /dGJ0cC5jb20/get_edge_config/ HTTP/1.1

Authorization: xxxxxx

Host: RTP-TBTP-EXPRWY-E.tbtp.local:8443

Cookie: JSESSIONIDSSO=34AFA4A6DEE1DDCE8B1D2694082A6D0A

Content-Type: application/x-www-form-urlencoded

Accept: text/xml

User-Agent: Cisco/TC

Accept-Charset: ISO-8859-1,utf-8

83716.89 HttpClient HTTP/1.1 401 Unauthorized

83716.89 HttpClient Authentication problem. Ignoring this.

83716.90 HttpClient WWW-Authenticate: Basic realm="Cisco-Edge"

83716.90 HttpClient Server CE_C ECS is not blacklisted

83716.90 HttpClient Server: CE_C ECS

83716.90 HttpClient Date: Thu, 25 Sep 2014 17:42:51 GMT

83716.90 HttpClient Age: 0

83716.90 HttpClient Transfer-Encoding: chunked

83716.91 HttpClient Connection: keep-alive

83716.91 HttpClient

83716.91 HttpClient 0

83716.91 HttpClient Connection #116 to host RTP-TBTP-EXPRWY-E.tbtp.local

left intact

83716.91 HttpClient HTTPClientCurl received HTTP error 401

83716.91 PROV ProvisionRequest failed: 5 (HTTP code=401)

83716.91 PROV I: notify_http_done: Received 401 (HTTP code=401) on request

https://RTP-TBTP-EXPRWY-E.tbtp.local:8443/dGJ0cC5jb20/get_edge_config/

Expressway-C/VCS-C

2014-09-25T13:46:20-04:00 RTP-TBTP-EXPRWY-C edgeconfigprovisioning

UTCTime="2014-09-25 17:46:20,92" Module="network.http.edgeconfigprovisioning"

Level="DEBUG" Action="Received"

Request-url="https://xx.xx.97.131:8443/cucm-uds/user/pstojano/devices"

HTTPMSG:

|HTTP/1.1 401 Unauthorized

Expires: Wed, 31 Dec 1969 19:00:00 EST

Server:

Cache-Control: private

Date: Thu, 25 Sep 2014 17:46:20 GMT

Content-Type: text/html;charset=utf-8

WWW-Authenticate: Basic realm="Cisco Web Services Realm"

2014-09-25T13:46:20-04:00 RTP-TBTP-EXPRWY-C UTCTime="2014-09-25 17:46:20,92"

Module="developer.edgeconfigprovisioning.server" Level="DEBUG"

CodeLocation="edgeprotocol(1018)" Detail="Failed to authenticate user against server"

Username="pstojano" Server="('https', 'xx.xx.97.131', 8443)"

Reason="<twisted.python.failure.Failure <type 'exceptions.Exception'>>

"2014-09-25T13:46:20-04:00 RTP-TBTP-EXPRWY-C edgeconfigprovisioning:

Level="INFO" Detail="Failed to authenticate user against server" Username="pstojano"

Server="('https', 'xx.xx.97.131', 8443)" Reason="<twisted.python.failure.Failure

<type 'exceptions.Exception'>>" UTCTime="2014-09-25 17:46:20,92"

sanering

- Controleer of de gebruikersnaam/het wachtwoord die is ingevoerd onder de Provisioning-pagina op het TC-eindpunt geldig is.

- Verifieer referenties aan de CUCM-database.

- Versie 10 - gebruik het zelfzorgportaal

- Versie 9 - gebruik de CM-gebruikersopties

De URL voor beide portals is hetzelfde: https://%CUCM%/ucmuser/

Als er een fout met onvoldoende rechten wordt weergegeven, moet u ervoor zorgen dat deze rollen aan de gebruiker worden toegewezen:

- Standaard CTI ingeschakeld

- Standaard CCM-eindgebruiker

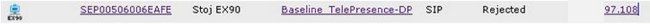

Probleem 5: op TC gebaseerde eindpuntregistratie wordt afgewezen

CUCM Traces

08080021.043 |16:31:15.937 |AppInfo |SIPStationD(18400) - validTLSConnection:TLS

InvalidX509NameInCertificate, Rcvd=RTP-TBTP-EXPRWY-C.tbtp.local,

Expected=SEP00506006EAFE. Will check SAN the next

08080021.044 |16:31:15.937 |AppInfo |SIPStationD(18400) - validTLSConnection:TLS

InvalidX509NameInCertificate Error , did not find matching SAN either,

Rcvd=RTP-TBTP-EXPRWY-C.tbtp.local, Expected=Secure-EX90.tbtp.local

08080021.045 |16:31:15.937 |AppInfo |ConnectionFailure - Unified CM failed to open

a TLS connection for the indicated device Device Name:SEP00506006EAFE

IP Address:xx.xx.97.108 IPV6Address: Device type:584 Reason code:2 App ID:Cisco

CallManager Cluster ID:StandAloneCluster Node ID:RTP-TBTP-CUCM9 08080021.046

|16:31:15.938 |AlarmErr |AlarmClass: CallManager, AlarmName: ConnectionFailure,

AlarmSeverity: Error, AlarmMessage: , AlarmDescription: Unified CM failed to open

a TLS connection for the indicated device, AlarmParameters:

DeviceName:SEP00506006EAFE, IPAddress:xx.xx.97.108, IPV6Address:,

DeviceType:584, Reason:2, AppID:Cisco CallManager, ClusterID:StandAloneCluster,

NodeID:RTP-TBTP-CUCM9,

TC Eindpunt

werkelijke Expressway-C/VCS-C

X509v3 Subject Alternative Name:

DNS:RTP-TBTP-EXPRWY-C.tbtp.local, XMPP:conference-2-StandAloneCluster5ad9a.tbtp.local

In dit specifieke logboekvoorbeeld is duidelijk dat de Expressway-C/VCS-C geen FQDN-profiel voor telefoonbeveiliging bevat in de SAN. (Secure-EX90.tbtp.local). In de Transport Layer Security (TLS) Handshake inspecteert de CUCM het servercertificaat van de Expressway-C/VCS-C. Omdat het niet binnen het SAN wordt gevonden, wordt de fout vetgedrukt weergegeven en wordt gemeld dat het verwachtte dat het beveiligingsprofiel van de telefoon in FQDN-indeling is.

sanering

- Controleer of de Expressway-C/VCS-C het telefoonbeveiligingsprofiel in FQDN-indeling in het SAN van het servercertificaat bevat.

- Controleer of het apparaat het juiste beveiligingsprofiel in CUCM gebruikt als u een beveiligd profiel in FQDN-indeling gebruikt.

- Dit kan ook worden veroorzaakt door Cisco bug ID CSCuq86376. Als dit het geval is, controleert u de grootte van de Expressway-C/VCS-C SAN en de positie van het beveiligingsprofiel van de telefoon in het SAN.

Probleem 6: Op TC gebaseerde endpoint provisioning mislukt - geen UDS-server

Deze fout moet aanwezig zijn onder Diagnostiek > Problemen oplossen :

Error: Provisioning Status

Provisioning failed: XML didnt contain UDS server addres

TC Eindpuntlogboeken

Scroll naar rechts om de fouten vet te zien

9685.56 PROV REQUEST_EDGE_CONFIG:

9685.56 PROV <?xml version='1.0' encoding='UTF-8'?>

9685.56 PROV <getEdgeConfigResponse version="1.0"><serviceConfig><service><name>_cisco-phone-tftp</name><error>NameError</error></service><service><name>_cuplogin</name><error>NameError</error></service><service><name>_cisco-uds</name><server><priority>1</priority><weight>1</weight><port>8443</port><address>cucm.domain.int</address></server></service><service><name>tftpServer</name><address></address><address></address></service></serviceConfig><edgeConfig><sipEdgeServer><server><address>expe.domain.com</address><tlsPort>5061</tlsPort></server></sipEdgeServer><sipRequest><route><sip:192.168.2.100:5061;transport=tls;zone-id=3;directed;lr></route></sipRequest><xmppEdgeServer><server><address>expe.domain.com</address><tlsPort>5222</tlsPort></server></xmppEdgeServer><httpEdgeServer><server><address>expe.domain.com</address><tlsPort>8443</tlsPort></server></httpEdgeServer><turnEdgeServer/></edgeConfig></getEdgeConfigResponse> 8443

9685.57 PROV ERROR: Edge provisioning failed! url='https://expe.domain.com:8443/ZXUuY2hlZ2cuY29t/get_edge_config/', message='XML didn't contain UDS server address'

9685.57 PROV EDGEProvisionUser: start retry timer for 15 seconds

9700.57 PROV I: [statusCheck] No active VcsE, reprovisioning!

sanering

1. Ervoor zorgen dat er een serviceprofiel en CTI UC-service zijn gekoppeld aan het gebruikersaccount dat wordt gebruikt om endpointprovisioning aan te vragen via MRA-services.

2. Navigeer naar CUCM-beheerder > Gebruikersbeheer > Gebruikersinstellingen > UC-service en maak een CTI UC-service die verwijst naar het IP van CUCM (d.w.z. MRA_UC-service).

3. Navigeer naar CUCM-beheerder > Gebruikersbeheer > Gebruikersinstellingen > Serviceprofiel en maak een nieuw profiel (d.w.z. MRA_ServiceProfile).

4. Selecteer in het nieuwe serviceprofiel de nieuwe CTI UC-service die u zojuist hebt gemaakt (dat wil zeggen MRA_UC-service) en klik vervolgens op Opslaan.

5. Navigeer naar CUCM-beheerder > Gebruikersbeheer > Eindgebruiker en zoek de gebruikersaccount op die wordt gebruikt om endpoint provisioning aan te vragen via MRA-services.

6. Controleer onder Serviceinstellingen van die gebruiker of het Home Cluster is ingeschakeld en of het UC-serviceprofiel het nieuwe serviceprofiel weergeeft dat u hebt gemaakt (bijvoorbeeld MRA_ServiceProfile) en klik vervolgens op Opslaan.

7. Het kan enkele minuten duren om te repliceren. Probeer de provisioning-modus op het eindpunt uit te schakelen en een paar minuten later weer in te schakelen om te zien of het eindpunt zich nu registreert.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

26-May-2017

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Paul StojanovskiCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback