Inhoud

Inleiding

Met dit document kunt u SIP Transport Layer Security (TLS) configureren tussen Cisco Unified Communication Manager (CUCM) en Cisco Unified Border Element (CUBE)

Voorwaarden

Cisco raadt aan om kennis te hebben van deze onderwerpen

- SIP-protocol

- Beveiligingscertificaten

Vereisten

- Datum en tijd moeten overeenkomen op de eindpunten (het wordt aanbevolen om dezelfde NTP-bron te hebben).

- CUCM moet in de gemengde modus staan.

- TCP-connectiviteit is vereist (Open poort 5061 op elke transitfirewall).

- De CUBE moet de beveiliging en UCK9-licenties hebben geïnstalleerd.

Gebruikte componenten

- NIPPEN

- Zelf toegewezen certificaten

Configureren

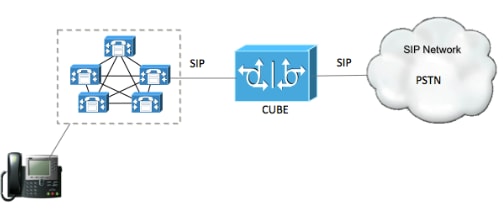

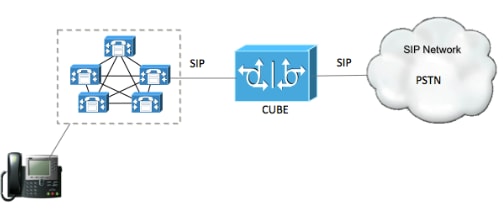

Netwerkdiagram

Configuratiestappen

Stap 1. Maak een trustpoint aan om het door CUBE zelf ontworpen certificaat te bewaren

crypto pki trustpoint CUBEtest(this can be any name)

enrollment selfsigned

serial-number none

fqdn none

ip-address none

subject-name cn= ISR4451-B.cisco.lab !(this has to match the router’s host name)

revocation-check none

rsakeypair ISR4451-B.cisco.lab !(this has to match the router's host name)

Stap 2. Zodra het vertrouwenspunt is gemaakt, voert u het commando Crypto pki in om CUBEtest in te schrijven om zelfondertekende certificaten te krijgen

crypto pki enroll CUBEtest

% The fully-qualified domain name will not be included in the certificate

Generate Self Signed Router Certificate? [yes/no]: yes

Als de inschrijving correct was, moet u deze output verwachten

Router Self Signed Certificate successfully created

Stap 3. Nadat u uw certificaat hebt verkregen, moet u het exporteren

crypto pki export CUBEtest pem terminal

De bovenstaande opdracht moet het onderstaande certificaat genereren

% Self-signed CA certificate:

-----BEGIN CERTIFICATE-----

MIIBgDCCASqgAwIBAgIBATANBgkqhkiG9w0BAQUFADAeMRwwGgYDVQQDExNJU1I0

NDUxLUIuY2lzY28ubGFiMB4XDTE1MTIxNTAxNTAxNVoXDTIwMDEwMTAwMDAwMFow

HjEcMBoGA1UEAxMTSVNSNDQ1MS1CLmNpc2NvLmxhYjBcMA0GCSqGSIb3DQEBAQUA

A0sAMEgCQQDGtZ974Tfv+pngs1+cCeLZ/e0b2zq6CrIj4T1t+NSlG5sjMJ919/ix

7Fa6DG33LmEYUM1NntkLaz+8UNDAyBZrAgMBAAGjUzBRMA8GA1UdEwEB/wQFMAMB

Af8wHwYDVR0jBBgwFoAU+Yy1UqKdb+rrINc7tZcrdIRMKPowHQYDVR0OBBYEFPmM

tVKinW/q6yDXO7WXK3SETCj6MA0GCSqGSIb3DQEBBQUAA0EADQXG2FYZ/MSewjSH

T88SHXq0EVqcLrgGpScwcpbR1mKFPpIhDVaJfH/FC6jnkGW7JFWcekA5Kp0tzYx4

LDQaxQ==

-----END CERTIFICATE-----

% General Purpose Certificate:

-----BEGIN CERTIFICATE-----

MIIBgDCCASqgAwIBAgIBATANBgkqhkiG9w0BAQUFADAeMRwwGgYDVQQDExNJU1I0

NDUxLUIuY2lzY28ubGFiMB4XDTE1MTIxNTAxNTAxNVoXDTIwMDEwMTAwMDAwMFow

HjEcMBoGA1UEAxMTSVNSNDQ1MS1CLmNpc2NvLmxhYjBcMA0GCSqGSIb3DQEBAQUA

A0sAMEgCQQDGtZ974Tfv+pngs1+cCeLZ/e0b2zq6CrIj4T1t+NSlG5sjMJ919/ix

7Fa6DG33LmEYUM1NntkLaz+8UNDAyBZrAgMBAAGjUzBRMA8GA1UdEwEB/wQFMAMB

Af8wHwYDVR0jBBgwFoAU+Yy1UqKdb+rrINc7tZcrdIRMKPowHQYDVR0OBBYEFPmM

tVKinW/q6yDXO7WXK3SETCj6MA0GCSqGSIb3DQEBBQUAA0EADQXG2FYZ/MSewjSH

T88SHXq0EVqcLrgGpScwcpbR1mKFPpIhDVaJfH/FC6jnkGW7JFWcekA5Kp0tzYx4

LDQaxQ==

-----END CERTIFICATE-----

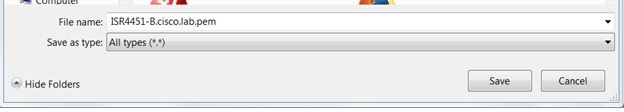

Kopieer het hierboven gegenereerde Self signed certificaat en plak het in een tekstbestand met de extensie .pem

Onderstaand voorbeeld wordt ISR4451-B.ciscolab.pem genoemd

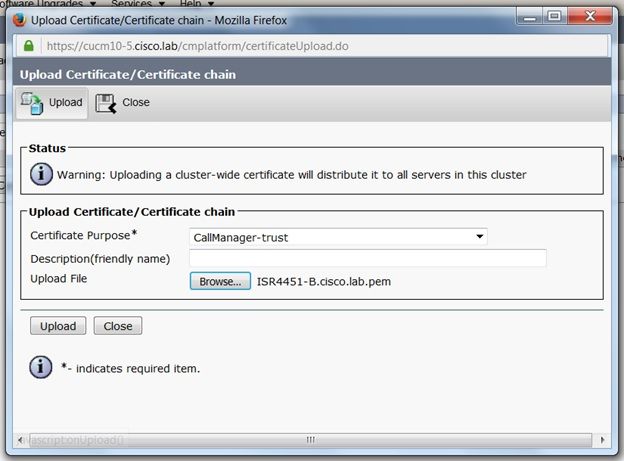

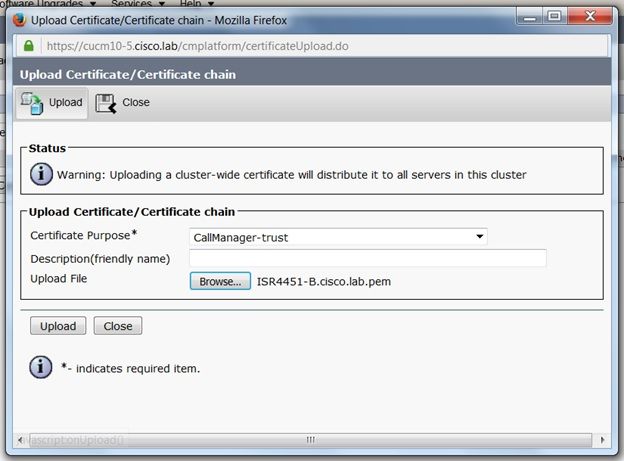

Stap 4. Upload het CUBE-certificaat naar de CUCM

- CUCM OS Admin > Beveiliging > Certificaatbeheer > Certificaat/certificaatketen uploaden

- Doel certificaat = CallManager-Trust

- Upload uw .pem bestand

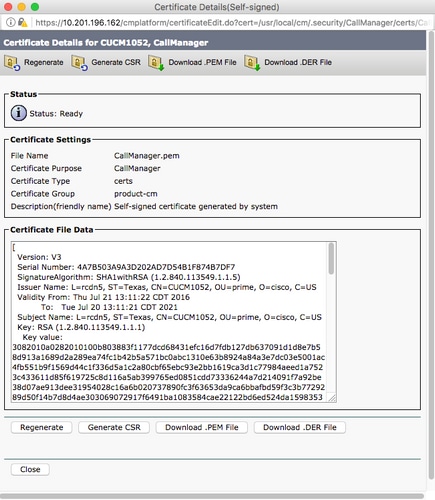

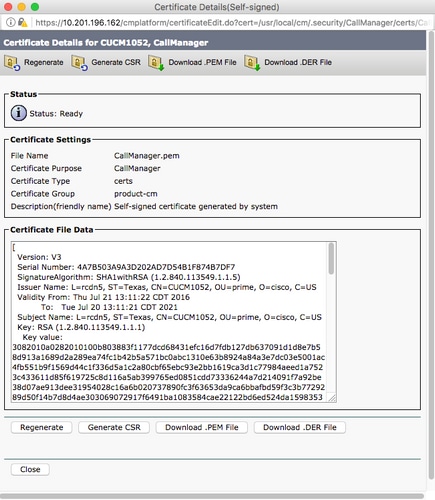

Stap 5. Download het door Call Manager zelf ondertekende certificaat

- Zoek het certificaat waarop Callmanager staat

- Klik op de hostnaam

- Klik op PEM-bestand downloaden

- Sla het op je computer op

Stap 6. Upload het Callmanager.pem certificaat naar CUBE

- Open Callmanager.pem met een teksteditor

- Kopieer de volledige inhoud van het bestand

- Voer de opdrachten this uit op de CUBE

crypto pki trustpoint CUCMHOSTNAME

enrollment terminal

revocation-check none

crypto pku authenticate CUCMHOSTNAME

(PASTE THE CUCM CERT HERE AND THEN PRESS ENTER TWICE)

You will then see the following:

Certificate has the following attributes:

Fingerprint MD5: B9CABE35 24B11EE3 C58C9A9F 02DB16BC

Fingerprint SHA1: EC164F6C 96CDC1C9 E7CA0933 8C7518D4 443E0E84

% Do you accept this certificate? [yes/no]: yes

If everything was correct, you should see the following:

Trustpoint CA certificate accepted.

% Certificate successfully imported

Stap 7. SIP configureren om CUBE's zelfgekozen Certificate trustpoint te gebruiken

sip-ua

crypto signaling default trustpoint CUBEtest

Stap 8. Configureer de kiespeers met TLS

dial-peer voice 9999 voip

answer-address 35..

destination-pattern 9999

session protocol sipv2

session target dns:cucm10-5

session transport tcp tls

voice-class sip options-keepalive

srtp

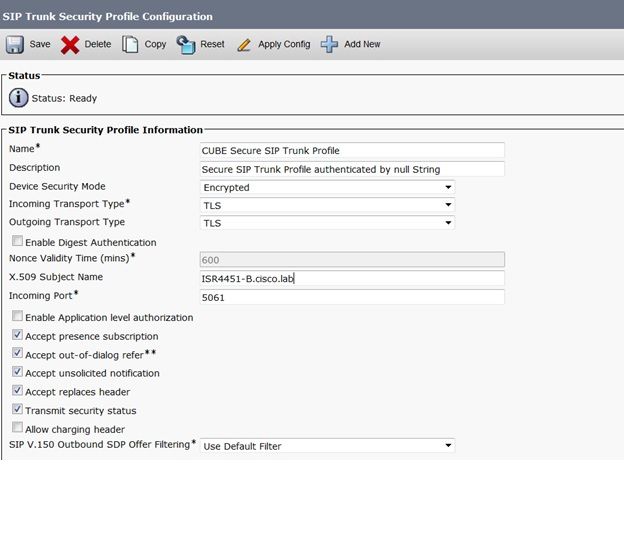

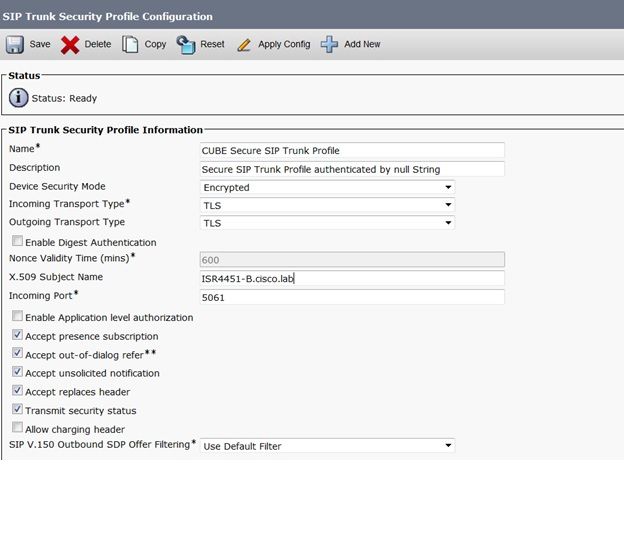

Stap 9. Een CUCM SIP trunk-beveiligingsprofiel configureren

- CUCM-beheerpagina > Systeem > Beveiliging > SIP Trunk-beveiligingsprofiel

- Configureer het profiel zoals hieronder wordt weergegeven

Opmerking: Het is van cruciaal belang dat het veld X.509 overeenkomt met de CN-naam die u eerder hebt geconfigureerd terwijl u het zelf ondertekende certificaat genereerde

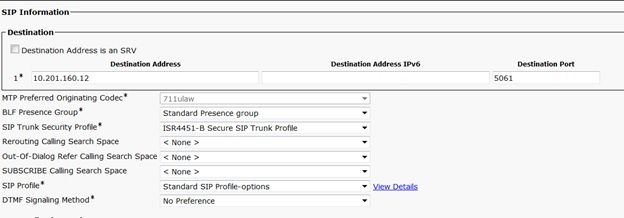

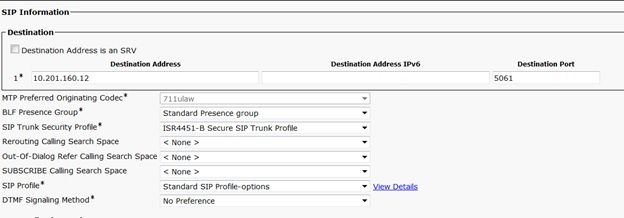

Stap 10. Een SIP-trunk configureren op CUCM

- Controleer of het selectievakje SRTP toegestaan is ingeschakeld

- Configureer het juiste bestemmingsadres en vervang poort 5060 door poort 5061

- Zorg ervoor dat u het juiste profiel voor de beveiliging van de verzendenbank selecteert (dat is gemaakt in stap 9)

- Bewaar en reset de trunk.

Verifiëren

Aangezien u OPTIONS PING hebt ingeschakeld op de CUCM, moet de SIP-trunk in de status FULL SERVICE zijn

De SIP trunk status toont volledige service.

De status van de peer-kiezer wordt als volgt weergegeven:

show dial-peer voice summary

TAG TYPE MIN OPER PREFIX DEST-PATTERN FER THRU SESS-TARGET STAT PORT KEEPALIVE

9999 voip up up 9999 0 syst dns:cucm10-5 active

Problemen oplossen

Schakel de uitvoer van deze debugs in en verzamel deze

debug crypto pki api

debug crypto pki callbacks

debug crypto pki messages

debug crypto pki transactions

debug ssl openssl errors

debug ssl openssl msg

debug ssl openssl states

debug ip tcp transactions

debug ccsip verbose

Webex-opnamelink:

https://goo.gl/QOS1iT

Feedback

Feedback