Cisco Jabber en SIP OAuth-modus

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de stappen beschreven voor configuratie en probleemoplossing voor de implementatie van de SIP OAuth-modus met Cisco Jabber.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Jabber softphone registratie

- Unified Communications Manager (UCM)

- Mobile and Remote Access (MRA)-oplossing

Gebruikte componenten

Minimale softwareversie ter ondersteuning van de SIP OAuth-modus:

- Cisco UCM 12.5

- Cisco Jabber 12.5

- Cisco Expressway X12.5

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

beperking

Als de SIP OAuth-modus is ingeschakeld, worden de opties Digest-verificatie en Gecodeerde TFTP-configuratie niet ondersteund.

Achtergrondinformatie

Belangrijkste voordelen

Het beveiligen van SIP-signalering en media voor de Cisco Jabber-softphone omvat momenteel meerdere configuratiestappen. Het moeilijkst is om clientcertificaten (LSC's) te installeren en te vernieuwen, vooral als een Cisco Jabber-apparaat schakelt tussen on-premises en off-premises, en de certificaten in het CTL-bestand up-to-date te houden.

Met de SIP OAuth-modus kan Cisco Jabber Softphone OAuth-zelfbeschrijvende tokens gebruiken in plaats van client LSC-certificaat voor verificatie op een beveiligde SIP-interface. De ondersteuning van OAuth op de UCM SIP-interface maakt veilige signalering en media voor Jabber on-premises en MRA-implementaties mogelijk zonder de noodzaak van de gemengde modus of CAPF-werking.

Belangrijkste voordelen van de ondersteuning voor de SIP OAuth-modus voor Cisco Jabber:

- Maakt always-on encryptie mogelijk zonder extra admin belasting.

- Beveiligde signalering en media voor Cisco Jabber zonder de noodzaak van de gemengde modus (geen CTL-updates, onderhoudscertificaten, enzovoort)

- Het is niet nodig om de LSC op Jabber-clients te installeren en te onderhouden.

- Uitdagingen met LSC op meerdere apparaten (laptops/mobiele apparaten..)

- CAPF-werking is vereist wanneer Jabber op een nieuw apparaat is geïnstalleerd.

- CAPF-bewerking wordt niet ondersteund via MRA.

Algemene architectuur

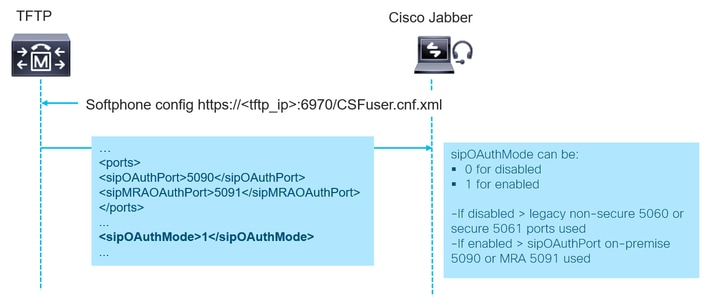

Cisco Jabber-apparaat herkent dat de OAuth-verificatie is ingeschakeld op de SIP-interface door het CSV-configuratiebestand te parseren (http://<cucmIP>:6970/<CSF-device-name>.cnf.xml), configuratiebestand (sommige regels zijn weggelaten voor beknoptheid):

Cisco Jabber leest de parameter sipOAuthMode om te bepalen of de SIP OAuth-modus is ingeschakeld of niet. Deze parameter kan uitgaan van een van de volgende waarden:

- 0 - SIP OAuth is uitgeschakeld

- 1 - SIP OAuth is ingeschakeld

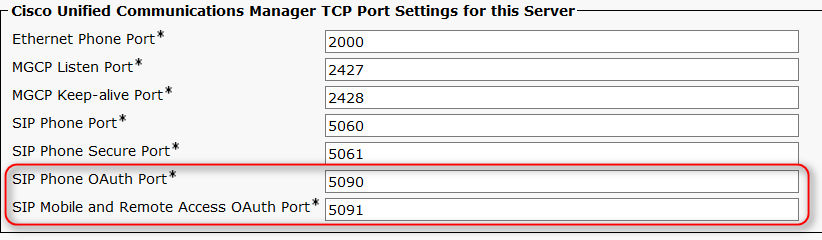

Als de SIP OAuth-modus is ingeschakeld, gebruikt Jabber een van deze parameters om de poort voor de SIP TLS-verbinding te bepalen - sipOAuthPort voor on-premises of sipMRAuthPort voor MRA-gebaseerde implementaties. In het voorbeeld worden de standaardwaarden sipOAuthPort 5090 en sipMRAOAuthPort 5091 weergegeven. Deze waarden zijn configureerbaar en kunnen op elke CUCM-node verschillend zijn.

Als de SIP OAuth-modus is uitgeschakeld, gebruikt Jabber niet-beveiligde (5060) of beveiligde (5061) poorten voor SIP-registratie.

Opmerking: Cisco UCM gebruikt SIP Phone OAuth Port (5090) om te luisteren naar SIP-lijnregistratie van Jabber OnPremise-apparaten via TLS. UCM gebruikt echter SIP Mobile Remote Access Port (standaard 5091) om te luisteren naar SIP-lijnregistraties van Jabber via Expressway via mLTS. Beide poorten zijn configureerbaar. Zie het gedeelte Configuratie.

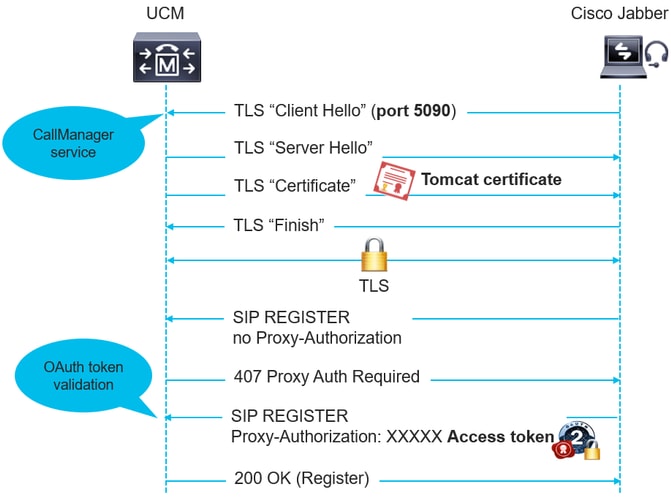

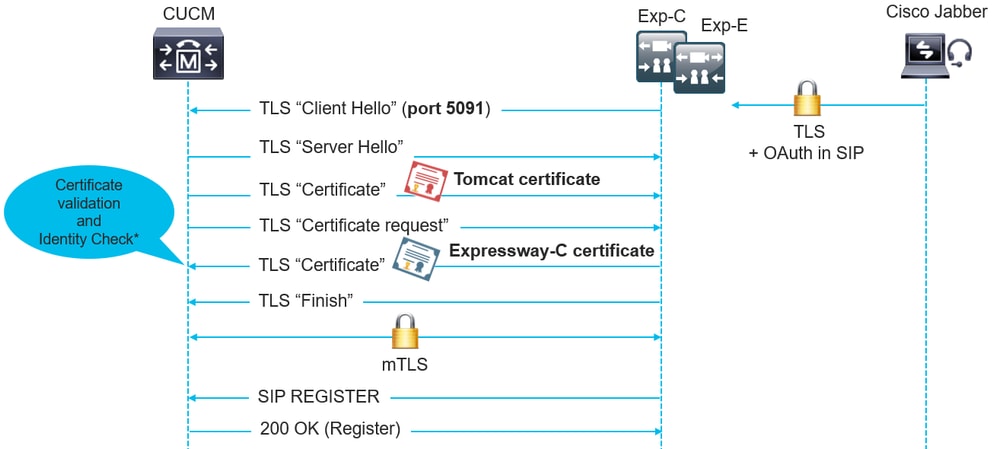

De CallManager-service luistert naar zowel sipOAuthPort als sipMRAuthPort. Beide poorten gebruiken echter het Tomcat-certificaat en Tomcat-trust voor inkomende TLS/mTLS-verbindingen. Zorg ervoor dat uw Tomcat-trust-winkel in staat is om het Expressway-C-certificaat voor de SIP OAuth-modus te verifiëren zodat MRA nauwkeurig kan functioneren.

In situaties waarin het Tomcat-certificaat opnieuw wordt gegenereerd, moet het CallManager-proces ook daarna opnieuw worden gestart op de getroffen knooppunten. Dit is nodig voor het CCM-proces om nieuwe certificaten op sipOAuth-poorten te laden en te gebruiken.

Deze afbeelding toont de registratie van Cisco Jabber terwijl op locatie:

Deze afbeelding toont de registratie van Cisco Jabber over MRA:

*Expressway-C nodes gebruiken AXL API om UCM te informeren over de CN/SAN in hun certificaat. UCM gebruikt deze informatie om het Exp-C-certificaat te valideren wanneer een wederzijdse TLS-verbinding tot stand wordt gebracht.

Configuratie - Jabber on premises

Opmerking:

Zorg ervoor dat u onderstaande punten hebt ingevuld voordat u de SIP OAuth-modus configureert:

- MRA is geconfigureerd en de verbinding is tot stand gebracht tussen Unified Communication Manager (UCM) en Expressway (alleen van toepassing als MRA in gebruik is).

- UCM is geregistreerd op een Smart of Virtual account met exportgecontroleerde functionaliteit.

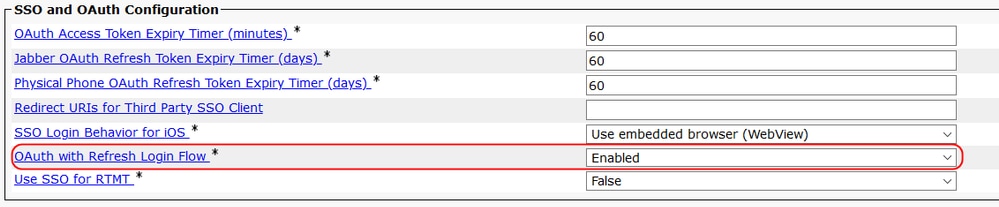

1. Aanmeldingen voor vernieuwen configureren.

Configureer aanmeldingen voor vernieuwen met OAuth-toegangstokens en vernieuw tokens voor Cisco Jabber-clients. Kies Systeem > Bedrijfsparameters in Cisco Unified CM Administration.

2. Configureer OAuth-poorten.

Kies Systeem > Cisco Unified CM. Dit is een optionele stap. De afbeelding bevat de standaardwaarden. Het acceptabele configureerbare bereik is 1024 tot 49151. Herhaal dezelfde procedure voor elke server.

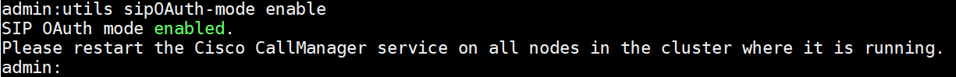

3. Schakel de SIP Outh-modus in.

Gebruik de opdrachtregelinterface van de uitgever om de SIP OAuth-modus wereldwijd in te schakelen. Voer de opdracht uit: sipOAuth-modus inschakelen.

4. Start Cisco CallManager Service opnieuw.

Kies in Cisco Unified Serviceability de optie Tools > Control Center – Feature Services. Selecteer en start de Cisco CallManager-service opnieuw op alle nodes waar de service actief is.

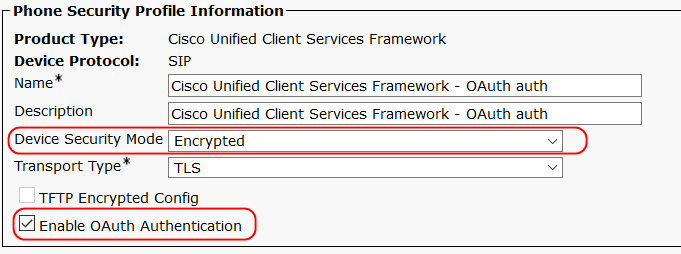

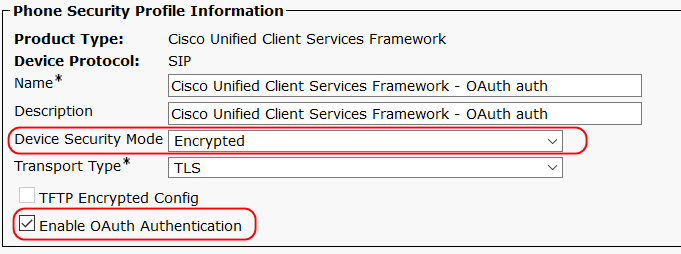

5. Configureer OAuth Support in het beveiligingsprofiel.

Kies Systeem > Beveiligingsprofiel telefoon in Cisco Unified CM Administration. Selecteer OAuth-verificatie inschakelen om SIP OAuth-ondersteuning voor het eindpunt in te schakelen.

Configuratie - Jabber over MRA

voorwaarden

Voordat u de SIP OAuth-modus voor Jabber over MRA configureert, voert u de stappen 1-4 uit van het hoofdstuk Configuration - Jabber On Premises van dit artikel.

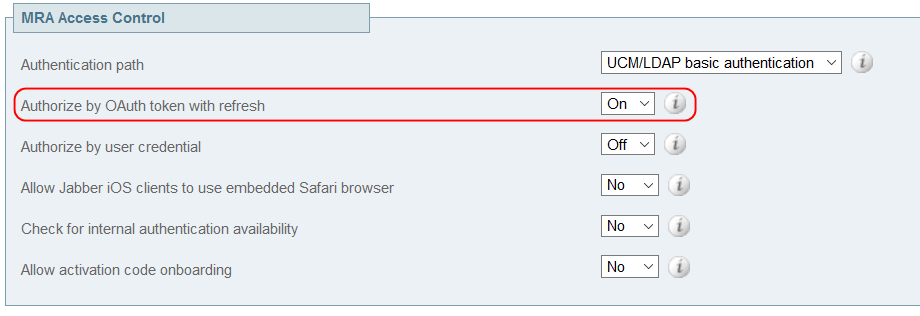

Stap 1. Inloggen bij Vernieuwen inschakelen via MRA.

Aanmeldingen vernieuwen moet zijn ingeschakeld op Expressway (ook wel zelfbeschrijvende tokens genoemd) voordat de SIP OAuth-verificatie met Cisco Jabber over MRA kan worden geconfigureerd. Navigeer op de Expressway-C naar Configuratie > Unified Communications > Configuration en zorg ervoor dat de parameter Autoriseren op OAuth-token met vernieuwen is ingesteld op Aan.

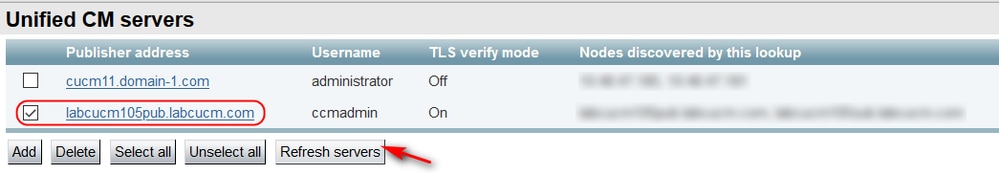

Stap 2. Vernieuw de Unified CM Nodes in Expressway-C.

Ga naar Configuratie > Unified Communications > Unified CM-servers. Ontdek of vernieuw de Unified CM-knooppunten in Expressway-C.

Opmerking: in Expressway-C wordt automatisch een nieuwe CEOAuth-zone (TLS) gemaakt. Bijvoorbeeld CEOAuth <Unified CM name>. Er wordt een zoekregel gemaakt om de SIP-verzoeken van Jabber via MRA naar de Unified CM-node te proxyeren. Deze zone maakt gebruik van TLS-verbindingen, ongeacht of Unified CM is geconfigureerd in de gemengde modus. Om vertrouwen te creëren, verzendt Expressway-C ook de hostnaam en de alternatieve naam van het onderwerp (SAN) naar het Unified CM-cluster. Zie het verificatiegedeelte van dit artikel om ervoor te zorgen dat de juiste configuratie is geïnstalleerd.

Stap 3. Configureer de OAuth-ondersteuning in het beveiligingsprofiel.

Kies Systeem > Beveiligingsprofiel telefoon in Cisco Unified CM Administration. Schakel OAuth-ondersteuning in op het profiel dat is toegewezen aan Cisco Jabber.

Verifiëren

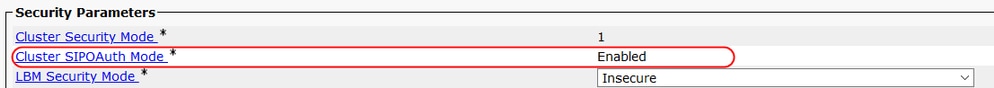

1. Controleer of de SIP OAuth-modus wereldwijd is ingeschakeld.

Controleer de OAuth-modus vanuit Cisco Unified CM Administration, kies Systeem > Bedrijfsparameters.

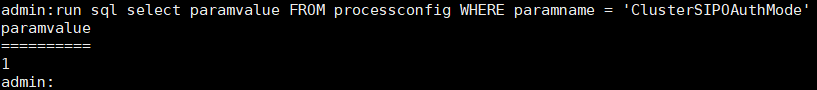

U kunt ook de Admin CLI gebruiken - Voer de opdracht uit: voer sql uit en selecteer paramvalue FROM processconfig WHERE paramname = 'ClusterSIPOAuthMode'

Mogelijke waarden: 0 - voor Uitgeschakeld (standaard), 1 - voor Ingeschakeld.

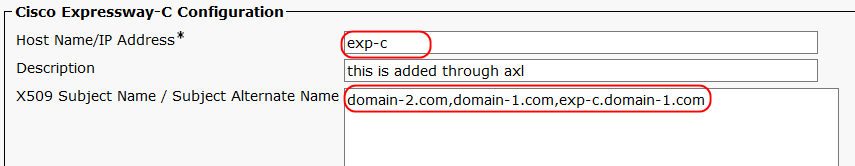

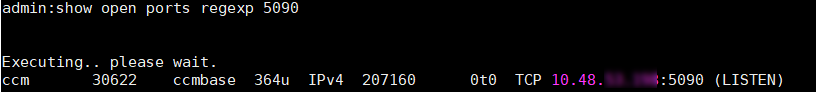

2. Verifieer dat expressway-C SAN-items succesvol naar CUCM zijn gepusht.

Expressway-C verzendt de CN/SAN-details van zijn certificaat naar UCM via AXL. Deze gegevens worden opgeslagen in de expressway-configuratietabel. Dit proces wordt aangeroepen telkens wanneer u de Unified CM-knooppunten in Expressway-C ontdekt of vernieuwt. Deze vermeldingen worden gebruikt om het vertrouwen tussen UCM en Expressway-C te vestigen. CN/SAN veld van Expressway-C certificaat wordt gecontroleerd aan de hand van die vermeldingen tijdens MTLS verbinding met de SIP MRA OAuth poort (5091 standaard). Als de verificatie mislukt, mislukt de MTLS-verbinding.

Controleer de items van Cisco Unified CM Administration, kies Apparaat > Expressway-C (beschikbaar vanaf UCM 12.5.1Su1)

U kunt ook de Admin CLI gebruiken - Voer de opdracht uit: voer sql select * uit via expressconfiguratie

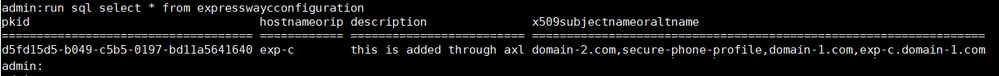

3. Controleer CEOAuth Zone(s) op Expressway-C.

Navigeer naar Expressway-C > Configuratie > Zones > Zones. Zorg ervoor dat alle nieuw gecreëerde CEOAuth-zones zich in de actieve toestand bevinden.

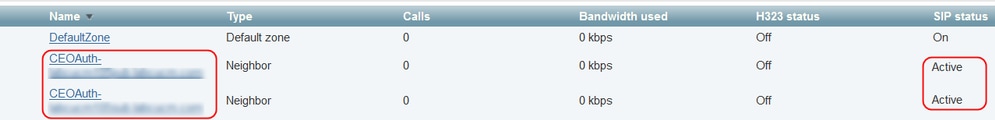

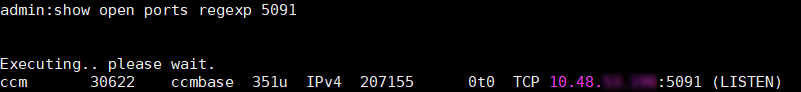

4. Controleren van de procesbeluisteringen van CallManager op SIP OAuth-poorten.

Voer de opdracht uit vanuit de CLI voor beheerders: open poorten regexp 5090 (standaard SIP OAuth-poort) weergeven

Voer de opdracht uit vanuit de CLI voor beheerders: open poorten regexp 5091 weergeven (standaard SIP MRA OAuth-poort)

Problemen oplossen

Voorbeeld van Jabber-logboek (on-premises)

Log voorbeeld voor on-premises SIP OAuth registratie op poort 5090 vanuit Jabber log perspectief.

## CSF configuration retrieved

2020-03-30 13:03:18,278 DEBUG [0x000012d8] [src\callcontrol\ServicesManager.cpp(993)] [csf.ecc] [csf::ecc::ServicesManager::fetchDeviceConfig] - fetchDeviceConfig() retrieved config for CSFrado

2020-03-30 13:03:18,278 DEBUG [0x000012d8] [rc\callcontrol\ServicesManager.cpp(1003)] [csf.ecc] [csf::ecc::ServicesManager::fetchDeviceConfig] - Device Config:

Scenario 1 - Mismatch SIP OAuth-registratiepoort

Jabber-apparaat op locatie in SIP OAuth-modus kan zich niet registreren bij UCM. UCM stuurt 403 voor het registerbericht:

SIP/2.0 403 Forbidden

Via: SIP/2.0/TLS 10.5.10.121:50347;branch=z9hG4bK00005163

From:

Mogelijke oplossing: Zorg ervoor dat aan de volgende voorwaarden wordt voldaan:

- OAuth-modus is wereldwijd ingeschakeld

- Apparaatbeveiligingsprofiel dat aan het apparaat is gekoppeld, heeft OAuth-ondersteuning ingeschakeld

- Bericht ontvangen op 5090-poort via TLS in plaats van mTLS

Scenario 2 - Onbekende CA van Expressway

Expressway-C kan de mTLS-handshake met UCM niet instellen op sipMRAuthport (standaard 5091). Expressway-C vertrouwt het certificaat dat wordt gedeeld door UCM niet en reageert met het bericht Onbekende CA tijdens de installatie van mTLS.

Mogelijke oplossing: de CallManager-service verzendt het Tomcat-certificaat tijdens de mTLS-handshake. Zorg ervoor dat uw Expressway-C de ondertekenaar van het Tomcat-certificaat van UCM vertrouwt.

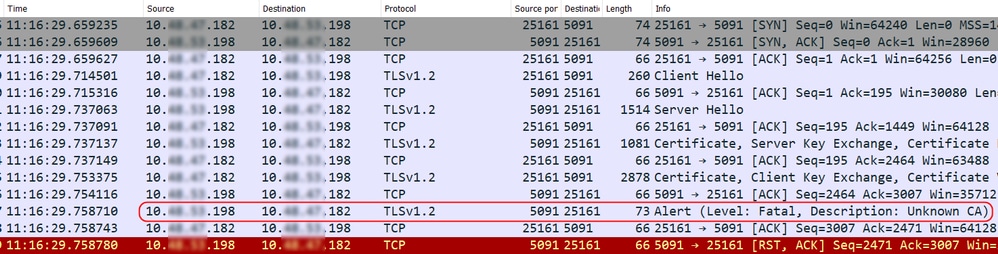

Scenario 3 - Onbekende CA van UCM

Expressway-C kan de mTLS-handshake met UCM niet instellen op sipMRAuthport (standaard 5091). UCM vertrouwt het certificaat dat wordt gedeeld door Expressway niet en reageert met het Onbekende CA-bericht tijdens de installatie van mTLS.

Pakketvastlegging uit deze mededeling (UCM 10.x.x.198, Expressway-C 10.x.x.182):

Mogelijke oplossing: UCM gebruikt de Tomcat-trust store om inkomende certificaten te verifiëren tijdens de mTLS handshake op SIP OAuth-poorten. Zorg ervoor dat het certificaat van de ondertekenaar voor Expressway-C correct is geüpload naar de UCM.

Bijgedragen door Cisco-engineers

- Rado DrabikCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback