Problemen oplossen met Dynamic ARP Inspection (DAI) en IP Source Guard (IPSG) in Catalyst-Switches

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt beschreven hoe Dynamic ARP Inspection (DAI) en IP Source Guard (IPSG) werken en hoe deze kunnen worden gevalideerd in Catalyst 9K-Switches.

DHCP Snooping en gerelateerde functies

Voordat u in DAI en IPSG duikt, moet u kort praten over DHCP Snooping, wat een voorwaarde is voor DAI en IPSG.

Dynamic Host Configuration Protocol (DHCP) is een client/serverprotocol dat automatisch een Internet Protocol (IP)-host voorziet van het IP-adres en andere gerelateerde configuratie-informatie, zoals het subnetmasker en de standaardgateway. De RFC's 2131 en 2132 definiëren DHCP als een Internet Engineering Task Force (IETF)-standaard op basis van Bootstrap Protocol (BOOTP), een protocol waarmee DHCP veel implementatiedetails deelt. Met DHCP kunnen hosts de vereiste TCP/IP-configuratiegegevens verkrijgen van een DHCP-server.

DHCP-spionage is een beveiligingsfunctie die fungeert als een firewall tussen niet-vertrouwde hosts en vertrouwde DHCP-servers. De DHCP-snuffelfunctie voert de volgende activiteiten uit:

- Valideert DHCP-berichten die zijn ontvangen van niet-vertrouwde bronnen en filtert ongeldige berichten uit.

- Tarief beperkt DHCP-verkeer van vertrouwde en niet-vertrouwde bronnen.

- Bouwt en onderhoudt de DHCP-spionage-bindingsdatabase, die informatie bevat over niet-vertrouwde hosts met gehuurde IP-adressen.

- Maakt gebruik van de DHCP-spionage-bindingsdatabase om latere verzoeken van niet-vertrouwde hosts te valideren.

DAI is een beveiligingsfunctie die Address Resolution Protocol (ARP)-pakketten in een netwerk valideert. Met DAI kan een netwerkbeheerder ARP-pakketten met ongeldige MAC-adressen onderscheppen, registreren en weggooien om IP-adresbindingen te binden. Deze mogelijkheid beschermt het netwerk tegen bepaalde "man-in-the-middle"-aanvallen.

IPSG is een beveiligingsfunctie die het IP-verkeer beperkt op niet-gerouteerde Layer 2-interfaces door verkeer te filteren op basis van de DHCP-spionage-bindingsdatabase en op handmatig geconfigureerde IP-bronbindingen. U kunt IPSG gebruiken om verkeersaanvallen te voorkomen als een host probeert het IP-adres van zijn buurman te gebruiken.

Scenario zonder DHCP Snooping

1. In dit diagram ziet u dat meerdere clients een IP-adres willen ontvangen van de DHCP-server die is verbonden met de Core-Switch.

2. Er is echter een kwaadaardige/malafide DHCP-server die is verbonden met een van de switches van de toegangslaag die de DHCP-aanbiedingen sneller kunnen ontvangen en verzenden dan de werkelijke DHCP-server.

3. De aanvaller kan het gateway-adres in het aanbiedingsbericht zodanig instellen dat hij al het verkeer van de klant kan ontvangen, waardoor de vertrouwelijkheid van de communicatie in het gedrang komt.

4. Dit staat bekend als de man in het midden aanval.

Scenario met DHCP Snooping

1. Door DHCP-controle in de Access-Switches in te schakelen, configureert u de switch om te luisteren naar DHCP-verkeer en alle schadelijke DHCP-pakketten te stoppen die op niet-vertrouwde poorten worden ontvangen.

2. Zodra u DHCP-snooping in de Switch inschakelt, worden alle interfaces automatisch niet vertrouwd.

3. Houd de poorten verbonden met eindapparaten onbetrouwbaar en configureer de poorten verbonden met de echte DHCP-server als vertrouwd.

4. Een niet-vertrouwde interface blokkeert DHCP-aanbiedingsberichten. DHCP-aanbiedingsberichten zijn alleen toegestaan op vertrouwde poorten.

5. U kunt het aantal DHCP-detectiepakketten beperken dat eindhosts per seconde naar een niet-vertrouwde interface kunnen verzenden. Dit is een beveiligingsmechanisme om de DHCP-server te beschermen tegen abnormaal veel binnenkomende DHCP-ontdekkingen die de pool binnen no-time kunnen uitputten.

In dit gedeelte wordt uitgelegd hoe u DHCP-snooping in een geschakeld netwerk kunt configureren:

Topologie:

Interfaces Gi1/0/1-4 van de Access Switch zijn verbonden met DHCP-clients. U kunt deze clients in staat stellen IP-adressen te ontvangen van de echte DHCP-server en deze te beveiligen tegen de kwaadaardige DHCP-server door gebruik te maken van de DHCP-snuffelfunctie.

Raadpleeg deze stappen om te begrijpen hoe u dit kunt bereiken:

Stap 1. Schakel DHCP-spionage wereldwijd en onder de VLAN's in op de Access-Switch:

ip dhcp snooping

ip dhcp snooping vlan 10,20,30

Stap 2. Configureer het DHCP-controlevertrouwen op alle interfaces van de Access-Switch die DHCP-aanbiedingen ontvangen van echte DHCP-servers. Het aantal van dergelijke interfaces is afhankelijk van het netwerkontwerp en de plaatsing van DHCP-servers. Dit zijn de interfaces die naar de echte DHCP-server gaan.

Access-Switch:

interface TenGigabitEthernet1/0/2

switchport mode trunk

ip dhcp snooping trust

Stap 3. Als u DHCP-snooping eenmaal wereldwijd hebt geconfigureerd, worden alle poorten in de Switch automatisch niet vertrouwd (behalve de poorten die u handmatig vertrouwt, zoals eerder getoond). U kunt echter het aantal DHCP-detectiepakketten configureren dat eindhosts per seconde naar niet-vertrouwde interfaces kunnen verzenden.

Dit is een beveiligingsmechanisme om de DHCP-server te beschermen tegen abnormaal veel binnenkomende DHCP-ontdekkingen die de pool binnen no-time kunnen uitputten.

interface range Gi1/0/1-5

ip dhcp snooping limit rate 10

Verificatie:

Access_SW#show ip dhcp snooping

Switch DHCP snooping is enabled

Switch DHCP gleaning is disabled

DHCP snooping is configured on following VLANs:

10,20,30

DHCP snooping is operational on following VLANs:

10,20,30

DHCP snooping is configured on the following L3 Interfaces:

Insertion of option 82 is disabled

circuit-id default format: vlan-mod-port

remote-id: 00fc.ba9e.3980 (MAC)

Option 82 on untrusted port is not allowed

Verification of hwaddr field is enabled

Verification of giaddr field is enabled

DHCP snooping trust/rate is configured on the following Interfaces:

Interface Trusted Allow option Rate limit (pps)

----------------------- ------- ------------ ----------------

GigabitEthernet1/0/1 no no 10

Custom circuit-ids:

GigabitEthernet1/0/2 no no 10

Custom circuit-ids:

GigabitEthernet1/0/3 no no 10

Custom circuit-ids:

GigabitEthernet1/0/4 no no 10

Custom circuit-ids:

GigabitEthernet1/0/5 no no 10

Custom circuit-ids:

TenGigabitEthernet1/0/2 yes yes unlimited

Custom circuit-ids:

Opmerking: Als u naar deze uitvoer kijkt, ziet u dat Gi1/0/5 die is verbonden met de Malicious DHCP-server in de uitvoer wordt vermeld als niet-show ip dhcp snoopingvertrouwd.

DHCP Snooping zal dus al zijn controles op deze poorten uitvoeren.

Dit zorgt er bijvoorbeeld voor dat alle inkomende DHCP-aanbiedingen op deze poort (Gi1/0/5) worden verwijderd.

Hier is de DHCP Snooping-bindingstabel, die het IP-adres, MAC-adres en interface voor 3 clients op Gi1/0/1, Gi1/0/2, Gi1/0/3 toont:

Access_SW#show ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

00:FC:BA:9E:39:82 10.10.10.2 62488 dhcp-snooping 10 GigabitEthernet1/0/1

00:FC:BA:9E:39:A6 10.10.20.2 62492 dhcp-snooping 20 GigabitEthernet1/0/2

00:FC:BA:9E:39:89 10.10.30.3 62492 dhcp-snooping 30 GigabitEthernet1/0/3

Total number of bindings: 3

Voor demonstratiedoeleinden wordt deip dhcp snooping trustconfiguratie verwijderd onder Te1/0/2 in de Access-Switch. Bekijk de logs die in de Switch zijn gegenereerd:

Access_SW#sh cdp neigh

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

Dist_SW Ten 1/0/2 175 R S I C9300-48U Ten 1/1/3

Total cdp entries displayed : 1

Access_SW#show run int Te1/0/2

Building configuration...

Current configuration : 64 bytes

!

interface TenGigabitEthernet1/0/2

switchport mode trunk

*Apr 4 01:12:47.149: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca65

*Apr 4 01:14:07.161: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca65

*Apr 4 01:29:30.634: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca56

*Apr 4 01:30:03.286: %DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: f87a.41a8.ca46

- Zoals u kunt zien, laat de Access Switch inkomende DHCP-aanbiedingspakketten op Te1/0/2 vallen omdat deze niet langer wordt vertrouwd.

- De MAC-adressen in de logs behoren tot de SVI's van VLAN 10, 20 en 30, omdat zij degenen zijn die deze aanbiedingen van de DHCP-server naar deze clients verzenden.

ARP-vergiftiging

ARP biedt IP-communicatie binnen een Layer 2-broadcast-domein door een IP-adres toe te wijzen aan een MAC-adres. Het is een eenvoudig protocol, maar kwetsbaar voor een aanval die ARP-vergiftiging wordt genoemd.

ARP-vergiftiging is een aanval waarbij een aanvaller valse ARP-antwoordpakketten op het netwerk stuurt.

Een kwaadwillende gebruiker kan hosts, switches en routers die zijn verbonden met uw Layer 2-netwerk aanvallen door de ARP-caches van systemen die zijn verbonden met het subnet te vergiftigen en door verkeer te onderscheppen dat is bedoeld voor andere hosts op het subnet

Dit is de klassieke man-in-the-middle-aanval.

Preventiemechanismen

Dynamische ARP-inspectie (DAI)

Dynamische ARP-inspectie is een beveiligingsfunctie die ARP-pakketten in een netwerk valideert. Het onderschept, registreert en verwijdert ARP-pakketten met ongeldige IP-naar-MAC-adresbindingen. Deze mogelijkheid beschermt het netwerk tegen bepaalde man-in-the-middle-aanvallen.

Dynamische ARP-inspectie zorgt ervoor dat alleen geldige ARP-verzoeken en -antwoorden worden doorgegeven. De switch voert deze activiteiten uit:

- Ondervangt alle ARP-verzoeken en -antwoorden op niet-vertrouwde poorten

- Controleert of elk van deze onderschepte pakketten een geldig IP-naar-MAC-adres heeft voordat de lokale ARP-cache wordt bijgewerkt of voordat het pakket naar de juiste bestemming wordt doorgestuurd

- Ongeldige ARP-pakketten laten vallen

Dynamische ARP-inspectie bepaalt de geldigheid van een ARP-pakket op basis van geldige IP-naar-MAC-adresbindingen die zijn opgeslagen in een vertrouwde database, de DHCP-snooping-bindingsdatabase.

Deze database wordt gemaakt door DHCP-snooping als DHCP-snooping is ingeschakeld op de VLAN's en op de switch. Als het ARP-pakket op een vertrouwde interface wordt ontvangen, stuurt de switch het pakket zonder enige controle door.

Op niet-vertrouwde interfaces stuurt de switch het pakket alleen door als het geldig is.

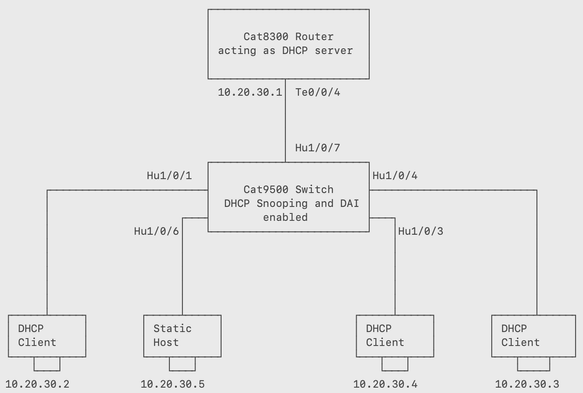

Deze afbeelding toont de Cat9500-Switch die is aangesloten op vier hosts, waarvan drie hosts DHCP-clients zijn en één host een statisch IP-adres heeft (10.20.30.5). De DHCP-server is een router uit de Cat8300-reeks die is geconfigureerd met een DHCP-pool.

De bovenstaande topologie wordt gebruikt om aan te tonen hoe DAI ongeldige ARP-verzoeken op een interface detecteert en het netwerk beschermt tegen schadelijke aanvallers.

Configuratie:

Stap 1. DHCP-snooping en DAI globaal configureren in de Switch.

F241.24.02-9500-1#sh run | i dhcp

ip dhcp snooping vlan 10

no ip dhcp snooping information option

ip dhcp snooping

F241.24.02-9500-1#sh run | i ip arp

ip arp inspection vlan 10

Stap 2. Configureer de interface Hu1/0/7 die is verbonden met de DHCP-server als een vertrouwde poort. Hierdoor kunnen de DHCP-aanbiedingen de interface binnendringen en vervolgens de DHCP-clients bereiken.

F241.24.02-9500-1#sh run int Hu1/0/7

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/7

switchport access vlan 10

ip dhcp snooping trust

end

Stap 3. Configureer de poorten die zijn aangesloten op de DHCP-clients als toegangspoorten die VLAN 10 mogelijk maken.

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

end

Stap 4. Controleer of de DHCP-clients een IP-adres hebben ontvangen van de DHCP-server, van de DHCP-verbindingstabel in de Cat9500-Switch.

F241.24.02-9500-1#sh ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 85046 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 85065 dhcp-snooping 10 HundredGigE1/0/4

2C:4F:52:01:AA:CC 10.20.30.4 85085 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 3

U kunt ook de bindingen in de DHCP-server controleren.

DHCP_Server#show ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type State Interface

Hardware address/

User name

10.20.30.2 0063.6973.636f.2d37. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

3837.322e.3564.3162.

2e37.6633.662d.4875.

312f.302f.31

10.20.30.3 0063.6973.636f.2d35. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

6337.312e.3064.6364.

2e65.6530.632d.5465.

312f.302f.35

10.20.30.4 0063.6973.636f.2d32. Apr 08 2024 07:05 AM Automatic Active TenGigabitEthernet0/0/4

6334.662e.3532.3031.

2e61.6163.632d.5465.

312f.302f.35

Stap 5: Wijzig het IP-adres van de host die is aangesloten op Hu1/0/6 van 10.20.30.5 naar 10.20.30.2 en probeer de andere DHCP-clients van die host te pingen.

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.....

Deze ongeldige ARP-logs zijn te zien op de Cat9500-Switch:

F241.24.02-9500-1#

*Apr 7 09:29:24.520: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:23 UTC Sun Apr 7 2024])

*Apr 7 09:29:26.520: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:25 UTC Sun Apr 7 2024])

*Apr 7 09:29:28.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:27 UTC Sun Apr 7 2024])

*Apr 7 09:29:30.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:29 UTC Sun Apr 7 2024])

*Apr 7 09:29:32.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.3/09:29:31 UTC Sun Apr 7 2024])

F241.24.02-9500-1#

*Apr 7 09:29:47.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:46 UTC Sun Apr 7 2024])

*Apr 7 09:29:49.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:48 UTC Sun Apr 7 2024])

*Apr 7 09:29:51.521: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:50 UTC Sun Apr 7 2024])

*Apr 7 09:29:53.522: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:52 UTC Sun Apr 7 2024])

*Apr 7 09:29:55.523: %SW_DAI-4-DHCP_SNOOPING_DENY: 1 Invalid ARPs (Req) on Hu1/0/6, vlan 10.([7035.0956.7ee4/10.20.30.2/0000.0000.0000/10.20.30.4/09:29:54 UTC Sun Apr 7 2024])

- Zoals u kunt zien, wanneer u probeert te pingen 10.20.30.3 en 10.20.30.4 van de Static_Host, bent u niet in staat om dit te doen.

Hoewel Static_Host probeerde het IP-adres van de legitieme DHCP-client te vervalsen, kon dit niet omdat elk ARP-pakket dat op Hu1/0/6 aankomt, door de Switch zal worden geïnspecteerd en vergeleken met de gegevens in de DHCP-bindingstabel. - De daaropvolgende logs van de Cat9500-Switch bevestigen dat de ARP-verzoeken die van de Static_Host naar de DHCP-clients worden verzonden, worden verwijderd.

- De Cat9500-Switch bereikt dit door te verwijzen naar de DHCP-snoopbindingsdatabase.

- Wanneer een ARP-verzoek Hu1/0/6 binnendringt met de bron-MAC-IP die niet overeenkomt met de waarden in de DHCP-database voor snuffelbinding, laat de Switch het ARP-verzoek vallen.

Stap 6. Verificatie:

F241.24.02-9500-1#show ip arp inspection

Source Mac Validation : Disabled

Destination Mac Validation : Disabled

IP Address Validation : Disabled

Vlan Configuration Operation ACL Match Static ACL

---- ------------- --------- --------- ----------

10 Enabled Active DAI No

Vlan ACL Logging DHCP Logging Probe Logging

---- ----------- ------------ -------------

10 Deny Deny Off

Vlan Forwarded Dropped DHCP Drops ACL Drops

---- --------- ------- ---------- ---------

10 9 39 39 0

Vlan DHCP Permits ACL Permits Probe Permits Source MAC Failures

---- ------------ ----------- ------------- -------------------

10 6 3 0 0

Vlan Dest MAC Failures IP Validation Failures Invalid Protocol Data

---- ----------------- ---------------------- ---------------------

10 0 0 0

In deze uitvoer ziet u het aantal pakketten dat is gedaald en toegestaan door DAI in VLAN 10 in de Cat9500-Switch.

Opmerking: Een zeer belangrijk scenario kan een legitieme host in het netwerk zijn die een statisch IP-adres (bijv. 10.20.30.5) heeft toegewezen?

Hoewel de host niets probeert te vervalsen, wordt deze nog steeds geïsoleerd van het netwerk omdat de MAC-IP-bindende gegevens niet aanwezig zijn in de DHCP-spionage-bindingsdatabase.

Dit komt omdat de statische host nooit DHCP heeft gebruikt om het IP-adres te ontvangen, omdat het er statisch aan is toegewezen.

We hebben een paar oplossingen die kunnen worden geïmplementeerd om connectiviteit te bieden aan legitieme hosts met statische IP-adressen.

Optie 1.

Configureer de interface die is aangesloten op de host met IP arp Inspection Trust.

F241.24.02-9500-1#sh run int HundredGigE 1/0/6

Building configuration...

Current configuration : 110 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

switchport mode access

ip arp inspection trust

end

Static_Host#ping 10.20.30.4

*Apr 7 18:44:45.299 JST: %SYS-5-CONFIG_I: Configured from console by admin on vty0 (192.168.1.5)

F241.24.02-9300-STACK#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Optie 2.

Sta de statische host toe met behulp van een ARP-toegangslijst:

F241.24.02-9500-1#sh run | s arp access-list

arp access-list DAI

permit ip host 10.20.30.5 mac host 7035.0956.7ee4

F241.24.02-9500-1#sh run | i ip arp ins

ip arp inspection filter DAI vlan 10

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Optie 3.

Configureer een vermelding in een bindende tabel voor de statische host.

F241.24.02-9500-1#sh run | i binding

ip source binding 7035.0956.7EE4 vlan 10 10.20.30.5 interface Hu1/0/6

F241.24.02-9500-1#show ip source binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 80640 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 80659 dhcp-snooping 10 HundredGigE1/0/4

70:35:09:56:7E:E4 10.20.30.5 infinite static 10 HundredGigE1/0/6

2C:4F:52:01:AA:CC 10.20.30.4 80679 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 4

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms

Extra opties beschikbaar bij DAI:

F241.24.02-9500-1(config)#ip arp inspection validate ?

dst-mac Validate destination MAC address

ip Validate IP addresses

src-mac Validate source MAC address

Controleer voor src-mac het MAC-adres van de bron in de Ethernet-header tegenover het MAC-adres van de afzender in de ARP-hoofdtekst. Deze controle wordt uitgevoerd op zowel ARP-verzoeken als antwoorden. Wanneer deze optie is ingeschakeld, worden pakketten met verschillende MAC-adressen als ongeldig geclassificeerd en verwijderd

Controleer voor dst-mac het MAC-doeladres in de Ethernet-header met het MAC-doeladres in de ARP-hoofdtekst. Deze controle wordt uitgevoerd op ARP-reacties. Wanneer deze optie is ingeschakeld, worden pakketten met verschillende MAC-adressen als ongeldig geclassificeerd en verwijderd.

Controleer voor IP de ARP-body op ongeldige en onverwachte IP-adressen. Adressen omvatten 0.0.0.0, 255.255.255.255 en alle IP-multicastadressen. IP-adressen van afzenders worden gecontroleerd in alle ARP-verzoeken en -antwoorden en IP-adressen van doelen worden alleen gecontroleerd in ARP-antwoorden.

U kunt ook ARP-snelheidsbeperking configureren. Standaard is er een limiet van 15 pps voor ARP-verkeer op niet-vertrouwde interfaces:

Switch(config)#interface Gigabitethernet<>

Switch(config-if)#ip arp inspection limit rate 10

IP-bronbewaker

- IPSG is een beveiligingsfunctie die IP-verkeer beperkt op niet-gerouteerde, Layer 2-interfaces door verkeer te filteren op basis van de DHCP-snooping-bindende database en handmatig geconfigureerde IP-bronbindingen.

- U kunt IPSG gebruiken om verkeersaanvallen te voorkomen als een host probeert het IP-adres van zijn buurman te gebruiken.

- U kunt IPSG inschakelen wanneer DHCP-snooping is ingeschakeld op een niet-vertrouwde interface. Nadat IPSG is ingeschakeld, blokkeert de switch al het ontvangen IP-verkeer op de interface, behalve voor DHCP-pakketten die zijn toegestaan door DHCP-snooping.

- De switch gebruikt een opzoektabel voor bron-IP in de hardware om IP-adressen aan poorten te binden. Voor IP- en MAC-filtering wordt een combinatie van bron-IP- en bron-MAC-opzoeken gebruikt. IP-verkeer met een bron-IP-adres in de bindingstabel is toegestaan, al het andere verkeer wordt geweigerd.

- De IP-bronbindingstabel heeft bindingen die worden geleerd door DHCP-snooping of handmatig worden geconfigureerd (statische IP-bronbindingen). Een item in deze tabel heeft een IP-adres, het bijbehorende MAC-adres en het bijbehorende VLAN-nummer. De switch gebruikt de verbindingstabel van de IP-bron alleen wanneer de IP-bronbeveiliging is ingeschakeld.

- U kunt IPSG configureren met bron-IP-adresfiltering of met bron-IP- en MAC-adresfiltering.

IPSG voor statische hosts

- Met IPSG voor statische hosts kan IPSG zonder DHCP werken. IPSG voor statische hosts vertrouwt op vermeldingen in de IP-trackingtabel voor het installeren van poort-ACL's. De switch maakt statische items op basis van ARP-verzoeken of andere IP-pakketten om de lijst met geldige hosts voor een bepaalde poort te behouden.

Referentie:

De Cat9500-Switch is verbonden met vier hosts, waarvan er drie DHCP-clients zijn en één host een statisch IP-adres heeft. De DHCP-server is een router uit de Cat8300-reeks die is geconfigureerd met een DHCP-pool.

U kunt deze topologie gebruiken om aan te tonen hoe IPSG verkeer detecteert en blokkeert van hosts waarvan de MAC-IP-bindingen niet aanwezig zijn in de DHCP-spionage-bindingsdatabase.

Configureren:

Stap 1. Configureer DHCP-snooping wereldwijd in de Cat9500-Switch.

F241.24.02-9500-1#sh run | i dhcp

ip dhcp snooping vlan 10

no ip dhcp snooping information option

ip dhcp snooping

Stap 2. Configureer de interface Te1/0/7 die is verbonden met de DHCP-server als een vertrouwde poort. Hierdoor kunnen de DHCP-aanbiedingen de interface binnendringen en vervolgens de DHCP-clients bereiken.

F241.24.02-9500-1#sh run int Hu1/0/7

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/7

switchport access vlan 10

ip dhcp snooping trust

end

Stap 3. Configureer de poorten die zijn aangesloten op de DHCP-clients als toegangspoorten die VLAN 10 mogelijk maken.

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 61 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 85 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

end

Stap 4. Controleer of de DHCP-clients het IP-adres van de DHCP-server hebben ontvangen.

F241.24.02-9500-1#sh ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 85046 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 85065 dhcp-snooping 10 HundredGigE1/0/4

2C:4F:52:01:AA:CC 10.20.30.4 85085 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 3

F241.24.02-9500-1#show ip source binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 64764 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 64783 dhcp-snooping 10 HundredGigE1/0/4

2C:4F:52:01:AA:CC 10.20.30.4 64803 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 3

DHCP_Server#show ip dhcp binding

Bindings from all pools not associated with VRF:

IP address Client-ID/ Lease expiration Type State Interface

Hardware address/

User name

10.20.30.2 0063.6973.636f.2d37. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

3837.322e.3564.3162.

2e37.6633.662d.4875.

312f.302f.31

10.20.30.3 0063.6973.636f.2d35. Apr 08 2024 07:04 AM Automatic Active TenGigabitEthernet0/0/4

6337.312e.3064.6364.

2e65.6530.632d.5465.

312f.302f.35

10.20.30.4 0063.6973.636f.2d32. Apr 08 2024 07:05 AM Automatic Active TenGigabitEthernet0/0/4

6334.662e.3532.3031.

2e61.6163.632d.5465.

312f.302f.35

Stap 5. Configureer IPSG onder de interfaces die zijn aangesloten op alle eindhosts (3x DHCP-clients en 1x host met statisch IP-adres).

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 79 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

ip verify source

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 79 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

ip verify source

end

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 79 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

ip verify source

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 103 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

ip verify source

end

Verificatie:

F241.24.02-9500-1#show ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

--------- ----------- ----------- --------------- ----------------- ----

Hu1/0/1 ip active 10.20.30.2 10

Hu1/0/3 ip active 10.20.30.4 10

Hu1/0/4 ip active 10.20.30.3 10

Hu1/0/6 ip active deny-all 10

Vanaf deze uitvoer kunt u zien dat het veld IP-adres is ingesteld op deny-all voor Hu1/0/6 omdat er geen MAC-IP-binding is die overeenkomt met deze interface in de DHCP-bindingstabel voor snooping.

Stap 6. Probeer de DHCP-clients te pingen met IP-adressen 10.20.30.2, 10.20.30.3 en 10.20.30.4 van Static_Host.

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

.....

Success rate is 0 percent (0/5)

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

.....

F241.24.02-9500-1(config)# ip source binding <mac-address-of-static-host> vlan 10 10.20.30.5 interface Hu1/0/6

F241.24.02-9500-1#show run int Hu1/0/6

*Apr 7 15:13:48.449: %SYS-5-CONFIG_I: Configured from console by console

F241.24.02-9500-1#show ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

--------- ----------- ----------- --------------- ----------------- ----

Hu1/0/1 ip active 10.20.30.2 10

Hu1/0/3 ip active 10.20.30.4 10

Hu1/0/4 ip active 10.20.30.3 10

Hu1/0/6 ip active 10.20.30.5 10

F241.24.02-9500-1#show ip source binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

------------------ --------------- ---------- ------------- ---- --------------------

78:72:5D:1B:7F:3F 10.20.30.2 62482 dhcp-snooping 10 HundredGigE1/0/1

5C:71:0D:CD:EE:0C 10.20.30.3 62501 dhcp-snooping 10 HundredGigE1/0/4

70:35:09:56:7E:E4 10.20.30.5 infinite static 10 HundredGigE1/0/6

2C:4F:52:01:AA:CC 10.20.30.4 62521 dhcp-snooping 10 HundredGigE1/0/3

Total number of bindings: 4

Verification:

Static_Host#ping 10.20.30.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Static_Host#ping 10.20.30.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.20.30.4, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Extra opties beschikbaar bij IPSG:

Standaard filtert IPSG binnenkomend verkeer op niet-vertrouwde poorten op basis van alleen IP-adressen.

Als u de filtering wilt uitvoeren op basis van zowel het IP- als het MAC-adres, voert u deze stappen uit.

F241.24.02-9500-1#sh run int Hu1/0/1

Building configuration...

Current configuration : 89 bytes

!

interface HundredGigE1/0/1

switchport access vlan 10

ip verify source mac-check

end

F241.24.02-9500-1#sh run int Hu1/0/3

Building configuration...

Current configuration : 89 bytes

!

interface HundredGigE1/0/3

switchport access vlan 10

ip verify source mac-check

end

F241.24.02-9500-1#sh run int Hu1/0/4

Building configuration...

Current configuration : 89 bytes

!

interface HundredGigE1/0/4

switchport access vlan 10

ip verify source mac-check

end

F241.24.02-9500-1#sh run int Hu1/0/6

Building configuration...

Current configuration : 113 bytes

!

interface HundredGigE1/0/6

switchport access vlan 10

switchport mode access

ip verify source mac-check

end

F241.24.02-9500-1#show ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

--------- ----------- ----------- --------------- ----------------- ----

Hu1/0/1 ip-mac active 10.20.30.2 78:72:5D:1B:7F:3F 10

Hu1/0/3 ip-mac active 10.20.30.4 2C:4F:52:01:AA:CC 10

Hu1/0/4 ip-mac active 10.20.30.3 5C:71:0D:CD:EE:0C 10

Hu1/0/6 ip-mac active deny-all deny-all 10

In deze uitvoer kunt u zien dat het filtertype ip-mac is. De Switch filtert nu de inkomende pakketten op deze interfaces op basis van zowel het bron-IP- als het MAC-adres.

Tips voor probleemoplossing voor DAI en IPSG

- Het eerste wat u moet controleren tijdens het oplossen van DAI- en IPSG-gerelateerde problemen, is controleren of de DHCP-snooping-bindingstabel correct is ingevuld.

- Voordat u deze functies inschakelt, behandelt u de eindpunten met statische IP-adressen. Als u niet wilt dat deze apparaten hun bereikbaarheid verliezen, configureert u statische bindingen of gebruikt u een van de eerder genoemde methoden om ervoor te zorgen dat de Switch deze eindpunten vertrouwt.

- Wanneer u DAI of IPSG configureert in een omgeving waarin DHCP-snooping nog niet is ingeschakeld en clients al IP's van de DHCP-server hebben ontvangen, schakelt u eerst DHCP-snooping in en voert u een van de twee stappen uit:

- Bounce de client-verbonden interfaces zodat ze hun lease vernieuwen.

- Wacht tot de klanten hun huurovereenkomst automatisch verlengen. Dit kan meer tijd in beslag nemen, maar bespaart u het gedoe van handmatig stuiteren alle client-aangesloten poorten.

- Als u een van de twee bovenstaande stappen uitvoert, wordt een nieuwe DORA-transactie geactiveerd. De Switch zal de DORA-pakketten snuiven en de bindingstabel bijwerken. Als dit niet wordt gedaan en DAI of IPSG onmiddellijk is ingeschakeld na het configureren van DHCP-snooping, kunt u een probleem krijgen waarbij alle DHCP-clients in het netwerk de verbinding met het netwerk verliezen.

- Als u problemen met de connectiviteit oplost in een omgeving waarin DAI of IPSG is geconfigureerd, moet u ervoor zorgen dat de verbindingstabel voor de DHCP-snooping niet beschadigd is. Zorg ervoor dat de Switch toegang heeft tot de gegevensstructuur waarin deze tabel is opgeslagen.

- Er kunnen gevallen zijn waarin de bindingstabel wordt geëxporteerd naar een medium dat tijd kost om te worden geïnitialiseerd nadat de switch is opgestart of om een of andere reden ontoegankelijk wordt voor de switch. Mogelijk hebt u in dergelijke scenario's connectiviteitsproblemen waargenomen.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

05-Aug-2024

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Akash ChatterjeeCisco TAC Engineer

- Anuraag MajumdarCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback