Tabel met toegangsinstantie configureren voor het WAP125 access point

Doel

De functie Gasttoegang van het WAP125 access point biedt draadloze verbindingen aan tijdelijke draadloze klanten binnen het bereik van het apparaat. Het werkt door het toegangspunt uitzendt twee verschillende Service Set Identificatoren (SSID’s) uit: één voor het hoofdnetwerk, en de andere voor het gastnetwerk. Gegenen worden dan opnieuw naar een Captive Portal verwezen, waar zij nodig zijn om hun geloofsbrieven in te voeren. Dit zou het hoofdnetwerk namelijk veilig houden en tegelijkertijd de gasten toegang tot het internet geven.

De instellingen van het Captive Portal, zoals sessietimeout en redirect Uniform Resource Locator (URL) worden ingesteld in de tabel van het Guest Access Instance van het webgebaseerde gebruik van WAP125. De functie Gast Access is bijzonder nuttig geweest in hotels en kantoorlobby's, restaurants en winkels.

Dit artikel is bedoeld om u te tonen hoe u de tabel van het Guest Access Instance van het WAP125-access point kunt configureren. Er wordt vanuit gegaan dat de instellingen voor een lokale tabel van Web Portal en de tabel van de groep Guest al zijn ingesteld. Klik hier voor instructies bij het configureren van beide instellingen.

Toepasselijke apparaten

- WAP125

Softwareversie

- 1.0.0.4—WAP581

- 1.0.0.5— WAP125

Tabel met toegangsinstantie instellen

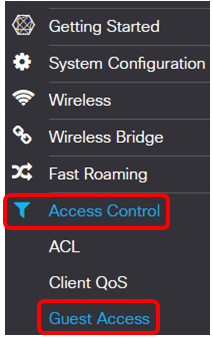

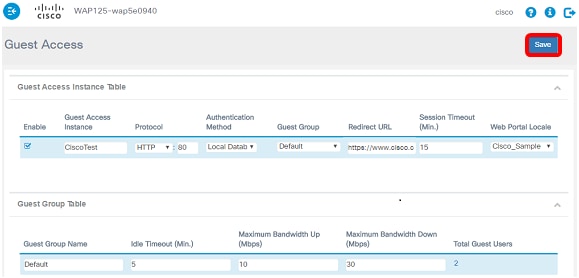

Stap 1. Meld u aan bij het webgebaseerde hulpprogramma van WAP125 en kies toegangscontrole > Gasttoegang.

Opmerking: De afbeeldingen in dit artikel worden uit de WAP125 gehaald. De menuopties kunnen afhankelijk van het model van uw apparaat verschillen.

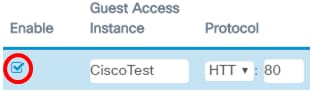

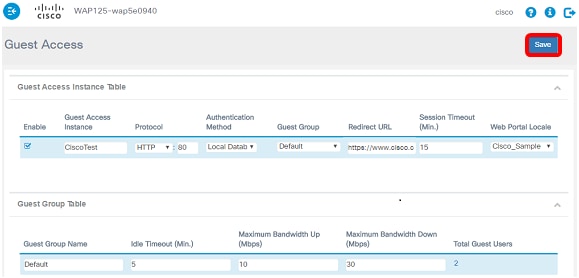

Stap 2. Controleer dat het aanvinkvakje Guest Access Instance Enable is ingeschakeld om ervoor te zorgen dat Guest Access actief is.

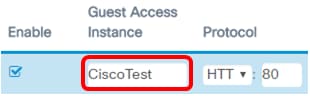

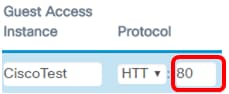

Stap 3. Voer een naam voor de instantie in het veld Guest Access Instance. Dit kunnen maximaal 32 alfanumerieke tekens zijn.

Opmerking: In dit voorbeeld, wordt CiscoTest ingevoerd.

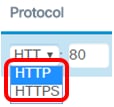

Stap 4. Kies een protocol voor de gasttoegangsinstantie. De opties zijn:

- HTTP — Deze optie is ook bekend als HyperText Transfer Protocol (HTTP). Het verstrekt geen encryptie tijdens verificatie van de gevraagde webpagina.

- HTTPS - Deze optie wordt ook bekend als HyperText Transfer Protocol Secure (HTTPS). Dit betekent dat alle communicatie tussen de computer en de website waarmee hij contact maakt, versleuteld is.

Opmerking: In dit voorbeeld wordt HTTP gekozen.

Stap 5. Voer een poortnummer naast het veld Protocol in. Het poortnummer helpt het protocol te identificeren wanneer het een server bereikt.

Opmerking: In dit voorbeeld worden er 80 opgegeven.

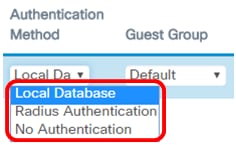

Stap 6. Kies een verificatiemethode in de vervolgkeuzelijst Verificatiemethode. Dit zal door het toegangspunt worden gebruikt wanneer de cliënten via het Captive Portal voor authentiek verklaren. De opties zijn:

- Local Database - Met deze optie kan het WAP-apparaat de referenties van de gebruiker uit een bestand controleren dat lokaal wordt opgeslagen. Als deze optie geselecteerd is, klaar om Stap 7 tot Stap 10 te voltooien en ga dan verder om de tabel van de Gastgroep te configureren.

- RADIUS-verificatie - Met deze optie kan het toegangspunt de gebruikers controleren via een RADIUS-server (Dial-In User Service) op afstand. Als deze optie geselecteerd is, klaar met Stap 7 tot Stap 10 en ga vervolgens naar de configuratie van de RADIUS-verificatie.

- Geen verificatie — Deze optie schakelt verificatie uit en maakt draadloze klanten in staat om verbinding te maken met het gastnetwerk zonder hun aanmeldingsgegevens in te voeren. Als deze optie is geselecteerd, slaat u over naar Stap 11.

Opmerking: In dit voorbeeld wordt de lokale databank gekozen.

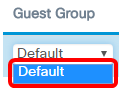

Stap 7. Kies een groep uit de vervolgkeuzelijst Gastgroep.

Opmerking: In dit voorbeeld wordt automatisch de standaardinstelling gekozen.

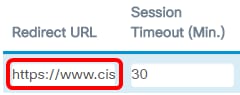

Stap 8. Voer het adres in dat moet worden hergericht nadat u de referenties in het veld URL hebt ingevoerd.

Opmerking: Het adres moet beginnen met HTTP of HTTPS. In dit voorbeeld wordt https://www.cisco.com ingevoerd.

Stap 9. Voer het aantal minuten in voor een sessietijd die in het veld Time-out (min.) is weergegeven.

Opmerking: In dit voorbeeld wordt 30 opgegeven.

Stap 10. Kies een webportal-profiel in de vervolgkeuzelijst Webportal voor landinstellingen.

Opmerking: In dit voorbeeld wordt Cisco_Sample automatisch geselecteerd. Klik hier voor informatie over het configureren van het webportaal voor landinstellingen.

De tabel met het gasttoegangsvoorbeeld moet nu worden geconfigureerd.

Stap 7. Voer een naam in voor de gastgroep in het veld Naam van de gastgroep. De naam van de groep kan maximaal 32 tekens lang zijn.

Opmerking: In dit voorbeeld, wordt CiscoGuests ingevoerd.

Stap 8. Voer het aantal minuten in voordat de automatische tijden in het veld Onmiddellijke tijd (Min.) worden weergegeven.

Opmerking: In dit voorbeeld wordt er 5 ingevoerd.

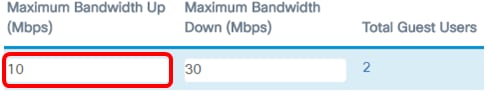

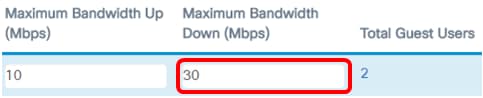

Stap 9. Geef de maximale uploadsnelheid op in het veld Max Bandwidth Up (Mbps). Dit zal de maximum bandbreedte zijn, in Mbps, die een draadloze client kan verzenden wanneer u het Captive Portal gebruikt. De maximale bandbreedte kan van 0 tot 300 zijn, waarbij 0 de standaardwaarde is.

Opmerking: In dit voorbeeld wordt er 10 ingevoerd.

Stap 10. Voer de maximale downloadsnelheid in het veld Max Bandwidth Down (Mbps). Dit zal de maximale bandbreedte zijn, in Mbps, die een draadloze client kan ontvangen wanneer u het Captive Portal gebruikt. De maximale bandbreedte kan van 0 tot 300 zijn, waarbij 0 de standaardwaarde is.

Opmerking: In dit voorbeeld wordt 30 opgegeven.

Stap 1. Klik op Opslaan.

De tabel van het Guest Access Instance moet nu worden geconfigureerd met de verificatie van de lokale database.

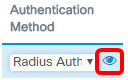

Stap 1. Klik op de knop Bekijken.

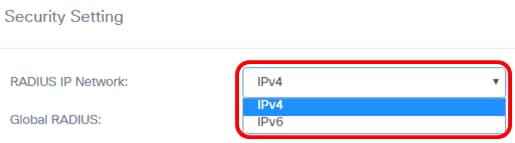

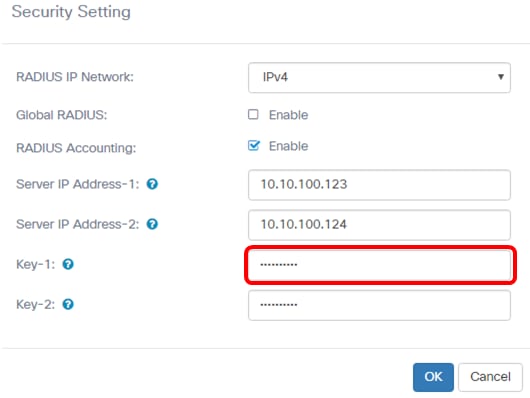

Stap 2. Kies in het pop-upvenster Beveiligingsinstelling het IP-netwerk met de straal in de vervolgkeuzelijst RADIUS IP-netwerk. De opties zijn:

- IPv4 — Deze optie is de meest gebruikte vorm van IP-adressering op een netwerk. Het gebruikt een 32-bits formaat om hosts op een netwerk te identificeren.

- IPv6 — Deze optie is de volgende generatie IP-adresnorm die bedoeld is om het IPv4-formaat te vervangen. IPv6 lost het probleem van de adresschaarste op met het gebruik van een 128-bits adresseringssysteem in plaats van het 32-bits dat in IPv4 wordt gebruikt.

Opmerking: In dit voorbeeld wordt IPv4 geselecteerd.

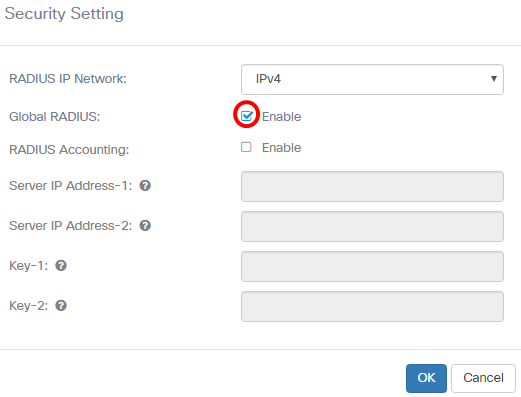

Stap 3. (Optioneel) Controleer het aanvinkvakje Global RADIUS Enable (Global RADIUS) om het Captive Portal te laten gebruiken in een andere reeks RADIUS-servers.

Opmerking: Als deze functie wordt ingeschakeld, hoeft er geen andere configuratie voor het beveiligingsinstellingsgebied te worden ingesteld. Ga verder naar stap 9. In dit voorbeeld is Global RADIUS ingeschakeld.

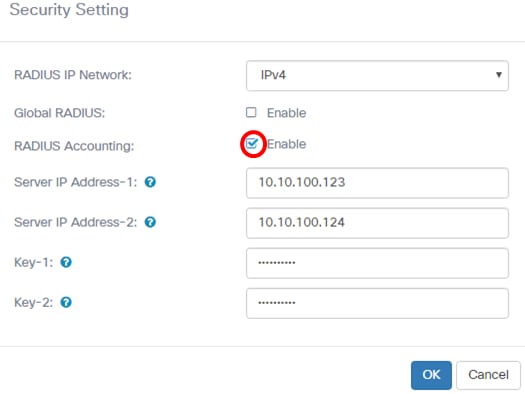

Stap 4. (Optioneel) Controleer RADIUS-accounting Schakel het vakje Enable in om het toegangspuntspoor te laten en de bronnen te meten die een bepaalde gebruiker heeft verbruikt, zoals de systeemtijd en de hoeveelheid gegevens die wordt verzonden en ontvangen.

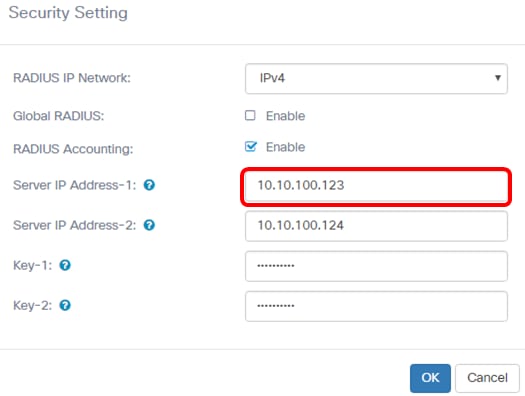

Stap 5. (Optioneel) Voer het IPv4- of IPv6-adres in van de primaire RADIUS-server in het veld IP-adres-1 van de server.

Opmerking: In dit voorbeeld wordt 10.10.100.123 opgenomen.

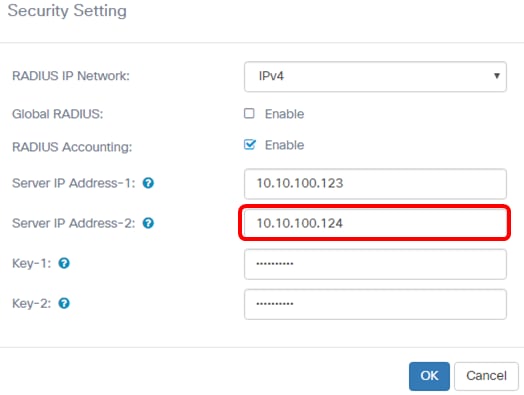

Stap 6. (Optioneel) Voer het IPv4- of IPv6-adres in van de RADIUS-server in het veld IP-adres-2 van de server.

Opmerking: In dit voorbeeld wordt 10.10.100.124 opgenomen.

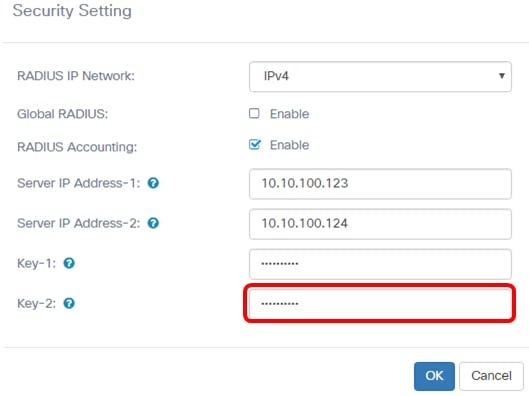

Stap 7. (Optioneel) Voer het wachtwoord in dat het access point gebruikt om de primaire RADIUS-server in het veld Key-1 te authenticeren. De ingang in dit veld is hoofdlettergevoelig en moet overeenkomen met de ingang die op de primaire RADIUS-server is ingesteld. De toets kan maximaal 63 alfanumerieke tekens bevatten.

Stap 8. (Optioneel) Voer het wachtwoord in dat het access point gebruikt om de secondaire RADIUS-server in het veld Key-2 te authentiseren. De ingang in dit veld is hoofdlettergevoelig en moet overeenkomen met de ingang die op de primaire RADIUS-server is ingesteld. De toets kan maximaal 63 alfanumerieke tekens bevatten.

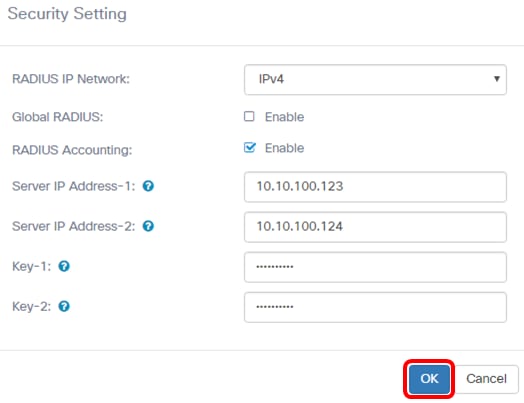

Stap 9. Klik op OK.

Stap 10. Klik op Opslaan.

De tabel van het Guest Access Instance moet nu worden geconfigureerd met de RADIUS-verificatiemethode.

Feedback

Feedback