Hoe te om Certificaat op SX350 en SX550X Series Switches in te voeren

Doel

Dit document heeft als doel de stappen te leveren waarmee u met succes een certificaat kunt importeren op switches uit de SX350- en SX550X-reeks met behulp van de grafische gebruikersinterface (GUI) en de opdrachtlijninterface (CLI).

Inhoud

Inleiding

Een van de problemen die zich voordoen bij het importeren van een certificaat op Sx350 en Sx550X switches is dat de gebruiker te maken heeft met een belangrijke header en/of er niet in is geslaagd om publieke key fouten te laden. In dit document wordt uitgelegd hoe u voorbij deze fouten kunt komen om met succes een certificaat te importeren. Een certificaat is een elektronisch document dat een individu, een server, een bedrijf of andere entiteit identificeert en deze entiteit associeert met een openbare sleutel. Certificaten worden in een netwerk gebruikt om beveiligde toegang te bieden. Certificaten kunnen zelfondertekend of digitaal ondertekend worden door een externe certificeringsinstantie (CA). Een zelfondertekend certificaat, zoals de naam aangeeft, wordt ondertekend door zijn eigen maker. CA's beheren certificaataanvragen en geven certificaten af aan deelnemende entiteiten zoals hosts, netwerkapparaten of gebruikers. Een CA-ondertekend digitaal certificaat wordt beschouwd als industriestandaard en veiliger.

Toepasselijke apparaten en softwareversie

SG350 versie 2.5.0.83

SG350X versie 2.5.0.83

SG350XG versie 2.5.0.83

SF350 versie 2.5.0.83

SG550X versie 2.5.0.83

SF550X versie 2.5.0.83

SG550XG versie 2.5.0.83

SX550X versie 2.5.0.83

Voorwaarden

U moet een zelfondertekend certificaat of certificaat van de certificeringsinstantie (CA) hebben. Stappen voor het verkrijgen van een zelfondertekend certificaat zijn opgenomen in dit artikel. Klik hier voor meer informatie over CA-certificaten.

Importeren met GUI

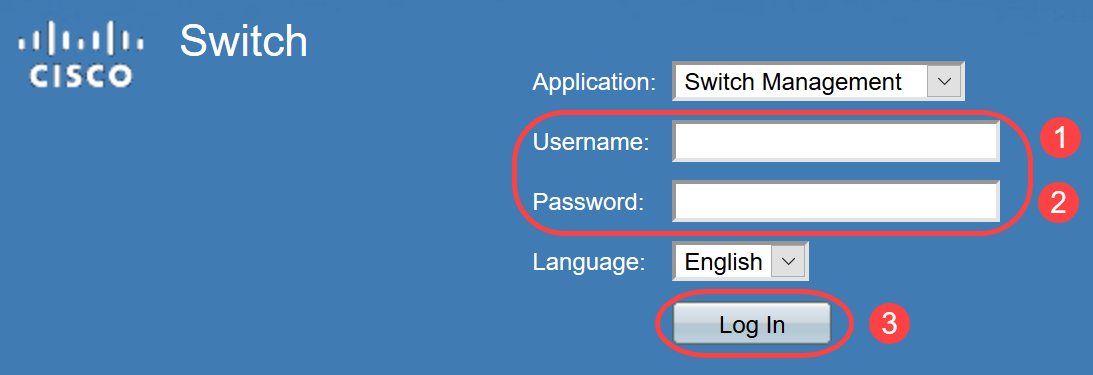

Stap 1

Log in op de GUI van de switch door uw gebruikersnaam en wachtwoord in te voeren. Klik op Inloggen.

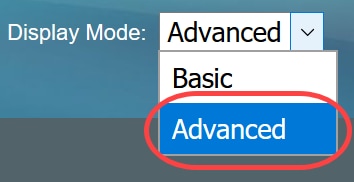

Stap 2

Kies in de weergavemodus rechtsboven in de GUI de optie Geavanceerd met behulp van de vervolgkeuzelijst.

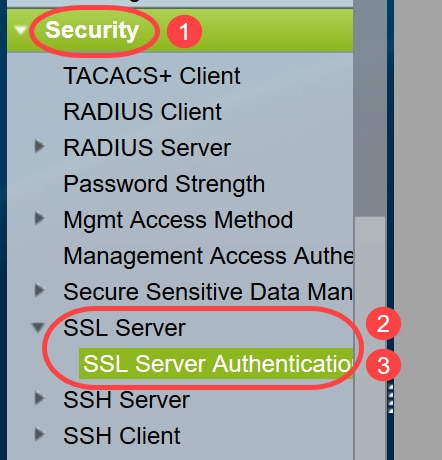

Stap 3

Ga naar Security > SSL Server > SSL-serververificatie.

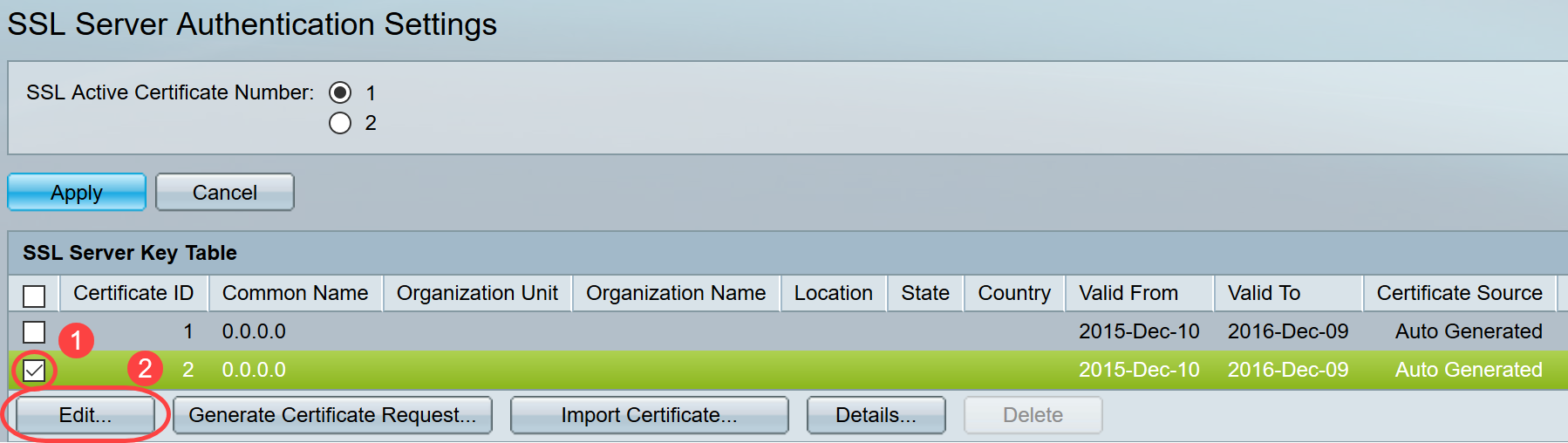

Stap 4

Selecteer een van de certificaten die automatisch worden gegenereerd. Selecteer Certificaat-ID 1 of 2 en klik op de knop Bewerken.

Stap 5

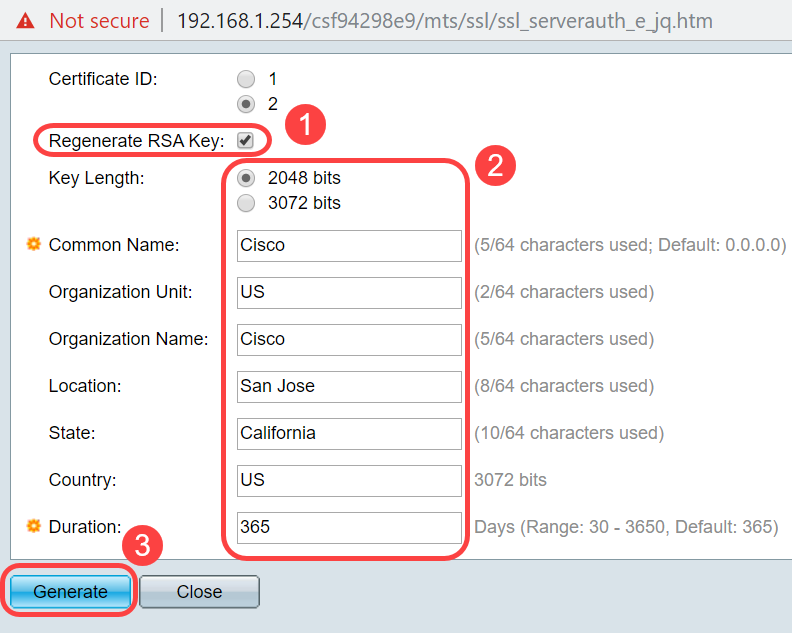

Om een zelf-ondertekend certificaat te produceren, laat op het nieuwe pop-up venster Regenerate RSA Key toe en ga de volgende parameters in:

Sleutellengte

Gebruikelijke naam

Organisatie-eenheid

Naam van organisatie

Location (Locatie)

Toestand

Land

Duur

Klik op Generate.

U kunt ook een certificaat maken van een externe CA.

Stap 6

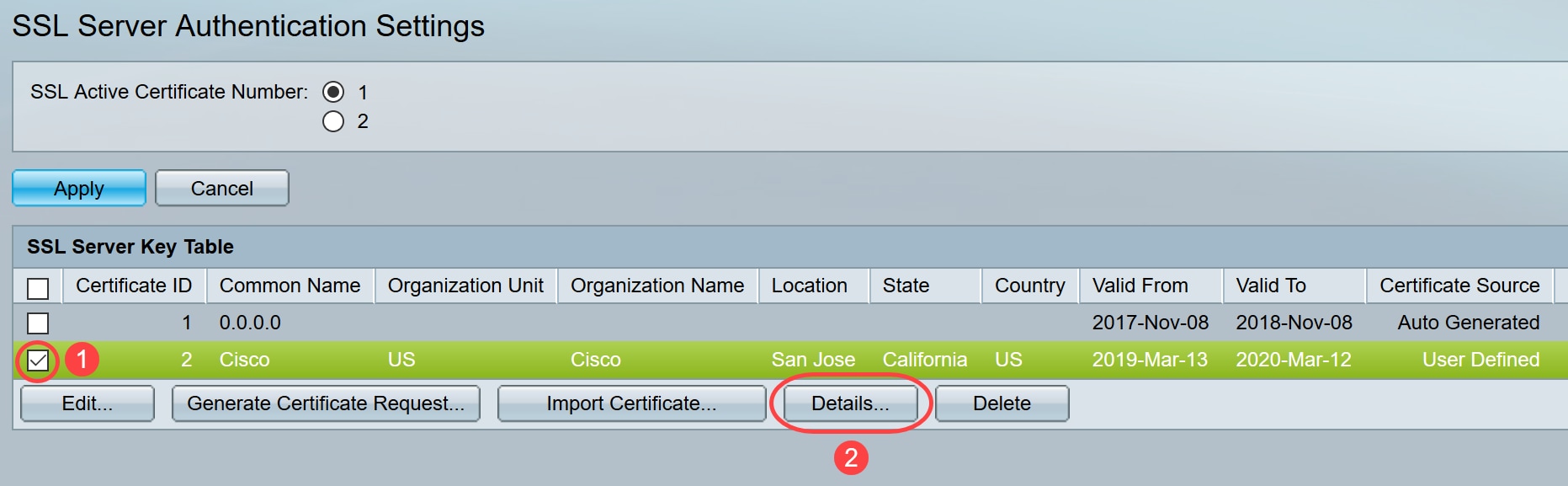

Nu kunt u het door de gebruiker gedefinieerde certificaat zien onder de SSL Server Key Table. Selecteer het nieuwe certificaat en klik op Details.

Stap 7

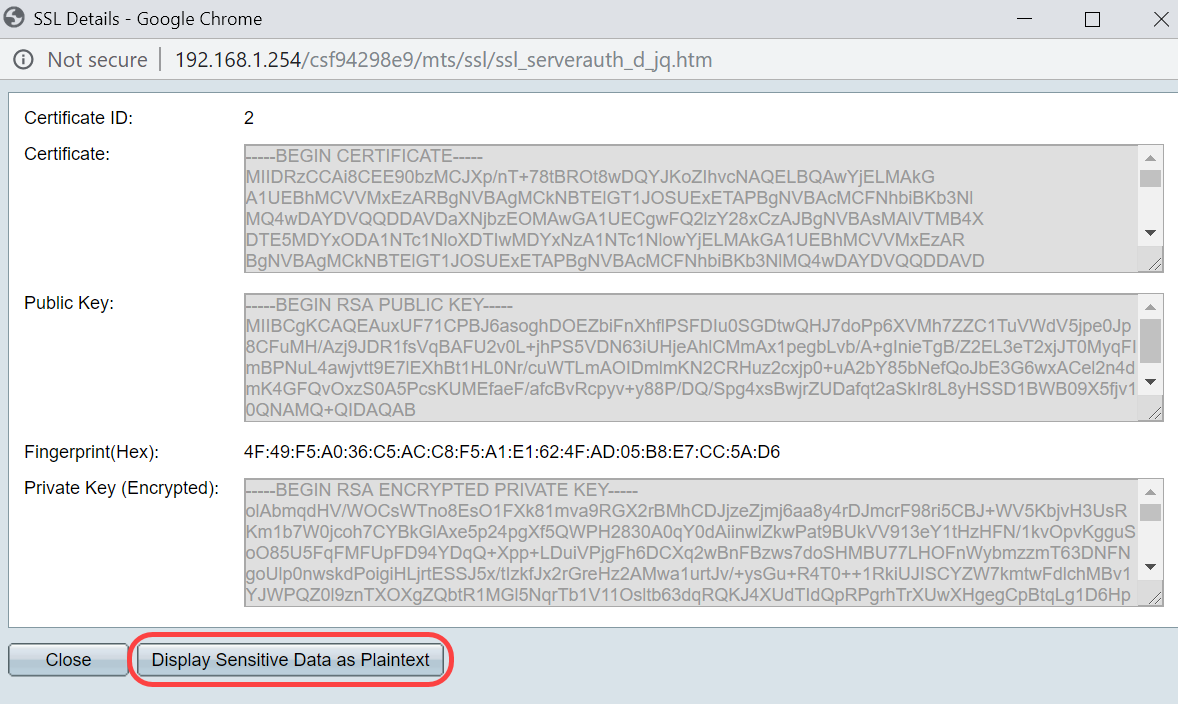

In het pop-upvenster kunt u de gegevens Certificaat, Openbare Sleutel en Privé Sleutel (Versleuteld) zien. U kunt deze gegevens kopiëren in een afzonderlijk Kladblok-bestand. Klik op Gevoelige gegevens weergeven als onbewerkte tekst.

Stap 8

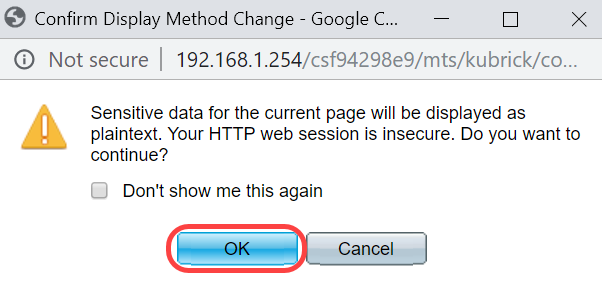

Een pop-up venster zal openen om de vertoning van Privé Sleutel als plaintext te bevestigen, klik O.K.

Stap 9

Nu zult u de Privé Sleutel in plaintext vorm kunnen zien. Kopieer die plaintext-uitvoer in een blocnote-bestand. Klik op Close (Sluiten).

Stap 10

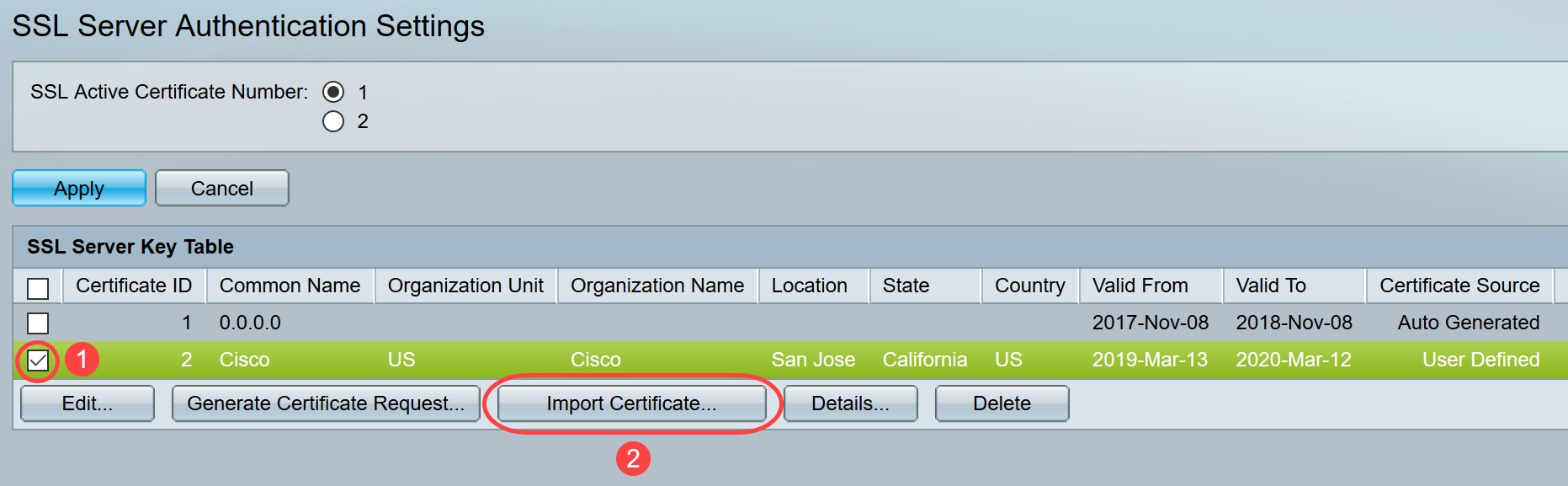

Selecteer het nieuwe door gebruiker gedefinieerde certificaat en klik op Certificaat importeren.

Stap 11

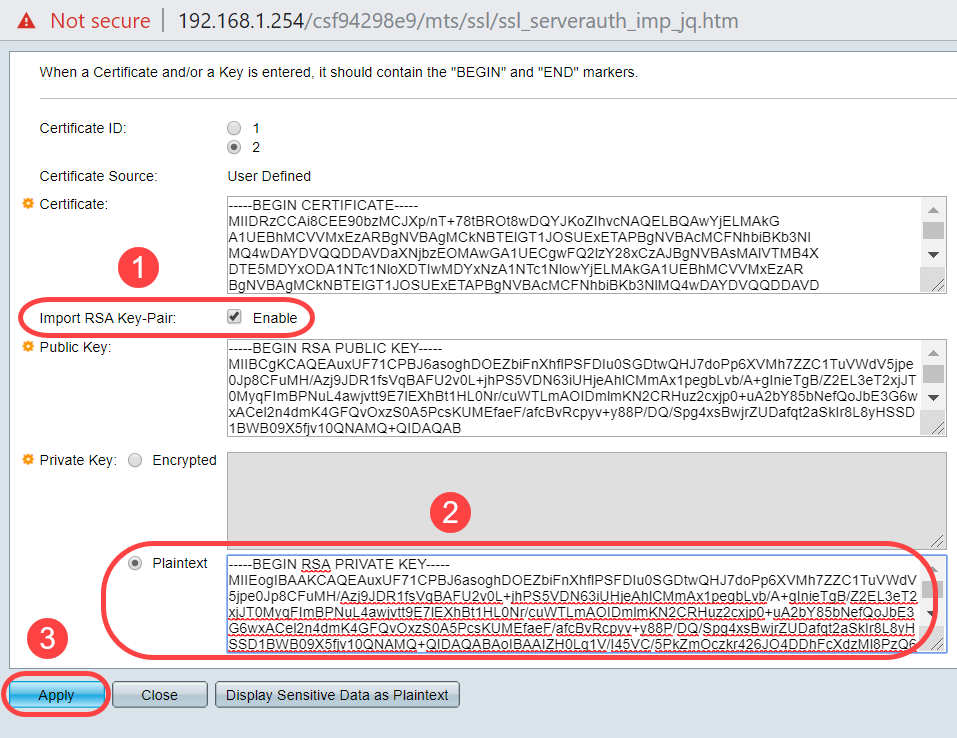

Schakel in het nieuwe pop-upvenster de optie RSA-sleutelpaar importeren in en plak de privésleutel (gekopieerd in stap 9) in de bestandsindeling voor platte tekst. Klik op Apply (Toepassen).

In dit voorbeeld is het sleutelwoord, RSA, opgenomen in BEGIN en EINDE van de openbare sleutel.

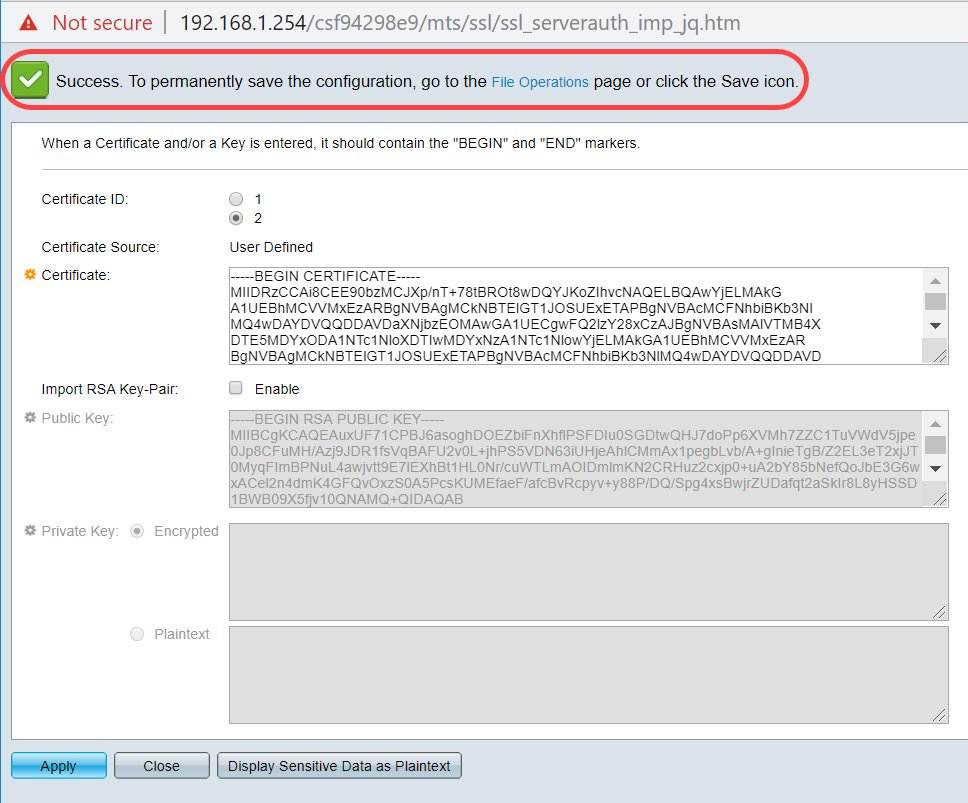

Stap 12

Op het scherm verschijnt een melding over het succes. U kunt dit venster sluiten en de configuratie op de switch opslaan.

Mogelijke fouten

De fouten die zijn besproken, hebben betrekking op de publieke sleutel. Normaal zijn er twee typen publieke toetsindelingen die worden gebruikt:

1. RSA openbaar toetsbestand (PKCS#1): Dit is specifiek voor RSA-sleutels.

Het begint en eindigt met de tags:

-----START RSA OPENBARE SLEUTEL-----

BASE64 GECODEERDE GEGEVENS

-----END RSA OPENBARE SLEUTEL-----

2. Openbaar sleutelbestand (PKCS#8): Dit is een genereuzer sleutelformaat dat het type van openbare sleutel identificeert en de relevante gegevens bevat.

Het begint en eindigt met de tags:

-----OPENBARE SLEUTEL STARTEN-----

BASE64 GECODEERDE GEGEVENS

-----PUBLIEKE SLEUTEL VAN HET EINDE-----

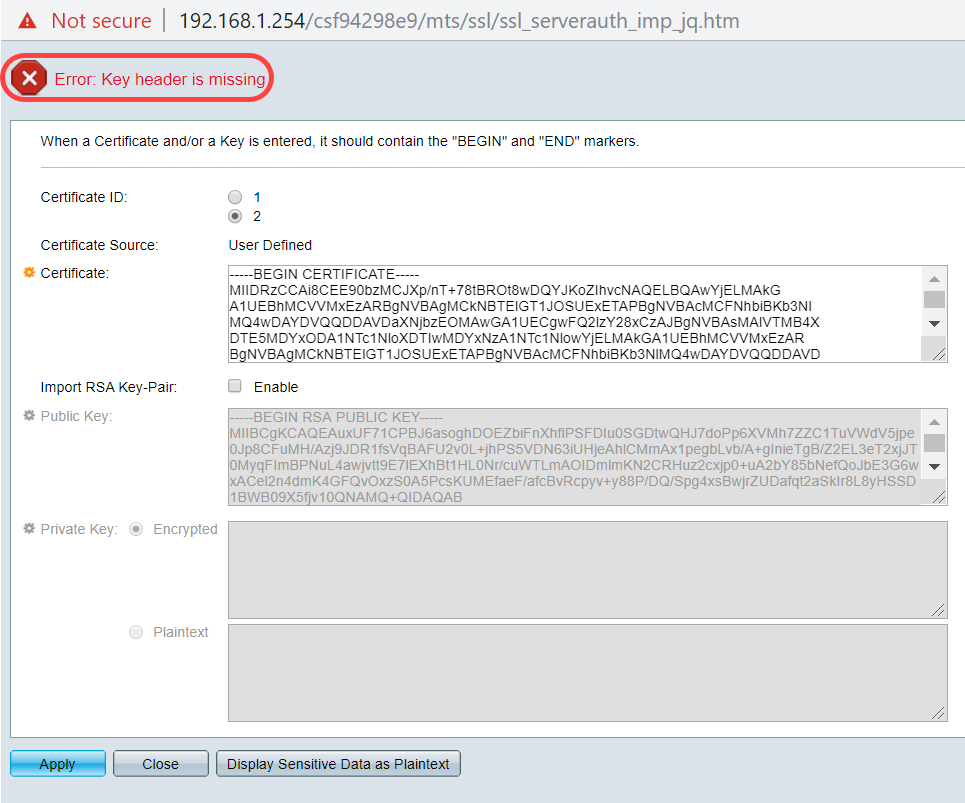

Key header ontbreekt fout

Scenario 1: U hebt het certificaat gegenereerd vanuit een CA van derden. U kopieerde en plakte de Openbare Sleutel en klikte Toepassen.

U heeft het bericht ontvangen, Fout: Kop-kop ontbreekt. Sluit het venster. Er kunnen enkele wijzigingen worden aangebracht om dit probleem te laten verdwijnen.

U lost deze fout als volgt op:

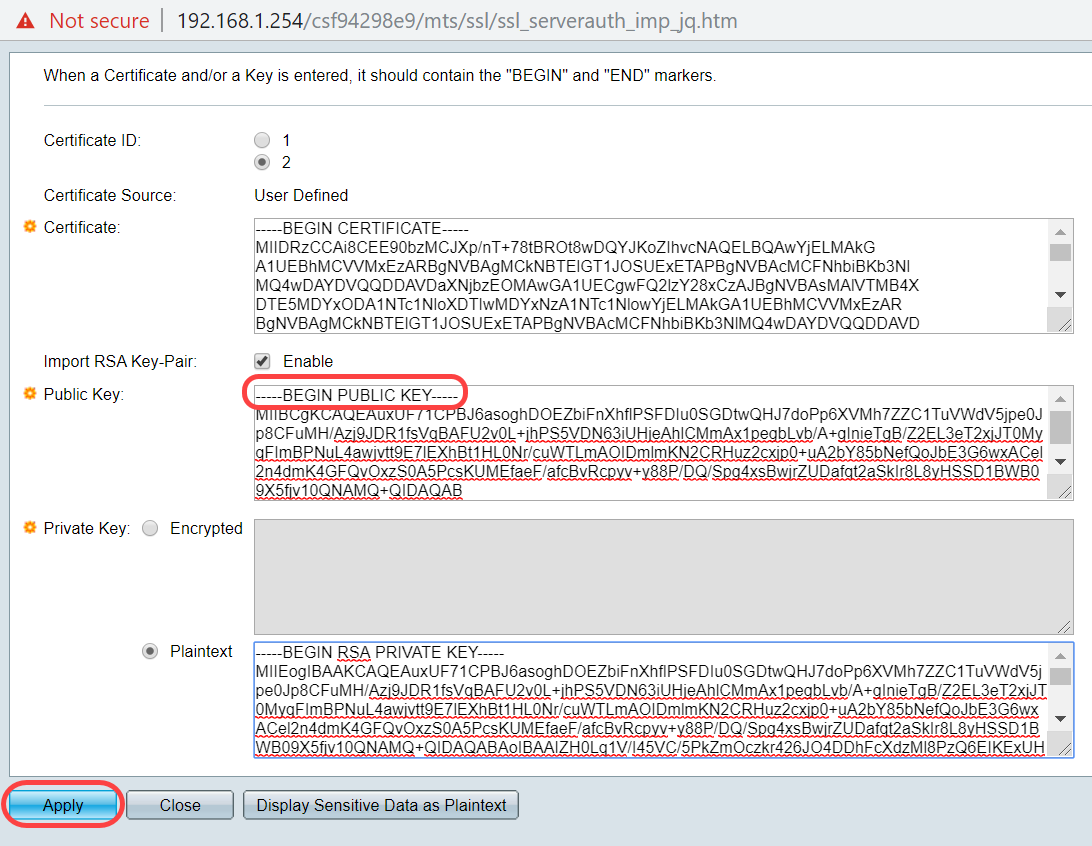

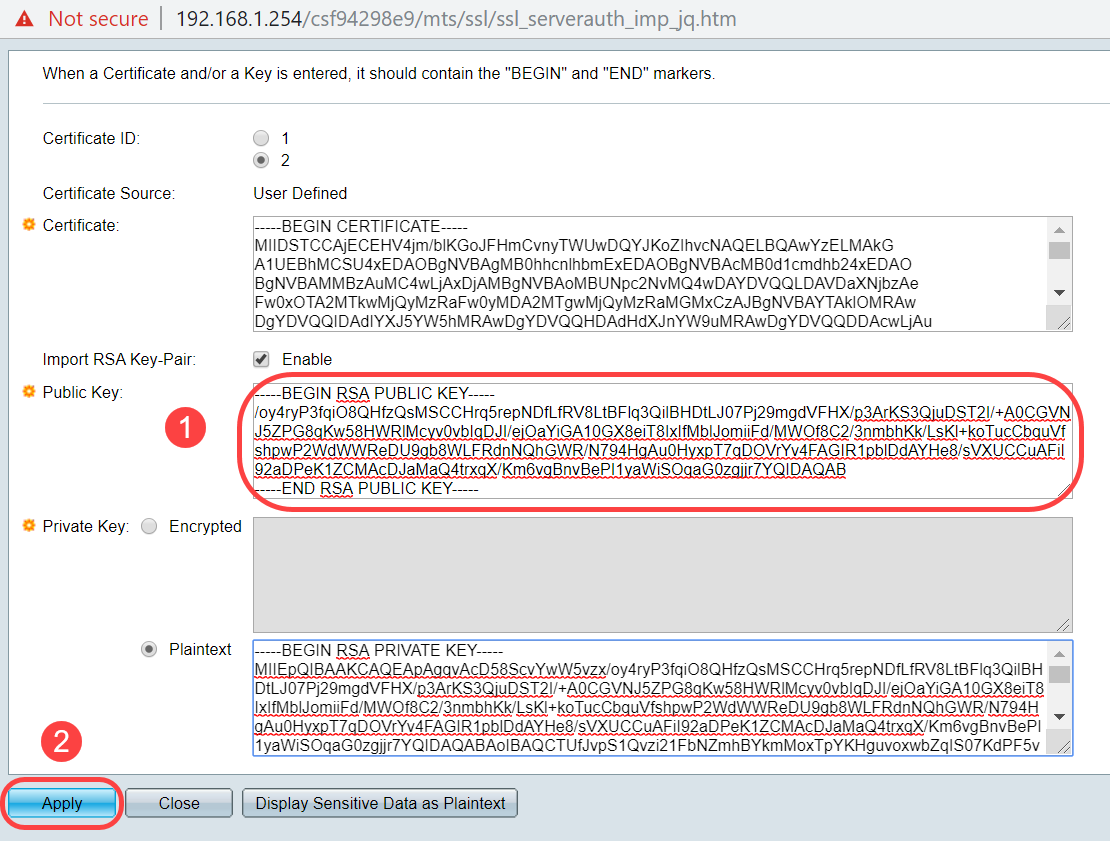

Voeg het sleutelwoord, RSA, toe aan het begin van de Public Key: START RSA OPENBARE SLEUTEL

Voeg het sleutelwoord, RSA, toe aan het einde van de openbare sleutel: END RSA OPENBARE SLEUTEL

Verwijder de eerste 32 tekens uit de sleutelcode. Het gemarkeerd gedeelte hieronder is een voorbeeld van de eerste 32 tekens.

Wanneer u de instellingen toepast, krijgt u de Key header mist fout in de meeste gevallen niet.

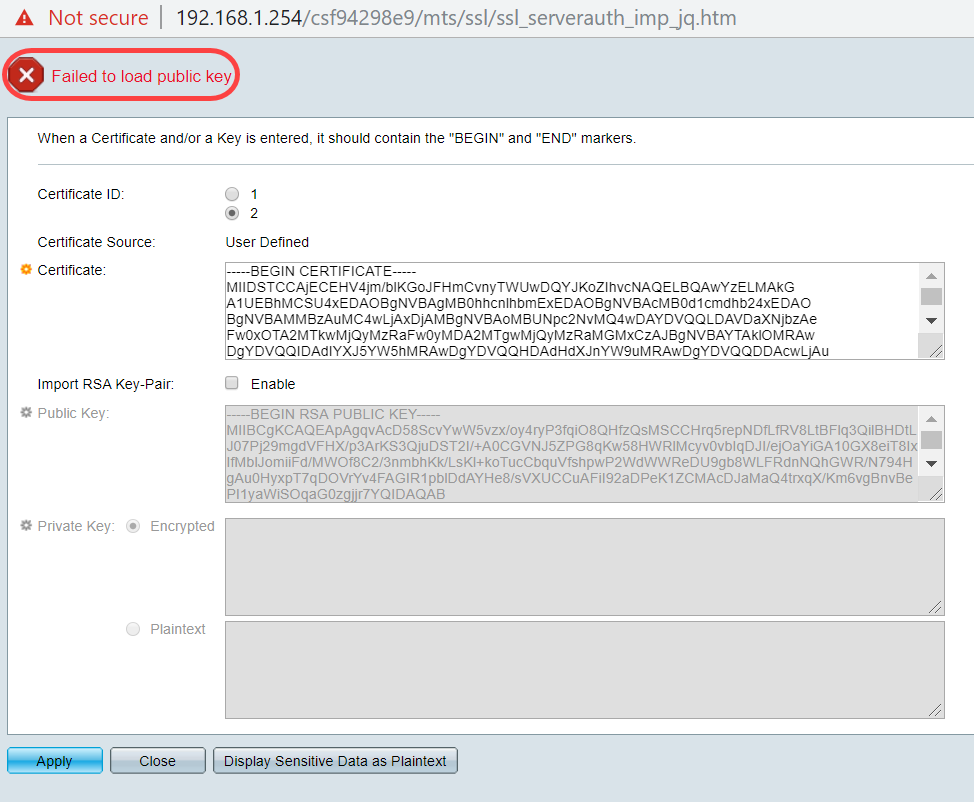

Laden fout openbare sleutel mislukt

Scenario 2: U hebt een certificaat gegenereerd op de ene switch en dit geïmporteerd naar een andere switch. U kopieerde en plakte de Openbare Sleutel na het verwijderen van de eerste 32 tekens en klikte op Toepassen.

U hebt de fout met de openbare sleutel op het scherm niet geladen.

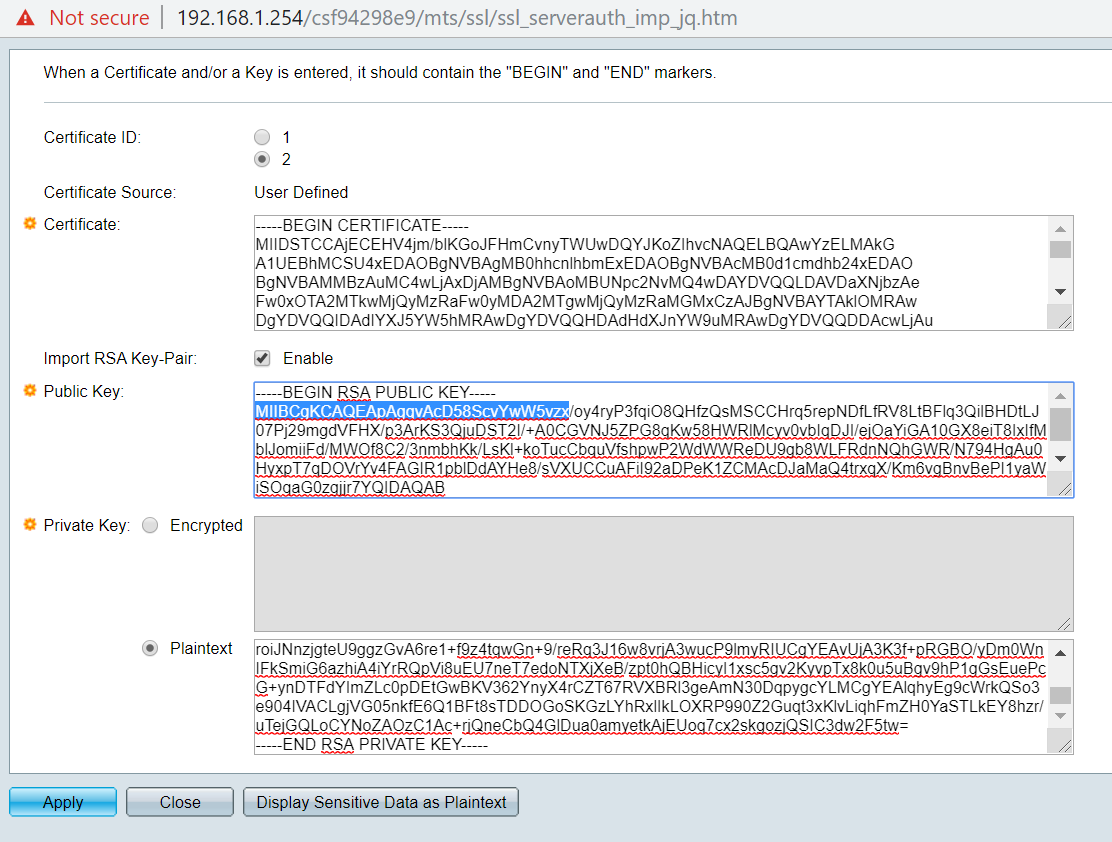

Om deze fout te verhelpen, mag U de eerste 32 tekens van de openbare sleutel in dit geval NIET verwijderen.

Importeren met CLI

Stap 1

Voer de volgende opdracht in om een certificaat te importeren met CLI.

switch (config)#crypto certificaatnummer [certificaatnummer] importerenIn dit voorbeeld wordt certificaat 2 geïmporteerd.

switch (configuratie)#crypto certificaat 2 importerenStap 2

Plakt de ingang; voeg na de invoer een punt (.) op een afzonderlijke lijn toe.

-----START RSA PRIVATE KEY-----MIIEvgIBADANBgkqhkiG9w0BAQEFAASCBKgwgSkAgEAAoIBAQC/rZQ6f0rj8neA

...24 regels ingekort....

h27Zh+aWX7dxakaoF5QokBTqWDHcMAvNluwGiZ/O3BQYgSi+SYrZXAbUiSvfIR4

NC1WQKwzML6jW+52lD/GokmU

-----END RSA PRIVATE-SLEUTEL-----

-----START RSA OPENBARE SLEUTEL-----

MIBCgKACAQEAv62UOn9K4/J3gCAk7i9nYL5zYm4kQVQcAo7uGPLEprxdWKFT0l

...3 regels ingekort....

64jc5fzIfNNE2QPGBX/9M40E14BX5Z0B/QIDAQAB

-----END RSA OPENBARE SLEUTEL-----

-----CERTIFICAAT STARTEN-----

MIIFvTCCBKWawIBAgIRAOOBWg4bkStdWPvCNYjHpbYWDQYKoZIhvcNAQELBQAw

—28 regels ingekort...

8S+39m9wPAOZipI0JA1/0IeG7CHLWOXKncMeZWVTIUZaEwVFf0cUzqXwOJcsTrMV

JDPtnbKXG56w0Trecu6UQ9HsUBoDQnlsN5ZBHt1VyjAP

-----EINDCERTIFICAAT-----

.

Met succes geïmporteerd certificaat

Afgegeven door : C=xx, ST=Gxxxxxx, L=xx, O=xx, CA Limited, CN=xx, RSA, Organisation Validation Secure Server CA

Geldig vanaf: 14 jun. 00:00:00 2017 GMT

Geldig tot: 11 sep. 23:59:59 2020 GMT

Onderwerp: C=DE/postalCode=xxx, ST=xx, L=xx/street=xxx 2, O=xxx, OU=IT, CN=*.kowi.eu

SHA-vingerafdruk: xxxxxx

Conclusie

U hebt nu de stappen geleerd om met succes een certificaat op de Sx350 en Sx550X Series switches te importeren met behulp van de GUI en CLI.

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback