Configureren van Secure Shell (SSH)-gebruikersverificatie op een Cisco Business 350 Series-Switch

Doel

Dit artikel bevat instructies voor het configureren van clientgebruikersverificatie op Cisco Business 350 Series switches.

Inleiding

Secure Shell (SSH) is een protocol voor een beveiligde externe verbinding met specifieke netwerkapparaten. Deze verbinding biedt functionaliteit die vergelijkbaar is met een Telnet-verbinding, behalve dat deze is versleuteld. Met SSH kan de beheerder de switch configureren via de opdrachtregelinterface (CLI) met een programma van een derde partij.

In CLI-modus via SSH kan de beheerder meer geavanceerde configuraties uitvoeren in een beveiligde verbinding. SSH-verbindingen zijn nuttig bij het op afstand oplossen van problemen met een netwerk, in gevallen waarin de netwerkbeheerder niet fysiek aanwezig is op de netwerklocatie. De switch laat de beheerder gebruikers verifiëren en beheren om via SSH verbinding te maken met het netwerk. De verificatie vindt plaats via een openbare sleutel die de gebruiker kan gebruiken om een SSH-verbinding met een specifiek netwerk tot stand te brengen.

De SSH-clientfunctie is een toepassing die via het SSH-protocol wordt uitgevoerd voor apparaatverificatie en -codering. Het laat een apparaat toe om een veilige en gecodeerde verbinding aan een ander apparaat te maken dat de server van SSH in werking stelt. Met verificatie en codering maakt de SSH-client een beveiligde communicatie mogelijk via een onveilige Telnet-verbinding.

Toepasselijke apparaten | Softwareversie

- CBS350 (Gegevensblad) | 3.0.0.69 (Download nieuwste release)

- CBS350-2X (gegevensblad) | 3.0.0.69 (Download nieuwste release)

- CBS350-4X (gegevensblad) | 3.0.0.69 (Download nieuwste release)

Instellingen voor SSH-clientgebruikersverificatie configureren

SSH-service inschakelen

Om de automatische configuratie van een out-of-box-apparaat (apparaat met fabrieksstandaardconfiguratie) te ondersteunen, wordt de SSH-serververificatie standaard uitgeschakeld.

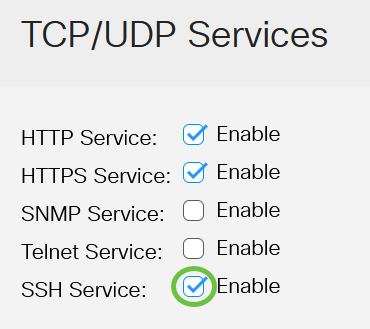

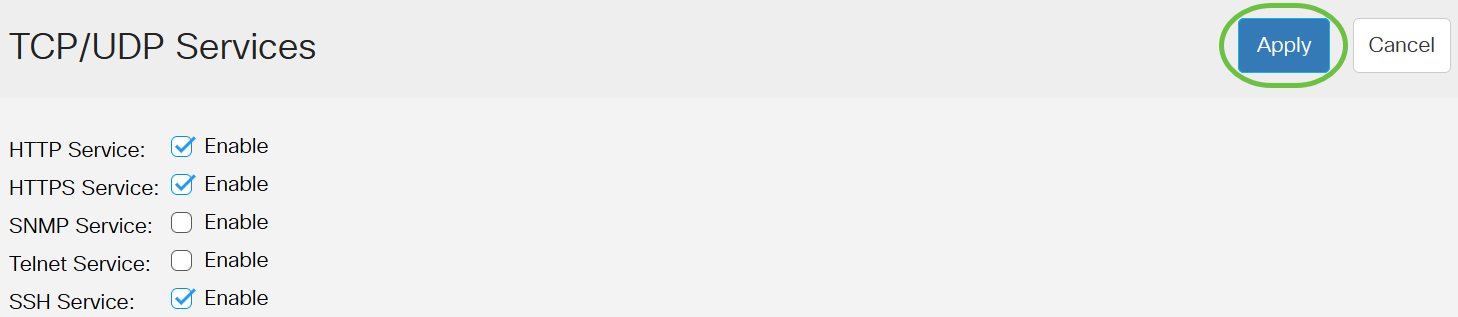

Stap 1. Meld u aan bij het webgebaseerde hulpprogramma en kies Beveiliging > TCP/UDP-services

Stap 2. Controleer het aanvinkvakje SSH-service om toegang van switches via SSH opdrachtprompt mogelijk te maken.

Stap 3. Klik op Toepassen om de SSH-service in te schakelen.

SSH-gebruikersverificatie-instellingen configureren

Gebruik deze pagina om een SSH-gebruikersverificatiemethode te kiezen. U kunt een gebruikersnaam en wachtwoord op het apparaat instellen als de wachtwoordmethode is gekozen. U kunt ook een Ron Rivest, Adi Shamir en Leonard Adleman (RSA) of Digital Signature Algorithm (DSA) toets genereren als de openbare of privé sleutel methode is geselecteerd.

RSA- en DSA-standaardsleutelparen worden gegenereerd voor het apparaat wanneer dit wordt opgestart. Een van deze sleutels wordt gebruikt om de gegevens te versleutelen die worden gedownload van de SSH-server. De RSA-toets wordt standaard gebruikt. Als de gebruiker een of beide toetsen verwijdert, worden deze opnieuw gegenereerd.

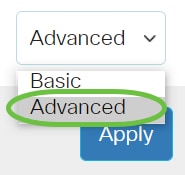

Stap 1. Meld u aan bij het webgebaseerde hulpprogramma van uw switch en kies vervolgens Geavanceerd in de vervolgkeuzelijst Weergavemodus.

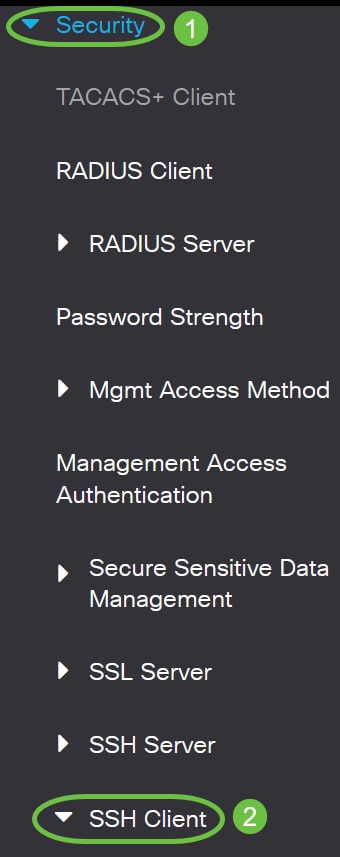

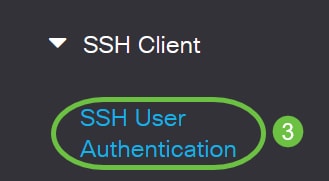

Stap 2. Kies Beveiliging > SSH-client > SSH-gebruikersverificatie in het menu.

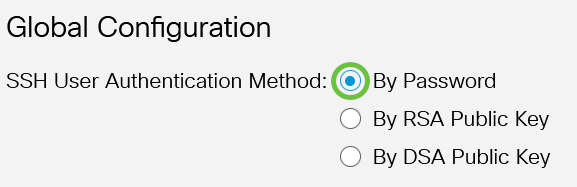

Stap 3. Klik onder Global Configuration op de gewenste SSH-gebruikersverificatiemethode.

Wanneer een apparaat (SSH-client) probeert een SSH-sessie op te zetten naar de SSH-server, gebruikt de SSH-server een van de volgende methoden voor clientverificatie:

- Op wachtwoord - Met deze optie kunt u een wachtwoord configureren voor gebruikersverificatie. Dit is de standaardinstelling en het standaardwachtwoord is anoniem. Als deze optie is gekozen, zorg er dan voor dat de gebruikersnaam en wachtwoordreferenties op de SSH-server zijn ingesteld.

- Door RSA Public Key - Met deze optie kunt u RSA Public Key gebruiken voor gebruikersverificatie. Een RSA-toets is een versleutelde sleutel op basis van factorisatie van grote gehele getallen. Deze sleutel is het meest gebruikelijke type sleutel dat wordt gebruikt voor SSH-gebruikersverificatie.

- Door DSA Public Key - Met deze optie kunt u een openbare DSA-sleutel gebruiken voor gebruikersverificatie. Een DSA-sleutel is een versleutelde sleutel op basis van een discrete algoritme van ElGamal. Deze toets wordt niet veel gebruikt voor SSH-gebruikersverificatie omdat dit meer tijd in het verificatieproces vergt.

In dit voorbeeld, door Wachtwoord wordt gekozen.

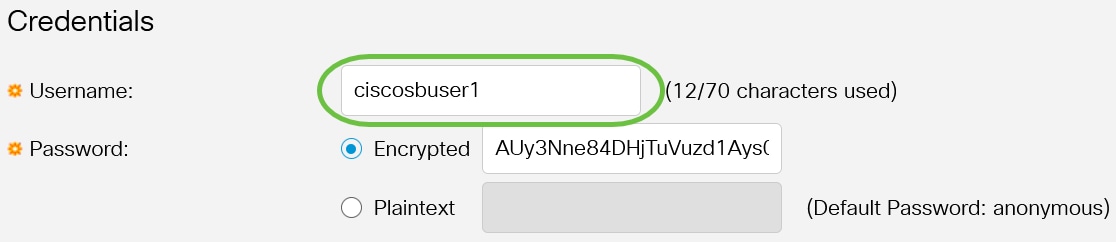

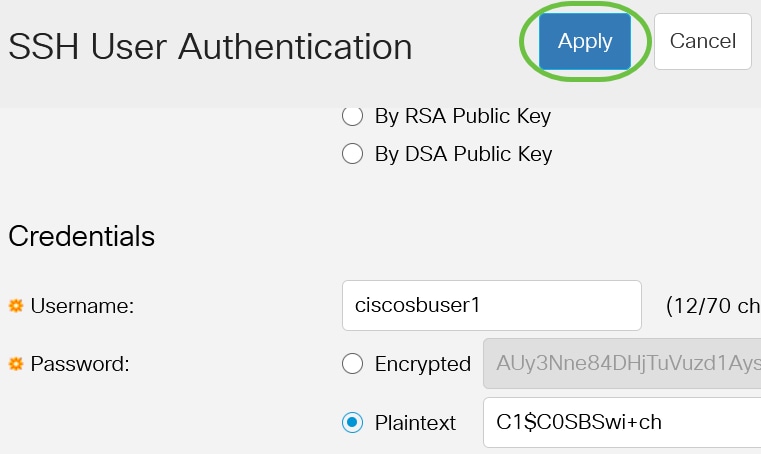

Stap 4. Voer in het gebied Credentials de gebruikersnaam in het veld Gebruikersnaam in.

In dit voorbeeld, wordt ciscosbuser1 gebruikt.

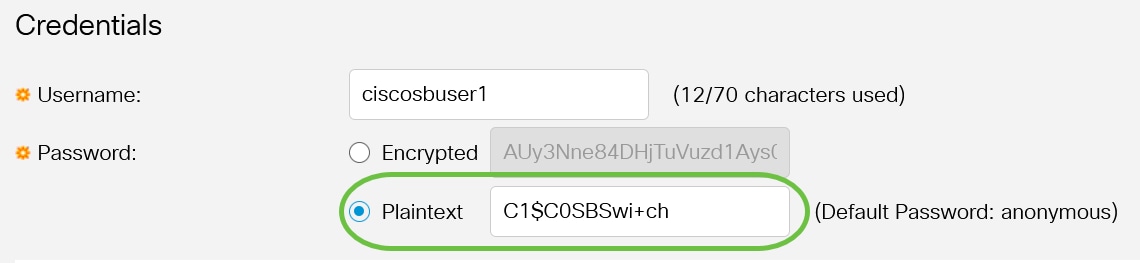

Stap 5. (Optioneel) Als u in Stap 2 op Wachtwoord kiest, klikt u op de methode en vervolgens voert u het wachtwoord in het veld Encrypted of Plaintext in.

De opties zijn:

- Versleuteld - met deze optie kunt u een versleutelde versie van het wachtwoord invoeren.

- Platte tekst - met deze optie kunt u een wachtwoord voor onbewerkte tekst invoeren.

In dit voorbeeld wordt Plaintext gekozen en wordt een wachtwoord voor onbewerkte tekst ingevoerd.

Stap 6. Klik op Toepassen om de verificatieconfiguratie op te slaan.

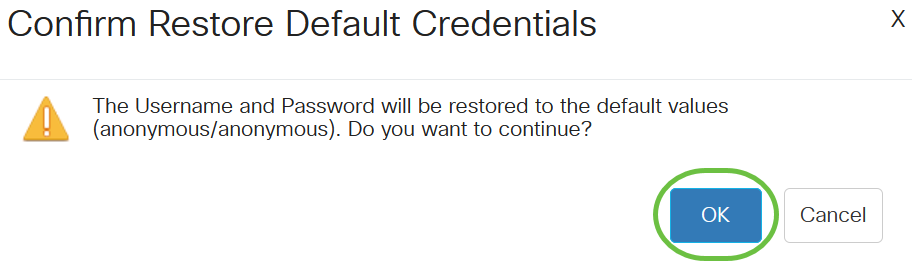

Stap 7. (Optioneel) Klik op Standaardreferenties herstellen om de standaardgebruikersnaam en het standaardwachtwoord te herstellen en klik vervolgens op OK om verder te gaan.

De standaardwaarden voor de gebruikersnaam en het wachtwoord worden hersteld: anoniem/anoniem.

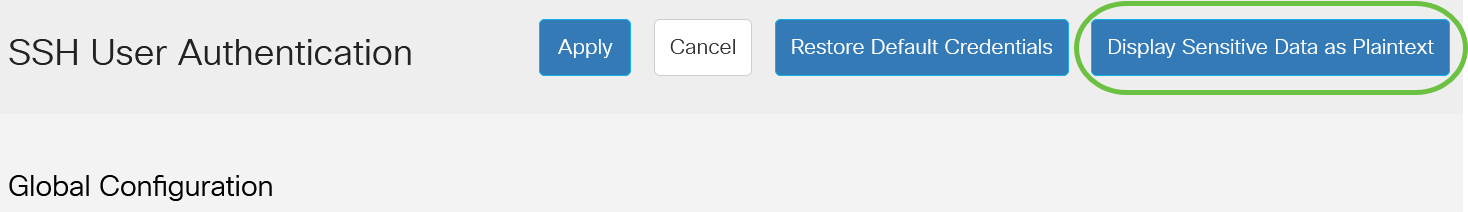

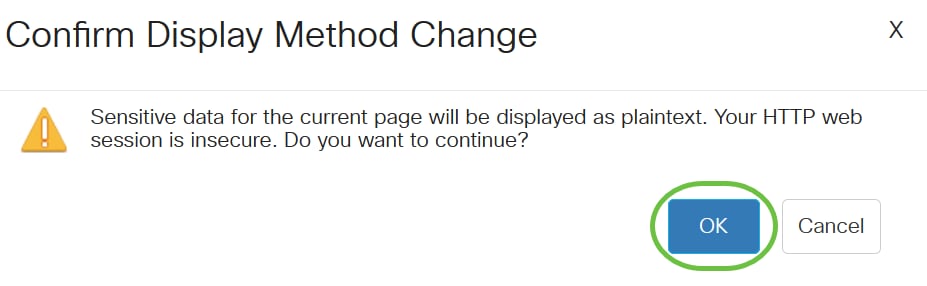

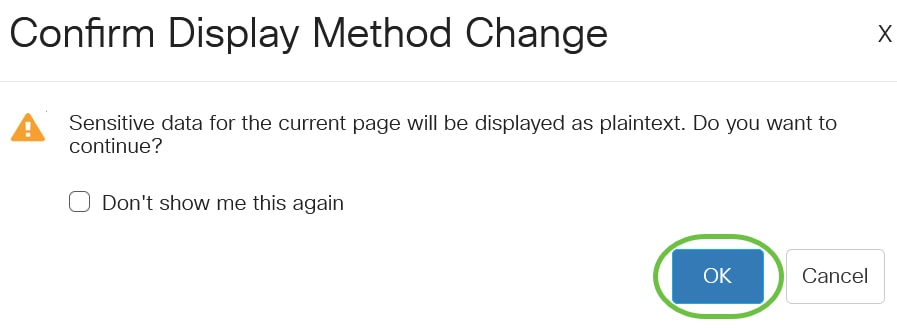

Stap 8. (Optioneel) Klik op Gevoelige gegevens weergeven als onbewerkte tekst om de gevoelige gegevens van de pagina in onbewerkte tekst weer te geven en klik vervolgens op OK om verder te gaan.

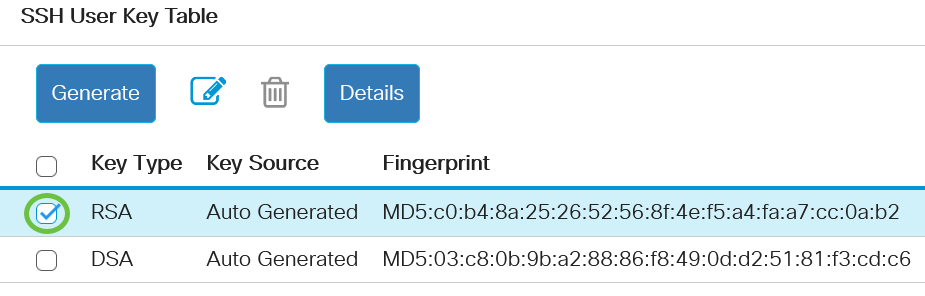

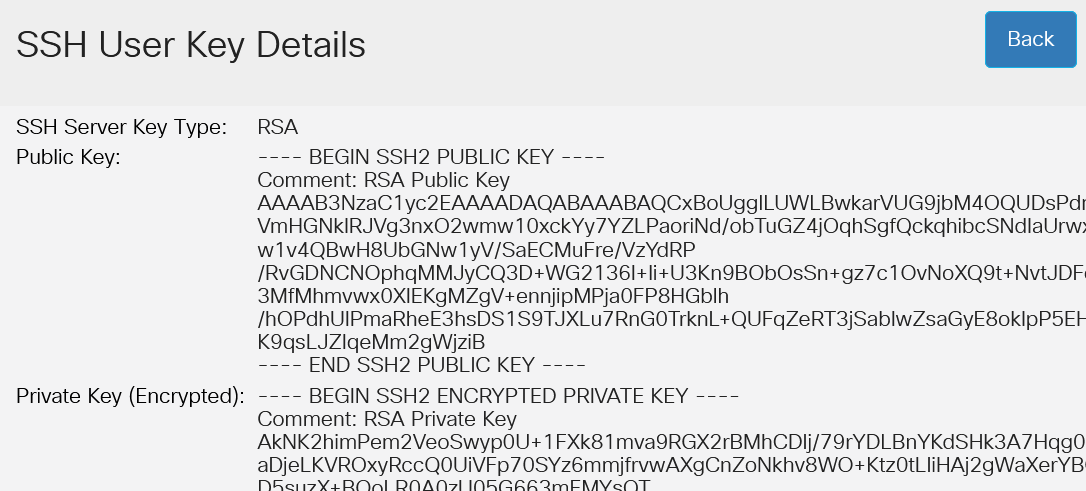

Toetstabel SSH-gebruiker configureren

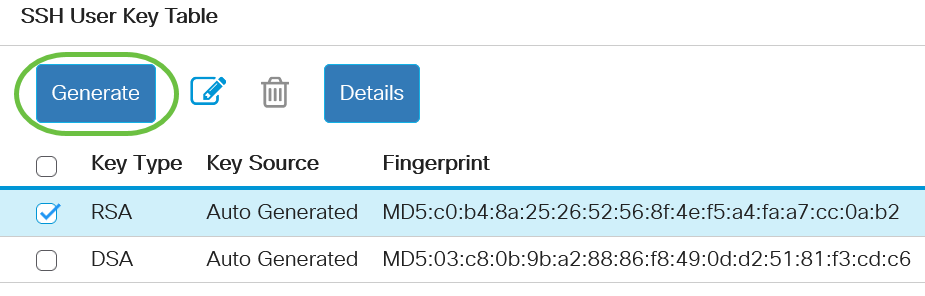

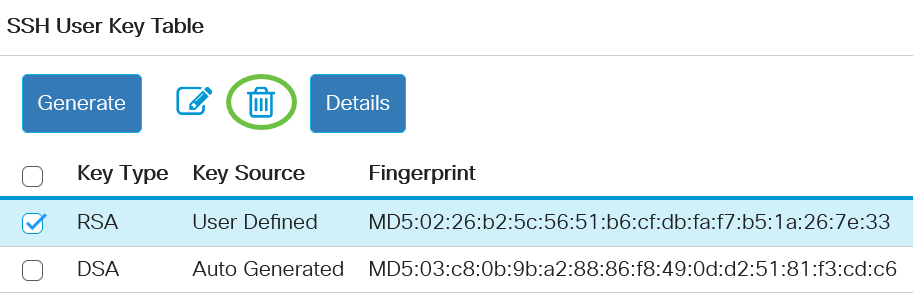

Stap 9. Controleer het aankruisvakje van de toets die u wilt beheren.

In dit voorbeeld, wordt RSA gekozen.

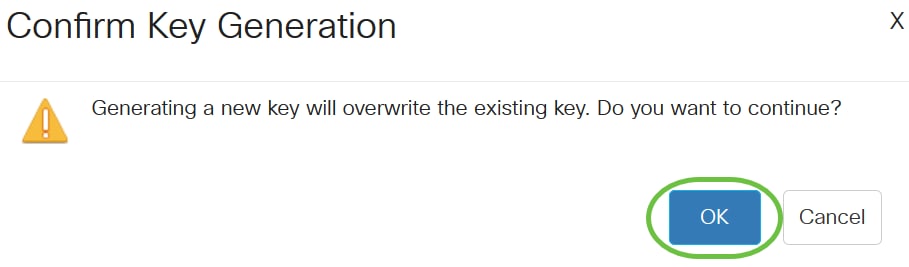

Stap 10. (Optioneel) Klik op Generate om een nieuwe sleutel te genereren. De nieuwe sleutel overschrijft de aangevinkt toets en klikt vervolgens op OK om verder te gaan.

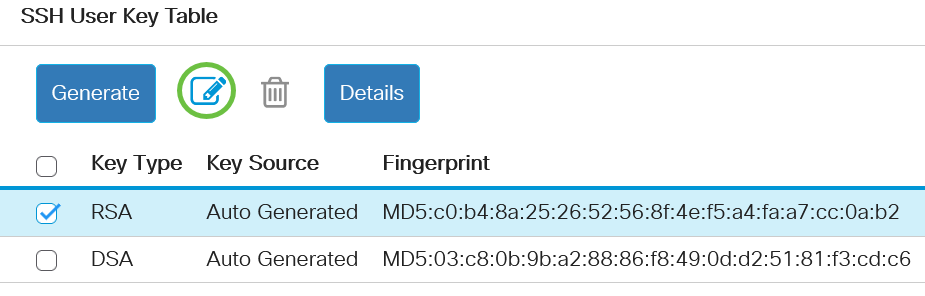

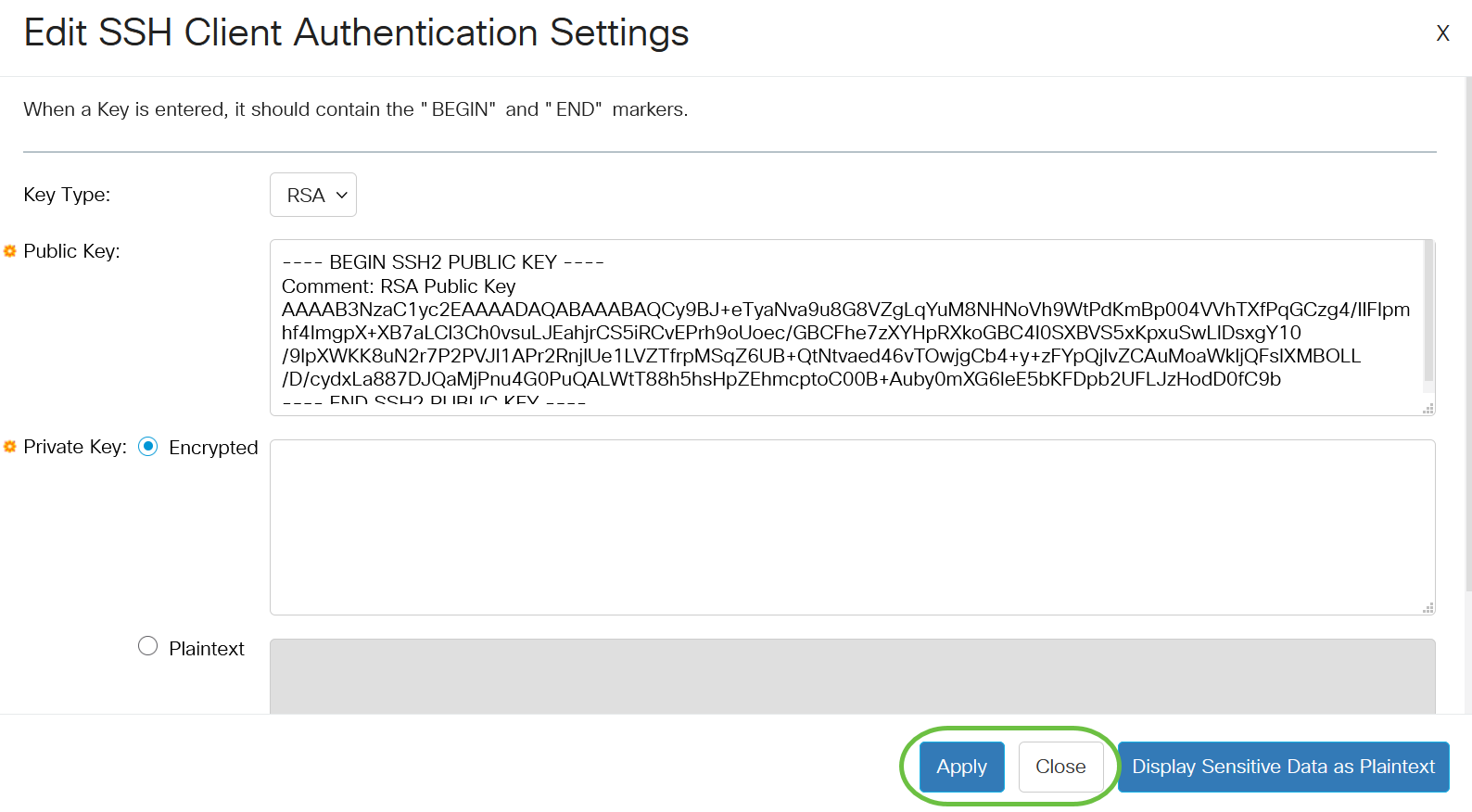

Stap 1. (Optioneel) Klik op Bewerken om een huidige toets te bewerken.

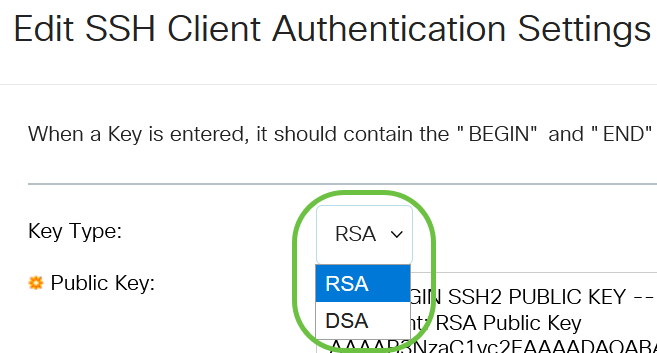

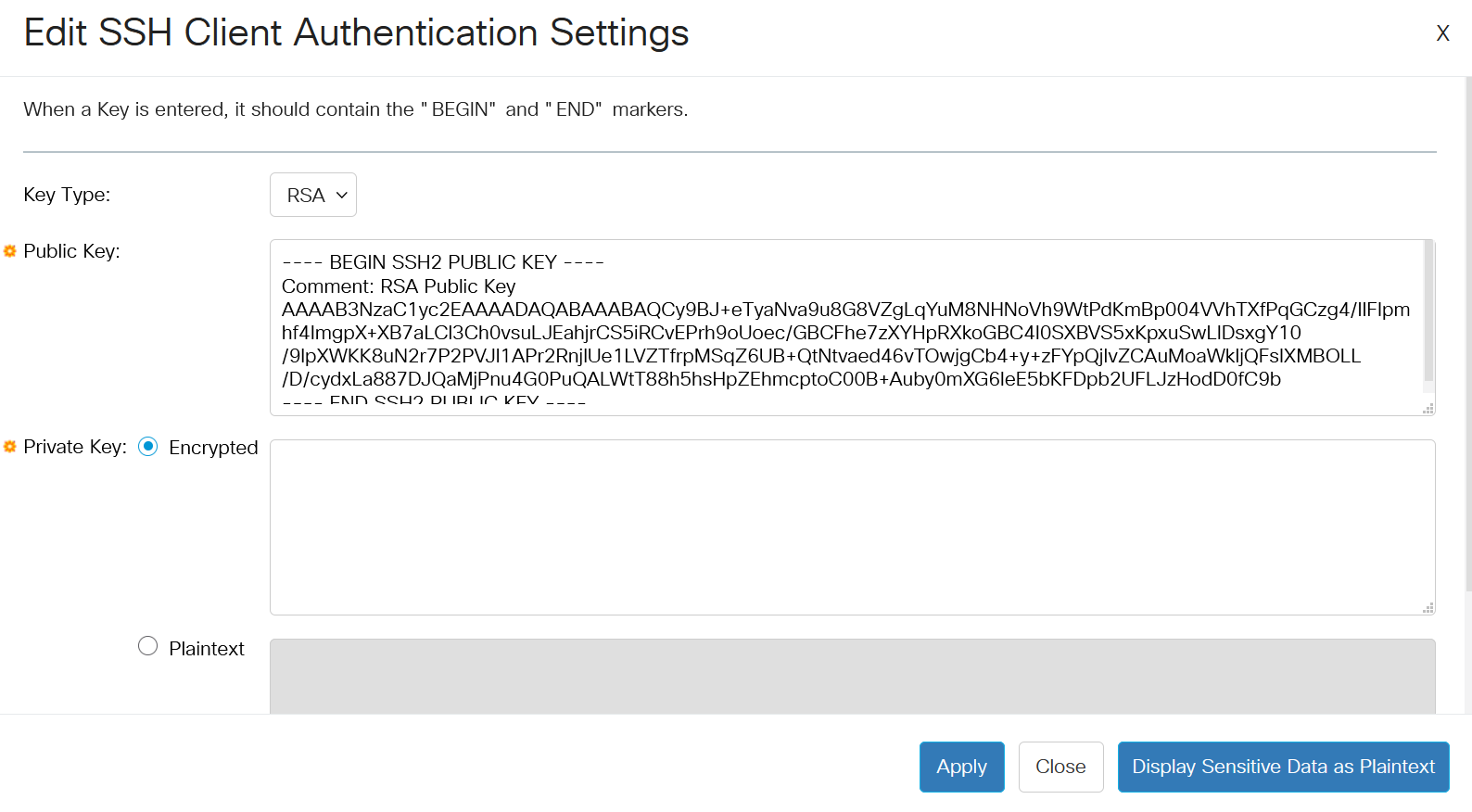

Stap 12. (Optioneel) Kies een sleuteltype uit de vervolgkeuzelijst Sleuteltype.

In dit voorbeeld, wordt RSA gekozen.

Stap 13. (Optioneel) Voer de nieuwe openbare sleutel in in het veld Public Key.

Stap 14. (Optioneel) Voer de nieuwe privé-sleutel in het veld Private Key in.

U kunt de privé-sleutel bewerken en u kunt op Versleuteld klikken om de huidige privé-sleutel als een versleutelde tekst te zien, of op Plaintext om de huidige privé-sleutel in onbewerkte tekst te zien.

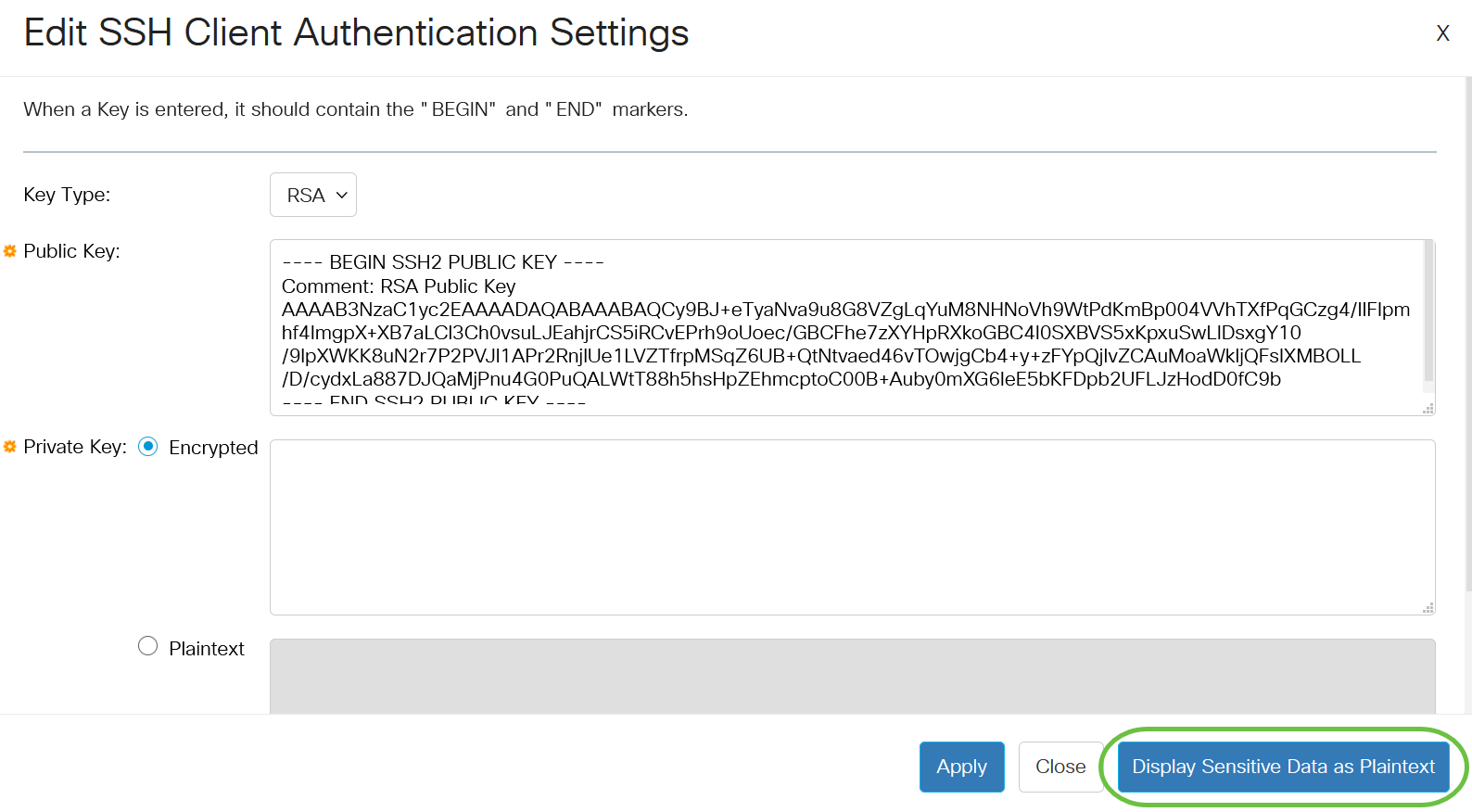

Stap 15. (Optioneel) Klik op Gevoelige gegevens weergeven als onbewerkte tekst om de versleutelde gegevens van de pagina in onbewerkte tekst te tonen en klik vervolgens op OK om verder te gaan.

Stap 16. Klik op Toepassen om uw wijzigingen op te slaan en klik vervolgens op Sluiten.

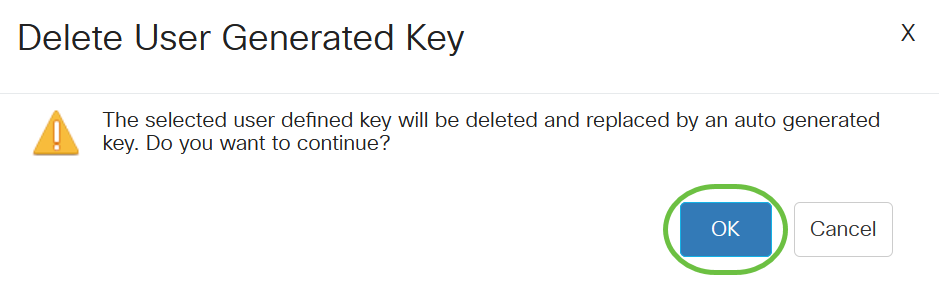

Stap 17. (Optioneel) Klik op Verwijderen om de geselecteerde toets te verwijderen.

Stap 18. (Optioneel) Klik op OK om de toets te verwijderen nadat een bevestigingsbericht zoals hieronder wordt getoond.

Stap 19. (Optioneel) Klik op Details om de details van de geselecteerde toets te zien.

Stap 20. (Optioneel) Klik op de knop Opslaan bovenaan op de pagina om de wijzigingen in het opstartconfiguratiebestand op te slaan.

U hebt nu de instellingen voor clientgebruikersverificatie geconfigureerd op uw Cisco Business 350 Series switch.

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback