IPsec-profielen configureren (automatische afsluitmodus) op de RV160 en RV260

Doel

Dit document toont hoe u een nieuw IPsec-profiel (Internet Protocol Security) maakt met de automatische toetsmodus op RV160- en RV260-routers.

Inleiding

IPsec garandeert beveiligde privé-communicatie via het internet. Het geeft twee of meer hosts privacy, integriteit en authenticiteit voor het verzenden van gevoelige informatie via het internet. IPsec wordt veel gebruikt in Virtual Private Network (VPN) en wordt geïmplementeerd op de IP-laag en het gebruik ervan kan veel toepassingen zonder beveiliging ondersteunen. Een VPN wordt gebruikt om een veilig communicatiemechanisme te bieden voor gevoelige gegevens en IP-informatie die worden verzonden via een onveilig netwerk zoals het internet. Het biedt een flexibele oplossing voor externe gebruikers en de organisatie om gevoelige informatie te beschermen tegen andere partijen op hetzelfde netwerk.

Om de twee uiteinden van een VPN-tunnel succesvol te kunnen versleutelen en tot stand te brengen, moeten ze het eens worden over de methoden van versleuteling, decryptie en verificatie. IPsec-profiel is de centrale configuratie in IPsec die de algoritmen definieert zoals codering, verificatie en Diffie-Hellman (DH) groep voor fase I en II onderhandeling in automatische modus, evenals handmatige toetsmodus. Fase 1 stelt de vooraf gedeelde sleutels in om een beveiligde geverifieerde communicatie tot stand te brengen. Fase 2 is waar het verkeer versleuteld wordt. U kunt de meeste IPsec-parameters configureren, zoals protocol, modus, algoritme, Perfect Forward Secrecy (PFS), Security Association (SA), en sleutelbeheerprotocol.

Merk op dat wanneer u site-to-site VPN configureert, de externe router dezelfde profielinstellingen zou moeten hebben als uw lokale router.

Aanvullende informatie over Cisco IPsec-technologie kunt u vinden in deze link: Inleiding tot Cisco IPSec-technologie.

Klik op de koppeling om het IPsec-profiel en de site-to-site VPN met de VPN Setup-wizard te configureren: De VPN Setup-wizard configureren op de RV160 en RV260.

Raadpleeg het document om Site-to-Site VPN te configureren: Site-to-Site VPN configureren op de RV160 en RV260.

Toepasselijke apparaten

· RV160

·RV260

Softwareversie

·1.0.00.13

IPsec-profielen configureren

Stap 1. Meld u aan bij de webpagina voor webconfiguratie op uw router.

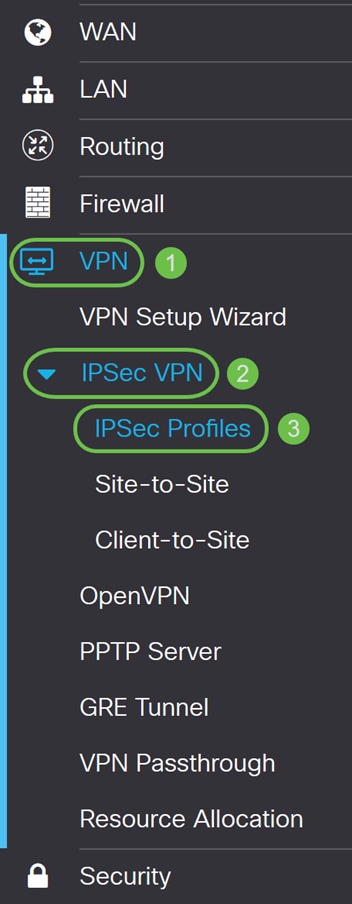

Stap 2. Navigeer naar VPN > IPSec VPN > IPSec-profielen.

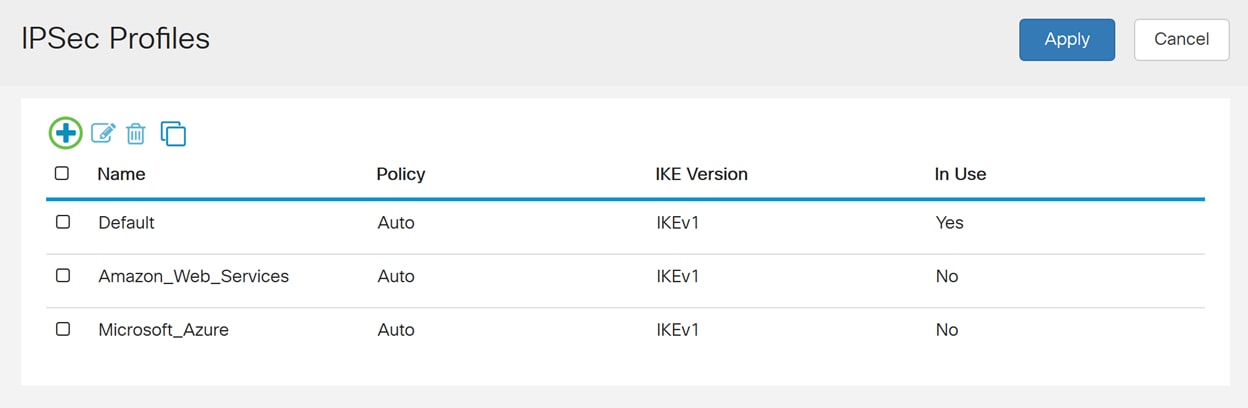

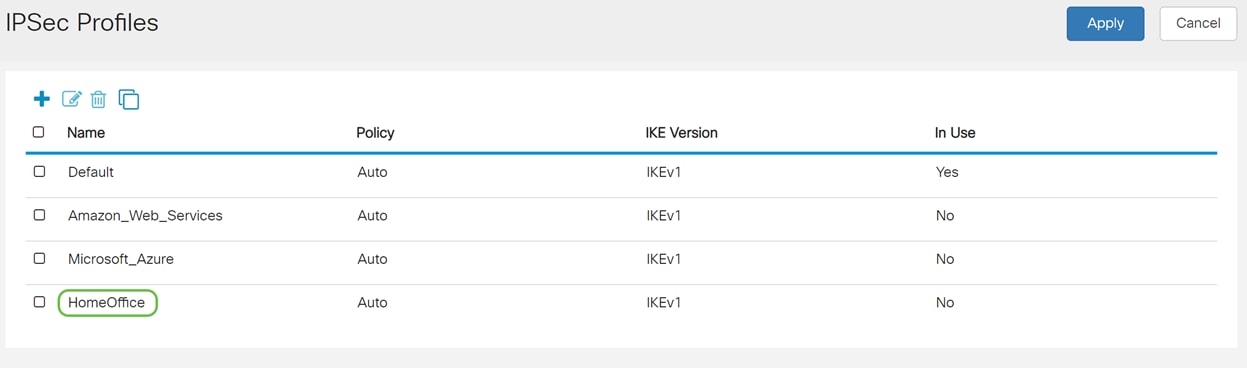

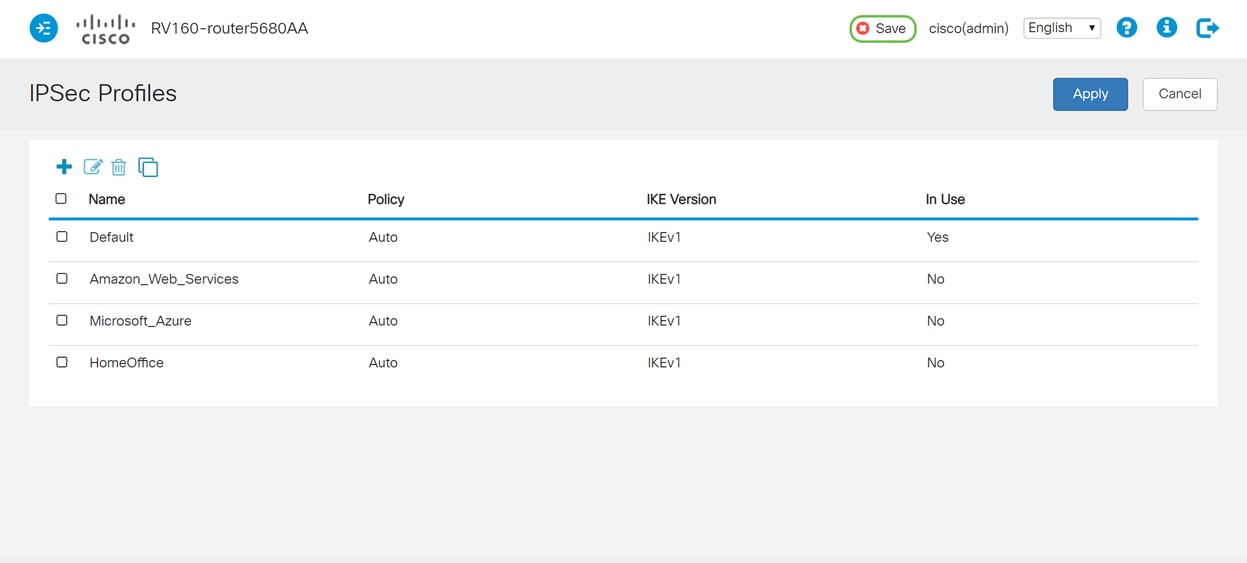

Stap 3. Klik in de IPSec Profielen op Add om een nieuw IPsec-profiel te maken. Er zijn ook keuzes om een profiel te bewerken, te verwijderen of te klonen.

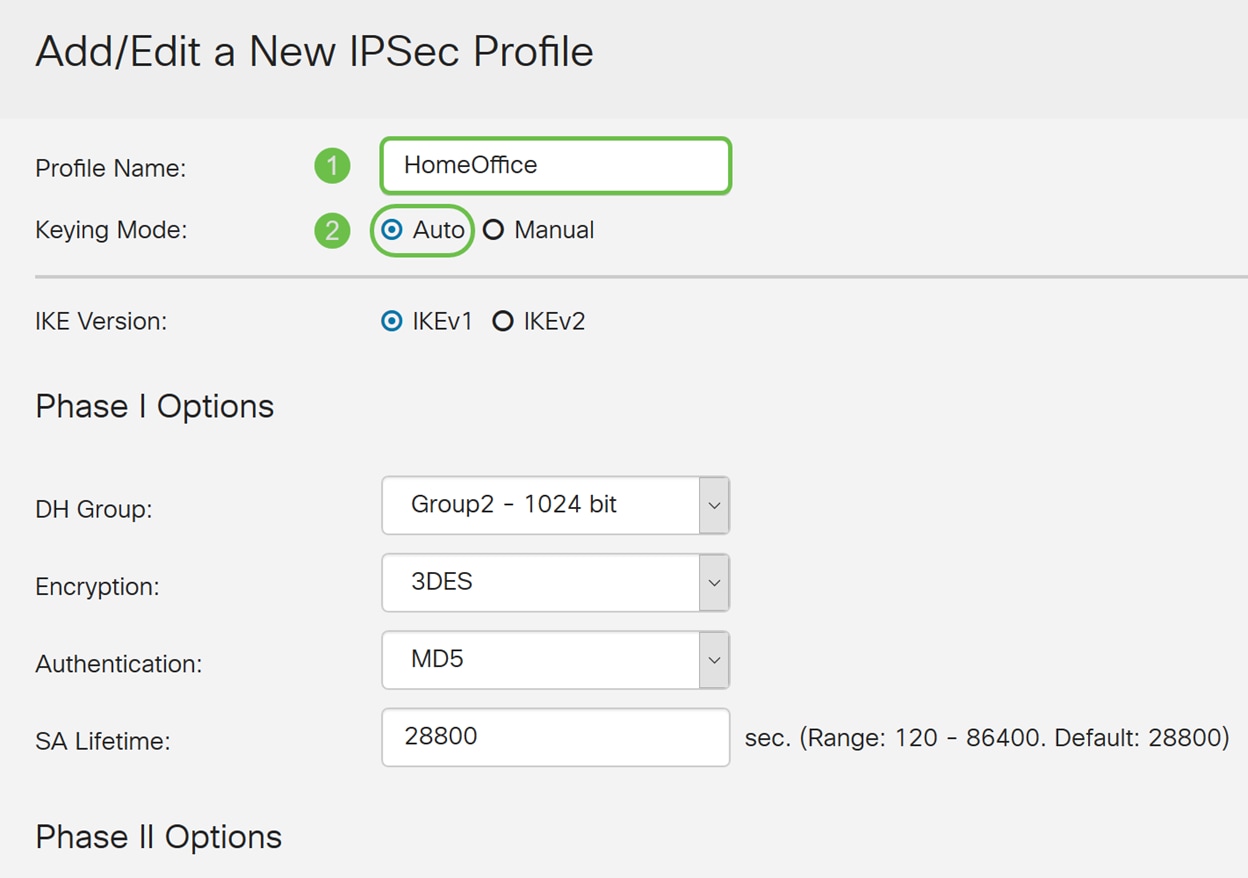

Stap 4. Voer een profielnaam in en selecteer de toetsmodus (Auto of Handmatig).

HomeOffice is ingevoerd als profielnaam.

Auto is geselecteerd voor de toetsmodus.

Stap 5. Kies Internet Key Exchange versie 1 (IKEv1) of Internet Key Exchange versie 2 (IKEv2) als uw IKE-versie. IKE is een hybride protocol dat de Oakley-sleuteluitwisseling en de Skeme-sleuteluitwisseling implementeert binnen het Internet Security Association and Key Management Protocol (ISAKMP)-kader. Oakley en Skeme bepalen beide hoe geauthenticeerd sleutelmateriaal af te leiden, maar Skeme omvat ook snelle sleutelverfrissing. IKE biedt verificatie van de IPsec-peers, onderhandelt over IPsec-sleutels en onderhandelt over IPsec-beveiligingsassociaties. IKEv2 is efficiënter omdat het minder pakket neemt om de sleuteluitwisseling te doen, ondersteunt meer verificatieopties terwijl IKEv1 alleen gedeelde sleutel- en op certificaten gebaseerde verificatie doet. In dit voorbeeld werd IKEv1 geselecteerd als onze IKE-versie.

Opmerking: Als uw apparaat IKEv2 ondersteunt, is het raadzaam IKEv2 te gebruiken. Als uw apparaten IKEv2 niet ondersteunen, gebruik dan IKEv1.

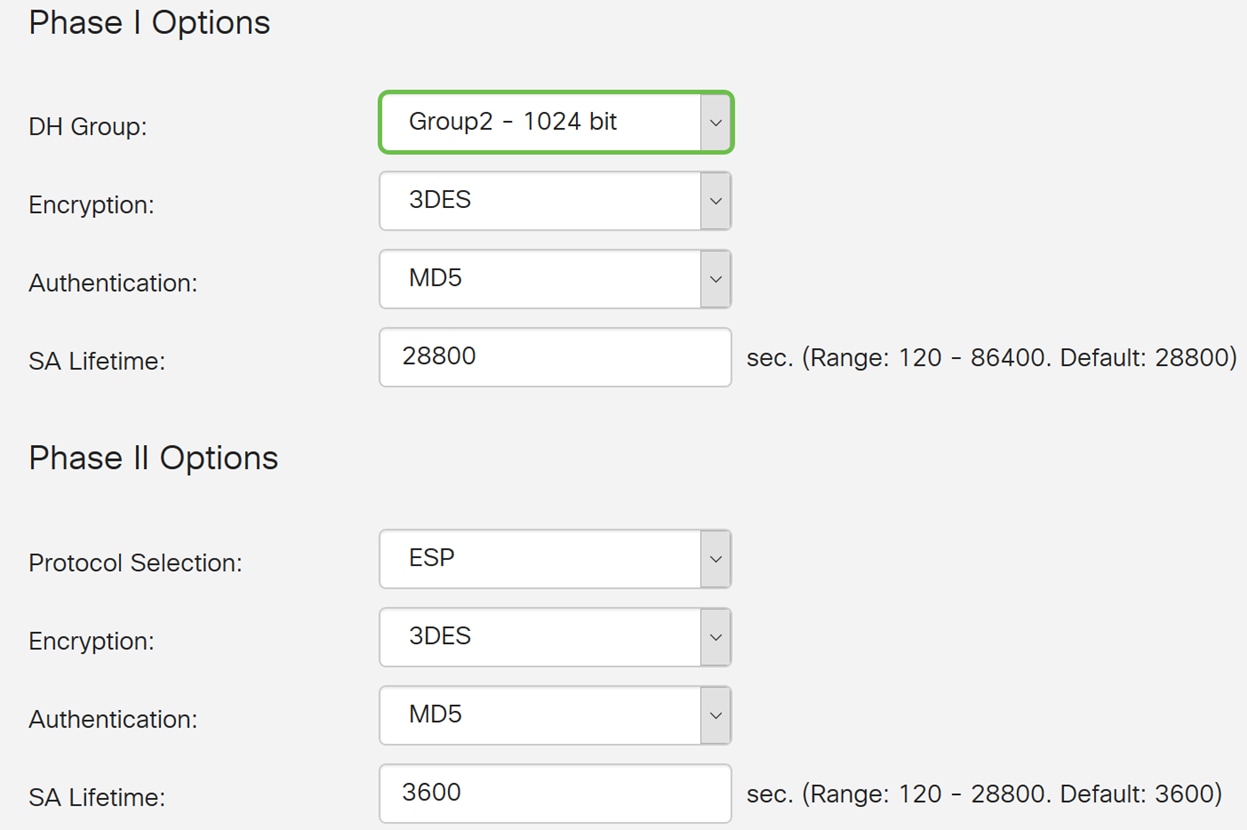

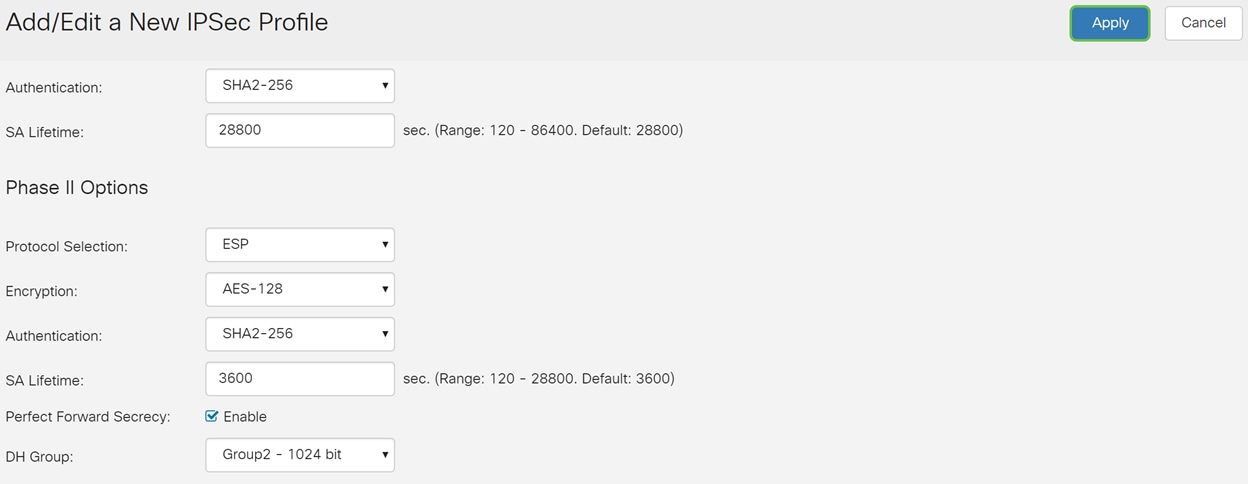

Stap 6. Fase I stelt de sleutels in en ruilt de sleutels die u zult gebruiken om de gegevens in fase II te versleutelen. Selecteer in het gedeelte Fase I een Diffie-Hellman (DH) groep. DH is een sleuteluitwisselingsprotocol, met twee groepen van verschillende primaire sleutellengtes, Groep 2 - 1024 bit en Groep 5 - 1536 bit. We hebben Groep 2 - 1024 bit geselecteerd voor deze demonstratie.

Opmerking: Voor hogere snelheid en lagere veiligheid, kies Groep 2. Voor langzamere snelheid en hogere veiligheid, kies Groep 5. Groep 2 wordt geselecteerd als gebrek.

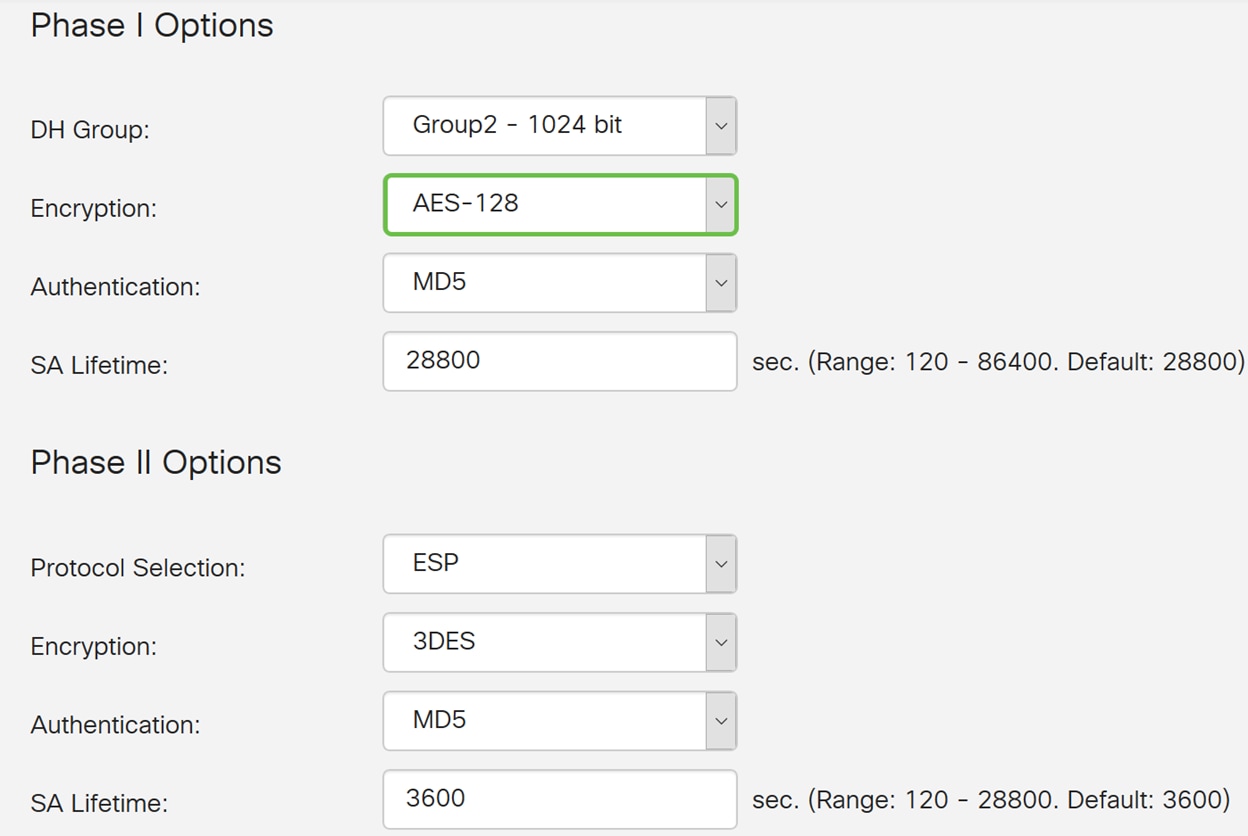

Stap 7. Selecteer een coderingsoptie (3DES, AES-128, AES-192 of AES-256) in de vervolgkeuzelijst. Deze methode bepaalt het algoritme dat wordt gebruikt om ESP/ISAKMP-pakketten te versleutelen en te decoderen. Triple Data Encryption Standard (3DES) gebruikt driemaal DES-encryptie, maar is nu een legacy algoritme. Dit betekent dat het alleen mag worden gebruikt als er geen betere alternatieven zijn, aangezien het nog steeds een marginaal maar acceptabel veiligheidsniveau biedt. Gebruikers zouden het alleen moeten gebruiken als het nodig is voor achterwaartse compatibiliteit, aangezien het kwetsbaar is voor sommige "block collision"-aanvallen. Het gebruik van 3DES wordt niet aangeraden omdat het niet als veilig wordt beschouwd. Advanced Encryption Standard (AES) is een cryptografisch algoritme dat beter beveiligd is dan DES. AES gebruikt een grotere sleutelgrootte die ervoor zorgt dat de enige bekende benadering om een bericht te decrypteren voor een indringer is om elke mogelijke sleutel te proberen. AES gebruiken als uw apparaat het kan ondersteunen wordt aanbevolen. In dit voorbeeld hebben we AES-128 geselecteerd als onze coderingsoptie.

Opmerking: Hier zijn een paar extra bronnen die kunnen helpen: Beveiliging voor VPN’s configureren met IPsec en encryptie van de volgende generatie.

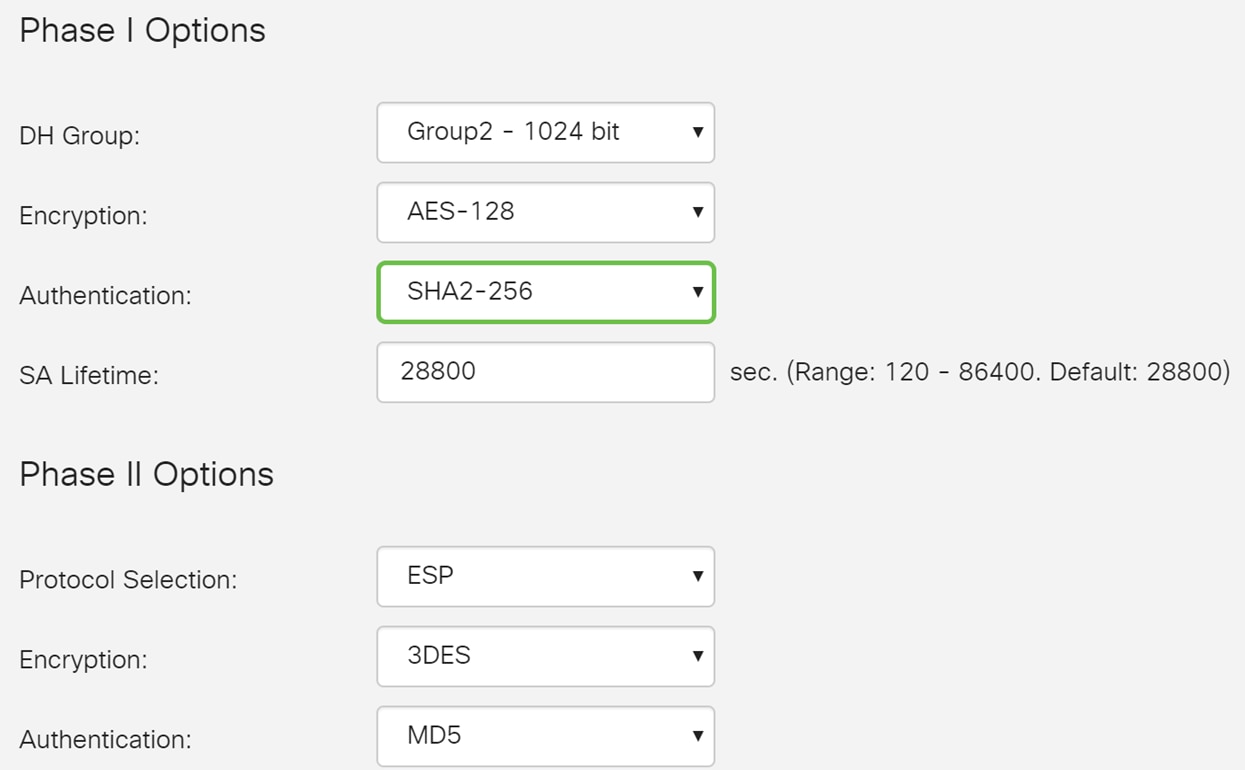

Stap 8. De verificatiemethode bepaalt hoe de ESP-headerpakketten worden gevalideerd. Dit is het hashing algoritme dat gebruikt wordt in de authenticatie om te bevestigen dat kant A en kant B echt zijn wie ze zeggen te zijn. De MD5 is een one-way hashing algoritme dat een 128-bit samenvatting produceert en sneller is dan SHA1. SHA1 is een one-way hashing algoritme dat een 160-bit samenvatting produceert terwijl SHA2-256 een 256-bit samenvatting produceert. SHA2-256 wordt aanbevolen omdat het veiliger is. Zorg ervoor dat beide uiteinden van de VPN-tunnel dezelfde verificatiemethode gebruiken. Selecteer een verificatie (MD5, SHA1 of SHA2-256).

SHA2-256 is bij dit voorbeeld geselecteerd.

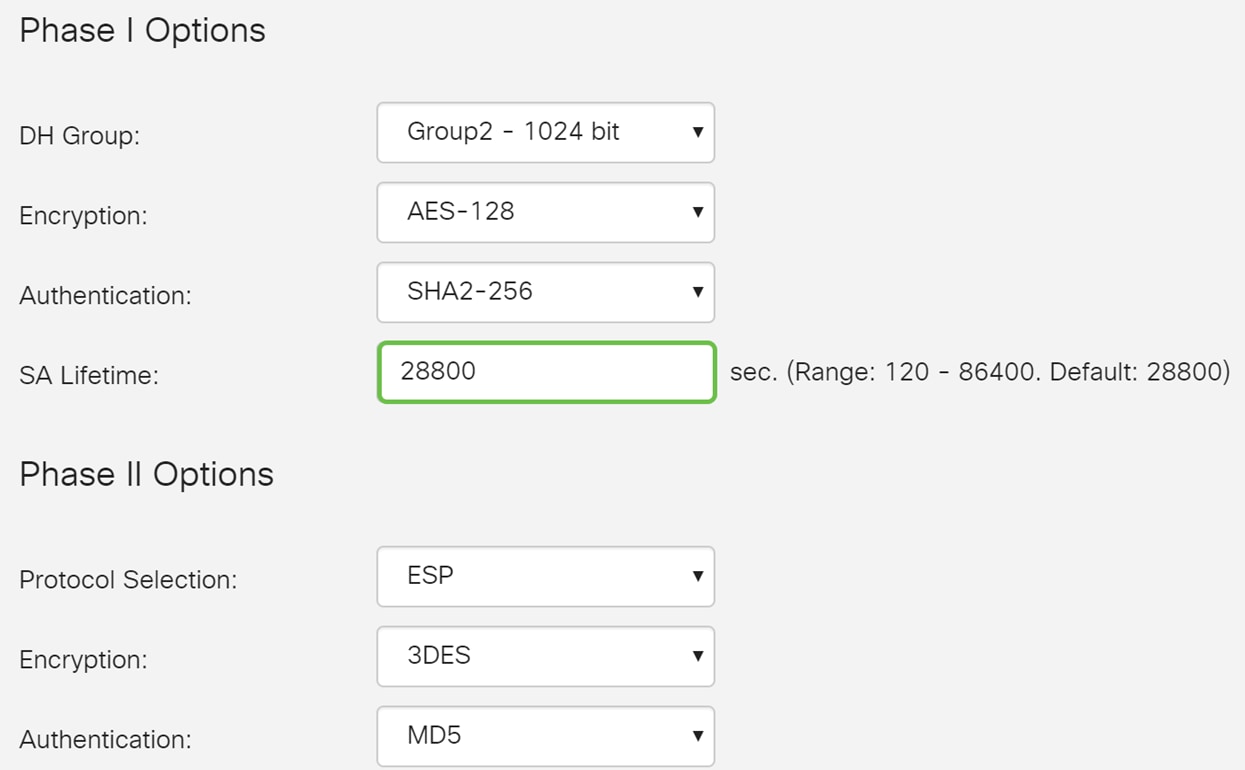

Stap 9. De SA Lifetime (Sec) vertelt u hoe lang een IKE SA actief is in deze fase. Wanneer de SA na de respectieve levensduur vervalt, begint een nieuwe onderhandeling voor een nieuwe. Het bereik loopt van 120 tot 86400 en de standaardinstelling is 28800.

We zullen de standaardwaarde van 28800 seconden gebruiken als onze SA Lifetime voor fase I.

Opmerking: Het wordt aanbevolen dat uw SA Levensduur in Fase I langer is dan uw Fase II SA Levensduur. Als u uw fase I korter maakt dan fase II, dan zult u regelmatig opnieuw moeten onderhandelen over de tunnel in plaats van over de gegevenstunnel. De gegevenstunnel is wat meer veiligheid nodig heeft, dus het is beter om de levensduur in fase II korter te hebben dan in fase I.

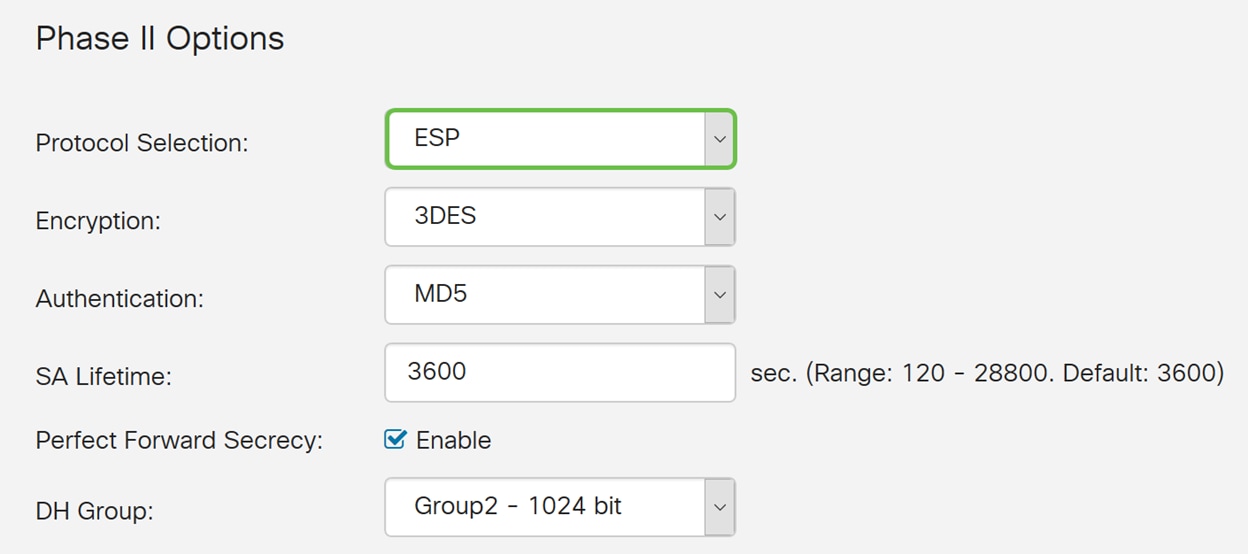

Stap 10. Fase II is waar u de gegevens zou versleutelen die worden doorgegeven. In de opties voor fase 2 en een protocol in de vervolgkeuzelijst selecteren, zijn de opties:

· Security payload (ESP) insluiten - Selecteer ESP voor gegevenscodering en voer de codering in.

· Verificatieheader (AH) - Selecteer deze optie voor gegevensintegriteit in situaties waarin gegevens niet geheim zijn, met andere woorden: de gegevens worden niet versleuteld maar moeten worden geverifieerd. Het wordt alleen gebruikt om de bron en de bestemming van het verkeer te valideren.

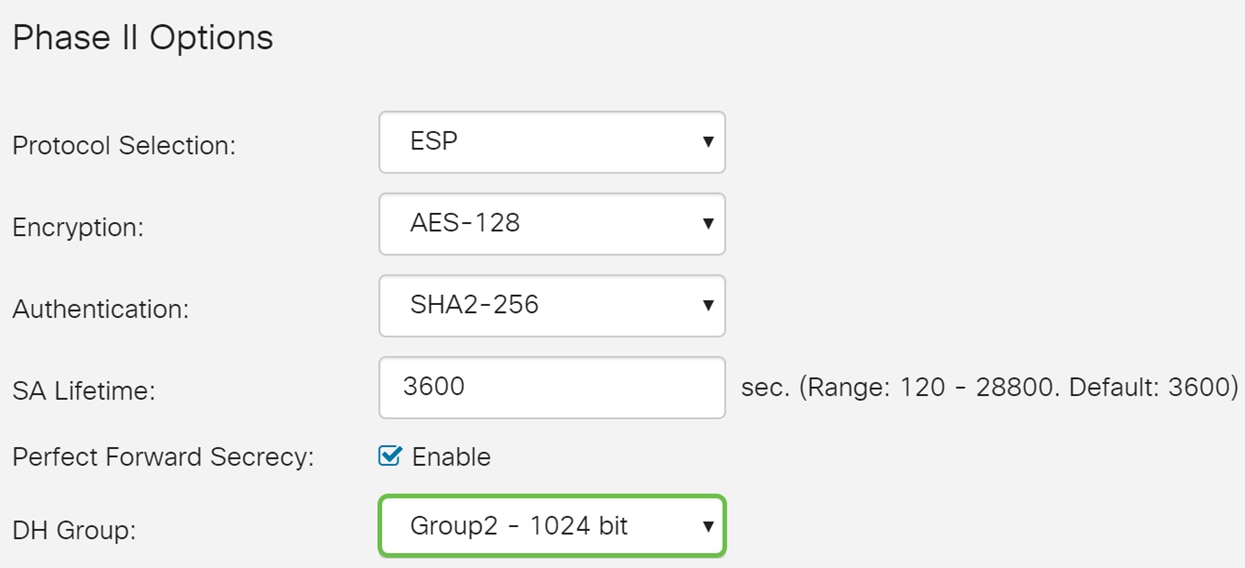

In dit voorbeeld gebruiken we ESP als onze protocolselectie.

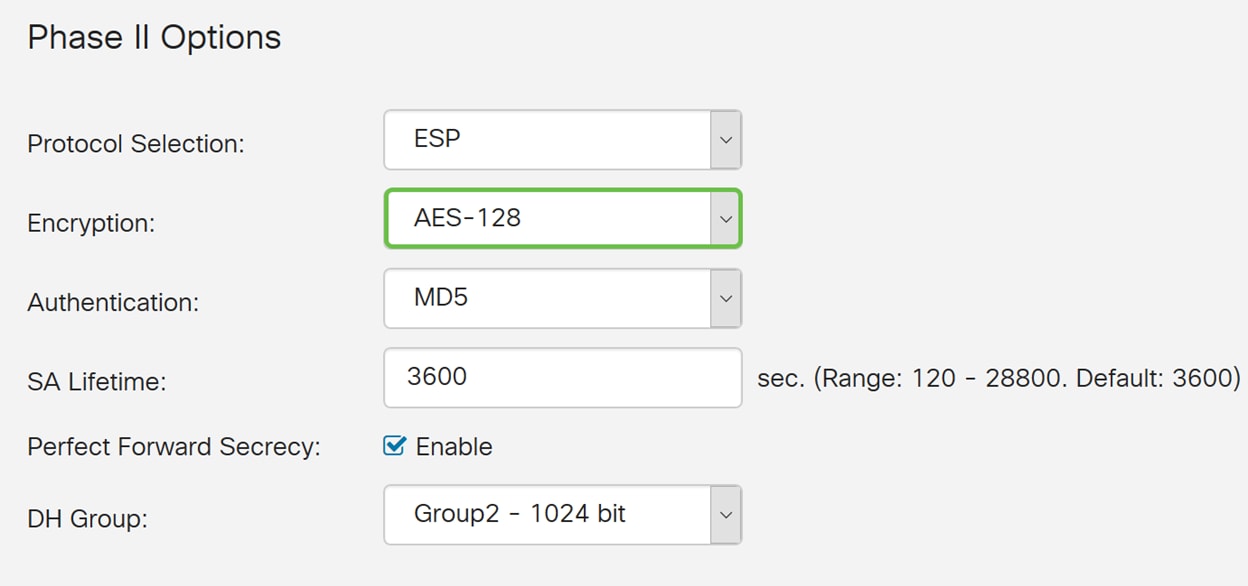

Stap 1. Selecteer een coderingsoptie (3DES, AES-128, AES-192 of AES-256) in de vervolgkeuzelijst. Deze methode bepaalt het algoritme dat wordt gebruikt om ESP/ISAKMP-pakketten te versleutelen en te decoderen.

In dit voorbeeld gebruiken we AES-128 als onze coderingsoptie.

Opmerking: Hier zijn een paar extra bronnen die kunnen helpen: Beveiliging voor VPN’s configureren met IPsec en encryptie van de volgende generatie.

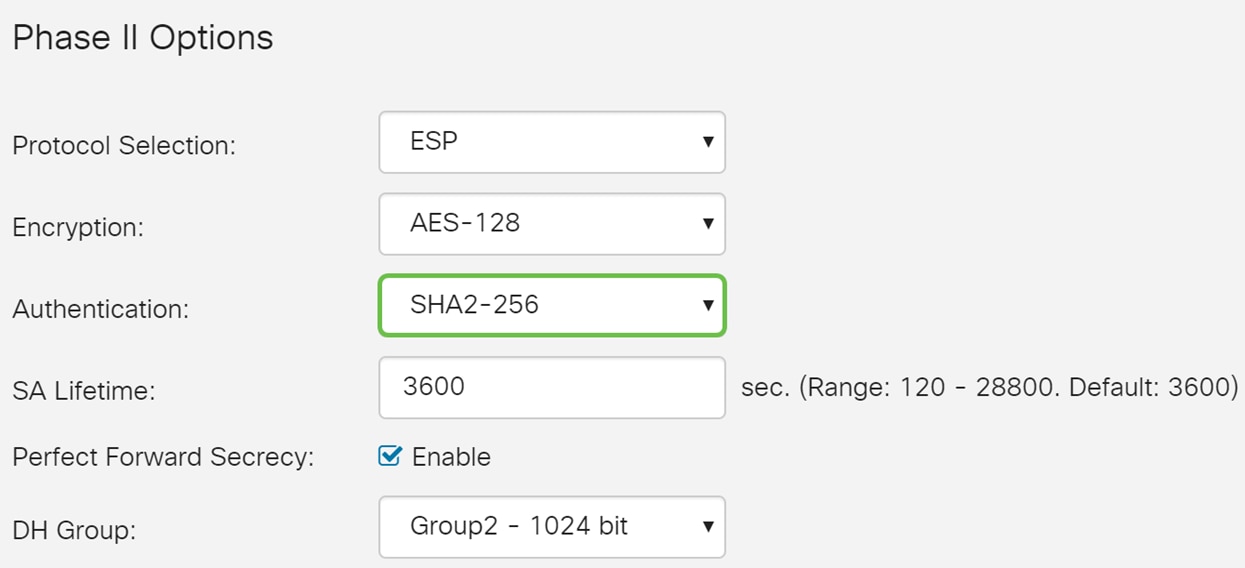

Stap 12. De verificatiemethode bepaalt hoe de ESP-headerpakketten (Encapsulating Security Payload Protocol) worden gevalideerd. Selecteer een verificatie (MD5, SHA1 of SHA2-256).

SHA2-256 is bij dit voorbeeld geselecteerd.

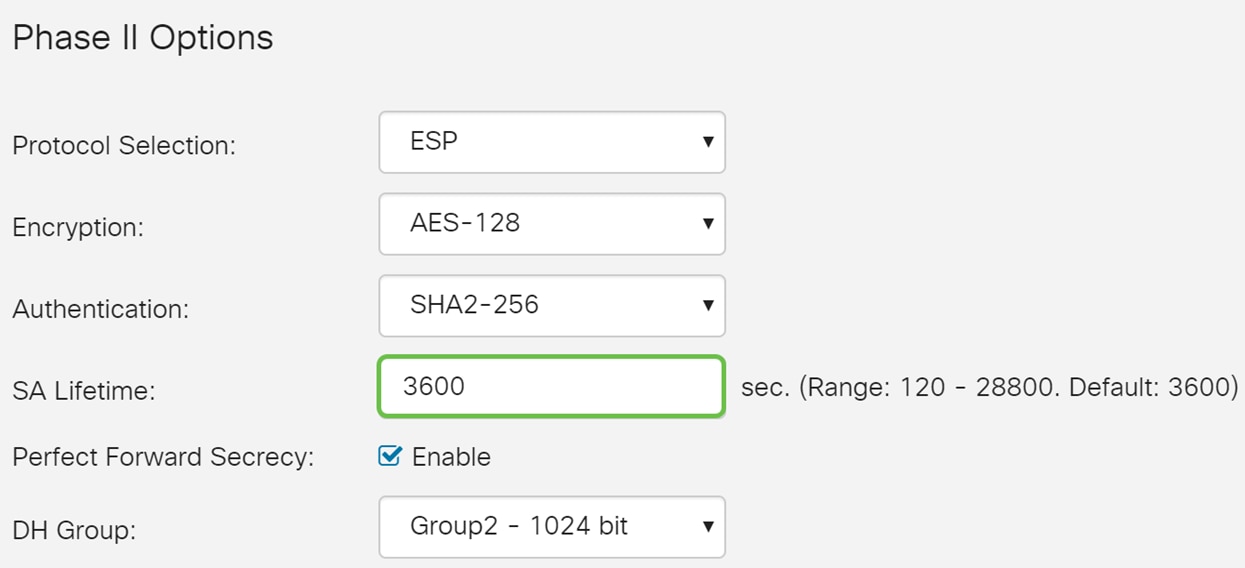

Stap 13. Voer de tijd in dat een VPN-tunnel (IPsec SA) in deze fase actief is. De standaardwaarde voor fase 2 is 3600 seconden. We gebruiken de standaardwaarde voor deze demonstratie.

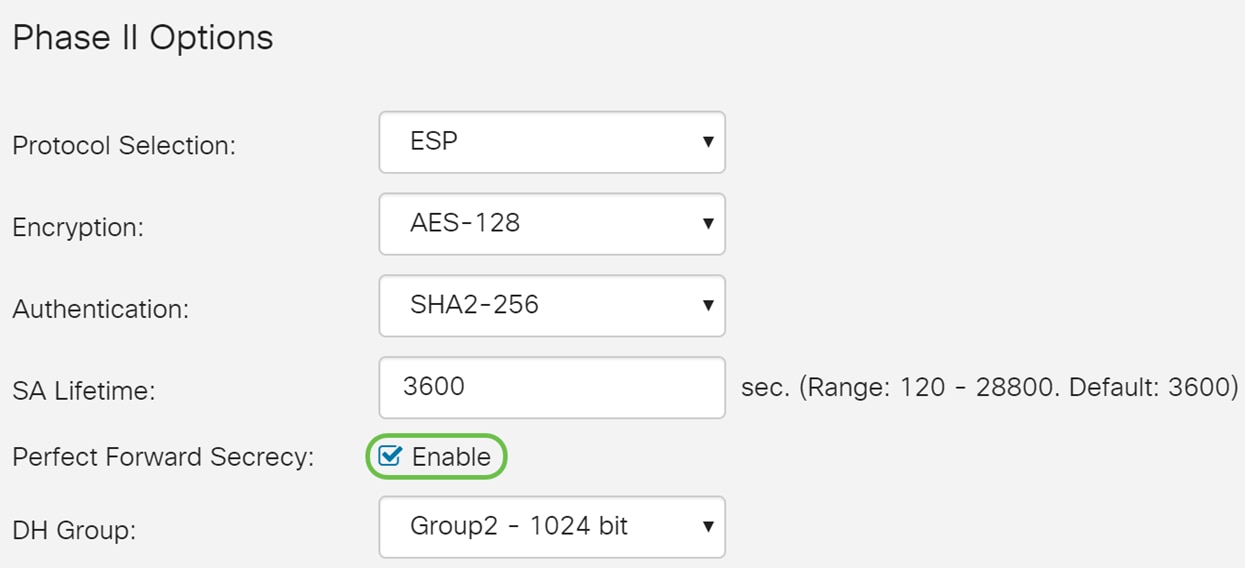

Stap 14. Controleer Inschakelen om de perfecte voorwaartse geheimhouding in te schakelen. Wanneer Perfect Forward Secrecy (PFS) is ingeschakeld, genereert IKE-fase 2-onderhandeling nieuw sleutelmateriaal voor IPsec-verkeerscodering en -verificatie. PFS wordt gebruikt om de beveiliging van de communicatie over het internet te verbeteren door gebruik te maken van openbare sleutelcryptografie. Dit wordt aanbevolen als het apparaat dit ondersteunt.

Stap 15. Selecteer een Diffie-Hellman (DH) groep. DH is een sleuteluitwisselingsprotocol, met twee groepen van verschillende primaire sleutellengtes, Groep 2 - 1024 bit en Groep 5 - 1536 bit. We hebben Groep 2 - 1024 bit geselecteerd voor deze demonstratie.

Opmerking: Voor snellere en lagere veiligheid, kies Groep 2. Voor langzamere snelheid en hogere veiligheid, kies Groep 5. Groep 2 wordt geselecteerd door gebrek.

Stap 16. Klik op Toepassen om een nieuw IPsec-profiel toe te voegen.

Conclusie

U moet nu een nieuw IPsec-profiel hebben gemaakt. Ga hieronder verder om te controleren of uw IPsec-profiel is toegevoegd. U kunt ook de stappen volgen om uw actieve configuratiebestand te kopiëren naar het opstartconfiguratiebestand, zodat al uw configuratie behouden blijft tussen de herstart.

Stap 1. Nadat u op Toepassen hebt geklikt, wordt het nieuwe IPsec-profiel toegevoegd.

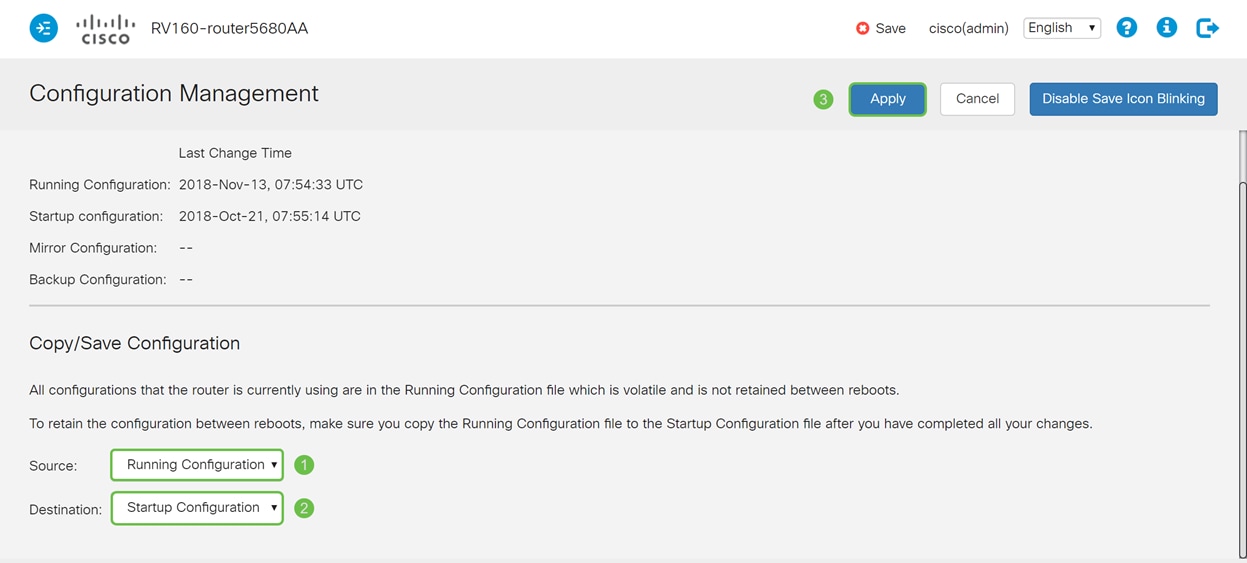

Stap 2. Klik bovenaan de pagina op de knop Opslaan om naar het Configuratiebeheer te navigeren om uw actieve configuratie op te slaan als de opstartconfiguratie. Dit is om de configuratie tussen reboots te behouden.

Stap 3. Zorg ervoor dat in het configuratiebeheer de bron configuratie is uitgevoerd en de bestemming configuratie is. Druk vervolgens op Toepassen om uw actieve configuratie op te slaan in de opstartconfiguratie. Alle configuratie die de router momenteel gebruikt is in het Running Configuration-bestand dat vluchtig is en niet behouden blijft tussen reboots. Het kopiëren van het actieve configuratiebestand naar het opstartconfiguratiebestand behoudt alle configuratie tussen de herstart.

Feedback

Feedback