Inleiding

In dit document wordt beschreven hoe u problemen kunt oplossen met de integratie van Cisco Secure Firewall met Security Services Exchange (SSX).

Voorwaarden

Vereisten

Cisco raadt kennis van deze onderwerpen aan:

- Veilig Firewall Management Center (FMC)

- Cisco Secure Firewall

Gebruikte componenten

- Cisco Secure Firewall - 7.6.0

- Secure Firewall Management Center (FMC) - 7.6.0

- Security Services eXchange (SSX)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Probleemoplossing

connectiviteit

De belangrijkste vereiste is om HTTPS-verkeer naar deze adressen toe te staan vanaf het registratieapparaat:

-

US regio:

-

EU-regio:

-

Regio Azië (APJC):

-

api.apj.sse.itd.cisco.com

-

MX*.apj.sse.itd.cisco.com

-

dex.apj.sse.itd.cisco.com

-

eventing-ingest.apj.sse.itd.cisco.com

-

registration.apj.sse.itd.cisco.com

-

apj.cdo.cisco.com

-

edge.apj.cdo.cisco.com

-

Regio Australië:

-

api.aus.sse.itd.cisco.com

-

MX*.aus.sse.itd.cisco.com

-

dex.au.sse.itd.cisco.com

-

eventing-ingest.aus.sse.itd.cisco.com

-

registration.au.sse.itd.cisco.com

-

aus.cdo.cisco.com

-

Regio India:

Registratie

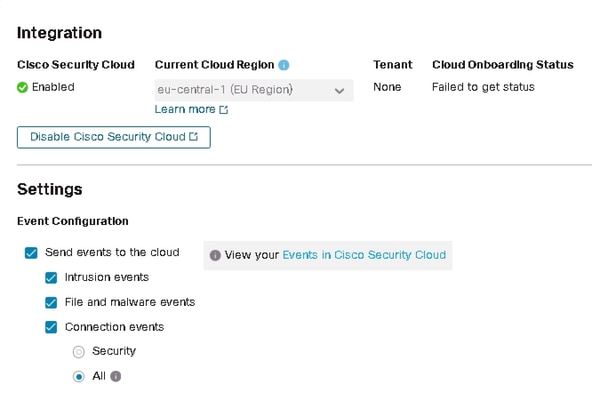

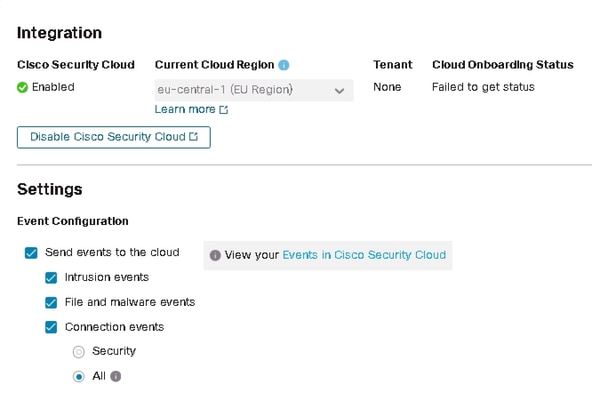

De registratie van Secure Firewall naar Security Services Exchange gebeurt in Secure Firewall Management Center, in Integratie > Cisco Security Cloud.

Deze uitgangen wijzen op een succesvolle verbinding met Cisco Cloud.

root@firepower:~# netstat -anlp | grep EventHandler_SSEConnector.sock

unix 3 [ ] STREAM CONNECTED 133064 4159/EventHandler /ngfw/var/sf/run/EventHandler_SSEConnector.sock

root@firepower:~# lsof -i | grep conn

connector 5301 www 6u IPv4 471679686 0t0 TCP firepower:53080->ec2-35-158-61-95.eu-central-1.compute.amazonaws.com:https (ESTABLISHED)

connector 5301 www 8u IPv6 104710 0t0 TCP *:8989 (LISTEN)

Registratielogs worden opgeslagen in /var/log/connector/.

Verifiëren van de registratie

Zodra de registratie is geslaagd aan de kant van de beveiligde firewall, kan een API-oproep naar localhost:8989/v1/contexts/default/tenant worden uitgevoerd om de naam en ID van de Exchange-tenant voor de beveiligingsservices te verkrijgen.

root@firepower:~# curl localhost:8989/v1/contexts/default/tenant

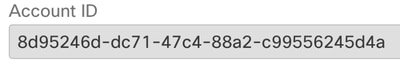

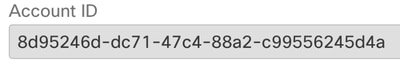

{"registeredTenantInfo":{"companyId":"601143","companyName":"lab","domainName":"tac.cisco.com","id":"56637b81-da5f-4ead-86f0-d436d34f99ef","spId":"VA"},"tenantInfo":[{"companyId":"f929db00-3489-4e8b-ba61-3b8515797419","companyName":"Cisco - lab","id":"8d95246d-dc71-47c4-88a2-c99556245d4a","spId":"AMP-EU"}]}

Verificatie aan de kant van de uitwisseling van beveiligingsservices

Navigeer in Exchange Security Services naar de gebruikersnaam in de rechterbovenhoek en klik op Gebruikersprofiel om te bevestigen dat de account-ID overeenkomt met de tenant-ID die u eerder hebt verkregen in Secure Firewall.

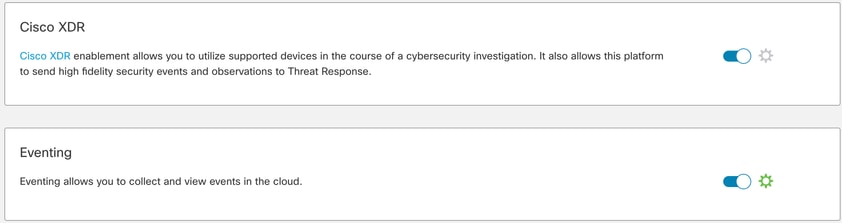

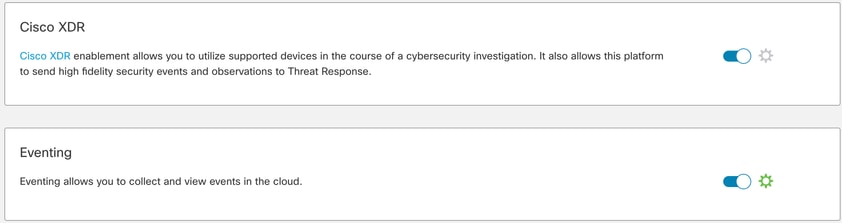

Op het tabblad Cloud Services is het vereist dat Eventing ingeschakeld is. De Cisco XDR-switch moet ook worden ingeschakeld als u deze oplossing gebruikt.

Het tabblad Apparaten bevat een lijst met geregistreerde apparaten.

Een vermelding voor elk apparaat is uitbreidbaar en bevat de volgende informatie:

- Apparaat-ID - in het geval van Secure Firewall kan deze ID worden gevonden door curl -s http://localhost:8989/v1/contexts/default | grep deviceId te bevragen

- Datum van registratie

- IP-adres

- SSX-connectorversie

- Laatste wijziging

Gebeurtenissen

Op het tabblad Gebeurtenissen kunnen we de acties uitvoeren op de gegevens die door Secure Firewall zijn verzonden en die worden verwerkt en weergegeven in Exchange-beveiligingsservices.

-

Filter de lijst met gebeurtenissen en maak en bewaar filters,

-

Extra tabelkolommen tonen of verbergen,

-

Bekijk de gebeurtenissen die zijn verzonden vanaf Secure Firewall-apparaten.

Bij integratie tussen Secure Firewall en Security Exchange Services worden deze gebeurtenistypen ondersteund:

|

Type gebeurtenis

|

Ondersteunde versie van Threat Defense Device voor directe integratie

|

Ondersteunde versie van Threat Defense Device voor Syslog-integratie

|

|

Inbraakgebeurtenissen

|

6.4 en later

|

6.3 en later

|

|

Verbindingsevenementen met hoge prioriteit:

-

Beveiligingsgerelateerde verbindingsgebeurtenissen.

-

Verbindingsevenementen met betrekking tot bestands- en malwaregebeurtenissen.

-

Verbindingsevenementen gerelateerd aan inbraakgebeurtenissen.

|

6.5 en later

|

Niet ondersteund

|

|

Bestands- en malwaregebeurtenissen

|

6.5 en later

|

Niet ondersteund

|

Problemen oplossen die niet zijn verwerkt in de Exchange van beveiligingsservices

In het geval van het observeren van specifieke gebeurtenissen in het Secure Firewall Management Center, kan het nodig zijn om te bepalen of gebeurtenissen overeenkomen met de voorwaarden (die met betrekking tot inbraak, bestands-/malware- en verbindingsgebeurtenissen) die moeten worden verwerkt en weergegeven in de Exchange van de beveiligingsservices.

Bevestiging dat gebeurtenissen naar de cloud worden verzonden door localhost:8989/v1/contexts/default te vragen kan worden bepaald of gebeurtenissen naar de cloud worden verzonden.

root@firepower:~# curl localhost:8989/v1/contexts/default

...

"statistics": {

"client": [

{

"type": "Events",

"statistics": {

"ZmqStat": {

"LastCloudConnectSuccess": "2025-01-21T10:03:13.779677978Z",

"LastCloudConnectFailure": "2025-01-20T10:54:43.552112185Z",

"LastCloudDisconnect": "2025-01-20T11:35:44.606352271Z",

"TotalEventsReceived": 11464,

"TotalEventsSent": 11463

...

Het aantal ontvangen gebeurtenissen in TotalEventsReceived betekent gebeurtenissen die van toepassing zijn voor verzending naar de Exchange voor beveiligingsservices die door Secure Firewall worden verwerkt.

Het aantal events dat in TotalEventsSent wordt verzonden, betekent dat er events naar Cisco Cloud worden verzonden.

In het geval van gebeurtenissen in het Secure Firewall Management Center, maar niet in de Exchange Security Services, moeten de gebeurtenislogboeken die beschikbaar zijn in /ngfw/var/sf/detection_engines/<engine>/ worden geverifieerd.

Op basis van een tijdstempel decoderen van een specifiek gebeurtenissenlogboek met u2dump:

root@firepower:/ngfw/var/sf/detection_engines/4ca2e696-0996-11ed-be66-77bcdf78a081/instance-1# u2dump unified_events-1.log.1736964974 > ../fulldump.txt

root@firepower:/ngfw/var/sf/detection_engines/4ca2e696-0996-11ed-be66-77bcdf78a081/instance-1# cd ../instance-2

root@firepower:/ngfw/var/sf/detection_engines/4ca2e696-0996-11ed-be66-77bcdf78a081/instance-2# ls -alh | grep unified_events-1.log.1736

-rw-r--r-- 1 root root 8.3K Jan 5 08:19 unified_events-1.log.1736064964

-rw-r--r-- 1 root root 5.0K Jan 7 23:23 unified_events-1.log.1736292107

-rw-r--r-- 1 root root 16K Jan 10 03:17 unified_events-1.log.1736393796

-rw-r--r-- 1 root root 4.7K Jan 12 16:02 unified_events-1.log.1736630477

-rw-r--r-- 1 root root 4.8K Jan 13 11:10 unified_events-1.log.1736766628

-rw-r--r-- 1 root root 5.5K Jan 14 22:41 unified_events-1.log.1736865732

-rw-r--r-- 1 root root 5.5K Jan 15 18:27 unified_events-1.log.1736964964

root@firepower:/ngfw/var/sf/detection_engines/4ca2e696-0996-11ed-be66-77bcdf78a081/instance-2# u2dump unified_events-1.log.1736964964 >> ../fulldump.txt

Alle inbraakgebeurtenissen worden verwerkt en weergegeven in SSX en XDR. Zorg ervoor dat in gedecodeerde logs die specifieke gebeurtenis een vlag bevat:

root@firepower:/ngfw/var/sf/detection_engines/4ca2e696-0996-11ed-be66-77bcdf78a081# grep -i "ips event count: 1" fulldump.txt

IPS Event Count: 1

- Bestands- en malwaregebeurtenissen

Op basis van de vereisten van het Exchange-platform voor beveiligingsservices worden alleen gebeurtenissen met een specifiek gebeurtenissubtype verwerkt en weergegeven.

"FileEvent":

{

“Subtypes”:

{

“FileLog”:

{

“Unified2ID”: 500,

“SyslogID”: 430004

},

“FileMalware”:

{

“Unified2ID”: 502,

“SyslogID”: 430005

}

}

}

Daarom ziet het eruit als in deze gedecodeerde logs:

root@firepower:/ngfw/var/sf/detection_engines/4ca2e696-0996-11ed-be66-77bcdf78a081# cat fulldump.txt | grep -A 11 "Type: 502"

Type: 502(0x000001f6)

Timestamp: 0

Length: 502 bytes

Unified 2 file log event Unified2FileLogEvent

FilePolicy UUID: f19fb202-ac9e-11ef-b94a-c9dafad481cf

Sensor ID : 0

Connection Instance : 1

Connection Counter : 5930

Connection Time : 1736964963

File Event Timestamp : 1736964964

Initiator IP : 192.168.100.10

Responder IP : 198.51.100.10

Met betrekking tot verbindingsgebeurtenissen zijn er geen subtypen. Als een verbindingsgebeurtenis echter een van deze velden heeft, wordt deze beschouwd als een beveiligingsinformatiegebeurtenis en wordt deze verder verwerkt in de Exchange van beveiligingsservices.

· URL_SI_Category

· DNS_SI_Category

· IP_ReputationSI_Category

Opmerking: Als bestands-/malware- of verbindingsgebeurtenissen die worden gezien in Secure Firewall Management Center, geen genoemde subtypen of parameters bevatten in de logbestanden van de verenigde gebeurtenissen die zijn gedecodeerd met u2dump, betekent dit dat deze specifieke gebeurtenissen niet worden verwerkt en weergegeven in Exchange Security Services

Feedback

Feedback