De VPN 3000 Concentrator configureren voor communicatie met de VPN-client met behulp van certificaten

Inhoud

Inleiding

Dit document bevat stap-voor-stap instructies hoe u de Cisco VPN 3000 Series Concentrators met VPN-clients kunt configureren met behulp van certificaten.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de softwareversie Cisco VPN 3000 Concentrator 4.0.4A.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

VPN 3000 concentratorcertificaten voor VPN-clients

Voltooi deze stappen om VPN 3000 Concentrator-certificaten voor VPN-clients te configureren.

-

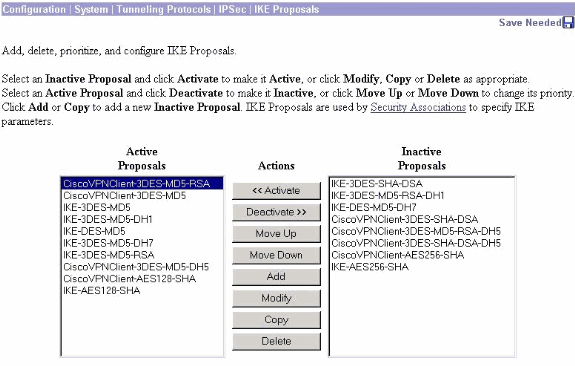

Het IKE-beleid moet worden geconfigureerd om certificaten te gebruiken in VPN 3000 Concentrator Series Manager. Om het IKE-beleid te configureren selecteert u Configuratie > Systeem > Tunnelingprotocollen > IPsec > IKE-voorstellen en verplaatst u CiscoVPNClient-3DES-MD5-RSA naar de actieve voorstellen.

-

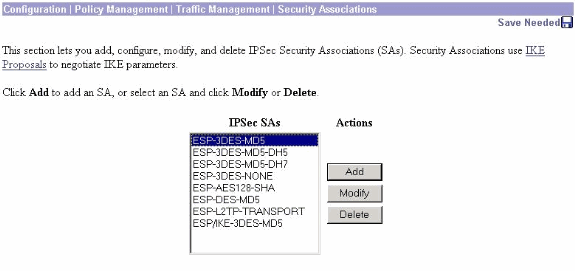

U moet ook het IPsec-beleid configureren om certificaten te gebruiken. Selecteer Configuration > Policy Management > Traffic Management > Security Associations, markeer ESP-3DES-MD5 en klik vervolgens op Wijzigen om het IPsec-beleid te configureren om het IPsec-beleid te configureren.

-

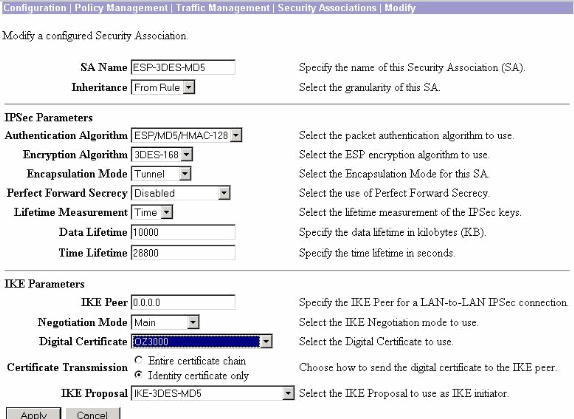

Zorg er in het venster Wijzigen onder Digitale certificaten voor dat u uw geïnstalleerde identiteitscertificaat selecteert. Selecteer onder IKE-voorstel Cisco VPNclient-3DES-MD5-RSA en klik op Toepassen.

-

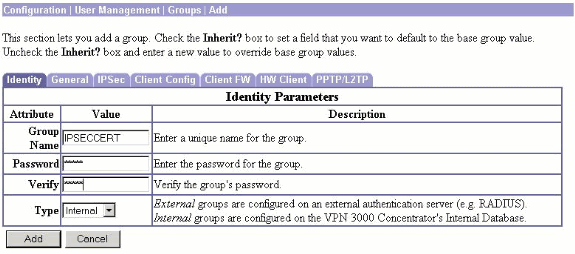

Als u een IPsec-groep wilt configureren, selecteert u Configuratie > Gebruikersbeheer > Groepen > Toevoegen, voegt u een groep toe met de naam IPSECCERT (de naam van de IPSECCERT-groep komt overeen met de Organisatorische Eenheid (OU) in het identiteitscertificaat) en selecteert u een wachtwoord.

Dit wachtwoord wordt nergens gebruikt als u certificaten gebruikt. In dit voorbeeld is "cisco123" het wachtwoord.

-

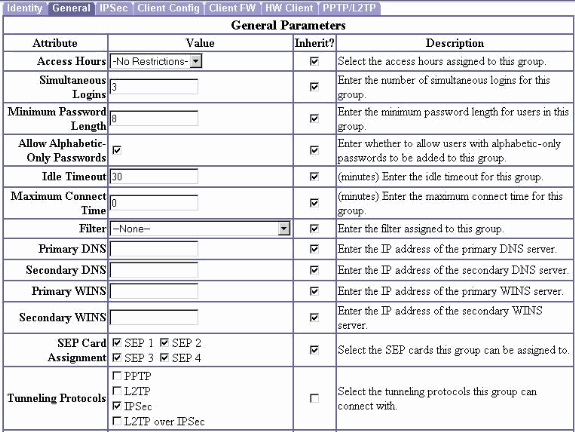

Op dezelfde pagina klikt u op het tabblad Algemeen en zorgt u dat u IPsec selecteert als het tunnelprotocol.

-

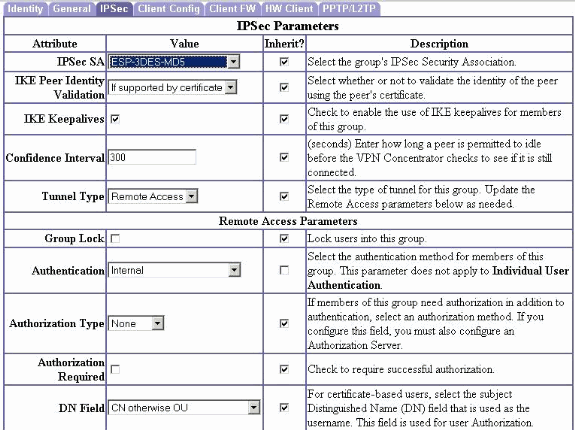

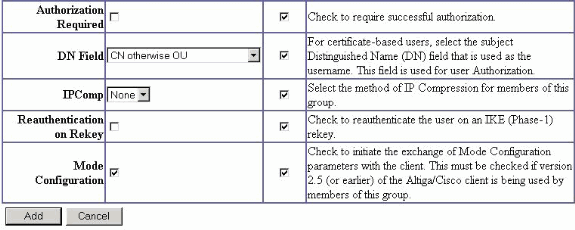

Klik op het tabblad IPsec en zorg ervoor dat de geconfigureerde IPsec Security Association (SA) is geselecteerd onder IPsec SA en klik op Toepassen.

-

Als u een IPsec-groep wilt configureren op de VPN 3000 Concentrator, selecteert u Configuratie > Gebruikersbeheer > Gebruikers > Toevoegen, specificeert u een gebruikersnaam, wachtwoord en de naam van de groep en klikt u vervolgens op Toevoegen.

In het voorbeeld worden deze velden gebruikt:

-

Gebruikersnaam = cert_user

-

Wachtwoord = cisco123

-

Verifiëren = cisco123

-

Groep = IPSECCERT

-

-

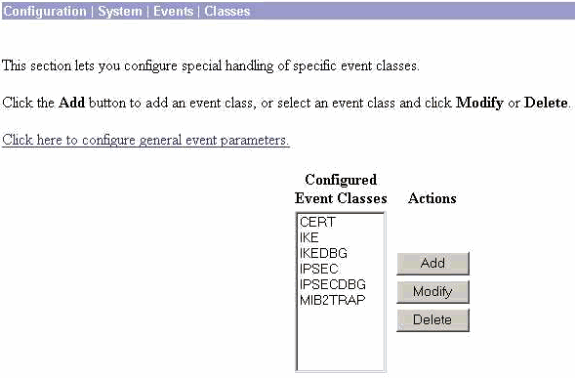

Selecteer Configuratie > Systeem > Gebeurtenissen > Klassen om het debuggen op de VPN 3000 Concentrator in te schakelen en voeg deze klassen toe:

-

CERT 1-13

-

IKE 1-6

-

IKEDBG 1-10

-

IPSEC 1-6

-

IPSECDBG 1-10

-

-

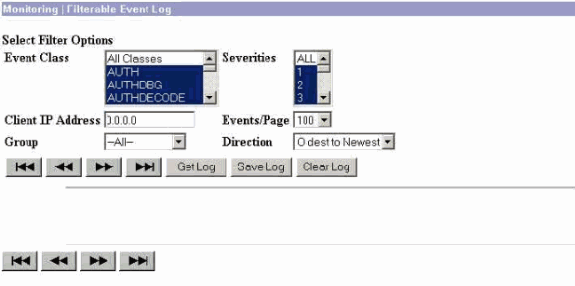

Selecteer Monitoring > Filterable Event Log om de debugs te bekijken.

Opmerking: Als u besluit de IP-adressen te wijzigen, kunt u de nieuwe IP-adressen inschrijven en het afgegeven certificaat later met die nieuwe adressen installeren.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Raadpleeg Verbindingsproblemen met probleemoplossing op de VPN 3000 Concentrator voor meer informatie over probleemoplossing.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

06-Sep-2001 |

Eerste vrijgave |

Feedback

Feedback