Inleiding

In dit document wordt de integratie van Secure Malware Analytics met het Firepower Management Center (FMC) in detail beschreven.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Firepower Management FMC

- Beveiligde basisconfiguratie van het apparaat voor malware

- Certificaten van autoriteit (CA) aanmaken

- Linux/Unix

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- FMC versie 6.6.1

- Dreigingsraster 2.12.2

- CentOS 8

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Probleem

In dit gebruikte scenario ziet u 2 problemen en twee foutcodes.

Scenario 1

De integratie mislukt met fouten:

Sandbox registration failed: Peer certificate cannot be authenticated with given CA certificates (code = 60)

Als het gaat om dit probleem, is het probleem gerelateerd aan het certificaat dat niet als een volledige keten in het VCC is geüpload. Aangezien het CA-ondertekende certificaat werd gebruikt, moet de gehele certificaatketen worden gecombineerd tot één PEM-bestand. In een ander woord begin je met Root CA > Intermediate Cert (indien van toepassing) > Clean Int. Raadpleeg dit artikel uit de officiële gids die de vereisten en procedure beschrijft.

Als er een multi-level ondertekeningsketen van CA's is, moeten alle vereiste tussenliggende certificaten en het root-certificaat in één bestand zijn opgenomen dat naar de FMC wordt geüpload.

- Alle certificaten moeten PEM-gecodeerd zijn.

- De nieuwe regels van het bestand moeten UNIX zijn, niet DOS.

- Als het Threat Grid-toestel een zelf ondertekend certificaat toont, uploadt u het certificaat dat u van dat toestel hebt gedownload.

- Als het Threat Grid-toestel een CA-ondertekend certificaat presenteert, uploadt u het bestand dat de ondertekeningsketen van het certificaat bevat.

Let op: Als u het certificaat voor het zelfondertekende Secure Malware-toestel opnieuw hebt gegenereerd, moet u ervoor zorgen dat u het toestel opnieuw hebt geconfigureerd, want pas nadat dat Secure Malware-toestel het bijgewerkte certificaat tijdens de SSL-handshake heeft verzonden.

Scenario 2

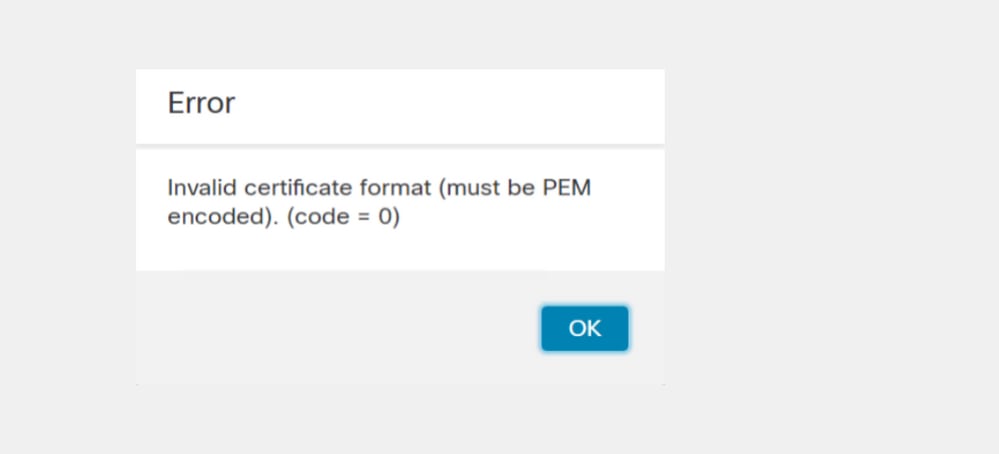

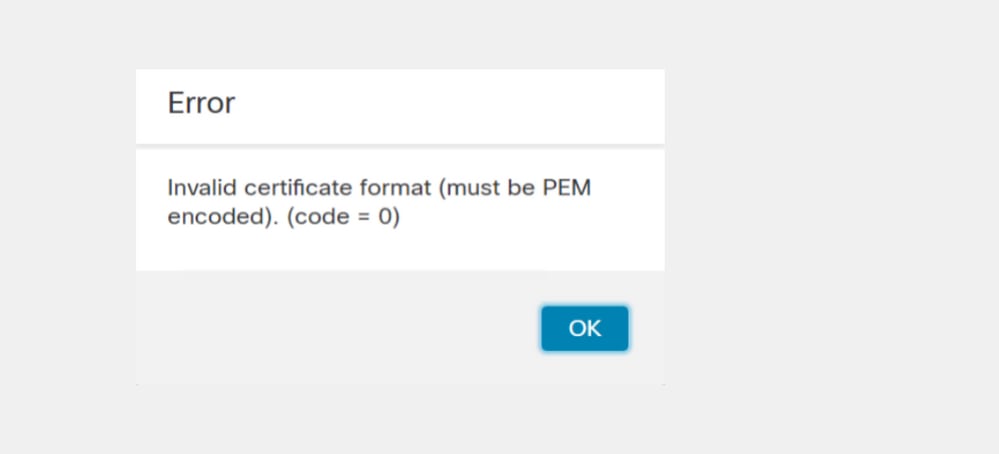

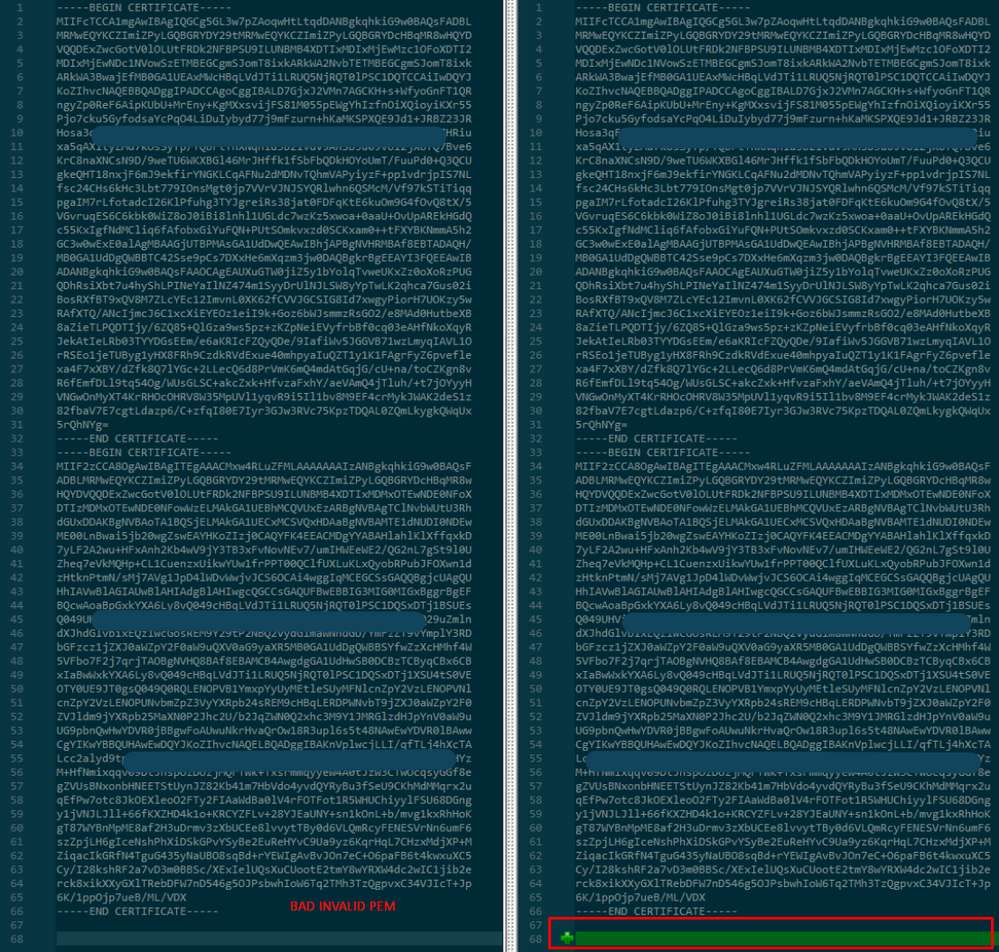

Fout bij indeling van ongeldig certificaat

Invalid Certificate format (must be PEM encoded) (code=0)

Fout in certificaatindeling, zoals weergegeven in de afbeelding.

Deze fout is te wijten aan de verkeerde opmaak van het gecombineerde PEM-certificaat dat is gemaakt op het Windows-systeem dat OpenSSL gebruikt. Het wordt ten zeerste aanbevolen om een Linux-machine te gebruiken om dit certificaat te maken.

integratie

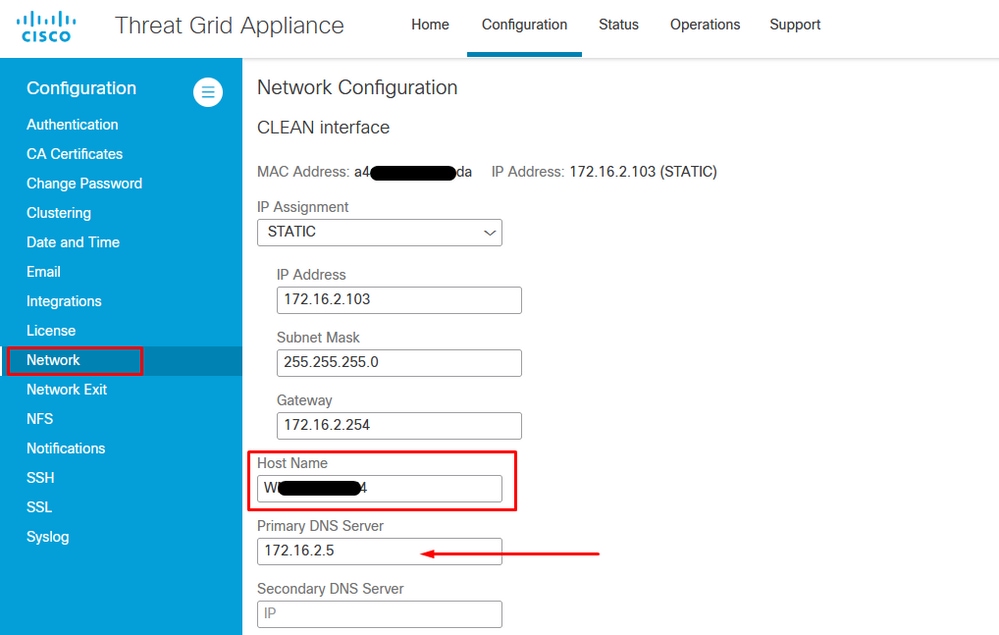

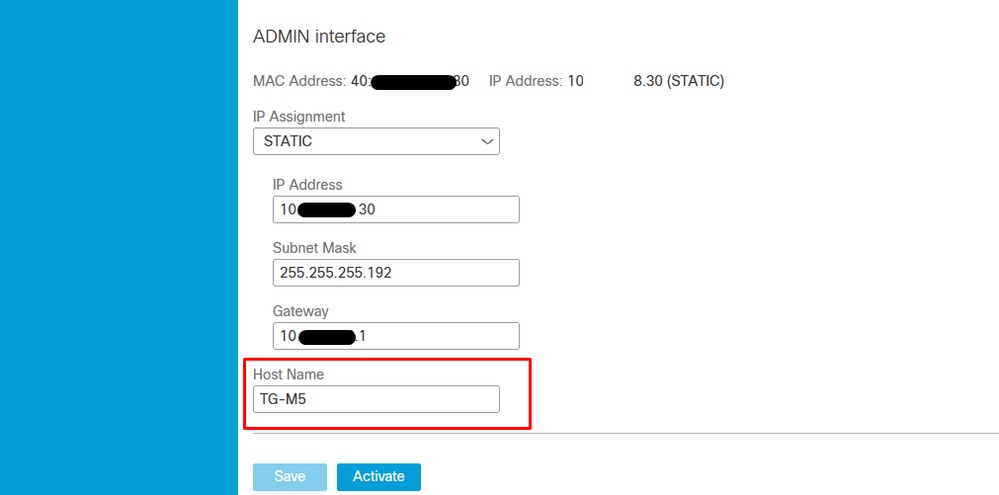

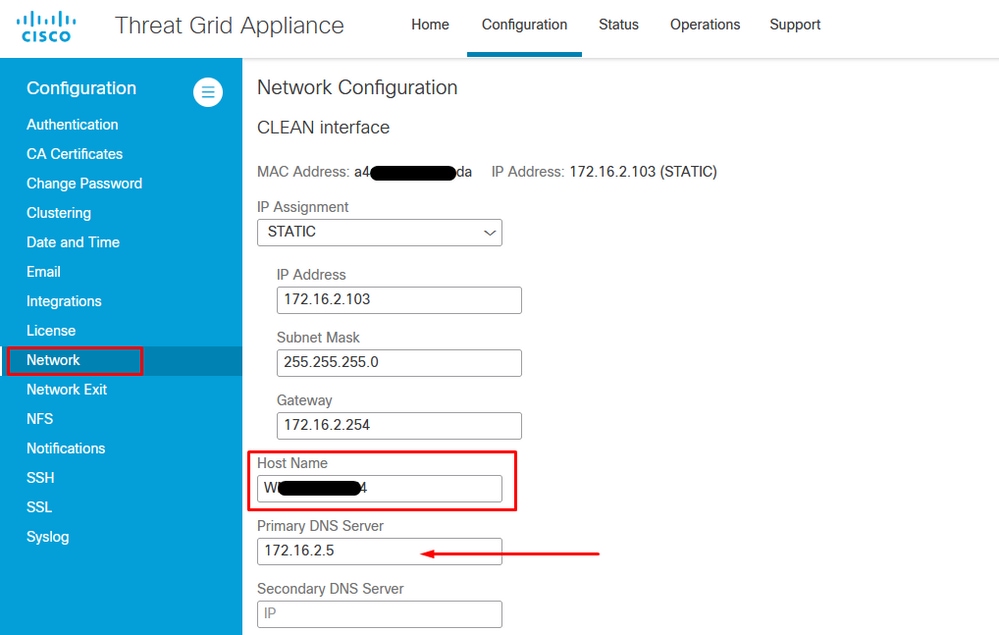

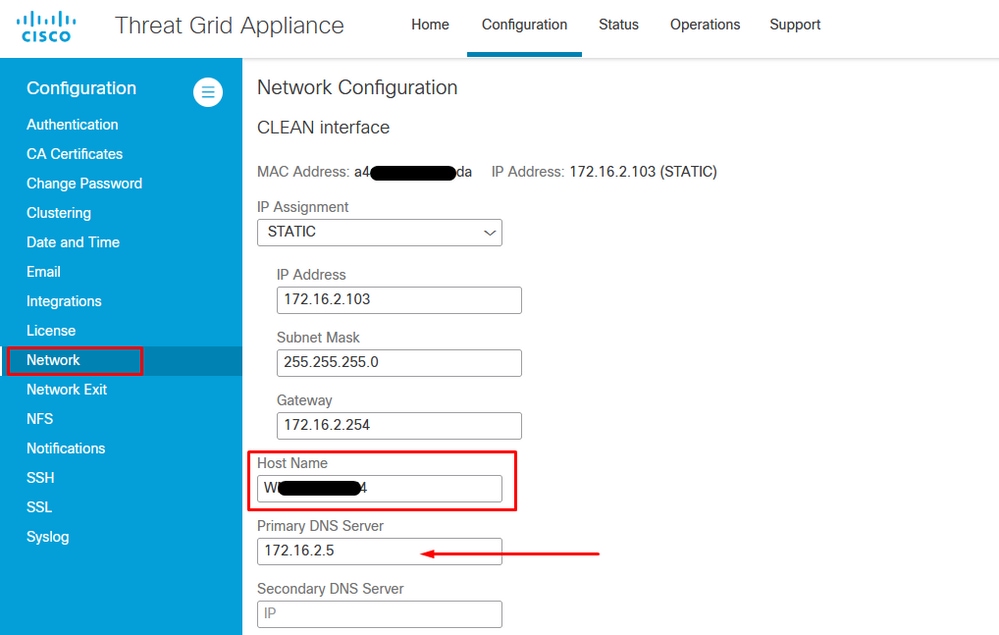

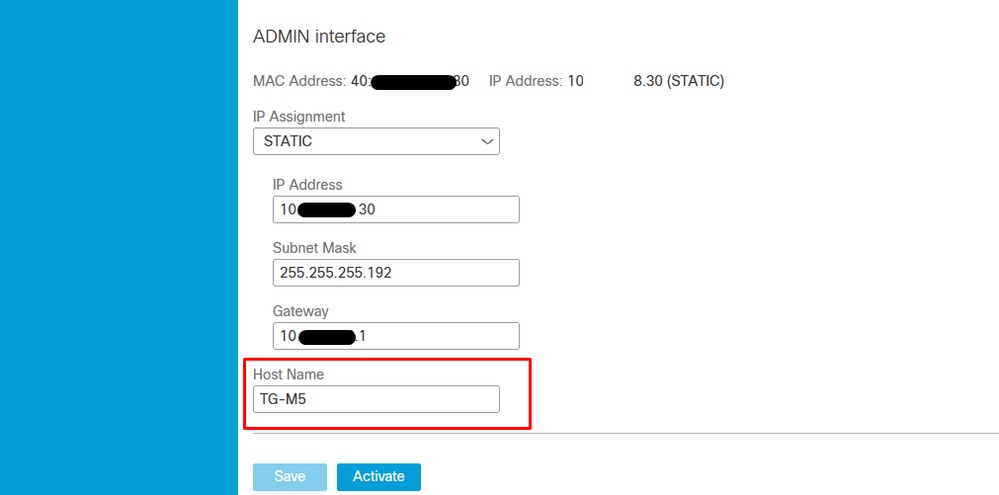

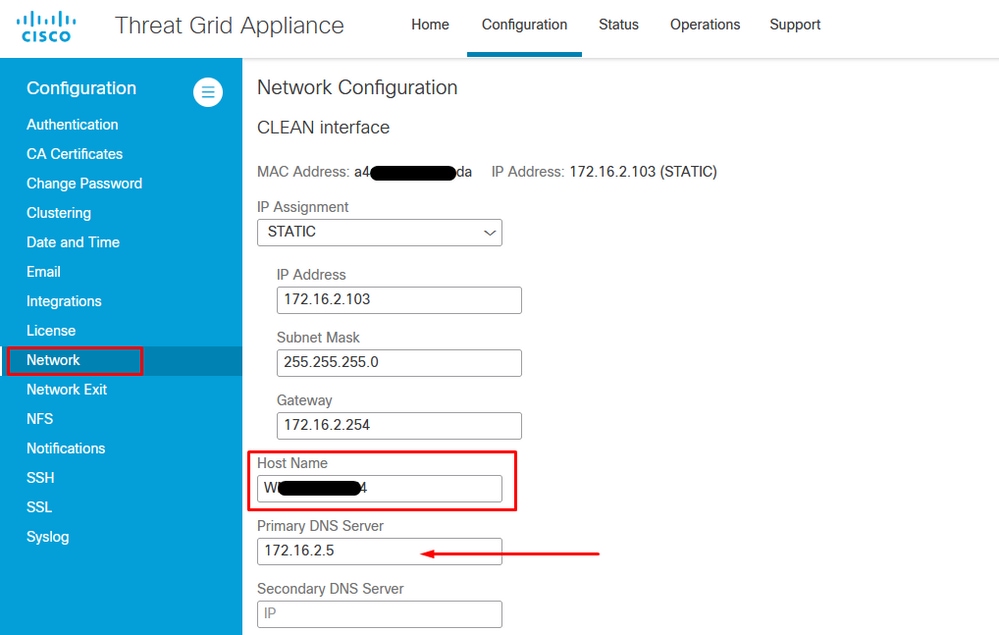

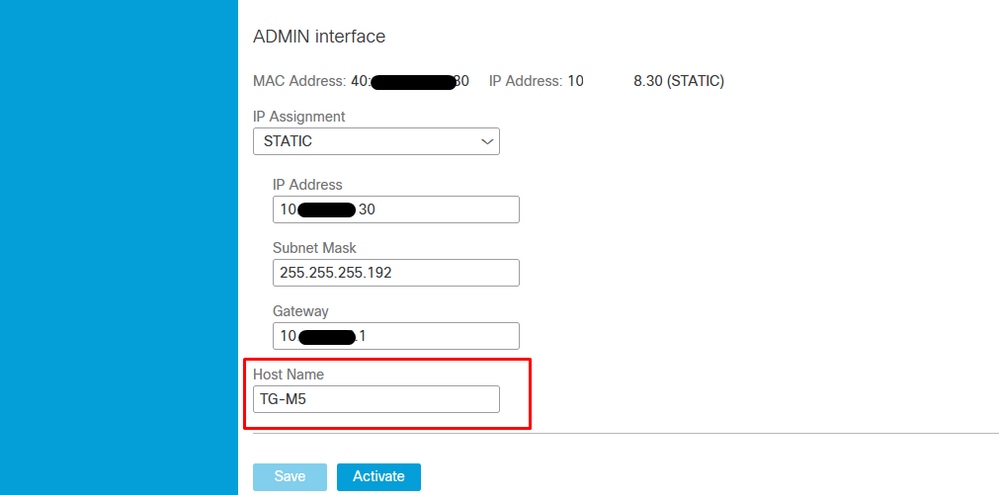

Stap 1. Configureer de TGA, zoals weergegeven in de afbeeldingen.

Interne CA-ondertekende certificaten voor schone beheerdersinterface

Stap 1. Genereer de privésleutel die wordt gebruikt voor zowel de beheerdersinterface als de schone interface.

openssl ecparam -name secp521r1 -genkey -out private-ec-key.pem

Stap 2. MVO genereren.

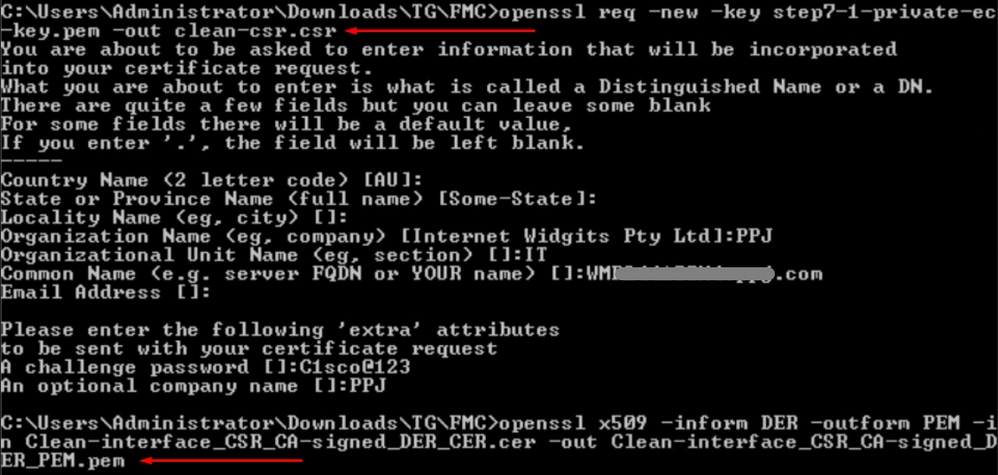

Schone interface

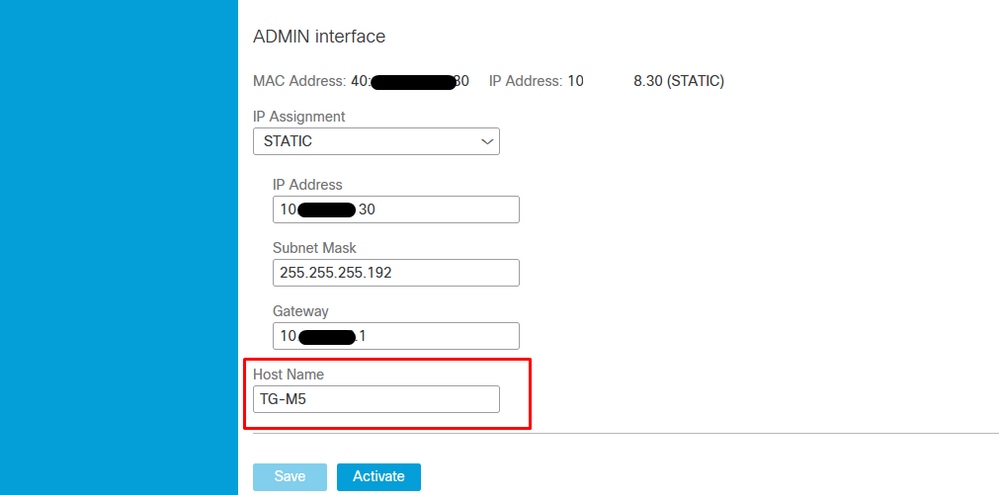

Stap 1. Navigeer naar de CSR-creatie en gebruik de gegenereerde privésleutel.

openssl req -new -key private-ec-key.pem -out MYCSR.csr

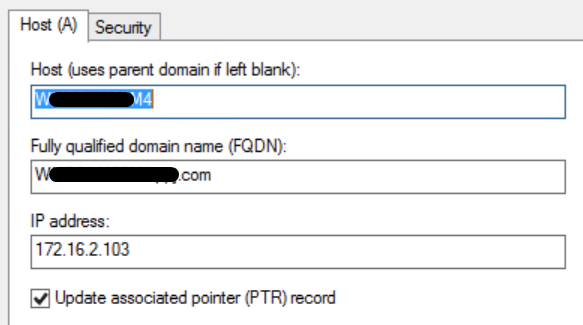

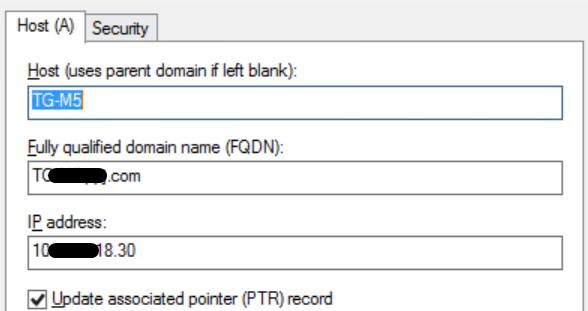

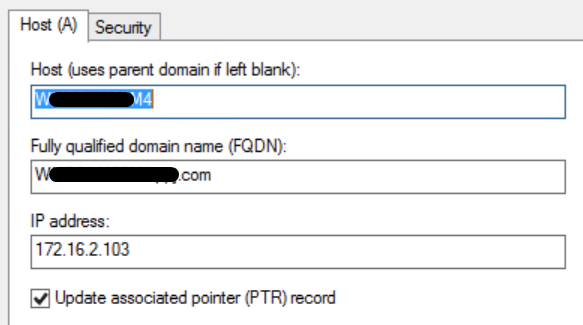

Opmerking: De GN-naam moet worden ingevoerd voor CSR en moet overeenkomen met de hostnaam van de schone interface die is gedefinieerd onder "Netwerk". Er moet een DNS-vermelding aanwezig zijn op de DNS-server die de hostnaam van de schone interface oplost.

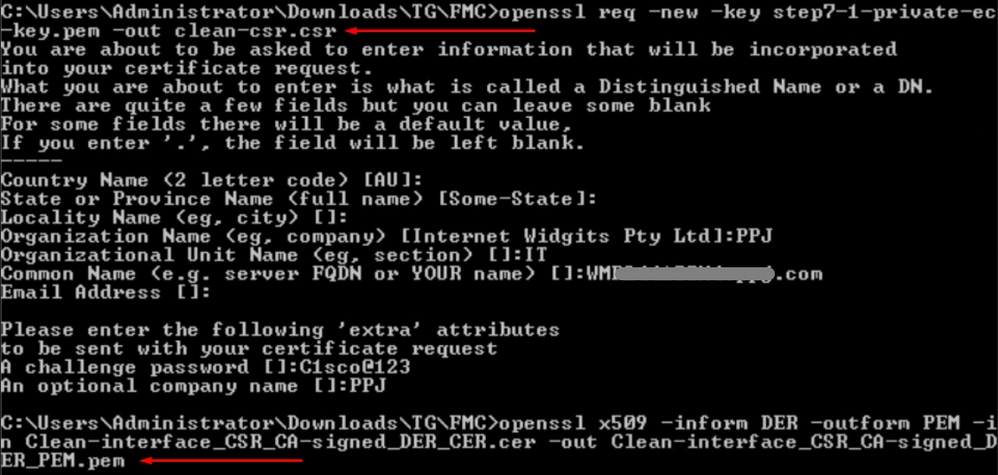

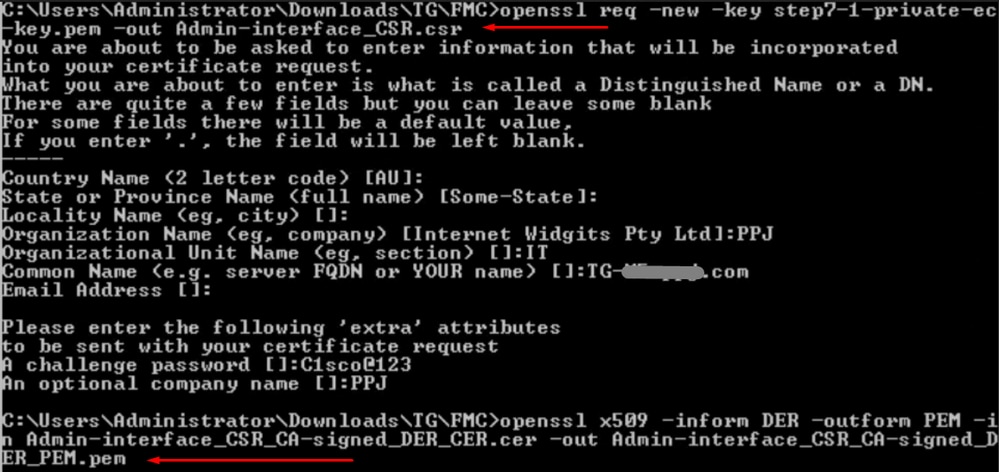

beheerinterface

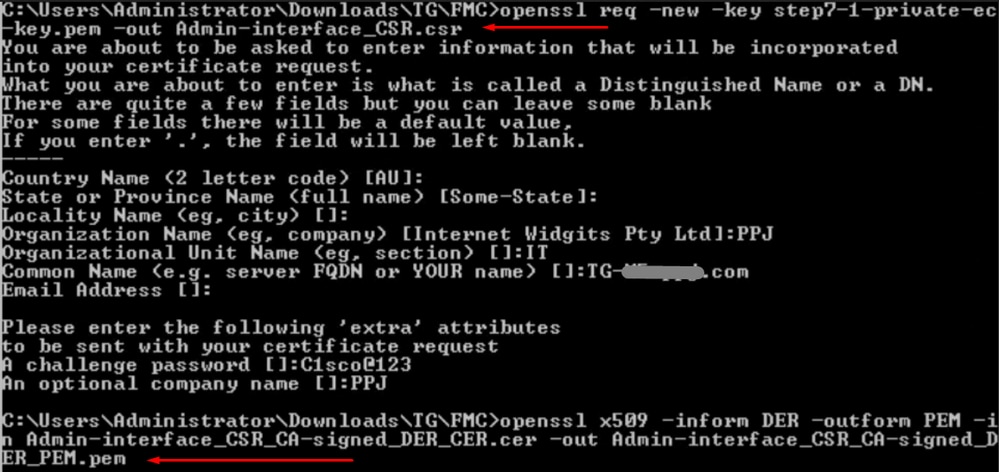

Stap 1. Navigeer naar de CSR-creatie en gebruik de gegenereerde privésleutel.

openssl req -new -key private-ec-key.pem -out MYCSR.csr

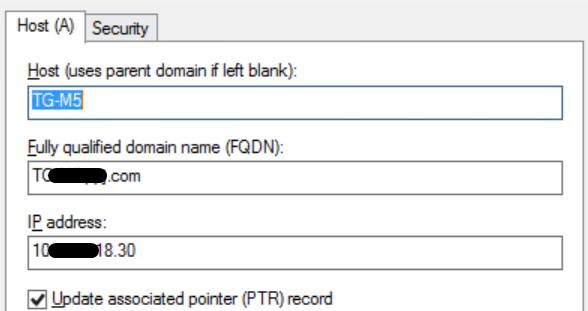

Opmerking: De GN-naam moet worden ingevoerd voor CSR en moet overeenkomen met de "hostnaam" van de "beheerdersinterface" die onder "Netwerk" is gedefinieerd. Er moet een DNS-vermelding aanwezig zijn op de DNS-server die de schone hostnaam van de interface oplost.

Stap 2. MVO wordt ondertekend door CA. Download het certificaat in DER formaat met de CER extensie.

Stap 3. CER naar PEM converteren.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

Schone interface CSR en CER naar PEM

Beheerinterface CSR en CER naar PEM

Juiste vorm van het certificaat voor VCC

Als u al certificaten hebt ontvangen en ze zijn in CER / CRT-formaat en leesbaar wanneer een teksteditor wordt gebruikt, kunt u de extensie eenvoudig wijzigen in PEM.

Als het certificaat niet leesbaar is, moet u het DER-formaat converteren naar het PEM-leesbare formaat.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

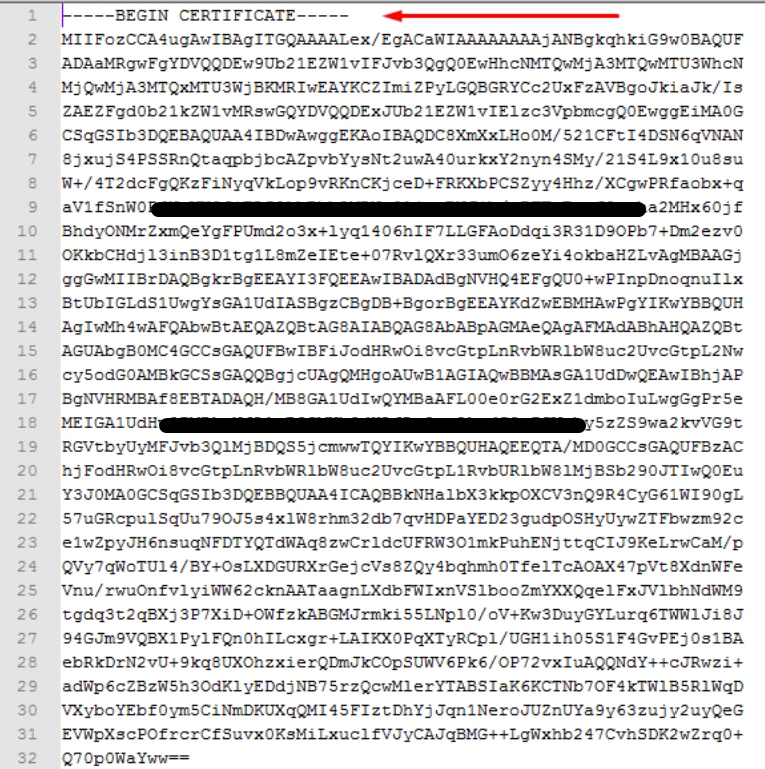

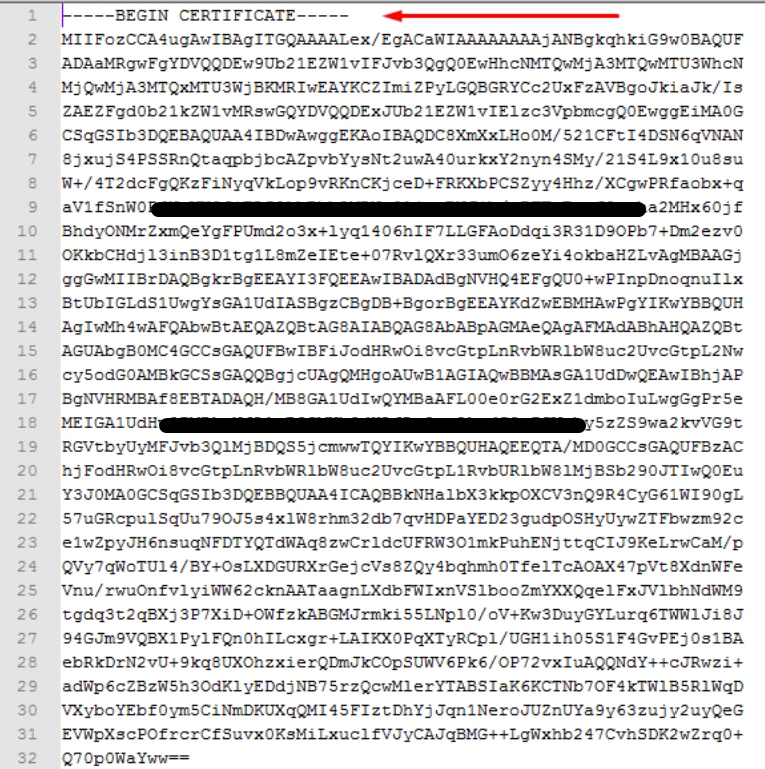

PEM

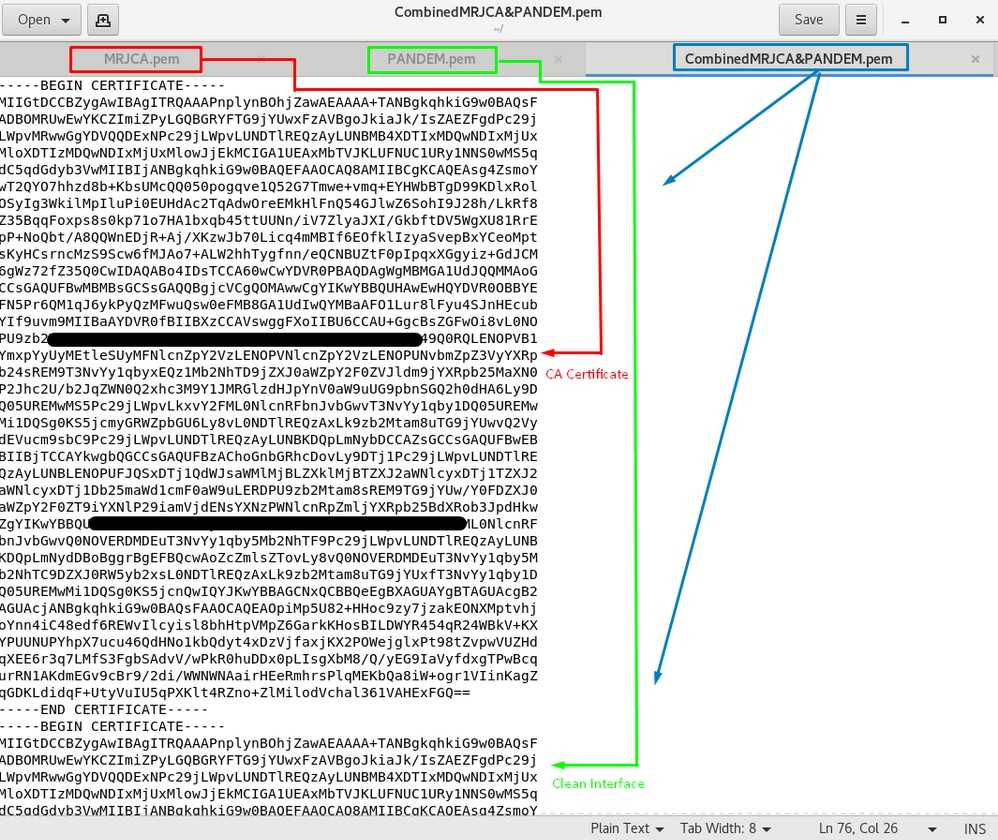

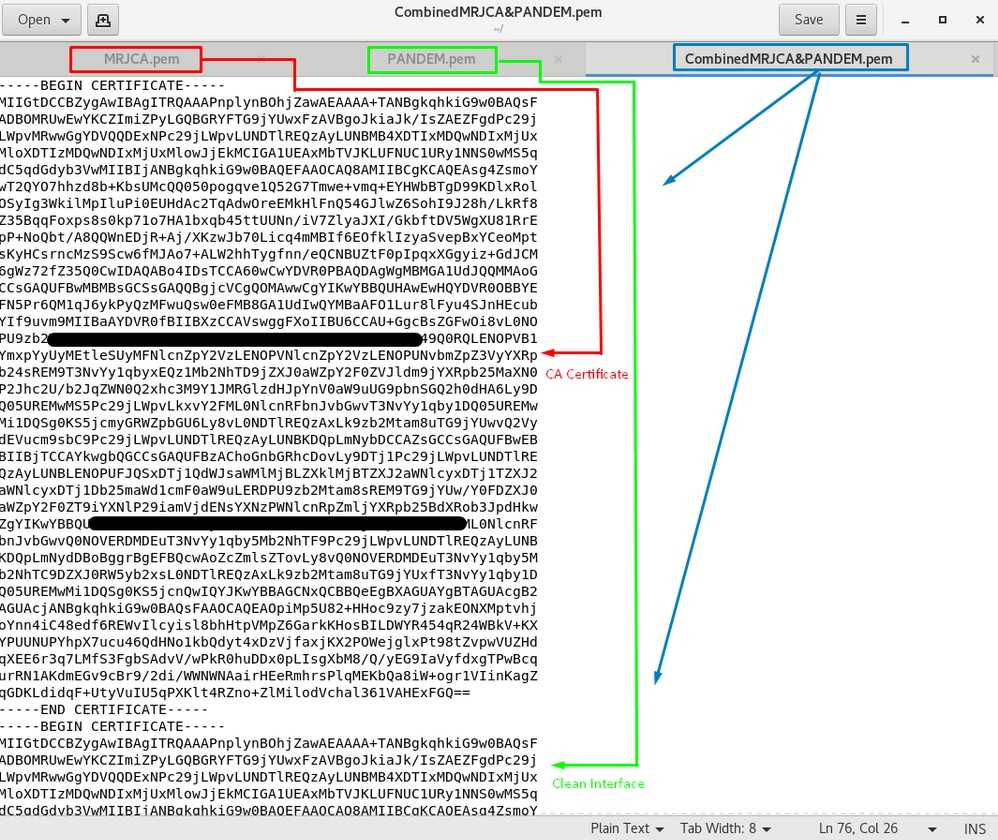

Voorbeeld van PEM leesbaar formaat, zoals weergegeven in de afbeelding.

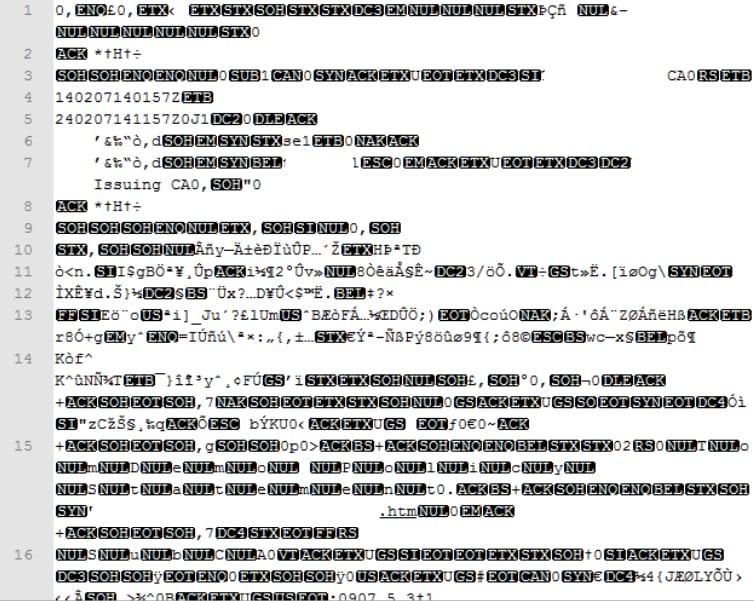

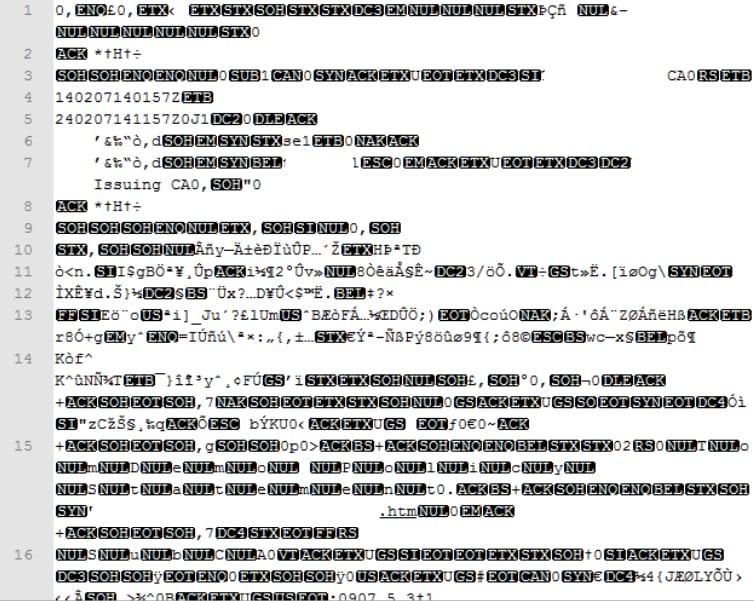

DER

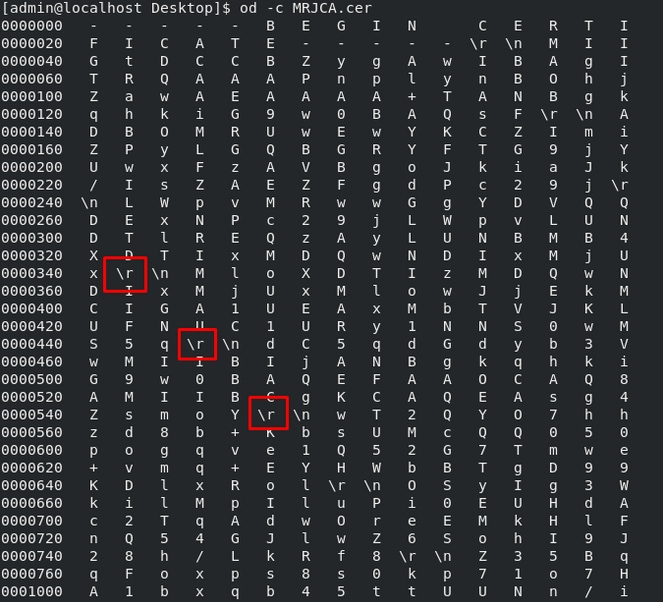

Voorbeeld van een leesbaar DER-formaat, zoals weergegeven in de afbeelding

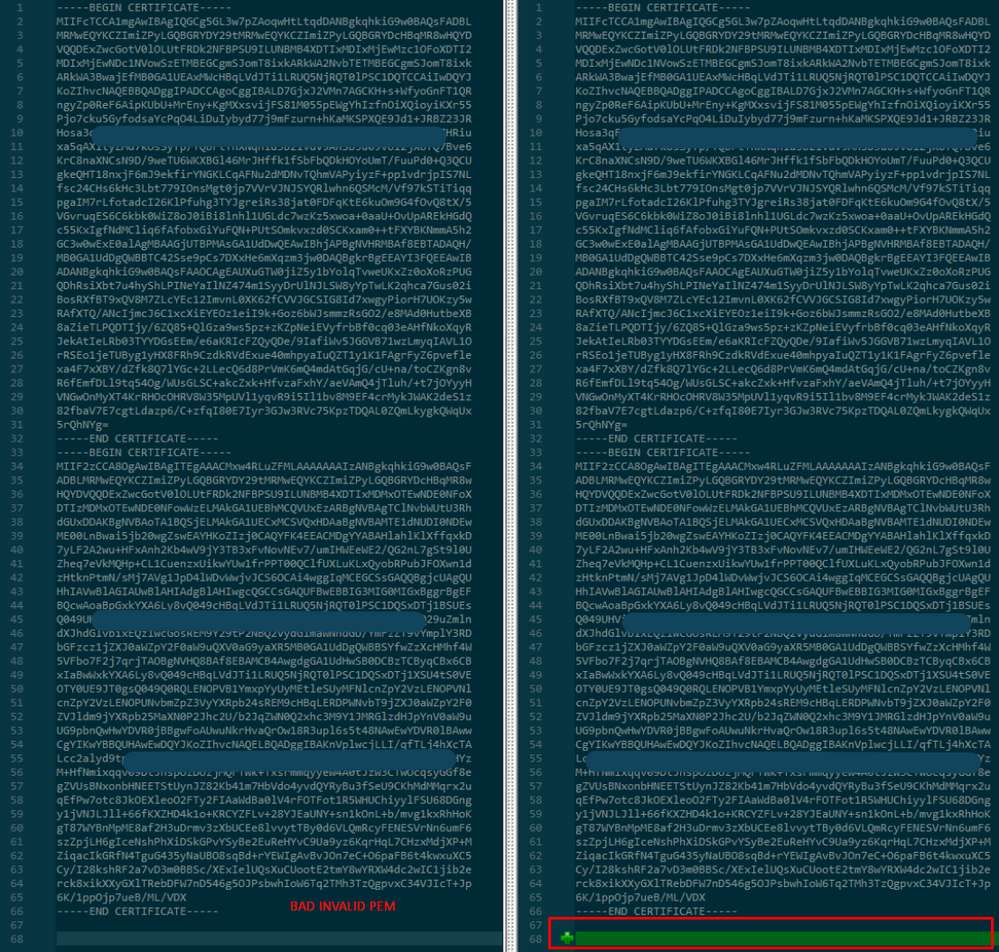

Verschil tussen certificaat gemaakt in Windows versus Linux

Een eenvoudige naast elkaar vergelijking van beide certificaten naast elkaar kunt u de Vergelijk plugin in Kladblok ++ onthulde het gecodeerde verschil in regel # 68. Aan de linkerkant ziet u het certificaat dat is gemaakt in Windows, aan de rechterkant vindt u het certificaat dat is gegenereerd op het Linux-systeem. De linker heeft een retourzending die dat certificaat PEM ongeldig maakt voor FMC. U kunt echter niet het verschil zien in teksteditor, behalve die ene regel in Kladblok ++.

Kopieer het nieuw gemaakte / geconverteerde PEM-certificaat voor RootCA en CLEAN-interface naar uw Linux-machine en verwijder de retourzending van het PEM-bestand.

sed -i 's/\r//'

Bijvoorbeeld sed -i 's/\r/' OPADMIN.pem.

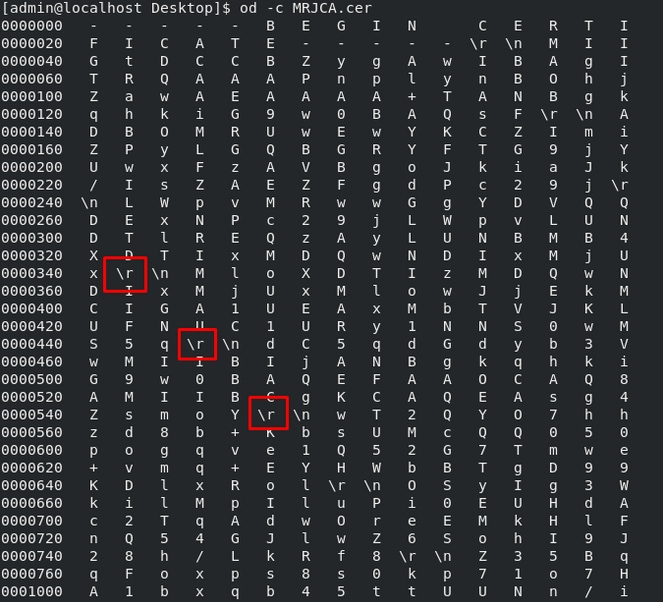

Controleer of de retourzending aanwezig is.

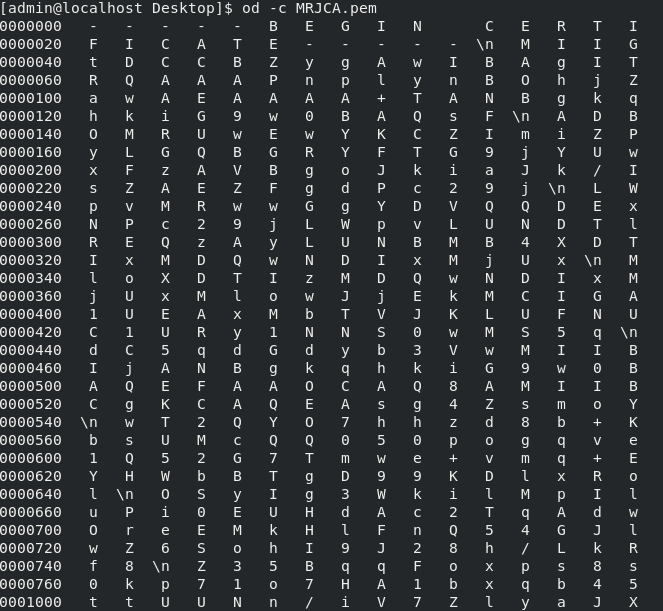

od -c

Certificaten die nog steeds vervoer retour gepresenteerd, zoals weergegeven in de afbeelding.

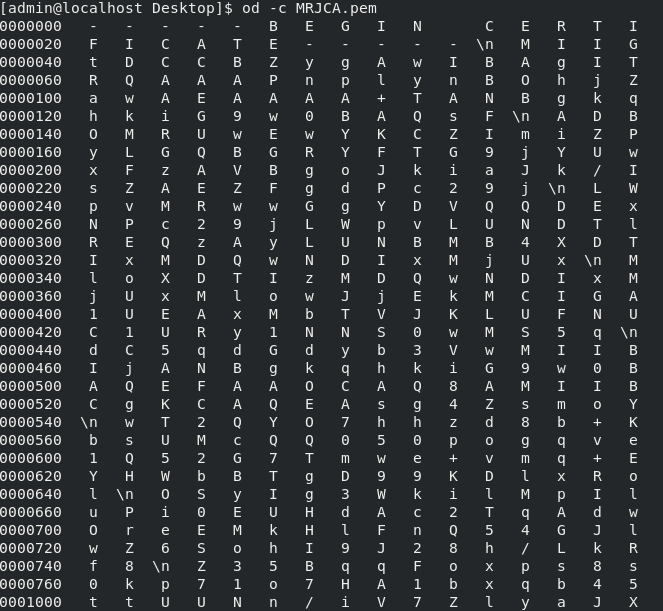

Certificaat nadat u dat via een Linux-machine hebt uitgevoerd.

Voor FMC combineer Root_CA en het no-carriage certificaat op een Linux-machine gebruik maken van de volgende opdracht.

cat >

Bijvoorbeeld cat Clean-interface_CSR_CA-signed_DER_CER_PEM_no-carriage.pem Root-CA.pem > combine.pem.

Of u kunt ook een nieuwe teksteditor openen in uw Linux-machine en beide Clean-certificaten combineren met het retourneren van het vervoer verwijderd in één bestand en opslaan met de extensie PEM. U moet uw CA-certificaat bovenaan hebben en het Clean Interface-certificaat onderaan.

Dit moet uw certificaat zijn dat u later uploadt naar uw FMC om te integreren met het TG-apparaat.

Uploaden certificaat naar Secure Malware Analytics-apparaat en FMC

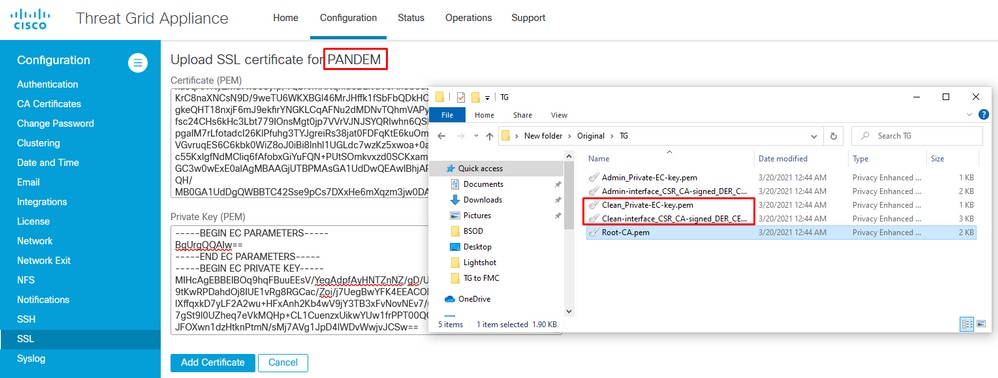

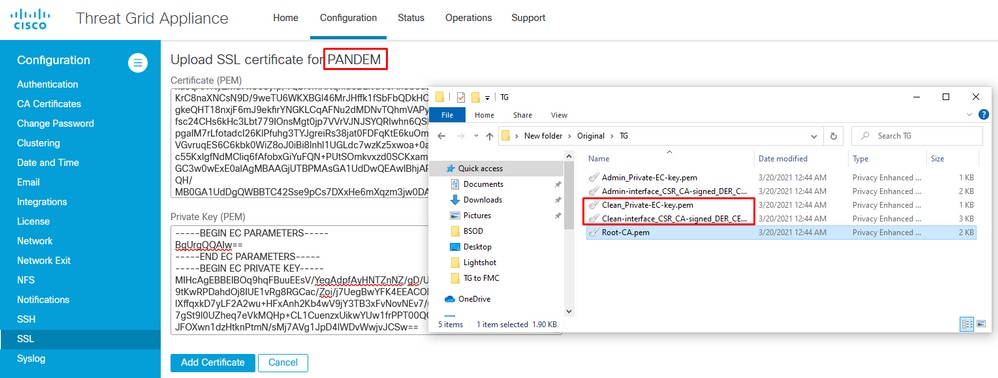

Certificaat uploaden voor een schone interface

Navigeer naar Configuratie > SSL > PANDEM - Acties Nieuw certificaat uploaden > Certificaat toevoegen, zoals weergegeven in de afbeelding.

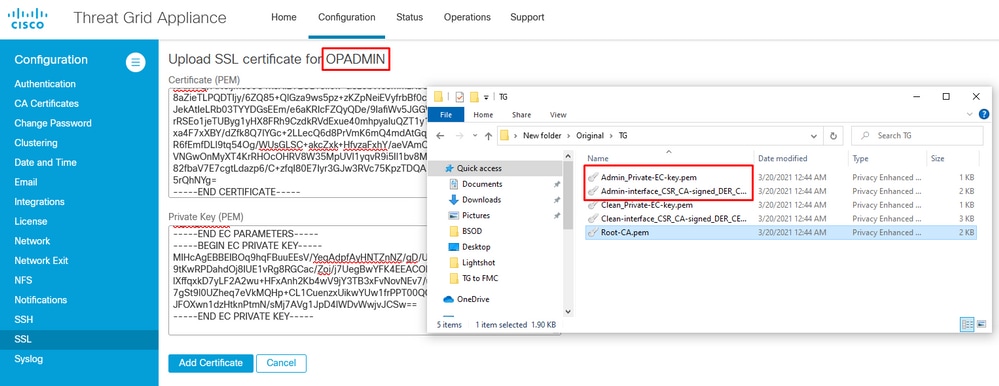

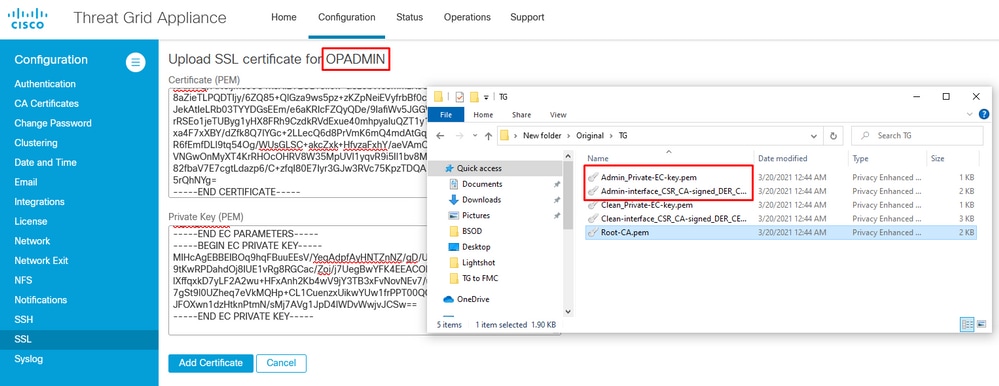

Certificaat uploaden voor een beheerdersinterface

Navigeer naar Configuratie > SSL > OPADMIN - Acties Nieuw certificaat uploaden > Certificaat toevoegen, zoals weergegeven in de afbeelding.

Certificaat uploaden naar FMC

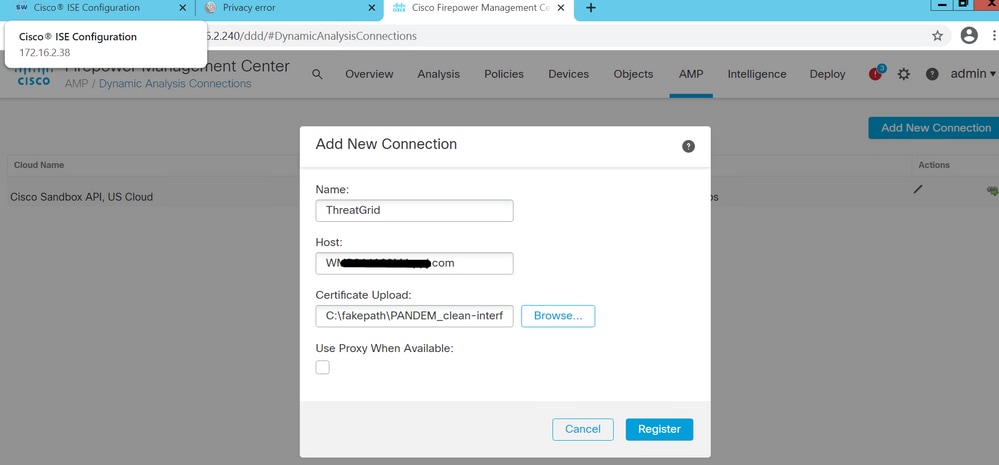

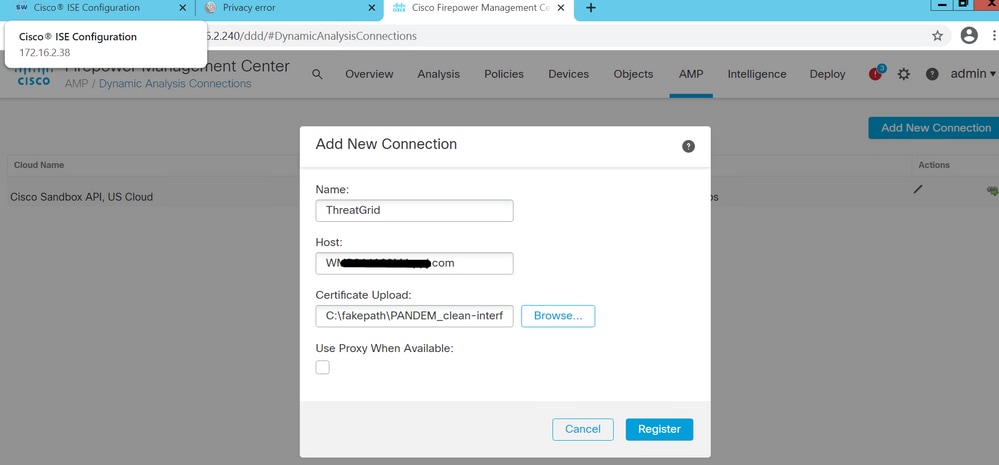

Om het certificaat naar de FMC te uploaden, gaat u naar AMP > Dynamic Analysis Connections > Add New Connection, en vult u de gewenste informatie in.

Naam: Elke naam om te identificeren.

Host: Clean-interface FQDN zoals gedefinieerd wanneer de CSR voor clean-interface wordt gegenereerd

Certificaat: Het gecombineerde certificaat van ROOT_CA en clean interface_no-carriage.

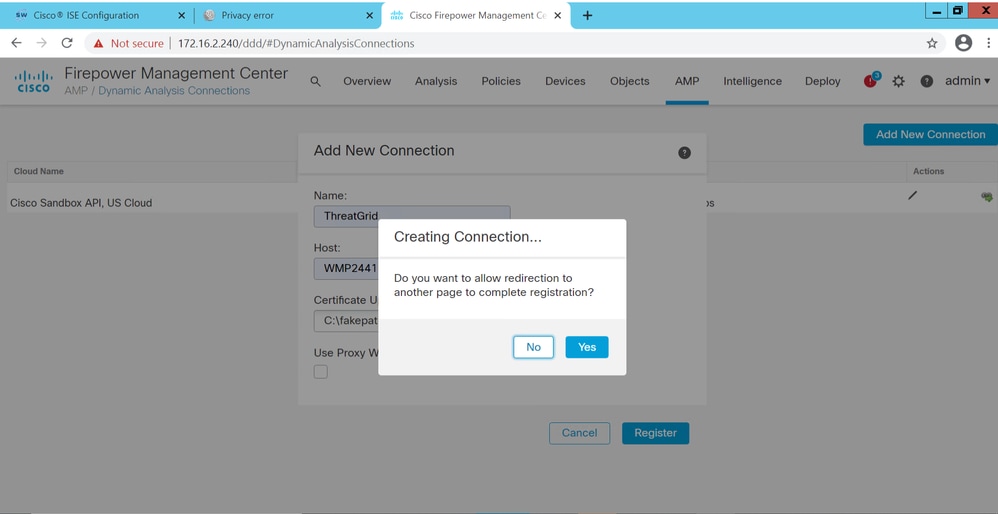

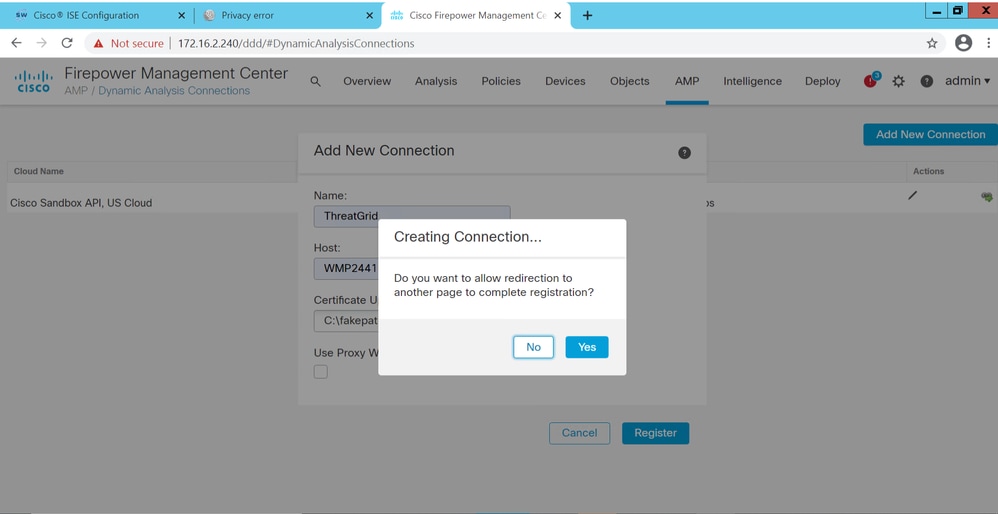

Zodra de nieuwe verbinding is geregistreerd, verschijnt een pop-upvenster en klikt u op de knop Ja.

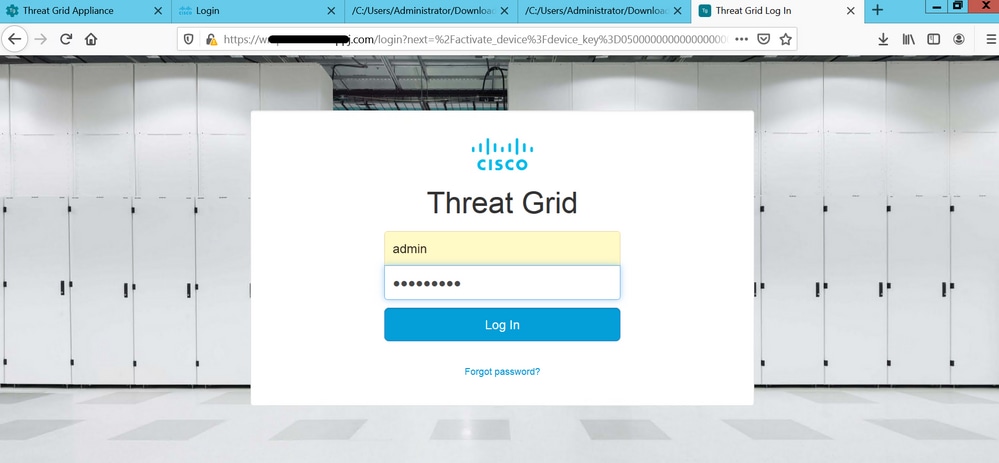

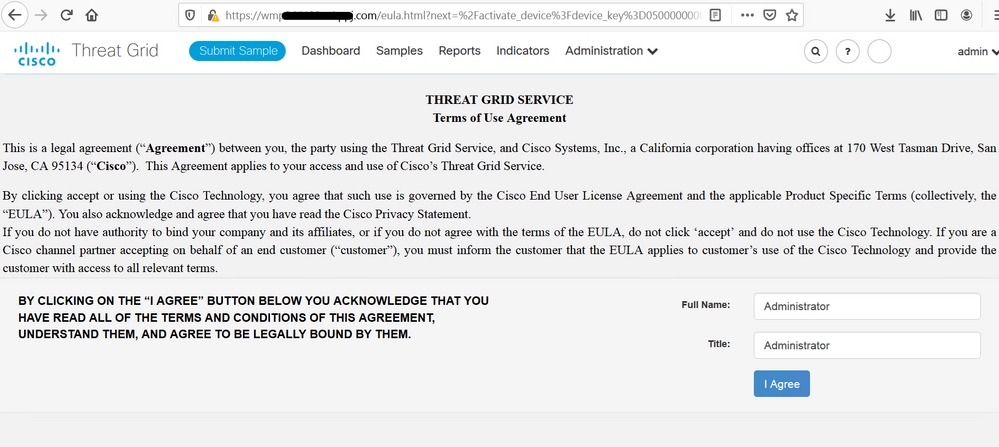

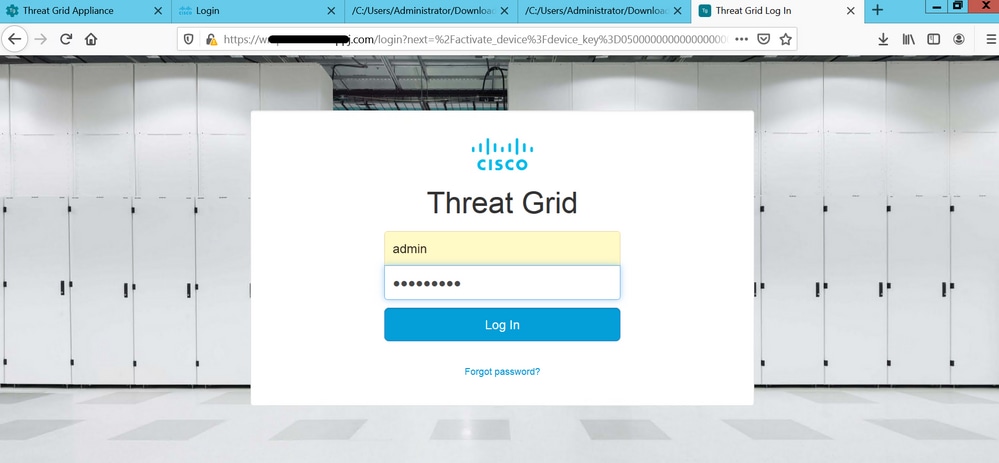

De pagina wordt omgeleid naar Secure Malware Analytics Clean interface en login prompt, zoals weergegeven in de afbeeldingen.

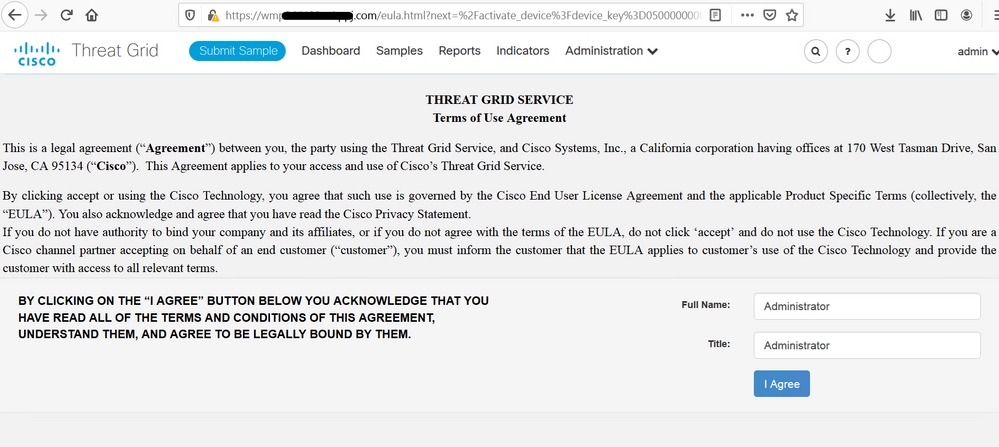

Accepteer de EULA.

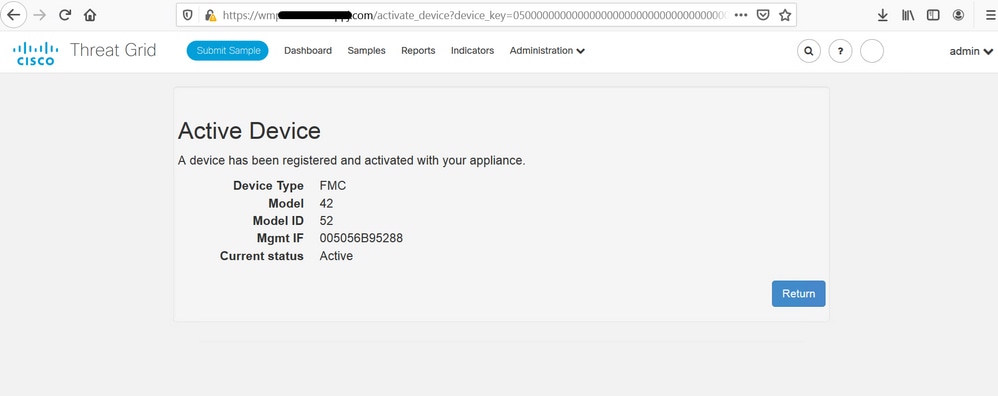

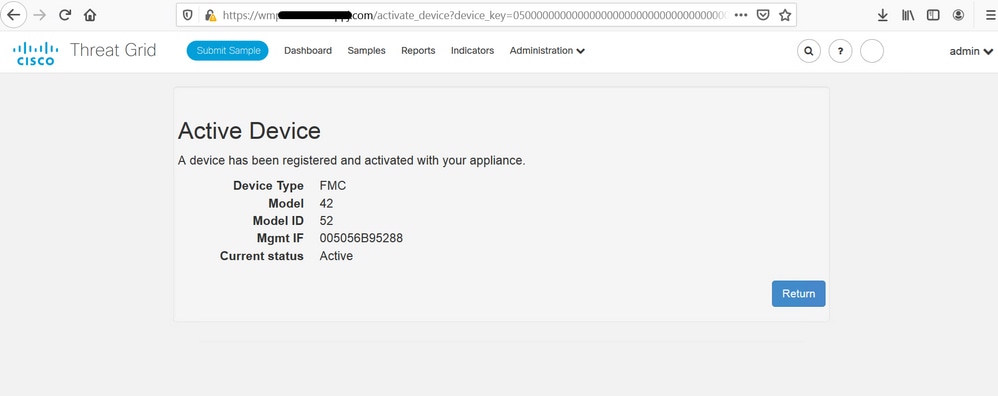

Succesvolle integratie geeft een actief apparaat weer, zoals wordt weergegeven in de afbeelding.

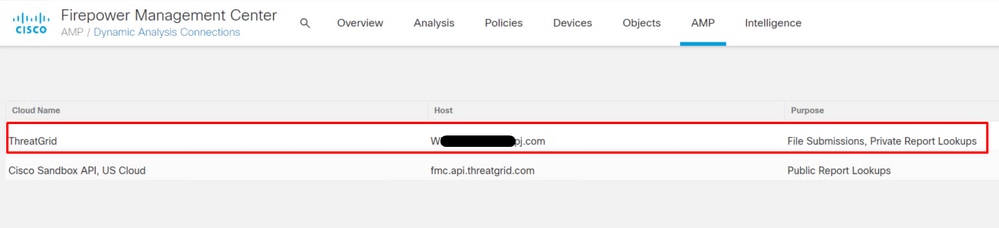

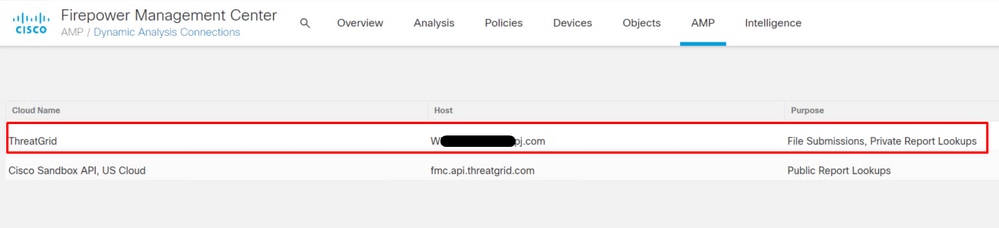

Klik op Terug, terug naar FMC met succesvolle Secure Malware Analytics-integratie, zoals weergegeven in de afbeelding.

Gerelateerde informatie

Feedback

Feedback