Inleiding

In dit document worden de stappen beschreven voor het configureren van certificaten voor de SWA-beheerwebinterface (Secure Web Appliance).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

Cisco raadt u aan om:

- Fysieke of virtuele SWA geïnstalleerd.

- Administratieve toegang tot de grafische gebruikersinterface (GUI) van SWA.

- Administratieve toegang tot de SWA Command Line Interface (CLI).

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Webgebruikersinterfacecertificaat

Eerst moeten we het type certificaten kiezen dat we willen gebruiken in SWA Management Web User Interface (Web UI).

Standaard gebruikt SWA het "Cisco Appliance Demo Certificate:"

- CN = Cisco Apparaat Demo Certificaat

- O = Cisco Systems, Inc

- L = San Jose

- S = Californië

- C = US

U kunt een zelfondertekend certificaat maken in SWA of uw eigen certificaat importeren dat is gegenereerd door uw CA-server (Internal Certificate Authority).

De SWA biedt geen ondersteuning voor het opnemen van alternatieve namen (SAN's) voor onderwerpen bij het genereren van een CSR (Certificate Signing Request). Bovendien ondersteunen de zelfondertekende SWA-certificaten ook geen SAN-kenmerken. Als u certificaten met SAN-kenmerken wilt gebruiken, moet u het certificaat zelf maken en ondertekenen en ervoor zorgen dat het de nodige SAN-details bevat. Nadat u dit certificaat hebt gegenereerd, kunt u het uploaden naar de SWA die moet worden gebruikt. Met deze aanpak kunt u meerdere hostnamen, IP-adressen of andere identificatoren opgeven, waardoor uw netwerkomgeving flexibeler en veiliger wordt.

Opmerking: De certificaten moeten de privésleutel bevatten en deze moet in PKCS#12-indeling zijn.

Stappen voor het wijzigen van webinterfacecertificaat

Stap 1. Log in op de GUI en selecteer Netwerk in het hoofdmenu.

Stap 2. Kies Certificaatbeheer.

Stap 3. Selecteer Certificaat toevoegen in Toestelcertificaten.

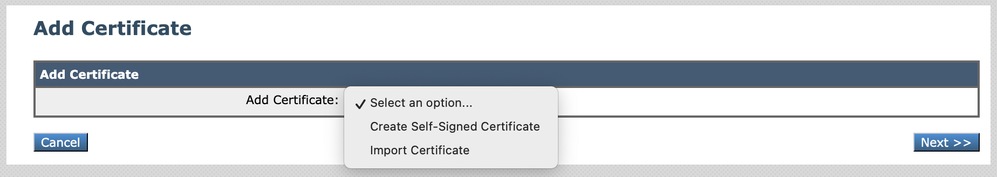

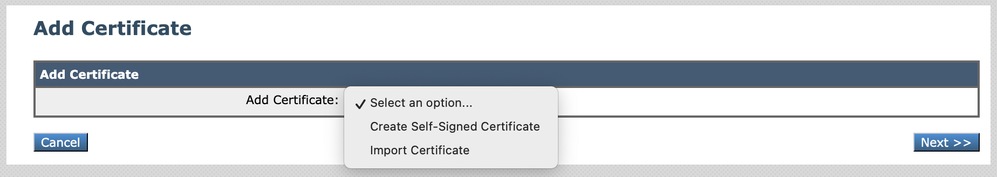

Stap 4. Selecteer Certificaattype (zelfondertekend certificaat of invoercertificaat).

Afbeelding - Certificaattype kiezen

Afbeelding - Certificaattype kiezen

Stap 5. Als u het zelfondertekende certificaat selecteert, gebruikt u deze stappen. Anders gaat u verder met stap 6.

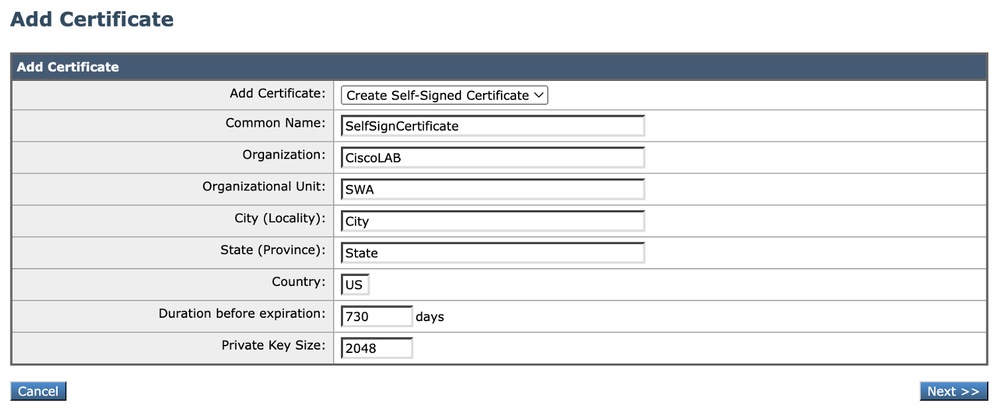

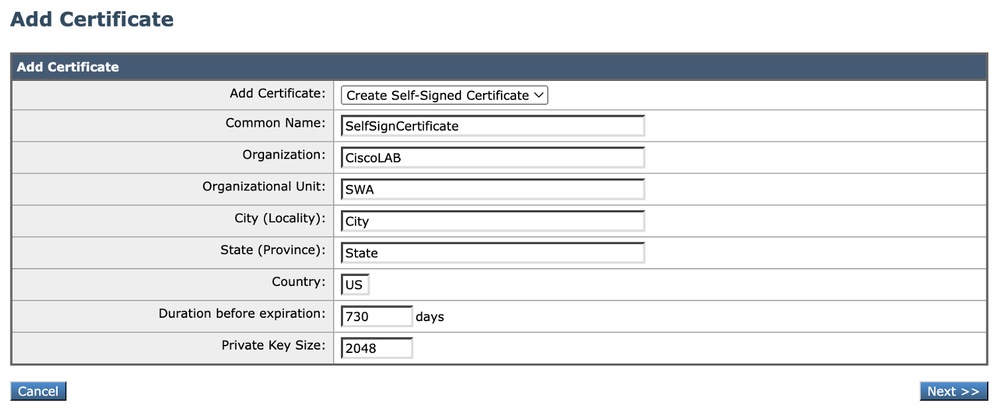

Stap 5.1. Vul de velden in.

Afbeelding - Details zelftekeningcertificaat

Afbeelding - Details zelftekeningcertificaat

Opmerking: De grootte van de privésleutel moet tussen 2048 en 8192 liggen.

Stap 5.2. Klik op Next (Volgende).

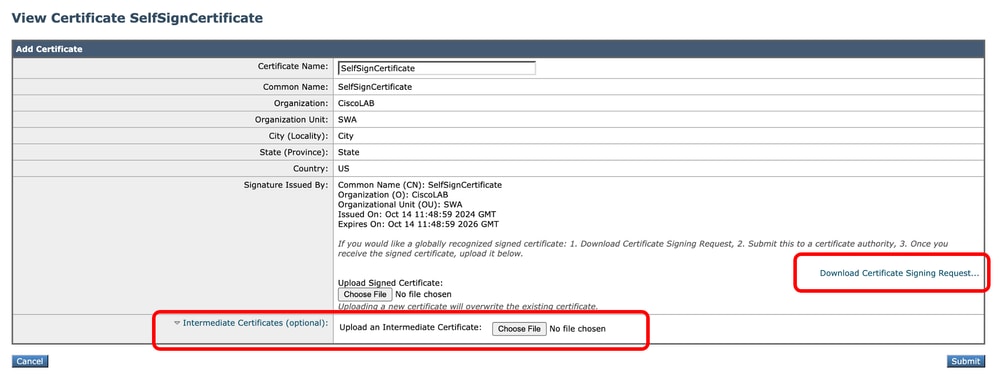

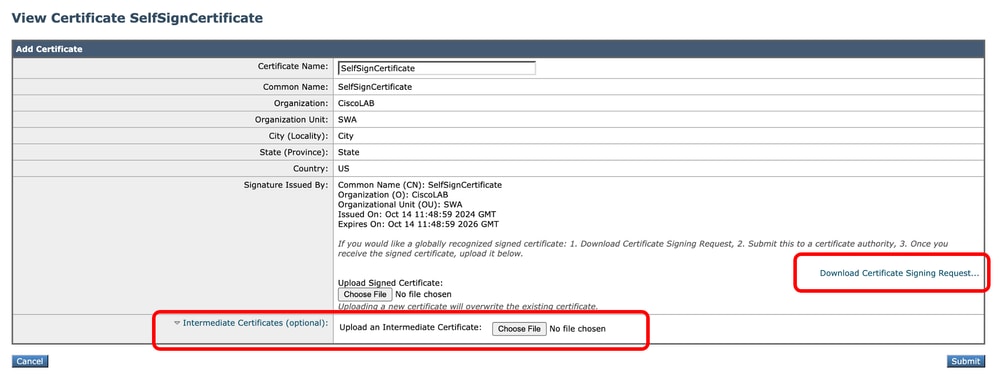

Afbeelding - CSR downloaden

Afbeelding - CSR downloaden

Stap 5.3. (Optioneel) U kunt de CSR downloaden en ondertekenen met uw organisatie CA Server, vervolgens het ondertekende certificaat uploaden en indienen.

Let op: Als u de CSR wilt ondertekenen met uw CA-server, moet u de pagina indienen en vastleggen voordat u het ondertekende certificaat ondertekent of uploadt. Het profiel dat u tijdens het genereren van CSR hebt gemaakt, bevat uw privésleutel.

Stap 5.4.Indienen als het huidige zelfondertekende certificaat geschikt is.

Stap 5.5. Ga naar stap 7.

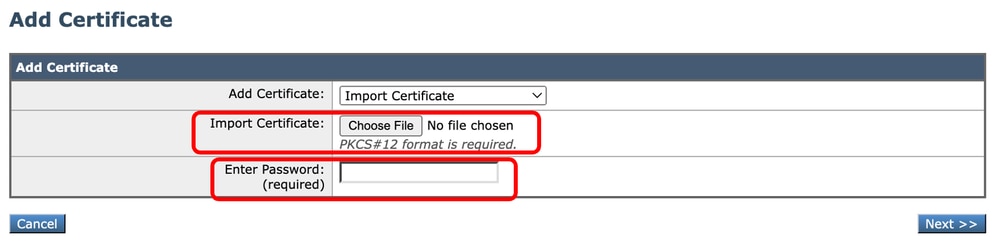

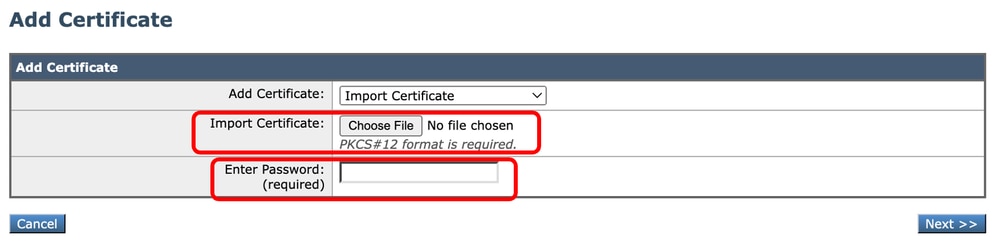

Stap 6. Als u kiest voor Certificaat importeren.

Stap 6.1. Certificaatbestand importeren (PKCS#12-indeling is vereist).

Stap 6.2. Voer het wachtwoord in voor het certificaatbestand.

Image - Importcertificaat

Image - Importcertificaat

Stap 6.3. Klik op Next (Volgende).

Stap 6.4. Wijzigingen indienen.

Stap 7. Wijzigen doorvoeren.

Stap 8. Log in bij de CLI.

Stap 9. Typ certconfig en druk op Enter.

Stap 10. Typ SETUP.

Stap 11. Typ Y en druk vervolgens op Enter.

Opmerking: wanneer het certificaat wordt gewijzigd, kunnen beheerdersgebruikers die momenteel zijn aangemeld bij de webgebruikersinterface een verbindingsfout ervaren en niet-ingediende wijzigingen verliezen. Dit gebeurt alleen als het certificaat nog niet is gemarkeerd als vertrouwd door de browser.

Stap 12. Kies 2 om uit de beschikbare lijst met certificaten te selecteren.

Stap 13. Selecteer het aantal certificaten dat u voor de GUI wilt gebruiken.

Stap 14. Als u een tussenliggend certificaat hebt en ze wilt toevoegen Type Y, typt u N anders.

Opmerking: als u het tussenliggende certificaat moet toevoegen, moet u het tussenliggende cert in PEM-indeling plakken en eindigen met '.' (Alleen punt).

SWA_CLI> certconfig

Choose the operation you want to perform:

- SETUP - Configure security certificate and key.

- OCSPVALIDATION - Enable OCSP validation of certificates during upload

- RESTRICTCERTSIGNATURE - Enable restricted signature validation of certificates during upload

- OCSPVALIDATION_FOR_SERVER_CERT - Enable OCSP validation for server certificates

- FQDNVALIDATION - FQDN validation for certificate

[]> SETUP

Currently using the demo certificate/key for HTTPS management access.

When the certificate is changed, administrative users who are currently logged in to the web user interface may experience a connection error and could lose unsubmitted changes. This

occurs only if the certificate is not already marked as trusted by the browser.

Do you want to continue? [Y]> Y

Management (HTTPS):

Choose the operation you want to perform:

1. PASTE - Copy paste cert and key manually

2. SELECT - select from available list of certificates

[1]> 2

Select the certificate you want to upload

1. SelfSignCertificate

2. SWA_GUI.cisco.com

[1]> 1

Do you want add an intermediate certificate? [N]> N

Successfully updated the certificate/key for HTTPS management access.

Stap 15. Typ commit om de wijzigingen op te slaan.

Test het certificaat vanaf de opdrachtregel

U kunt het certificaat controleren met de opdracht openssl:

openssl s_client -connect :

In dit voorbeeld is de hostnaam SWA.cisco.com en is de beheerinterface standaard ingesteld (TCP-poort 8443).

Op de tweede regel in de uitvoer ziet u de certificaatdetails:

openssl s_client -connect SWA.cisco.com:8443

CONNECTED(00000003)

depth=0 C = US, CN = SelfSignCertificate, L = City, O = CiscoLAB, ST = State, OU = SWA

Veelvoorkomende fouten

Hier zijn enkele veelvoorkomende fouten die u kunt tegenkomen tijdens het maken of wijzigen van uw GUI-certificaat.

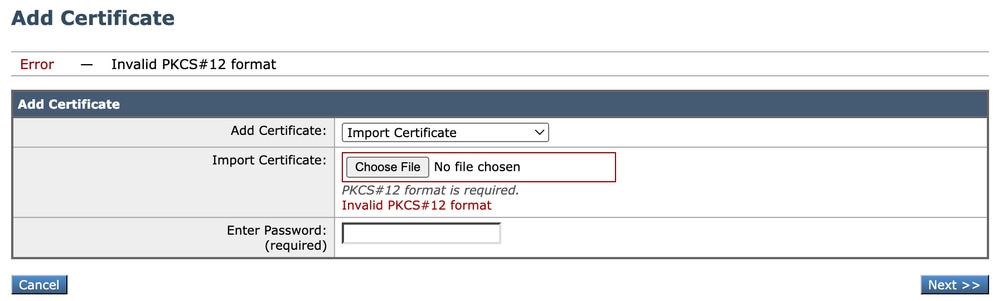

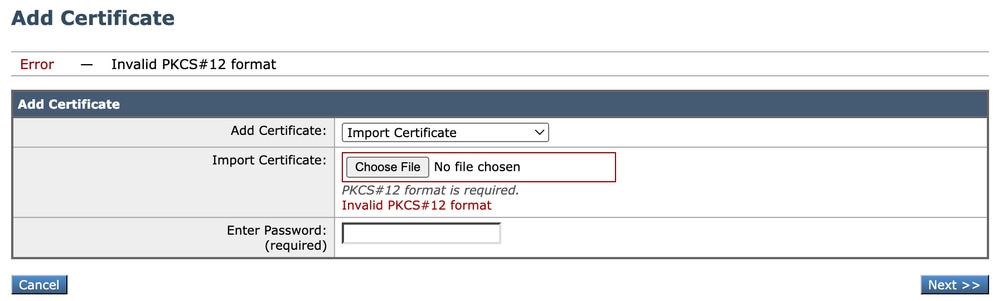

Fout: ongeldige PKCS#12-indeling

Afbeelding - Ongeldige PKCS#12-indeling

Afbeelding - Ongeldige PKCS#12-indeling

Er kunnen twee oorzaken zijn voor deze fout:

- Het certificaatbestand is beschadigd en is niet geldig.

Probeer het certificaat te openen, als u een fout krijgt tijdens het openen, kunt u het certificaat opnieuw genereren of opnieuw downloaden.

2. De eerder gegenereerde CSR is niet langer geldig.

Wanneer u een CSR genereert, moet u ervoor zorgen dat u uw wijzigingen indient en vastlegt. De reden hiervoor is dat uw CSR niet is opgeslagen toen u uitlogde of pagina's wijzigde. Het profiel dat u hebt gemaakt toen u de CSR hebt gegenereerd, bevat de privésleutel die vereist is voor het uploaden van uw certificaat. Zodra dit profiel is verdwenen, is de privésleutel verdwenen. Daarom moet een andere CSR worden gegenereerd en vervolgens opnieuw naar uw CA worden gebracht.

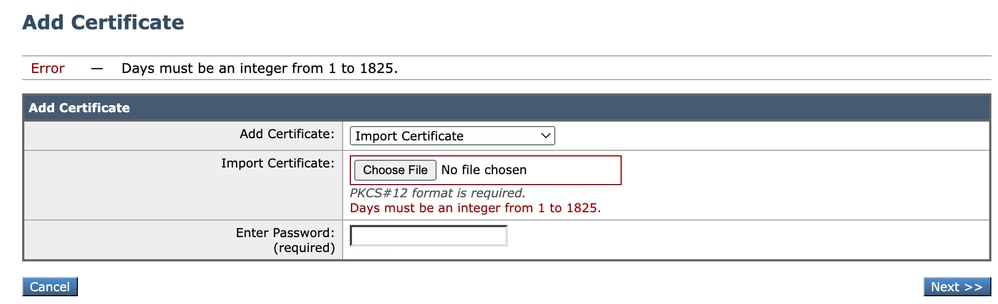

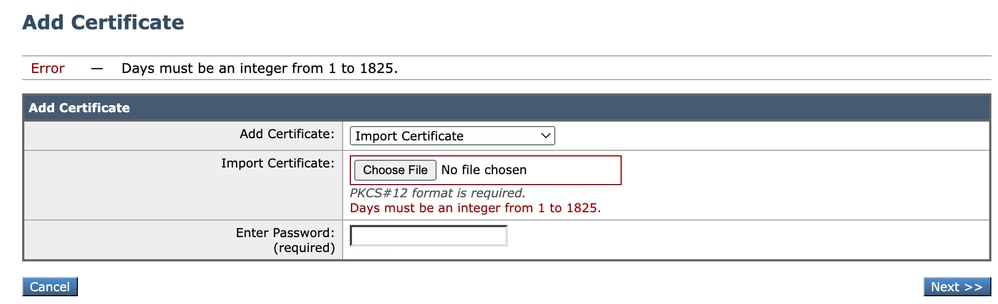

Dagen moeten een geheel getal zijn

Afbeelding - Dagen moeten een integer-fout zijn

Afbeelding - Dagen moeten een integer-fout zijn

Deze fout is te wijten aan het feit dat het geüploade certificaat is verlopen of 0 dagen geldig is.

Om het probleem op te lossen, controleert u de vervaldatum van het certificaat en controleert u of de SWA-datum en -tijd correct zijn.

Fout bij certificaatvalidatie

Deze fout betekent dat de basiscertificeringsinstantie of de tussenliggende certificeringsinstantie niet is toegevoegd aan de lijst met vertrouwde basiscertificaten in SWA. Om het probleem op te lossen, als u zowel Root CA als Intermediate CA gebruikt:

1. Upload de basiscertificeringsinstantie naar SWA en verbind vervolgens.

2. Upload de tussenliggende CA en leg de wijzigingen opnieuw vast.

3. Upload uw GUI-certificaat.

Opmerking: om de hoofdmap of tussenliggende CA te uploaden vanuit de GUI: Network. Kies in het gedeelte Certificaatbeheer de optie Vertrouwde basiscertificaten beheren. Klik in Aangepaste vertrouwde basiscertificaten op Importeren om uw CA-certificaten te uploaden.

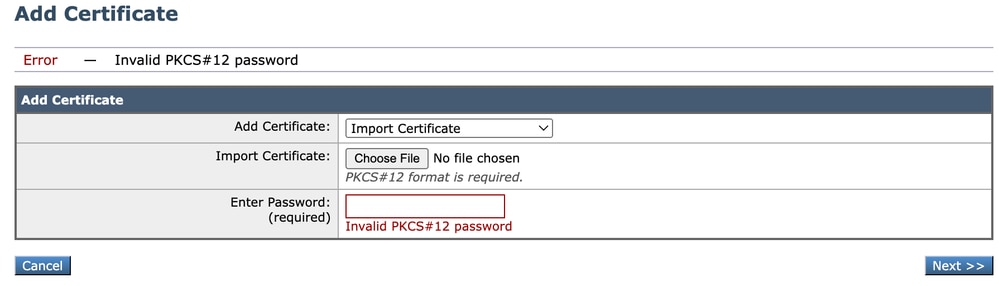

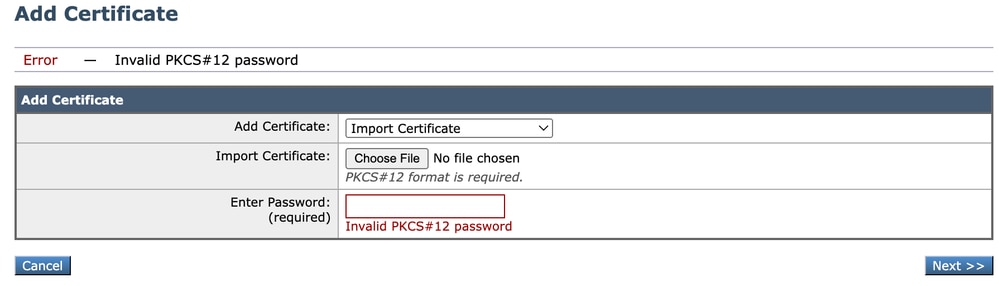

Ongeldig wachtwoord

Afbeelding - Ongeldig wachtwoord

Afbeelding - Ongeldig wachtwoord

Deze fout geeft aan dat het PKCS#12-certificaatwachtwoord onjuist is. Om de fout op te lossen, typt u het juiste wachtwoord of genereert u het certificaat opnieuw.

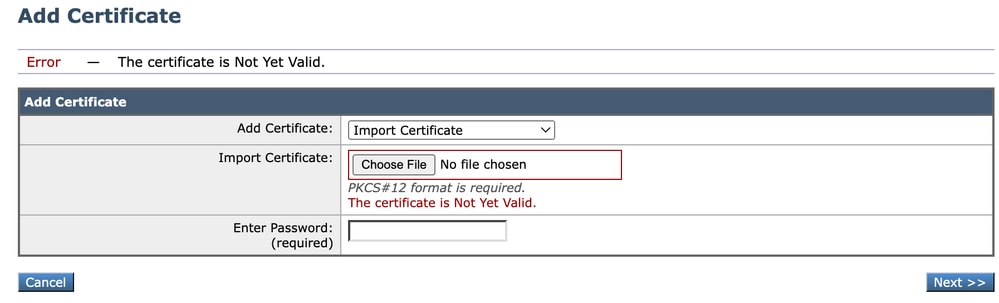

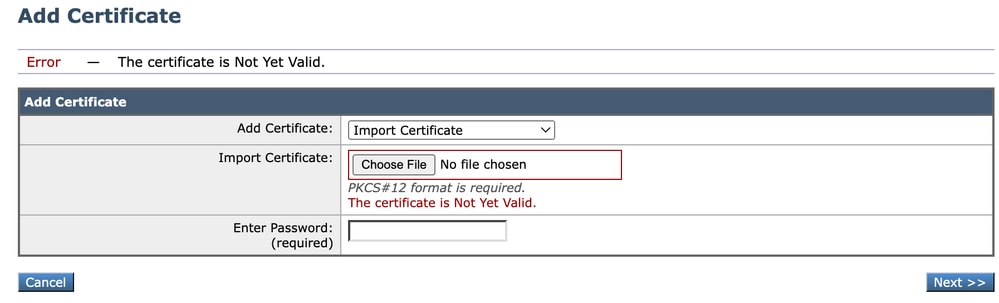

Het certificaat is nog niet geldig

Afbeelding - Het certificaat is nog niet geldig

Afbeelding - Het certificaat is nog niet geldig

1. Controleer of de datum en tijd van de SWA juist zijn.

2. Controleer de datum van het certificaat en controleer of de datum en het tijdstip "Niet eerder" juist zijn.

Tip: Als je het certificaat net hebt gegenereerd, wacht dan een minuut en upload het certificaat.

GUI-service opnieuw starten vanaf CLI

Als u de WebUI-service opnieuw wilt starten, kunt u de volgende stappen uit de CLI gebruiken:

Stap 1. Log in bij CLI.

Stap 2. Type diagnostische (Dit is een verborgen opdracht en wordt niet automatisch getypt met TAB).

Stap 3. Kies SERVICES.

Stap 4. Selecteer WEBUI.

Stap 5. Kies OPNIEUW STARTEN.

Gerelateerde informatie

Feedback

Feedback