Begrijp pakketstroom in Secure Web Appliance

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt de netwerkstroom beschreven in een netwerk dat door een proxy is geconfigureerd en dat specifiek is gericht op Secure Web Appliance (SWA).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- TCP/IP-concepten.

- Basiskennis van de Proxy setup.

- Basiskennis van het authenticatiemechanisme dat wordt gebruikt in een omgeving met proxy.

De gebruikte afkortingen van deze artikelen zijn:

TCP: Transmission Control Protocol

UDP: gebruikersdatagramprotocol

IP: internetprotocol

GRE: Generic Routing Encapsulation

HTTP: Hypertext Transfer Protocol.

HTTPS: Hypertext Transfer Protocol Secure.

URL: Uniform Resource Locator

TLS: transportlaagbeveiliging

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Uitgestelde typen proxy-implementatie

TLS-handdruk

Een TLS-handshake in HTTPS treedt op wanneer een client en server via internet communiceren en een beveiligde verbinding bieden. Het proces zorgt voor privacy en gegevensintegriteit tussen twee communicerende applicaties. Het werkt via een reeks stappen waarbij de client en de server het eens worden over coderingsnormen en codes voor alle volgende verzendingen. De handdruk is bedoeld om ongeoorloofde toegang of manipulatie door derden af te schrikken. Het authenticeert ook de identiteit van de communicerende partijen om imitatie te elimineren. Dit proces is cruciaal in HTTPS omdat het ervoor zorgt dat gegevens veilig blijven tijdens het transport.

Hier zijn de stappen van een TLS handdruk:

-

Cliënt Hallo: De client initieert het handshake-proces met een hallo-bericht. Dit bericht bevat de TLS-versie van de client, ondersteunde coderingssuites en een willekeurige byte-tekenreeks die bekend staat als de "client random".

-

Server Hello: De server reageert met een hallo-bericht. Dit bericht bevat de door de server gekozen TLS-versie, de geselecteerde coderingssuite, een willekeurige byte-tekenreeks die bekend staat als de "willekeurige server" en het digitale certificaat van de server. Indien nodig vraagt de server ook het digitale certificaat van de client aan voor wederzijdse authenticatie.

-

Client verifieert het servercertificaat: de client controleert het digitale servercertificaat bij de certificeringsinstantie die het heeft afgegeven. Dit zorgt ervoor dat de client communiceert met de legitieme server.

-

Pre-master secret: de client verzendt een willekeurige byte string, bekend als de "pre-master secret", die bijdraagt aan het maken van de sessiesleutels. De client versleutelt dit pre-master geheim met de publieke sleutel van de server, zodat alleen de server het kan decoderen met zijn private sleutel.

-

Master Secret: Zowel de client als de server gebruiken het pre-master secret en de willekeurige byte strings uit de hello messages om onafhankelijk hetzelfde "master secret" te berekenen. Dit gedeelde geheim is de basis voor het genereren van de sessiesleutels.

-

Client Finished: De client verzendt een bericht "Finished", versleuteld met de sessiesleutel, om de voltooiing van het clientgedeelte van de handshake aan te geven.

-

Server voltooid: de server verzendt een bericht "voltooid", ook gecodeerd met de sessiesleutel, om de voltooiing van het servergedeelte van de handshake aan te geven.

HTTP-antwoordcode

1xx: Informatief

| coderen | Details |

|

100 Doorgaan |

Typisch gezien met betrekking tot het ICAP-protocol. Dit is een informatieve reactie die de klant laat weten dat hij gegevens kan blijven verzenden. Met betrekking tot ICAP-services (zoals virusscanning) kan de server alleen de eerste x hoeveelheid bytes willen zien. Wanneer het klaar is met het scannen van de eerste set bytes en geen virus heeft gedetecteerd, verzendt het een 100 Doorgaan om de client te laten weten dat de rest van het object moet worden verzonden. |

2xx: geslaagd

| coderen | Details |

|

200 OK |

De meest voorkomende responscode. Dit betekent dat de aanvraag zonder problemen succesvol is. |

3xx: Omleiding

| coderen | Details |

|

301 Permanente omleiding |

Dit is een permanente omleiding, u kunt deze code zien wanneer u doorstuurt naar www-subdomein. |

|

302 Tijdelijke omleiding |

Dit is een tijdelijke omleiding. De client wordt geïnstrueerd om een nieuw verzoek in te dienen voor het object dat is opgegeven in de koptekst Locatie:. |

|

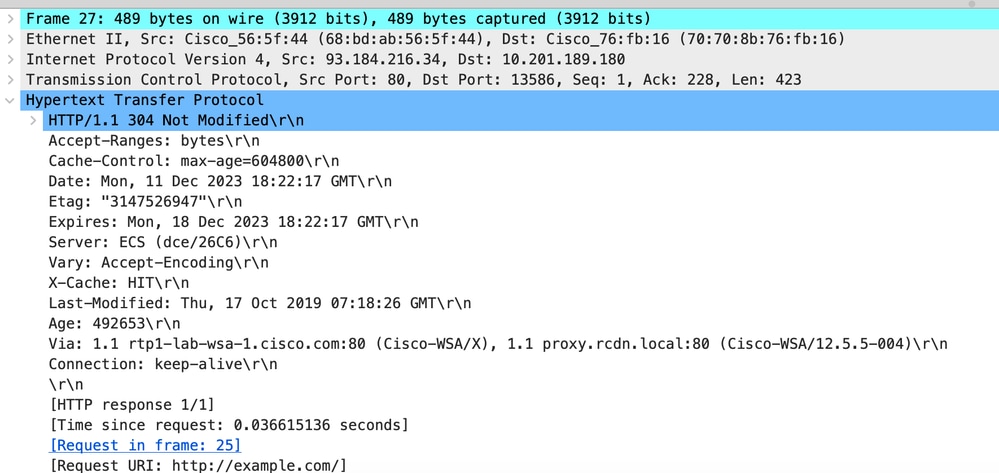

304 Niet gewijzigd |

Dit is in reactie op een GIMS (GET If-modified-since). Dit is letterlijk een standaard HTTP GET die de header If-modified-since bevat: <date>. Deze header vertelt de server dat de client een kopie van het gevraagde object in de lokale cache heeft en dat de datum waarop het object is opgehaald, is opgenomen. Als het object sinds die datum is gewijzigd, reageert de server met een 200 OK en een nieuwe kopie van het object. Als het object niet is gewijzigd sinds de opgehaalde datum, stuurt de server een 304-reactie Niet gewijzigd terug. |

|

307 Omleiding van verificatie |

Dit wordt meestal gezien in transparante proxy-implementatie, wanneer de proxyserver is geconfigureerd om het verzoek te verifiëren en het verzoek om te leiden naar een andere URL om de gebruiker te verifiëren, |

4xx-codes: clientfout

| coderen | Details |

|

400 slechte aanvraag |

Dit suggereert een probleem met het HTTP-verzoek, omdat het niet voldoet aan de juiste syntaxis. Mogelijke redenen kunnen onder andere zijn: meerdere headers op één regel, spaties binnen een header of het ontbreken van HTTP/1.1 in de URI. Raadpleeg RFC 2616 voor de juiste syntaxis. |

|

401 Niet geautoriseerd Webserververificatie vereist |

Toegang tot het gevraagde object vereist authenticatie. De 401-code wordt gebruikt voor verificatie met een doelwebserver. Wanneer de SWA in de transparante modus werkt en verificatie is ingeschakeld op de proxy, retourneert deze een 401 naar de client, omdat het toestel zich presenteert alsof het de OCS (origin content server) is. De authenticatiemethoden die kunnen worden gebruikt, worden beschreven in een 'www-authenticate:' HTTP-antwoordheader. Dit informeert de client of de server NTLM, basis of andere vormen van verificatie aanvraagt. |

|

403 Ontkend |

De client heeft geen toegang tot het gevraagde object. Verschillende redenen kunnen ertoe leiden dat een server de toegang tot een object weigert. De server geeft meestal een beschrijving van de oorzaak binnen de HTTP-gegevens of HTML-reactie. |

|

404 niet gevonden |

Het gevraagde object bestaat niet op de server. |

|

407 Proxyverificatie vereist |

Dit is hetzelfde als een 401, behalve dat het specifiek is voor verificatie naar een proxy die niet het OCS is. Dit wordt alleen verzonden als het verzoek expliciet naar de proxy is verzonden. Een 407 kan niet naar een client worden verzonden terwijl SWA is geconfigureerd als transparante proxy, omdat de client niet weet dat de proxy bestaat. Als dit het geval is, is de client waarschijnlijk FIN of RST de TCP-socket. |

5xx: serverfout

| coderen | Details |

|

501 Fout interne server |

Generieke webserverfout. |

|

502 Bad Gateway |

Dit gebeurt wanneer een server die als gateway of proxy fungeert, een ongeldig antwoord ontvangt van een inkomende server. Het geeft aan dat de gateway een ongepaste reactie heeft ontvangen van de upstream- of oorsprongserver. |

|

503 Service niet beschikbaar |

Geeft aan dat de server het verzoek momenteel niet kan verwerken vanwege een tijdelijke overbelasting of gepland onderhoud. Het betekent dat de server tijdelijk buiten dienst is, maar na enige tijd weer beschikbaar kan zijn. |

|

504 Time-out gateway |

Geeft aan dat een client of proxy niet tijdig heeft gereageerd van een webserver die probeerde toegang te krijgen om de webpagina te laden of aan een ander verzoek van de browser te voldoen. Dit betekent vaak dat de upstream-server niet beschikbaar is. |

Expliciete implementatie

Hier....

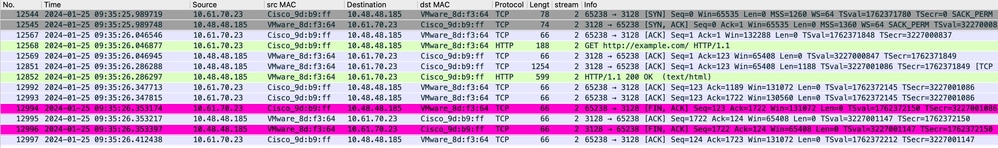

HTTP-verkeer in expliciete implementatie zonder verificatie

Klant en SWA

Netwerkverkeer vindt plaats tussen het IP-adres van de client en het IP-adres van de SWA-proxy-interface (meestal is dit P1-interface, maar dit kan P2 of Management-interface zijn, afhankelijk van de Proxy-configuratie).

Het verkeer van de client is bestemd voor TCP-poort 80 of 3128 naar de SWA (Standaard SWA-proxypoorten zijn TCP 80 en 3128, in dit voorbeeld gebruiken we poort 3128)

- TCP-handdruk.

- HTTP ophalen van client (IP-bestemming = SWA IP, bestemmingspoort = 3128 )

- HTTP-reactie van proxy-bron ( IP = SWA )

- Gegevensoverdracht

- TCP-verbindingsbeëindiging (4-weg handshake)

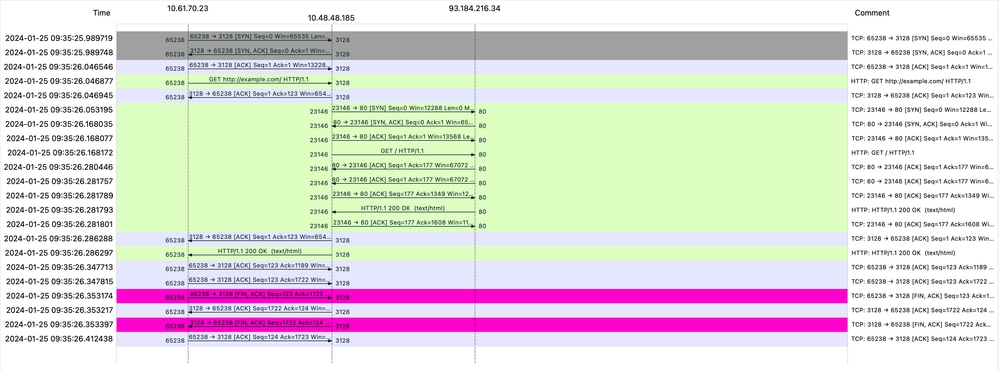

Image-Client naar SWA, expliciete HTTP-modus

Image-Client naar SWA, expliciete HTTP-modus

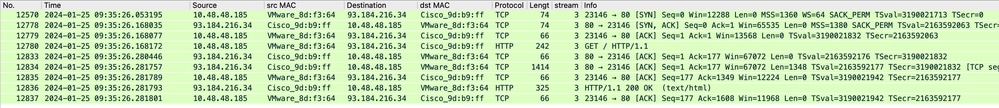

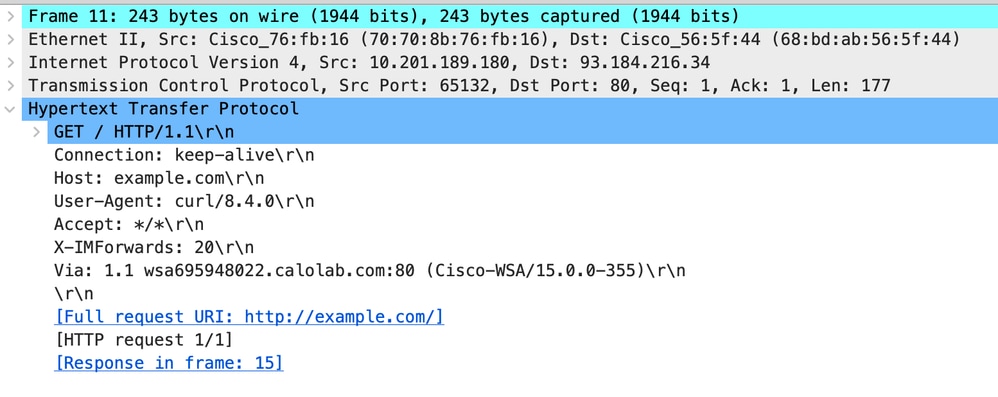

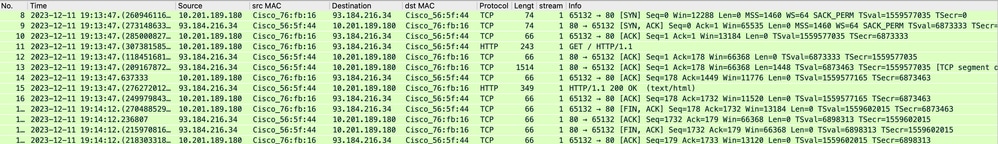

SWA en webserver

Het netwerkverkeer vindt plaats tussen het IP-adres van de Proxy en het IP-adres van de webserver.

Het verkeer van SWA is bestemd voor TCP-poort 80 en is afkomstig van een willekeurige poort (niet de proxy-poort)

- TCP-handdruk.

- HTTP ophalen van proxy (IP-bestemming = webserver, bestemmingspoort = 80 )

- HTTP-reactie van webserver ( bron-IP = proxyserver )

- Gegevensoverdracht

- TCP-verbindingsbeëindiging (4-weg handshake)

Afbeelding- HTTP-SWA naar webserver-Expliciet-geen cache

Afbeelding- HTTP-SWA naar webserver-Expliciet-geen cache

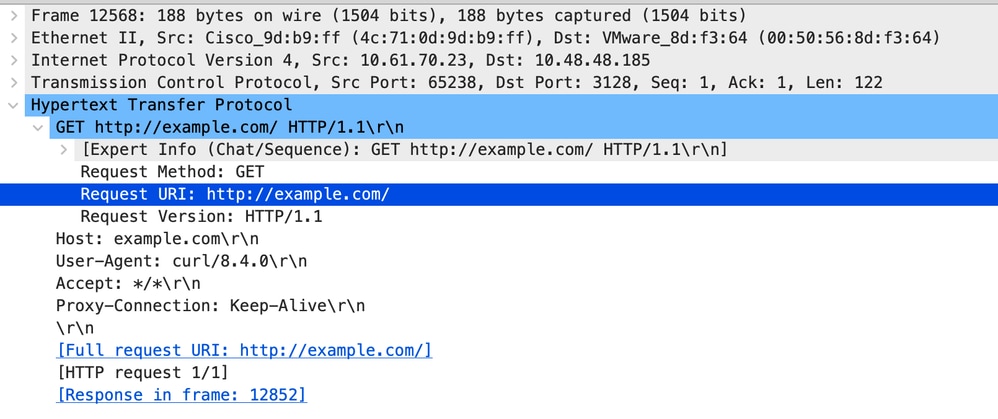

Hier is een voorbeeld van HTTP Get from Client

Image- Client to SWA HTTP GET- Expliciet

Image- Client to SWA HTTP GET- Expliciet

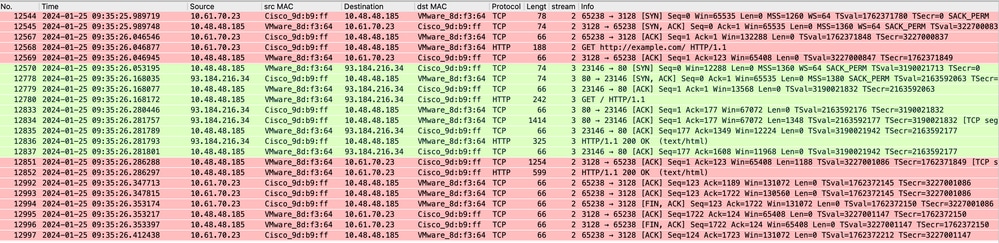

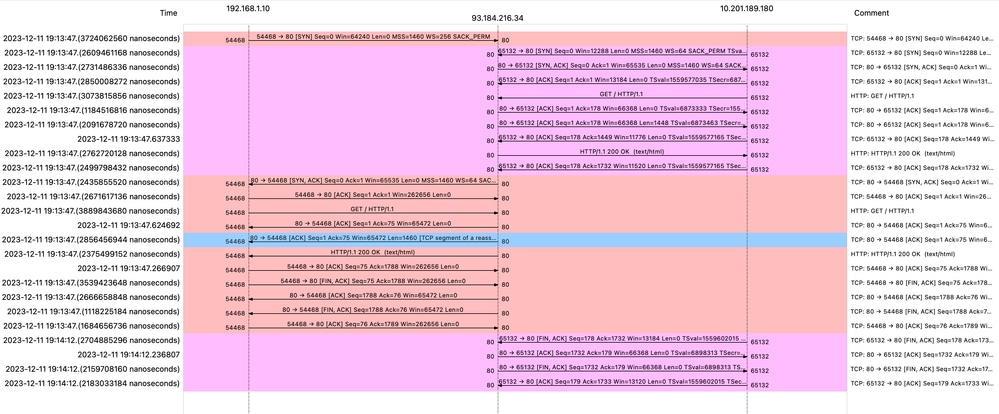

Dit vertegenwoordigt de volledige stroom van verkeer van de client naar de SWA, vervolgens naar de webserver en uiteindelijk terug naar de client.

Afbeelding — Al het verkeer HTTP Expliciet-geen cache

Afbeelding — Al het verkeer HTTP Expliciet-geen cache

Opmerking: elke verkeersstroom wordt onderscheiden door een andere kleur; de stroom van de client naar de SWA is één kleur en de stroom van de SWA naar de webserver is een andere.

Afbeelding - Verkeersstroom HTTP Expliciet - geen cache

Afbeelding - Verkeersstroom HTTP Expliciet - geen cache

Hier is een voorbeeld van Accesslogs:

1706172876.686 224 10.61.70.23 TCP_MISS/200 1721 GET http://www.example.com/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_ref",3.7,1,"-",0,0,0,1,"-",-,-,-,"-",1,-,"-","-",-,-,"IW_ref",-,"Unknown","Reference","-","Unknown","Unknown","-","-",61.46,0,-,"Unknown","-",1,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 10, User Agent = "curl/8.4.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 108, Request Header = 0, Request to Server = 0, 1st byte to client = 3, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 0, Client Body = 0, 1st response byte = 106, Response header = 0, Server response = 1, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 2, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 1, AMP response = 0, AMP total = 0; Latency = 4; "25/Jan/2024:09:54:36 +0100" ][Client Port = 65238, Server IP = 10.184.216.34, Server Port = 80]Verkeer met gecachete gegevens

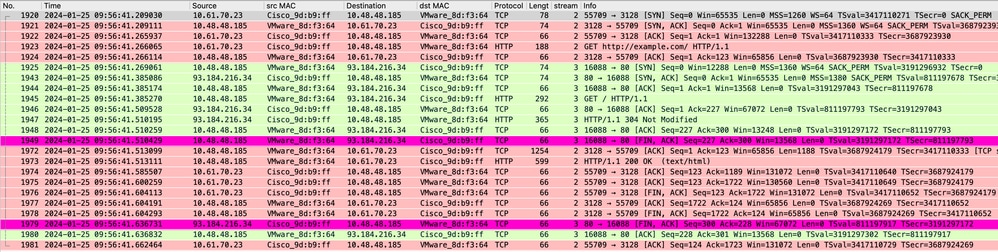

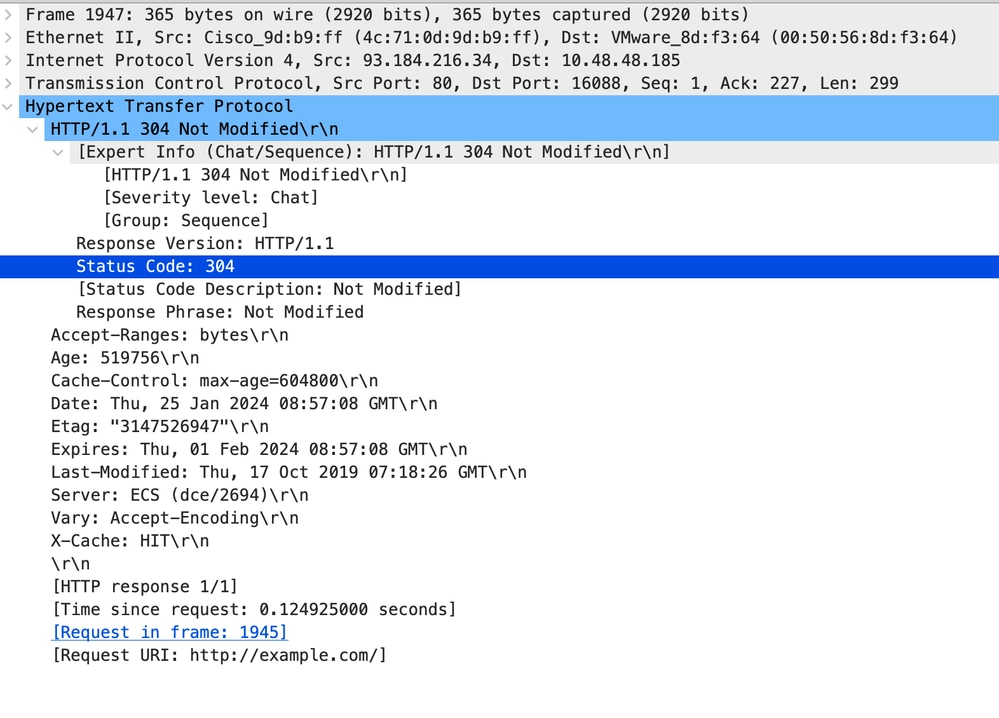

Dit vertegenwoordigt de volledige verkeersstroom van de client naar de SWA wanneer de gegevens zich in de SWA-cache bevinden.

Afbeelding - HTTP Expliciete gegevens in cache

Afbeelding - HTTP Expliciete gegevens in cache

Opmerking: Zoals u kunt zien, retourneert de webserver HTTP-respons 304: Cache niet gewijzigd. (in dit voorbeeld Pakket nummer 1947)

Image- Flow HTTP Expliciet met cache

Image- Flow HTTP Expliciet met cache

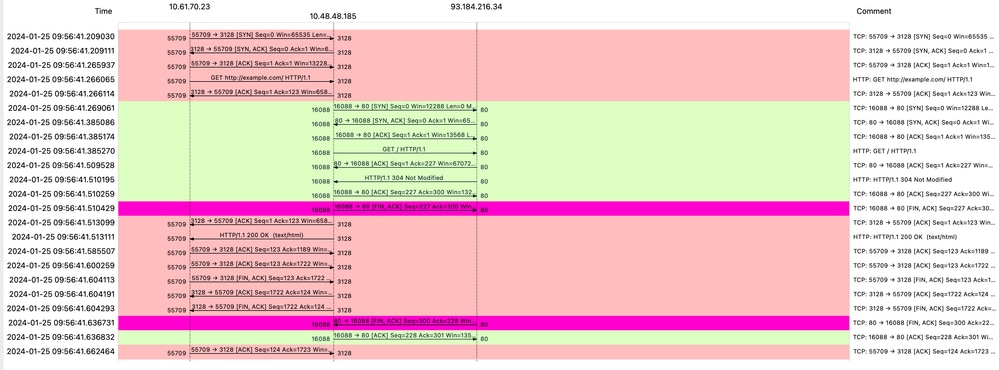

Hier is een voorbeeld van HTTP Response 304

Afbeelding - HTTP Explicit 304-reactie

Afbeelding - HTTP Explicit 304-reactie

Hier is een voorbeeld van Accesslogs:

1706173001.489 235 10.61.70.23 TCP_REFRESH_HIT/200 1721 GET http://www.example.com/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_ref",3.7,1,"-",0,0,0,1,"-",-,-,-,"-",1,-,"-","-",-,-,"IW_ref",-,"Unknown","Reference","-","Unknown","Unknown","-","-",58.59,0,-,"Unknown","-",1,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 150, User Agent = "curl/8.4.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 110, Request Header = 0, Request to Server = 0, 1st byte to client = 2, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 0, Client Body = 0, 1st response byte = 119, Response header = 0, Server response = 0, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 1, AMP response = 0, AMP total = 0; Latency = 1; "25/Jan/2024:09:56:41 +0100" ][Client Port = 55709, Server IP = 10.184.216.34, Server Port = 80]HTTP-verkeer in expliciete implementatie zonder verificatie

Klant en SWA

Netwerkverkeer vindt plaats tussen het IP-adres van de client en het IP-adres van de SWA-proxy-interface (meestal is dit P1-interface, maar dit kan P2 of Management-interface zijn, afhankelijk van Proxy-configuratie).

Het verkeer van de client is bestemd voor TCP-poort 80 of 3128 naar de SWA (Standaard SWA-proxypoorten zijn TCP 80 en 3128, in dit voorbeeld gebruiken we poort 3128)

- TCP-handdruk.

- HTTP CONNECT vanaf client (IP-bestemming = SWA, bestemmingspoort = 3128 )

- HTTP-reactie van proxy-bron ( IP = SWA )

- Client Hello met SNI van de URL (bron IP = client)

- Server Hello ( bron-IP = SWA )

- Server Key Exchange (bron-IP = SWA)

- Client Key Exchange (bron-IP = client)

- Gegevensoverdracht

- TCP-verbindingsbeëindiging (4-weg handshake)

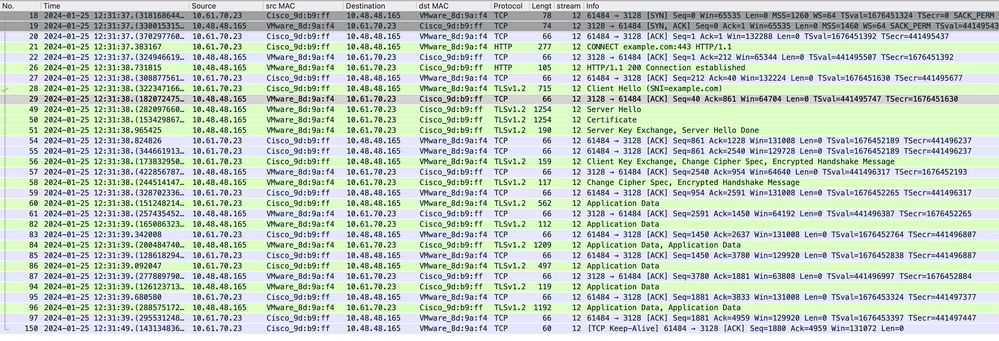

Image- HTTPS-client naar SWA-Explicit- Geen cache

Image- HTTPS-client naar SWA-Explicit- Geen cache

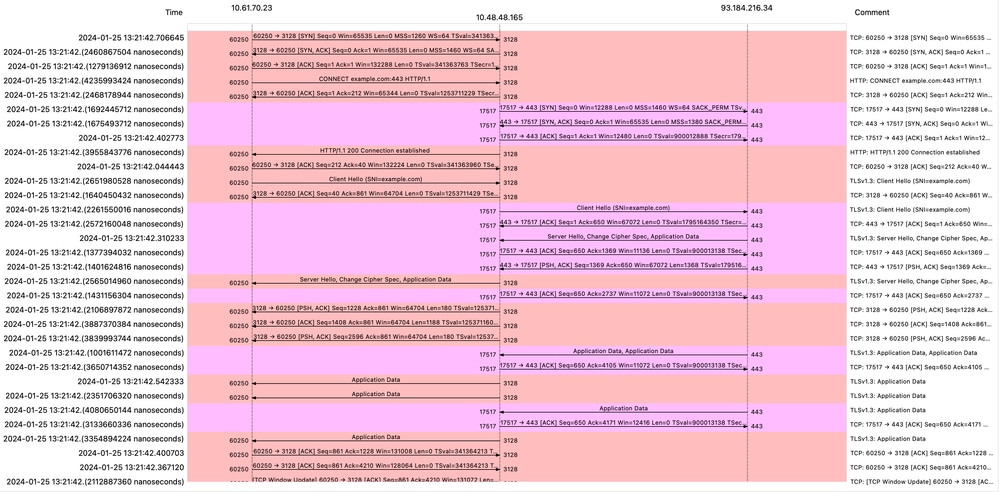

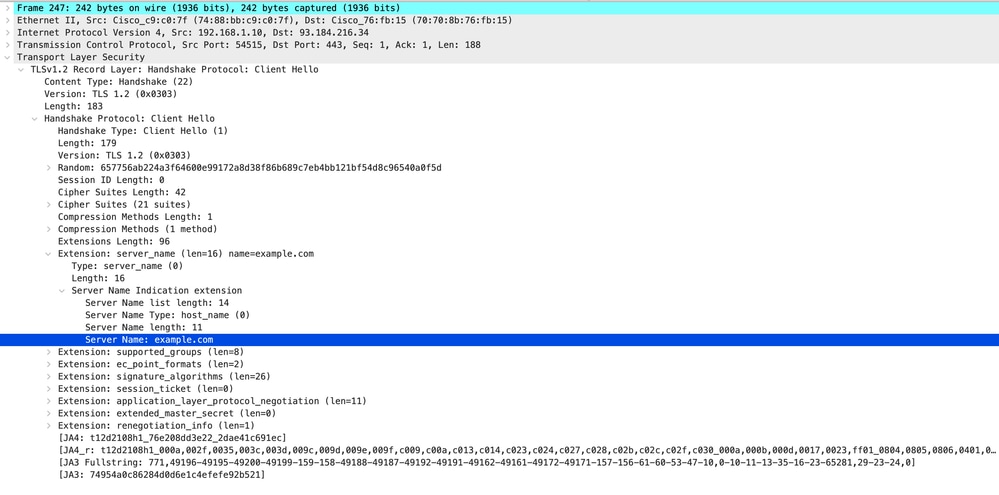

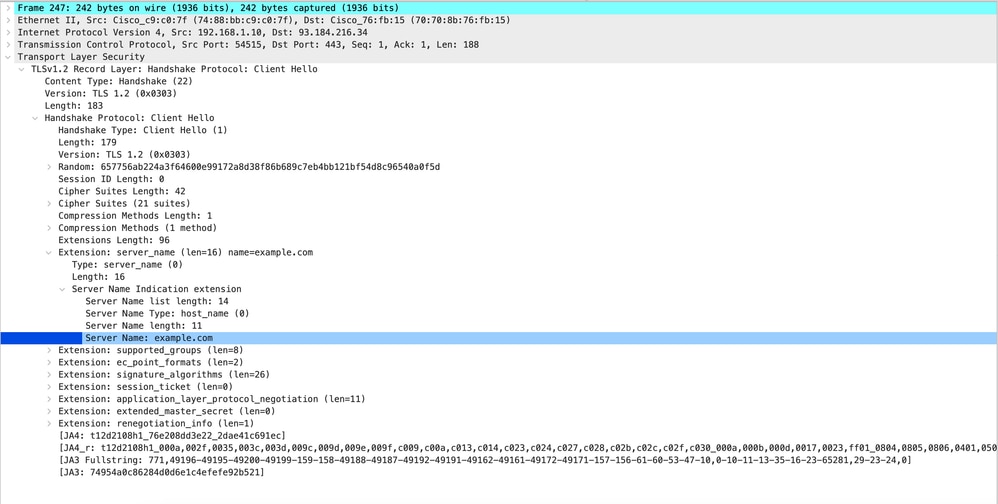

Hier zijn details van Client Hello van Client naar SWA, zoals u kunt zien in de Server Name Indication (SNI) de URL van de webserver kan worden gezien, die in dit voorbeeld, is www.example.com en client geadverteerd 17 Cipher Suites:

Afbeelding - HTTPS-client hello - expliciet - client naar SWA

Afbeelding - HTTPS-client hello - expliciet - client naar SWA

Tip: U kunt dit filter in Wireshark gebruiken om te zoeken naar URL/SNI: tls.handshake.extensions_server_name == "www.example.com"

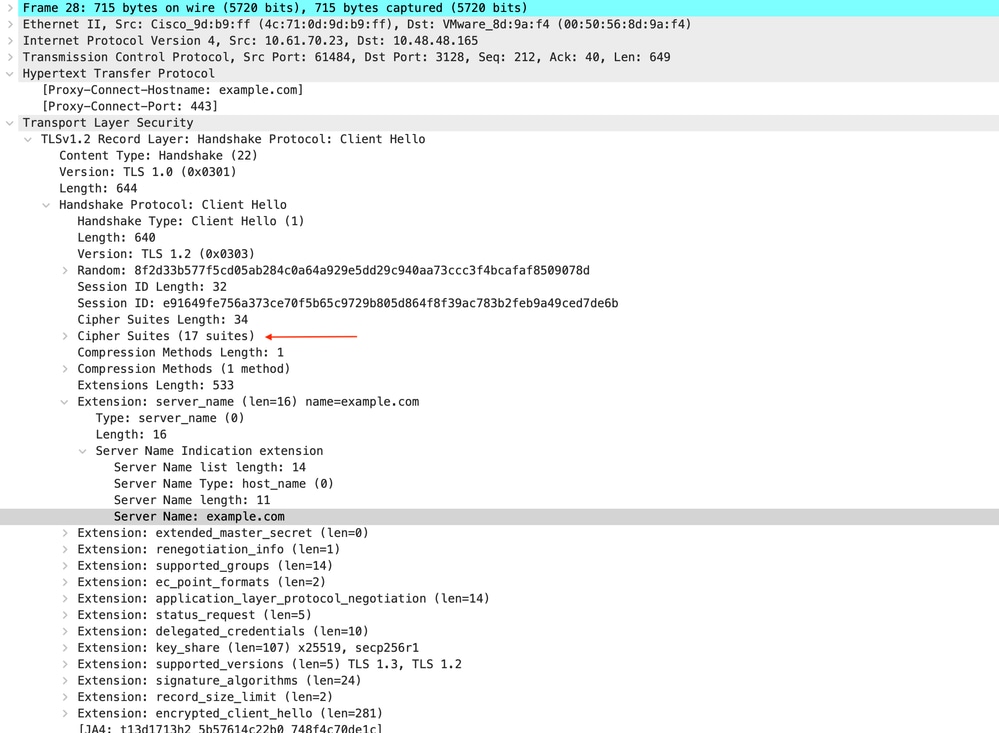

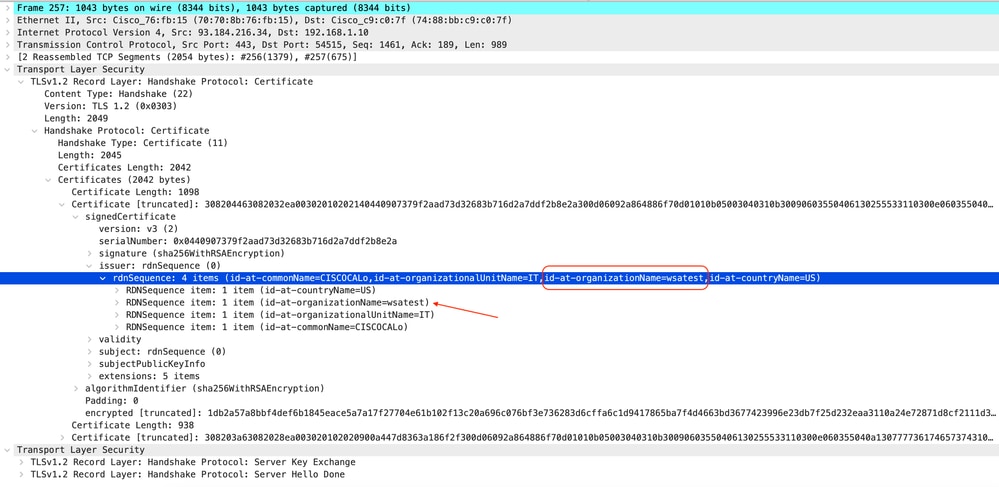

Hier is een voorbeeld van een certificaat dat SWA naar de klant heeft verzonden

Afbeelding - HTTPS-certificaat - Expliciet - SWA naar client

Afbeelding - HTTPS-certificaat - Expliciet - SWA naar client

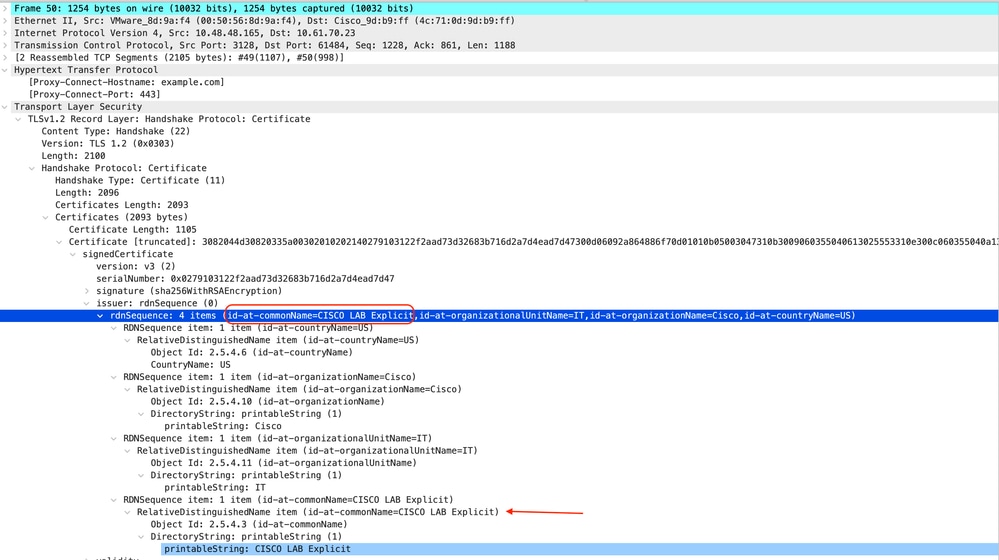

SWA en webserver

Het netwerkverkeer vindt plaats tussen het IP-adres van de Proxy en het IP-adres van de webserver.

Het verkeer van SWA is bestemd voor TCP-poort 443 (niet de proxy-poort)

- TCP-handdruk.

- Client Hello (Bestemming IP = Webserver, Bestemmingspoort = 443 )

- Hello Server ( bron-IP = webserver )

- Gegevensoverdracht

- TCP-verbindingsbeëindiging (4-weg handshake)

Afbeelding - HTTPS - Expliciet - SWA naar webserver

Afbeelding - HTTPS - Expliciet - SWA naar webserver

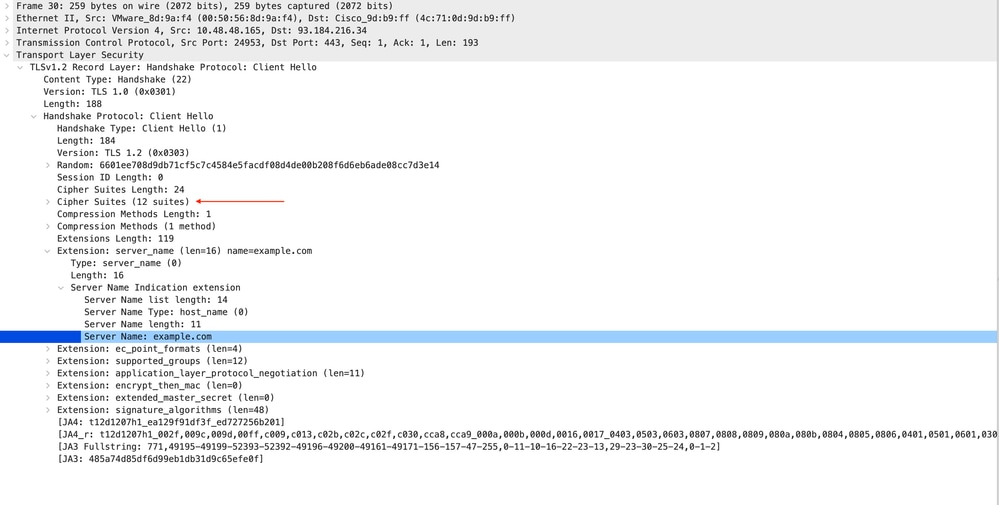

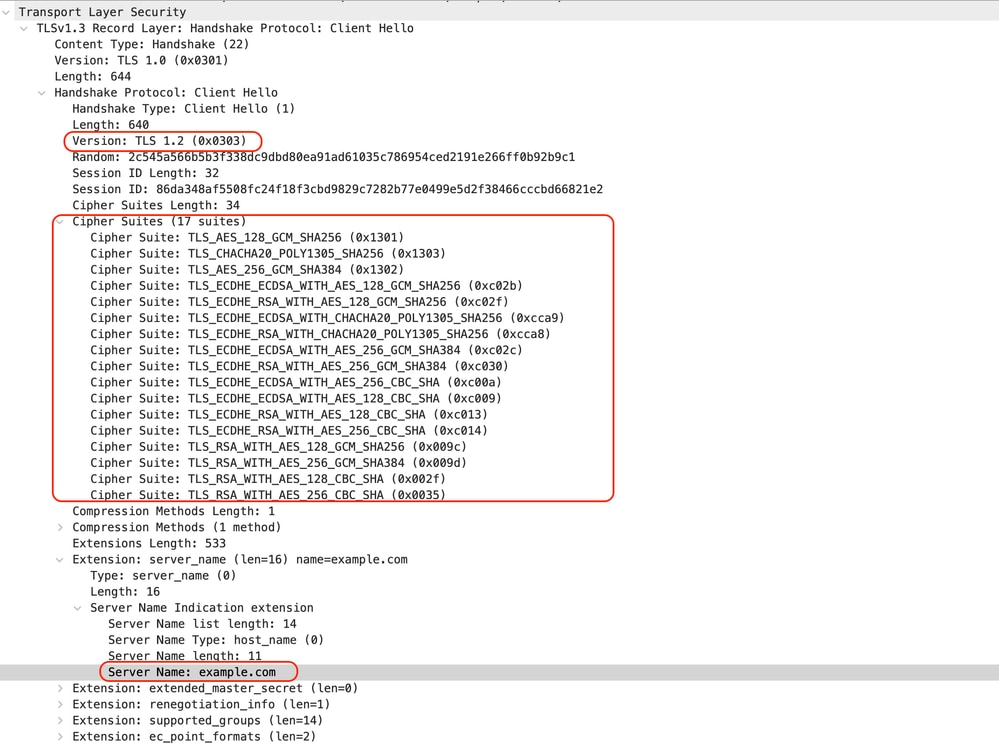

Hier zijn de details van Client Hello van SWA naar webserver, zoals u kunt zien SWA geadverteerd 12 Cipher Suites:

Afbeelding - HTTPS-client Hallo - SWA naar webserver - Geen cache

Afbeelding - HTTPS-client Hallo - SWA naar webserver - Geen cache

Opmerking: de hier waargenomen coderingssuites verschillen van de coderingssuites in de client Hello van client naar SWA, omdat de SWA, die is geconfigureerd om dit verkeer te decoderen, zijn eigen coderingen gebruikt.

Tip: In de Server Key Exchange van SWA naar Web Server wordt het certificaat voor de webserver weergegeven. Als een Upstream-proxy echter een configuratie voor uw SWA vindt, wordt het certificaat weergegeven in plaats van het webservercertificaat.

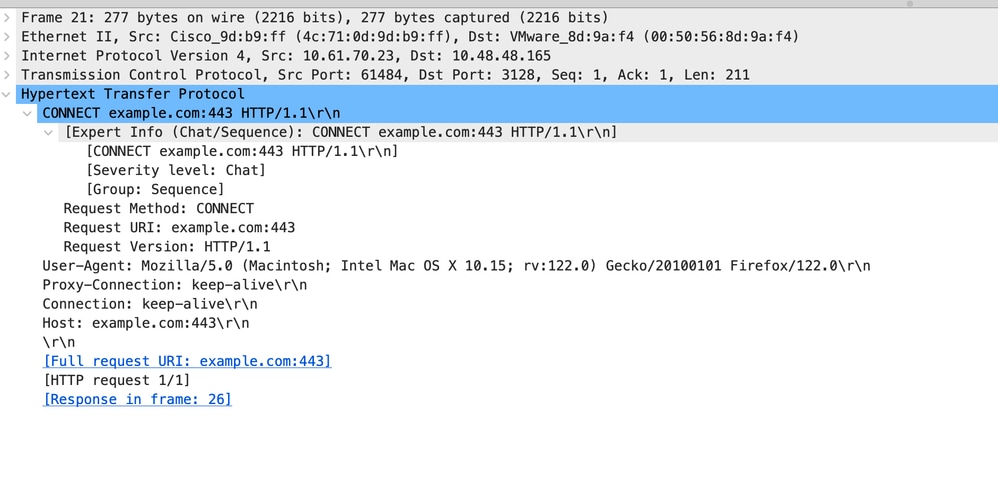

Hier is een voorbeeld van HTTP CONNECT van de client

Image — Client HTTP Connect

Image — Client HTTP Connect

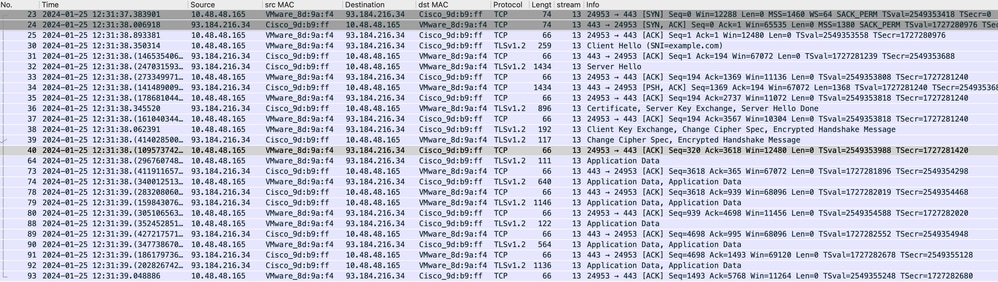

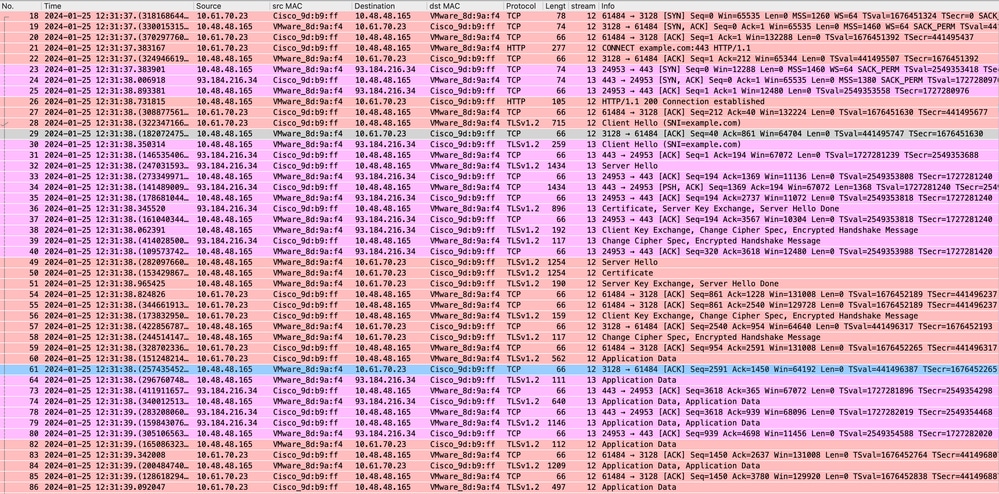

Dit vertegenwoordigt de volledige stroom van verkeer van de client naar de SWA, vervolgens naar de webserver en uiteindelijk terug naar de client.

Afbeelding — Volledige HTTPS-cache zonder expliciete cache

Afbeelding — Volledige HTTPS-cache zonder expliciete cache

Opmerking: elke verkeersstroom wordt onderscheiden door een andere kleur; de stroom van de client naar de SWA is één kleur en de stroom van de SWA naar de webserver is een andere.

Afbeelding- HTTPS-stroom- Expliciet - Geen cache

Afbeelding- HTTPS-stroom- Expliciet - Geen cache

Hier is een voorbeeld van Accesslogs:

1706174571.215 582 10.61.70.23 TCP_MISS_SSL/200 39 CONNECT tunnel://www.example.com:443/ - DIRECT/www.example.com - DECRYPT_WEBCAT_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_ref",3.7,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"IW_ref",-,"-","Reference","-","Unknown","Unknown","-","-",0.54,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 1600, User Agent = "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:122.0) Gecko/20100101 Firefox/122.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 113, Request Header = 0, Request to Server = 0, 1st byte to client = 113, Response Header = 0, Client Body = 79 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 0, Client Body = 0, 1st response byte = 0, Response header = 0, Server response = 344, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 0, AMP total = 0; Latency = 0; "25/Jan/2024:10:22:51 +0100" ][Client Port = 24953, Server IP = 10.184.216.34, Server Port = 443]

1706174571.486 270 10.61.70.23 TCP_MISS_SSL/200 1106 GET https://www.example.com:443/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_ref",3.7,1,"-",0,0,0,1,"-",-,-,-,"-",1,-,"-","-",-,-,"IW_ref",-,"Unknown","Reference","-","Unknown","Unknown","-","-",32.77,0,-,"Unknown","-",1,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 1630, User Agent = "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:122.0) Gecko/20100101 Firefox/122.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 0, Request Header = 0, Request to Server = 0, 1st byte to client = 3, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 0, Client Body = 0, 1st response byte = 264, Response header = 0, Server response = 2, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 1, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 1, AMP response = 0, AMP total = 0; Latency = 2; "25/Jan/2024:10:22:51 +0100" ][Client Port = 24953, Server IP = 10.184.216.34, Server Port = 443]

Opmerking: Zoals u kunt zien bij transparante implementatie voor HTTPS-verkeer, zijn er 2 regels in Accesslogs, de eerste regel is wanneer het verkeer is gecodeerd en u kunt CONNECT zien en de URL van de webserver begint met tunnel://. Als decryptie is ingeschakeld in SWA, bevat de tweede regel GET en begint de hele URL met HTTPS, wat betekent dat het verkeer is gedecodeerd.

Doorgaand HTTPS-verkeer

Als u uw SWA hebt geconfigureerd om door het verkeer te gaan, is hier de algemene stroom:

Afbeelding - HTTPS-doorvoer - Expliciet - Flow

Afbeelding - HTTPS-doorvoer - Expliciet - Flow

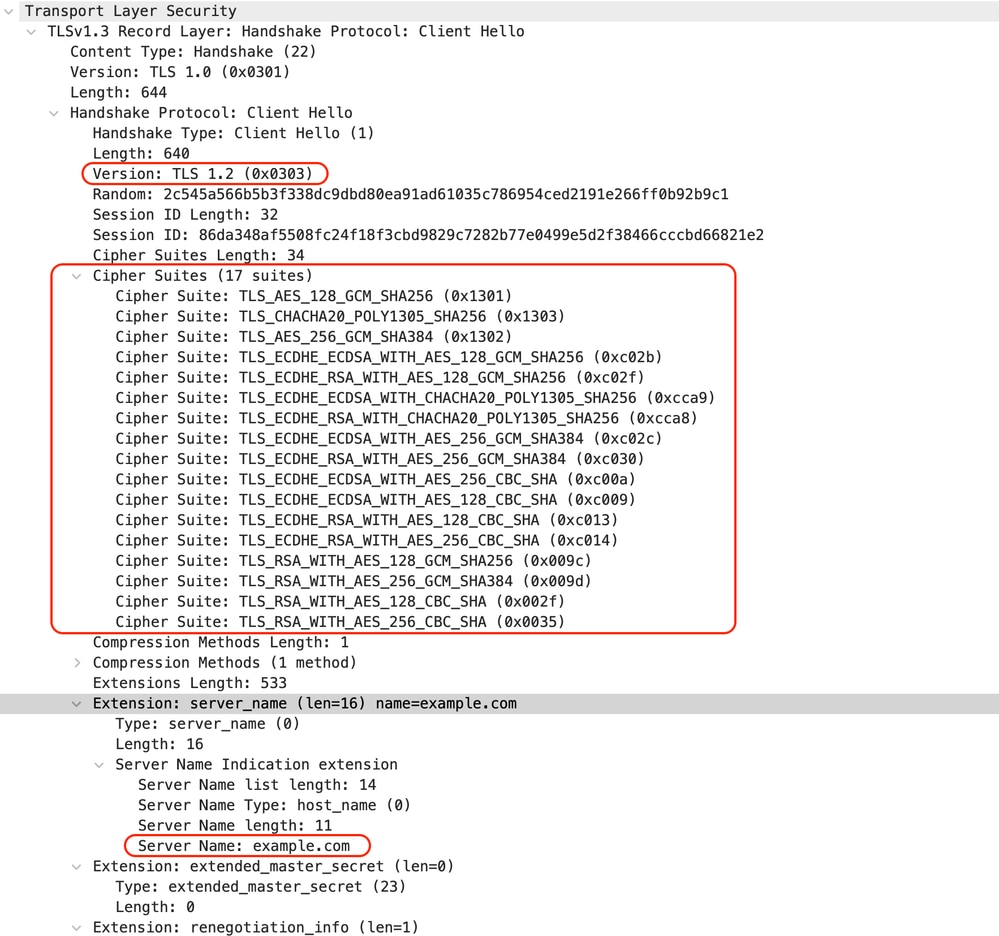

Hier is het voorbeeld van Client Hello van SWA naar webserver:

Afbeelding - HTTPS-doorvoer - Expliciet - SWA naar webserver - Hallo client

Afbeelding - HTTPS-doorvoer - Expliciet - SWA naar webserver - Hallo client

Dat is hetzelfde als de client Hello van client naar SWA:

Afbeelding - HTTPS-doorvoer - Expliciet - Klant naar SWA - Hallo klant

Afbeelding - HTTPS-doorvoer - Expliciet - Klant naar SWA - Hallo klant

Hier is een voorbeeld van Accesslog:

1706185288.920 53395 10.61.70.23 TCP_MISS/200 6549 CONNECT tunnel://www.example.com:443/ - DIRECT/www.example.com - PASSTHRU_WEBCAT_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"IW_ref",3.7,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"IW_ref",-,"-","Reference","-","Unknown","Unknown","-","-",0.98,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 210, User Agent = "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:122.0) Gecko/20100101 Firefox/122.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 233, Request Header = 0, Request to Server = 0, 1st byte to client = 119, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 0, Client Body = 0, 1st response byte = 0, Response header = 0, Server response = 436, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 22, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 0, AMP total = 0; Latency = 22; "25/Jan/2024:13:21:28 +0100" ][Client Port = 59939, Server IP = 10.184.216.34, Server Port = 443]

Opmerking: Zoals u kunt zien, is het slechts een enkele regel en is de actie PASSTHRU.

Transparante implementatie

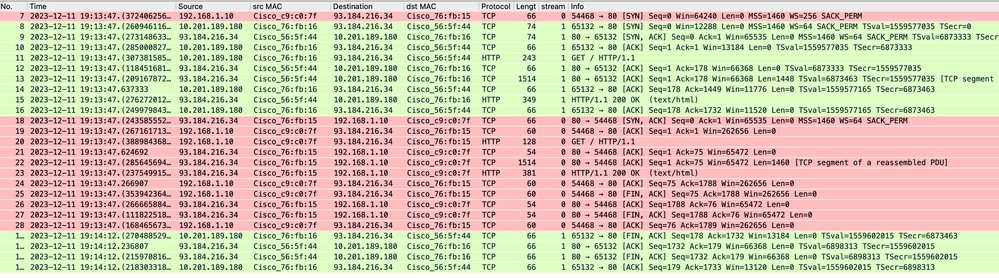

HTTP-verkeer in transparante implementatie zonder verificatie

Klant en SWA

Netwerkverkeer vindt plaats tussen het IP-adres van de client en het IP-adres van de webserver.

Het verkeer van de client is bestemd voor TCP-poort 80 (niet de proxy-poort)

- TCP-handdruk.

- HTTP ophalen van client (IP-bestemming = webserver, bestemmingspoort = 80 )

- HTTP-reactie van proxy ( bron-IP = webserver )

- Gegevensoverdracht

- TCP-verbindingsbeëindiging (4-weg handshake)

Afbeelding - Klant naar proxy - HTTP - Transparant - Geen Auth

Afbeelding - Klant naar proxy - HTTP - Transparant - Geen Auth

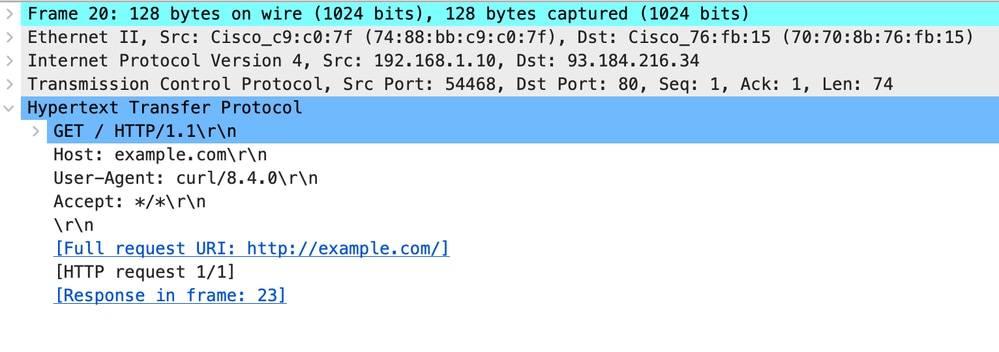

Hier is een voorbeeld van HTTP Get from Client

Afbeelding - Klant naar proxy - HTTP - Transparant - Geen Auth - Client HTTP Get

Afbeelding - Klant naar proxy - HTTP - Transparant - Geen Auth - Client HTTP Get

SWA en webserver

Het netwerkverkeer vindt plaats tussen het IP-adres van de Proxy en het IP-adres van de webserver.

Het verkeer van SWA is bestemd voor TCP-poort 80 (niet de proxy-poort)

- TCP-handdruk.

- HTTP ophalen van proxy (IP-bestemming = webserver, bestemmingspoort = 80 )

- HTTP-reactie van webserver ( bron-IP = proxyserver )

- Gegevensoverdracht

- TCP-verbindingsbeëindiging (4-weg handshake)

Afbeelding- Proxy- en webserver - HTTP - Transparant - Geen Auth

Afbeelding- Proxy- en webserver - HTTP - Transparant - Geen Auth

Hier is een voorbeeld van HTTP Get from Proxy

Afbeelding - Proxy naar webserver - HTTP - Transparant - Geen Auth - Proxy HTTP Get

Afbeelding - Proxy naar webserver - HTTP - Transparant - Geen Auth - Proxy HTTP Get

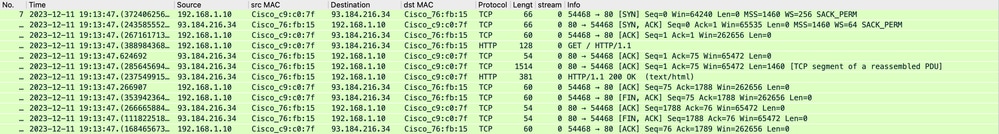

Dit vertegenwoordigt de volledige stroom van verkeer van de client naar de SWA, vervolgens naar de webserver en uiteindelijk terug naar de client.

Afbeelding - Totaal verkeer - HTTP - Transparant - Geen Auth

Afbeelding - Totaal verkeer - HTTP - Transparant - Geen Auth

Opmerking: elke verkeersstroom wordt onderscheiden door een andere kleur; de stroom van de client naar de SWA is één kleur en de stroom van de SWA naar de webserver is een andere.

Afbeelding - WCCP HTTP-stroom

Afbeelding - WCCP HTTP-stroom

Hier is een voorbeeld van Accesslogs:

1702318427.181 124 192.168.1.10 TCP_MISS/200 1787 GET http://www.example.com/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"-",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",115.29,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 50, User Agent = "curl/8.4.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 0, Request Header = 0, Request to Server = 0, 1st byte to client = 0, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 1, Request Header = 0, Client Body = 0, 1st response byte = 124, Response header = 0, Server response = 0, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 124>, AMP total = 124<; Latency = 1; "11/Dec/2023:19:13:47 +0100" ][Client Port = 54468, Server IP = 10.184.216.34, Server Port = 80]Verkeer met gecachete gegevens

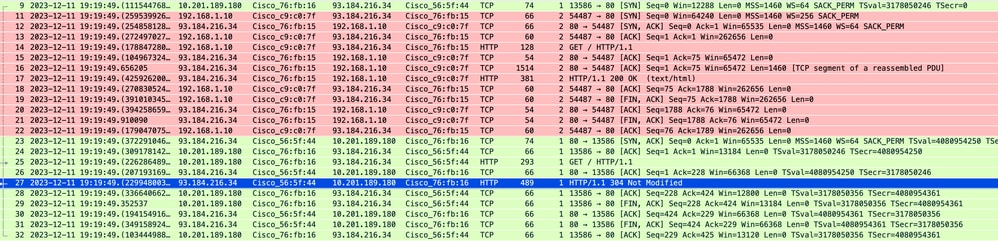

Dit vertegenwoordigt de volledige verkeersstroom van de client naar de SWA wanneer de gegevens zich in de SWA-cache bevinden.

Afbeelding- In cache geplaatst- Totaal verkeer - HTTP - Transparant - Geen AUTH

Afbeelding- In cache geplaatst- Totaal verkeer - HTTP - Transparant - Geen AUTH

Opmerking: Zoals u kunt zien, retourneert de webserver HTTP-respons 304: Cache niet gewijzigd. (in dit voorbeeld Pakket nummer 27)

Hier is een voorbeeld van HTTP Response 304

Afbeelding - In cache geplaatst - HTTP response 304 - HTTP - Transparant - Geen Auth

Afbeelding - In cache geplaatst - HTTP response 304 - HTTP - Transparant - Geen Auth

Hier is een voorbeeld van Accesslogs:

1702318789.560 105 192.168.1.10 TCP_REFRESH_HIT/200 1787 GET http://www.example.com/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"-",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",136.15,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 360, User Agent = "curl/8.4.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 0, Request Header = 0, Request to Server = 0, 1st byte to client = 0, Response Header = 0, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 2, Request Header = 0, Client Body = 0, 1st response byte = 104, Response header = 0, Server response = 0, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 105>, AMP total = 105<; Latency = 2; "11/Dec/2023:19:19:49 +0100" ][Client Port = 54487, Server IP = 10.184.216.34, Server Port = 80]HTTP-verkeer in transparante implementatie zonder verificatie

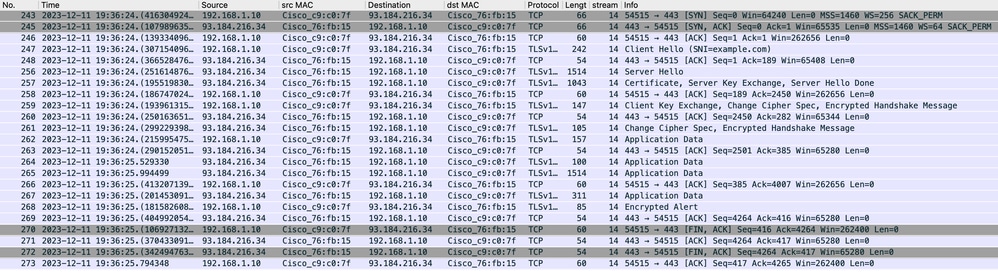

Klant en SWA

Netwerkverkeer vindt plaats tussen het IP-adres van de client en het IP-adres van de webserver.

Het verkeer van de client is bestemd voor TCP-poort 443 (niet de proxy-poort)

- TCP-handdruk.

- TLS Handshake Client Hello - Server Hello - Server Key Exchange - Client Key Exchange

- Gegevensoverdracht

- TCP-verbindingsbeëindiging (4-weg handshake)

Afbeelding - Klant naar proxy - HTTP's - Transparant - Geen Auth

Afbeelding - Klant naar proxy - HTTP's - Transparant - Geen Auth

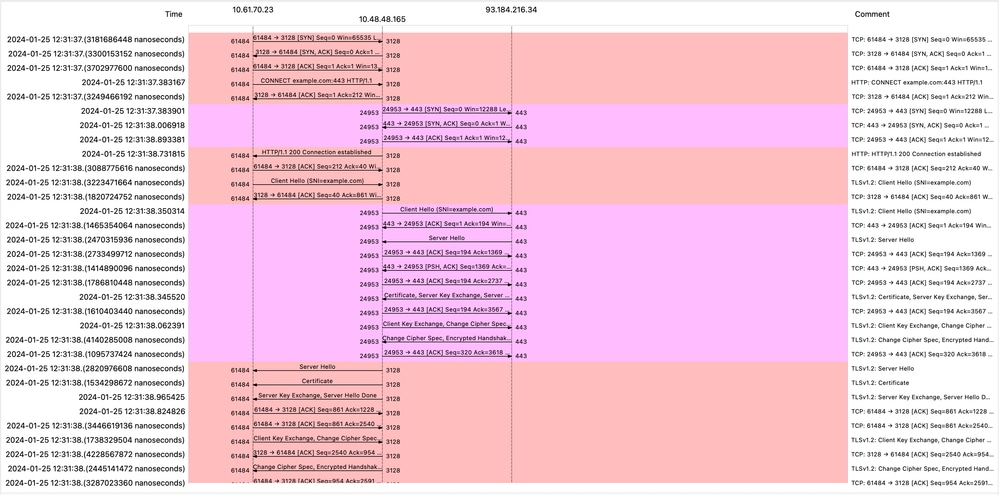

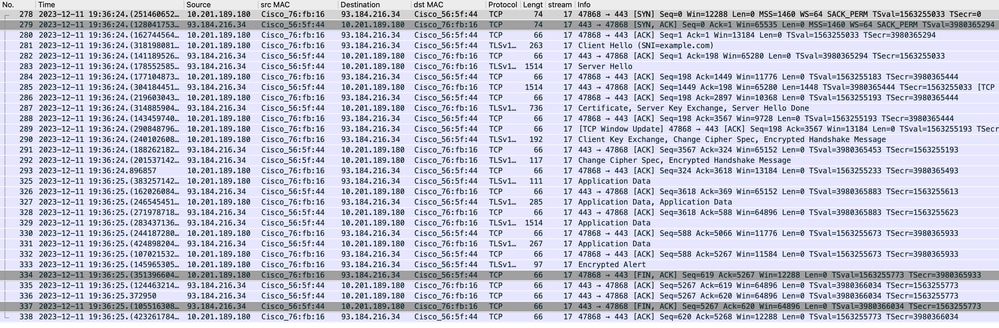

Hier zijn details van Client Hello van Client naar SWA, zoals u kunt zien in de Server Name Indication (SNI) de URL van de webserver kan worden gezien, die in dit voorbeeld, is www.example.com.

Afbeelding - Client Hello - Client to Proxy - Transparant - Geen Auth

Afbeelding - Client Hello - Client to Proxy - Transparant - Geen Auth

Tip: U kunt dit filter in Wireshark gebruiken om te zoeken naar URL/SNI: tls.handshake.extensions_server_name == "www.example.com"

Hier is een voorbeeld van Server Key Exchange

Image- Server Key Exchange - Client-naar-proxy - Transparant - Geen Auth

Image- Server Key Exchange - Client-naar-proxy - Transparant - Geen Auth

Opmerking: zoals u kunt zien, is het certificaat het certificaat dat in SWA is geconfigureerd als decryptiecertificaat.

SWA en webserver

Het netwerkverkeer vindt plaats tussen het IP-adres van de Proxy en het IP-adres van de webserver.

Het verkeer van SWA is bestemd voor TCP-poort 443 (niet de proxy-poort)

- TCP-handdruk.

- TLS Handshake Client Hello - Server Hello - Server Key Exchange - Client Key Exchange

- Gegevensoverdracht

- TCP-verbindingsbeëindiging (4-weg handshake)

Afbeelding - Proxy naar webserver - HTTP's - Transparant - Geen Auth

Afbeelding - Proxy naar webserver - HTTP's - Transparant - Geen Auth

Hier is een voorbeeld van Client Hello van SWA naar Web Server

Afbeelding - Client Hello - Proxy naar webserver - Transparant - Geen Auth

Afbeelding - Client Hello - Proxy naar webserver - Transparant - Geen Auth

Opmerking: de hier waargenomen coderingssuites verschillen van de coderingssuites in de client Hello van client naar SWA, omdat de SWA, die is geconfigureerd om dit verkeer te decoderen, zijn eigen coderingen gebruikt.

Tip: In de Server Key Exchange van SWA naar Web Server wordt het certificaat voor de webserver weergegeven. Als een Upstream-proxy echter een configuratie voor uw SWA vindt, wordt het certificaat weergegeven in plaats van het webservercertificaat.

Hier is een voorbeeld van Accesslogs:

1702319784.943 558 192.168.1.10 TCP_MISS_SSL/200 0 TCP_CONNECT 10.184.216.34:443 - DIRECT/www.example.com - DECRYPT_ADMIN_DEFAULT_ACTION_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"-",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.00,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 940, User Agent = -, AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 0, Request Header = 0, Request to Server = 0, 1st byte to client = 0, Response Header = 0, Client Body = 50 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 45, Client Body = 0, 1st response byte = 0, Response header = 0, Server response = 249, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 5, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 558>, AMP total = 558<; Latency = 50; "11/Dec/2023:19:36:24 +0100" ][Client Port = 54515, Server IP = 10.184.216.34, Server Port = 443]

1702319785.190 247 192.168.1.10 TCP_MISS_SSL/200 1676 GET https://www.example.com:443/ - DIRECT/www.example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <"-",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",54.28,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - - [ Request Details: ID = 960, User Agent = "curl/8.4.0", AD Group Memberships = ( NONE ) - ] [ Tx Wait Times (in ms): 1st byte to server = 0, Request Header = 0, Request to Server = 0, 1st byte to client = 50, Response Header = 50, Client Body = 0 ] [ Rx Wait Times (in ms): 1st request byte = 0, Request Header = 97, Client Body = 0, 1st response byte = 48, Response header = 0, Server response = 0, Disk Cache = 0; Auth response = 0, Auth total = 0; DNS response = 0, DNS total = 0, WBRS response = 0, WBRS total = 0, AVC response = 0, AVC total = 0, DCA response = 0, DCA total = 0, McAfee response = 0, McAfee total = 0, Sophos response = 0, Sophos total = 0, Webroot response = 0, Webroot total = 0, Anti-Spyware response = 0, Anti-Spyware total = 0, AMP response = 247>, AMP total = 247<; Latency = 97; "11/Dec/2023:19:36:25 +0100" ][Client Port = 54515, Server IP = 10.184.216.34, Server Port = 443]

Opmerking: Zoals u kunt zien bij transparante implementatie voor HTTPS-verkeer, zijn er 2 regels in Accesslogs, de eerste regel is wanneer het verkeer is gecodeerd en u TCP_CONNECT en het IP-adres van de webserver kunt zien. Als decryptie is ingeschakeld in SWA, bevat de tweede regel GET en begint de hele URL met HTTPS, wat betekent dat het verkeer is gedecodeerd en SWA de URL kent.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

13-May-2024

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Amirhossein Mojarradtechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback