SNMP configureren en oplossen in SWA

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de stappen beschreven voor het oplossen van problemen met SNMP (Simple Network Monitoring Protocol) in Secure Web Appliance (SWA).

Voorwaarden

Vereisten

Cisco raadt kennis van deze onderwerpen aan:

- Toegang tot de opdrachtregelinterface (CLI) van SWA

- Administratieve toegang tot de SWA

- Basiskennis van SNMP

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Hoe SNMP werkt

SNMP is een communicatieprotocol tussen toepassingen en lagen waarmee netwerkapparaten beheerinformatie kunnen uitwisselen tussen deze systemen en met andere apparaten buiten het netwerk.

Via SNMP kunnen netwerkbeheerders netwerkprestaties beheren, netwerkproblemen opsporen en oplossen en de groei van het netwerk plannen.

SNMP maakt netwerkbewaking kosteneffectiever en maakt uw netwerk betrouwbaarder. (Voor meer informatie over SNMP, zie RFC's 1065, 1066 en 1067.)

Een SNMP-beheerd netwerk bestaat uit een Manager, Agents en beheerde apparaten.

- De Manager zorgt voor de interface tussen de menselijke netwerkbeheerder en het beheersysteem.

- De Agent biedt de interface tussen de beheerder en het apparaat dat wordt beheerd.

- Managementsystemen voeren de meeste beheerprocessen uit en leveren het grootste deel van de geheugenbronnen die worden gebruikt voor netwerkbeheer.

Een agent die zich op elk beheerd apparaat bevindt, vertaalt lokale beheergegevens (zoals prestatiegegevens of informatie over gebeurtenissen en fouten) die zijn vastgelegd in softwarevallen, naar een leesbare vorm voor het beheersysteem.

De SNMP-agent vangt gegevens op uit de MIB (Management Information Base) (apparaatparameter en netwerkgegevensopslagplaatsen) of uit fout- of wijzigingsvallen.

MIB

De MIB is een gegevensstructuur die SNMP-netwerkelementen beschrijft als een lijst van gegevensobjecten. De SNMP-beheerder moet het MIB-bestand voor elk apparatuurtype in het netwerk compileren om SNMP-apparaten te bewaken.

De manager en agent gebruiken een MIB en een relatief kleine set opdrachten om informatie uit te wisselen. De MIB is georganiseerd in een boomstructuur waarbij individuele variabelen worden weergegeven als bladeren op de takken.

Een lange numerieke tag of object identifier (OID) wordt gebruikt om elke variabele uniek te onderscheiden in de MIB en in SNMP berichten. De MIB associeert elke OID met een leesbaar label en verschillende andere parameters die verband houden met het object. De MIB fungeert dan als een data dictionary of codebook dat wordt gebruikt om SNMP-berichten te verzamelen en te interpreteren.

Wanneer de SNMP-beheerder de waarde van een object wil weten, zoals de status van een alarmpunt, de systeemnaam of de uptime van het element, stelt deze een GET-pakket samen dat de OID bevat voor elk interessant object. Het element ontvangt het verzoek en zoekt elke OID op in zijn codeboek (MIB). Als de OID wordt gevonden (het object wordt beheerd door het element), wordt een antwoordpakket samengesteld en verzonden met de huidige waarde van het object inbegrepen. Als de OID niet wordt gevonden, wordt een speciale foutreactie verzonden die het niet-beheerde object identificeert.

SNMP-trap

Via SNMP-traps kan een agent het beheerstation op de hoogte te stellen van belangrijke gebeurtenissen door middel van een ongevraagd SNMP-bericht. SNMPv1 en SNMPv2c, samen met de bijbehorende MIB, moedigen trapgerichte meldingen aan.

Het idee achter op traps gebaseerde meldingen is dat als een manager verantwoordelijk is voor een groot aantal apparaten, en elk apparaat een groot aantal objecten heeft, het voor de manager onpraktisch is om informatie van elk object op elk apparaat op te vragen.

De oplossing is dat elke agent op het beheerde apparaat de manager ongevraagd op de hoogte stelt. Dit wordt gedaan door een bericht te verzenden dat bekend staat als de gebeurtenisval.

Na het bericht ontvangen is, kan de manager dit inzien en op basis van de gebeurtenis gericht actie nemen. De manager kan bijvoorbeeld de agent rechtstreeks pollen of andere geassocieerde apparaatagents pollen om de gebeurtenis beter te begrijpen.

Trap-gestuurde meldingen kunnen leiden tot aanzienlijke besparingen van netwerk- en agentbronnen doordat frivole SNMP-verzoeken overbodig worden. Het is echter niet mogelijk om SNMP-peilingen volledig te elimineren.

SNMP-verzoeken blijven noodzakelijk voor detectie en topologiewijzigingen. Bovendien kan de agent van een beheerd apparaat geen trap verzenden als het apparaat geheel is uitgevallen.

SNMPv1-traps worden gedefinieerd in RFC 1157, met volgende velden:

-

Enterprise: hiermee wordt het type beheerd object geïdentificeerd dat de overvulling genereert.

-

Agent-adres: geeft het adres op van het beheerde object dat de overvulling genereert.

-

Generiek overvultype: Geeft een van een aantal generieke overvultypen aan.

-

Specifieke overvulcode: geeft een van een aantal specifieke overvulcodes aan.

-

Tijdstempel: geeft de hoeveelheid tijd aan die is verstreken tussen de laatste herinitialisatie van het netwerk en het genereren van de val.

-

Variabele bindingen: het gegevensveld van de overvulling dat PDU bevat. Elke variable binding associeert een bepaalde MIB-objectinstantie met zijn huidige waarde.

SNMPv3

SNMPv3 ondersteunt de SNMP Engine ID, die elke SNMP-entiteit uniek identificeert. Conflicten kunnen optreden als twee SNMP-entiteiten dubbele EngineID's hebben.

De EngineID wordt gebruikt om de sleutel voor geverifieerde berichten te genereren. (Voor meer informatie over SNMPv3, zie RFC's 2571-2575).

Veel SNMP-producten blijven fundamenteel hetzelfde onder SNMPv3, maar worden verbeterd door deze nieuwe functies:

- Beveiliging

- Verificatie

- privacy

- bestuur

- Autorisatie en toegangscontrole

- Logische context

- Namen van entiteiten, identiteiten en informatie

- Mensen en beleid

- Gebruikersnamen en sleutelbeheer

- Berichtgevingsbestemmingen en proxyrelaties

- Externe configuratie via SNMP-bewerkingen

SNMPv3-beveiligingsmodellen zijn er voornamelijk in twee vormen: verificatie en codering:

- Authenticatie wordt gebruikt om ervoor te zorgen dat alleen de beoogde ontvanger vallen leest. Als berichten worden gemaakt, krijgen ze een speciale sleutel op basis van de entiteit EngineID. De sleutel wordt gedeeld met de beoogde ontvanger en gebruikt om het bericht te ontvangen.

- Codering, privacy codeert de lading van het SNMP-bericht om ervoor te zorgen dat onbevoegde gebruikers het niet kunnen lezen. Alle onderschepte vallen gevuld met vervormde personages en is onleesbaar. Privacy is vooral handig in toepassingen waar SNMP-berichten via internet moeten worden gerouteerd.

Er zijn drie beveiligingsniveaus in een SNMP-groep:

- noAuthnoPriv – Communicatie zonder authenticatie en privacy.

- authNoPriv – Communicatie met authenticatie en zonder privacy. De gebruikte protocollen voor authenticatie zijn Message-Digest algoritme 5 (MD5) en Secure Hash Algorithm (SHA).

- authPriv – Communicatie met authenticatie en privacy. De protocollen die worden gebruikt voor authenticatie zijn MD5 en SHA, en voor Privacy kunnen Data Encryption Standard (DES) en Advanced Encryption Standard (AES) protocollen worden gebruikt.

SNMP in SWA

Het AsyncOS-besturingssysteem ondersteunt de bewaking van de systeemstatus via SNMP.

Let op:

-

SNMP is standaard uitgeschakeld.

-

SNMPSET-bewerkingen (configuratie) zijn niet geïmplementeerd.

-

AsyncOS ondersteunt SNMPv1, v2 en v3.

-

Verificatie en codering van berichten zijn verplicht wanneer SNMPv3 wordt ingeschakeld. Wachtwoordgroepen voor verificatie en codering moeten verschillend zijn.

-

Het versleutelingsalgoritme kan AES (aanbevolen) of DES zijn.

-

Het verificatiealgoritme kan SHA-1 (aanbevolen) of MD5 zijn.

-

De opdracht nmpconfig "onthoudt" uw wachtwoordzinnen de volgende keer dat u de opdracht uitvoert.

-

Voor AsyncOS-releases vóór 15.0 is de SNMPv3-gebruikersnaam: v3get.

- Voor AsyncOS versie 15.0 en hoger is de standaard SNMPv3-gebruikersnaam: v3get. Als beheerder kun je kiezen voor een andere gebruikersnaam.

Als u alleen SNMPv1 of SNMPv2 gebruikt, moet u een communitytekenreeks instellen. De community string is niet standaard openbaar.

-

Voor SNMPv1 en SNMPv2 moet u een netwerk opgeven waarvan SNMPget-aanvragen worden geaccepteerd.

-

Als u traps wilt gebruiken, moet een SNMPmanager (niet inbegrepen in AsyncOS) worden uitgevoerd en moet het IP-adres worden ingevoerd als het trapdoel.

Opmerking: u kunt een hostnaam gebruiken, maar als u dat doet, werken traps alleen wanneer DNS werkt.

SNMP-monitor configureren

Als u SNMP wilt configureren om systeemstatusinformatie voor het toestel te verzamelen, gebruikt u de opdracht nmpconfig in de CLI. Nadat u waarden voor een interface hebt gekozen en geconfigureerd, reageert het toestel op SNMPv3 GET-verzoeken.

Wanneer u SNMP gebruikt, moet u rekening houden met deze punten:

- In SNMP versie 3 moeten verzoeken een overeenkomende wachtwoordzin bevatten.

- Standaard worden versie 1 en 2 aanvragen afgewezen.

- Indien ingeschakeld, moeten versie 1 en 2 verzoeken een overeenkomende community string hebben.

SWA_CLI> snmpconfig

Current SNMP settings:

SNMP Disabled.

Choose the operation you want to perform:

- SETUP - Configure SNMP.

[]> SETUP

Do you want to enable SNMP? [Y]> Y

Please choose an IP interface for SNMP requests.

1. Management (10.48.48.184/24 on Management: wsa125to15-man.amojarra.calo)

2. P1 (192.168.13.184/24 on P1: wsa1255p1.amojarra.calo)

3. P2 (192.168.133.184/24 on P2: wsa1255p2.amojarra.calo)

[1]> 1

Which port shall the SNMP daemon listen on?

[161]> 161

Please select SNMPv3 authentication type:

1. MD5

2. SHA

[1]> 2

Please select SNMPv3 privacy protocol:

1. DES

2. AES

[1]> 2

Enter the SNMPv3 username or press return to leave it unchanged.

[v3get]> SNMPMUser

Enter the SNMPv3 authentication passphrase.

[]>

Please enter the SNMPv3 authentication passphrase again to confirm.

[]>

Enter the SNMPv3 privacy passphrase.

[]>

Please enter the SNMPv3 privacy passphrase again to confirm.

[]>

Service SNMP V1/V2c requests? [N]> N

Enter the Trap target as a host name, IP address or list of IP addresses

separated by commas (IP address preferred). Enter "None" to disable traps.

[10.48.48.192]>

Enter the Trap Community string.

[ironport]> swa_community

Enterprise Trap Status

1. CPUUtilizationExceeded Enabled

2. FIPSModeDisableFailure Enabled

3. FIPSModeEnableFailure Enabled

4. FailoverHealthy Enabled

5. FailoverUnhealthy Enabled

6. connectivityFailure Disabled

7. keyExpiration Enabled

8. linkUpDown Enabled

9. memoryUtilizationExceeded Enabled

10. updateFailure Enabled

11. upstreamProxyFailure Enabled

Do you want to change any of these settings? [N]> Y

Do you want to disable any of these traps? [Y]> N

Do you want to enable any of these traps? [Y]> Y

Enter number or numbers of traps to enable. Separate multiple numbers with

commas.

[]> 6

Please enter the URL to check for connectivity failure, followed by the

checking interval in seconds, separated by a comma:

[http://downloads.ironport.com,5]>

Enterprise Trap Status

1. CPUUtilizationExceeded Enabled

2. FIPSModeDisableFailure Enabled

3. FIPSModeEnableFailure Enabled

4. FailoverHealthy Enabled

5. FailoverUnhealthy Enabled

6. connectivityFailure Enabled

7. keyExpiration Enabled

8. linkUpDown Enabled

9. memoryUtilizationExceeded Enabled

10. updateFailure Enabled

11. upstreamProxyFailure Enabled

Do you want to change any of these settings? [N]>

Enter the System Location string.

[location]>

Enter the System Contact string.

[snmp@localhost]>

Current SNMP settings:

Listening on interface "Management" 10.48.48.184/24 port 161.

SNMP v3: Enabled.

SNMP v3 UserName: SNMPMUser

SNMP v3 Authentication type: SHA

SNMP v3 Privacy protocol: AES

SNMP v1/v2: Disabled.

Trap target: 10.48.48.192

Location: location

System Contact: snmp@localhost

Choose the operation you want to perform:

- SETUP - Configure SNMP.

[]>

SWA_CLI> commitSWA MIB-bestanden

MIB-bestanden zijn beschikbaar via de URL:

Gebruik de nieuwste versie van elk MIB-bestand.

Er zijn meerdere MIB-bestanden:

-

asyncoswebsecurityappliance-mib.txt is een met SNMPv2 compatibele beschrijving van de Enterprise MIB forSecure Web Appliances.

-

ASYNCOS-MAIL-MIB.txt is een met SNMPv2 compatibele beschrijving van de Enterprise MIB for Email Security-apparaten.

-

IRONPORT-SMI.txt Dit bestand "Structure of Management Information" definieert de rol van de asyncoswebsecurity appliance-mib.

Deze versie implementeert een alleen-lezen subset van MIB-II zoals gedefinieerd in RFC's 1213 en 1907.

Zie CPU-gebruik bewaken op een WSA-toestel SNMP gebruiken voor meer informatie over CPU-gebruiksbewaking op het toestel met SNMP.

SWA SNMP-TRAP

SNMP biedt de mogelijkheid om vallen of meldingen te verzenden om een beheertoepassing te adviseren wanneer aan een of meer voorwaarden is voldaan.

Traps zijn netwerkpakketten die gegevens bevatten met betrekking tot een onderdeel van het systeem dat de val verzendt.

Traps worden gegenereerd wanneer aan een voorwaarde is voldaan op de SNMPagent (in dit geval de CiscoSecure Web Appliance). Nadat aan de voorwaarde is voldaan, vormt de SNMPagent vervolgens een SNMPpacket en verzendt deze naar de host waarop de SNMPmanagement console-software draait.

U kunt SNMPtraps configureren (specifieke traps in- of uitschakelen) wanneer u SNMP inschakelt voor een interface.

Opmerking: om meerdere overvuldoelen op te geven: wanneer u wordt gevraagd om het overvuldoel, kunt u maximaal 10 door komma's gescheiden IP-adressen invoeren.

De val ConnectivityFailure is bedoeld om de verbinding van uw toestel met internet te controleren. Het doet dit door te proberen verbinding te maken en elke 5 tot 7 seconden een HTTP GET-verzoek naar een enkele externe server te sturen. Standaard is de gecontroleerde URL downloads.ironport.com op poort 80.

Als u de bewaakte URL of poort wilt wijzigen, voert u de opdracht snmpconfig uit en schakelt u de val connectionFailure in, zelfs als deze al is ingeschakeld. U kunt een prompt zien om de URL te wijzigen.

Tip: Als u connectiviteitsfouten wilt simuleren, kunt u de opdracht dnsconfig CLI gebruiken om een niet-werkende DNS-server in te voeren. Opzoeken voor downloads.ironport.com mislukt en traps worden elke 5-7 seconden verzonden. Zorg ervoor dat u de DNS-server terugzet naar een werkende server nadat uw test is afgelopen.

Aanbevolen controle-OID's

Dit is een lijst van de aanbevolen MIB's die moeten worden gecontroleerd en geen uitputtende lijst:

| Hardware-OID | Naam |

| 1.3.6.1.4.1.15497.1.1.1.18.1.3 | raid-ID |

| 1.3.6.1.4.1.15497.1.1.1.18.1.2 | RAID-status |

| 1.3.6.1.4.1.15497.1.1.1.18.1.4 | raidLastError |

| 1.3.6.1.4.1.15497.1.1.1.10 | waaiertafel |

| 1.3.6.1.4.1.15497.1.1.1.9.1.2 | graden Celsius |

Dit zijn OID's die rechtstreeks zijn toegewezen aan de uitvoer van de opdracht status detailCLI:

| OID | Naam | Statusdetailveld |

| Systeembronnen | ||

| 1.3.6.1.4.1.15497.1.1.1.2.0 | procentCPUgebruik | CPU |

| 1.3.6.1.4.1.15497.1.1.1.1.0 | percentageGeheugengebruik | RAM |

| Transacties per seconde | ||

| 1.3.6.1.4.1.15497.1.2.3.7.1.1.0 | cacheThruputNow | Gemiddelde transacties per seconde in de laatste minuut. |

| 1.3.6.1.4.1.15497.1.2.3.7.1.2.0 | cacheThruput1hrPeak | Maximum aantal transacties per seconde in het laatste uur. |

| 1.3.6.1.4.1.15497.1.2.3.7.1.3.0 | cacheDoorvoer1 uurGemiddelde | Gemiddelde transacties per seconde in het laatste uur. |

| 1.3.6.1.4.1.15497.1.2.3.7.1.8.0 | cacheThruputLifePeak | Maximale transacties per seconde sinds proxyherstart. |

| 1.3.6.1.4.1.15497.1.2.3.7.1.9.0 | cacheThruputLifeMean | Gemiddelde transacties per seconde sinds proxy opnieuw wordt gestart. |

| bandbreedte | ||

| 1.3.6.1.4.1.15497.1.2.3.7.4.1.0 | cacheBwidthTotalNow | Gemiddelde bandbreedte op het laatste moment. |

| 1.3.6.1.4.1.15497.1.2.3.7.4.2.0 | cacheBwidthTotaal 1hrPeak | Maximale bandbreedte in het laatste uur. |

| 1.3.6.1.4.1.15497.1.2.3.7.4.3.0 | cacheBwidthTotaal1uGemiddelde | Gemiddelde bandbreedte in het laatste uur. |

| 1.3.6.1.4.1.15497.1.2.3.7.4.8.0 | cacheBwidthTotalLifePeak | Maximale bandbreedte sinds proxyherstart. |

| 1.3.6.1.4.1.15497.1.2.3.7.4.9.0 | cacheBwidthTotalLifeMean | Gemiddelde bandbreedte sinds proxyherstart. |

| Responstijd | ||

| 1.3.6.1.4.1.15497.1.2.3.7.9.1.0 | cacheHitsNow | Gemiddelde cache hit rate op het laatste moment. |

| 1.3.6.1.4.1.15497.1.2.3.7.9.2.0 | cacheHits1hrPeak | Maximale cachesnelheid in het laatste uur. |

| 1.3.6.1.4.1.15497.1.2.3.7.9.3.0 | cacheHits1hrMean | Gemiddelde cache hit rate in het laatste uur. |

| 1.3.6.1.4.1.15497.1.2.3.7.9.8.0 | cacheHitsLifePeak | Maximale cachesnelheid sinds proxyherstart. |

| 1.3.6.1.4.1.15497.1.2.3.7.9.9.0 | cacheHitsLifeMean | Gemiddelde cachesnelheid sinds proxyherstart. |

| Cachesnelheid | ||

| 1.3.6.1.4.1.15497.1.2.3.7.5.1.0 | cacheHitsNow | Gemiddelde cache hit rate op het laatste moment. |

| 1.3.6.1.4.1.15497.1.2.3.7.5.2.0 | cacheHits1hrPeak | Maximale cachesnelheid in het laatste uur. |

| 1.3.6.1.4.1.15497.1.2.3.7.5.3.0 | cacheHits1hrMean | Gemiddelde cache hit rate in het laatste uur. |

| 1.3.6.1.4.1.15497.1.2.3.7.5.8.0 | cacheHitsLifePeak | Maximale cachesnelheid sinds proxyherstart. |

| 1.3.6.1.4.1.15497.1.2.3.7.5.9.0 | cacheHitsLifeMean | Gemiddelde cachesnelheid sinds proxyherstart. |

| Verbindingen | ||

| 1.3.6.1.4.1.15497.1.2.3.2.7.0 | cacheClientIdleConns | Inactieve clientverbindingen. |

| 1.3.6.1.4.1.15497.1.2.3.3.7.0 | cacheServerIdleConns | Niet-actieve serververbindingen. |

| 1.3.6.1.4.1.15497.1.2.3.2.8.0 | cacheClientTotalConns | Totale clientverbindingen. |

| 1.3.6.1.4.1.15497.1.2.3.3.8.0 | cacheServerTotalConns | Totaal aantal serververbindingen. |

Problemen met SNMP oplossen

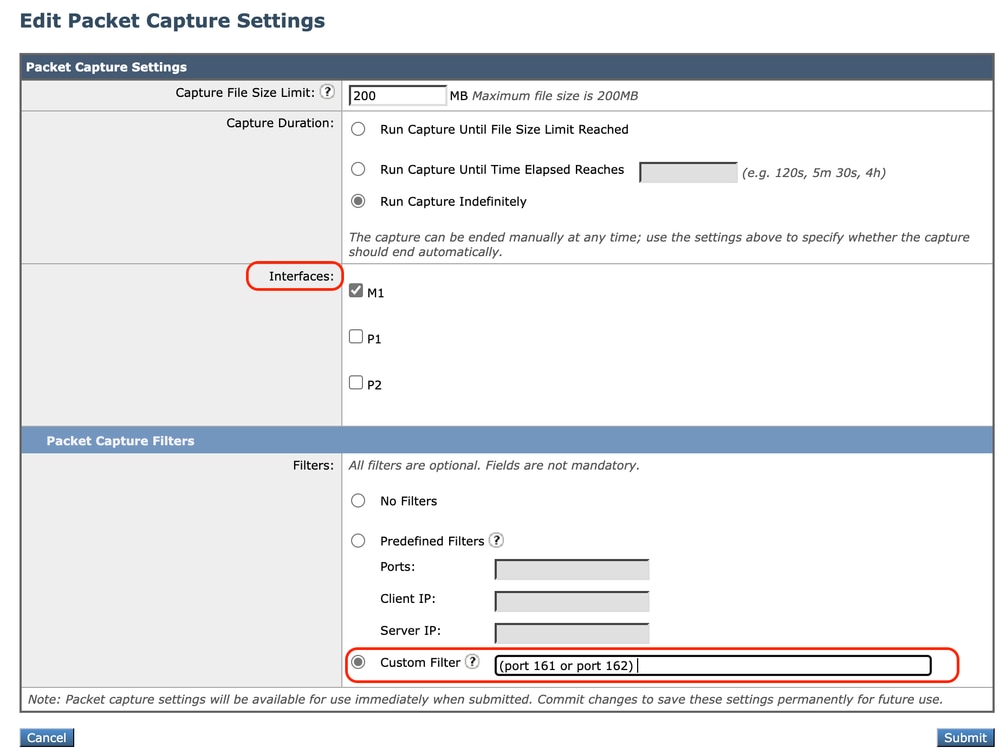

Als u de connectiviteit tussen SWA en uw SNMP-beheerder wilt bekijken, kunt u het pakketopnamefilter het beste instellen op: (poort 161 of poort 162).

Opmerking: dit filter is te wijten aan standaard SNMP-poorten. Als u de poorten hebt gewijzigd, plaatst u de geconfigureerde poortnummers in het pakketopnamefilter.

Stappen voor het vastleggen van pakketten van SWA:

Stap 1. Log in op de GUI.

Stap 2. Kies rechtsboven voor Ondersteuning en Help.

Stap 3. Selecteer Pakketvastlegging.

Stap 4. Kies Instellingen bewerken.

Stap 5. Zorg ervoor dat de juiste interface is geselecteerd.

Stap 6. Voer de filtervoorwaarden in.

Afbeelding - Pakketopnamefilters configureren

Afbeelding - Pakketopnamefilters configureren

Stap 7. Kies Verzenden.

Stap 8. Kies Opname starten.

Tip: u kunt SNMPv3-pakketopnames decoderen met Wireshark. Ga voor meer informatie naar How-to-decrypt-snmpv3-packets-using-wireshark.

WANDELPAD

snmpwalk is de naam die wordt gegeven aan een SNMP-toepassing die automatisch meerdere GET-NEXT-verzoeken uitvoert. Het SNMP GET-NEXT-verzoek wordt gebruikt om een geschikt apparaat te bevragen en SNMP-gegevens van een apparaat te nemen. De opdracht snmpwalk wordt gebruikt omdat het de gebruiker in staat stelt GET-NEXT-verzoeken samen te ketenen zonder unieke opdrachten in te voeren voor elk OID of knooppunt in een substructuur.

SNMPWALK installeren op Windows-besturingssystemen

Voor Microsoft Windows-gebruikers moet u eerst de tool downloaden.

SNMPWALK installeren op Linux Kernel

#For Redhat, Fedora, CentOs:

yum install net-snmp-utils

#For Ubuntu:

apt-get install snmp

SNMPWALK installeren op MacOS

Standaard is snmpwalk geïnstalleerd op MacOS.

Om een SNMP GET-verzoek te genereren, kunt u de opdracht snmpwalk gebruiken vanaf een andere computer in uw netwerk die verbinding heeft met SWA, hier zijn enkele voorbeelden van de opdracht snmpwalk:

snmpwalk -v2c -c

snmpwalk -v3 -l authPriv -u v3get -a SHA -A -x AES -X

Opmerking: u kunt kiezen om het beveiligingsniveau in te stellen op noAuthNoPriv of authNoPriv of authPriv, afhankelijk van uw SWA-configuraties.

SNMPTRAP

snmptrap is een verborgen CLI-opdracht waarvoor SNMP moet zijn ingeschakeld op de SWA. U kunt SNMP-overvulling genereren door het object en de overvulling te selecteren, zoals in dit voorbeeld:

SWA_CLI>snmptrap

1. CPUUtilizationExceeded

2. FIPSModeDisableFailure

3. FIPSModeEnableFailure

4. FailoverHealthy

5. FailoverUnhealthy

6. connectivityFailure

7. keyExpiration

8. linkUpDown

9. memoryUtilizationExceeded

10. updateFailure

11. upstreamProxyFailure

Enter the number of the trap you would like to send.

[]> 8

1. CPUUtilization

2. FIPSApplicationName

3. FailoverApplicationName

4. RAIDEvents

5. RAIDID

6. connectionURL

7. ifIndex

8. ip

9. keyDescription

10. memoryUtilization

11. raidStatus

12. updateServiceName

Enter the number of the object you would like to send.

[]> 8

Enter the trap value.

[]> 10.20.3.15

Enter the user name

[admin]> SNMPuser

Please select Trap Protocol version:

1. 2c

2. 3

[1]> 2

SNMP-logboeken in SWA

SWA heeft twee logs met betrekking tot SNMP. Sommige logtypen met betrekking tot de webproxycomponent zijn niet ingeschakeld, maar u kunt ze inschakelen vanaf:

- In de GUI: Systeembeheer > Logabonnementen

- In de CLI: logconfig > nieuw

|

Logbestandstype |

Beschrijving |

Ondersteunt Syslog Push? |

Standaard ingeschakeld? |

|

SNMP-logs |

Registreert foutopsporingsberichten met betrekking tot de SNMP-netwerkbeheerengine. |

Ja |

Ja |

|

Logboeken SNMP-module |

Registreert Web Proxy-berichten met betrekking tot interactie met het SNMP-bewakingssysteem. |

Nee |

Nee |

Veelvoorkomende problemen met SNMP

Sommige OIDS mislukken (geen waarde of verkeerde waarde)

Dit probleem is gerelateerd aan SNMP-pull. hier zijn twee voorbeelden van verwachte uitvoer en uitvoer met fout:

Sample Output without Error:

$ snmpwalk -O a -v 3 -M "/var/lib/mibs/" -m "ALL" -l authPriv -a MD5 -x DES -u v3get -A xxx -X xxx proxy 1.3.6.1.4.1.15497.1.1.1.9

iso.3.6.1.4.1.15497.1.1.1.9.1.1.1 = INTEGER: 1

iso.3.6.1.4.1.15497.1.1.1.9.1.2.1 = INTEGER: 22

iso.3.6.1.4.1.15497.1.1.1.9.1.3.1 = STRING: "Ambient"

Sample Output with Error:

$ snmpwalk -O a -v 3 -M "/var/lib/mibs/" -m "ALL" -l authPriv -a MD5 -x DES -u v3get -A xxx -X xxx proxy 1.3.6.1.4.1.15497.1.1.1.9

iso.3.6.1.4.1.15497.1.1.1.9 = No Such Instance currently exists at this OIDU kunt controleren op toepassingsfouten in snmp_logs.

U kunt snmp_logs controleren door de opdracht SWA_CLI> grep in te voeren en vervolgens het nummer te kiezen dat aan snmp_logs is gekoppeld:

SWA_CLI> grep

Currently configured logs:

1. "accesslogs" Type: "Access Logs" Retrieval: FTP Poll

2. "adc_logs" Type: "ADC Engine Logs" Retrieval: FTP Poll

...

37. "snmp_logs" Type: "SNMP Logs" Retrieval: FTP Poll

...

Enter the number of the log you wish to grep.

[]> 37

Enter the regular expression to grep.

[]>

Do you want this search to be case insensitive? [Y]>

Do you want to search for non-matching lines? [N]>

Do you want to tail the logs? [N]> y

Do you want to paginate the output? [N]>

referentie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

17-Jan-2025

|

Grammatica, stijl, interpunctie, enige opmaak. |

2.0 |

25-Jul-2023

|

Eerste vrijgave |

1.0 |

07-Jul-2023

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Amirhossein Mojarradtechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback