Veilige malware-analyse-apparaatair-gap-modus bijwerken

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Deze gids beschrijft de procedures voor het bijwerken van een Secure Malware Analytics Appliance in air-gap-modus.

Opmerking: het onderhouden van apparaten in de air-gap-modus kan hun effectiviteit verminderen. Overweeg de afweging tussen beveiliging en functionaliteit voordat u verdergaat.

Voorwaarden

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van invoer via opdrachtregel in Windows- en Unix/Linux-omgeving

- Kennis van malware-analyseapparatuur

- Kennis van Cisco Integrated Management Controller (IMC)

Gebruikte componenten

Cisco raadt bekendheid aan met de volgende onderwerpen:

- Windows 10 en Linux gebaseerd OS (bijvoorbeeld: CentOS, RedHat)

- RUFUS 2,17

- C220 M4, M510 en M520 M5, M610 en M620 M6 (toestelmodellen)

De informatie in dit document is gebaseerd op apparaten in een gecontroleerde laboratoriumomgeving met standaardconfiguraties. Als uw netwerk live is, moet u voorzichtig zijn en de potentiële implicaties van eventuele opdrachten grondig begrijpen voordat u doorgaat.

Achtergrondinformatie

De meeste Secure Malware Analytics-apparaten maken verbinding met internet en gebruiken het online updateproces. Sommige apparaten worden echter strikt binnen interne netwerken onderhouden (air-gapped). Cisco beveelt deze aanpak niet aan omdat deze de effectiviteit vermindert. Deze gids biedt het offline updateproces voor degenen die apparaten met een luchtafvoer moeten onderhouden.

Voor offline Secure Malware Analytics-updates biedt Cisco updatemedia op verzoek. Volg het offline updateproces dat in dit document wordt beschreven.

Media: Airgap (offline) updatemedia wordt op verzoek geleverd door Secure Malware Analytics Support. Het is een ISO-bestand dat kan worden gekopieerd naar een USB-station of HDD (met voldoende grootte).

Grootte: de grootte van de updatemedia varieert afhankelijk van de ondersteunde versies en kan aanzienlijk toenemen met de introductie van nieuwe virtuele machines. Voor de huidige versies is de grootte ongeveer 30 GB, inclusief de desync-tool, die incrementele updates voor VM-gerelateerde wijzigingen mogelijk maakt.

Opstartcyclus bijwerken: telkens wanneer het airgap-updatemedium wordt opgestart, bepaalt het de volgende release om naar te upgraden en kopieert het de inhoud die is gekoppeld aan die volgende release naar het toestel. Een bepaalde release kan ook een pakketinstallatie starten als die release geen vereiste controles heeft die moeten worden uitgevoerd terwijl het toestel actief is. Als de release dergelijke controles bevat of een overschrijving van delen van het updateproces die dergelijke controles kunnen toevoegen, is de update niet van toepassing totdat de gebruiker zich aanmeldt bij OpAdmin en de update oproept met OpAdmin > Operations > Update Appliance.

Pre-installatiehaken: afhankelijk van of er voor die specifieke upgrade pre-installatiehaken aanwezig zijn, voert het de upgrade onmiddellijk uit of start het toestel opnieuw op in de normale bedrijfsmodus zodat de gebruiker de gebruikelijke beheerinterface kan invoeren en die upgrade met de hand kan starten.

Herhaal indien nodig: elke dergelijke opstartcyclus van het medium upgradet (of bereidt zich voor om te upgraden) slechts één stap in de richting van de uiteindelijke doelrelease; de gebruiker moet zo vaak opstarten als nodig is om te upgraden naar de gewenste doelrelease.

Beperkingen

CIMC-media worden niet ondersteund voor air-gapped updates.

Vanwege licentiebeperkingen voor gebruikte 3rd-party componenten zijn upgrademedia voor 1.x-releases niet langer beschikbaar nadat UCS M3-hardware EOL (end-of-life) heeft bereikt. Het is daarom van cruciaal belang dat UCS M3-apparaten vóór EOL worden vervangen of bijgewerkt.

Vereisten

Migraties: Als de release notes voor de gedekte releases scenario's bevatten waarin het verplicht is om de migratie uit te voeren voordat de volgende versie is geïnstalleerd, moet de gebruiker deze stappen volgen voordat hij opnieuw opstart om te voorkomen dat zijn toestel in een onbruikbare staat komt.

Opmerking: de eerste 2.1.x-versie die nieuwer is dan 2.1.4, voert met name verschillende databasemigraties uit. Het is onveilig om door te gaan totdat deze migraties zijn voltooid. Zie Migratienota Threat Grid Appliance 2.1.5 voor meer informatie.

Als wordt gestart vanaf een release vóór 2.1.3, gebruikt airgap-upgrademedia een coderingssleutel die is afgeleid van de individuele licentie en moet deze dus per apparaat worden aangepast. (Het enige zichtbare effect voor de gebruiker is dat met media die zijn gebouwd om pre-2.1.3-herkomstversies te ondersteunen, Secure Malware Analytics de licenties vooraf op die apparaten moet hebben geïnstalleerd en dat de media niet werken op apparaten die niet in de lijst staan waarvoor het is gebouwd.)

Als u begint met release 2.1.3 of daarna, is de airgap-media generiek en is er geen klantinformatie nodig.

Voordat u begint

- Back-up. U moet overwegen een back-up van uw toestel te maken voordat u doorgaat met de update.

- Controleer de Release Notes voor de release om te controleren of er achtergrondmigraties vereist zijn voordat u van plan bent om bij te werken naar de nieuwere release

- Controleer de huidige versie van uw toestel: OpAdmin > Operations > Update Appliance

- Controleer de geschiedenis van de versie van het toestel van Secure Malware Analytics in de opzoektabel voor het buildnummer/de versie, die beschikbaar is in alle documenten van het toestel van het Threat Grid: Release Notes, Migratienota's, Installatie- en configuratiehandleiding en Beheerdershandleiding.

Een offline (Airgapped) beveiligd malware-analyseapparaat bijwerken

Controleer eerst de beschikbare Air Gapped-versie op deze pagina: Appliance Version Lookup Table

1. Open een TAC-ondersteuningsverzoek om de offline updatemedia te krijgen. Dit verzoek dient het serienummer van het toestel en het nummer van de samenstelling van het toestel te bevatten.

2. TAC Support levert een bijgewerkte ISO op basis van uw installatie.

3. Brand het ISO-beeld op een opstartbare USB. Merk op dat USB het enige ondersteunde apparaat/methode is voor offline updates.

Naamgevingsconventies

Dit is de bijgewerkte bestandsnaam ex: TGA Airgap Update 2.16.2-2.17.2.

Dit zou betekenen dat dit medium kan worden gebruikt voor een toestel met een minimale versie: 2.16.2 en een upgrade naar versie: 2.17.2.

Beperkingen

- CIMC-media worden niet ondersteund voor air-gapped updates.

- Vanwege licentiebeperkingen voor gebruikte 3rd-party componenten zijn upgrademedia voor 1.x-releases niet langer beschikbaar nadat UCS M3-hardware EOL (end-of-life) heeft bereikt. Het is daarom van cruciaal belang dat UCS M3-apparaten vóór EOL worden vervangen of bijgewerkt.

Linux/MAC - ISO-download

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Een Linux-machine met internettoegang om de ISO te downloaden en het opstartbare USB-installatiestation te maken.

- De Airgap-downloadinstructies worden geleverd door Secure Malware Analytics Support.

- GO Programmeertaal. downloaden

- Het .caibx indexbestand (opgenomen in het zip-bestand geleverd door TAC Support).

- Desync Tool (opgenomen in het zip-bestand dat wordt geleverd door Secure Malware Analytics Support).

Gebruikte componenten

De informatie in dit document is gebaseerd op een Linux-gebaseerd besturingssysteem (bijvoorbeeld: CentOS, RedHat).

De informatie in dit document is gebaseerd op apparaten in een gecontroleerde laboratoriumomgeving met standaardconfiguraties. Als uw netwerk live is, moet u voorzichtig zijn en de potentiële implicaties van eventuele opdrachten grondig begrijpen voordat u doorgaat.

Configureren

Installeer de programmeertaal GO

# wget https://go.dev/dl/go1.23.1.linux-amd64.tar.gz

# tar -xzf go1.23.1.linux-amd64.tar.gz

# mv go /usr/local

Voer deze drie opdrachten uit na de installatie, als de desync-opdracht niet werkt

# export GOROOT=/usr/local/go

# export GOPATH=$HOME/Projects/Proj1

# export PATH=$GOPATH/bin:$GOROOT/bin:$PATH

U kunt de GO-versie verifiëren door:

# go version

Download de ISO met de Desync-opdracht

Stap 1. Kopieer de inhoud van het zipbestand dat wordt geleverd door Secure Malware Analytics Support, inclusief het bestand desync.linux en .caibx lokaal in dezelfde map op het systeem.

Stap 2. Wijzigen in de map waarin u de bestanden hebt opgeslagen:

Voorbeeld:

# cd MyDirectory/TG

Stap 3. Voer de opdracht pwd uit om ervoor te zorgen dat u zich in de directory bevindt.

# pwd

Stap 4. Zodra u zich in de directory bevindt die de opdracht desync.linux en het .caibx-bestand bevat, voert u de opdracht van uw keuze uit om het downloadproces te starten.

Opmerking: Dit zijn de voorbeelden voor verschillende ISO-versies, raadpleeg het .caibx-bestand uit de instructies van Secure Malware Analytics Support.

Voor versie 2.16.2 tot en met 2.17.2 ISO:

# desync extract -k -s s3+https://s3.amazonaws.com/sma-appliance-airgap-update airgap-update-2.16.2ag-2.17.2.caibx airgap-update-2.16.2ag-2.17.2.isoVoor versie 2.4.3.2 tot en met 2.5 ISO:

# desync extract -k -s s3+https://s3.amazonaws.com/threatgrid-appliance-airgap-update airgap-update-2.4.3.2-2.5.caibx airgap-update-2.4.3.2-2.5.iso

Voor versie 2.5 tot 2.7.2ag ISO:

# desync extract -k -s s3+https://s3.amazonaws.com/threatgrid-appliance-airgap-update airgap-update-2.5-2.7.2ag.caibx airgap-update-2.5-2.7.2ag.iso

Zodra het downloaden is gestart, wordt een voortgangsbalk weergegeven.

Opmerking: de downloadsnelheid en de grootte van de upgrademedia in uw omgeving kunnen van invloed zijn op de tijd om de ISO samen te stellen.

Zorg ervoor dat u de MD5 van het gedownloade bestand vergelijkt met het bestand dat beschikbaar is met de bundel die door ondersteuning wordt geleverd om de integriteit van de gedownloade ISO te valideren.

Zodra de download is voltooid, worden de ISO's in dezelfde map gemaakt.

Sluit de USB-aansluiting aan op het systeem en voer de opdracht dd uit om het opstartbare USB-station te maken.

# dd if=airgap-update.iso of=/dev/<MY_USB> bs=64M

Waar <MY_USB> is de naam van uw USB-sleutel (laat de haakjes weg).

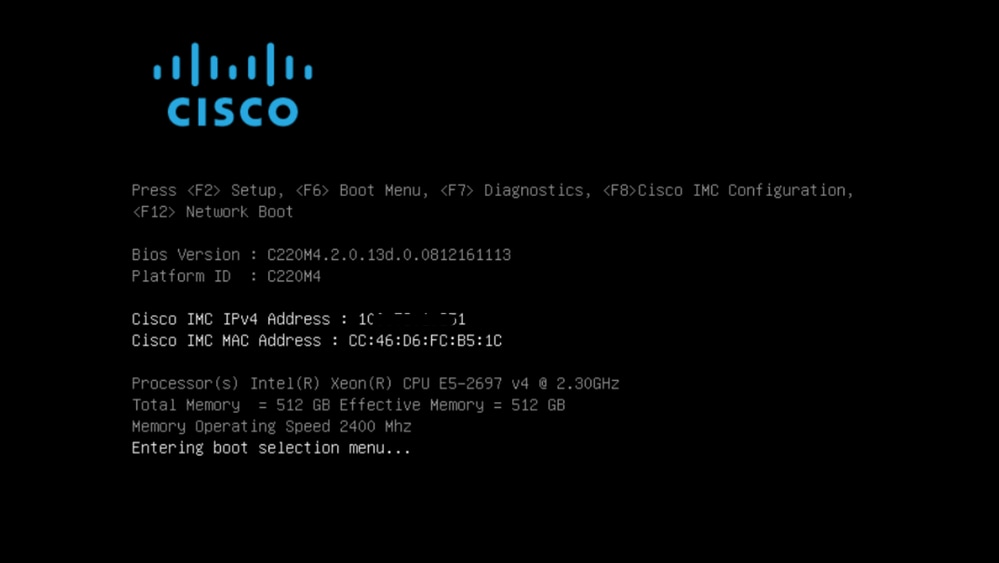

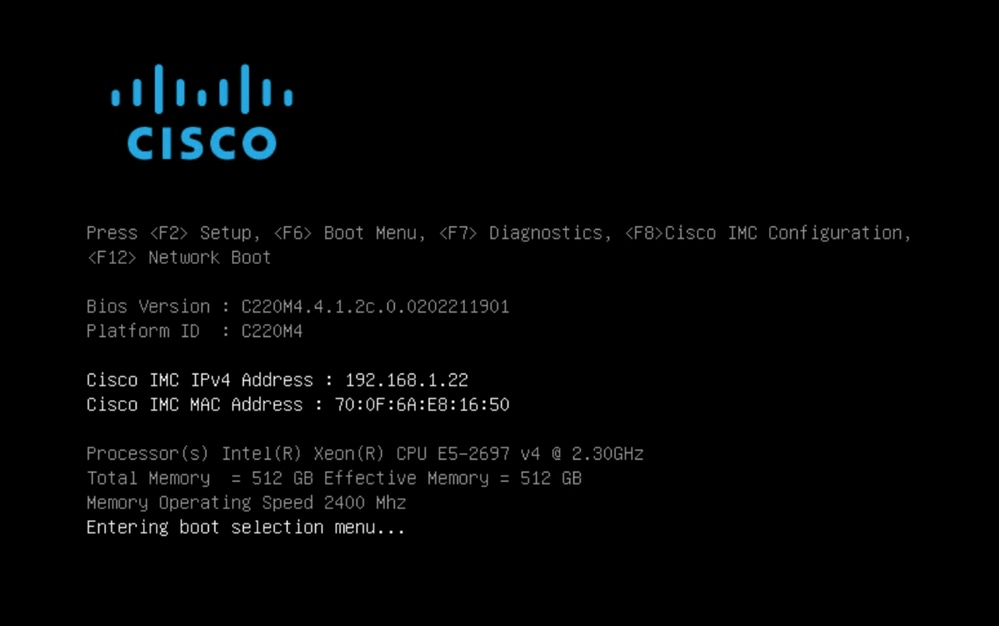

Plaats het USB-station en schakel het toestel in of start het opnieuw op. Druk in het opstartscherm van Cisco op F6 om het opstartmenu te openen.

Tip:

Voer de download uit na kantooruren of tijdens daluren, omdat dit de bandbreedte kan beïnvloeden.

Sluit de terminal of druk op Ctrl+c/Ctrl+z om het gereedschap te stoppen.

Voer dezelfde opdracht uit om de download te hervatten.

Windows - ISO-download

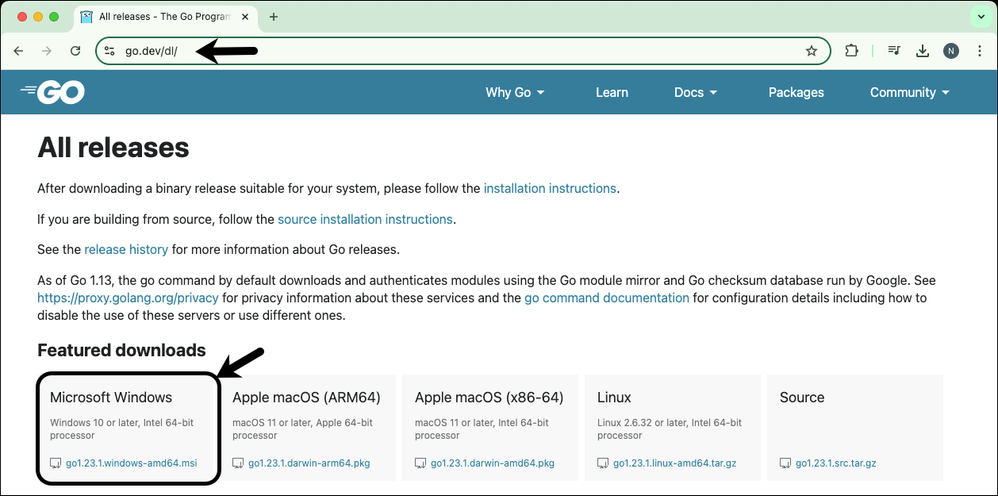

Installeer de programmeertaal GO

- Download de vereiste GO programmeertaal. Installeren vanaf https://golang.org/dl/ In mijn geval kies ik de aanbevolen versie. Start uw CMD opnieuw op en test met

Sluit de opdracht CMD run en open deze opnieuw om te controleren:

go version

Download de ISO met de Desync-opdracht

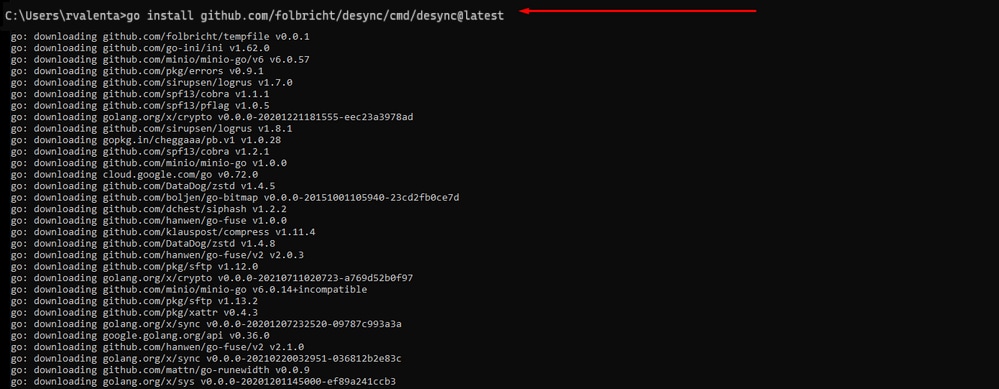

- Installeer de DESYNC tool. Na de uitvoering van de opdracht kunt u een heleboel downloadprompts opmerken. Ongeveer na 2-3 minuten moet de download worden gedaan.

go install github.com/folbricht/desync/cmd/desync@latest

In case desync is not working using above command then change directory to C drive and run this command:

git clone https://github.com/folbricht/desync.git

Opmerking: Als de git-opdracht niet werkt, kunt u Git downloaden en installeren vanaf hier: https://git-scm.com/download/win.

Voer vervolgens twee opdrachten één voor één uit:

cd desync/cmd/desync

go install

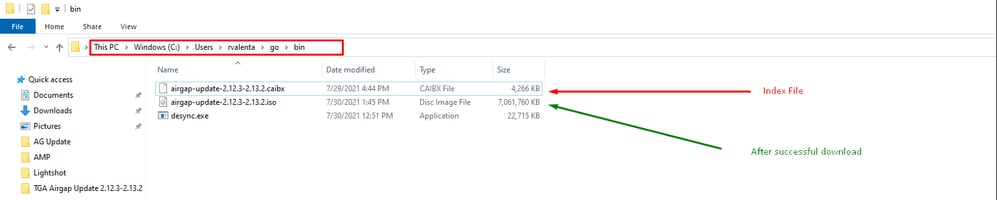

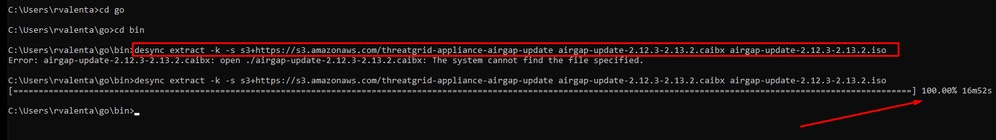

- Navigeer naar -- > Bin locatie. Bijvoorbeeld C:\Users\<username>\go\bin en kopiëren/plakken daar voorzien van TAC .caibx indexbestand.

- (Verifiëren) Ga terug naar de CMD-prompt en navigeer naar de map go\bin en voer de downloadopdrachten uit. U moet onmiddellijk zien de download doorgaan. Wacht tot de download is voltooid. U moet nu het volledige .ISO-bestand op dezelfde locatie hebben als het eerder gekopieerde .caibx indexbestand

\$HOME/go/bin/desync extract -k -s s3+https://s3.amazonaws.com/sma-appliance-airgap-update airgap-update-2.16.2ag-2.17.2.caibx airgap-update-2.16.2ag-2.17.2.iso

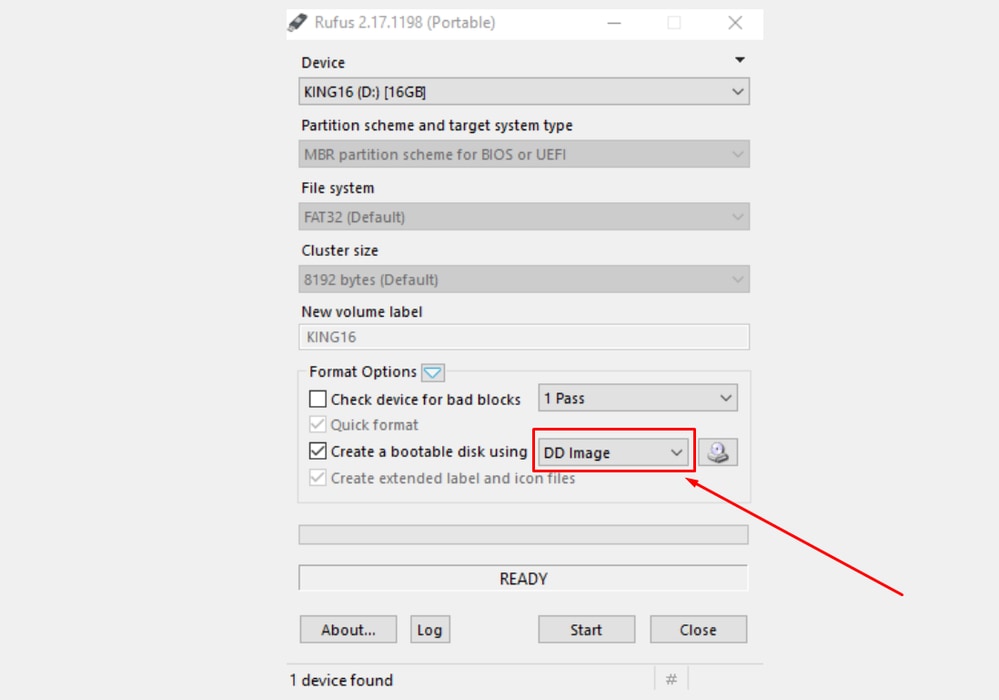

Voor het maken van deze specifieke USB-hersteloptie is het cruciaal om Rufus versie 2.17 te gebruiken, omdat u hiermee essentiële DD-opties kunt gebruiken. U kunt alle RUFUS versies vinden in deze repository.

Toestel opstarten vanaf USB

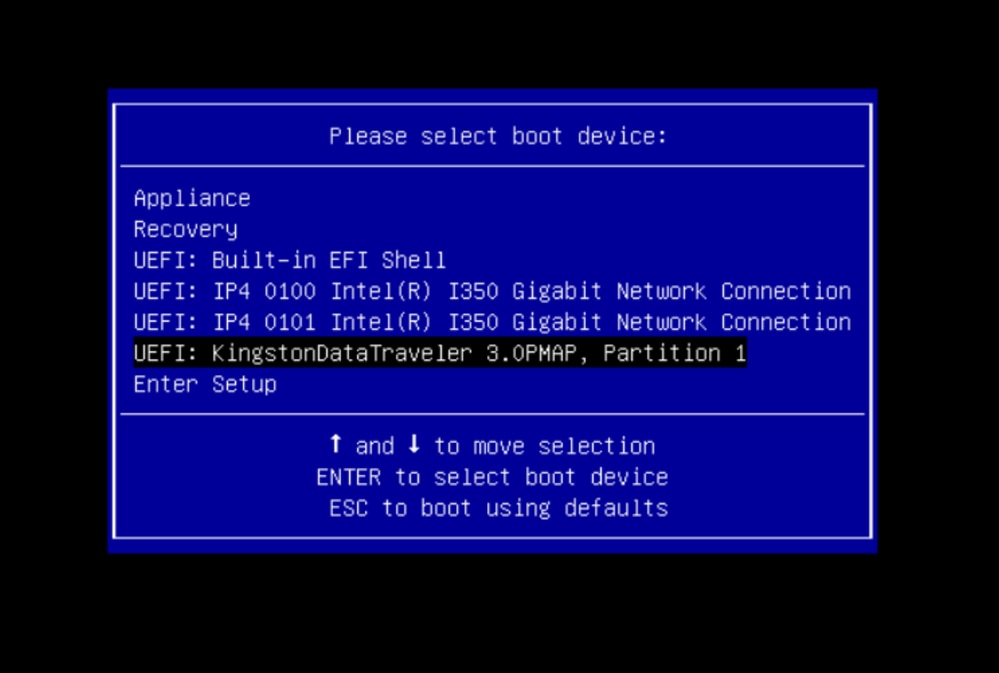

- Plaats de USB-poort, start het toestel opnieuw op, en druk snel op F6 op het opstartscherm van Cisco om het opstartmenu te openen.

- Navigeer naar het USB-station met de update en druk op Enter om te selecteren.

Het updatemedium bepaalt de volgende release in het upgradepad en kopieert de inhoud voor die release naar het toestel. Het toestel voert de upgrade onmiddellijk uit of start opnieuw op in de normale bedrijfsmodus, zodat u OpAdmin kunt invoeren en die upgrade handmatig kunt starten.

Zodra het ISO-opstartproces is voltooid, start u het Secure Malware Analytics-apparaat opnieuw op in de bedrijfsmodus.

Log in op de portal-gebruikersinterface en controleer of er waarschuwingen zijn die aangeven of het veilig is om te upgraden, enz., Voordat u doorgaat.

- Navigeer naar de OpAdmin-interface en pas de updates toe als ze niet automatisch zijn toegepast tijdens het opnieuw opstarten: OpAdmin > Operations > Update Appliance OPMERKING: Het updateproces omvat extra herstarten als onderdeel van de update, die is gemaakt van de USB-media. Het is bijvoorbeeld noodzakelijk om de Reboot-knop op de installatiepagina te gebruiken nadat updates zijn geïnstalleerd.

Herhaal dit voor elke versie op de USB.

Hoe het juiste /dev apparaat te vinden

Als de USB nog steeds niet is aangesloten op het eindpunt, voert u de opdracht "lsblk | grep -iE 'disk|part' uit.

xsilenc3x@Alien15:~/testarea/usb$ lsblk | grep -iE 'disk|part'

sda 8:0 0 931.5G 0 disk

├─sda1 8:1 0 128M 0 part

└─sda2 8:2 0 931.4G 0 part /media/DATA

nvme0n1 259:0 0 238.5G 0 disk

├─nvme0n1p1 259:1 0 650M 0 part

├─nvme0n1p2 259:2 0 128M 0 part

├─nvme0n1p3 259:3 0 114.1G 0 part

├─nvme0n1p4 259:4 0 525M 0 part /boot

├─nvme0n1p5 259:5 0 7.6G 0 part [SWAP]

├─nvme0n1p6 259:6 0 38.2G 0 part /

├─nvme0n1p7 259:7 0 62.7G 0 part /home

├─nvme0n1p8 259:8 0 13.1G 0 part

└─nvme0n1p9 259:9 0 1.1G 0 part

xsilenc3x@Alien15:~/testarea/usb$Nadat de USB-stick is aangesloten.

xsilenc3x@Alien15:~/testarea/usb$ lsblk | grep -iE 'disk|part'

.sda 8:0 0 931.5G 0 disk

├─sda1 8:1 0 128M 0 part

└─sda2 8:2 0 931.4G 0 part /media/DATA

sdb 8:16 1 3.7G 0 disk

└─sdb1 8:17 1 3.7G 0 part /media/xsilenc3x/ARCH_201902 <--------- not observed when the USB was not connected

nvme0n1 259:0 0 238.5G 0 disk

├─nvme0n1p1 259:1 0 650M 0 part

├─nvme0n1p2 259:2 0 128M 0 part

├─nvme0n1p3 259:3 0 114.1G 0 part

├─nvme0n1p4 259:4 0 525M 0 part /boot

├─nvme0n1p5 259:5 0 7.6G 0 part [SWAP]

├─nvme0n1p6 259:6 0 38.2G 0 part /

├─nvme0n1p7 259:7 0 62.7G 0 part /home

├─nvme0n1p8 259:8 0 13.1G 0 part

└─nvme0n1p9 259:9 0 1.1G 0 part

xsilenc3x@Alien15:~/testarea/usb$Dit bevestigt dat het USB-apparaat in /dev "/dev/sdb" is.

Andere manieren om te bevestigen, nadat de USB-stick is aangesloten:

Het commando dmesg geeft wat informatie. Nadat de USB is aangesloten, voert u het commando dmesg | grep -iE 'usb|attached' uit.

xsilenc3x@Alien15:~/testarea/usb$ dmesg | grep -iE 'usb|attached'

[842717.663757] usb 1-1.1: new high-speed USB device number 13 using xhci_hcd

[842717.864505] usb 1-1.1: New USB device found, idVendor=0781, idProduct=5567

[842717.864510] usb 1-1.1: New USB device strings: Mfr=1, Product=2, SerialNumber=3

[842717.864514] usb 1-1.1: Product: Cruzer Blade

[842717.864517] usb 1-1.1: Manufacturer: SanDisk

[842717.864519] usb 1-1.1: SerialNumber: 4C530202420924105393

[842717.865608] usb-storage 1-1.1:1.0: USB Mass Storage device detected

[842717.866074] scsi host1: usb-storage 1-1.1:1.0

[842718.898700] sd 1:0:0:0: Attached scsi generic sg1 type 0

[842718.922265] sd 1:0:0:0: [sdb] Attached SCSI removable disk <-------

xsilenc3x@Alien15:~/testarea/usb$De opdracht fidsk geeft informatie over de grootte, die kan worden gebruikt om te bevestigen: sudo fdisk -l /dev/sdb.

xsilenc3x@Alien15:~/testarea/usb$ sudo fdisk -l /dev/sdb

Disk /dev/sdb: 3.7 GiB, 4004511744 bytes, 7821312 sectors <-------

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disklabel type: dos

Disk identifier: 0x63374e06

Device Boot Start End Sectors Size Id Type

/dev/sdb1 * 0 675839 675840 330M 0 Empty

/dev/sdb2 116 8307 8192 4M ef EFI (FAT-12/16/32)

xsilenc3x@Alien15:~/testarea/usb$Opmerking: Vergeet niet om de USB-aansluiting te ontkoppelen voordat de "dd" -opdracht wordt uitgevoerd.

Bevestiging dat het USB-apparaat uit het voorbeeld is gemonteerd.

xsilenc3x@Alien15:~/testarea/usb$ sudo mount -l | grep -i sdb

/dev/sdb1 on /media/xsilenc3x/ARCH_201902 type vfat (rw,nosuid,nodev,relatime,uid=1000,gid=1000,fmask=0022,dmask=0022,codepage=437,iocharset=iso8859-1,shortname=mixed,showexec,utf8,flush,errors=remount-ro,uhelper=udisks2) [ARCH_201902]Gebruik sudo umount /dev/sdb1 om het USB-apparaat te ontkoppelen.

xsilenc3x@Alien15:~/testarea/usb$ sudo umount /dev/sdb1Controleer opnieuw of het apparaat niet wordt gezien als "gemonteerd".

xsilenc3x@Alien15:~/testarea/usb$ sudo mount -l | grep -i sdbStatus=voortgang, optie

oflag=sync en status=progress opties in de DD opdracht.

Bij het schrijven van een groot aantal gegevensblokken geeft de optie "status=voortgang" informatie over de huidige schrijfbewerkingen. Dit is handig om te bevestigen of de "dd" -opdracht momenteel naar de paginacache schrijft; het kan worden gebruikt om de voortgang en de volledige hoeveelheid tijd in seconden van alle schrijfbewerkingen weer te geven.

Wanneer "dd" niet wordt gebruikt, geeft het geen informatie over de voortgang, alleen de resultaten van de schrijfbewerkingen worden gegeven voordat "dd" terugkeert:

[rootuser@centos8-01 tga-airgap]$ dd if=/dev/zero of=testfile.txt bs=1M count=8192

8192+0 records in

8192+0 records out

8589934592 bytes (8.6 GB, 8.0 GiB) copied, 5.03493 s, 1.7 GB/s

[rootuser@centos8-01 tga-airgap]$ Wanneer het wordt gebruikt, wordt realtime informatie over de schrijfbewerkingen elke seconde bijgewerkt.

[rootuser@centos8-01 tga-airgap]$ dd if=/dev/zero of=testfile.txt bs=1M count=8192 status=progress

8575254528 bytes (8.6 GB, 8.0 GiB) copied, 8 s, 1.1 GB/s <----------------

8192+0 records in

8192+0 records out

8589934592 bytes (8.6 GB, 8.0 GiB) copied, 8.03387 s, 1.1 GB/s

[rootuser@centos8-01 tga-airgap]Opmerking: In de officiële documentatie voor het offline TGA-upgradeproces wordt de volgende opdracht gegeven: dd if=airgap-update.iso of=/dev/<MY_USB> bs=64M

Na enkele testen wordt het volgende voorbeeld waargenomen.

Zodra een bestand is gemaakt van 10MB met "dd" met behulp van het apparaat /dev/zero.

1M x 10 = 10M (10240 kB + eerdere systeemgegevens in vuile bestandspagina-caches = 10304 kB --> dit is wat wordt waargenomen in de vuile paginacache aan het einde van "dd").

[rootuser@centos8-2 testarea]$ cat /proc/meminfo | grep -iE 'dirty' && dd if=/dev/zero of=testfile.txt bs=1M \

count=10 status=progress && cat /proc/meminfo | grep -iE 'dirty' && date +%s

Dirty: 92 kB

10+0 records in

10+0 records out

10485760 bytes (10 MB, 10 MiB) copied, 0.0138655 s, 756 MB/s

Dirty: 10304 kB <----- dirty page cache after "dd" returned | data still to be written to the block device

1633260775 <---- epoch time

[rootuser@centos8-2 testarea]$ cat /proc/meminfo | grep -iE 'dirty' && date +%s

Dirty: 10372 kB

1633260778

[rootuser@centos8-2 testarea]$ cat /proc/meminfo | grep -iE 'dirty' && date +%s

Dirty: 10380 kB

1633260779

[rootuser@centos8-2 testarea]$ cat /proc/meminfo | grep -iE 'dirty' && date +%s

Dirty: 10404 kB

1633260781

[rootuser@centos8-2 testarea]$ cat /proc/meminfo | grep -iE 'dirty' && date +%s

Dirty: 10412 kB

1633260782

[rootuser@centos8-2 testarea]$ cat /proc/meminfo | grep -iE 'dirty' && date +%s

Dirty: 10424 kB

1633260783

[rootuser@centos8-2 testarea]$ cat /proc/meminfo | grep -iE 'dirty' && date +%s

Dirty: 10436 kB

1633260785

[rootuser@centos8-2 testarea]$ cat /proc/meminfo | grep -iE 'dirty' && date +%s

Dirty: 0 kB <--- data in the dirty page cache flushed = written to the block device

1633260786 <---- epoch time

[rootuser@centos8-2 testarea]$

```

1633260786 - 1633260775 = 11 secondsOpmerking: Nadat de opdracht "dd" was teruggekeerd, was de schrijfbewerking naar het blokapparaat niet voltooid, het werd 11 seconden na de terugkeer waargenomen.

Als dit de "dd" -opdracht was bij het maken van de opstartbare USB met de TGA ISO, EN ik de USB vóór die 11 seconden van het eindpunt had verwijderd = ik zou een beschadigde ISO in de opstartbare USB hebben.

Uitleg:

Blokapparaten bieden gebufferde toegang tot hardwareapparaten. Dit biedt een laag abstractie voor toepassingen bij het werken met hardwareapparaten.

Met blokapparaten kan een toepassing lezen/schrijven door middel van gegevensblokken van verschillende grootte; deze read()/write() wordt toegepast op de pagina-caches (buffers) en niet rechtstreeks op het blokapparaat.

De kernel ( en niet de toepassing die het lezen/schrijven uitvoert ) beheert de verplaatsing van gegevens van de buffers (paginacaches) naar de blokapparaten.

Daarom:

De toepassing (in dit geval "dd") heeft geen controle over de spoeling van de buffers als dit niet wordt geïnstrueerd.

De optie "oflag=sync" dwingt synchroon fysiek schrijven (door de kernel) af nadat elk uitvoerblok (geleverd door "dd") in de paginacache is geplaatst.

OFLAG=SYNC verlaagt de "DD"-prestaties in vergelijking met het niet gebruiken van de optie; maar als het is ingeschakeld, zorgt het ervoor dat er na elke write()-aanroep van "DD" fysiek naar het blokapparaat wordt geschreven.

Test: Met behulp van de "oflag=sync" optie van de "dd" opdracht om alle schrijfbewerkingen met de vuile pagina cache gegevens te bevestigen werd voltooid bij de terugkeer van de "dd" opdracht:

[rootuser@centos8-2 testarea]$ cat /proc/meminfo | grep -iE 'dirty' && dd if=/dev/zero of=testfile.txt bs=1M \

count=10 oflag=sync status=progress && cat /proc/meminfo | grep -iE 'dirty' && date +%s

Dirty: 60 kB

10+0 records in

10+0 records out

10485760 bytes (10 MB, 10 MiB) copied, 0.0841956 s, 125 MB/s

Dirty: 68 kB <---- No data remaining in the dirty page cache after "dd" returned

1633260819

[rootuser@centos8-2 testarea]$ cat /proc/meminfo | grep -iE 'dirty' && date +%s

Dirty: 36 kB

1633260821

[rootuser@centos8-2 testarea]$Er blijven geen gegevens over van de schrijfbewerking in de cachegeheugen van de vuile pagina.

De schrijfbewerking werd uitgevoerd voordat (of op hetzelfde moment) de "dd" -opdracht terugkeerde (niet 11 seconden na de vorige test).

Nu ben ik er zeker van dat nadat de "dd" opdracht terugkeerde er geen gegevens in de vuile pagina cache met betrekking tot de schrijfbewerking = geen problemen in de opstartbare USB-creatie (als de ISO-checksum correct is).

Opmerking: Houd rekening met deze vlag (oflag=sync) van de opdracht "dd" bij het werken aan dit type case.

Opstartreeks voor harde schijven voor offline upgrades

Vereiste:

We moeten ervoor zorgen dat de vaste schijf wordt geformatteerd met behulp van de optie "DD" met behulp van een beschikbaar gereedschap en dat het medium daarna naar het station wordt gekopieerd. Als we deze opmaak niet gebruiken, kunnen we deze media niet lezen.

Zodra we de media op de HDD / USB hebben geladen met behulp van de "DD" -opmaak, moeten we die aansluiten op het TGA-apparaat en het apparaat opnieuw opstarten.

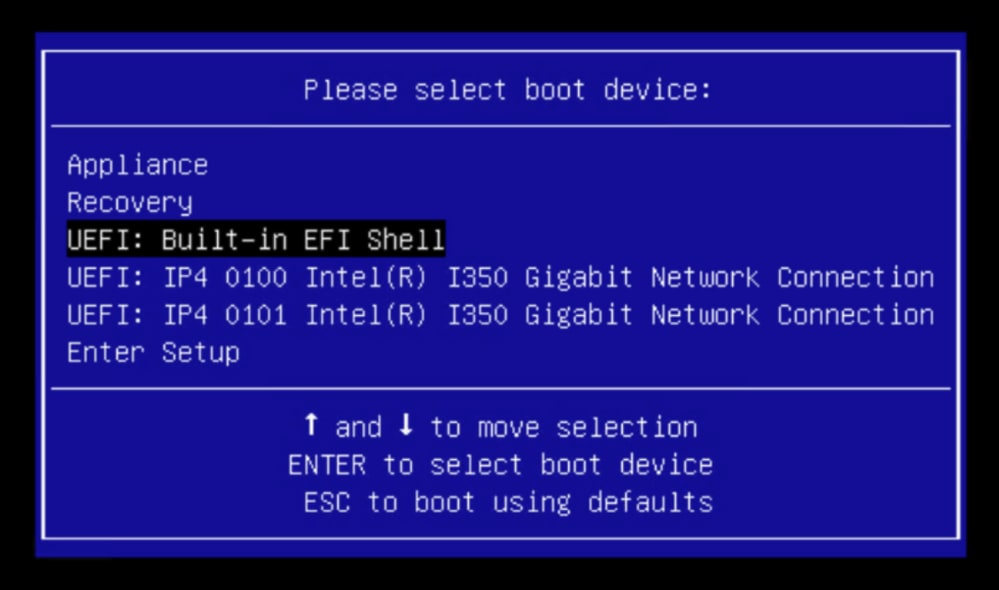

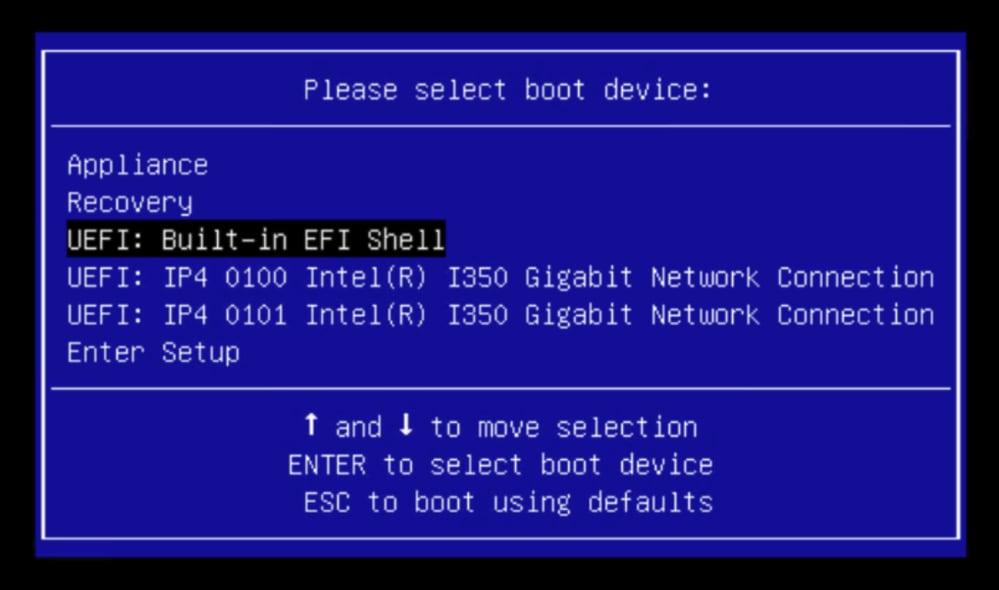

Dit is het standaardselectiescherm voor het opstartmenu. We moeten op "F6" drukken om het apparaat op te starten om het opstartmedium te selecteren

Zodra het apparaat onze invoer herkent, zou het vragen dat het apparaat het opstartselectiemenu zou openen.

Dit is de prompt die kan verschillen tussen verschillende TGA-modellen. Idealiter zouden we de optie zien om op te starten met behulp van de opstartmedia (upgrade-bestandssysteem) vanuit dit menu zelf, maar als het niet wordt gezien, moeten we inloggen op de "EFI Shell".

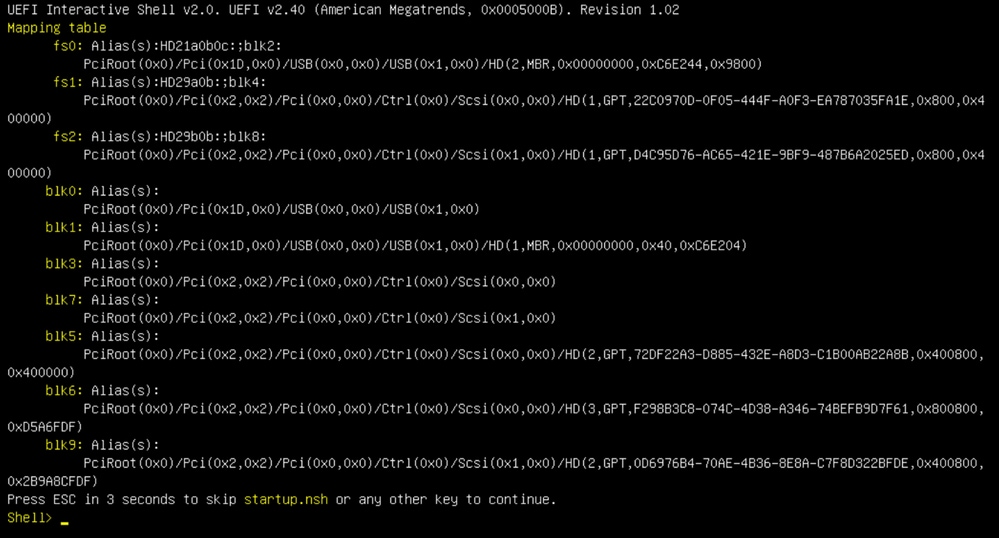

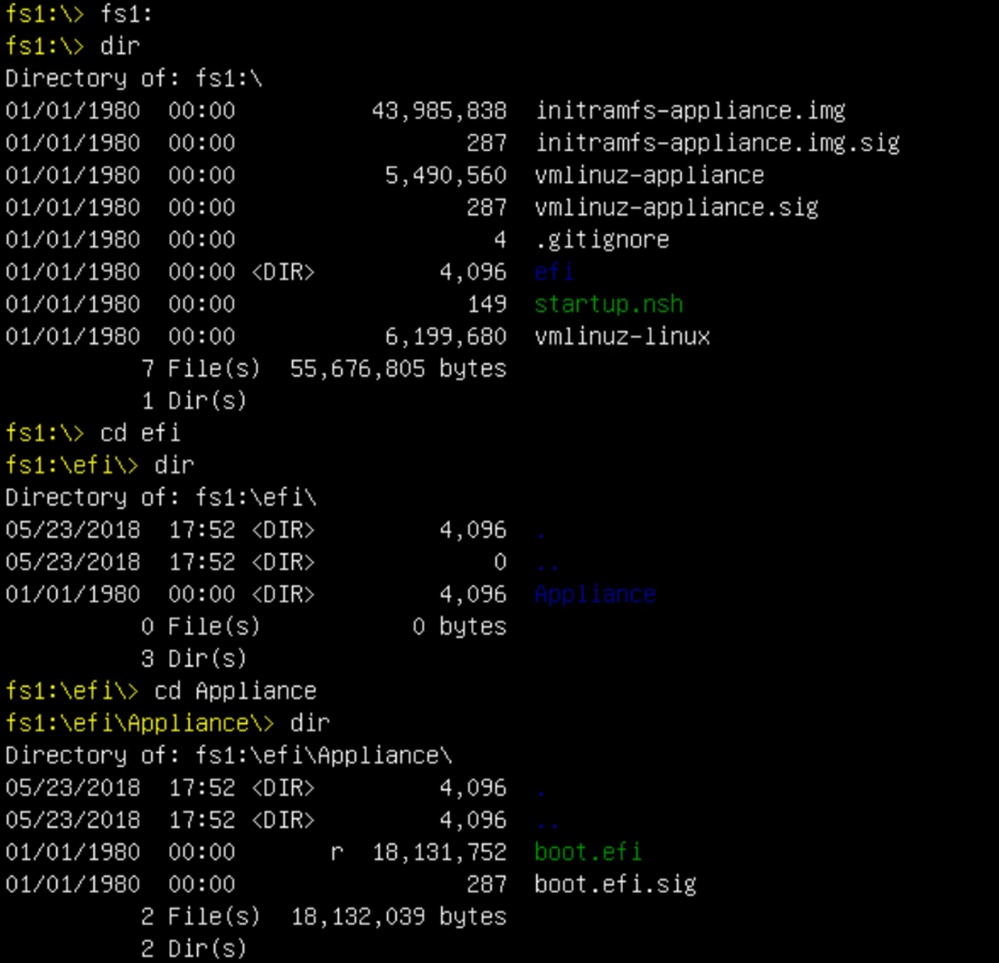

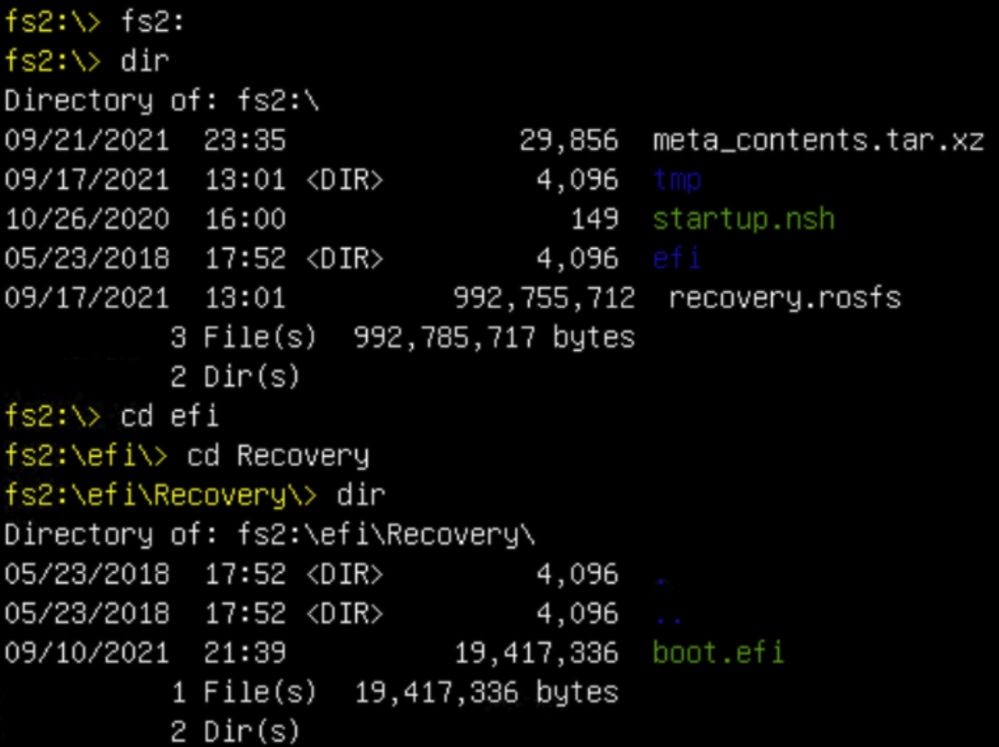

Je moet op "ESC" drukken voordat het script "startup.sh" klaar is om naar de EFI Shell te gaan. Zodra we ons aanmelden bij de EFI Shell, zouden we merken dat de partities die in dit geval zijn gedetecteerd 3 bestandssystemen zijn: fs0:, fs1:, fs2.

belangrijk

Het juiste bestandssysteem identificeren:

- Volgens de bovenstaande schermafbeelding zou je kunnen zien dat "fs0:" het enige medium is met "USB" in hun pad en daarom kunnen we erop vertrouwen dat dit bestandssysteem de opstartmedia (upgrade-bestandssysteem) zou bevatten.

In geval van ontbrekende bestandssystemen:

- Als alleen fs0: en fs1: beschikbaar zijn en er geen fs2:, controleer dan of het opstartmedium (upgradebestandssysteem) in de dd-modus is geschreven en is aangesloten.

- Opstartmedia (upgrade-bestandssysteem) moeten altijd een lager aantal hebben dan de herstelmedia en ze moeten altijd naast elkaar staan; het is of de USB-aangesloten schijf aan het begin van het einde staat dat waarschijnlijk zal veranderen (dus of het de voorste positie op fs0 inneemt: of de achterste positie op fs2:) zou moeten worden geïdentificeerd

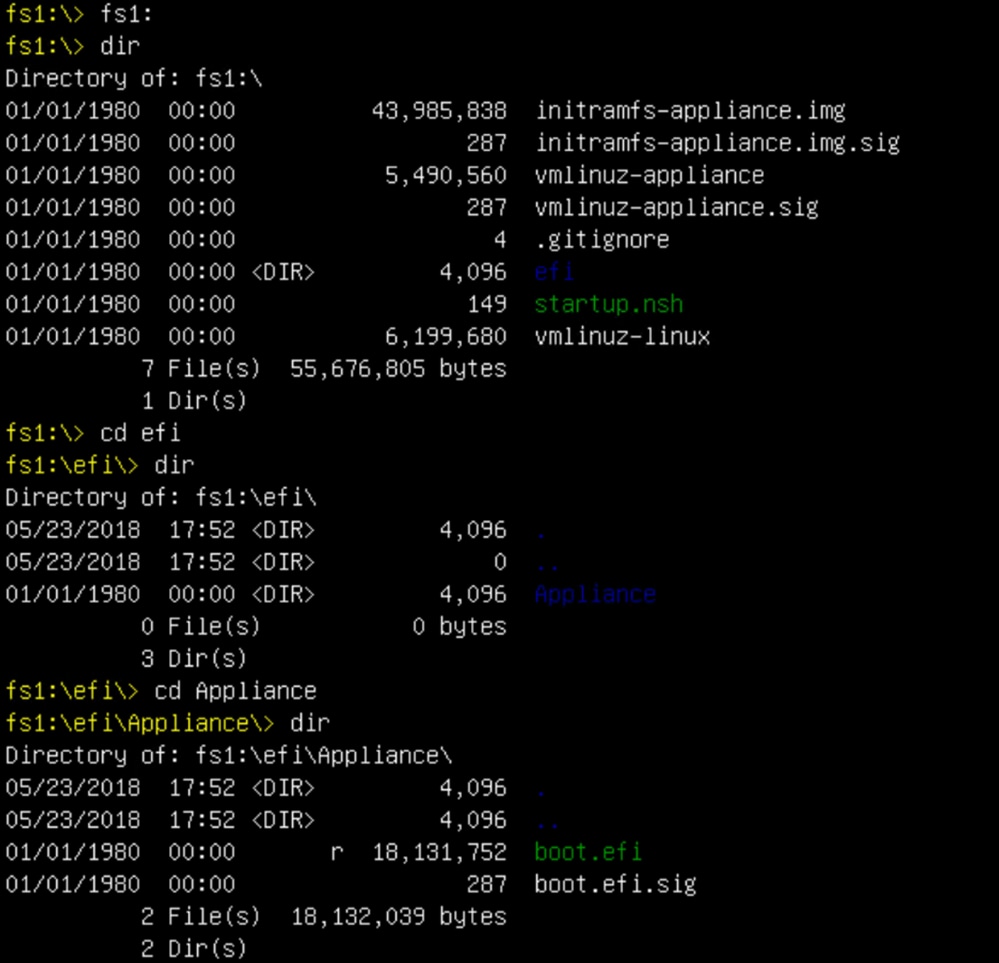

- In dit geval is in de onderstaande schermafbeelding het juiste ".efi" -bestand zoals het zich onder de "\efi\boot" -partitie bevindt en de naamgevingsconventie van "bootx64.efi" heeft

Om het apparaat op te starten in de opstartmedia (upgradebestandssysteem), moeten we het bestand "bootx64.efi" uitvoeren:

fs0:\efi\boot\bootx64.efi

Ter referentie hebben we de inhoud van de andere bestandssystemen hieronder weergegeven:

fs1: Dit is het hoofdbestandssysteem voor opstarten.

fs2: Dit is het opstartbestandssysteem van het herstelimage.

Diverse instructies:

Om het juiste bestandssysteem te controleren dat de gekoppelde opstartmedia bevat. We kunnen dit doen door te bladeren door de verschillende bestandssystemen en het ".efi" opstartbestand te verifiëren

Opmerking: De volgorde van de werkelijke opstartmedia (upgradebestandssysteem) die in dit geval "fs0:" is, kan ook variëren met andere apparaten.

De naam en het pad kunnen variëren, maar in alle moderne afbeeldingen zou dit hetzelfde moeten zijn.

Checklist die kan helpen bij het vinden van de juiste opstartmedia (upgrade bestandssysteem):

- Als de root van een bestandssysteem "vmlinuz-appliance" bevat, is dit niet de opstartmedia (upgrade bestandssysteem).

- Als de root van een bestandssysteem "meta_contents.tar.xz" bevat, is dit niet het opstartmedium (upgrade-bestandssysteem).

- Als een bestandssysteem geen "efi\boot\bootx64.efi" bevat, is dit niet het opstartmedium (upgrade-bestandssysteem).

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

18-Sep-2024

|

De instructies voor dit document zijn bijgewerkt |

2.0 |

09-Nov-2021

|

Eerste vrijgave |

1.0 |

08-Nov-2021

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Roman ValentaCisco TAC Engineer

- Geregisseerd door Yeraldin SanchezCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback