Cisco RADKit-integratie configureren in FMC

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de Cisco RADKit Integration in FMC-functie die is toegevoegd in versie 7.7.

Achtergrond

Probleem met firewall waarmee beheerders worden geconfronteerd

- De Remote Automation Development Kit (RADKit), ontwikkeld door Cisco, is een netwerkbrede orkestrator die is ontworpen om gebruikers de mogelijkheid te bieden om op een veilige manier toegang te krijgen en netwerkapparaten op te lossen. https://radkit.cisco.com/

- Het Cisco Secure Firewall Management Center (FMC) beheert en beheert Secure Firewall Threat Defense (FTD)-apparaten. Een enkele FMC kan meerdere apparaten op verschillende locaties beheren.

- Hoewel het voor gebruikers mogelijk is om RADKit afzonderlijk en aan boord van hun VCC en FTD's erin te installeren, zou het bouwen van de RADKit-service in het VCC en het op geautomatiseerde wijze aan boord nemen van de VCC('s) en alle beheerde apparaten (FTD's) een betere ervaring voor eindgebruikers zijn.

Use case

Enkele van de belangrijkste mogelijkheden waarvan de gebruikers kunnen profiteren na de integratie van RADKit in de FMC zijn:

- Mogelijkheid om op afstand toegang te krijgen tot de FMC's/FTD's vanuit de CLI van de RADKit-client.

- Mogelijkheid om gecontroleerde toegang tot de FMC's/FTD's te bieden aan iedereen die het nodig heeft (bijvoorbeeld een Cisco TAC-ingenieur).

- Maak gebruik van automatiseringsmogelijkheden voor het verzamelen van gegevens en het diagnosticeren van problemen vanuit de RADKit-client (scripts die opdrachten uitvoeren op meerdere apparaten kunnen worden gemaakt en gebruikt vanuit de RADKit-client).

Wat is nieuw - Oplossing

- Vanaf Secure Firewall 7.7.0 is de Remote Automation Development Kit (RADKit)-service geïntegreerd in FMC.

- Gebruikers kunnen de RADKit-service op aanvraag in- of uitschakelen, deze inschrijven in de RADKit-cloud en machtigingen voor externe gebruikers maken om toegang te krijgen tot specifieke apparaten vanaf de RADKit-client voor een geplande toegangsduur.

- Vergunningen kunnen worden gewijzigd of ingetrokken.

- Er is ook een optie om apparaten sudo-toegang te bieden voor geavanceerde probleemoplossing.

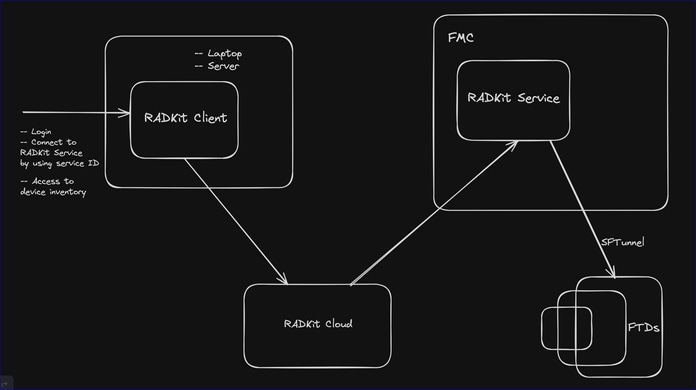

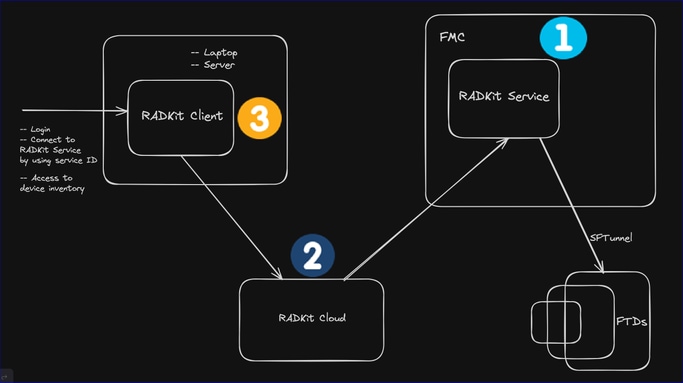

RADKit Service Integration in FMC-diagram

Dit diagram laat zien hoe RADKit communicatie mogelijk maakt van de RADKit-client van de gebruiker (TAC-engineer) naar FTD-productieapparaten:

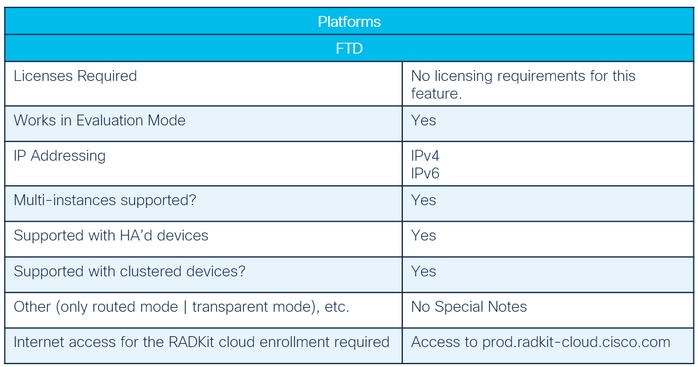

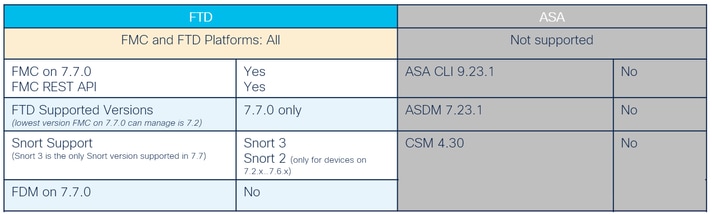

Basisprincipes: ondersteunde platforms, licenties

Toepassingen en managers

Andere aspecten van ondersteuning

Afhankelijkheden voor te bedienen functies

- De minimale versie is Secure Firewall 7.7.0.

- Om verbinding te maken met de RADKit-service die binnen FMC wordt gehost, moet de RADKit-client vanaf https://radkit.cisco.com/downloads/release/ op de computer van de supporttechnicus worden geïnstalleerd.

- De voorkeursversie voor de RADKit-client is 1.6.10 of hoger.

- Oudere versies van RADKit Client kunnen worden gebruikt omdat de RADKit-service achterwaarts compatibel is met oudere RADKit-clientversies.

Kenmerken Beschrijving en Walkthrough

Overzicht van functies

- De integratie van de RADKit-service in FMC stelt de apparaatbeheerders in staat om externe gebruikers (Cisco TAC-ingenieurs) toegang te bieden tot specifieke FMC- en FTD-apparaten in hun netwerk voor probleemoplossing en automatiseringsdoeleinden. RADKit is veel efficiënter voor het oplossen van problemen dan het delen van schermen, het hoeft de computer van de gebruiker niet te besturen, is een veiligere manier om op een netwerk te werken en vormt een mooie aanvulling op Webex.

- Dit zorgt voor een betere ervaring voor technische ondersteuning, aangezien apparaatbeheerders de RADKit-service niet afzonderlijk hoeven te installeren en configureren. Dit verkort ook de supporttijd voor Cisco TAC-engineers bij het oplossen van supportproblemen.

Configuratiestappen: overzicht

1. Apparaatbeheerder (FMC-beheerdersgebruiker): schakel de RADKit-service in en schrijf deze in en configureer autorisaties op de FMC GUI.

2. Cisco TAC/Cisco-ondersteuning: installeer RADKit Client op hun computer, krijg toegang tot en los problemen op met de apparaten van RADKit Client.

FMC-beheergebruiker: Firewall Management Center Walkthrough

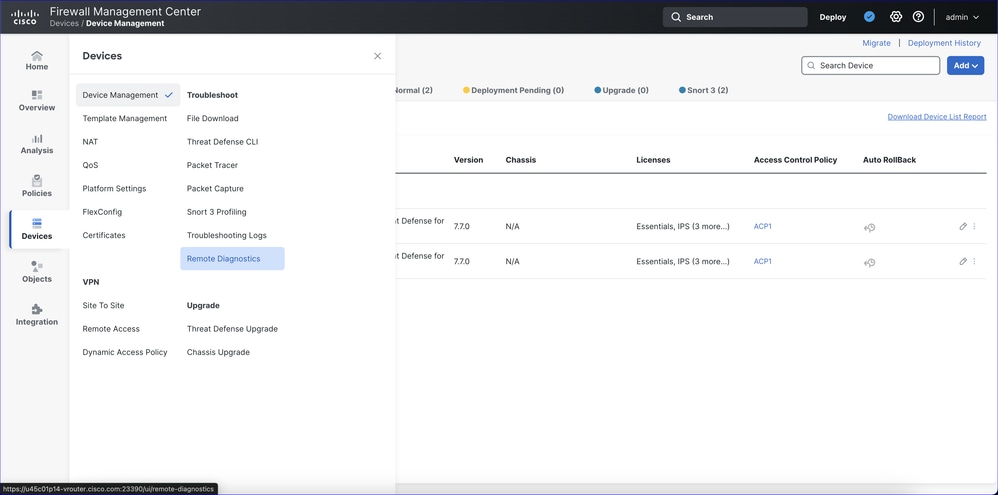

Menu Externe diagnose

- Een nieuw menu-item "Externe diagnose" is toegevoegd voor deze functie onder Apparaten -> Problemen oplossen.

- Beheerders, netwerkbeheerders en onderhoudsgebruikers hebben lees-/schrijfrechten op de pagina.

- Gebruikers van Security Analyst, Security Analyst (alleen-lezen) en Security Approver hebben alleen-leesmachtigingen voor de pagina.

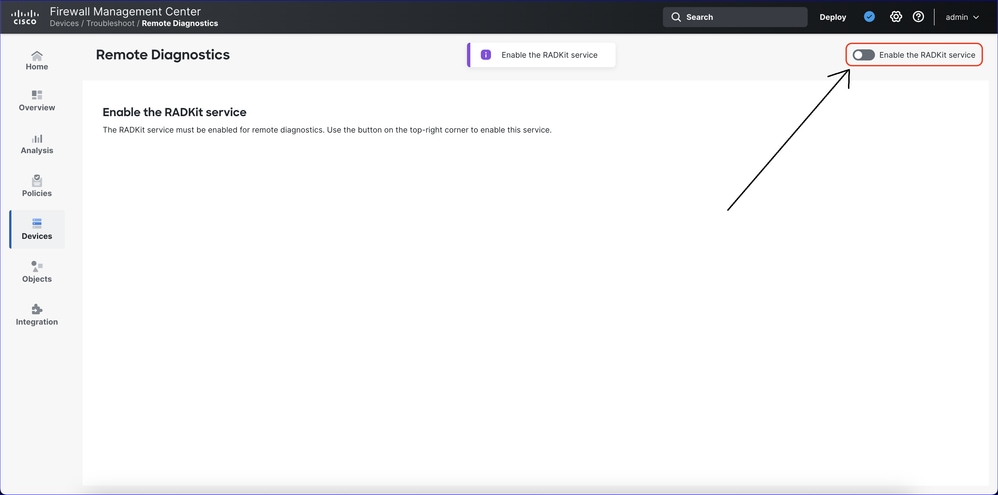

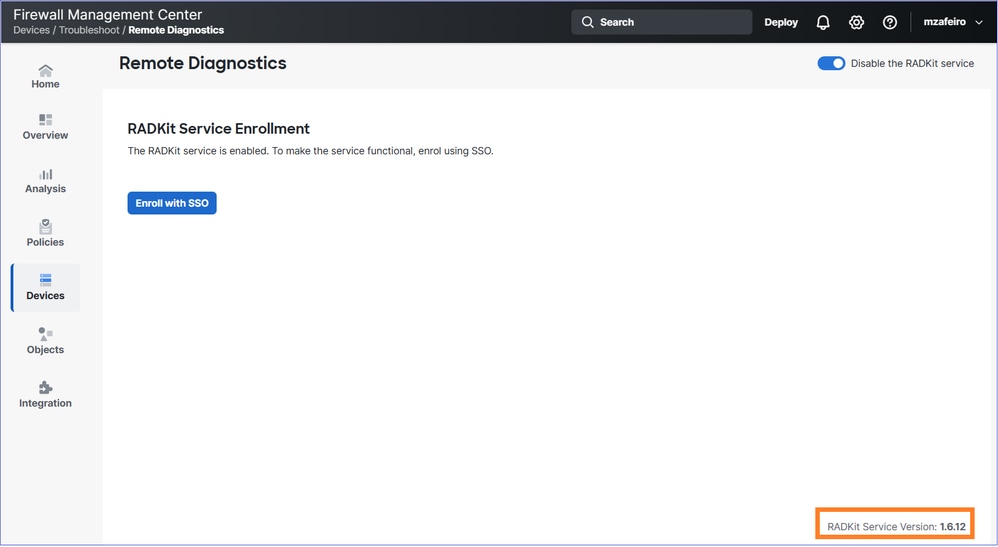

Eerste pagina Externe diagnose

Dit is de eerste pagina Externe diagnose. De RADKit-service kan worden ingeschakeld door de switch "De RADKit-service inschakelen" in te schakelen:

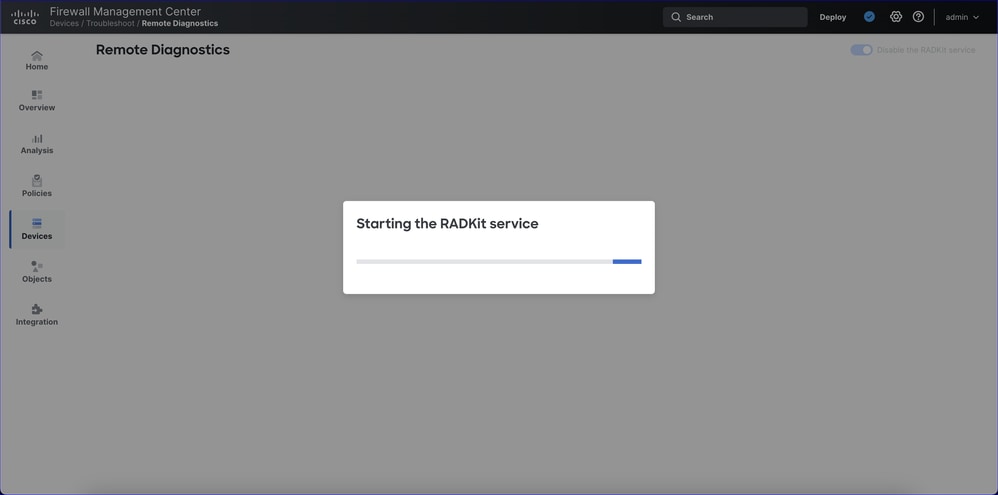

RADKit-service starten

Nadat u de RADKit-service hebt ingeschakeld, wordt een voortgangsbalk weergegeven totdat de RADKit-service wordt gestart:

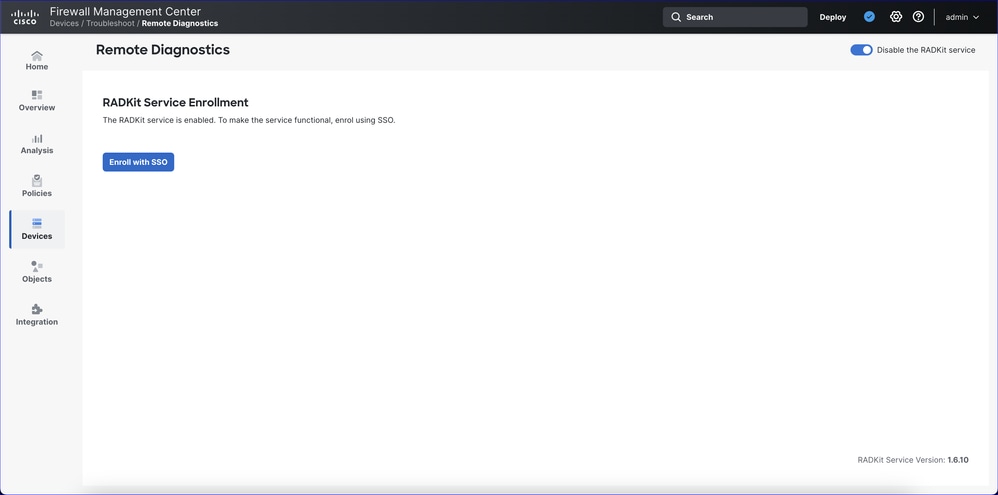

RADKit-service ingeschakeld

- Wanneer het inschakelingsproces voor de RADKit-service is voltooid, wordt deze pagina weergegeven:

De volgende stap is inschrijving in de RADKit cloud door te klikken op de knop "Inschrijven met SSO".

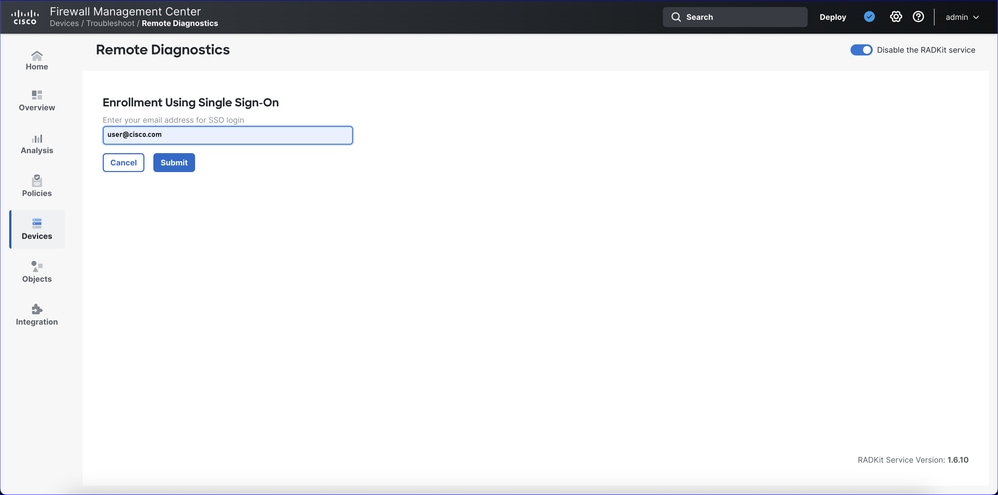

Inschrijven bij SSO – E-mailadres invoeren

Stap 1 van het inschrijvingsproces bestaat uit het invoeren van het e-mailadres van de gebruiker voor de RADKit cloud-inschrijving:

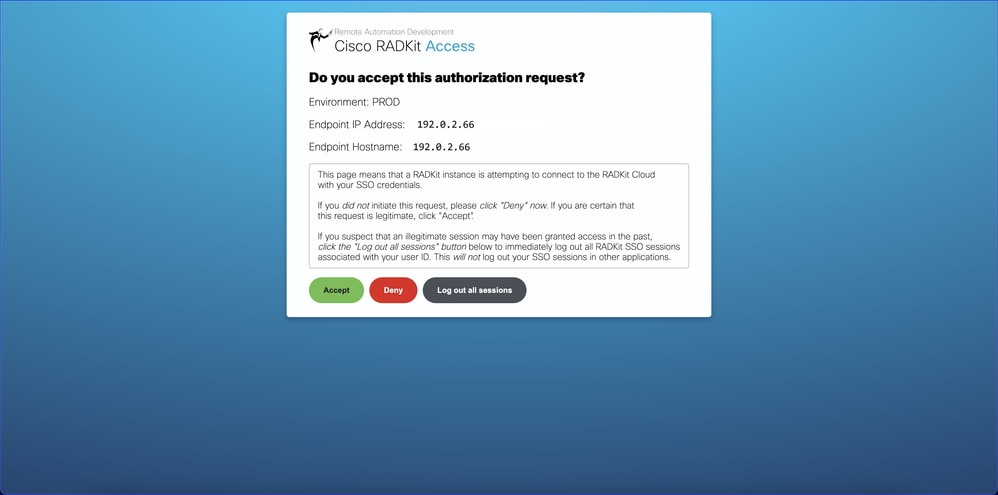

Inschrijven bij SSO – autorisatieaanvraag accepteren

Er wordt een nieuw browsertabblad (of venster, afhankelijk van de browserinstellingen) geopend. Klik op de knop Accepteren.

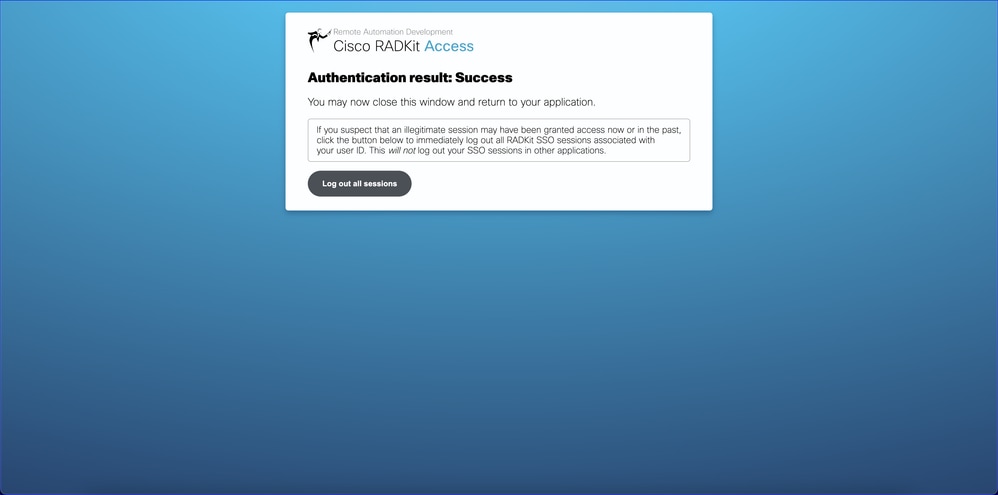

Inschrijven bij SSO – Authenticatie geslaagd

Nadat de verificatie is voltooid, kan de gebruiker het tabblad Browser sluiten en terugkeren naar de pagina FMC Externe diagnose.

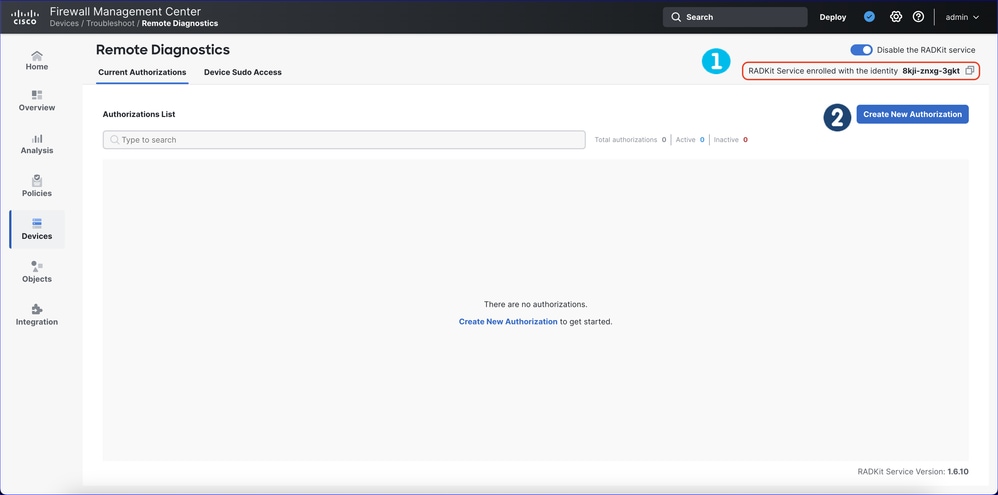

RADKit Service Ingeschreven

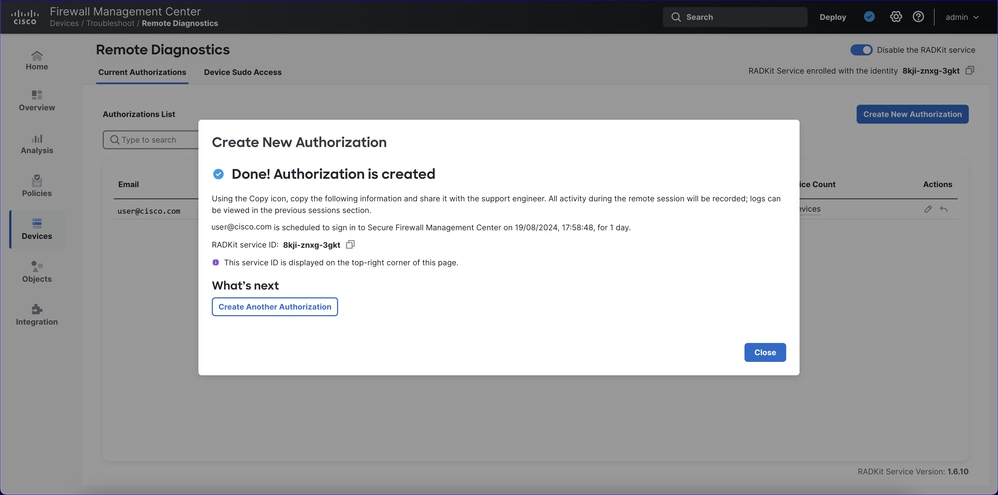

De RADKit-service is geregistreerd met de opgegeven service-ID (in dit voorbeeld is de ID 8kji-znxg-3gkt). De ID kan worden gekopieerd naar het klembord. Geef het aan de Cisco TAC-technicus, zodat ze verbinding kunnen maken met de RADKit-service van de RADKit-client.

De volgende stap is om een autorisatie aan te maken door op de knop "Nieuwe autorisatie maken" te klikken:

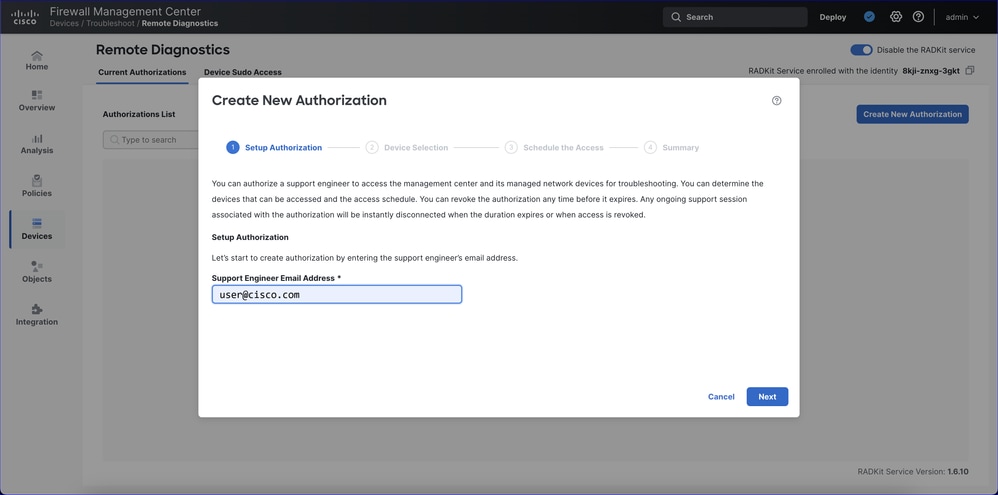

Nieuwe autorisatie maken: stap 1

- Voor het maken van een nieuwe autorisatie is de eerste stap het toevoegen van het e-mailadres van de supporttechnicus.

- Er zijn vier stappen voor het maken van een nieuwe autorisatie. De voortgang van de stappen wordt bovenaan weergegeven.

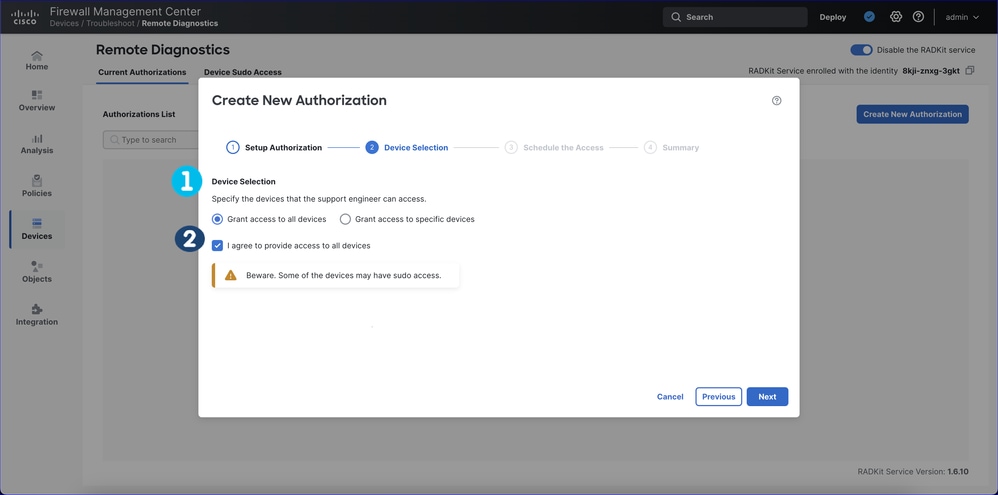

Nieuwe autorisatie maken: stap 2

- Stap 1: Geef de apparaten op waartoe de supporttechnicus toegang heeft. Of, zoals in dit voorbeeld, toegang verlenen tot alle apparaten.

- Stap 2: Controleer het keuzerondje voor alle of specifieke apparaten. Voor specifieke apparaten kunnen FMC en/of FTD's worden geselecteerd. Let op de waarschuwing die sudo-toegang kan geven aan sommige apparaten op het tabblad Device Sudo Access. De knop Volgende wordt pas ingeschakeld als het selectievakje is ingeschakeld.

- Sudo-toegang wordt later per apparaat verstrekt op het tabblad Device Sudo Access (niet tijdens het maken van een autorisatie).

Opmerkingen over het kiezen van apparaten

- Alleen apparaten op een ondersteunde build (bijvoorbeeld in de eerste release, alleen 7.7.0 apparaten) kunnen worden geselecteerd.

- Apparaten die zijn uitgeschakeld en niet bereikbaar zijn, kunnen niet worden geselecteerd. RADKit vertrouwt op sftunnel (TCP 8305) om toegang te krijgen tot de apparaten.

- Als er een probleem is met de connectiviteit van de tunnel, werkt het niet, maar wordt het nog steeds weergegeven in de RADKit-inventaris.

- Als een apparaat is uitgeschakeld, wordt het helemaal niet gezien.

- Als er FMC's zijn in een HA-paar, kan alleen de Active/Primary worden toegevoegd.

- De apparaten worden toegevoegd aan de RADKit-inventaris bij het maken/bewerken van een autorisatie. Wanneer apparaten uit het VCC worden verwijderd, worden ze uit de "inventaris" van apparaten verwijderd.

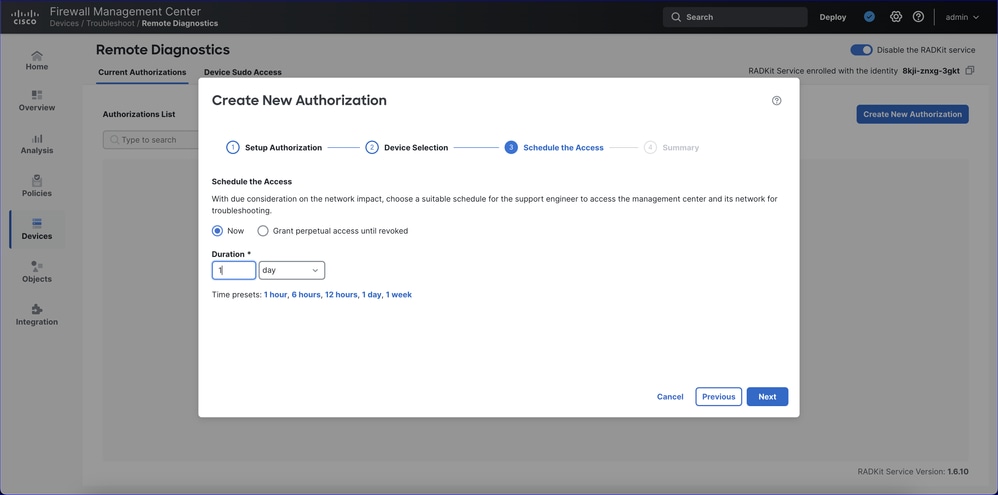

Nieuwe autorisatie maken: stap 3

- Stap 3: Geef de duur op voor de toegang van de supporttechnicus tot apparaten.

- Kies "Nu" en geef een duur op, of

- Kies voor "Eeuwigdurende toegang verlenen totdat deze is ingetrokken".

- De standaardduur is 1 dag. Elke duur kan worden ingesteld; er zijn ook enkele vooraf gedefinieerde duurwaarden.

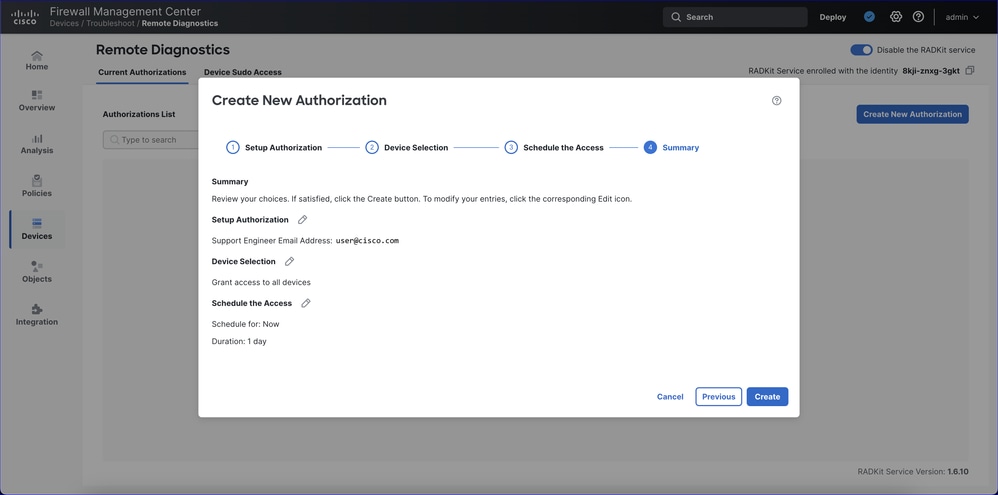

Nieuwe autorisatieoverzicht maken

De laatste stap is de samenvatting van de vergunning. Hier kan een gebruiker de configuratie bekijken en bewerken.

Nieuwe autorisatie maken voltooid

Nadat de autorisatie is gemaakt, wordt een bevestigingsscherm weergegeven:

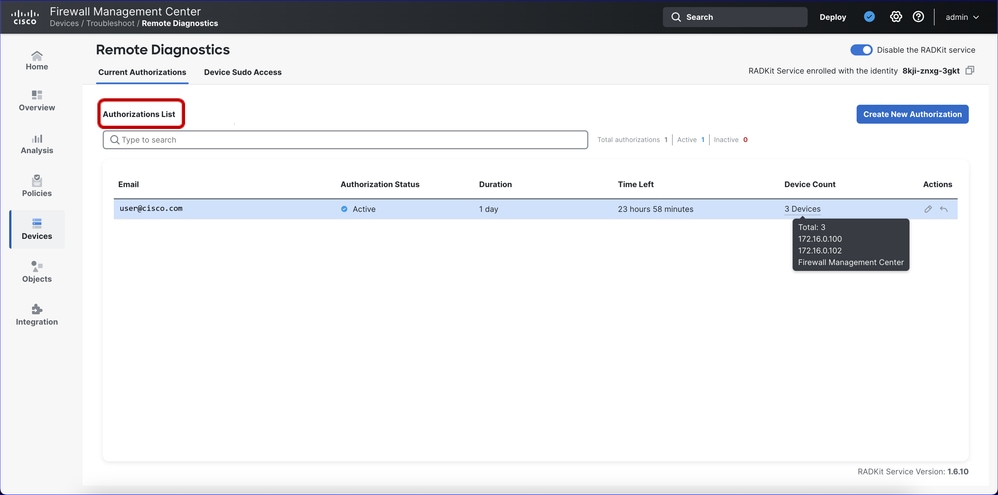

Huidige autorisatielijst, inclusief intrekking

- De lijst met huidige machtigingen wordt weergegeven op het tabblad Huidige machtigingen.

- De Acties (kolom uiterst rechts) zijn Toegang intrekken en Autorisatie bewerken.

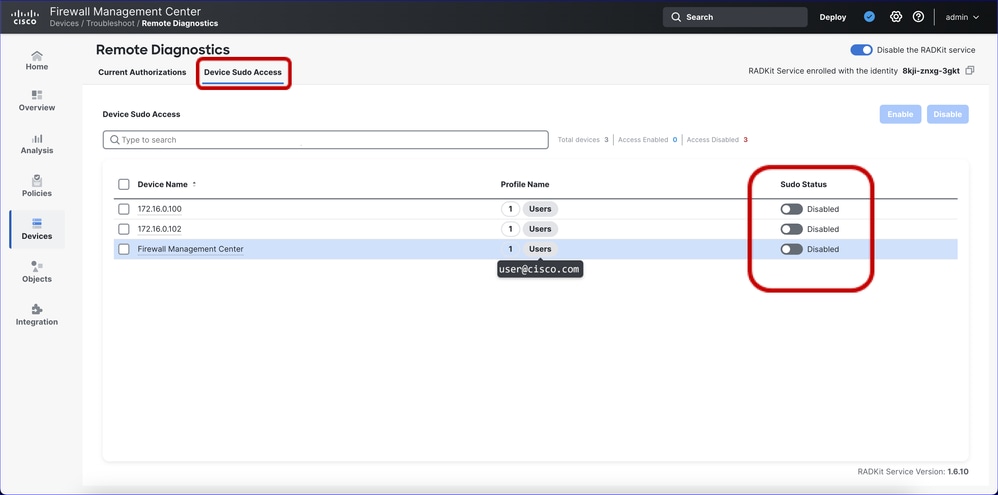

Apparaatsudo-toegangslijst

- De lijst met apparaten met sudo-toegangsinstellingen wordt weergegeven op het tabblad Sudo-toegang.

- Gebruik de schakelaar in de rechterkolom om sudo-toegang in te schakelen. Het is standaard uitgeschakeld.

- Er is ook een optie voor het in- en uitschakelen van sudo-toegang in bulk beschikbaar.

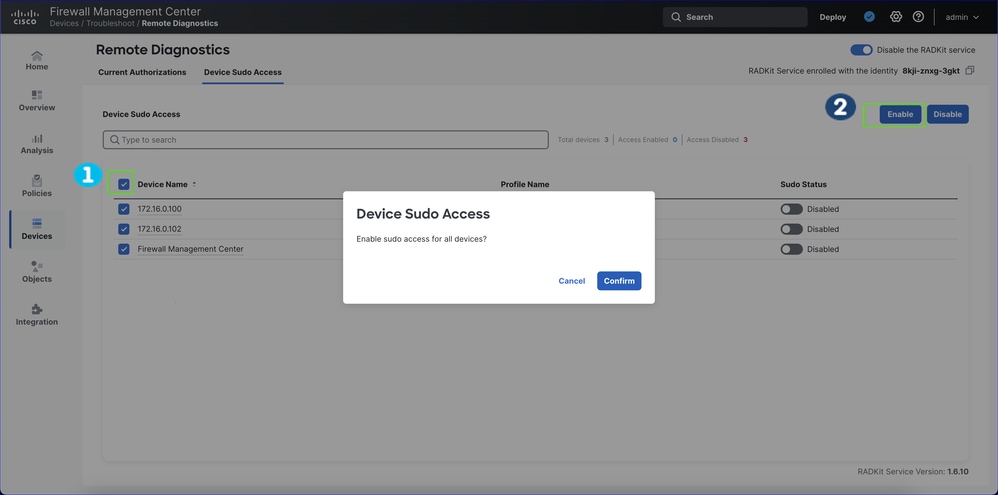

Bevestigen dat apparaat(en) sudo-toegang is/zijn ingeschakeld

1. Sudo-toegang kan voor alle of alleen voor bepaalde apparaten worden ingeschakeld door de apparaten te selecteren en vervolgens op de knop "Inschakelen" te klikken.

2. Wanneer u deze optie inschakelt, wordt een bevestigingsvenster weergegeven en is het nodig om op Bevestigen te klikken.

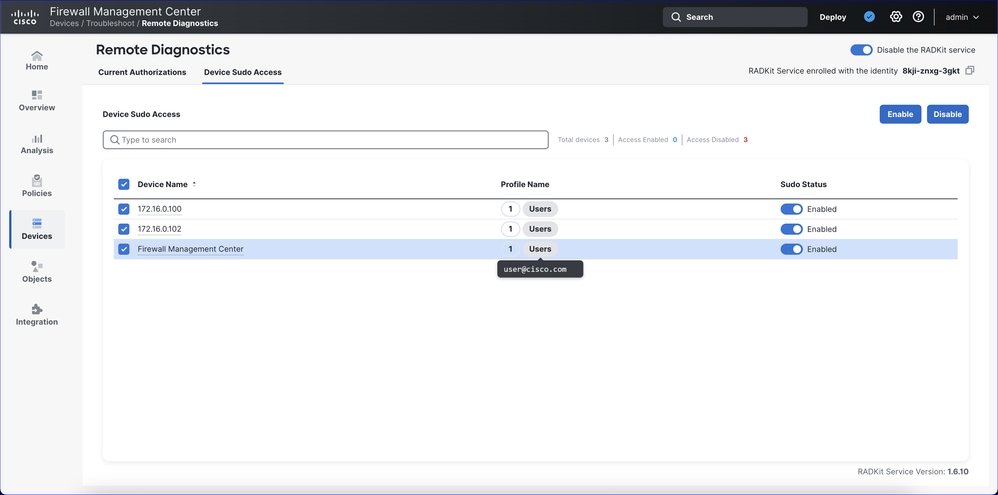

Sudo-toegang apparaten ingeschakeld

- Nadat sudo-toegang voor een apparaat is in- of uitgeschakeld, wordt de kolom Sudo-status rechts op de pagina bijgewerkt.

- De supportengineer kan sudo su op het apparaat uitvoeren; dit is zonder wachtwoord. De supportengineer hoeft niet over het root-wachtwoord te beschikken.

Overige opmerkingen

- Alleen apparaten in het domein waartoe de FMC-gebruiker toegang heeft, zijn zichtbaar en kunnen worden geautoriseerd voor externe toegang.

- Als FMC's in HA zijn:

- De RADKit-service kan alleen worden ingeschakeld op de Active/Primary.

- De secundaire FMC kan momenteel niet worden toegevoegd als een apparaat dat toegankelijk is vanaf de RADKit-client.

- Er kan slechts voor één supporttechnicus tegelijk toestemming worden gegeven.

- Als u een andere supporttechnicus nodig hebt om toegang te krijgen, maakt u een andere autorisatie voor de extra technicus. De service-ID zou hetzelfde zijn.

- Als u een andere supporttechnicus nodig hebt om toegang te krijgen, maakt u een andere autorisatie voor de extra technicus. De service-ID zou hetzelfde zijn.

FMC REST API's

RADKit Service REST API's

Om het maken en lezen van bewerkingen op RADKit Service te ondersteunen, zijn deze nieuwe URL's geïntroduceerd:

- GET: /api/fmc_troubleshoot/v1/domain/{domainUUID}/radkit/services

- Hiermee worden alle gegevens van de RADKit-service opgehaald van de FMC.

- GET: /api/fmc_troubleshoot/v1/domain/{domainUUID}/radkit/services/{id}

- De RADKit-servicegegevens ophalen/ophalen van de opgegeven ID.

- POST: /api/fmc_troubleshoot/v1/domain/{domainUUID}/radkit/services

- Maakt de RADKit-service aan op de FMC (de service in-/uitschakelen).

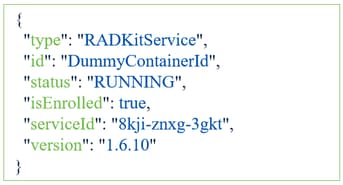

RADKit-servicemodel

Het RADKit servicemodel bestaat uit:

- type

- id

- status

- is ingeschreven

- service-ID

- versie

Cisco-ondersteuning: RADKit-clientgebruik

Ondersteuningszijde: de RADKit-client installeren

- Voor toegang tot de FMC/FTD(s) moet de RADKit-client zijn geïnstalleerd.

- De client werkt op Windows, Mac en Linux besturingssystemen.

- Ondersteuning kan toegang hebben tot meerdere apparaten van meerdere gebruikers. Elke RADKit-autorisatie heeft zijn eigen "inventaris" van apparaten.

- Voor elke inventaris van gebruikersapparaten waartoe ondersteuning toegang wil hebben, is de service-ID van RADKit nodig.

- Voor één inventarisatie is toegang mogelijk voor zowel het FMC als de beheerde FTD's van de RADKit-client, zoals gespecificeerd door de gebruiker bij het autoriseren van toegang.

RADKit-client verkrijgen en installeren

De RADKit-client kan lokaal worden geïnstalleerd vanaf https://radkit.cisco.com/downloads/release/ en vervolgens vanaf de terminal worden gestart met de opdracht: radkit-client

Installateurs zijn beschikbaar voor Windows, MacOS en Linux.

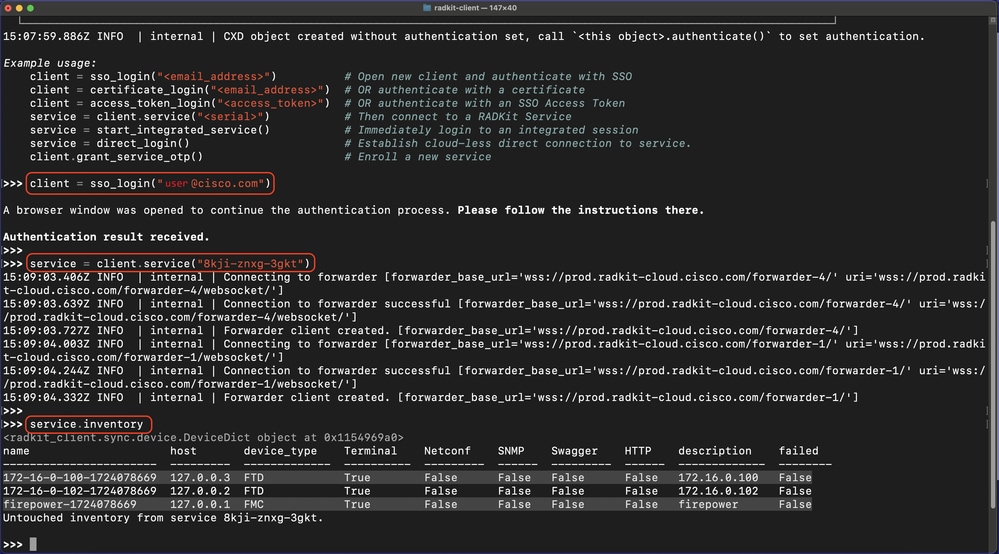

RADKit-clientscreenshot met aanmeldingsopdrachten (details in de volgende sectie).

Aanmeldingsopdrachten voor RADKit-client

- Gebruik het e-mailadres dat de gebruiker tijdens de autorisatie in FMC heeft ingevoerd.

- De RADKit-clientaanmelding en de verbinding met de opgegeven service-ID-opdrachten. De service-ID van RADKit, in dit voorbeeld 8abc-znxg-3abc, moet overeenkomen met wat de firewallbeheerder ziet in FMC.

>>> client = sso_login("user@cisco.com")

A browser window was opened to continue the authentication process. Please follow the instructions there.

Authentication result received.

>>> service = client.service("8abc-znxg-3abc")

15:09:03.639Z INFO | internal | Connection to forwarder successful [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-4/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-4/websocket/']

15:09:03.727Z INFO | internal | Forwarder client created. [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-4/']

15:09:04.244Z INFO | internal | Connection to forwarder successful [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-1/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-1/websocket/']

15:09:04.332Z INFO | internal | Forwarder client created. [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-1/']

RADKit Client Service Inventory, opdracht

Opdracht voor het vermelden van de inventaris waartoe de externe gebruiker (Cisco TAC-engineer) toegang heeft:

>>> service.inventory

<radkit_client.sync.device.DeviceDict object at 0x1154969a0>

name host device_type Terminal Netconf SNMP Swagger HTTP description failed

----------------------- --------- ------------- ---------- --------- ------ --------- ------ ------------- --------

172-16-0-100-1724078669 127.0.0.3 FTD True False False False False 172.16.0.100 False

172-16-0-102-1724078669 127.0.0.2 FTD True False False False False 172.16.0.102 False

firepower-1724078669 127.0.0.1 FMC True False False False False firepower False

Untouched inventory from service 8kji-znxg-3gkt.

Er is een filteropdracht voor de apparaten in de inventaris (volgende sectie). Gebruik de naam in de linkerkolom om een interactieve sessie met het apparaat te starten (opdracht in de komende sectie).

Tip: Als de voorraad verouderd is, kunt u deze bijwerken met de opdracht:

>>> service.update_inventory()

RADKit-client: filterapparaten

Opdracht voor filterapparaten in de inventaris:

>>> ftds = service.inventory.filter(attr='name',pattern='172-16-0’)

>>> ftds

<radkit_client.sync.device.DeviceDict object at 0x111a93130>

name host device_type Terminal Netconf SNMP Swagger HTTP description failed

----------------------- --------- ------------- ---------- --------- ------ --------- ------ ------------- --------

172-16-0-100-1724078669 127.0.0.3 FTD True False False False False 172.16.0.100 False

172-16-0-102-1724078669 127.0.0.2 FTD True False False False False 172.16.0.102 False

2 device(s) from service 8kji-znxg-3gkt.

RADKit Client Device Interactive Session Command

Een interactieve sessie starten voor een apparaat (in dit geval een FMC) met de naam "firepower-1724078669", overgenomen van de vorige opdracht "service.inventory":

>>> service.inventory["firepower-1724078669"].interactive()

08:56:10.829Z INFO | internal | Starting interactive session (will be closed when detached)

08:56:11.253Z INFO | internal | Session log initialized [filepath='/Users/use/.radkit/session_logs/client/20240820-115610830612-firepower-1724078669.log']

Attaching to firepower-1724078669 ...

Type: ~. to terminate.

~? for other shortcuts.

When using nested SSH sessions, add an extra ~ per level of nesting.

Warning: all sessions are logged. Never type passwords or other secrets, except at an echo-less password prompt.

Copyright 2004-2024, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Firepower Extensible Operating System (FX-OS) v82.17.0 (build 170)

Cisco Secure Firewall Management Center for VMware v7.7.0 (build 1376)

RADKit-client voert opdrachten uit op apparaten

Voer de opdrachten uit op apparaten!

>>> result = ftds.exec(['show version', 'show interface'])

>>>

>>> result.status

<RequestStatus.SUCCESS: 'SUCCESS'>

>>>

>>> result.result['172-16-0-100-1724078669']['show version'].data | print

> show version

-------------------[ firepower ]--------------------

Model : Cisco Secure Firewall Threat Defense for VMware (75) Version 7.7.0 (Build 1376)

UUID : 989b0f82-5e2c-11ef-838b-b695bab41ffa

LSP version : lsp-rel-20240815-1151

VDB version : 392

----------------------------------------------------

Extra details ophalen van de apparaten

Gezien deze inventaris:

>>> service.inventory

[READY] <radkit_client.sync.device.DeviceDict object at 0x192cdb77110>

name host device_type Terminal Netconf SNMP Swagger HTTP description failed

----------------------------- --------- ------------- ---------- --------- ------ --------- ------ ------------------ --------

10-62-184-69-1743156301 127.0.0.4 FTD True False None False False 10.62.184.69 False

fmc1700-1-1742391113 127.0.0.1 FMC True False None False False FMC1700-1 False

ftd3120-3-1743154081 127.0.0.2 FTD True False None False False FTD3120-3 False

ftd3120-4-1743152281 127.0.0.3 FTD True False None False False FTD3120-4 False

Om 'show version' details van de FTD apparaten te krijgen:

>>> command = "show version"

>>> ftds = service.inventory.filter("device_type","FTD").exec(command).wait()

>>>

>>> # Print the results

>>> for key in ftds.result.keys():

... print(key)

... ftds.result.get(key).data | print

... <- Press Enter twice

ftd3120-3-1743154081

> show version

-------------------[ FTD3100-3 ]--------------------

Model : Cisco Secure Firewall 3120 Threat Defense (80) Version 7.7.0 (Build 89)

UUID : 123a456a-cccc-bbbb-aaaa-a123456abcde

LSP version : lsp-rel-20250327-1959

VDB version : 404

----------------------------------------------------

>

10-62-184-69-1743156301

> show version

----------------[ KSEC-FPR1010-10 ]-----------------

Model : Cisco Firepower 1010 Threat Defense (78) Version 7.7.0 (Build 89)

UUID : 123a456a-cccc-bbbb-aaaa-a123456abcde

LSP version : lsp-rel-20250327-1959

VDB version : 404

----------------------------------------------------

>

ftd3120-4-1743152281

> show version

-------------------[ FTD3100-4 ]--------------------

Model : Cisco Secure Firewall 3120 Threat Defense (80) Version 7.7.0 (Build 89)

UUID : 123a456a-cccc-bbbb-aaaa-a123456abcde

LSP version : lsp-rel-20250327-1959

VDB version : 404

----------------------------------------------------

>

Alternatieve aanpak:

>>> # Get the FTDs. This returns a DeviceDict object:

... ftds = service.inventory.filter("device_type","FTD")

>>> # Access the dictionary of devices from the _async_object attribute

... devices_obj = ftds.__dict__['_async_object']

>>> # Extract the 'name' from each AsyncDevice object

... names = [device.name() for device in devices_obj.values()]

>>> # Get the 'show version' output from all FTD devices:

... command = "show version"

... show_ver_ftds = []

... for name in names:

... ftd = service.inventory[name]

... req = ftd.exec(command)

... req.wait(30) # depending on the number of devices you might need to increase the timeout value

... show_ver_ftds.append(req.result.data)

>>> # Print the inventory device name + 'show version' output from each device:

... for name, show_version in zip(names, show_ver_ftds):

... print(f"Inventory name: {name}")

... print(show_version[2:-2]) # Remove the leading '> ' and trailing ' \n>'

... print("\n")

Inventory name: ftd3120-3-1743154081

show version

-------------------[ FTD3100-3 ]--------------------

Model : Cisco Secure Firewall 3120 Threat Defense (80) Version 7.7.0 (Build 89)

UUID : 123a456a-cccc-bbbb-aaaa-a123456abcde

LSP version : lsp-rel-20250327-1959

VDB version : 404

----------------------------------------------------

Inventory name: ftd3120-4-1743152281

show version

-------------------[ FTD3100-4 ]--------------------

Model : Cisco Secure Firewall 3120 Threat Defense (80) Version 7.7.0 (Build 89)

UUID : 123a456a-cccc-bbbb-aaaa-a123456abcde

LSP version : lsp-rel-20250327-1959

VDB version : 404

----------------------------------------------------

Inventory name: 10-62-184-69-1743156301

show version

----------------[ KSEC-FPR1010-10 ]-----------------

Model : Cisco Firepower 1010 Threat Defense (78) Version 7.7.0 (Build 89)

UUID : 123a456a-cccc-bbbb-aaaa-a123456abcde

LSP version : lsp-rel-20250327-1959

VDB version : 404

----------------------------------------------------

Bestanden ophalen van apparaten

- Via de RADKit-client kan een Cisco TAC-engineer SSH naar apparaten verzenden en verschillende bewerkingen uitvoeren, waaronder het genereren van probleemoplossingsbestanden.

Cisco-ondersteuning: RADKit-console

RADKit-netwerkconsole gebruiken

- Als alternatief voor het gebruik van de RADKit-client kan een Cisco TAC-supporttechnicus de RADKit-netwerkconsole gebruiken. De netwerkconsole maakt deel uit van de RADKit-client.

- De RADKit Network Console is een functie die een eenvoudige opdrachtregelinterface (CLI) biedt voor basisfuncties van RADKit Client. Het is bedoeld om te worden gebruikt voor snelle connectiviteit met een RADKit Service-exemplaar, het opzetten van interactieve sessies en het downloaden / uploaden van bestanden zonder gedoe en minimale training.

- Start de netwerkconsole met de opdrachtregel: radkit-network-console

- Raadpleeg de documentatie van RADKit voor meer informatie.

Upgrades en achterwaartse compatibiliteit

Upgraden naar 7.7 en vanaf 7.7

- RADKit Service is toegevoegd in Secure Firewall 7.7.0.

- Apparaten die zijn geüpgraded naar versie 7.7.0+ hebben de vereiste configuratie voor de RADKit-service.

Ervaring met niet-ondersteunde FTD's

- FMC's en FTD's moeten de minimale versie 7.7.0 hebben om deze functie te laten werken (FTD's met een versie lager dan 7.7 kunnen niet worden toegevoegd aan een 7.7 FMC RADKit-autorisatie).

- Geregistreerde FTD's die niet op 7.7.0 staan, zijn niet beschikbaar om te worden opgehaald voor autorisatie.

Probleemoplossing

Overzicht van diagnostiek

Punten voor probleemoplossing

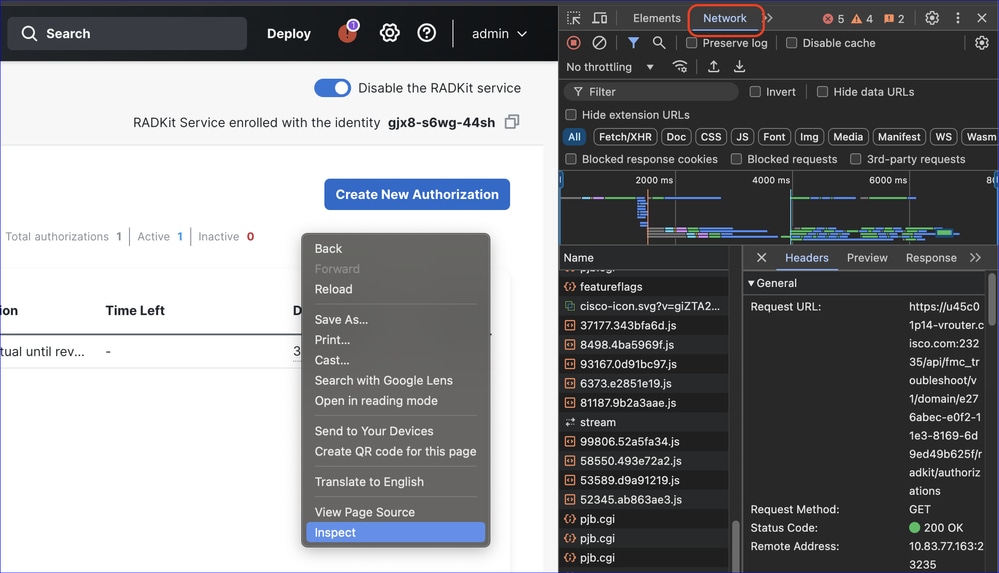

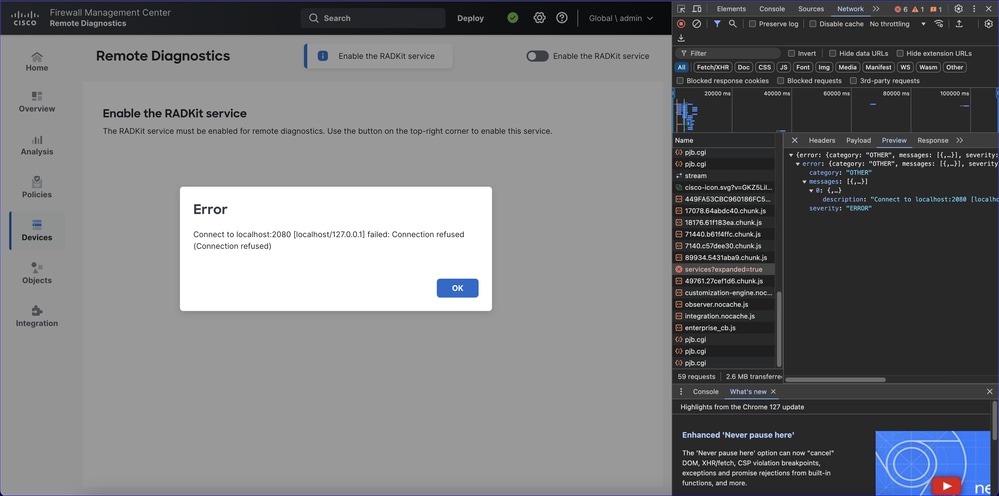

1. Gebruik tools voor browserontwikkeling en FMC-logs om te zien wat er in FMC gebeurt.

2. Voor communicatieproblemen tussen RADKit Service op FMC, RADkit Cloud en RADKit client, kijkt u in RADKit client logging.

3. RADKit-client.

Problemen oplossen: de ontwikkelaarstools van de browser

- De Developer Tools van de browser, het Netwerk tabblad toont de API-oproepen die op de pagina zijn uitgevoerd, dit kan worden gebruikt bij het oplossen van problemen op FMC. Dit kan worden gestart door met de rechtermuisknop op de pagina te klikken en vervolgens op Inspect te klikken.

- Controleer de API-oproepstatuscode en het voorbeeld van de respons op het tabblad Netwerk.

RADKit Service Go Middleware API's

Go Middleware voor de RADKit-integratie maakt gebruik van API-aanroepen die niet openbaar beschikbaar zijn via de FMC API explorer. Het Go Middleware API-logboek is beschikbaar op /var/log/auth-daemon.log. Functionaliteit Go Middleware presteert onder meer:

- Meld u aan voor de RADKit-service in de RADKit-cloud met het Single Sign On-proces.

- Een lijst ophalen van alle machtigingen van externe RADKit-gebruikers en bijbehorende apparaten.

- Een specifieke externe RADKit-gebruikersautorisatie en bijbehorende apparaten ophalen met behulp van een e-mail.

- Maak een externe RADKit-gebruikersautorisatie en geef toegangsrechten voor apparaten (alle apparaten of een lijst met geselecteerde apparaten) voor een bepaald tijdsbestek.

- Wijzig een externe gebruikersautorisatie voor RADKit.

- Verwijder een externe gebruikersautorisatie voor RADKit.

Logbestanden voor het oplossen van problemen met de RADKit-service

- Algemene FMC-logs: pigtail-opdracht van een FMC-ssh-sessie.

- Go Middleware API's: /var/log/auth-daemon.log

- Logs die RADKit en auth-daemon bevatten, verwerken gegevens:

/var/log/process_stdout.log

/var/log/process_stderr.log

Al deze logs zijn opgenomen in FMC/FTD Troubleshoots.

- Interne RADKit-servicelogs: /var/lib/radkit/logs/service/

- Logbestanden voor de bewerkingen die vanuit de RADKit-client worden uitgevoerd op apparaten (FMC's en FTD's): /var/lib/radkit/session_logs/service

Logs indienen bij Cisco TAC

- Screenshots van fouten.

- Beschrijving van het probleem.

- Stappen om te reproduceren.

- Pigtail en /var/log/auth-daemon.log log extracten die de fouten bevatten.

Toegang bewaken

In de auditlogboeken van het FMC wordt vastgelegd wie toegang heeft gekregen voor hoe lang en wie toegang heeft verleend.

RADKit-sessielogboeken

RADKit-sessielogboeken voor de bewerkingen die vanuit de RADKit-client worden uitgevoerd op apparaten (FMC's en FTD's) zijn aanwezig op de FMC op /var/lib/radkit/session_logs/service:

- De logs zijn afkomstig van de RADKit-service zelf.

- Deze logs zijn opgenomen in een Troubleshoot-bundel.

- De logs zijn ook toegankelijk vanuit de gebruikersinterface (zie de volgende sectie).

- Er zijn meerdere sessielogbestanden; één per sessie.

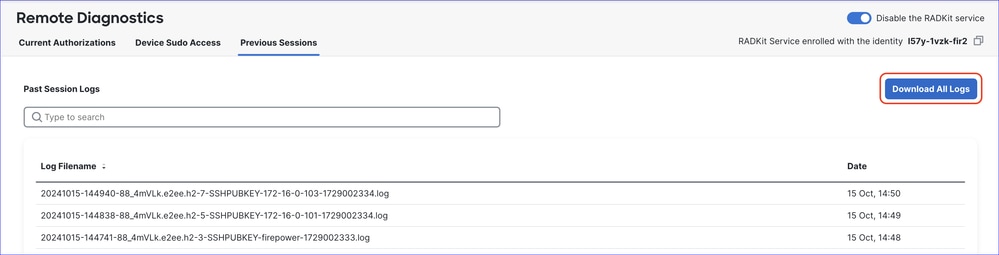

RADKit Logs van vorige sessies

De RADKit-sessielogboeken voor de apparaatbewerkingen die vanuit de RADKit-client worden uitgevoerd, kunnen worden gedownload als een archief met alle logs op het tabblad Vorige sessies door op de knop "Alle logs downloaden" te klikken.

Voorbeeldprobleem met doorloop voor probleemoplossing

Voorbeeld probleemoplossing

Als er een fout optreedt zoals "Verbinding maken met localhost:2080 [localhost/127.0.0.1] mislukt: Verbinding geweigerd (Verbinding geweigerd)", probeer dan de auth-daemon van een FMC SSH-sessie opnieuw op te starten:

root@firepower:~$ sudo pmtool restartbyid auth-daemon

telemetrie

De telemetrie-uitgang is toegevoegd voor deze functie:

"remoteDiagnostics" : {

"isRemoteDiagnosticsEnabled": 0 // 0 = false , 1 = true

}

FAQ

Veelgestelde vragen: Inloggen en Inschrijven

V. Werkt de inschrijving met een proxy als FMC geen directe internettoegang heeft?

A. Ja, als de proxy toegang heeft tot prod.radkit-cloud.cisco.com die wordt gebruikt voor het inschrijvingsproces.

V. Kan een gebruiker zijn eigen IdP gebruiken voor deze service?

A. Alleen Cisco SSO wordt geaccepteerd op RADKit cloud. Er is een optie om uw bedrijfsaccount te koppelen aan een Cisco-account, zodat de inschrijving voor de RADKit-service mogelijk is met een niet-Cisco-e-mail.

Veelgestelde vragen: RADKit Versies

V. Welke versie van RADkit is opgenomen in FMC-versie 7.7? Hoe kunnen we weten welke versie van RADKit is opgenomen in FMC? Is dit iets dat kan worden bijgewerkt zonder een FMC-upgrade?

A.

- De versie van RADKit die wordt geleverd met 7.7.0 is 1.6.12.

- De versie van de RADKit-service wordt weergegeven aan de onderkant van de FMC Remote Diagnostics-pagina: "RADKit Service Version: 1.6.12."

- RADKit wordt geleverd met FMC-upgradepakketten/hotfixes. Het afzonderlijk upgraden van de RADKit-service in FMC wordt niet ondersteund.

Veelgestelde vragen: Overige

V. Kunnen externe apparaten – die niet door het VCC worden beheerd – worden opgenomen?

A. Alleen apparaten die door het VCC worden beheerd, kunnen aan de RADKit-inventaris worden toegevoegd en kunnen vervolgens via een autorisatie worden geopend.

V. Wordt er een back-up gemaakt van de RADKit-configuratie als onderdeel van de FMC-back-up?

A.

- Er wordt geen back-up gemaakt van de configuratie als onderdeel van de FMC-back-up.

- Er wordt geen back-up van gemaakt omdat we verwachten dat er over het algemeen geen eeuwigdurende toegang wordt geboden; de toegang is meestal slechts voor een beperkte tijd.

Referenties

Nuttige links:

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

19-Mar-2025

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Mikis ZafeiroudisCisco TAC Engineer

- Ilkin GasimovCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback