Inleiding

Dit document beschrijft de Virtual Routing and Forwarding (VRF) functionaliteit in Cisco Secure Firewall Threat Defence (FTD).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco

Secure Firewall Threat Defense (FTD)Secure Firewall Threat Defence (FTD)

Virtual Routing and Forwarding (VRF) - Dynamische routingprotocollen (OSPF, BGP)

Licentie

Geen specifieke vergunningsvereiste, is de basisvergunning voldoende

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco

Secure Firewall Threat Defense (FTD)versie Secure Firewall Management Center (FMC) 7.2.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Virtual Routing and Forwarding (VRF) Deze optie is toegevoegd in FTD-softwarerelease 6.6.

De voordelen van deze functie zijn:

- Segregatie van routingstabellen

- Netwerksegmenten met overlappingen in IP-adresruimten

- VRF-lite

- FXOS Multi-instance ondersteuning voor multi-context migratie use cases

- BGP-

Route Leak Support-v4v6 en BGPv6-VTI Supportfuncties zijn toegevoegd in FTD-softwarerelease 7.1.

Overzicht van functies

VRF-ondersteuning

| Apparaat |

Maximum aantal virtuele routers |

| ASA |

10-20 |

| FirePOWER-applicatie 1000* |

5-10 *1010 (7,2+) |

| Firepower 2100 |

10-40 |

| Firepower 3100 |

15-100 |

| Firepower 4100 |

60-100 |

| Firepower 9300 |

60-100 |

| Virtuele FTD |

30 |

| ISA 3000 |

10(7,0+) |

VRF-limieten per blade met native modus

Routing-beleid

| Beleid |

Wereldwijde VRF |

Gebruiker VRF |

| Statische route |

✓ |

✓ |

| OSPF V2-software |

✓ |

✓ |

| OSPF V3 |

✓ |

✖ |

| RIP |

✓ |

✖ |

| BGP4 router |

✓ |

✓ |

| BGP2 |

✓ |

✓ (7,1+) |

| IRB (BVI) |

✓ |

✓ |

| EIGRP |

✓ |

✖ |

Overlappende netwerken

| Beleid |

Niet-overlappend |

Overlappende netwerken |

| Routing en IRB |

✓ |

✓ |

| AVC |

✓ |

✓ |

| SSL-decryptie |

✓ |

✓ |

| Inbraakdetectiesysteem en malware (IPS en bestandsbeleid) |

✓ |

✓ |

| VPN |

✓ |

✓ |

| Malware Events Analysis (hostprofielen, IoC, bestandstrajecten) |

✓ |

✖ |

| Threat Intelligence (TID) |

✓ |

✖ |

Configuratie

VCC

Stap 1. Navigeer naar Devices > Device Management en bewerk het te configureren FTD.

Stap 2. Navigeer naar het tabblad Routing

Stap 3. Klik op Manage Virtual Routers .

Stap 4. Klik op Add Virtual Router .

Stap 5. Voer in het vak Add Virtual Router een naam en beschrijving in voor de virtuele router.

Stap 6. Klik op Ok .

Stap 7. Als u interfaces wilt toevoegen, selecteert u de interface onder hetAvailable Interfacesvak en vervolgens klikt u op Add .

Stap 8. Configureer de routing in de virtuele router.

- OSPF

- RIP

- BGP

- Statische routing

- Multicast

FDM

Stap 1. Navigeer naar Device > Routing .

Stap 2.

- Als er geen virtuele routers zijn gemaakt, klikt u op

Add Multiple Virtual Routers en vervolgens klikt u op Create First Customer Virtual Router .

- Klik op de +-knop boven aan de lijst met virtuele routers om een nieuwe router te maken.

Stap 3. In het Add Virtual Router vak. Voer de naam en beschrijving van de virtuele router in.

Stap 4. Klik op + om elke interface te selecteren die deel moet uitmaken van de virtuele router.

Stap 5. Klik op Ok .

Stap 6. Configureer de routing in het Virtual Routersysteem.

- OSPF

- RIP

- BGP

- Statische routing

- Multicast

REST API

VCC

Het FMC ondersteunt volledige CRUD bewerkingen op virtuele routers.

Het pad van de virtuele routeroproepen valt onder Devices > Routing > virtualrouters

FDM

De FDM ondersteunt volledige CRUD-bewerkingen op virtuele routers.

Het pad van de virtuele routeroproepen valt onder Devices > Routing > virtualrouters

Use cases

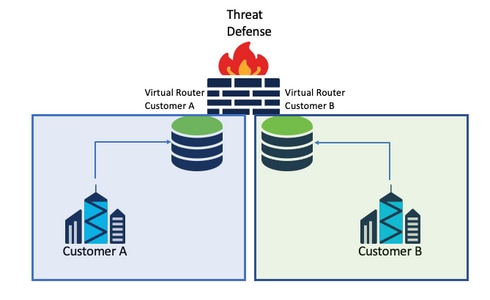

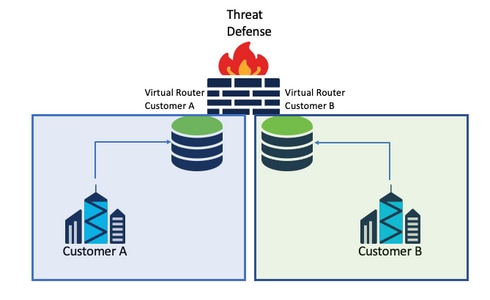

Serviceprovider

In afzonderlijke routeringstabellen zijn twee netwerken niet met elkaar verbonden en is er geen communicatie tussen hen.

Aandachtspunten:

- Er zijn geen speciale overwegingen in dit scenario.

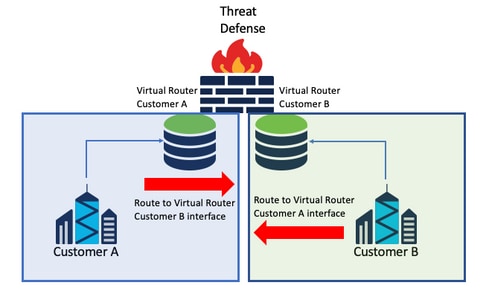

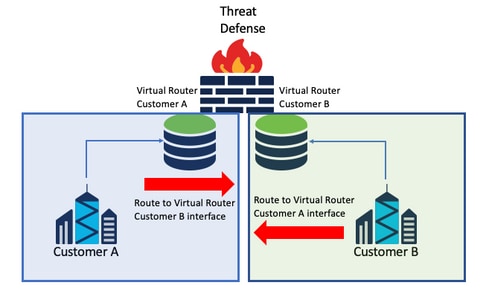

Gedeelde bronnen

Koppel twee virtuele routers onderling om resources van elk van hen te delen en heb connectiviteit van Customer A naar Customer B en vice versa.

Aandachtspunten:

- In elke virtuele router, vorm een statische route die aan het bestemmingsnetwerk met de interface van de andere virtuele router richt.

Voorbeeld:

In de virtuele router voor Customer A, voeg een route toe met als bestemming de Customer B interface zonder IP-adres als gateway (het is niet nodig, dit staat bekend als route leaking ).

Herhaal dezelfde procedure voor Customer Bdit product.

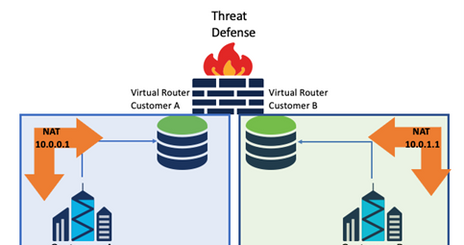

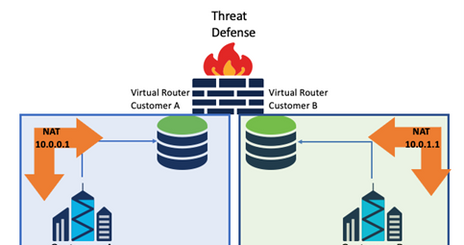

Overlap Netwerk met hosts communiceren met elkaar

Er zijn 2 virtuele routers met dezelfde netwerkadressen en verkeer uitwisseling tussen hen.

Aandachtspunten:

Om communicatie tussen de 2 netwerken te hebben, moet u tweemaal een NAT configureren om het IP-bronadres te negeren en een nep IP-adres in te stellen.

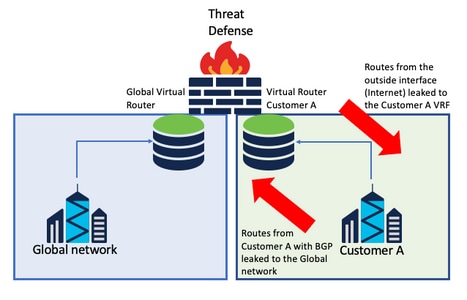

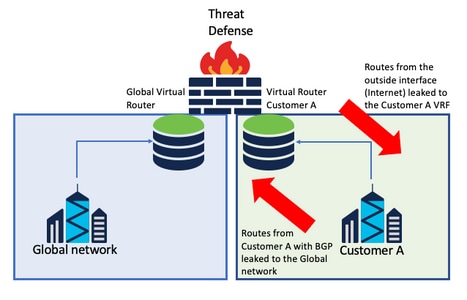

BGP-routelekkage

Er is één door de gebruiker gedefinieerde virtuele router en de routes van die virtuele router moeten worden uitgelekt naar de wereldwijde virtuele router.

De buiteninterface routeert van de globale interface die naar de door de gebruiker gedefinieerde virtuele router moet worden gelekt.

Aandachtspunten:

- Controleer of de FTD versie 7.1+ is.

- Gebruik de opties Importeren/exporteren in het

BGP > IPv4 menu.

- Gebruik routekaart voor distributie.

Verificatie

De manier om te verifiëren dat de virtuele router is gemaakt, is met de opdrachten:

firepower# show vrf

Name VRF ID Description Interfaces

VRF_A 1 VRF A DMZ

firepower# show vrf detail

VRF Name: VRF_A; VRF id = 1 (0x1)

VRF VRF_A (VRF Id = 1);

Description: This is VRF for customer A

Interfaces:

Gi0/2

Address family ipv4 (Table ID = 1 (0x1)):

...

Address family ipv6 (Table ID = 503316481 (0x1e000001)):

...

VRF Name: single_vf; VRF id = 0 (0x0)

VRF single_vf (VRF Id = 0);

No interfaces

Address family ipv4 (Table ID = 65535 (0xffff)):

...

Address family ipv6 (Table ID = 65535 (0xffff)):

...

Probleemoplossing

De opdrachten die nodig zijn om informatie over VRF te verzamelen en te diagnosticeren, zijn:

Alle VRF’s

show route allshow asp table routing allpacket tracer

Wereldwijde VRF

show routeshow [bgp|ospf] [subcommands]

Door gebruiker gedefinieerde VRF

show route [bgp|ospf] vrf {name}

Verwante links

Cisco Secure Firewall Management Center - apparaatconfiguratiehandleiding, 7.2 - virtuele routers en Cisco Secure Firewall Management Center - Cisco

Cisco Secure Firewall Device Manager-configuratiehandleiding, versie 7.2 - virtuele routers en Cisco Secure Firewall Threat Defense - Cisco

Feedback

Feedback