Beveiligde toegang configureren met Sophos XG-firewall

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Secure Access kunt configureren met de Sophos XG-firewall.

Voorwaarden

- Gebruikersprovisioning configureren

- Configuratie ZTNA SSO-verificatie

- Beveiligde toegang tot VPN configureren

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Sophos XG-firewall

- Beveiligde toegang

- Cisco Secure-client - VPN

- Cisco Secure-client - ZTNA

- Clientloze ZTNA

Gebruikte componenten

De informatie in dit document is gebaseerd op:

- Sophos XG-firewall

- Beveiligde toegang

- Cisco Secure-client - VPN

- Cisco Secure-client - ZTNA

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Beveiligde toegang - Sophos

Beveiligde toegang - Sophos

Cisco heeft Secure Access ontworpen om de bescherming en levering van toegang tot particuliere toepassingen te waarborgen, zowel op locatie als in de cloud. Het beschermt ook de verbinding van het netwerk met het internet. Dit wordt bereikt door de implementatie van meerdere beveiligingsmethoden en -lagen, die allemaal gericht zijn op het bewaren van de informatie zoals ze deze via de cloud benaderen.

Configureren

De tunnel op beveiligde toegang configureren

Navigeer naar het beheerderspaneel van Secure Access.

Secure Access - hoofdpagina

Secure Access - hoofdpagina

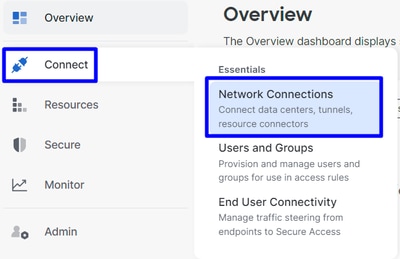

- Klik op

Connect > Network Connections.

Secure Access - netwerkverbindingen

Secure Access - netwerkverbindingen

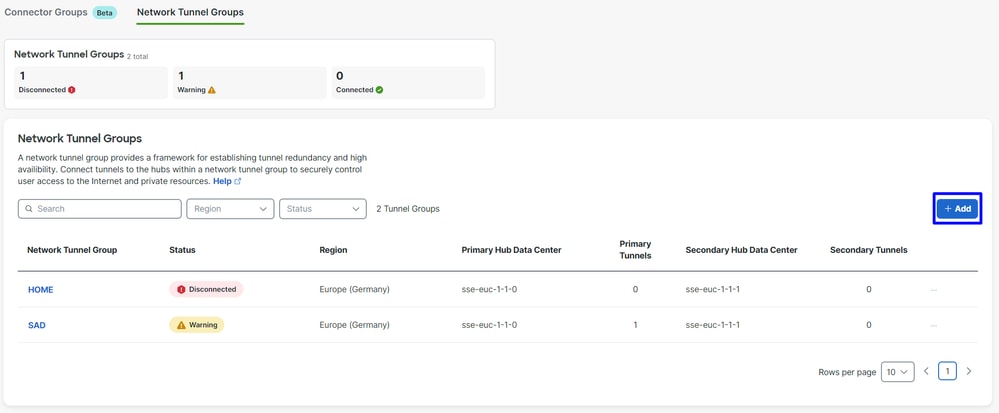

- Klik onder

Network Tunnel Groups+ Add op.

Secure Access - netwerktunnelgroepen

Secure Access - netwerktunnelgroepen

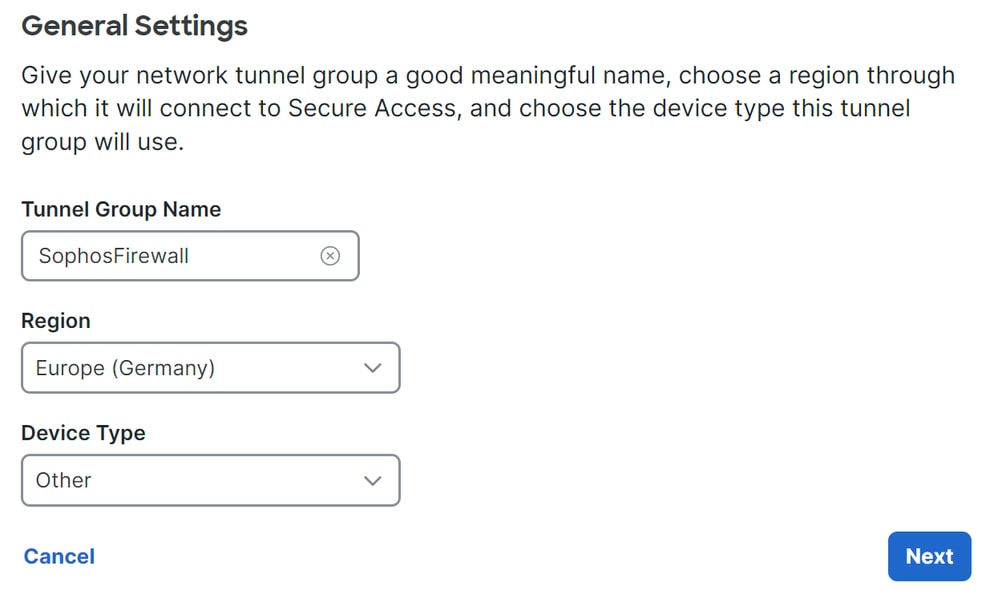

- Configureren

Tunnel Group Name,Region enDevice Typegebruiken. - Klik op de knop .

Next

Secure Access - tunnelgroepen - algemene instellingen

Secure Access - tunnelgroepen - algemene instellingen

Opmerking: kies de regio die het dichtst bij de locatie van uw firewall ligt.

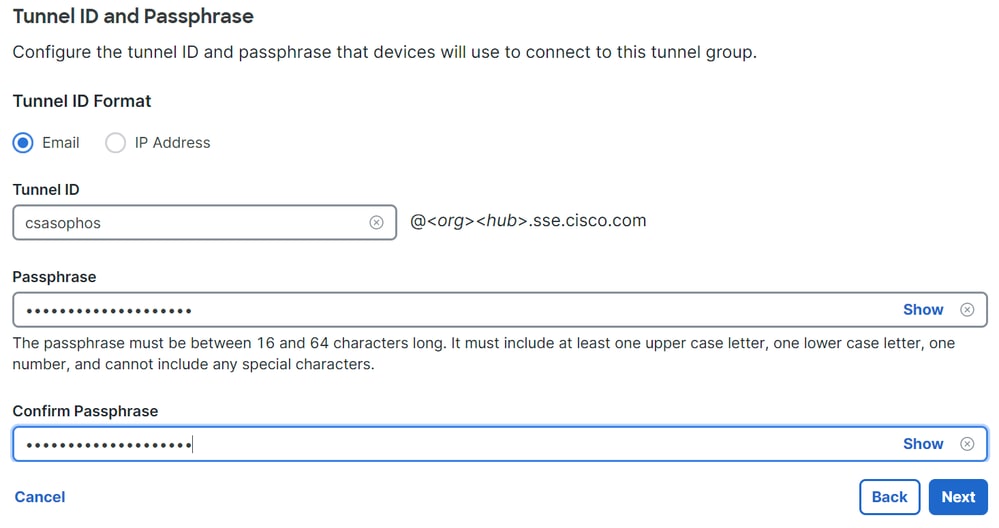

- Configureer de instellingen

Tunnel ID Format enPassphrase. - Klik op de knop .

Next

Secure Access - tunnelgroepen - tunnelid en wachtwoord

Secure Access - tunnelgroepen - tunnelid en wachtwoord

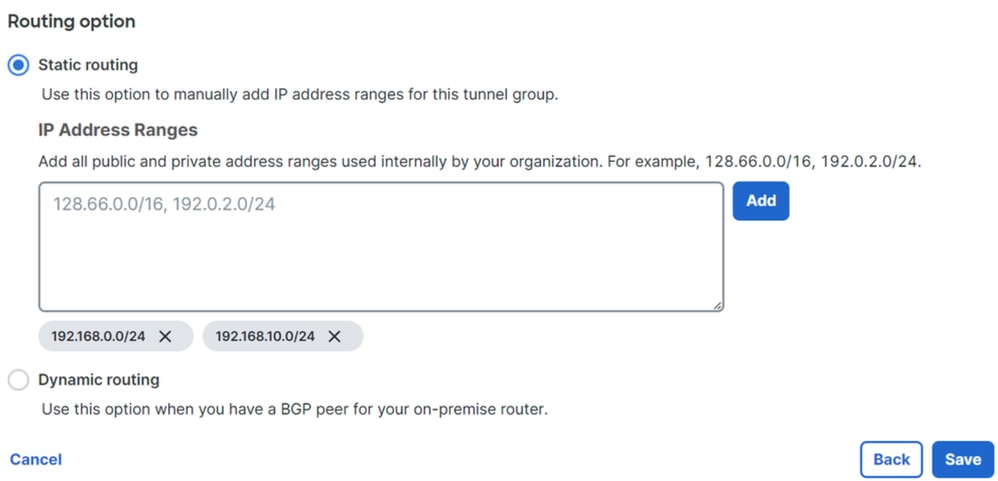

- Configureer het IP-adresbereik of de hosts die u op uw netwerk hebt geconfigureerd en u wilt het verkeer via Secure Access doorgeven.

- Klik op de knop .

Save

Secure Access - tunnelgroepen - routingopties

Secure Access - tunnelgroepen - routingopties

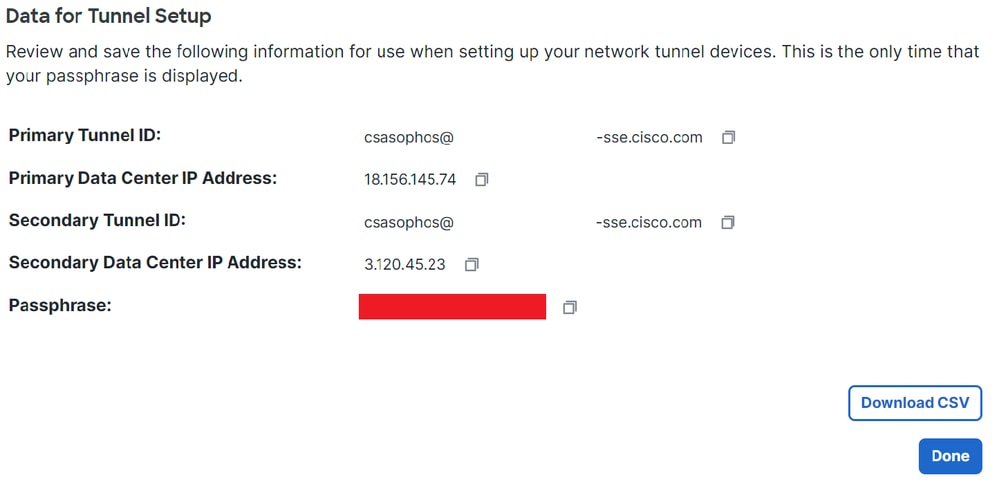

Nadat u op Save de informatie over de tunnel wordt weergegeven, bewaar die informatie voor de volgende stap, Configure the tunnel on Sophos.

Tunnelgegevens

Tunnelgegevens Secure Access - tunnelgroepen - hervatting van configuratie

Secure Access - tunnelgroepen - hervatting van configuratie

De tunnel op Sophos configureren

De tunnel op Sophos configurerenIPsec-profiel configureren

IPsec-profiel configurerenOm het IPsec-profiel te configureren navigeer je naar de Sophos XG-firewall.

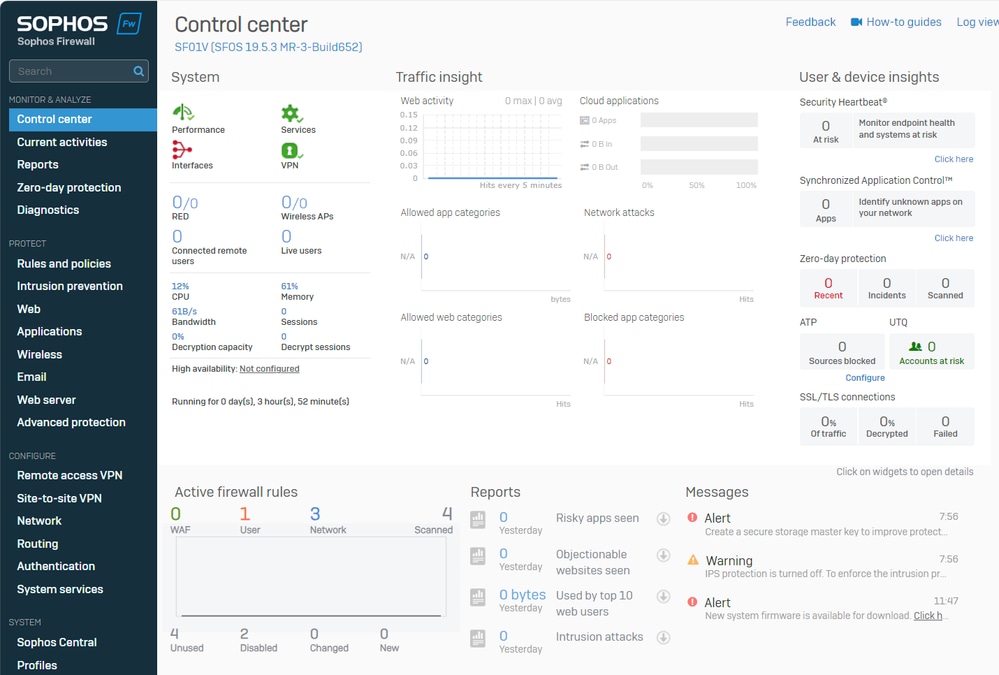

U verkrijgt iets gelijkaardigs:

Softwarepaneel - Beheerderspaneel

Softwarepaneel - Beheerderspaneel

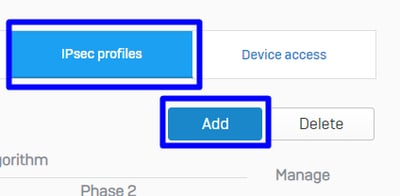

- Naar navigeren

Profiles - Klik op

IPsec Profiles en klik daarna opAdd

Sophos - IPsec-profielen

Sophos - IPsec-profielen

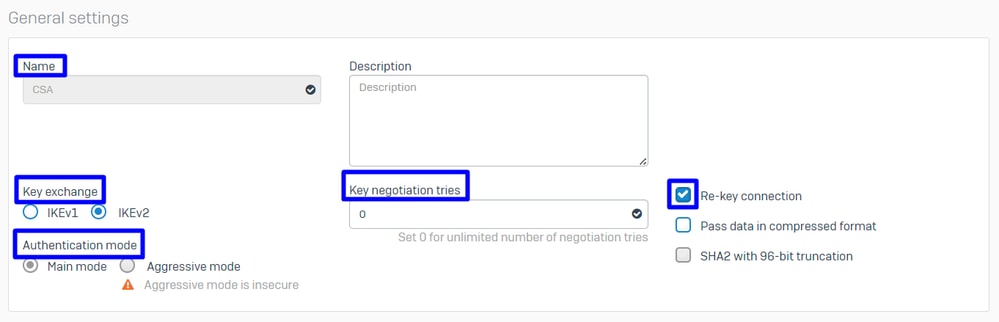

Onder General Settings configureren:

Name: Een referentienaam voor het Cisco Secure Access PolicyKey Exchange: IKEv2Authentication Mode: HoofdmodusKey Negotiation Tries:0Re-Key connection: Controleer de optie

Sophos - IPsec-profielen - Algemene instellingen

Sophos - IPsec-profielen - Algemene instellingen

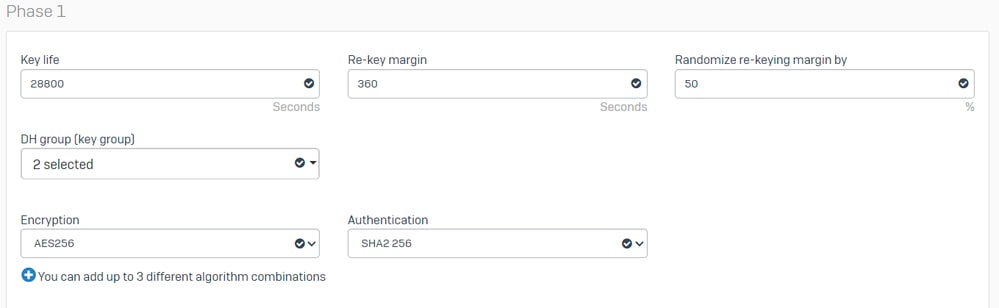

Onder Phase 1 configureren:

Key Life:28800DH group(key group): Selecteer 19 en 20Encryption: AES256Authentication: SHA2 256Re-key margin:360 (Standaard)Randomize re-keying margin by:50 (Standaard)

Sophos - IPsec-profielen - fase 1

Sophos - IPsec-profielen - fase 1

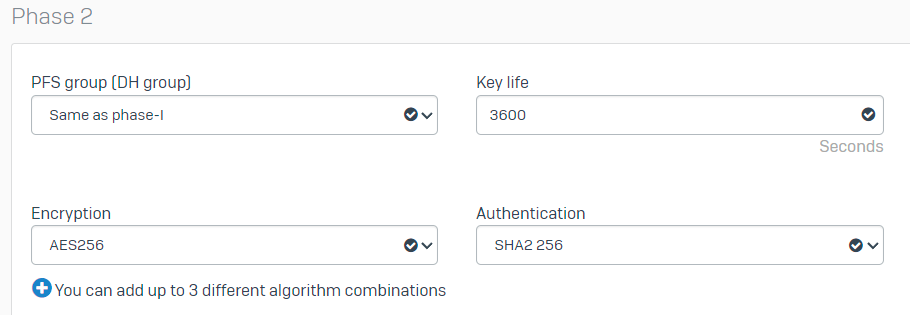

Onder Phase 2 configureren:

PFS group (DH group): Hetzelfde als fase-IKey life:3600Encryption: AES 256Authentication: SHA2 256

Sophos - IPsec-profielen - fase 2

Sophos - IPsec-profielen - fase 2

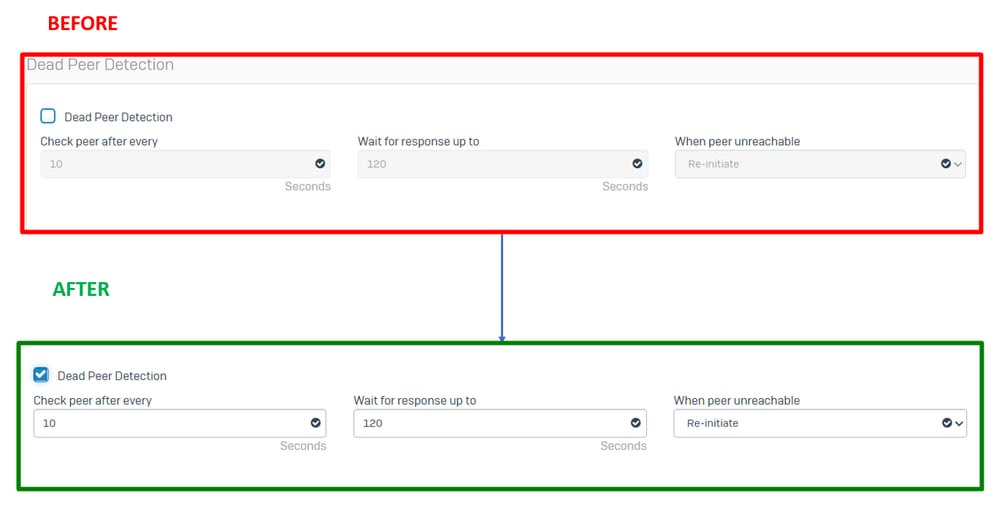

Onder Dead Peer Detection configureren:

Dead Peer Detection: Controleer de optieCheck peer after every:10Wait for response up to:120 (Standaard)When peer unreachable: Opnieuw initiëren (standaard)

Sophos - IPsec-profielen - detectie van dode peers

Sophos - IPsec-profielen - detectie van dode peers

Klik daarna op Save and proceed with the next step, Configure Site-to-site VPN.

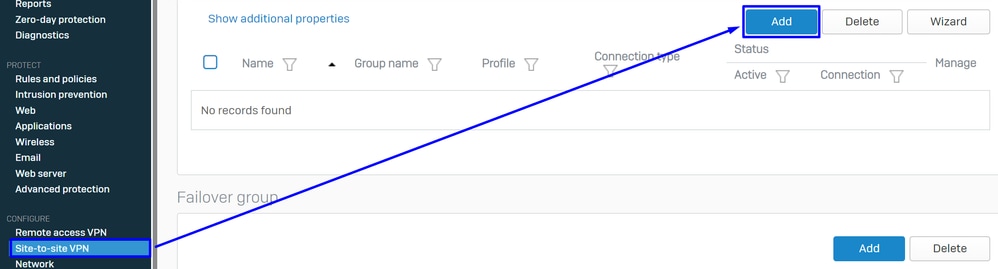

Site-to-site VPN configureren

Site-to-site VPN configurerenOm de configuratie van VPN te initiëren, klik op Site-to-site VPN en klik op Add.

Sophos - Site-to-site VPN

Sophos - Site-to-site VPN

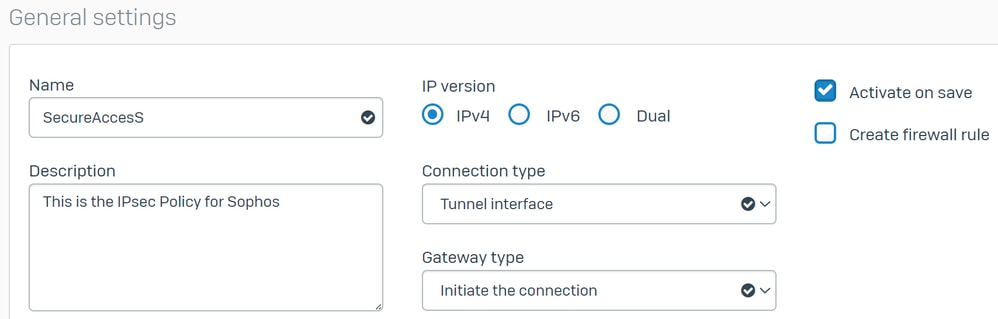

Onder General Settings configureren:

Name: Een referentienaam voor het Cisco Secure Access IPsec-beleidIP version:IPv4Connection type: TunnelinterfaceGateway type: Verbinding startenActive on save: Controleer de optie

Opmerking: de optie Active on save schakelt de VPN automatisch in nadat u de site-to-site VPN hebt geconfigureerd.

Sophos - Site-to-site VPN - Algemene instellingen

Sophos - Site-to-site VPN - Algemene instellingen

Opmerking: de optie Tunnel interface maakt een virtuele tunnelinterface voor de Sophos XG Firewall met de naam XFRM.

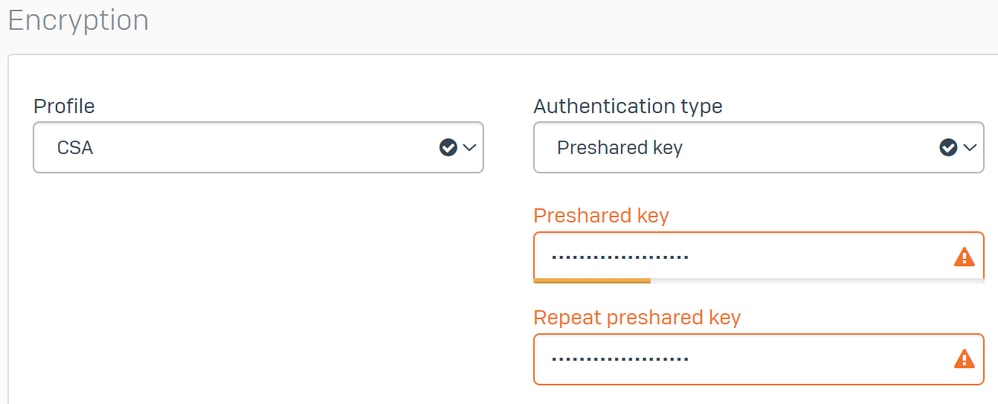

Onder Encryption configureren:

Profile: Het profiel dat u op de stap maakt,Configure IPsec ProfileAuthentication type: Preshared sleutelPreshared key: De toets die u instelt op de stap,Configure the Tunnel on Secure AccessRepeat preshared key:Preshared key

Sophos - Site-to-site VPN - Encryptie

Sophos - Site-to-site VPN - Encryptie

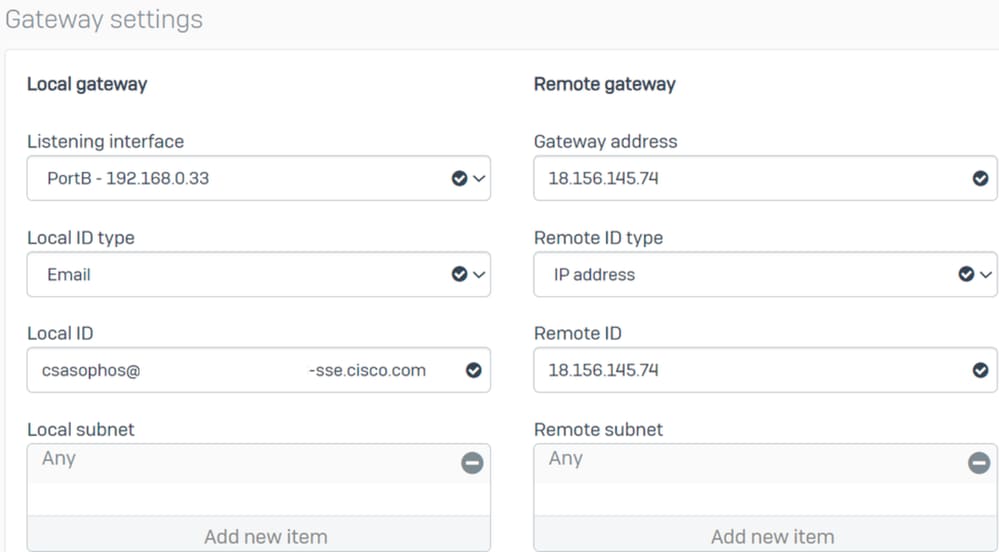

Gebruik onder Gateway Settings Configure Local Gateway andRemote Gateway Options deze tabel als referentie.

| Lokale gateway |

Externe gateway |

| Luisterinterface Uw WAN-internetinterface |

Gatewayadres Het openbare IP dat tijdens de stap wordt gegenereerd, |

| Type plaatselijke id |

Type Remote-id IP-adres |

| Lokale id |

Remote-id Het openbare IP dat tijdens de stap wordt gegenereerd, |

| Lokale subnetverbinding |

Remote-subnet Alle |

Sophos - Site-to-site VPN - Gateway-instellingen

Sophos - Site-to-site VPN - Gateway-instellingen

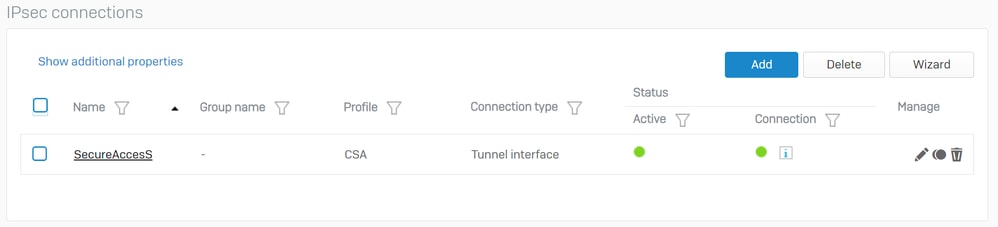

Daarna klik je op Save, en je kunt zien dat de tunnel gemaakt is.

Snoop - Site-to-site VPN - IPsec-verbindingen

Snoop - Site-to-site VPN - IPsec-verbindingen

Opmerking: Om te controleren of de tunnel op de laatste afbeelding correct is ingeschakeld, kunt u de Connection status controleren, als deze groen is, wordt de tunnel aangesloten als deze niet groen is.

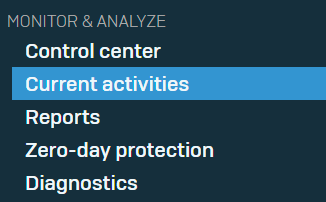

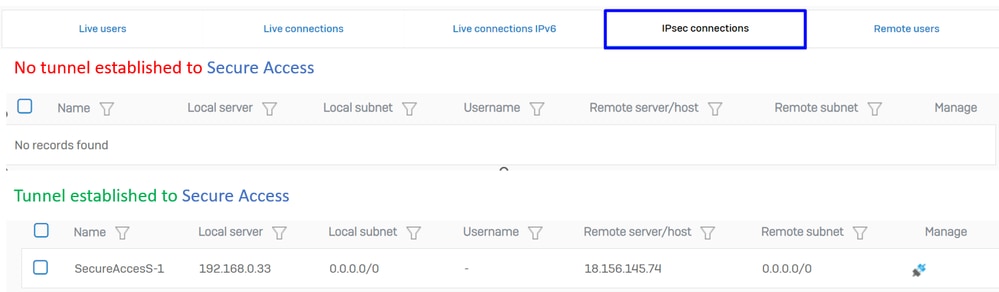

Om te controleren of er een tunnel is geopend, gaat u naar Current Activities > IPsec Connections.

Sophos - Monitor en Analyse - IPsec

Sophos - Monitor en Analyse - IPsec

Sophos - Monitor en Analyse - IPsec voor en na

Sophos - Monitor en Analyse - IPsec voor en na

Daarna kunnen we doorgaan met de stap, Configure Tunnel Interface Gateway.

Tunnelinterface configureren

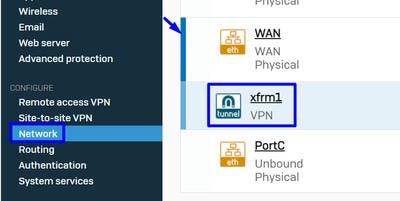

Tunnelinterface configurerenNavigeer naar Network en controleer uw WAN interface die is geconfigureerd op VPN om de virtuele tunnelinterface met de naam te bewerken xfrm.

- Klik op

xfrm de interface.

Sophos - netwerk - tunnelinterface

Sophos - netwerk - tunnelinterface

- Configureer de interface met een IP niet-routable in uw netwerk, bijvoorbeeld, kunt u 169.254.x.x/30 gebruiken die een IP is in een niet-routable ruimte meestal, in ons voorbeeld gebruiken wij 169.254.0.1/30

Sophos - Network - Tunnel Interface - configuratie

Sophos - Network - Tunnel Interface - configuratie

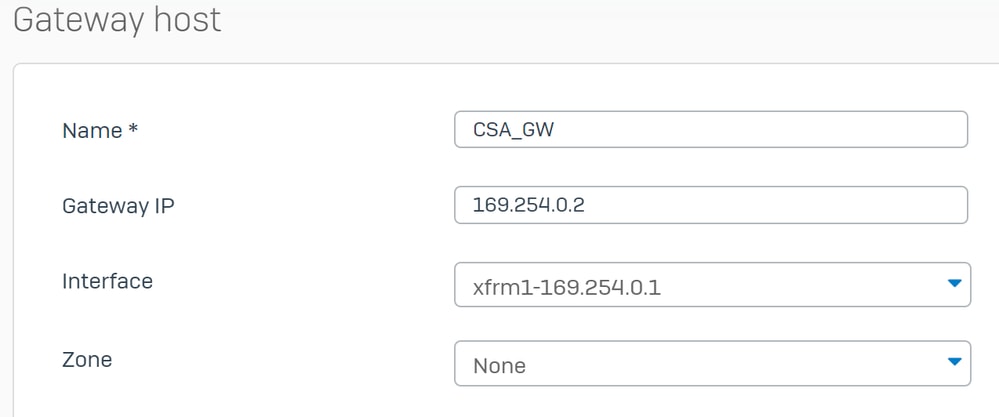

De gateways configureren

De gateways configurerenZo configureert u de gateway voor de virtuele interface (xfrm)

- Naar navigeren

Routing > Gateways - Klik op de knop

Add

Sophos - routing - gateways

Sophos - routing - gateways

Onder Gateway host configureren:

Name: Een naam die verwijst naar de virtuele interface die voor VPN is gemaaktGateway IP: In ons geval 169.254.0.2, dat is het IP onder het netwerk 169.254.0.1/30 dat wij reeds onder de stap hebben toegewezen,Configure Tunnel InterfaceInterfaceVPN virtuele interfaceZone: Geen (standaard)

Sophos - Routing - Gateways - Gateway-host

Sophos - Routing - Gateways - Gateway-host

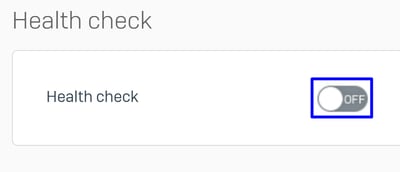

- Schakel onder

Health check Uitschakelen - Klik op de knop

Save

Sophos - Routing - Gateways - gezondheidscontrole

Sophos - Routing - Gateways - gezondheidscontrole

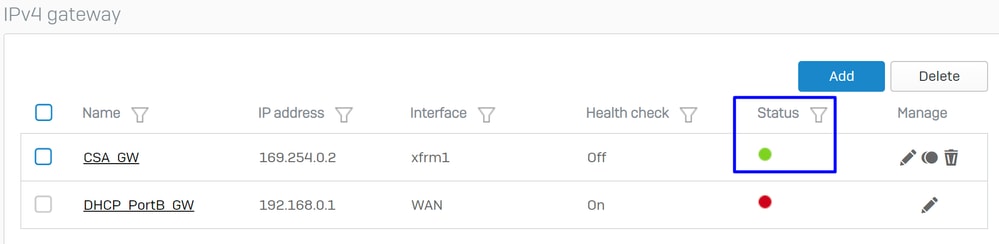

U kunt de status van de gateway waarnemen nadat u de configuratie hebt opgeslagen:

Sophos - Routing - Gateways - status

Sophos - Routing - Gateways - status

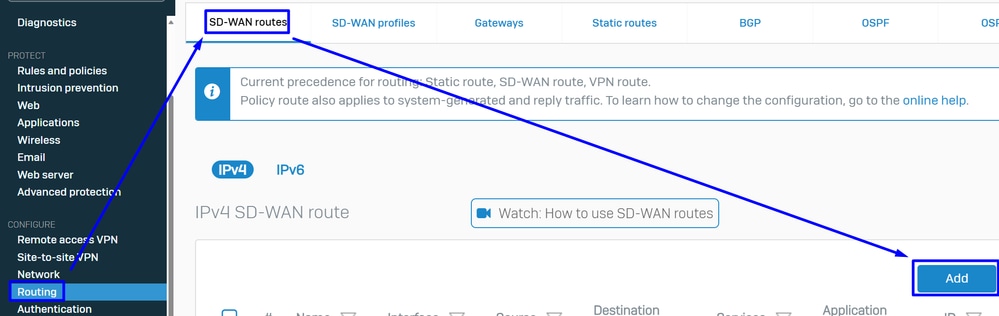

De SD-WAN router configureren

De SD-WAN router configurerenOm het configuratieproces te voltooien, moet u de route creëren die u toelaat om het verkeer door te sturen naar Secure Access.

Naar navigeren Routing > SD-WAN routes.

- Klik op

Add

Sophos - SD-WAN routers

Sophos - SD-WAN routers

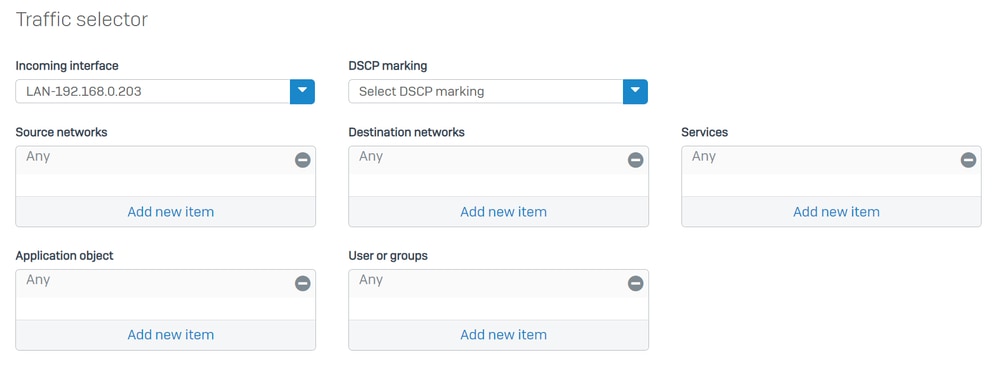

Onder Traffic Selector configureren:

Incoming interface: Selecteer de interface van waar u het verkeer of de gebruikers wilt verzenden die van RA-VPN, ZTNA, of Clientless-ZTNA toegang hebbenDSCP marking: Niets voor dit voorbeeldSource networks: Selecteer het adres dat u door de tunnel wilt leidenDestination networks: Om het even welk of u kunt een bestemming specificerenServices: Om het even welk of u kunt de diensten specificerenApplication object: Een toepassing als u het object geconfigureerd hebtUser or groups: Als u een specifieke groep gebruikers wilt toevoegen om het verkeer naar Secure Access te leiden

Sophos - SD-WAN routers - Traffic Selector

Sophos - SD-WAN routers - Traffic Selector

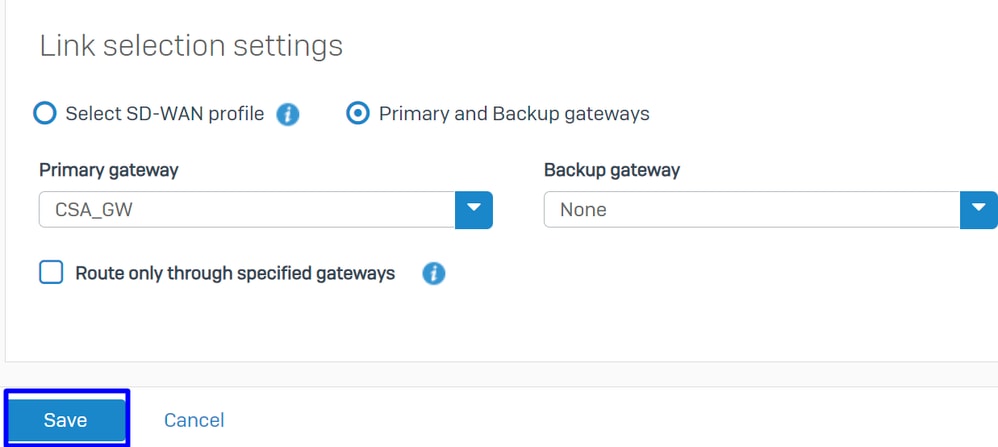

Onder Link selection settings configureer de gateway:

Primary and Backup gateways: Controleer de optiePrimary gateway: Selecteer de gateway die onder de stap is geconfigureerd,Configure the Gateways- Klik op

Save

Sophos - SD-WAN routers - Traffic Selector - Primaire en back-upgateways

Sophos - SD-WAN routers - Traffic Selector - Primaire en back-upgateways

Nadat u de configuratie op de Sophos XG Firewall hebt voltooid, kunt u doorgaan met de stap, Configure Private App.

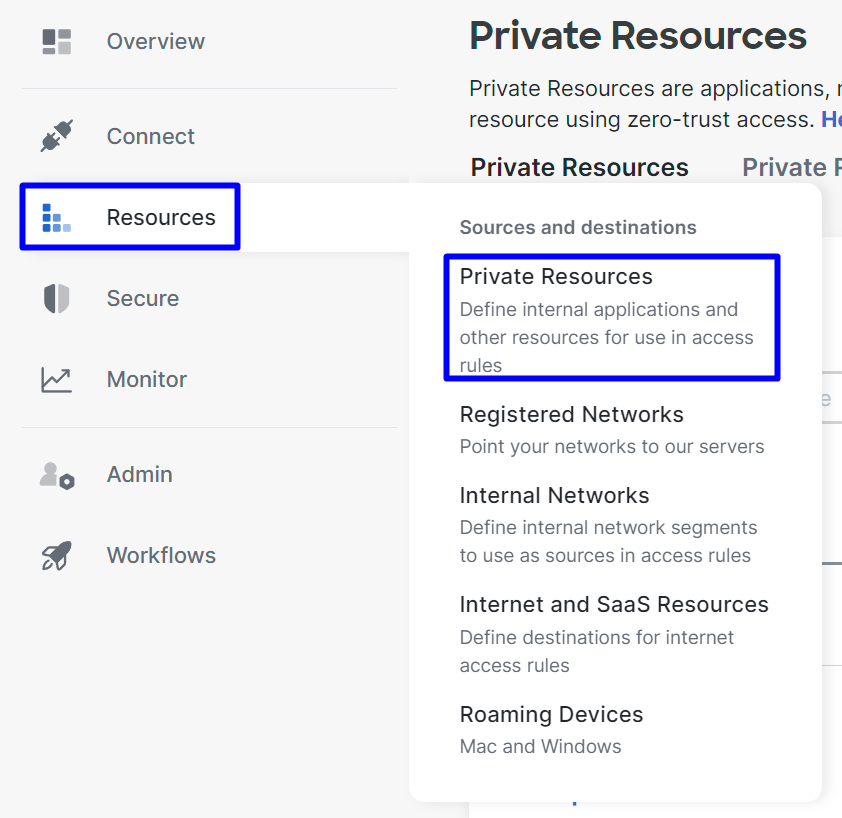

Privé-app configureren

Privé-app configurerenMeld u aan bij het Admin Portal om de Private App-toegang te configureren.

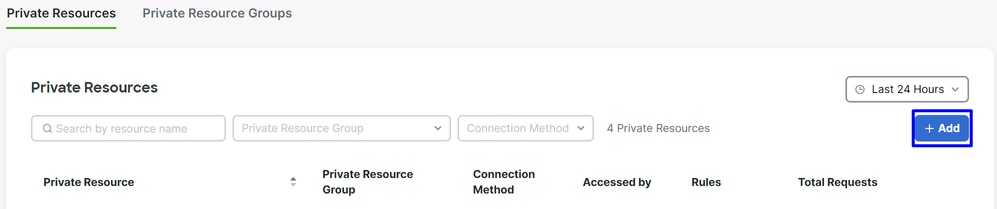

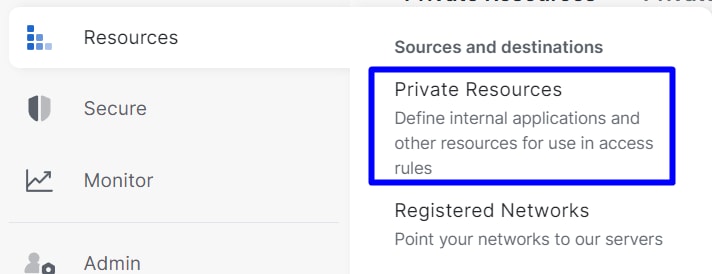

- Naar navigeren

Resources > Private Resources

Secure Access - particuliere bronnen

Secure Access - particuliere bronnen

- Klik op

+ Add

Secure Access - particuliere bronnen 2

Secure Access - particuliere bronnen 2

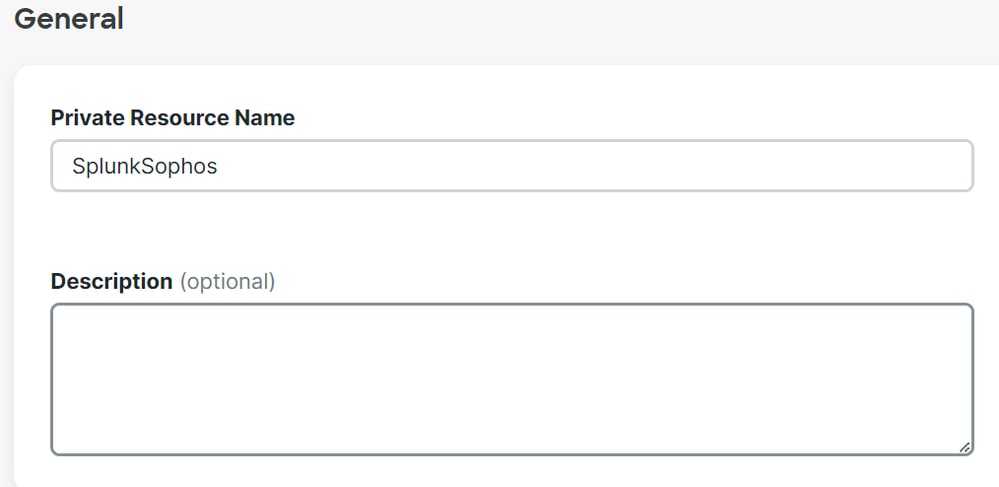

- Onder

General ConfigurerenPrivate Resource Name

Beveiligde toegang - particuliere bronnen - algemeen

Beveiligde toegang - particuliere bronnen - algemeen

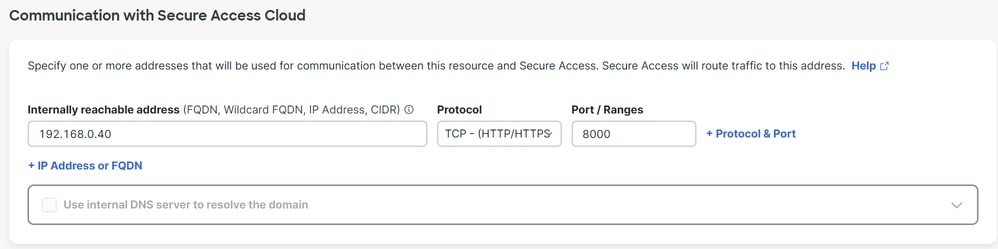

Onder Communication with Secure Access Cloud configureren:

Internally reachable address (FQDN, Wildcard FQDN, IP Address, CIDR): Selecteer de resource die u wilt openen

Opmerking: Onthoud dat het intern bereikbare adres is toegewezen op de stap, Configure the Tunnel on Secure Access.

Protocol: Selecteer het protocol dat u gebruikt om toegang te krijgen tot die bronPort / Ranges : Selecteer de poorten die u nodig hebt om toegang te krijgen tot de app

Secure Access - Private Resources - Communicatie met Secure Access Cloud

Secure Access - Private Resources - Communicatie met Secure Access Cloud

Binnen Endpoint Connection Methods, vormt u alle manieren mogelijk om tot privé middelen via Veilige Toegang toegang te hebben, en kiest de methodes die u voor uw milieu wilt gebruiken:

Zero-trust connections: Schakel het vakje in om ZTNA-toegang in te schakelen.Client-based connection: Schakel de knop in om client base ZTNA toe te latenRemotely Reachable Address: Het IP-adres van uw privé-app configureren

Browser-based connection: Schakel de knop in om op de browser gebaseerde ZTNA toe te staanPublic URL for this resource: Voeg een naam toe om te gebruiken in combinatie met het domein ztna.sse.cisco.comProtocol: Kies HTTP of HTTPS als een protocol voor toegang via de browser

VPN connections: Vink het vakje aan om RA-VPN Access in te schakelen.

- Klik op de knop

Save

Secure Access - Private Resources - Communicatie met Secure Access Cloud 2

Secure Access - Private Resources - Communicatie met Secure Access Cloud 2

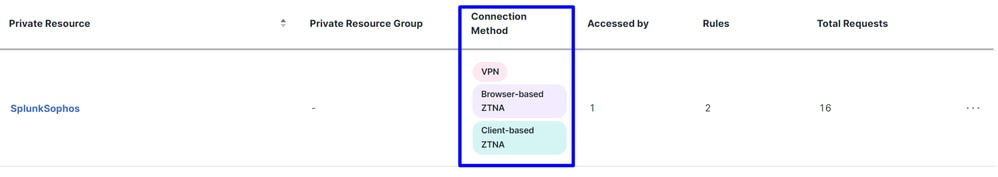

Nadat de configuratie is voltooid, is dit het resultaat:

Secure Access - geconfigureerd voor privé-bronnen

Secure Access - geconfigureerd voor privé-bronnen

Nu kunt u doorgaan met de stap, Configure the Access Policy.

Het toegangsbeleid configureren

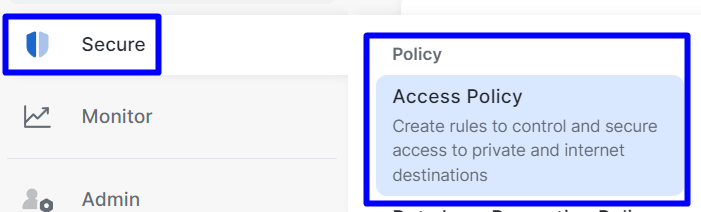

Het toegangsbeleid configurerenOm het toegangsbeleid te configureren navigeer je naar Secure > Access Policy.

Secure Access - toegangsbeleid

Secure Access - toegangsbeleid

- Klik op de knop

Add Rule > Private Access

Secure Access - toegangsbeleid - privé-toegang

Secure Access - toegangsbeleid - privé-toegang

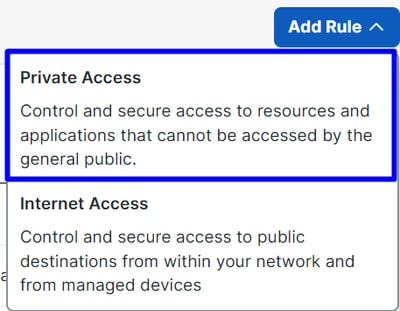

Configureer de volgende opties om toegang te bieden via meerdere verificatiemethoden:

1. Specify Access

Action:Allow (toestaan)Rule name: Geef een naam op voor uw toegangsregelFrom: De gebruikers die u toegang verleent totTo: De toepassing die u toegang wilde verlenenEndpoint Requirements: (standaard)

- Klik op de knop

Next

Secure Access - toegangsbeleid - toegang opgeven

Secure Access - toegangsbeleid - toegang opgeven

Opmerking: voor de stap 2. Configure Security die u moet uitvoeren, maar in dit geval hebt u de Intrusion Prevention (IPS), of Tenant Control Profileniet ingeschakeld.

- Klik

Save en je hebt:

Secure Access - geconfigureerd toegangsbeleid

Secure Access - geconfigureerd toegangsbeleid

Daarna kunt u doorgaan met de stap Verify.

Verifiëren

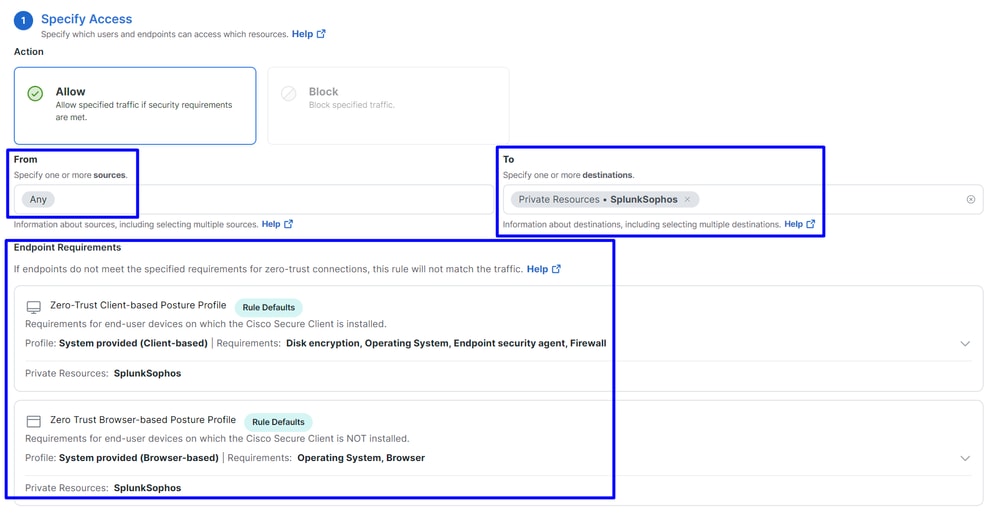

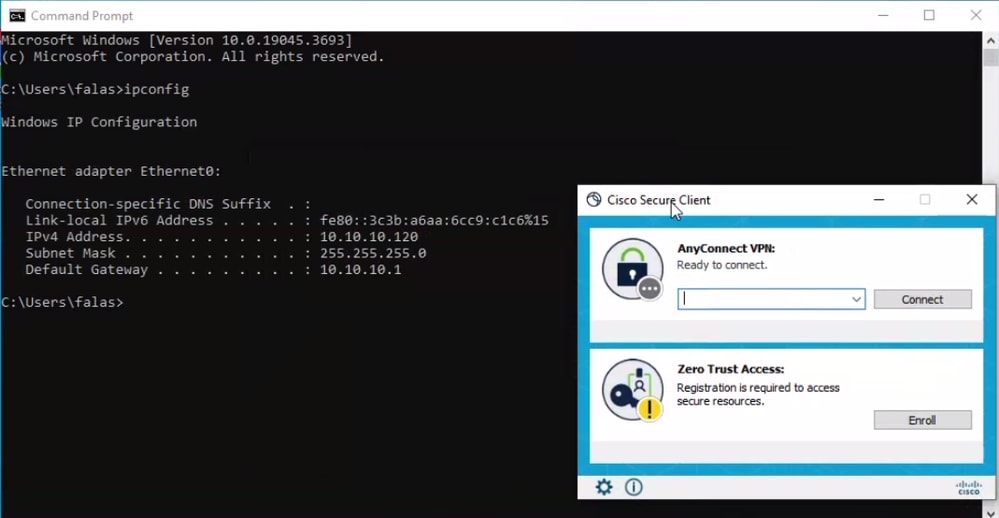

VerifiërenOm de toegang te verifiëren moet u de agent van Cisco Secure Client hebben geïnstalleerd die u kunt downloaden van Software Download - Cisco Secure Client.

RA-VPN

RA-VPNAanmelden via Cisco Secure Client Agent-VPN.

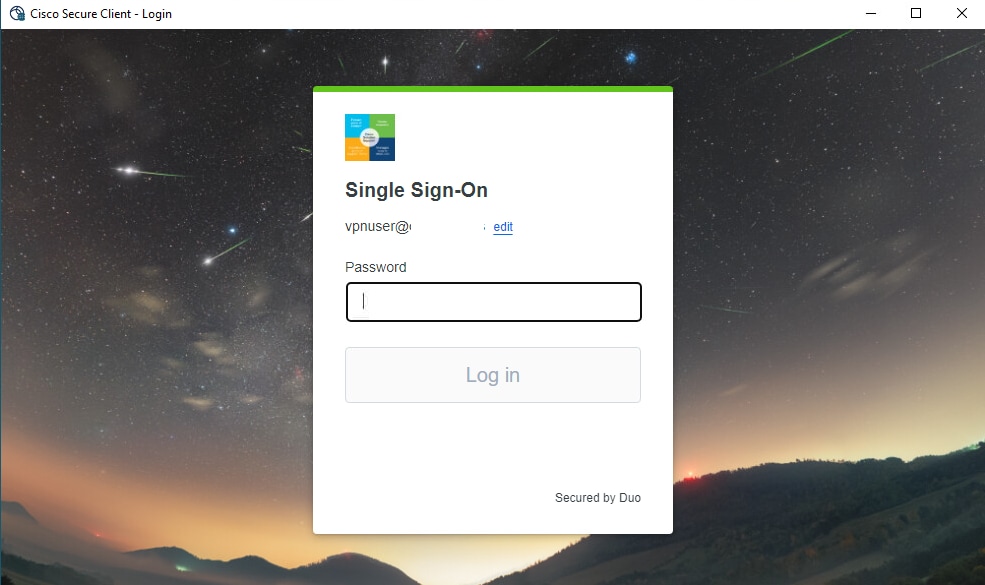

Beveiligde client - VPN

Beveiligde client - VPN

- Verifiëren via uw SSO-provider

Secure Access - VPN - SSO

Secure Access - VPN - SSO

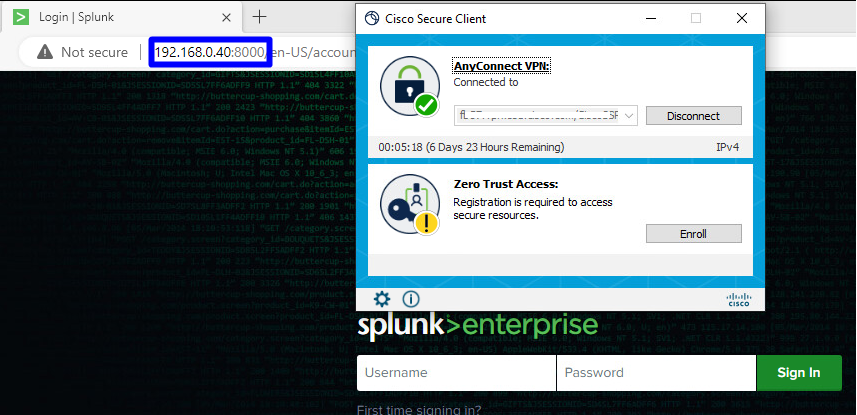

- Nadat u wordt geverifieerd, toegang tot de bron:

Secure Access - VPN - geverifieerd

Secure Access - VPN - geverifieerd

Navigeer naar Monitor > Activity Search:

Beveiligde toegang - Zoeken naar activiteiten - RA-VPN

Beveiligde toegang - Zoeken naar activiteiten - RA-VPN

Je kunt zien dat de gebruiker toestemming heeft gekregen om te authenticeren via RA-VPN.

Op client gebaseerde ZTNA

Op client gebaseerde ZTNAAanmelden via Cisco Secure Client Agent - ZTNA.

Secure-client - ZTNA

Secure-client - ZTNA

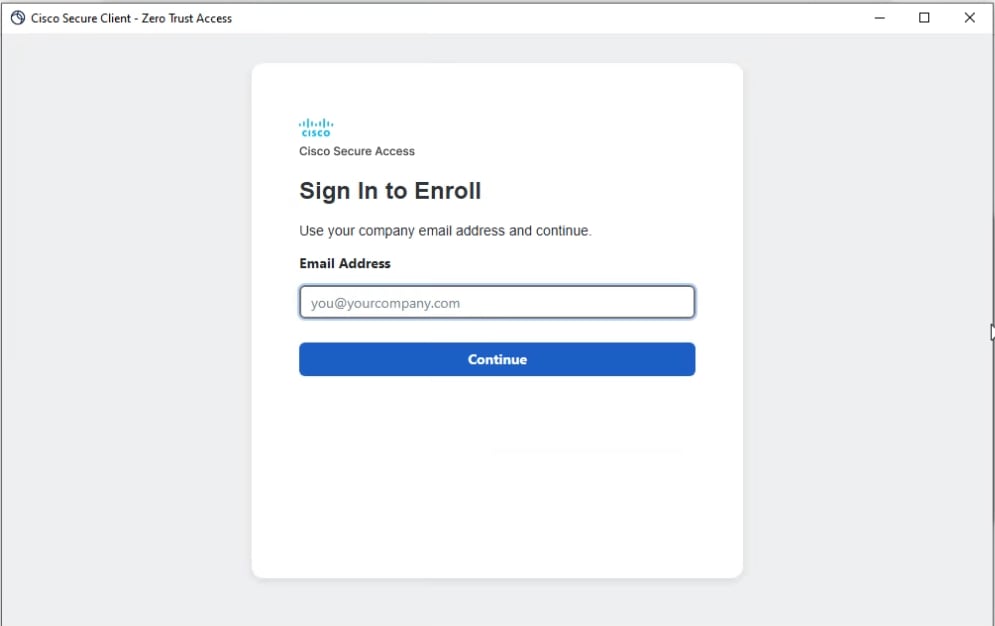

- Schrijf je in met je gebruikersnaam.

Secure-client - ZTNA - inschrijven

Secure-client - ZTNA - inschrijven

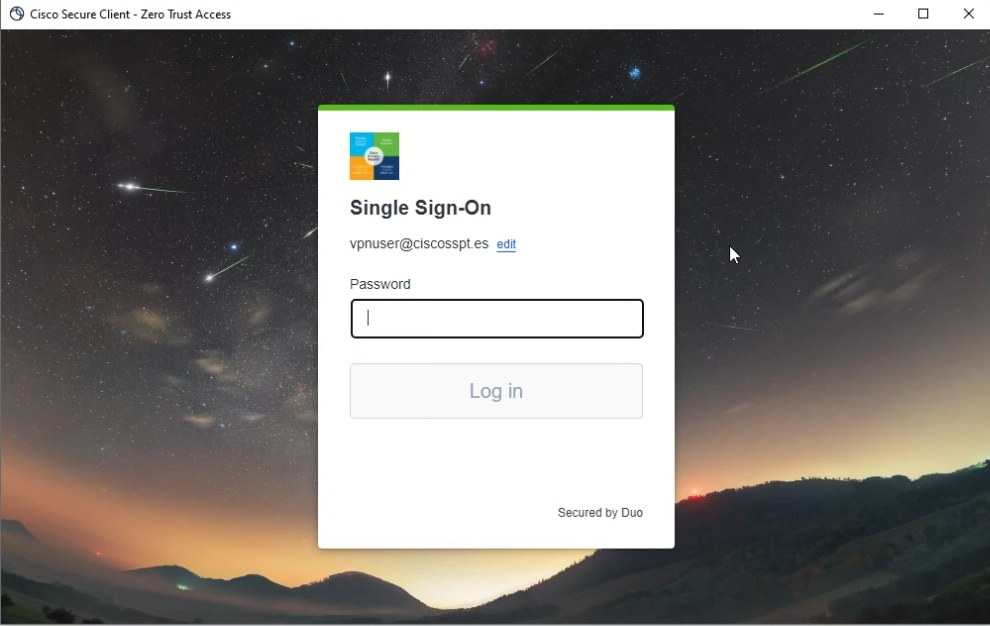

- Verifiëren in uw SSO-provider

Secure-client - ZTNA - SSO-aanmelding

Secure-client - ZTNA - SSO-aanmelding

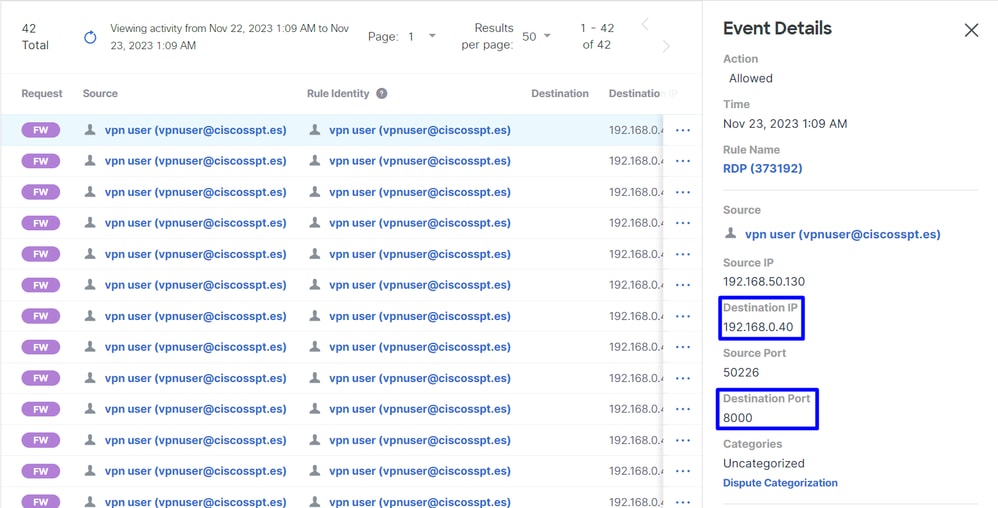

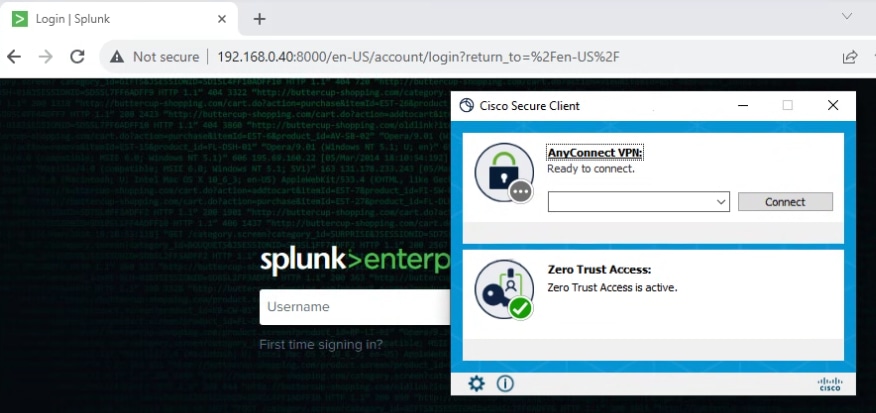

- Nadat u wordt geverifieerd, toegang tot de bron:

Secure Access - ZTNA - vastlegging

Secure Access - ZTNA - vastlegging

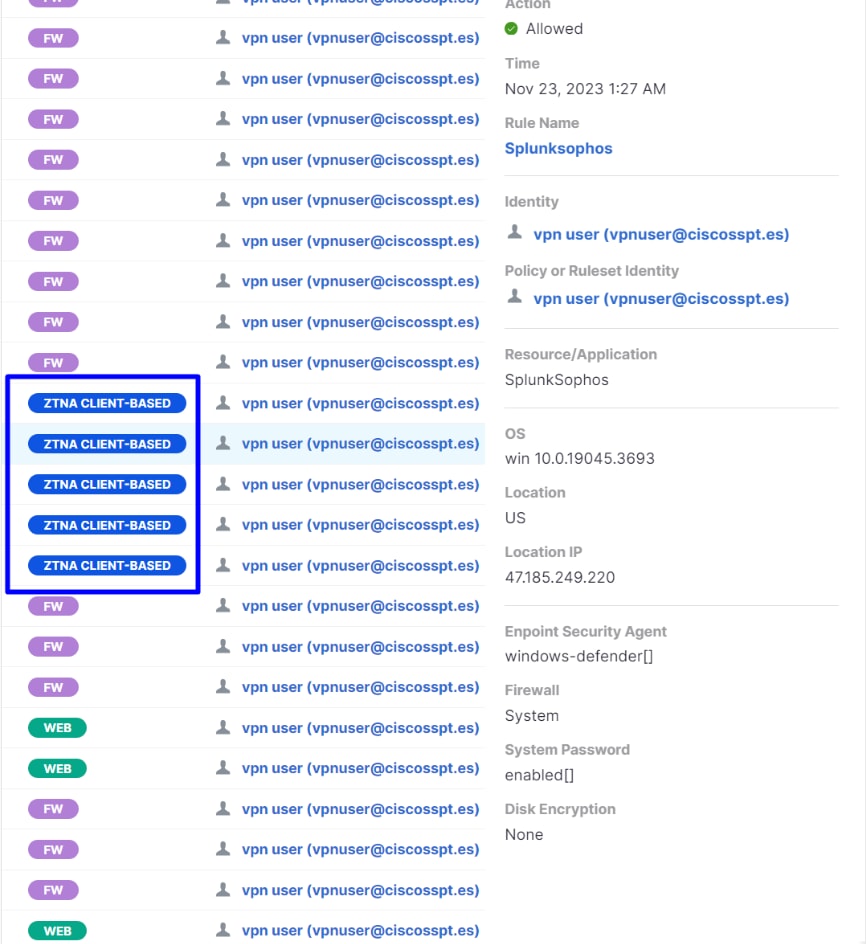

Navigeer naar Monitor > Activity Search:

Secure Access - zoeken van activiteiten - op ZTNA-client gebaseerd

Secure Access - zoeken van activiteiten - op ZTNA-client gebaseerd

U kunt zien dat de gebruiker toestemming heeft gekregen om te authenticeren via client-gebaseerde ZTNA.

Op browser gebaseerde ZTNA

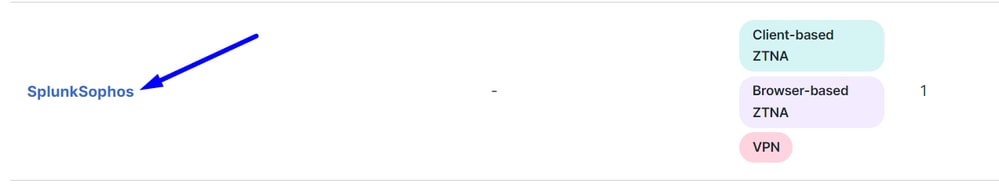

Op browser gebaseerde ZTNAOm de URL te krijgen, moet je naar Resources > Private Resourcesgaan.

Secure Access - privé-bron

Secure Access - privé-bron

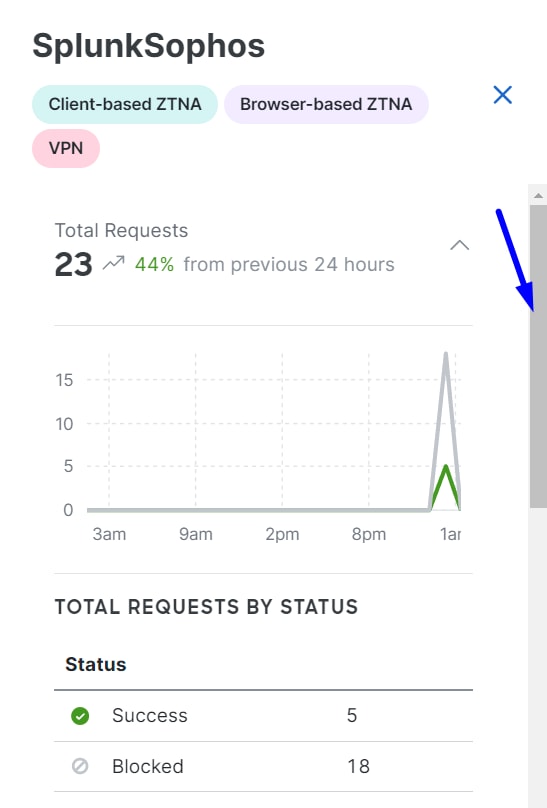

- Klik op uw beleid

Secure Access - privé-bron - SplunkSophos

Secure Access - privé-bron - SplunkSophos

- Omlaag scrollen

Beveiligde toegang - Private Resource - Scroll omlaag

Beveiligde toegang - Private Resource - Scroll omlaag

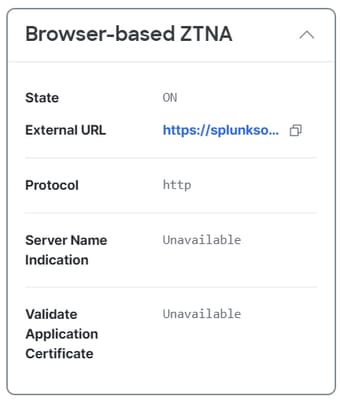

- U vindt browser-based ZTNA

Secure Access - Private Resource - op browser gebaseerde ZTNA-URL

Secure Access - Private Resource - op browser gebaseerde ZTNA-URL

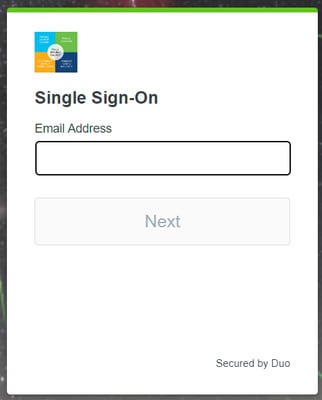

- Kopieer de URL op de browser en druk op enter, het leidt u naar de SSO

Op browser gebaseerde ZTNA

Op browser gebaseerde ZTNA

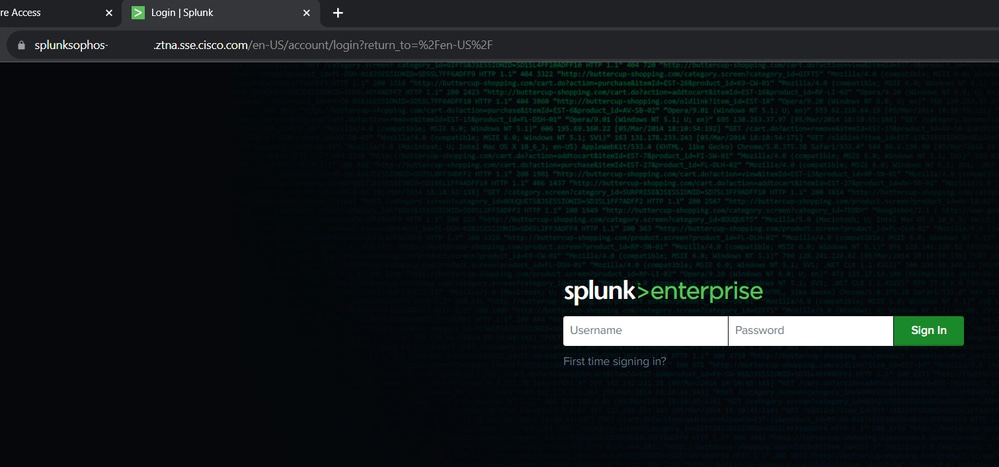

- Na u inloggen, krijgt u toegang tot uw apparaat via browser-gebaseerde ZTNA

Browser-Based - ZTNA - Vastgelegd

Browser-Based - ZTNA - Vastgelegd

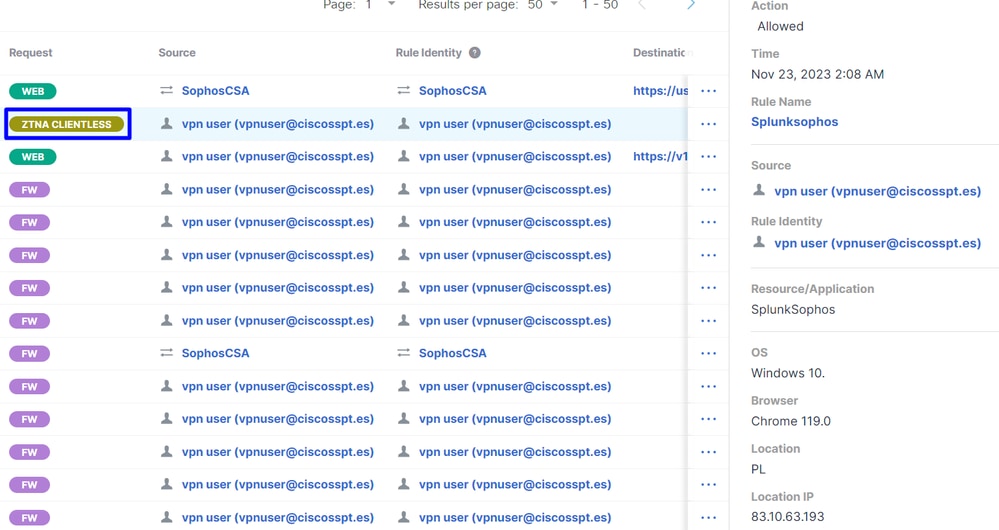

- Navigeer naar

Monitor > Activity Search:

Secure Access - zoeken van activiteiten - op ZTNA-browser gebaseerd

Secure Access - zoeken van activiteiten - op ZTNA-browser gebaseerd

U kunt zien dat de gebruiker toestemming heeft gekregen om te authenticeren via een browser gebaseerde ZTNA.

Gerelateerde informatie

Gerelateerde informatie Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

28-Nov-2023

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jairo MorenoTAC

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback